安全思维模型解读谷歌零信任安全架构(安全设

计视角)

本篇是安全思维模型解读谷歌零信任安全架构系列文章,其它文章将陆续推出。

一、BeyondCorp 项目背景

迄今为止,绝大多数企业都还是以防火墙为基础划分出企业内网和公众网络的边

界,并基于此构建安全体系。出差员工或者分支机构通过 VPN 接入企业内网。

Google 公司在 2011 年之前也是如此。正是 2009 年的 APT 攻击“极光行动”推

动 Google 重新搭建整体安全架构,从而诞生了 BeyondCorp 项目。

更为普遍的情况是,几乎所有网络安全事故的调查都指出,黑客曾长期潜伏在受害

企业内网,利用内部系统漏洞和管理缺陷逐步获得高级权限;另一方面,内部人员

的误操作和恶意破坏一直是企业安全的巨大挑战,长期以来都没有好的解决方案。

传统看法认为企业内网是可信区域的是站不住脚的。

二、零信任技术体系

BeyondCorp 实际上是抛弃了对本地内网的信任,进而提出了一个新的方案,取

代基于网络边界构筑安全体系的传统做法。

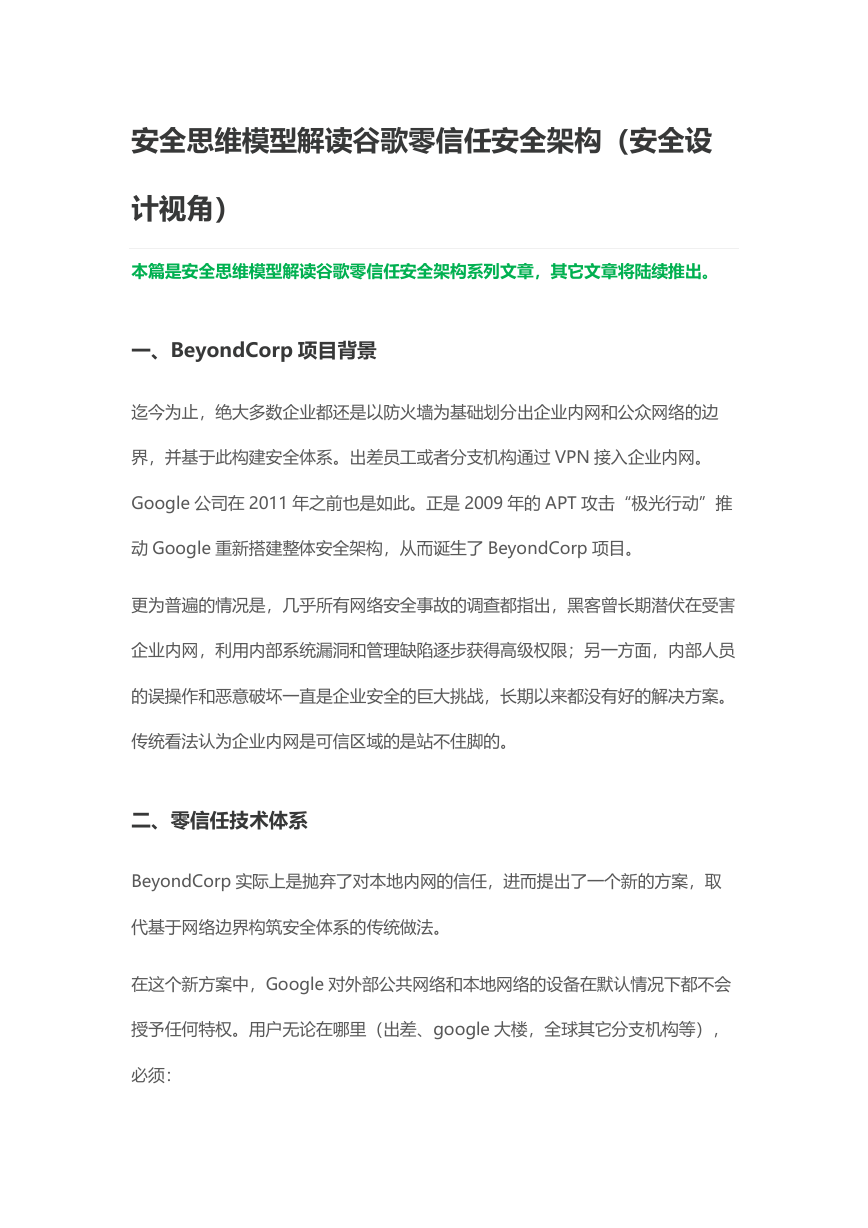

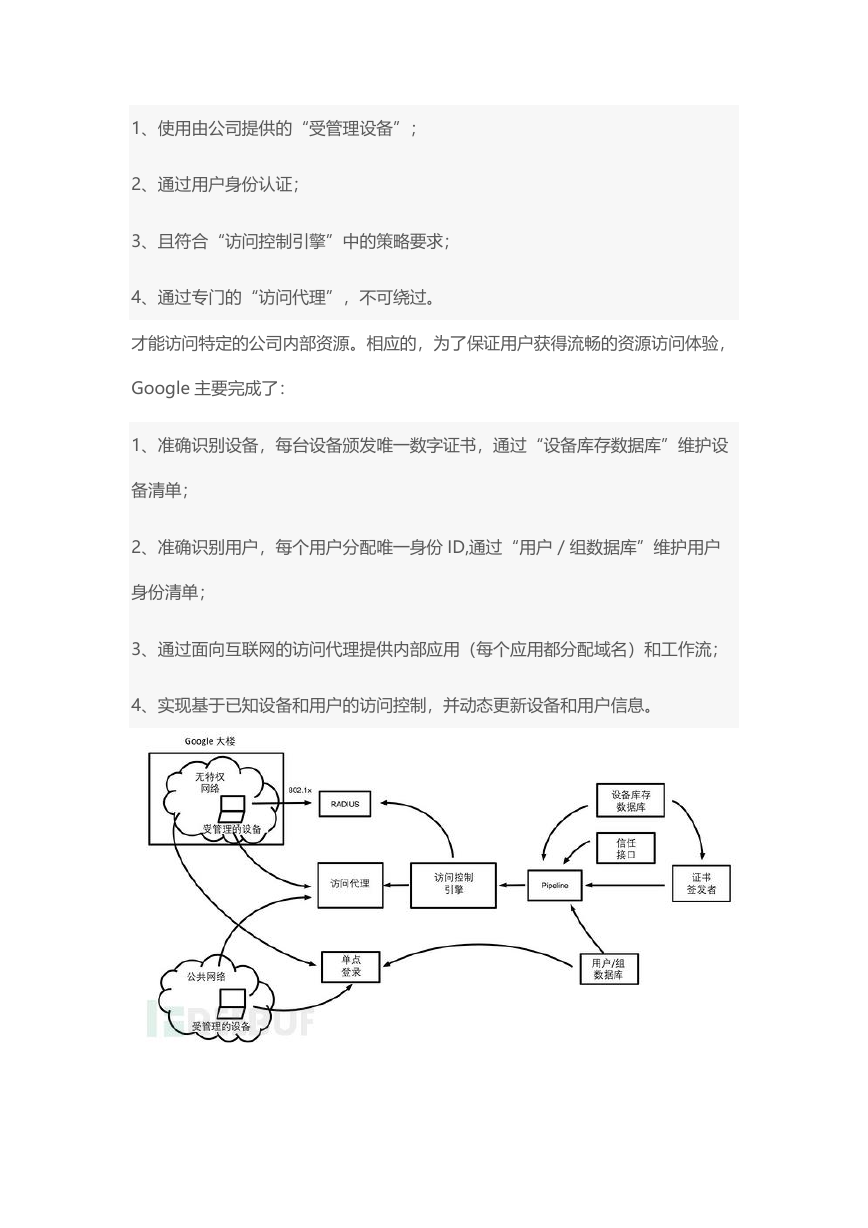

在这个新方案中,Google 对外部公共网络和本地网络的设备在默认情况下都不会

授予任何特权。用户无论在哪里(出差、google 大楼,全球其它分支机构等),

必须:

�

1、使用由公司提供的“受管理设备”;

2、通过用户身份认证;

3、且符合“访问控制引擎”中的策略要求;

4、通过专门的“访问代理”,不可绕过。

才能访问特定的公司内部资源。相应的,为了保证用户获得流畅的资源访问体验,

Google 主要完成了:

1、准确识别设备,每台设备颁发唯一数字证书,通过“设备库存数据库”维护设

备清单;

2、准确识别用户,每个用户分配唯一身份 ID,通过“用户/组数据库”维护用户

身份清单;

3、通过面向互联网的访问代理提供内部应用(每个应用都分配域名)和工作流;

4、实现基于已知设备和用户的访问控制,并动态更新设备和用户信息。

�

几个安全思维模型

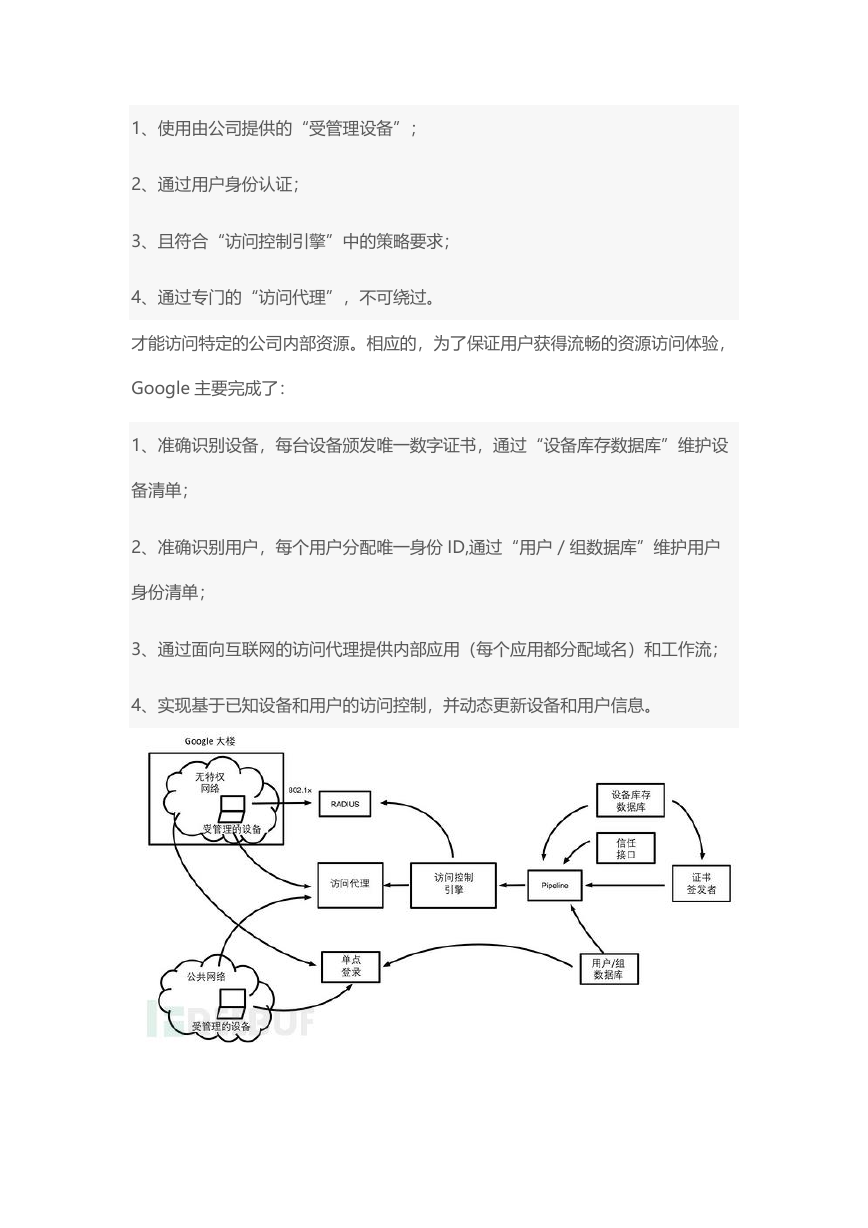

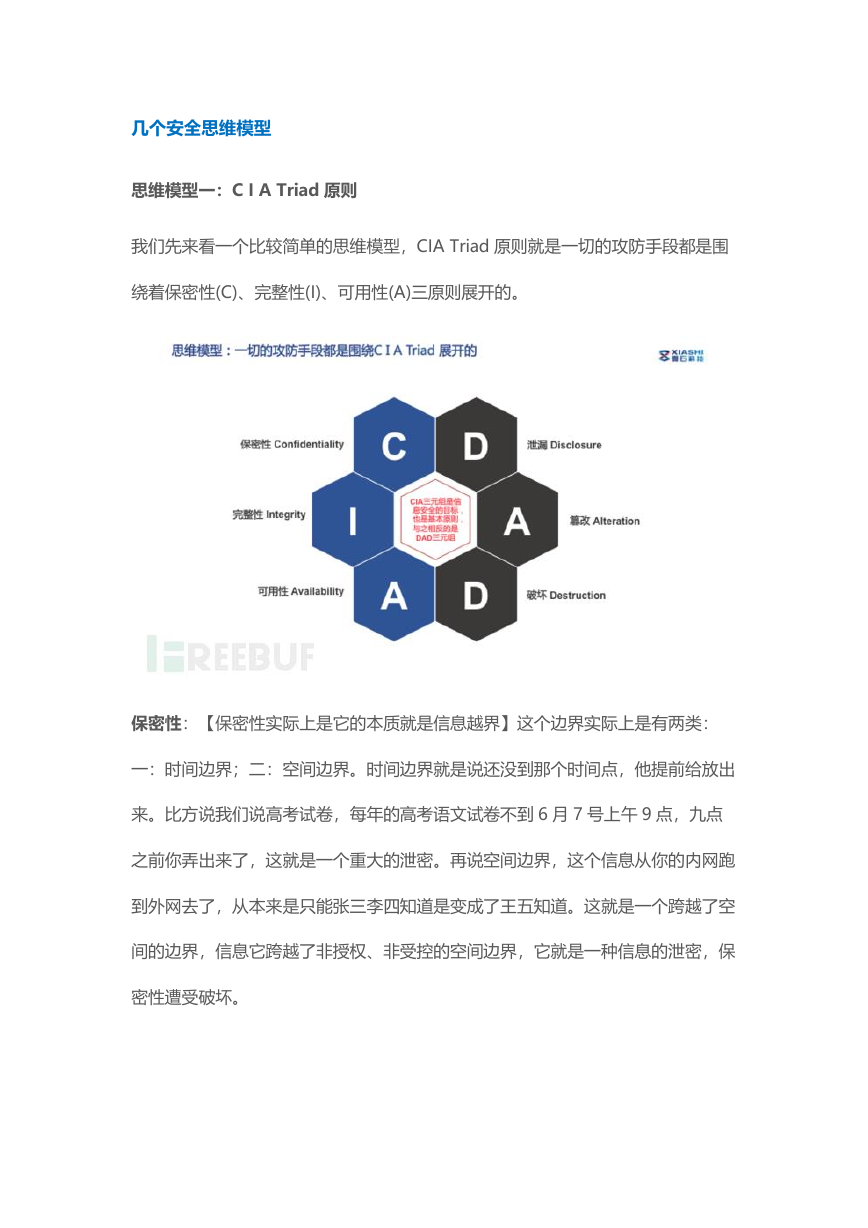

思维模型一:C I A Triad 原则

我们先来看一个比较简单的思维模型,CIA Triad 原则就是一切的攻防手段都是围

绕着保密性(C)、完整性(I)、可用性(A)三原则展开的。

保密性:【保密性实际上是它的本质就是信息越界】这个边界实际上是有两类:

一:时间边界;二:空间边界。时间边界就是说还没到那个时间点,他提前给放出

来。比方说我们说高考试卷,每年的高考语文试卷不到 6 月 7 号上午 9 点,九点

之前你弄出来了,这就是一个重大的泄密。再说空间边界,这个信息从你的内网跑

到外网去了,从本来是只能张三李四知道是变成了王五知道。这就是一个跨越了空

间的边界,信息它跨越了非授权、非受控的空间边界,它就是一种信息的泄密,保

密性遭受破坏。

�

完整性:【完整性是指信息的它原本的状态,系统的原本的结构和组成】如果说这

信息它原本的状态发生了变化,它比方说从 1 变成了 2,它的组成是从无到有或是

结构要素的位置发生了变化、或比例发生了变化,这导致了完整性遭受破坏。

可用性:这一点比较好理解,就是【我需要的时候,这个系统或信息能够去在合理

的时间之内获得,就是可用性】这就是所谓的我们说的 CIA 这个模型上,CIA 定义

的有 DAD 模型,所有的这些工坊都是围绕 CIA 展开的,后面我会我们会看到 CIA

是怎么来运用。

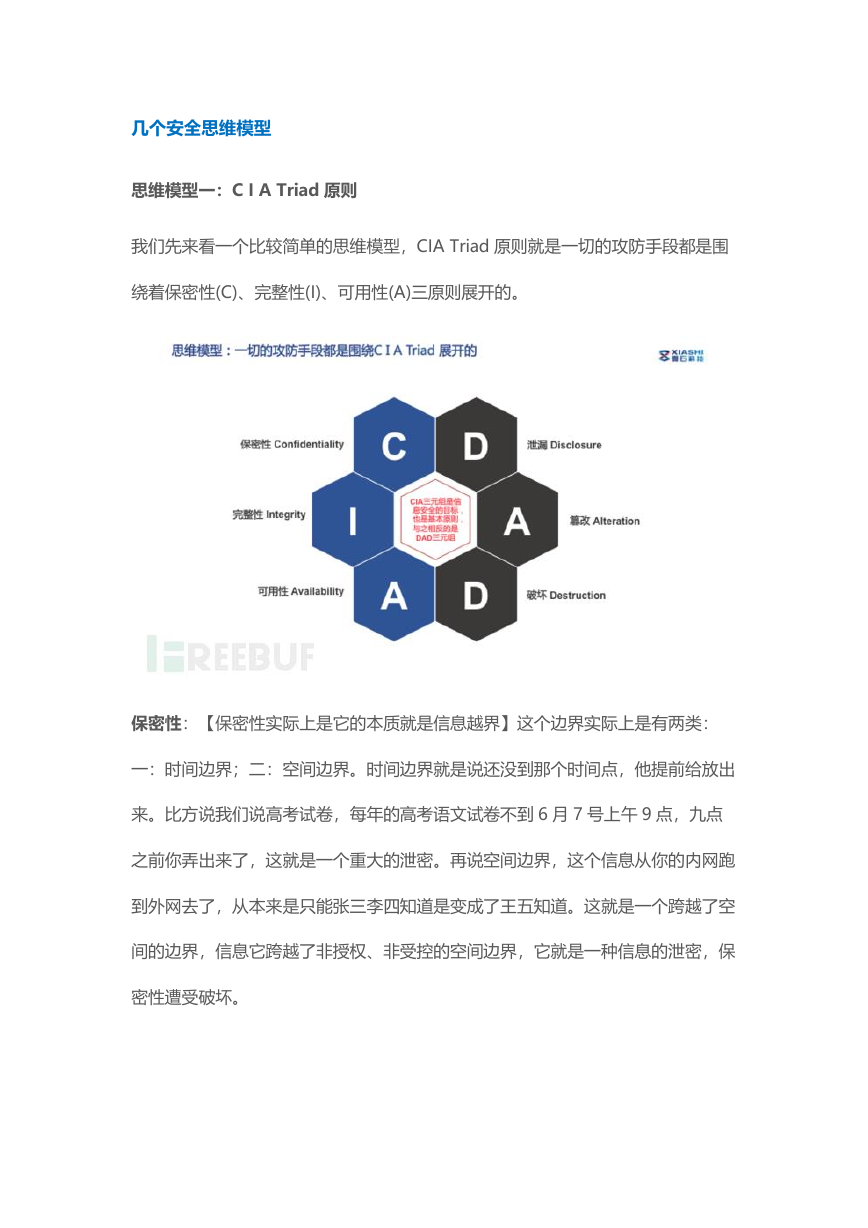

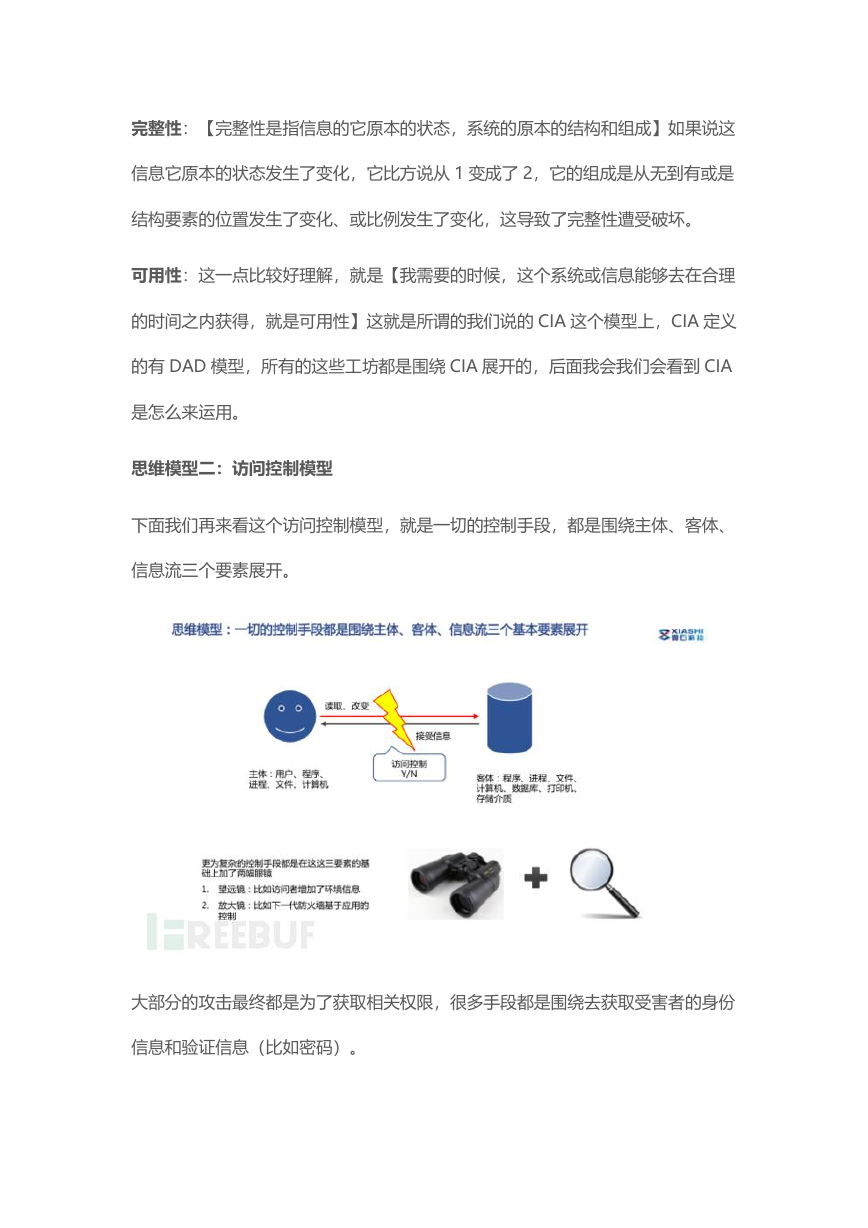

思维模型二:访问控制模型

下面我们再来看这个访问控制模型,就是一切的控制手段,都是围绕主体、客体、

信息流三个要素展开。

大部分的攻击最终都是为了获取相关权限,很多手段都是围绕去获取受害者的身份

信息和验证信息(比如密码)。

�

这个模型当中,发起访问的一方就是访问主体,被访问的那方就叫做客体。整个访

问就会产生信息流。在任何一个访问控制系统中,都包含以下四个行为:

身份标示:访问主体在一个确定边界的系统范围被给予唯一的标示,解决你是谁的

问题;

身份验证:对访问主体需要做基本的身份验证,解决你宣称就是谁谁谁的问题。

授权:用户身份验证通过后,需要确定用户可以访问哪些资源,以及对资源进行怎

样的操作(读、写、删除等)。解决用户能做什么的问题。

审计:对用户的访问行为都记录在案,以备事后追责或改进系统。

非常复杂的访问控制系统都是在此基础上构建的。主要通两类手段,我称之为在三

个要素的基础上面加了两副眼镜。一个叫做望远镜,一个叫做放大镜。

望远镜:望远镜能看的更宽,它是增加访问者更多的环境的信息,比如登陆时间、

地点以及登录设备状态等。

放大镜:放大镜能看的更细,加大了信息流的粒度的控制,比方说下一代防火墙,

在五元组的基础上,基于应用的来进行控制,不仅仅要看 ip,端口和协议,还是要

具体的操作码。

这一切的手段,都是围绕着主体、客体和信息流三个基本要素以及身份标示、身份

认证、授权和审计四个行为展开的。

思维模型三:边界与隔离模型

边界和隔离是安全防御的第一手段;

�

与美国边界的隔离墙。无论是我们所说远古的长城还是到现在的墨西哥和美国边境

之间的隔离墙,边界和隔离都是非常有效的一种最古老、最朴素的技术手段,到现

在还在运用。划定边界,以界隔离,大道至简。

接下来看一个相对来说比较复杂的一个事情。用安全思维模型来分析它,是否可以

帮助我们更清楚地去看明白?

安全思维模型,解读谷歌零信任安全体系

下面就要用安全思维模型来分析零信任安全体系,只从纯技术角度去分析零信任安

全体系,不谈零信任安全体系的部署和实施,也不谈实现零信任安全防护体系的产

品节奏。也即抛开运营视角和产品视角,只从安全设计的视角去看零信任安全体

系。

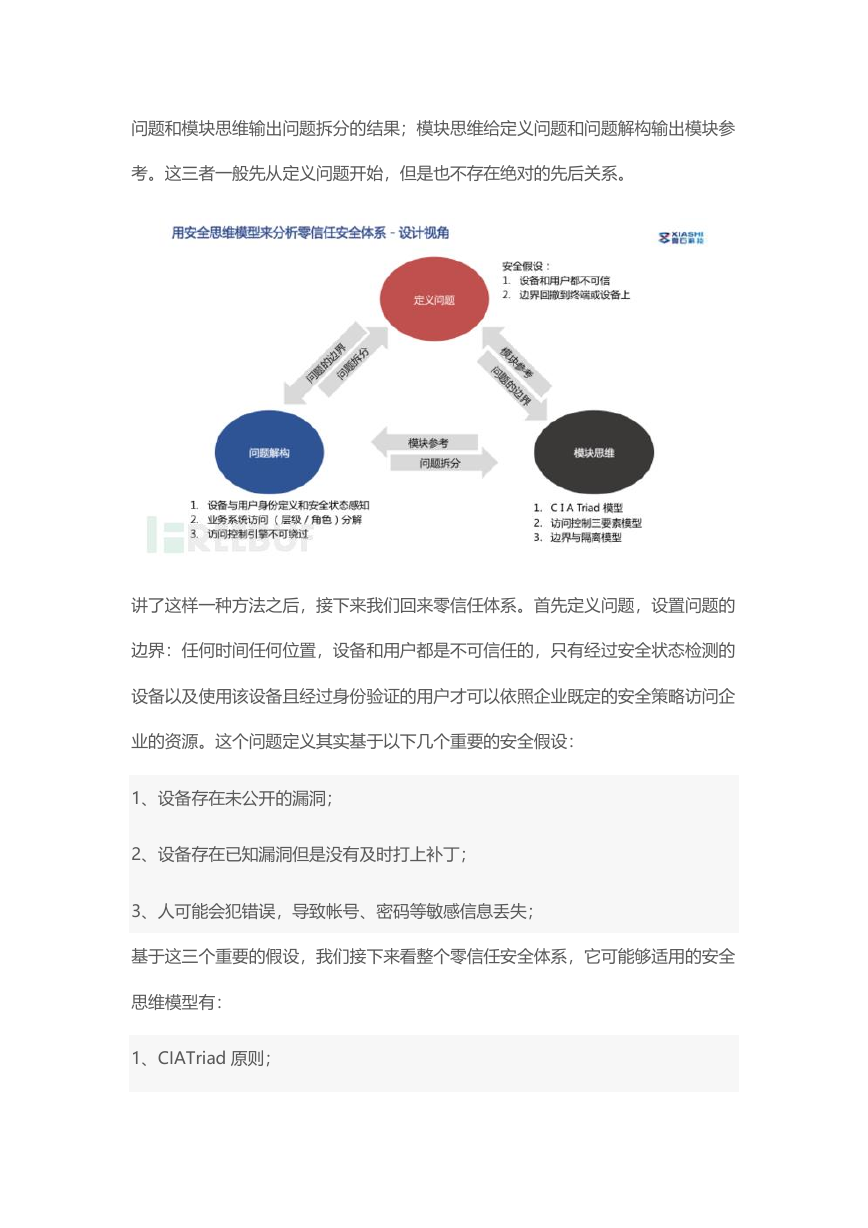

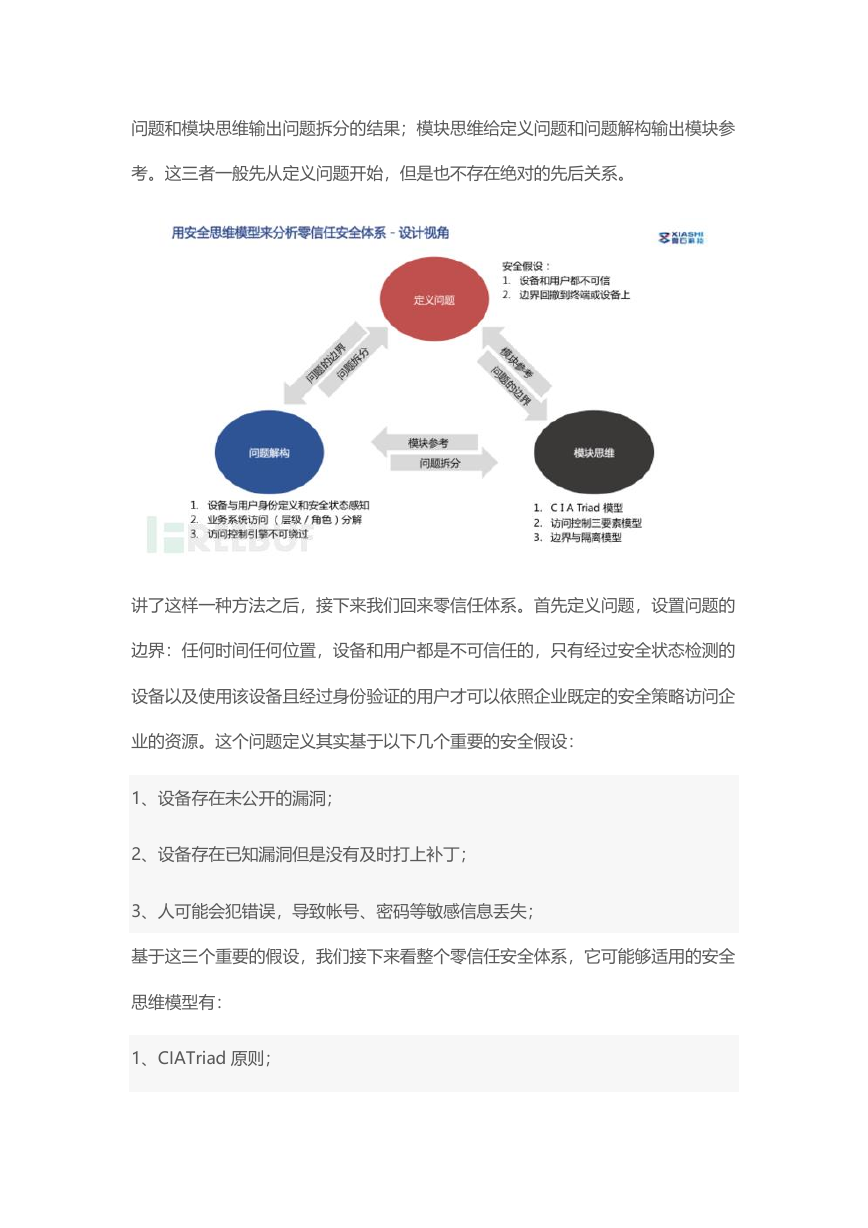

对于复杂问题,我们一般会依照定义问题、模块思维和问题解构三个相互依赖、彼

此促进的方法。定义问题给问题解构和模块思维输出问题的边界;问题解构给定义

�

问题和模块思维输出问题拆分的结果;模块思维给定义问题和问题解构输出模块参

考。这三者一般先从定义问题开始,但是也不存在绝对的先后关系。

讲了这样一种方法之后,接下来我们回来零信任体系。首先定义问题,设置问题的

边界:任何时间任何位置,设备和用户都是不可信任的,只有经过安全状态检测的

设备以及使用该设备且经过身份验证的用户才可以依照企业既定的安全策略访问企

业的资源。这个问题定义其实基于以下几个重要的安全假设:

1、设备存在未公开的漏洞;

2、设备存在已知漏洞但是没有及时打上补丁;

3、人可能会犯错误,导致帐号、密码等敏感信息丢失;

基于这三个重要的假设,我们接下来看整个零信任安全体系,它可能够适用的安全

思维模型有:

1、CIATriad 原则;

�

2、访问控制的三要素模型;

3、边界与隔离安全模型;

初步的问题解构可以把问题拆成以下三个:

1、设备与用户的身份定义以及安全状态感知;

2、业务系统访问(层级/角色)分解;

3、访问控制引擎不过绕过;

可以看得出来,零信任安全架构体系主要是跟访问控制模型相关。下面我们就套用

访问控制模型来解读零信息安全架构。

访问主体包括设备和用户,不再是以前单纯只看用户。访问主体涉及两个基本问

题,一个是身份标示和身份认证。唯一的身份标示意味着需要设备和用户注册并持

续维护着设备清单库和用户/组数据库;BeyondCorp 项目中,使用公钥证书唯

一标示设备身份,用户使用唯一身份 ID 来标示身份,在 Google 所有服务上都使

用这唯一 id。设备的身份认证通过自身私钥签发数字签名,由对端系统(访问代

理)利用设备的身份证书验证其签名来验证设备的身份。用户的身份认证可以根据

要求,进行一次身份认证甚至二次身份认证。

访问客体包括 google 所有的业务服务器,比如代码库,Bug 追踪库等。访问主体

与客体是边界隔离的,用户不可直接访问这些资源;

接下来是访问授权。授权相对是最复杂的地方,基本上看三个要素,访问主体的属

性和操作,访问客体的属性以及授权策略。另外,访问授权暗含的要求是所有的访

问都必须经过访问控制器授权之后才可以访问应用系统或其它资源,这意味着访问

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc