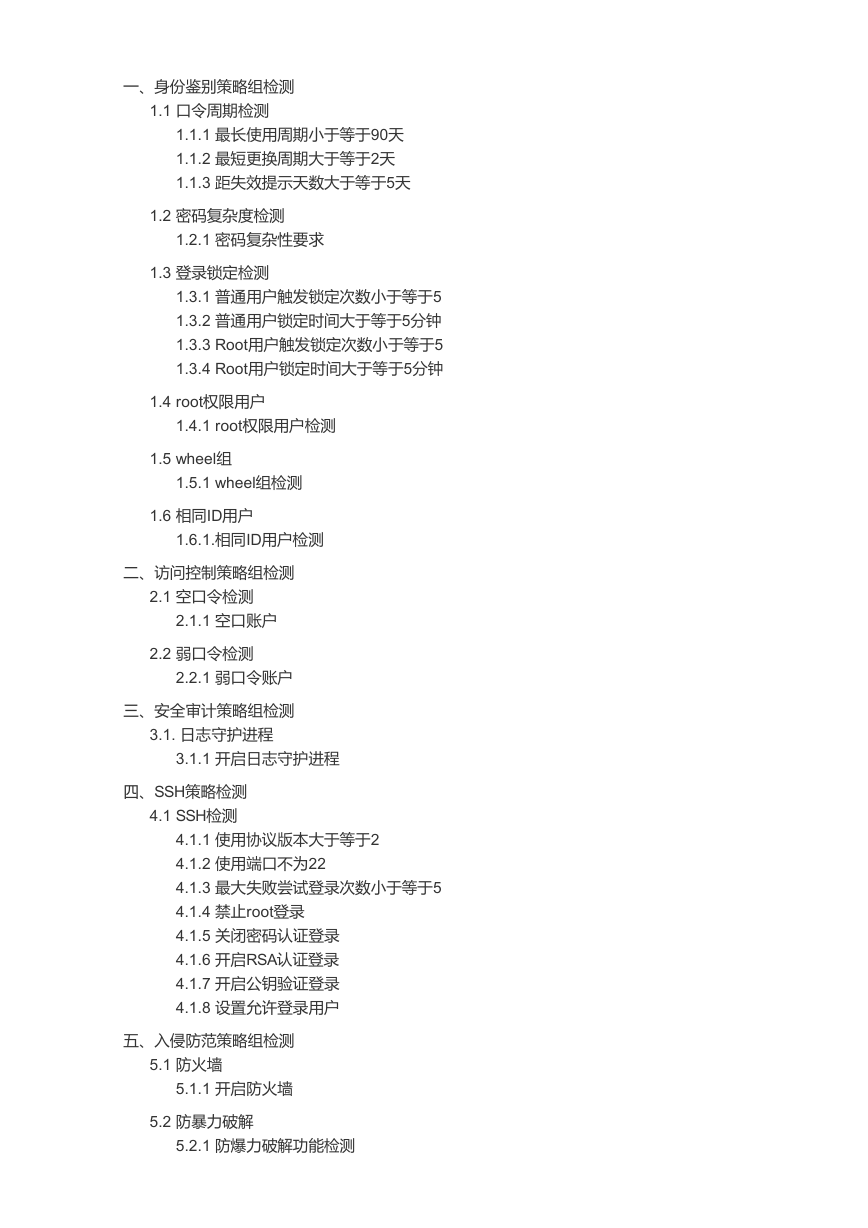

一、身份鉴别策略组检测

1.1 口令周期检测

1.1.1 最长使用周期小于等于90天

1.1.2 最短更换周期大于等于2天

1.1.3 距失效提示天数大于等于5天

1.2 密码复杂度检测

1.2.1 密码复杂性要求

1.3 登录锁定检测

1.3.1 普通用户触发锁定次数小于等于5

1.3.2 普通用户锁定时间大于等于5分钟

1.3.3 Root用户触发锁定次数小于等于5

1.3.4 Root用户锁定时间大于等于5分钟

1.4 root权限用户

1.4.1 root权限用户检测

1.5 wheel组

1.5.1 wheel组检测

1.6 相同ID用户

1.6.1.相同ID用户检测

二、访问控制策略组检测

2.1 空口令检测

2.1.1 空口账户

2.2 弱口令检测

2.2.1 弱口令账户

三、安全审计策略组检测

3.1. 日志守护进程

3.1.1 开启日志守护进程

四、SSH策略检测

4.1 SSH检测

4.1.1 使用协议版本大于等于2

4.1.2 使用端口不为22

4.1.3 最大失败尝试登录次数小于等于5

4.1.4 禁止root登录

4.1.5 关闭密码认证登录

4.1.6 开启RSA认证登录

4.1.7 开启公钥验证登录

4.1.8 设置允许登录用户

五、入侵防范策略组检测

5.1 防火墙

5.1.1 开启防火墙

5.2 防暴力破解

5.2.1 防爆力破解功能检测

�

六、恶意代码防范检测

6.1 防恶意代码

6.1.1 杀毒功能检测

一、文档说明

本文档旨在指导系统运维管理人员或安全检查人员进行Linux账户以及系统配置相关合规性检查、安

全配置指导及解决方案建议。使用本文档指导修改生产环境配置之前应提前进行充分测试验证,避

免对生产业务造成干扰。

一、身份鉴别策略组检测

准备

安装一个PAM模块来启用cracklib支持,这可以提供额外的密码检查功能。

在Debian,Ubuntu或者Linux Mint使用命令:

sudo apt-get install libpam-cracklib

这个模块在CentOS,Fedora或者RHEL默认安装了。所以在这些系统上就没有必要安装了。

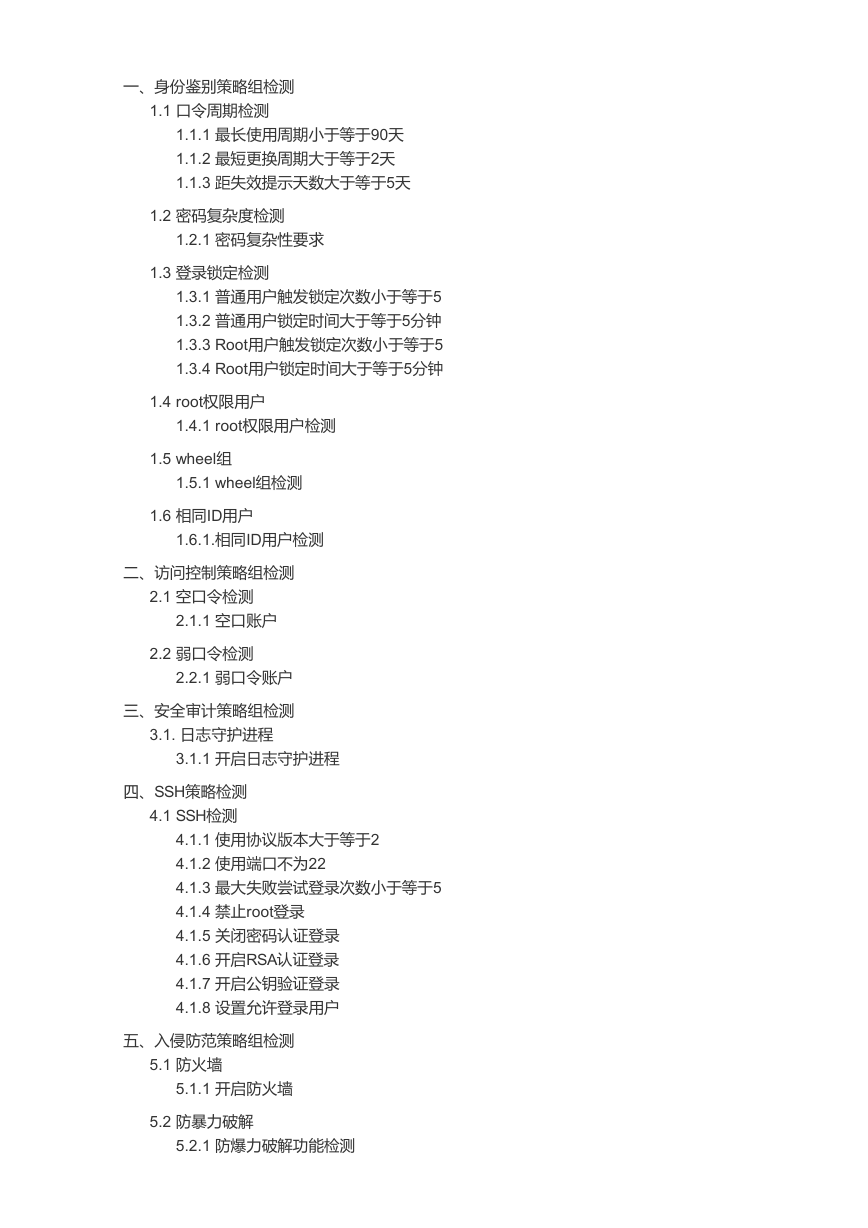

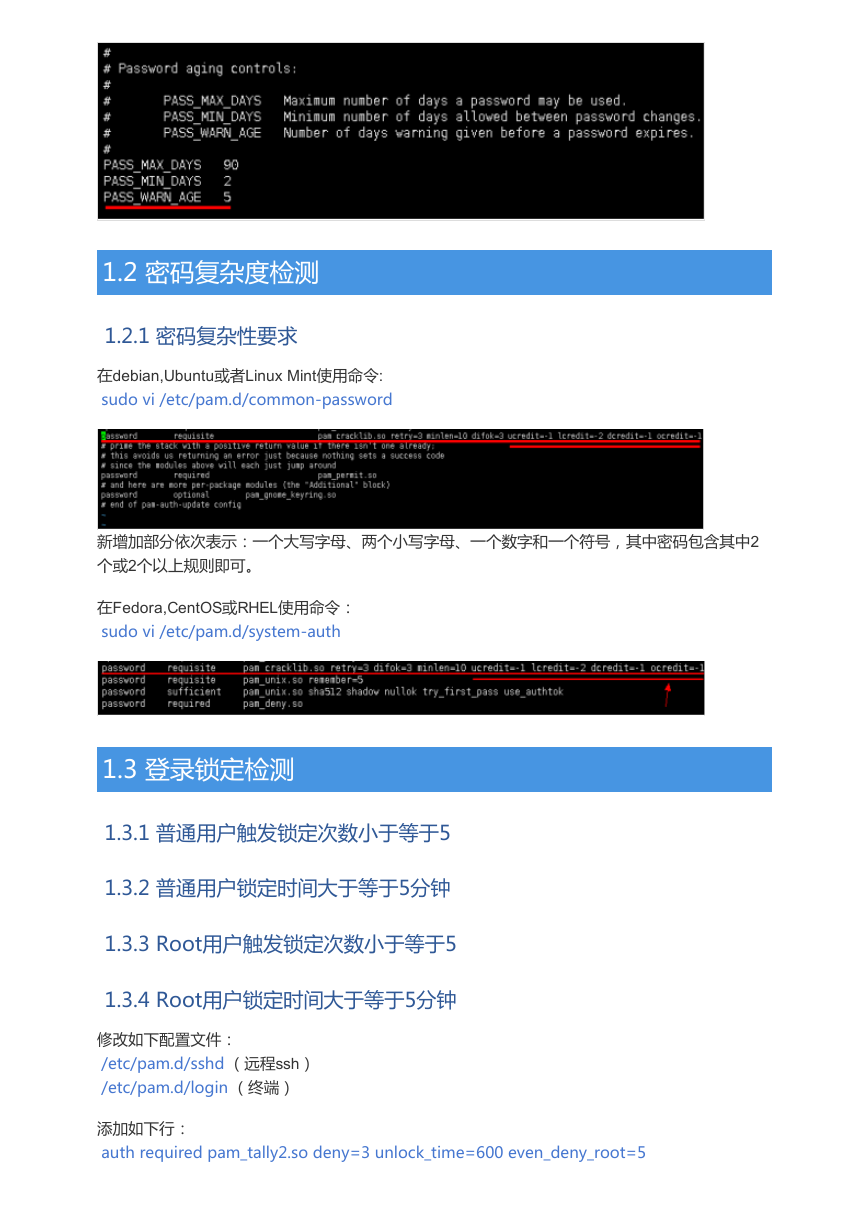

1.1 口令周期检测

命令: sudo vi /etc/login.defs

1.1.1 最长使用周期小于等于90天

查看密码期限: chage -l thm

1.1.2 最短更换周期大于等于2天

1.1.3 距失效提示天数大于等于5天

�

1.2 密码复杂度检测

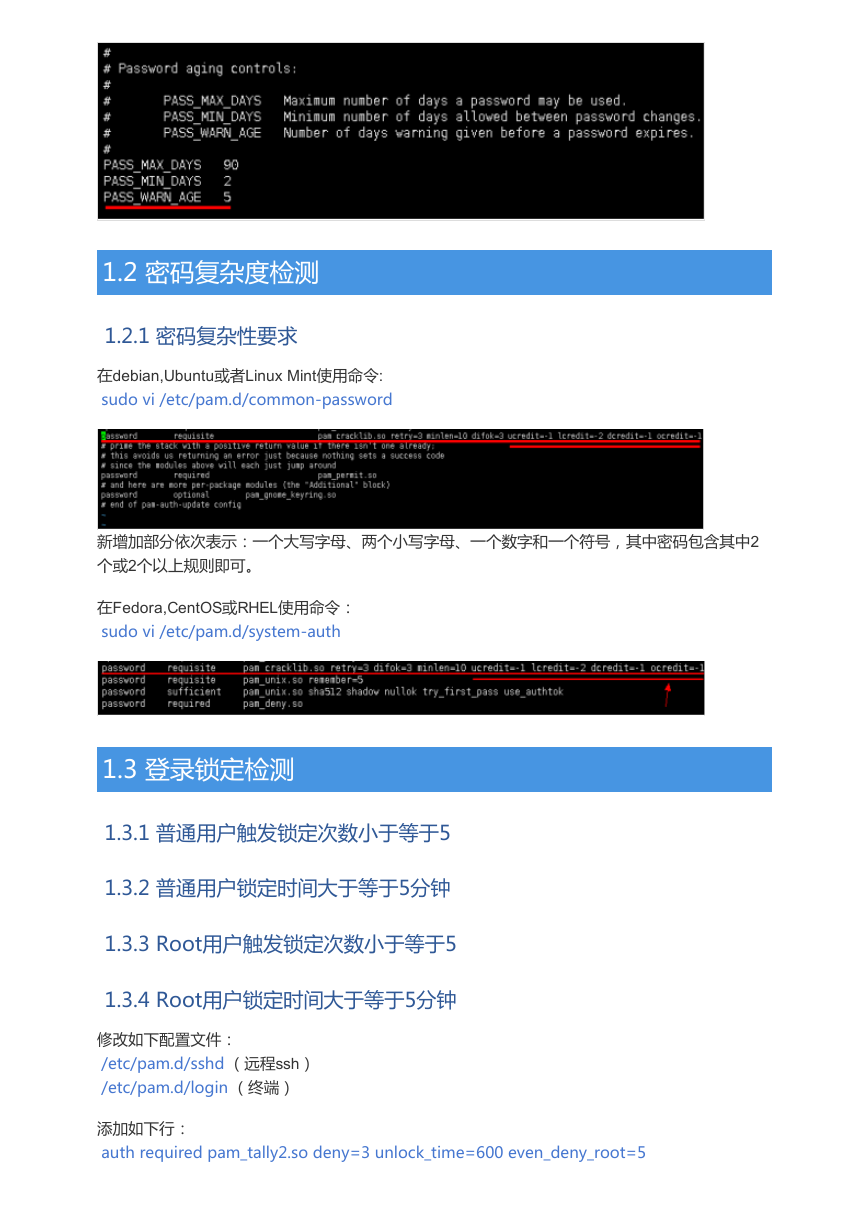

1.2.1 密码复杂性要求

在debian,Ubuntu或者Linux Mint使用命令:

sudo vi /etc/pam.d/common-password

新增加部分依次表示:一个大写字母、两个小写字母、一个数字和一个符号,其中密码包含其中2

个或2个以上规则即可。

在Fedora,CentOS或RHEL使用命令:

sudo vi /etc/pam.d/system-auth

1.3 登录锁定检测

1.3.1 普通用户触发锁定次数小于等于5

1.3.2 普通用户锁定时间大于等于5分钟

1.3.3 Root用户触发锁定次数小于等于5

1.3.4 Root用户锁定时间大于等于5分钟

修改如下配置文件:

/etc/pam.d/sshd (远程ssh)

/etc/pam.d/login (终端)

添加如下行:

auth required pam_tally2.so deny=3 unlock_time=600 even_deny_root=5

root_unlock_time=1200

�

root_unlock_time=1200

各参数解释:

even_deny_root:也限制root用户

deny:设置普通和root用户连续错误登录的最大次数,超过最大次数,则锁定该用户

unlock_time:设定普通用户锁定后,多少时间后解锁,单位是秒

root_unlock_time:设定root用户锁定后,多少时间后解锁,单位是秒

配置示例:

注意:auth要放在第二行,否则,用户登录失败3次后,也可以认证成功。配置即可生效,不需要

重启服务。

1.4 root权限用户

1.4.1 root权限用户检测

检查配置文件/etc/passwd中,是否包含用户标识号为0,或者组标识号为0的用户。

以第一行为例,从左至右,分别表示:

帐号名:口令:用户标识号:组标识号:注释性描述:主目录:登录shell

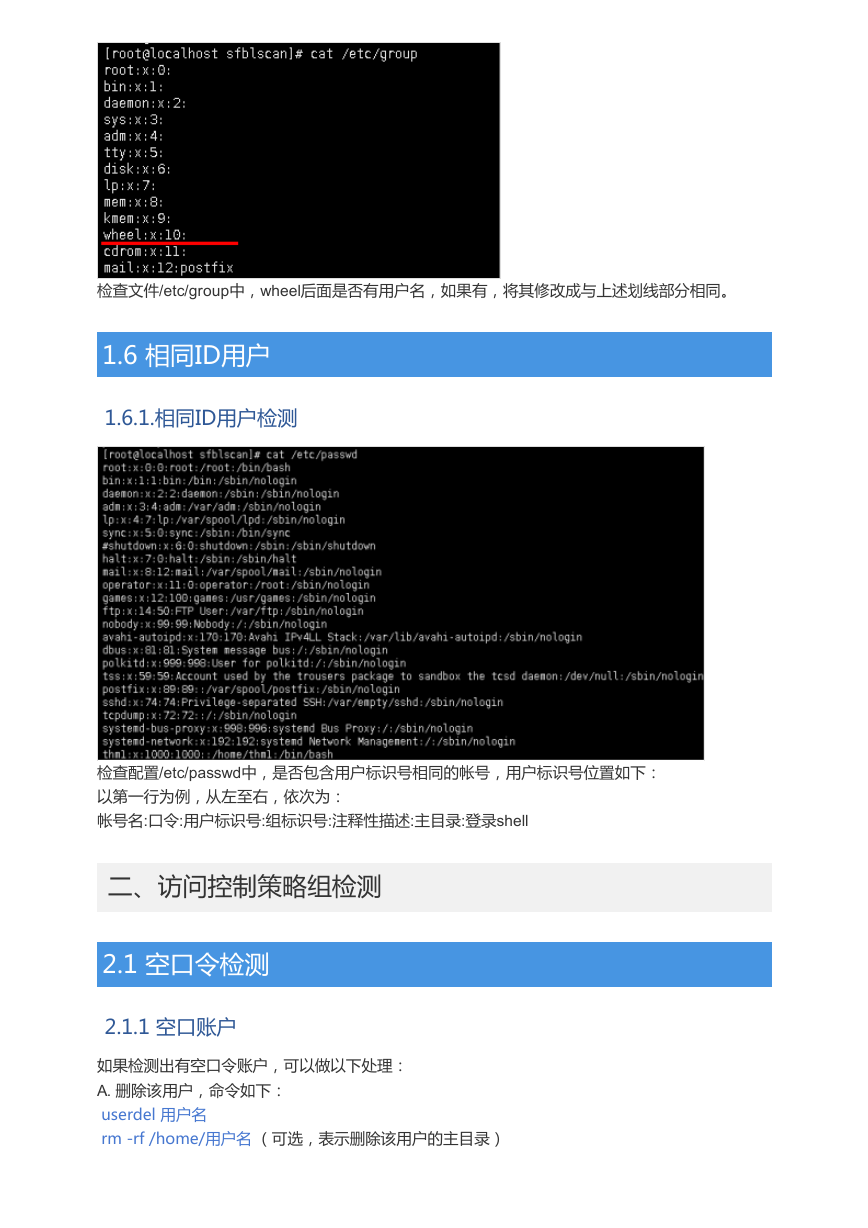

1.5 wheel组

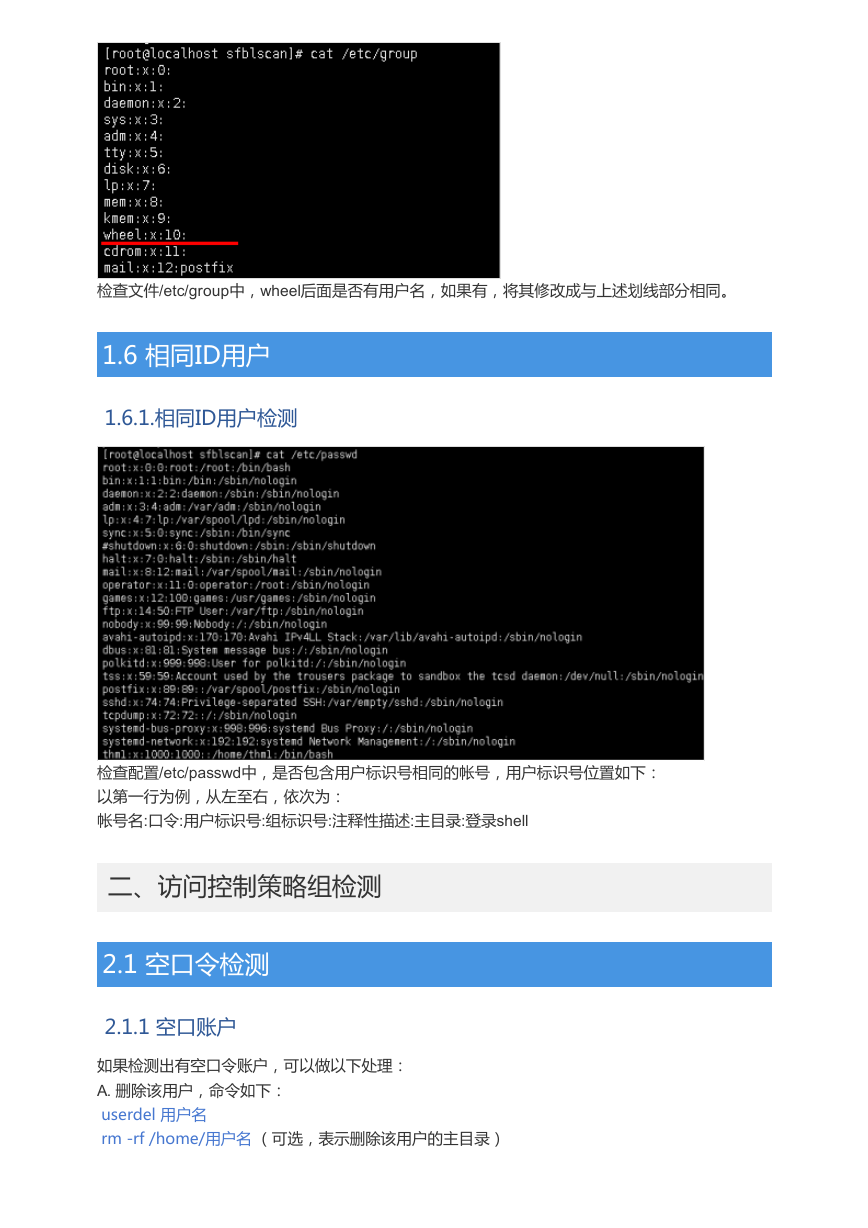

1.5.1 wheel组检测

�

检查文件/etc/group中,wheel后面是否有用户名,如果有,将其修改成与上述划线部分相同。

1.6 相同ID用户

1.6.1.相同ID用户检测

检查配置/etc/passwd中,是否包含用户标识号相同的帐号,用户标识号位置如下:

以第一行为例,从左至右,依次为:

帐号名:口令:用户标识号:组标识号:注释性描述:主目录:登录shell

二、访问控制策略组检测

2.1 空口令检测

2.1.1 空口账户

如果检测出有空口令账户,可以做以下处理:

A. 删除该用户,命令如下:

userdel 用户名

rm -rf /home/用户名 (可选,表示删除该用户的主目录)

�

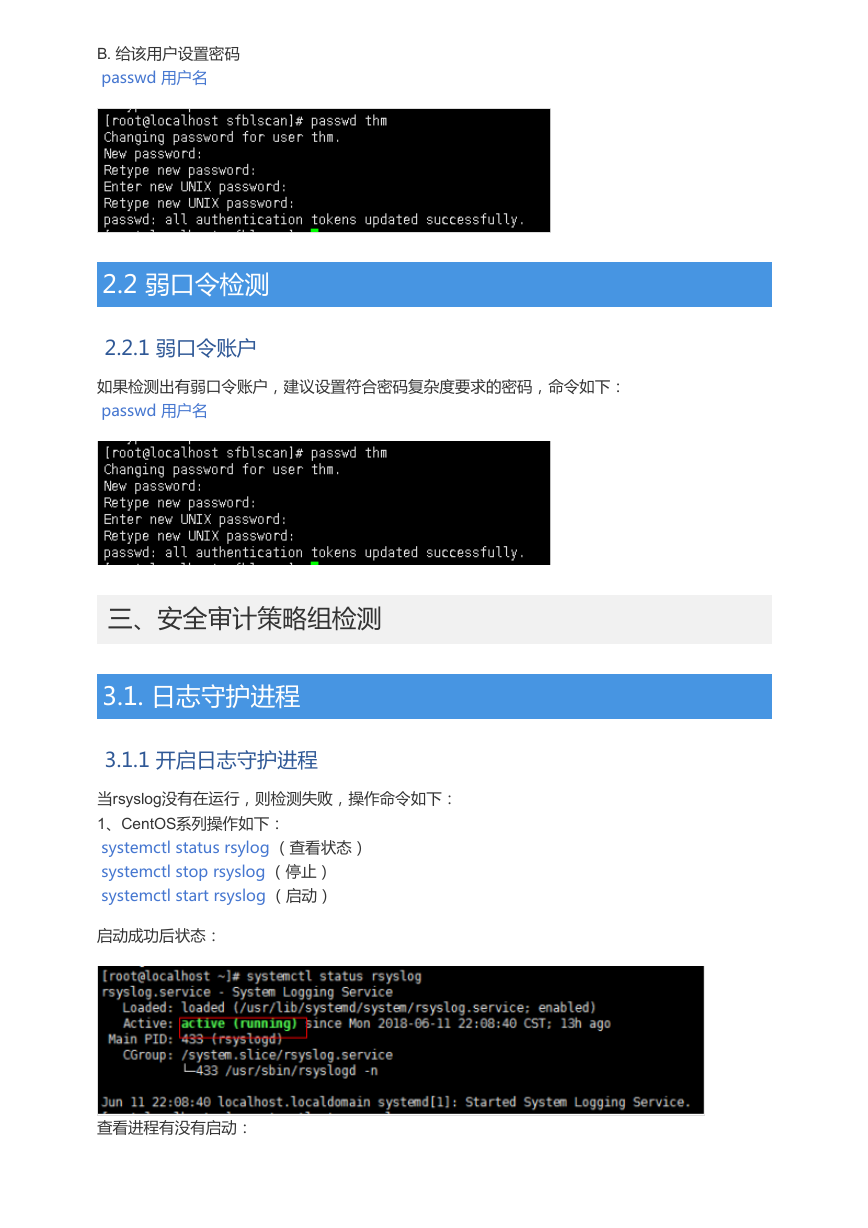

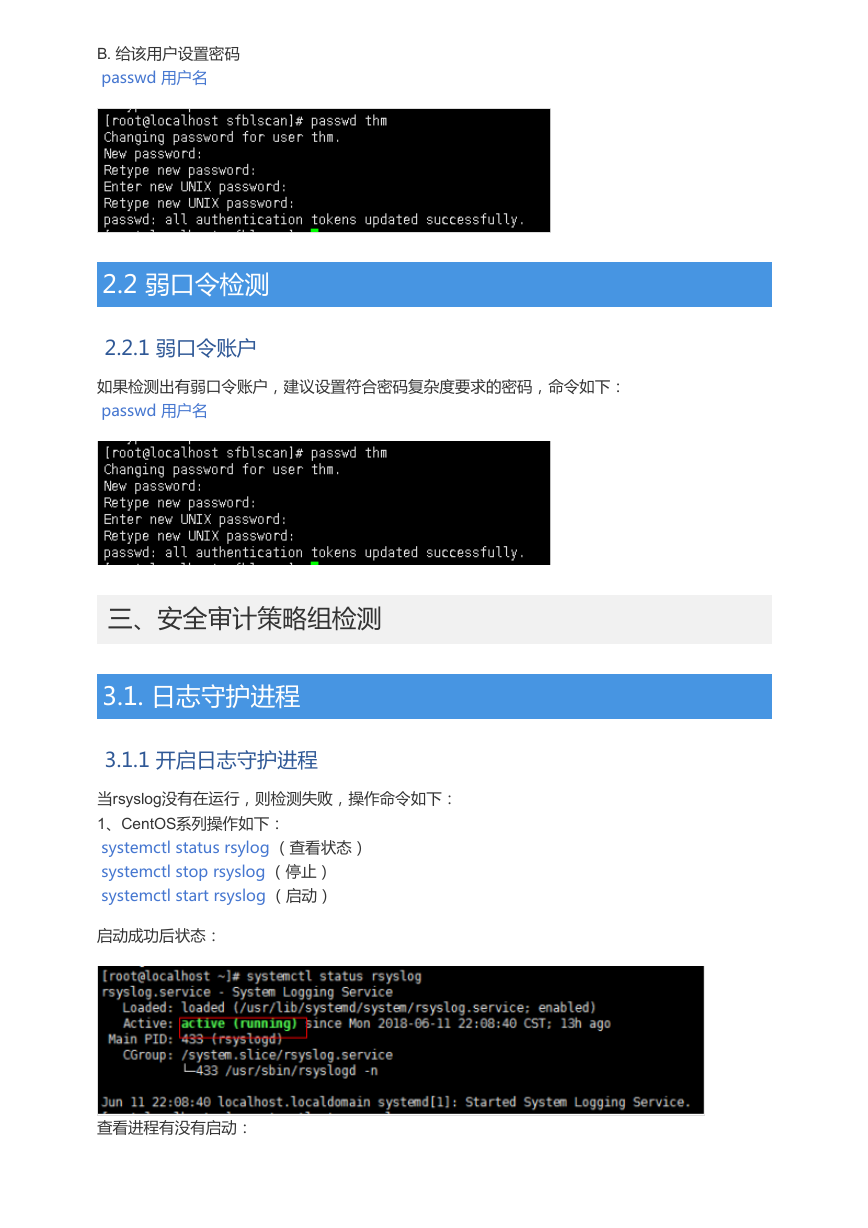

B. 给该用户设置密码

passwd 用户名

2.2 弱口令检测

2.2.1 弱口令账户

如果检测出有弱口令账户,建议设置符合密码复杂度要求的密码,命令如下:

passwd 用户名

三、安全审计策略组检测

3.1. 日志守护进程

3.1.1 开启日志守护进程

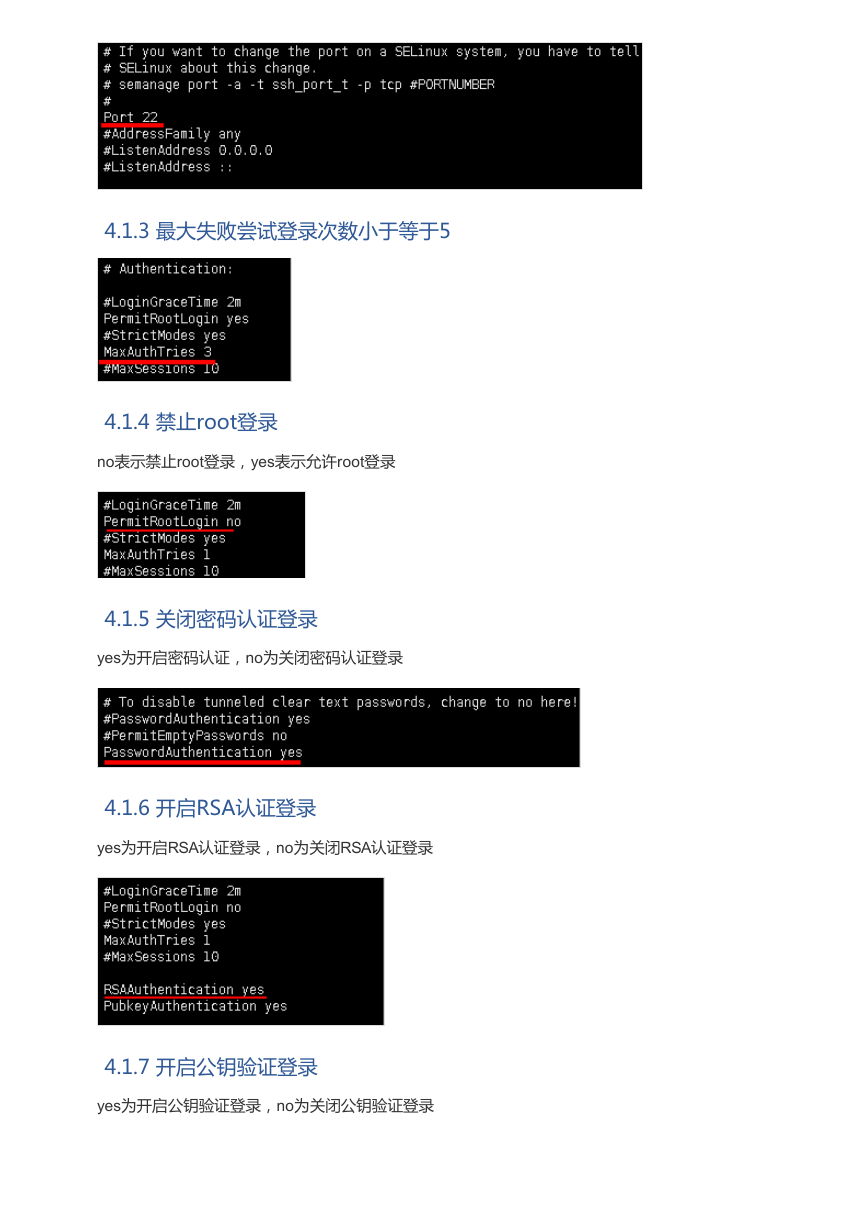

当rsyslog没有在运行,则检测失败,操作命令如下:

1、CentOS系列操作如下:

systemctl status rsylog (查看状态)

systemctl stop rsyslog (停止)

systemctl start rsyslog (启动)

启动成功后状态:

查看进程有没有启动:

�

2、Ubuntu系列操作如下:

service rsylog status (查看状态)

service rsyslog stop (停止)

service rsyslog start (启动)

启动成功后状态:

查看进程有没有启动:

四、SSH策略检测

4.1 SSH检测

执行如下命令,修改配置文件

sudo vi /etc/ssh/sshd_config

重启sshd生效,重启命令如下:

CentOS系列: systemctl restart sshd

Ubuntu系列: service sshd restart

4.1.1 使用协议版本大于等于2

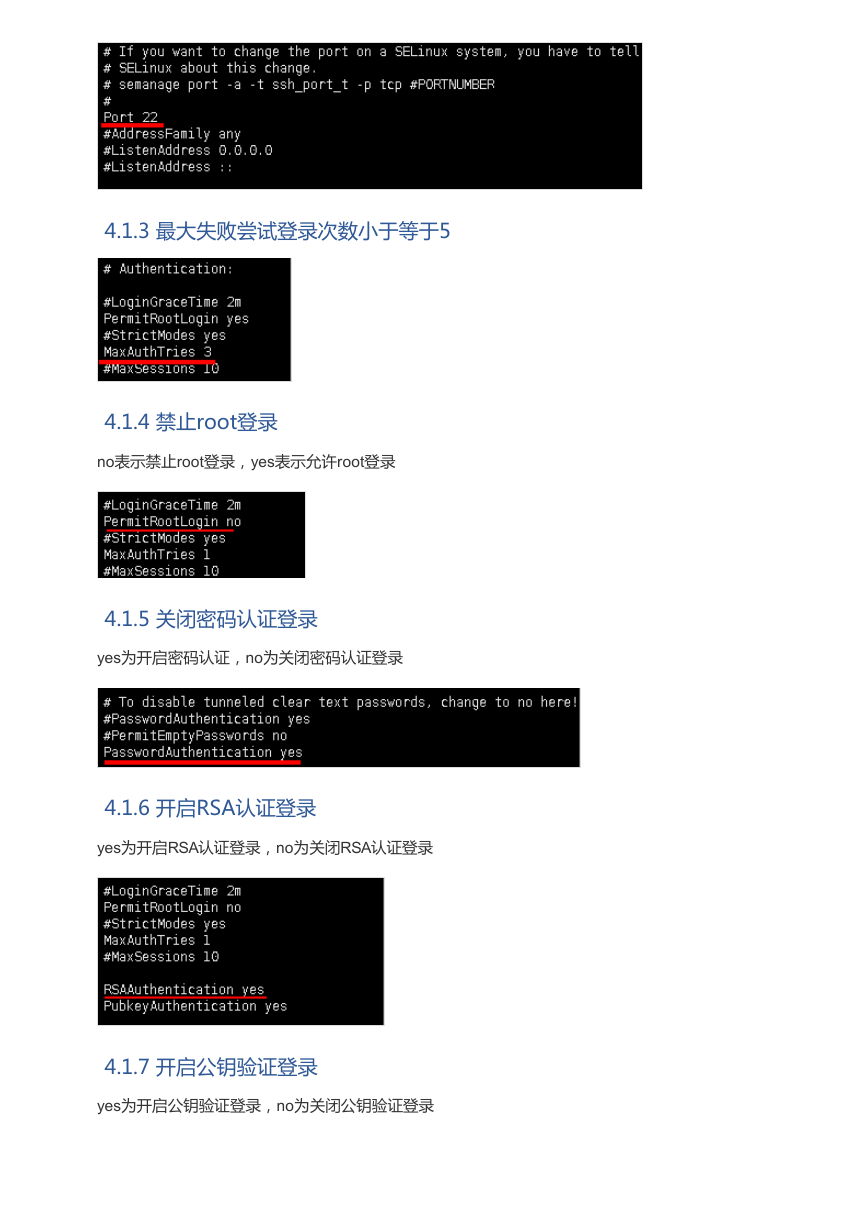

4.1.2 使用端口不为22

�

4.1.3 最大失败尝试登录次数小于等于5

4.1.4 禁止root登录

no表示禁止root登录,yes表示允许root登录

4.1.5 关闭密码认证登录

yes为开启密码认证,no为关闭密码认证登录

4.1.6 开启RSA认证登录

yes为开启RSA认证登录,no为关闭RSA认证登录

4.1.7 开启公钥验证登录

yes为开启公钥验证登录,no为关闭公钥验证登录

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc