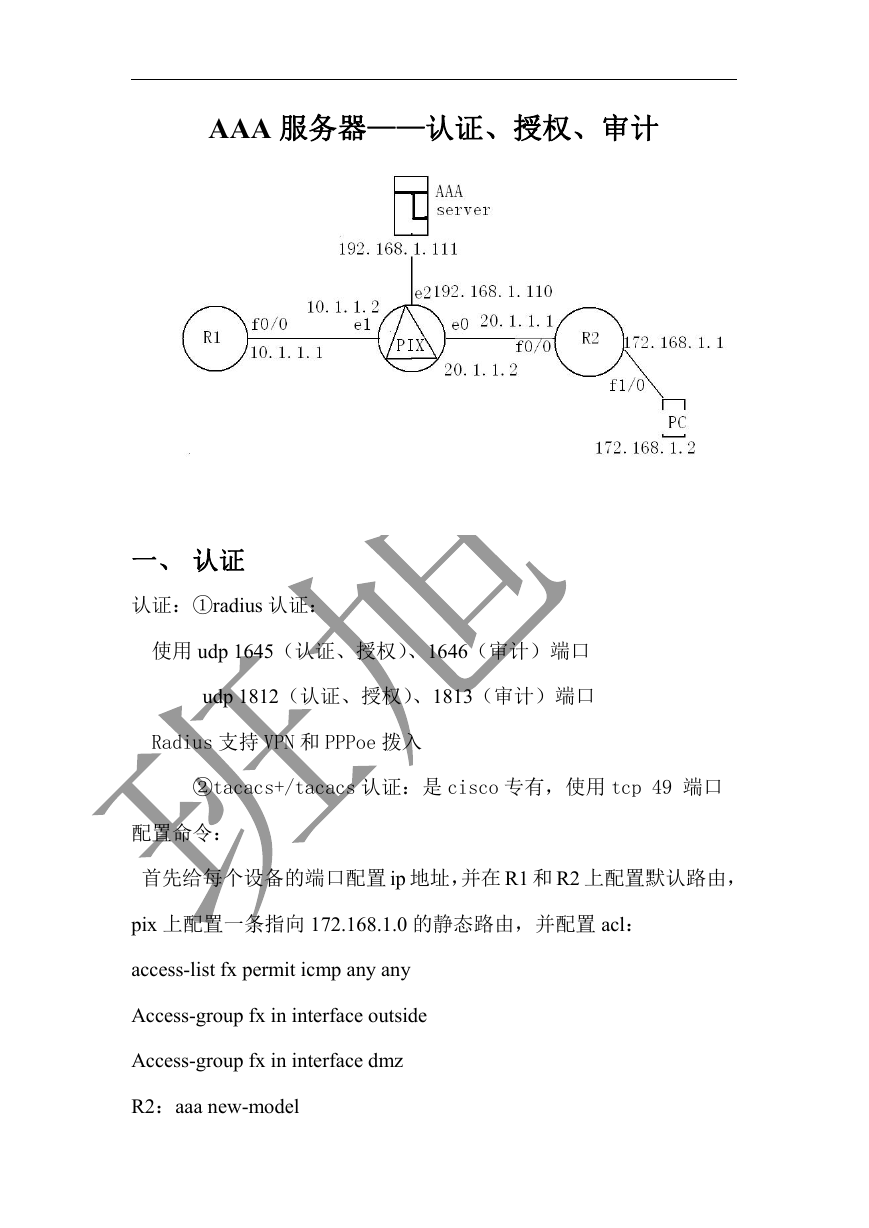

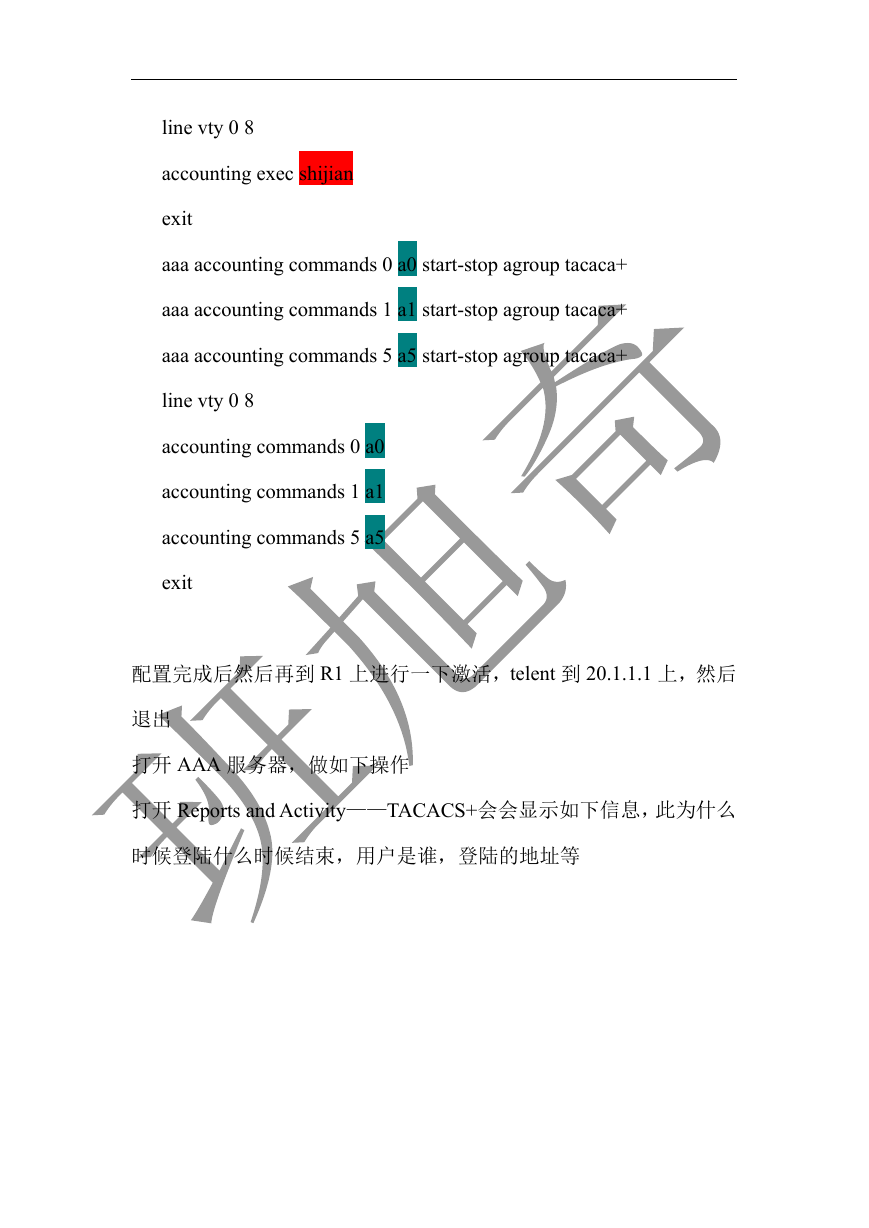

AAA 服务器——认证、授权、审计

一、 认证

认证:①radius 认证:

使用 udp 1645(认证、授权)、1646(审计)端口

udp 1812(认证、授权)、1813(审计)端口

Radius 支持 VPN 和 PPPoe 拨入

②tacacs+/tacacs 认证:是 cisco 专有,使用 tcp 49 端口

配置命令:

首先给每个设备的端口配置 ip 地址,并在 R1 和 R2 上配置默认路由,

pix 上配置一条指向 172.168.1.0 的静态路由,并配置 acl:

access-list fx permit icmp any any

Access-group fx in interface outside

Access-group fx in interface dmz

R2:aaa new-model

�

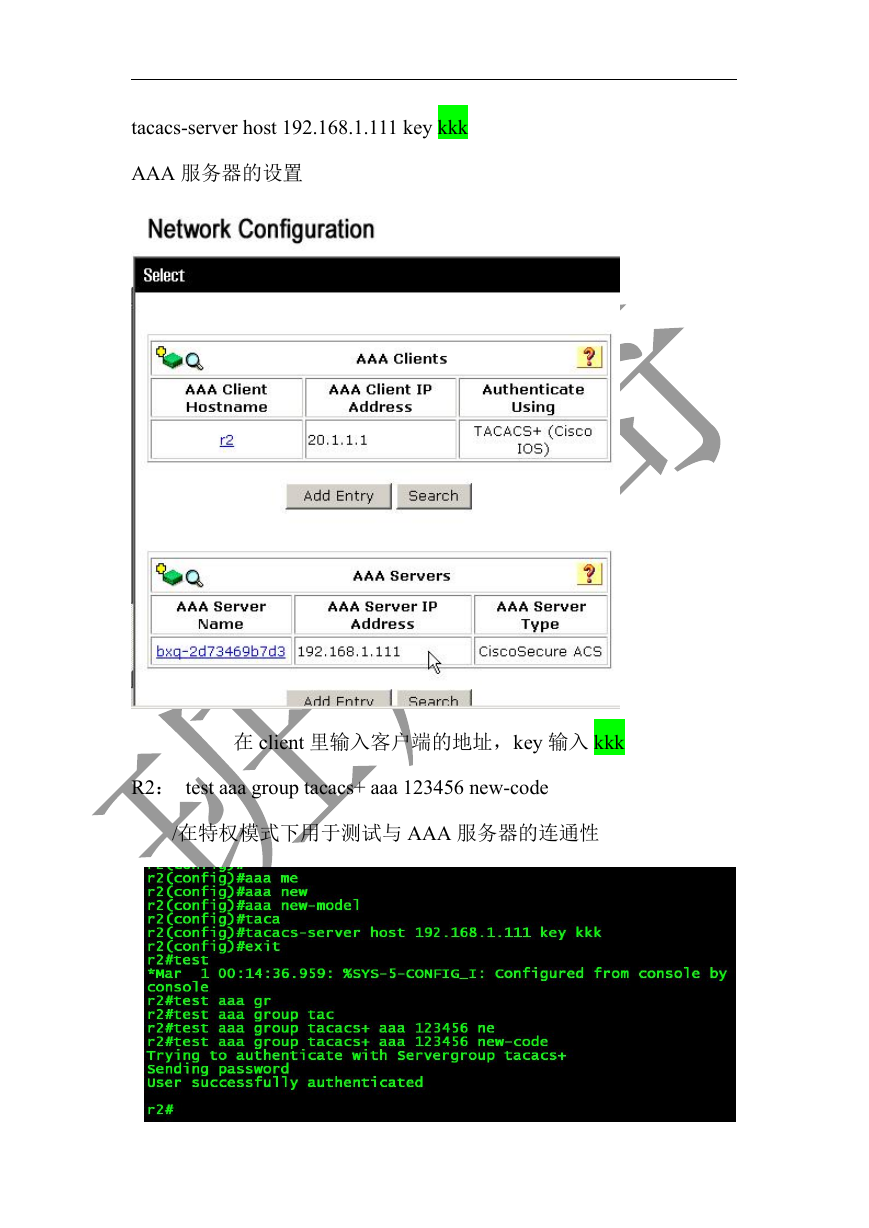

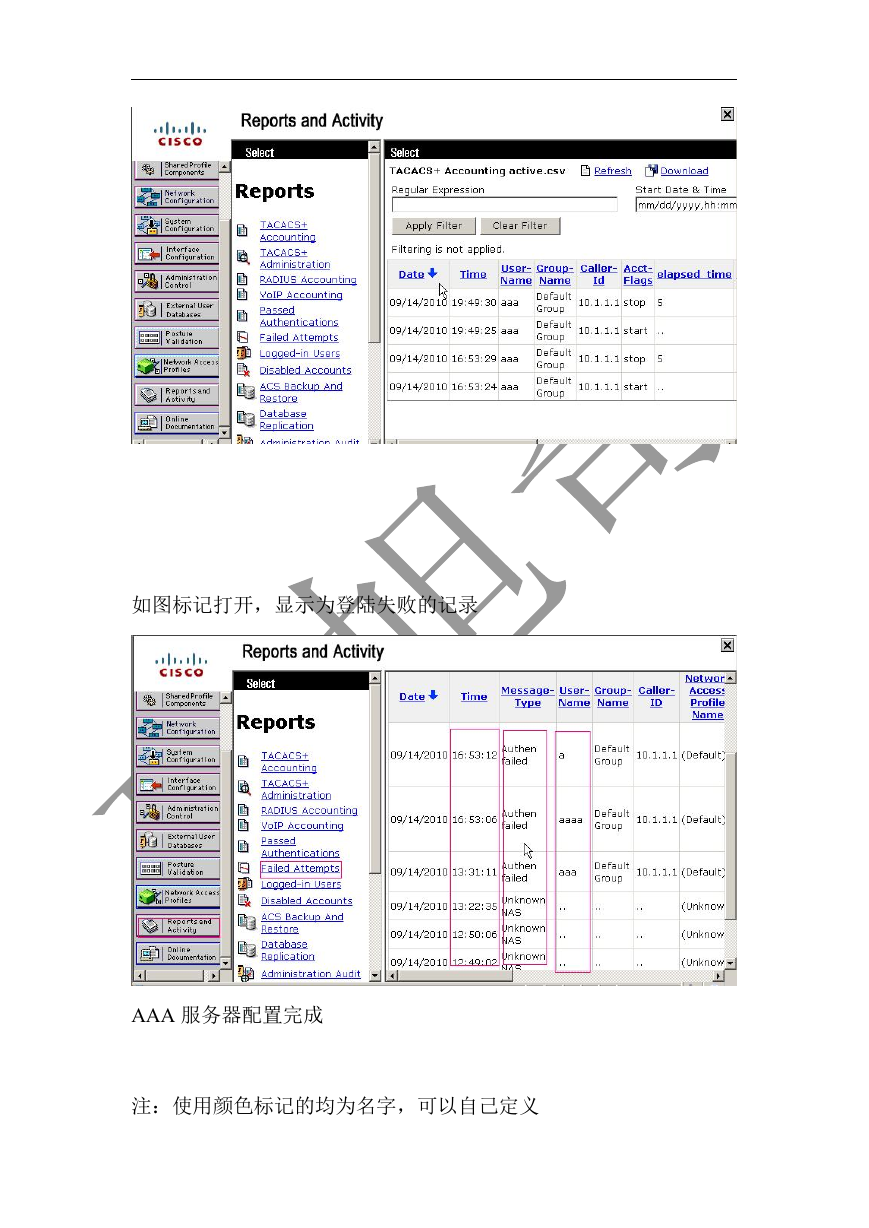

tacacs-server host 192.168.1.111 key kkk

AAA 服务器的设置

在 client 里输入客户端的地址,key 输入 kkk

R2: test aaa group tacacs+ aaa 123456 new-code

/在特权模式下用于测试与 AAA 服务器的连通性

�

aaa authen login default group tacacs+

aaa authen login noacl line none

/线下保护

line con 0

login authen noacl

exit

aaa authen login r2 group tacacs+

/命名认证

line vty 0 8

login authen r2

exit

enalbe password 123456

/ /加入特权密码

PIX 上的配置:

access-list fx permit tcp any any eq 23 //允许 telnet 访问

access-group fx in interface outside

//在 outside 接口上应用 acl

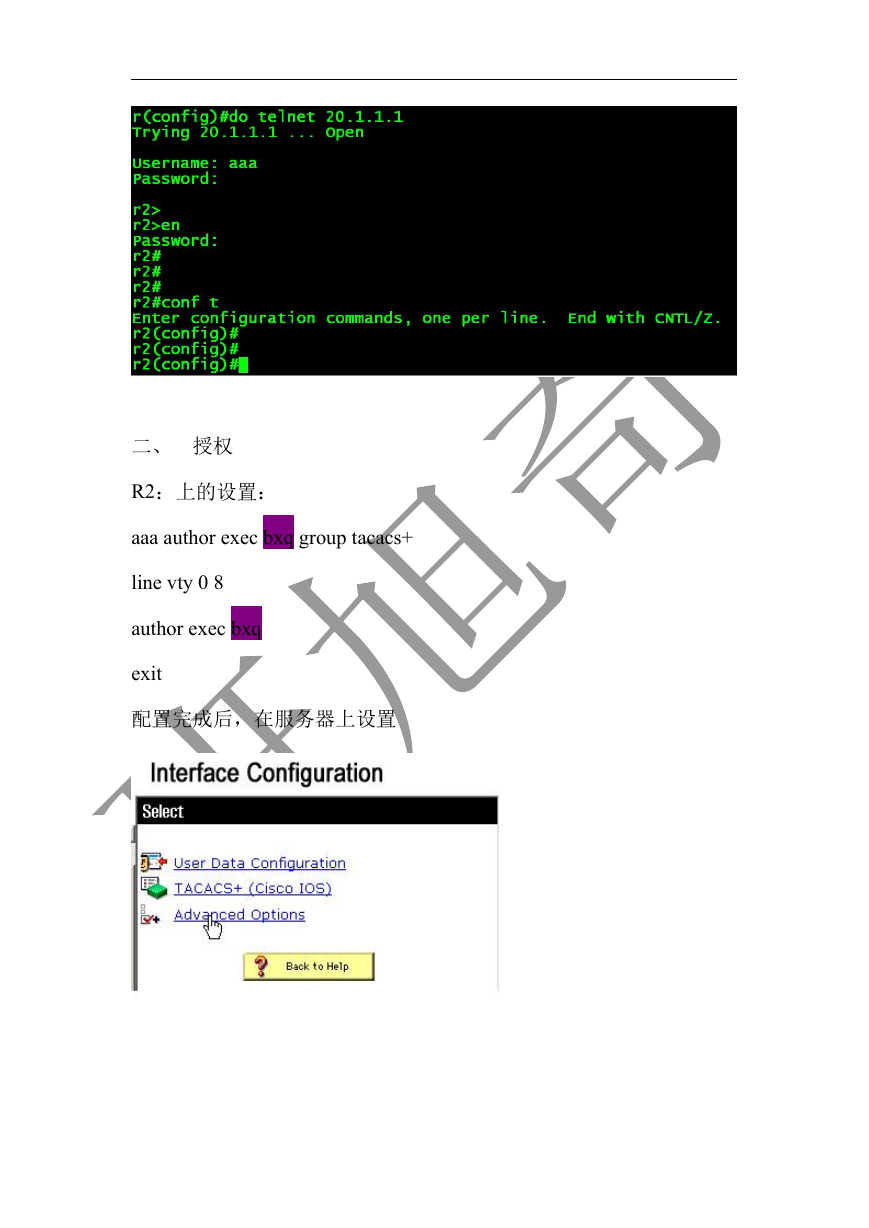

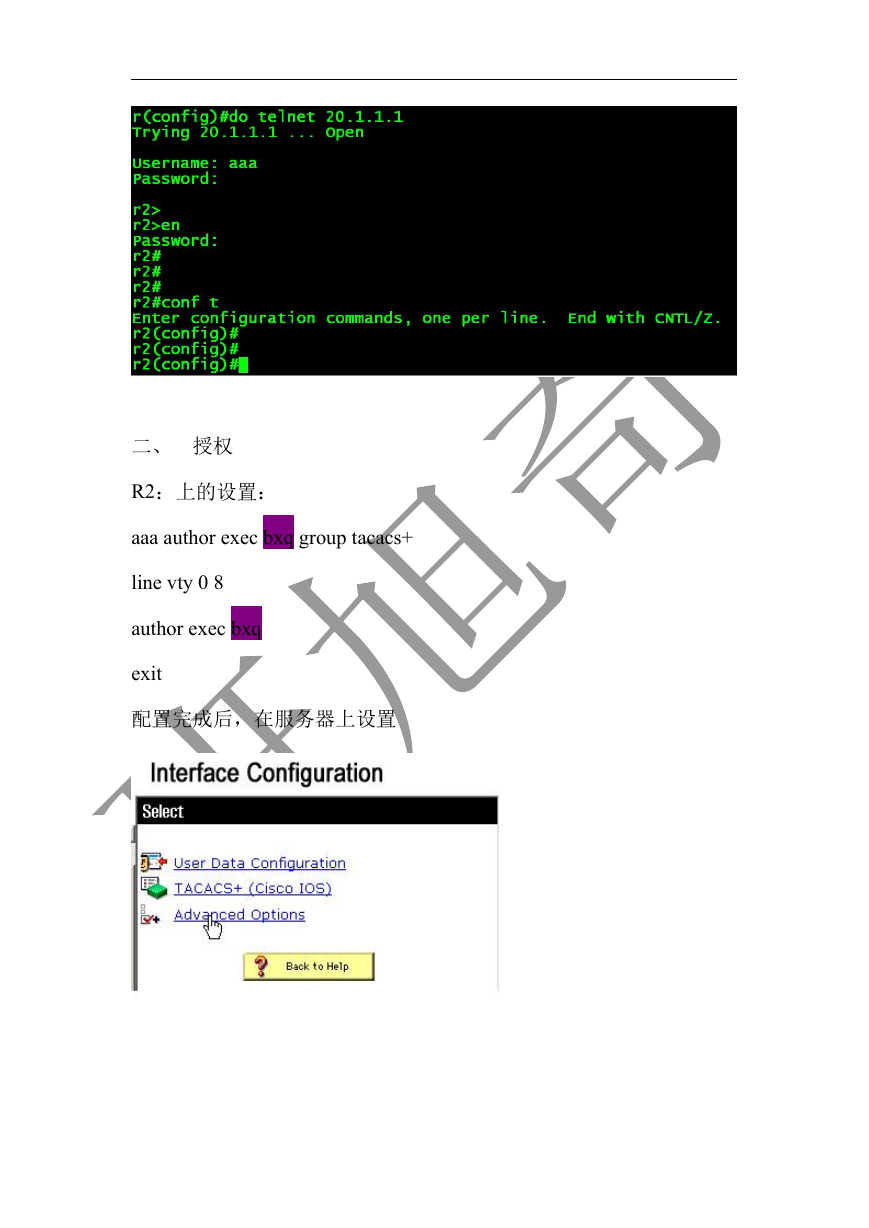

R1:使用 telnet 登陆 20.1.1.1 然后输入用户名和密码成功登陆,则认

证成功

�

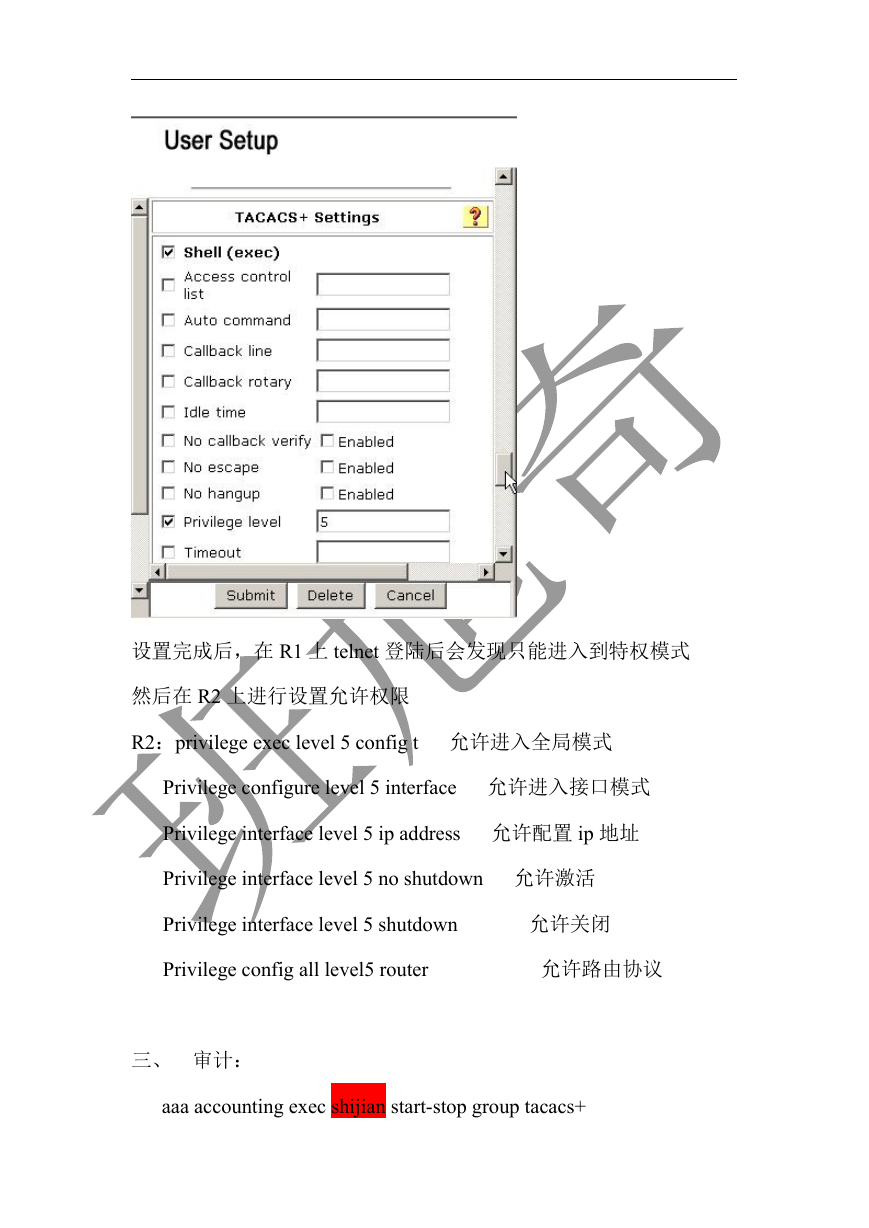

二、 授权

R2:上的设置:

aaa author exec bxq group tacacs+

line vty 0 8

author exec bxq

exit

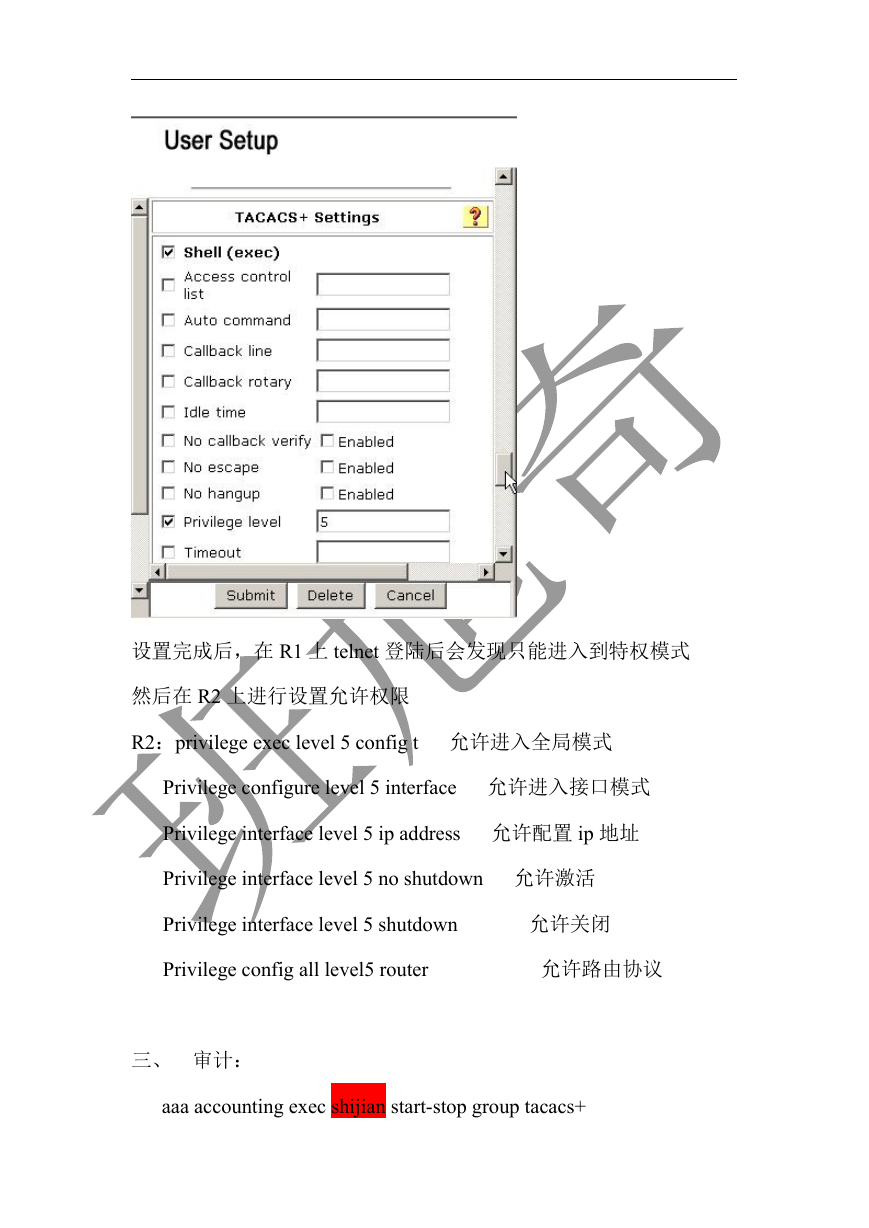

配置完成后,在服务器上设置

�

�

设置完成后,在 R1 上 telnet 登陆后会发现只能进入到特权模式

然后在 R2 上进行设置允许权限

R2:privilege exec level 5 config t 允许进入全局模式

Privilege configure level 5 interface 允许进入接口模式

Privilege interface level 5 ip address 允许配置 ip 地址

Privilege interface level 5 no shutdown 允许激活

Privilege interface level 5 shutdown

允许关闭

Privilege config all level5 router

允许路由协议

三、 审计:

aaa accounting exec shijian start-stop group tacacs+

�

line vty 0 8

accounting exec shijian

exit

aaa accounting commands 0 a0 start-stop agroup tacaca+

aaa accounting commands 1 a1 start-stop agroup tacaca+

aaa accounting commands 5 a5 start-stop agroup tacaca+

line vty 0 8

accounting commands 0 a0

accounting commands 1 a1

accounting commands 5 a5

exit

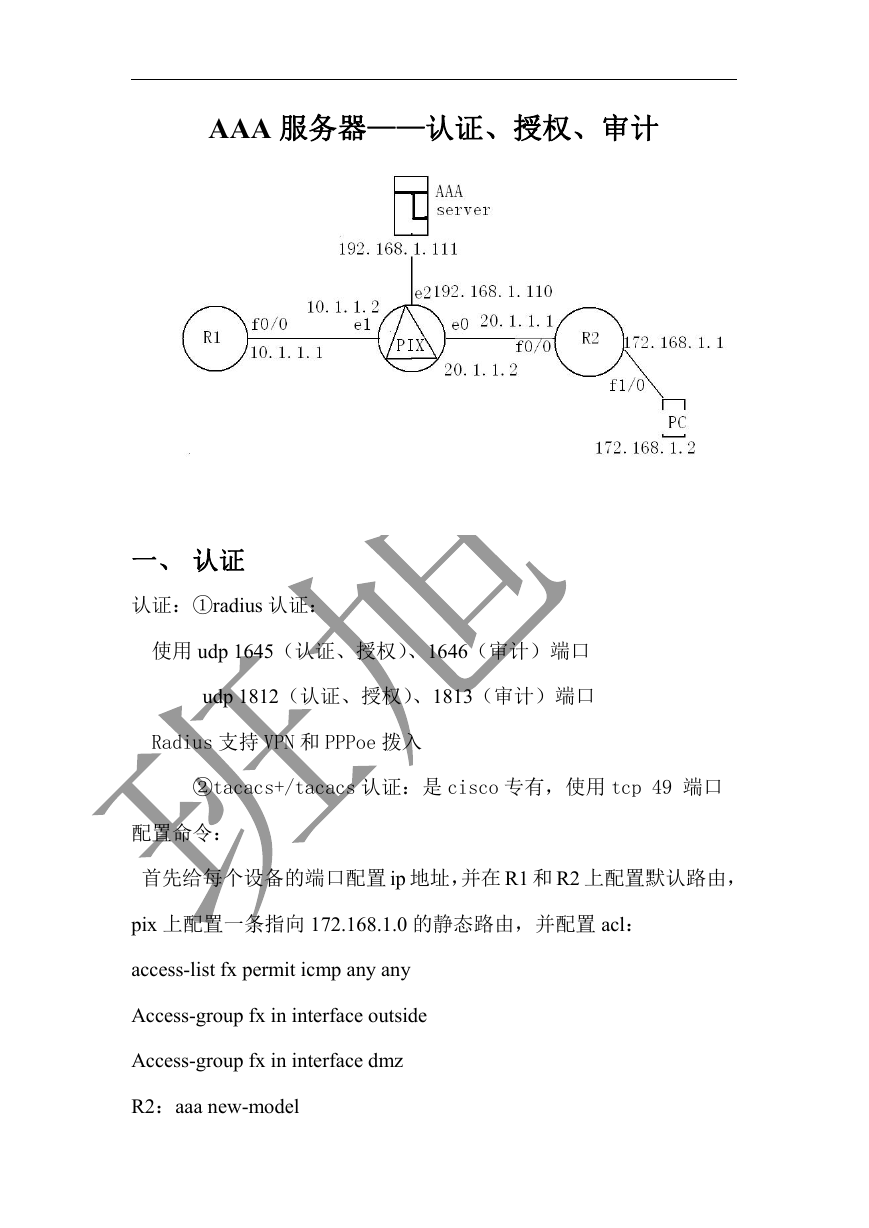

配置完成后然后再到 R1 上进行一下激活,telent 到 20.1.1.1 上,然后

退出

打开 AAA 服务器,做如下操作

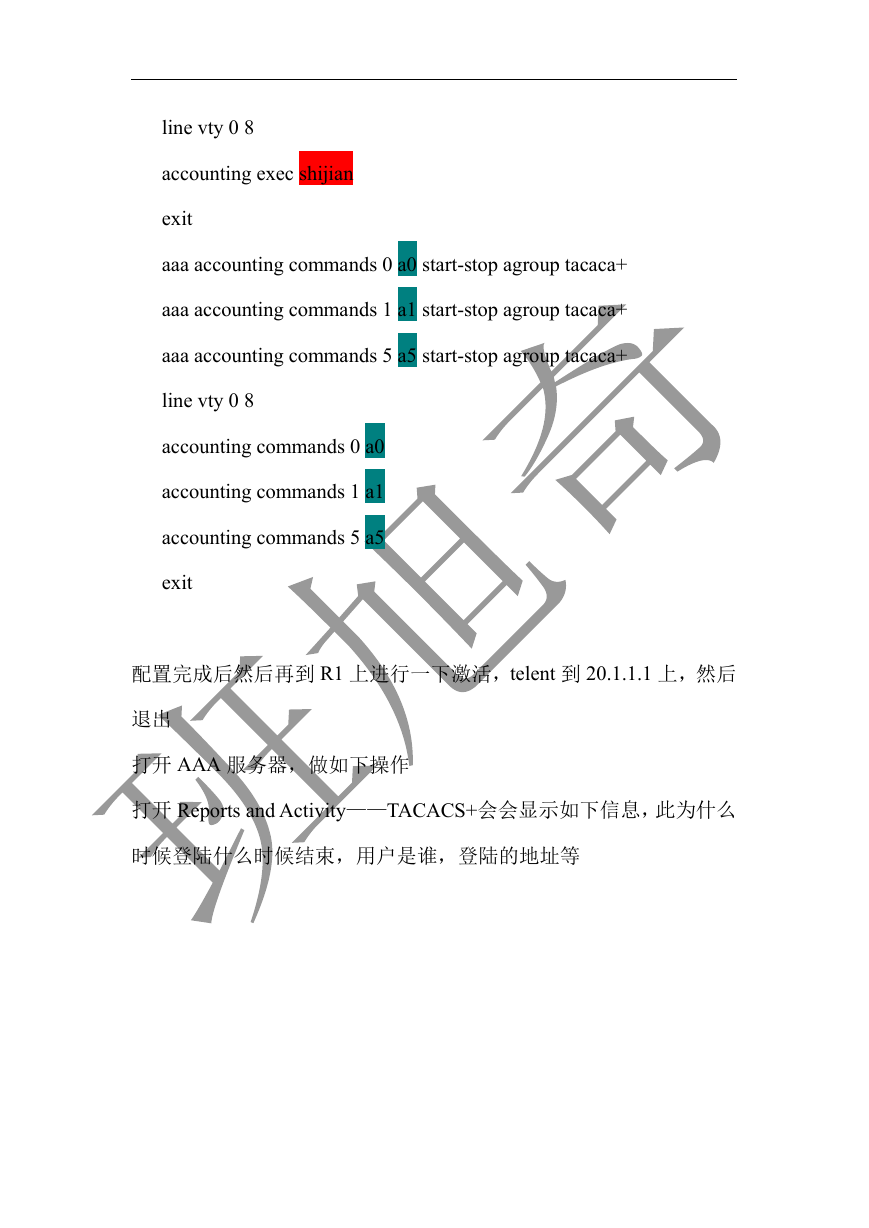

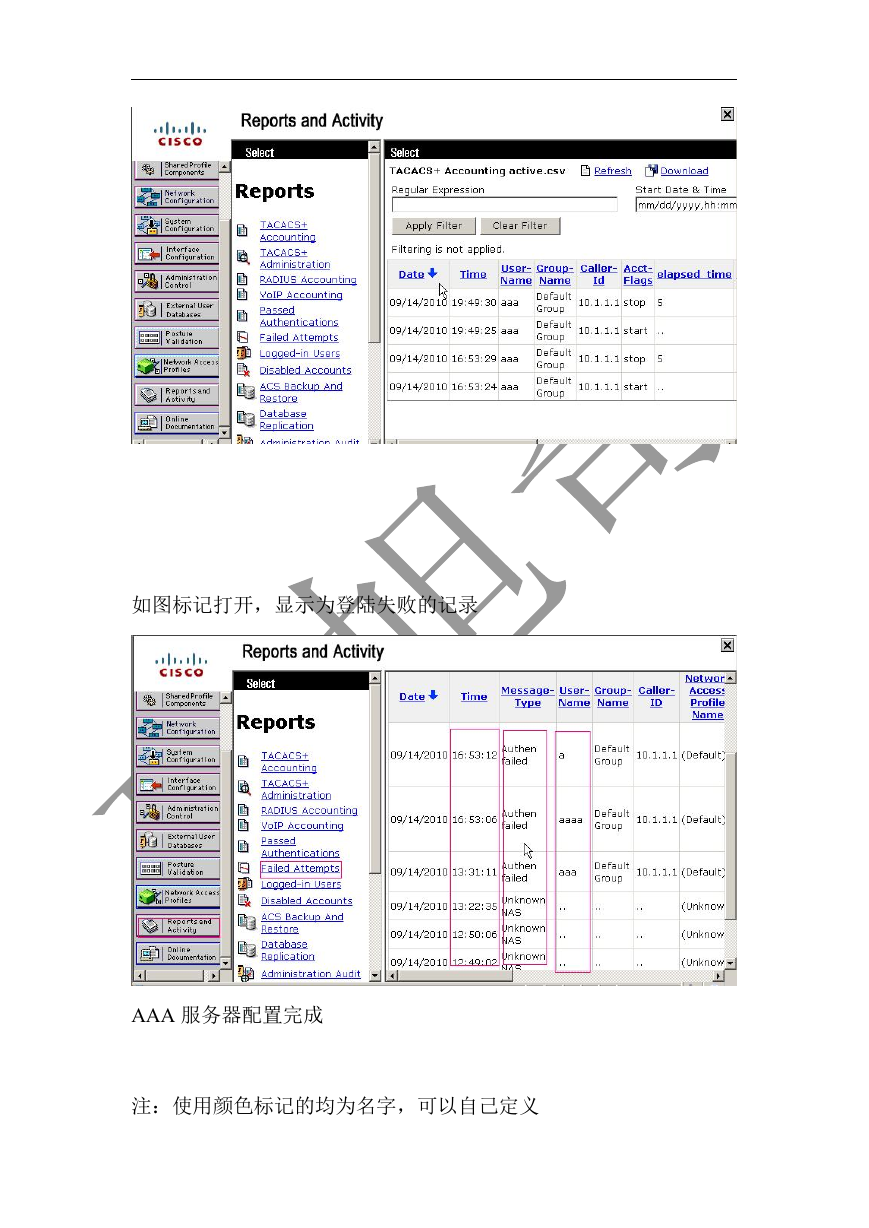

打开 Reports and Activity——TACACS+会会显示如下信息,此为什么

时候登陆什么时候结束,用户是谁,登陆的地址等

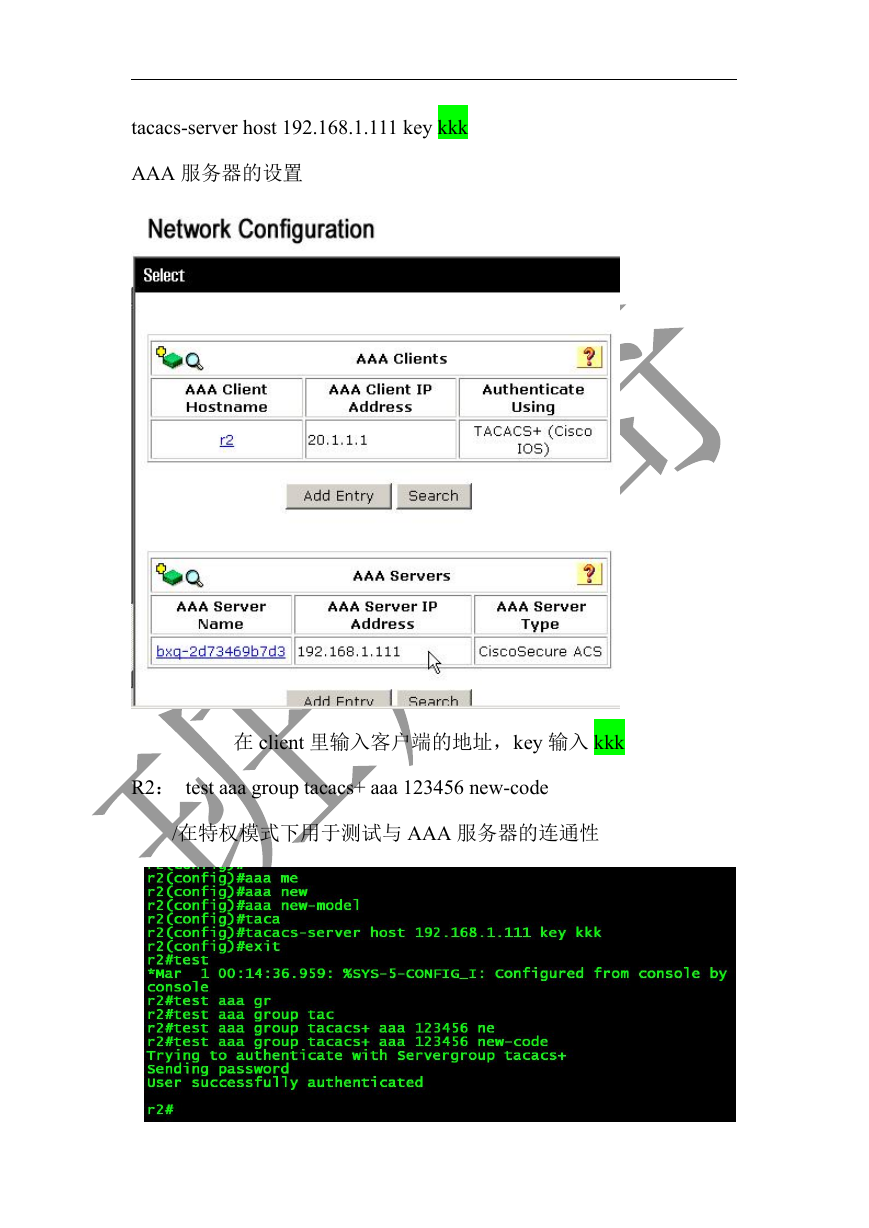

�

如图标记打开,显示为登陆失败的记录

AAA 服务器配置完成

注:使用颜色标记的均为名字,可以自己定义

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc