现代密码学简介

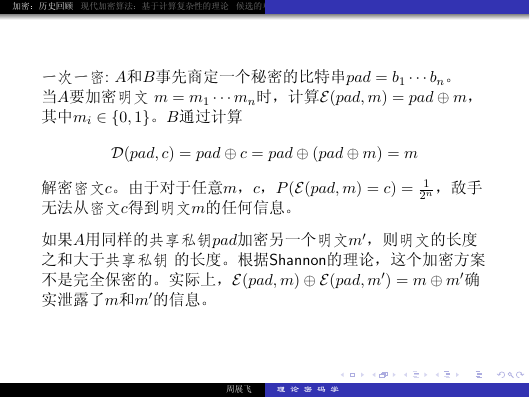

加密:历史回顾

现代加密算法:基于计算复杂性的理论

候选的单向函数

安全定义

敌手模型

课程内容

单向函数和陷门函数

单向函数:缘起

单向函数:定义

强单向函数

弱单向函数

非一致(Non-Uniform)单向函数

单向函数族

陷门函数和陷门函数族

一些例子

离散对数函数

RSA函数

分解大数与RSA求逆之间的联系

Rabin平方陷门函数

平方置换求逆与大数分解的难度相同

单向函数的hard core谓词

一般单向函数的hard core谓词

离散对数的比特安全性

RSA的比特安全性

单向谓词和陷门谓词

一些陷门谓词的例子

伪随机生成器

定义

PSRG的存在性

下一比特测试

伪随机生成器的例子

Blum/Blum/Shub 伪随机生成器

分组加密和运算模式

分组加密

数据加密标准(DES)

运算模式

Electronic Codebook Mode(ECB模式)

Cipher-Block Chaining Mode (CBC模式)

Counter Mode (CTR模式)

分组密码的恢复密钥攻击

密钥恢复安全的局限性

伪随机函数

函数族

随机函数族和随机置换函数族

伪随机函数族

伪随机置换函数族

PRP under CPA

PRP under CCA

两种定义的联系

PRF和PRP函数族序列

PRF和PRP的应用

共享随机函数模型

模拟分组密码

攻击的例子

恢复密钥攻击下的安全性

生日攻击

PRF和PRP

伪随机函数族的构造

私钥加密方案

对称密钥加密方案

一些加密方案

关于安全的几个问题

信息论意义下的安全

选择明文攻击下的不可区分性

定义

advantage的另一种解释

选择明文攻击的例子

对于ECB方案的攻击

确定型、无状态加密方案是不安全的

恢复明文攻击下的安全性

选择明文攻击下CTR加密方案的安全性

选择明文攻击下CBC加密方案的安全性

选择密文攻击下的不可区分性

选择密文攻击的例子

对CTR的攻击

对CBC的攻击

构造对称加密方案的其他方式

基于伪随机函数的加密方案

基于伪随机生成器的加密方案

基于单向函数的加密方案

公钥加密方案

公钥加密方案的定义

PKC的例子:陷门函数模型

陷门函数模型的问题

确定型加密方案的问题

RSA加密方案

Rabin加密方案

安全的定义

多项式时间不可区分

语义安全

概率公钥加密方案

比特加密:陷门谓词

比特加密:Hard Core谓词

一般概率加密方案

高效概率加密方案

EPE的一种实现

基于RSA的实用加密方案:OAEP

主动攻击

消息认证

简介

问题

加密不能保证数据的完整性

消息认证方案

安全的定义

有关安全的一些问题

安全的定义

消息认证方案的例子

XOR方案

XOR方案

XOR方案的安全性

伪随机函数族与消息认证方案

CBC消息认证方案

CBC消息认证方案

对CBC消息认证方案的生日攻击

消息长度变化的认证方案

基于universal hash函数的消息认证方案

almost universal hash函数

基于universal hash函数的消息认证方案

基于xor-universal hash函数族的消息认证方案

HMAC消息认证方案

MAC存在的条件

数字签名

数字签名

陷门函数模型

签名方案安全性的定义

针对数字签名的攻击

RSA数字签名方案

El Gamal签名方案

Rabin签名方案

概率签名

claw-free陷门置换

claw-free陷门置换函数的例子

比特签名

消息签名

基于claw-free置换函数的安全签名方案

基于陷门置换的安全签名方案

基于RSA的实用签名方案及其安全性

数字签名方案

安全性定义

RSA的密钥生成

陷门签名

hash then invert范例

PKCS #1 方案

FDH签名方案

PSS0

概率签名方案-PSS

带消息恢复的签名 - PSS-R

门限签名方案

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc