2011下半年软件设计师考试真题及答案-上午卷

1、若某条无条件转移汇编指令采用直接寻址,则该指令的功能是将指令中的地址码送入

______。

A.PC(程序计数器)

B.AR(地址寄存器)C.AC(累加器)

D.ALU(算逻运算

单元)

2、若某计算机系统的I/O接口与主存采用统一编址,则输入输出操作是通过______指令来完

成的。

A.控制

B.中断

C.输入输出

D.访存

3、在程序的执行过程中,Cache与主存的地址映像由______。

A.专门的硬件自动完成

C.操作系统进行管理

B.程序员进行调度

D.程序员和操作系统共同协调完成

4、总线复用方式可以______。

A.提高总线的传输带宽

C.减少总线中信号线的数量

B.增加总线的功能

D.提高CPU利用率

5、在CPU的寄存器中,______对用户是完全透明的。

A.程序计数器 B.指令寄存器 C.状态寄存器 D.通用寄存器

6、CPU中译码器的主要作用是进行______。

A.地址译码

C.数据译码

B.指令译码

D.选择多路数据至ALU

7、利用______可以获取某FTP服务器中是否存在可写目录的信息。

A.防火墙系统

C.入侵检测系统

B.漏洞扫描系统

D.病毒防御系统

8、通过内部发起连接与外部主机建立联系,由外部主机控制并盗取用户信息的恶意代码为

______。

A.特洛伊木马 B.蠕虫病毒

C.宏病毒

D.CIH病毒

9、从认证中心CA获取用户B的数字证书,该证书用______作数字签名;从用户B的数字证书

中可以获得B的公钥。

A.CA的公钥

B.CA的私钥 C.B的公钥

D.B的私钥

10、______指可以不经著作权人许可,不需支付报酬,使用其作品。

A.合理使用

C.强制许可使用

B.许可使用

D.法定许可使用

11、王某是M国际运输有限公司计算机系统管理员。任职期间,王某根据公司的业务要求开

发了“海运出口业务系统”,并由公司使用,随后,王某向国家版权局申请了计算机软件著

作权登记,并取得了《计算机软件著作权登记证书》。证书明确软件名称是“海运出口业务

系统V1.0”,著作权人为王某。以下说法中,正确的是______。

A.海运出口业务系统V1.0的著作权属于王某

B.海运出口业务系统V1.0的著作权属于M公司

C.海运出口业务系统V1.0的著作权属于王某和M公司

D.王某获取的软件著作权登记证是不可以撤销的

�

12、计算机通过MIC(话筒接口)收到的信号是______。

A.音频数字信号

C.采样信号

B.音频模拟信号

D.量化信号

13、______既不是图像编码也不是视频编码的国际标准。

A.JPEG

B.MPEG

C.ADPCM

D.H.261

14、多媒体制作过程中,不同媒体类型的数据收集、制作需要不同的软、硬件设备和技术手

段,动画制作一般通过______进行。

A.字处理软件

C.声卡

B.视频卡

D.图形/图像软件

15、确定软件的模块划分及模块之间的调用关系是______阶段的任务。

D.编码

A.需求分析 B.概要设计

C.详细设计

16、利用结构化分析模型进行接口设计时,应以______为依据。

A.数据流图 B.实体一关系图

C.数据字典

D.状态一迁移图

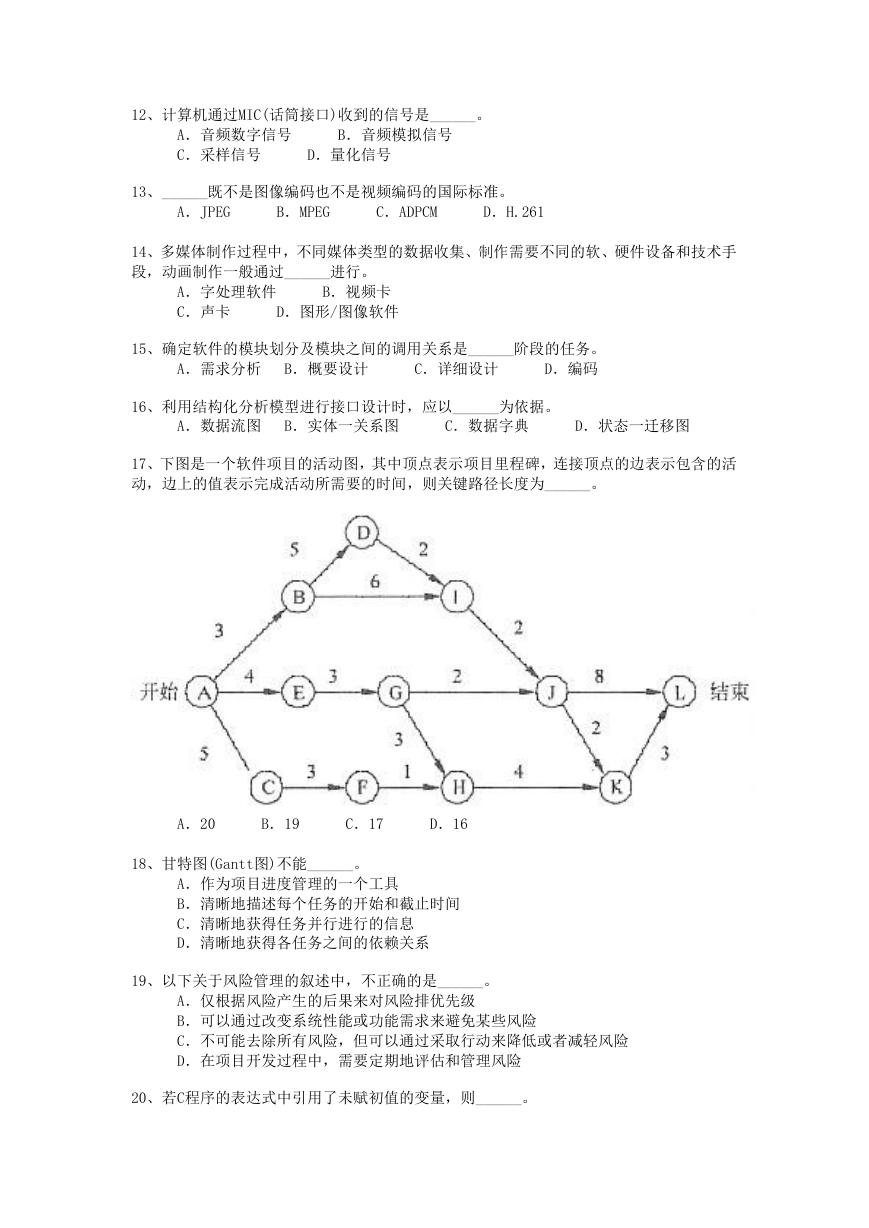

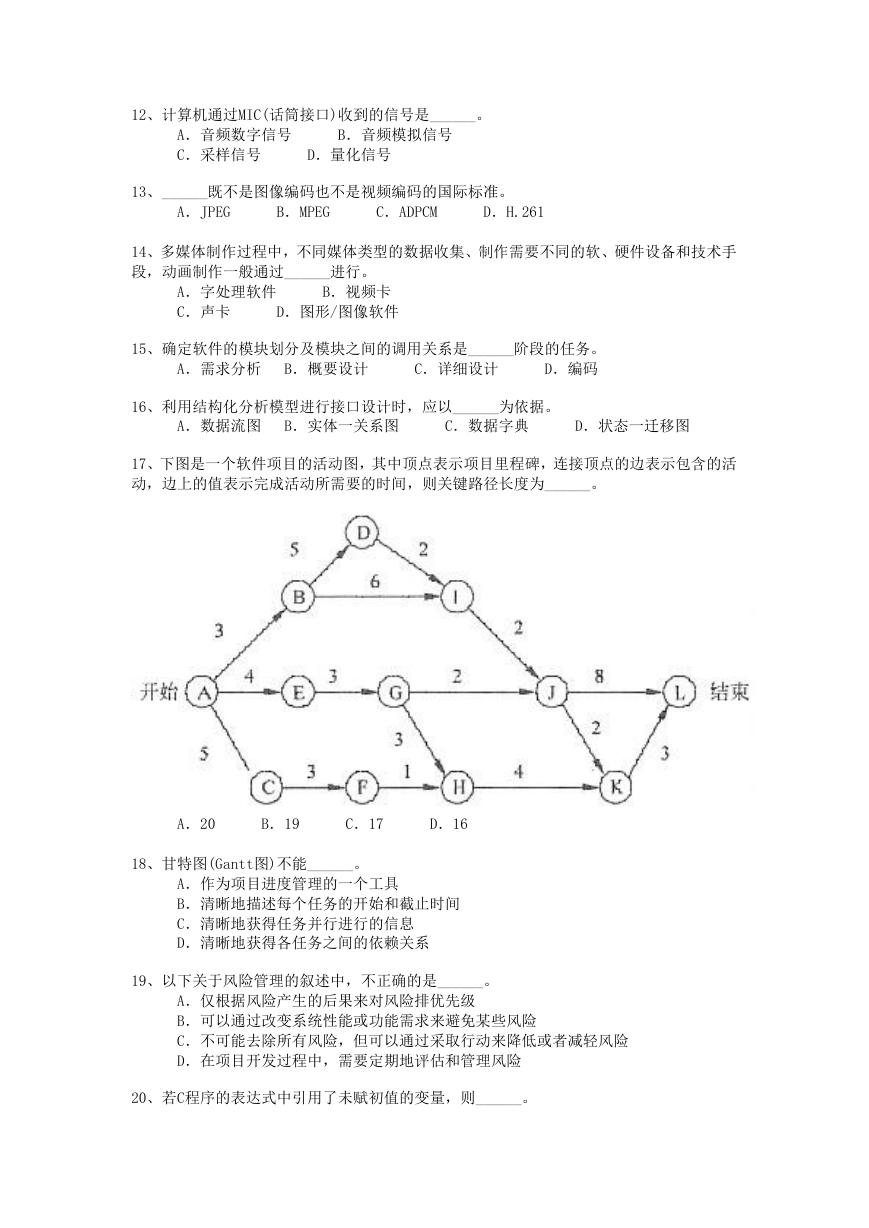

17、下图是一个软件项目的活动图,其中顶点表示项目里程碑,连接顶点的边表示包含的活

动,边上的值表示完成活动所需要的时间,则关键路径长度为______。

A.20

B.19

C.17

D.16

18、甘特图(Gantt图)不能______。

A.作为项目进度管理的一个工具

B.清晰地描述每个任务的开始和截止时间

C.清晰地获得任务并行进行的信息

D.清晰地获得各任务之间的依赖关系

19、以下关于风险管理的叙述中,不正确的是______。

A.仅根据风险产生的后果来对风险排优先级

B.可以通过改变系统性能或功能需求来避免某些风险

C.不可能去除所有风险,但可以通过采取行动来降低或者减轻风险

D.在项目开发过程中,需要定期地评估和管理风险

20、若C程序的表达式中引用了未赋初值的变量,则______。

�

A.编译时一定会报告错误信息,该程序不能运行

B.可以通过编译并运行,但运行时一定会报告异常

C.可以通过编译,但链接时一定会报告错误信息而不能运行

D.可以通过编译并运行,但运行结果不一定是期望的结果

21、若二维数组arr[1..M,1..N]的首地址为base,数组元素按列存储且每个元素占用K个存

储单元,则元素arr[i,j]在该数组空间的地址为______。

A.base+((i-1)*M+j-1)*K

C.base+((j-1)*M+i-1)*K

B.base+((i-1)*N+j-1)*K

D.base+((j-1)*N+i-1)*K

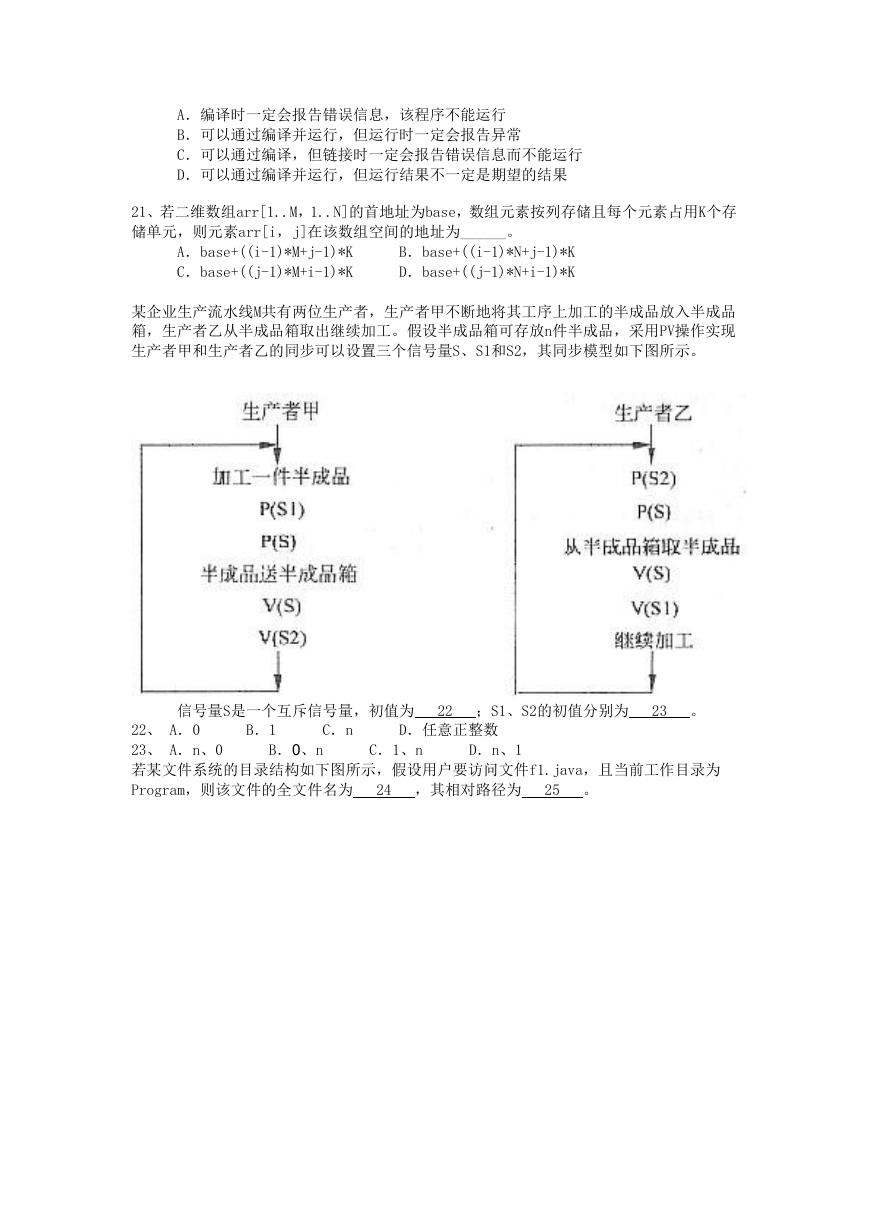

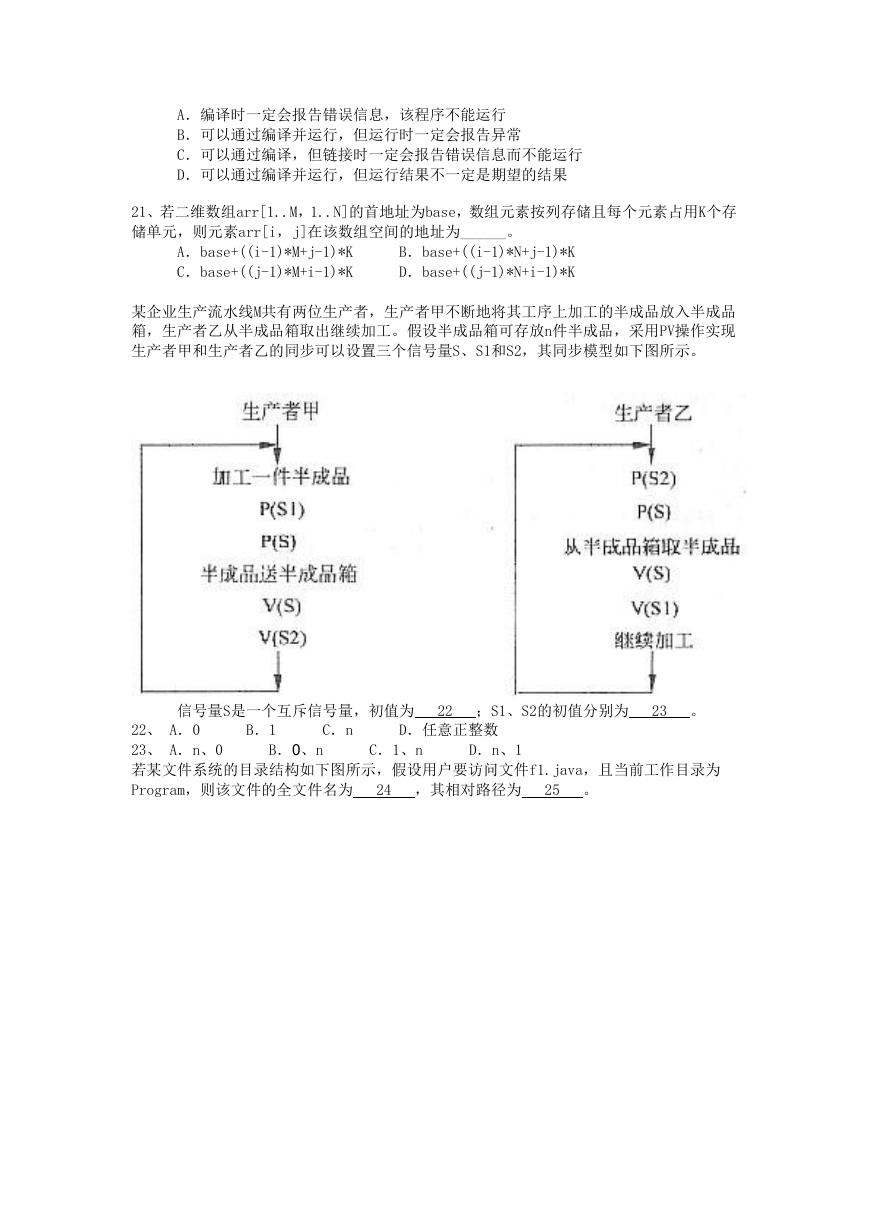

某企业生产流水线M共有两位生产者,生产者甲不断地将其工序上加工的半成品放入半成品

箱,生产者乙从半成品箱取出继续加工。假设半成品箱可存放n件半成品,采用PV操作实现

生产者甲和生产者乙的同步可以设置三个信号量S、S1和S2,其同步模型如下图所示。

信号量S是一个互斥信号量,初值为 22 ;S1、S2的初值分别为 23 。

B.1

C.n

22、 A.0

23、 A.n、0

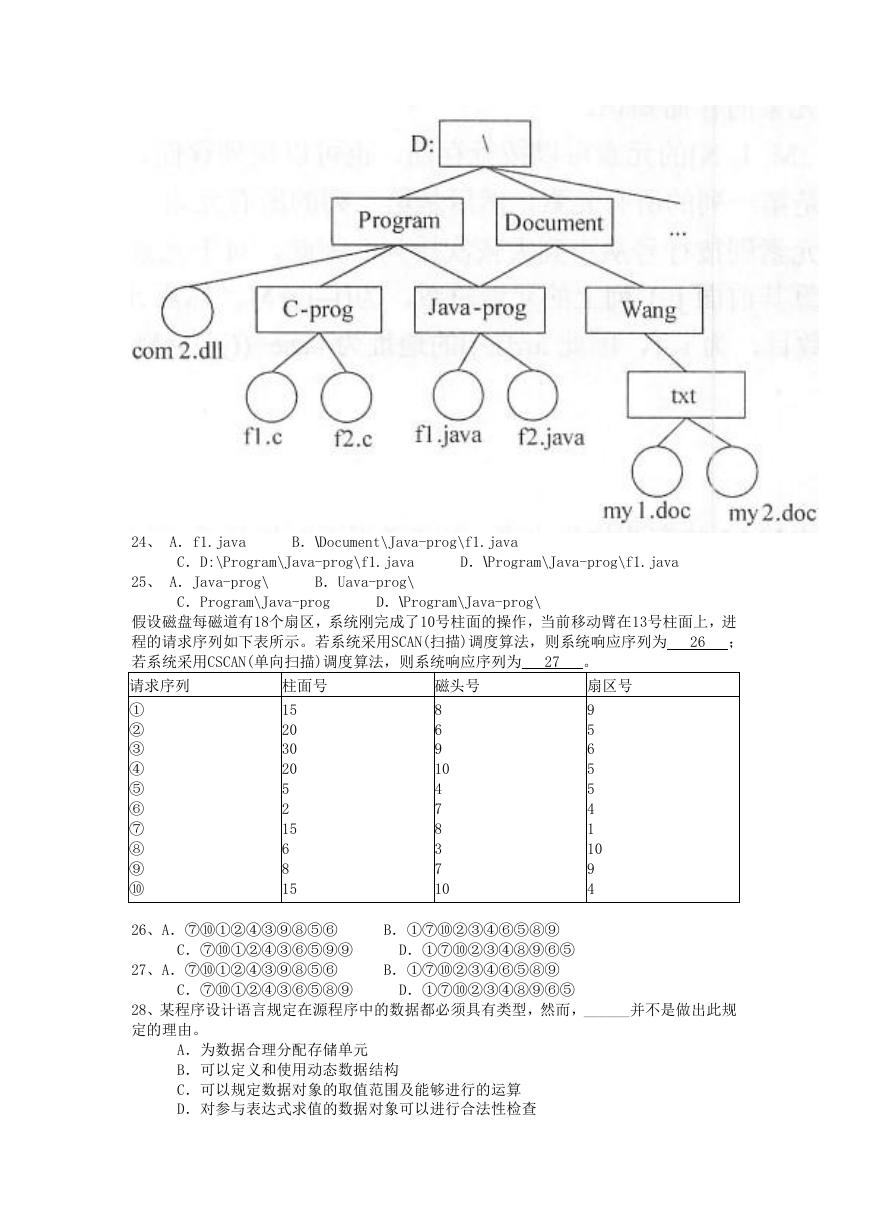

若某文件系统的目录结构如下图所示,假设用户要访问文件f1.java,且当前工作目录为

Program,则该文件的全文件名为 24 ,其相对路径为 25 。

D.任意正整数

B.0、n

C.1、n

D.n、1

�

24、 A.f1.java

B.\Document\Java-prog\f1.java

C.D:\Program\Java-prog\f1.java

B.Uava-prog\

25、 A.Java-prog\

D.\Program\Java-prog\f1.java

C.Program\Java-prog

D.\Program\Java-prog\

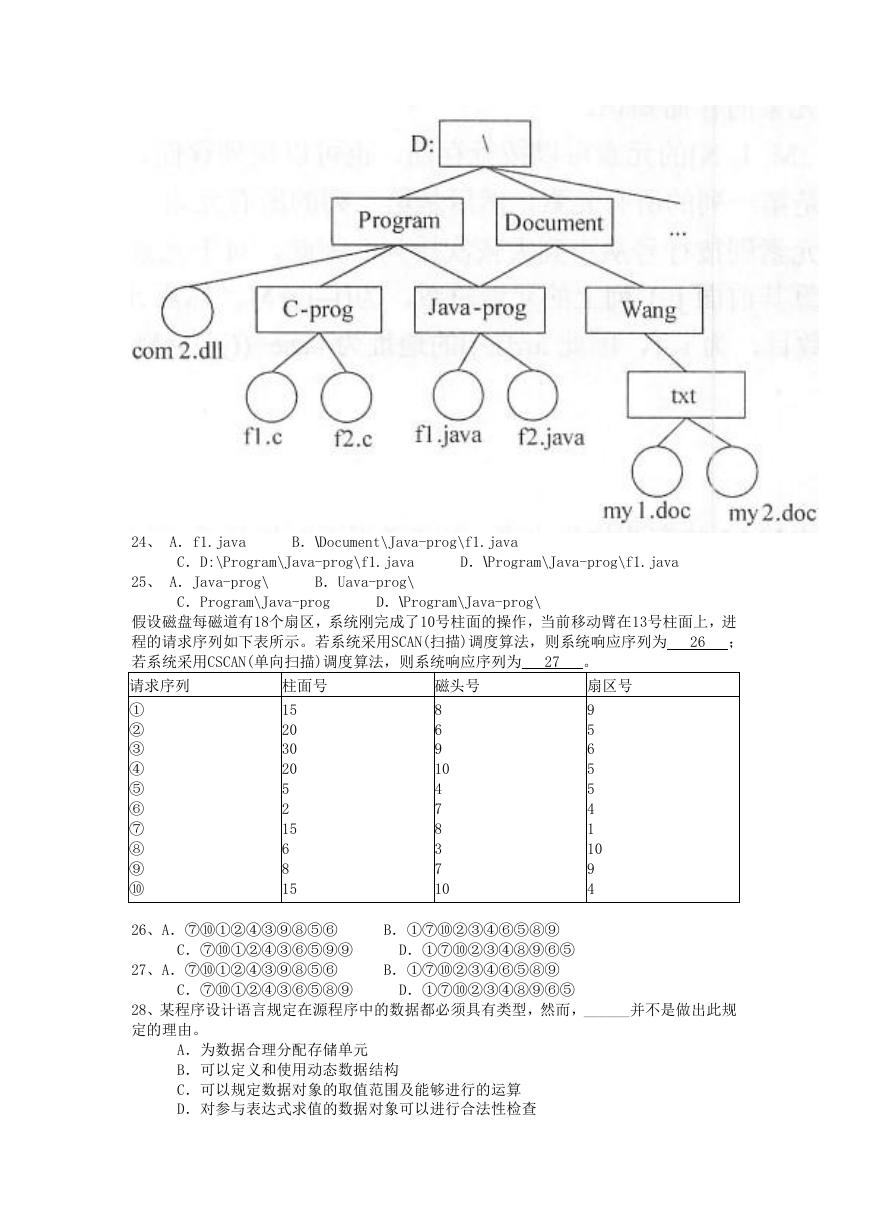

假设磁盘每磁道有18个扇区,系统刚完成了10号柱面的操作,当前移动臂在13号柱面上,进

程的请求序列如下表所示。若系统采用SCAN(扫描)调度算法,则系统响应序列为 26 ;

若系统采用CSCAN(单向扫描)调度算法,则系统响应序列为 27 。

请求序列

柱面号

磁头号

扇区号

①

②

③

④

⑤

⑥

⑦

⑧

⑨

⑩

15

20

30

20

5

2

15

6

8

15

8

6

9

10

4

7

8

3

7

10

9

5

6

5

5

4

1

10

9

4

26、A.⑦⑩①②④③⑨⑧⑤⑥

B.①⑦⑩②③④⑥⑤⑧⑨

C.⑦⑩①②④③⑥⑤⑨⑨

D.①⑦⑩②③④⑧⑨⑥⑤

27、A.⑦⑩①②④③⑨⑧⑤⑥

B.①⑦⑩②③④⑥⑤⑧⑨

C.⑦⑩①②④③⑥⑤⑧⑨

D.①⑦⑩②③④⑧⑨⑥⑤

28、某程序设计语言规定在源程序中的数据都必须具有类型,然而,______并不是做出此规

定的理由。

A.为数据合理分配存储单元

B.可以定义和使用动态数据结构

C.可以规定数据对象的取值范围及能够进行的运算

D.对参与表达式求值的数据对象可以进行合法性检查

�

29、以下关于喷泉模型的叙述中,不正确的是______。

A.喷泉模型是以对象作为驱动的模型,适合于面向对象的开发方法

B.喷泉模型克服了瀑布模型不支持软件重用和多项开发活动集成的局限性

C.模型中的开发活动常常需要重复多次,在迭代过程中不断地完善软件系统

D.各开发活动(如分析、设计和编码)之间存在明显的边界

30、若全面采用新技术开发一个大学记账系统,以替换原有的系统,则宜选择采用______

进行开发。

A.瀑布模型 B.演化模型

C.螺旋模型

D.原型模型

31、将每个用户的数据和其他用户的数据隔离开,是考虑了软件的______质量特性。

A.功能性

B.可靠性

C.可维护性

D.易使用性

32、在软件评审中,设计质量是指设计的规格说明书符合用户的要求。设计质量的评审内容

不包括______。

A.软件可靠性

C.软件性能实现情况

B.软件的可测试性

D.模块层次

33、针对应用在运行期的数据特点,修改其排序算法使其更高效,属于______维护。

A.正确性

B.适应性

C.完善性

D.预防性

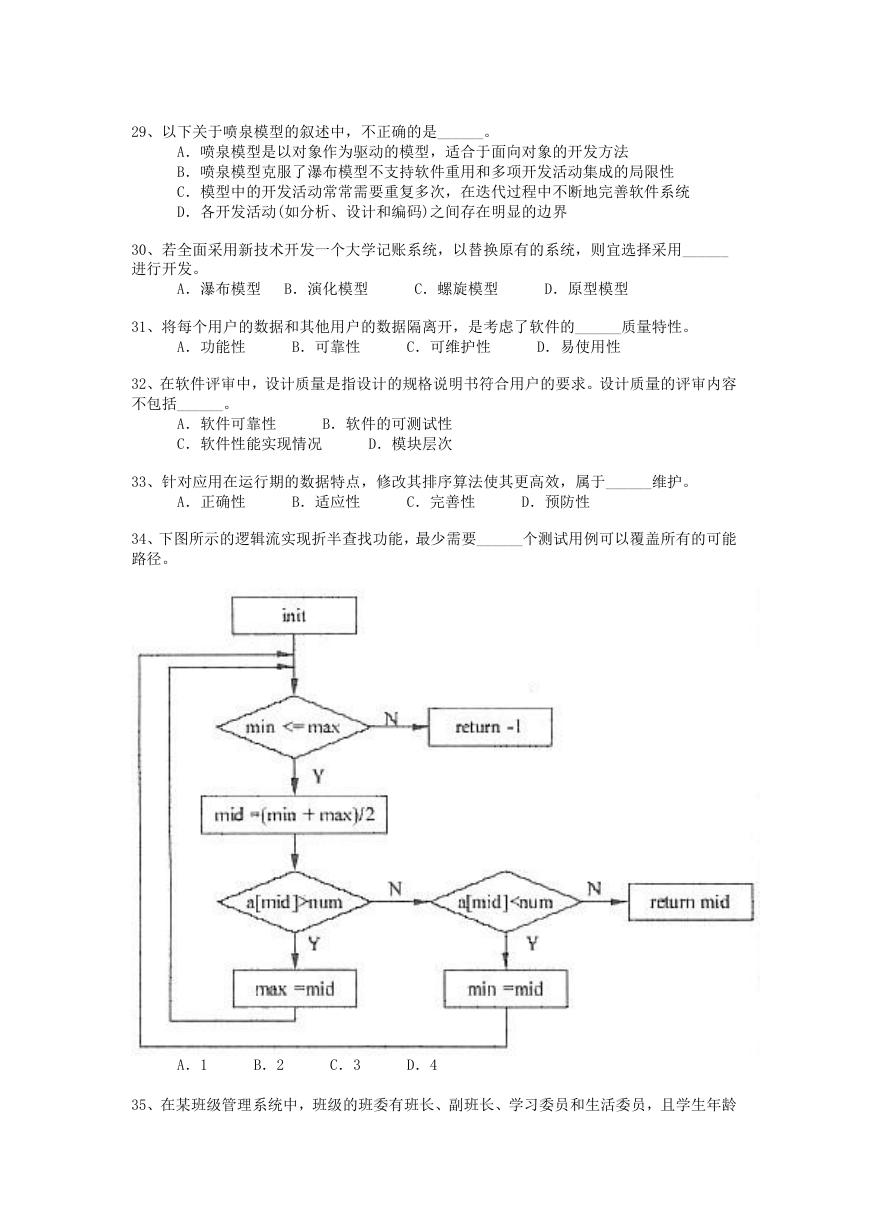

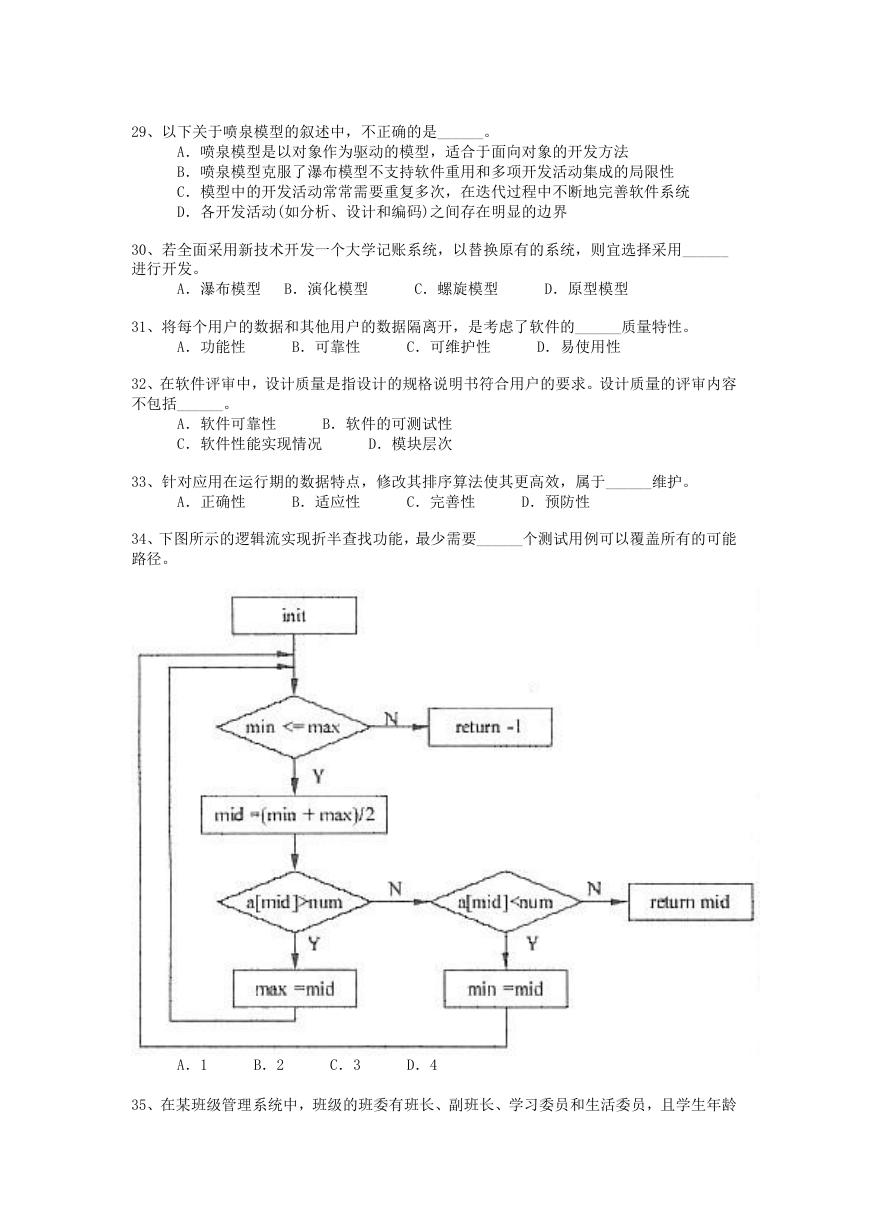

34、下图所示的逻辑流实现折半查找功能,最少需要______个测试用例可以覆盖所有的可能

路径。

A.1

B.2

C.3

D.4

35、在某班级管理系统中,班级的班委有班长、副班长、学习委员和生活委员,且学生年龄

�

在15~25岁。若用等价类划分来进行相关测试,则______不是好的测试用例。

A.(队长,15)

B.(班长,20)C.(班长,15)

D.(队长,12)

36、进行防错性程序设计,可以有效地控制______维护成本。

A.正确性

B.适应性

C.完善性

D.预防性

37、采用面向对象开发方法时,对象是系统运行时基本实体。以下关于对象的叙述中,正确

的是______。

A.对象只能包括数据(属性)B.对象只能包括操作(行为)C.对象一定有相同的属性

和行为

D.对象通常由对象名、属性和操作三个部分组成

一个类是 38 。在定义类时,将属性声明为private的目的是 39 。

38、 A.一组对象的封装

B.表示一组对象的层次关系

C.一组对象的实例

D.一组对象的抽象定义

39、A.实现数据隐藏,以免意外更改

B.操作符重载

C.实现属性值不可更改

D.实现属性值对类的所有对象共享

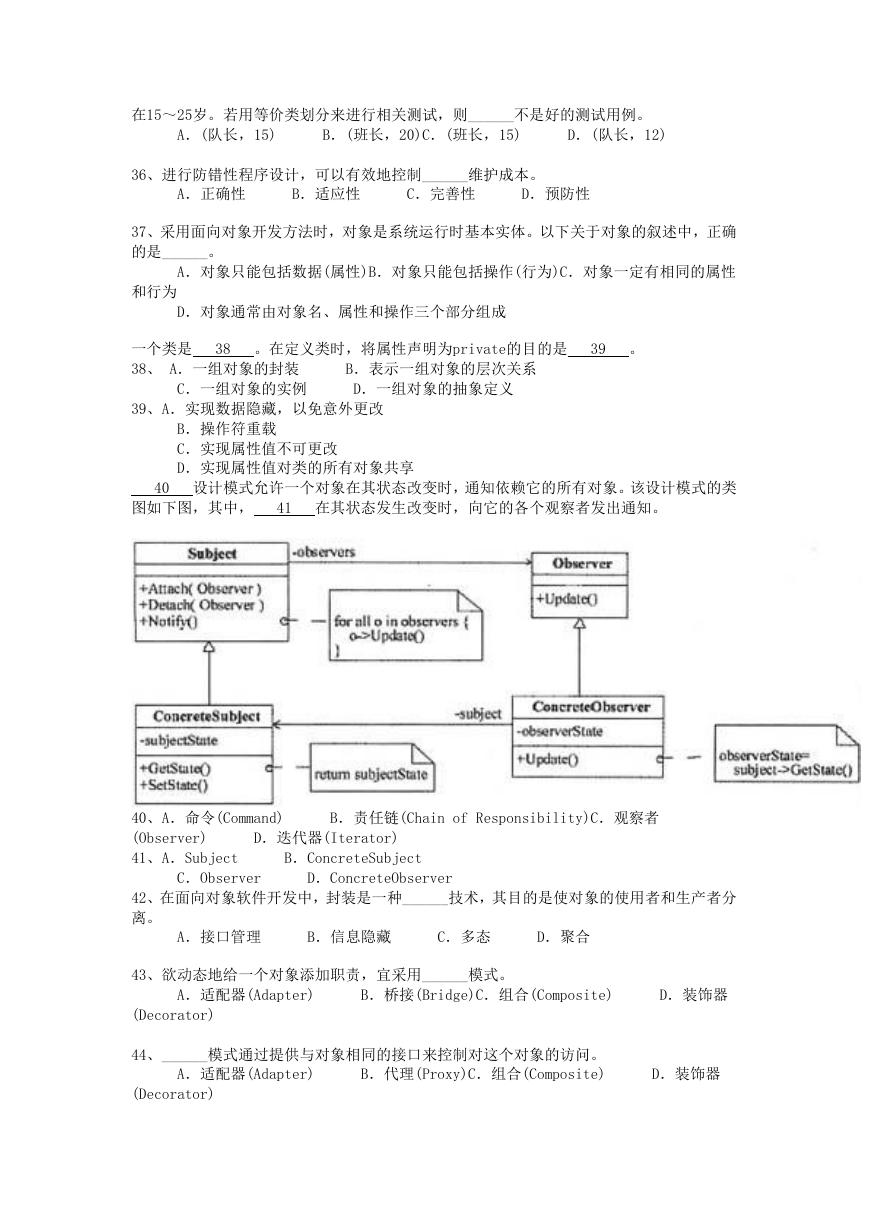

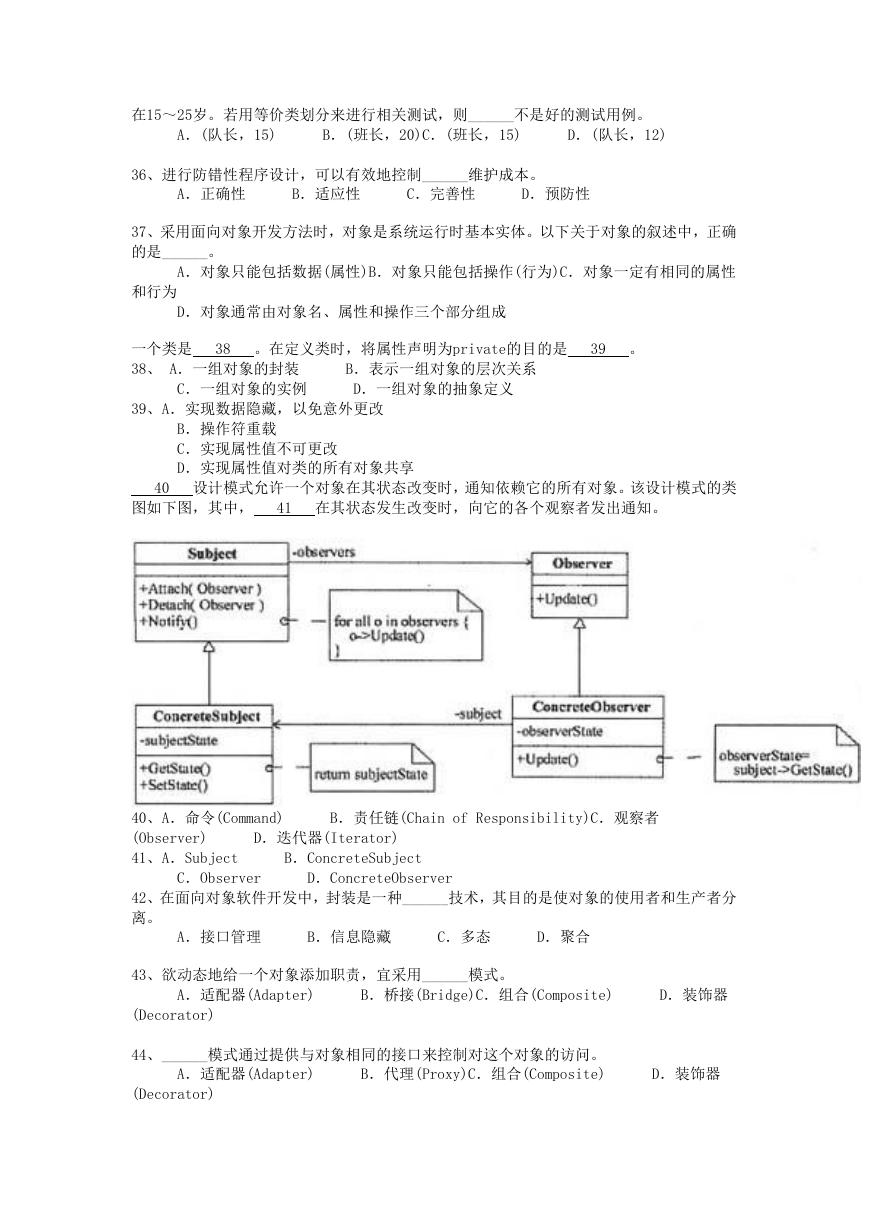

40 设计模式允许一个对象在其状态改变时,通知依赖它的所有对象。该设计模式的类

图如下图,其中, 41 在其状态发生改变时,向它的各个观察者发出通知。

40、A.命令(Command)

(Observer)

41、A.Subject

B.责任链(Chain of Responsibility)C.观察者

D.迭代器(Iterator)

B.ConcreteSubject

C.Observer

D.ConcreteObserver

42、在面向对象软件开发中,封装是一种______技术,其目的是使对象的使用者和生产者分

离。

A.接口管理

B.信息隐藏

C.多态

D.聚合

43、欲动态地给一个对象添加职责,宜采用______模式。

A.适配器(Adapter)

B.桥接(Bridge)C.组合(Composite)

D.装饰器

(Decorator)

44、______模式通过提供与对象相同的接口来控制对这个对象的访问。

B.代理(Proxy)C.组合(Composite)

A.适配器(Adapter)

D.装饰器

(Decorator)

�

45、采用UML进行面向对象开发时,部署图通常在______阶段使用。

A.需求分析 B.架构设计

C.实现

D.实施

业务用例和参与者一起描述 46 ,而业务对象模型描述 47 。

46、A.工作过程中的静态元素

B.工作过程中的动态元素

D.组织支持的业务过程

C.工作过程中的逻辑视图

47、A.业务结构

B.结构元素如何完成业务用例

C.业务结构以及结构元素如何完成业务用例

D.组织支持的业务过程

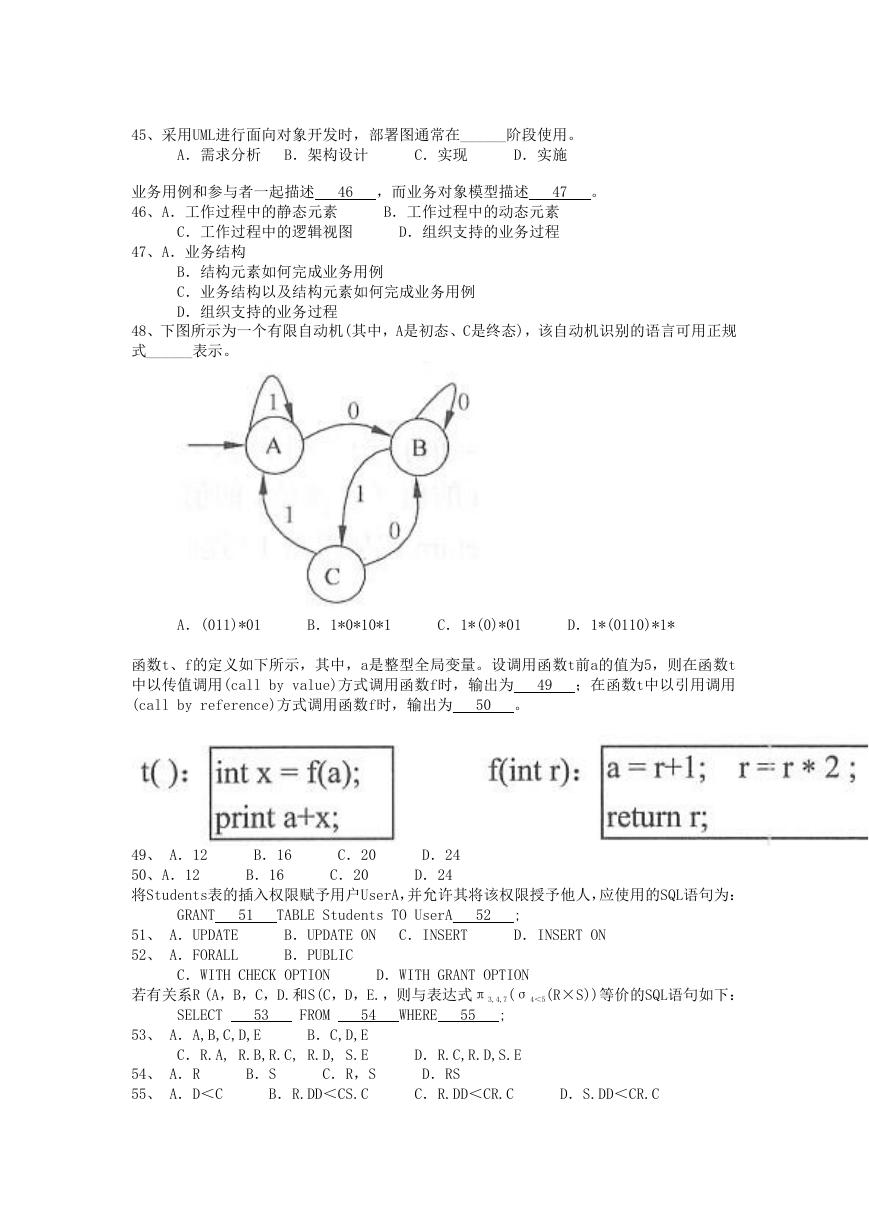

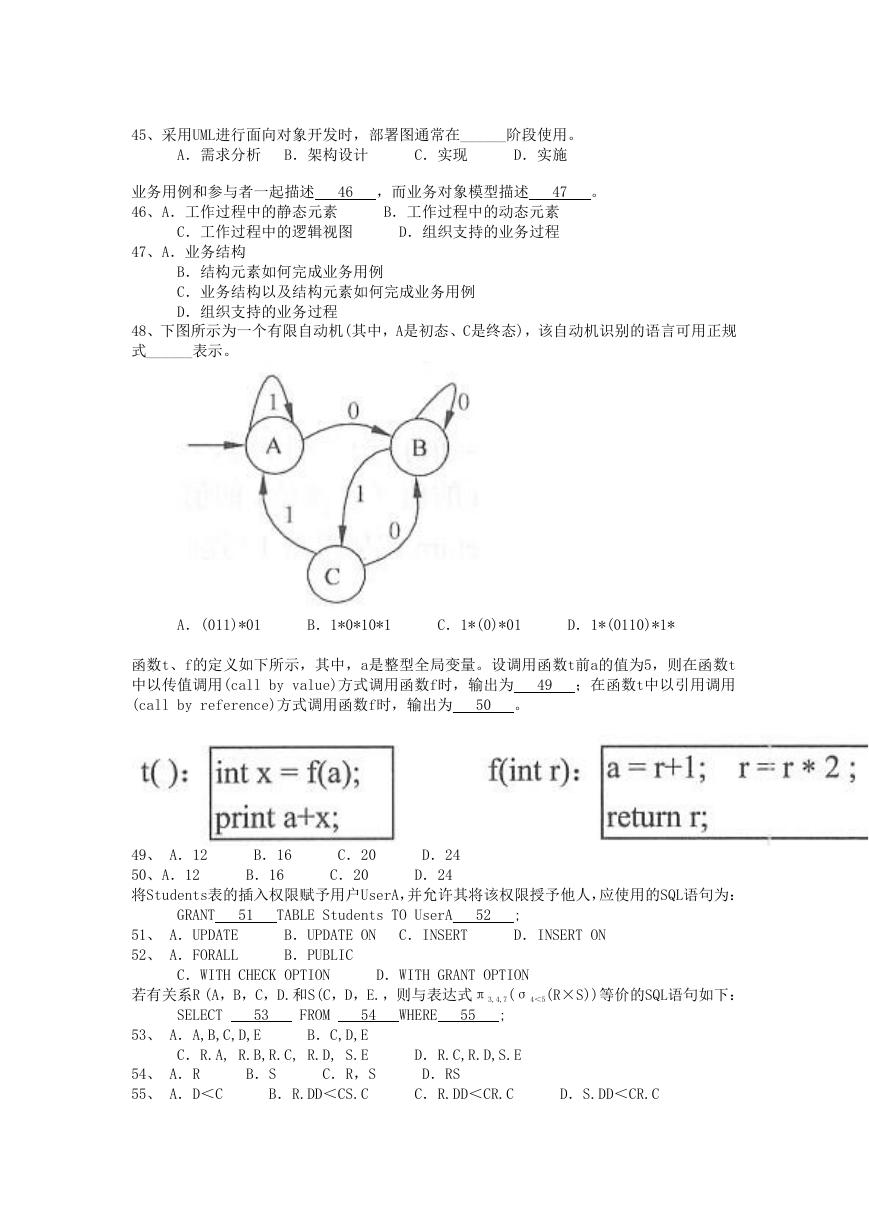

48、下图所示为一个有限自动机(其中,A是初态、C是终态),该自动机识别的语言可用正规

式______表示。

A.(011)*01

B.1*0*10*1

C.1*(0)*01

D.1*(0110)*1*

函数t、f的定义如下所示,其中,a是整型全局变量。设调用函数t前a的值为5,则在函数t

中以传值调用(call by value)方式调用函数f时,输出为 49 ;在函数t中以引用调用

(call by reference)方式调用函数f时,输出为 50 。

49、 A.12

50、A.12

将Students表的插入权限赋予用户UserA,并允许其将该权限授予他人,应使用的SQL语句为:

C.20

C.20

D.24

D.24

B.16

B.16

GRANT

51

TABLE Students TO UserA

52

51、 A.UPDATE

52、 A.FORALL

B.UPDATE ON

B.PUBLIC

C.INSERT

;

D.INSERT ON

C.WITH CHECK OPTION

D.WITH GRANT OPTION

若有关系R (A,B,C,D.和S(C,D,E.,则与表达式π3,4,7(σ4<5(R×S))等价的SQL语句如下:

SELECT

53

FROM

54

WHERE

55

;

53、 A.A,B,C,D,E

B.C,D,E

C.R.A, R.B,R.C, R.D, S.E

C.R,S

B.R.DD<CS.C

B.S

54、 A.R

55、 A.D<C

D.R.C,R.D,S.E

D.RS

C.R.DD<CR.C

D.S.DD<CR.C

�

56、E-R图转换为关系模型时,对于实体E1与E2间的多对多联系,应该将______。

A.E1的码加上联系上的属性并入E

B.E1的码加上联系上的属性独立构成一个关系模式

C.E2的码加上联系上的属性独立构成一个关系模式

D.E1与E2码加上联系上的属性独立构成一个关系模式

57、在KMP模式匹配算法中,需要求解模式串p的next函数值,其定义如下(其中,j是字符在

模式串中的序号)。对于模式串“abaabaca”,其next函数值序列为______。

A.01111111

B.01122341

C.01234567

D.011.22334

58、对于线性表(由n个同类元素构成的线性序列),采用单向循环链表存储的特点之一是

______。

A.从表中任意结点出发都能遍历整个链表

B.对表中的任意结点可以进行随机访问

C.对于表中的任意一个结点,访问其直接前驱和直接后继结点所用时间相同

D.第一个结点必须是头结点

59、无向图中一个顶点的度是指图中与该顶点相邻接的顶点数。若无向图G中的顶点数为n,

边数为e,则所有顶点的度数之和为______。

A.n*e

B.n+e

C.2n

D.2e

60、一棵满二叉树,其每一层结点个数都达到最大值,对其中的结点从1开始顺序编号,即

根结点编号为1,其左、右孩子结点编号分别为2和3,再下一层从左到右的编号为4、5、6、

7,依此类推,每一层都从左到右依次编号,直到最后的叶子结点层为止,则用______可判

定编号为m和n的两个结点是否在同一层。

A.log2m=log2n

C.[log2m]+1=[log2n]

B.[log2m]=[=[log2n]

D.[log2m]=[log2n]+1

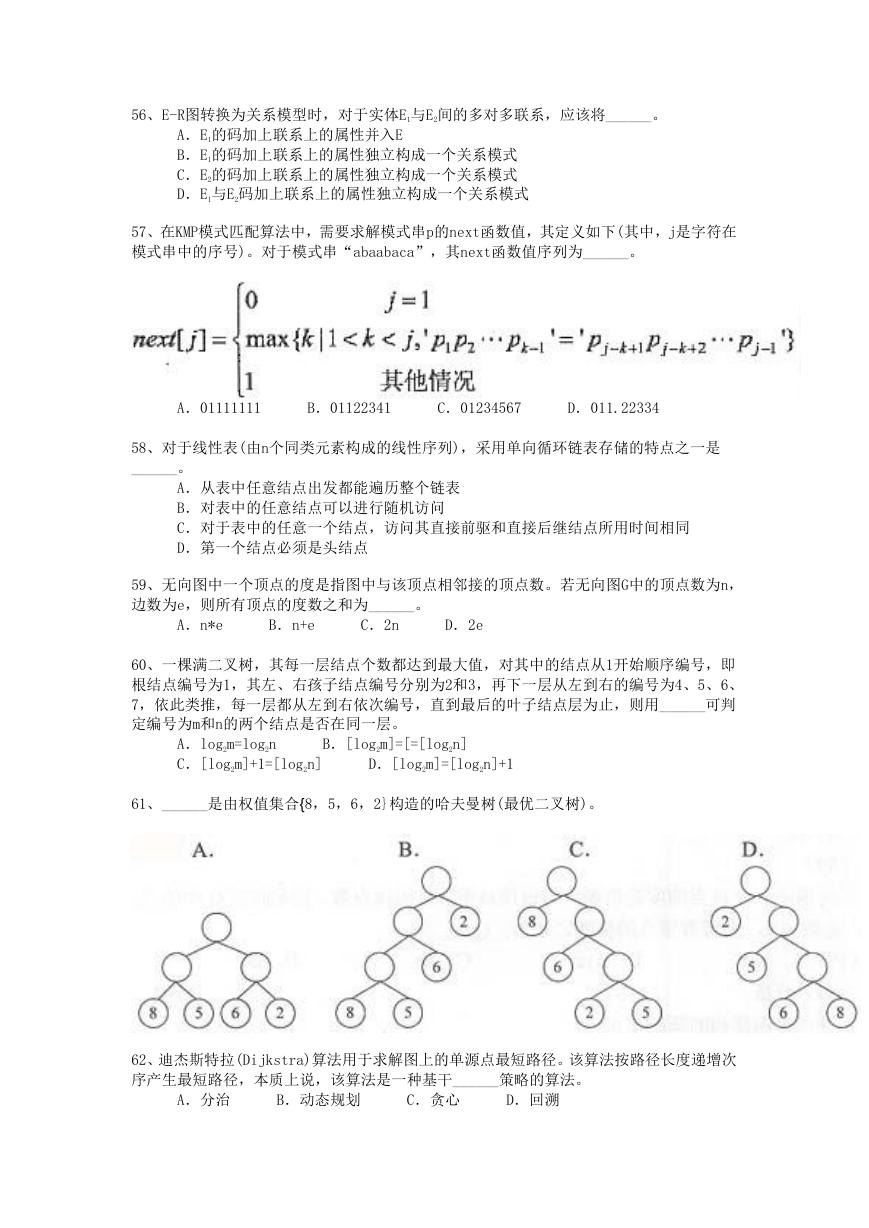

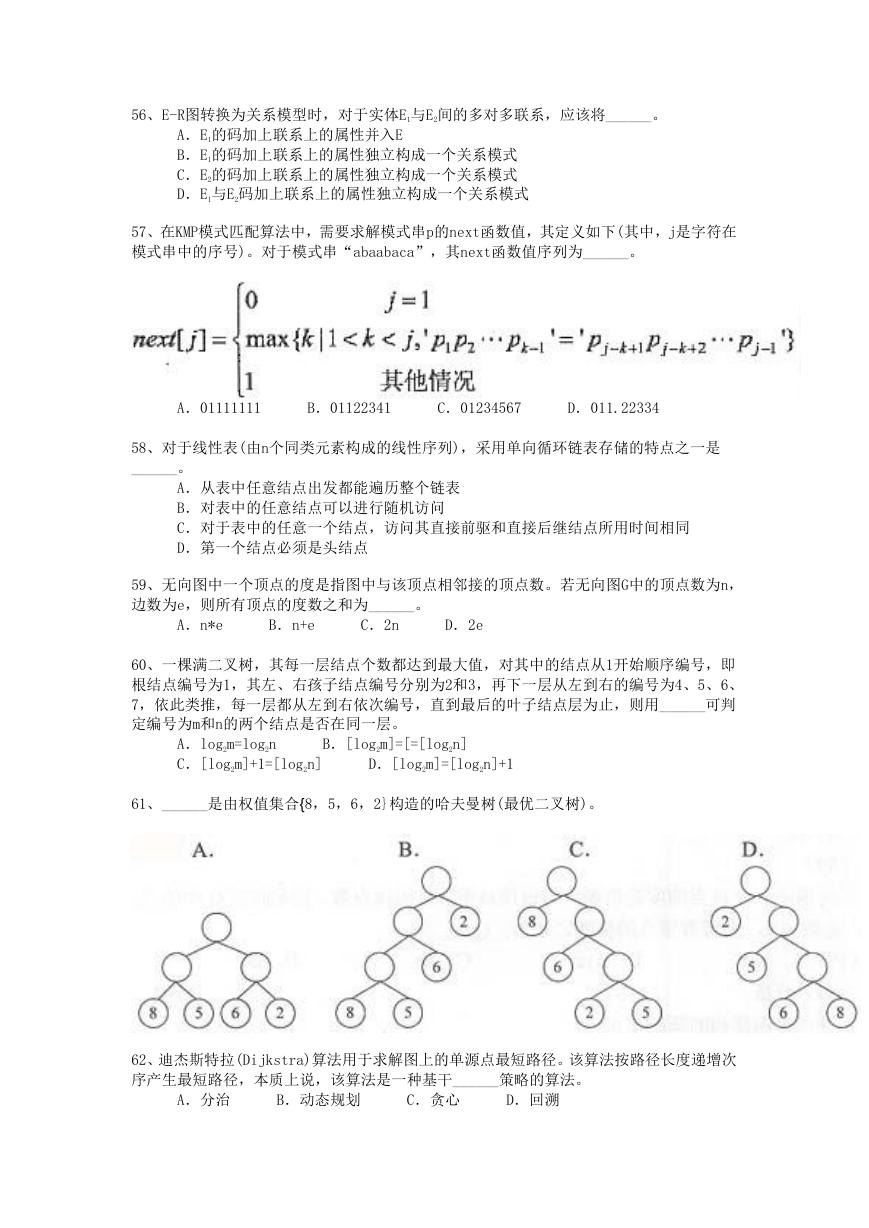

61、______是由权值集合{8,5,6,2}构造的哈夫曼树(最优二叉树)。

62、迪杰斯特拉(Dijkstra)算法用于求解图上的单源点最短路径。该算法按路径长度递增次

序产生最短路径,本质上说,该算法是一种基干______策略的算法。

A.分治

B.动态规划

C.贪心

D.回溯

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc