答

案

A

C

B

题目内容

选项 A

选项 B

选项 C

选项 D

D.重视信

息安全应

急处理工

作

D.通过以

风险和策

略为基础

,在整个

信息系统

的生命周

期中实施

技术、管

理、工程

和人员保

障要素,

从而使信

息系统安

全保障实

现信息安

全的安全

特征

D.是主观

和客观综

合评估的

结果

1. 以下哪一项不是我国

国务院信息化办公室为

加强信息安全保障明确

提出的九项重点工作内

容之一?

A.提高

信息技

术产品

的国产

化率

B.保证信息安

全资金投入

C.加快信息安

全人才培养

2. 以下哪一项不是《GB

/T20274

信息安全保障评估框架

》给出的信息安全保障

模型具备的特点?

3. 以下关于信息系统安

全保障是主观和客观的

结合说法最准确的是:

B.强调信息系

统安全保障的概

念,通过综合技

术、管理、工程

和人员的安全保

障要求来实施和

实现信息系统的

安全保障目标

C.以安全概念

和关系为基础,

将安全威胁和风

险控制措施作为

信息系统安全保

障的基础和核心

C.是一种通过

客观证据向信息

系统评估者提供

主观信心的活动

B.通过技术、

管理、工程和人

员方面客观地评

估安全保障措施

,向信息系统的

所有者提供其现

有安全保障工作

是否满足其安全

保障目标的信心

A.强调

信息系

统安全

保障持

续发展

的动态

性,即

强调信

息系统

安全保

障应贯

穿于整

个信息

系统生

命周期

的全过

程

A.信息

系统安

全保障

不仅涉

及安全

技术,

还应综

合考虑

安全管

理、安

全工程

和人员

安全等

,以全

面保障

信息系

统安全

�

A.防护 B.检测

C.反应

D.策略

A.明文 B.密文

C.密钥

D.信道

B.通讯双方通

过某种方式,安

全且秘密地共享

密钥

C.通讯双方使

用不公开的加密

算法

B.明文字母不

变,仅仅是位置

根据密钥发生改

变

C.明文和密钥

的每个 bit 异或

D.通讯双

方将传输

的信息夹

杂在无用

信息中传

输并提取

D.明文根

据密钥作

移位

B.128bit

C.192bit

D.256bit

A

D

C

B

A

4. 与PDR

模型相比, P2DR

模型多了哪一个环节?

5. 在密码学的 Kerchhof

f

假设中,密码系统的安

全性仅依赖于 _______

。

6. 通过对称密码算法进

行安全消息传输的必要

条件是:

7. 以下关于代替密码的

说法正确的是:

8.AES

在抵抗差分密码分析及

线性密码分析的能力比

DES

更有效,已经替代 DES

成为新的数据加密标准

。其算法的信息块长度

和加密密钥是可变的,

以下哪一种不是其可能

的密钥长度?

A.在安

全的传

输信道

上进行

通信

A.明文

根据密

钥被不

同的密

文字母

代替

A.64bi

t

�

9.Alice 有一个消息 M

通过密钥 K2

生成一个密文 E(K2,M

)然后用 K1

生成一个 MAC

为C(K1,E(K2,M)

),Alice

将密文和 MAC

发送给 Bob,Bob

用密钥 K1

和密文生成一个 MAC并

和Alice 的MAC

比较,假如相同再用 K2

解密Alice

发送的密文,这个过程

可以提供什么安全服务

?

10.PKI

在验证一个数字证书时

需要查看 _______,来

确认该证书是否已经作

废。

11. 时间戳的引入主要

是为了防止:

12. 以下对于安全套接

层(SSL)的说法正确

的是:

A.仅提

供数字

签名

B.仅提供保密

性

C.仅提供不可

否认性

D

D.保密性

和消息完

整性

A.ARL B.CSS

C.KMS

D.CRL

D

C

C

A.死锁 B.丢失

C.重放

D.拥塞

B.可以在网络

层建立 VPN

C.主要适用于

点对点之间的信

息传输,常用 We

bServer 方式

D.包含三

个主要协

议: AH、E

SP、IKE

A.主要

是使用

对称密

钥体制

和X509

数字证

书技术

保护信

息传输

�

的机密

性和完

整性

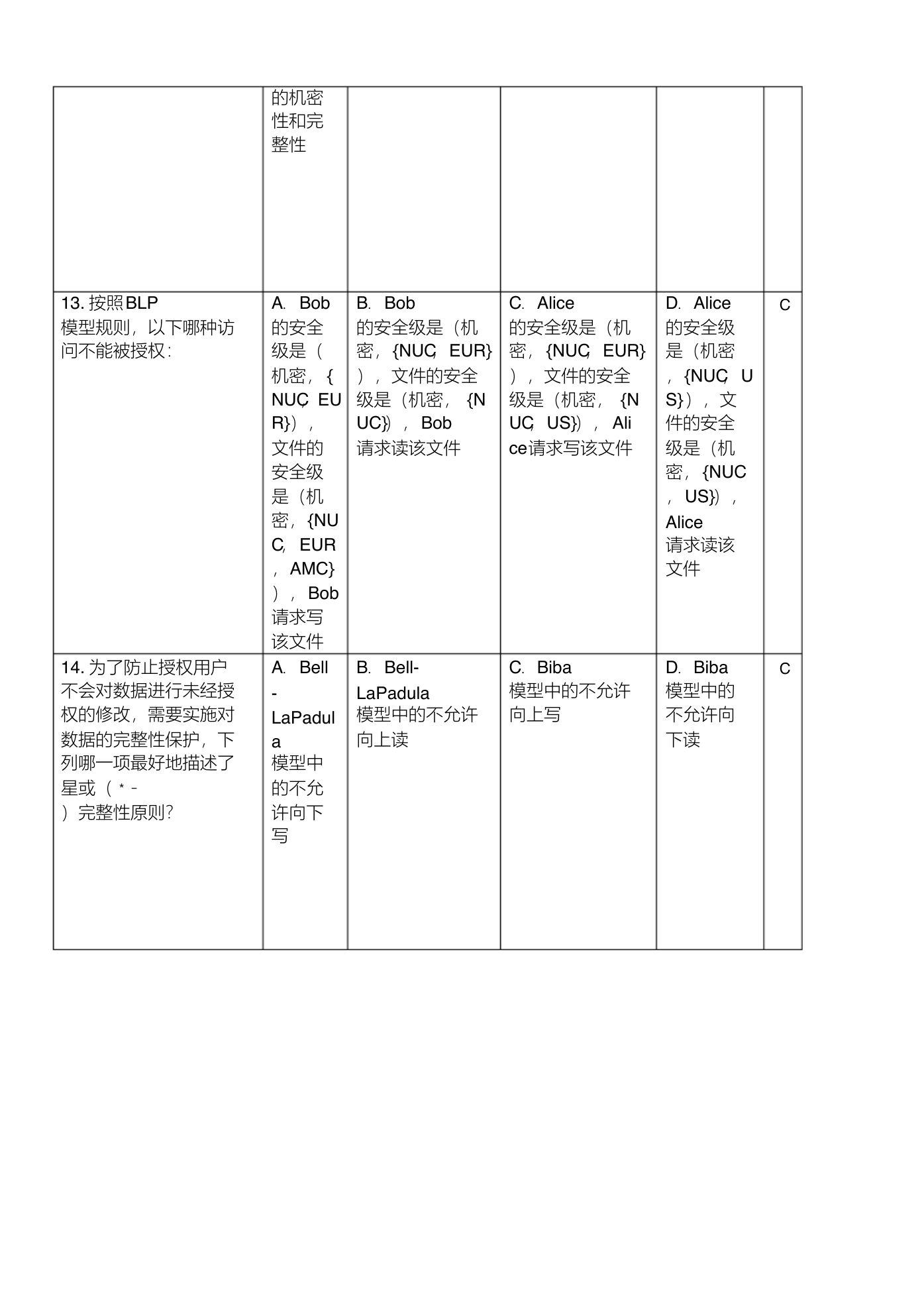

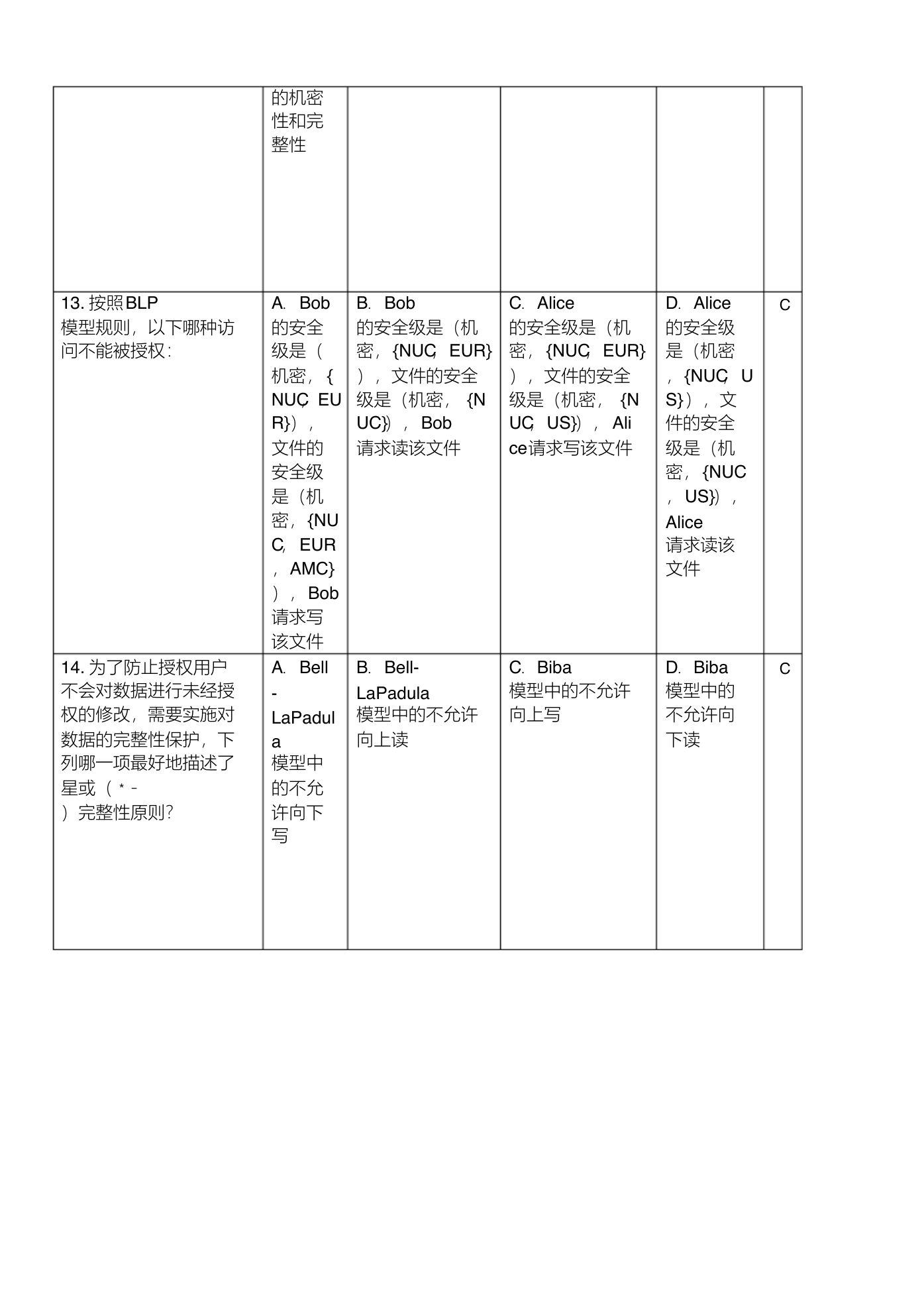

A.Bob

的安全

级是(

机密, {

NUC,EU

R}),

文件的

安全级

是(机

密,{NU

C,EUR

,AMC}

),Bob

请求写

该文件

A.Bell

-

LaPadul

a

模型中

的不允

许向下

写

13. 按照BLP

模型规则,以下哪种访

问不能被授权:

14. 为了防止授权用户

不会对数据进行未经授

权的修改,需要实施对

数据的完整性保护,下

列哪一项最好地描述了

星或(﹡-

)完整性原则?

B.Bob

的安全级是(机

密,{NUC,EUR}

),文件的安全

级是(机密, {N

UC}),Bob

请求读该文件

C.Alice

的安全级是(机

密, {NUC,EUR}

),文件的安全

级是(机密, {N

UC,US}), Ali

ce请求写该文件

D.Alice

的安全级

是(机密

,{NUC,U

S}),文

件的安全

级是(机

密, {NUC

,US}),

Alice

请求读该

文件

B.Bell-

LaPadula

模型中的不允许

向上读

C.Biba

模型中的不允许

向上写

D.Biba

模型中的

不允许向

下读

C

C

�

15. 下面哪一个情景属

于身份鉴别( Authenti

cation )过程?

A.用户

依照系

统提示

输入用

户名和

口令

B.用户在网络

上共享了自己编

写的一份 Office

文档,并设定哪

些用户可以阅读

,哪些用户可以

修改

C.用户使用加

密软件对自己编

写的 Office

文档进行加密,

以阻止其他人得

到这份拷贝后看

到文档中的内容

16. 下列对 Kerberos

协议特点描述不正确的

是:

B.协议与授权

机制相结合,支

持双向的身份认

证

A.协议

采用单

点登录

技术,

无法实

现分布

式网络

环境下

的认证

C.只要用户拿

到了 TGT

并且该 TGT

没有过期,就可

以使用该 TGT

通过 TGS

完成到任一个服

务器的认证而不

必重新输入密码

17.TACACS+协议提供了

下列哪一种访问控制机

制?

A.强制

访问控

制

B.自主访问控

制

C.分布式访问

控制

D.某个人

尝试登陆

到你的计

算机中,

但是口令

输入的不

对,系统

提示口令

错误,并

将这次失

败的登陆

过程纪录

在系统日

志中

D.AS

和TGS

是集中式

管理,容

易形成瓶

颈,系统

的性能和

安全也严

重依赖于 A

S 和TGS

的性能和

安全

D.集中式

访问控制

18. 令牌( Tokens),

智能卡及生物检测设备

同时用于识别和鉴别,

依据的是以下哪个原则

?

A.多因

素鉴别

原则

B.双因素鉴别

原则

C.强制性鉴别

原则

D.自主性

鉴别原则

A

A

D

B

�

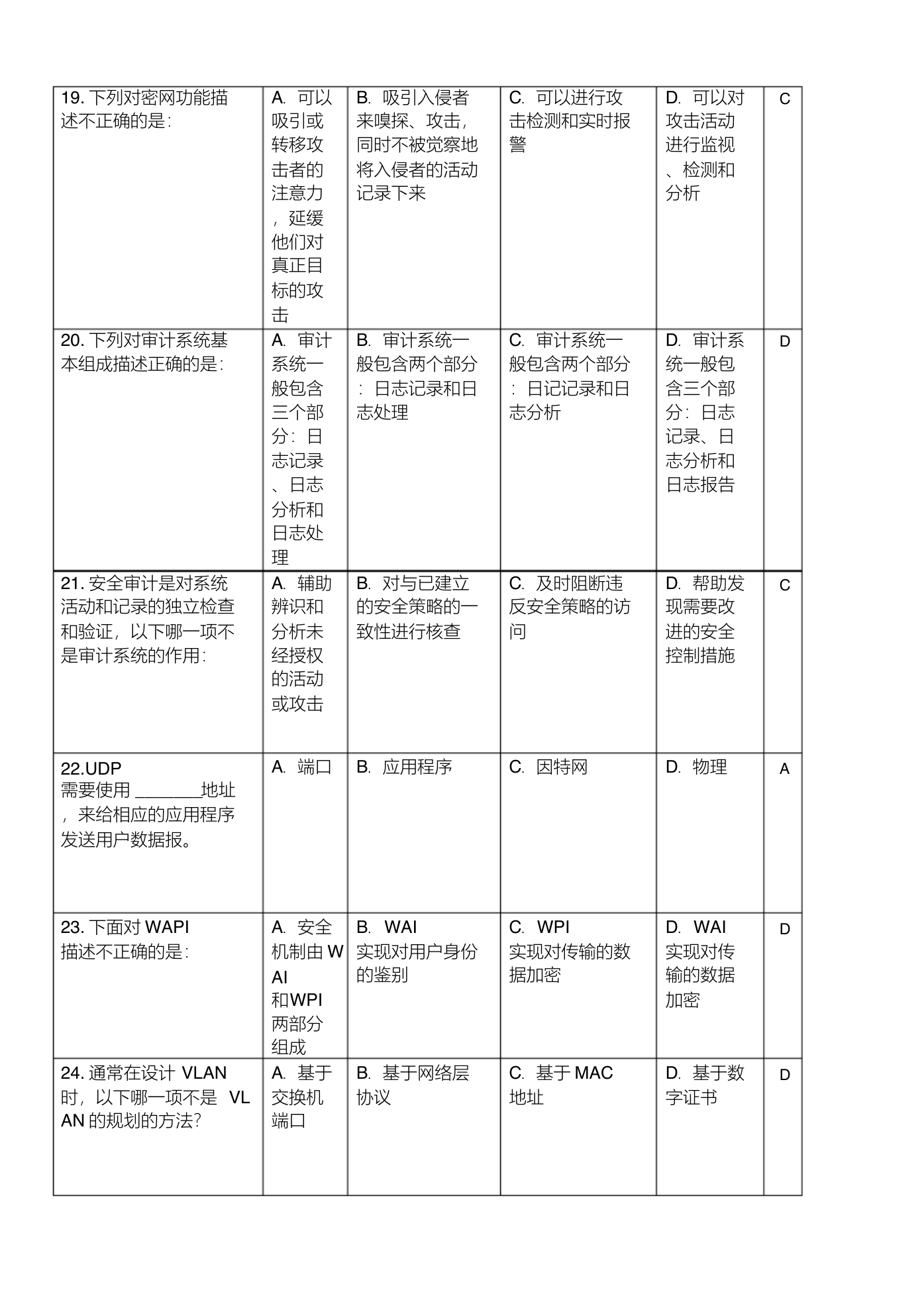

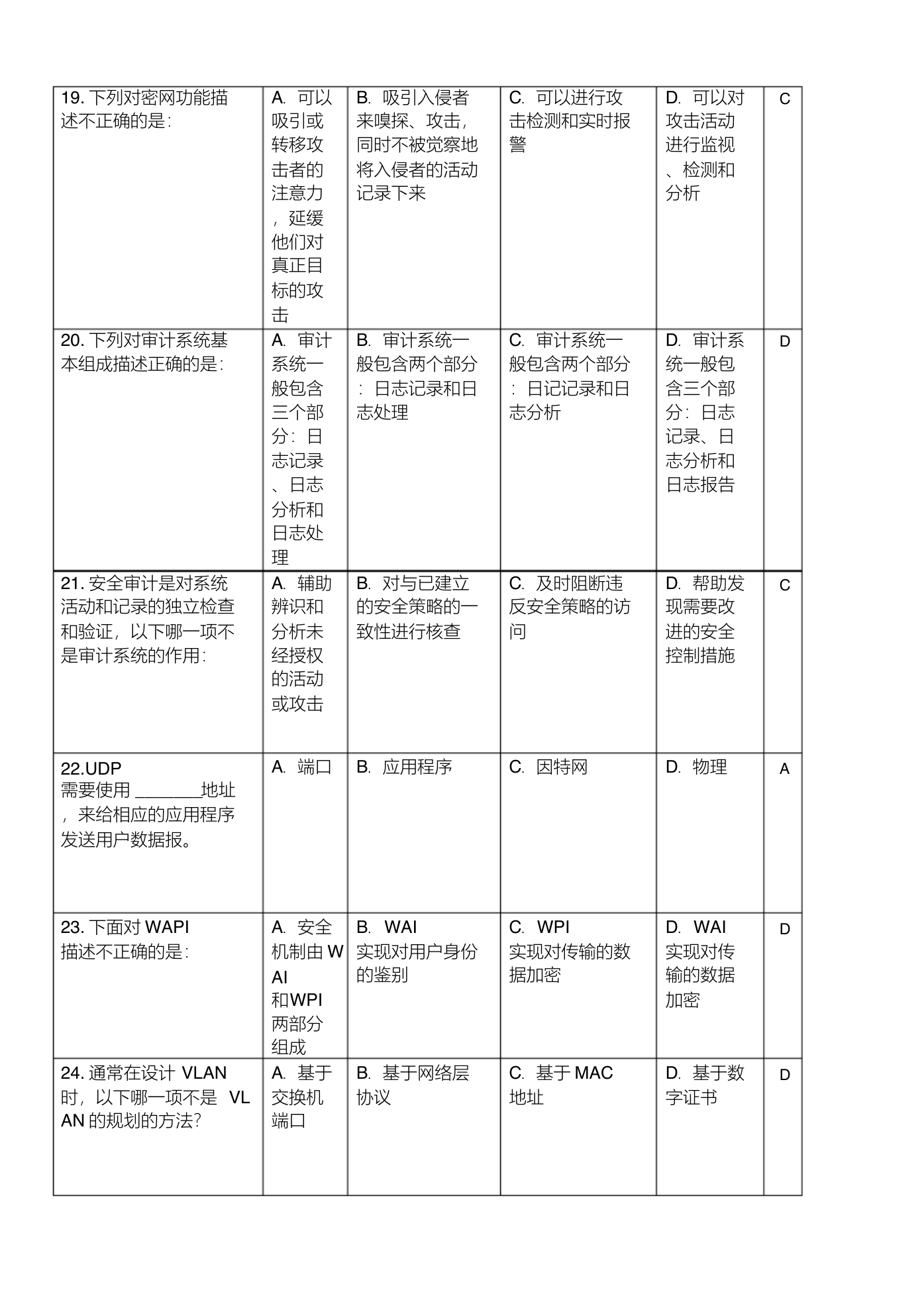

19. 下列对密网功能描

述不正确的是:

20. 下列对审计系统基

本组成描述正确的是:

21. 安全审计是对系统

活动和记录的独立检查

和验证,以下哪一项不

是审计系统的作用:

22.UDP

需要使用 _______地址

,来给相应的应用程序

发送用户数据报。

23. 下面对 WAPI

描述不正确的是:

24. 通常在设计 VLAN

时,以下哪一项不是 VL

AN 的规划的方法?

B.吸引入侵者

来嗅探、攻击,

同时不被觉察地

将入侵者的活动

记录下来

C.可以进行攻

击检测和实时报

警

D.可以对

攻击活动

进行监视

、检测和

分析

B.审计系统一

般包含两个部分

:日志记录和日

志处理

C.审计系统一

般包含两个部分

:日记记录和日

志分析

B.对与已建立

的安全策略的一

致性进行核查

C.及时阻断违

反安全策略的访

问

D.审计系

统一般包

含三个部

分:日志

记录、日

志分析和

日志报告

D.帮助发

现需要改

进的安全

控制措施

C

D

C

A.可以

吸引或

转移攻

击者的

注意力

,延缓

他们对

真正目

标的攻

击

A.审计

系统一

般包含

三个部

分:日

志记录

、日志

分析和

日志处

理

A.辅助

辨识和

分析未

经授权

的活动

或攻击

A.端口 B.应用程序

C.因特网

D.物理

A

A.安全

机制由 W

AI

和WPI

两部分

组成

A.基于

交换机

端口

B.WAI

实现对用户身份

的鉴别

C.WPI

实现对传输的数

据加密

D.WAI

实现对传

输的数据

加密

B.基于网络层

协议

C.基于 MAC

地址

D.基于数

字证书

D

D

�

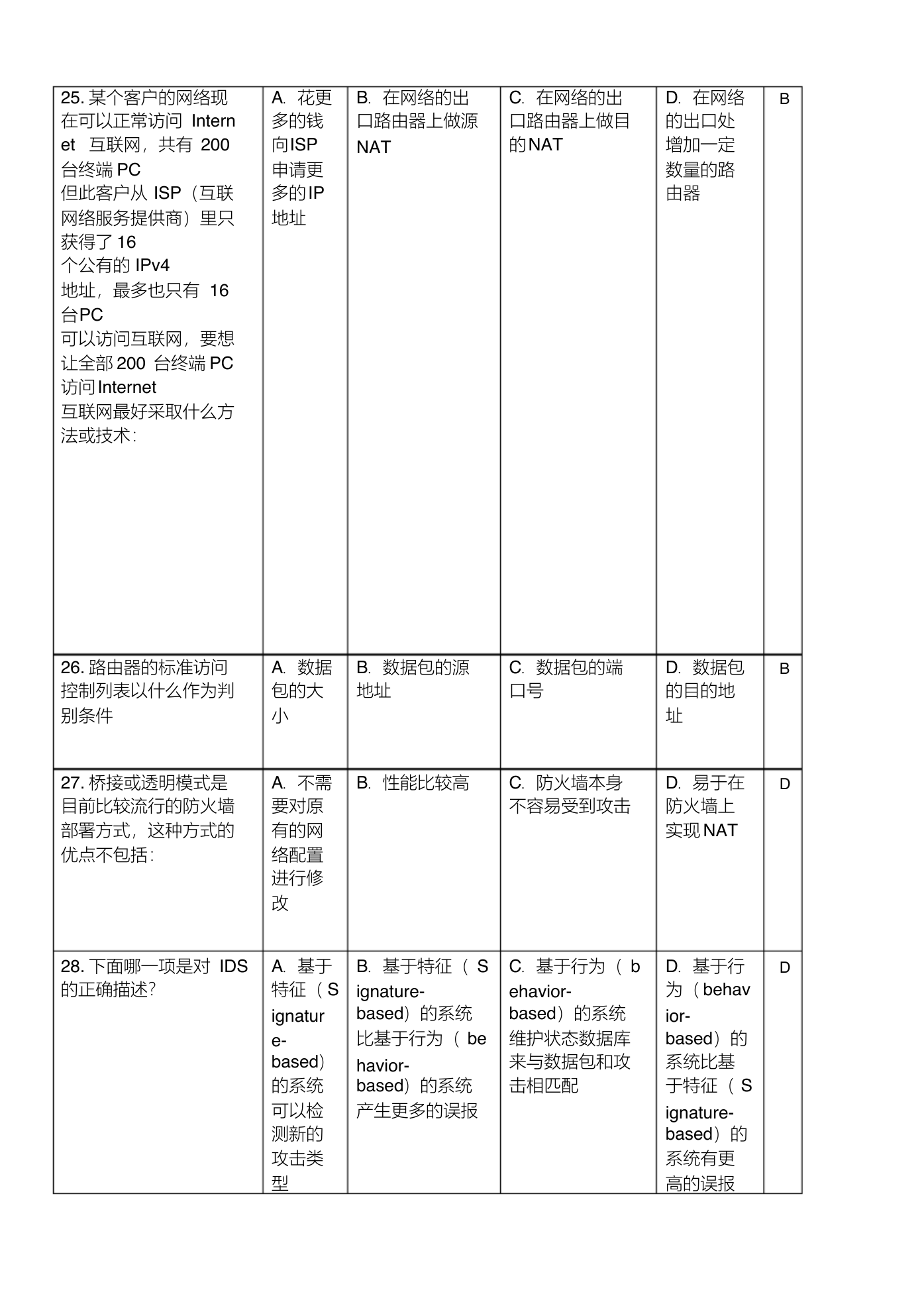

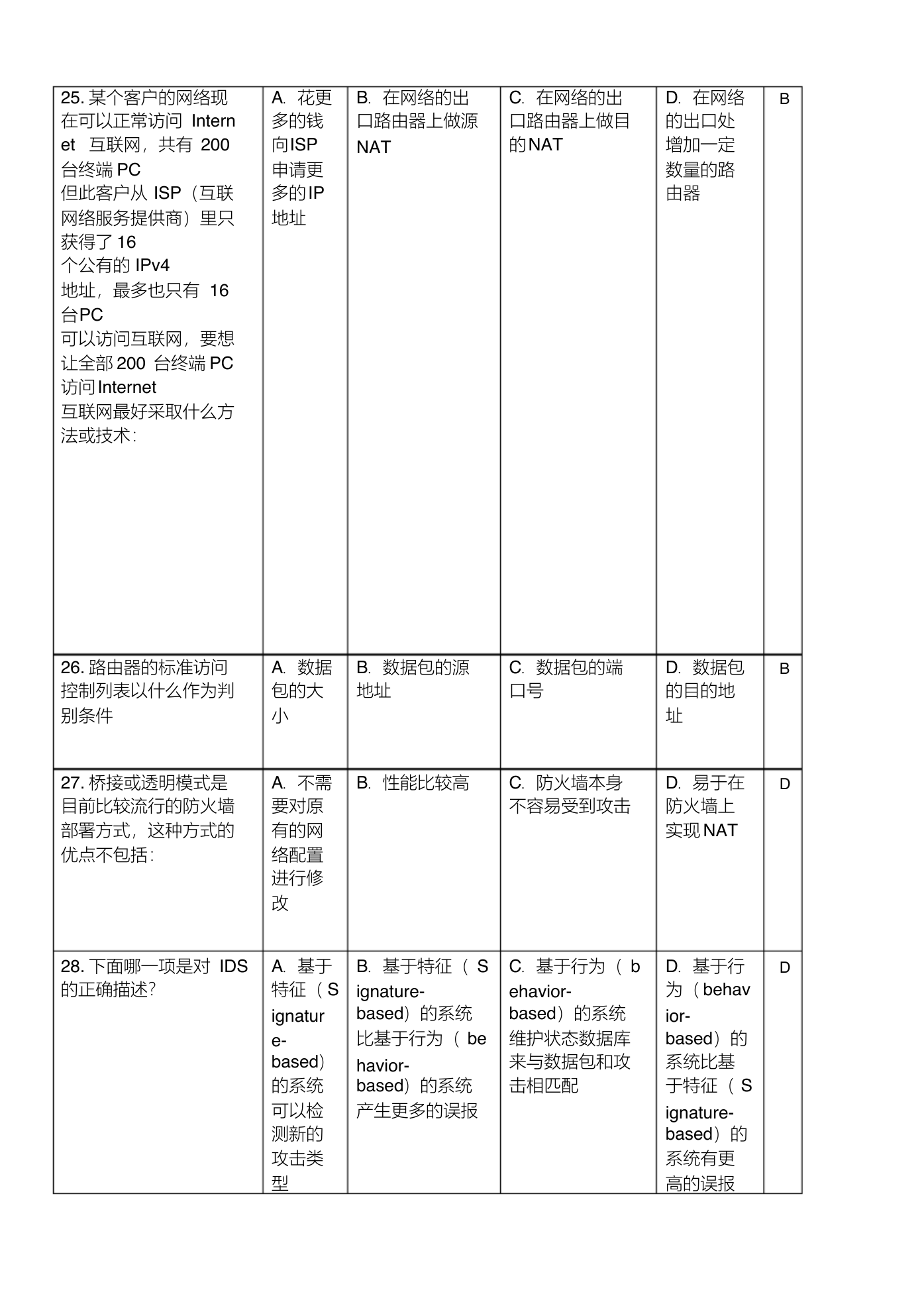

A.花更

多的钱

向ISP

申请更

多的IP

地址

B.在网络的出

口路由器上做源

NAT

C.在网络的出

口路由器上做目

的NAT

B

D.在网络

的出口处

增加一定

数量的路

由器

25. 某个客户的网络现

在可以正常访问 Intern

et 互联网,共有 200

台终端 PC

但此客户从 ISP(互联

网络服务提供商)里只

获得了 16

个公有的 IPv4

地址,最多也只有 16

台PC

可以访问互联网,要想

让全部 200 台终端 PC

访问Internet

互联网最好采取什么方

法或技术:

26. 路由器的标准访问

控制列表以什么作为判

别条件

A.数据

包的大

小

B.数据包的源

地址

C.数据包的端

口号

27. 桥接或透明模式是

目前比较流行的防火墙

部署方式,这种方式的

优点不包括:

28. 下面哪一项是对 IDS

的正确描述?

B.性能比较高

C.防火墙本身

不容易受到攻击

B.基于特征( S

ignature-

based)的系统

比基于行为( be

havior-

based)的系统

产生更多的误报

C.基于行为( b

ehavior-

based)的系统

维护状态数据库

来与数据包和攻

击相匹配

A.不需

要对原

有的网

络配置

进行修

改

A.基于

特征( S

ignatur

e-

based)

的系统

可以检

测新的

攻击类

型

B

D

D

D.数据包

的目的地

址

D.易于在

防火墙上

实现 NAT

D.基于行

为( behav

ior-

based)的

系统比基

于特征( S

ignature-

based)的

系统有更

高的误报

�

D.IP

碎片从重

组

D.root

是系统的

超级用户

,无论是

否为文件

和程序的

所有者都

具有访问

权限

D.drwxr-

xr-x

3admin

user 1024

Sep

1311:58

test

C

C

B

A

B.普通用户可

以通过 su

和sudo

来获得系统的超

级权限

C.对系统日志

的管理,添加和

删除用户等管理

工作,必须以 ro

ot

用户登录才能进

行

B.drwxr-xr-x

3user admin

1024 Sep

1311:58 test

C.rwxr-xr-x

3admin user

1024 Sep

1311:58 test

B.确保所有的

共享都有高强度

的密码防护

C.禁止通过 “

空会话 ”连接以

匿名的方式列举

用户、群组、系

统配置和注册表

键值

D.安装软

件防火墙

阻止外面

对共享目

录的连接

29. 下列哪些选项不属

于NIDS 的常见技术?

A.协议

分析

B.零拷贝

C.SYNCookie

30. 以下关于 Linux

超级权限的说明,不正

确的是

31.Linux

系统对文件的权限是以

模式位的形式来表示,

对于文件名为 test

的一个文件,属于 admi

n 组中 user

用户,以下哪个是该文

件正确的模式表示?

32.Windows

系统下,哪项不是有效

进行共享安全的防护措

施?

A.一般

情况下

,为了

系统安

全,对

于一般

常规级

别的应

用,不

需要roo

t

用户来

操作完

成

A.rwxr

-xr-x

3user

admin

1024

Sep

1311:58

test

A.使用

netshar

e\\127.

0.0.1\c

$/delet

e

命令,

删除系

统中的 c

$等管理

共享,

并重启

系统

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc