CISCO Catalyst 3560-E系列交换机的功能应用及安全解决方案

一、Cisco® Catalyst® 3560-E系列交换机介绍

1、概述

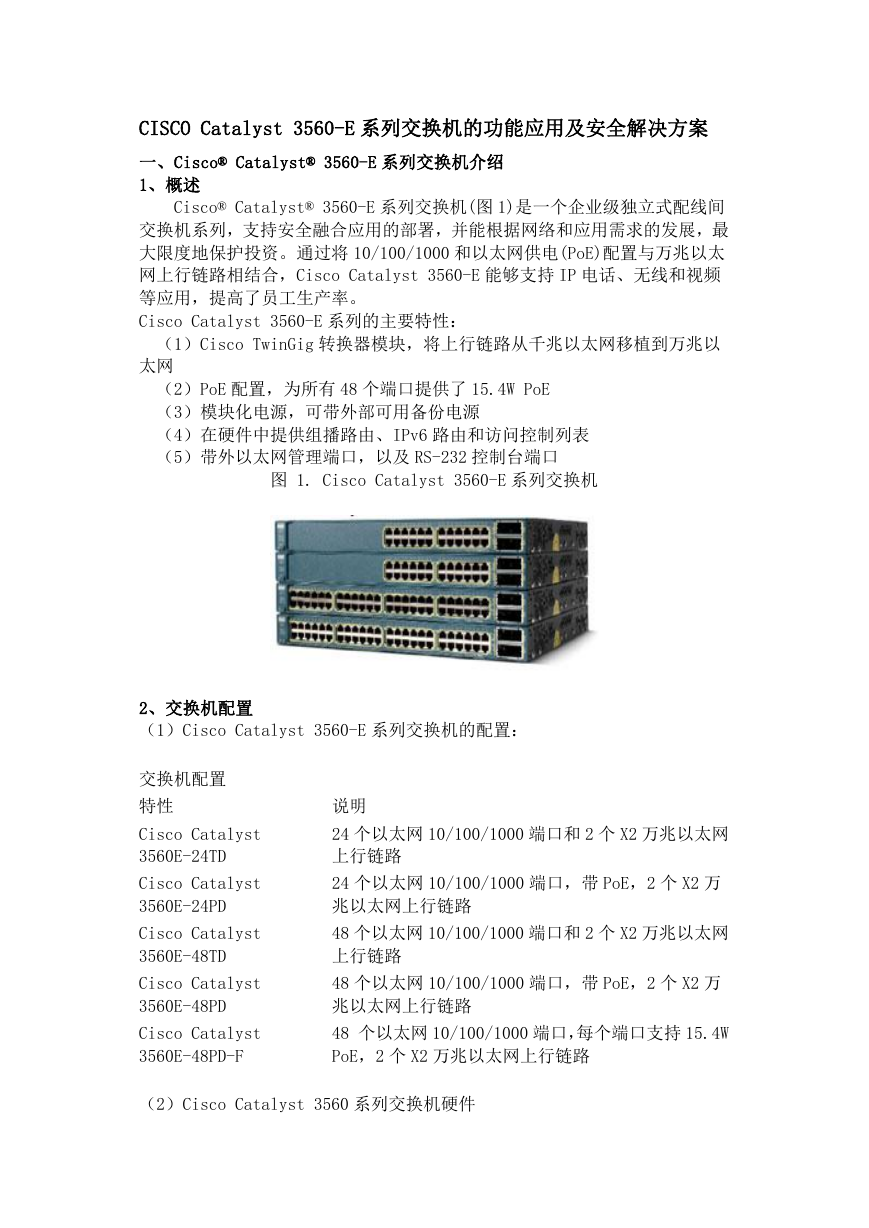

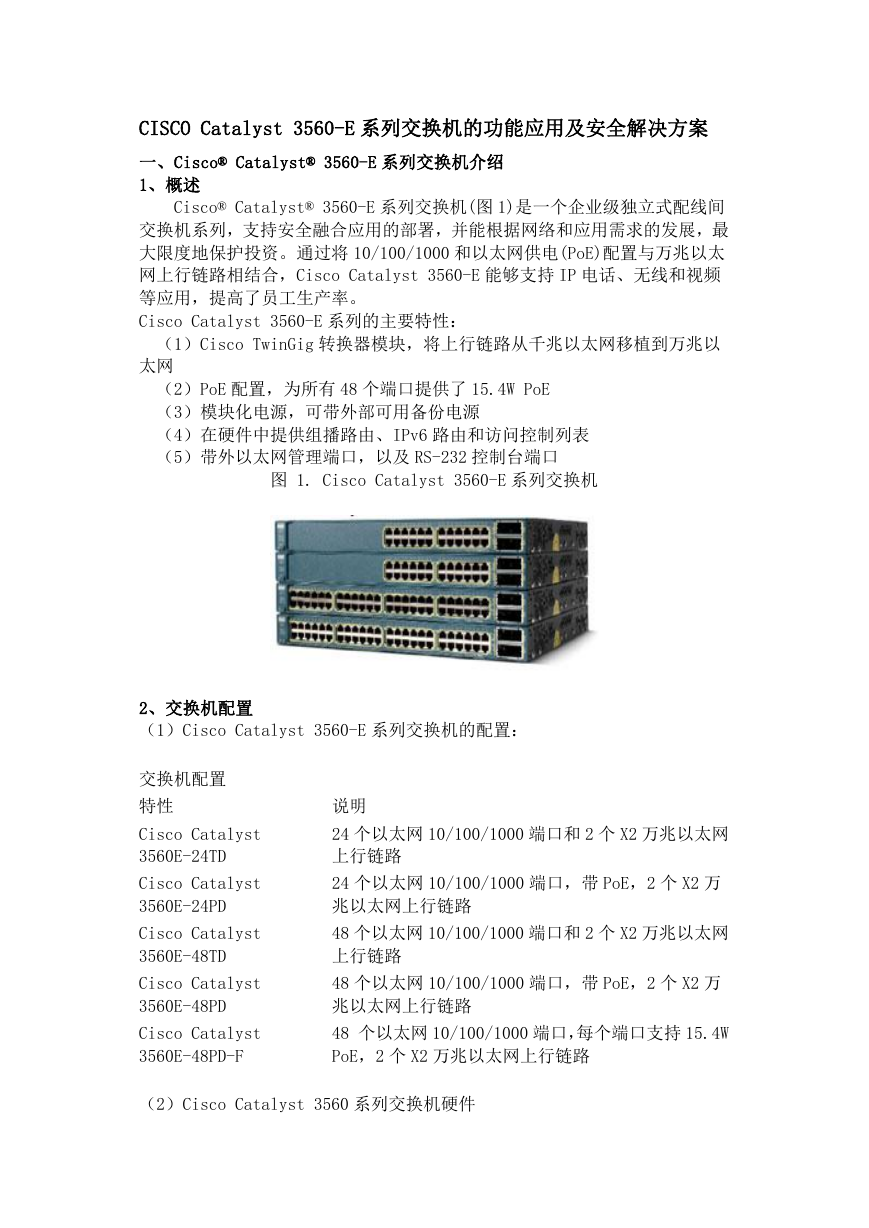

Cisco® Catalyst® 3560-E系列交换机(图1)是一个企业级独立式配线间交换机系列,

Cisco Catalyst 3560-E系列的主要特性:

(1)Cisco TwinGig转换器模块,将上行链路从千兆以太网移植到万兆以太网

(2)PoE配置,为所有48个端口提供了15.4W PoE

(3)模块化电源,可带外部可用备份电源

(4)在硬件中提供组播路由、IPv6路由和访问控制列表

(5)带外以太网管理端口,以及RS-232控制台端口

图 1. Cisco Catalyst 3560-E系列交换机

2、交换机配置

(1)Cisco Catalyst 3560-E系列交换机的配置:

交换机配置

特性

说明

Cisco Catalyst 3560E-24TD

24个以太网10/100/1000端口和2个X2万兆以太网上行链路

Cisco Catalyst 3560E-24PD

24个以太网10/100/1000端口,带PoE,2个X2万兆以太网上行链路

Cisco Catalyst 3560E-48TD

48个以太网10/100/1000端口和2个X2万兆以太网上行链路

Cisco Catalyst 3560E-48PD

48个以太网10/100/1000端口,带PoE,2个X2万兆以太网上行链路

Cisco Catalyst 3560E-48PD-F

48 个以太网10/100/1000端口,每个端口支持15.4W PoE,2个X2万兆以太网上行链路

(2)Cisco Catalyst 3560系列交换机硬件

说明

规格

性能

32Gbps交换矩阵,38.7Mpps(Cisco Catalyst 3560G-24TS和C

128MB DRAM

32MB闪存(Cisco Catalyst 3560G-24TS和Catalyst 3560G

最多可以配置12000 个MAC地址

最多可以配置11000 个单播路由和1000 个IGMP群组和组播路由

可配置的最大传输单元(MTU)为9000字节;用于千兆位以太网端口上桥接的最大以太网帧为901

(3)Cisco® Catalyst® 3560系列交换机产品对比说明

产品说明

产品编号

说明

WS-C3560-24PS-S

24个以太网10/100端口和2个基于SFP的千兆位以太网端口

安装了标准多层软件镜像(SMI),提供基本RIP和静态路由,可升级到全动态IP路由

WS-C3560-24PS-E

24个以太网10/100端口和2个基于SFP的千兆位以太网端口

安装了增强多层软件镜像(EMI),提供高级IP路由

WS-C3560-48PS-S

48个以太网10/100端口和4个基于SFP的千兆位以太网端口

安装了标准多层软件镜像(SMI),提供基本RIP和静态路由,可升级到全动态IP路由

WS-C3560-48PS-E

48个以太网10/100端口和4个基于SFP的千兆位以太网端口

安装了增强多层软件镜像(EMI),提供高级IP路由

WS-C3560G-24TS-S

24个以太网10/100/1000端口和4个基于SFP的千兆位以太网端口

安装了标准多层软件镜像(SMI),提供基本RIP和静态路由,可升级到全动态IP路由

WS-C3560G-24TS-E

24个以太网10/100/1000端口和4个基于SFP的千兆位以太网端口

安装了增强多层软件镜像(EMI),提供高级IP路由

WS-C3560G-48TS-S

48个以太网10/100/1000端口和4个基于SFP的千兆位以太网端口

安装了标准多层软件镜像(SMI),提供基本RIP和静态路由,可升级到全动态IP路由

WS-C3560G-48TS-E

48个以太网10/100/1000端口和4个基于SFP的千兆位以太网端口

安装了增强多层软件镜像(EMI),提供高级IP路由

WS-C3560G-24PS-S

24个以太网10/100/1000端口和4个基于SFP的千兆位以太网端口

安装了标准多层软件镜像(SMI),提供基本RIP和静态路由,可升级到全动态IP路由

WS-C3560G-24PS-E

24个以太网10/100/1000端口和4个基于SFP的千兆位以太网端口

安装了增强多层软件镜像(EMI),提供高级IP路由

48个以太网10/100/1000端口和4个基于SFP的千兆位以太网端口

WS-C3560G-48PS-S

安装了标准多层软件镜像(SMI),提供基本RIP和静态路由,可升级到全动态IP路由

WS-C3560G-48PS-E

48个以太网10/100/1000端口和4个基于SFP的千兆位以太网端口

安装了增强多层软件镜像(EMI),提供高级IP路由

3、Cisco Catalyst 3560-E软件

Cisco Catalyst 3560-E系列配备IP Base或IP Services特性集。IP

通过Cisco IOS® 软件激活功能,客户能够透明地升级Cisco Catalyst 3560-E

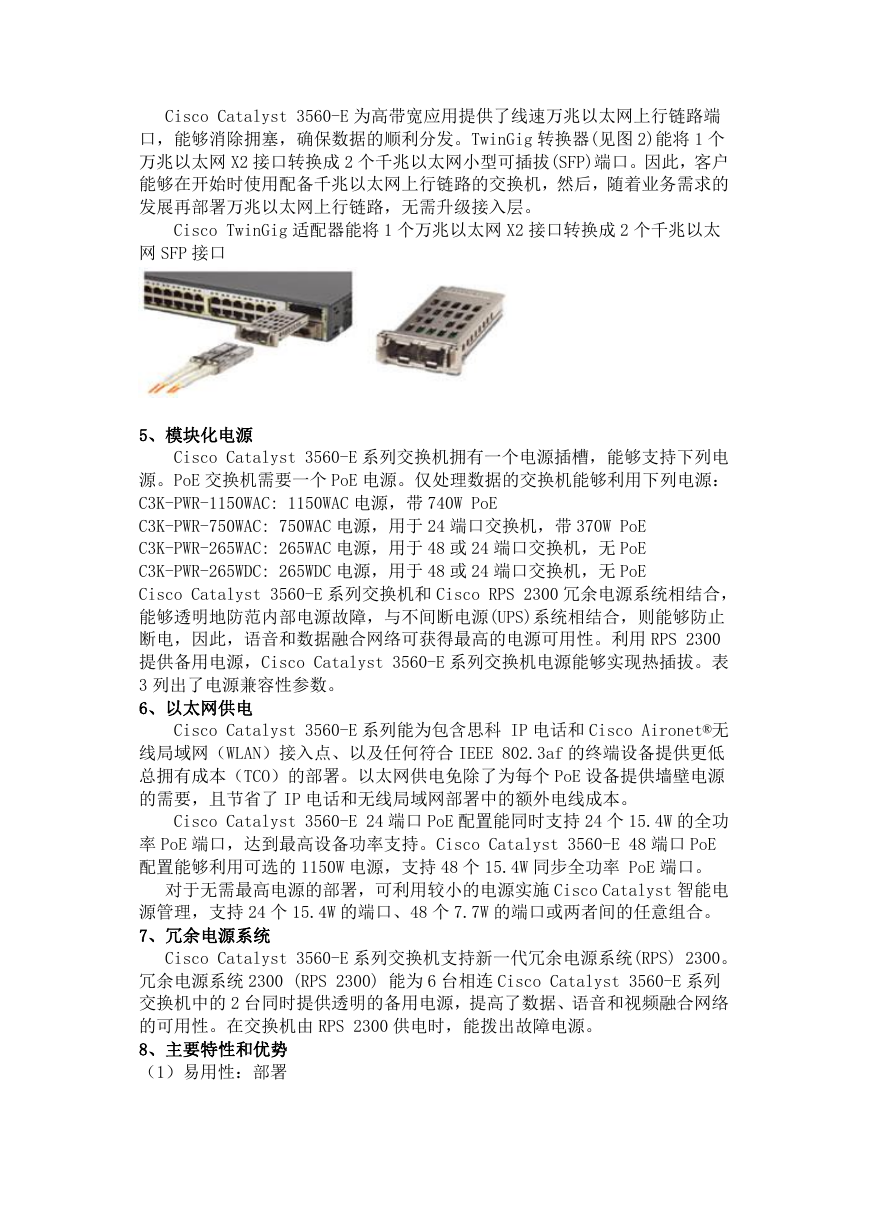

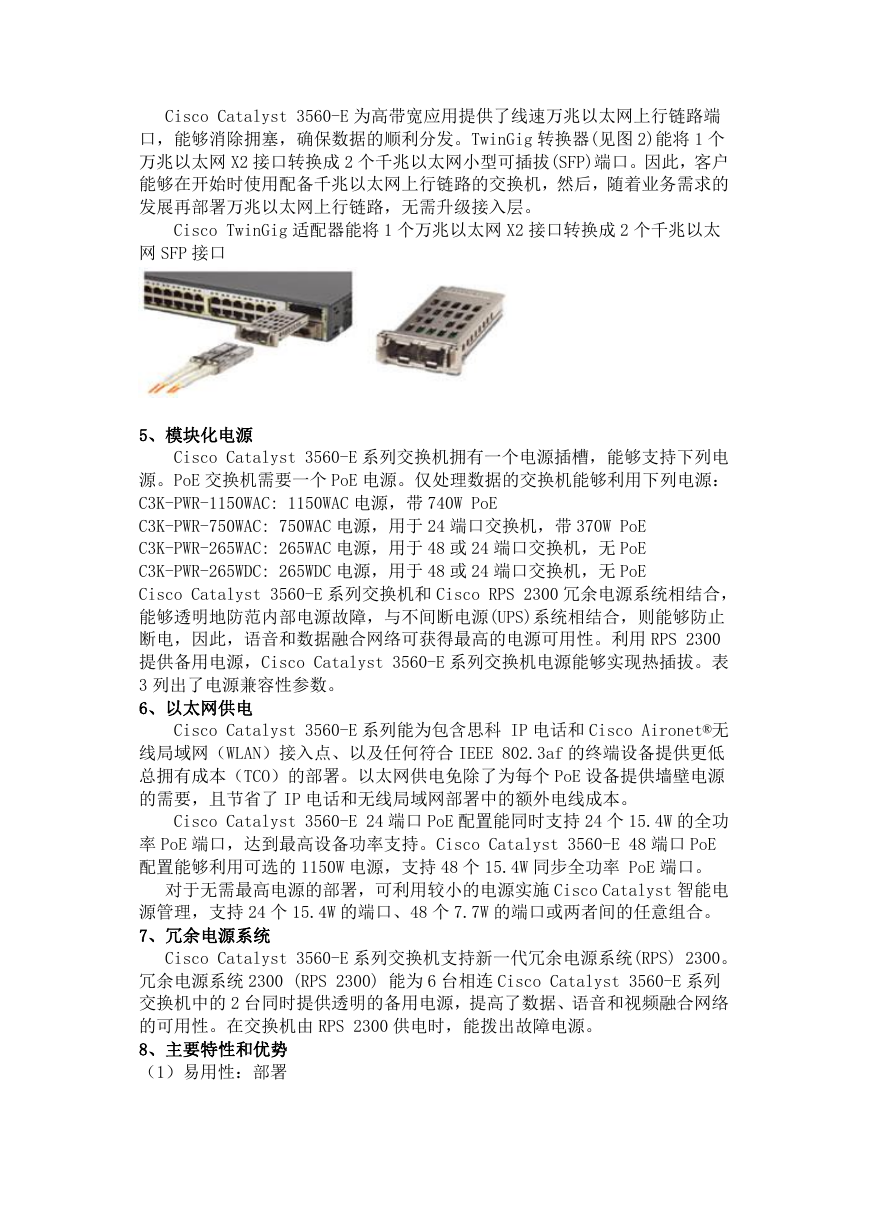

4、万兆以太网上行链路和Cisco TwinGig SFP转换器

Cisco Catalyst 3560-E为高带宽应用提供了线速万兆以太网上行链路端口,能够消除拥塞

Cisco TwinGig适配器能将1个万兆以太网X2接口转换成2个千兆以太网SFP接口

5、模块化电源

Cisco Catalyst 3560-E系列交换机拥有一个电源插槽,能够支持下列电源。PoE交换机

C3K-PWR-1150WAC: 1150WAC电源,带740W PoE

C3K-PWR-750WAC: 750WAC电源,用于24端口交换机,带370W PoE

C3K-PWR-265WAC: 265WAC电源,用于48或24端口交换机,无PoE

C3K-PWR-265WDC: 265WDC电源,用于48或24端口交换机,无PoE

Cisco Catalyst 3560-E系列交换机和Cisco RPS 2300冗余电源系统相结合

6、以太网供电

Cisco Catalyst 3560-E系列能为包含思科 IP电话和Cisco Aironet®无

Cisco Catalyst 3560-E 24端口PoE配置能同时支持24个15.4W的全功率Po

对于无需最高电源的部署,可利用较小的电源实施Cisco Catalyst智能电源管理,支持24个15

7、冗余电源系统

Cisco Catalyst 3560-E系列交换机支持新一代冗余电源系统(RPS) 2300。 冗

8、主要特性和优势

(1)易用性:部署

Cisco Catalyst 3560-E提供了大量易用特性,如Cisco Smartports,

(2)其他易用特性包括:

利用DHCP,由一个引导服务器对多个交换机进行自动配置,从而简化了交换机的部署。

自动的QoS(AutoQoS)能够通过发布用于检测思科IP电话、区分流量类别和配置出口队列的接口和全

DTP能够在所有交换机端口上实现动态端口中继设置。

PAgP能够自动创建思科快速EtherChannel®群组或者千兆EtherChannel群组,以便

LACP让用户能够利用符合IEEE 802.3ad的设备创建以太网通道。这种功能类似于思科Ether

如果错误地接上了不正确的电缆类型(交叉或者直通),自动MDIX(依赖于介质的接口交叉)能够自动地调整

9、可用性和可扩展性

Cisco Catalyst 3560-E系列配备了一个强大的特性集,利用IP路由和能够最大限度地提

Flexlink提供了冗余性,收敛时间不到100ms。

IEEE 802.1w RSTP和MSTP能够提供独立于生成树计数器的快速生成树收敛,并提供第二层负

每VLAN快速生成树(PVRST+)能够基于每VLAN实现快速生成树的重新收敛,而不需要部署生成树实

能够利用HSRP创建冗余的、故障保护的路由拓扑。

UDLD和主动UDLD能在光纤接口上检测出并禁用因光纤布线错误或端口故障而导致的单向链路。

交换机端口自动恢复(Errdisable)能够自动尝试重新建立由于网络错误而禁用的链路。

10、高性能IP路由

思科快速转发硬件路由架构为Cisco Catalyst 3560-E系列交换机提供了极高的IP路由性

基本的IP单播路由协议(静态、RIPv1和RIPv2)能够用于小型网络路由应用。

先进的IP单播路由协议(OSPF、EIGRP和BGPv4)能够用于负载均衡和建设可扩展的LAN。需要

在硬件中支持IPv6路由(RIPng、OSPFv3),实现最高性能。IPv6路由需要Advanced

等成本路由支持第三层负载均衡和冗余。

基于策略的路由(PBR)能够通过实现流向控制(无论配置哪种路由协议),提供出色的控制功能。需要IP

HSRP为路由链路提供了动态负载均衡和故障切换功能,每设备最多支持32条HSRP链路。

支持用于IP组播路由的PIM,包括PIM稀疏模式(PIM-SM)、PIM密集模式(PIM-DM)和P

DVMRP隧道能够跨越不支持组播的网络,互联两个支持组播的网络。需要IP Services特性集。

回退桥接模式能够在两个或者更多的VLAN之间转发非IP流量。需要IP Services特性集。

11、出色的服务质量

Cisco Catalyst 3560-E系列提供了千兆以太网速度和智能服务,确保了一切顺畅运行,速

下面列出了Cisco Catalyst 3560-E系列交换机支持的部分QoS特性:

提供了标准802.1p CoS和DSCP字段分类,利用源和目的地IP地址、MAC地址或者第四层TCP

所有端口上的思科控制平面和数据平面QoS ACL能够确保在单个分组的基础上进行正确的标记。

每个端口的4个输出队列让用户能够对堆叠中最多四种流量类型进行不同的管理。

整形循环(SRR)调度确保了用户能够通过智能化地服务于输入和输出队列,为数据流量提供不同的优先级。

加权队尾丢弃(WTD)能够在发生中断之前,为输入和输出队列提供拥塞避免功能。

严格优先级排序能够确保优先级最高的分组先于所有其他流量获得服务。思科承诺信息速率(CIR)功能能够以

速率限制基于源和目的地IP地址、源和目的地MAC地址、第四层TCP/UDP信息或者这些字段的任意组合

每个快速以太网或者千兆以太网端口最多能够支持64个汇总或者单独策略控制器。

12、高级安全特性

Cisco Catalyst 3560-E系列支持全面的安全特性集,用于连接和访问控制,包括ACL、

动态ARP检测(DAI)能防止恶意用户利用ARP协议不安全的特点进行攻击,确保了用户数据的完整性。

DHCP监听能防止恶意用户欺骗DHCP服务器、发送假冒地址。该特性常被其他主要安全特性用于防御ARP

IP源保护能够防止恶意用户通过在客户端的IP和MAC地址、端口和VLAN间创建捆绑列表,来骗取或假冒

专用VLAN能划分第二层流量,并将广播网段转变成类似多访问的非广播网段,从而将主机间流量限制在一个公

" 专用VLAN边缘提供了交换机端口间的安全和隔离功能,能确保用户无法监听其他用户的流量。

" 通过丢弃缺少可验证IP源地址的IP数据包,单播RPF特性有助于减少由于恶意或假冒(欺骗性)IP源

IEEE 802.1x能够实现动态的、基于端口的安全,提供用户身份验证功能。

具有VLAN分配功能的IEEE 802.1x能够为某个特定的用户提供一个动态的VLAN,而无论用户连

支持语音VLAN的IEEE 802.1x允许一个IP电话接入语音VLAN,而无论端口是否经过授权。

IEEE 802.1x和端口安全能够对端口进行身份验证,并能管理所有MAC地址的网络接入权限,包括客

具有ACL分配功能的IEEE 802.1x允许实施基于特定身份的安全策略,而无论用户连接到什么地方。

具有访客VLAN的IEEE 802.1x允许没有IEEE 802.1x客户端的访客通过访客VLAN进

非802.1x客户端Web验证特性允许非802.1x客户端利用基于SSL的浏览器进行验证。

多域验证能在同一交换机端口上验证IP电话和PC,并将它们分别放入相应的语音和数据VLAN中。

MAC地址验证旁路(MAB)特性允许没有802.1x客户端的第三方IP电话利用其MAC地址获得验证。

所有VLAN上的思科安全VLAN ACL(VACL)能够防止在VLAN中桥接未经授权的数据流。

思科标准和扩展IP安全路由器ACL能够针对控制平面和数据平面流量,在路由接口上指定安全策略。IPv6

" 用于第二层接口的、基于端口的ACL(PRAC)让用户能够将安全策略用于各个交换机端口。

SSH、Kerberos和SNMPv3可以通过在Telnet和SNMP进程中加密管理员流量,提供网络

SPAN端口上的双向数据支持让思科安全入侵检测系统(IDS)能够在检测到某个入侵者时采取行动。

TACACS+和RADIUS身份验证能够对交换机进行集中控制,并防止未经授权的用户更改配置。

MAC地址通知让管理员可以在网络添加或者删除用户时获得通知。端口安全能够根据MAC地址,保障对某个接

生成树根防护(STRG)防止不处于网络管理员控制范围的边缘设备成为生成树协议根节点。

IGMP过滤能够通过滤除非指定用户的访问者,提供组播身份验证,并限制每个端口上可用的并发组播流的数量

通过部署VLAN成员策略服务器(VMPS)客户端功能支持动态VLAN分配,它能够在指定端口加入VLA

13、智能以太网供电(PoE)管理

Cisco Catalyst 3560-E PoE机型支持思科IP电话和Cisco Aironet无

CDPv2允许Cisco Catalyst 3560-E系列交换机在连接思科受电设备(如IP电话或接

每端口功耗命令允许客户对各个端口的最大功率设置进行定义。

每端口PoE功率检测能测量实际消耗的功率,支持更智能化的受电设备控制。

PoE MIB提供了主动用电情况查看功能,使客户能设置多种功率阈值级别。

14、管理和控制特性

Cisco Catalyst 3560-E系列交换机拥有丰富的管理和控制特性集,包括:

Cisco IOS CLI支持能够为所有的思科路由器和Cisco Catalyst桌面交换机提供通用

交换数据库管理员模板,用于接入、路由和VLAN部署,允许管理员根据部署的特殊需求,方便地为所需特性提

通用在线诊断(GOLD)能够检查硬件组件的健康状态,检验在运行和引导时系统数据和控制平面能否正常运行

VRF-Lite使电信运营商能够利用重叠的IP地址支持两个或两个以上的VPN。

本地代理ARP能与专用VLAN边缘相结合,最大限度地减少广播次数,增加可用的带宽。

VLAN1最小化能在每个VLAN中继链路上禁用VLAN1。

IPv4 IGMP监听和IPv6 MLD v1、v2监听,使客户端能快速接收和删除组播流,并仅向请求

组播VLAN注册(MVR)能在一个组播VLAN中持续地发送组播流,并根据带宽和安全的需要将组播流与用

每端口广播、组播和单播风暴控制能够防止故障终端影响系统总体性能。

语音VLAN能够通过将语音流量放在一个单独的VLAN上,简化电话安装步骤,实现更加方便的管理和排障。

思科VTP能够在所有交换机中支持动态的VLAN和动态的中继端口配置。

远程交换端口分析器(RSPAN)让管理员能够从一个第二层交换网络中的任何一台交换机远程监控同一个网络

为了加强对流量的管理、监控和分析,内嵌远程监控(RMON)软件代理支持4个RMON群组(历史、统计、

第二层跟踪路由程序能够通过确定某个分组从源到目的地所经过的物理路径,降低诊断难度。

TFTP能够通过从一个集中地点下载升级软件,降低软件升级的管理成本。

NTP能够为内联网中的所有交换机提供准确的、统一的时间。

每个端口上的多功能LED能够显示端口状态;半双工和全双工模式;10BASE-T、100BASE-TX

对于需要巨型帧的高级数据和视频应用,10/100/1000配置支持巨型帧(9216个字节)。

15、网络管理工具

Cisco Catalyst 3560-E系列为支持具体配置提供了一个出色的命令行界面(CLI),以

5、交换机的启动及基本配置案例:3560交换机上配置:sw3560#erase nvram---

6、交换机的端口和MAC地址表的设置

3560交换机配置端口属性:sw3560#conf t----------------------

7、配置VLAN

7.1 vlan简介

VLAN(Virtual Local Area Network),是一种通过将局域网内的设备逻辑地而

7.2 VLAN的的特性

可支持的VLAN Catalyst 3560交换机支持1005个 VLAN,可以分别是VTP cli

7.3 VLAN配置

配置正常范围的VLAN VLAN号1, 1002到1005是自动生成的不能被去掉。 VLAN号1到

Step 1 configure terminal 进入配置状态

Step 2 vlan vlan-id 输入一个VLAN号, 然后进入vlan配置状态,可以输入一个

Step 3 name vlan-name (可选)输入一个VLAN名,如果没有配置VLAN名,缺省

Step 4 mtu mtu-size (可选) 改变MTU大小

Step 5 end 退出

Step 6 show vlan {name vlan-name | id vlan-id} 验证

Step 7 copy running-config startup config (可选) 保存

配置用no vlan name 或 no vlan mtu 退回到缺省的vlan配置状态

案例一: Switch# configure terminal

Switch(config)# vlan 20

Switch(config-vlan)# name test20

Switch(config-vlan)# end

案例二:也可以在VLAN状态下,进行VLAN配置:

Step 1 vlan database 进入VLAN配置状态

Step 2 vlan vlan-id name vlan-name 加入VLAN号及VLAN名

Step 3 vlan vlan-id mtu mtu-size (可选) 修改MTU大小

Step 4 exit 更新VLAN数据庫并退出

Step 5 show vlan {name vlan-name | id vlan-id} 验证配

Step 6 copy running-config startup config 保存配置

案例三:举例如下: Switch# vlan database

Switch(vlan)# vlan 20 name test20

Switch(vlan)# exit APPLY completed. Exiting....

Switch#

7.4 VLAN的删除

删除VLAN 当删除一个处于VTP服务器的交换机上删除VLAN时,则此VLAN将在所有相同VTP的交

Step 1 configure terminal 进入配置状态

Step 2 no vlan vlan-id 删除某一VLAN.

Step 3 end 退出

Step 4 show vlan brief 验证

Step 5 copy running-config startup config 保存

也可用vlan database 进入VLAN配置状态,用no vlan vlan-id 来删除。

7.5 将端口分配给一个VLAN

Step 1 configure terminal 进入配置状态

Step 2 interface interface-id 进入要分配的端口

Step 3 switchport mode access 定义二层口

Step 4 switchport access vlan vlan-id 把端口分配给某一VLAN

Step 5 end 退出

Step 6 show running-config interface interface-id

Step 7 show interfaces interface-id switchport 验证端

Step 8 copy running-config startup-config 保存配置

使用 default interface interface-id 还原到缺省配置状态。

案例: Switch# configure terminal Enter configurati

Switch(config-if)# switchport mode access

Switch(config-if)# switchport access vlan 2

Switch(config-if)# end

Switch#

7.6 配置VLAN

以太网端口有二种链路类型:Access和Trunk。Access类型的端口只能属于1个VLAN,一般

Step 1 configure terminal 进入配置状态

Step 2 interface interface-id 进入端口配置状态

Step 3 switchport trunk encapsulation {isl | dot1q

Step 4 switchport mode {dynamic {auto | desirable}

Step 5 switchport access vlan vlan-id (可选) 指定一个缺省V

Step 6 switchport trunk native vlan vlan-id 指定802.

Step 7 end 退出

Step 8 show interfaces interface-id switchport 显示有

Step 9 show interfaces interface-id trunk 显示有关trun

Step 10 copy running-config startup-config 保存配置

举例: Switch# configure terminal Enter configuration

Switch(config-if)# switchport mode trunk Switch(co

缺省情况下trunk允许所有的VLAN通过。可以使用 switchport trunk allowe

Step 1 configure terminal 进入配置状态

Step 2 interface interface-id 进入端口配置

Step 3 switchport mode trunk 配置二层口为trunk

Step 4 switchport trunk allowed vlan {add | all |

Step 5 end 退出

Step 6 show interfaces interface-id switchport 验证V

Step 7 copy running-config startup-config 保存配置

回到允许所有VLAN通过时, 可用no switchport trunk allowed vlan

Switch(config-if)# switchport trunk allowed vlan r

Switch(config-if)# end

7.7 配置VTP DOMAIN VTP DOMAIN 称为管理域。

交换VTP更新信息的所有交换机必须配置为相同的管理域。如果所有的交换机都以中继线相连,那么只要在核心

switch#vlan database 进入VLAN配置模式

switch (vlan)#vtp domain COM 设置VTP管理域名称 COM

switch (vlan)#vtp server 设置交换机为服务器模式

switch #vlan database 进入VLAN配置模式

switch (vlan)#vtp domain COM 设置VTP管理域名称COM

switch (vlan)#vtp Client 设置交换机为客户端模式

switch #vlan database 进入VLAN配置模式

switch (vlan)#vtp domain COM 设置VTP管理域名称COM

switch (vlan)#vtp Client 设置交换机为客户端模式

switch #vlan database 进入VLAN配置模式

switch (vlan)#vtp domain COM 设置VTP管理域名称COM

switch (vlan)#vtp Client 设置交换机为客户端模式 注意:这里设置核心交换机为

7.8 配置VLAN接口地址

划分好VLAN后,要实现VLAN间三层(网络层)交换呢,这时就要给各VLAN分配网络(IP)地址了。

情况一:假设给VLAN COUNTER分配的接口Ip地址为172.16.58.1/24,网络地址为:

(1)给VLAN所有的节点分配静态IP地址。 首先在核心交换机上分别设置各VLAN的接口IP地址。核心交换

switch(config)#interface vlan 10

switch (config-if)#ip address 172.16.58.1 255.255.

switch (config)#interface vlan 11 switch

(config-if)#ip address 172.16.59.1 255.255.255.0 V

switch (config)#interface vlan 12 switch

(config-if)#ip address 172.16.60.1 255.255.255.0 V

再在各接入VLAN的计算机上设置与所属VLAN的网络地址一致的IP地址,并且把默认网关设置为该VLA

7.9、cisco 3560 pvlan 配置实例

一台cisco3560交换机,为了隔绝广播风暴,划了几个vlan,使用pvlan方式划分,1--28

vlan 50private-vlan primaryprivate-vlan associat

…………………

…………………

interface FastEthernet0/28switchport private-vlan

………………………

………………………interface FastEthernet0/38switchport pr

………………………

………………………

interface FastEthernet0/45switchport private-vla

no shutdown

8、交换机HSRP配置

『两台交换机主备的配置流程』通常一个网络内的所有主机都设置一条缺省路由,主机发往外部网络的报文将通过

Catalyst 3560 HSRP配置命令请见下表:

【SwitchA相关配置】

Switch# configure terminal

Switch(config)# interface VLAN 100

Switch(config-if)# ip address 10.0.0.1 255.255.255

Switch(config-if)# standby 1 ip 10.0.0.3

Switch(config-if)# standby 1 priority 110

Switch(config-if)# standby 1 preempt

Switch(config-if)# end

【SwitchB相关配置】 Switch# configure terminal

Switch(config)# interface VLAN100

Switch(config-if)# ip address 10.0.0.2 255.255.255

Switch(config-if)# standby 1 ip 10.0.0.3

Switch(config-if)# standby 1 preempt

Switch(config-if)# end

【补充说明】 l 优先级的取值范围为0到255(数值越大表明优先级越高),但是可配置的范围是1到25

9、 路由协议配置

静态路由静态路由是一种特殊的路由,它由管理员手工配置而成。通过静态路由的配置可建立一个互通的网络,但

Switch# configure terminal Enter configuration com

Switch(config)#ip route next-network next-address

举例: Switch(config)#ip route 0.0.0.0 0.0.0.0 192.1

9.1 RIP路由

RIP是一种基于距离矢量(Distance-Vector)算法的协议,它使用UDP报文进行路由信息的

RIP启动和运行的整个过程可描述如下:

某路由器刚启动RIP时,以广播的形式向相邻路由器发送请求报文,相邻路由器的RIP收到请求报文后,响应

Catalyst 3560RIP配置命令请见下表:

Step 1 configure terminal

Step 2 ip routing

Step 3 router rip

Step 8 version {1 | 2} (Optional)

Step 4 network 10.0.0.0

Step 9 no auto summary (Optional)

Step 12 end

Step 13 show ip protocols

Step 14 copy running-config startup-config (Option

9.2 OSPF路由

开放最短路由优先协议OSPF(Open Shortest Path First)是IETF组织开发的

9.2.1 适应范围——支持各种规模的网络,最多可支持几百台路由器。

9.2.2快速收敛——在网络的拓扑结构发生变化后立即发送更新报文,使这一变化在自治系统中同步。

9.2.3无自环——由于OSPF根据收集到的链路状态用最短路径树算法计算路由,从算法本身保证了不会生

9.2.4区域划分——允许自治系统的网络被划分成区域来管理,区域间传送的路由信息被进一步抽象,从而减

9.2.5等值路由——支持到同一目的地址的多条等值路由。

9.2.6路由分级——使用4类不同的路由,按优先顺序来说分别是:区域内路由、区域间路由、第一类外部路

9.2.7支持验证——支持基于接口的报文验证以保证路由计算的安全性。

9.2.8组播发送——支持组播地址。 OSPF协议路由的计算过程 OSPF协议路由的计算过程可简单描

Catalyst 3560 OSPF配置命令请见下表:

Step 1 configure terminal

Step 2 router ospf process-id

Step 3 network address wildcard-mask area area-id

Step 4 end

Step 5 show ip protocols

Step 6 copy running-config startup-config (Optiona

Switch# configure terminal

Switch(config)# ip routing

Switch(config)# router ospf 109

Switch(config-router)# network 131.108.0.0 255.255

三、Cisco® Catalyst® 3560-E系列交换机安全防护

1、思科交换机端口配置VLAN跟IP地址捆绑

方案1——基于端口的MAC地址绑定 思科3560交换机为例,登录进入交换机,输入管理口令进入配置模

方案2——基于MAC地址的扩展访问列表 Switch(config)Mac access-l

方案 4 MAC地址与端口绑定安全测略

MAC地址与端口绑定,当发现主机的MAC地址与交换机上指定的MAC地址不同时 ,交换机相应的端口将d

方案 5根据MAC地址允许流量的配置

通过MAC地址来限制端口流量,此配置允许一TRUNK口最多通过100个MAC地址,超过100时,但来

2、配置802.1X身份验证协议

配置802.1X身份验证协议,首先得全局启用AAA认证,这个和在网络边界上使用AAA认证没有太多的区

3、访问控制列表的应用

案例一:VLAN1和VLAN2不能互访,但都可以和VLAN3互相访问

方法一:access-list 110 deny ip 10.10.1.0 0.0.0.255 1

案例二:要求所有VLAN都不能访问VLAN3 但VLAN3可以访问其他所有VLAN

VLAN1 10.10.1.0VLAN2 10.10.2.0VLAN3 10.10.3.0要求

案例三:用单向访问控制列表(reflect+evalute)

VLAN1 10.10.1.0VLAN2 10.10.2.0VLAN3 10.10.3.0要

ip access-list extended VLAN80_insidepermit ip an

interface Serial1/2ip address 192.168.8.1 255.255

4、Cisco3560 交换机端口限速配置

(4.1)、网络说明

PC1接在Cisco3560 F0/1上,速率为1M;

PC1接在Cisco3560 F0/2上,速率为2M;

Cisco3560的G0/1为出口。

(4.2)详细配置过程

注:每个接口每个方向只支持一个策略;一个策略可以用于多个接口。因此所有PC的下载速率的限制都应该定义

Switch(config-if)# service-policy input user-down

5.交换机服务的安全策略

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc