Web Security 实验报告

第 1页 共 页

警示:实验报告如有雷同,雷同各方当次实验成绩均以 0 分计;在规定时间内未上交实验报告的,不

得以其他方式补交,当次成绩按 0 分计;实验报告文件以 PDF 格式提交。

ARP 测试与防御实验

【实验名称】

ARP测试与防御。

【实验目的】

使用交换机的ARP检查功能,防止ARP欺骗攻击。

【实验原理】

ARP(Address Resolution Protocol,地址解析协议)是一个位于 TCP/IP 协议栈中的低层协议,负责

将某个 IP 地址解析成对应的 MAC 地址。

(1) 对路由器 ARP 表的欺骗

原理:截获网关数据。它通知路由器一系列错误的内网 MAC 地址,并按照一定的频率不断进行,

使真实的地址信息无法通过更新保存在路由器中,结果路由器的所有数据只能发送给错误的 MAC 地址,

造成正常 PC 无法收到信息。

(2) 对内网 PC 的网关欺骗

原理:伪造网关。它的原理是建立假网关,让被它欺骗的 PC 向假网关发数据,而不是通过正常的

路由器途径上网。在 PC 看来,就是上不了网了,“网络掉线了”。

交换机的 ARP 检查功能,可以检查端口收到的 ARP 报文的合法性,并可以丢弃非法的 ARP 报文,

防止 ARP 欺骗攻击。

【需求分析】

ARP欺骗攻击是目前内部网络出现的最频繁的一种攻击。对于这种攻击,需要检查网络中ARP报文

的合法性。交换机的ARP检查功能可以满足这个要求,防止ARP欺骗攻击。

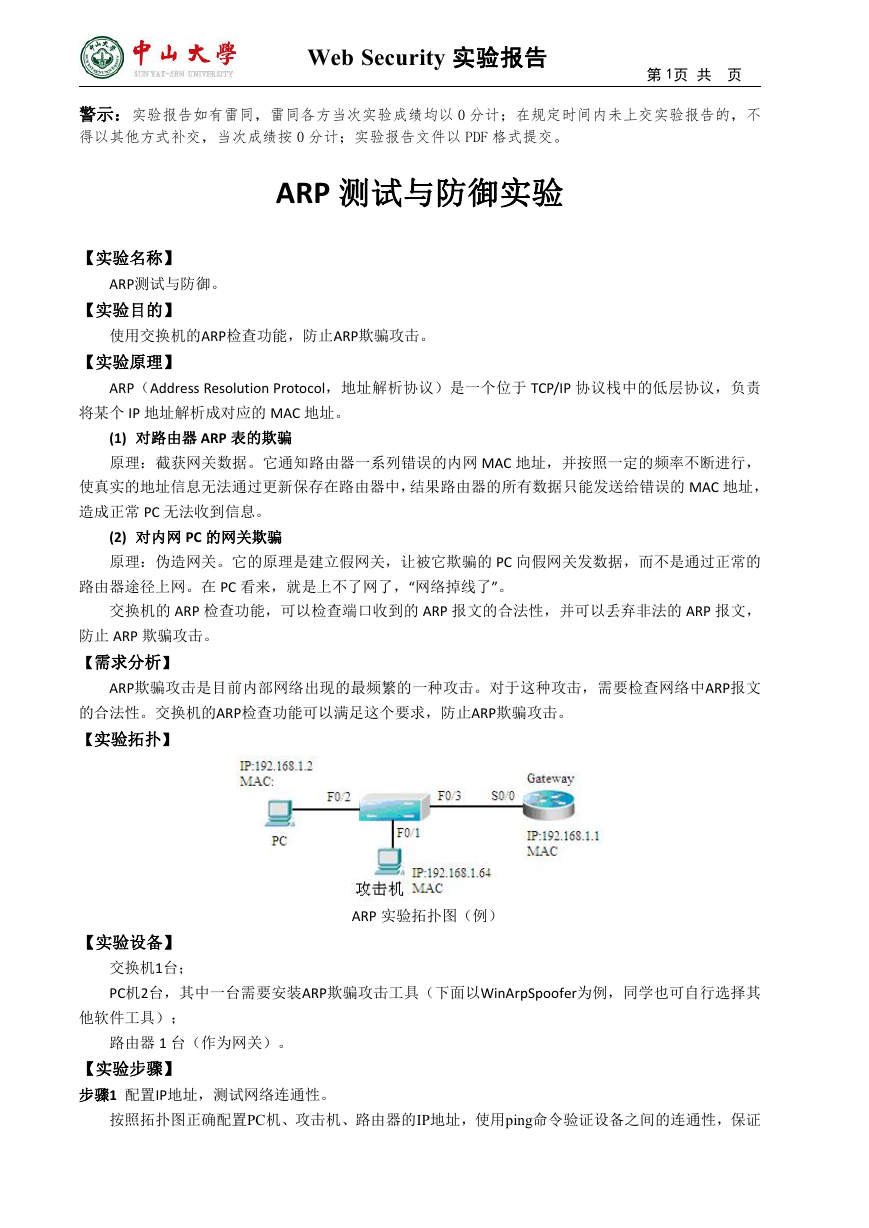

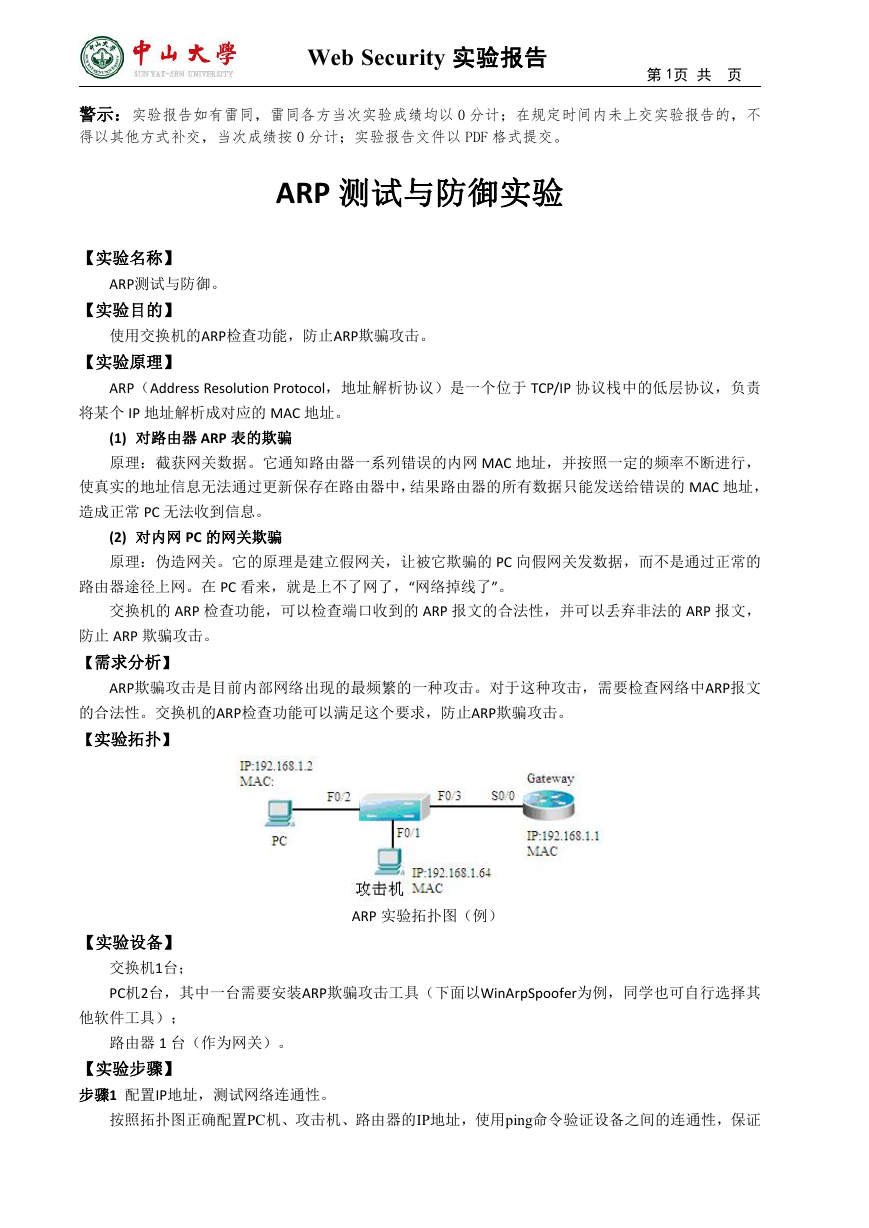

【实验拓扑】

【实验设备】

ARP 实验拓扑图(例)

交换机1台;

PC机2台,其中一台需要安装ARP欺骗攻击工具(下面以WinArpSpoofer为例,同学也可自行选择其

他软件工具);

路由器 1 台(作为网关)。

【实验步骤】

步骤1 配置IP地址,测试网络连通性。

按照拓扑图正确配置PC机、攻击机、路由器的IP地址,使用ping命令验证设备之间的连通性,保证

�

Web Security 实验报告

第 2页 共 页

可以互通。查看PC机本地的ARP缓存,ARP表中存有正确的网关的IP与MAC地址绑定,在命令窗口下,

arp –a。

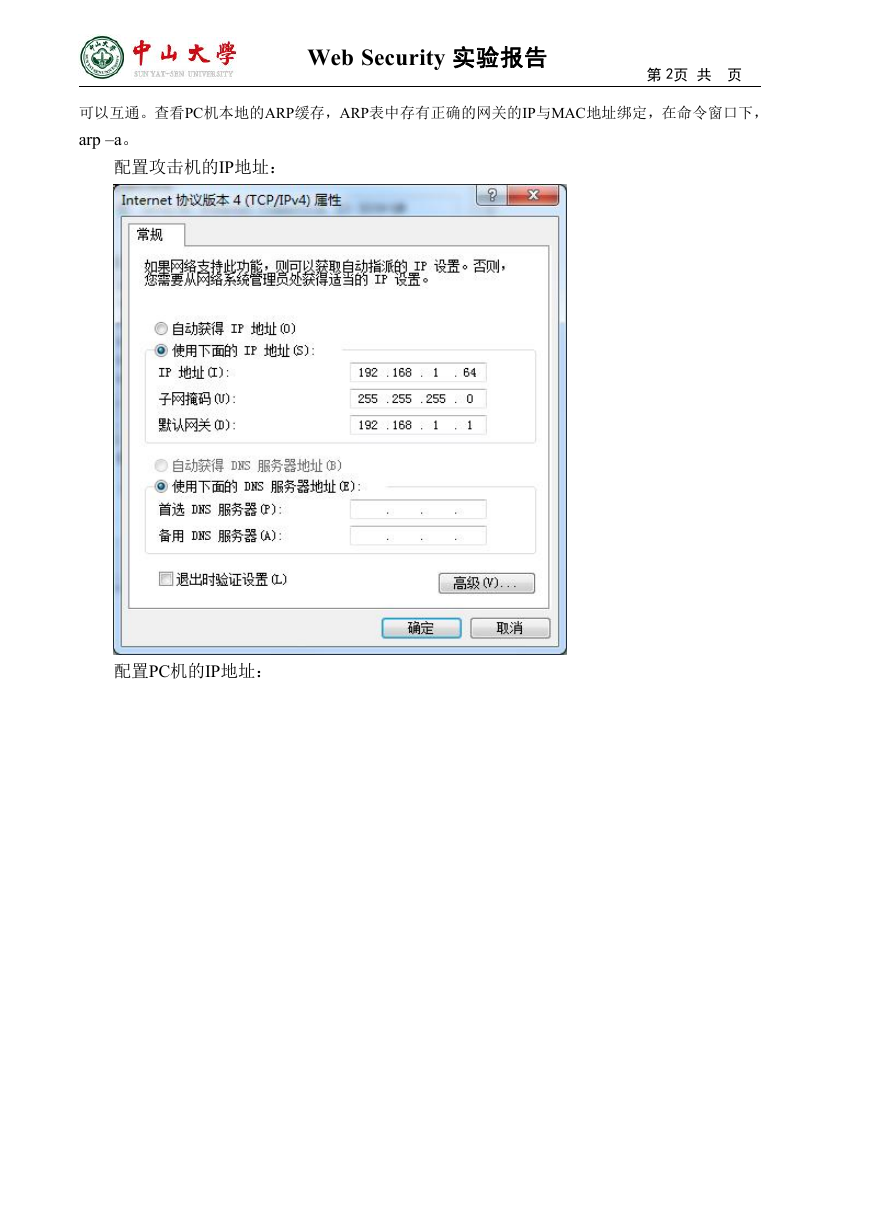

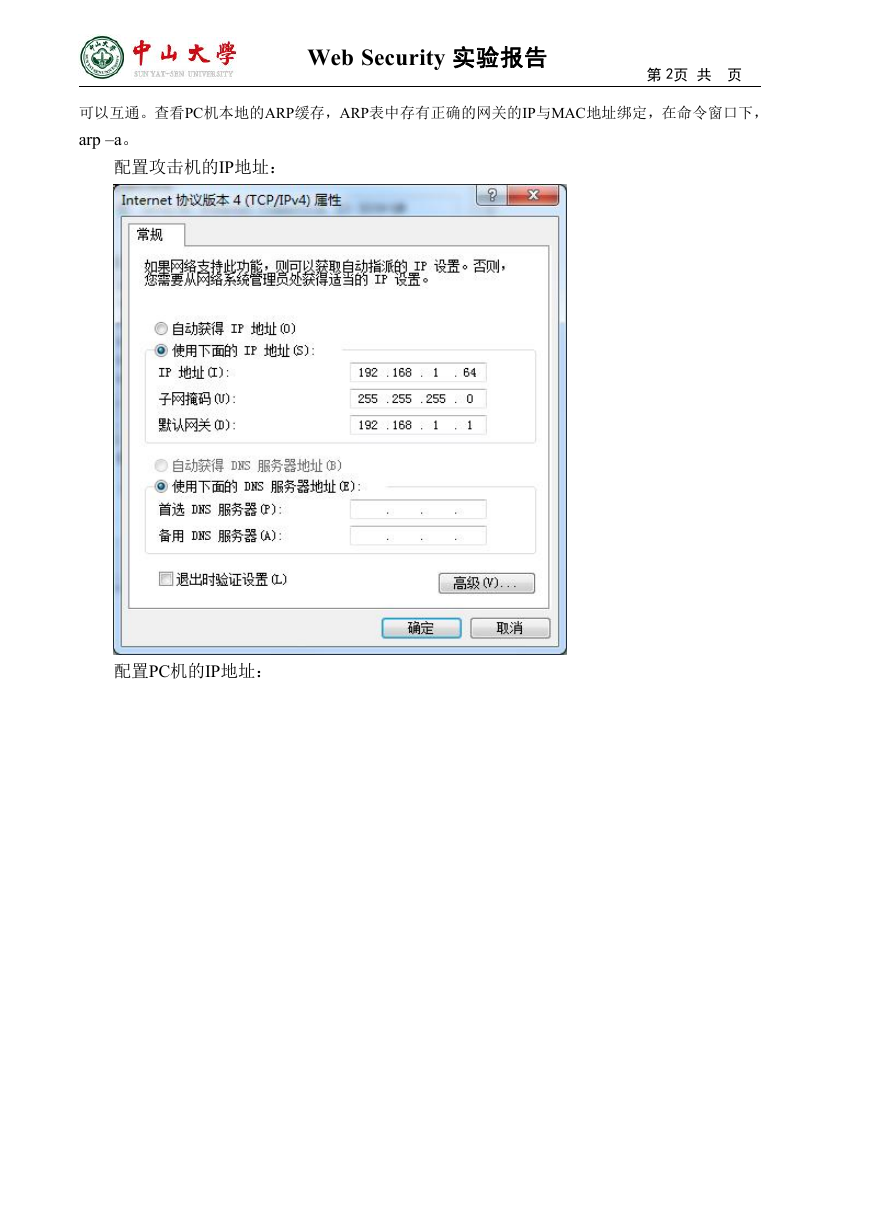

配置攻击机的IP地址:

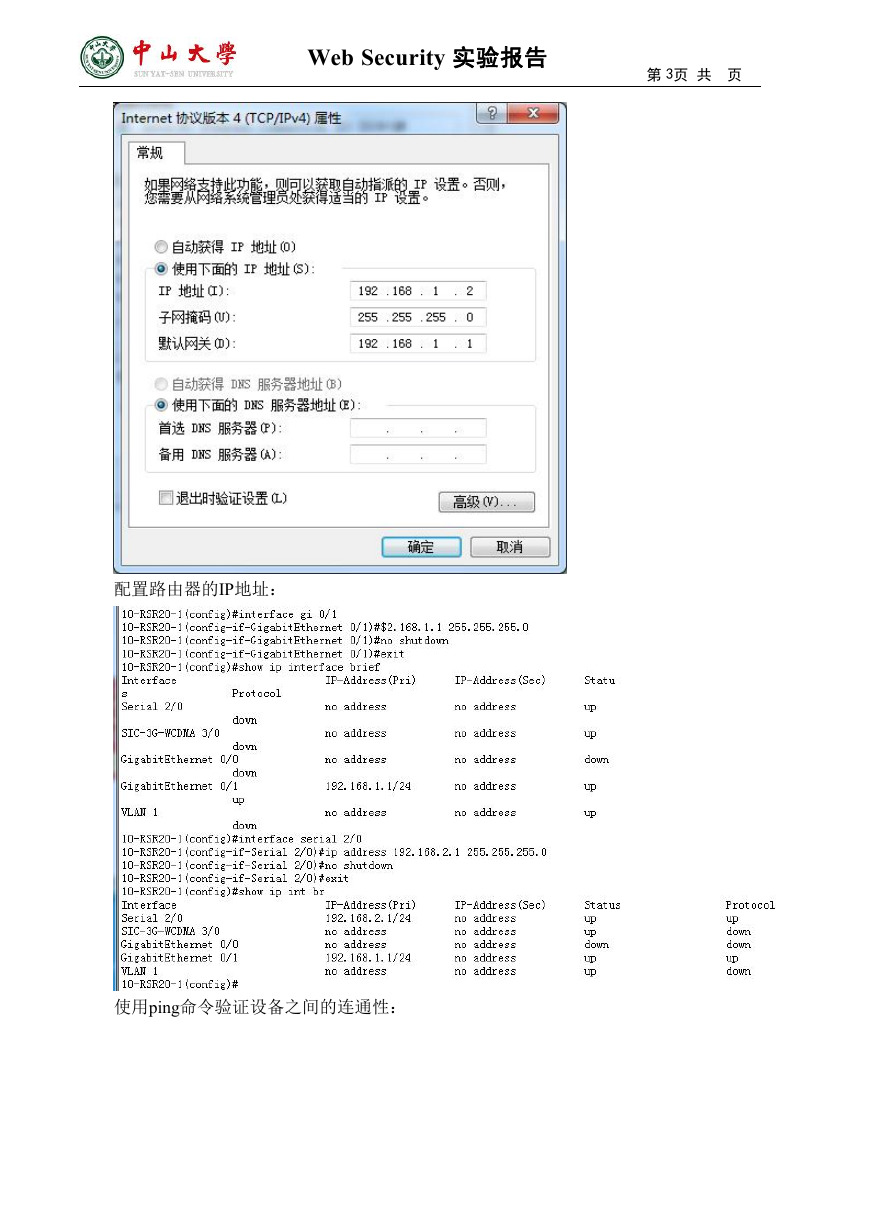

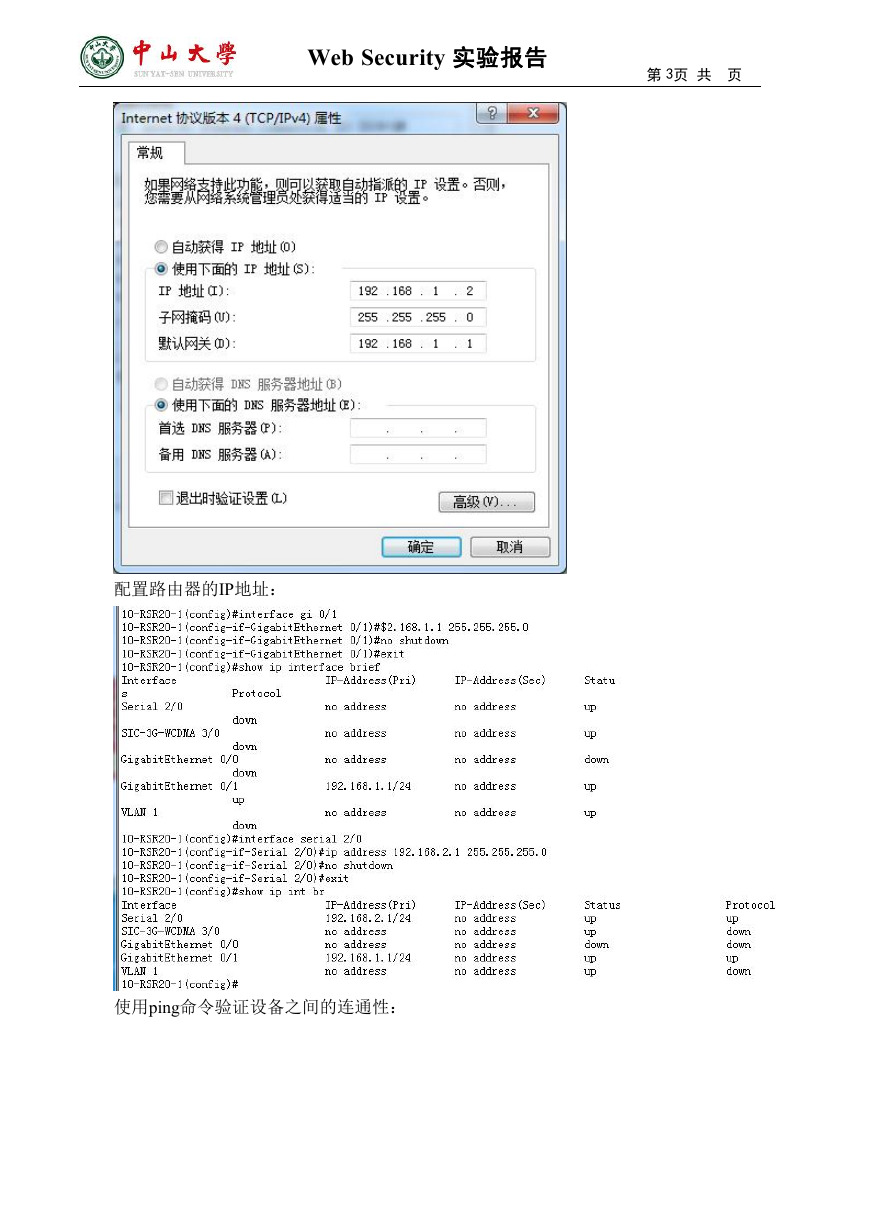

配置PC机的IP地址:

�

Web Security 实验报告

第 3页 共 页

配置路由器的IP地址:

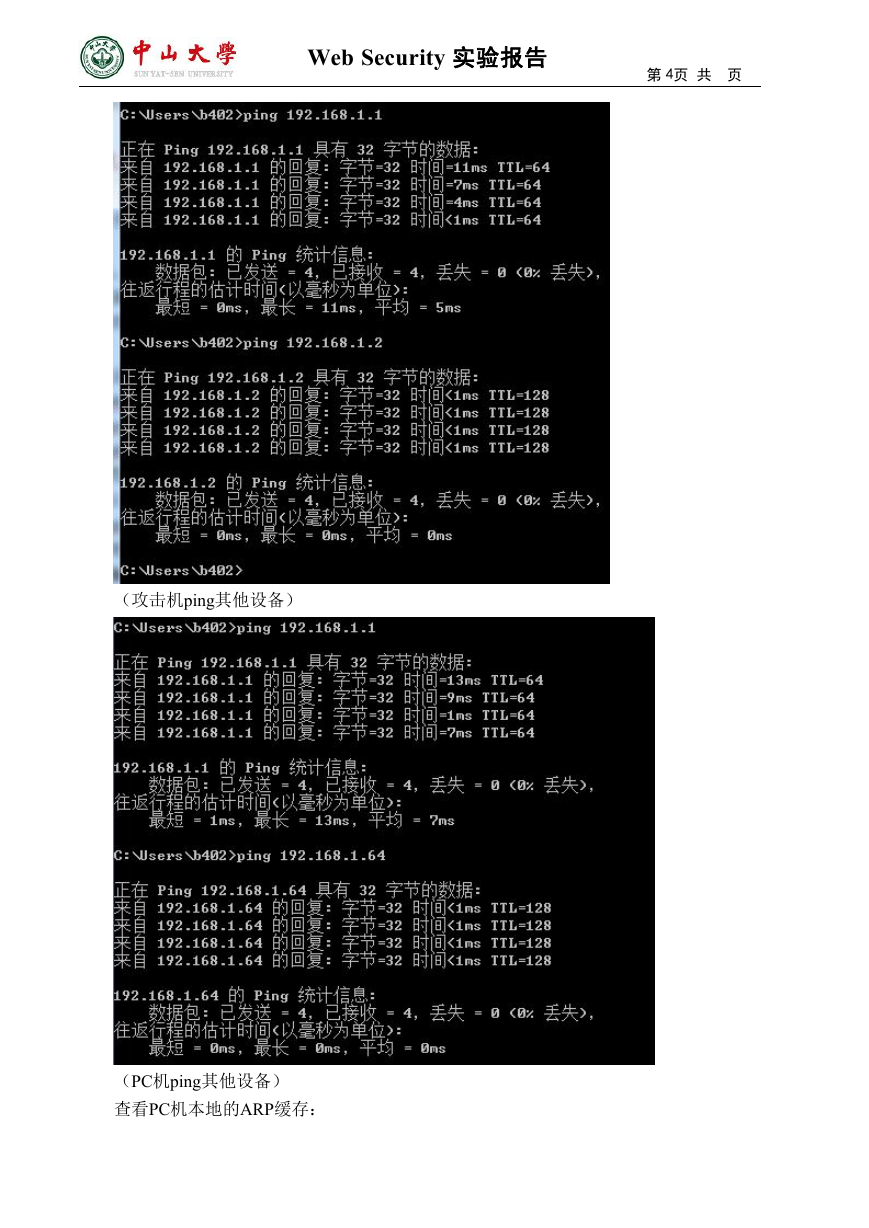

使用ping命令验证设备之间的连通性:

�

Web Security 实验报告

第 4页 共 页

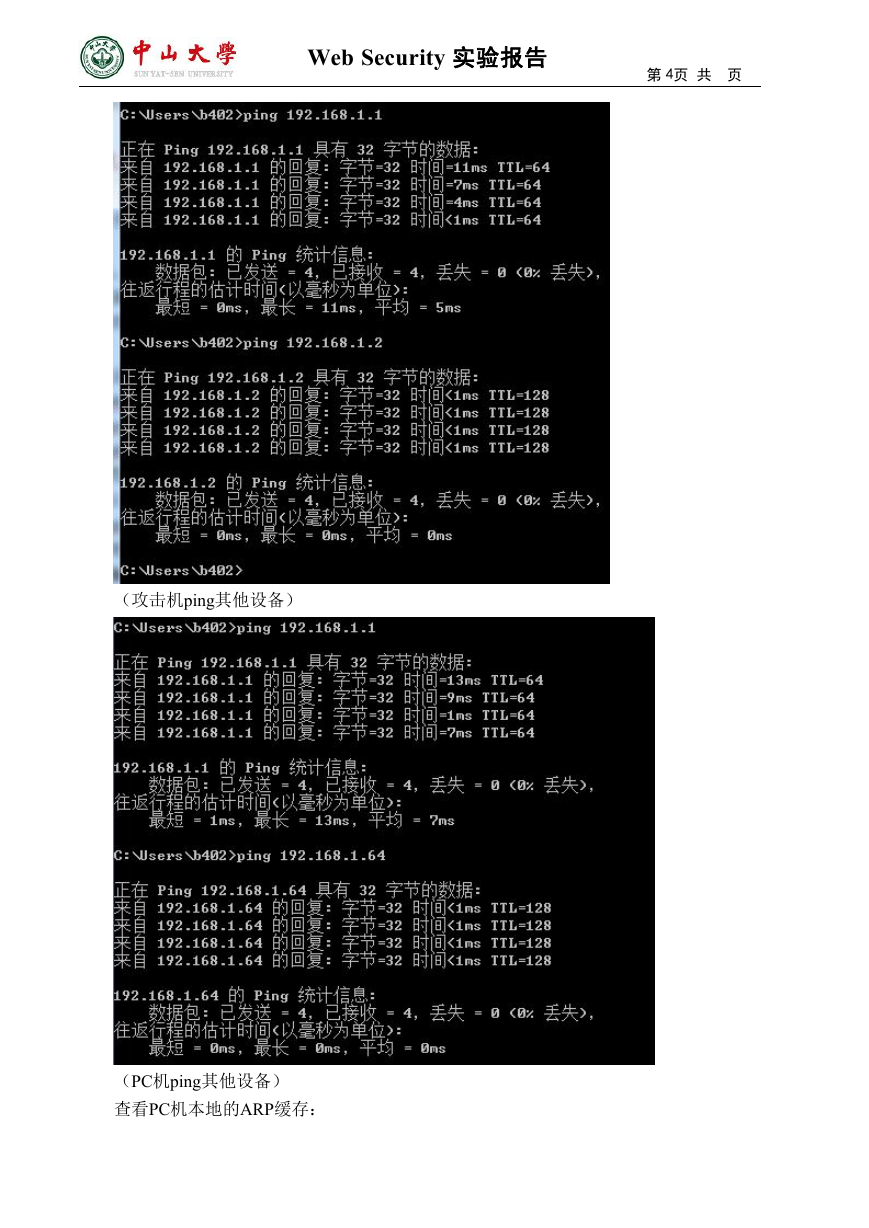

(攻击机ping其他设备)

(PC机ping其他设备)

查看PC机本地的ARP缓存:

�

Web Security 实验报告

第 5页 共 页

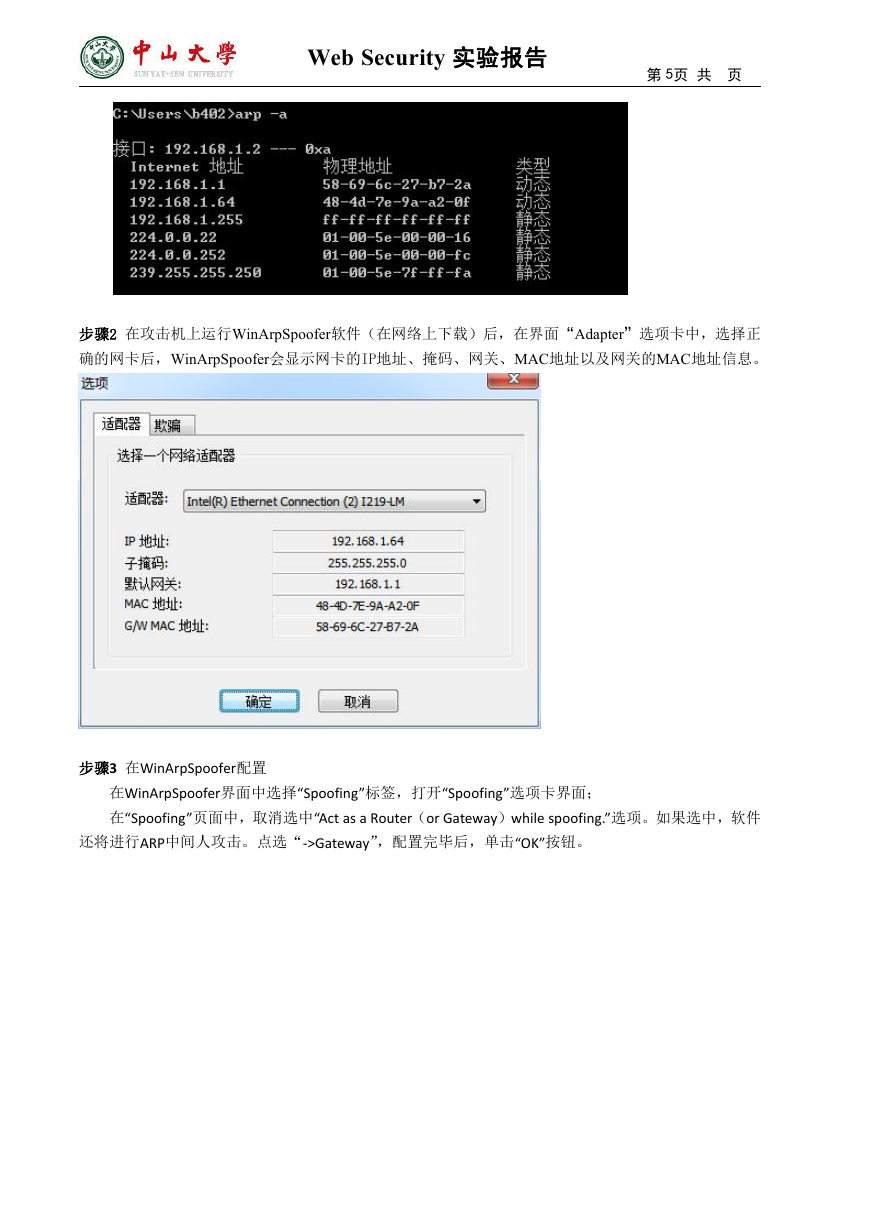

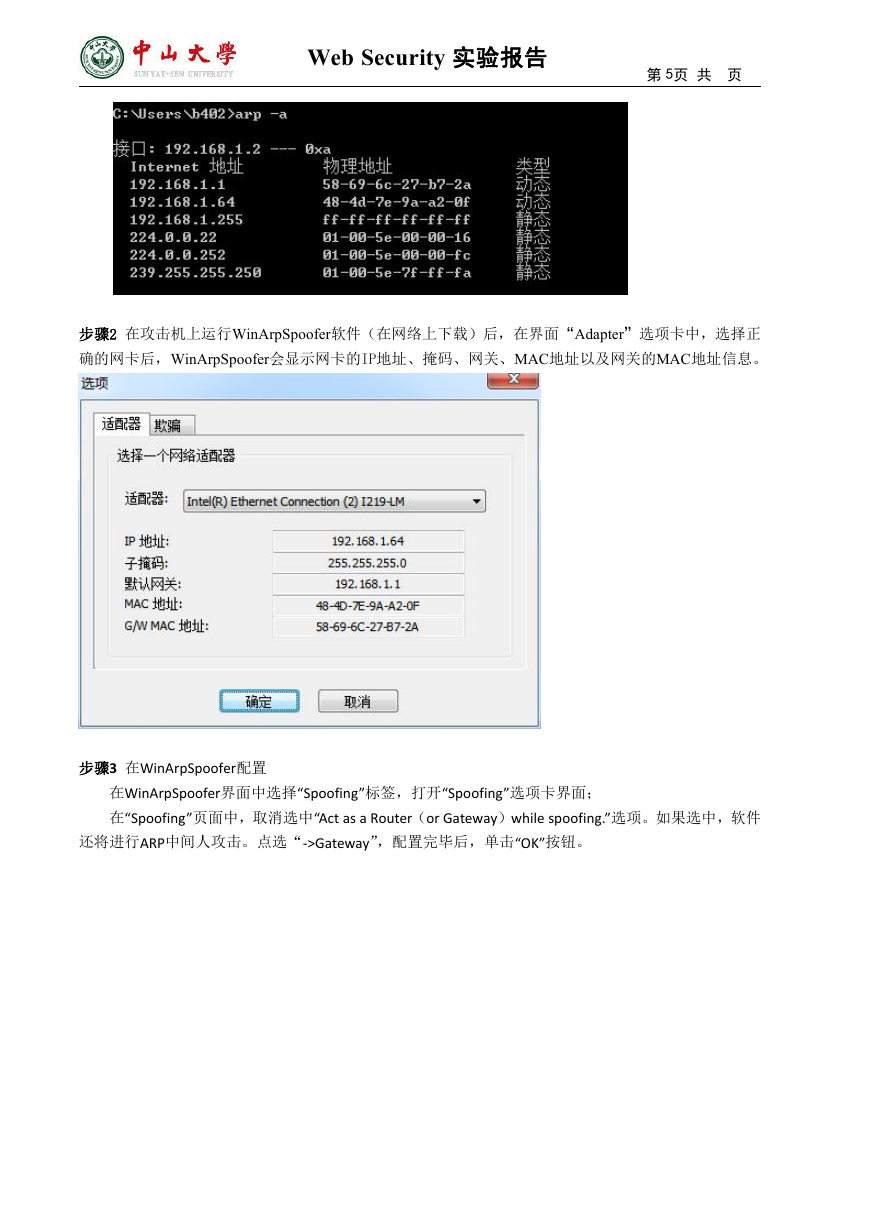

步骤2 在攻击机上运行WinArpSpoofer软件(在网络上下载)后,在界面“Adapter”选项卡中,选择正

确的网卡后,WinArpSpoofer会显示网卡的IP地址、掩码、网关、MAC地址以及网关的MAC地址信息。

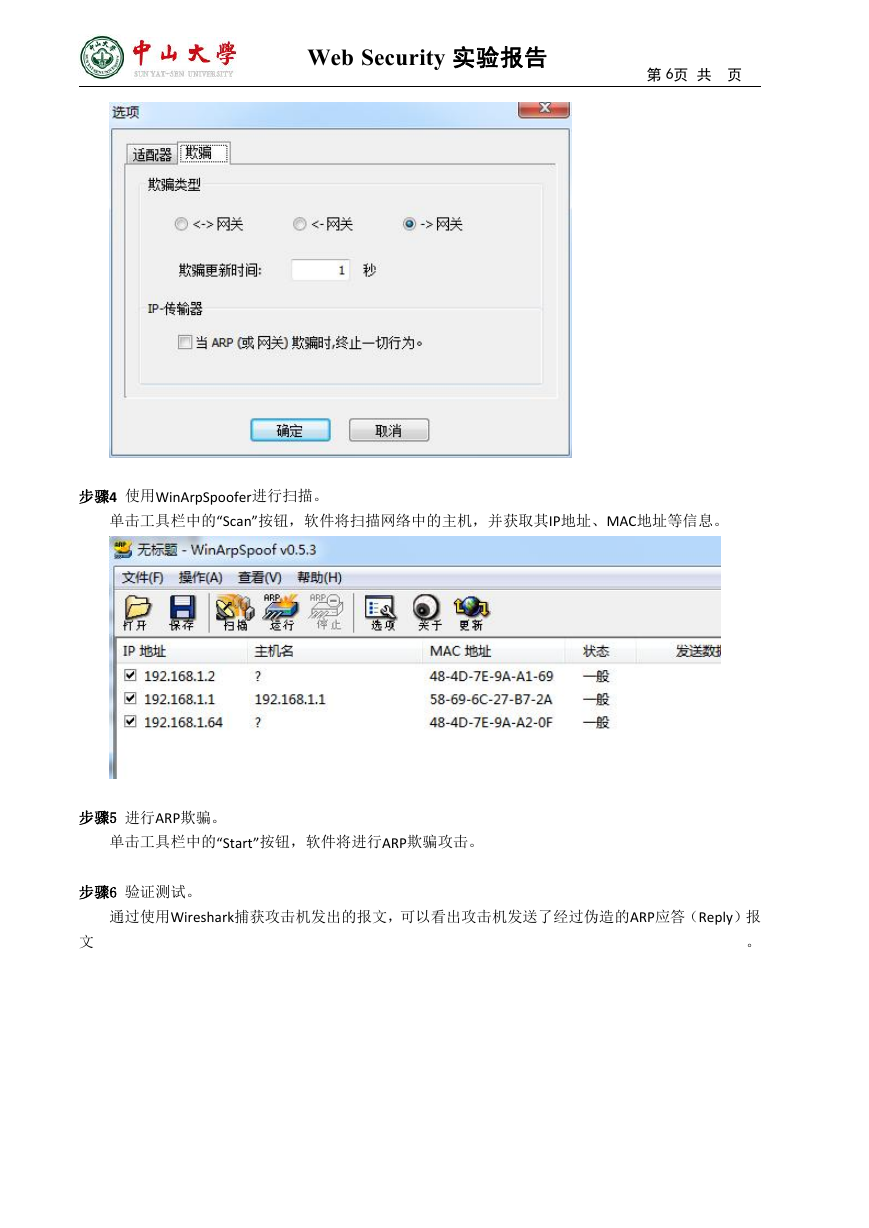

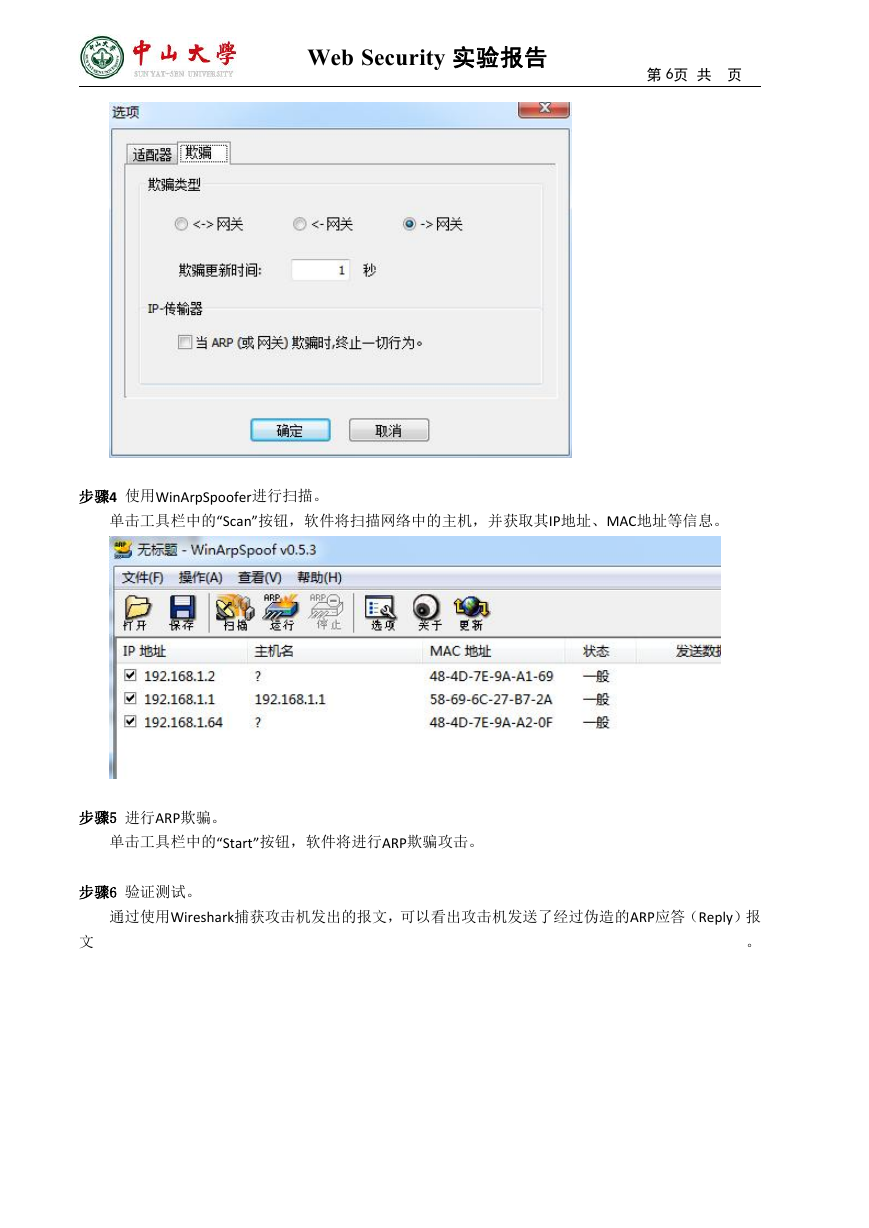

步骤3 在WinArpSpoofer配置

在WinArpSpoofer界面中选择“Spoofing”标签,打开“Spoofing”选项卡界面;

在“Spoofing”页面中,取消选中“Act as a Router(or Gateway)while spoofing.”选项。如果选中,软件

还将进行ARP中间人攻击。点选“->Gateway”,配置完毕后,单击“OK”按钮。

�

Web Security 实验报告

第 6页 共 页

步骤4 使用WinArpSpoofer进行扫描。

单击工具栏中的“Scan”按钮,软件将扫描网络中的主机,并获取其IP地址、MAC地址等信息。

步骤5 进行ARP欺骗。

单击工具栏中的“Start”按钮,软件将进行ARP欺骗攻击。

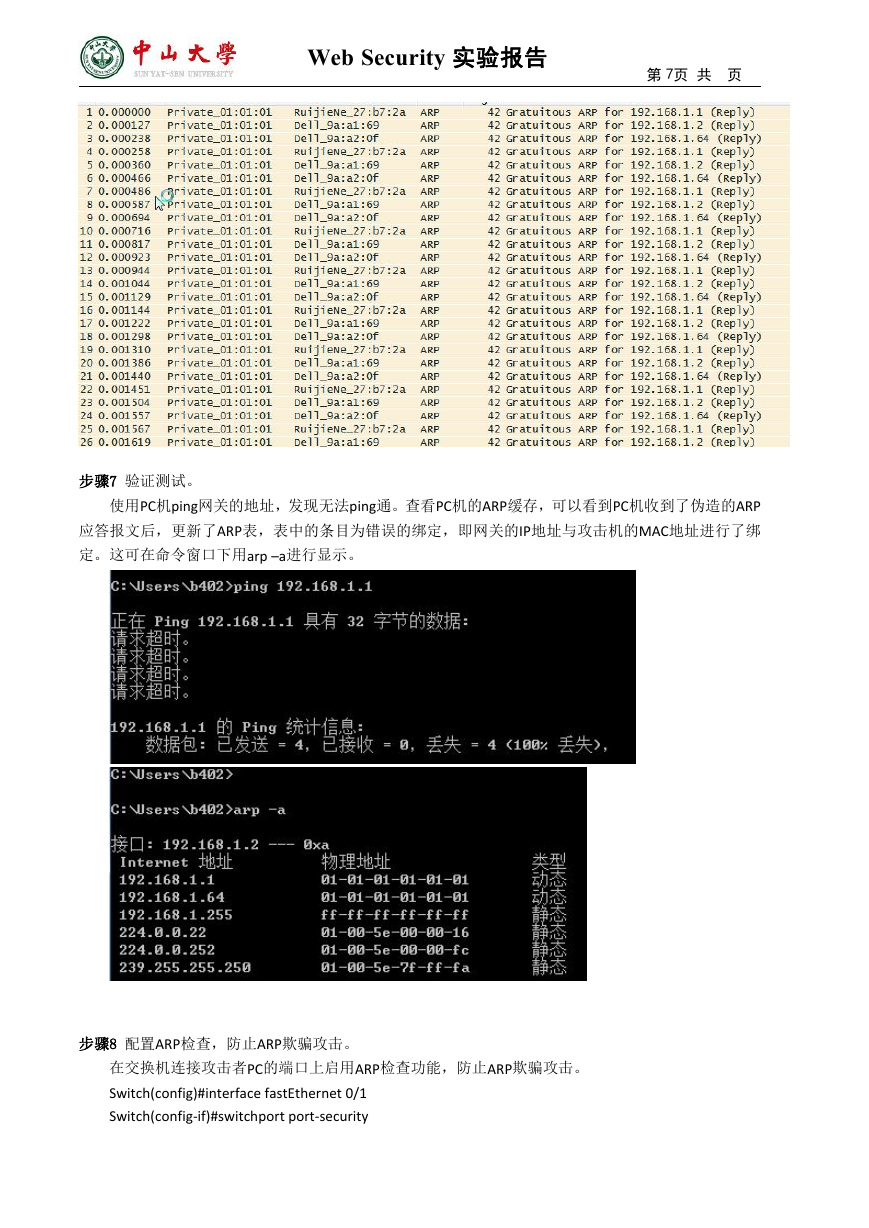

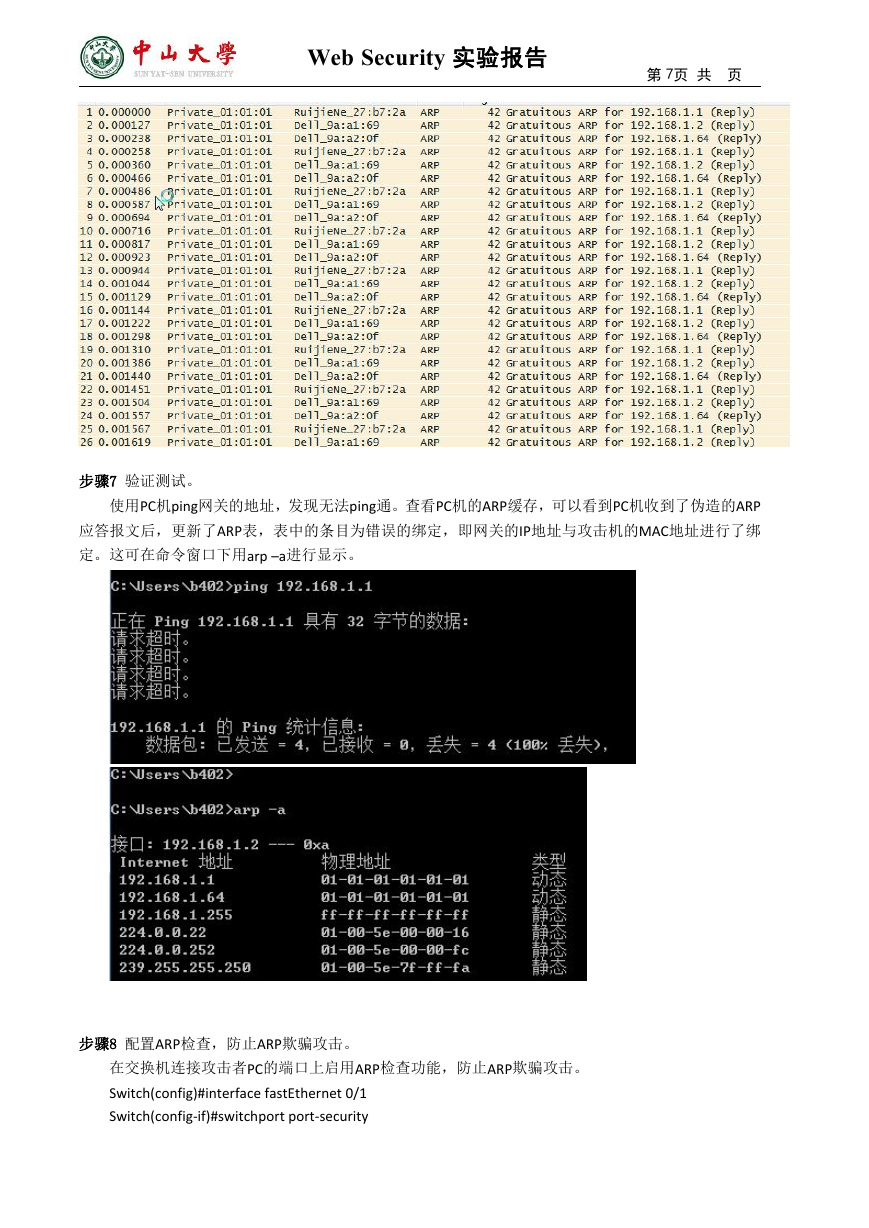

步骤6 验证测试。

通过使用Wireshark捕获攻击机发出的报文,可以看出攻击机发送了经过伪造的ARP应答(Reply)报

。

文

�

Web Security 实验报告

第 7页 共 页

步骤7 验证测试。

使用PC机ping网关的地址,发现无法ping通。查看PC机的ARP缓存,可以看到PC机收到了伪造的ARP

应答报文后,更新了ARP表,表中的条目为错误的绑定,即网关的IP地址与攻击机的MAC地址进行了绑

定。这可在命令窗口下用arp –a进行显示。

步骤8 配置ARP检查,防止ARP欺骗攻击。

在交换机连接攻击者PC的端口上启用ARP检查功能,防止ARP欺骗攻击。

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#switchport port-security

�

Web Security 实验报告

第 8页 共 页

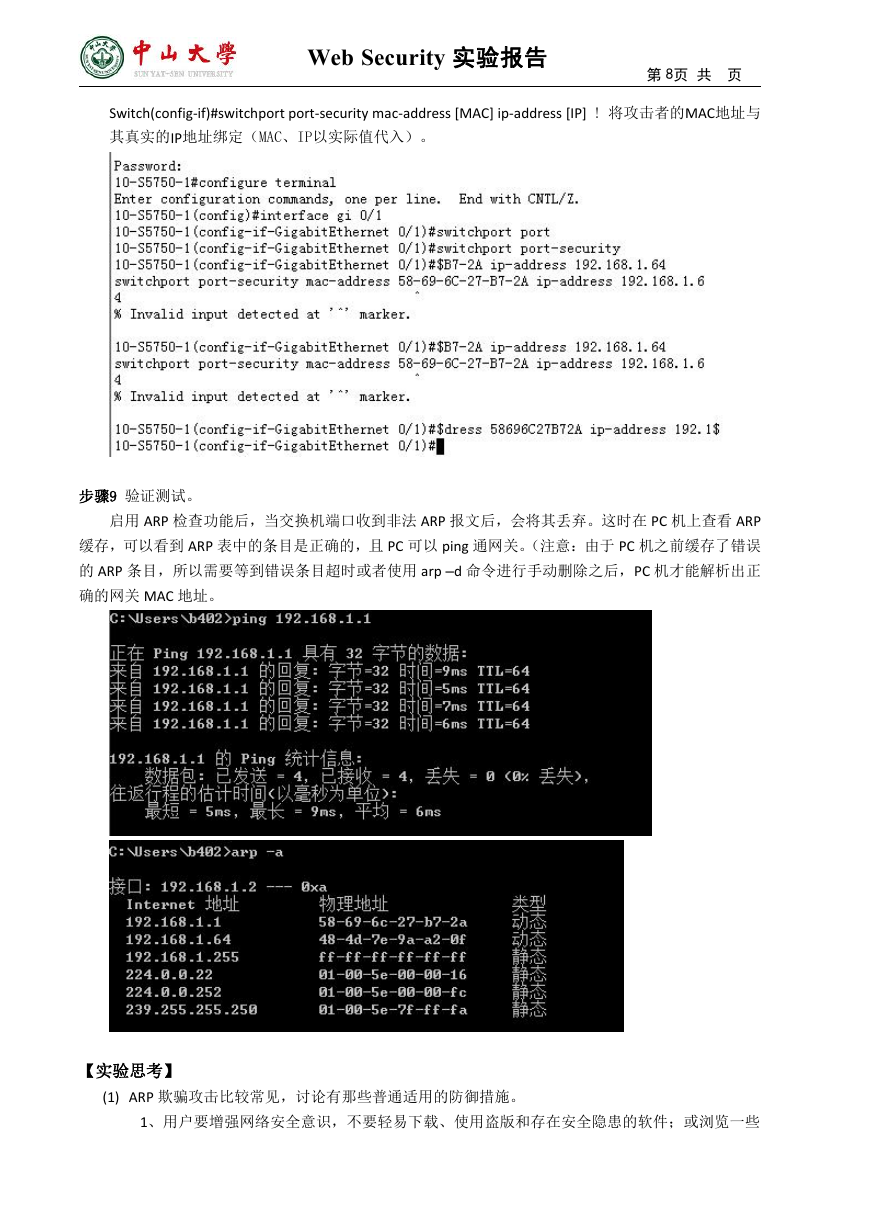

Switch(config-if)#switchport port-security mac-address [MAC] ip-address [IP] ! 将攻击者的MAC地址与

其真实的IP地址绑定(MAC、IP以实际值代入)。

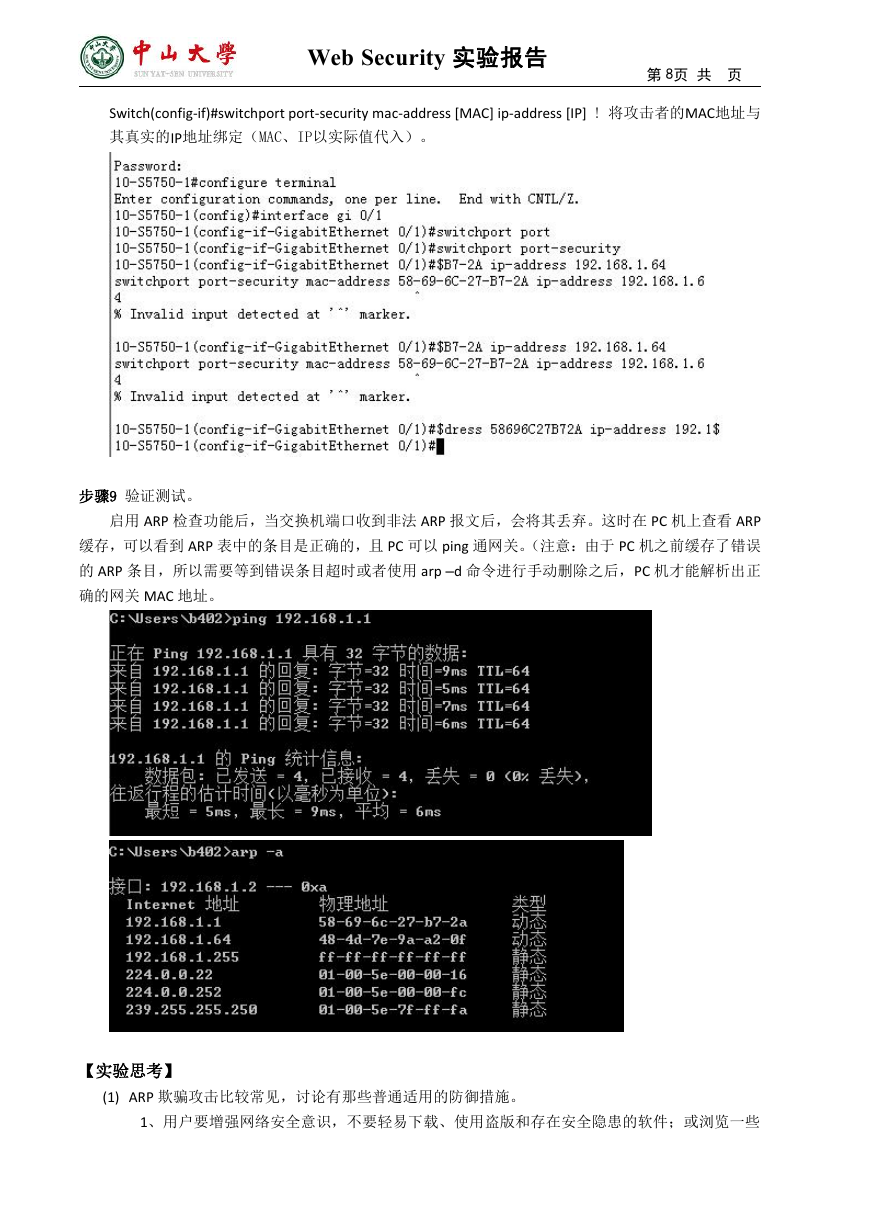

步骤9 验证测试。

启用 ARP 检查功能后,当交换机端口收到非法 ARP 报文后,会将其丢弃。这时在 PC 机上查看 ARP

缓存,可以看到 ARP 表中的条目是正确的,且 PC 可以 ping 通网关。(注意:由于 PC 机之前缓存了错误

的 ARP 条目,所以需要等到错误条目超时或者使用 arp –d 命令进行手动删除之后,PC 机才能解析出正

确的网关 MAC 地址。

【实验思考】

(1) ARP 欺骗攻击比较常见,讨论有那些普通适用的防御措施。

1、用户要增强网络安全意识,不要轻易下载、使用盗版和存在安全隐患的软件;或浏览一些

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc