(一)目的:

本课程设计是网络工程专业的一门核心骨干课,是本专业学生必须学习和

掌握的基本专业课程。通过这次期末的课程设计,加深对网络组网技术的理解

和掌握,提高实践能力,为今后的实际工作打下基础,被实践课的主要目的:

(1)熟练掌握子网划分方法;

(2)了解并熟练运用各路由协议,静态路由及动态路由协议;

(3)了解 Vlan 划分的目的及方法;

(4)掌握交换机与路由器的基本配置

(二)要求:

校园网的建设是现代教育发展的必然趋势,建设校园网不仅能够更加合理有

效地利用学校现有的各种资源,而且为学校未来的不断发展奠定了基础,使之能

够适合信息时代的要求。校园网络的建设及其与 Internet 的互联,已经成为教

育领域信息化建设的当务之急。假设学校有 100 台计算机,请规划各个部门,便

于管理。

二、课程设计的内容

(一)建设校园网的必要性

校园网特点就是把分布在校园不同地点的多台电脑连接,按照网络协议相互

通信,以共享软件、硬件和数据资源为目标的网络系统。提供丰富的教育教学信

息和资源是校园网的生命力。校园网络具有距离短、延时少、相对成本低和传输

速率高等优点;它的低层协议较简单,控制选择等问题大大简化,因而又具有组

网简单、易于实现的特点。校园网的功能作用主要体现在以下四个方面:

(1)信息传递。

这是校园网络最基本的功能之一,用来实现电脑与电脑之间传递各种信息,

使分散在校园内不同地点的电脑用户可以进行集中的控制管理。在校务部门建立

网络服务器,可以为整个校园网络提供各类教学资源,并对这些资源进行综合管

理。

(2)资源共享。

①信息资源共享。通过接入 ddn 或 isdn,很容易将校园网连接到 internet,

这样,网络内的各电脑终端不但可以互通信息资源,而且可以享受网络服务器上

的相关数据及 internet 网上取之不尽,用之不竭的巨大信息资源,校园网在教

学活动中的作用也将成倍地增强。

�

②硬件资源共享。网络中各台电脑可以彼此互为后备机,一旦某台电脑出现

故障,它的任务就由网络中其他电脑代而为之,当网络中的某台电脑负担过重时,

网络又可将新的任务转交给网络中较空闲的电脑完成。

(3)方便教学。

网络可以进行图、文、声并茂的多媒体教学,可以取代语言实验室进行更生

动的语言教学,也可以利用大量现成的教学软件,提供一个良好的教学环境,这

些都是以往任何教学手段所不能达到的。校园网络不但可以在校内进行网络教

学,还很容易同外界大型网络连结,形成更大范围的网络交互学习环境。

(二)校园网系统设计原则

网上资源丰富,包含各种教学和科研内容信息,学生可以方便地浏览和查询

网上资源实现远程学习,通过网上学习学会信息处理能力。学校的管理人员可方

便地对教务、行政事务、学生学籍、财务、资产等进行综合管理,同时可以实现

各级管理层之间的信息数据交换,实现网上信息采集和处理的自动化,实现信息

和设备资源的共享,因此,校园网的建设必须有明确的建设目标。校园网的总体

设计原则是:

实用性

先进性

安全性

可扩充性

应当从实际情况出发,使之达到使用方便且能发挥效益的

目的。采用成熟的技术和产品来建设该系统。要能将新系统与

已有的系统兼容,保持资源的连续性和可用性。系统是安全的,

可靠的。使用相当方便,不需要太多的培训即可容易的使用和

维护。

采用当前国际先进成熟的主流技术,采用业界相关国际标

准。设备选型要是先进和系列化的,系统应是可扩充的。便于

进行升级换代。建立 Intranet/Internet 模式的总体结构,符

合当今信息化发展的趋势。通过 Intranet/Internet 的建立,

加速国内外院校之间的信息交流。

采用各种有效的安全措施,保证网络系统和应用系统安全

运行。安全包括 4 个层面-网络安全,操作系统安全,数据库安

全,应用 系统安全。由于 Internet 的开放性,世界各地的

Internet 用户也可访问校园网,校园网将采用防火墙、数据加

密等技术防止非法侵入、防止窃听和篡改数据、路由信息的安

全保护来保证安全。同时要建立系统和数据库的磁带备份系统。

采用符合国际和国内工业标准的协议和接口,从而使校园

网具有良好的开放性,实现与其他网络和信息资源的容易互联

互通。并可以在网络的不同层次上增加节点和子网。一般包括

开放标准、技术、结构、系统组件和用户接口等原则。在实用

的基础上必须采用先进的成熟的技术,选购具有先进水平的计

算机网络系统和设备,并保留向 ATM 过渡的自然性。由于计算

机技术的飞速发展和计算机网络技术的日新月异,网络系统扩

充能力的大小已变得非常重要,因此考虑网络系统的可扩充性

是相当重要的。

- 1 -

�

可管理性

设计网络时充分考虑网络日后的管理和维护工作,并选用

易于操作和维护的网络操作系统,大大减轻网络运营时的管理

和维护负担。采用智能化网络管理,最大程度地降低网络的运

行成本和维护。

高性能价格比

结合日益进步的科技新技术和校园的具体情况,制定

合乎经济效益的解决方案,在满足需求的基础上,充分保

障学校的经济效益。坚持经济性原则,力争用最少的钱办

更多的事,以获得最大的效益。

(三)网络系统设计

(1)系统构成

校园信息系统网络应是为办公、科研和管理服务的综合性网络系统。

一个典型的信息系统网络通常由以下几部分组成:

1. 网络主干,用于连接各个主要建筑物,为主要的部门提供上网条

件,主干的选型和设计是信息系统网络的主要工作之一。

2. Vlan 划分(虚拟局域网系统),以各个职能部门为单位而建立、

独立的计算环境和实验环境。

3. 主机系统,网络中心的服务器和分布在各个 LAN 上的服务器是网

络资源的载体,它的投资和建设也是信息系统网络建设的重要工作。

4. 应用软件系统,包括网上 Web 公共信息发布系统、办公自动化系

统、管理信息系统、电子邮件系统、行政办公系统、人事管理系统和财务

系统等专用的系统。我们认为更主要的是建设内部的 Intranet 系统。

5. 出口(通讯)系统,是指将信息系统网络与 Internet 等广域网络

相连接的系统。

(2)网络技术选型

在局域和园区网络中有多种可选的主流网络技术,以下我们将针对不

同技术类型,简单阐明其特点,为我们的技术选型提供科学的依据。主要

选用以下三种网络技术方案:以太网络技术、FDDI 网络、ATM 网络。

结合校园网系统设计原则和用户的具体需求,我们可以得出一个最佳

的主干设计方案。所推荐的方案采用交换式千兆以太网作为校园网范围内

的全网主干。

主干网选用千兆以太网,其第三层以太网路由器交换机大都满足

IEEE802.3 标准,技术成熟,具有流量优先机制能有效的保证多媒体传输

时的 QOS。

(3)网络基本结构设计

1.网络采用树形拓扑结构,树形结构是总线形的延伸,它是一个分层

分支的结构。一个分支和节点故障不影响其他分支和节点的工作。像总线

结构一样,它也是一种广播式网络。任何一个节点发送的信息,其它节点

都能接收。此种结构的优点是在原网上易于扩充。

2.校园网主干设备采用两台 100/1000M 自适应全双工交换机,连接各

部门局域网及用于连接外网的路由器。

- 2 -

�

3.为了便于网络管理,抑制网络风暴,提高网络安全性能,校园网划

分为两个虚拟子网(VLAN),通过路由交换机本身线速的路由能力建立起

VLAN 之间的高速连接。

4.选用一台 Cisco 路由器将校园网连入 Internet。

5.在需进行动态获取地址的部门设置一台 DHCP 服务器用于动态获取

IP 地址。

6.网络中心配置两台网络服务器: 1 台服务器用作 Web Server、DNS

Server;1 台用作备用 DNS Server、E-mail Server、 FTP 等。

(4)网络实现功能

本网络除了能够实现文件打印服务、网络数据通信、校园网络管理系

统等一般网络的基本功能外,外部网络还可实现基于 Intranet/Internet 的

信息服务。提供 Internet 的访问、电子邮件服务等功能,如果需要还可提

供远程访问的功能,同时可以在 Internet 上发布信息。

1.DHCP 功能

2.Vlan 划分

3.VTP 设置

4.动态 NAT

5.扩展 ACL

对于某些地点配置静态 IP 过于麻烦,浪费时间,

因此利用 DHCP 功能,为每台 PC 机动态获取 IP 地址,

节省人力,时间。

对于办公楼等地方,都存有重要的内部信息等,不

能允许学生或外部人员随意访问,因此通过划分

Vlan,禁止双方互相通信。

在本课程设计中虽然只划分了两个 Vlan,但在实际

运行过程中,可能会随时添加或修改 Vlan 信息,因

此将其中一交换机设置成 server 模式,其他交换机

设置成 client 模式,通过动态获取 Vlan 信息使

Vlan 的维护和修改更加方便省力。

在本课程设计中,校园内部网均使用了私有 IP 地

址,而实际生活中,私有 IP 地址不能在 Internet

中通信,因此需通过配置 NAT,将私有地址转化成

公有地址。由于需转化的用户很多,并且不能允许

外部网进入到内部网中,因此应配置动态 NAT

在端口中添加访问控制列表,以添加约束,组织 Vlan

间相互通信,保证一些机密数据信息的保密性和安

全性。

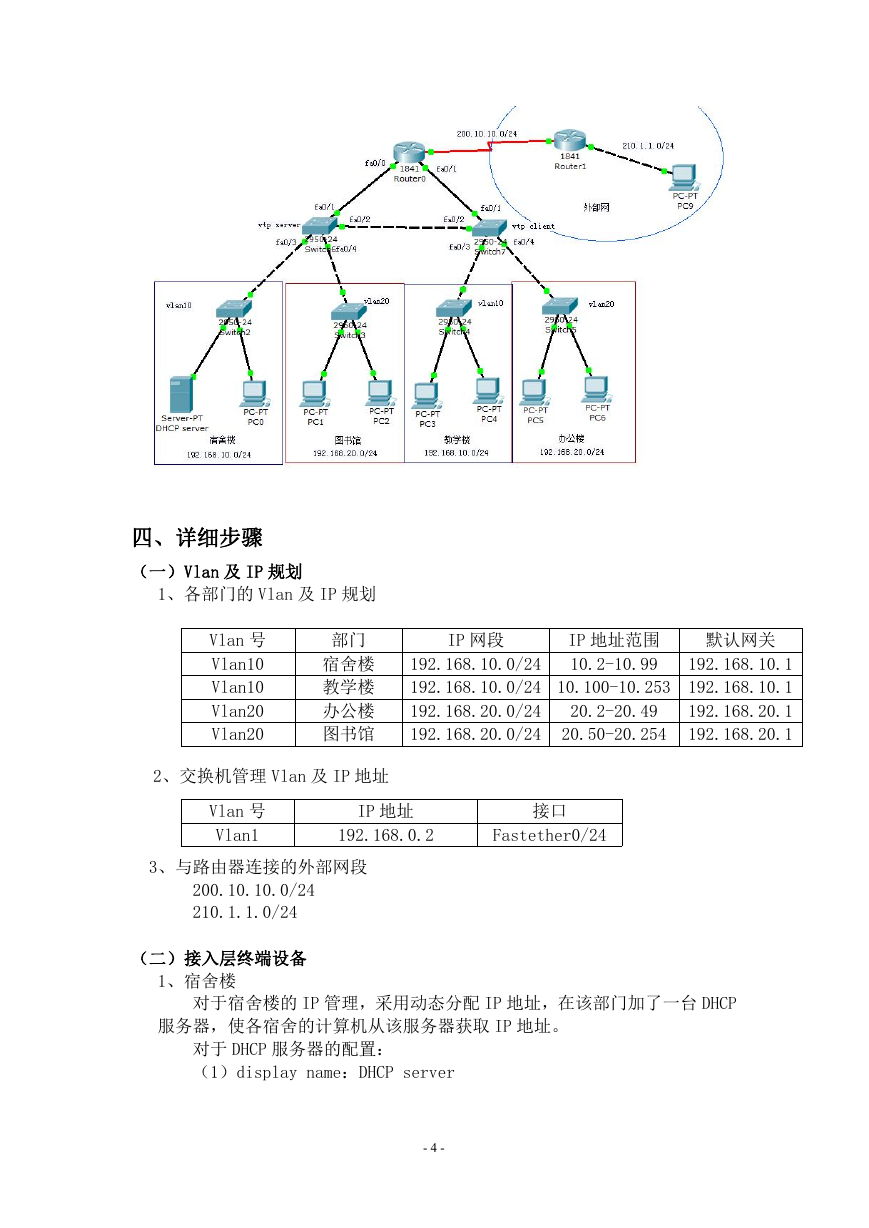

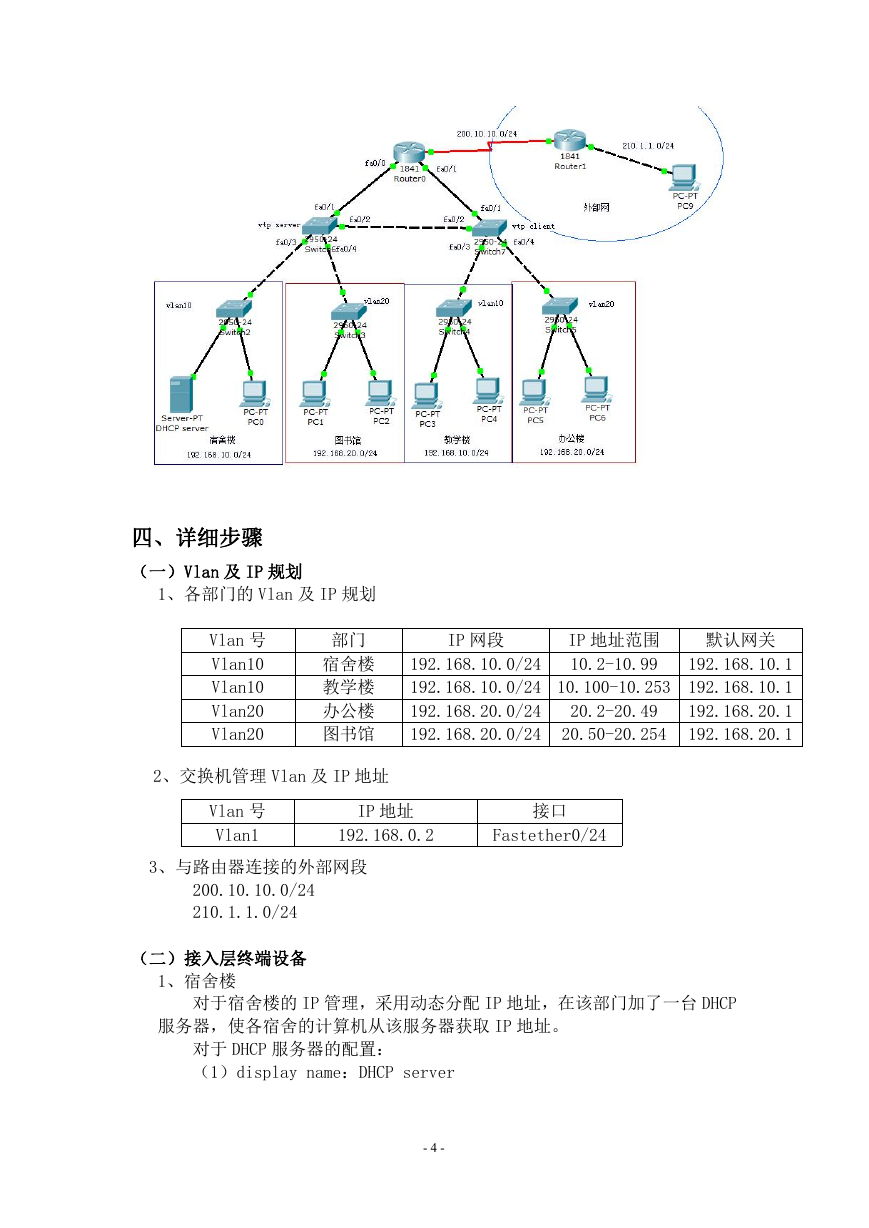

三、绘制拓扑结构图

- 3 -

�

四、详细步骤

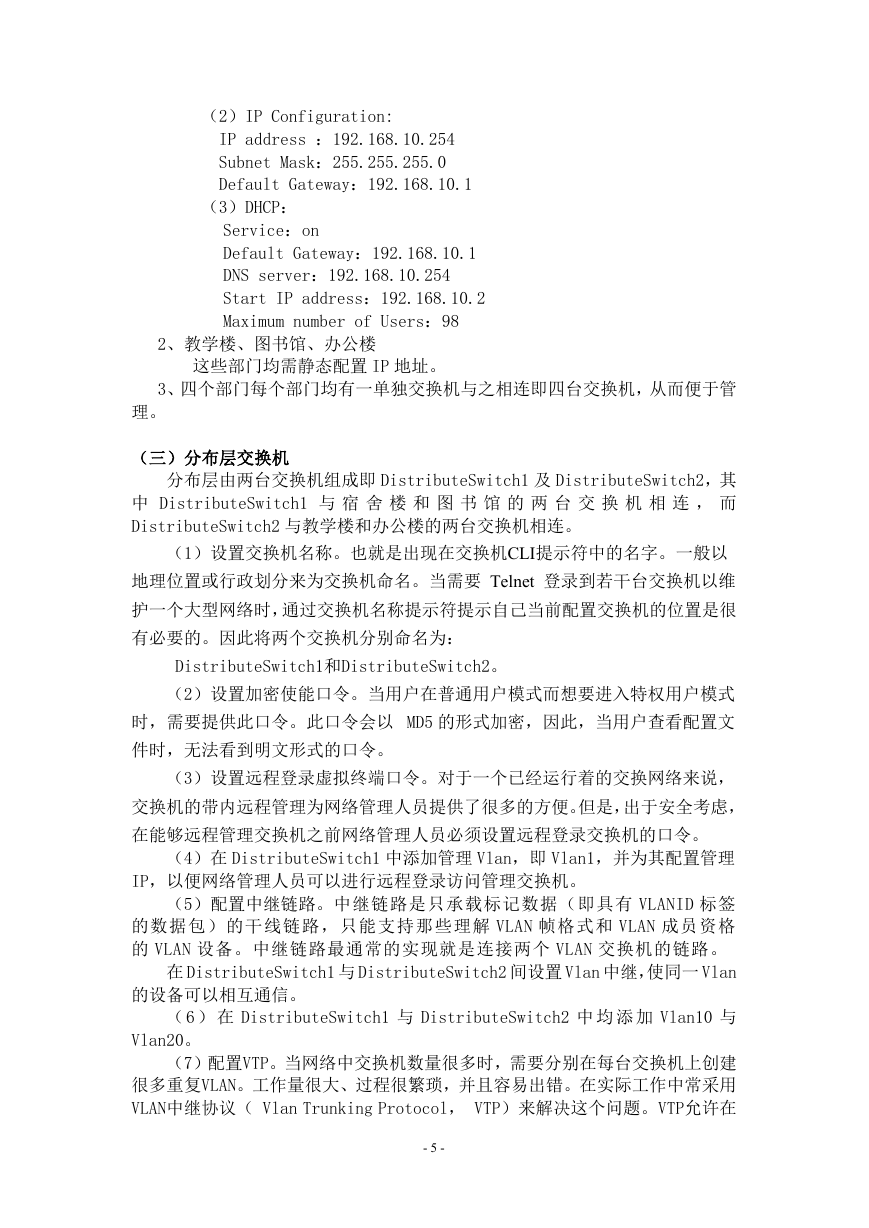

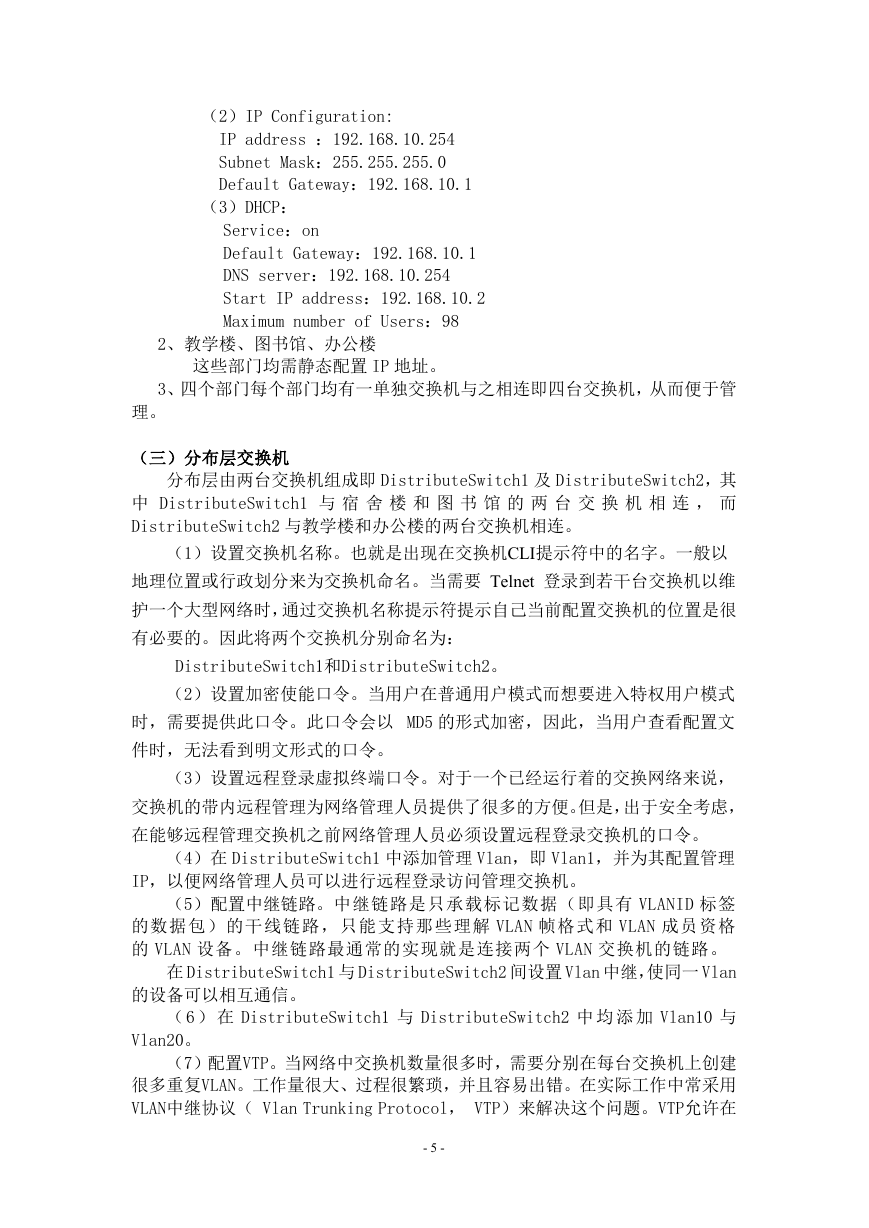

(一)Vlan 及 IP 规划

1、各部门的 Vlan 及 IP 规划

Vlan 号

Vlan10

Vlan10

Vlan20

Vlan20

部门

宿舍楼

教学楼

办公楼

图书馆

2、交换机管理 Vlan 及 IP 地址

IP 网段

默认网关

192.168.10.0/24

192.168.10.1

192.168.10.0/24 10.100-10.253 192.168.10.1

192.168.20.1

192.168.20.0/24

192.168.20.0/24

192.168.20.1

20.50-20.254

IP 地址范围

10.2-10.99

20.2-20.49

Vlan 号

Vlan1

IP 地址

接口

192.168.0.2

Fastether0/24

3、与路由器连接的外部网段

200.10.10.0/24

210.1.1.0/24

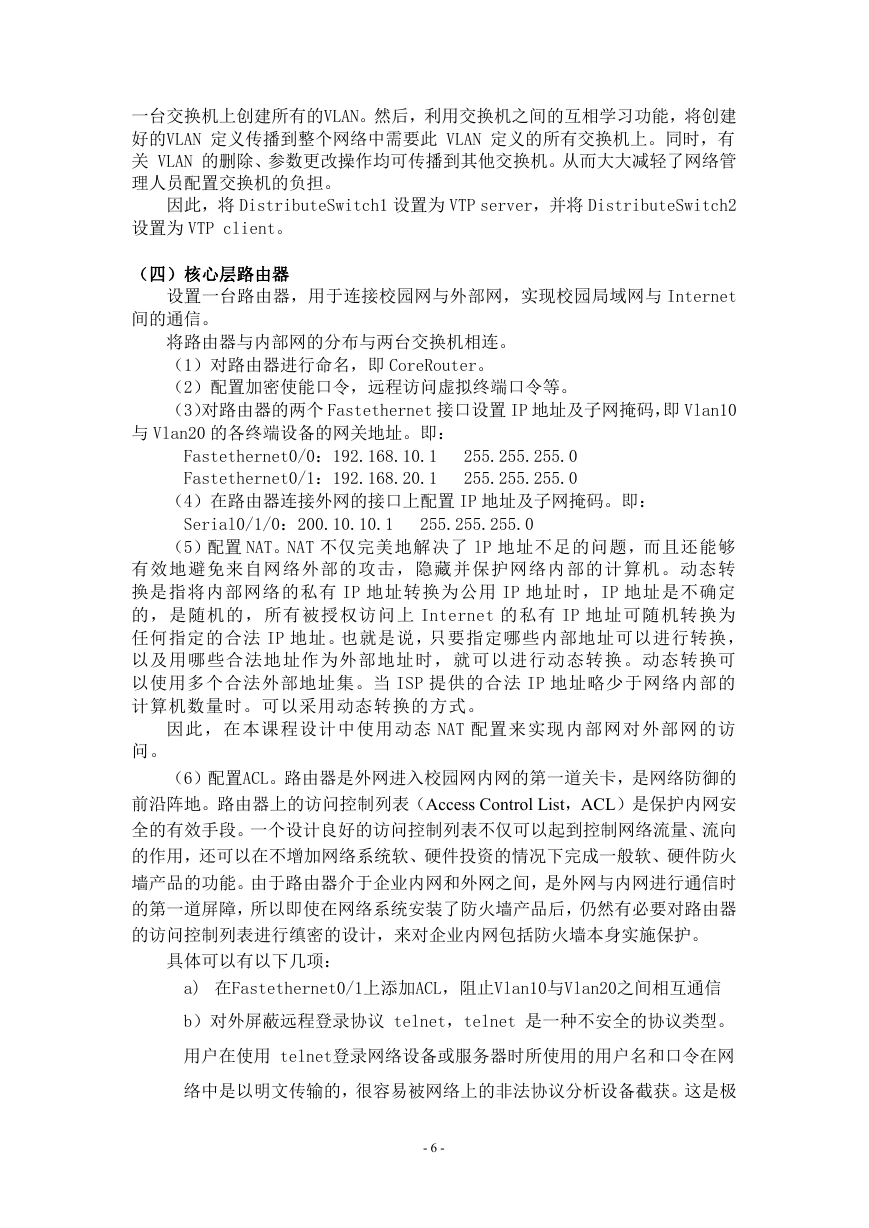

(二)接入层终端设备

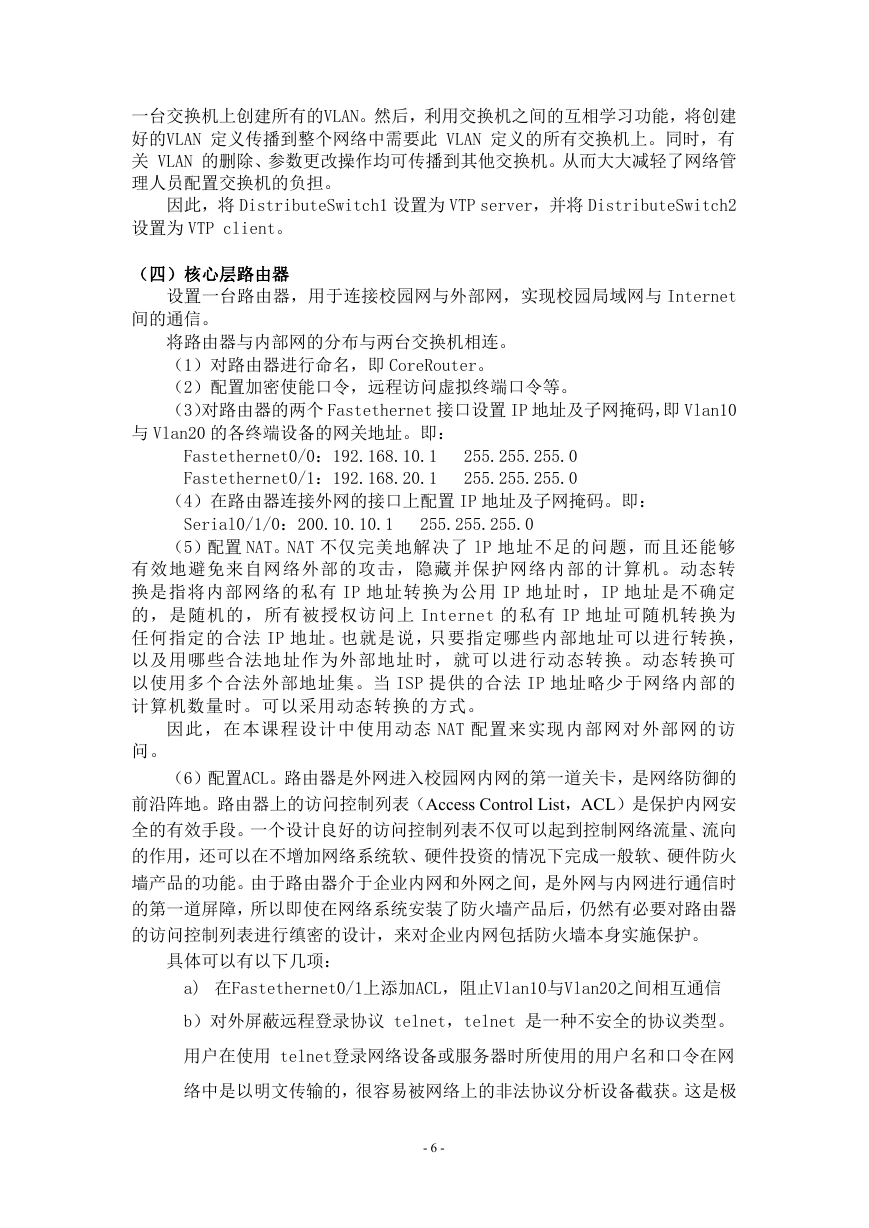

1、宿舍楼

对于宿舍楼的 IP 管理,采用动态分配 IP 地址,在该部门加了一台 DHCP

服务器,使各宿舍的计算机从该服务器获取 IP 地址。

对于 DHCP 服务器的配置:

(1)display name:DHCP server

- 4 -

�

(2)IP Configuration:

IP address :192.168.10.254

Subnet Mask:255.255.255.0

Default Gateway:192.168.10.1

(3)DHCP:

Service:on

Default Gateway:192.168.10.1

DNS server:192.168.10.254

Start IP address:192.168.10.2

Maximum number of Users:98

2、教学楼、图书馆、办公楼

这些部门均需静态配置 IP 地址。

3、四个部门每个部门均有一单独交换机与之相连即四台交换机,从而便于管

理。

(三)分布层交换机

分布层由两台交换机组成即 DistributeSwitch1 及 DistributeSwitch2,其

中 DistributeSwitch1 与 宿 舍 楼 和 图 书 馆 的 两 台 交 换 机 相 连 , 而

DistributeSwitch2 与教学楼和办公楼的两台交换机相连。

(1)设置交换机名称。也就是出现在交换机CLI提示符中的名字。一般以

地理位置或行政划分来为交换机命名。当需要 Telnet 登录到若干台交换机以维

护一个大型网络时,通过交换机名称提示符提示自己当前配置交换机的位置是很

有必要的。因此将两个交换机分别命名为:

DistributeSwitch1和DistributeSwitch2。

(2)设置加密使能口令。当用户在普通用户模式而想要进入特权用户模式

时,需要提供此口令。此口令会以 MD5 的形式加密,因此,当用户查看配置文

件时,无法看到明文形式的口令。

(3)设置远程登录虚拟终端口令。对于一个已经运行着的交换网络来说,

交换机的带内远程管理为网络管理人员提供了很多的方便。但是,出于安全考虑,

在能够远程管理交换机之前网络管理人员必须设置远程登录交换机的口令。

(4)在 DistributeSwitch1 中添加管理 Vlan,即 Vlan1,并为其配置管理

IP,以便网络管理人员可以进行远程登录访问管理交换机。

(5)配置中继链路。中继链路是只承载标记数据(即具有 VLANID 标签

的数据包)的干线链路,只能支持那些理解 VLAN 帧格式和 VLAN 成员资格

的 VLAN 设备。中继链路最通常的实现就是连接两个 VLAN 交换机的链路。

在 DistributeSwitch1 与 DistributeSwitch2 间设置 Vlan 中继,使同一 Vlan

的设备可以相互通信。

( 6 ) 在 DistributeSwitch1 与 DistributeSwitch2 中 均 添 加 Vlan10 与

Vlan20。

(7)配置VTP。当网络中交换机数量很多时,需要分别在每台交换机上创建

很多重复VLAN。工作量很大、过程很繁琐,并且容易出错。在实际工作中常采用

VLAN中继协议( Vlan Trunking Protocol, VTP)来解决这个问题。VTP允许在

- 5 -

�

一台交换机上创建所有的VLAN。然后,利用交换机之间的互相学习功能,将创建

好的VLAN 定义传播到整个网络中需要此 VLAN 定义的所有交换机上。同时,有

关 VLAN 的删除、参数更改操作均可传播到其他交换机。从而大大减轻了网络管

理人员配置交换机的负担。

因此,将 DistributeSwitch1 设置为 VTP server,并将 DistributeSwitch2

设置为 VTP client。

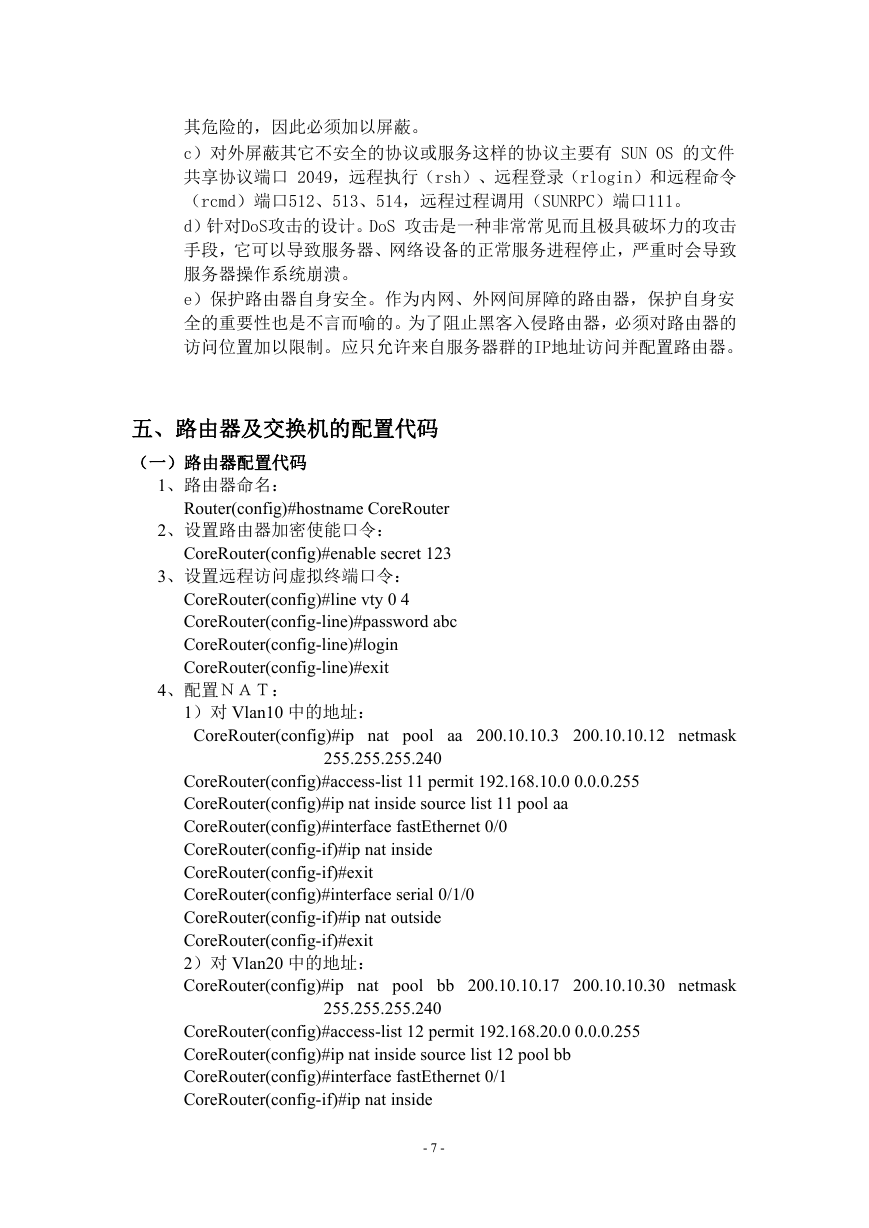

(四)核心层路由器

设置一台路由器,用于连接校园网与外部网,实现校园局域网与 Internet

间的通信。

将路由器与内部网的分布与两台交换机相连。

(1)对路由器进行命名,即 CoreRouter。

(2)配置加密使能口令,远程访问虚拟终端口令等。

(3)对路由器的两个 Fastethernet 接口设置 IP 地址及子网掩码,即 Vlan10

与 Vlan20 的各终端设备的网关地址。即:

Fastethernet0/0:192.168.10.1

Fastethernet0/1:192.168.20.1

255.255.255.0

255.255.255.0

(4)在路由器连接外网的接口上配置 IP 地址及子网掩码。即:

Serial0/1/0:200.10.10.1

255.255.255.0

(5)配置 NAT。NAT 不仅完美地解决了 lP 地址不足的问题,而且还能够

有效地避免来自网络外部的攻击,隐藏并保护网络内部的计算机。动态转

换是指将内部网络的私有 IP 地址转换为公用 IP 地址时,IP 地址是不确定

的,是随机的,所有被授权访问上 Internet 的私有 IP 地址可随机转换为

任何指定的合法 IP 地址。也就是说,只要指定哪些内部地址可以进行转换,

以及用哪些合法地址作为外部地址时,就可以进行动态转换。动态转换可

以使用多个合法外部地址集。当 ISP 提供的合法 IP 地址略少于网络内部的

计算机数量时。可以采用动态转换的方式。

因此,在本课程设计中使用动态 NAT 配置来实现内部网对外部网的访

问。

(6)配置ACL。路由器是外网进入校园网内网的第一道关卡,是网络防御的

前沿阵地。路由器上的访问控制列表(Access Control List,ACL)是保护内网安

全的有效手段。一个设计良好的访问控制列表不仅可以起到控制网络流量、流向

的作用,还可以在不增加网络系统软、硬件投资的情况下完成一般软、硬件防火

墙产品的功能。由于路由器介于企业内网和外网之间,是外网与内网进行通信时

的第一道屏障,所以即使在网络系统安装了防火墙产品后,仍然有必要对路由器

的访问控制列表进行缜密的设计,来对企业内网包括防火墙本身实施保护。

具体可以有以下几项:

a) 在Fastethernet0/1上添加ACL,阻止Vlan10与Vlan20之间相互通信

b)对外屏蔽远程登录协议 telnet,telnet 是一种不安全的协议类型。

用户在使用 telnet登录网络设备或服务器时所使用的用户名和口令在网

络中是以明文传输的,很容易被网络上的非法协议分析设备截获。这是极

- 6 -

�

其危险的,因此必须加以屏蔽。

c)对外屏蔽其它不安全的协议或服务这样的协议主要有 SUN OS 的文件

共享协议端口 2049,远程执行(rsh)、远程登录(rlogin)和远程命令

(rcmd)端口512、513、514,远程过程调用(SUNRPC)端口111。

d)针对DoS攻击的设计。DoS 攻击是一种非常常见而且极具破坏力的攻击

手段,它可以导致服务器、网络设备的正常服务进程停止,严重时会导致

服务器操作系统崩溃。

e)保护路由器自身安全。作为内网、外网间屏障的路由器,保护自身安

全的重要性也是不言而喻的。为了阻止黑客入侵路由器,必须对路由器的

访问位置加以限制。应只允许来自服务器群的IP地址访问并配置路由器。

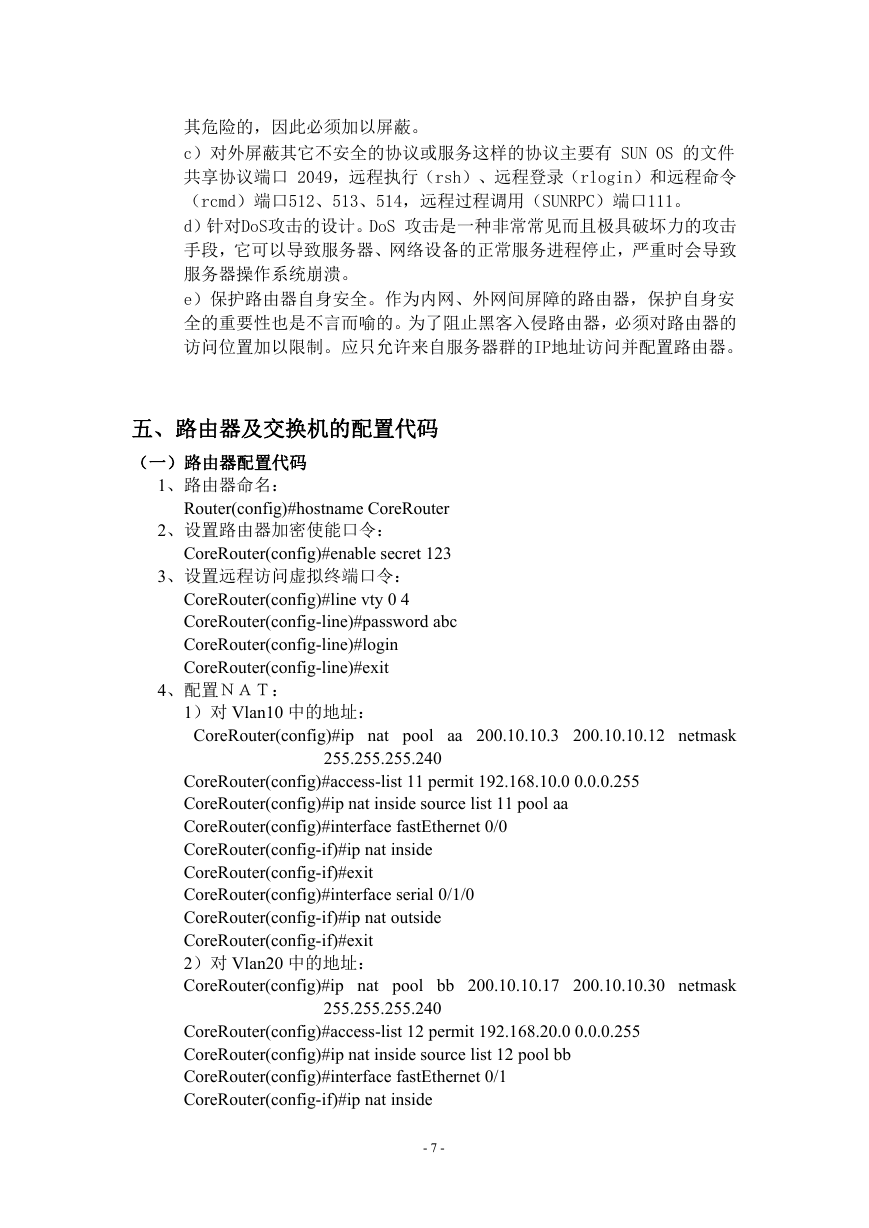

五、路由器及交换机的配置代码

(一)路由器配置代码

1、路由器命名:

Router(config)#hostname CoreRouter

2、设置路由器加密使能口令:

CoreRouter(config)#enable secret 123

3、设置远程访问虚拟终端口令:

CoreRouter(config)#line vty 0 4

CoreRouter(config-line)#password abc

CoreRouter(config-line)#login

CoreRouter(config-line)#exit

4、配置NAT:

1)对 Vlan10 中的地址:

CoreRouter(config)#ip nat pool aa 200.10.10.3 200.10.10.12 netmask

255.255.255.240

CoreRouter(config)#access-list 11 permit 192.168.10.0 0.0.0.255

CoreRouter(config)#ip nat inside source list 11 pool aa

CoreRouter(config)#interface fastEthernet 0/0

CoreRouter(config-if)#ip nat inside

CoreRouter(config-if)#exit

CoreRouter(config)#interface serial 0/1/0

CoreRouter(config-if)#ip nat outside

CoreRouter(config-if)#exit

2)对 Vlan20 中的地址:

CoreRouter(config)#ip nat pool bb 200.10.10.17 200.10.10.30 netmask

255.255.255.240

CoreRouter(config)#access-list 12 permit 192.168.20.0 0.0.0.255

CoreRouter(config)#ip nat inside source list 12 pool bb

CoreRouter(config)#interface fastEthernet 0/1

CoreRouter(config-if)#ip nat inside

- 7 -

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc