网络与信息安全概论作业

一、请配置防火墙,使网络系统能防止蛙跳攻击

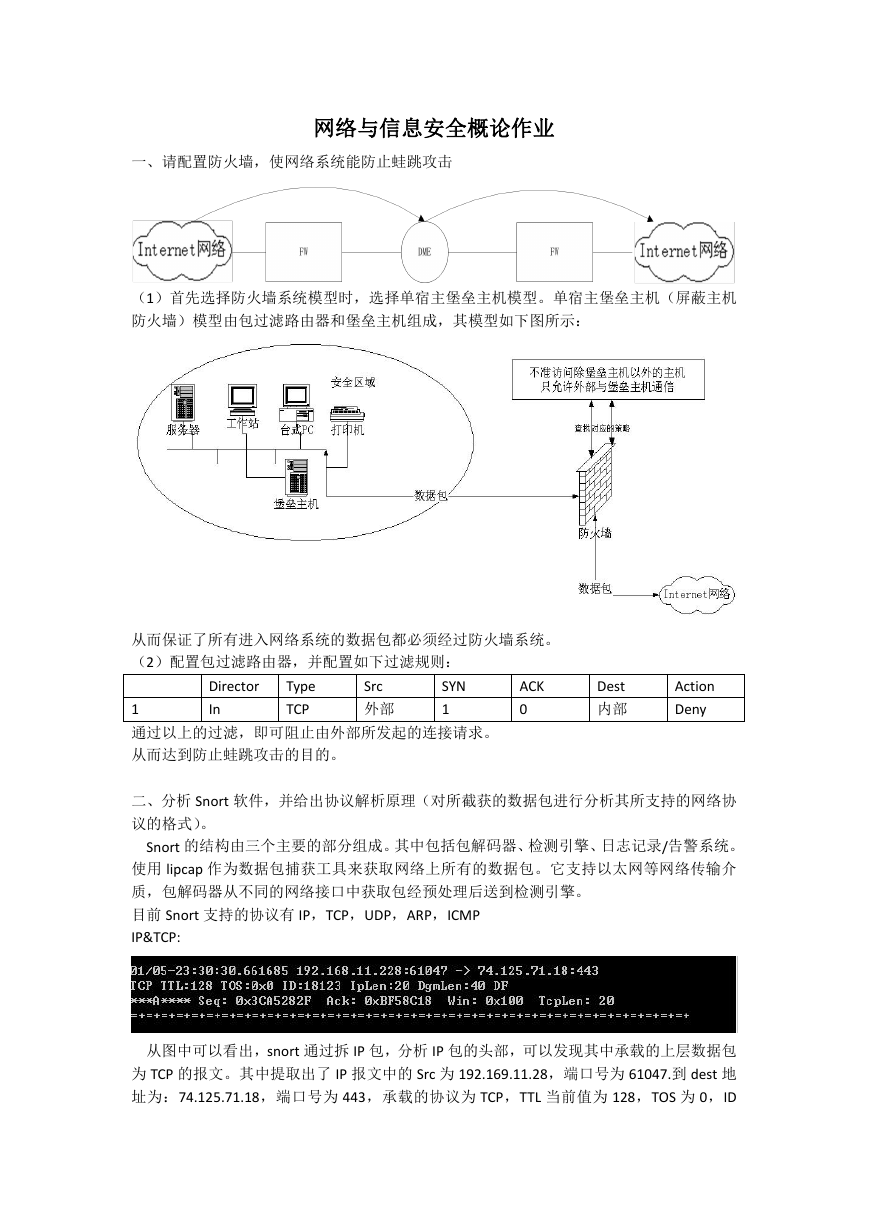

(1)首先选择防火墙系统模型时,选择单宿主堡垒主机模型。单宿主堡垒主机(屏蔽主机

防火墙)模型由包过滤路由器和堡垒主机组成,其模型如下图所示:

从而保证了所有进入网络系统的数据包都必须经过防火墙系统。

(2)配置包过滤路由器,并配置如下过滤规则:

SYN

1

1

通过以上的过滤,即可阻止由外部所发起的连接请求。

从而达到防止蛙跳攻击的目的。

Src

外部

Director

In

Type

TCP

ACK

0

Dest

内部

Action

Deny

二、分析 Snort 软件,并给出协议解析原理(对所截获的数据包进行分析其所支持的网络协

议的格式)。

Snort 的结构由三个主要的部分组成。其中包括包解码器、检测引擎、日志记录/告警系统。

使用 lipcap 作为数据包捕获工具来获取网络上所有的数据包。它支持以太网等网络传输介

质,包解码器从不同的网络接口中获取包经预处理后送到检测引擎。

目前 Snort 支持的协议有 IP,TCP,UDP,ARP,ICMP

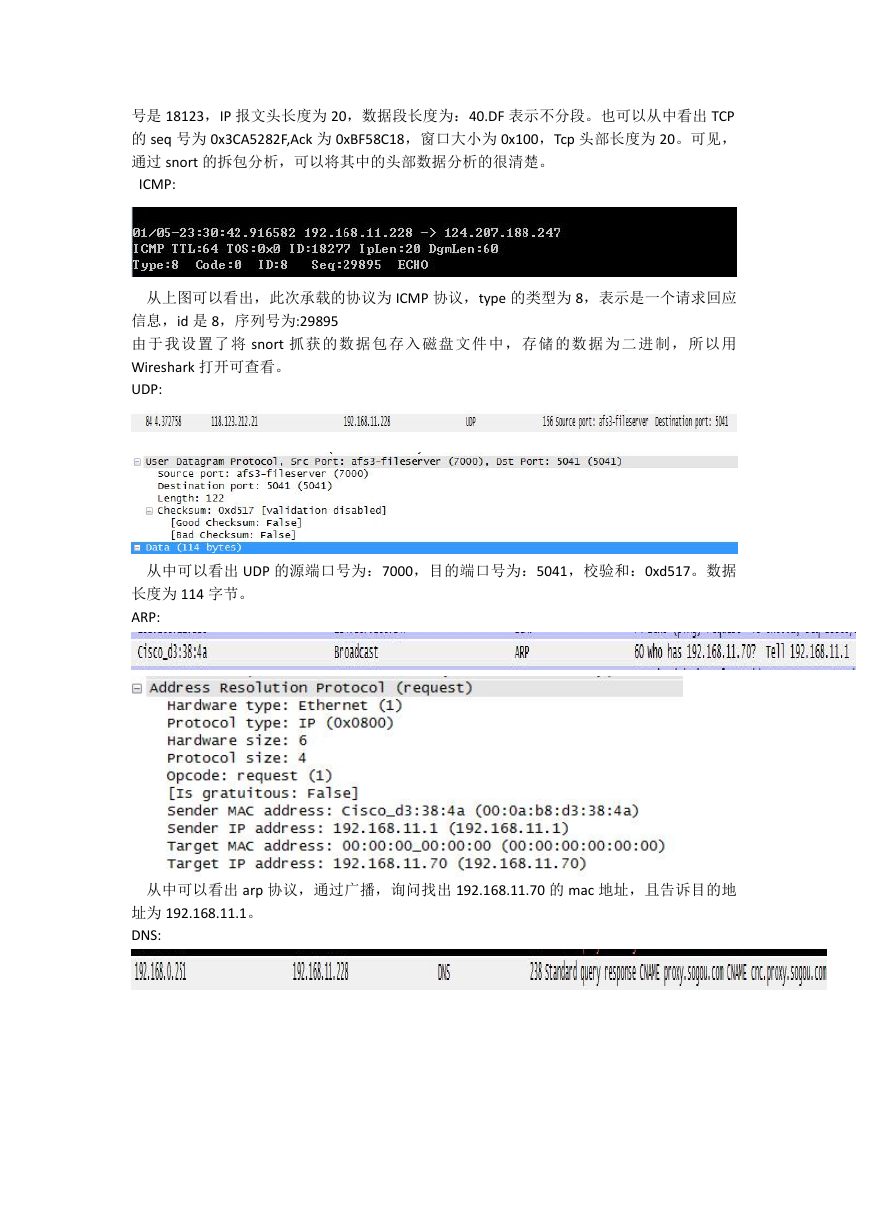

IP&TCP:

从图中可以看出,snort 通过拆 IP 包,分析 IP 包的头部,可以发现其中承载的上层数据包

为 TCP 的报文。其中提取出了 IP 报文中的 Src 为 192.169.11.28,端口号为 61047.到 dest 地

址为:74.125.71.18,端口号为 443,承载的协议为 TCP,TTL 当前值为 128,TOS 为 0,ID

�

号是 18123,IP 报文头长度为 20,数据段长度为:40.DF 表示不分段。也可以从中看出 TCP

的 seq 号为 0x3CA5282F,Ack 为 0xBF58C18,窗口大小为 0x100,Tcp 头部长度为 20。可见,

通过 snort 的拆包分析,可以将其中的头部数据分析的很清楚。

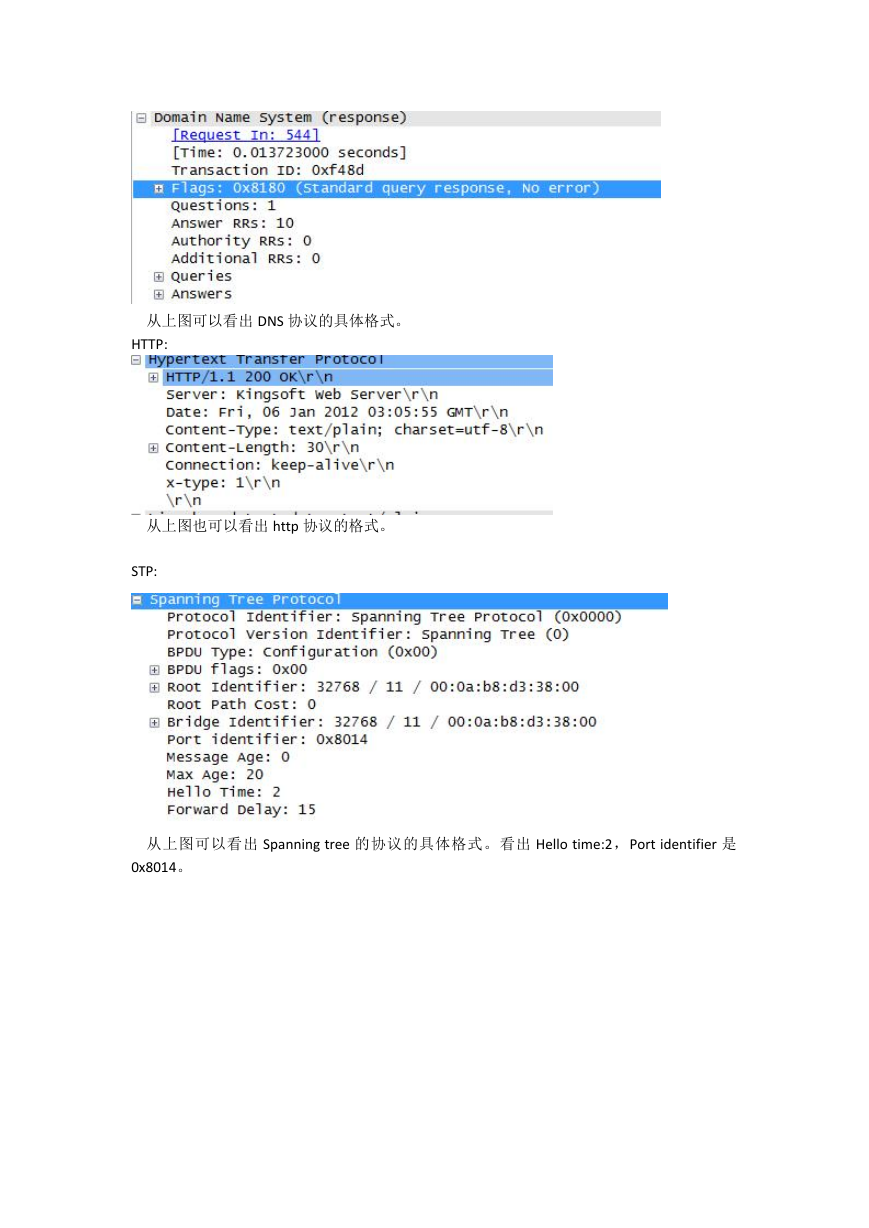

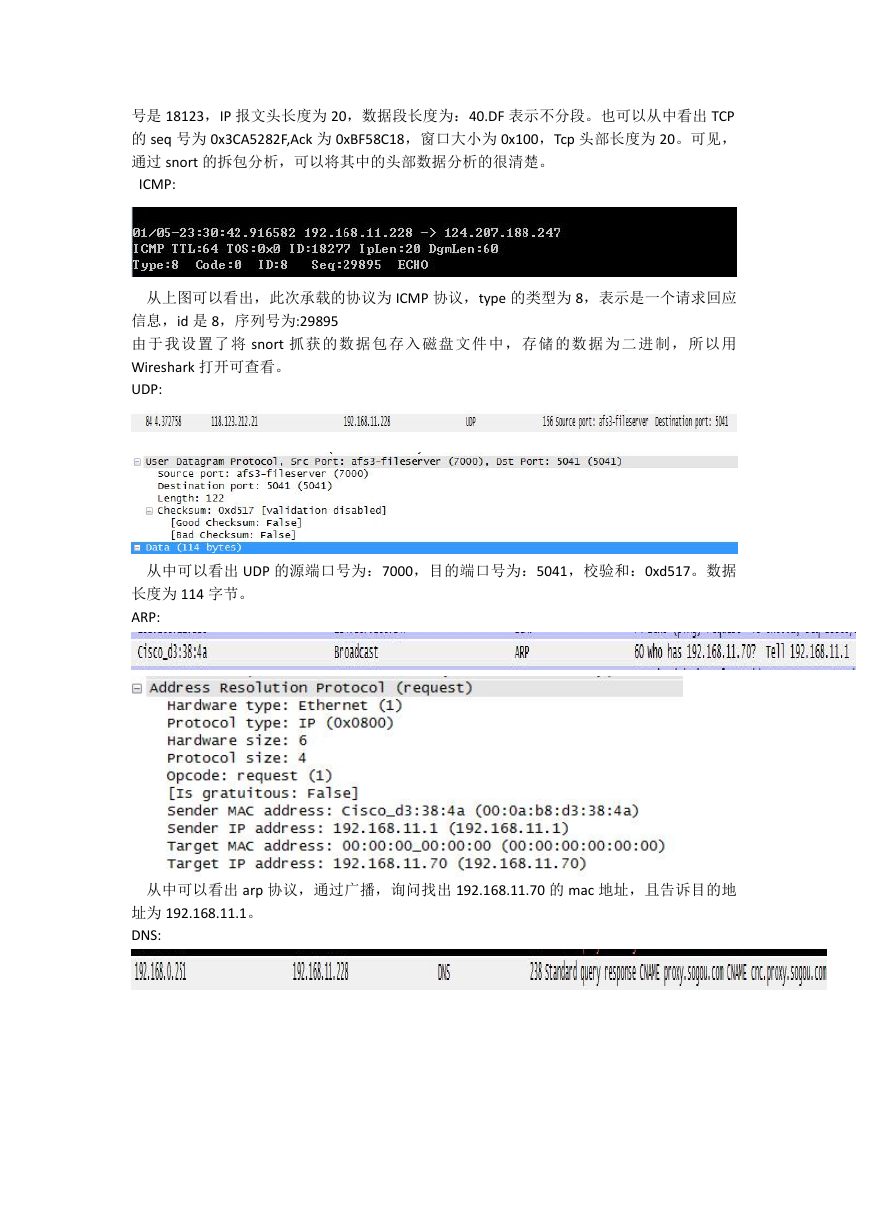

ICMP:

从上图可以看出,此次承载的协议为 ICMP 协议,type 的类型为 8,表示是一个请求回应

信息,id 是 8,序列号为:29895

由于我设置了将 snort 抓获的数据包存入磁盘文件中,存储的数据为二 进制,所以用

Wireshark 打开可查看。

UDP:

从中可以看出 UDP 的源端口号为:7000,目的端口号为:5041,校验和:0xd517。数据

长度为 114 字节。

ARP:

从中可以看出 arp 协议,通过广播,询问找出 192.168.11.70 的 mac 地址,且告诉目的地

址为 192.168.11.1。

DNS:

�

从上图可以看出 DNS 协议的具体格式。

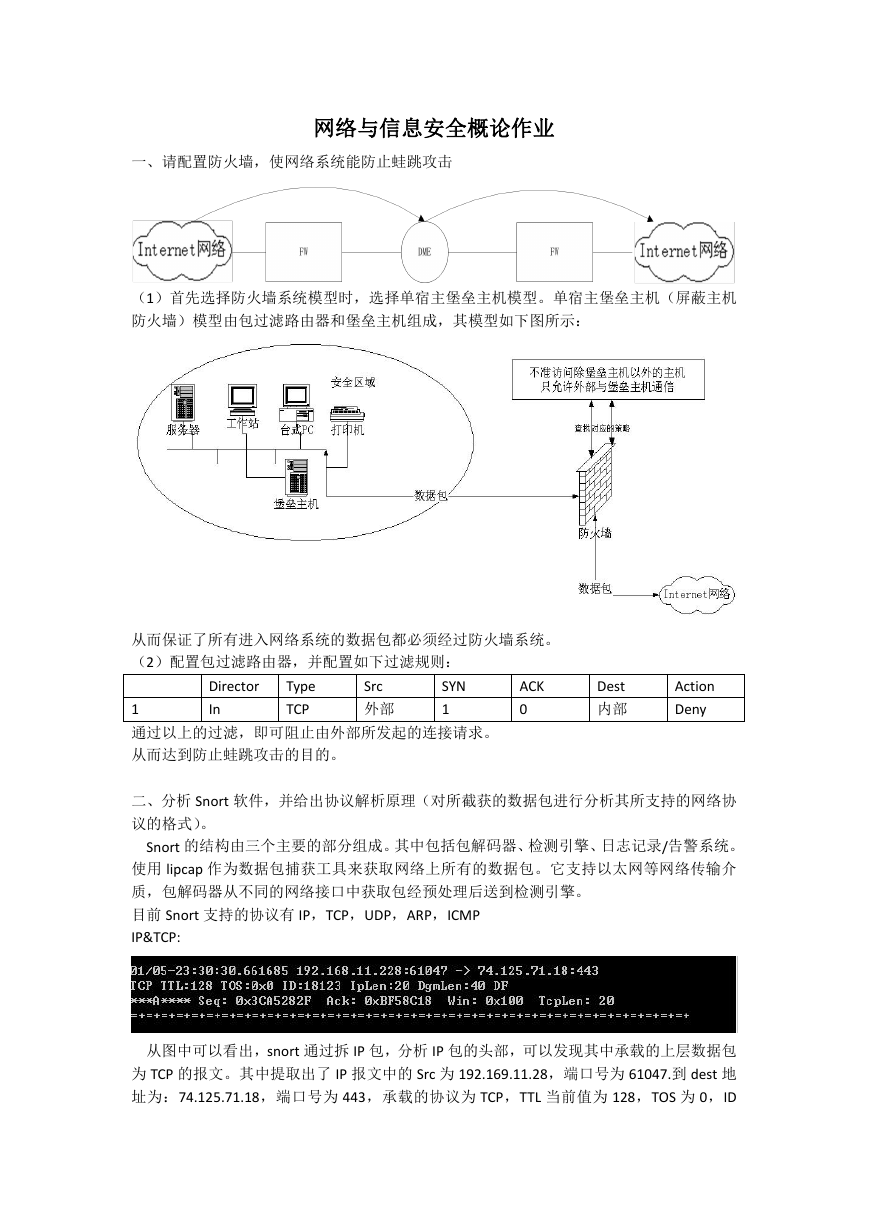

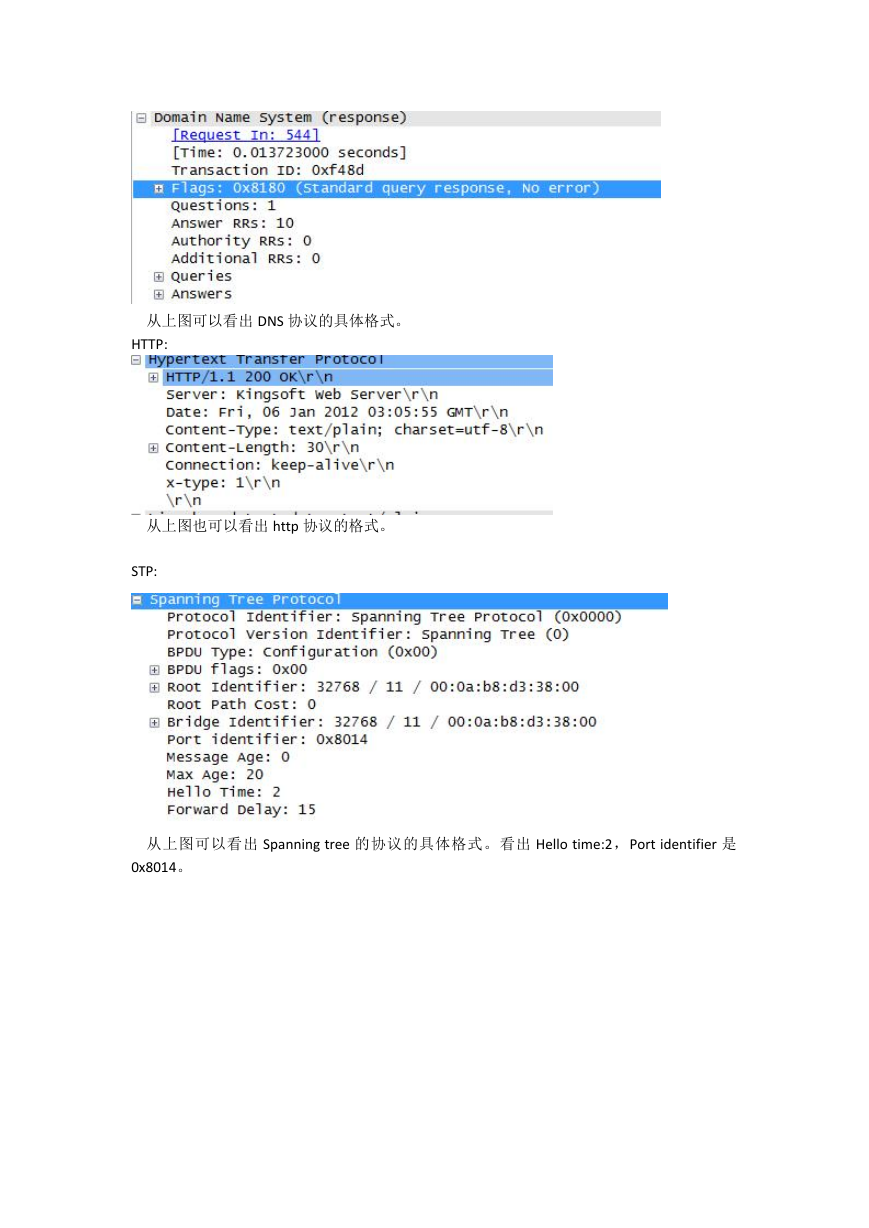

HTTP:

从上图也可以看出 http 协议的格式。

STP:

从上图可以看出 Spanning tree 的协议的具体格式。看出 Hello time:2,Port identifier 是

0x8014。

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc