前 言

基于LTE的车联网无线通信技术 安全证书管理系统技术要求

1 范围

2 规范性引用文件

3 定义和缩略语

4 概述

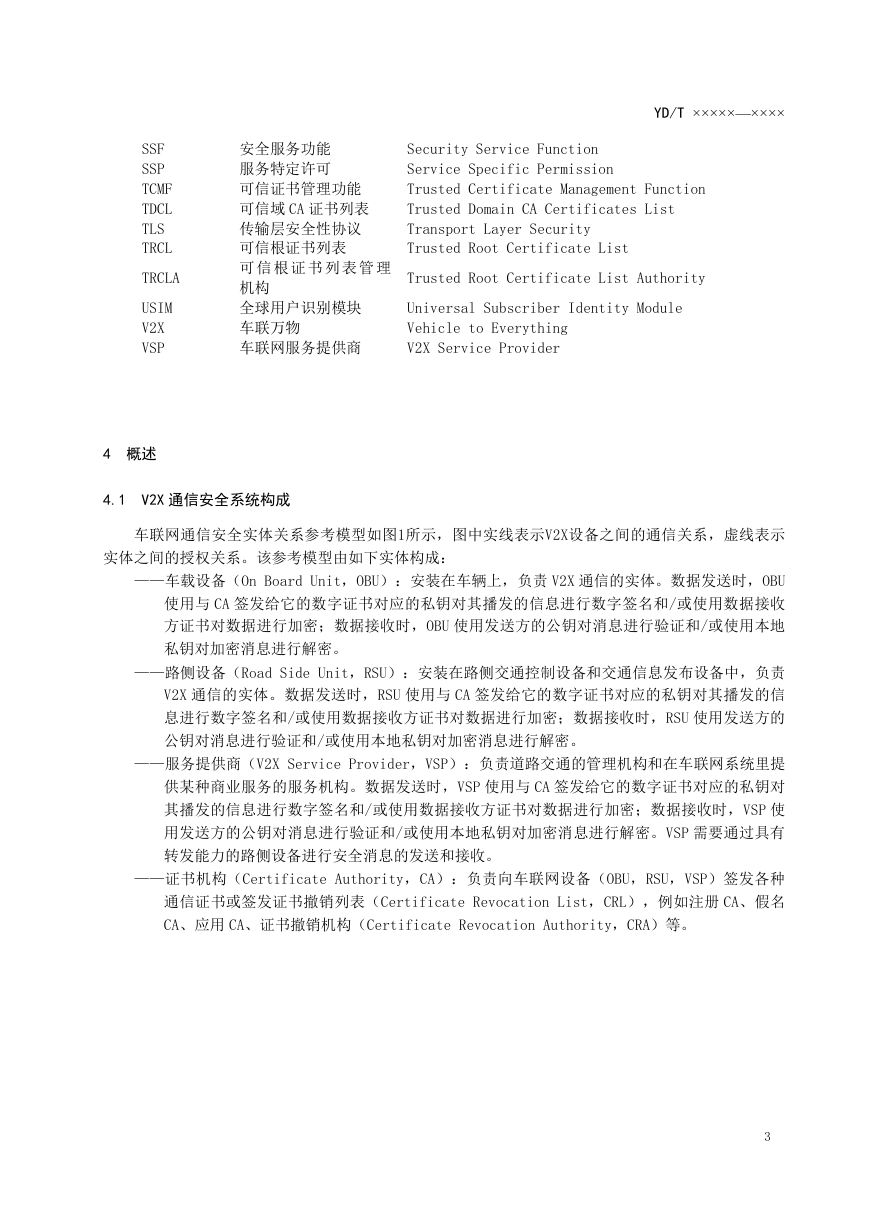

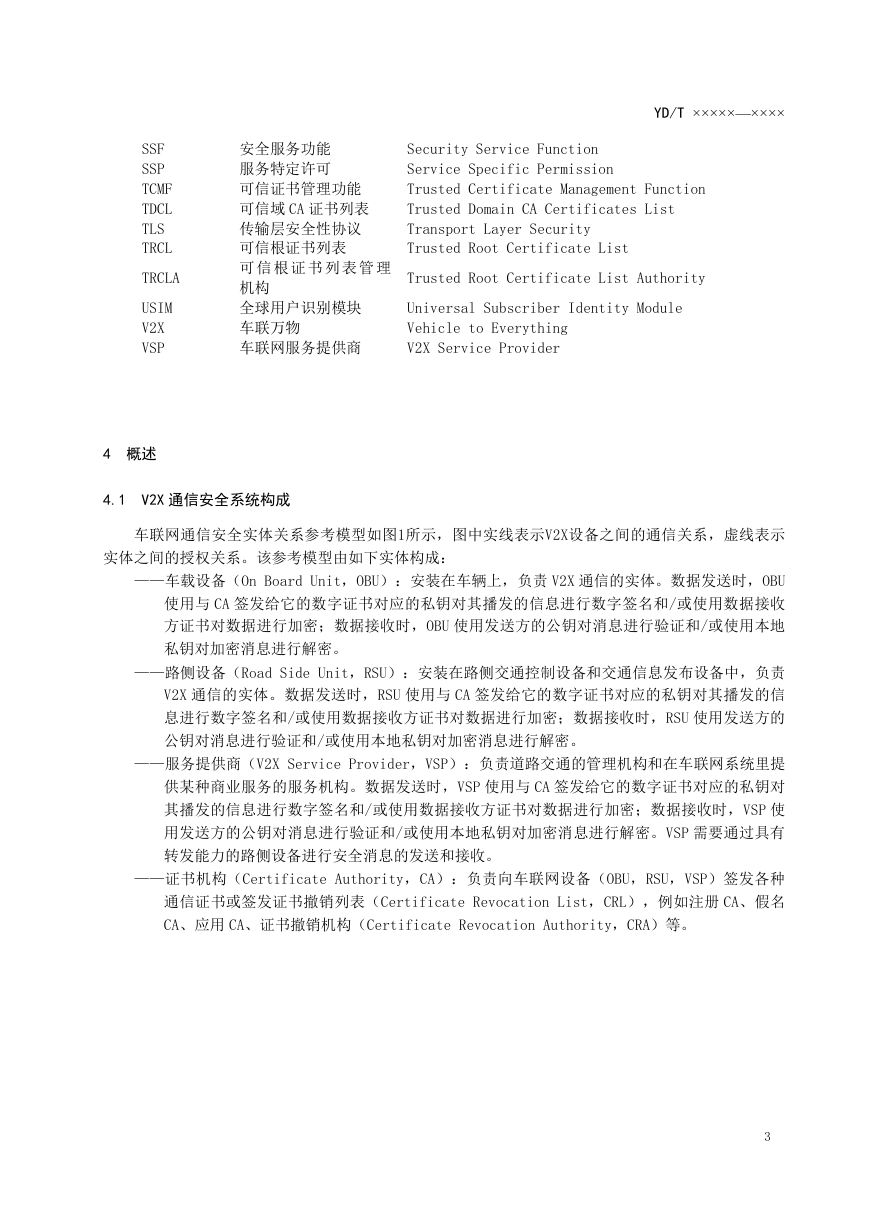

4.1 V2X通信安全系统构成

4.2 V2X通信安全服务架构

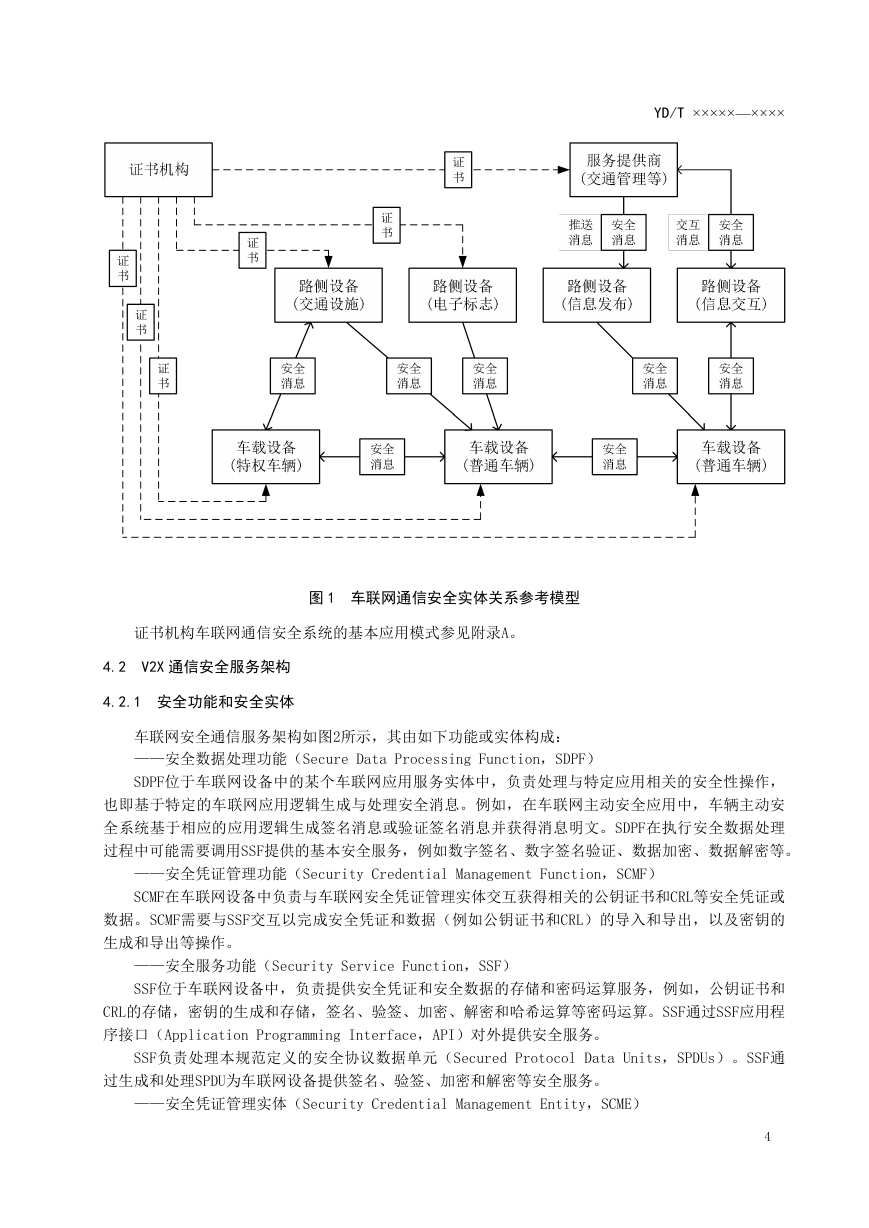

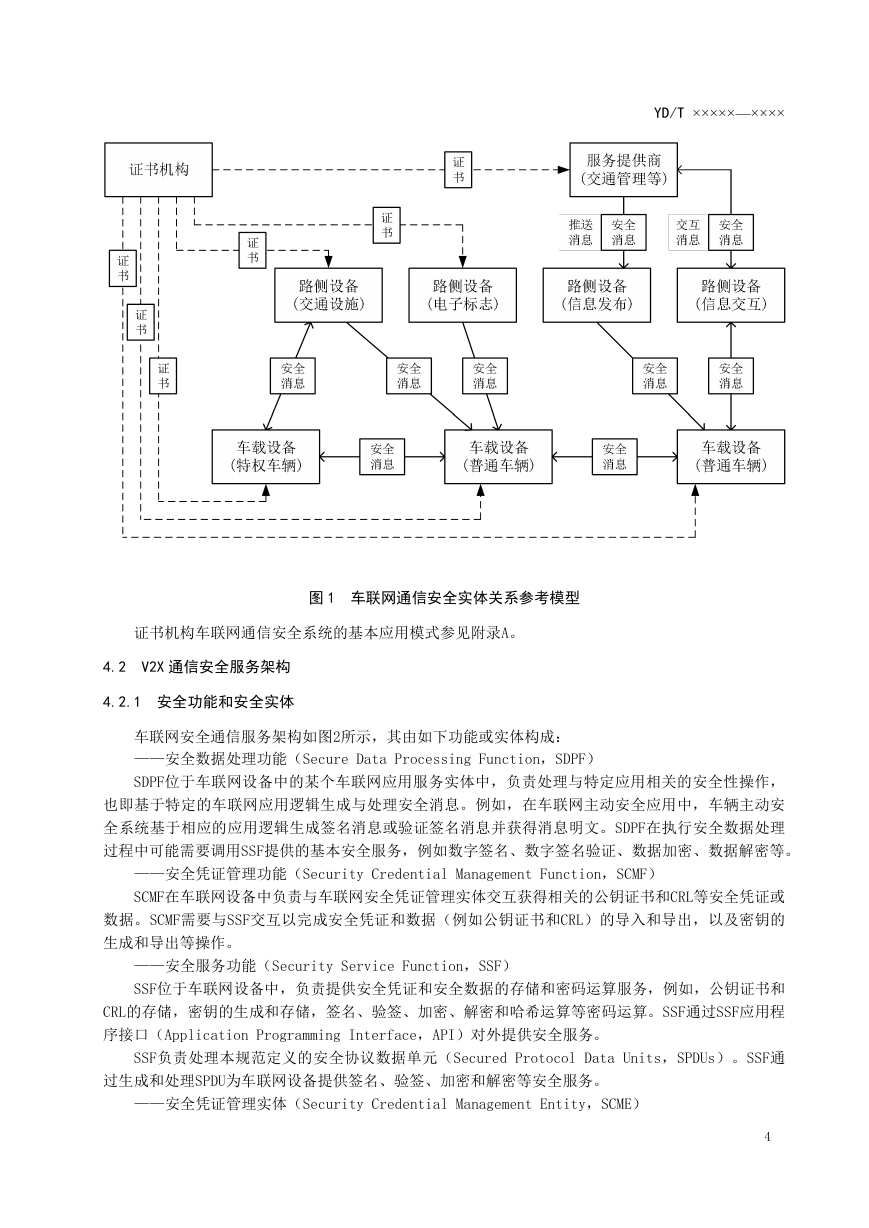

4.2.1 安全功能和安全实体

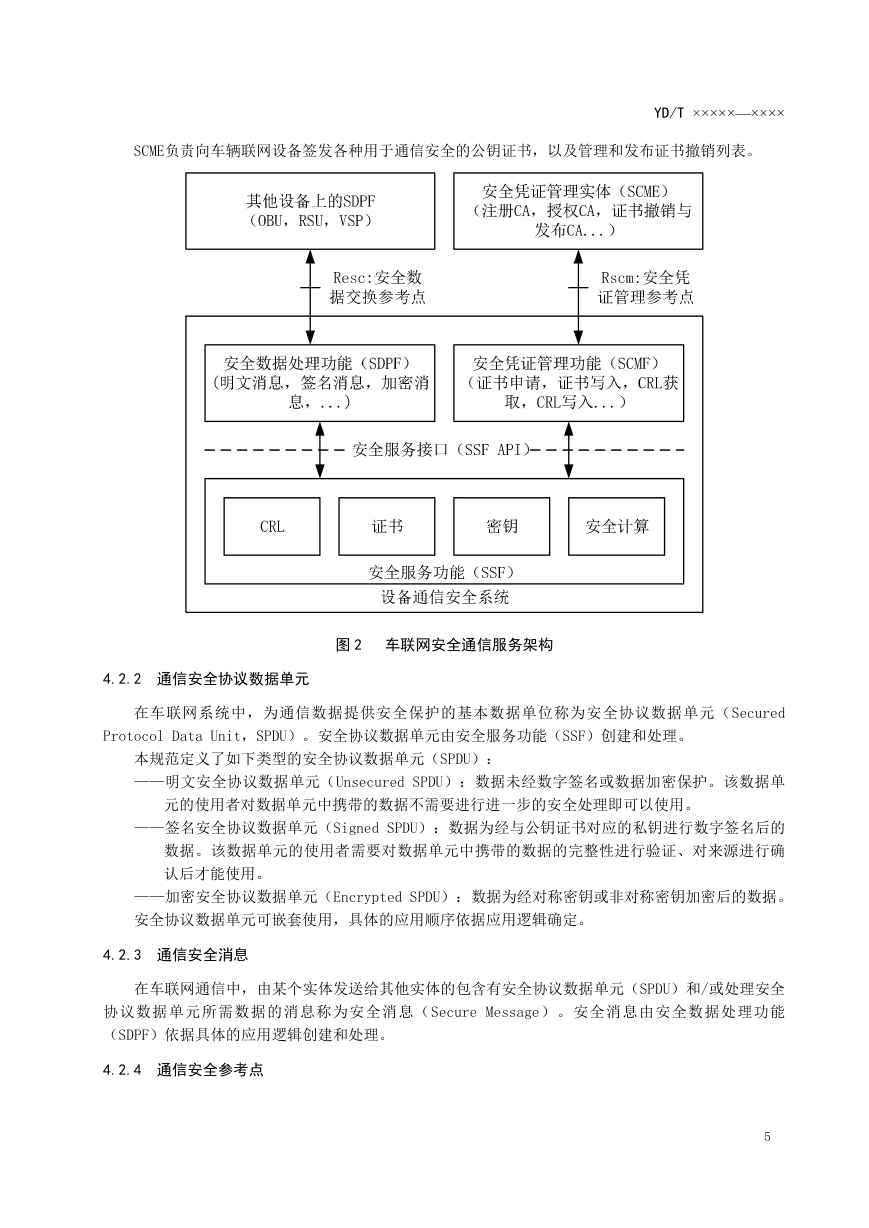

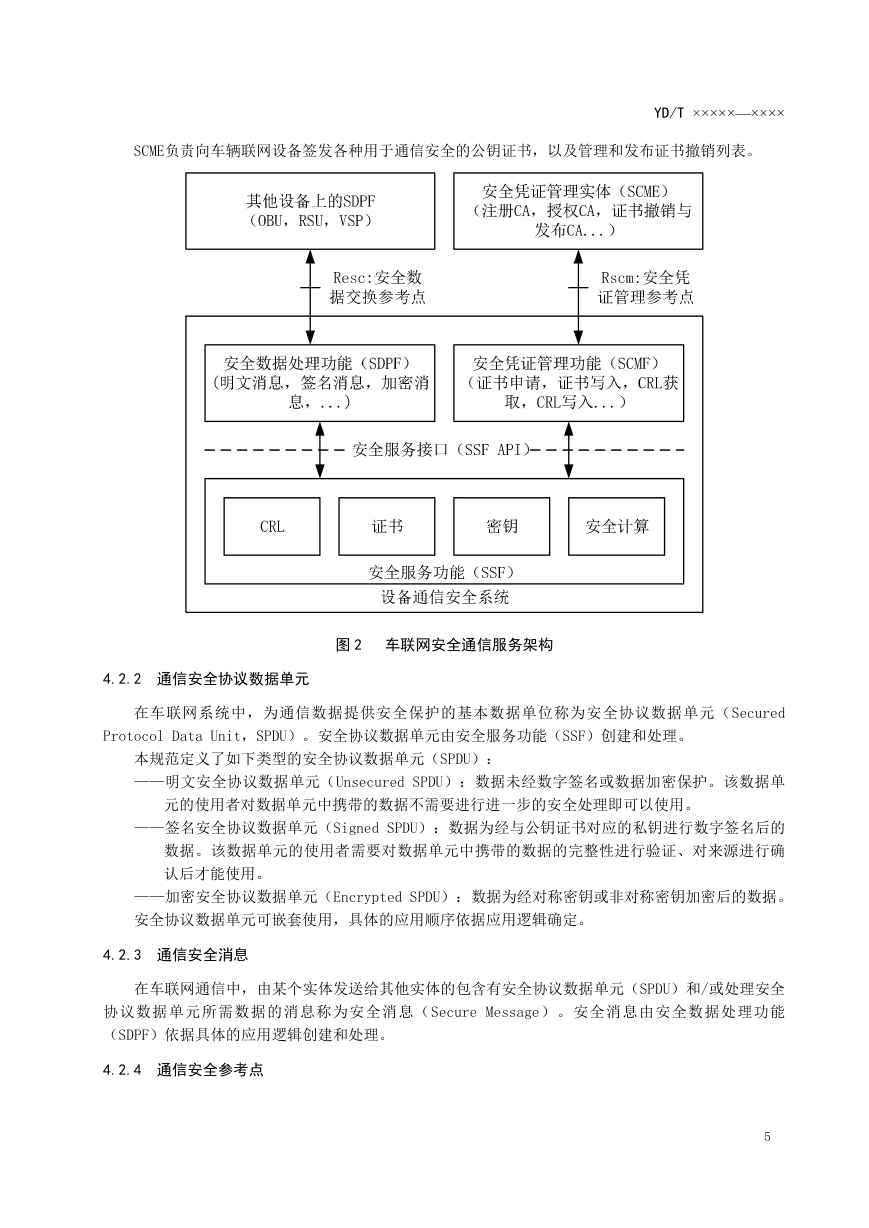

4.2.2 通信安全协议数据单元

4.2.3 通信安全消息

4.2.4 通信安全参考点

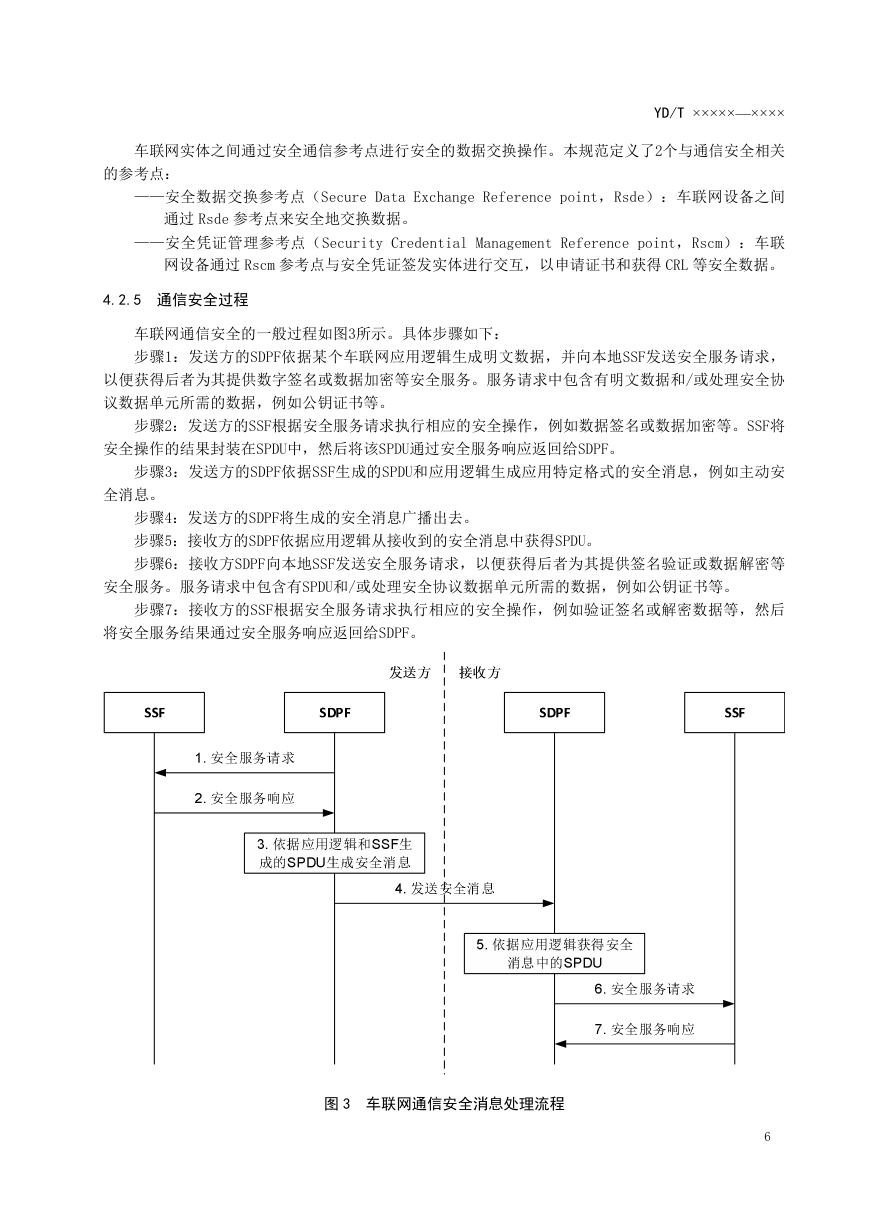

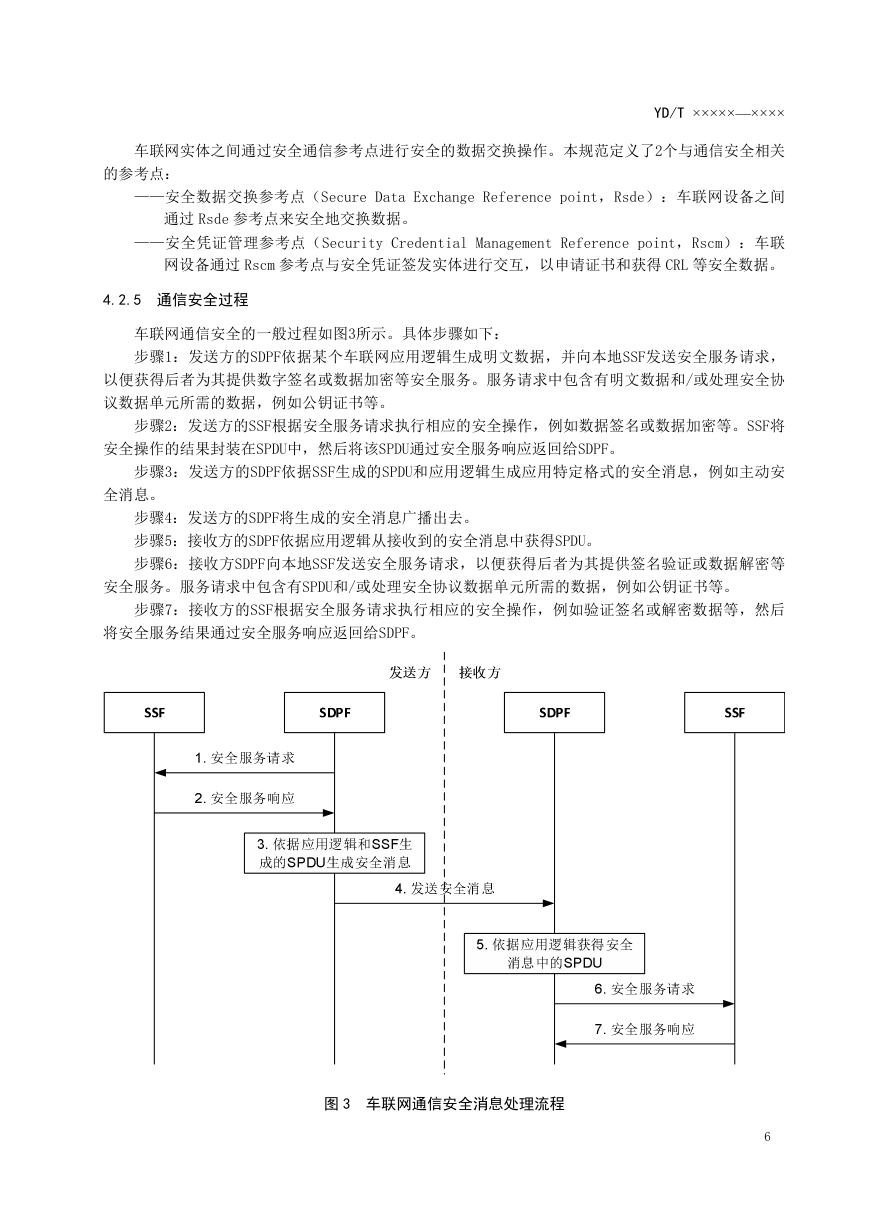

4.2.5 通信安全过程

5 LTE-V2X证书管理安全需求

5.1 概述

5.2 LTE-V2X消息安全需求

5.2.1 机密性要求

5.2.2 完整性要求

5.2.3 认证要求

5.2.4 抗重放攻击要求

5.2.5 隐私保护要求

5.3 CA系统安全要求

6 LTE-V2X通信安全认证机制总体技术要求

6.1 LTE-V2X证书管理系统架构

6.1.1 系统架构

6.1.2 基于DCM的PKI架构

6.1.3 基于GBA的PKI架构

6.1.4 基于OAuth的PKI架构

6.1.5 证书管理系统实体间逻辑接口关系

6.1.5.1 V2X设备-AAA接口(C1)

6.1.5.2 AAA-ECA接口(C2)

6.1.5.3 RA-AAA接口(C3)

6.1.5.4 V2X设备-RA接口(C4)

6.1.5.5 RA-CA接口(C5)

6.1.5.6 RA-LA接口(C6)

6.1.5.7 V2X设备-MA接口(C7)

6.1.5.8 MA-RA接口(C8)

6.1.5.9 MA-LA接口(C9)

6.1.5.10 MA-CRL服务接口(C10)

6.1.5.11 V2X设备-CRL服务接口(C11)

6.1.6 支持多PKI系统互认

6.1.7 证书管理实体类型

6.1.7.1 根CA

6.1.7.2 注册CA

6.1.7.3 假名CA

6.1.7.4 应用CA

6.1.7.5 证书撤销机构

6.1.7.6 认证授权机构

6.1.7.7 假名注册机构PRA

6.1.7.8 链接机构LA

6.1.7.9 中间CA

6.1.7.10 异常行为管理机构MA

6.1.8 证书类型

6.1.8.1 概述

6.1.8.2 注册证书

6.1.8.3 假名证书

6.1.8.4 应用证书

6.1.8.5 身份证书

6.1.9 证书一致性检查要求

6.1.9.1 概述

6.1.9.2 证书签发过程中一致性检查要求

6.1.9.3 应用消息签名和验签过程中一致性检查要求

6.2 LTE-V2X安全证书

6.2.1 证书基本结构

6.2.2 根CA证书

6.2.3 注册证书

6.2.4 假名证书

6.2.5 应用证书和身份证书

6.2.6 CRL结构

6.3 基本元素说明

6.3.1 编码规则

6.3.2 数据结构定义

6.4 安全协议数据单元(SPDU)

6.4.1 V2XSecData

6.4.2 V2XSecContent

6.4.3 SignedData

6.4.4 ToBeSignedData

6.4.5 SignedDataPayload

6.4.6 HashedData

6.4.7 HeaderInfo

6.4.8 Aid

6.4.9 Time64

6.4.10 ThreeDLocation

6.4.11 Latitude

6.4.12 Longitude

6.4.13 Elevation

6.4.14 MissingCrlIdentifier

6.4.15 CrlSeries

6.4.16 EncryptionKey

6.4.17 SymmetricEncryptionKey

6.4.18 PublicEncryptionKey

6.4.19 SymmAlgorithm

6.4.20 BasePublicEncryptionKey

6.4.21 EccP256CurvePoint

6.4.22 EccP384CurvePoint

6.4.23 PduFunctionalType

6.4.24 SignerIdentifier

6.4.25 HashedId3

6.4.26 HashedId8

6.4.27 HashedId10

6.4.28 Signature

6.4.29 EcdsaP256Signature

6.4.30 EcdsaP384Signature

6.4.31 EcsigP256Signature

6.4.32 EncryptedData

6.4.33 RecipientInfo

6.4.34 PreSharedKeyRecipientInfo

6.4.35 SymmRecipientInfo

6.4.36 PKRecipientInfo

6.4.37 EncryptedDataEncryptionKey

6.4.38 EciesP256EncryptedKey

6.4.39 EcencP256EncryptedKey

6.4.40 SymmetricCiphertext

6.4.41 One28BitCcmCiphertext

6.4.42 Countersignature

6.5 数字证书和证书管理数据格式

6.5.1 概述

6.5.2 Certificate

6.5.3 CertificateBase

6.5.4 CertificateType

6.5.5 ExplicitCertificate

6.5.6 IssuerIdentifier

6.5.7 ToBeSignedCertificate

6.5.8 CertificateId

6.5.9 LinkageData

6.5.10 LinkageValue

6.5.11 GroupLinkageValue

6.5.12 Hostname

6.5.13 ValidityPeriod

6.5.14 Time32

6.5.15 Duration

6.5.16 GeographicRegion

6.5.17 CircularRegion

6.5.18 TwoDLocation

6.5.19 RectangularRegion

6.5.20 PolygonalRegion

6.5.21 IdentifiedRegion

6.5.22 CountryOnly

6.5.23 CountryAndRegions

6.5.24 CountryAndSubregions

6.5.25 RegionAndSubregions

6.5.26 SubjectAssurance

6.5.27 AidSsp

6.5.28 ServiceSpecificPermissions

6.5.29 BitmapSsp

6.5.30 AidGroupPermissions

6.5.31 SubjectPermissions

6.5.32 EndEntityType

6.5.33 AidSspRange

6.5.34 SspRange

6.5.35 BitmapSspRange

6.5.36 VerificationKeyIndicator

6.5.37 PublicVerificationKey

7 LTE-V2X通信安全认证交互流程及接口技术要求

7.1 注册证书管理流程

7.1.1 概述

7.1.2 注册证书申请流程

7.1.2.1 DCM架构下的注册证书申请流程

7.1.2.2 GBA架构下的注册证书申请流程

7.1.3 注册证书更新流程

7.1.3.1 概述

7.1.3.2 DCM架构下的注册证书更新流程

7.1.3.3 GBA架构下的注册证书更新流程

7.1.3.4 注册证书更新接口及请求和响应传递的参数说明

7.2 假名证书申请流程

7.2.1 概述

7.2.2 DCM架构下的假名证书申请流程

7.2.3 GBA架构下的假名证书申请流程

7.2.3.1 基于EC注册证书申请假名证书

7.2.3.2 基于业务令牌申请假名证书

7.2.4 OAuth架构下的假名证书申请流程

7.2.5 假名证书下载流程

7.2.6 密钥衍生流程

7.2.7 假名证书申请接口及请求和响应传递的参数说明

7.2.8 假名证书下载接口及请求和响应传递的参数说明

7.3 应用证书和身份证书管理流程

7.3.1 概述

7.3.2 应用证书和身份证书申请流程

7.3.2.1 基于注册证书的应用证书和身份证书申请流程

7.3.2.2 基于GBA的应用证书和身份证书申请流程

7.3.3 应用证书和身份证书申请接口及请求和响应传递的参数说明

7.3.4 应用证书和身份证书下载接口及请求和响应传递的参数说明

7.4 证书撤销列表管理流程

7.4.1 概述

7.4.2 假名证书撤销列表管理

7.4.2.1 概述

7.4.2.2 基于ls的假名证书撤销

7.4.3 黑名单管理

7.4.3.1 概述

7.4.3.2 基于ls的EC黑名单管理

7.4.3.3 基于ls的OAuth黑名单管理

7.4.3.4 基于应用/身份证书的EC黑名单管理

7.4.4 证书撤销列表下载流程

7.4.5 证书撤销列表申请接口及请求和响应传递的参数说明

7.4.6 CRL 数据结构

7.4.6.1 概述

7.4.6.2 CrlContents

7.4.6.3 CrlPriorityInfo

7.4.6.4 ToBeSignedHashIdCrl

7.4.6.5 HashBasedRevocationInfo

7.4.6.6 ToBeSignedLinkageValueCrl

7.4.6.7 JMaxGroup

7.4.6.8 LAGroup

7.4.6.9 IMaxGroup

7.4.6.10 IndividualRevocation

7.4.6.11 GroupCrlEntry

7.4.6.12 GroupSingleSeedCrlEntry

7.4.6.13 LaId

7.4.6.14 LinkageSeed

7.5 机构证书管理流程

7.5.1 概述

7.5.2 机构证书发布与更新

7.5.3 机构证书撤销管理

7.6 异常行为检测上报流程

7.7 LA管理架构和流程

7.7.1 概述

7.7.2 获取链接值流程

7.7.3 获取组链接值流程

7.7.4 查询链接种子流程

7.7.5 请求个体链接值接口及请求和响应传递的参数说明

7.7.6 请求组链接值接口及请求和响应传递的参数说明

7.7.7 基于链接值查询链接种子接口及请求和响应传递的参数说明

8 LTE-V2X通信安全认证PKI互信技术要求

8.1 概述

8.2 PKI互信架构

8.2.1 可信根证书列表结构

8.2.2 可信域CA证书列表结构

8.3 PKI互信管理过程

8.3.1 分布式PKI互信管理过程

8.3.2 集中式PKI互信管理过程

8.4 PKI互信认证过程

8.5 可信根证书列表管理策略

8.6 可信域CA证书列表管理策略

8.7 可信域的异常行为检查

附 录 A(规范性附录)ASN.1模板

A.1概述

A.2V2X安全服务

A.2.1V2X安全模板

A.2.2V2X安全基本类型

A.3证书撤销列表 (CRL)

A.3.1证书撤销列表:基本类型

A.3.2CRL: 安全封装

A.3.3CRL: 业务特定权限 (SSP)

附 录 B(规范性附录)密码算法的输入与输出

B.1 哈希算法

B.2 签名算法

B.2.1 概述

B.2.2 签名和验签操作中的预处理

B.3 公钥加密算法

B.3.1 概述

B.3.2 SM2加密

B.4 对称加密算法

B.5 通过哈希值对编码后的数据结构进行标识

B.6 加密数据

B.6.1 概述

B.6.2 数据加密

B.6.3 对数据加密密钥的加密

附 录 C(资料性附录)车联网通信安全基本应用模式

C.1 概述

C.2 车辆主动安全系统模式

C.3 路侧设备广播消息模式

C.4 特权车辆与路侧设备间通信模式

C.5 基于应用的OBU与RSU/VSP通信模式

附 录 D(资料性附录)基于OAUTH的token授权机制

D.1 概述

D.2 协议流程

D.3 OAuth 2.0 AT的验证策略

附 录 E(规范性附录)V2X设备与安全证书管理系统接口的数据格式

E.1 概述

E.2 引用的数据结构

E.3 SCMS中的PDU

E.3.1 概述

E.3.2 ScmsPdu

E.3.3 AcaEeInterfacePdu

E.3.4 AcaEeCertResponse

E.3.5 AcaLaInterfacePdu

E.3.6 AcaMaInterfacePdu

E.3.7 AcaRaInterfacePdu

E.3.8 CertManagementPdu

E.3.9 CompositeCrl

E.3.10 CertificateChain

E.3.11 EcaEeInterfacePdu

E.3.12 EeEcaCertRequest

E.3.13 EcaEeCertResponse

E.3.14 EeMaInterfacePdu

E.3.15 EeRaInterfacePdu

E.3.16 EeRaCertRequest

E.3.17 AdditionalParams

E.3.18 ButterflyParamsOriginal

E.3.19 ButterflyExpansion

E.3.20 RaEeCertInfo

E.3.21 EeRaDownloadRequest

E.3.22 LaMaInterfacePdu

E.3.23 LaRaInterfacePdu

E.3.24 MaRaInterfacePdu

E.3.25 AaaAuthorizationInfo

E.3.26 RaEeCertAck

E.4 SCMS中的SPDU

E.4.1 概述

E.4.2 AcaEeCertResponseCubkSpdu

E.4.3 AcaEeCertResponsePlainSpdu

E.4.4 AcaEeCertResponsePrivateSpdu

E.4.5 CertificateChainSpdu

E.4.6 CompositeCrlSpdu

E.4.7 EcaEeCertResponseSpdu

E.4.8 EeEcaCertRequestSpdu

E.4.9 EeRaCertRequestPlainSpdu

E.4.10 EeRaCertRequestSpdu

E.4.11 EeRaDownloadRequestPlainSpdu

E.4.12 EeRaDownloadRequestSpdu

E.4.13 EeRaSuccessorEnrollmentCertRequestSpdu

E.4.14 RaEeCertAckSpdu

E.4.15 RaEeCertInfoSpdu

E.4.16 RaEeEnrollmentCertAckSpdu

E.4.17 SecurityMgmtAid

E.5 参数化类型(parameterized types)

E.5.1 概述

E.5.2 V2XSecData-Encrypted

E.5.3 V2XSecData-EncryptedOpen

E.5.4 V2XSecData-EncryptedSigned

E.5.5 V2XSecData-Signed

E.5.6 V2XSecData-SignedCertRequest

E.5.7 V2XSecData-SignedEncrypted

E.5.8 V2XSecData-SignedEncryptedCertRequest

E.5.9 V2XSecData-Unsecured

E.5.10 ScmsPdu-Scoped

E.5.11 ScopedCertificateRequest

E.5.12 SignedCertificateRequest

E.5.13 SignerSelf

E.5.14 SignerSingleCert

E.6 ACA-RA接口

E.6.1 概述

E.6.2 AcaRaInterfacePdu

E.6.3 RaAcaCertRequest

E.6.4 RaAcaCertRequestFlags

E.6.5 AcaRaCertResponse

E.6.6 RaAcaCertRequestSpdu

E.6.7 AcaRaCertResponseSpdu

E.7 LA-MA接口

E.7.1 概述

E.7.2 LaMaInterfacePdu

E.7.3 MaLaLinkageSeedRequest

E.7.4 IndividualLV

E.7.5 GroupLV

E.7.6 LaMaLinkageSeedResponse

E.7.7 IndividualLSInfo

E.7.8 GroupLSInfo

E.7.9 MaLaLinkageSeedRequestSpdu

E.7.10 LaMaLinkageSeedResponseSpdu

E.8 LA-RA接口

E.8.1 概述

E.8.2 LaRaInterfacePdu

E.8.3 PraLaLinkageValueRequest

E.8.4 PraLaIndividualLinkageValueRequest

E.8.5 LinkageChainId

E.8.6 PraLaGroupLinkageValueRequest

E.8.7 PraLaRequestHeader

E.8.8 LaPraLinkageValueResponse

E.8.9 IndividualLVResponseLinkageChain

E.8.10 GroupLVResponseLinkageChain

E.8.11 EncryptedIndividualLV

E.8.12 EncryptedGroupLV

E.8.13 PraLaIndividualLinkageValueRequestSpdu

E.8.14 PraLaGroupLinkageValueRequestSpdu

E.8.15 LaPraLinkageValueResponseSpdu

E.9 GBA流程相关接口

E.9.1 概述

E.9.2 V2X设备->AAA发送的请求消息

E.9.3 AAA->ECA/PRA/ARA转发的请求消息

E.9.4 ECA/PRA/ARA->AAA发送的请求消息

E.9.5 AAA->ECA/PRA/ARA发送的响应消息

E.9.6 ECA/PRA/ARA->V2X设备发送的响应消息

E.9.7 GBA认证授权系统->V2X设备转发的响应消息

E.10 安全证书管理AID的SSP

E.10.1 ScmsSsp

E.10.2 RootCaSsp

E.10.3 MaSsp

E.10.4 PgSsp

E.10.5 IcaSsp

E.10.6 EcaSsp

E.10.7 AcaSsp

E.10.8 CraSsp

E.10.9 DcmSsp

E.10.10 LaSsp

E.10.11 RaSsp

E.10.12 EeSsp

附 录 F(资料性附录)证书生命周期及更新场景

F.1 证书生命周期

F.2 证书更新场景

附 录 G(规范性附录)链接值相关定义

G.1 链接值生成算法

G.2 基于个体链接值的证书撤销验证算法

G.3 基于组链接值的证书撤销验证算法

附 录 H(规范性附录)可信CA证书列表及互信认证流程

H.1 概述

H.2 引用的数据结构

H.3 根证书可信列表

H.3.1 RootCtl

H.3.2 ToBeSignedRootCtl

H.3.3 PkiCtlInfo

H.3.4 下载根可信证书列表请求和响应参数说明

H.4 可信CA证书列表

H.4.1 PkiCtl

H.4.2 ToBeSignedPkiCtl

H.4.3 PkiCertInfo

H.4.4 下载PKI可信证书列表请求和响应参数说明

附 录 I(资料性附录)算法编码示例

I.1 概述

I.2 签名算法编码示例

I.3 加密算法编码示例

附 录 J(规范性附录)GBA机制应用层会话密钥产生及使用方法

J.1.1 应用层会话密钥种类

J.1.2 应用层会话密钥生成

J.1.3 应用层会话密钥使用

附 录 K(资料性附录)密钥衍生流程的一种算法建议

K.1 概述

K.2 密钥衍生函数

K.2.1 符号表达说明

K.2.2 密钥衍生函数

K.3 使用建议函数后的密钥衍生流程

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc