cisco ASA5510 配置实例

2008 年 11 月 11 日 07:52

ASA5510# SHOW RUN

: Saved

:

ASA Version 7.0(6)

!

hostname ASA5510

enable password 2KFQnbNIdI.2KYOU encrypted

names

dns-guard

!

interface Ethernet0/0 此接口为外部网络接口

nameif outside 设置为 OUTSIDE 外部接口模式

security-level 0 外部接口模式安全级别为最低 0

ip address 192.168.3.234 255.255.255.0 添加外部 IP 地址 (一般为电信/

网通提供)

!

interface Ethernet0/1 此接口为内部网络接口

nameif inside 设置为 INSIDE 内部接口模式

security-level 100 内部接口模式安全级别最高为 100

ip address 10.1.1.1 255.255.0.0 添加内部 IP 地址

!

interface Ethernet0/2 没用到

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

nameif management

security-level 100

ip address 192.168.1.1 255.255.255.0 没用,用网线连接管理的端口。

management-only

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

pager lines 24

logging asdm informational

mtu outside 1500

mtu inside 1500

mtu management 1500

no asdm history enable

arp timeout 14400

�

global (outside) 1 interface 一定要打表示 PAT 端口扩展:“1”为其 NAT ID

nat (inside) 1 10.1.0.0 255.255.0.0 转换所有 10.1.0.0 的内部地址

route outside 0.0.0.0 0.0.0.0 192.168.3.254 1 缺省路由

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00

timeout mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00

timeout uauth 0:05:00 absolute

http server enable 打开 http server

http 192.168.1.0 255.255.255.0 management 限定能通过 http 方式访问防火

墙的机器

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

telnet timeout 5

ssh timeout 5

console timeout 0

dhcpd address 10.1.1.30-10.1.1.200 inside DHCP 自动提供分配范围 为

10.1.1.30-200

dhcpd address 192.168.1.2-192.168.1.254 management

dhcpd dns 192.168.0.1 DNS 添加:可以是电信网通提供 直接添加,或者自己

的 DNS 服务器地址。

dhcpd lease 3600

dhcpd ping_timeout 50

dhcpd domain suzhou.jy 域名

dhcpd enable inside 打开内部网段自动分配

dhcpd enable management

Cryptochecksum:6148633dac00f8f7a3418833f98d5ad4

access-group icmp_in in interface outside 这两句表示,

access-list icmp_in extended permit icmp any any 允许 PING 包发送或接收

: end

关于 CISCO asa5510 防火墙端口映射配置

2009-05-21 14:18

先进思科防火墙,telnet 192.168.1.254

输入密码:

系统变成 ciscoasa>

再输入 en 回车后

�

再次输入密码

系统变成 ciscoasa#这个时候输入 show running-config 回车后

可以看到端口 E0/0 配的外网地址是多少,e0/配的内网地址是多少,和没有配的

端口地址。还能看见访问列表 access-list。再往下看可以看到具体的网络映射

地址。可以看到公网地址的那个端口具体映射到内网地址的那个端口。

回到

ciscoasa#

后在里面输入 conf t 回车后变成

ciscoasa(config)#在到端口里面,再输入 int e0/0 命令后就到 e0/0 端口命令

下面状态就变成

ciscoasa(config-if)#在此状态下再次输入

static (inside,outside) tcp 125.76.115.136 5222 192.168.1.132 5222

netmask 255.255.255.255

意思就是公网的 5222 端口映射到内网的 192.168.1.132 的 5222 端口下面.这个

时候命令符又变回

ciscoasa(config)#这个状态。这个时候你再次输入 sh ru 回车后就能看到自己

编辑的端口映射了。然后再次做个访问列表。在

ciscoasa(config)#下面输入 access-list outside-inside extended permit

tcp any host 125.76.115.136 eq 5222

这个时候你就可以把内网的地址的 5222 端口映射到公网去了再输入 wr 写入并保

存后,在输入 exit 就可以退出了

如果端口映射错了,也可以删除掉,具体做法是

在 ciscoasa(config)#模式下输入 no access-list outside-inside extended

permit tcp any host 125.76.115.136 eq 5222 就可以先将地址列表中的 5222

端口删除掉

再到 ciscoasa(config)#进入 e0/0 端口下面输入 int e0/0 模式就变成 e0/0 端

口编辑状态下

cisco asa(asa5510 设置)防火墙的配置详解

2010-02-08 10:02

�

asa5510(config)#

asa5510(config)# show run

: Saved

:

ASA Version 7.0(7)

!

hostname asa5510 主机名

domain-name 1cisco.com.cn 域名

enable password FgQ836L.2fG/AEir encrypted ASDM 的登陆密码

names

dns-guard

!

interface Ethernet0/0 外部接口

nameif outside 接口名

security-level 0

ip address X.X.X.X 255.255.255.248 IP 地址

!

interface Ethernet0/1 内部接口

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.0 ip 地址,内部电脑的网关

!

interface Ethernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

nameif management

security-level 100

ip address 1.1.1.1 255.255.255.0

management-only

!

passwd WXjstPgDOxFTLAaA encrypted

ftp mode passive

管理接口 可以关闭 默认 192.168.1.1

object-group network Public 定义一个 IP 组 组名为 Public (做 ACL 的时候

可以方便减少 ACL 条目、这里做的是 IP 组,其实还可以基于服务来做个组,)

network-object host 192.168.1.2 定义组内的 IP

network-object host 192.168.1.3

network-object host 192.168.1.4

network-object host 192.168.1.5

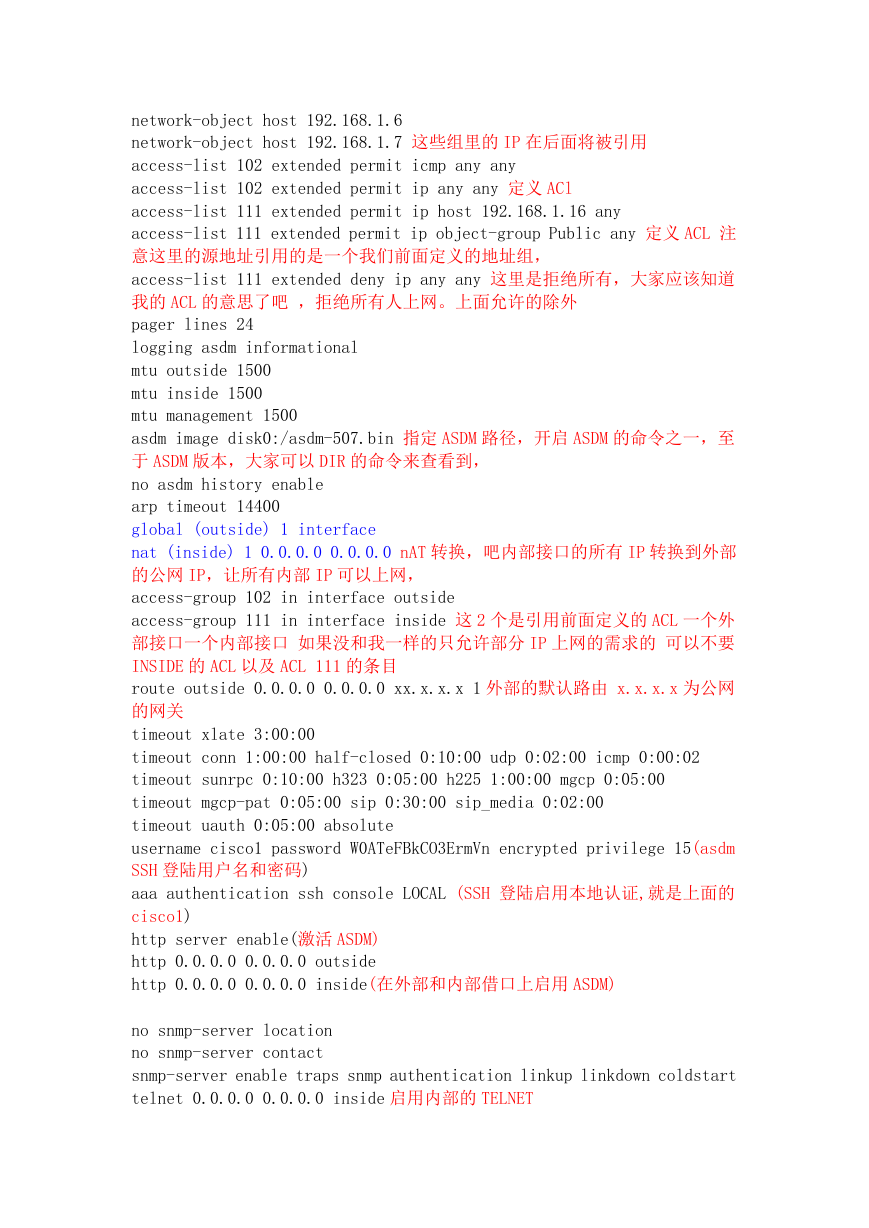

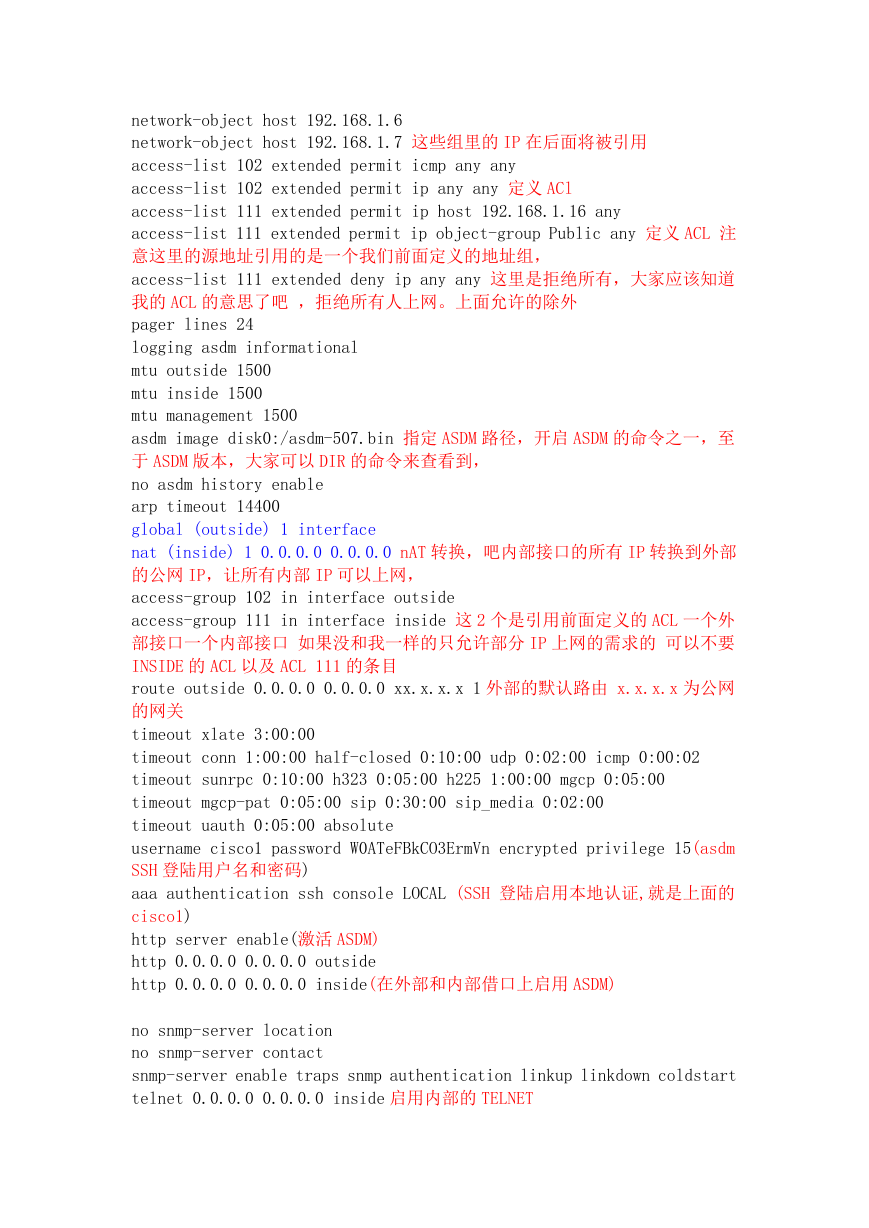

�

network-object host 192.168.1.6

network-object host 192.168.1.7 这些组里的 IP 在后面将被引用

access-list 102 extended permit icmp any any

access-list 102 extended permit ip any any 定义 ACl

access-list 111 extended permit ip host 192.168.1.16 any

access-list 111 extended permit ip object-group Public any 定义 ACL 注

意这里的源地址引用的是一个我们前面定义的地址组,

access-list 111 extended deny ip any any 这里是拒绝所有,大家应该知道

我的 ACL 的意思了吧 ,拒绝所有人上网。上面允许的除外

pager lines 24

logging asdm informational

mtu outside 1500

mtu inside 1500

mtu management 1500

asdm image disk0:/asdm-507.bin 指定 ASDM 路径,开启 ASDM 的命令之一,至

于 ASDM 版本,大家可以 DIR 的命令来查看到,

no asdm history enable

arp timeout 14400

global (outside) 1 interface

nat (inside) 1 0.0.0.0 0.0.0.0 nAT 转换,吧内部接口的所有 IP 转换到外部

的公网 IP,让所有内部 IP 可以上网,

access-group 102 in interface outside

access-group 111 in interface inside 这 2 个是引用前面定义的 ACL 一个外

部接口一个内部接口 如果没和我一样的只允许部分 IP 上网的需求的 可以不要

INSIDE 的 ACL 以及 ACL 111 的条目

route outside 0.0.0.0 0.0.0.0 xx.x.x.x 1 外部的默认路由 x.x.x.x 为公网

的网关

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00

timeout mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00

timeout uauth 0:05:00 absolute

username cisco1 password W0ATeFBkCO3ErmVn encrypted privilege 15(asdm

SSH 登陆用户名和密码)

aaa authentication ssh console LOCAL (SSH 登陆启用本地认证,就是上面的

cisco1)

http server enable(激活 ASDM)

http 0.0.0.0 0.0.0.0 outside

http 0.0.0.0 0.0.0.0 inside(在外部和内部借口上启用 ASDM)

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

telnet 0.0.0.0 0.0.0.0 inside 启用内部的 TELNET

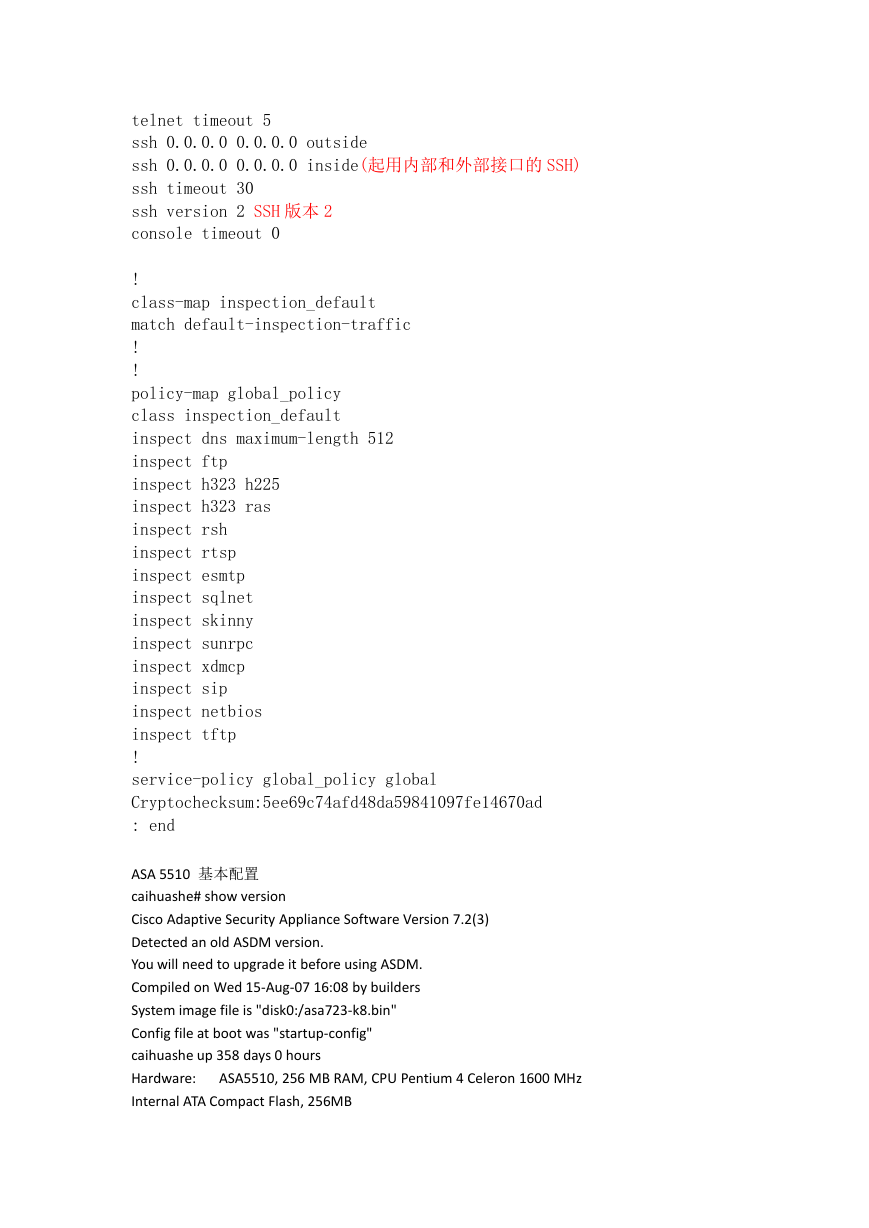

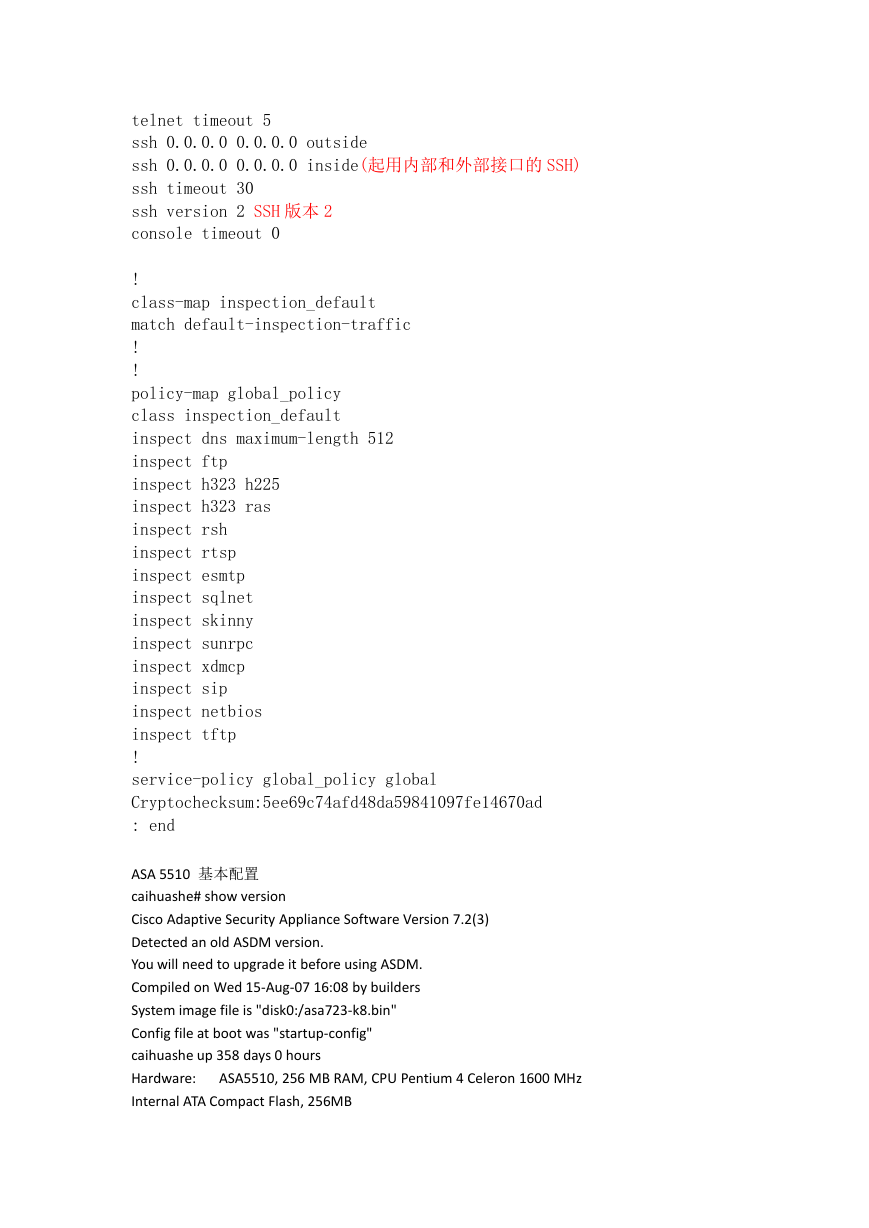

�

telnet timeout 5

ssh 0.0.0.0 0.0.0.0 outside

ssh 0.0.0.0 0.0.0.0 inside(起用内部和外部接口的 SSH)

ssh timeout 30

ssh version 2 SSH 版本 2

console timeout 0

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map global_policy

class inspection_default

inspect dns maximum-length 512

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

!

service-policy global_policy global

Cryptochecksum:5ee69c74afd48da59841097fe14670ad

: end

ASA 5510 基本配置

caihuashe# show version

Cisco Adaptive Security Appliance Software Version 7.2(3)

Detected an old ASDM version.

You will need to upgrade it before using ASDM.

Compiled on Wed 15-Aug-07 16:08 by builders

System image file is "disk0:/asa723-k8.bin"

Config file at boot was "startup-config"

caihuashe up 358 days 0 hours

Hardware:

Internal ATA Compact Flash, 256MB

ASA5510, 256 MB RAM, CPU Pentium 4 Celeron 1600 MHz

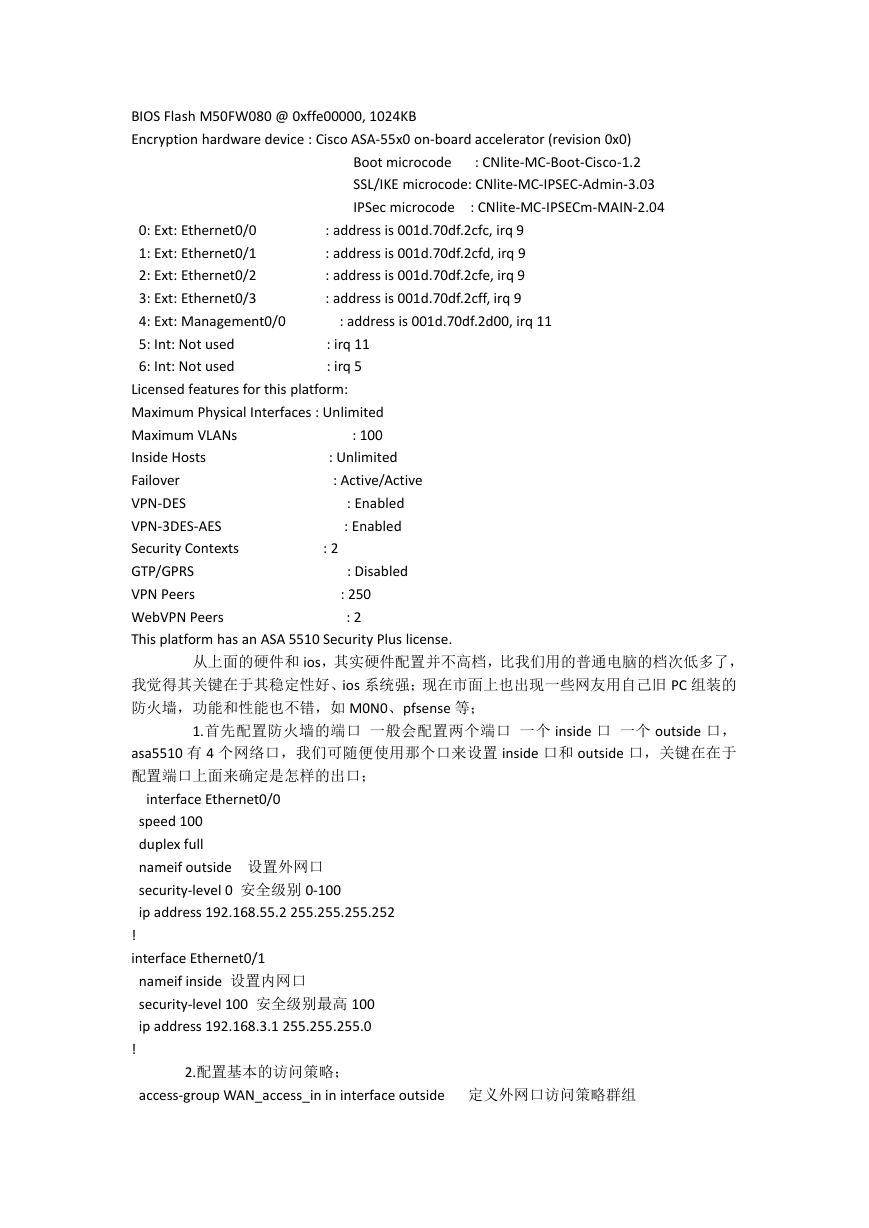

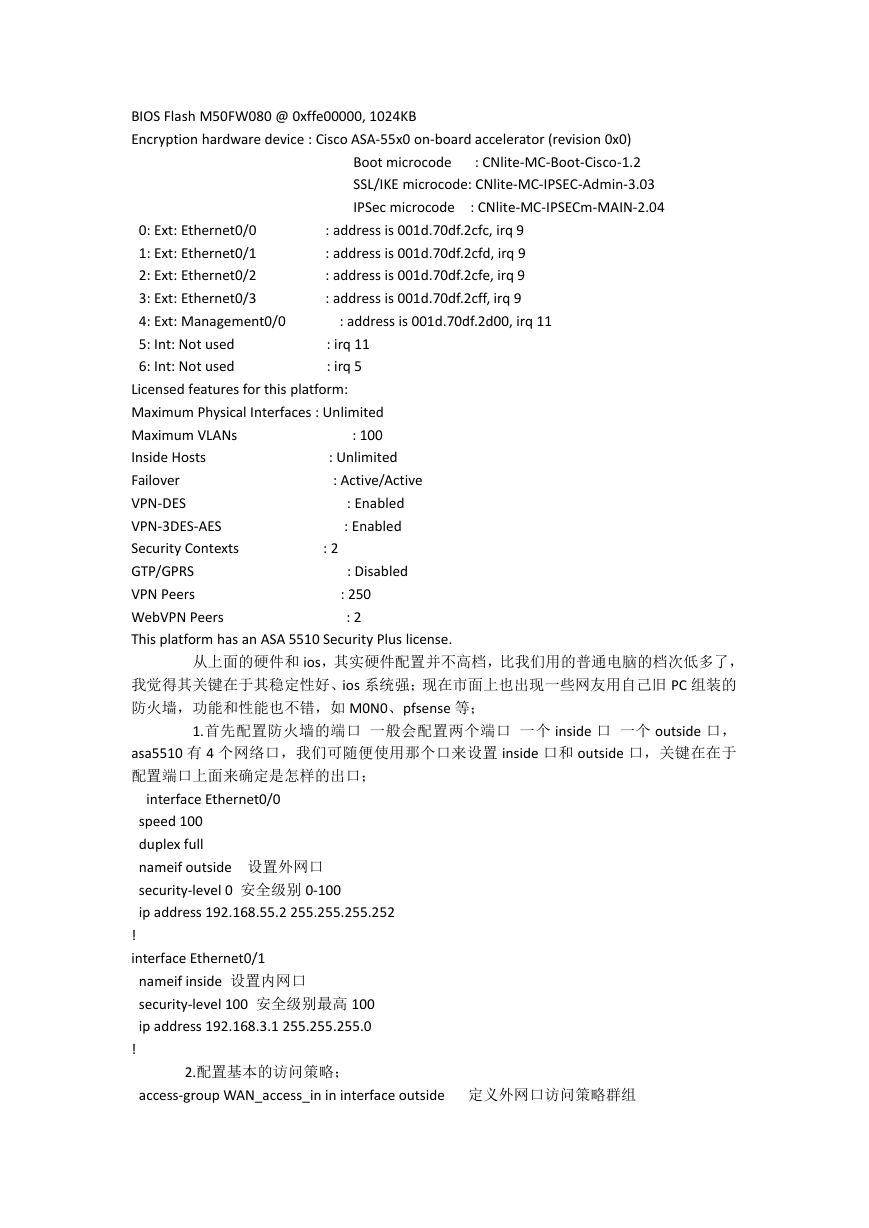

�

BIOS Flash M50FW080 @ 0xffe00000, 1024KB

Encryption hardware device : Cisco ASA-55x0 on-board accelerator (revision 0x0)

: CNlite-MC-Boot-Cisco-1.2

Boot microcode

SSL/IKE microcode: CNlite-MC-IPSEC-Admin-3.03

: CNlite-MC-IPSECm-MAIN-2.04

IPSec microcode

: address is 001d.70df.2cfc, irq 9

: address is 001d.70df.2cfd, irq 9

: address is 001d.70df.2cfe, irq 9

: address is 001d.70df.2cff, irq 9

: address is 001d.70df.2d00, irq 11

: irq 11

: irq 5

0: Ext: Ethernet0/0

1: Ext: Ethernet0/1

2: Ext: Ethernet0/2

3: Ext: Ethernet0/3

4: Ext: Management0/0

5: Int: Not used

6: Int: Not used

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs

: 100

Inside Hosts

Failover

VPN-DES

VPN-3DES-AES

Security Contexts

GTP/GPRS

VPN Peers

WebVPN Peers

This platform has an ASA 5510 Security Plus license.

: Disabled

: 250

: 2

: Unlimited

: Active/Active

: Enabled

: Enabled

: 2

从上面的硬件和 ios,其实硬件配置并不高档,比我们用的普通电脑的档次低多了,

我觉得其关键在于其稳定性好、ios 系统强;现在市面上也出现一些网友用自己旧 PC 组装的

防火墙,功能和性能也不错,如 M0N0、pfsense 等;

1.首先配置防火墙的端口 一般会配置两个端口 一个 inside 口 一个 outside 口,

asa5510 有 4 个网络口,我们可随便使用那个口来设置 inside 口和 outside 口,关键在在于

配置端口上面来确定是怎样的出口;

interface Ethernet0/0

speed 100

duplex full

nameif outside 设置外网口

security-level 0 安全级别 0-100

ip address 192.168.55.2 255.255.255.252

!

interface Ethernet0/1

nameif inside 设置内网口

security-level 100 安全级别最高 100

ip address 192.168.3.1 255.255.255.0

!

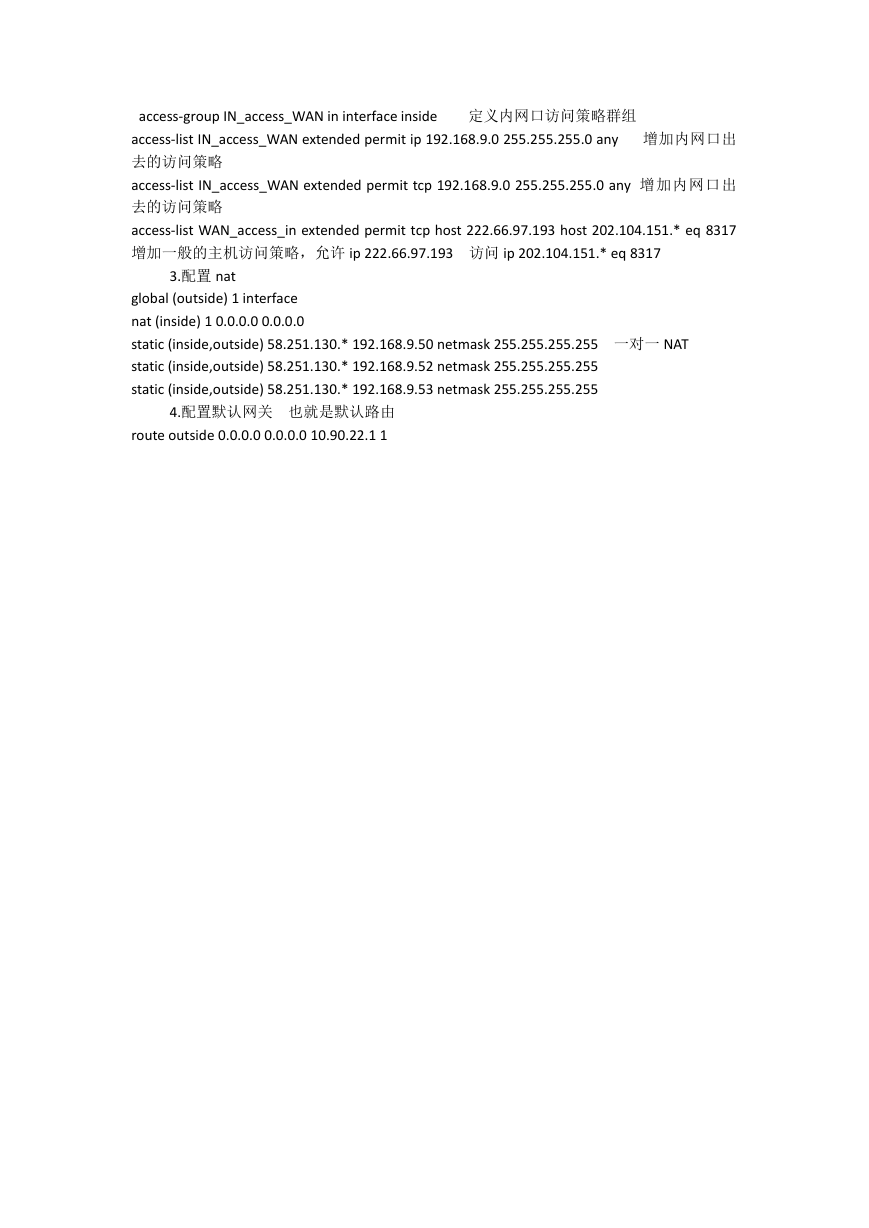

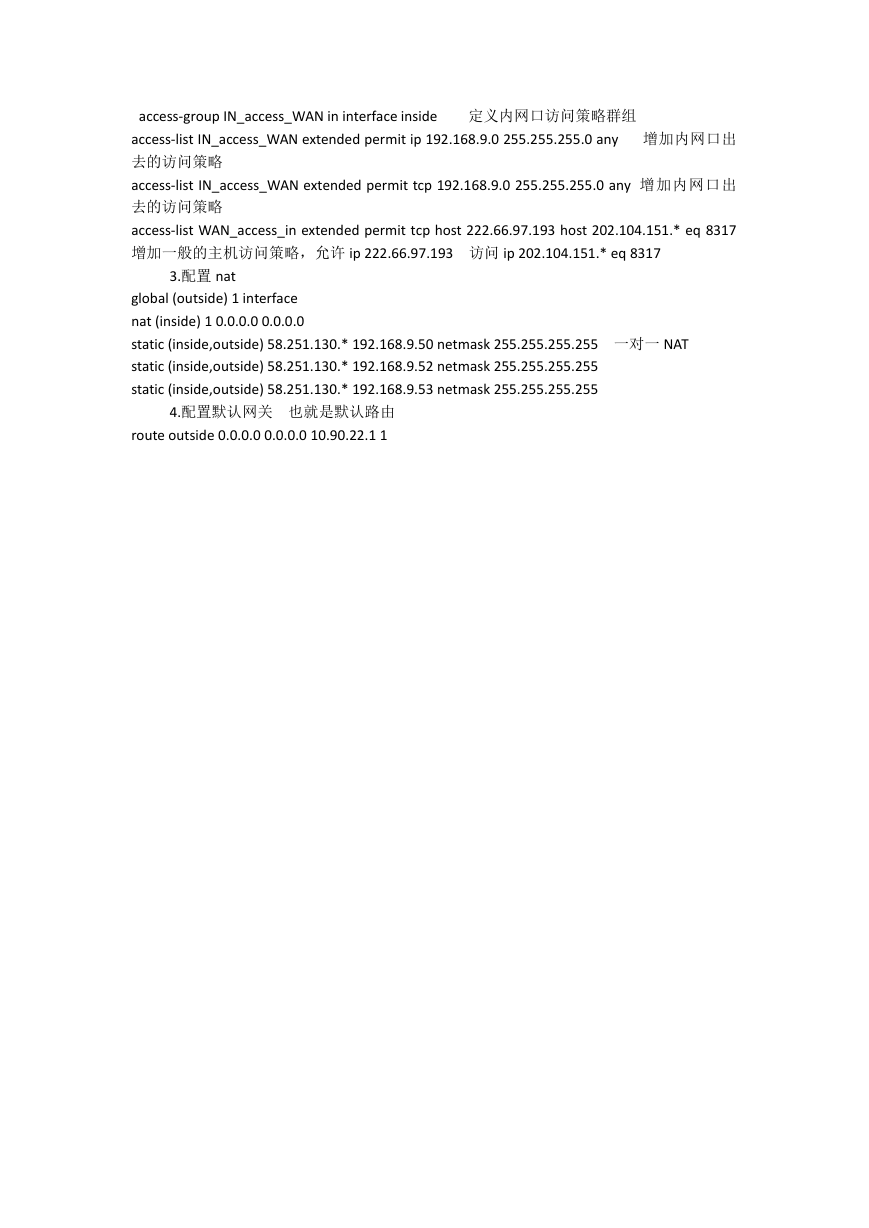

2.配置基本的访问策略;

access-group WAN_access_in in interface outside 定义外网口访问策略群组

�

定义内网口访问策略群组

access-group IN_access_WAN in interface inside

access-list IN_access_WAN extended permit ip 192.168.9.0 255.255.255.0 any 增加内网口出

去的访问策略

access-list IN_access_WAN extended permit tcp 192.168.9.0 255.255.255.0 any 增加内网口出

去的访问策略

access-list WAN_access_in extended permit tcp host 222.66.97.193 host 202.104.151.* eq 8317

增加一般的主机访问策略,允许 ip 222.66.97.193 访问 ip 202.104.151.* eq 8317

3.配置 nat

global (outside) 1 interface

nat (inside) 1 0.0.0.0 0.0.0.0

static (inside,outside) 58.251.130.* 192.168.9.50 netmask 255.255.255.255 一对一 NAT

static (inside,outside) 58.251.130.* 192.168.9.52 netmask 255.255.255.255

static (inside,outside) 58.251.130.* 192.168.9.53 netmask 255.255.255.255

4.配置默认网关 也就是默认路由

route outside 0.0.0.0 0.0.0.0 10.90.22.1 1

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc