AF 8.0.6 用户手册

�

目录

声明................................................................................................................................ 1

前言................................................................................................................................ 2

手册内容................................................................................................................ 2

本书约定................................................................................................................ 2

图形界面格式约定................................................................................................ 2

各类标志................................................................................................................ 3

技术支持................................................................................................................ 3

致谢........................................................................................................................ 4

第 1 章 安装指南.......................................................................................................... 5

1.1. 环境要求........................................................................................................ 5

1.2. 电源................................................................................................................ 5

1.3. 产品外观........................................................................................................ 6

1.4. 配置与管理.................................................................................................... 6

1.5. 设备接线方式................................................................................................ 7

第 2 章 控制台的使用.................................................................................................. 9

2.1. 登录 WebUI 配置界面 .................................................................................. 9

2.2. 配置和使用.................................................................................................. 10

第 3 章 功能说明........................................................................................................ 13

3.1. 激活设备和技术社区导航.......................................................................... 13

3.1.1. 进入技术社区................................................................................... 13

3.1.2. 安全助手........................................................................................... 14

3.2. 运行状态...................................................................................................... 31

3.2.1. 总览................................................................................................... 32

3.2.2. 安全运营中心................................................................................... 37

3.2.3. 业务安全........................................................................................... 40

3.2.4. 用户安全........................................................................................... 48

3.2.5. 流量会话........................................................................................... 54

�

3.2.6. DHCP 运行状态 ................................................................................ 69

3.2.7. 在线用户管理................................................................................... 69

3.2.8. 封锁攻击者 IP .................................................................................. 73

3.3. 网络.............................................................................................................. 75

3.3.1. 接口/区域 ......................................................................................... 75

3.3.2. 路由................................................................................................... 89

3.3.3. 虚拟网线......................................................................................... 114

3.3.4. 高级网络配置................................................................................. 115

3.3.5. 光口 bypass 设置 ............................................................................ 125

3.3.6. SSL VPN .......................................................................................... 126

3.3.7. IPSec VPN ....................................................................................... 180

3.4. 对象............................................................................................................ 231

3.4.1. 网络对象......................................................................................... 231

3.4.2. 服务................................................................................................. 237

3.4.3. 安全策略模板................................................................................. 240

3.4.4. 安全防护规则库............................................................................. 275

3.4.5. 内容识别库..................................................................................... 292

3.4.6. IP 地址库 ......................................................................................... 306

3.4.7. 时间计划......................................................................................... 307

3.4.8. 信任的证书颁发机构..................................................................... 311

3.5. 策略............................................................................................................ 311

3.5.1. 地址转换......................................................................................... 312

3.5.2. 访问控制......................................................................................... 326

3.5.3. 安全策略......................................................................................... 338

3.5.4. 解密................................................................................................. 373

3.5.5. 流量管理......................................................................................... 380

3.5.6. 配置向导......................................................................................... 401

3.5.7. 黑白名单......................................................................................... 412

3.5.8. 页面定制......................................................................................... 413

�

3.6. 系统............................................................................................................ 414

3.6.1.系统配置........................................................................................... 414

3.6.2. 管理员账号..................................................................................... 430

3.6.3. 系统维护......................................................................................... 435

3.6.4. 排障................................................................................................. 440

3.6.5. 高可用性......................................................................................... 447

3.7. 用户认证.................................................................................................... 452

3.7.1. 用户管理......................................................................................... 453

3.7.2. 用户认证......................................................................................... 497

3.7.3. 服务器访问认证............................................................................. 560

3.8. 下一代安全防护体系................................................................................ 562

3.8.1. 体系总览......................................................................................... 562

3.8.2. EDR.................................................................................................. 568

3.8.3. 云端增值服务................................................................................. 569

3.8.4. 安全防护能力................................................................................. 571

第 4 章 数据中心...................................................................................................... 573

4.1. 统计分析.................................................................................................... 573

4.1.1. 业务安全......................................................................................... 574

4.1.2. 用户安全......................................................................................... 576

4.1.3. 流量统计......................................................................................... 578

4.1.4. 应用统计......................................................................................... 581

4.1.5. 内容安全......................................................................................... 584

4.1.6. 业务模型学习监督......................................................................... 585

4.2. 日志查询.................................................................................................... 587

4.2.1. DOS 攻击......................................................................................... 588

4.2.2. WEB 应用防护 ................................................................................ 590

4.2.3. 漏洞攻击防护................................................................................. 593

4.2.4. 僵尸网络......................................................................................... 597

4.2.5. 内容安全......................................................................................... 598

�

4.2.6. 应用控制......................................................................................... 602

4.2.7. SSL VPN 用户日志 ......................................................................... 604

4.2.8. 本机安全事件................................................................................. 605

4.2.9. 本机访问控制................................................................................. 605

4.2.10. 用户登录/注销 ............................................................................. 607

4.2.11. 系统操作....................................................................................... 608

4.3. 报表............................................................................................................ 610

4.3.1. 报表订阅......................................................................................... 610

4.3.2. 自定义报表..................................................................................... 616

4.3.3. 管理员操作报表............................................................................. 618

4.4. 系统............................................................................................................ 618

4.4.1. 系统设置......................................................................................... 619

4.4.2. 日志库............................................................................................. 620

第 5 章 案例集.......................................................................................................... 621

5.1. 设备部署配置案例.................................................................................... 621

5.1.1. 路由接口配置案例......................................................................... 621

5.1.2. 透明接口配置案例......................................................................... 627

5.1.3. 虚拟网线接口配置案例................................................................. 635

5.1.4. 旁路镜像接口配置案例................................................................. 639

5.1.5. 子接口配置案例............................................................................. 643

5.1.6. 混合部署配置案例......................................................................... 645

5.1.7. 二次穿透部署案例......................................................................... 651

5.2. 策略路由配置案例.................................................................................... 652

5.2.1. 策略路由配置案例 1...................................................................... 652

5.2.2. 策略路由配置案例 2...................................................................... 655

5.3. ARP 代理配置案例 .................................................................................... 658

5.4. DHCP 配置案例 ......................................................................................... 660

5.4.1. 服务器配置案例............................................................................. 660

5.4.2. DHCP 中继配置案例 ...................................................................... 662

�

5.5. Dos/DDos 防护配置案例 ........................................................................... 664

5.6. 应用控制策略配置案例............................................................................ 674

5.7. 内容安全策略配置案例............................................................................ 677

5.8. 漏洞攻击防护典型配置案例.................................................................... 682

5.9. WEB 应用防护配置案例 ........................................................................... 688

5.9.1. WEB 应用防护配置案例一 WAF ................................................. 688

5.9.2. WEB 应用防护配置案例二 数据防泄密 ...................................... 694

5.10. 网站篡改防护 2.0 应用案例................................................................... 700

5.11. 双机热备案例.......................................................................................... 709

5.12. SSL VPN 配置案例 .................................................................................. 716

5.12.1. 新建用户配置案例....................................................................... 716

5.12.2. TCP 应用配置案例 ....................................................................... 717

附录 SANGFOR 设备升级系统的使用 .................................................................. 721

�

声明

Copyright ©2000- 2018 深信服科技股份有限公司及其许可者版权所有,保留

一切权利。

未经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分

或全部,并不得以任何形式传播。

深信服科技股份有限公司(以下简称为深信服科技、SANGFOR)。

SANGFOR 为深信服科技股份有限公司的商标。对于本手册出现的其他公司

的商标、产品标识和商品名称,由各自权利人拥有。

除非另有约定,本手册仅作为使用指导,本手册中的所有陈述、信息和建议

不构成任何明示或暗示的担保。

本手册内容如发生更改,恕不另行通知。

如需要获取最新手册,请联系深信服科技股份有限公司技术服务部。

1

�

前言

手册内容

第 1 部分 SANGFOR AF 产品安装指南。该部分主要介绍 AF 设备的外观特

点及功能特性和性能参数,以及连接前的准备和注意事项。

第 2 部分 SANGFOR AF 控制台的使用,如何登陆控制台等。

第 3 部分 SANGFOR AF 的功能说明及使用。

第 4 部分 SANGFOR AF 数据中心的功能说明及使用。

第 5 部分 案例集。讲解各功能模块在常见环境下的配置案例。

本手册以 SANGFOR AF-1000-D600 为例进行配置。由于各型号产品硬件

和软件规格存在一定差异,所有涉及产品规格的问题需要和深信服科技股份有

限公司联系确认。

本书约定

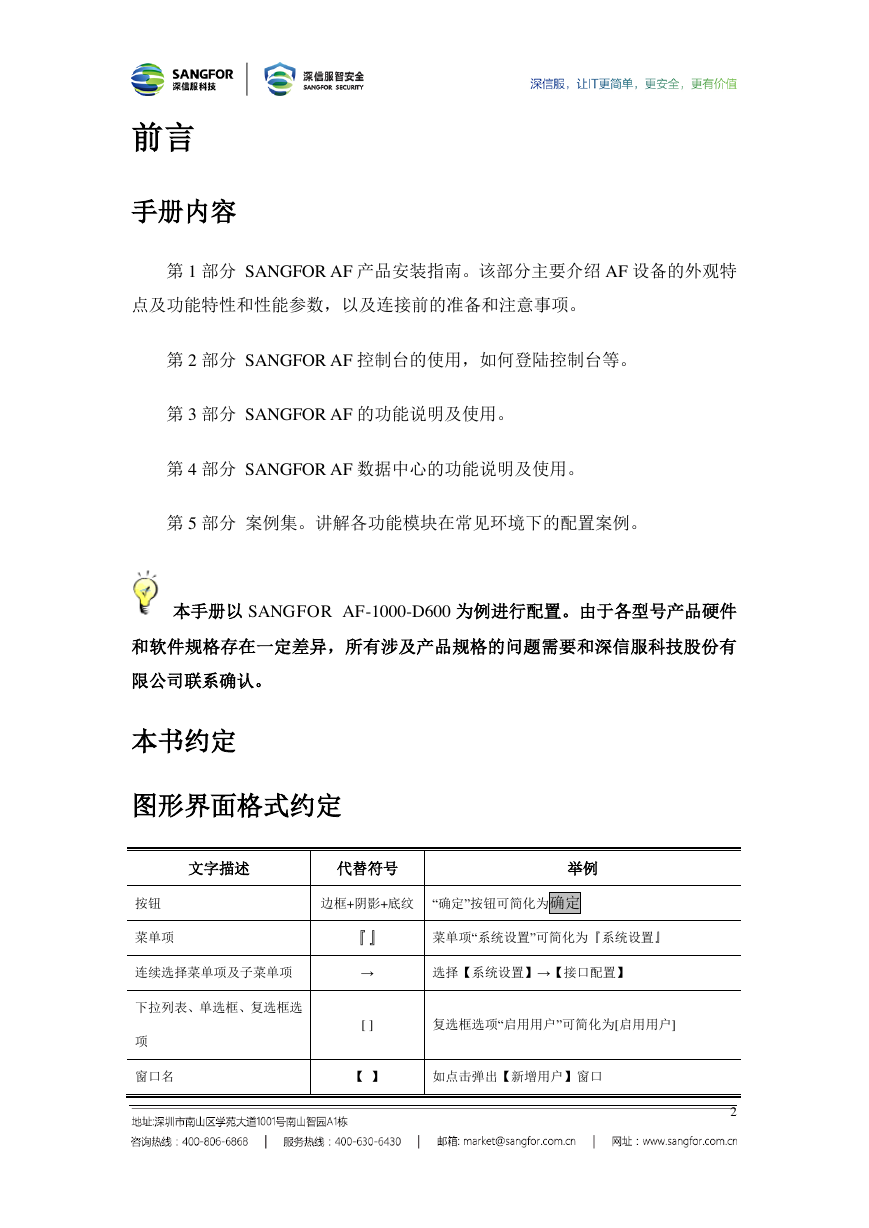

图形界面格式约定

文字描述

代替符号

举例

按钮

菜单项

边框+阴影+底纹

“确定”按钮可简化为确定

『』

菜单项“系统设置”可简化为『系统设置』

连续选择菜单项及子菜单项

下拉列表、单选框、复选框选

→

[ ]

选择【系统设置】→【接口配置】

复选框选项“启用用户”可简化为[启用用户]

项

窗口名

【 】

如点击弹出【新增用户】窗口

2

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc