一、竞赛时间

8:30-11:30,共计 3 小时。

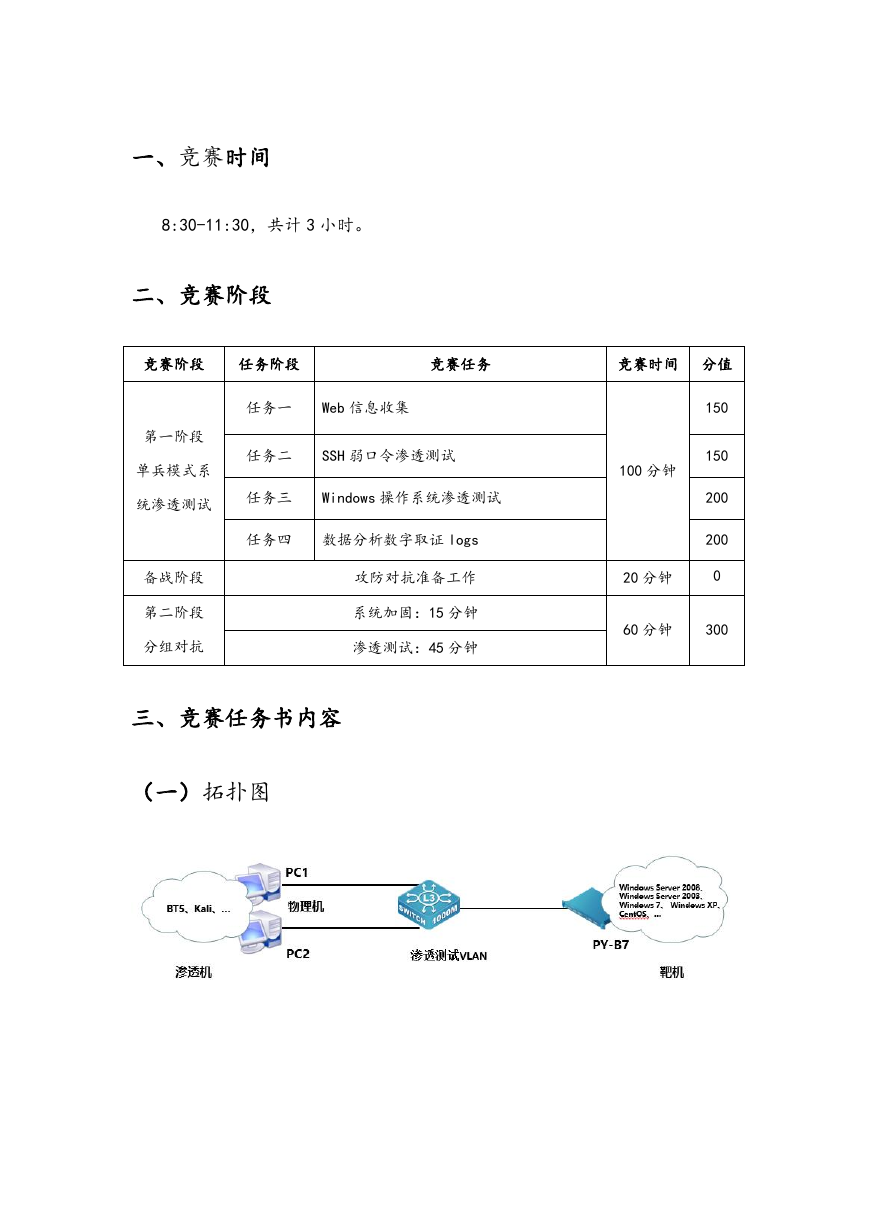

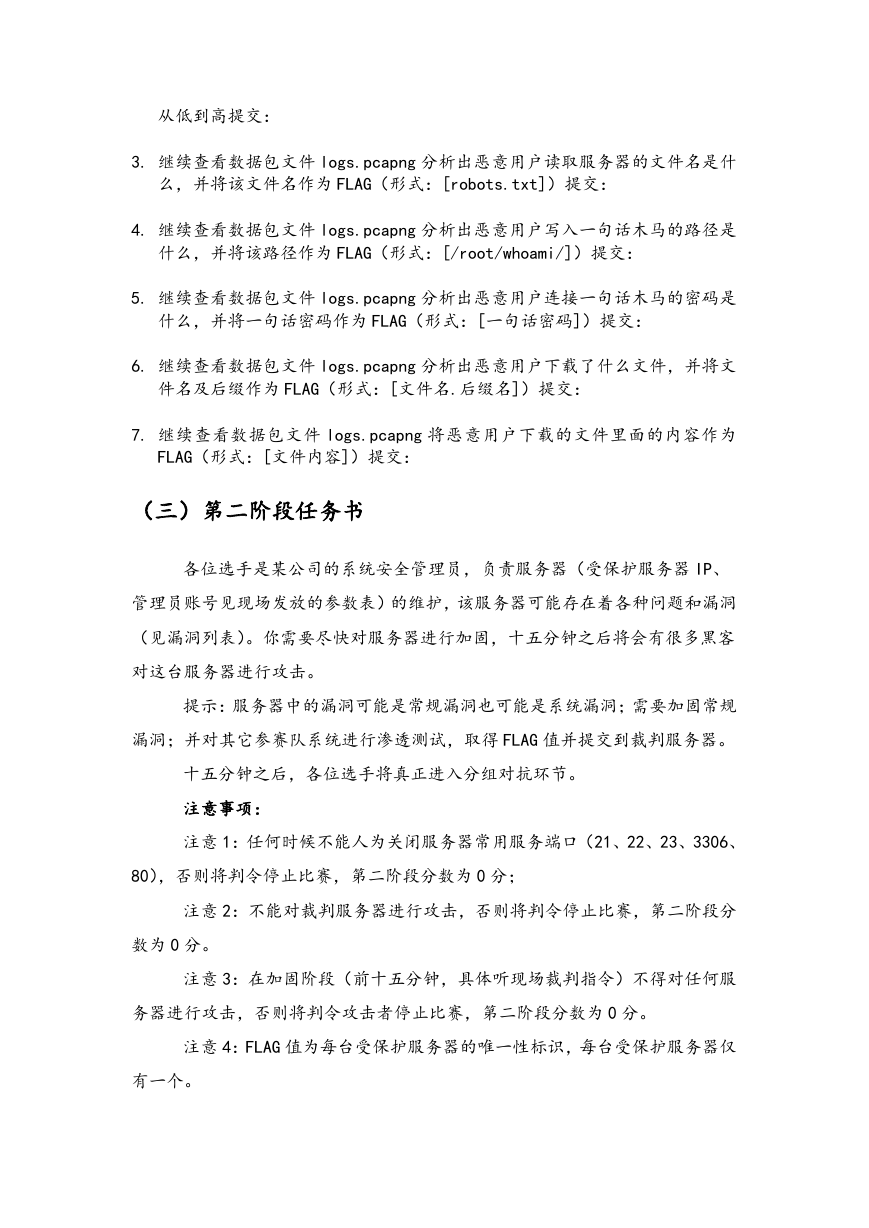

二、竞赛阶段

竞赛阶段

任务阶段

竞赛任务

竞赛时间 分值

第一阶段

单兵模式系

统渗透测试

备战阶段

第二阶段

分组对抗

任务一 Web 信息收集

任务二 SSH 弱口令渗透测试

任务三 Windows 操作系统渗透测试

任务四 数据分析数字取证 logs

100 分钟

攻防对抗准备工作

20 分钟

150

150

200

200

0

系统加固:15 分钟

渗透测试:45 分钟

60 分钟

300

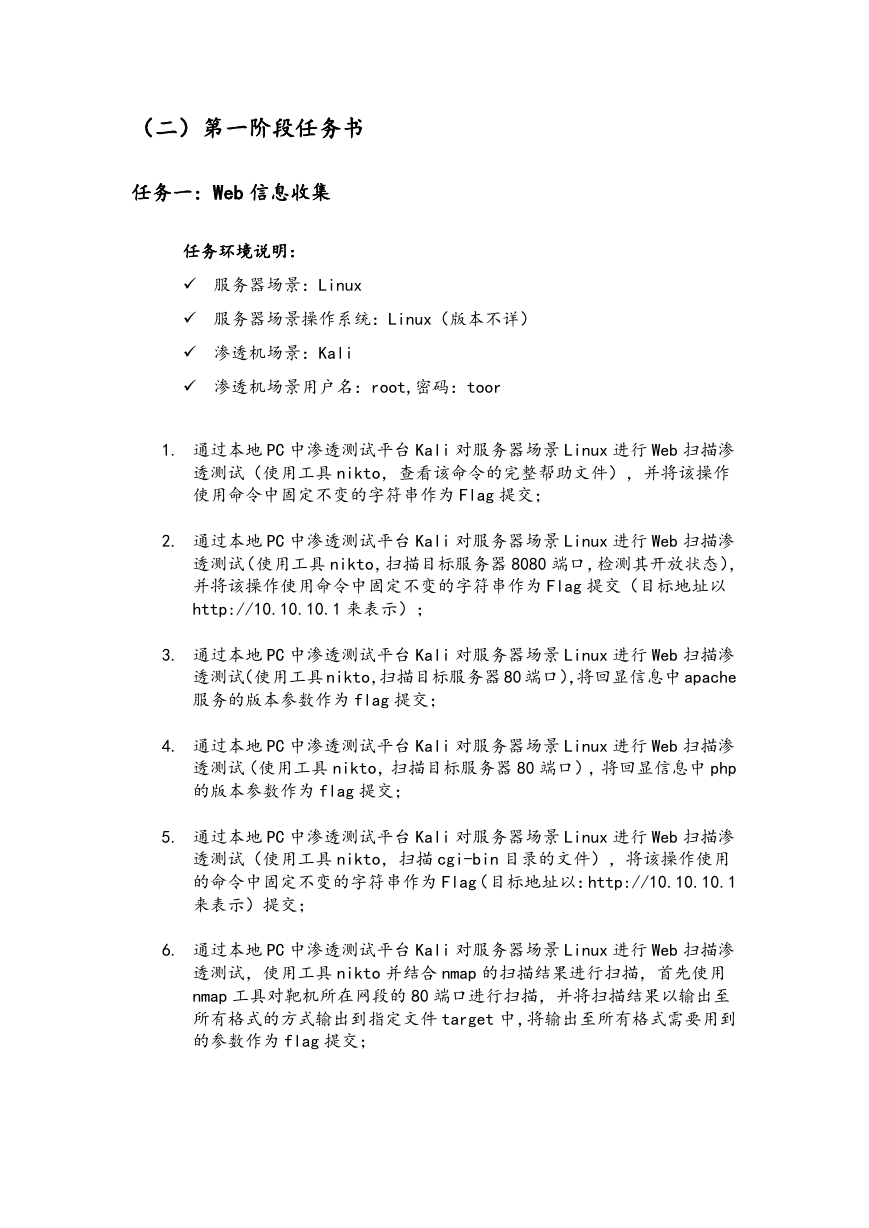

三、竞赛任务书内容

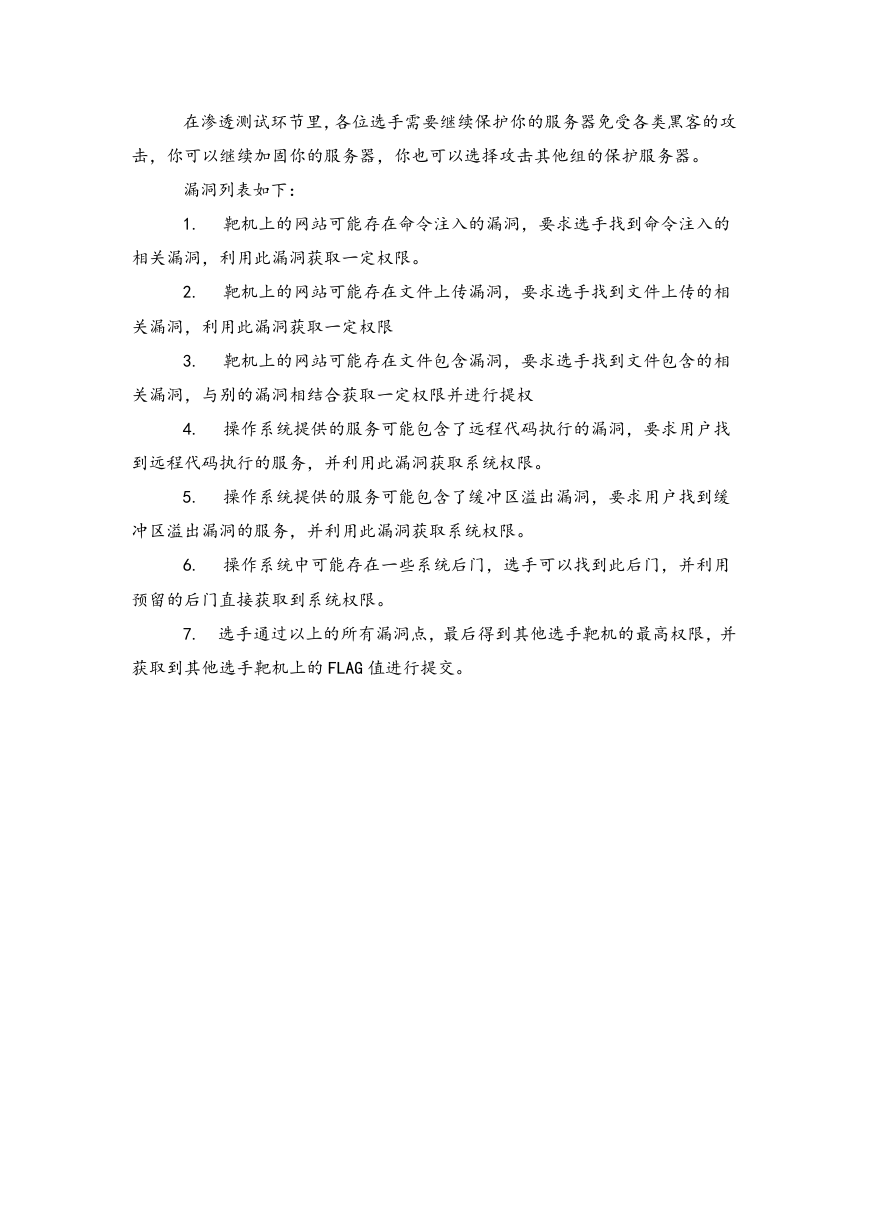

(一)拓扑图

�

(二)第一阶段任务书

任务一:Web 信息收集

任务环境说明:

服务器场景:Linux

服务器场景操作系统:Linux(版本不详)

渗透机场景:Kali

渗透机场景用户名:root,密码:toor

1. 通过本地 PC 中渗透测试平台 Kali 对服务器场景 Linux 进行 Web 扫描渗

透测试(使用工具 nikto,查看该命令的完整帮助文件),并将该操作

使用命令中固定不变的字符串作为 Flag 提交;

2. 通过本地 PC 中渗透测试平台 Kali 对服务器场景 Linux 进行 Web 扫描渗

透测试(使用工具 nikto,扫描目标服务器 8080 端口,检测其开放状态),

并将该操作使用命令中固定不变的字符串作为 Flag 提交(目标地址以

http://10.10.10.1 来表示);

3. 通过本地 PC 中渗透测试平台 Kali 对服务器场景 Linux 进行 Web 扫描渗

透测试(使用工具 nikto,扫描目标服务器 80 端口),将回显信息中 apache

服务的版本参数作为 flag 提交;

4. 通过本地 PC 中渗透测试平台 Kali 对服务器场景 Linux 进行 Web 扫描渗

透测试(使用工具 nikto,扫描目标服务器 80 端口),将回显信息中 php

的版本参数作为 flag 提交;

5. 通过本地 PC 中渗透测试平台 Kali 对服务器场景 Linux 进行 Web 扫描渗

透测试(使用工具 nikto,扫描 cgi-bin 目录的文件),将该操作使用

的命令中固定不变的字符串作为 Flag(目标地址以:http://10.10.10.1

来表示)提交;

6. 通过本地 PC 中渗透测试平台 Kali 对服务器场景 Linux 进行 Web 扫描渗

透测试,使用工具 nikto 并结合 nmap 的扫描结果进行扫描,首先使用

nmap 工具对靶机所在网段的 80 端口进行扫描,并将扫描结果以输出至

所有格式的方式输出到指定文件 target 中,将输出至所有格式需要用到

的参数作为 flag 提交;

�

7. 通过本地 PC 中渗透测试平台 Kali 对服务器场景 Linux 进行 Web 扫描渗

透测试,使用工具 nikto 扫描第六题生成的 target 文件中的网站,并将

该操作使用的所有命令作为 FLAG 提交。

任务二:SSH 弱口令渗透测试

任务环境说明:

服务器场景:Linux

服务器场景操作系统:Linux(版本不详)

渗透机场景:BT5

渗透机场景用户名:root,密码:toor

1. 在本地 PC 渗透测试平台 BT5 中使用 zenmap 工具扫描服务器场景 Linux

所在网段(例如:172.16.101.0/24)范围内存活的主机 IP 地址和指定开

放的 21、22、23 端口。并将该操作使用的命令中必须要添加的字符串作

为 FLAG 提交(忽略 ip 地址);

2. 通过本地 PC 中渗透测试平台 BT5 对服务器场景 Linux 进行系统服务及版

本扫描渗透测试,并将该操作显示结果中 SSH 服务对应的服务端口信息

作为 FLAG 提交;

3. 在本地 PC 渗透测试平台 BT5 中使用 MSF 模块对其爆破,使用 search 命

令,并将扫描弱口令模块的名称信息作为 FLAG 提交;

4. 在上一题的基础上使用命令调用该模块,并查看需要配置的信息(使用

show options 命令),将回显中需要配置的目标地址,密码使用的猜解

字典,线程,账户配置参数的字段作为 FLAG 提交(之间以英文逗号分隔,

例 hello,test,..,..);

5. 在 msf 模块中配置目标靶机 IP 地址,将配置命令中的前两个单词作为

FLAG 提交;

6. 在 msf 模块中指定密码字典,字典路径为/root/2.txt,用户名为 test

爆破获取密码并将得到的密码作为 FLAG 提交;

7. 在上一题的基础上,使用第 6 题获取到的密码 SSH 到靶机,将 test 用户

家目录中唯一一个后缀为.bmp 图片的文件名的字符串作为 FLAG 提交。

任务三:Windows 操作系统渗透测试

任务环境说明:

�

服务器场景:Windows

服务器场景操作系统:Windows(版本不详)

渗透机场景:Kali

渗透机场景用户名:root,密码:toor

1. 通过本地 PC 中渗透测试平台 Kali 对服务器场景 Windows 进行操作系统

扫描渗透测试,并将该操作显示结果“Running:”之后的字符串作为

FLAG 提交;

2. 通过本地 PC 中渗透测试平台 Kali 对服务器场景 Windows 进行系统服务

及版本扫描渗透测试,并将该操作显示结果中 445 端口对应的服务版本

信息字符串作为 FLAG 提交;

3. 通过本地 PC 中渗透测试平台 Kali 对服务器场景 Windows 进行渗透测试,

将该场景网络连接信息中的 DNS 信息作为 FLAG 提交;(例如

114.114.114.114);

4. 通过本地 PC 中渗透测试平台 Kali 对服务器场景 Windows 进行渗透测试,

将该场景桌面上 111 文件夹中唯一一个后缀为.docx 文件的文件名称作

为 FLAG 提交;

5. 通过本地 PC 中渗透测试平台 Kali 对服务器场景 Windows 进行渗透测试,

将该场景桌面上 111 文件夹中唯一一个后缀为.docx 文件的文档内容作

为 FLAG 提交;

6. 通过本地 PC 中渗透测试平台 Kali 对服务器场景 Windows 进行渗透测试,

将该场景桌面上 222 文件夹中唯一一个图片中的英文单词作为 FLAG 提交

任务四:数据分析数字取证 logs

任务环境说明:

渗透机场景:Windows 7

渗透机场景用户名:administrator,密码:123456

1. 使用 Wireshark 查看并分析 Windows 7 桌面下的 logs.pcapng 数据包文件,

通过分析数据包 logs.pcapng 找出恶意用户目录扫描的第 9 个文件,并将该

文件名作为 FLAG(形式:[robots.txt])提交:

2. 继续查看数据包文件 logs.pcapng,分析出恶意用户扫描了哪些端口,并将

全部的端口作为 FLAG(形式:[端口名 1,端口名 2,端口名 3…,端口名 n])

�

从低到高提交:

3. 继续查看数据包文件 logs.pcapng 分析出恶意用户读取服务器的文件名是什

么,并将该文件名作为 FLAG(形式:[robots.txt])提交:

4. 继续查看数据包文件 logs.pcapng 分析出恶意用户写入一句话木马的路径是

什么,并将该路径作为 FLAG(形式:[/root/whoami/])提交:

5. 继续查看数据包文件 logs.pcapng 分析出恶意用户连接一句话木马的密码是

什么,并将一句话密码作为 FLAG(形式:[一句话密码])提交:

6. 继续查看数据包文件 logs.pcapng 分析出恶意用户下载了什么文件,并将文

件名及后缀作为 FLAG(形式:[文件名.后缀名])提交:

7. 继续查看数据包文件 logs.pcapng 将恶意用户下载的文件里面的内容作为

FLAG(形式:[文件内容])提交:

(三)第二阶段任务书

各位选手是某公司的系统安全管理员,负责服务器(受保护服务器 IP、

管理员账号见现场发放的参数表)的维护,该服务器可能存在着各种问题和漏洞

(见漏洞列表)。你需要尽快对服务器进行加固,十五分钟之后将会有很多黑客

对这台服务器进行攻击。

提示:服务器中的漏洞可能是常规漏洞也可能是系统漏洞;需要加固常规

漏洞;并对其它参赛队系统进行渗透测试,取得 FLAG 值并提交到裁判服务器。

十五分钟之后,各位选手将真正进入分组对抗环节。

注意事项:

注意 1:任何时候不能人为关闭服务器常用服务端口(21、22、23、3306、

80),否则将判令停止比赛,第二阶段分数为 0 分;

注意 2:不能对裁判服务器进行攻击,否则将判令停止比赛,第二阶段分

数为 0 分。

注意 3:在加固阶段(前十五分钟,具体听现场裁判指令)不得对任何服

务器进行攻击,否则将判令攻击者停止比赛,第二阶段分数为 0 分。

注意 4:FLAG 值为每台受保护服务器的唯一性标识,每台受保护服务器仅

有一个。

�

在渗透测试环节里,各位选手需要继续保护你的服务器免受各类黑客的攻

击,你可以继续加固你的服务器,你也可以选择攻击其他组的保护服务器。

漏洞列表如下:

1. 靶机上的网站可能存在命令注入的漏洞,要求选手找到命令注入的

相关漏洞,利用此漏洞获取一定权限。

2. 靶机上的网站可能存在文件上传漏洞,要求选手找到文件上传的相

关漏洞,利用此漏洞获取一定权限

3. 靶机上的网站可能存在文件包含漏洞,要求选手找到文件包含的相

关漏洞,与别的漏洞相结合获取一定权限并进行提权

4. 操作系统提供的服务可能包含了远程代码执行的漏洞,要求用户找

到远程代码执行的服务,并利用此漏洞获取系统权限。

5. 操作系统提供的服务可能包含了缓冲区溢出漏洞,要求用户找到缓

冲区溢出漏洞的服务,并利用此漏洞获取系统权限。

6. 操作系统中可能存在一些系统后门,选手可以找到此后门,并利用

预留的后门直接获取到系统权限。

7. 选手通过以上的所有漏洞点,最后得到其他选手靶机的最高权限,并

获取到其他选手靶机上的 FLAG 值进行提交。

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc