脚本病毒实验

【实验环境】

Windows 实验台

【实验内容】

脚本实验平台根据用户指定需求,自动生成脚本病毒代码,并在界面中呈现给用户,用

户可以编辑代码,运行脚本,观察脚本运行现象,并分析脚本实现,脚本实验具体内容包括:

(1) 复制病毒副本到系统文件夹;

(2) 复制病毒副本到启动菜单;

(3) 禁止“运行”菜单;

(4) 禁止“关闭系统”菜单;

(5) 禁止显示桌面所有图标;

(6) 禁止“任务栏”和“开始”;

(7) 禁止“控制面板”;

(8) 修改“IE”默认页。

【实验原理】

脚本病毒通常是 JavaScript 或 VBScript 等语言编写的恶意代码, 一般带有广告性质,

会修改 IE 首页、修改注册表等信息,对用户计算机造成破坏。

通过网页进行的传播的病毒较为典型,脚本病毒还会有如下前缀:VBS、JS(表明是何

种 脚 本 编 写 的 ) , 如 欢 乐 时 光 (VBS.Happytime) 、 十 四 日 (Js.Fortnight.c.s) 、 红 色 代 码

(Script.Redlof)等。

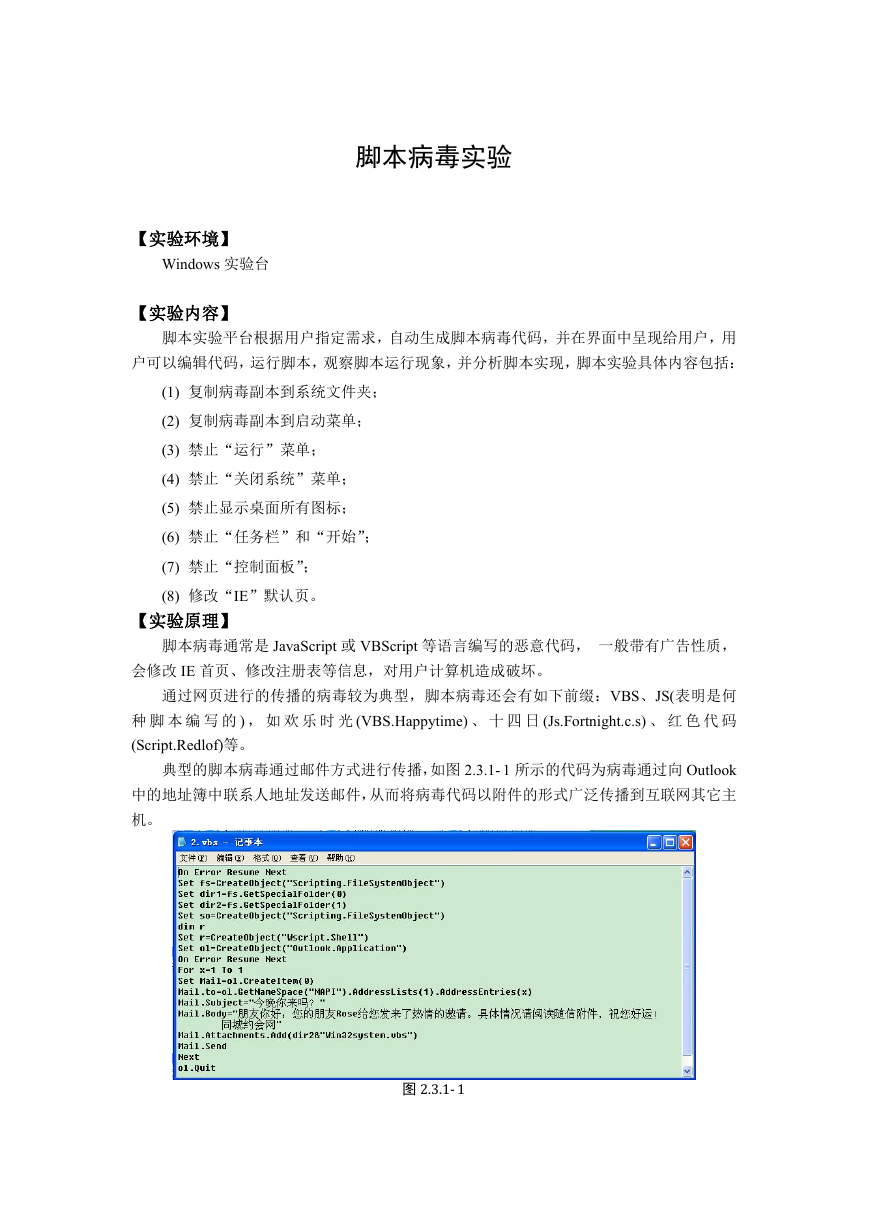

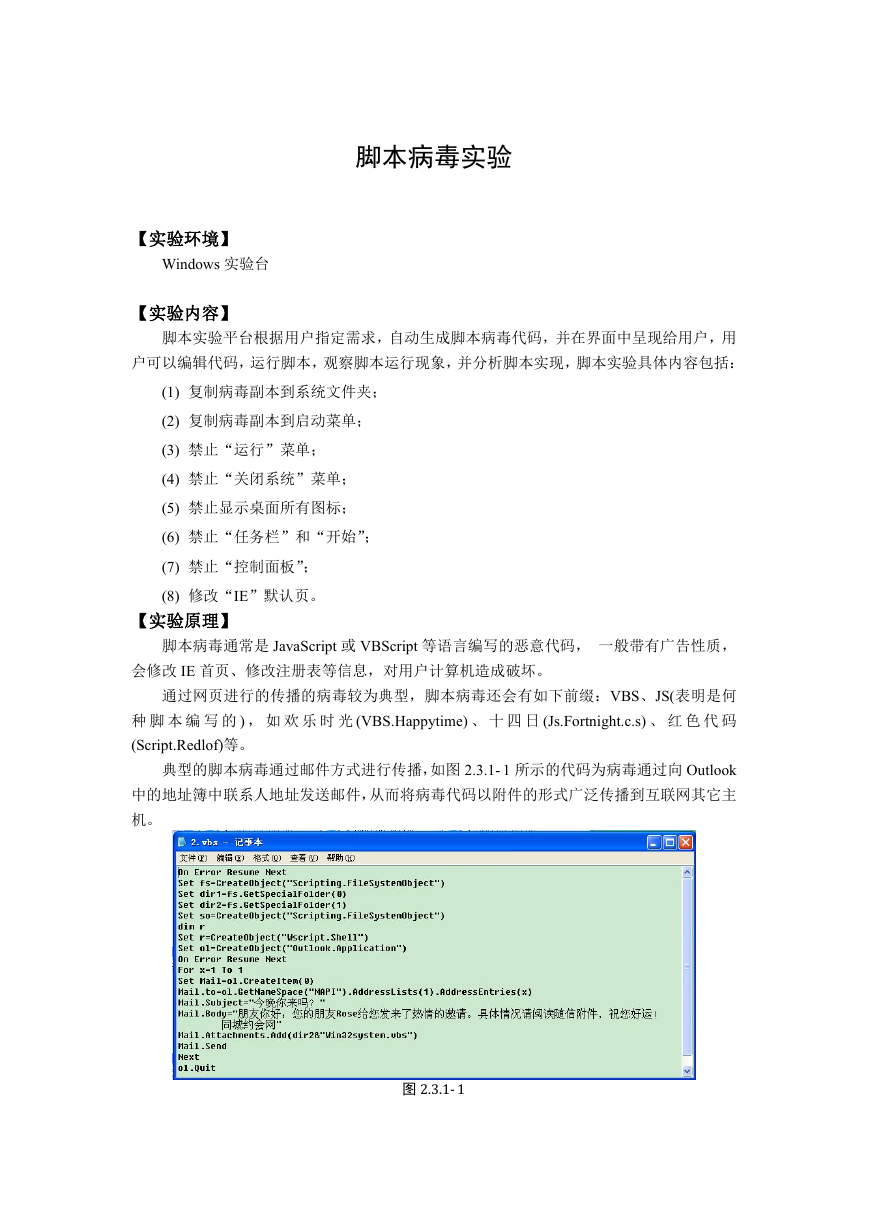

典型的脚本病毒通过邮件方式进行传播,如图 2.3.1- 1 所示的代码为病毒通过向 Outlook

中的地址簿中联系人地址发送邮件,从而将病毒代码以附件的形式广泛传播到互联网其它主

机。

图2.3.1-1

�

实验步骤】

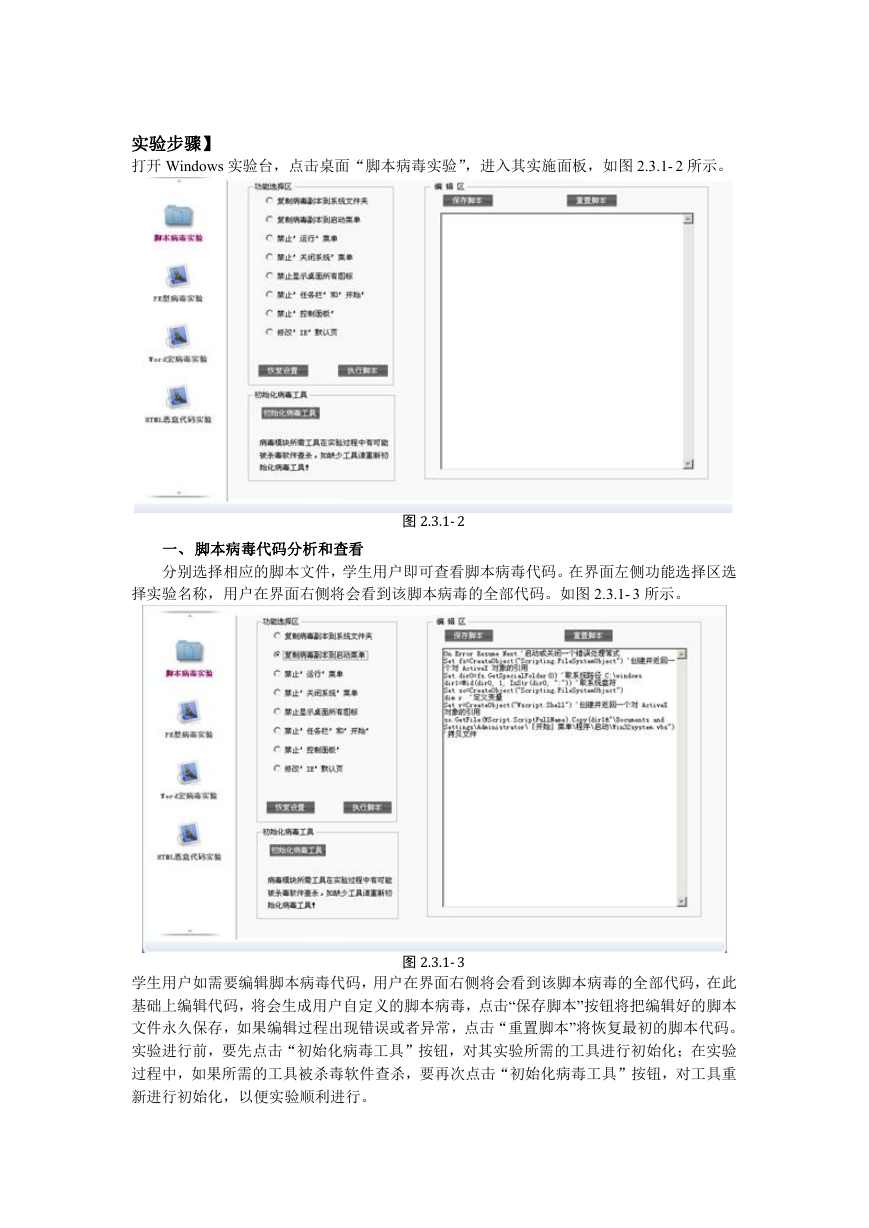

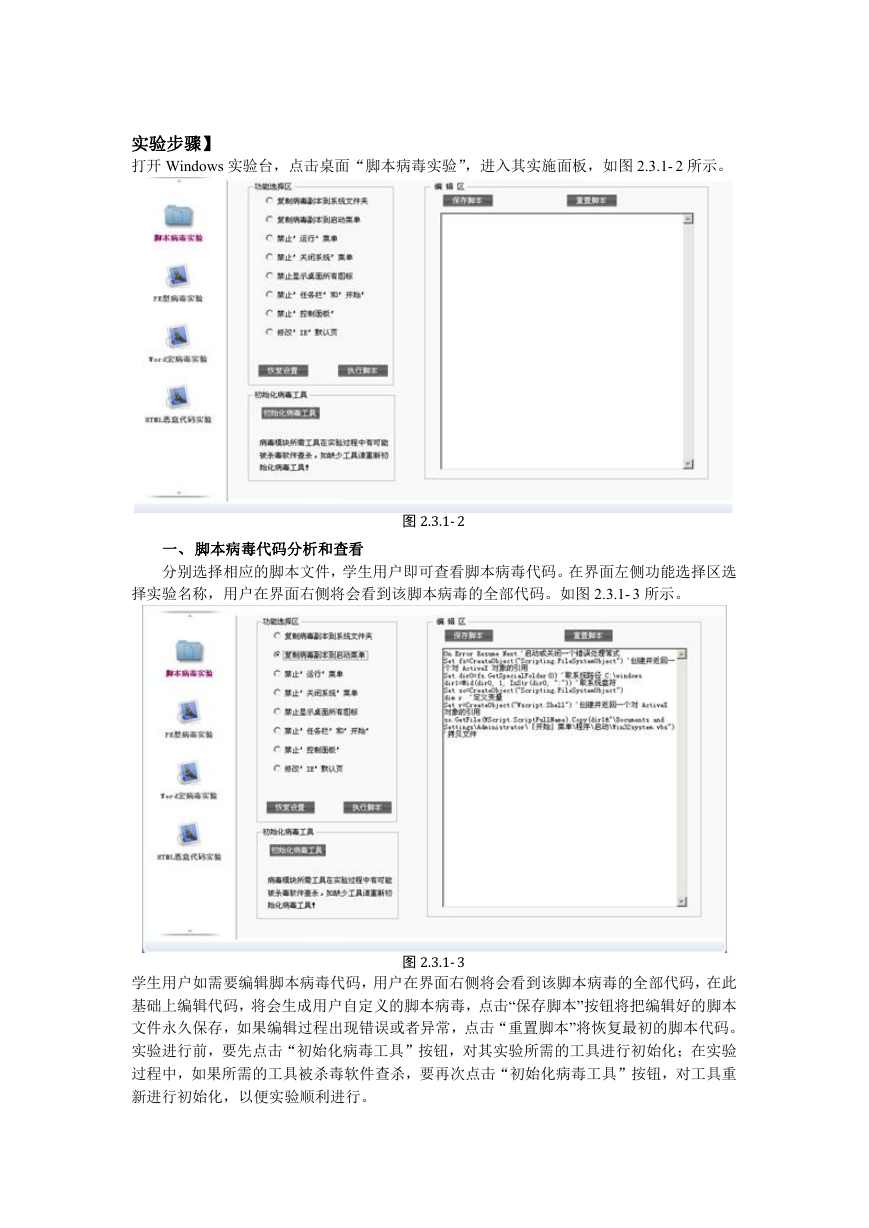

打开 Windows 实验台,点击桌面“脚本病毒实验”,进入其实施面板,如图 2.3.1- 2 所示。

一、 脚本病毒代码分析和查看

分别选择相应的脚本文件,学生用户即可查看脚本病毒代码。在界面左侧功能选择区选

图2.3.1-2

择实验名称,用户在界面右侧将会看到该脚本病毒的全部代码。如图 2.3.1- 3 所示。

图2.3.1-3

学生用户如需要编辑脚本病毒代码,用户在界面右侧将会看到该脚本病毒的全部代码,在此

基础上编辑代码,将会生成用户自定义的脚本病毒,点击“保存脚本”按钮将把编辑好的脚本

文件永久保存,如果编辑过程出现错误或者异常,点击“重置脚本”将恢复最初的脚本代码。

实验进行前,要先点击“初始化病毒工具”按钮,对其实验所需的工具进行初始化;在实验

过程中,如果所需的工具被杀毒软件查杀,要再次点击“初始化病毒工具”按钮,对工具重

新进行初始化,以便实验顺利进行。

�

脚本实现的步骤为:执行(或恢复)脚本;关闭 EXPlorer 进程;打开 EXPlorer 进程;查看脚

本是否生效。

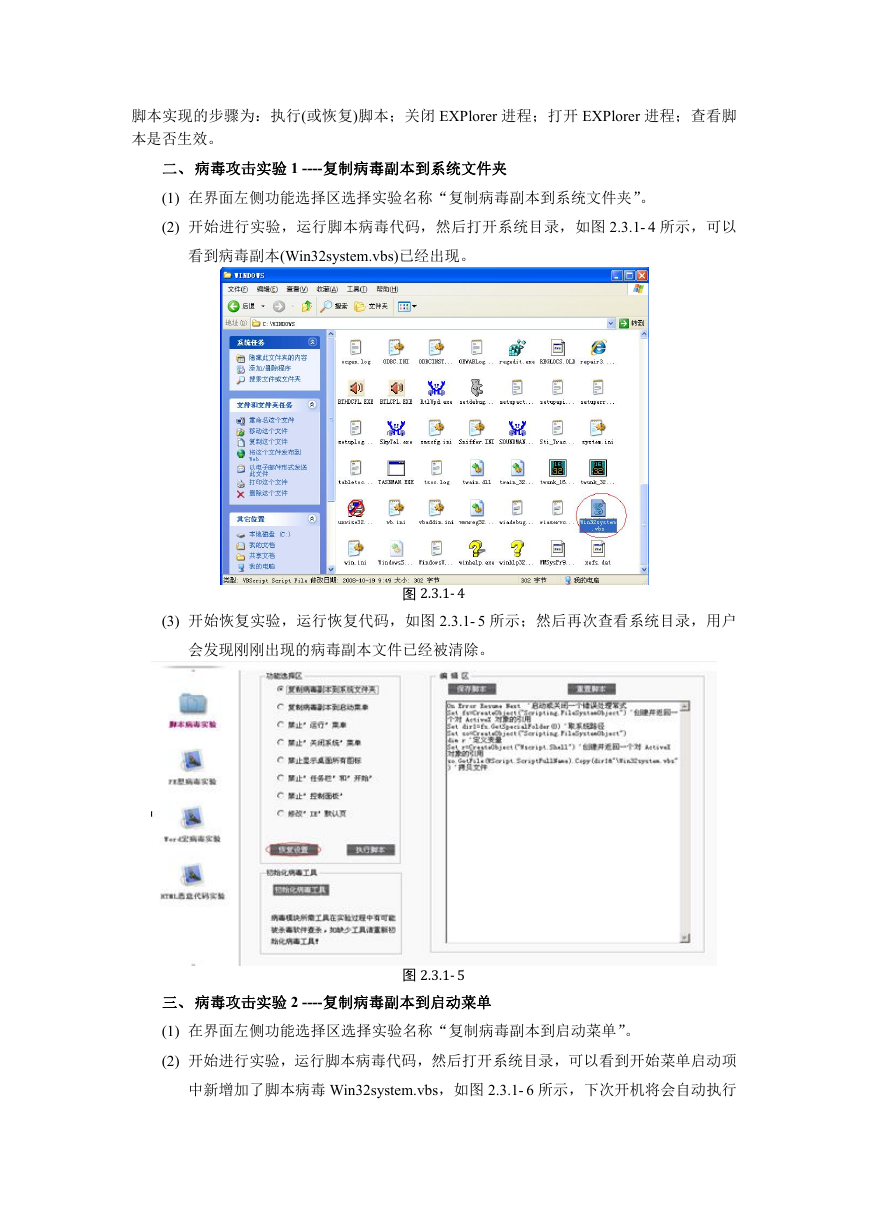

二、 病毒攻击实验 1 ----复制病毒副本到系统文件夹

(1) 在界面左侧功能选择区选择实验名称“复制病毒副本到系统文件夹”。

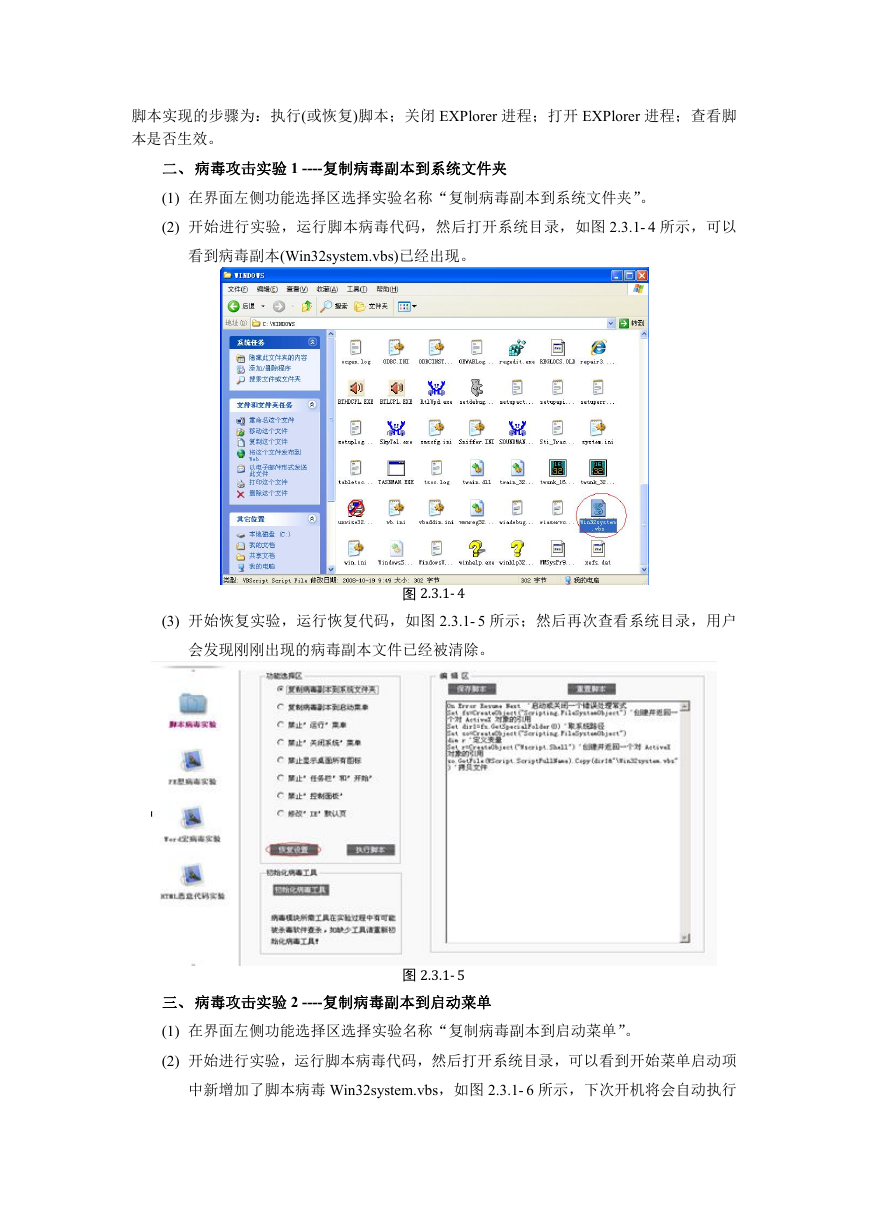

(2) 开始进行实验,运行脚本病毒代码,然后打开系统目录,如图 2.3.1- 4 所示,可以

看到病毒副本(Win32system.vbs)已经出现。

(3) 开始恢复实验,运行恢复代码,如图 2.3.1- 5 所示;然后再次查看系统目录,用户

图2.3.1-4

会发现刚刚出现的病毒副本文件已经被清除。

图2.3.1-5

三、 病毒攻击实验 2 ----复制病毒副本到启动菜单

(1) 在界面左侧功能选择区选择实验名称“复制病毒副本到启动菜单”。

(2) 开始进行实验,运行脚本病毒代码,然后打开系统目录,可以看到开始菜单启动项

中新增加了脚本病毒 Win32system.vbs,如图 2.3.1- 6 所示,下次开机将会自动执行

�

发作。

(3) 开始恢复实验,运行恢复代码,然后再次查看系统目录,用户会发现刚刚出现的病

图2.3.1-6

毒副本文件已经被清除。

四、 病毒攻击实验 3 ----禁止“运行”菜单

(1) 在界面左侧功能选择区选择实验名称“禁止运行菜单”。

(2) 开始进行实验,运行脚本病毒代码,然后打开开始菜单,如图 2.3.1- 7 所示,“运行”

已被禁止。

(3) 开始恢复实验,运行恢复代码,然后再次打开开始菜单,选择“运行”,可以看到

图2.3.1-7

运行功能已经恢复。

五、 病毒攻击实验 4 ----禁止“关闭系统”菜单

(1) 在界面左侧功能选择区选择实验名称“禁止关闭系统菜单”。

(2) 开始进行实验,运行脚本病毒代码,然后打开开始菜单,可以发现“关闭系统”菜

单已经消失,如图 2.3.1- 8 所示。

�

(3) 开始恢复实验,运行恢复代码,然后再次打开开始菜单,可以看到“关闭计算机”

图2.3.1-8

功能已经恢复。

六、 病毒攻击实验 5 ----禁止显示桌面所有图标

(1) 在界面左侧功能选择区选择实验名称“禁止显示桌面所有图标”。

(2) 开始进行实验,运行脚本病毒代码,执行系统注销操作,可以发现桌面所有图标均

已经消失,如图 2.3.1- 9 所示。

图2.3.1-9

(3) 开始恢复实验,运行恢复代码,可以发现桌面所有图标均已经恢复。

七、 病毒攻击实验 6 ----禁止“任务栏”和“开始”

(1) 在界面左侧功能选择区选择实验名称,禁止“任务栏”和“开始”。

(2) 开始进行实验,运行脚本病毒代码,然后右键点击开始菜单属性,会有如图 2.3.1- 10

�

所示的提示信息,禁止修改任务栏信息。

图2.3.1-10

(3) 开始恢复实验,运行恢复代码,再次修改开始菜单,功能已经恢复。

八、 病毒攻击实验 7 ----禁止“控制面板”

(1) 在界面左侧功能选择区选择实验名称“禁止控制面板”。

(2) 开始进行实验,运行脚本病毒代码,选择“开始”菜单下的“设置”,可以看到“控

制面板”项消失了,如图 2.3.1- 11 所示。

(3) 开始恢复实验,运行恢复代码,选择“开始”菜单下的“设置”,可以看到“控制

图2.3.1-11

面板”项已经恢复了。

九、 病毒攻击实验 8 ----修改“IE”默认页

(1) 在界面左侧功能选择区选择实验名称“修改 IE 默认页”。

(2) 开始进行实验,运行脚本病毒代码,然后打开 Internet EXPlorer 属性,可以看到“地

址栏”默认项已被进制更改,如图 2.3.1- 12 所示。

�

(3) 开始恢复实验,运行恢复代码,可以看到“地址栏”默认项已经恢复更改功能。

图2.3.1-12

【实验思考】

如图 2.3.1- 13 所示为一段典型蠕虫代码,请根据该代码分析和思考蠕虫病毒都是怎样进

行传播的。

请回答九个病毒实验中,病毒是通过修改哪些系统配置项达到破坏效果。例如设计作业

图2.3.1-13

问题:

实验 1 中,脚本病毒通过执行哪个命令获得系统目录___________?

�

实验 2 中,系统启动菜单所在目录是_________________________?

实验 3 中,脚本病毒修改的注册表项是_______________________?

实验 4 中,脚本病毒修改的注册表项是_______________________?

实验 5 中,脚本病毒修改的注册表项是_______________________?

实验 6 中,脚本病毒修改的注册表项是_______________________?

实验 7 中,脚本病毒修改的注册表项是_______________________?

实验 8 中,脚本病毒修改的注册表项是_______________________?

实验 9 中,脚本病毒修改的注册表项是_______________________?

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc