Computer Engineering and Applications 计算机工程与应用

2015,51(6)

79

AES 算法的轻量化实现研究

赵跃华,马林林

ZHAO Yuehua, MA Linlin

江苏大学 计算机科学与通信工程学院,江苏 镇江 212013

Institute of Computer Science and Communication Engineering, Jiangsu University, Zhenjiang, Jiangsu 212013, China

ZHAO Yuehua, MA Linlin. Research of AES’s lightweight complementation technique. Computer Engineering and

Applications, 2015, 51(6):79-83.

Abstract:As a new generation of advanced encryption standard selected by NIST, AES’s fast software implementations

still occupy large storage space, which is bad for its applications in resource-constrained environments. Against the prob-

lem, a new lightweight implementation method of AES is presented. According to the characteristics of the round transfor-

mation equation, the method changes and merges its steps to optimize the algorithm. Compared with other optimization

methods implemented with VC++6.0, the new algorithm is testified that it can not only reduce the storage space, but also

improve the execution efficiency.

Key words:Advanced Encryption Standard(AES); Sbox; optimizations; round function; implementation technique

摘 要:作为被 NIST 选定的新一代高级加密标准,AES 算法的快速软件实现仍占用较大的存储空间,这不利于其在

资源受限环境中的应用。针对该问题,提出了一种 AES 轻量化的实现方法。该方法根据轮函数的特点,对其进行调

序后合并与优化,以减少算法占用的存储空间,并提高算法的执行效率。在 VC++6.0 平台上与其他优化实现方案进

行实验比较。结果表明,改进后的算法对存储空间要求较低,且执行效率较高。

关键词:高级加密标准(AES);S 盒;优化;轮函数;实现技术

文献标志码:A 中图分类号:TP309.7

doi:10.3778/j.issn.1002-8331.1305-0440

1 引言

作为新一代高级加密标准,AES 算法的实现研究备

受密码学界的关注[1-3]。其软件实现[4-7]主要是用高级语言

快速实现算法的加解密,算法执行效率和算法占用存储

空间的大小是衡量 AES 软件实现方式优劣的主要因素。

文献[8]提出用两个 256 Byte 的表格分别存储 S 盒

和逆 S 盒,该实现方法占用内存小,但算法的执行效率却

很低;为提高算法执行效率,文献[8]又提出在加解密流

程中分别使用 256 个 4 Byte 条目的表,该方法需要 8 KB

的存储空间,这并不适用于一些资源受限的环境;文献[9]

对文献[8]进行改进,利用表格复用技术,在保证算法执

行效率的同时,减少内存占用,但该实现方法仍然占用

较大的内存。本文将对这些软件实现方法进行分析,在

文献[9]的基础上,综合考虑算法执行效率和实现算法

所需存储空间,对 AES-128 进行改进,设计一个轻量且

高效的软件实现方法。

2 AES 算法描述

AES 是一个迭代型分组密码,算法包括加密、解密

和密钥扩展三个模块 [10]。轮函数是 AES 算法的核心模

块,由四个不同的变换组成,分别为:字节替换 SUB、行

位移 SR、列混淆 MC 和轮密钥加 ADK。最后一轮中没

有列混淆操作。文献[11]给出了 AES 算法设计原理。

2.1 AES 算法的加密过程

设第 i 轮输入数据为 S

i

12Nr) ,初始信息为 S

作如下。

(i = 12Nr) ,密钥 K

,初始密钥为 K

0

0

(i =

i

。加密操

作者简介:赵跃华(1958—),男,博士,教授,研究领域为信息安全、嵌入式操作系统;马林林(1987—),女,硕士研究生。

E-mail:zhaoyh@ujs.edu.cn

收稿日期:2013-05-31 修回日期:2013-08-26 文章编号:1002-8331(2015)06-0079-05

CNKI 网络优先出版:2013-09-24,http://www.cnki.net/kcms/detail/11.2127.TP.20130924.0941.007.html

�

80

2015,51(6)

Computer Engineering and Applications 计算机工程与应用

与初始密钥 K

异或,得

0

0

(5)IADK:将 S′

i

中的每字节与会话逆密钥 IK

异或。

i

3 AES 算法的轻量优化

3.1 AES 加解密过程的合并优化

AES 加解密轮函数具有以下两条性质[12]:

(1)SUB/ISUB 对输入信息的每个字节进行非线性

替换,此操作与字节的位置无关;SR/ISR 只对字节进行

循环移位操作,而不改变字节的内容。

(2)MC/IMC 和 ADK/IADK 均 是 线 性 操 作 ,都 有

M (X + K) = M (X ) + M (K) 成立。

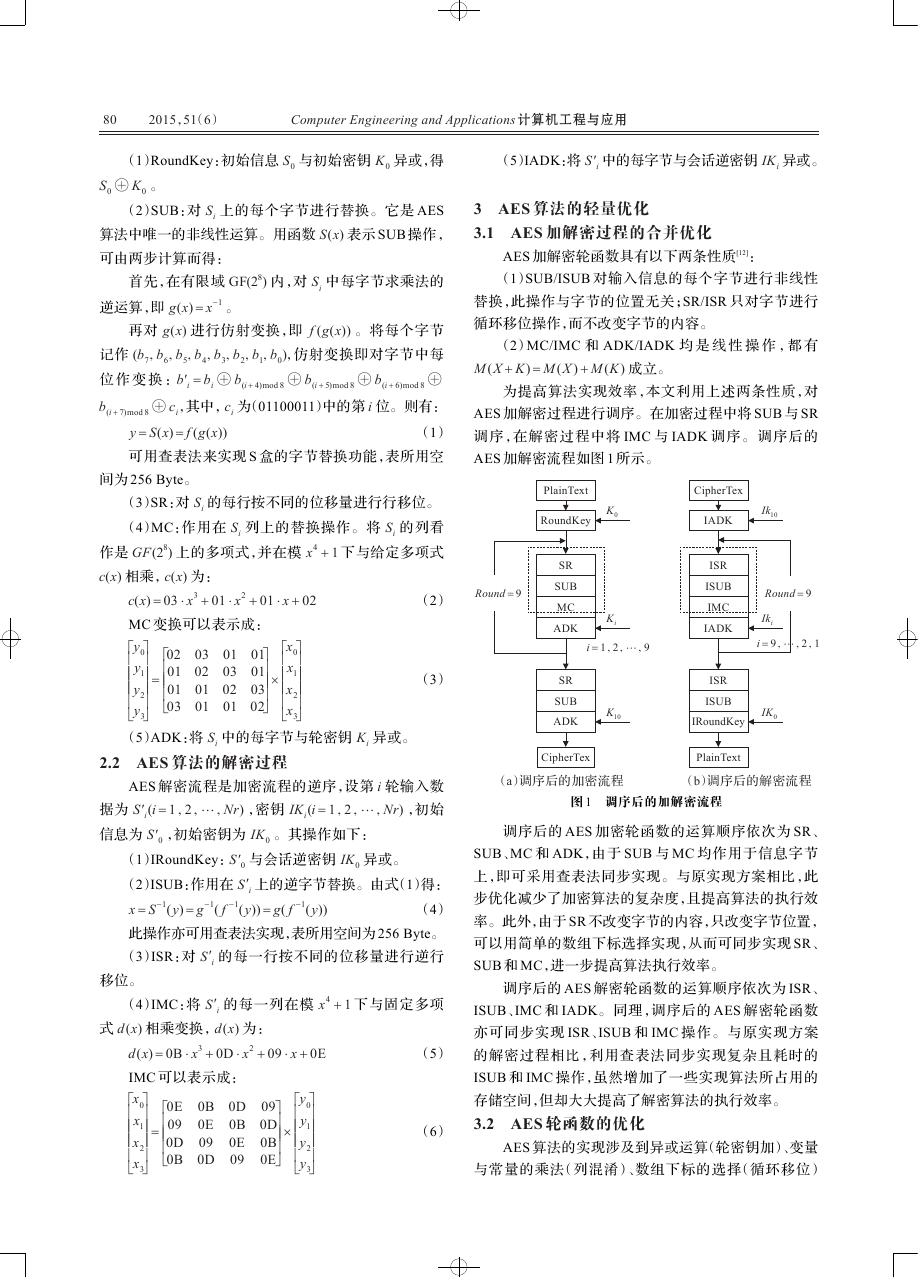

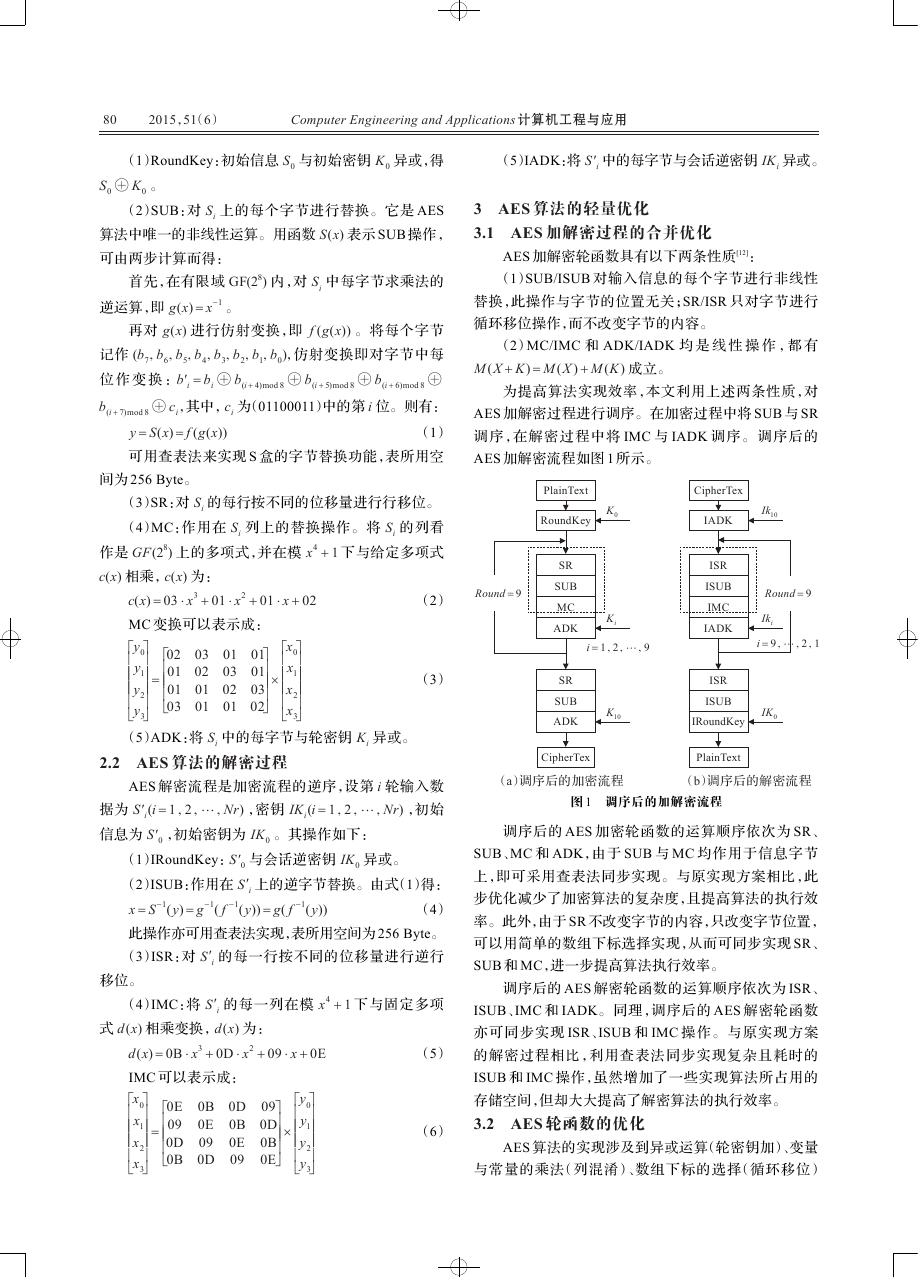

为提高算法实现效率,本文利用上述两条性质,对

AES 加解密过程进行调序。在加密过程中将 SUB 与 SR

调序,在解密过程中将 IMC 与 IADK 调序。调序后的

AES 加解密流程如图 1 所示。

PlainText

RoundKey

K

0

SR

SUB

MC

ADK

SR

SUB

ADK

K

i

i = 129

K

10

CipherTex

IADK

ISR

ISUB

IMC

IADK

ISR

ISUB

IRoundKey

Ik

10

Round = 9

Ik

i

i = 921

IK

0

(1)RoundKey:初始信息 S

K

(2)SUB:对 S

。

0

S

0

上的每个字节进行替换。它是 AES

算法中唯一的非线性运算。用函数 S(x) 表示 SUB 操作,

可由两步计算而得:

i

首先,在有限域 GF(28) 内,对 S

中每字节求乘法的

i

逆运算,即 g(x) = x-1 。

再对 g(x) 进行仿射变换,即 f (g(x)) 。将每个字节

),仿射变换即对字节中每

b

b

b

b

3

2

1

b

b

b

b

记作 (b

6

5

4

= b

位 作 变 换 :b′

i

b

(i + 5)mod 8

b

7

0

i

(i + 4)mod 8

为(01100011)中的第 i 位。则有:

(i + 6)mod 8

b

(i + 7)mod 8

c

i

,其中,c

i

y = S(x) = f (g(x))

(1)

可用查表法来实现 S 盒的字节替换功能,表所用空

间为 256 Byte。

(3)SR:对 S

(4)MC:作用在 S

i

的每行按不同的位移量进行行移位。

列上的替换操作。将 S

的列看

i

i

作是 GF(28) 上的多项式,并在模 x4 + 1 下与给定多项式

c(x) 相乘,c(x) 为:

c(x) = 03 × x3 + 01 × x2 + 01 × x + 02

MC 变换可以表示成:

y

é

ù

0

ê

ú

y

ê

ú

ê

ú

1

êê

úú

y

2

ê

ú

y

ë

û

3

(5)ADK:将 S

01 01

02 03

ù

é

ú

ê

01

01 02 03

úú

êê

01 01 02 03

ú

ê

ë

û

01 01 02

03

x

é

ù

0

ê

ú

x

ê

ú

ê

ú

1

êê

úú

x

2

ê

ú

x

ë

û

3

=

´

中的每字节与轮密钥 K

i

(2)

Round = 9

(3)

异或。

i

2.2 AES 算法的解密过程

AES 解密流程是加密流程的逆序,设第 i 轮输入数

(i = 12Nr) ,初始

(i = 12Nr) ,密钥 IK

i

,初始密钥为 IK

0

0

。其操作如下:

据为 S′

i

信息为 S′

0

异或。

与会话逆密钥 IK

上的逆字节替换。由式(1)得:

(1)IRoundKey:S′

0

(2)ISUB:作用在 S′

i

x = S -1(y) = g -1( f -1(y)) = g( f -1(y))

(4)

此操作亦可用查表法实现,表所用空间为 256 Byte。

(3)ISR:对 S′

的每一行按不同的位移量进行逆行

i

移位。

(4)IMC:将 S′

i

的每一列在模 x4 + 1 下与固定多项

式 d(x) 相乘变换,d(x) 为:

d(x) = 0B × x3 + 0D × x2 + 09 × x + 0E

IMC 可以表示成:

x

é

ù

0

ê

ú

x

ê

ú

ê

ú

1

êê

úú

x

2

ê

ú

x

ë

û

3

0E 0B 0D 09

é

ù

ú

ê

09

0E 0B 0D

úú

êê

0D 09

0E 0B

ú

ê

û

ë

0B 0D 09

0E

y

é

ù

0

ê

ú

y

ê

ú

ê

ú

1

êê

úú

y

2

ê

ú

y

ë

û

3

=

´

(5)

(6)

CipherTex

PlainText

(a)调序后的加密流程

(b)调序后的解密流程

图 1 调序后的加解密流程

调序后的 AES 加密轮函数的运算顺序依次为 SR、

SUB、MC 和 ADK,由于 SUB 与 MC 均作用于信息字节

上,即可采用查表法同步实现。与原实现方案相比,此

步优化减少了加密算法的复杂度,且提高算法的执行效

率。此外,由于 SR 不改变字节的内容,只改变字节位置,

可以用简单的数组下标选择实现,从而可同步实现 SR、

SUB 和 MC,进一步提高算法执行效率。

调序后的 AES 解密轮函数的运算顺序依次为 ISR、

ISUB、IMC 和 IADK。同理,调序后的 AES 解密轮函数

亦可同步实现 ISR、ISUB 和 IMC 操作。与原实现方案

的解密过程相比,利用查表法同步实现复杂且耗时的

ISUB 和 IMC 操作,虽然增加了一些实现算法所占用的

存储空间,但却大大提高了解密算法的执行效率。

3.2 AES 轮函数的优化

AES 算法的实现涉及到异或运算(轮密钥加)、变量

与常量的乘法(列混淆)、数组下标的选择(循环移位)

�

赵跃华,马林林:AES 算法的轻量化实现研究

2015,51(6)

81

等 ,且 每 一 轮 的 轮 变 换 中 只 有 SUB/ISUB 是 非 线 性 操

作,它是影响算法计算效率的主要因素。此外,相对异

或等运算,变量与常量的乘法运算(MC/IMC)也并不容

易实现 [13-14]。为提高 AES 的软件实现计算速度,在存储

空间允许的情况下,通常采用查表机制[15]。现有软件实

现 AES 算法的方法有:

方法一,即公开的未经优化的 AES 例程,加解密过程

中分别使用表 S(x) 和逆 S(x) 表,表占用空间为 512 Byte。

此方法在 2.1 节与 2.2 节中已作介绍。

方法二是对方法一的改进 [8]。设经过 MC 和 ADK

后的输出为 y ,则有:

3.2.1 AES 加密轮函数的轻量实现

本文在方法三[9]的基础上进行改进。方法三中提出

加密轮变换由四个如下形式部分组成:

4i

y

é

ê

y

ê

ê

êê

y

ê

y

ë

ù

ú

ú

ú

4i + 1

úú

4i + 2

ú

û

4i + 3

=

c

é

0

ê

c

ê

ê

1

êê

c

ê

c

ë

2

3

3

c

c

0

c

1

c

2

3

2

c

c

c

0

c

1

c

ù

1

ú

c

ú

ú

2

úú

c

3

ú

c

û

0

4i

S

é

ê

S

ê

ê

êê

S

ê

S

ë

ù

ú

ú

ú

4i + 1

úú

4i + 2

ú

û

4i + 3

4i

K

é

ê

K

ê

ê

êê

K

ê

K

ë

ù

ú

ú

ú

4i + 1

úú

4i + 2

ú

û

4i + 3

(9)

其中,i = 0123 。本文对式(9)进行数学变换,则有:

2

(10)

[S(x)]

ö

÷

÷

÷

÷

÷÷

÷

÷

ø

æ

ç

ç

ç

ç

çç

ç

ç

è

0

2

4i

3

4i

4i

4i

3

2

2

2

0

0

2

3

4i

4i

c

c

c

=

c

1

⊗

⊗

⊗

⊗

⊗

= T

T

1

c

c

0

c

1

c

3

æ

ç

ç

ç

ç

çç

ç

ç

è

c

é

0

ê

c

ê

ê

1

êê

c

ê

c

ë

S

é

ê

S

ê

ê

êê

S

ê

S

ë

ù

ú

ú

ú

4i + 1

úú

4i + 2

ú

û

4i + 3

S

é

ê

S

ê

ê

êê

S

ê

S

ë

æ

ç

ç

ç

ç

çç

ç

ç

è

= c

c

c

ù

1

ú

c

c

ú

ú

2

úú

c

c

3

0

ú

c

c

û

0

1

ö

S

ù

é

4i + 3

÷

ú

ê

÷

S

÷

ú

ê

ú

ê

÷

÷÷

úú

êê

S

4i + 1

÷

ê

ú

÷

S

ë

û

ø

4i + 2

定义 4 个表 T

= c

3

y

é

ê

y

ê

ê

êê

y

ê

y

ë

ù

ú

ú

ú

4i + 1

úú

4i + 2

ú

û

4i + 3

æ

ö

ö

S

S

é

ù

ù

é

4i + 1

4i + 2

ç

÷

÷

ê

ú

ú

ê

ç

÷

÷

S

S

ç

÷

÷

ê

ú

ú

ê

ê

ú

ú

ê

ç

÷

÷

4i + 2

4i + 3

çç

÷÷

÷÷

êê

úú

úú

êê

S

S

4i + 3

ç

÷

÷

ê

ú

ú

ê

ç

÷

÷

S

S

ë

û

ë

û

ø

è

ø

4i + 1

4i

= c

= c

[S(x)] ,T

[S(x)] ,T

1

1

[S(x)] ,加密轮函数可写成:

3

ù

ú

ú

ú

4i + 1

úú

4i + 2

ú

û

4i + 3

S

ù

é

ú

ê

S

ú

ê

ú

ê

4i + 1

úú

êê

S

4i + 2

ú

ê

S

û

ë

4i + 3

S

ù

é

4i + 2

ú

ê

S

ú

ê

ú

ê

4i + 3

úú

êê

S

ú

ê

S

û

ë

4i + 1

= c

= 02 ,c

1

[S(x)],即表 T

2

T

1

S

ù

é

4i + 3

ú

ê

S

ú

ê

ú

ê

úú

êê

S

4i + 1

ê

ú

S

ë

û

4i + 2

S

é

ù

4i + 1

ú

ê

S

ê

ú

ê

ú

4i + 2

êê

úú

S

4i + 3

ê

ú

S

û

ë

[S(x)] =

= 03 ,则 有 T

= c

3

1

1

= c

复用实现。又有 c

3

异或实

和表 T

可由表 T

c

1

1

现。于是,在加密过程中,只需使用 2 张 256 Byte 的表

(即表 T

),通过查表法和数组下标的选择,可同

步实现 SR、SUB 和 MC 操作,减少实现算法占用存储空

间的同时提高算法的执行效率。

3.2.2 AES 解密轮函数的轻量优化

4i

= 01 ,c

2

可由表 T

1

,即表 T

其 中 ,c

T

= c

,则有 T

和表 T

1

T

= T

T

4i

2

2

3

0

4i

0

2

3

0

0

0

(11)

0

3

4i

K

é

ê

K

ê

ê

êê

K

ê

K

ë

ù

ú

ú

ú

4i + 1

úú

4i + 2

ú

û

4i + 3

4i

ù

ú

ú

ú

4i + 1

úú

4i + 2

ú

û

4i + 3

03

é

ù

ú

ê

02

úú

êê

01

ú

ê

ë

û

01

4i

y

é

ê

y

ê

ê

êê

y

ê

y

ë

ù

ú

ú

ú

4i + 1

úú

4i + 2

ú

û

4i + 3

=

01 01

02 03

ù

é

ú

ê

01

01 02 03

úú

êê

01 01 02 03

ú

ê

ë

û

03

01 01 02

S

é

ê

S

ê

ê

êê

S

ê

S

ë

02

é

ù

ú

ê

01

úú

êê

01

ú

ê

ë

û

03

01

é

ù

ú

ê

01

úú

êê

03

ú

ê

ë

û

02

01

é

ù

ú

ê

03

úú

êê

02

ú

ê

ë

û

01

S

4i + 2

i = 0123 =

S

4i

S

4i + 1

和 T

S

4i + 3

(7)

根据式(7),定义 4 张表 R :

2

0

R

R

[a] =

[a] =

02 × S(a)

é

ù

ú

ê

01 × S(a)

ú

ê

ê

ú

R

[a] =

úú

êê

01 × S(a)

1

ú

ê

03 × S(a)

ë

û

01 × S(a)

é

ù

ê

ú

03 × S(a)

ê

ú

ê

ú

R

úú

êê

02 × S(a)

ú

ê

01 × S(a)

ë

û

03 × S(a)

é

ù

ú

ê

02 × S(a)

ú

ê

ê

ú

úú

êê

01 × S(a)

ú

ê

01 × S(a)

ë

û

01 × S(a)

é

ù

ê

ú

01 × S(a)

ê

ú

ê

ú

úú

êê

03 × S(a)

ú

ê

02 × S(a)

ë

û

那么利用这些表,轮函数可写成:

y

é

ê

y

ê

ê

êê

y

ê

y

ë

ù

ú

ú

ú

4i + 1

úú

4i + 2

ú

û

4i + 3

] R

[S

1

[a] =

3

] R

= R

4i + 1

[S

[S

4i

4i

0

2

4i + 2

]

R

[S

3

]

4i + 3

4i

K

é

ê

K

ê

ê

êê

K

ê

K

ë

ù

ú

ú

ú

4i + 1

úú

4i + 2

ú

û

4i + 3

观察图 1,调序后的解密过程具有与加密过程相同

的实现结构,因此在解密过程中也可同步实现 ISR、ISUB

和 IMC 操作。

为减少方法三解密过程中使用的查找表数量,对

(8)

IMC 的系数矩阵进行数学变换得:

在加解密过程中均使用了 4 张 256 个 4 Byte 条目的

表,表占用空间为 8 192 Byte。

方法三是对方法二的改进 [9]。利用表复用技术,使

用 3 张 256 Byte 的表来实现方法二中的 4 张 256 个 4 Byte

条目的表,即 S(x) ,2S(x) 和 3S(x) ;同理,解密时使用了

5 张大小为 256 Byte 的表,即 S -1(x) ,9S -1(x) ,11S -1(x) ,

13S -1(x) 和 14S -1(x) 。则表占用空间为 2 048 Byte。

=

0E 0B 0D 09

é

ù

ú

ê

09

0E 0B 0D

úú

êê

0E 0B

0D 09

ú

ê

û

ë

0E

0B 0D 09

01 01

02 03

é

ù

ê

ú

01 02 03

01

êê

úú

01 01 02 03

ú

ê

ë

û

01 01 02

03

04 00 04 00

08 08 08 08

é

ù

é

ù

ú

ê

ú

ê

08 08 08 08

00 04 00 04

úú

êê

êê

úú

04 00 04 00

08 08 08 08

ú

ê

ú

ê

ë

û

ë

û

00 04 00 04

08 08 08 08

则解密轮函数输出表示为:

(12)

�

82

2015,51(6)

Computer Engineering and Applications 计算机工程与应用

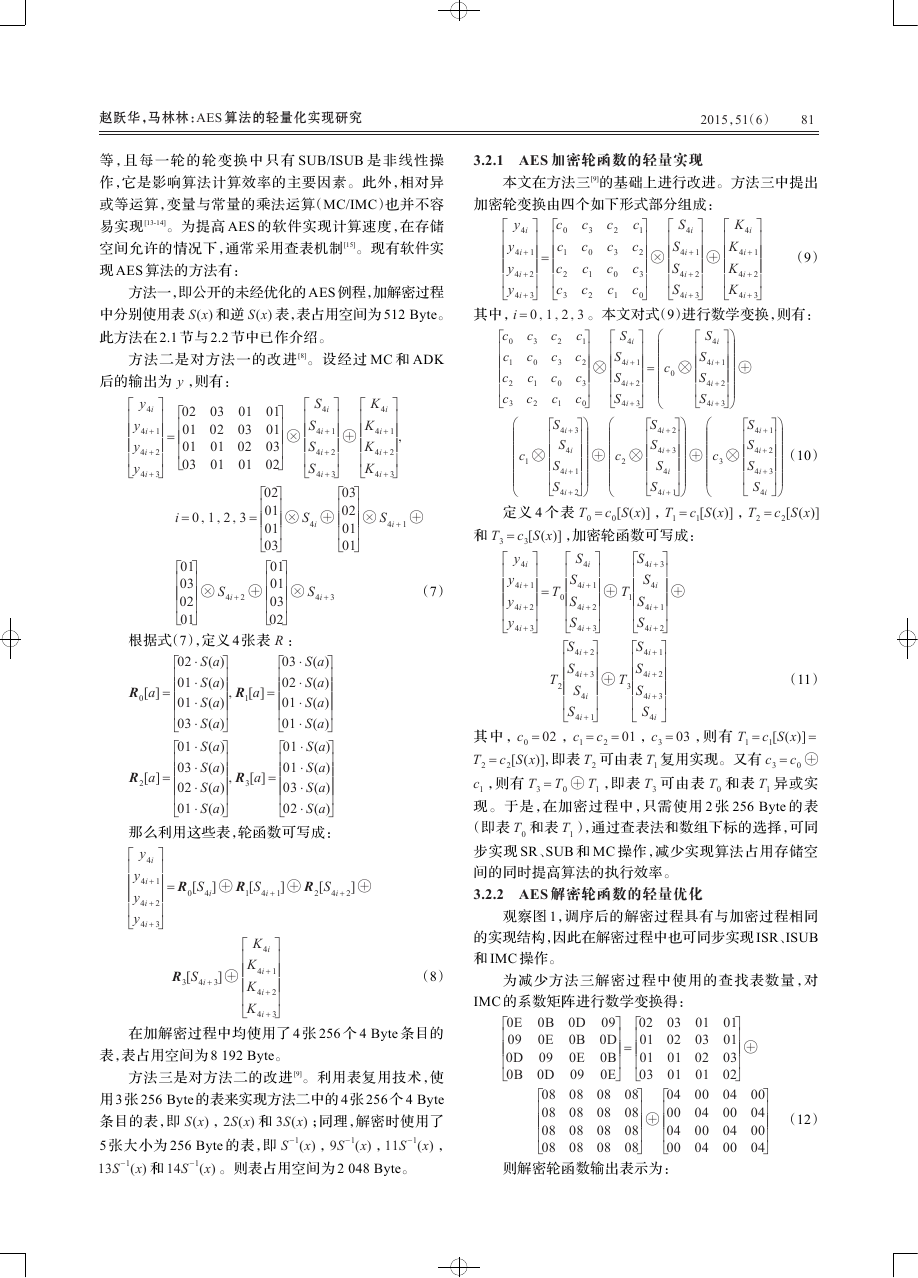

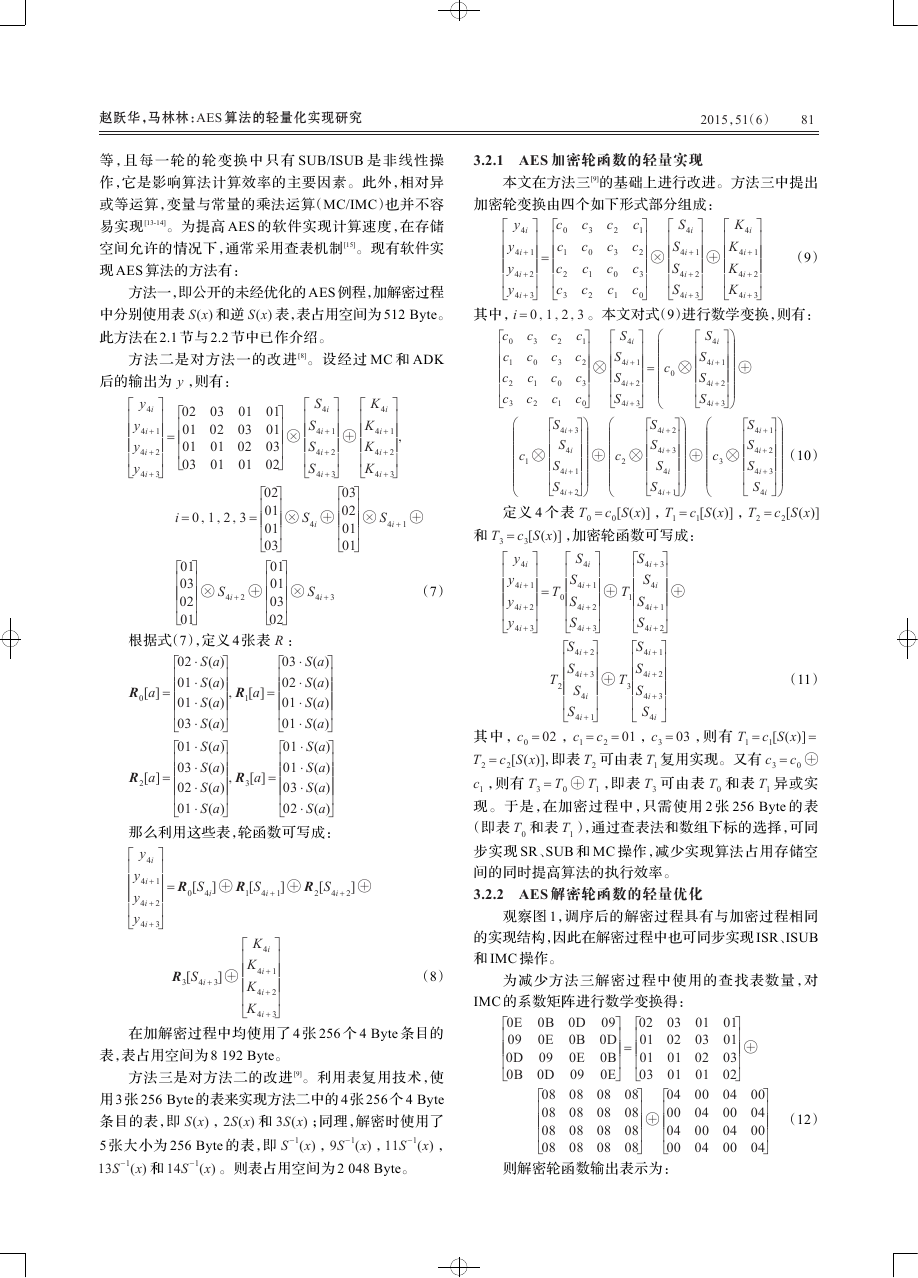

表 1 各种轻量化实现方法的实验结果

使用表数量

加密过程

解密过程

表总占用

内存/Byte

算法执行效率/(Mb·s-1)

解密效率

加密效率

1

4

3

2

1

4

5

4

512

8 192

2 048

1 536

78.86

875.06

873.12

872.69

62.53

872.83

872.14

872.06

实验方法

方法一

方法二

方法三

本文方法

4i

y′

é

ê

y′

ê

ê

êê

y′

ê

y′

ë

ù

ú

ú

ú

4i + 1

úú

4i + 2

ú

û

4i + 3

=

0E 0B 0D 09

é

ù

ê

ú

0E 0B 0D

09

úú

êê

0D 09

0E 0B

ú

ê

û

ë

0B 0D 09

0E

4i

IK

é

ê

IK

ê

ê

êê

IK

ê

IK

ë

ù

ú

ú

ú

4i + 1

úú

4i + 2

ú

û

4i + 3

=

综上,本文的轻量实现方法总共使用了 6 张 256 Byte

的表。其中,在加密过程中使用了 S[x] 和 02S[x] 两张表,

在解密过程中使用了 S -1[x]、02S -1[x]、04S -1[x] 和 08S -1[x]

四张表,比方法三所需的空间减少了 25%。

4i

4i

S′

é

ù

ê

ú

S′

ê

ú

ê

ú

4i + 1

êê

úú

S′

4i + 2

ê

ú

S′

ë

û

4i + 3

S′

é

ù

ê

ú

S′

ê

ú

ê

ú

4i + 1

êê

úú

S′

4i + 2

ê

ú

S′

ë

û

4i + 3

S′

é

ù

ê

ú

S′

ê

ú

ê

ú

4i + 1

êê

úú

S′

4i + 2

ê

ú

S′

û

ë

4i + 3

S′

é

ù

ú

ê

S′

ê

ú

ê

ú

4i + 1

êê

úú

S′

4i + 2

ê

ú

S′

ë

û

4i + 3

4i

4i

01 01

02 03

ù

é

ú

ê

01

01 02 03

úú

êê

01 01 02 03

ú

ê

ë

û

03

01 01 02

08 08 08 08

é

ù

ú

ê

08 08 08 08

úú

êê

08 08 08 08

ê

ú

ë

û

08 08 08 08

04 00 04 00

é

ù

ú

ê

00 04 00 04

úú

êê

04 00 04 00

ú

ê

ë

û

00 04 00 04

4 实验结果分析

在 Intel P4 2.93 GHz,1.49 GB RAM PC 机上,以

Windows XP 系统为平台,使用 Visual C++6.0 实现几种

AES 加解密优化算法,进行效率比较测试。

实验时,由于加密一个分组的时间相当短,本文采

用一次加密多个分组进行加密时间的测试。并且将轮

密钥的生成视为预运算,不加入实验测试。测试时,每

次均采用随机加密 10 MB 数据,每种方法各测试 5 次,

结果取其平均值。实验结果如表 1 所示。

对表中的实验数据进行分析,方法一采用的查找表

只实现了 S 盒的功能,并不涉及列混淆操作的优化,在

有限域 GF(28) 中,乘法运算比查表操作、循环移位、异或

运算耗时多,其平均加解密效率最低,仅为本文方法效

率的 9.04%和 7.17%。

方法二中,由于加解密的每一轮轮函数只需经过

4×4 次查表与 12 次异或操作即可实现,所以其加解密效

率最高;但其每一张表均是 256 个 4 Byte 条目的表,因而

其表总占用内存最大。

与其他方法相比,由于本文方法的轮函数中少了一

些中间转换步骤,其加解密效率比原实现方案有了大幅

提高;又因为改进后的算法将行移位、字节替换和列混

淆整合同步实现,也减少了一些中间的存储状态而节省

空间的使用。与方法二相比,算法所用的存储空间节省

了 81.25%,但其加解密效率仅减少了 2.71‰ 和 0.88‰ ;

与方法三相比,算法的执行效率相当,但是所用的存储

空间节省了 25%。综合考虑算法占用存储空间和算法

执行效率,本文的 AES 软件实现方法具有一定的优势。

5 总结

本文主要研究 AES 的软件实现方法。在分析 AES

算法设计原理以及现有的优化实现方案的基础上,对加

解密轮函数进行合并优化,设计了一种较轻量且高效的

实现方法。经比较实验,其结果表明本文算法对存储空

间要求低且执行效率高,这在某些资源受限的环境中,

具有较好的实用意义。

4i

IK

é

ê

IK

ê

ê

êê

IK

ê

IK

ë

ù

ú

ú

ú

4i + 1

úú

4i + 2

ú

û

4i + 3

(13)

(14)

4

7

5

由式(13)可定义 4 张表:

= S -1(x)

T

= 04[S -1(x)]

= 02[S -1(x)] ;T

= 08[S -1(x)] ;T

T

6

利用这些表,解密轮函数可写成:

y′

é

ê

y′

ê

ê

êê

y′

ê

y′

ë

ù

ú

ú

ú

4i + 1

úú

4i + 2

ú

û

4i + 3

T

T

= T

4i

2

4i

4i

S′

é

ù

ê

ú

S′

ê

ú

ê

ú

4i + 1

êê

úú

S′

4i + 2

ê

ú

S′

ë

û

4i + 3

S′

é

ù

4i + 2

ê

ú

S′

ê

ú

ê

ú

4i + 3

êê

úú

S′

ê

ú

S′

ë

û

4i + 1

S′

é

ù

4i + 1

ú

ê

S′

ê

ú

ê

ú

4i + 2

êê

úú

S′

4i + 3

ê

ú

S′

û

ë

S′

ù

é

ê

ú

S′

ê

ú

ê

ú

4i + 1

êê

úú

S′

4i + 2

ê

ú

S′

ë

û

4i + 3

4i

4i

T

3

T

4

T

5

2

4i

S′

é

ù

4i + 1

ê

ú

S′

ê

ú

ê

ú

4i + 2

êê

úú

S′

4i + 3

ê

ú

S′

ë

û

4i

S′

é

ù

4i + 3

ê

ú

S′

ê

ú

ê

ú

êê

úú

S′

4i + 1

ê

ú

S′

ë

û

4i + 2

S′

é

ù

4i + 2

ú

ê

S′

ê

ú

ê

ú

4i + 3

êê

úú

S′

ú

ê

S′

ë

û

4i + 1

S′

ù

é

4i + 2

ê

ú

S′

ê

ú

ê

ú

4i + 3

êê

úú

S′

ú

ê

S′

ë

û

4i + 1

4i

4i

4

3

4i

S′

é

ù

4i + 1

ê

ú

S′

ê

ú

ê

ú

4i + 2

êê

úú

S′

4i + 3

ê

ú

S′

ë

û

4i

S′

é

ù

ê

ú

S′

ê

ú

ê

ú

4i + 1

êê

úú

S′

4i + 2

ê

ú

S′

ë

û

4i + 3

S′

é

ù

4i + 3

ê

ú

S′

ê

ú

ê

ú

êê

úú

S′

4i + 1

ê

ú

S′

ë

û

4i + 2

IK

ù

é

ú

ê

IK

ú

ê

ê

ú

4i + 1

úú

êê

IK

4i + 2

ê

ú

IK

ë

û

4i + 3

4i

4i

4

T

5

T

3

T

T

4

T

则在解密过程中可使用该 4 张 256 Byte 的表,将复

杂且耗时的 ISUB 和 IMC 操作直接通过查表来实现,从

而减小内存,并极大地提高解密效率。

�

赵跃华,马林林:AES 算法的轻量化实现研究

2015,51(6)

83

参考文献:

[1] Kaminsky A,Kurdziel M,Radziszowski S.An overview

of cryptanalysis research for

the advanced encryption

standard[C]//Proceedings-IEEE Military Communications

Conference MILCOM,2010:1310-1316.

[2] Ali L,Aris I,Hossain F S,et al.Design of an ultra high

speed AES processor for next generation IT security[J].

Computers and Electrical Engineering,2011,37(6):

1160-1170.

[3] Rizvi S A M,Hussian S Z,Wadhwa N.Performance

analysis of AES and towfish encryption schemes[C]//Pro-

ceedings-2011 International Conference on Communication

Systems and Network Technologies,2011:76-79.

[4] Babu T R,Murthy K V V S,Sunil G.Implementation of

AES algorithm on ARM[C]//International Conference and

Workshop on Emerging Trends in Technology 2011,2011:

1211-1213.

[5] Osvik D A,Bos J W,Stefan D,et al.Fast software AES

encryption[J].Fast Software Encryption-17th International

Workshop,2010:75-93.

[6] Ahmed W,Mahmood H,Siddique U.The efficient

imple-

the

mentation of S8 AES algorithm[C]//Proceedings of

World Congress on Engineering,2011:1215-1219.

[7] Barnes A,Fernando R,Mettananda K,et al.Improving the

throughput of the AES algorithm with multicore proces-

sors[C]//IEEE 7th International Conference on Industrial

and Information System,ICIIS 2012,2012.

[8] Dacemen,Rijmen V.高级加密标准(AES)算法——Rijndael

的设计[M].北京:清华大学出版社,2003:31-64,223-230.

[9] 崔国华,唐国富,洪帆.AES 算法的实现研究[J].计算机应用

研究,2004(8):99-101.

[10] 吴文玲,冯登国,张文涛.分组密码的设计与分析[M].2 版.

北京:清华大学出版社,2009:14-22.

[11] Dacemen J,Rijmen V.The block cipher rijndael smart

card research and applications[C]//Lecture Notes in Com-

puter Science.Berlin:Springer-Verlag,1997,1267:149-165.

[12] Lin Bing,Xia Kewei,Liang Wenli.Reconfigurable imple-

mentation of AES algorithm IP core based on pipeline

structure[J].Journal of Southeast University(English Edi-

tion),2010,26(1):21-25.

[13] Lee R B,Chen Yuyuan.Processor accelerator for AES[C]//

Proceedings of the 2010 IEEE 8th Symposium on Appli-

cation Specific Processors,SASP’10,2010:16-21.

[14] Li Nan.Research of database encryption based on fast

AES algorithm implementation[C]//Advanced in Com-

puter Science,Environment,and Education Communica-

tions in Computer and Information Science,2011:31-35.

[15] Paar C.The Advanced Encryption Standard(AES)[C]//

Cryptographic Hardware and Embedded System-CHES

2011 Computer Science,2011:95-107.

(上接 71 页)

参考文献:

[1] Mambo M,Usuda K,Okamoo E.Proxy signatures:delega-

tion of the power to sign messages[J].IEICE Transactions

on Fundamentals,1996,E79-A:1338-1354.

[2] 李继国,曹珍富,李建中,等.代理签名的现状与发展[J].通

信学报,2003(10):114-124.

[3] Lee B,Kim H,Kim K.Strong proxy signature and its

applications[C]//Proceedings of SCIS2001,Oiso,Japan,

2001:603-608.

[4] Shamir A.Identity based cryptosystems and signature

schemes[C]//Blakely G R,Chaum D.Proceedings of Crypto

1984,California,USA,1984,196:47-53.

[5] 李继国,曹珍富.一个改进的门限代理签名方案[J].计算机

研究与发展,2002,39(11):1513-1518.

[6] Huang H F,Chang C C.A novel efficient(t,n) threshold

proxy signature scheme[J].Information Sciences,2006,176:

1338-1349.

[7] 于静,李志慧.一种有代理的门限签名方案[J].计算机工程

与应用,2009,45(13):127-129.

[8] Al-Riyami S,Paterson K.Certificateless public key cryp-

tography[C]//Laih C S.Proceedings of the Asiacrypt 2003,

Taipei,Taiwan,China,2003,2894:312-323.

[9] Choi K,Lee D.Certificateless proxy signature scheme[C]//

Proceedings of the 3rd International Conference on Multi-

media,Information Technology and Its Applications-MITA

2007,Manila,Philippines,2007:437-440.

[10] Zhang Lei,Zhang Futai,Wu Qianhong.Delegation of

signing rights using certificateless proxy signatures[J].

Information Sciences,2012,184(1):298-309.

[11] 于静,李志慧.无证书的代理门限签名方案[J].计算机工程

与应用,2013,49(12):74-76.

[12] 伊丽江,白国强,肖国镇.代理多重签名:一类新的代理签

名方案[J].电子学报,2001,29(4):569-570.

[13] 王晓明,陈火炎,付方伟.前向安全的代理签名方案[J].通

信学报,2005,26(11):38-42.

[14] Zhang Mingwu,Yang Bo,Takagi T.Group-oriented setting’s

multisigncryption scheme with threshold designcryption[J].

Information Sciences,2011,181:4041-4050.

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc