屏蔽子网型防火墙 系统的安全隐患分析

李 鹏 杨献荣

(广州大学计算机科学与技术系 广州 510405

摘 要 本文分析了屏蔽子网型防火墙系统的体系结构特点,通过一个实例,剖析了屏蔽子网型防火墙存在的安全隐患,并给出

了初步的安全建议。

关健词 网络安全 防火墙 隐患 屏蔽子网

:P、气二廿

ANALYSLS OF EM DEN TROUBLES FOR SCREENED SUBNET F]REWALL SYSTEM

Delmmrr" ofCmyarta Sciaae and Tkhwlogy, Cnaggzhou Unimarty, Cuaryzlwa 510005)

hPeng Yang Xiantnng

Abstract Ma paper an:妇zes the security characteristic of the screened subnet firewaU system. After analyzed the hidden troubles of the given

" em, s- advice of seeority are睁二 .

Keywords Network security FirewaH Hidden trwrbles Se--d aribm

0 引 言

随着网络安全观念的普及,防火墙已成为企业建置网络环

境不可或缺的系统。但是,并非有了防火墙网络就是安全的,

防火墙通常由多个系统组合而成,这些系统本身以及他们协同

工作的方式也存在着安全隐患,威胁着被保护的网络。因此清

醒认识防火墙系统在安全方面的弱点,有助于分析黑客所能用

到的人侵方法,提出相应的解决方案,进一步提高防火墙的安

全性能 。

1 防火墙的主要技术类型

防火墙是用一组网络设备(计算机系统或路由器等),在两

个或多个网络间进行访问控制,以保护一个网络不受到来 自另

一个网络攻击的网络安全技术,可看成是过滤器与安全策略的

组合 所有的访问都被强制经过防火墙,以便按照事先制定的

安全策略来检查和评价这些访问,决定是否放行。根据过滤检

查方式的不同,防火墙的主要技术类型分为:包过滤防火墙和

应用代理服务器。常见的防火墙系统都是使用这两种“构件”,

通过多种方式来实现不同级别的安全to。主要有包过滤路由

器或主机型,双宿网关型、屏蔽主机型和屏蔽子网型。

2 屏蔽子网型防火墙的体系结构特点

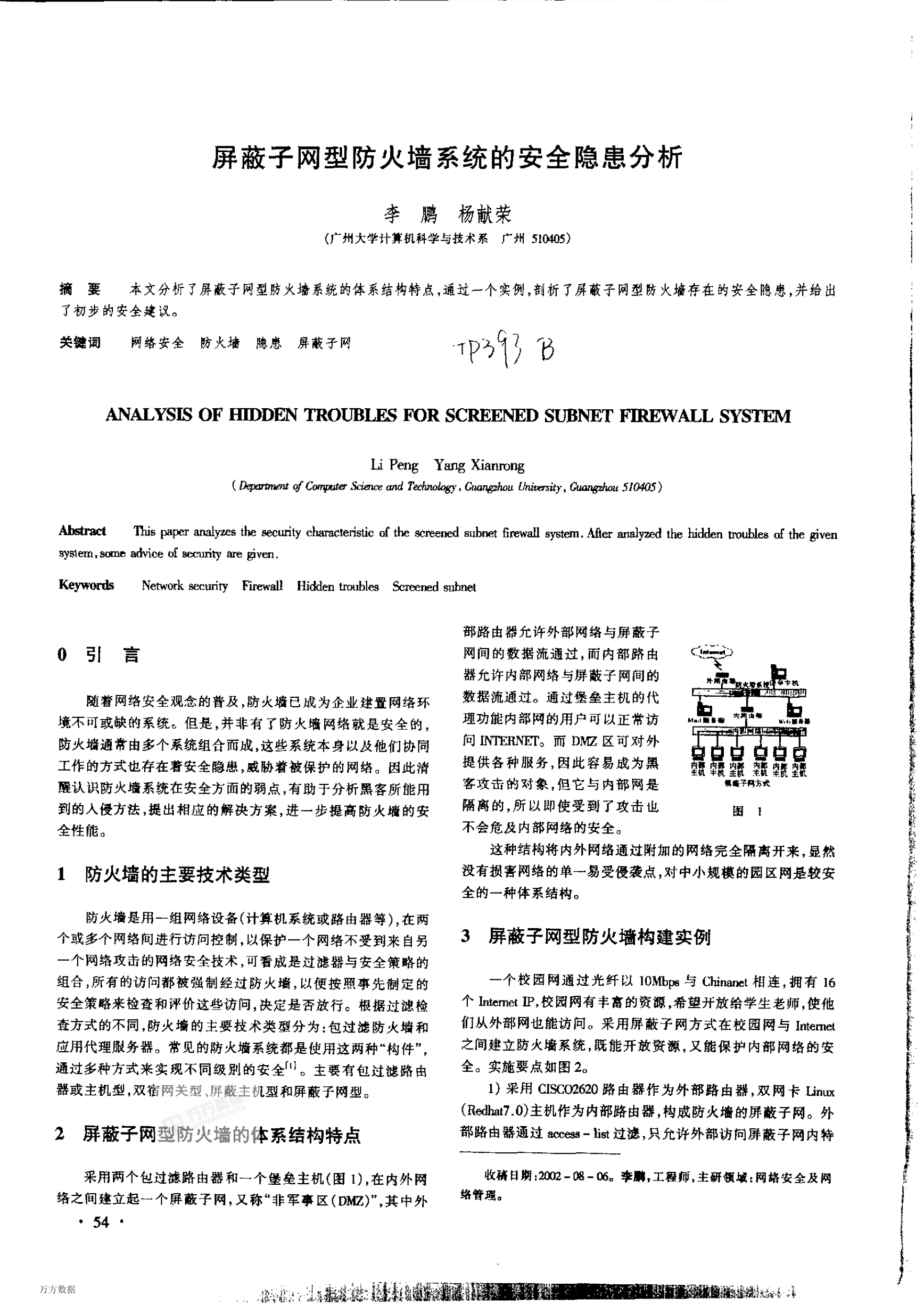

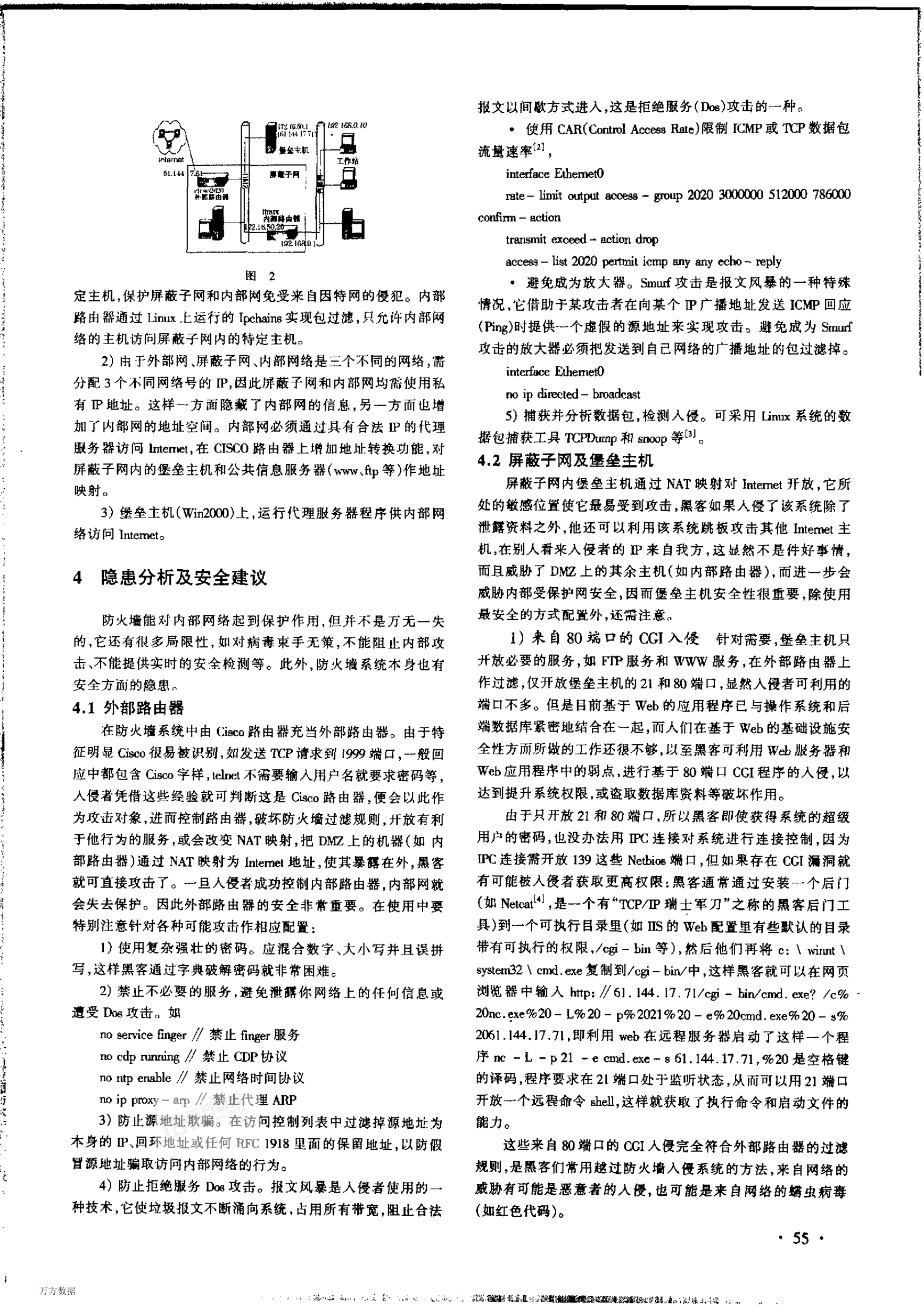

部路由器允许外部网络与屏蔽子

网间的数据流通过 ,而内部路 由

器允许内部网络与屏蔽子网间的

数据流通过。通过堡垒主机的代

理功能内部网的用户可以正常访

间 INTERNET。而 DAL区可对 外

提供各种服务,因此容易成为黑

客攻击 的对象 ,但它与内部网是

隔离的,所以即使受到了攻击也

不会危及内部网络的安全

监 *m蛛 s轰皇欲貌

.‘子网方止

这种结构将内外网络通过附加的网络完全隔离开来,显然

没有损害网络的单一易受侵袭点,对中小规模的园区网是较安

全的一种体系结构。

3 屏蔽子网型防火墙构建实例

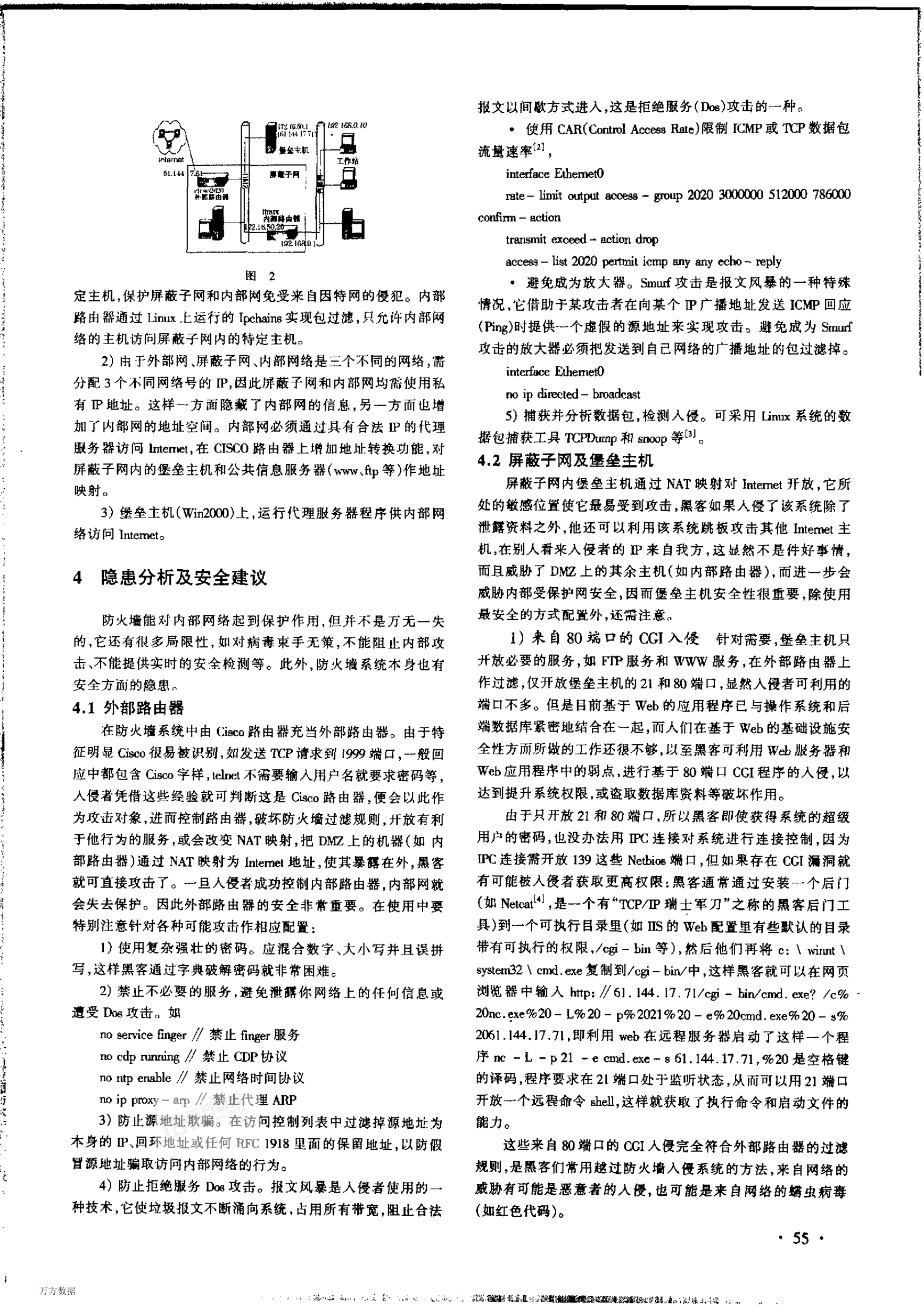

一个校园网通过光纤以lohmpa与Chirtanet相连,拥有 16

个 Internet IP,校园网有丰富的资饵,希望开放给学生老师,使他

们从外部网也能访间。采用屏蔽子网方式在校园网与 Internet

之间建立防火墙系统,既能开放资源,又能保护内部网络的安

全。实施要点如图20

1)采用 CISCO2620路由器作为外部路由器,双网卡 Linux

(Redhat7.0)主机作为内部路由器,构成防火墙的屏蔽子网。外

部路由器通过、 一hat过毽,只允许外部访问屏蔽子网内特

采用两个包过滤路由器和一个堡垒主机(图 I),在内外网

络之间建立起一个屏蔽子网,又称“非军事区(DMZ)",其中外

收稿日期 2002一08一060李助,工程师,主研领城:网路安全及网

络管理a

. 54 .

万方数据

融扮 藕毅窈1戮歉叔巍荡霍巍鑫爵意

葡污凄ij希崖熬殆毛毒

.

!

!

1

一

臀

尹

否

t

索

r七

”‘

卜簇

,卜卜

巴

毛

卜

卜.

r

卜

卜‘

板

‘

‘

r

£

七

买

音

咨

鬓

一

!

�

报文以间歇方式进人,这是拒绝服务(Dne)攻击的一种。

使用 CAR(Contml Acoee Re曰限制 I(7NP或TCP数据包

流量速率[r1,

interface Ethemet0

rate- linut output access一group 2020 3000000 512000 786000

confirm一日C石on

transmit exceet」一action drop

access一list 2020 pertmit icmp any any echo一reply

避免成为放大器。Smurf攻击是报文风暴的一种特殊

情况,它借助于某攻击者在向某个 IP广播地址发送 ICMP回应

(Ping)时提供一个虚假的源地址来实现攻击。避免成为Smurf

攻击的放大器必须把发送到自己网络的广播地址的包过滤掉。

图 2

{

}

定主机,保护屏蔽子网和内部网免受来自因特网的侵犯。内部

路由器通过Unux .E运行的Ipctains实现包过滤,只允许内部网

络的主机访问屏蔽子网内的特定主机

2)由于外部网、屏蔽子网、内部网络是三个不同的网络,需

分配3个不同网络号的IP,因此屏蔽子网和内部网均需使用私

有 lp地址。这样一方面隐藏了内部网的信息,另一方而也增

加了内部网的地址空间。内部网必须通过具有合法 IP的代理

服务器访问 且ntemet在 Cisco路由器上琳加地址转换功能,对

屏蔽子网内的堡垒主机和公共信息服务器(www,flp等)作地址

映射 。

3)堡垒主机(Win2000)上,运行代理服务器程序供内部网

络访问Internet,

4 隐患分析及安全建议

防火墙能 对 内邵 网络起到保 护作 用 ,但井 不是万 无一失

的 它还有很多局限性,如对病毒束手无策,不能阻止内部攻

击、不能提供实时的安全检测等。此外,防火墙系统木身也右

安全方面的隐患

4.1外部路由器

在防火墙系统中由Use.路由器充当外部路由器。由于特

征明显Cisco很易被识别,如发送TCp请求到1999端口,一般回

应中都包含Cisco字样.telnet不需要输人用户名就要求密码等,

人侵者凭借这些经验就可判断这是 Cisc。路由器 便会以此作

为攻击对象,进而控制路由器,破坏防火墙过滤规则,开放有利

于他行为的服务,或会改变 NAT映射,把 DMZ上的机器(如 内

部路由抬)通过 NAT,映射为Internet地址,使其幕碍在外,黑客

就可直接攻击了。一旦人侵者成功控制内部路由器,内部网就

会失去保护。因此外部路由器的安全非常重要。在使用中要

特别注意针对各种可能攻击作相应配置:

1)使用复杂强壮的密码。应混合数字、大小写并且误拼

写,这样黑客通过字典破解密码就非常困难。

2)禁止不必要的服务,避免泄辞你网络上的任何信息或

遭受 Dos攻击。如

。service finger// 禁止finger服务

nDc即 nmrung// 禁止CDP协议

no ntp enable//禁止网络时间协议

w ip proxy一WP//禁止代理ARP

3)防止源地址欺骗。在访问控制列表中过滤掉源地址为

木身的 lp、回环地址或任何 RFC 1918里面的保留地址,以防假

冒源地址骗取访问内部网络的行为。

4)防止拒绝服务 。>e攻击。报文风暴是人侵者使用的一

种技术,它使垃圾报文不断涌向系统,占用所有带宽,阻止合法

interface E山emet0

no ip directed一broadcast

5)捕获并分析数据包,检测人侵。可采用 U, 系统的数

据包捕获工具TCP"mq和snoop等[Dl

4.2屏蔽子网及堡垒主机

屏蔽子网内堡垒主机通过 NAT映射对 Intemet开放,它所

处的敏感位置使它最易受到攻击,黑客如果人侵了该系统除了

泄露资料之外,他还可以利用该系统跳 板攻击其他 Internet主

机,在别人看来人侵者的 IP来自我方,这显然不是件好事情,

而且威胁了DMZ上的其余主机(如内部路由器),而进一步会

威胁内部受保护网安全,因而堡垒主机安全性很重要 除使用

最安全的方式配置外,还需注意

1)来自80端口的 CGI入侵 针对需要,堡垒主机只

开放必要的服务,如 FIP h8务和www服务,在外部路由器上

作过滤,仅开放堡垒主机的21和约端口,显然人侵者可利用的

端口不多。但是目前基于Web的应用程序已与操作系统和后

端数据库紧密地结合在一起,而人们在荃于Web的基础设施安

全性方而所遨的工作还很不够,以至黑客可利用 web服务器和

Web应用程序中的弱点,进行基于80端口CGI程序的人侵,以

达到提升系统权限 或盗取数据库资料等破坏作用。

由于只开放21和80端口,所以黑客即使获得系统的超级

用户的密码,也没办法用 IP(:连接对系统进行连接控制,因为

IPC连接需开放 139这些 Netbios端 口,但如果存在 CGI漏洞就

有可能被人侵者获取更高权限:黑客通常通过安装一个后门

(如Netcatt41 ,是一个有“TCP/IP瑞士军刀”之称的黑客后门工

具)到一个可执行目录里(如Hs的Web配置里有些默认的目录

带有可执行的权限,/c8一bin等)然后他们再将 。:\ wumt \

systen32 \ end, exe复制到/-B1一bin/中,这样黑客就可以在网页

浏览器中物人 http: //61. 144. 17.71/cQ一bin/cnd. exe? /c%

20- -%20一L%20一p%2021%20一e% 20,.d. - % 20一5%

2061.144.17.71即利用 web在远程服务器启动了这样一个程

序nc一L一p21一。omd., 一。61.144.17.71.%20是空格键

的译码,程序要求在21端口处于监听状态,从而可以用21端口

开放一个远程命令 ‘hell,这样就获取了执行命令和启动文件的

能力。

这些来自阳端口的CGI人侵完全符合外部路由器的过涟

规则,是黑客们常用越过防火墙人任系统的方法,来自网络的

威胁有可能是恶意者的人侵,也可能是来自网络的姗虫病毒

(如红色代码)。

万方数据

石亡遥越落溉言通,a 7各目粗粗压月:3晚挂dH:瑙‘逃 .BHAA.:'- e_%:

55

�

2)跳板攻击隐患 对于经验丰富的人浸者来说,他们

的目的可能是通过堡垒主机进一步控制你的内部网。由于人

侵者登录你的 anew,此时他所具有的 IP等同于你这台机器上的

DMZ内部地址 ,这样他就很方便地再使用其他人侵工具或网络

命令来威胁 DMZ,他可采用这台机器进行跳板攻击,采取一系

列的手段如:扫描,破解,登陆,安装 sniffer。内部网络的速度将

比远程快很多,给人侵者暴力破解打开方便之门,进一步威胁

列内部路由器和内部受保护网。更糟的是人侵者可以使用该

机器进行跳板攻 击人侵 Internet其他机 器,无形 中成 为人侵 者

的帮 凶 1

3)利用代理服务反向入侵 代理技术在转发数据上

具有双向性,如内部网要通过堡垒主机上的代理服务访问 In-

ternet,而在 Internet上也可利用该代理转发访问内部网络,这

就为黑客提供了威胁内部网的途径,他可采用代理服务器进行

反向人侵内部网。如果堡垒主机上运行的代理服务配置上有

漏洞.黑客可直接利用它反向代理人侵内部网,或黑客在获取

了堡垒主机的权限后 可在主机上安装一小型代理服务器如

S-ks5代理,通过该代理端口进行数据转发来人侵内部网。

从上面分析可看出堡垒主机最容易忽视的隐患是来自

Web的人侵,因此必须采用相应的安全措施:

1) Win200〕系统打上补丁 spa

2)利用漏洞扫描器进行常见的egJ-p脚本漏洞测试扫

描。现在许多漏洞扫描器都收集了常见的脚本漏洞,方便发现

net的,防火墙过滤规则是对内连接做过滤,对外连接却不做过

滤规则限制。因此黑客要从 】ntetnet连接 内部机器的服务端的

请求是不可能实现的(代理跳板除外),所以反向端口人侵就采

用在内部网络对 Internet上的黑客已经布置好的服务器进行主

动连接,黑客反过来用服务器控制客户端。反向端口连接就这

样突破了防火墙的7CP/IP过滤人侵内部网,成了防火墙背后

的恶 梦

目前这种针对防火墙的人侵方法是无法从过滤规则上进

行避免的,通常反向端口入侵多是采用具有反向连接能力的特

洛伊木马进行,这种问题的解决方案就要提高内部网络用户的

安全意识,不要随便运行不明来历的程序。

5 结束语

防火墙系统对内部网络起到了安全保护的作用 但把网络

安全等效于防火墙,显然是片而的想法。清楚认识防火墙仍有

可被人侵者利用的弱点,提高用户和网络牌理员在安全方面的

意识,才能不断优化防火墙系统,提高其安全性。

参 考 文 献

川 'Terry William Oglet- 著卜防火墙原理与实施.电子工业出版社,

2001

[2j hup://www.ci}.cmdpubliderma/iap/dacommLVIOSEesentia]sPDF.zip

[3] Rab Tn- , Linux安全:人侵防范、枪测和恢复,机 械1:业出版杜,

常见 漏洞 ,删 除没用 的漏洞脚本 。

2001.11.

3)采用第三方开发的 Web服务器,可能会出现未发现的

阵〕Joel S- 6,ay,Stuert McClure George Kure黑客大嗽光,清华大学出版

脚本漏洞 因而要密切与该开发的服务商联系及时升级最新版

社 .2002.1.

本

4)采用即时监控病毒的杀毒软件,防止恶意用户上传木

(上接第36页)

马病毒等后门程序

5)人侵者控制文件的方法可能会靠破解 F77〕的密码进行

攻击 因此在 IT?采用强壮的密码,在 IP访问上设置为一个 IP

只能访问一次的限制(就是单线程访问),防止对方用多线程暴

力破解方法。

6)认真审查配置代理服务器上的规则,禁止外部网络通

过代理访问内部网,防止黑客利用代理服务功能跳人内部网

络 。

7)注意审视 日志情况 ,如果发现有连续不断的 GF:T,HEAD

和POST等Web请求,就可能是有人在攻击该机器,当然也不排

除连续不断的月】,请求这些日志。

4.3内部路由器

内部路由器由具有包过滤功能的 u二 系统充当,因此配

置安全的Fintix系统是防火墙系统的基本要求,此外它需要把

来自DMZ和Internet上的主机对该路由器的访问过滤掉,只允

许内部网访问外部网络,避免来自外部网或借助 DMZ作跳板

的攻击。建议采用“deny or reject everything but"的默认规则方

案。

在此要特别注意黑客有可能利用反向端 口人侵内部网络。

TCP/『应用程序通常都是以客户/服务器方式工作的,因此传

统的人侵方法把攻击目标作为处于监听状态的服务器,而黑客

作为客户端去连接该服务器进行人侵,是用客户端控制服务

端;而在上述防火墙体系结构中,内部网是通过代理访问 Ioter-

.56 .

由表 I可知,本算法与文献【6〕相比,在乘法以及开平方根

运算的次数都明显少于文献【6],另外,木文提出的算法在所使

用 的变 量方 面也有 明显 的减少 。

5 结 论

木文的讨论属于计算机图形学中的一个重要范畴— 裁

剪。以往的文献主要讨论的裁剪问题 ,一般是指直线的裁剪和

多边形的裁剪 ,在实际间题 中,我们经 常会遇 到 曲线 裁剪 的问

题。本文提山的矩形窗口国和椭圆的裁剪算法,使用了较少的

计算量,在实际应用中有很强的实用价值。

参 考 文 献

[1}孙家广等.计算机图形学〔新版).清华大学出版社,t998,199一208.

[2]唐荣锡、注A业、彭群生等 计算机图形学教程(修订版),科学出版

#1,2001,62一71.

[3丁Iiang Y. D.& B. A. Bamky, A New Cmcept and Method f IJne Clipping,

ACM '1'-,. 0. G,aphics,1984, V.1.3. No. (1): 1一22.

[41 T. M. Nieholt, D. T. Tee end R. A. Nicholl, An Efficient New Algorithm f 2

一D Line Clipping: Its Development and Analysis. Computer Gmphica,

1987,21(4):253一262.

[51 Donald Hee,n,M.Paullne Baker, Computer Gmphire(C Version), Second

Edition, Nex- Jersey: PrenticeH目】Intematiao目Inc, 1998,237一243.

比〕刘勇奎,计算机图形学的基础算法,科学出版社.2001.62一70.

万方数据

汀积 意鑫巍痴一是狐减翩硅)妇(苦滋翔瑙哪翁洲.日困圈.胭麟黝腿救奎秘沸琳

到澎

匕

扩

奋

卜

取

影

砂

影

跳

N

卸

乳

郑

叭

狄

影

寥

分卜

兮r

杏

溉

贬

妙

t

乙

沙

协

t

.

扮

企

杖

‘

卜

嚓

带

浑

呱

砂

朴

尔

忙

召

辞

.

解

沈

膝

价

户

卜

民

珍

备

‘

眨

弧

‘

,

‘

考

.

班

越

麟

飞

贬

系

份

卜

限

咤

登

1

里

叹

梦

主

毯

f

F

色

1黔

‘餐

r

F

蔚

氮

落

哪

彩

彭

卜

愁

哪

幸

炙

份

瓦

翁

职

褚

f

一

J

‘

了

瑛

J用

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc