卷

第 23 期

.33 No.23

第 33

Vol

·开发研究与设计技术·

计 算 机 工 程

Computer Engineering

2007 年 12 月

December 2007

文章编号:1000—3428(2007)23—0270—03

文献标识码:A

中图分类号:N945.12

一种嵌入式 WLAN 安全系统的设计与实现

(厦门大学软件学院智能信息技术福建省重点实验室,厦门 361005)

芦 伟,曾文华

摘 要:介绍无线局域网的概念。在分析无线局域网的安全机制原理的基础上,提出无线局域网存在的安全问题,给出一种嵌入式安全系

统的设计方案,该方案采用安全性更高的加密算法以及更完善的数据校验机制,对解决无线局域网中的安全问题具有一定的实用价值。

关键词:无线局域网;802.11;嵌入式

Design and Implementation of Embedded WLAN Security System

(Intelligent Information Technology Laboratory, Software School, Xiamen University, Xiamen 361005)

LU Wei, ZENG Wen-hua

【Abstract】The paper introduces the basic concept of WLAN, and on the base of analyzing the theory of security policy, discusses the security

problem of WLAN. A design of security system that is based on embedded flat is proposed, which combines encryption algorithm with higher

security and advance verification policy. It is of some value in solving the security problem in WLAN.

【Key words】wireless local area network(WLAN); 802.11; embedded

无线局域网(wireless local area network, WLAN)是利用无

线技术实现快速接入以太网的技术。随着移动通信终端的处

理能力不断增强,WLAN 由于具有接入灵活、组网方便、能

够提供较高质量的服务――通信速率能达到 11Mb/s 等特点,

在近几年迅速普及,而 WLAN 的安全问题也日益引起重视。

1 WLAN 的安全问题

IEEE802.11 标准中定义了 2 种安全机制来实现WLAN中

的访问控制和保密[1]。

(1)SSID(service set identifier)。是 WLAN 中用于客户端

(client)与 AP(access point)之间通信的可设置的标识。client

只有拥有正确的 SSID 时才能与特定的 AP 通信。SSID 在

WLAN 中实际起到了 client 与 AP 之间的共享密钥的作用。

在 WLAN 中,基于 SSID 的身份认证是单向的,即只有 AP

对 client 进行身份鉴别,client 并不能识别假冒的 AP。

(2)WEP(wired equaption private)。采用对称加密方案,可

配置 3 种模式:没有加密,40 位密钥加密,128 位加密。

802.11 的安全问题主要表现在以下几个方面。

1.1 密钥的发布问题

802.11 本身并未规定密钥如何分发,它缺少一种有效的

密钥管理和分发机制。一般情况下,WEP 密钥被静态地分配

给客户机,密钥存储在客户机的磁盘存储器中或者存储在客

户机的无线适配器的内存中。在实际应用中,密钥一般都是

手工设置,并长期固定使用 4 个可选密钥之一。一旦客户机

密钥丢失后,非正常用户就具有了访问网络的权限,这种情

况下管理员并不能检测到有可能对网络安全的破坏,WLAN

将无安全性可言。当管理员接到机主的报告后,必须对与丢

失客户机密钥相同的其他客户机的静态密钥重新编码。

1.2 WEP 的弱点

WEP 对 MAC 层的数据加密过程很简单,WEP 利用了

RC4 加密算法,首先将共享密钥和一个 24 位初始向量 IV 作

—270—

为伪随机产生器(PRNG)的种子,产生一个与明文及校验和

ICV(在 WEP 算法中,采用了 CRC-32 计算校验和)等长度的

密钥序列 K;然后密钥序列 K 与明文及其校验和进行异或运

算产生密文;最后将密文连同初始向量 IV 发送给接收方。接

收方接收到消息后,利用共享密钥的一份本地拷贝和接收到

的 IV 产生一个与 K 完全相同的密钥序列,将其与密文异或

恢复出明文;同时计算明文校验和 ICV’,比较 ICV 和 ICV’,

以判定接收到的消息是否合法。

这种数据加密方式存在的问题是:RC4 加密算法的缺陷

(由于密钥是静态不变的,密钥序列的改变就由 IV 来决定);

IV 随机产生且与加密数据一起传送,IV 本身并未加密;密

钥序列重复使用;CRC-32 带来的问题等。

1.3 用户身份认证方法的缺陷

802.11 标准规定了 2 种认证方式:开放系统认证和共享

密钥认证。前者是默认的认证方法,任何移动站点都可以加

入基本服务集(basic service set, BSS),并可以与AP通信,能

监听到所有未加密的数据,这种方法根本没有提供认证,无

安全性可言[2]。

共享密钥认证是一种请求响应认证机制,它相对于开放

系统 认证 方式 有较 高的 安全 系数 ,采 用此 种认 证方 式 的

STA(Station)必须实施 WEP 加密算法,认证过程为:AP 在收

到 STA 的请求接入信息后,发送询问信息,STA 对询问信息

使用共享密钥进行加密并回送给 AP,AP 解密并校验信息的

完整性,若成功,则允许 STA 接入 WLAN。攻击者只需截获

加密前后的询问信息,将二者进行异或运算就可以得到密钥

序列,然后攻击者则可以向 AP 发送认证请求信息,并用得

作者简介:芦 伟(1983-),男,硕士研究生,主研方向:嵌入式系

统;曾文华,教授、博士生导师

收稿日期:2007-01-31 E-mail:ymym_1983@hotmail.com

�

到的密钥序列加密询问信息,从而可以成功地通过 AP 认证,

冒充合法身份接入 WLAN。

另外 802.11 缺少一种双向认证机制,AP 可以验证客户

机的身份,而客户机不能验证 AP 的身份。如果一个假的 AP

被放置在无线局域网中,它可以通过“劫持”合法客户机成

为拒绝访问的平台。

1.4 服务集标识符 SSID 和 MAC 地址过滤

服务集标识符 SSID 用以对网络进行访问控制,与 AP 有

相同的 SSID 的客户机才允许访问 WLAN。AP 存有合法客户

机的 MAC 地址列表并且拒绝 MAC 地址不在列表中的客户机

接入被保护的网络。由于 SSID 和 MAC 地址很容易被窃取,

因此安全性较低。

2 基于嵌入式平台的 WLAN 安全解决方案

802.11 仅仅规定了 WLAN 在 MAC 层的安全措施,由于

MAC 层不会对数据包进行分析,因此会产生很大的安全问

题。解决 WLAN 的安全问题不仅要通过加强 MAC 层的安全

算法以及安全协议来解决,另外还要借助于高层,完成密钥

的动态分配,访问控制以及实施其他的安全策略,从而全面

地保障 WLAN 安全。

2.1 WLAN 的安全方案

WLAN 安全方案是以 MAC 层安全策略,802.1x 认证和

密钥分配实现的。

(1)采用安全性更高的加密算法

如前所述,WEP采用流密码加密,但是却不能保证密钥

不相关,因此不能够保证数据的机密性,这是其存在着严重

的安全漏洞的主要原因。另外,明文与生成的具有一定相关

性的密钥流进行简单的异或运算,不能抵御已知明文攻击。

可 以 考 虑 使 用 3DES(data encryption standard), IDEA

(international data encryption algorithm)或者AES(advance

encryption standard)等分组加密算法[3]。如 802.11i使用AES+

OCB算法来对数据进行加密。

(2)数据鉴别

WEP中的CRC-32 只能用于检测数据传输中由于线路问

题产生的偶然差错,不能够检测出对传输数据人为的恶意窜

改。对数据的完整性保护应当采用消息鉴别码,也就是带密

钥的单向散列函数。可以采用MD5 以及SHA-1 对数据进行完

整性校验[4]。

(3)认证与密钥分配

802.11 的认证是基于共享密钥的。认证的过程采用的是

挑战-应答方式。这种认证方法的实施过程中存在以下问题:

密钥是静态的,也就是在相当长的时间内该密钥不变(802.11b

并没有规定密钥的更新和分配方案);认证是对设备并没有对

设备的人进行认证;只有AP对基站而没有基站对AP的认证。

这些原因都导致了认证的安全漏洞[5]。

文章采用的解决方法为上层采用 IEEE 802.1x 进行认证,

并且在认证过程中完成密钥的更新和分配。

下面介绍 802.1x协议。802.1x是IEEE为解决基于端口的

接入控制(port-based access control)而定义的一个标准[6]。

(1)802.1X首先是一个认证协议,是一种对用户进行认证

的方法和策略。

(2)802.1X是基于端口的认证策略(这里的端口可以是一

个实实在在的物理端口也可以是一个像VLAN一样的逻辑端

口,对于无线局域网来说,一个“端口”就是一条信道)。

(3)802.1X的认证的最终目的就是确定一个端口是否可

用。对于一个端口,如果认证成功,那么就“打开”这个端

口,允许所有的报文通过;如果认证不成功,就使这个端口

保 持 “ 关 闭 ”, 此 时 只 允 许 802.1X 的 认 证 报 文

EAPOL(extensible authentication protocol over LAN)通过。

802.1X 的 认 证 体 系 分 为 3 部 分 : 客 户 端 (supplicant

system) , 认 证 系 统 (authenticator system) , 认 证 服 务 器

(authentication server system)。

802.1x的认证过程如下:

(1)认证通过前,通道的状态为unauthorized,此时只能通

过EAPOL的 802.1X认证报文;

(2)认证通过时,通道的状态切换为 authorized,此时从

远端认证服务器可以传递来用户的信息,比如 VLAN、CAR

参数、优先级、用户的访问控制列表等;

(3)认证通过后,用户的流量接受上述参数的监管,此时

该通道可以通过任何报文,注意只有认证通过后才有 DHCP

等过程;

(4) 客 户 端 (supplicant system-client) 是 1 种 需 要 接 入

LAN,及享受 switch 提供服务的设备(如 PC 机)。客户端需要

支持 EAPOL 协议,且端必须运行 802.1X 客户端软件,如:

802.1X-complain, Windows XP 等。

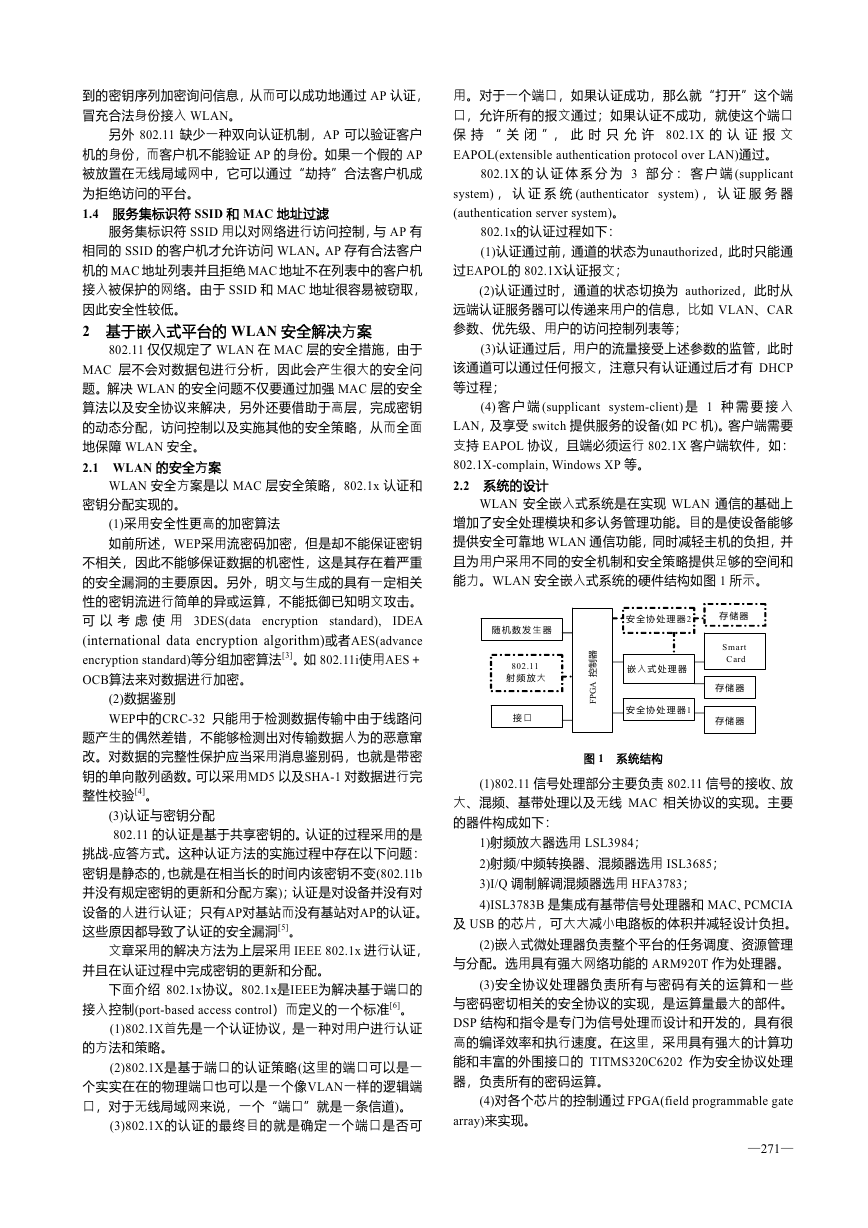

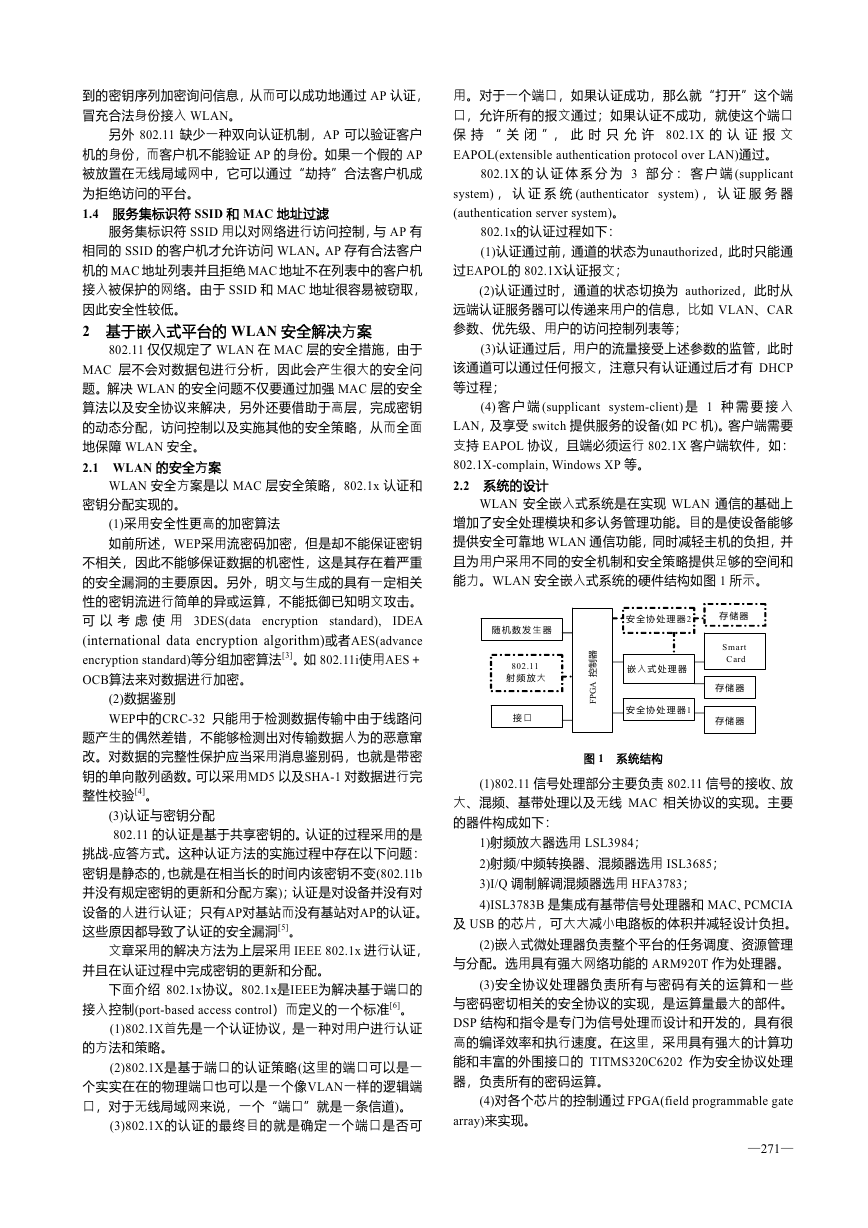

2.2 系统的设计

WLAN 安全嵌入式系统是在实现 WLAN 通信的基础上

增加了安全处理模块和多认务管理功能。目的是使设备能够

提供安全可靠地 WLAN 通信功能,同时减轻主机的负担,并

且为用户采用不同的安全机制和安全策略提供足够的空间和

能力。WLAN 安全嵌入式系统的硬件结构如图 1 所示。

器

制

控

A

G

P

F

随 机 数 发 生 器

802.11

射 频 放 大

器

接 口

安 全 协 处 理 器2

嵌 入 式 处 理 器

安 全 协 处 理 器1

存 储 器

Smart

Card

存 储 器

读 卡 器

存 储 器

图 1 系统结构

(1)802.11 信号处理部分主要负责 802.11 信号的接收、放

大、混频、基带处理以及无线 MAC 相关协议的实现。主要

的器件构成如下:

1)射频放大器选用 LSL3984;

2)射频/中频转换器、混频器选用 ISL3685;

3)I/Q 调制解调混频器选用 HFA3783;

4)ISL3783B 是集成有基带信号处理器和 MAC、PCMCIA

及 USB 的芯片,可大大减小电路板的体积并减轻设计负担。

(2)嵌入式微处理器负责整个平台的任务调度、资源管理

与分配。选用具有强大网络功能的 ARM920T 作为处理器。

(3)安全协议处理器负责所有与密码有关的运算和一些

与密码密切相关的安全协议的实现,是运算量最大的部件。

DSP 结构和指令是专门为信号处理而设计和开发的,具有很

高的编译效率和执行速度。在这里,采用具有强大的计算功

能和丰富的外围接口的 TITMS320C6202 作为安全协议处理

器,负责所有的密码运算。

(4)对各个芯片的控制通过 FPGA(field programmable gate

array)来实现。

—271—

�

(5)安全处理器的存储器采用 256KB*8 Flash 和 512KB*8

DDR SDRAM,用来存储应用程序和中间数据;主处理器的

存储采用 512KB*8 Flash 和 16MB*64 SDRAM,用来存放嵌

入式操作系统,并提供相应的可调用的地址空间。

(6)接口采用 PCMCIA, USB,满足高速数据传送的需要。

2.3 WLAN 安全嵌入式系统

该系统所能实现的安全功能如下:

(1)在安全协处理器上实现多种密码算法,包括用于数据

加密的多种分组密码算法,如 DES, 3DES, IDEA 以及 AES

等;用于数字签名以及分配密钥的公开密钥算法 RSA 以及

Deffi-Hellman 算法;用于数据鉴别的 HMAC, MD5 以及 SHA

算法。

(2)在安全协处理器上实现 IKE(Internet key exchange)

协议。

STA

STA

VPN

AP

VPN

Server or

gateway

图 2 VPN 实现

3 结束语

本文分析了基于 802.11 的 WLAN 安全问题,其安全问

题表现在认证、密钥管理以及数据完整性校验上。针对这些

问题,根据现有的安全算法以及安全协议,提出了基于嵌入

式平台的 WLAN 安全解决方案。该方案对于解决无线局域网

中的安全问题具有较好的参考价值。

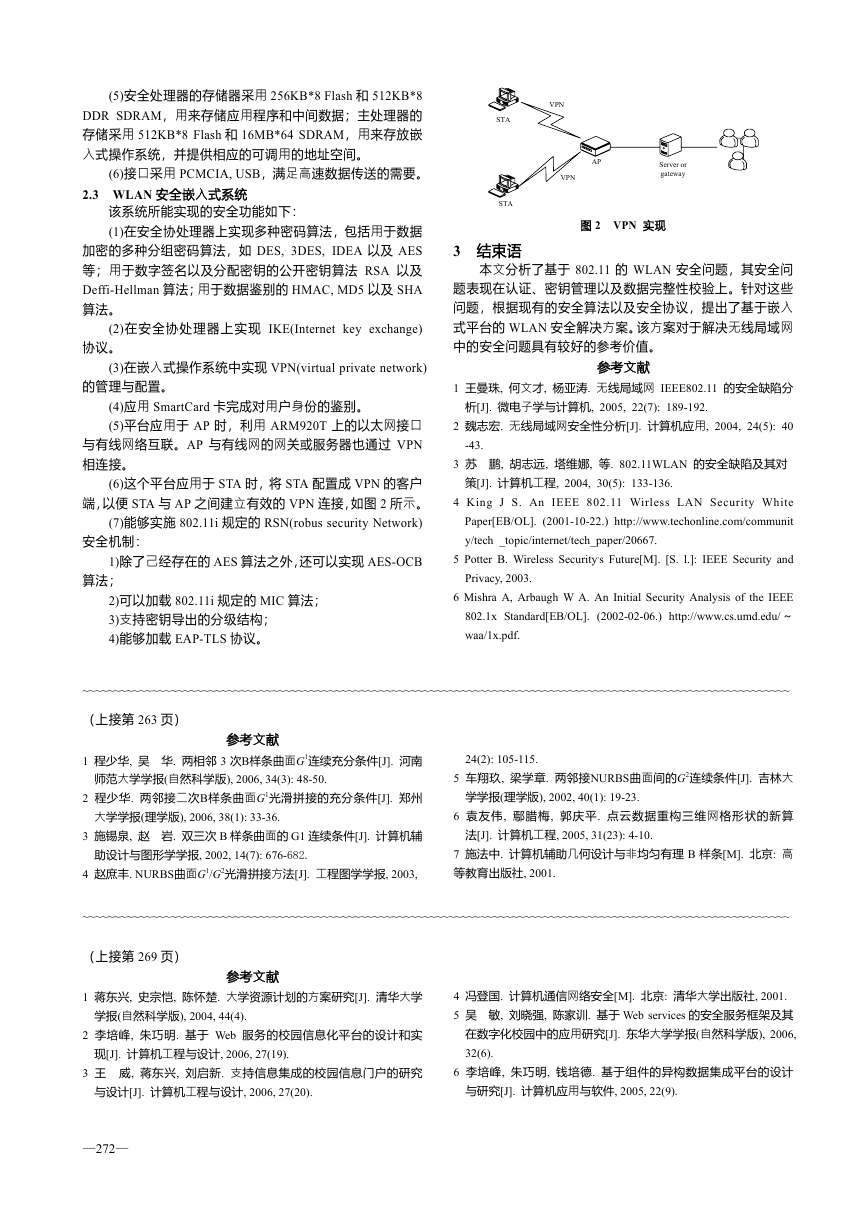

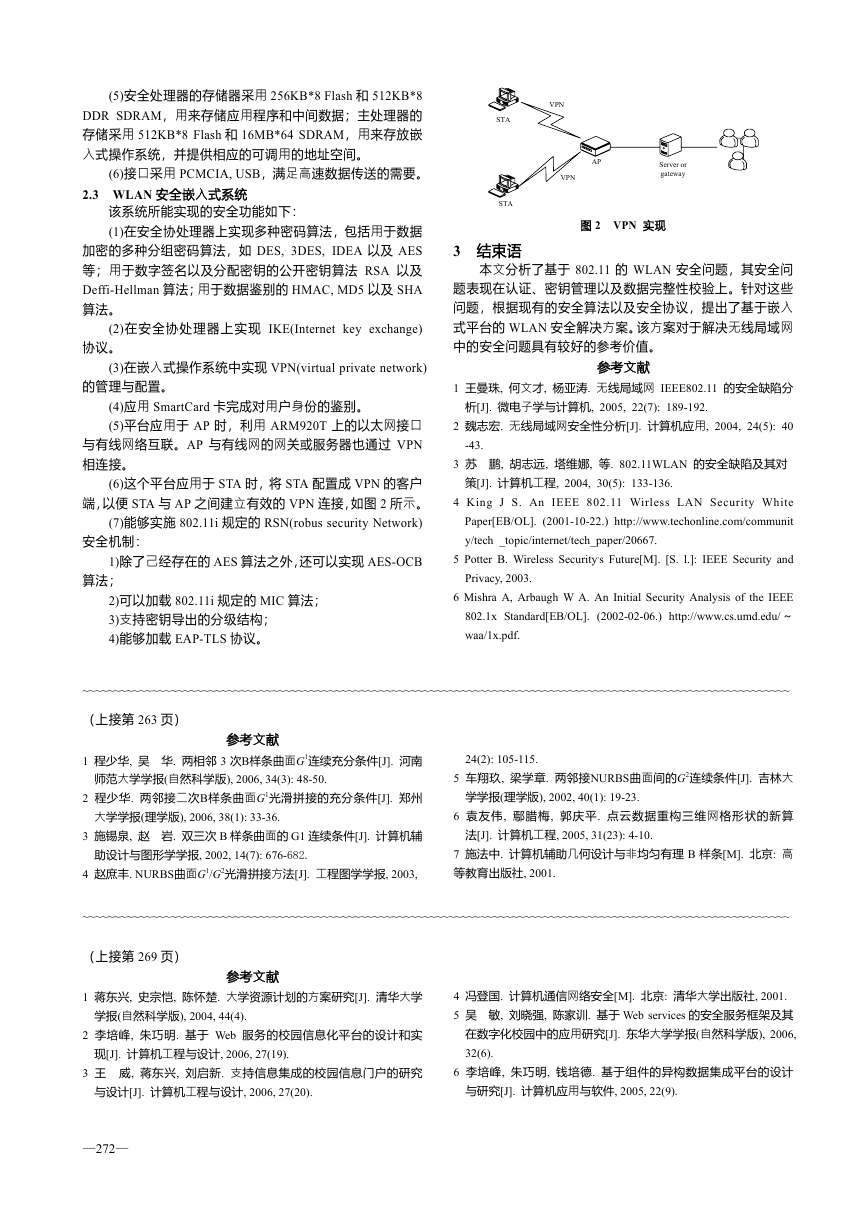

(3)在嵌入式操作系统中实现 VPN(virtual private network)

参考文献

的管理与配置。

(4)应用 SmartCard 卡完成对用户身份的鉴别。

(5)平台应用于 AP 时,利用 ARM920T 上的以太网接口

与有线网络互联。AP 与有线网的网关或服务器也通过 VPN

相连接。

(6)这个平台应用于 STA 时,将 STA 配置成 VPN 的客户

端,以便 STA 与 AP 之间建立有效的 VPN 连接,如图 2 所示。

(7)能够实施 802.11i 规定的 RSN(robus security Network)

安全机制:

1)除了己经存在的 AES 算法之外,还可以实现 AES-OCB

算法;

2)可以加载 802.11i 规定的 MIC 算法;

3)支持密钥导出的分级结构;

4)能够加载 EAP-TLS 协议。

1 王曼珠, 何文才, 杨亚涛. 无线局域网 IEEE802.11 的安全缺陷分

析[J]. 微电子学与计算机, 2005, 22(7): 189-192.

2 魏志宏. 无线局域网安全性分析[J]. 计算机应用, 2004, 24(5): 40

-43.

3 苏 鹏, 胡志远, 塔维娜, 等. 802.11WLAN 的安全缺陷及其对

策[J]. 计算机工程, 2004, 30(5): 133-136.

4 King J S. An IEEE 802.11 Wirless LAN Security White

Paper[EB/OL]. (2001-10-22.) http://www.techonline.com/communit

y/tech _topic/internet/tech_paper/20667.

5 Potter B. Wireless Security,s Future[M]. [S. l.]: IEEE Security and

Privacy, 2003.

6 Mishra A, Arbaugh W A. An Initial Security Analysis of the IEEE

802.1x Standard[EB/OL]. (2002-02-06.) http://www.cs.umd.edu/~

waa/1x.pdf.

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

(上接第 263 页)

参考文献

1 程少华, 吴 华. 两相邻 3 次B样条曲面G1连续充分条件[J]. 河南

24(2): 105-115.

师范大学学报(自然科学版), 2006, 34(3): 48-50.

5 车翔玖, 梁学章. 两邻接NURBS曲面间的G2连续条件[J]. 吉林大

2 程少华. 两邻接二次B样条曲面G1光滑拼接的充分条件[J]. 郑州

学学报(理学版), 2002, 40(1): 19-23.

大学学报(理学版), 2006, 38(1): 33-36.

6 袁友伟, 鄢腊梅, 郭庆平. 点云数据重构三维网格形状的新算

3 施锡泉, 赵 岩. 双三次 B 样条曲面的 G1 连续条件[J]. 计算机辅

法[J]. 计算机工程, 2005, 31(23): 4-10.

助设计与图形学学报, 2002, 14(7): 676-682.

4 赵庶丰. NURBS曲面G1/G2光滑拼接方法[J]. 工程图学学报, 2003,

7 施法中. 计算机辅助几何设计与非均匀有理 B 样条[M]. 北京: 高

等教育出版社, 2001.

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

(上接第 269 页)

参考文献

1 蒋东兴, 史宗恺, 陈怀楚. 大学资源计划的方案研究[J]. 清华大学

学报(自然科学版), 2004, 44(4).

2 李培峰, 朱巧明. 基于 Web 服务的校园信息化平台的设计和实

现[J]. 计算机工程与设计, 2006, 27(19).

3 王 威, 蒋东兴, 刘启新. 支持信息集成的校园信息门户的研究

与设计[J]. 计算机工程与设计, 2006, 27(20).

4 冯登国. 计算机通信网络安全[M]. 北京: 清华大学出版社, 2001.

5 吴 敏, 刘晓强, 陈家训. 基于 Web services 的安全服务框架及其

在数字化校园中的应用研究[J]. 东华大学学报(自然科学版), 2006,

32(6).

6 李培峰, 朱巧明, 钱培德. 基于组件的异构数据集成平台的设计

与研究[J]. 计算机应用与软件, 2005, 22(9).

—272—

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc