中国科技论文在线

http://www.paper.edu.cn

基于图像置乱的脆弱数字水印算法

俞飞宇

武汉理工大学信息工程学院,武汉(430070)

E-mail: yfysail@163.com

摘 要:本文研究了图像置乱技术在数字图像中的应用。图像置乱选取了具有良好效果的亚

仿射变换,文中分析了此变换的特征和优点。在亚仿射变换的基础之上提出了一种基于图像

置乱的 LSB 脆弱水印算法。文中对水印的嵌入和提取算法作了详细的说明,并对一些常见

的图像攻击给出了实验结果。

关键词:图像置乱;亚仿射变换;脆弱水印

中图分类号:TP312

1.引言

在计算机和互联网飞速发展的今天,信息媒体的数字化成为一种必然的趋势,信息安全

技术也成为人们普遍关注和思考的问题。当今世界互联网用户的数量已超过十亿,多媒体信

息的发布和传输越来越频繁和复杂,多媒体信息在传输过程中也就更可能遭到各类无意或恶

意的攻击和篡改,这就使得人们对数字媒体的完整性和真实性无法辨别。因此,在网络环境

中对多媒体信息的真实性和完整性验证就是一个非常值得深思和研究的问题。脆弱数字水印

技术就是在这种背景下提出来的信息安全解决方案,其对多媒体信息的真实性和完整性认证

具有非常好的效果。

本文的提出的水印算法主要是基于图像置乱的。图像置乱的实现是使用亚放射变换[1][2],

这种变换能很好的隐藏原图的特征信息,给攻击者造成假象,使其攻击失败。该算法在实现

过程中,把图像置乱的次数作为密钥,既实现了算法的简洁,同时也提高了算法的安全性,

并且通过实验,证实了算法的可行性。

2.图像置乱技术

自然图像相邻像素序列具有一定的相关性,而且图像局部可能还会有相关性突变的情

况,这样就加大了隐藏信息被检测到的风险。隐藏信息嵌入到宿主图像之后使得图像相邻像

素的相关性得到了降低。在数字图像安全领域,对图像进行置乱变换也是一种经常用到的方

法,也是图像信息安全的一个的重要研究方向[3]。图像的置乱变换可以看成是一种对图像的

加密途径,也可以用以图像的分存技术、隐藏技术和水印的预处理。

将图像置乱技术应用到数字水印之中,既可以对宿主图像进行置乱变换,也可以对要

嵌入的秘密信息进行置乱变换。图像经过置乱变换之后,其原来的像素的个数不变,图像的

直方图也没变,只是像素的次序已被打乱。水印图像进行置乱变换之后,原始图像中的某些

特征将无法显现,这样就能很好的实现隐藏水印信息。

2.1 亚仿射变换定义

亚仿射变换可以良好的应用于图像置乱变换,它还能使原图像的灰度值均匀的分布到

图像的区域中,使得原来图像相邻像素的相关性在置乱后的图像中完全得不到体现,这样也

给隐藏信息的检测带来了极大的难度。

亚仿射变换的基本形式是:

-1-

�

中国科技论文在线

http://www.paper.edu.cn

x

′ =

⎧

⎨ ′ =

y

⎩

ax by

cx dy

+

+

+

+

e

f

(1)

在数字图像中,我们定义:对 N 阶数字图像 I={a(i,j)}N×N,若变换

x

′⎛

⎜

y

′⎝

⎞

⎟

⎠

=

a

c

b

d

⎛

⎜

⎝

⎞⎛

⎟⎜

⎠⎝

x

y

⎞

⎟

⎠

+

e

f

⎛

⎜

⎝

⎞

⎟

⎠

(2)

其中:a、b、c、e、f 为整数,x,y∈{1,2,…,N}满足:

条件一:变换是数字图像的像素点域{(x,y):1

x N

≤ ≤

,1

≤ ≤

y N

}到其自身的单映

射;

条件二:变换是数字图像的像素点域{(x,y):1

≤ ≤

x N

,1

≤ ≤

y N

}到其自身的满映

射。

则称该变换是图像的亚仿射变换。

从数学加密学的角度考虑,此变换公式中有六个参数,增加了参数的选择范围和变化

方式;从密钥量的角度考虑,参数的增加带来了计算的复杂性和计算量的增加,从而也增加

了密钥的空间。

2.2 亚仿射变换的解

在平面仿射几何变换中,选择三对自己预先确定的变换点就可以得到六个参数的值。

例如,预定的三对变换点为:(1,1) → (N,N),(N,N)→ (1,1),(1,N)→ (N,1)分别代

入公式(2-1),所求得的结果为:a=-1,b=0,c=0,d=-1,e=N+1,f= N+1。故所求得的

亚仿射变换为:

⎛

⎜

⎝

x

′

y

′

⎞

⎟

⎠

=

1

−

0

⎛

⎜

⎝

0

1

−

⎞⎛

⎟⎜

⎠⎝

x

y

⎞

⎟

⎠

+

N

N

⎛

⎜

⎝

+

+

1

1

⎞

⎟

⎠

(3)

不过我们并不能误以为随机的选择三对交换点就能得到正确的参数解,因为亚仿射还

⎞

⎟

⎠

(

x

+

1

x

′⎛

⎞

⎟′

⎜

y

⎠

⎝

得满足我们前面说的两个条件。所以在求亚仿射变换的参数解时得讲究一定的技巧和方法。

下面我们给出两个常用的亚仿射变换:

1

⎧

⎛

⎪⎜

0

⎪⎝

= ⎨

1

⎛

⎪

⎜

⎪⎝

0

⎩

1

⎧

⎛

⎪⎜

1

−

⎪⎝

= ⎨

1

⎛

⎪

⎜

⎪ −

1

⎝

⎩

x y

公式(4)和(5)中的 x,y 满足: ,

N

x

1

−

⎛

⎞⎛

⎜

⎟⎜

y

0

1

⎝

⎠⎝

x

1

1

−

⎛ ⎞

⎞⎛

⎜ ⎟

⎟⎜

y

0

1

⎝ ⎠

⎠⎝

N

x

1

+

−

⎛

⎞⎛

⎜

⎟⎜

N

y

0

+

⎝

⎠⎝

x

1

1

−

⎛

⎞⎛

⎜

⎟⎜

N

y

0

⎠⎝

⎝

N

{1,2,... }

∈

。

⎞

⎟

⎠

⎞

⎟

⎠

⎞

⎟

⎠

⎞

⎟

⎠

x

′⎛

⎞

⎟′

⎜

y

⎝

⎠

⎞

⎟

⎠

⎞

⎟

⎠

+

1

1

1

y

)

(

x

(

x

(

x

y

)

<

y

)

≥

y

)

+

+

+

+

<

≥

(5)

(4)

2.3 图像的亚放射变换

一幅灰度图像经过一定次数的亚仿射变换之后其原来各像素的灰度值能均匀的分布到

-2-

�

中国科技论文在线

http://www.paper.edu.cn

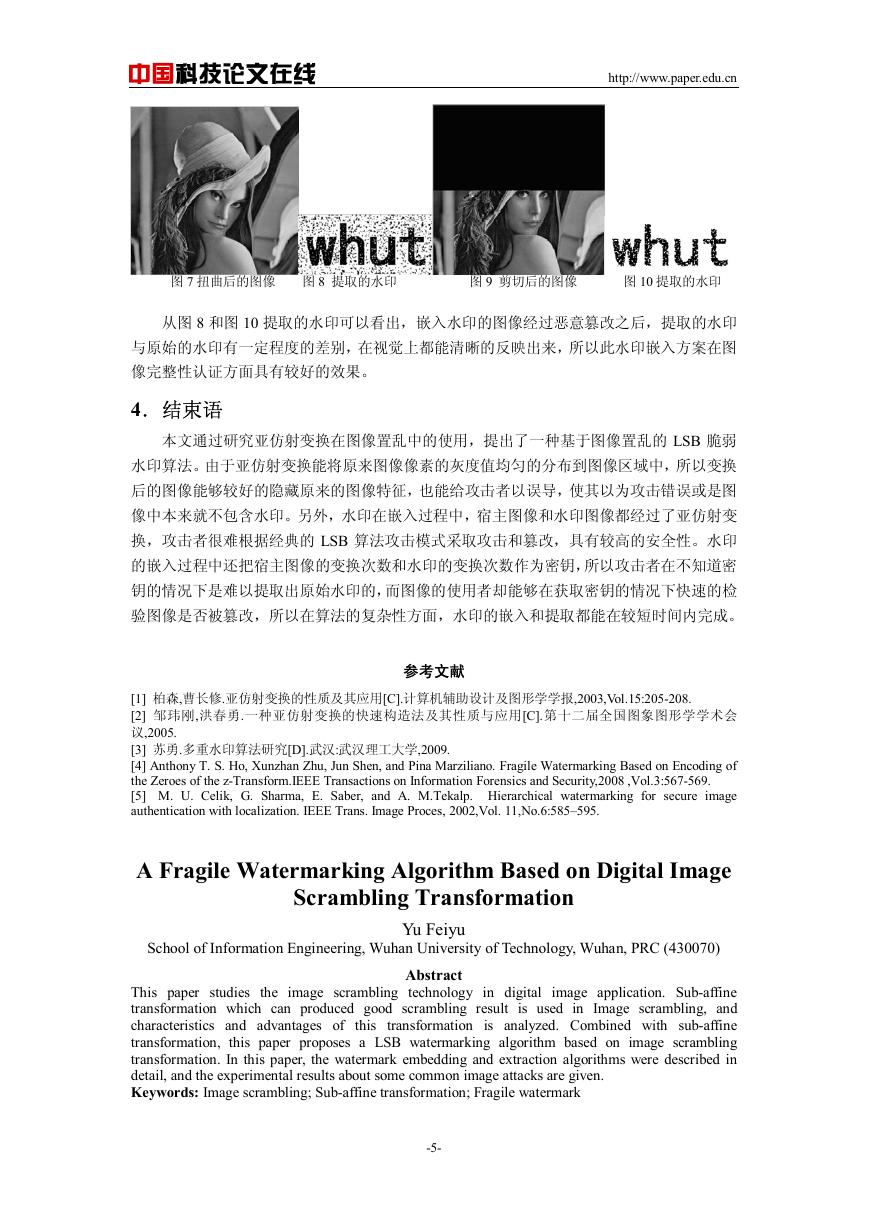

图像的区域中,如此就能较好的实现图像置乱,达到隐藏图像信息的目的。用公式 5 给出的

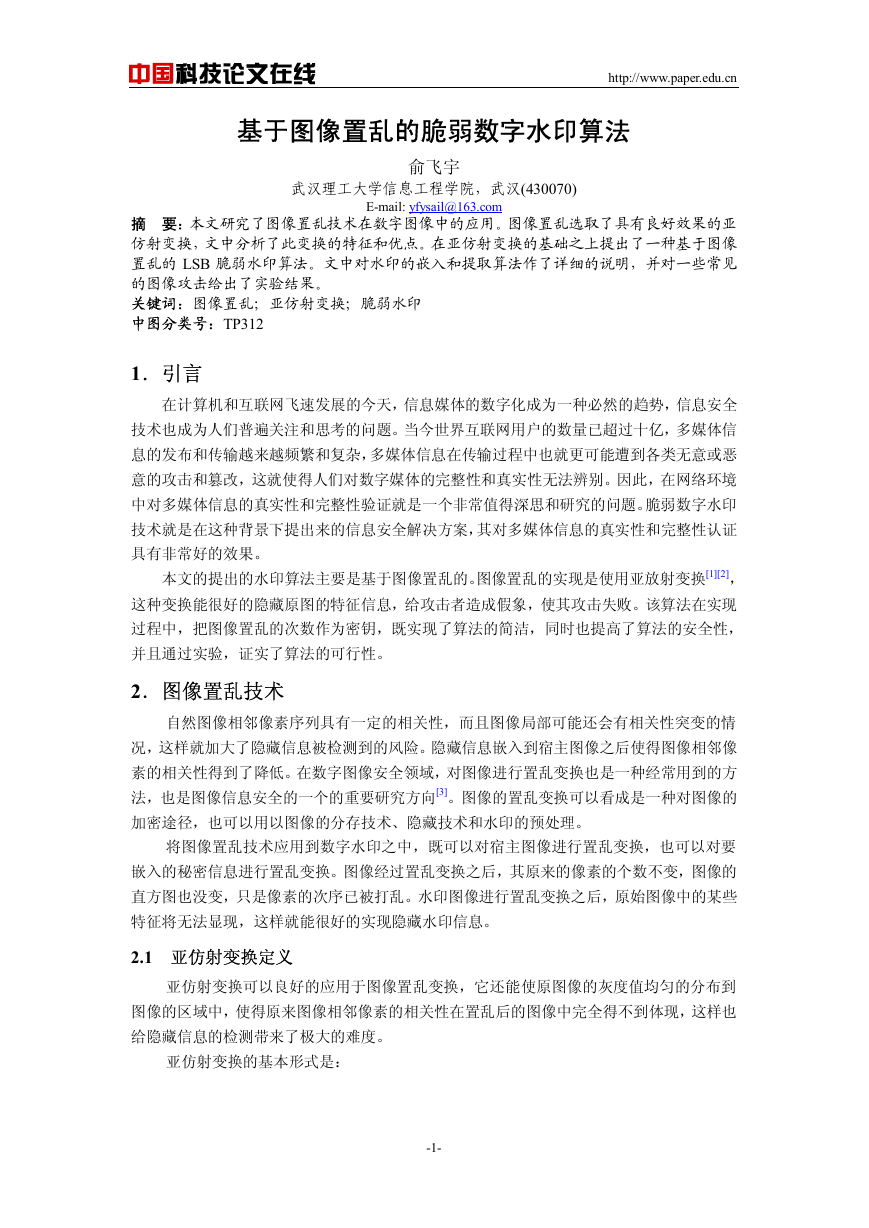

亚仿射变换公式,对 512×512 像素的 Lena 灰度图像(图 1)置乱后的效果如图 2 所示。

图 1 原始 Lena 图像 图 2 置乱后的图像

从图像置乱后的结果来看,原始图像的特征已完全被隐藏,置乱后的图像从视觉上来

看几乎得不到任何图像信息,所以对图像进行亚仿射变换,可以很好的达到隐藏图像特征的

目的。

3.水印算法的实现

3.1 经典 LSB 算法

LSB 翻译成中文就是最不重要位[4],该算法就是要把水印信息嵌入到宿主图像的最不重

要的位上。一副 256 级灰度图中每一个像素是由 8 位二进制构成,其中每一位在这个像素所

起到的作用是不一样的。最高位就代表 10 000 000(128),而最低位(00 000 001)却只代表

1,这就给水印嵌入提供了较好的提示,可以通过改变一幅图像的最低位来嵌入数据[5]。LSB

法的优点是信息嵌入容量大、速度快、嵌入和提取过程简单,但比较脆弱。对信号处理和恶

意攻击的稳健性很差。 因此,本文在经典 LSB 算法的基础上加以改进,提出了一种更加安

全和实用的脆弱水印算法,

3.2 水印的嵌入

步骤一:将给定的 N×N 灰度宿主图像 I 进行亚仿射置乱变换,记变换的次数为密钥 1,

变换后的灰度图像为 I_T。

步骤二:将给定的 m×n 二值水印图像 W 变成 N×N 的二值图像。变换方法如下:首先

计算(N×N)/(m×n)的值,取不大于此结果的最大奇整数值 P;然后按照从左到右从上到下的

顺序扫描二值水印图像的像素值,得到 m×n 个元素的一维序列 L1,将 L1 的元素依次重复

N 次得到原来的 P 倍长度一维序列,如果此时的长度不到 N×N,则在其后补 0,使长度达

到 N×N,得到此时的一维序列 L2;最后将一维序列 L2 按照从左至右的扫描顺序转换成按

行排列的 N×N 二维序列 W_P。

步骤三:对二维序列 W_P 进行亚仿射变换,得到置乱后的灰度图形 W_T,记变换的次

数记为密钥 2。

步骤四:将 W_T 嵌入到 I_T 的最低有效位平面(LSB 平面)。具体的实现方法:

依次取 W_T 的(i,j)坐标上的值,如果值为 1,则 I_T 对应位的像素值的最低比特位

变成 0;如果值为 0,则 I_T 对应位的像素值的最低比特位变成 1。变换完成后的图像记为

IW_T。

步骤五:将 IW_T 进行亚仿射反变换,变换的次数是步骤一中的密钥 1,最终得到嵌入

-3-

�

中国科技论文在线

水印的灰度图像 IW。

3.3 水印的提取

http://www.paper.edu.cn

步骤一:把得到的含水印的 N×N 灰度图形 IW 进行仿射反变换,变换的次数依据嵌入

时的密钥 1,得到新的灰度图像 IW_T。

步骤二:根据 IW_T 图像各像素的 LSB 位提取一个二维序列 W_T。具体的提取方法如

下:如果 IW_T 像素值的 LSB 位值为 0,则提取的值为 1;如果 LSB 位值为 1,则提取的值

为 0。

步骤三:将得到的二维序列 W_T 进行反亚仿射变化,变换的次数依据嵌入时的密钥 2,

得到变换后的二维序列 W_P。

步骤四:将得到的二维序列 W_P 按照从左到右从上到下的顺序扫面得到一个 N×N 个元

素的一维序列 L2。顺序扫面 L2 的 P 个元素,如果这 P 个元素中 1 的个数比 0 的个数多,

就取 1,否则取 0。重复这个过程,直到取得 m×n 个这样的数值时结束,得到的这些数值组

成一维序列 L1。

步骤五:将一维序列 L1 按照从左至右的顺序排列成一个 m×n 的二维序列,即为提取所

得的二值水印图像 W。

3.4 实验结果分析

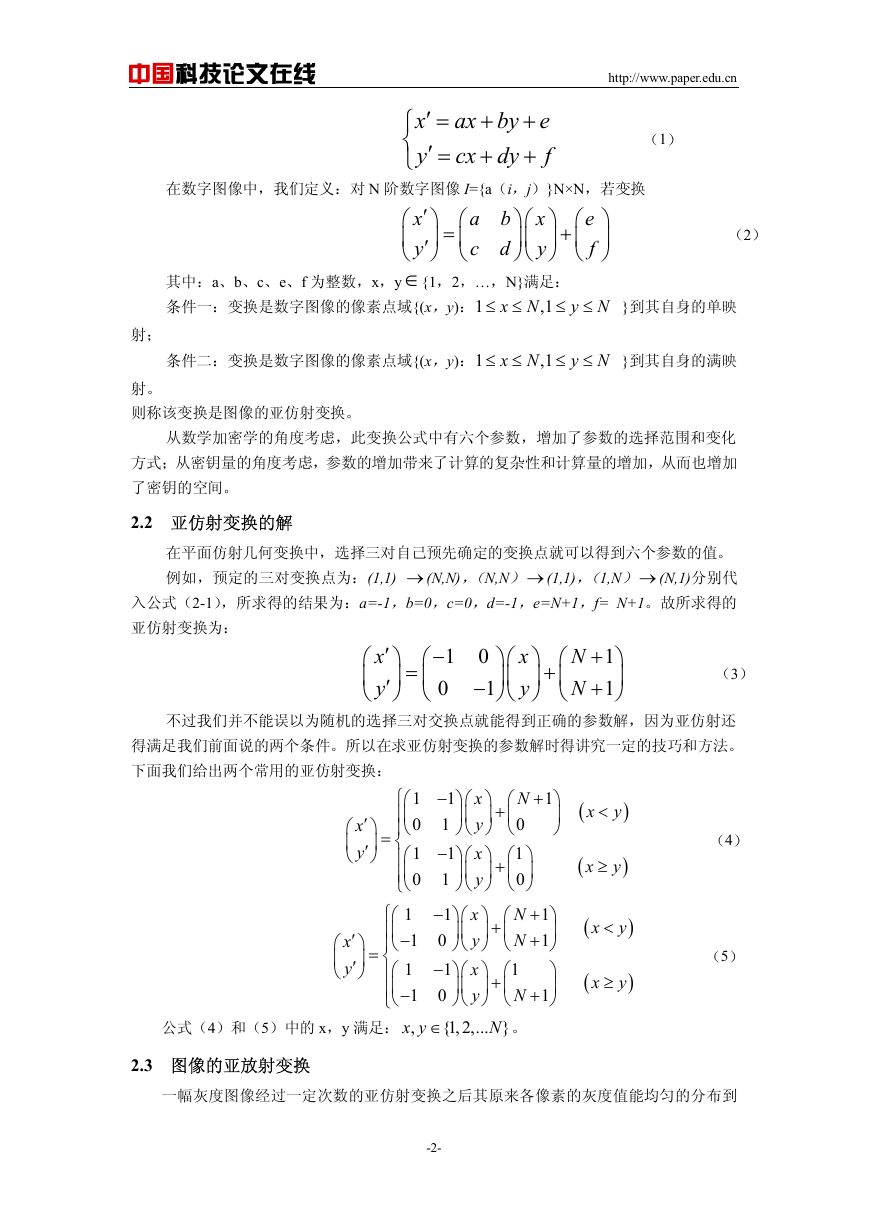

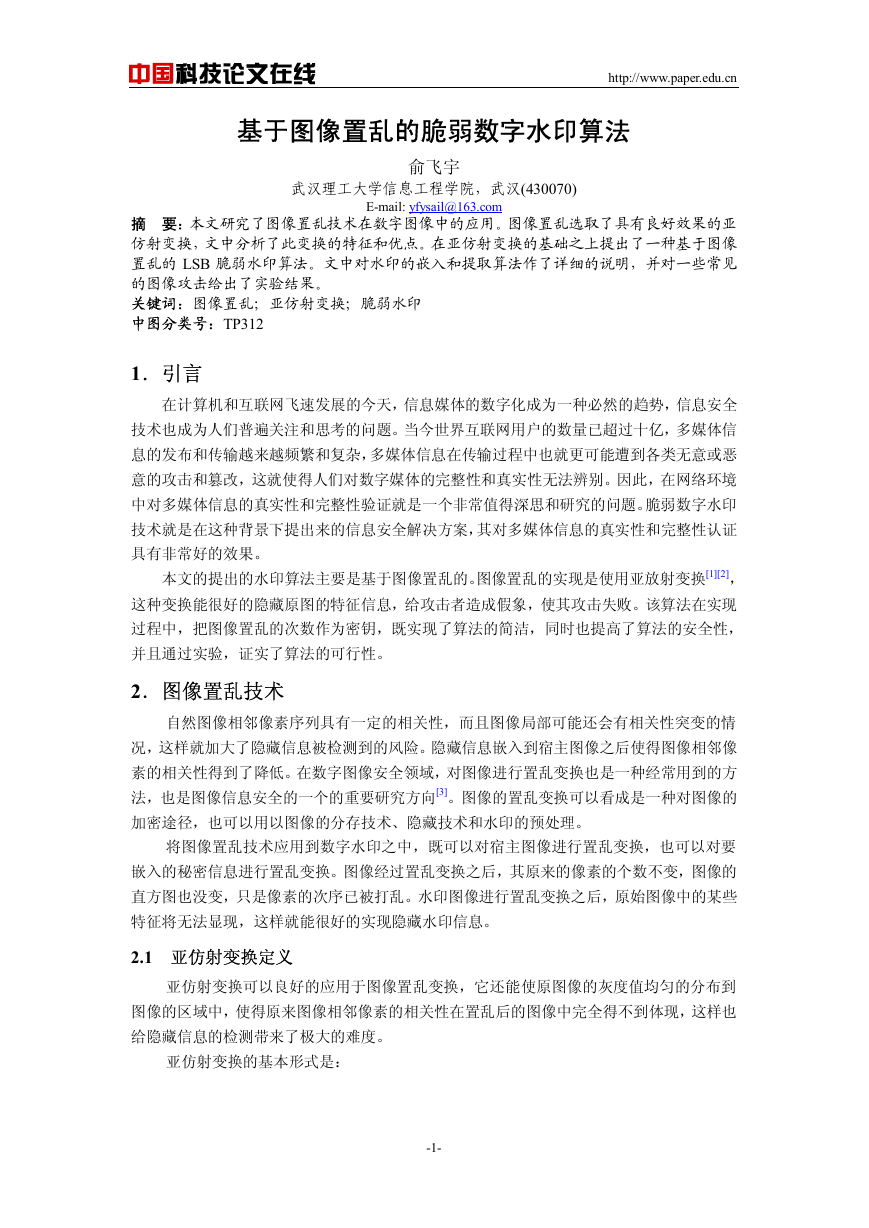

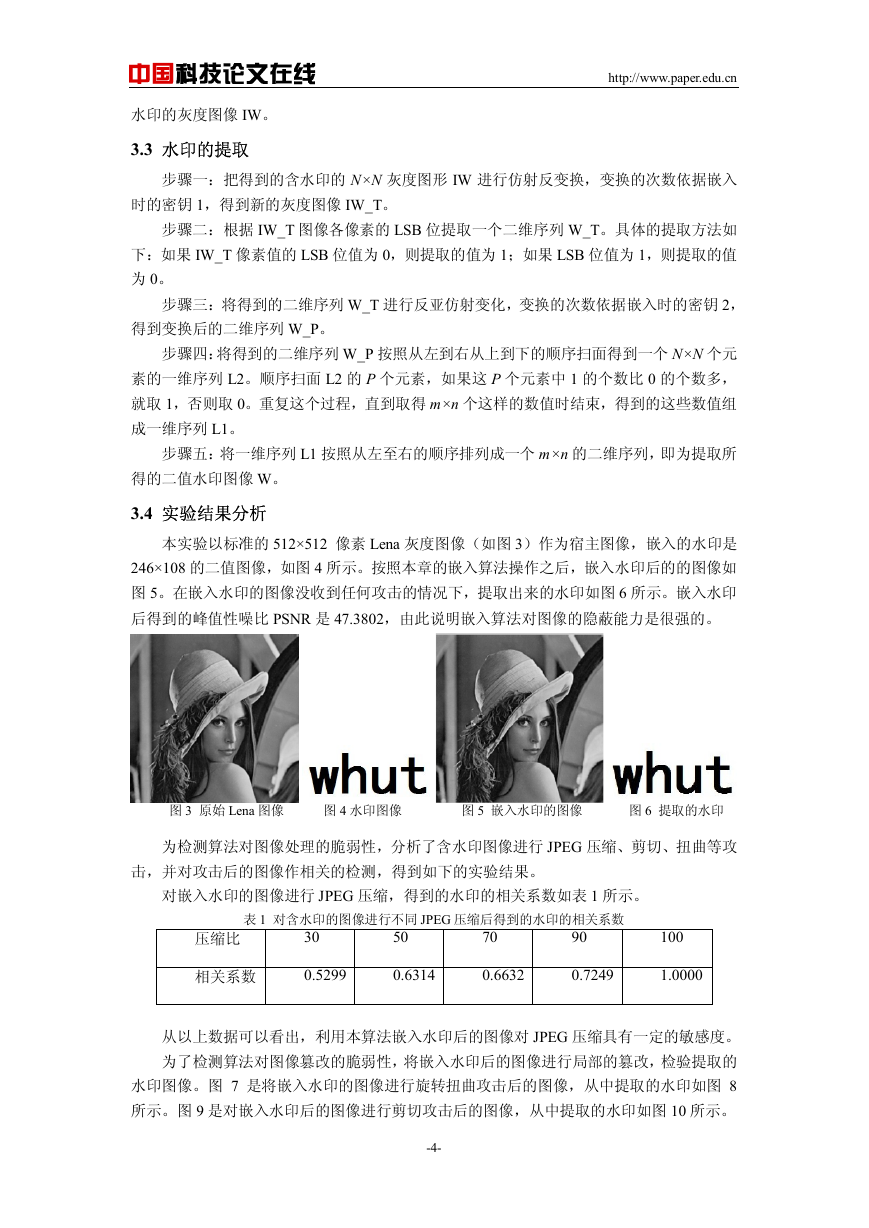

本实验以标准的 512×512 像素 Lena 灰度图像(如图 3)作为宿主图像,嵌入的水印是

246×108 的二值图像,如图 4 所示。按照本章的嵌入算法操作之后,嵌入水印后的的图像如

图 5。在嵌入水印的图像没收到任何攻击的情况下,提取出来的水印如图 6 所示。嵌入水印

后得到的峰值性噪比 PSNR 是 47.3802,由此说明嵌入算法对图像的隐蔽能力是很强的。

图 3 原始 Lena 图像 图 4 水印图像 图 5 嵌入水印的图像 图 6 提取的水印

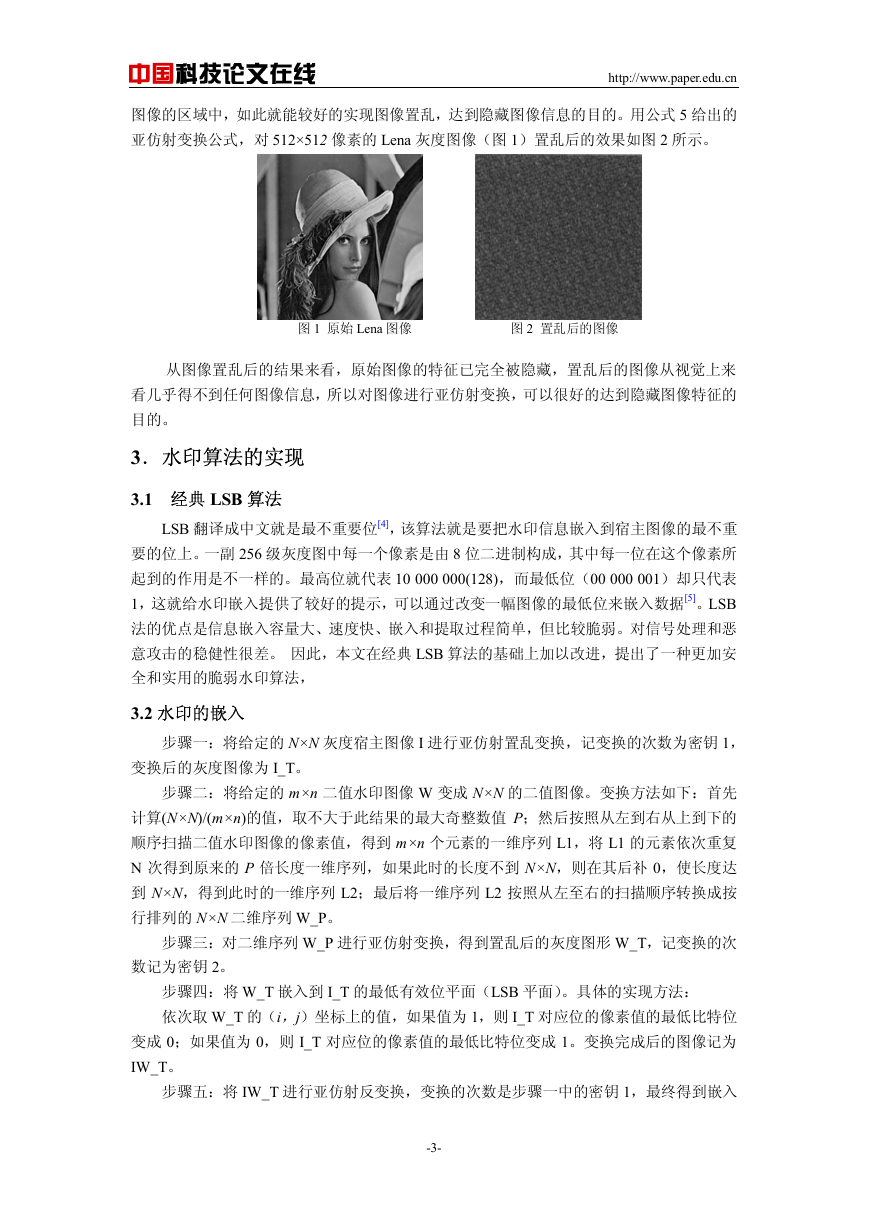

为检测算法对图像处理的脆弱性,分析了含水印图像进行 JPEG 压缩、剪切、扭曲等攻

击,并对攻击后的图像作相关的检测,得到如下的实验结果。

对嵌入水印的图像进行 JPEG 压缩,得到的水印的相关系数如表 1 所示。

表 1 对含水印的图像进行不同 JPEG 压缩后得到的水印的相关系数

压缩比

相关系数

30

50

70

90

100

0.5299

0.6314

0.6632

0.7249

1.0000

从以上数据可以看出,利用本算法嵌入水印后的图像对 JPEG 压缩具有一定的敏感度。

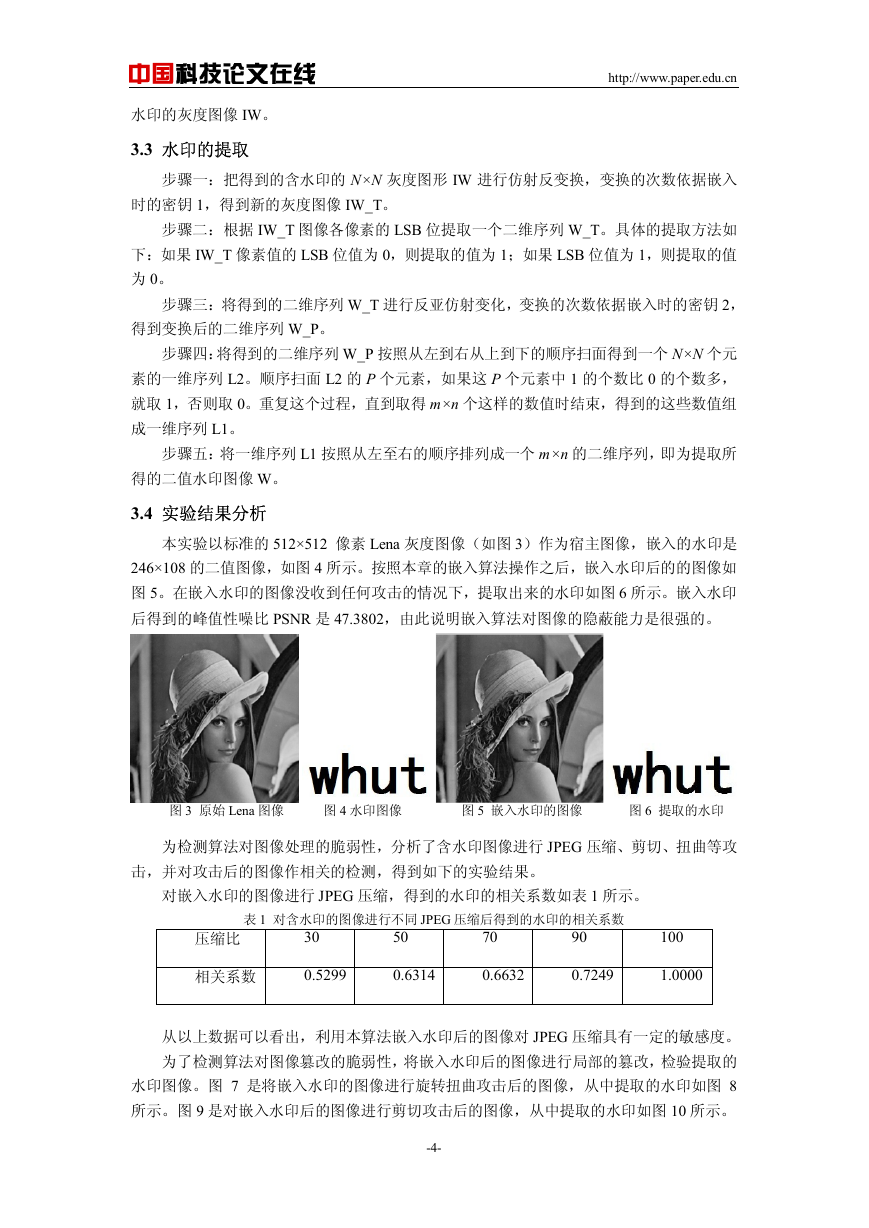

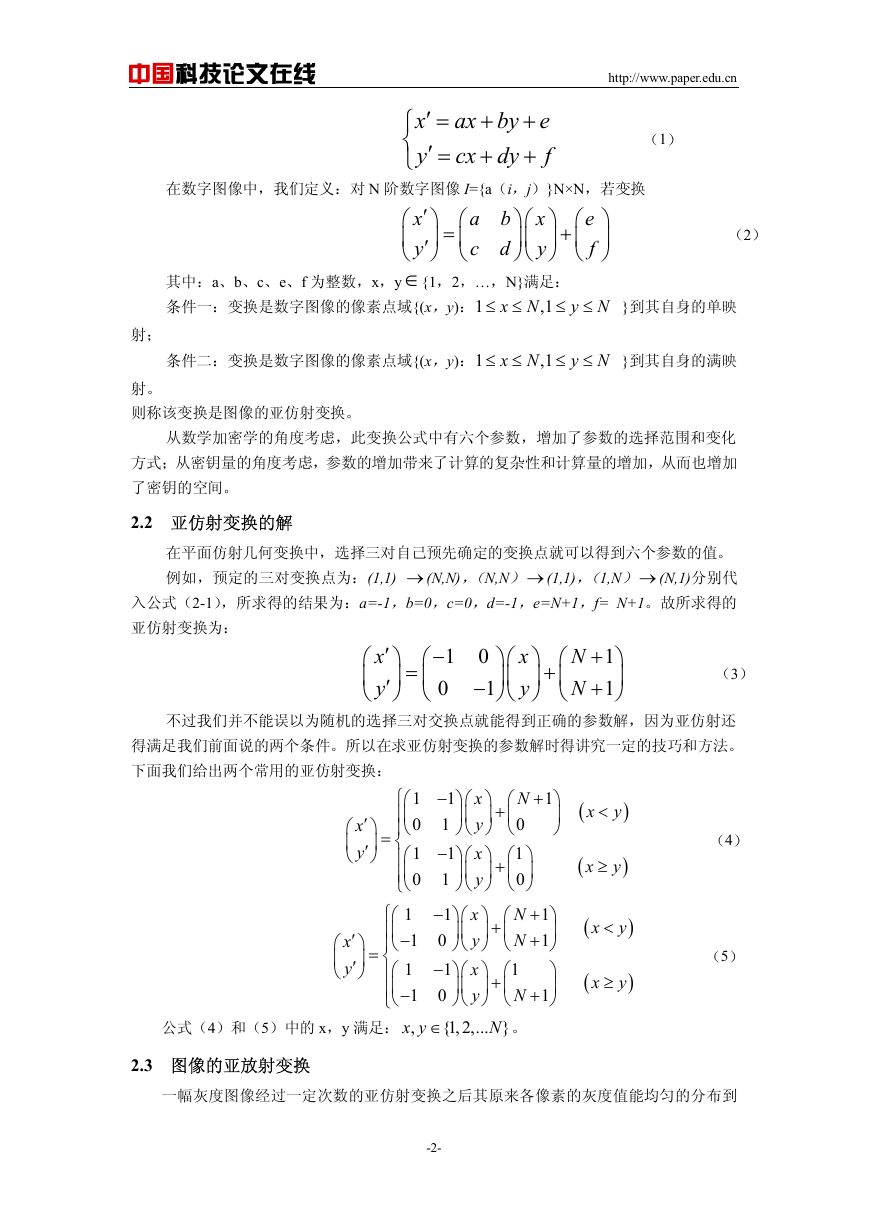

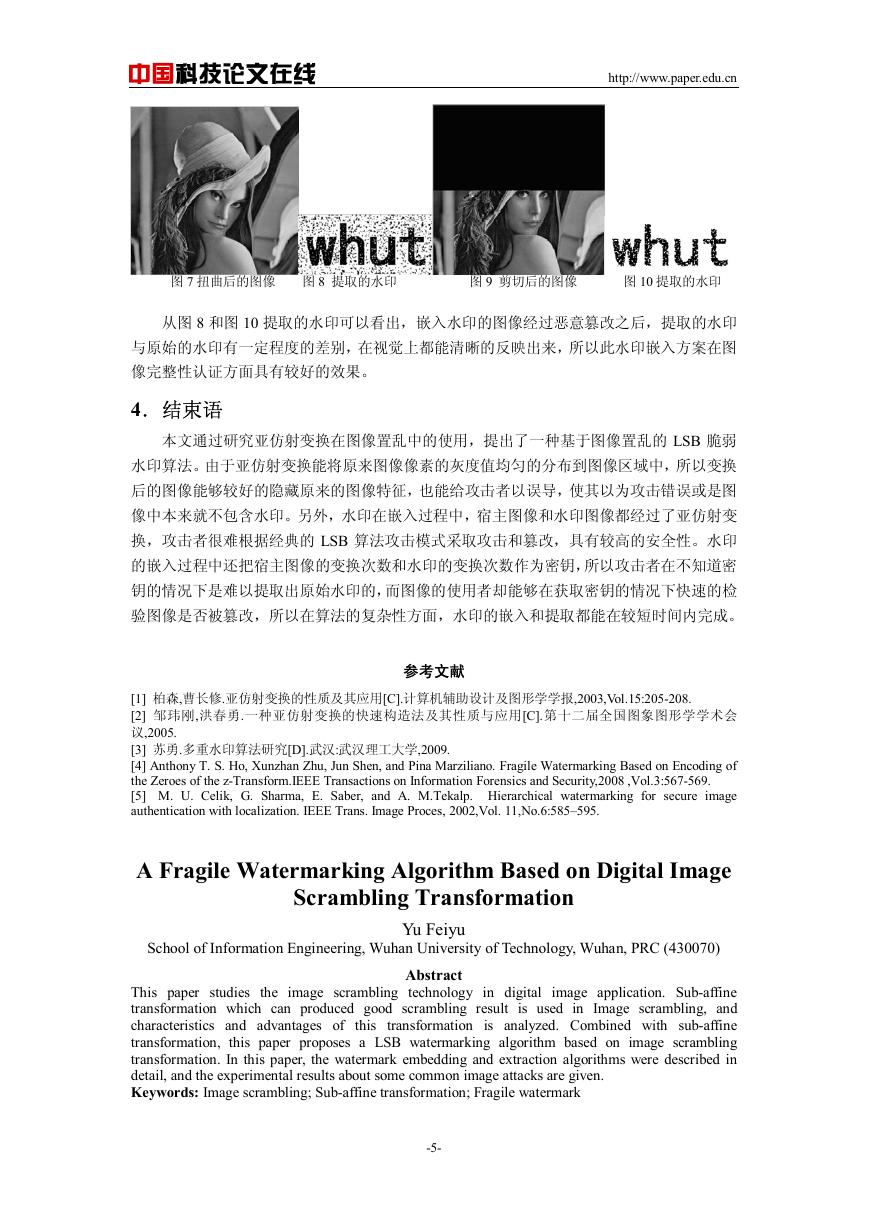

为了检测算法对图像篡改的脆弱性,将嵌入水印后的图像进行局部的篡改,检验提取的

水印图像。图 7 是将嵌入水印的图像进行旋转扭曲攻击后的图像,从中提取的水印如图 8

所示。图 9 是对嵌入水印后的图像进行剪切攻击后的图像,从中提取的水印如图 10 所示。

-4-

�

中国科技论文在线

http://www.paper.edu.cn

图 7 扭曲后的图像 图 8 提取的水印 图 9 剪切后的图像 图 10 提取的水印

从图 8 和图 10 提取的水印可以看出,嵌入水印的图像经过恶意篡改之后,提取的水印

与原始的水印有一定程度的差别,在视觉上都能清晰的反映出来,所以此水印嵌入方案在图

像完整性认证方面具有较好的效果。

4.结束语

本文通过研究亚仿射变换在图像置乱中的使用,提出了一种基于图像置乱的 LSB 脆弱

水印算法。由于亚仿射变换能将原来图像像素的灰度值均匀的分布到图像区域中,所以变换

后的图像能够较好的隐藏原来的图像特征,也能给攻击者以误导,使其以为攻击错误或是图

像中本来就不包含水印。另外,水印在嵌入过程中,宿主图像和水印图像都经过了亚仿射变

换,攻击者很难根据经典的 LSB 算法攻击模式采取攻击和篡改,具有较高的安全性。水印

的嵌入过程中还把宿主图像的变换次数和水印的变换次数作为密钥,所以攻击者在不知道密

钥的情况下是难以提取出原始水印的,而图像的使用者却能够在获取密钥的情况下快速的检

验图像是否被篡改,所以在算法的复杂性方面,水印的嵌入和提取都能在较短时间内完成。

参考文献

[1] 柏森,曹长修.亚仿射变换的性质及其应用[C].计算机辅助设计及图形学学报,2003,Vol.15:205-208.

[2] 邹玮刚,洪春勇.一种亚仿射变换的快速构造法及其性质与应用[C].第十二届全国图象图形学学术会

议,2005.

[3] 苏勇.多重水印算法研究[D].武汉:武汉理工大学,2009.

[4] Anthony T. S. Ho, Xunzhan Zhu, Jun Shen, and Pina Marziliano. Fragile Watermarking Based on Encoding of

the Zeroes of the z-Transform.IEEE Transactions on Information Forensics and Security,2008 ,Vol.3:567-569.

[5] M. U. Celik, G. Sharma, E. Saber, and A. M.Tekalp. Hierarchical watermarking for secure image

authentication with localization. IEEE Trans. Image Proces, 2002,Vol. 11,No.6:585–595.

A Fragile Watermarking Algorithm Based on Digital Image

School of Information Engineering, Wuhan University of Technology, Wuhan, PRC (430070)

Abstract

This paper studies the image scrambling technology in digital image application. Sub-affine

transformation which can produced good scrambling result is used in Image scrambling, and

characteristics and advantages of this transformation is analyzed. Combined with sub-affine

transformation, this paper proposes a LSB watermarking algorithm based on image scrambling

transformation. In this paper, the watermark embedding and extraction algorithms were described in

detail, and the experimental results about some common image attacks are given.

Keywords: Image scrambling; Sub-affine transformation; Fragile watermark

-5-

Scrambling Transformation

Yu Feiyu

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc