第 29卷第 4期

2012年 4月

计 算 机 应 用 研 究

ApplicationResearchofComputers

Vol29No4

Apr2012

IPv6报头安全威胁及检测

孙建平,王振兴,张连成,王 禹

(解放军信息工程大学 信息工程学院 计算机应用技术,郑州 450002)

摘 要:经过对 IPv6数据包报头格式的研究,提出了基于限制性策略的 IPv6报头安全性检测算法。该算法根

据 IPv6协议规范和网络安全需求,按照各扩展报头的出现顺序、扩展报头和/或选项的组合构造及重复次数的

特性来检测有潜在安全威胁的恶意 IPv6数据包。实验结果表明,该算法有效且能够在一定程度上增强安全防

护设备的检测能力。

关键词:IPv6;报头格式;网络安全;安全性检测;检测策略

中图分类号:TP39308 文献标志码:A 文章编号:10013695(2012)04140904

doi:10.3969/j.issn.10013695.2012.04.058

IPv6packetheadersecuritythreatanddetection

SUNJianping,WANGZhenxing,ZHANGLiancheng,WANGYu

(Dept.ofApplicationTechnologyofComputer,CollegeofInformationEngineering,PLAInformationEngineeringUniversity,Zhengzhou

450002,China)

Abstract:ThroughthestudyonIPv6headerstructure,thispaperdesignedanewalgorithmfordetectingIPv6packetheader

securitybasedonrestrictivepolicies.Basedontheextensionheaderordering,certainprohibitedcombinationsandduplicateof

headerand/oroptions,thisalgorithmcoulddetectthepotentiallymaliciouspackets,dependingonIPv6protocolspecifications

andnetworksecurityneeds.Theexperimentalresultsshowthatthealgorithmcandetectthethreatscorrectlyandefficiently,

andcangiveprotectionfacilitiesabetterabilitytodetectunwantedpackets.

Keywords:IPv6;headerstructure;networksecurity;securitydetection;detectionpolicy

引言

�

随着 互 联 网 技 术 的 发 展,IPv6协 议 将 全 面 取 代 传 统 的

IPv4协议。IPv6协议虽然在安全性方面有所增强,但同时也

引入许多新的安全威胁,其中 IPv6复杂的报头格式所引入的

新安全风险[1,2]成为威胁 IPv6网络安全的关键因素。

数据包报头安全性检测是安全防护设备(主要指防火墙

等具备过滤检测能力的网络设备)执行深度包检测、异常检

测、攻击检测和访问控制等的基础。报头的安全性应当包含两

个层次,即报头构造必须符合协议规范和在满足上述条件的情

况下报头构造不能存在任何安全威胁。IPv6报头安全性检测

是安全防护设备必须解决的首要问题。与 IPv4简单且相对固

定的报头格式不同,新型报头复杂又不受约束的特性[3~5],导

致基于 IPv4的安全策略在 IPv6网络环境下已不再适用,不仅

难以判断 IPv6报头的合法性与安全性,更无法进行进一步的

和选项的研究,提出了 IPv6报头安全性检测算法(IPv6packet

headersecuritydetectionalgorithm,PHSDA6)。该算法针对 IPv6

报头进行安全性检测,可与现有安全防护系统结合使用,显著

提高现有安全防护系统的检测能力。

�

��� �

报头安全威胁分析

与传统的 IPv4报头不同,IPv6报头包括基本报头和扩展

报头两部分。基本报头格式精简且长度固定;而扩展报头则以

链表的形式紧接基本报头之后。IPv6数据包在各扩展报头的

出现顺序、扩展报头与选项的组合构造及两者各自重复出现次

数方面并没有得到 RFC规范的详细阐述,因此存在极大的安

全隐患,给网络安全带来严峻挑战。本章分别针对 IPv6基本

报头和扩展报头展开研究。

�

�

基本报头潜在的安全威胁

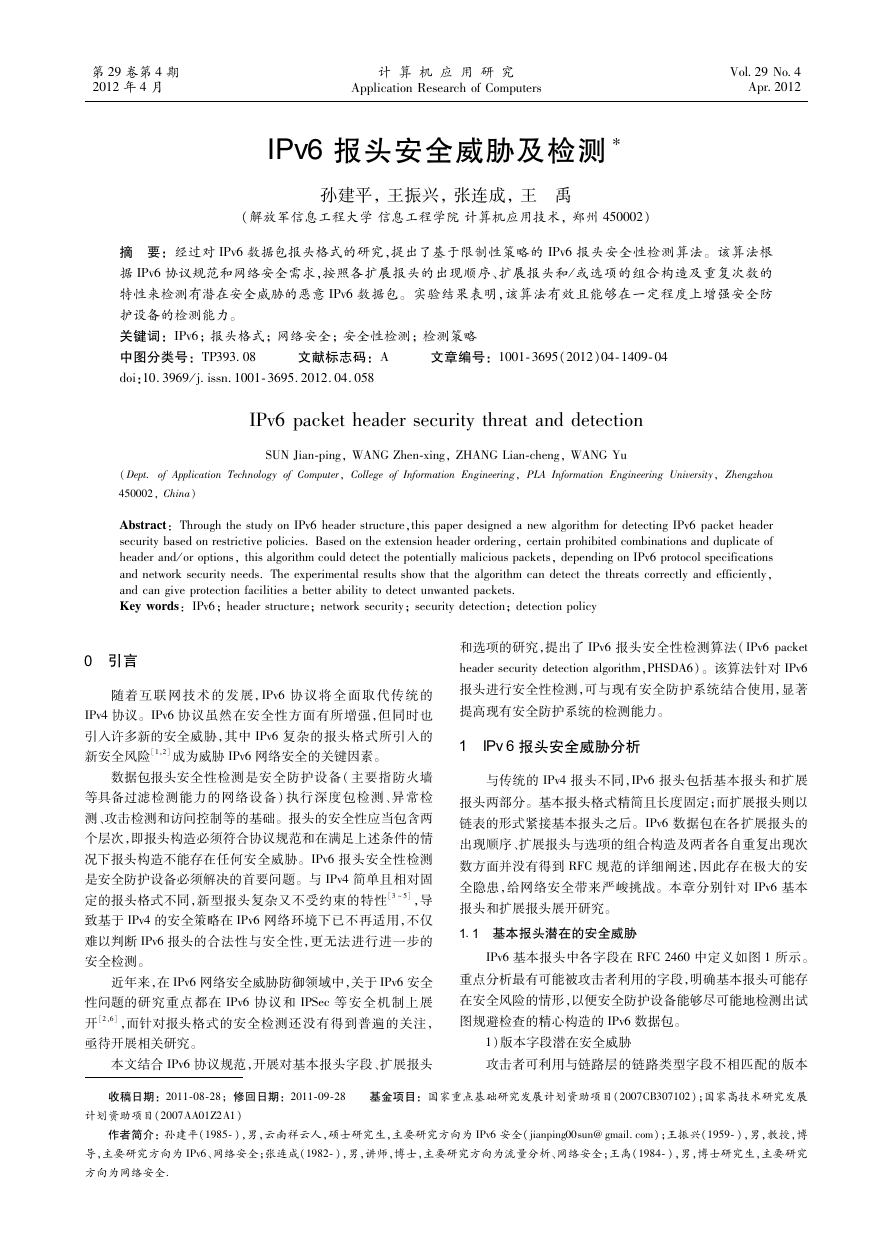

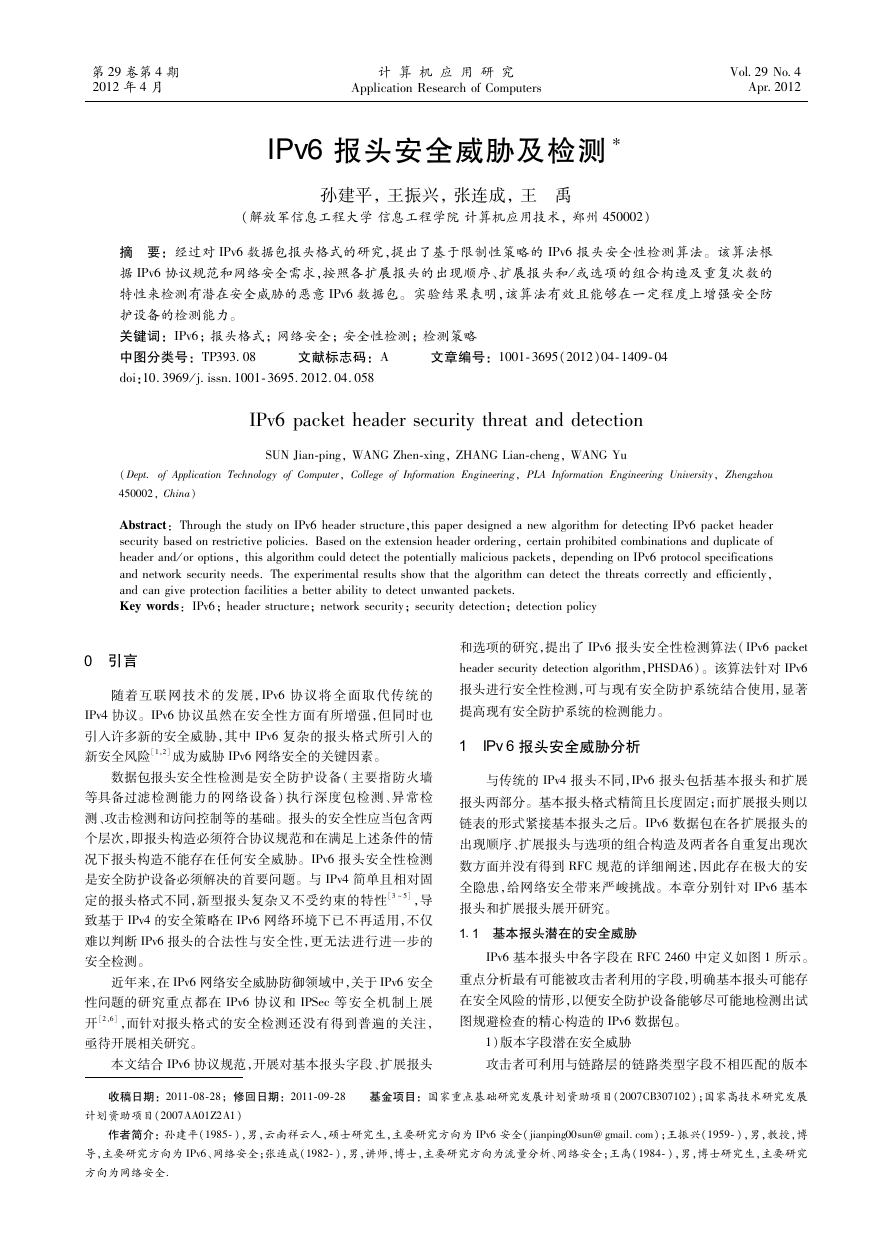

IPv6基本报头中各字段在 RFC2460中定义如图 1所示。

重点分析最有可能被攻击者利用的字段,明确基本报头可能存

在安全风险的情形,以便安全防护设备能够尽可能地检测出试

图规避检查的精心构造的 IPv6数据包。

1)版本字段潜在安全威胁

安全检测。

近年来,在 IPv6网络安全威胁防御领域中,关于 IPv6安全

性问题的研究重点都在 IPv6协 议 和 IPSec等 安 全 机 制 上 展

开[2,6],而针对报头格式的安全检测还没有得到普遍的关注,

亟待开展相关研究。

本文结合 IPv6协议规范,开展对基本报头字段、扩展报头

攻击者可利用与链路层的链路类型字段不相匹配的版本

收稿日期:20110828;修回日期:20110928 基金项目:国家重点基础研究发展计划资助项目(2007CB307102);国家高技术研究发展

计划资助项目(2007AA01Z2A1)

作者简介:孙建平(1985),男,云南祥云人,硕士研究生,主要研究方向为 IPv6安全(jianping00sun@gmail.com);王振兴(1959),男,教授,博

导,主要研究方向为 IPv6、网络安全;张连成(1982),男,讲师,博士,主要研究方向为流量分析、网络安全;王禹(1984),男,博士研究生,主要研究

方向为网络安全.

�

·0141·

计 算 机 应 用 研 究

第 29卷

字段值填充来迷惑安全防护设备或占用其处理资源。

2)下一报头字段潜在安全威胁

该字段同时可标志扩展报头和上层协议。在 IPv6数据包

处理过程中,扩展报头与上层协议的解析是同时进行处理的。

攻击者可能对该字段设置畸形值以实施 DoS(拒绝服务)攻击:

安全防护设备因无法正确解析该字段而消耗大量系统资源,甚

至导致设备处理故障;安全防护设备也可能将数据包向上层投

递,直到某一高层能够解析为止,但却导致安全威胁向上层

传播。

特别要注意的是,扩展报头中该字段也存在上述同样的安

全威胁。

3)跳限制字段潜在安全威胁

封装节点(如虚拟专用网络入口端、隧道端点等)要将被

封装的内部 IP数据包的跳限制字段值减 1[7,8],但攻击者可利

用经过封装但内部 IP的跳限制字段值仍为 255的非法数据包

来实施可能的基于 ICMPv6的邻居节点发现攻击。

4)源和目的 IP地址字段潜在安全威胁

攻击者可利用窜改或伪造源 IP地址的方式隐藏自身身份

来对目标实施欺骗攻击,尤其当网关没有应用访问控制机制

时,移动恶意主机可随时接入本地链路实现对相邻主机或网关

�

的攻击及非法访问。

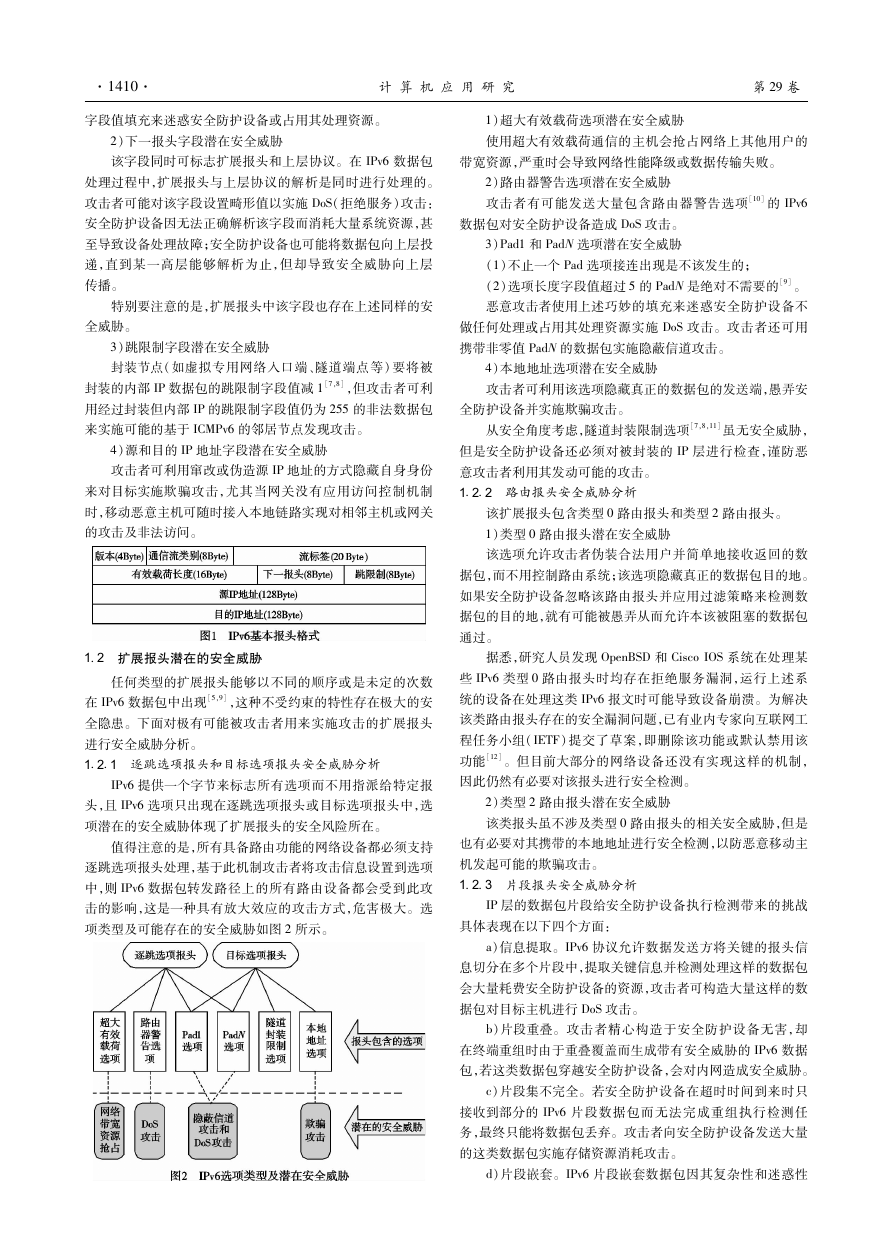

1)超大有效载荷选项潜在安全威胁

使用超大有效载荷通信的主机会抢占网络上其他用户的

带宽资源,严重时会导致网络性能降级或数据传输失败。

2)路由器警告选项潜在安全威胁

攻击者有可能发送大量包含路由器警告选项[10]的 IPv6

数据包对安全防护设备造成 DoS攻击。

3)Pad1和 PadN选项潜在安全威胁

(1)不止一个 Pad选项接连出现是不该发生的;

(2)选项长度字段值超过 5的 PadN是绝对不需要的[9]。

恶意攻击者使用上述巧妙的填充来迷惑安全防护设备不

做任何处理或占用其处理资源实施 DoS攻击。攻击者还可用

携带非零值 PadN的数据包实施隐蔽信道攻击。

4)本地地址选项潜在安全威胁

攻击者可利用该选项隐藏真正的数据包的发送端,愚弄安

全防护设备并实施欺骗攻击。

从安全角度考虑,隧道封装限制选项[7,8,11]虽无安全威胁,

但是安全防护设备还必须对被封装的 IP层进行检查,谨防恶

意攻击者利用其发动可能的攻击。

�

�

路由报头安全威胁分析

该扩展报头包含类型 0路由报头和类型 2路由报头。

1)类型 0路由报头潜在安全威胁

扩展报头潜在的安全威胁

�

�

任何类型的扩展报头能够以不同的顺序或是未定的次数

在 IPv6数据包中出现[5,9],这种不受约束的特性存在极大的安

全隐患。下面对极有可能被攻击者用来实施攻击的扩展报头

进行安全威胁分析。

�

�

�

逐跳选项报头和目标选项报头安全威胁分析

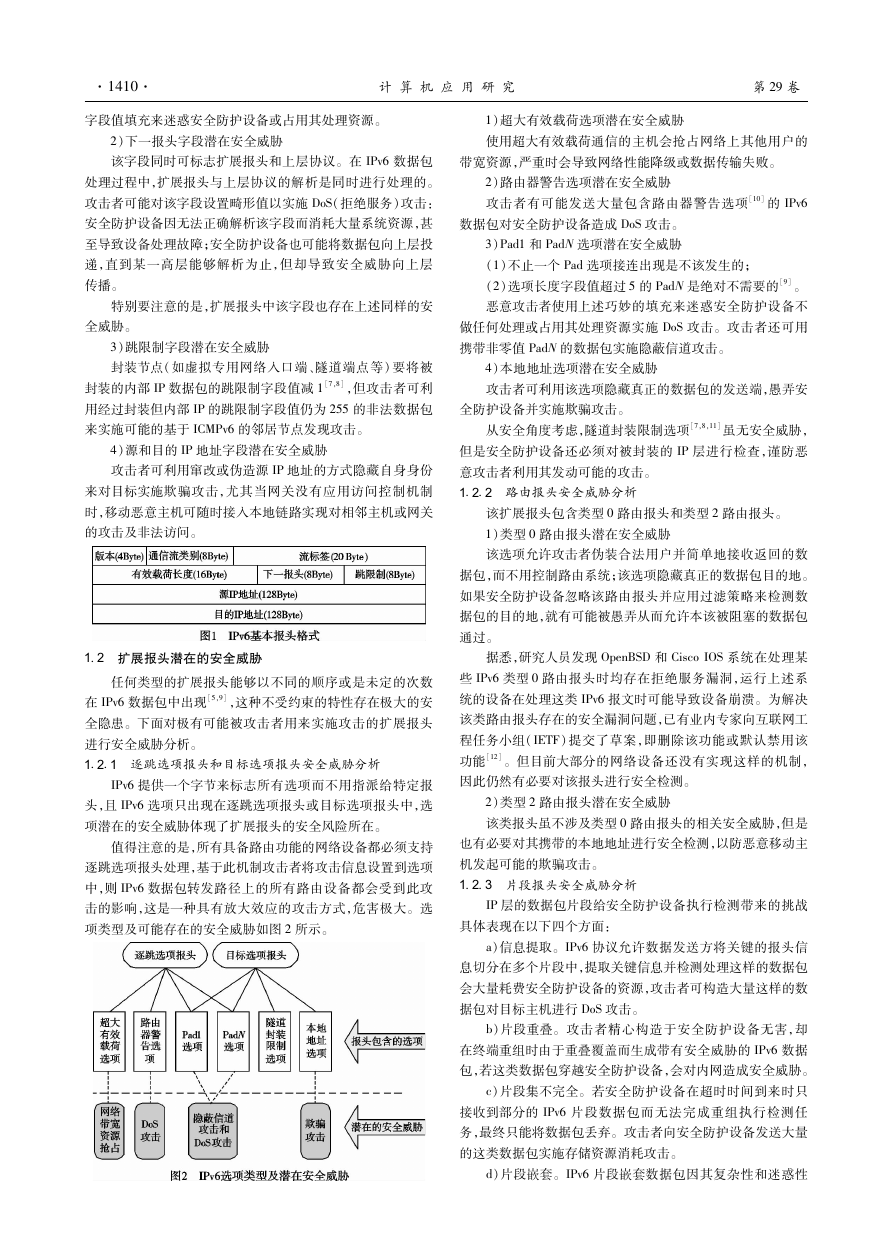

IPv6提供一个字节来标志所有选项而不用指派给特定报

头,且 IPv6选项只出现在逐跳选项报头或目标选项报头中,选

项潜在的安全威胁体现了扩展报头的安全风险所在。

该选项允许攻击者伪装合法用户并简单地接收返回的数

据包,而不用控制路由系统;该选项隐藏真正的数据包目的地。

如果安全防护设备忽略该路由报头并应用过滤策略来检测数

据包的目的地,就有可能被愚弄从而允许本该被阻塞的数据包

通过。

据悉,研究人员发现 OpenBSD和 CiscoIOS系统在处理某

些 IPv6类型 0路由报头时均存在拒绝服务漏洞,运行上述系

统的设备在处理这类 IPv6报文时可能导致设备崩溃。为解决

该类路由报头存在的安全漏洞问题,已有业内专家向互联网工

程任务小组(IETF)提交了草案,即删除该功能或默认禁用该

功能[12]。但目前大部分的网络设备还没有实现这样的机制,

因此仍然有必要对该报头进行安全检测。

2)类型 2路由报头潜在安全威胁

该类报头虽不涉及类型 0路由报头的相关安全威胁,但是

值得注意的是,所有具备路由功能的网络设备都必须支持

也有必要对其携带的本地地址进行安全检测,以防恶意移动主

逐跳选项报头处理,基于此机制攻击者将攻击信息设置到选项

中,则 IPv6数据包转发路径上的所有路由设备都会受到此攻

击的影响,这是一种具有放大效应的攻击方式,危害极大。选

项类型及可能存在的安全威胁如图 2所示。

机发起可能的欺骗攻击。

�

�

片段报头安全威胁分析

IP层的数据包片段给安全防护设备执行检测带来的挑战

�

具体表现在以下四个方面:

a)信息提取。IPv6协议允许数据发送方将关键的报头信

息切分在多个片段中,提取关键信息并检测处理这样的数据包

会大量耗费安全防护设备的资源,攻击者可构造大量这样的数

据包对目标主机进行 DoS攻击。

b)片段重叠。攻击者精心构造于安全防护设备无害,却

在终端重组时由于重叠覆盖而生成带有安全威胁的 IPv6数据

包,若这类数据包穿越安全防护设备,会对内网造成安全威胁。

c)片段集不完全。若安全防护设备在超时时间到来时只

接收到部分的 IPv6片段数据包而无法完成重组执行检测任

务,最终只能将数据包丢弃。攻击者向安全防护设备发送大量

的这类数据包实施存储资源消耗攻击。

d)片段嵌套。IPv6片段嵌套数据包因其复杂性和迷惑性

�

第 4期

孙建平,等:IPv6报头安全威胁及检测

给安全防护设备带来严重安全威胁,可能由于无法处理非预期

的状况而导致安全防护设备崩溃。

逐跳选项报头、目标选项报头、路由报头和片段报头是攻

击者最有可能利用的敏感报头,安全防护设备必须对其进行严

格地检测;同时考虑到未来可能出现的新型攻击方式,防御方

也有必要对其他报头进行检测,以确保其构造与使用符合网络

的安全需求。

�

��� �

报头安全性检测算法

本文基于限制性策略的核心思想提出了 PHSDA6算法,即

没有被明确禁止的数据包都被允许通过安全检测。该算法可

先于安全防护设备应用,也可为安全防护设备的过滤检测规则

提供建议与参考。

�

�

算法设计思路

IPv6报头潜在的安全威胁给网络带来的安全风险影响深

远,为应对上述的安全问题,安全防护设备必须制定完备的安

全对策来为网络提供全面的安全防护。

通过对 IPv6报头安全威胁的分析,在依据 RFC规范的基

础上补充了针对 IPv6报头不受约束特性的限制要求。算法力

图实现在 IPv6数据包检测初期就将不符合安全策略的数据包

丢弃,可有效抵御安全防护设备因数据包检测而遭受的资源消

�

�

耗或致瘫攻击,同时也增强了网络的安全性。

严格定义报头合法参数集

依据协议规范及网络安全需求,严格定义 IPv6报头中合

�

法参数集的范围,以便安全防护设备更好地执行检测任务,阻

塞合法参数范围之外的数据包,以确保网络安全。

1)定义下一报头字段值的合法范围。如表 1所示,IANA

(因特网编号授权委员会)定义下一报头字段且为扩展报头或

上层协议指派对应的数值。

表 1 下一报头字段数值及对应的描述

扩展报头/上层协议

下一报头

下一报头

0

17

44

51

59

88

103

135

逐跳选项报头

UDP协议

片段报头

身份验证报头

没有下一报头

EIGRPv6协议

PIMSM协议

移动 IPv6报头

6

43

50

58

60

89

115

扩展报头/上层协议

TCP协议

路由报头

封装安全有效载荷

ICMPv6协议

目标选项报头

OSPFv3协议

L2TPv3协议

·1141·

if(携带本地地址的目标选项报头或路由报头被安全策略允许){

依次取出报头中的中间 IP地址列表;

执行地址交换检测,形成多个“源端—中间节点”或“中间节点—

中间节点”的 IPv6地址对;

for(执行地址交换后的每对地址){

if(每对地址均符合网络安全策略){

执行后续检测;

}

else丢弃 IPv6数据包;

}

}

else丢弃 IPv6数据包;

针对片段数据包的安全威胁的对策是执行片段重组。若

安全防护设备能够实现深度包检测,就能够避免基于该类报头

的攻击,但会带来主机通信延迟和性能损失,甚至导致安全防

护设备过载。此时网络管理员就要对安全和性能作出权衡,得

出较优的解决方案。

�

�

算法执行策略

针对攻击者目前最有可能利用基于 IPv6报头的安全威胁

实施攻击渗透,PHSDA6算法分别从以下三个方面列出了符合

协议规范要求和网络安全需求的报头构造情形。

各扩展报头出现顺序

如果在 IPv6数据包中出现以下条目中涉及的扩展报头,

�

�

�

却与条目要求不相符合的数据包极有可能存在安全风险,这类

数据包就应该被阻塞。

1)逐跳选项报头必须紧跟在基本报头之后,并且至多出

现一次。

2)目标选项报头要么出现在路由报头与上层协议报头之

前[9],要么出现在路由报头和片段报头之间[13]。

3)要是类型0路由报头和类型2路由报头同时存在的话,

前者应该先于后者出现。

4)如果路由报头和片段报头中两者之一存在的话,包含

本地地址选项的目标选项报头应该出现在路由报头之后,或片

段报头之前。

5)所有的路由报头都应该出现在片段报头的前面,否则

当路由报头将数据包发送到不同目的地时,可能发生重组的片

段数据被再次分片。

6)若数据包报头链中含有移动报头,则移动报头将是出

现的最后一个扩展报头。

�

�

扩展报头和

算法对扩展报头和/或选项可能出现的非法组合构造给出

或选项组合构造

�

�

了具体的例子,谨防攻击者使用巧妙的组合规避安全检测,实

2)根据网络实际运作需要和功能实现,严格限定数据包

可被封装嵌套的层数及扩展报头和选项可出现的次数,如在非

隧道数据包中各扩展报头的出现不应该超过两次。

执行严格的检测策略

�

�

�

安全防护设备配置检测策略时,必须将诸如“必须接收并

尽力处理”[9]及有二义性表述的 IPv6规范全部忽略,即使检测

施可能的攻击。

1)IPv6选项只应出现在逐跳选项或目标选项报头中。隧

策略未采纳协议规范的建议或降级网络正常运作的功能,也要

道封装限制和本地地址在逐跳选项报头中出现是非法的;超大

确保网络的安全需求。

对于携带本地地址选项的目标选项报头和路由报头而言,

本地地址选项携带的地址才是数据通信的真实源地址;而类型

0路由报头携带地址列表中的最后一个地址才是真正的目的

地址。

PHSDA6算法执行地址交换功能实现安全检测处理的伪

代码描述如下:

有效载荷和路由器警告选项在目标选项报头中出现是非法的,

安全防护设备应该过滤这类非法的 IPv6数据包。

2)同时包含片段报头和超大有效载荷选项的 IPv6数据包

必须被丢弃。

3)移动 IPv6数据包中,绑定更新须与携带本地地址选项

的目标选项报头一起使用,绑定确认须与类型 2路由报头一起

使用[5];且这两类数据包必须使用 ESP进行保护[13]。

�

·2141·

重复次数要求

重复次数指同类选项或扩展报头在同一 IPv6数据包中出

�

�

�

现的次数。网络管理员应当设置恰当的阈值以满足网络安全

需求。

1)选项的重复使用应满足:禁止某些特定的选项多次出

现,如本地地址选项和路由器警告选项,以及那些并没有充分

理由可重复使用的选项,如超大有效载荷选项。

2)扩展报头重复的情况如下:若在 IPv6报头链中多次出

现片段报头,安全防护设备应该将这样的数据包丢弃。同样

地,要是多次出现逐跳选项报头和同类型的路由报头、移动报

头及 AH和 ESP报头,安全防护设备也应该将这类非法数据包

丢弃。

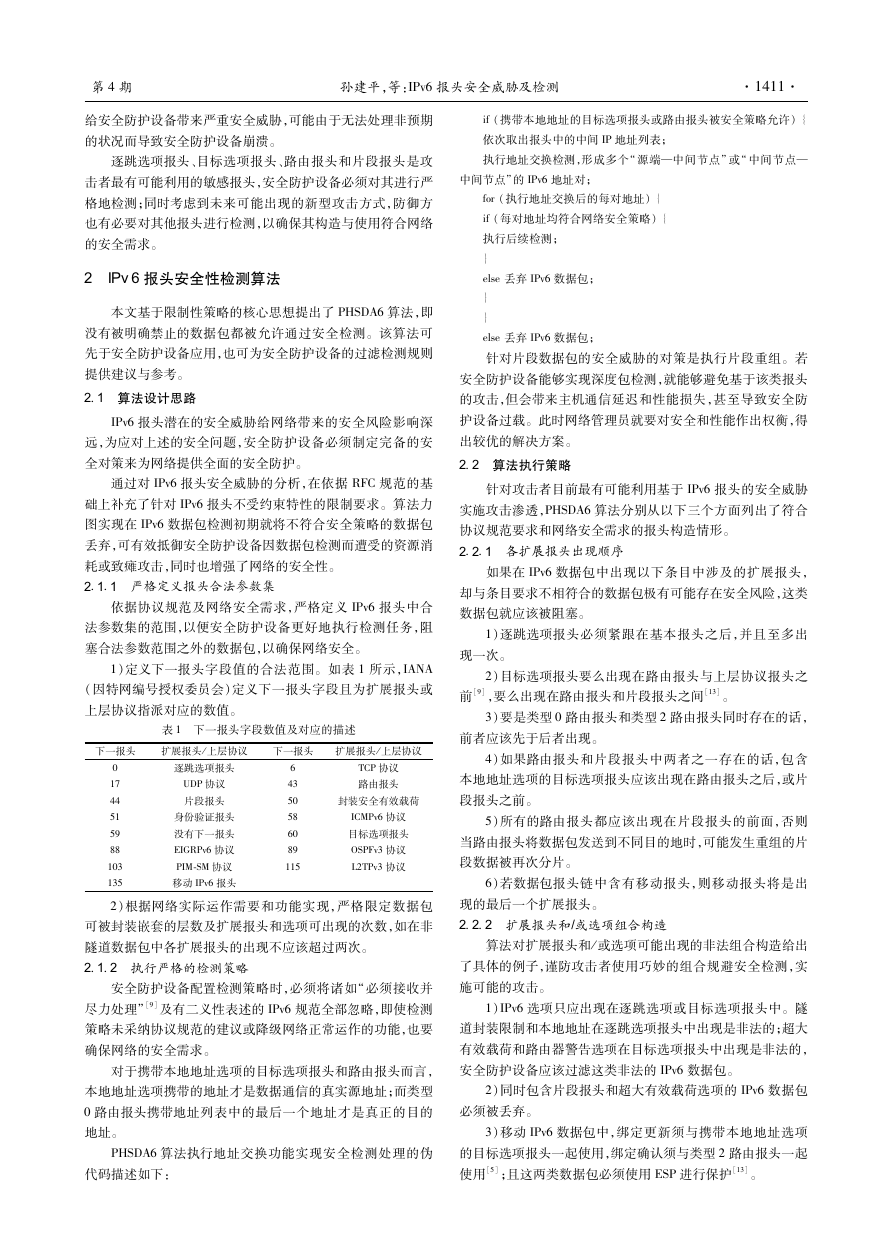

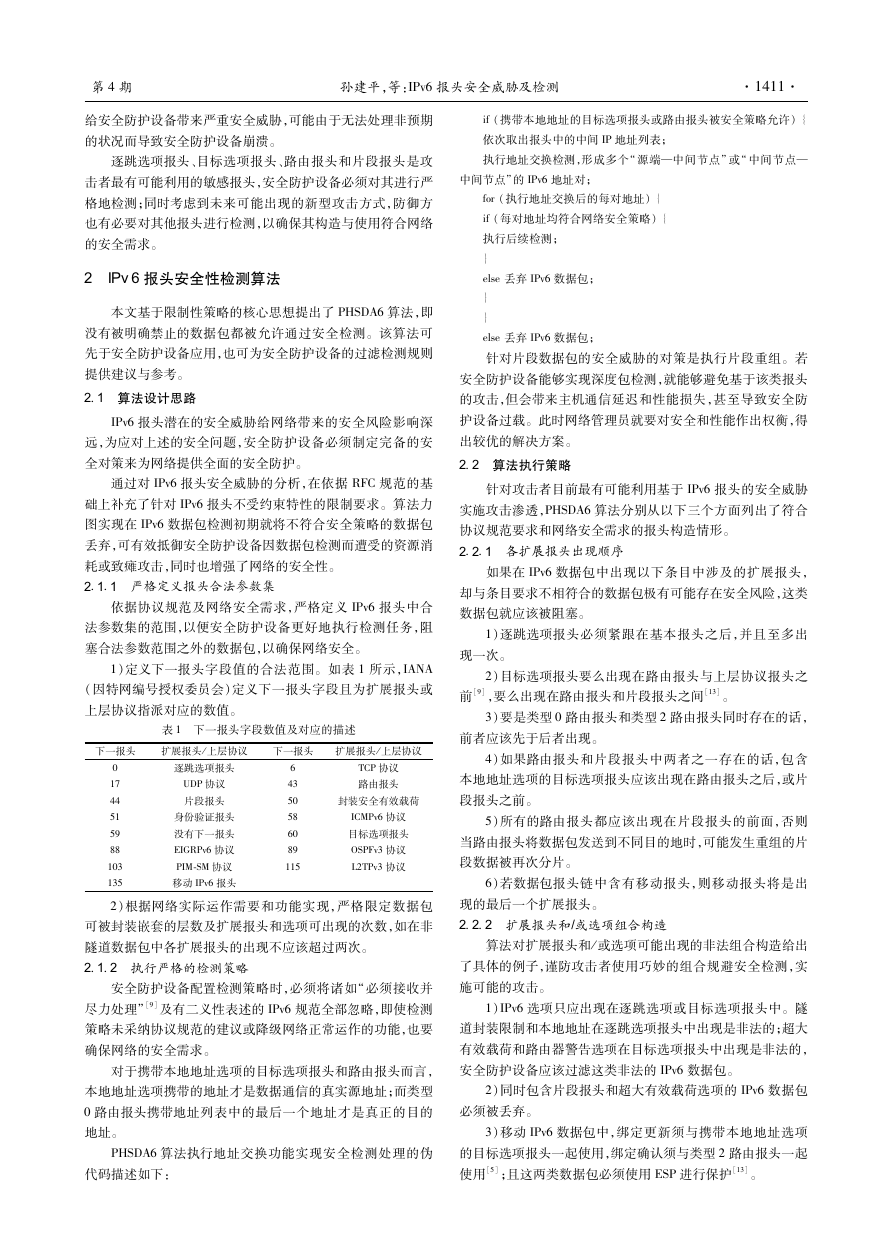

算法流程

PHSDA6算法流程如图 3所示。检测 IPv6基本报头字段

�

�

�

是否符合安全策略,其检测重点是提取并检测“下一报头”字

段的值,以确定第一个扩展报头是否是逐跳选项报头。若是就

执行该报头后续的相关检测;否则就依序应用算法直到找到一

个报头检测匹配项,并执行步骤中的动作域策略。

计 算 机 应 用 研 究

第 29卷

实验及分析

�

本文主要用检测率和误报率两个指标从不同方面对 IPv6

报头安全性检测算法的有效性进行实验验证。为此,针对字

段、选项以及扩展报头构造了共 200个报头格式不符合安全策

略要求的部分恶意数据包,包括字段值非法、选项重复、报头重

复、顺序错误及组合构造非法等。随后分别将其混杂于在真实

网络环境中截获的数量不等的正常通信产生的 IPv6数据流中

进行实验。

�

PHSDA6算法中对于重复出现次数的阈值应该依据各个

网络的实际需求来设定,本文设定选项出现次数的阈值为 5,

而扩展报头出现次数的阈值为 2。

实验环境及过程

实验拓扑结构如图 4所示。参与实验的主机均安装 Win

dowsXPSP3操作系统(无防火墙),其中作为攻击主机的硬件

配置均为 P43.00GHz处理器,内存为 1GB;目标主机 T1和

T2的硬件配置均为 Xeon2.8GHz处理器,内存为 1GB;执行

安全过滤检测的是基于 NetFilter的 LinuxIPv6防火墙;而 B点

用于部署 PHSDA6算法。

实验过程:在每次实验中,三台攻击主机随机将总共 200

个恶意 IPv6数据包混杂于数量不等的背景流量发送至目标主

机 T1或 T2;IPv6数据包在经过路由器转发前或转发后,须接

受 PHSDA6算法或 LinuxIPv6防火墙的安全检测,符合安全策

略后才可到达目标主机;最后在目标主机上记录接收到未被过

滤的恶意 IPv6数据包的数量。

分别在以下三个不同的场景中实现上述实验:①在 B点

应用 PHSDA6算法而不启用 LinuxIPv6防火墙;②不应用 PHS

DA6算法而启用 LinuxIPv6防火墙;③应用 PHSDA6算法的同

时启用 LinuxIPv6防火墙。

实验结果及原因分析

由于 PHSDA6算法采用限制性策略执行检测,因此算法的

误报率为 0。图 5(图中的曲线标号与实验场景一一对应)表

明只应用 PHSDA6算法的情况下,有较高的检测率且具备良好

�

�

的检测性能,同时算法的检测率并不随着检测数据集的增大而

明显下降,从而证明算法的有效性;相对而言,当 LinuxIPv6防

火墙单独应用时没有较高的检测率;曲线③则说明了 PHSDA6

算法与 LinuxIPv6防火墙的联动能够达到较高的检测性能。

图 3 PHSDA6算法流程

检测处理按照下一报头链顺序执行,一旦到达下一步就不

能回退,算法中的顺序检测是强制执行的,特别是对扩展报头

重复出现不符合检测策略时,则必须丢弃所有匹配该步骤的

IPv6数据包。

如果算法检测到数据包报头能够到达的末端,但还未发现

有与上层协议相关的值,那么说明该数据包是恶意的,应该被

丢弃。

原因分析:首先是由于自己构造的恶意数据包并没有包括

所有可能的情况,算法才会有较高的检测率。曲线②中出现的

现象是因为 LinuxIPv6防火墙并不能够检测出扩展报头与选

项之间的组合构造与重复出现的非法情况,以及无法对如路由

报头等能够隐藏真正通信端点的攻击进行检测,从而漏报部分

的恶意数据包。

PHSDA6算法对基于 IPv6报头格式的恶意数据包具有较

高的检测率也说明了算法能够在一定程度上 (下转第 1416页)

�

·6141·

计 算 机 应 用 研 究

第 29卷

CPU利用率为依据,动态调整较大流的 HCLF算法。该算法能

动态调整数据流量的分配,使各处理核达到较好的负载均衡,

从而避免单核过载出现大量丢包。本文首先分析了骨干链路

的真实流量特性;然后阐述了 HCLF算法的思想和实现,通过

实验,与静态哈希算法作比较,说明了 HCLF算法的优越性,与

新流调整算法作比较,说明了 HCLF算法虽然带来了一定数量

的流的破坏。但是由于其动态调整力度不受算法本身的限制,

所以负载均衡度与丢包率仍优于新流调整算法。

参考文献:

[1] 程光,龚俭,丁伟,等.面向 IP流测量的哈希算法研究[J].软件

[2] 刘许刚,马宏.IP流检测中基于信息熵的哈希算法改进[J].计算

学报,2005,16(5):625658.

机工程,2011,37(16):9497.

[3] 余颖,杨频,梁刚.并行入侵检测系统的预测负载均衡方法[J].计

算机工程与设计,2011,32(8):25652568.

[4] SHIWeiguang,MACGREGORMH,GBURZYNSKIP.Anovelload

balancerformultiprocessorrouters[EB/OL].[20110829].http://

www.cs.ualberta.ca/macg/Pub/2005/SPECTSLOAD/FlowBal_I.

pdf.

[5] 于洪伟.基于多核处理器高效入侵检测技术研究与实现 [D].成

都:电子科技大学,2009.

[6] 陆华彪,赵国鸿,陈一骄,等.基于较大流调整的安全分流算法

[J].计算机工程,2009,35(13):117119.

[7] WALKERXK.入侵检测:Snort2.9.0.1发布[EB/OL].(201011

03)[20110920].http://www.lupaworld.com/article2075561.

html.

[8] 韩如冰.千兆网环境下数据包捕获技术研究[D].武汉:华中科技

大学,2009.

[9] 陈一骄,卢锡城,时向泉,等.一种面向会话的自适应负载均衡算

法[J].软件学报,2008,19(7):18281836.

securedeploymentofIPv6,SP800119[R].[S.l.]:NIST,2010.

[4] MONTGOMERYD,NIGHTINGALES,FRANKELS,etal.Aprofile

forIPv6intheU.S.government,SP500267[R].[S.l.]:NIST,

2008.

[5] CASIMIRA,POTYRAJ.FirewalldesignconsiderationsforIPv6,Re

portJHJI733041R2007[R].[S.l.]:NSA,2007.

[6] 张玉军,田野.IPv6协议安全问题研究[J].中国科学院研究生院

学报,2005,22(1):3037.

[7] RFC2473,GenericpackettunnelinginIPv6specification[S].[S.

l.]:NetworkWorkingGroup,1998.

[8] RFC2003,IPencapsulationwithinIP[S].[S.l.]:NetworkWorking

[11]RFC4213,BasictransitionmechanismsforIPv6hostsandrouters

[S].[S.l.]:NetworkWorkingGroup,2005.

[12]IPv6EDU.IPv6协议漏洞:可能遭受 DDoS攻击[EB/OL].(2011

0623)[20110720].http://ipv6edu.com/Html/4811.html.

[13]RFC3775,MobilitysupportinIPv6[S].[S.l.]:NetworkWorking

[9] RFC2460,Internetprotocolversion6(IPv6)[S].[S.l.]:Network

[10]RFC2711,IPv6routeralertoption[S].[S.l.]:NetworkWorking

Group,1996.

WorkingGroup,1998.

Group,1999.

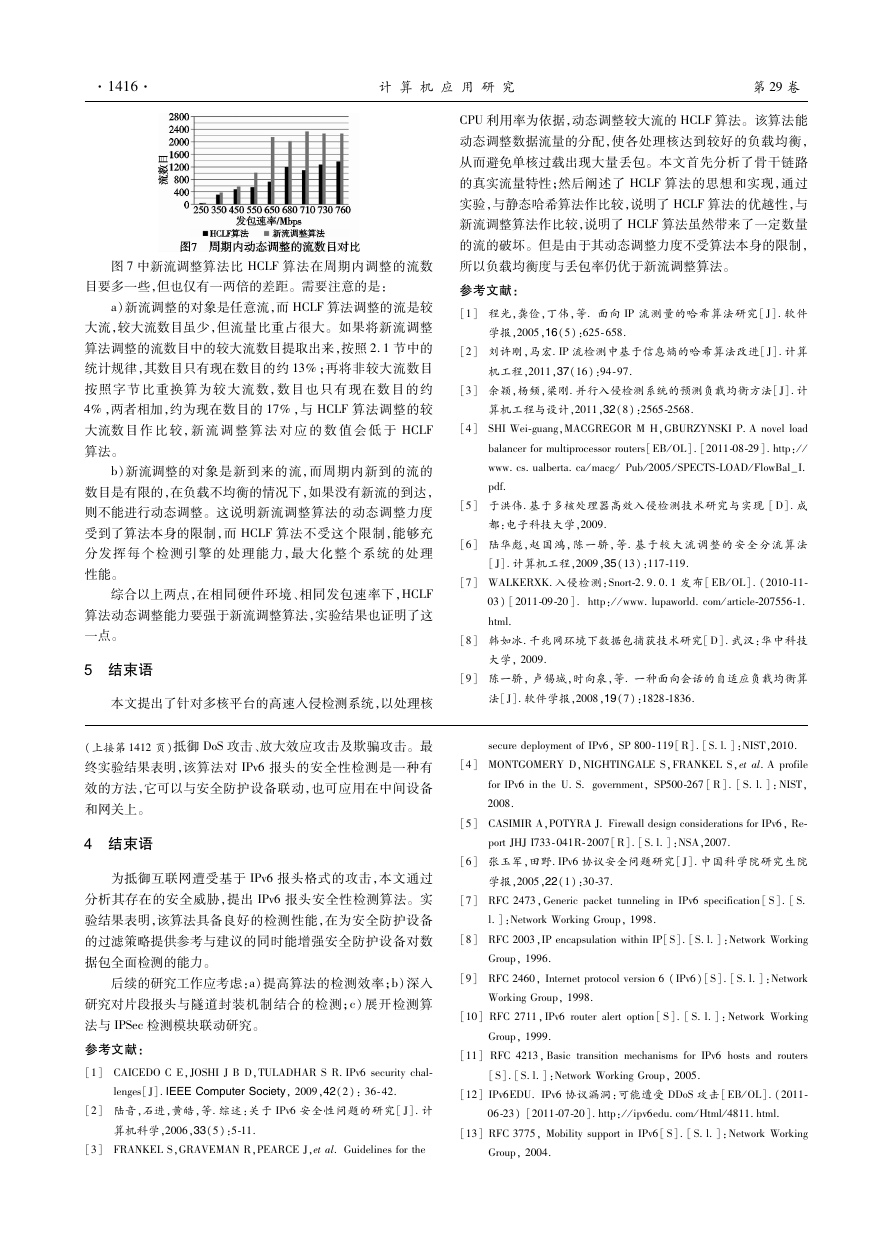

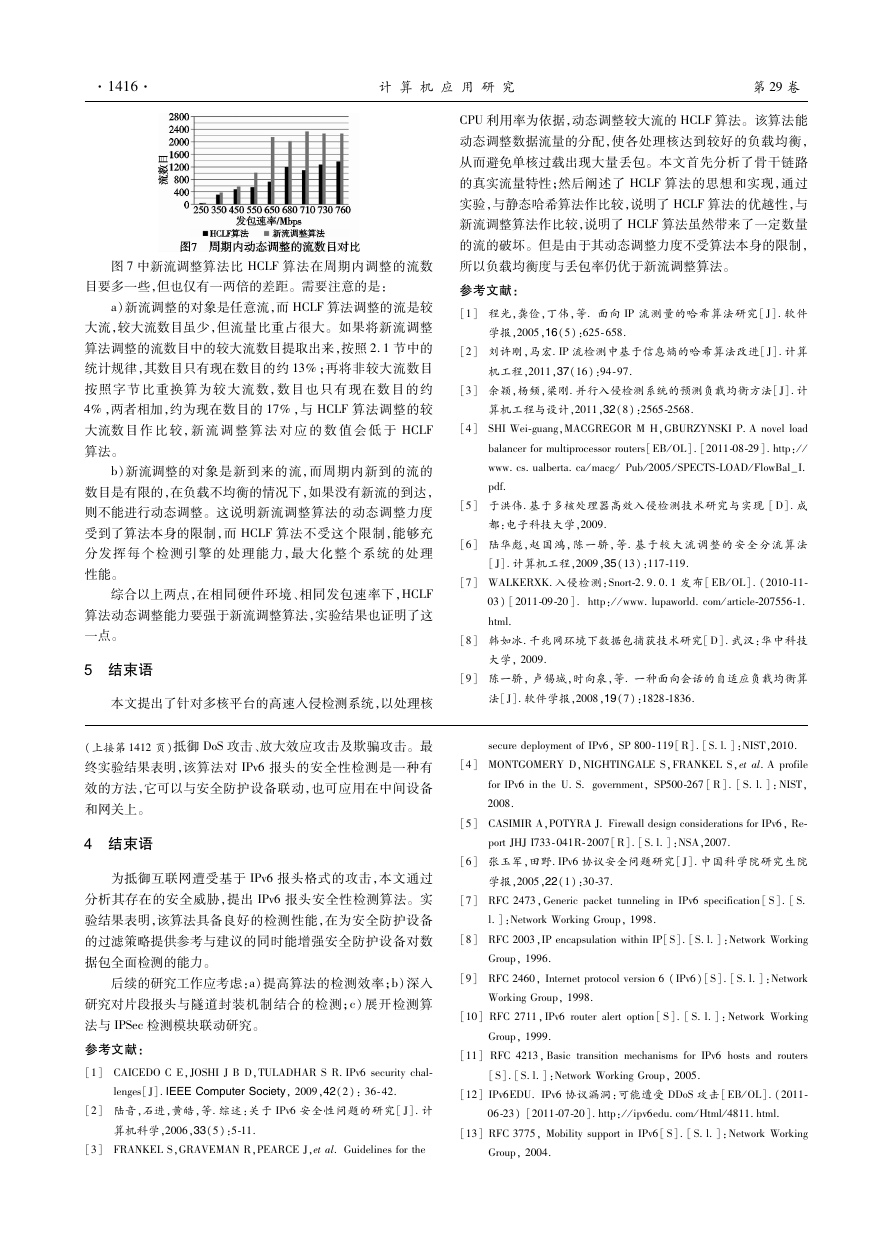

图 7中新流调整算法比 HCLF算法在周期内调整的流数

目要多一些,但也仅有一两倍的差距。需要注意的是:

a)新流调整的对象是任意流,而 HCLF算法调整的流是较

大流,较大流数目虽少,但流量比重占很大。如果将新流调整

算法调整的流数目中的较大流数目提取出来,按照 2.1节中的

统计规律,其数目只有现在数目的约 13%;再将非较大流数目

按照 字 节 比 重 换 算 为 较 大 流 数,数 目 也 只 有 现 在 数 目 的 约

4%,两者相加,约为现在数目的 17%,与 HCLF算法调整的较

大流数 目 作 比 较,新 流 调 整 算 法 对 应 的 数 值 会 低 于 HCLF

算法。

b)新流调整的对象是新到来的流,而周期内新到的流的

数目是有限的,在负载不均衡的情况下,如果没有新流的到达,

则不能进行动态调整。这说明新流调整算法的动态调整力度

受到了算法本身的限制,而 HCLF算法不受这个限制,能够充

分发 挥 每 个 检 测 引 擎 的 处 理 能 力,最 大 化 整 个 系 统 的 处 理

性能。

综合以上两点,在相同硬件环境、相同发包速率下,HCLF

算法动态调整能力要强于新流调整算法,实验结果也证明了这

一点。

结束语

�

本文提出了针对多核平台的高速入侵检测系统,以处理核

(上接第 1412页)抵御 DoS攻击、放大效应攻击及欺骗攻击。最

终实验结果表明,该算法对 IPv6报头的安全性检测是一种有

效的方法,它可以与安全防护设备联动,也可应用在中间设备

和网关上。

结束语

�

为抵御互联网遭受基于 IPv6报头格式的攻击,本文通过

分析其存在的安全威胁,提出 IPv6报头安全性检测算法。实

验结果表明,该算法具备良好的检测性能,在为安全防护设备

的过滤策略提供参考与建议的同时能增强安全防护设备对数

据包全面检测的能力。

后续的研究工作应考虑:a)提高算法的检测效率;b)深入

研究对片段报头与隧道封装机制结合的检测;c)展开检测算

法与 IPSec检测模块联动研究。

参考文献:

[1] CAICEDOCE,JOSHIJBD,TULADHARSR.IPv6securitychal

lenges[J].IEEEComputerSociety,2009,42(2):3642.

[2] 陆音,石进,黄皓,等.综述:关于 IPv6安全性问题的研究[J].计

算机科学,2006,33(5):511.

[3] FRANKELS,GRAVEMANR,PEARCEJ,etal.Guidelinesforthe

Group,2004.

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc