勒索病毒 WannaCry 深度技术分析——详解传播、感染和危害细节

一、综述

5 月 12 日,全球爆发的勒索病毒 WannaCry 借助高危漏洞“永恒之蓝”

(EternalBlue)在世界范围内爆发,据报道包括美国、英国、中国、俄罗斯、

西班牙、意大利、越南等百余个国家均遭受大规模攻击。我国的许多行业机构和

大型企业也被攻击,有的单位甚至“全军覆没”,损失之严重为近年来所罕见。

本报告将从传播途径、危害方式和结果、受威胁用户群等角度,逐一厘清这个恶

性病毒方方面面的真相,用以帮助大家认识、解决该病毒,防范未来可能出现的

变种病毒,同时澄清一些谣传和谎言。

病毒攻击行为和结果

遭受 WannaCry 病毒侵害的电脑,其文件将被加密锁死,惯常来说,受

害用户支付赎金后可以获得解密密钥,恢复这些文件。但是根据火绒工程师的分

析,遭受 WannaCry 攻击的用户可能会永远失去这些文件。

WannaCry 病毒存在一个致命缺陷,即病毒作者无法明确认定哪些受害

者支付了赎金,因此很难给相应的解密密钥,所以用户即使支付了赎金,也未必

能顺利获得密钥该电脑系统及文件依旧无法得到恢复。

至于网上流传的各种“解密方法”,基本上是没用的,请大家切勿听信谎

言,以防遭受更多财产损失。一些安全厂商提供的“解密工具”,其实只是“文件

恢复工具”,可以恢复一些被删除的文件,但是作用有限。

因为病毒是生成加密过的用户文件后再删除原始文件,所以存在通过文件

恢复类工具恢复原始未加密文件的可能。但是因为病毒对文件系统的修改操作过

于频繁,导致被删除的原始文件数据块被覆盖,致使实际恢复效果有限。且随着

�

系统持续运行,恢复类工具恢复数据的可能性会显著降低。

传播途径和攻击方式

据火绒实验室技术分析追溯发现,该病毒分蠕虫部分及勒索病毒部分,前

者用于传播和释放病毒,后者攻击用户加密文件。

其实,蠕虫病毒是一种常见的计算机病毒。通过网络和电子邮件进行传播,

具有自我复制和传播迅速等特点。此次病毒制造者正是利用了前段时间美国国家

安全局(NSA) 泄漏的 Windows SMB 远程漏洞利用工具“永恒之蓝”来进行传

播的。

据悉,蠕虫代码运行后先会连接域名:

hxxp://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com 如果该

域名可以成功连接,则直接停止。而如果上述域名无法访问,则会安装病毒服务,

在局域网与外网进行传播。

但是无论这个“神奇开关”是否开启,该病毒都会攻击用户,锁死文件。

另外,这个开关程序很容易被病毒制造者去除,因此未来可能出现没有开关的变

种病毒。

易受攻击用户群

目前看来,该病毒的受害者大都是行业机构和大型企业,互联网个人用户

受感染报告很少。下面我们从操作系统和网络结构两个角度,来说明容易受到攻

击的用户群。

首先,该病毒只攻击 Windows 系统的电脑,几乎所有的 Windows 系统

如果没有打补丁,都会被攻击。而 Windows Vista、Windows Server 2008、

Windows 7、Windows Server 2008 R2、Windows 8.1、Windows Server

�

2012、Windows Server 2012 R2、Windows Server 2016 版本,用

户如果开启了自动更新或安装了对应的更新补丁,可以抵御该病毒。

Windows10 是最安全的,由于其系统是默认开启自动更新的,所以不

会受该病毒影响。同时,Unix、Linux、Android 等操作系统,也不会受到攻

击。

同时,目前这个病毒通过共享端口传播同时在公网及内网进行传播,直接

暴露在公网上且没有安装相应操作系统补丁的计算机有极大风险会被感染,而

通过路由拨号的个人和企业用户,则不会受到来自公网的直接攻击。

火绒将持续追杀 WannaCry

目前,对抗“蠕虫”勒索软件攻击的行动仍未结束,在此,火绒安全专家

提醒广大用户无需过度担心,“火绒安全软件”已迅速采取措施,完成紧急升级,

通过火绒官网下载软件,升级到最新版本即可防御、查杀该病毒。

自 5 月 12 日,WannaCry 病毒一出,各机构和用户人心惶惶,**木皆

兵,日前更是出现了 2.0 新变种等耸人听闻的言论。截止到今日,火绒已经收

集到的所谓的“WannaCry”最新版本的“变种”,但通过对比分析发现,该“变

种“有明显的人为修改痕迹,是好事者在造谣蹭热度。火绒实验室可以负责任地

告诉大家,目前还没有出现新版本变种。

而日后病毒是否会变异出现新“变种”?火绒实验室将持续跟踪新的病毒

变种,一旦遇到新变种会随时升级产品。火绒产品默认自动升级,请广大用户放

心使用,无需做任何设置。内网用户通过外网下载火绒产品升级到最新版本,然

后覆盖安装内网电脑即可。

此次勒索病毒 WannaCry 传播速度快,影响范围广,是互联网历史上所

罕见的一次“网络安全事故”。对安全厂商而言,是一次极大的考验,“安全”重

回主流势在必行,同时也促进了全社会对网络安全意识的提升。

�

二、样本分析

该病毒分为两个部分:

(1)蠕虫部分,用于病毒传播,并释放出勒索病毒。

(2)勒索病毒部分,加密用户文件索要赎金。

2.1 蠕虫部分详细分析:

2.1.1 蠕虫代码运行后先会连接域名:

hxxp://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com 如果该

域名可以成功连接,则直接退出。

�

关于这个“Kill Switch”的存在网络上众说纷纭,我们认为相对可

靠的解释是:开关的存在是为了检测安全软件沙箱。这种手法多见于恶意代码混

淆器,但是除了看到几个人为修改“Kill Switch”的样本外,该病毒并没有批量

生成、混淆的迹象。另外,如果真是为了对抗安全软件沙箱,和以往对抗沙箱的

样本比起来,这段代码过于简单,而且出现的位置也过于明显。所以,放置这样

一个“低级”的“Kill Switch”具体出于何种原因,恐怕只有恶意代码作者能够解

释了。

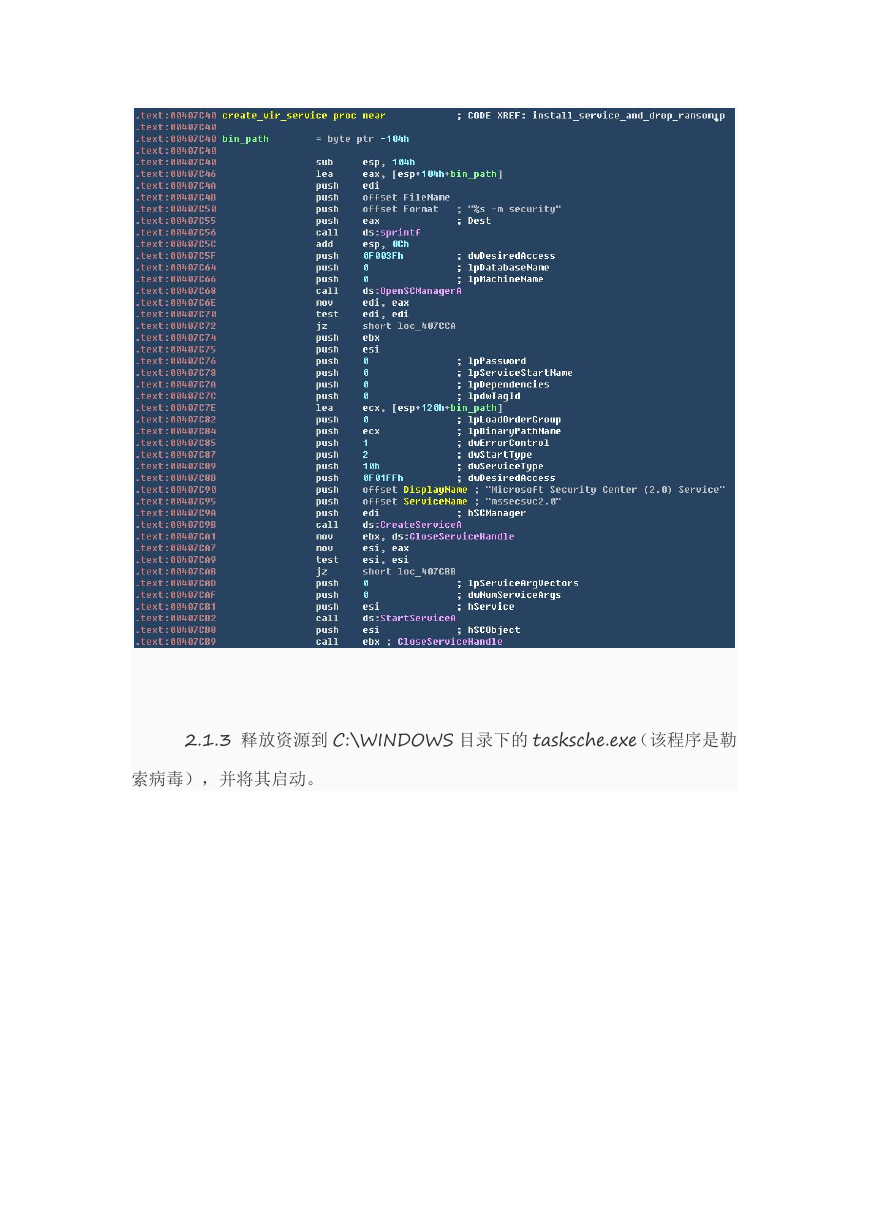

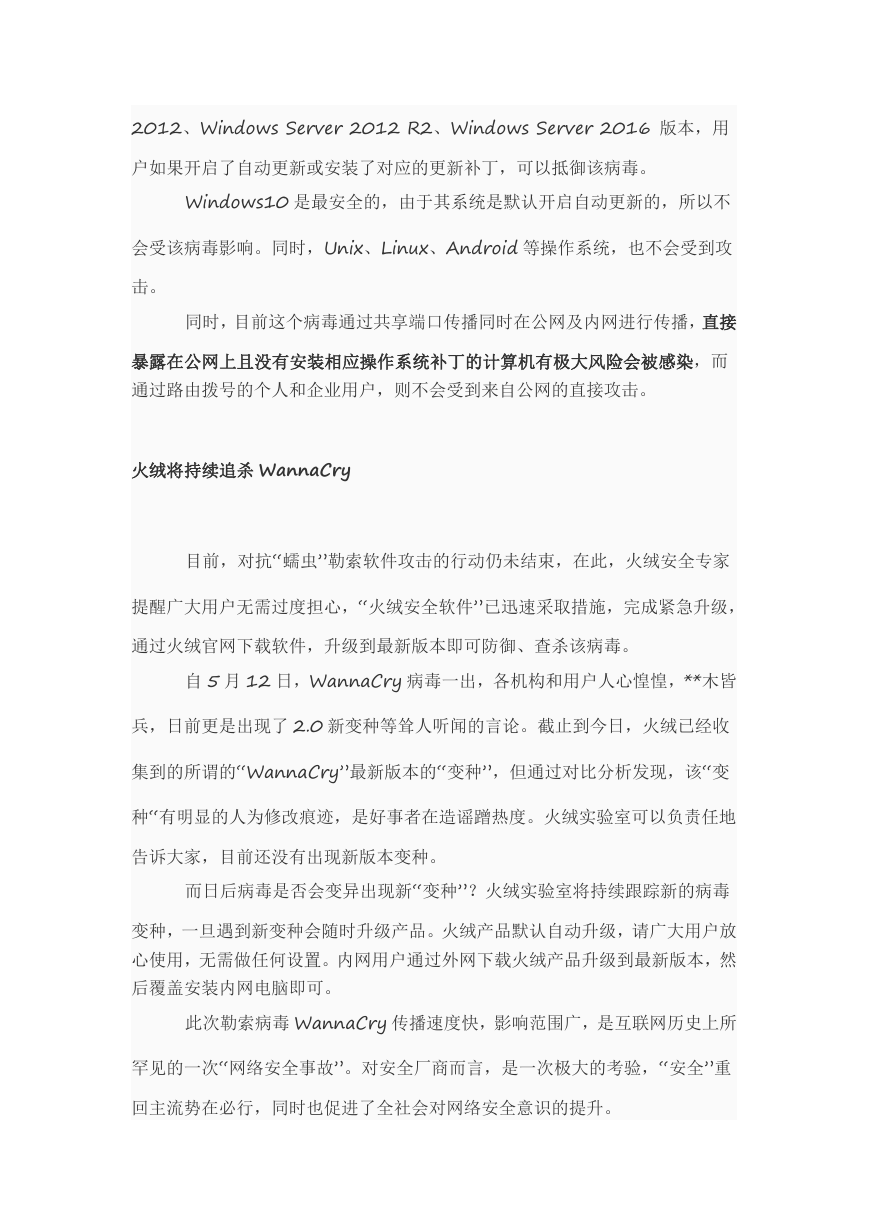

2.1.2 如果上述域名无法访问,则会安装病毒服务,服务的二进制文件

路径为当前进程文件路径,参数为:-m security,并启动服务。

�

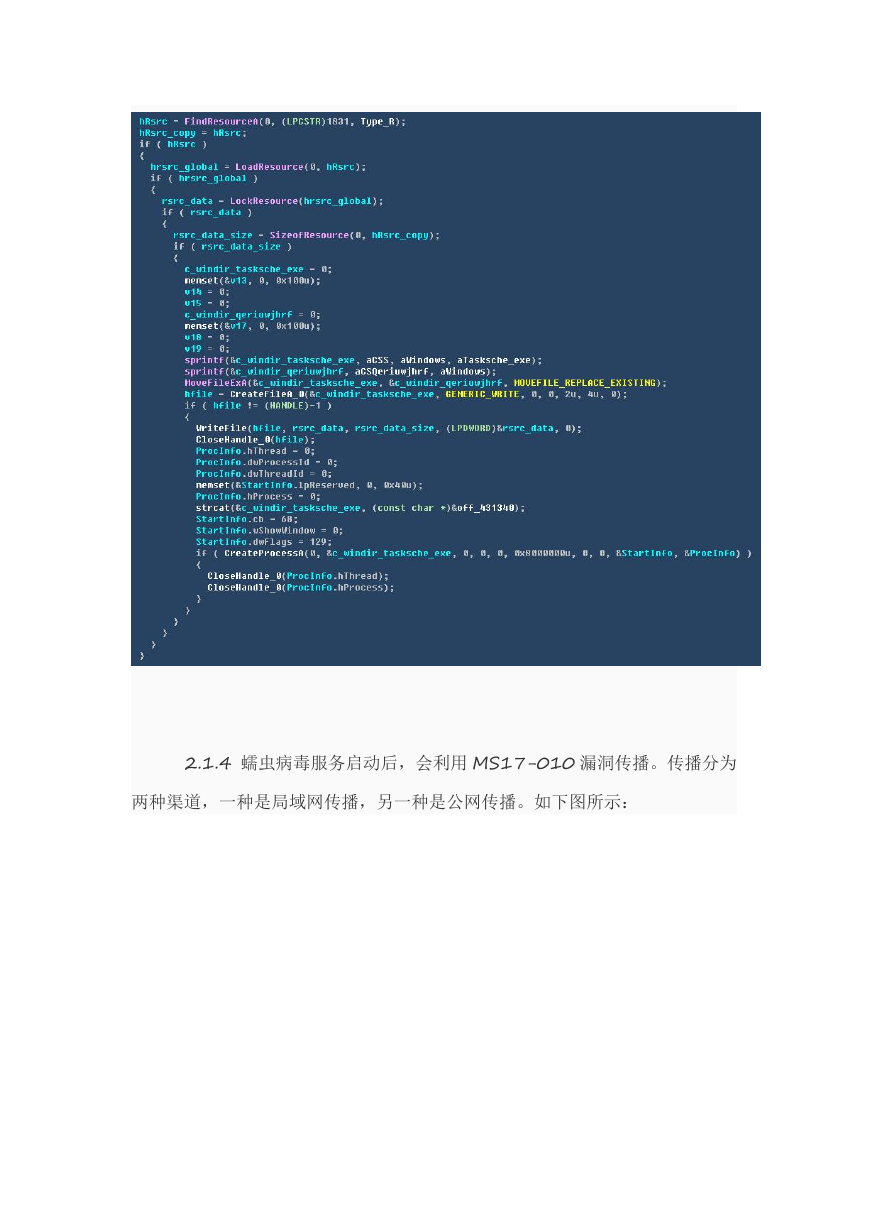

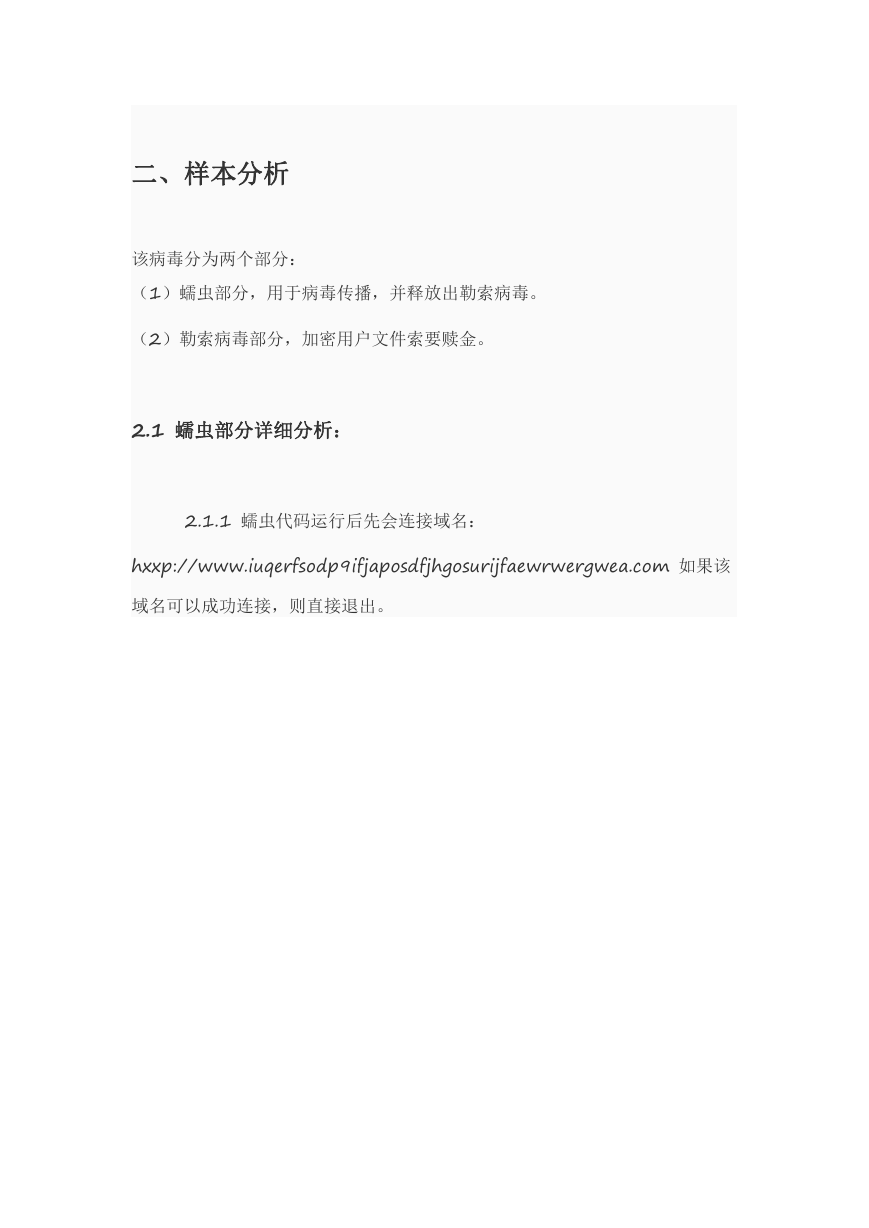

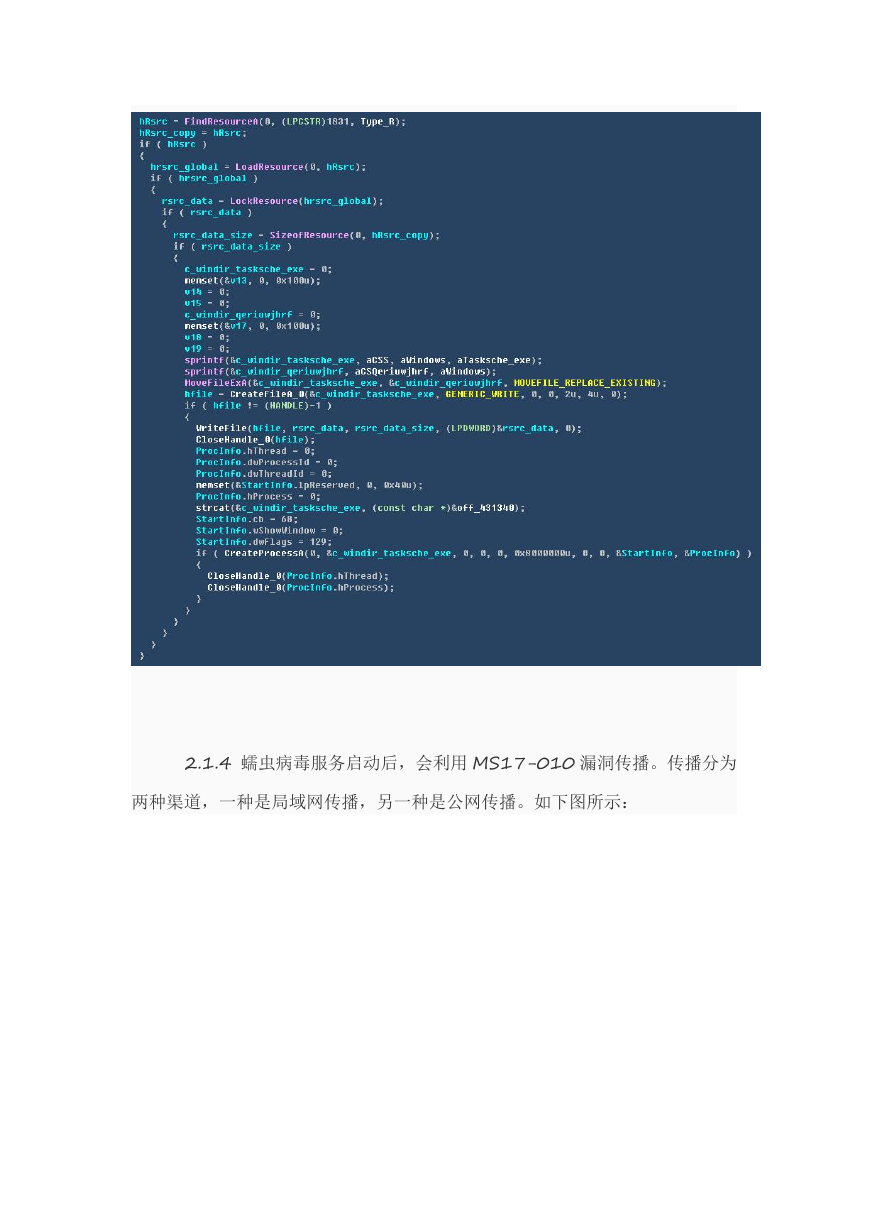

2.1.3 释放资源到 C:\WINDOWS 目录下的 tasksche.exe(该程序是勒

索病毒),并将其启动。

�

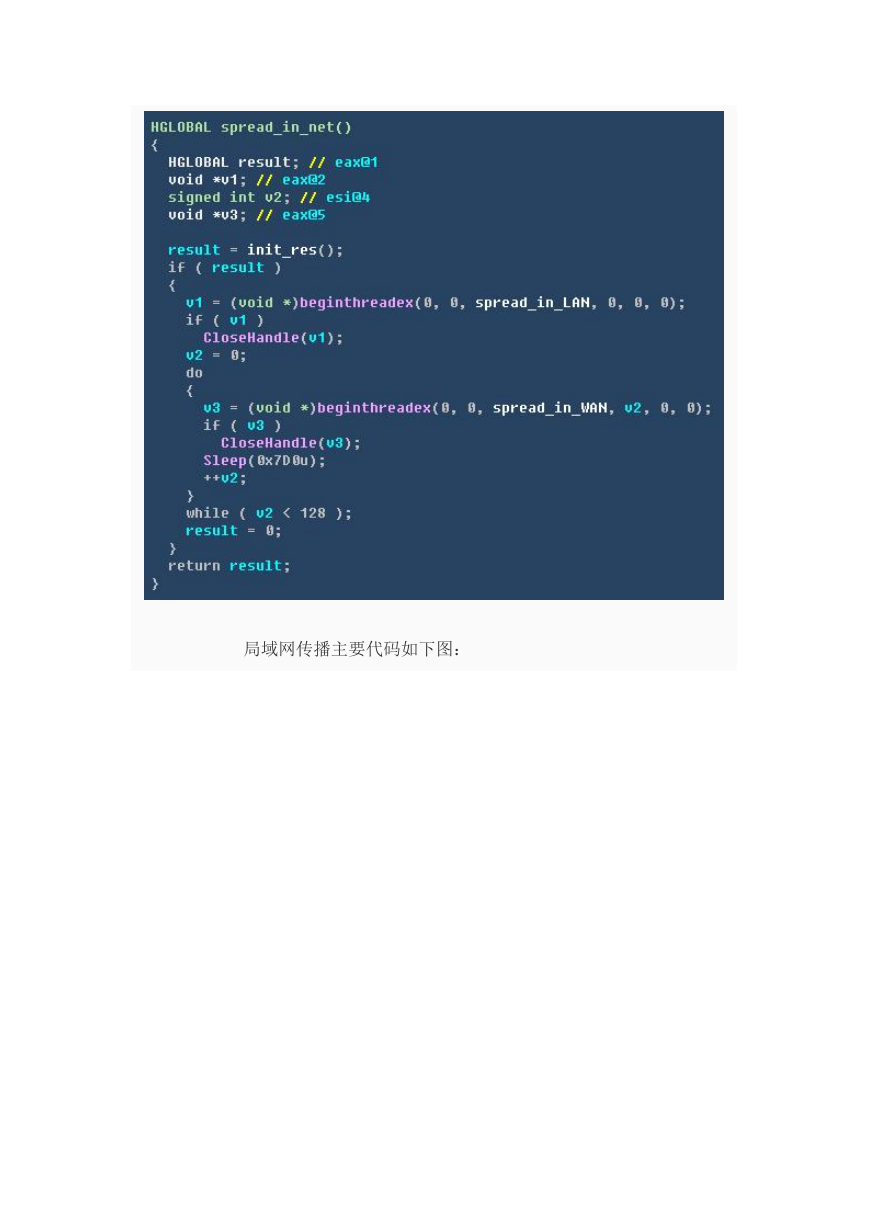

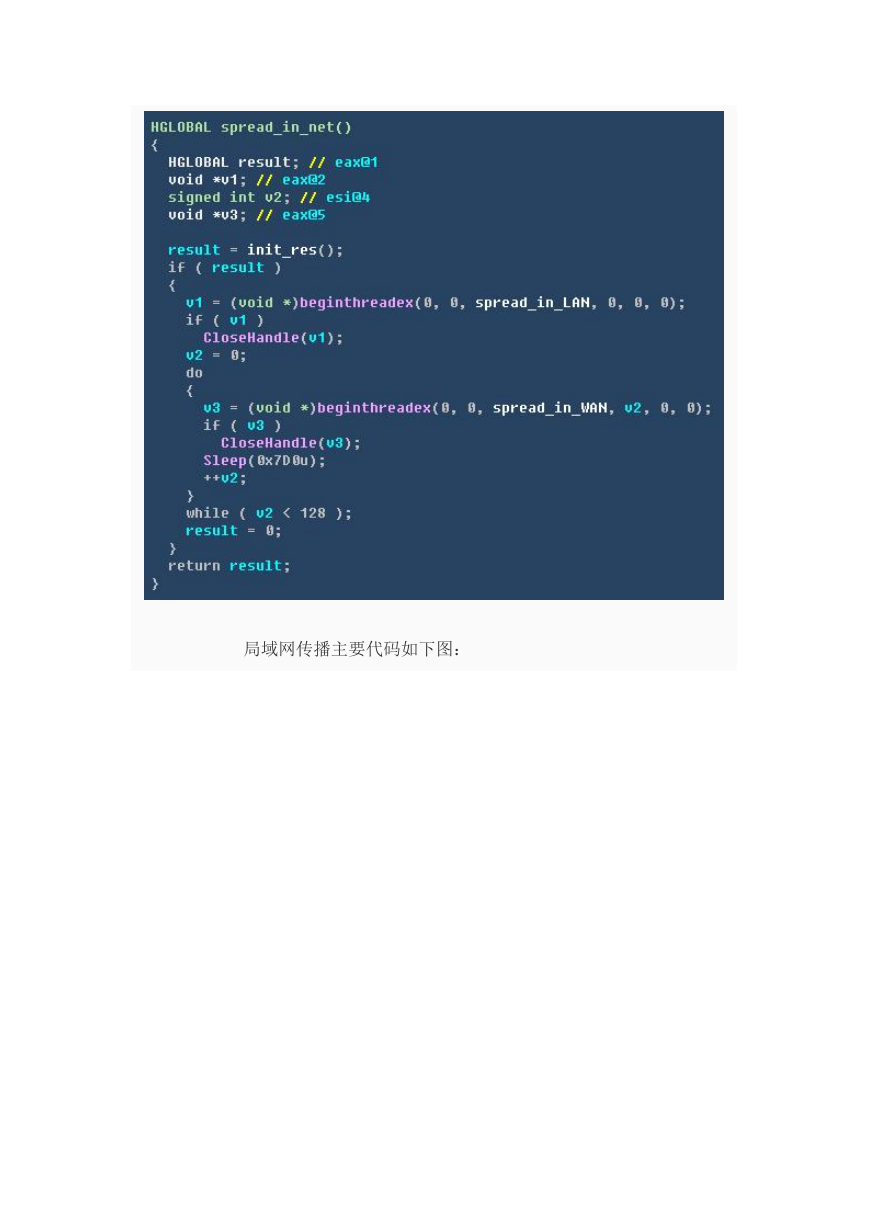

2.1.4 蠕虫病毒服务启动后,会利用 MS17-010 漏洞传播。传播分为

两种渠道,一种是局域网传播,另一种是公网传播。如下图所示:

�

局域网传播主要代码如下图:

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc