封面

书名

版权

前言

目录

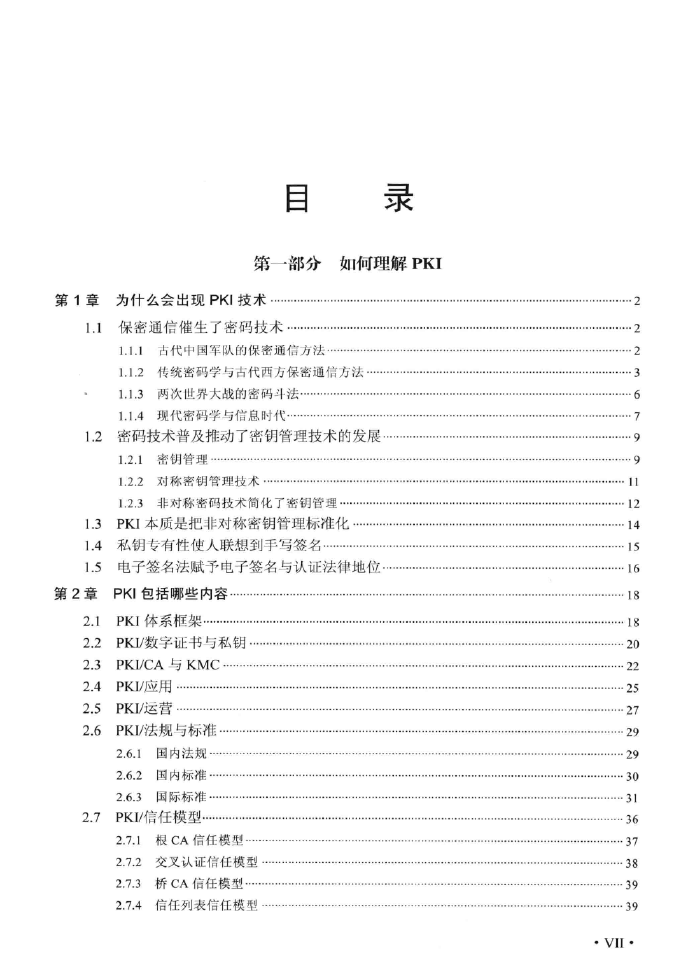

第一部分 如何理解PKI

第1章 为什么会出现PKI技术

1.1 保密通信催生了密码技术

1.1.1 古代中国军队的保密通信方法

1.1.2 传统密码学与古代西方保密通信方法

1.1.3 两次世界大战的密码斗法

1.1.4 现代密码学与信息时代

1.2 密码技术普及推动了密钥管理技术的发展

1.2.1 密钥管理

1.2.2 对称密钥管理技术

1.2.3 非对称密码技术简化了密钥管理

1.3 PKI本质是把非对称密钥管理标准化

1.4 私钥专有性使人联想到手写签名

1.5 电子签名法赋予电子签名与认证法律地位

第2章 PKI包括哪些内容

2.1 PKI体系框架

2.2 PKI/数字证书与私钥

2.3 PKI/CA与KMC

2.4 PKI/应用

2.5 PKI/运营

2.6 PKI/法规与标准

2.6.1 国内法规

2.6.2 国内标准

2.6.3 国际标准

2.7 PKI/信任模型

2.7.1 根CA信任模型

2.7.2 交叉认证信任模型

2.7.3 桥CA信任模型

2.7.4 信任列表信任模型

第3章 其他非对称密钥管理体系

3.1 PGP

3.2 EMV

第二部分 PKI技术基础

第4章 ASN.1及其编码规则

4.1 ASN.1(抽象文法描述语言)

4.2 BER(基本编码规则)与DER(定长编码规则)

4.2.1 数据类型标识

4.2.2 BER基本编码规则

4.2.3 DER定长编码规则

第5章 密码技术

5.1 密码算法

5.1.1 算法分类

5.1.2 对称密码算法

5.1.3 非对称密码算法

5.1.4 摘要算法

5.2 运算模式(工作模式)

5.2.1 ECB

5.2.2 CBC

5.2.3 CFB

5.2.4 OFB

5.3 扩展机制

5.3.1 MAC与HMAC

5.3.2 OTP

5.3.3 数字签名

5.3.4 数字信封

5.4 密码应用实践

5.4.1 软件加密与硬件加密

5.4.2 网络层加密与应用层加密

5.4.3 密钥管理的基本原则

5.4.4 密码设备的自身安全性

5.5 密码算法ASN.1描述

5.5.1 密码算法格式

5.5.2 密码算法OID

5.6 密码消息ASN.1描述

5.6.1 通用内容消息ContentInfo

5.6.2 明文数据消息Data

5.6.3 数字签名消息SignedData

5.6.4 数字信封消息EnvelopedData

5.6.5 数字签名及信封消息SignedAndEnvelopedData

5.6.6 摘要消息DigestedData

5.6.7 加密数据消息EncryptedData

5.6.8 密钥协商消息KeyAgreementInfo

5.6.9 密码消息类型OID

5.7 Base64编码

第6章 LDAP技术

6.1 目录服务与LDAP概述

6.1.1 目录服务简介

6.1.2 X.500协议简介

6.1.3 LDAP协议简介

6.1.4 LDAP模型简介

6.1.5 LDAP Schema

6.1.6 LDAP认证方式

6.1.7 LDIF数据交换文件

6.2 常见LDAP产品介绍

6.2.1 IBM TDS

6.2.2 Sun Java系统目录服务器

6.2.3 Novell eDirectory

6.2.4 GBase 8d

6.2.5 OpenLDAP

6.2.6 Microsoft Active Directory

6.3 LDAP部署与优化

6.3.1 复制介绍

6.3.2 引用机制介绍

6.3.3 复制机制的部署

6.3.4 引用机制的部署

6.3.5 LDAP优化

6.4 面向LDAP的系统设计与开发

6.4.1 LDAP管理工具

6.4.2 应用接口编程与实例

6.4.3 LDAP应用案例

第7章 实验一

7.1 DER编码示例:X.501 Name类型

7.1.1 ASN.1描述与实例

7.1.2 DER编码过程

7.2 RSA算法示例

7.2.1 密钥产生

7.2.1 加密解密

第三部分 PKI之数字证书与私钥:网络身份证

第8章 公/私钥格式

8.1 RSA

8.2 SM2

第9章 数字证书格式

9.1 基本格式

9.1.1 证书域组成(Certificate)

9.1.2 证书内容(tbsCertificate)

9.2 标准扩展项

9.2.1 标准扩展项(Standard Extensions)

9.2.2 专用互联网扩展项

9.3 国内扩展项

9.3.1 卫生系统专用扩展项

9.3.2 国内通用扩展项

第10章 数字证书分类

10.1 根据证书持有者分类

10.2 根据密钥分类

第11章 私钥与证书存储方式

11.1 证书保存形式

11.1.1 DER文件形式

11.1.2 Base64文件形式

11.1.3 PKCS#7文件形式

11.1.4 Windows证书库形式

11.2 私钥保存形式

11.2.1 PKCS#8文件形式

11.2.2 PKCS#12文件形式

11.2.3 Java Keystore文件形式

11.2.4 密码设备形式

11.2.5 软件系统形式

第12章 私钥与证书访问方式

12.1 CryptoAPI

12.1.1 CryptoAPI简介

12.1.2 使用证书

12.1.3 使用私钥

12.2 PKCS#11

12.2.1 PKCS#11简介

12.2.2 使用证书

12.2.3 使用私钥

12.3 JCA/JCE

12.3.1 JCA/JCE简介

12.3.2 使用证书

12.3.3 使用私钥

12.4 CNG

12.4.1 CNG简介

12.4.2 使用证书

12.4.3 使用私钥

12.5 PC/SC

12.5.1 PC/SC简介

12.5.2 使用证书

12.5.3 使用私钥

12.6 国密接口

12.6.1 国密接口简介

12.6.2 使用证书

12.6.3 使用私钥

第13章 实验二

13.1 RSA公钥格式编码示例

13.1.1 ASN.1描述与实例

13.1.2 DER编码过程

13.2 数字证书格式编码示例

13.2.1 ASN.1描述与实例

13.2.2 DER编码过程

13.3 Windows证书库操作示例

13.3.1 查看证书库内容

13.3.2 导入证书

13.3.3 导出证书

第四部分 PKI之CA与KMC:管理网络身份证

第14章 系统结构

14.1 国际标准

14.2 国内标准

14.2.1 证书认证系统CA

14.2.2 密钥管理系统KMC

第15章 系统设计

15.1 证书认证系统CA

15.1.1 用户注册管理系统RA

15.1.2 证书/CRL签发系统

15.1.3 证书/CRL存储发布系统

15.1.4 证书/CRL查询系统

15.1.5 证书管理系统

15.1.6 安全管理系统

15.2 密钥管理系统KMC

15.3 企业级CA总体设计示例

15.3.1 技术路线选择

15.3.2 模块设计

15.3.3 数据库设计

15.3.4 双证书技术流程设计

第16章 对外在线服务

16.1 OCSP/SOCSP服务

16.1.1 OCSP

16.1.2 SOCSP

16.2 CRL服务

16.2.1 基本域组成(CertificateList)

16.2.2 CRL内容(tbsCertList)

16.2.3 CRL扩展项crlExtensions

16.2.4 CRL条目扩展项crlEntryExtensions

16.3 LDAP服务

16.3.1 发布数字证书到LDAP

16.3.2 访问LDAP获取数字证书

第17章 网络部署结构

17.1 运营型CA

17.2 企业级CA

17.2.1 双层标准模式

17.2.2 双层简化模式

17.2.3 单层单机模式

17.2.4 纯硬件模式

17.3 按企业管理模式部署CA

17.3.1 单机构

17.3.2 集团公司+集中部署+集中发证

17.3.3 集团公司+集中部署+分布发证

17.3.4 集团公司+两级部署+分布发证

第18章 实验三

18.1 OpenSSL CA示例

18.1.1 简介

18.1.2 安装配置

18.1.3 申请证书

18.1.4 生成并下载CRL

18.1.5 导入CA证书到IE可信任证书库

18.2 EJBCA示例

18.2.1 简介

18.2.2 安装配置

18.2.3 申请证书

18.2.4 下载CRL

第五部分 PKI之应用:使用网络身份证

第19章 基本应用

19.1 身份认证

19.2 保密性

19.3 完整性

19.4 抗抵赖性

19.5 证书有效性验证

第20章 通用应用技术

20.1 SSL/TLS(Secure Socket layer/Transport Layer Security)

20.1.1 概述

20.1.2 记录协议

20.1.3 握手协议

20.1.4 警告协议

20.1.5 改变密码约定协议

20.1.6 应用数据协议

20.2 IPSec

20.3 Kerberos

20.4 TSP

20.5 SET

20.63 -D Secure

20.7 WAP

20.8 S/MIMI

第21章 常见应用

21.1 防止假网站与Web服务器证书

21.1.1 假网站

21.1.2 使用Web服务器证书预防假网站

21.2 防止假软件与代码签名证书

21.2.1 Web技术的发展

21.2.2 插件技术与假网银软件

21.2.3 使用代码签名证书预防假网银软件

21.3 网上银行系统

21.3.1 简介

21.3.2 应用安全需求

21.3.3 应用安全总体架构

21.4 网上报税系统

21.4.1 简介

21.4.2 应用安全需求

21.4.3 应用安全总体架构

21.5 电子病历系统

21.5.1 简介

21.5.2 应用安全需求

21.5.3 应用安全总体架构

21.5.4 网络部署结构

21.6 公交IC卡在线充值系统

21.6.1 简介

21.6.2 应用安全需求

21.6.3 应用安全总体架构

21.6.4 充值交易流程

第22章 实验四

22.1 Windows IIS服务器证书配置

22.1.1 下载并安装服务器证书

22.1.2 配置SSL策略

22.1.3 访问Web Server

22.2 Apache服务器证书配置

22.2.1 下载并安装服务器证书

22.2.2 配置SSL策略

22.2.3 访问Web Server

22.3 Tomcat服务器证书配置

22.3.1 下载并安装服务器证书

22.3.2 配置SSL策略

22.3.3 访问Web Server

第六部分 PKI之运营:CA中心

第23章 机房建设

23.1 业务系统

23.1.1 证书认证中心

23.1.2 密钥管理中心

23.2 应用安全

23.3 数据备份

23.4 系统可靠性

23.5 物理安全

23.6 人事管理制度

第24章 运营文件

24.1 CPS

24.2 CP

24.3 RA管理

第25章 业务管理

25.1 管理模式

25.1.1 总体框架

25.1.2 具体要求

25.1.3 管理模式示例

25.2 主要业务流程

25.2.1 证书申请类

25.2.2 证书作废类

25.2.3 证书查询类

25.3 客户服务

第26章 资质申请

26.1 电子认证服务使用密码许可证

26.1.1 政策法规要点

26.1.2 申请流程

26.2 电子认证服务许可证

26.2.1 政策法规要点

26.2.2 申请流程

26.3 电子政务电子认证服务管理

26.4 卫生系统电子认证服务管理

26.4.1 政策法规要点

26.4.2 接入流程

第七部分 PKI之法规与标准

第27章 国内法规

27.1 电子签名法

27.2 电子认证服务管理办法

27.3 电子认证服务密码管理办法

27.4 电子政务电子认证服务管理办法

27.5 卫生系统电子认证服务管理办法

27.6 商用密码管理条例

27.7 商用密码科研管理规定

27.8 商用密码产品生产管理规定

27.9 商用密码产品销售管理规定

27.10 商用密码产品使用管理规定

27.11 境外组织和个人在华使用密码产品管理办法

第28章 国内标准

28.1 通用性标准

28.1.1 祖冲之序列密码算法(GM/T 0001)

28.1.2 SM4分组密码算法(GM/T 0002)

28.1.3 SM2椭圆曲线公钥密码算法(GM/T 0003)

28.1.4 SM3密码杂凑算法(GM/T 0004)

28.1.5 SM2密码算法使用规范(GM/T 0009)

28.1.6 SM2密码算法加密签名消息语法规范(GM/T 0010)

28.1.7 数字证书认证系统密码协议规范(GM/T 0014)

28.1.8 基于SM2密码算法的数字证书格式规范(GM/T 0015)

28.1.9 通用密码服务接口规范(GM/T 0019)

28.1.10 证书应用综合服务接口规范(GM/T 0020)

28.1.11 IPSec VPN技术规范(GM/T 0022)

28.1.12 SSL VPN技术规范(GM/T 0024)

28.1.13 安全认证网关产品规范(GM/T 0026)

28.1.14 签名验签服务器技术规范(GM/T 0029)

28.1.15 安全电子签章密码技术规范(GM/T 0031)

28.1.16 时间戳接口规范(GM/T 0033)

28.1.17 基于SM2密码算法的证书认证系统密码及其相关安全技术规范(GM/T 0034)

28.1.18 证书认证系统检测规范(GM/T 0037)

28.1.19 证书认证密钥管理系统检测规范(GM/T 0038)

28.1.20 证书认证系统密码及其相关安全技术规范(GB/T 25056)

28.1.21 电子认证服务机构运营管理规范(GB/T 28447)

28.2 行业性标准

28.2.1 卫生系统电子认证服务规范

28.2.2 卫生系统数字证书应用集成规范

28.2.3 卫生系统数字证书格式规范

28.2.4 卫生系统数字证书介质技术规范

28.2.5 卫生系统数字证书服务管理平台接入规范

28.2.6 网上银行系统信息安全通用规范(JR/T 0068)

第29章 国际标准

29.1 PKCS系列

29.2 ISO 7816系列

29.3 IETF RFC系列

29.4 Microsoft规范

29.5 Java 安全API规范

29.6 CCID规范

附录 主要参考资料

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc