实 验 报 告

课程名称___信息安全概论_______

学生学院___计算机学院_________

专业班级___软件工程 0801_______

学 号___3108006821__________

学生姓名___黄明光______________

指导教师___郝彦军______________

2011 年 12 月 24 日

�

___计算机_学院__软件工程_专业__1_班 学号__3108006821_____

姓名___黄明光____协作者______________ 教师评定_________________

实验一:SSL 协议

一、实验目的

(1) 熟悉 SSL 协议的安全机制。

(2) 掌握在对 IIS 进行 SSL 安全配置。

二、实验内容

(1) 实体机与虚拟机组成一个小型局域网。

(2) 实体机利用 Tomcat 配置成服务器。(服务器网址 192.168. 23.1)

(3) 虚拟机作为客户端对服务器进行访问。(客户端网址 192.168.23.128)

(4) 对比利用 SSL 协议和没有用 SSL 协议进行通信的安全性。

三、实验设备

(1) 微型计算机:I ntel Pentium 或更高。

(2) 虚拟机软件 VMware 7.1.4,网络数据报分析软件 wireshark 1.6.20

(3) 操作系统:服务端(实体机):WindowsXP,客户端(虚拟机):WndowsXP

四、实验过程

(1) 生成 server key :

以命令行方式切换到目录%TOMCAT_HOME%,在 command 命令行输入如下命令(jdk1.4 以上带的

工具):

keytool -genkey -alias tomcat -keyalg RSA -keypass changeit -storepass changeit -keystore server.keystore

-validity 3600

用户名输入域名,如 localhost(开发或测试用)或 hostname.domainname(用户拥有的域名),其它全

部以 enter 跳过,最后确认,此时会在%TOMCAT_HOME%下生成 server.keystore 文件。

注:参数 -validity 指证书的有效期(天),缺省有效期很短,只有 90 天。

(2) 将证书导入的 JDK 的证书信任库中:

这步对于 Tomcat 的 SSL 配置不是必须,但对于 CAS SSO 是必须的,否则会出现如下错误:

�

-file

server.cer

-delete

-trustcacerts

-alias

tomcat

-keystore D:/sdks/jdk1.5.0_11/jre/lib/security/cacerts

-alias

tomcat

-import

-trustcacerts

edu.yale.its.tp.cas.client.CASAuthenticationException: Unable to validate ProxyTicketValidator。。。

导入过程分 2 步,第一步是导出证书,第二步是导入到证书信任库,命令如下:

keytool -export -trustcacerts -alias tomcat -file server.cer -keystore server.keystore -storepass changeit

keytool

-keystore %JAVA_HOME%/jre/lib/security/cacerts -storepass changeit

如果有提示,输入 Y 就可以了。

其他有用 keytool 命令(列出信任证书库中所有已有证书,删除库中某个证书):

keytool -list -v -keystore D:/sdks/jdk1.5.0_11/jre/lib/security/cacerts

keytool

-storepass changeit

(3) 配置 TOMCAT :

修改%TOMCAT_HOME%\conf\server.xml,以文字编辑器打开,查找这一行,并修改:

port="443" minSpareThreads="5" maxSpareThreads="75"

enableLookups="true" disableUploadTimeout="true"

acceptCount="100" maxThreads="200"

scheme="https" secure="true" SSLEnabled="true"

clientAuth="false" sslProtocol="TLS"

Files\Apache

Software

五、设计过程和完成情况

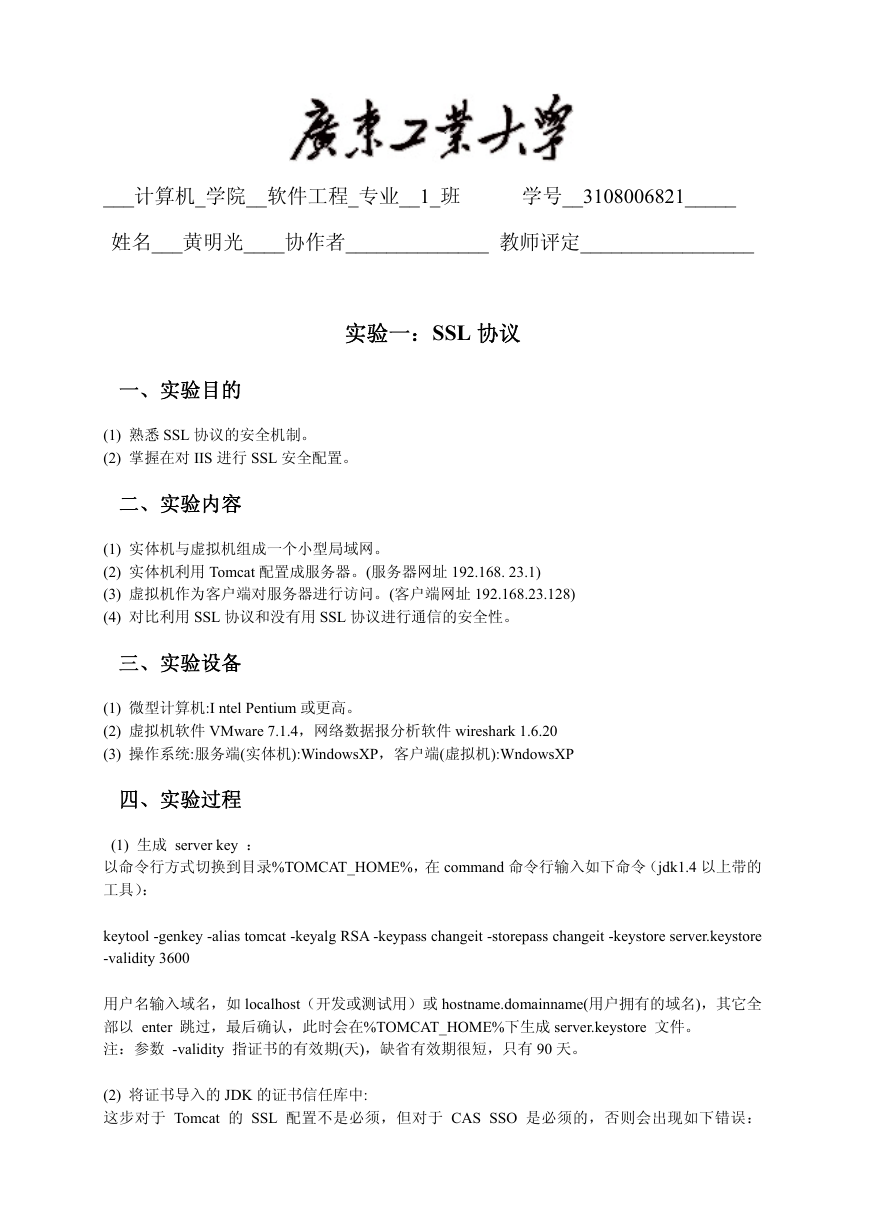

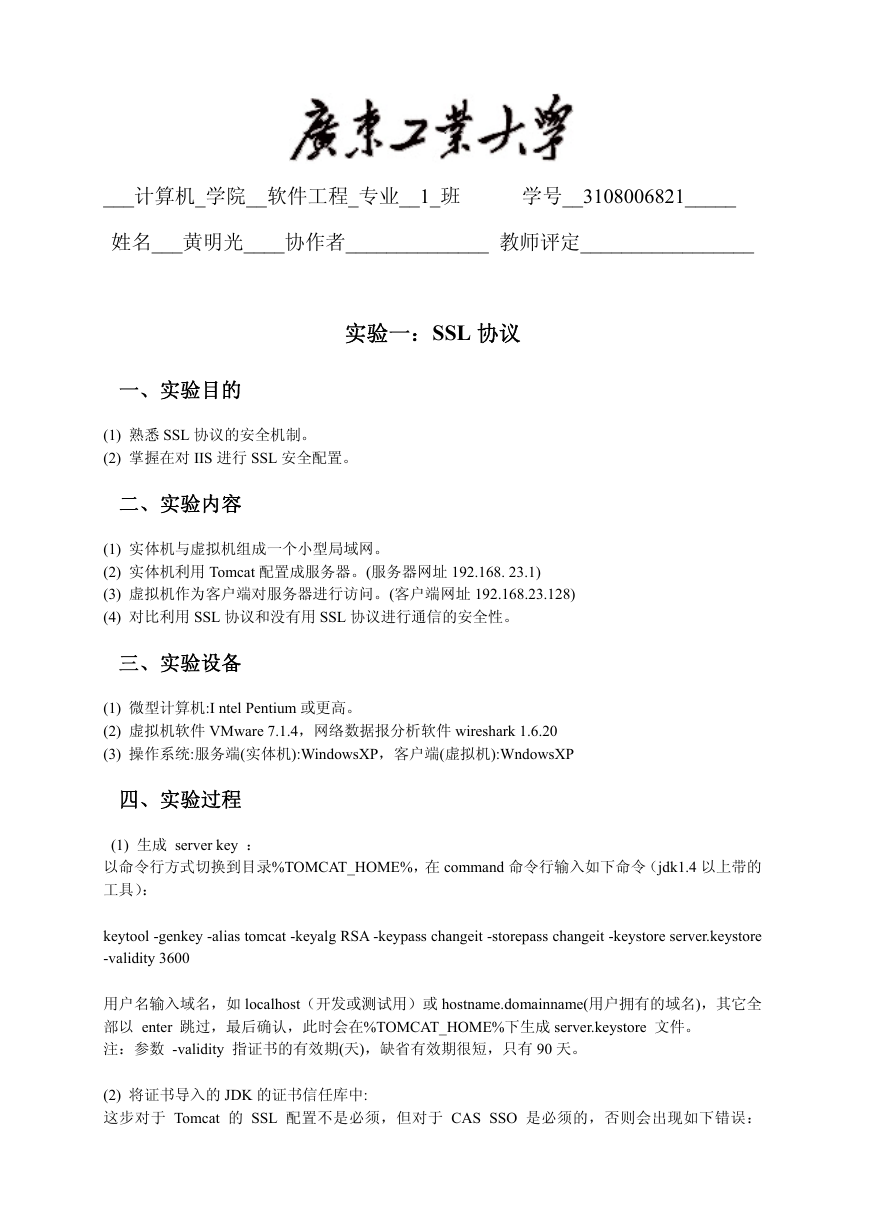

页面源代码(index.html):

�

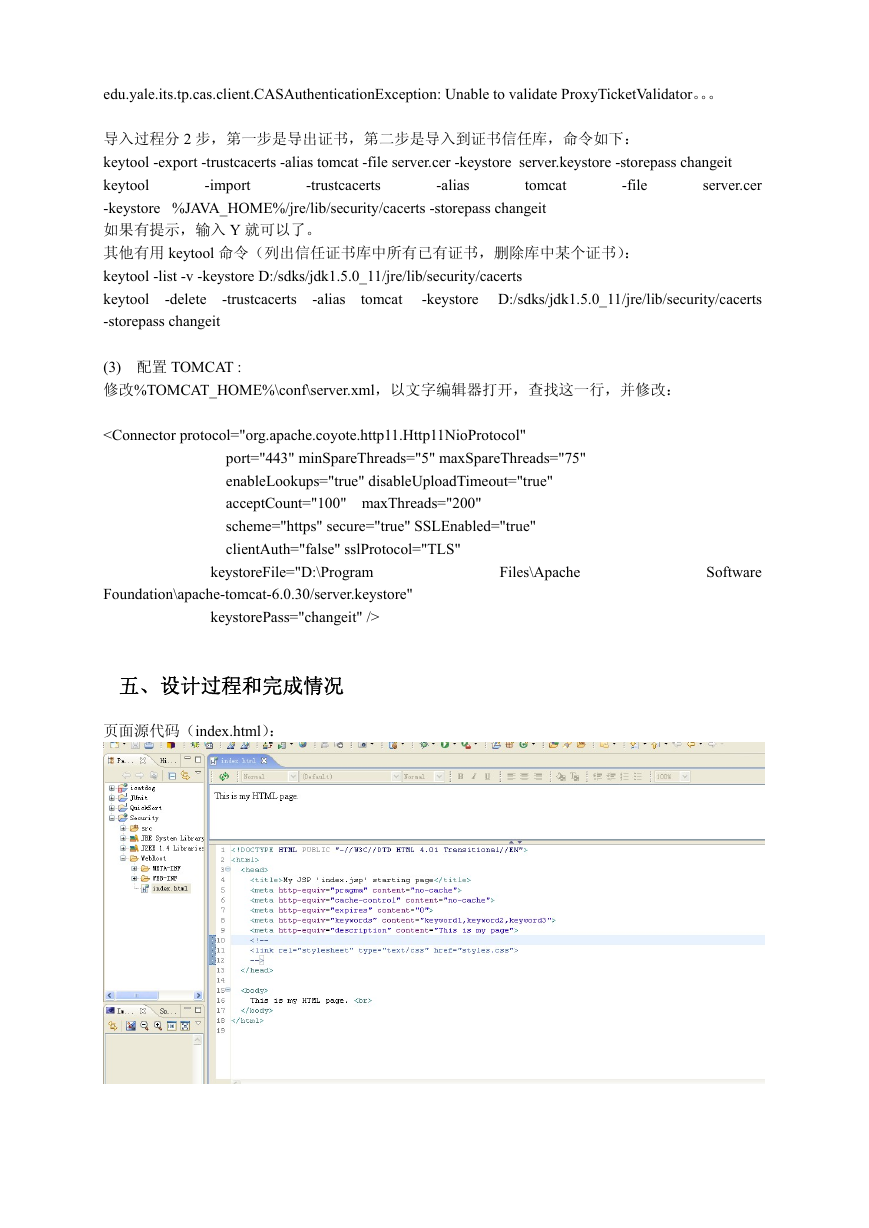

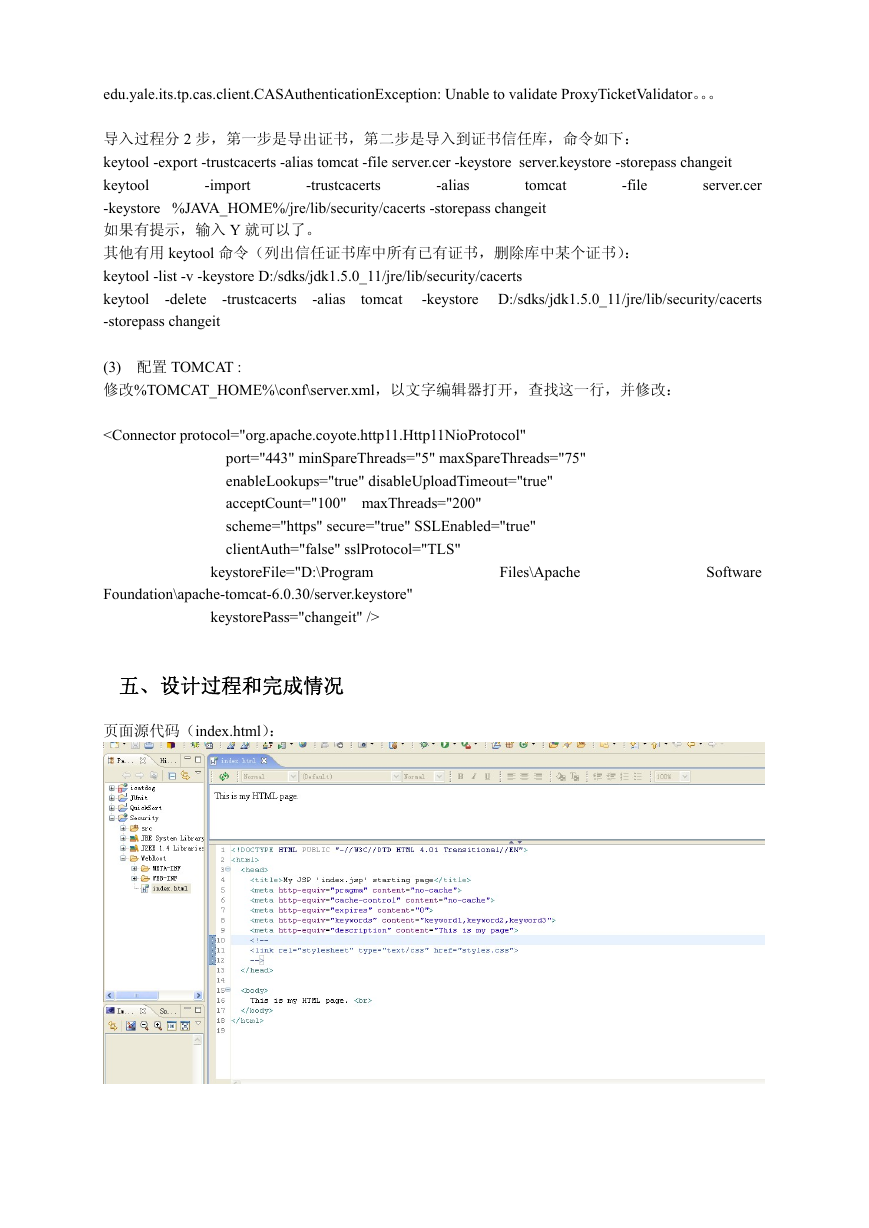

(1) 不采用 SSL 协议:

浏览器用 http 进行访问:

通信时,服务器端进行抓取。

�

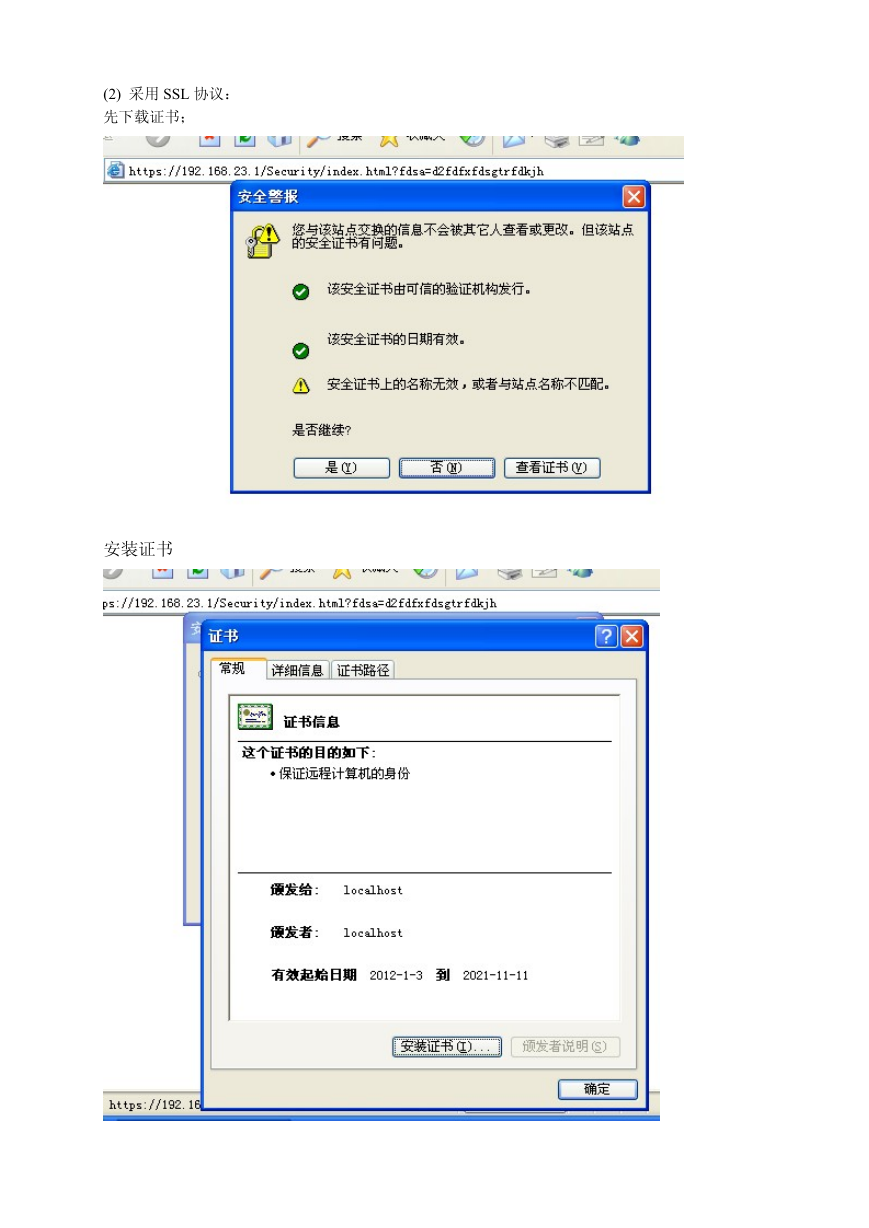

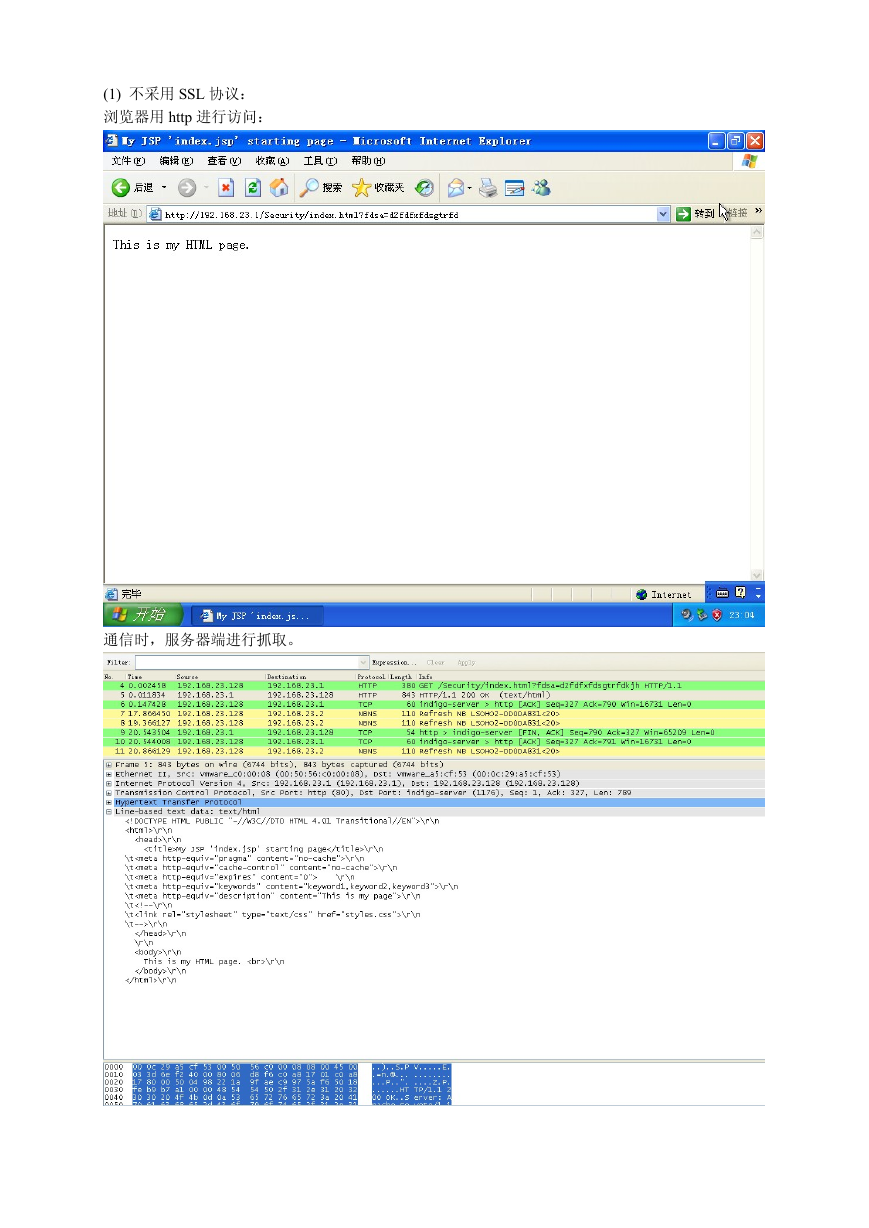

(2) 采用 SSL 协议:

先下载证书;

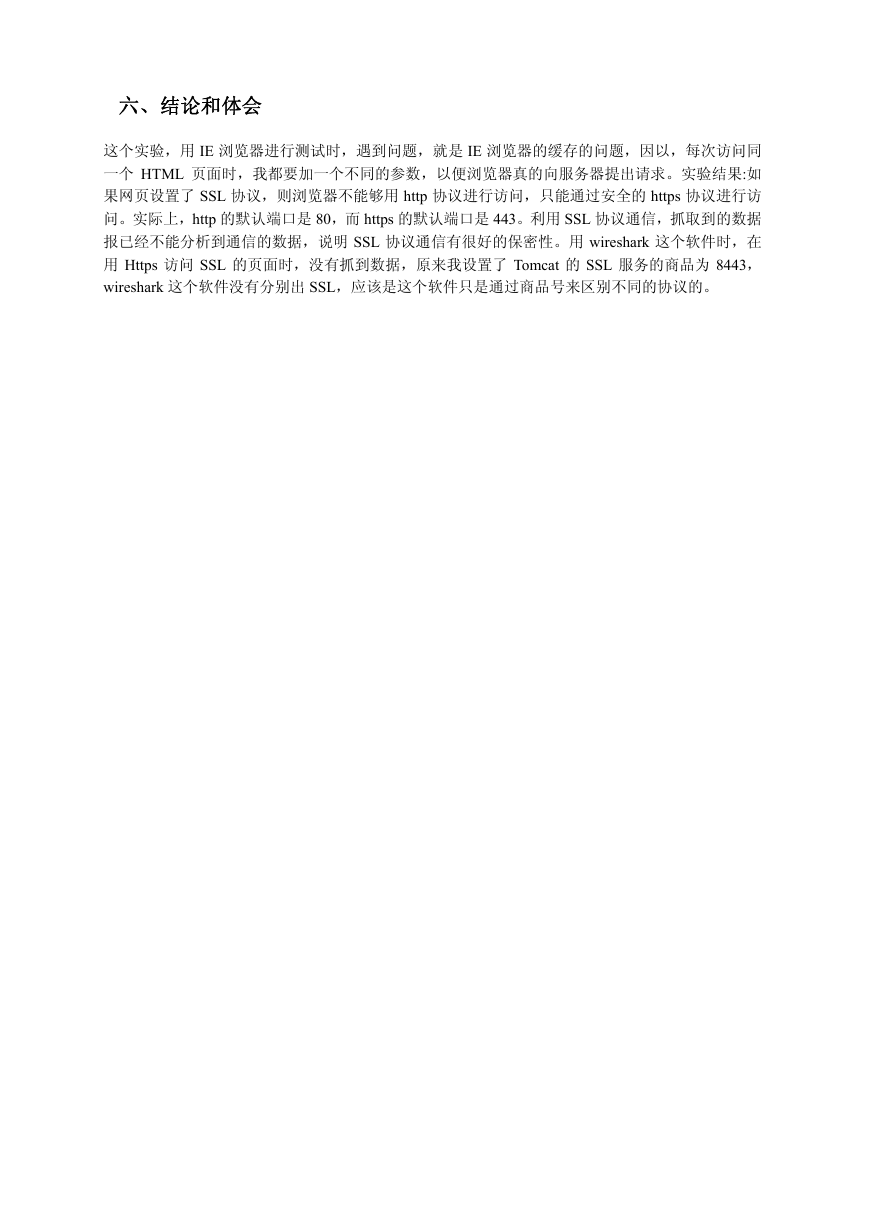

安装证书

�

利用 https 浏览 SSL 页面

通信时,服务器端进行抓取。

�

六、结论和体会

这个实验,用 IE 浏览器进行测试时,遇到问题,就是 IE 浏览器的缓存的问题,因以,每次访问同

一个 HTML 页面时,我都要加一个不同的参数,以便浏览器真的向服务器提出请求。实验结果:如

果网页设置了 SSL 协议,则浏览器不能够用 http 协议进行访问,只能通过安全的 https 协议进行访

问。实际上,http 的默认端口是 80,而 https 的默认端口是 443。利用 SSL 协议通信,抓取到的数据

报已经不能分析到通信的数据,说明 SSL 协议通信有很好的保密性。用 wireshark 这个软件时,在

用 Https 访问 SSL 的页面时,没有抓到数据,原来我设置了 Tomcat 的 SSL 服务的商品为 8443,

wireshark 这个软件没有分别出 SSL,应该是这个软件只是通过商品号来区别不同的协议的。

�

实验二:IPSec 协议

一、实验目的

熟悉 I PSec:协议的安全机制。

进行 I PSec:协议安全配置。

二、实验内容

实体机与虚拟机组成一个小型局域网。

实体机和虚拟机分别配置 I PSec 1 办议。(实体机网址 192.168.1.8,虚拟机网址 192.168.1.4

对比利用 I PSec 1 办议和没有用 I PSec 1 办议进行通信的安全性。

三、实验设备

(1) 微型计算机:I ntel Pentium 或更高。

(2) 虚拟机软件 VMware 7.1.4,网络数据报分析软件 wireshark 1.6.20

(3) 操作系统:服务端(实体机):Windows 7,客户端(虚拟机):}ndowsXP

四、实验过程

以下均针对 Windows 7 进行操作,电脑不连接到互联网。假设已经配置好局域网固定 IP 地

址,实体机

网址 192.168.1.8,虚拟机网址 192.168. 1.4

C1)配置 I PSec 1 办议

控制面板一>管理工具一>本地安全策略一>点击左侧树状目录的“IP 安全策略,在本地计

算机”一>右侧

视图区域点击右键选“创建 IP 安全策略(C}…”一>点击“下一步(N}”一>“名称(M )"填写我

的策

略(此处“名称(M)”可以任意填写,本实验填写为“我的策略”)一>点击“下一步(N)”一>点

击“下

一步(N)”一>点击“完成”

在“我的策略属性”窗口中,点击“添加(D) ...”一>点击“下一步(N)”一>点击“下一步

(N)”

一>点击“下一步(N}”一>在“IP 筛选列表”窗口点击“添加(A} ...”一>不勾选“使用“添加

向导”(W)”,

点击“添加(A}…”一>点击“确定”一>点击“确定”一>选择“新 IP 筛选器列表”,点击“下

一步(N}"

一>不勾选“使用“添加向导”CWW,点击“添加(A}…”一>点击“添加(D)…”一>点击“确

定”一>

点击“确定”一>选择“新筛选器操作”,点击“下一步(N)”一>选择“使用此字符串保护密钥

交换(与

共享密钥)点击“完成”

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc