lifeB.long 制作

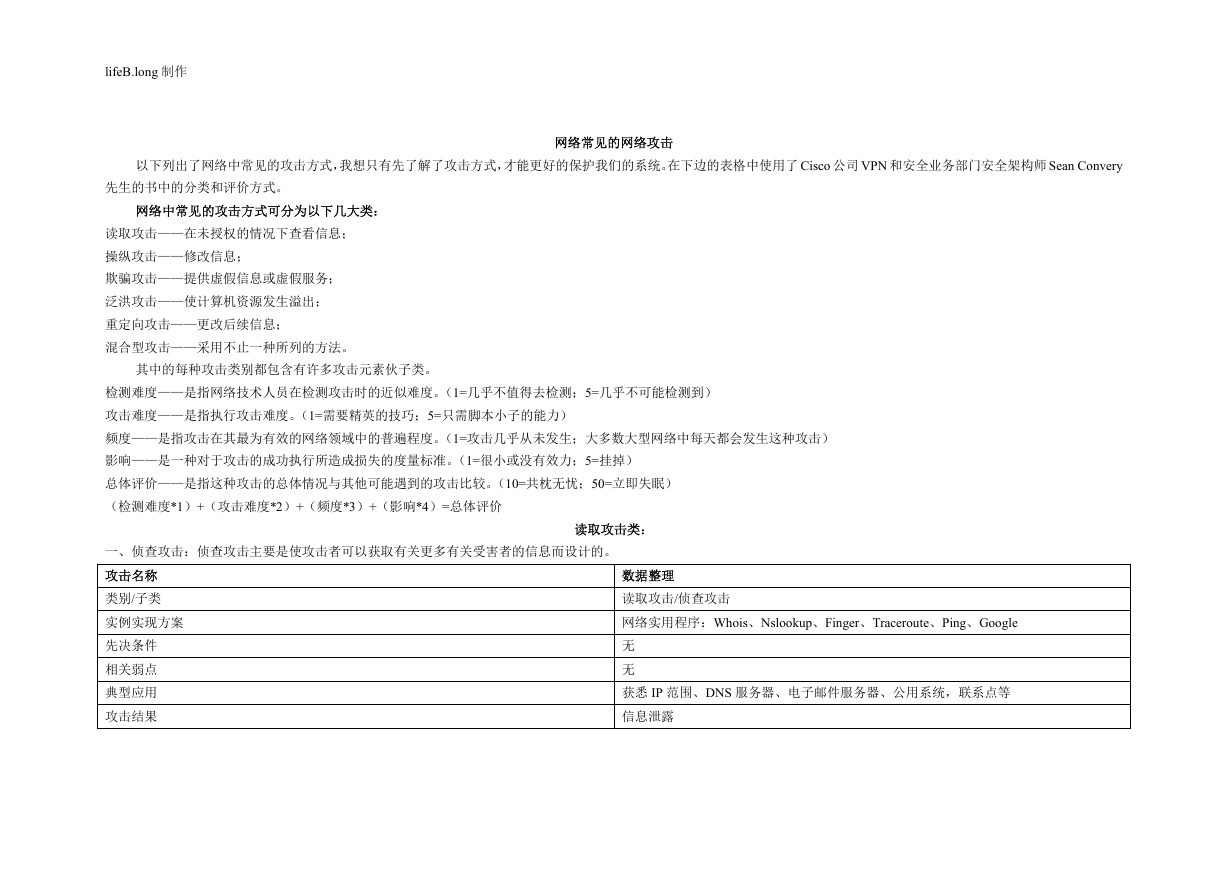

以下列出了网络中常见的攻击方式,我想只有先了解了攻击方式,才能更好的保护我们的系统。在下边的表格中使用了 Cisco 公司 VPN 和安全业务部门安全架构师 Sean Convery

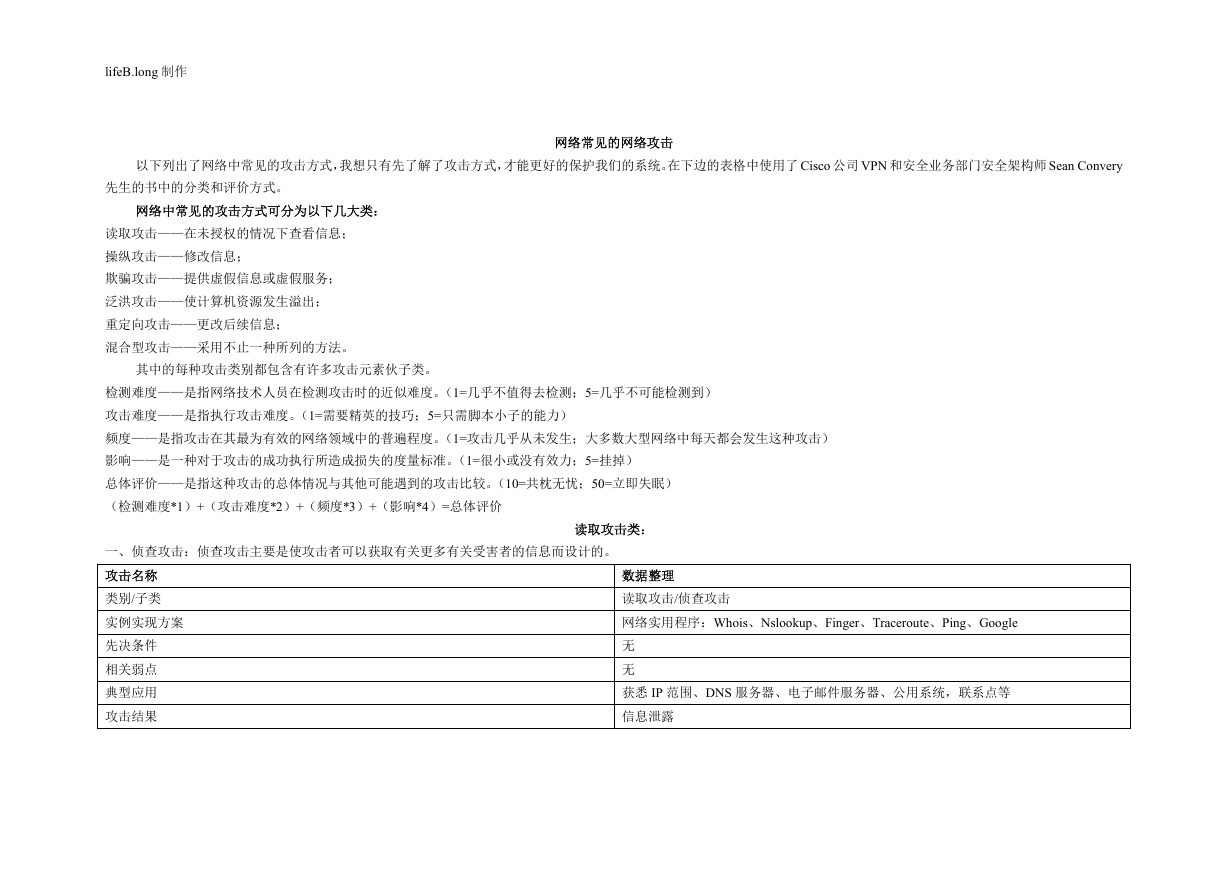

网络常见的网络攻击

先生的书中的分类和评价方式。

网络中常见的攻击方式可分为以下几大类:

读取攻击——在未授权的情况下查看信息;

操纵攻击——修改信息;

欺骗攻击——提供虚假信息或虚假服务;

泛洪攻击——使计算机资源发生溢出;

重定向攻击——更改后续信息;

混合型攻击——采用不止一种所列的方法。

其中的每种攻击类别都包含有许多攻击元素伙子类。

检测难度——是指网络技术人员在检测攻击时的近似难度。(1=几乎不值得去检测;5=几乎不可能检测到)

攻击难度——是指执行攻击难度。(1=需要精英的技巧;5=只需脚本小子的能力)

频度——是指攻击在其最为有效的网络领域中的普遍程度。(1=攻击几乎从未发生;大多数大型网络中每天都会发生这种攻击)

影响——是一种对于攻击的成功执行所造成损失的度量标准。(1=很小或没有效力;5=挂掉)

总体评价——是指这种攻击的总体情况与其他可能遇到的攻击比较。(10=共枕无忧;50=立即失眠)

(检测难度*1)+(攻击难度*2)+(频度*3)+(影响*4)=总体评价

一、侦查攻击:侦查攻击主要是使攻击者可以获取有关更多有关受害者的信息而设计的。

读取攻击类:

攻击名称

类别/子类

实例实现方案

先决条件

相关弱点

典型应用

攻击结果

数据整理

读取攻击/侦查攻击

网络实用程序:Whois、Nslookup、Finger、Traceroute、Ping、Google

无

无

获悉 IP 范围、DNS 服务器、电子邮件服务器、公用系统,联系点等

信息泄露

�

lifeB.long 制作

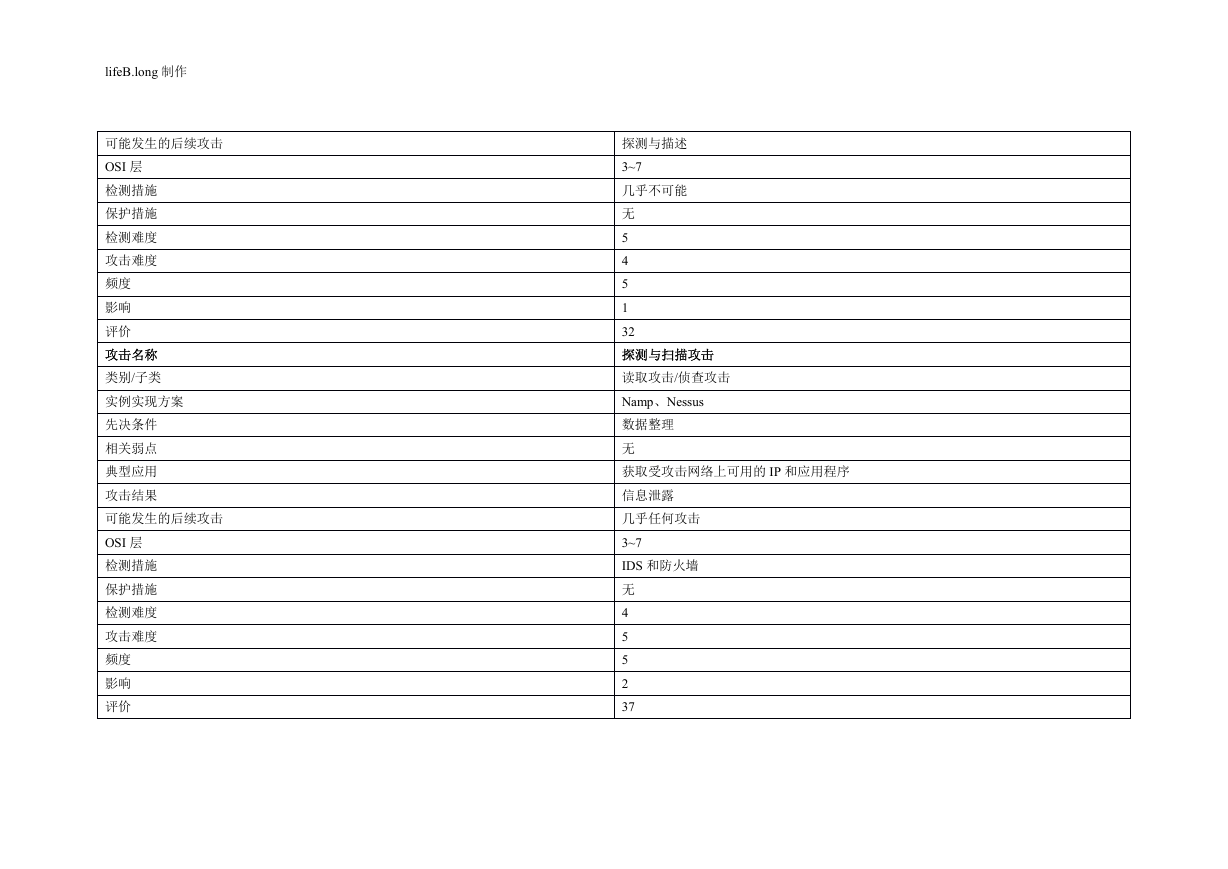

可能发生的后续攻击

OSI 层

检测措施

保护措施

检测难度

攻击难度

频度

影响

评价

攻击名称

类别/子类

实例实现方案

先决条件

相关弱点

典型应用

攻击结果

可能发生的后续攻击

OSI 层

检测措施

保护措施

检测难度

攻击难度

频度

影响

评价

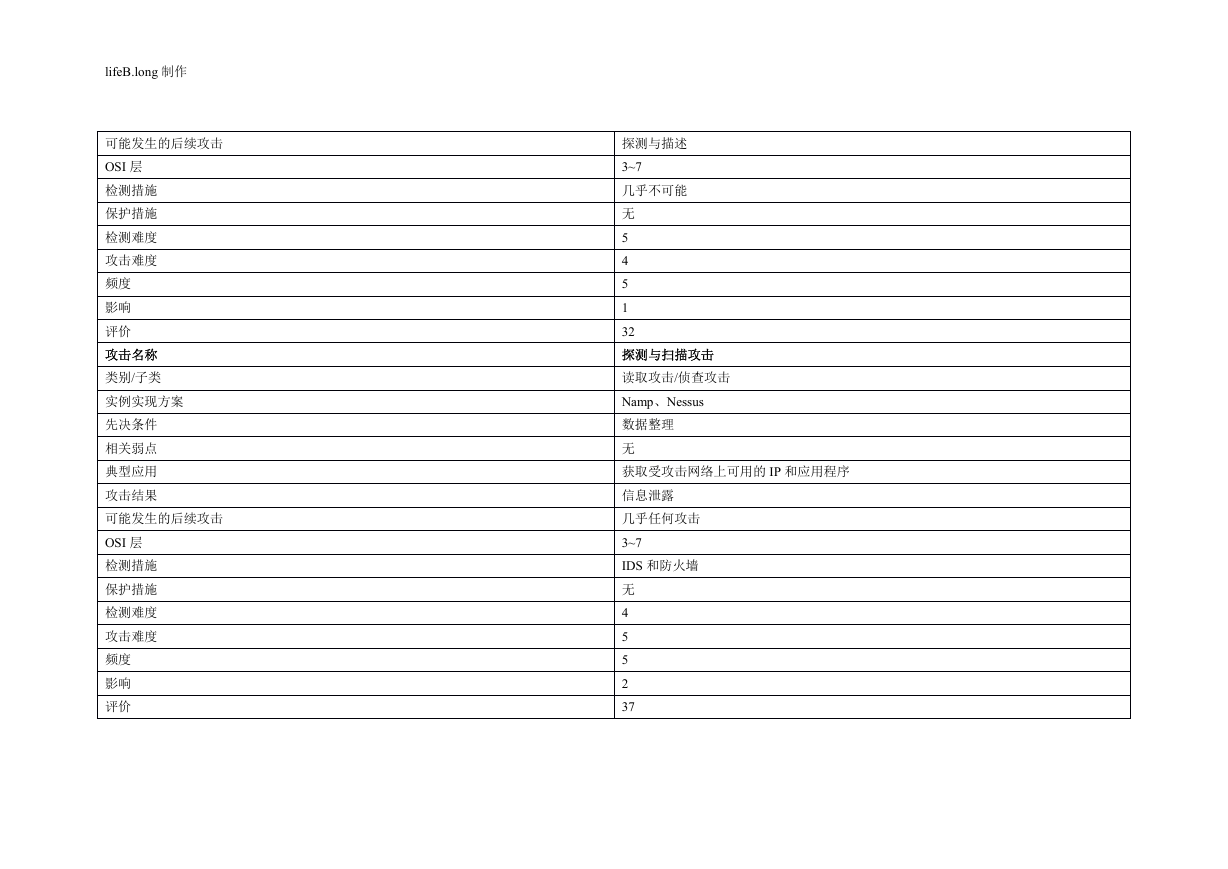

探测与描述

3~7

几乎不可能

无

5

4

5

1

32

探测与扫描攻击

读取攻击/侦查攻击

Namp、Nessus

数据整理

无

获取受攻击网络上可用的 IP 和应用程序

信息泄露

几乎任何攻击

3~7

IDS 和防火墙

无

4

5

5

2

37

�

lifeB.long 制作

攻击名称

类别/子类

实例实现方案

先决条件

相关弱点

典型应用

攻击结果

可能发生的后续攻击

OSI 层

检测措施

保护措施

检测难度

攻击难度

频度

影响

评价

攻击名称

类别/子类

实例实现方案

先决条件

相关弱点

典型应用

攻击结果

可能发生的后续攻击

OSI 层

拨号式扫描////移位式扫描

读取攻击/侦查攻击

Tone Loc、Netstumbler

无

使用弱点或策略弱点

搜索与受害者网络相连的不安全调制解调器或无线 AP

访问权增大

嗅探

1~2

几乎不可能

无赖 AP:APTools

5

4

3

5

42

嗅探

读取攻击

Etheral

流量重定向或 MAC 泛红

无

从线缆上读取攻击者正常情况下无法看到的流量:获悉密码

信息泄露

直接访问

2~7

�

lifeB.long 制作

检测措施

保护措施

检测难度

攻击难度

频度

影响

评价

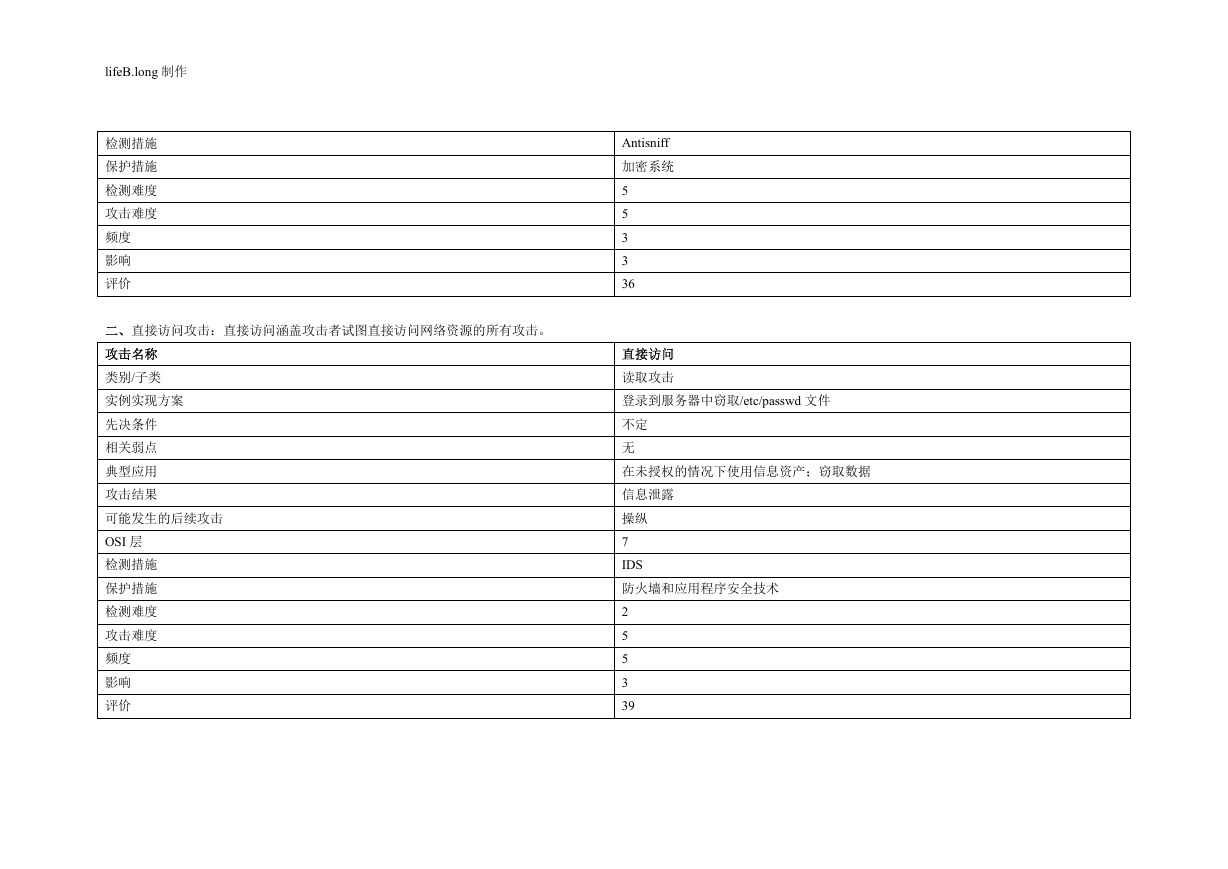

二、直接访问攻击:直接访问涵盖攻击者试图直接访问网络资源的所有攻击。

攻击名称

类别/子类

实例实现方案

先决条件

相关弱点

典型应用

攻击结果

可能发生的后续攻击

OSI 层

检测措施

保护措施

检测难度

攻击难度

频度

影响

评价

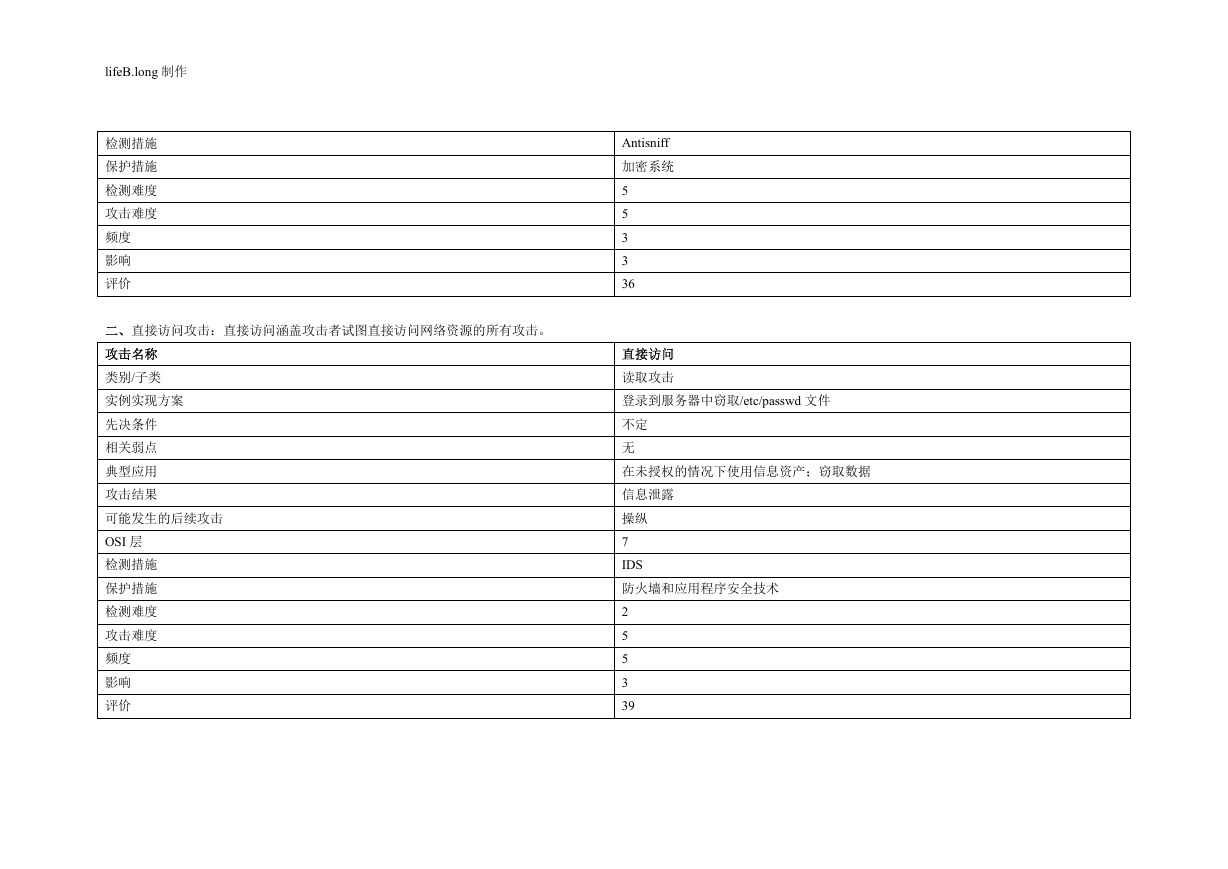

Antisniff

加密系统

5

5

3

3

36

直接访问

读取攻击

登录到服务器中窃取/etc/passwd 文件

不定

无

在未授权的情况下使用信息资产;窃取数据

信息泄露

操纵

7

IDS

防火墙和应用程序安全技术

2

5

5

3

39

�

lifeB.long 制作

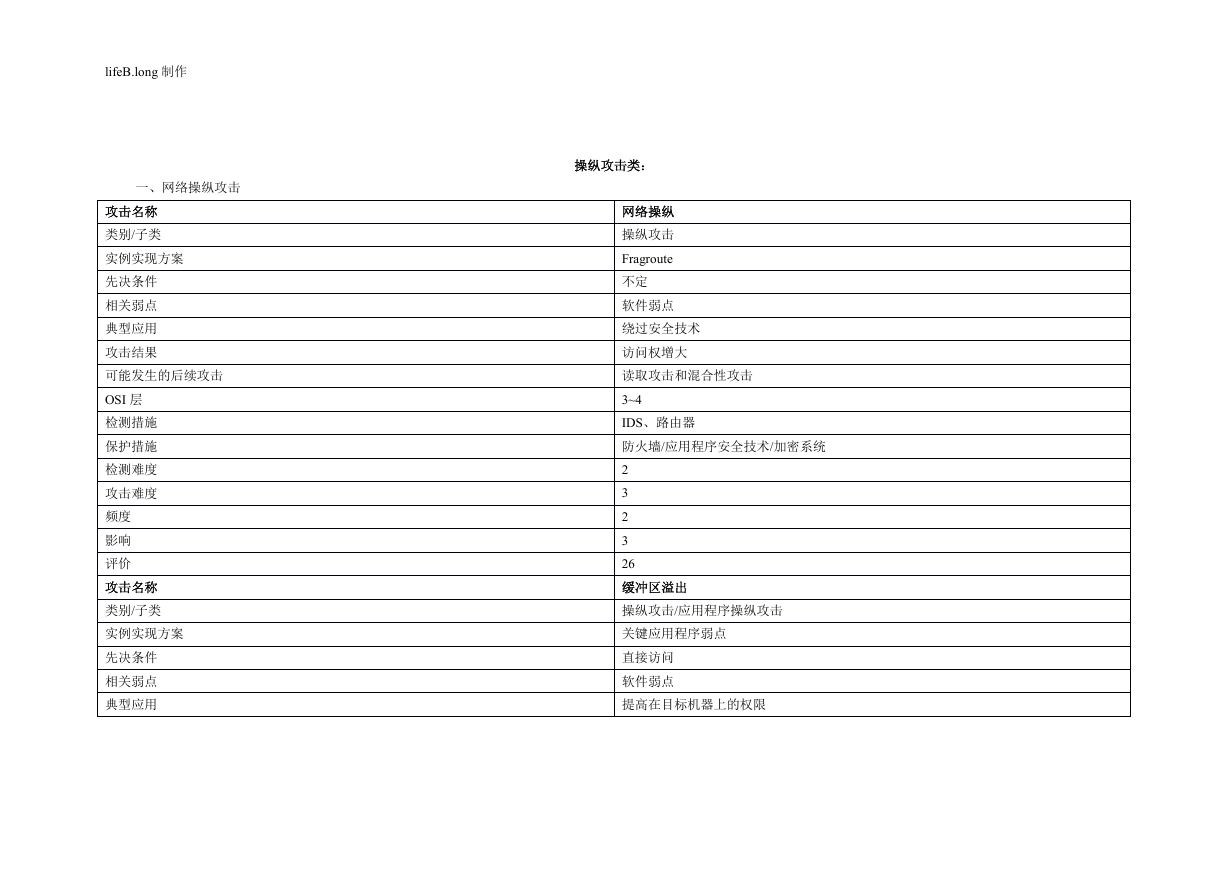

一、网络操纵攻击

攻击名称

类别/子类

实例实现方案

先决条件

相关弱点

典型应用

攻击结果

可能发生的后续攻击

OSI 层

检测措施

保护措施

检测难度

攻击难度

频度

影响

评价

攻击名称

类别/子类

实例实现方案

先决条件

相关弱点

典型应用

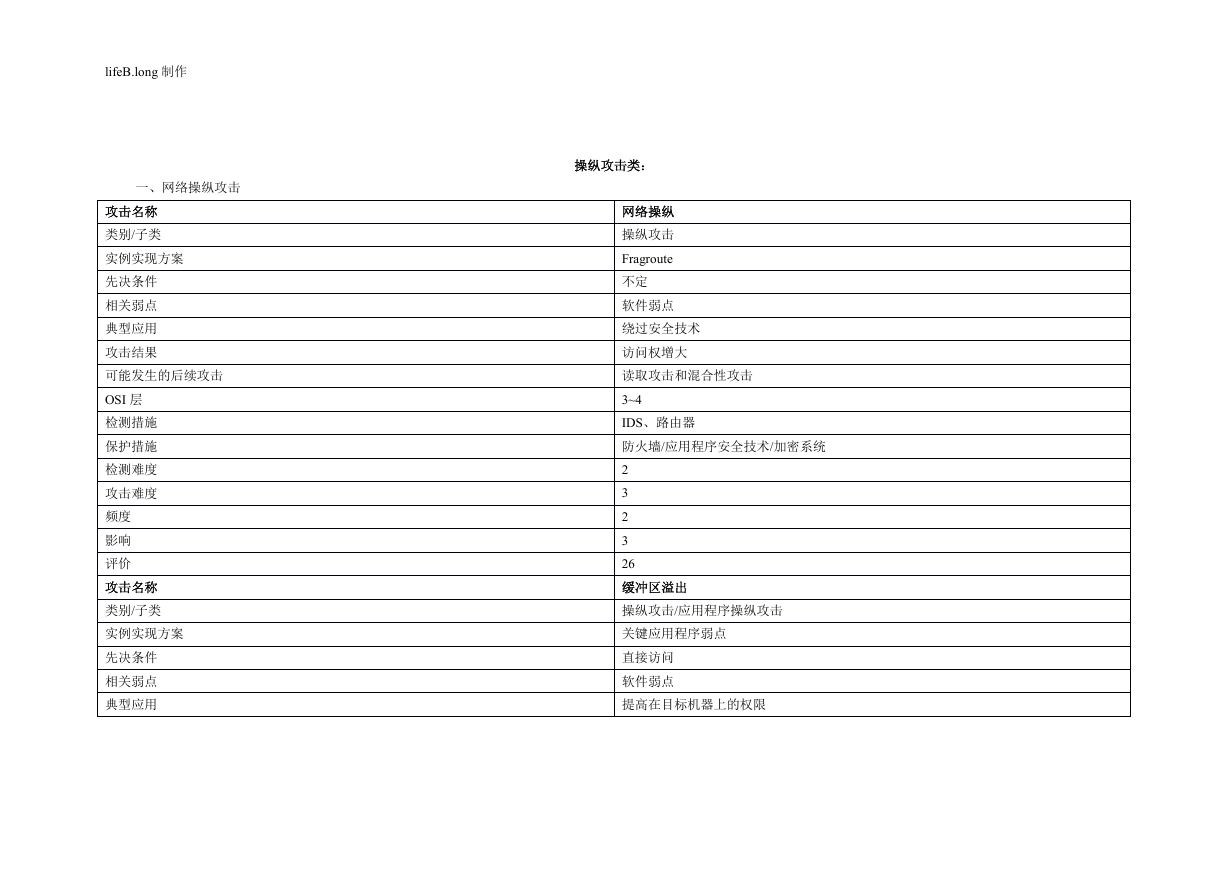

操纵攻击类:

网络操纵

操纵攻击

Fragroute

不定

软件弱点

绕过安全技术

访问权增大

读取攻击和混合性攻击

3~4

IDS、路由器

防火墙/应用程序安全技术/加密系统

2

3

2

3

26

缓冲区溢出

操纵攻击/应用程序操纵攻击

关键应用程序弱点

直接访问

软件弱点

提高在目标机器上的权限

�

lifeB.long 制作

攻击结果

可能发生的后续攻击

OSI 层

检测措施

保护措施

检测难度

攻击难度

频度

影响

评价

攻击名称

类别/子类

实例实现方案

先决条件

相关弱点

典型应用

攻击结果

可能发生的后续攻击

OSI 层

检测措施

保护措施

检测难度

攻击难度

频度

影响

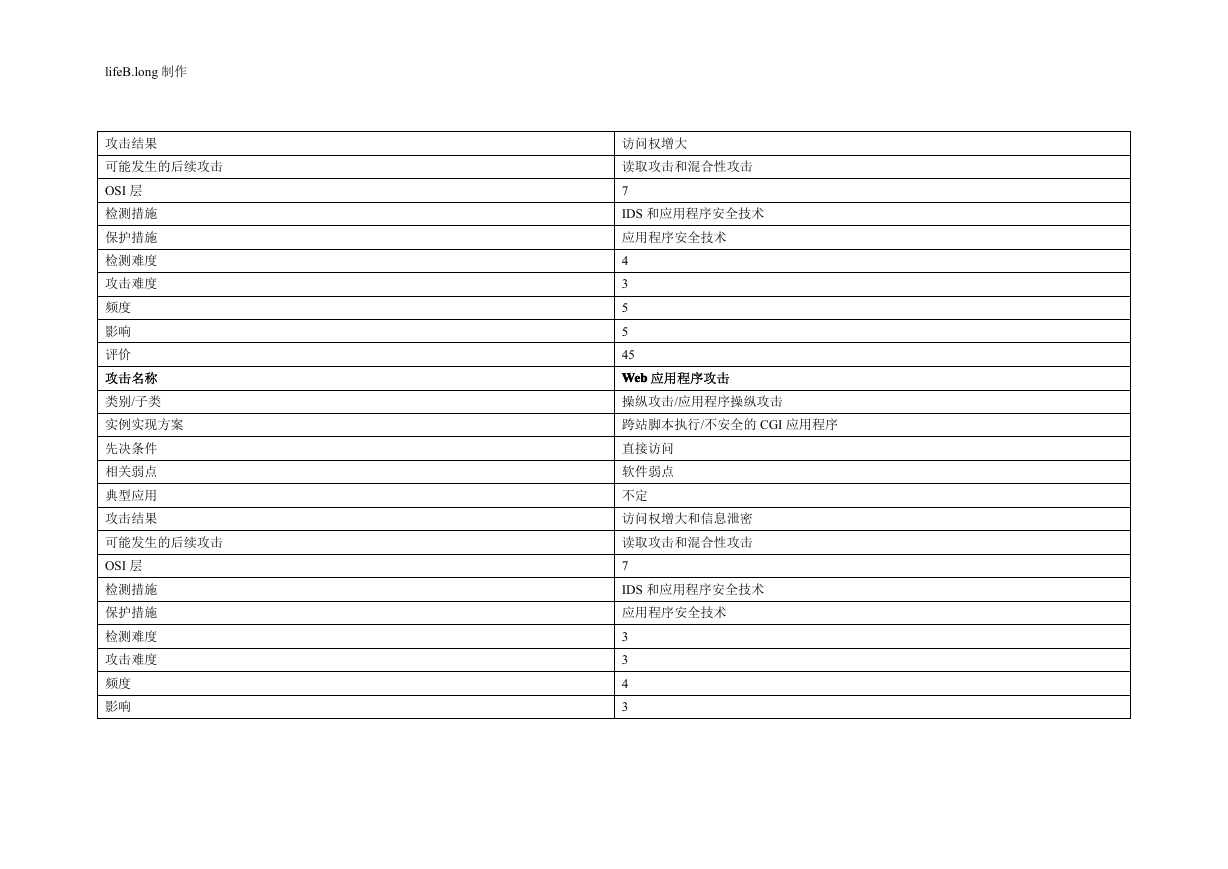

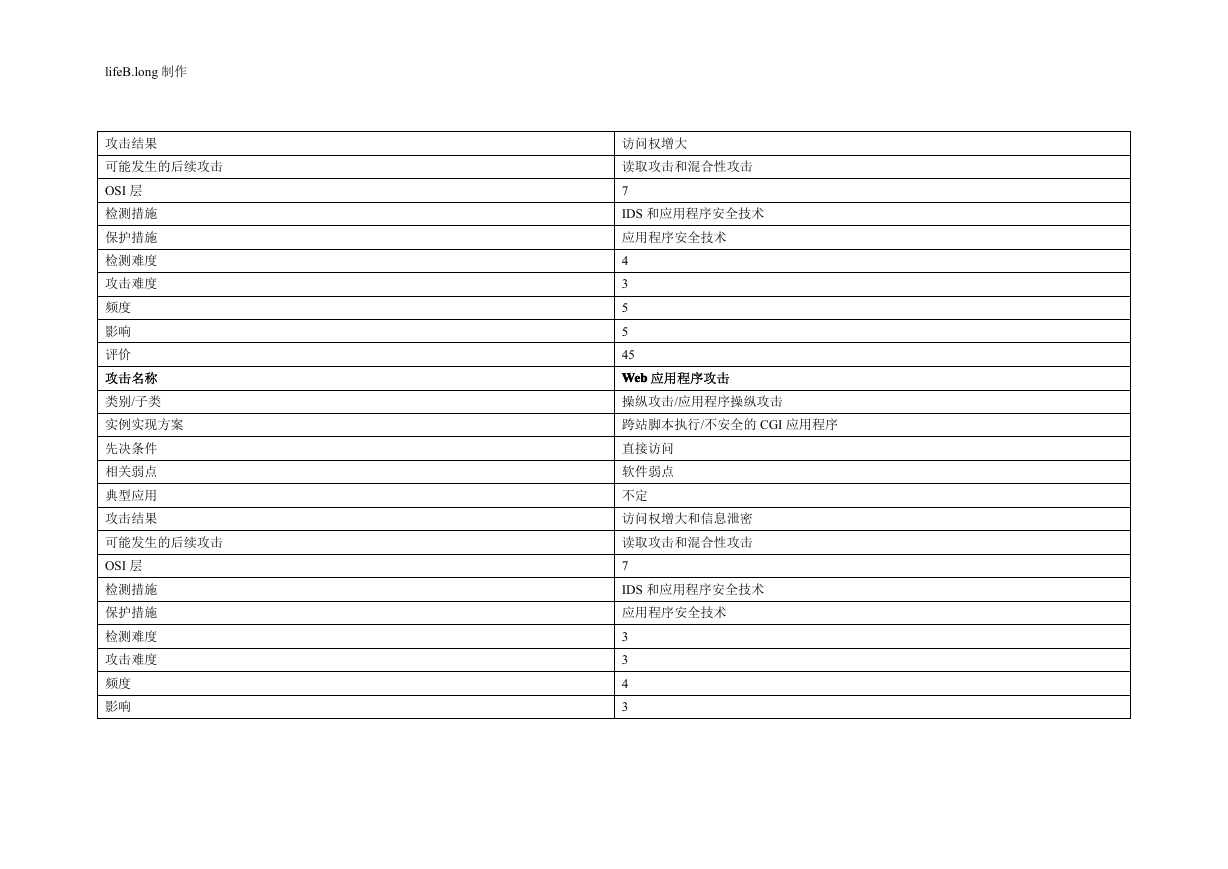

访问权增大

读取攻击和混合性攻击

7

IDS 和应用程序安全技术

应用程序安全技术

4

3

5

5

45

WebWebWebWeb 应用程序攻击

操纵攻击/应用程序操纵攻击

跨站脚本执行/不安全的 CGI 应用程序

直接访问

软件弱点

不定

访问权增大和信息泄密

读取攻击和混合性攻击

7

IDS 和应用程序安全技术

应用程序安全技术

3

3

4

3

�

lifeB.long 制作

评价

攻击名称

类别/子类

实例实现方案

先决条件

相关弱点

典型应用

攻击结果

可能发生的后续攻击

OSI 层

检测措施

保护措施

检测难度

攻击难度

频度

影响

评价

攻击名称

类别/子类

实例实现方案

先决条件

相关弱点

典型应用

攻击结果

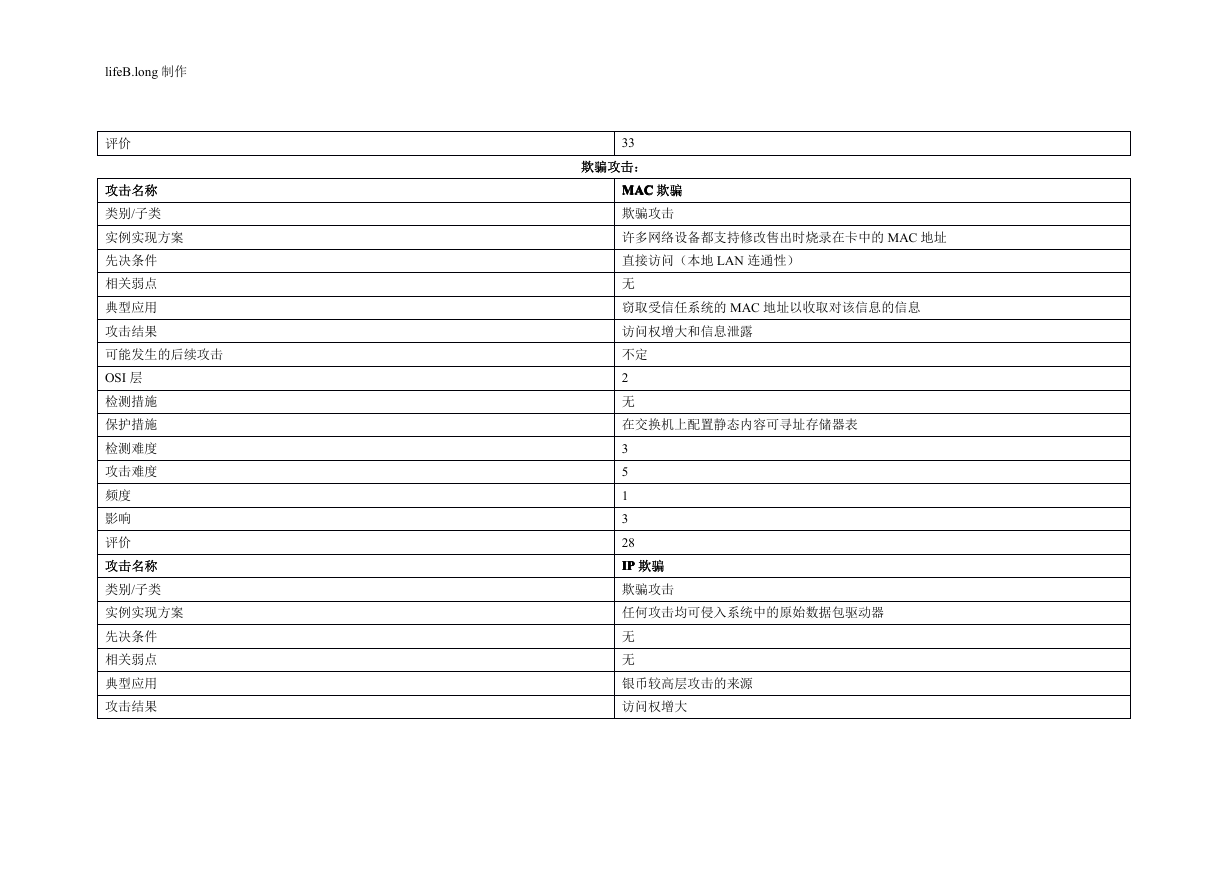

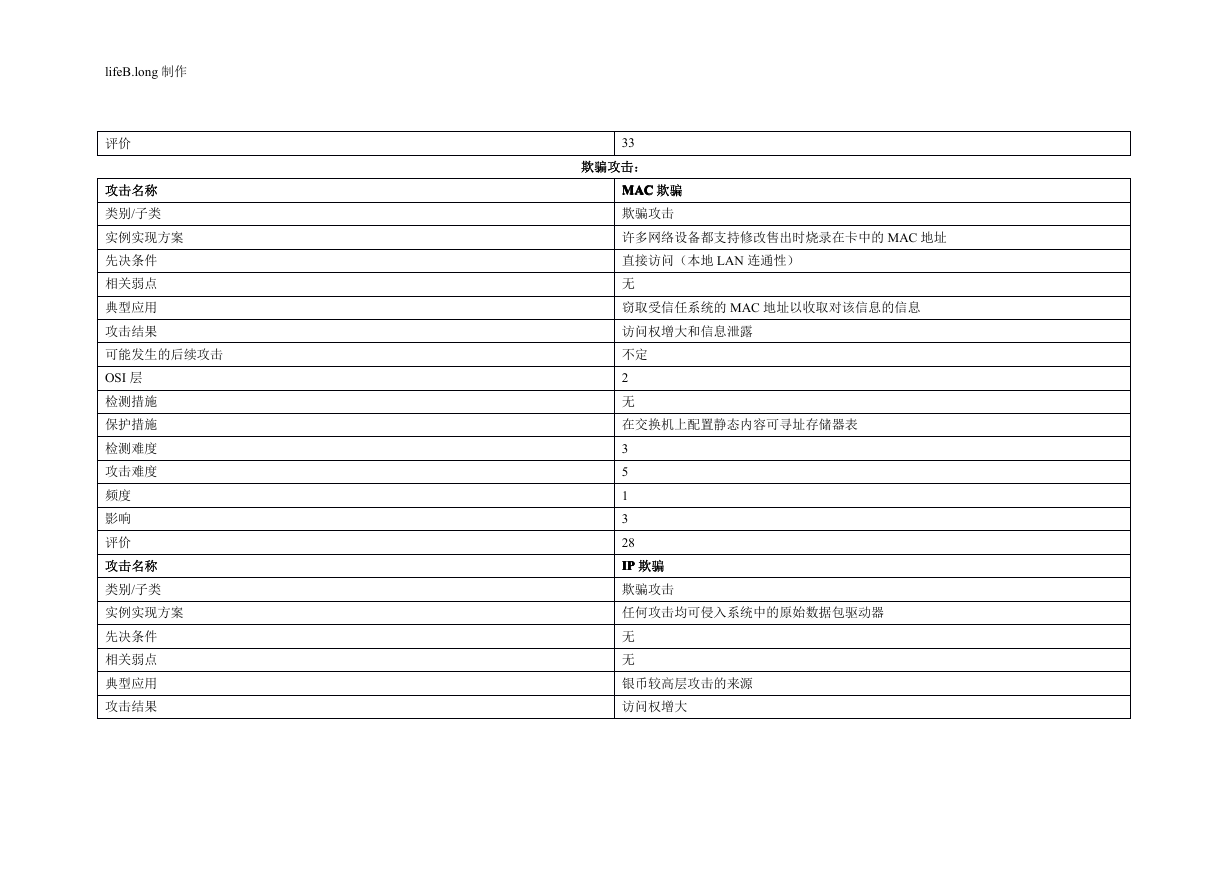

33

欺骗攻击:

MACMACMACMAC 欺骗

欺骗攻击

许多网络设备都支持修改售出时烧录在卡中的 MAC 地址

直接访问(本地 LAN 连通性)

无

窃取受信任系统的 MAC 地址以收取对该信息的信息

访问权增大和信息泄露

不定

2

无

在交换机上配置静态内容可寻址存储器表

3

5

1

3

28

IPIPIPIP 欺骗

欺骗攻击

任何攻击均可侵入系统中的原始数据包驱动器

无

无

银币较高层攻击的来源

访问权增大

�

lifeB.long 制作

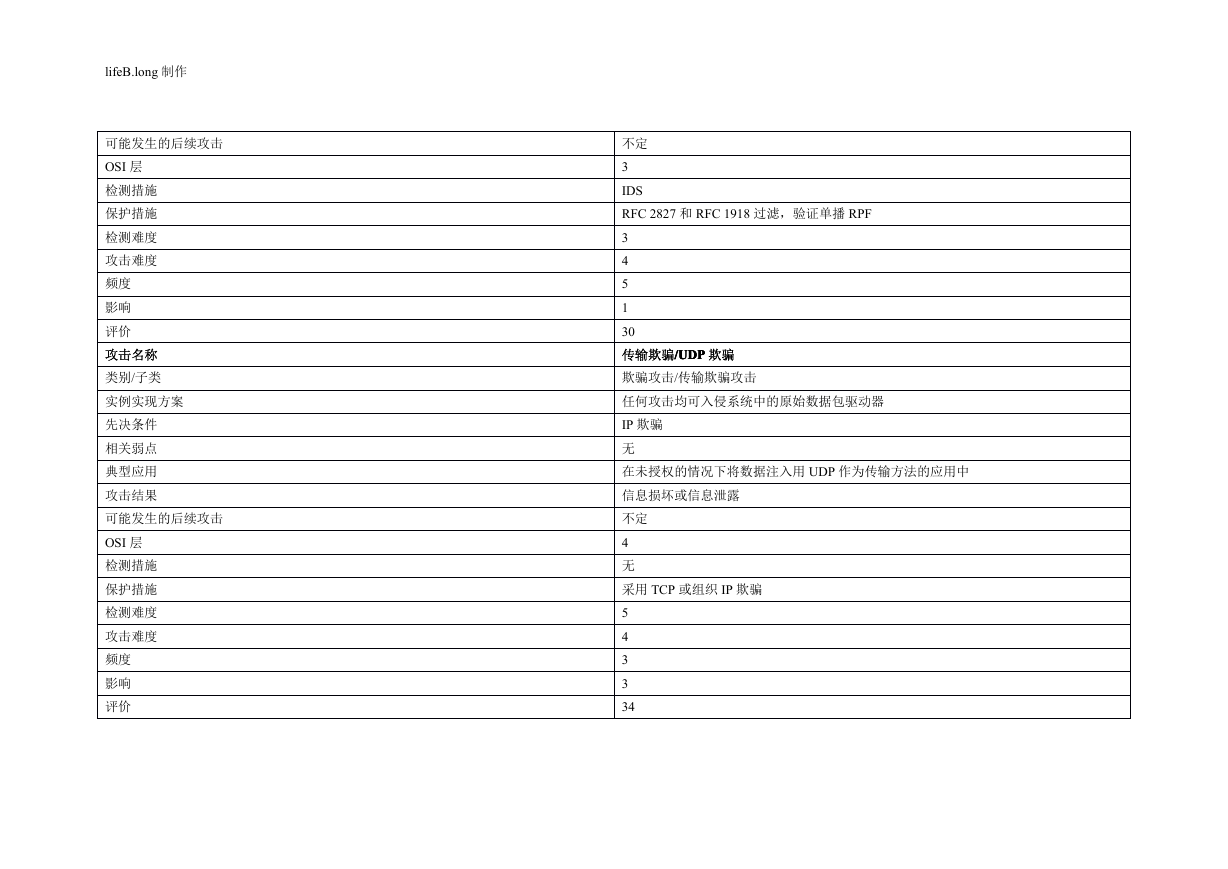

可能发生的后续攻击

OSI 层

检测措施

保护措施

检测难度

攻击难度

频度

影响

评价

攻击名称

类别/子类

实例实现方案

先决条件

相关弱点

典型应用

攻击结果

可能发生的后续攻击

OSI 层

检测措施

保护措施

检测难度

攻击难度

频度

影响

评价

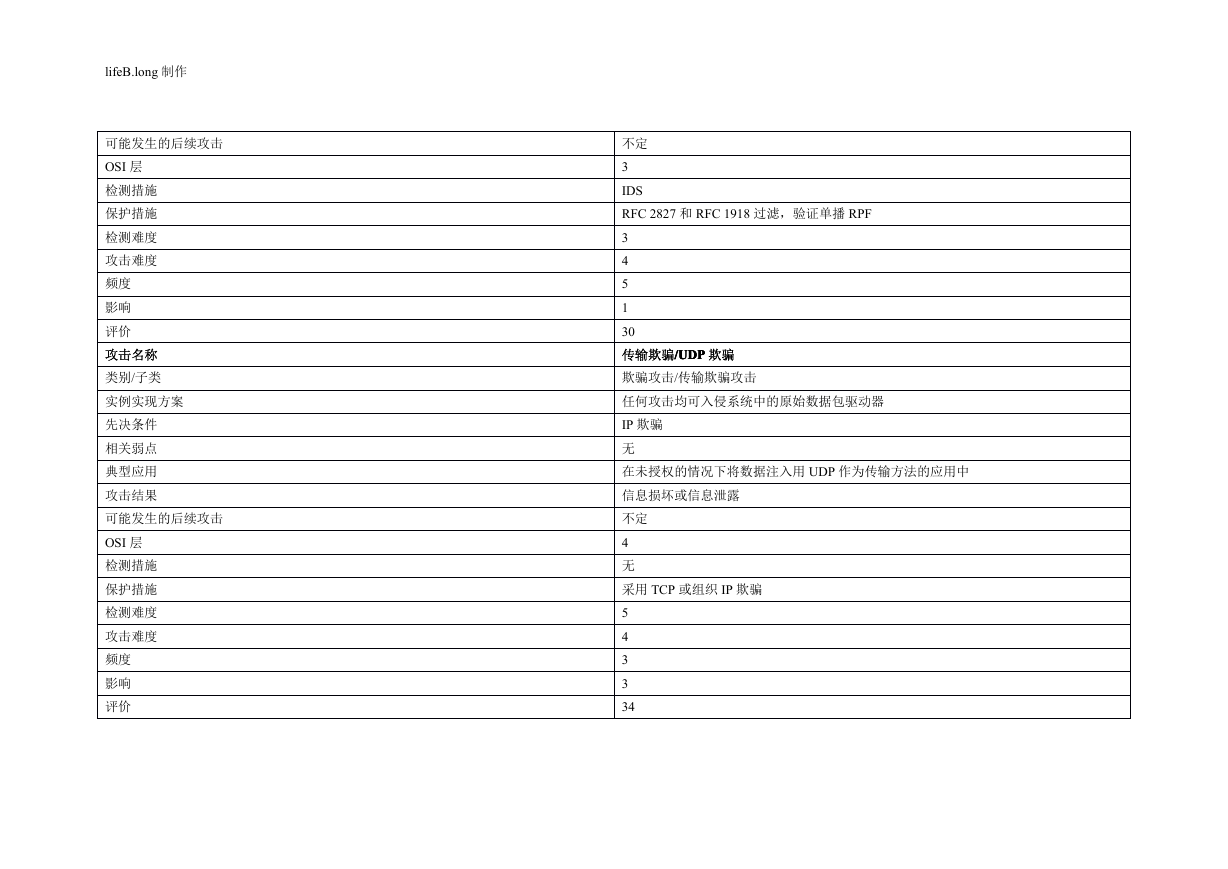

不定

3

IDS

RFC 2827 和 RFC 1918 过滤,验证单播 RPF

3

4

5

1

30

/UDP

/UDP

传输欺骗/UDP

/UDP 欺骗

欺骗攻击/传输欺骗攻击

任何攻击均可入侵系统中的原始数据包驱动器

IP 欺骗

无

在未授权的情况下将数据注入用 UDP 作为传输方法的应用中

信息损坏或信息泄露

不定

4

无

采用 TCP 或组织 IP 欺骗

5

4

3

3

34

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc