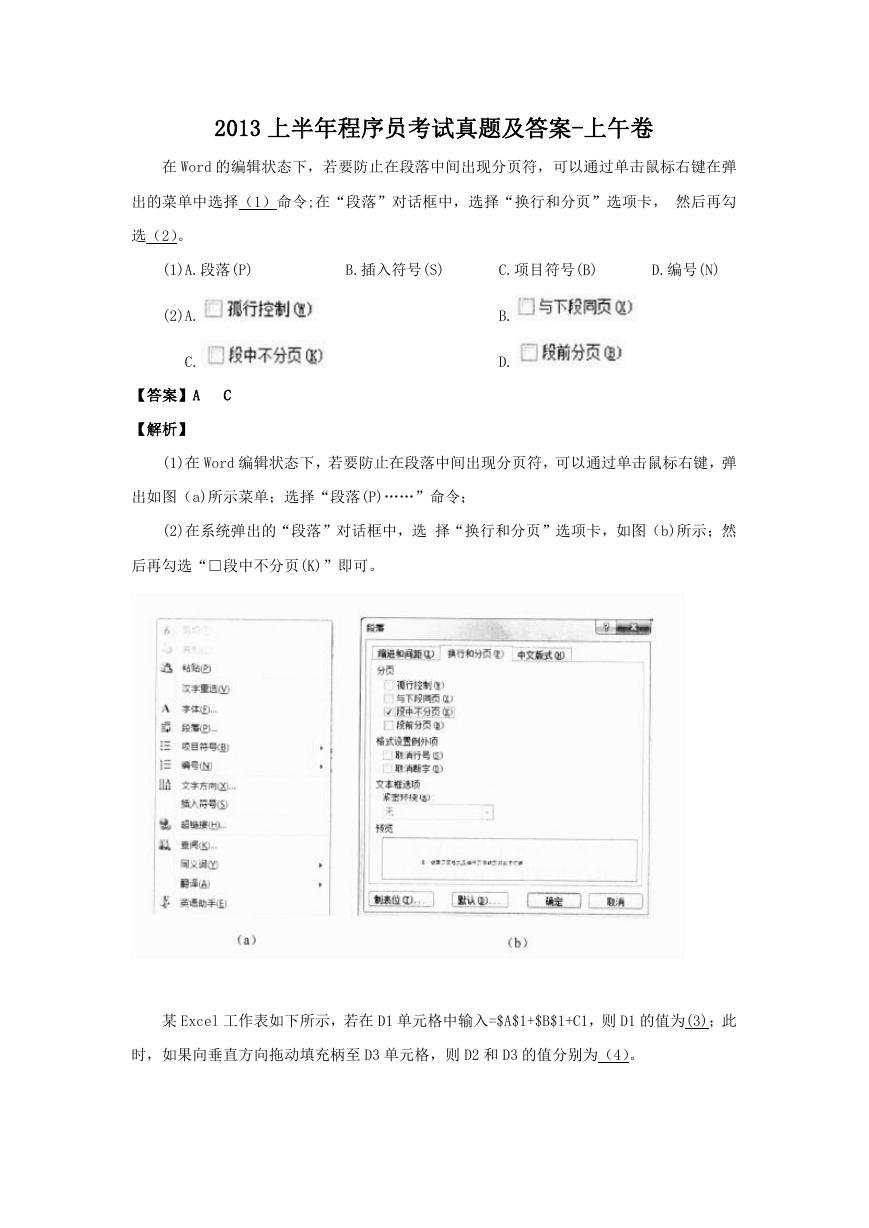

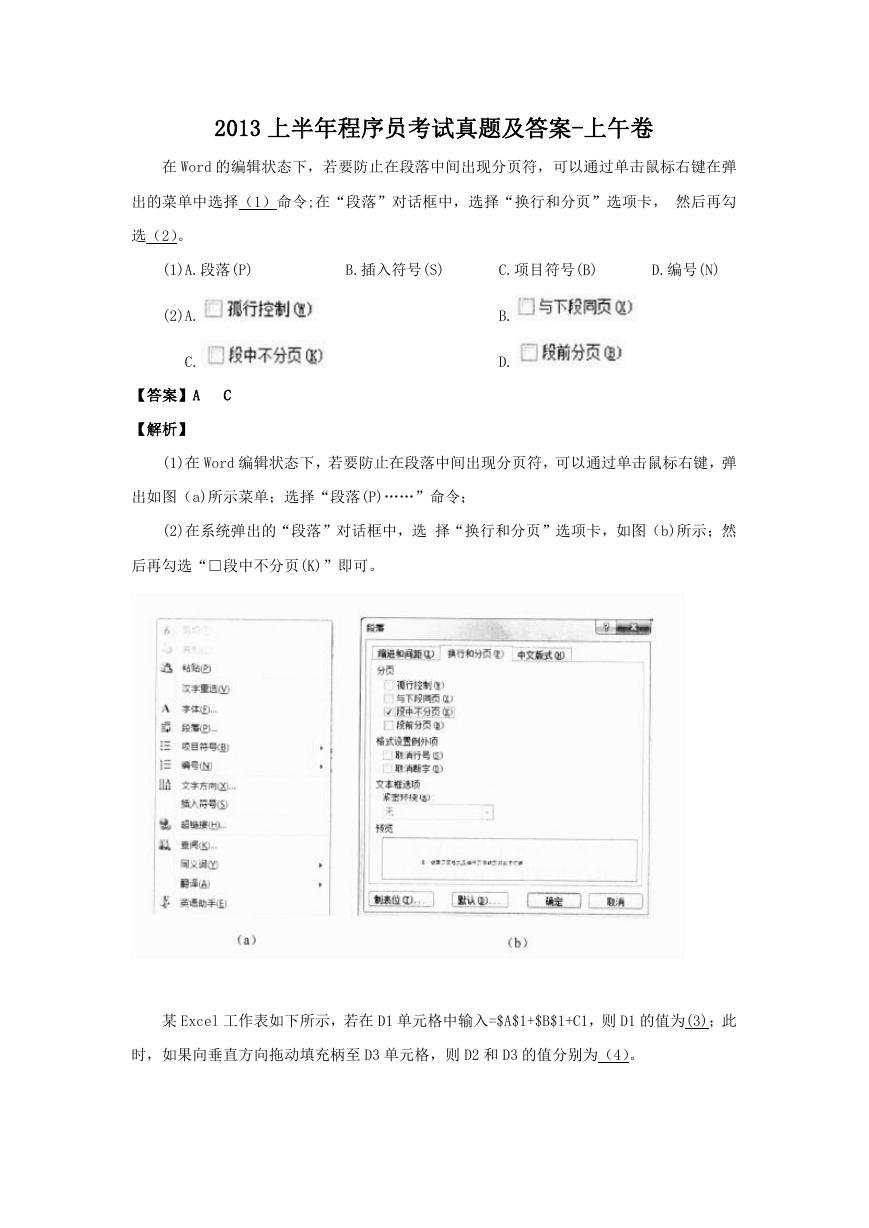

(1)A.段落(P)B.插入符号(S)C.项目符号(B)D.编号(N)

(2)A. B.

C.D.

(7)A.-127B.127C.-1D.0

CPU执行指令时,先要根据(8)将指令从内存读取出并送入(9),然后译码并执行。

(8)A.程序计数器B.指令寄存器C.通用寄存器D.索引寄存器

(15)A.知识产权法B.著作权法C.刑法 D.合同法

(18)A.PCB.服务器C.平板电脑D.智能手机

(21)A.15B.32C.64D.5

Windows磁盘碎片整理程序(24),通过对磁盘进行碎片整理,(25)。

(24)A.只能将磁盘上的可用空间合并为连续的区域

(35)A.左值B.右值C.名称D.类型

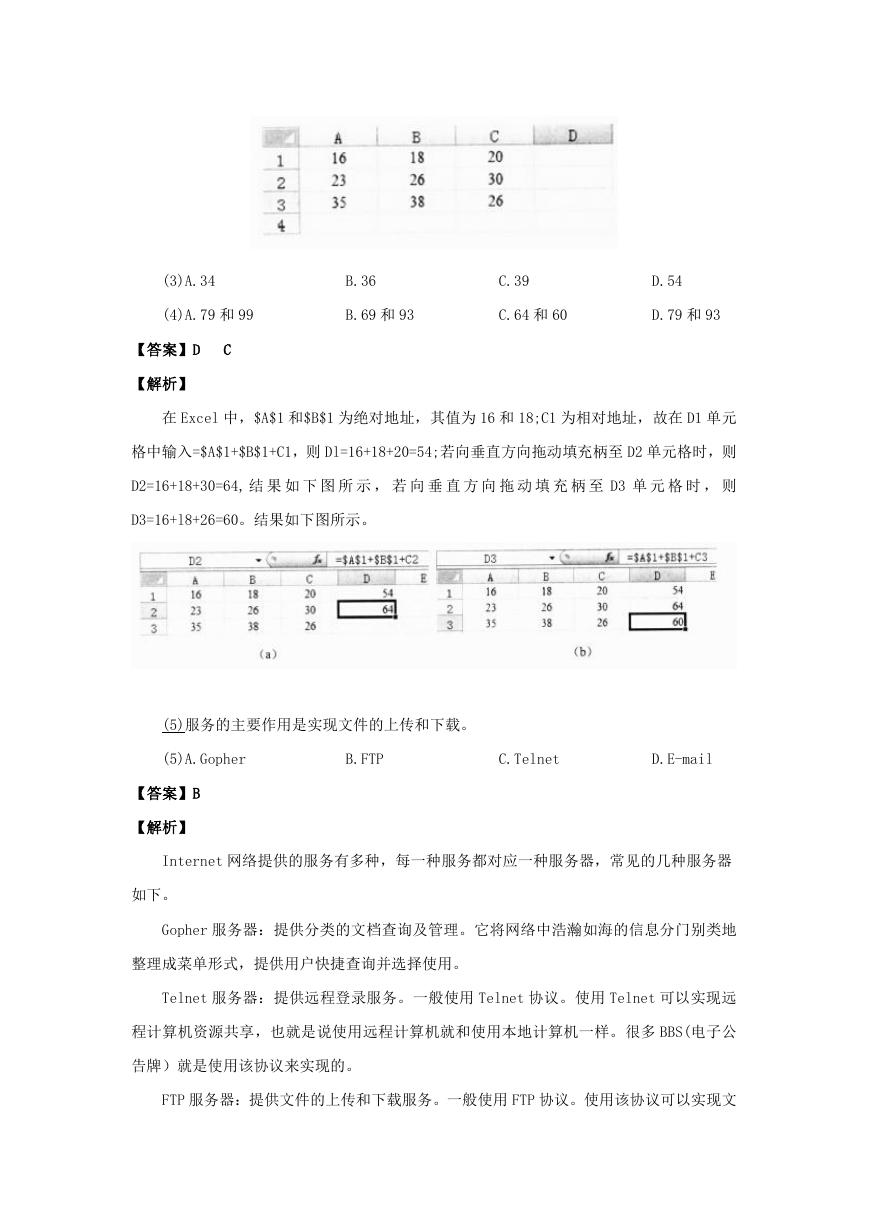

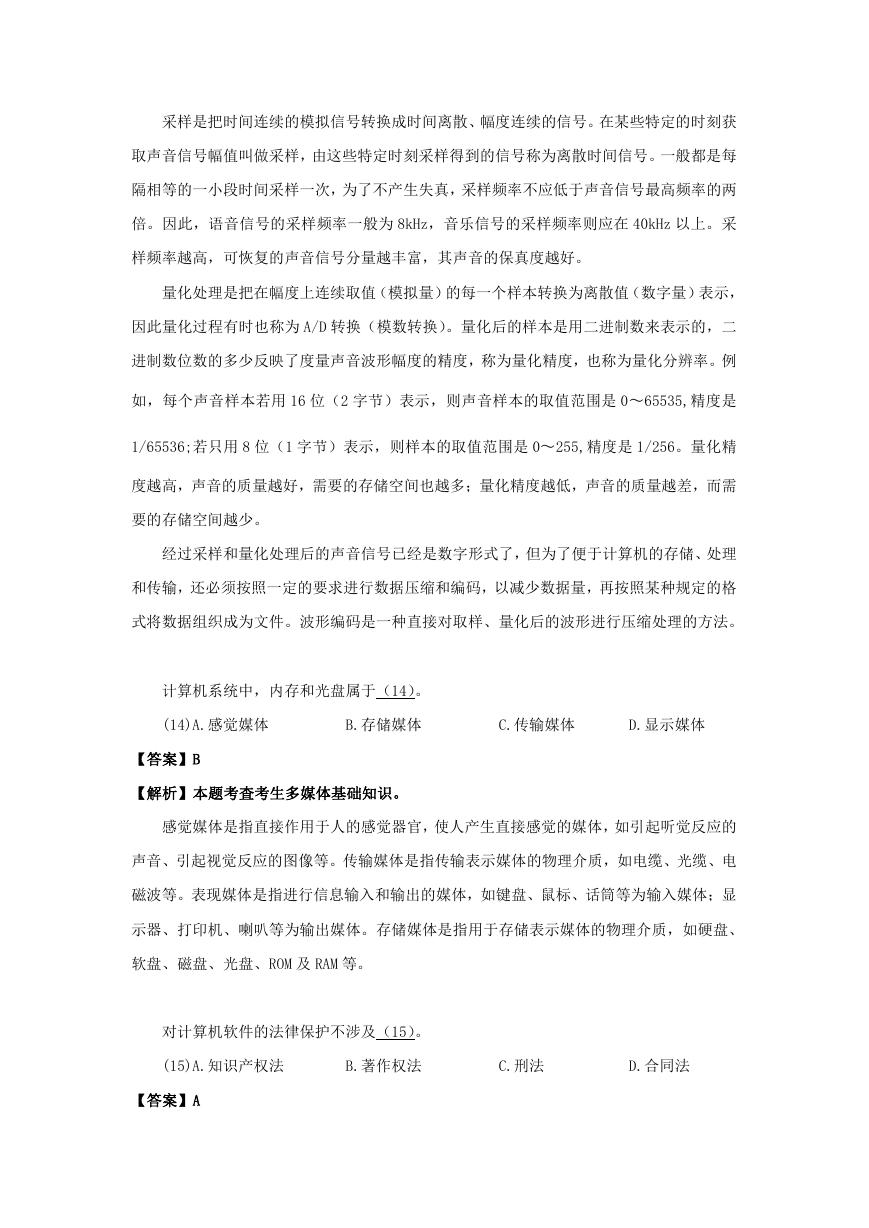

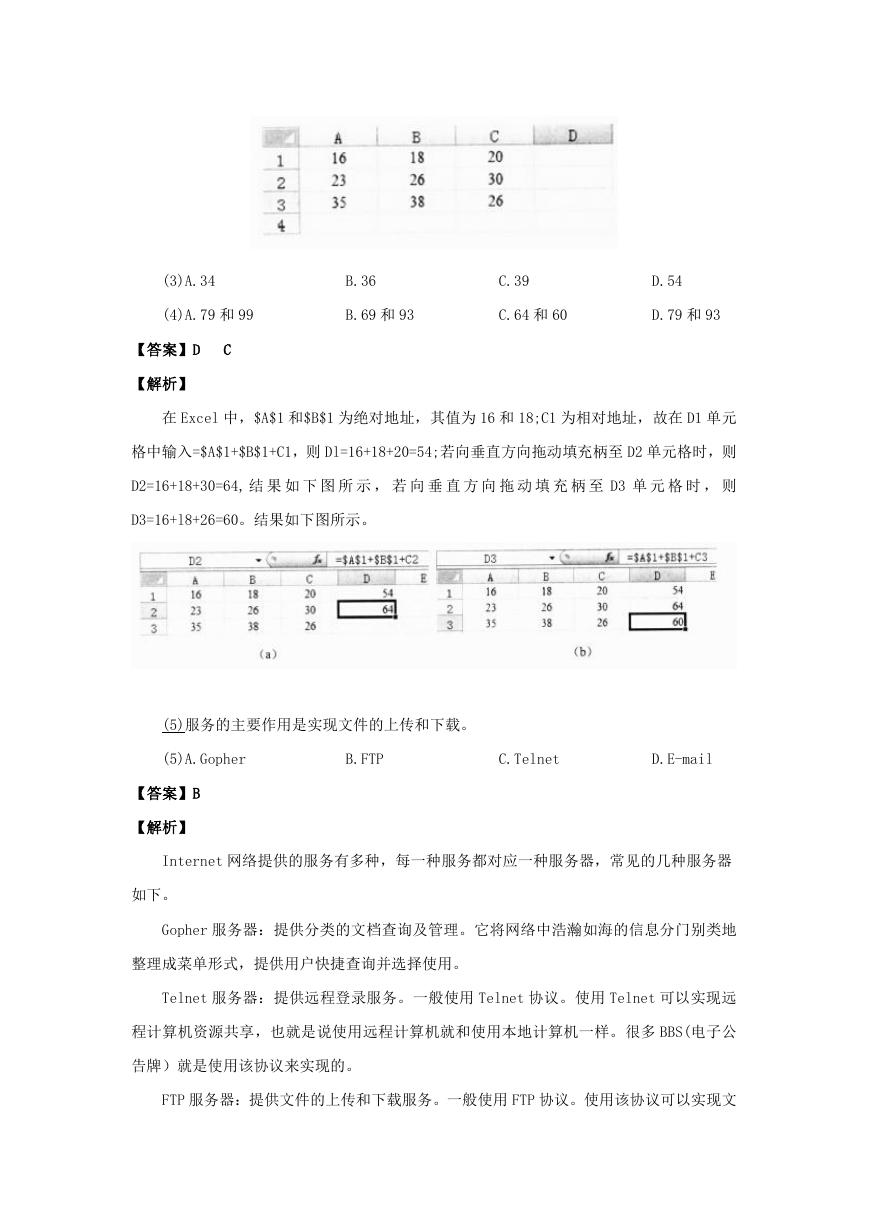

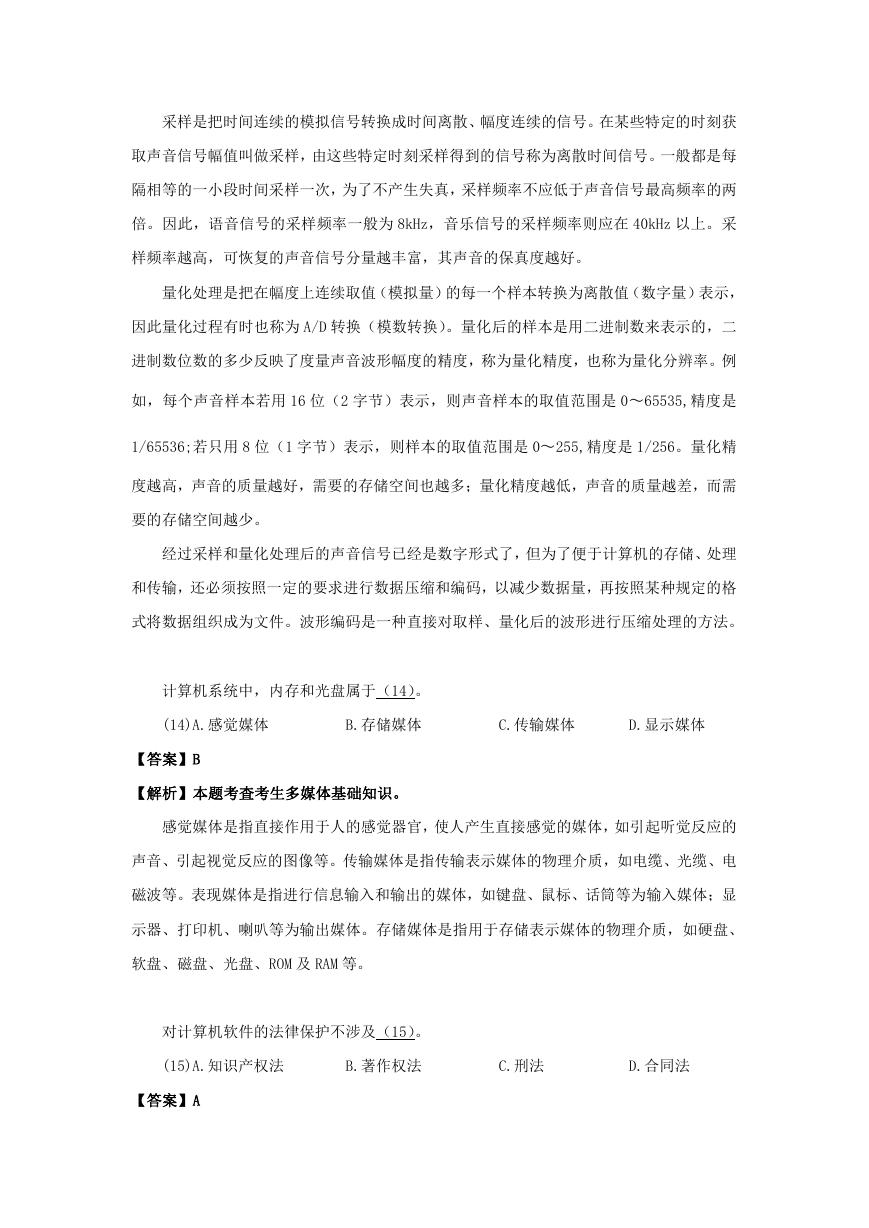

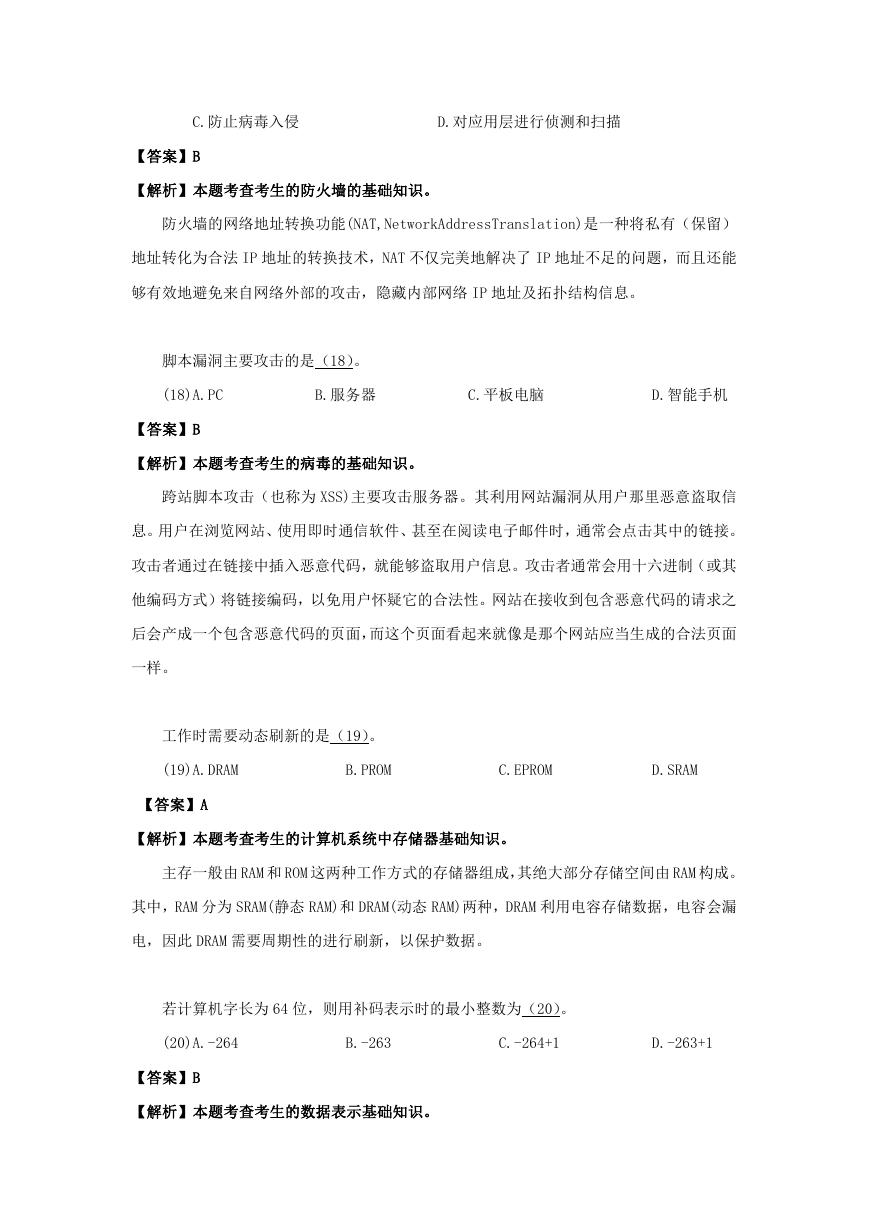

邻接矩阵表示法利用一个矩阵来表示图中顶点之间的关系。对于具有《个顶点的图G=(V,E)来说,其邻接矩

某有向图和无向图的邻接矩阵如下图所示。

Peter Coad和Edward Yourdon将面向对象表示为对象、分类、继承和(44)之和。

(44)A.通过消息的通信B.对象的属性C.对象的行为D.对象的抽象

(49)A.1B.3C.5D.6

(51)A.不正确或遗漏的功能B.初始化或终止性错误

(54)A.如果已经落后于计划,必须增加更多的程序员来赶上进度

B.在程序真正运行之前,就可以对其设计进行质量评估

(55)A.软件开发人员与用户对应用需求的理解有差异

(56)A.设计文档中对要件的定义是否含糊不清,是否有重复或歧义的定义

(57)A.姓名B.身份证号C.联系电话D.家庭住址

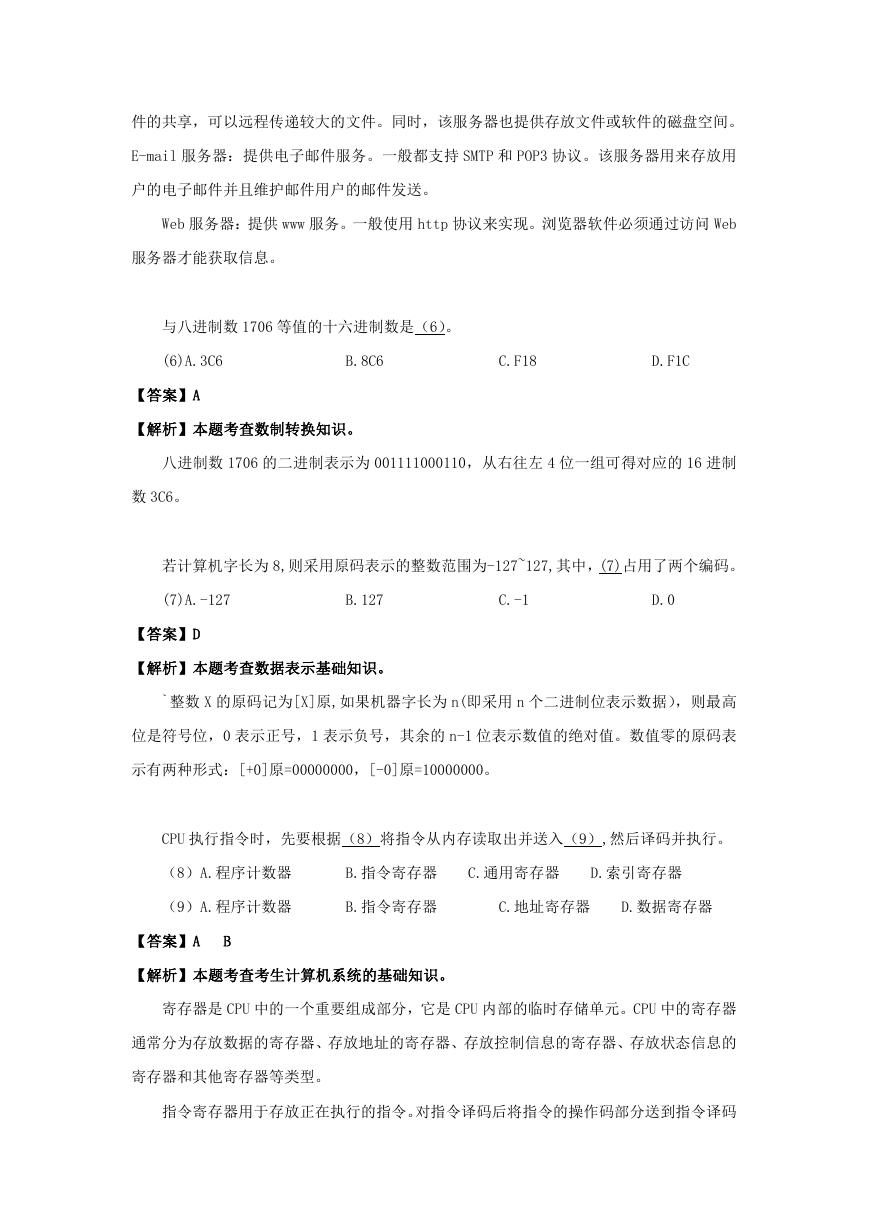

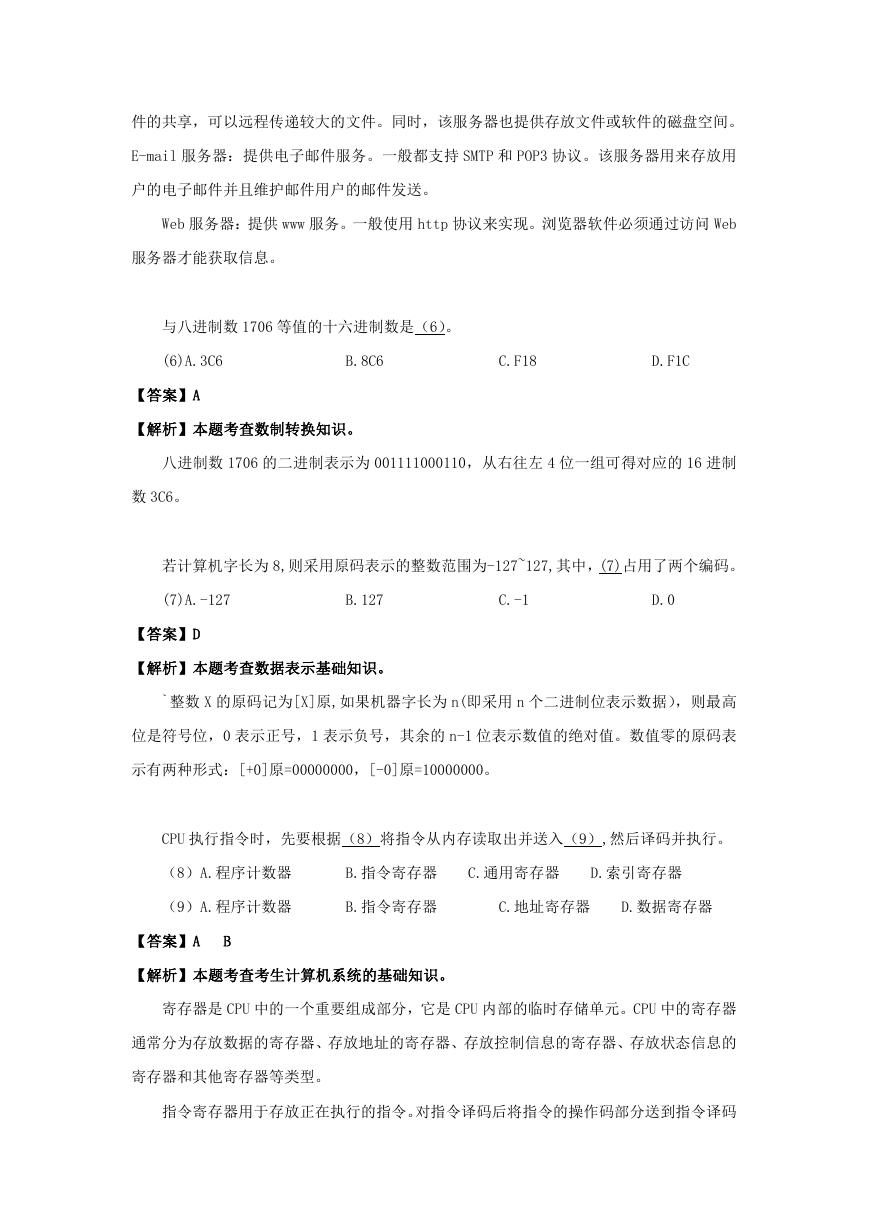

UPDATE P

WHERE(61) ='100120189502101111';

(60)A.SET姓名=‘刘丽华’B.Modify 姓名=‘刘丽华’

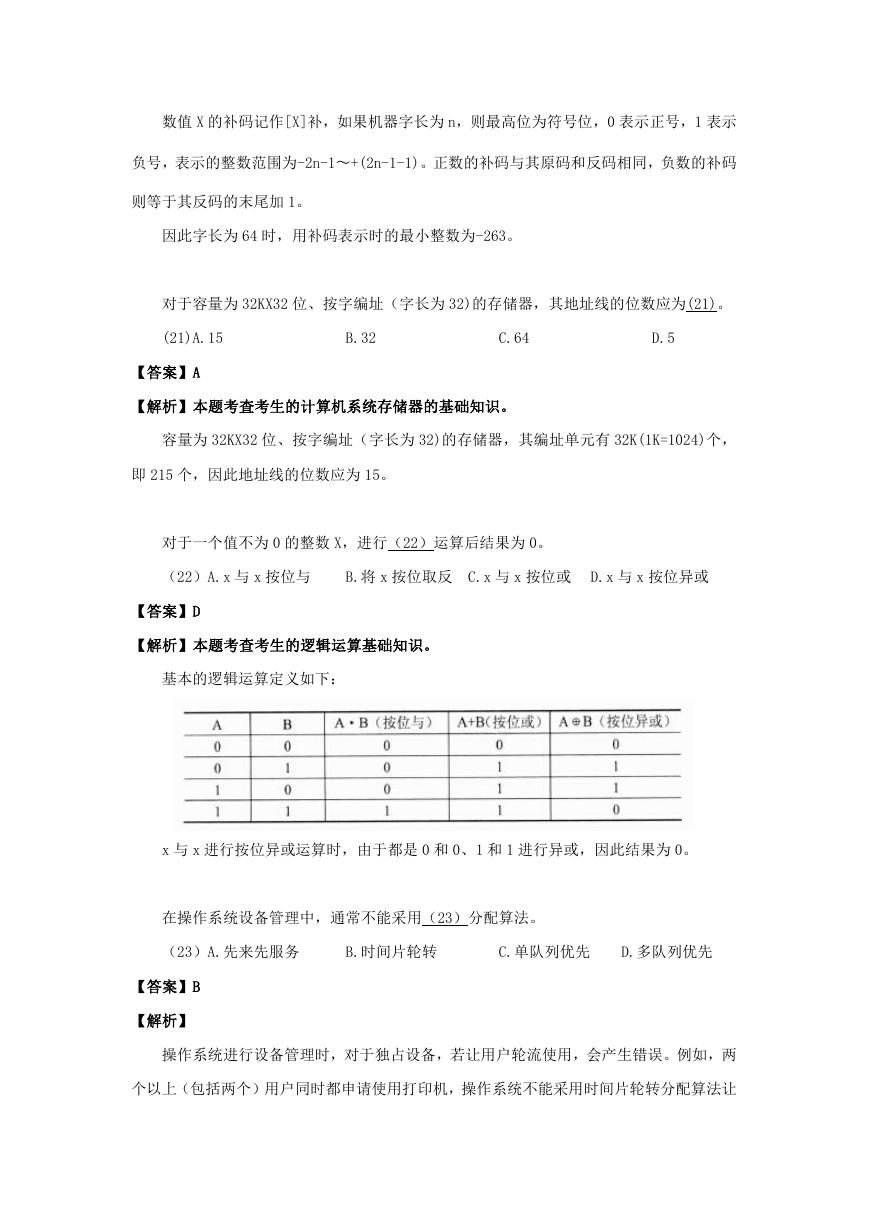

(64)A.

B.

(65)A.1KB.1MC.1 GD.IT

ISO/OSI参考模型的(66)使用硬件地址作为服务访问点。

(66)A.物理层B.数据链路层C.网络层D.传输层

(67)A.10.110.33.224 B.40.94.255.10C.172.16.17.1

In C language, (71) consists of variables and cons

(71)A.an expressionB.a subroutineC.a function

We consider a (72) successful only when an error i

(72)A.designB.programC.developmentD.test

(73)A.SecurityB.AccessC.BackupD.Creation

One of the major features in C++ is (74) handling,

(74)A.dataB.pointerC.testD.exception

(75)A.ThoughtB.IdealityC.AlgorithmD.Creat

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc