本 科 生 毕 业 论 文

NS2 环境下的 DDoS 攻击模拟

院

专

系: 计算机科学系

业: 网络工程

学生姓名:

学

号:

指导教师:

�

摘 要

分布式拒绝服务攻击(DDoS)严重威胁着 Internet 的安全,对其研究已经成为

网络安全领域中的一个热点话题。但是由于 DDoS 攻击涉及到大量的主机、服务器以

及路由器等网络设备,对其研究往往会制约于实验环境的缺乏。另一方面,NS2 是一

个得到了广泛使用且功能非常强大的网络模拟器,可以模拟各种不同的网络环境和协

议。因此,本论文提出了在 NS2 虚拟网络环境下模拟 DDoS 攻击的一个可行方案。目

的是为 DDoS 研究领域提供多一个可选实验平台,减少实验环境对该研究的制约,从

而有助于研究的顺利进行和发展。

本论文首先介绍了 DDoS 攻击和 NS2 网络模拟器的相关知识,然后详细地讲述使

用 NS2 来模拟 DDoS 攻击的具体实现方案,而且按照该方案实现了小型 DDoS 攻击

的模拟并得到了满意的结果,从而证明了模拟方案的可行性。论文最后对模拟结果进

行了详细分析并提出了几个方面的改进措施。

本论文的模拟方案可以供从事 DDoS 攻击研究的人员使用,而且研究人员可以结

合一些 DDoS 攻击防御技术应用到模拟方案中,检验防御技术的可行性和有效性,并

有可能从中想到一些改进措施。因此,本论文所做的工作是有价值和应用前景广阔的。

关键词:分布式拒绝服务攻击;IP 欺骗;过滤;模拟;网络安全

- i -

i

�

Abstract

Distributed denial of service (DDoS) attacks pose a huge threat to the Internet security,

and the research on this type of attacks becomes a hot spot in the area of network security.

Since there would be a large amount of network devices such as hosts, servers and routers

involved in DDoS attacks, the research on the attacks might often be restricted by lack of

experimental environment. On the other hand, NS2 is a very popular and powerful network

simulator, which is capable of simulating various types of network environments and

protocols. Therefore, this thesis proposed a feasible scheme about how to simulate DDoS

attacks in a virtual network environment provided by NS2. The goal of the thesis is to

provide an alternative platform for experiment,

to weaken the restraints of lack of

experimental environment, and to facilitate the progress and development of research on

DDoS attacks.

This thesis firstly introduced the related knowledge about DDoS attacks and NS2

network simulator, and then it laid emphasis on how to simulate DDoS attacks by using

NS2. It described the whole simulation scheme in detail, implemented the simulation on

small scale DDoS attacks according to the scheme and received satisfying results. From the

simulation results, we can confirm the feasibility of the simulation scheme. At last, the

thesis analyzed the simulation results in depth and raised several aspects of improvements

based on the analysis.

The simulation scheme proposed by this thesis can be utilized by the researchers who

engage in the research on DDoS attacks. Furthermore, the researchers may incorporate

some DDoS defense techniques with this simulation scheme to verify the feasibility and

effectiveness of

is likely to think out some

improvements of the defense techniques through the process. Thus, the work of this thesis

is valuable and has a good prospect of application.

the defense techniques. Besides,

it

Keywords: Distributed Denial of Service (DDoS) Attacks; IP Spoofing; Filtering;

Simulation; Network Security

- ii -

ii

�

目 录

第一章

前言................................................................................................................................................1

第二章

DDOS 攻击介绍...............................................................................................................................3

2.1

2.2

2.3

DDOS 攻击原理 ..........................................................................................................3

DDOS 攻击工具 ..........................................................................................................4

DDOS 防御技术 ..........................................................................................................5

攻击预防.......................................................................................................... 5

2.3.1

2.3.2

攻击时的应对策略.......................................................................................... 6

攻击追踪.......................................................................................................... 7

2.3.3

第三章

NS2 网络模拟器........................................................................................................................... 8

3.1

NS2 简介 ..................................................................................................................... 8

3.2 两种常用的 NS2 模拟平台 ........................................................................................9

Linux 平台上的 NS2 ....................................................................................... 9

Windows+Cygwin 平台上的 NS2 ...................................................................9

3.2.1

3.2.2

第四章

NS2 模拟 DDOS 攻击................................................................................................................ 10

4.2.1

4.2.2

4.2.3

4.3.1

4.3.2

4.1 模拟拓扑的建立....................................................................................................... 10

4.2 模拟过程的分析....................................................................................................... 11

非攻击阶段.................................................................................................... 11

攻击阶段........................................................................................................ 12

完整的模拟过程............................................................................................ 13

4.3 模拟结果的讨论....................................................................................................... 15

模拟过程演示................................................................................................ 15

模拟结果分析................................................................................................ 18

4.4 模拟的改进............................................................................................................... 19

扩大模拟规模................................................................................................ 20

动态拓扑模拟................................................................................................ 20

细化攻击分组类型........................................................................................ 20

4.4.1

4.4.2

4.4.3

第五章

结论..............................................................................................................................................21

致谢...................................................................................................................................................................22

参考文献...........................................................................................................................................................23

附录...................................................................................................................................................................25

- iii -

iii

�

第一章 前言

近年来,分布式拒绝服务攻击(DDoS)已经对 Internet 安全构成了重大威胁,

它是一种新出现但已被广泛使用的 Internet 攻击方式。因此,针对 DDoS 攻击及其防

御技术的研究是非常重要的,而且已经成为网络安全领域中一个热点话题。关于 DDoS

攻击的论文非常多,专家学者们提出了各种各样的解决方法。下面对比较著名的几篇

作简要的概述:D-WARD[1]是一个基于攻击源端的 DDoS 防御策略,由于在源端进行攻

击检测比较复杂且准确率不高,所以 D-WARD 采用限速策略代替过滤策略来处理可疑

的攻击分组;HCF[2]和 PI[3]都是基于攻击分组的传输路径来实行过滤的防御技术;

PacketScore[4]是基于受害者端的应对策略,它在受害者端对所有经过的分组进行三

个步骤处理:压型、评分、丢弃,也就是为每个分组根据预定的规则来评分,然后基

于受害者的使用性能来划定丢弃分数线,分数低于该分数线的分组会被直接丢弃;

SOS[5]也是基于受害者端的防范测略,它实际上是一个为已授权客户与受保护的服务

器之间提供可靠通信的体系结构,通过一些特定的中间节点来控制对目标服务器的访

问。

由 于 DDoS 攻 击是 一 种 大型 的 涉 及到 成 千 上万 台 主机 、 服 务器 和 路 由器 的

Internet 攻击,针对它的研究往往会因为实验环境的缺乏而困难重重。于是,研究

人员们普遍倾向于在虚拟的环境中进行实验,这样不仅大大降低了实验成本,还能很

容易根据特定的要求改变实验环境,这些都是虚拟环境要优于实际环境的地方。在众

多的提供虚拟环境的网络模拟工具中,NS2(Network Simulator Version 2)是一个

得到了广泛使用且功能非常强大的网络模拟器。事实上,许多针对 DDoS 攻击的研究

都是在 NS2 中进行模拟的。例如:论文[6]就是利用 NS2 来模拟防御 DDoS 攻击的 PPM

(Probabilistic Packet Marking)技术,并对各种 PPM 技术的模拟结果进行比较,

从而提出一些改进措施。论文[7]也是基于 NS2 来模拟随机流网络模型中的 DDoS 攻击,

并根据模拟结果提出更有效的防御方法。还有论文[8]和[9]都是利用 NS2 来检验新提出

的 DDoS 防御技术的性能,能较直观地显示出新技术的有效性。因此,在 NS2 虚拟环

境下模拟 DDoS 攻击是可行且有效的。

本论文将重点介绍如何利用 NS2 来模拟小型的 DDoS 攻击。后面的章节安排如下:

- 1 -

�

第二章具体介绍与 DDoS 攻击有关的知识;第三章介绍 NS2 相关的内容;第四章详细

讲述用 NS2 模拟 DDoS 攻击的具体实现和结果分析;第五章是论文总结。

- 2 -

�

第二章 DDoS 攻击介绍

2.1 DDoS 攻击原理

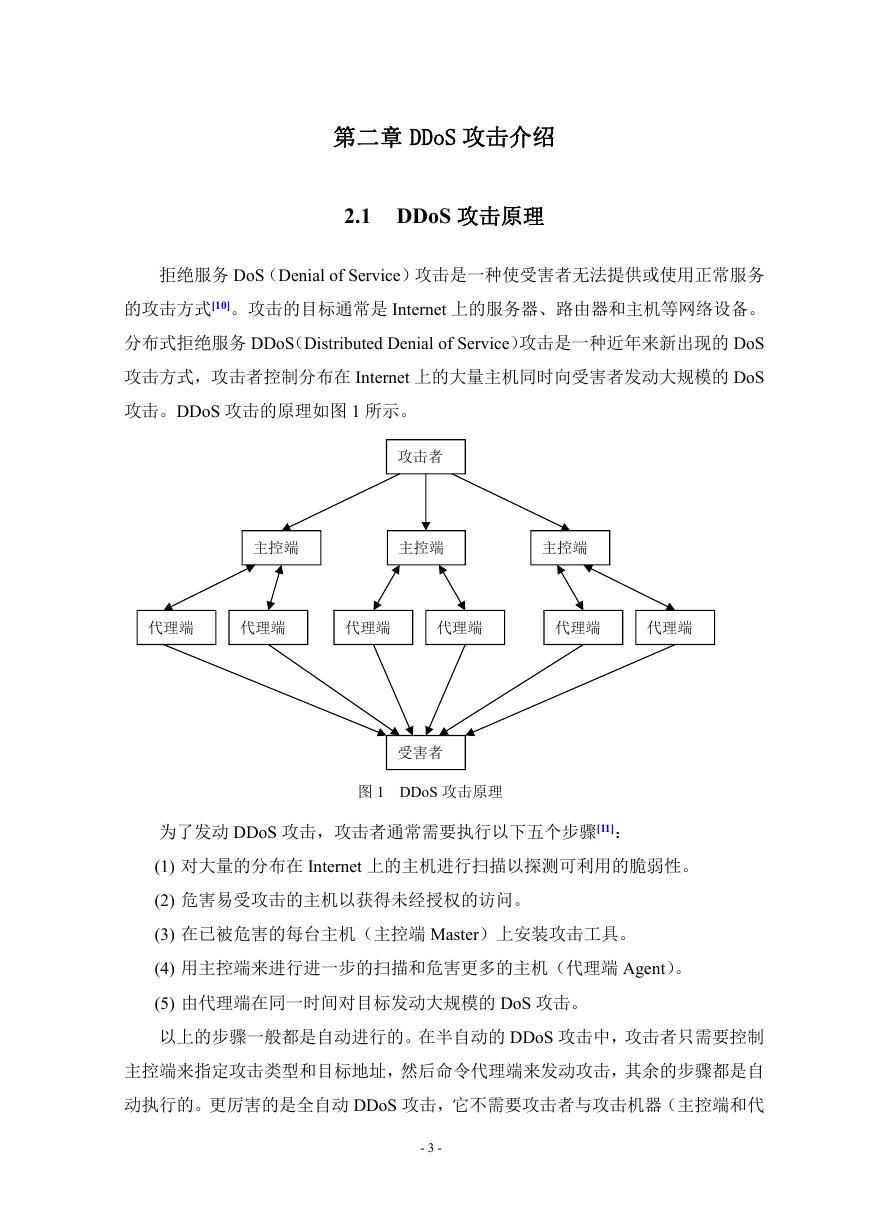

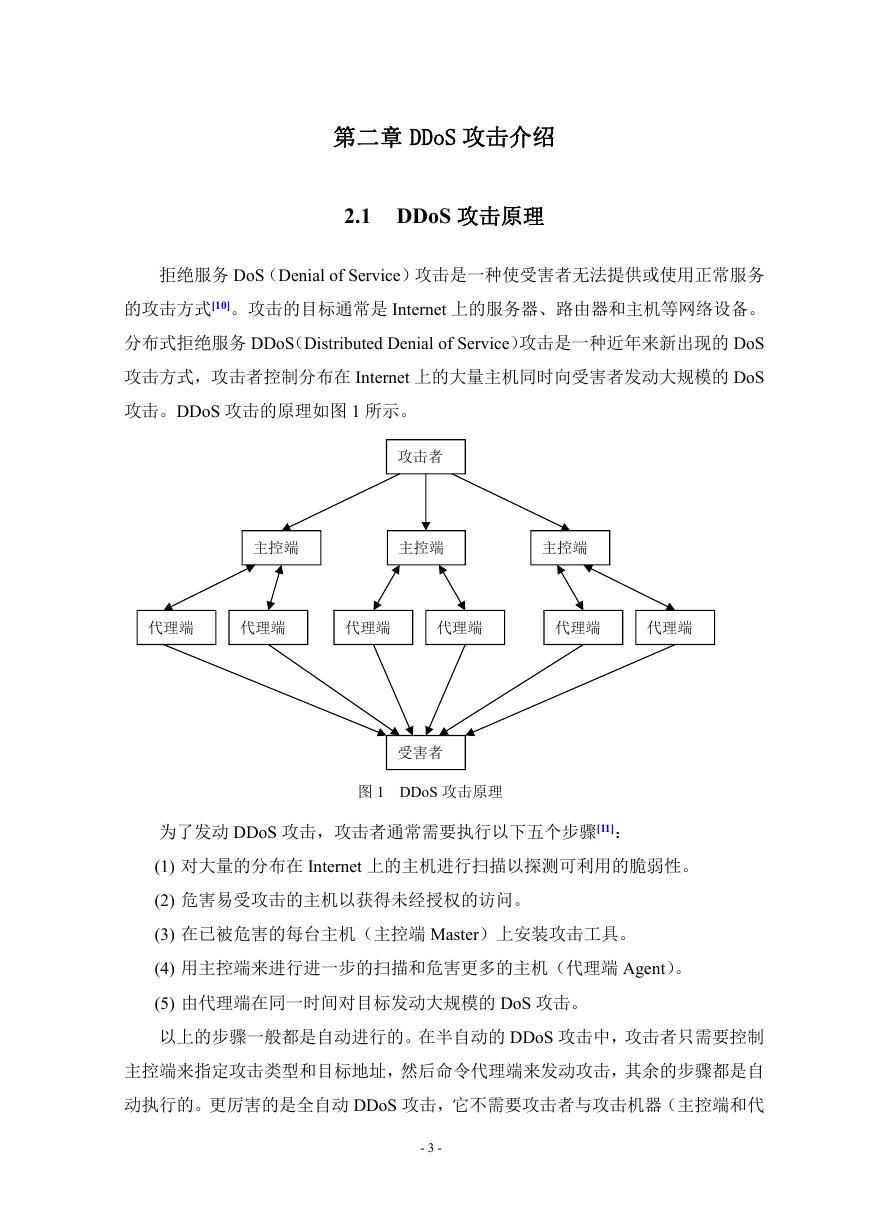

拒绝服务 DoS(Denial of Service)攻击是一种使受害者无法提供或使用正常服务

的攻击方式[10]。攻击的目标通常是 Internet 上的服务器、路由器和主机等网络设备。

分布式拒绝服务 DDoS(Distributed Denial of Service)攻击是一种近年来新出现的 DoS

攻击方式,攻击者控制分布在 Internet 上的大量主机同时向受害者发动大规模的 DoS

攻击。DDoS 攻击的原理如图 1 所示。

攻击者

主控端

主控端

主控端

代理端

代理端

代理端

代理端

代理端

代理端

受害者

图 1 DDoS 攻击原理

为了发动 DDoS 攻击,攻击者通常需要执行以下五个步骤[11]:

(1) 对大量的分布在 Internet 上的主机进行扫描以探测可利用的脆弱性。

(2) 危害易受攻击的主机以获得未经授权的访问。

(3) 在已被危害的每台主机(主控端 Master)上安装攻击工具。

(4) 用主控端来进行进一步的扫描和危害更多的主机(代理端 Agent)。

(5) 由代理端在同一时间对目标发动大规模的 DoS 攻击。

以上的步骤一般都是自动进行的。在半自动的 DDoS 攻击中,攻击者只需要控制

主控端来指定攻击类型和目标地址,然后命令代理端来发动攻击,其余的步骤都是自

动执行的。更厉害的是全自动 DDoS 攻击,它不需要攻击者与攻击机器(主控端和代

- 3 -

�

理端)进行通信,用来危害主机的攻击代码已经包含了发动攻击的时间、攻击类型、

攻击持续时间和目标地址。因此,全自动攻击能够最大限度地减少攻击者暴露的机会,

而且由于攻击者经常利用 IP 欺骗技术来隐藏他们的源地址,这给攻击源追踪工作带

来了很大困难。

攻击者通常是通过向受害主机发送大量的攻击分组(packet)流,使得受害主机

耗尽可用的资源从而导致拒绝服务。基于攻击分组的类型,有如下几种常见的 DoS

攻击类型(括号里为分组类型):TCP SYN 攻击(TCP SYN)、Smurf 攻击(ICMP echo)、

Fraggle 攻击(UDP echo)、Ping of Death 攻击(ICMP echo)、Land 攻击(TCP SYN)

和 Teardrop 攻击(IP)。根据研究统计(见表 1)[12],大多数 DDoS 攻击是基于 TCP

协议的,而基于 TCP 的攻击主要就是 TCP SYN 泛洪攻击。

表 1 DDoS 攻击分组的类型分布

协议

比例

TCP

UDP

ICMP

Others

94%

2%

2%

2%

2.2 DDoS 攻击工具

攻击者通常会使用一些 DDoS 攻击工具来使攻击更加容易实现,常见的攻击工具

有如下几个[11]:

Trinoo,它是一个执行 UDP 泛洪攻击的 DDoS 攻击工具,于 1999 年 8 月被发现。

Trinoo 主要由主程序(主控端)和后台控制程序(代理端)组成,通过缓冲区溢出来

危害各种 Unix 和 Linux 系统。主程序通常安装在一台被危害的主机上,然后主程序

标识潜在的目标,创建执行漏洞利用的脚本,并把后台控制程序安装到目标主机上。

利用 Trinoo 发动 DDoS 攻击的步骤是:攻击者首先和主程序通信,利用主程序来发

起 DDoS 攻击,然后主程序与后台控制程序交流信息并命令后台程序向目标发动最终

的 UDP 泛洪攻击。Trinoo 还包含一个客户端程序用来控制主程序,这使得攻击者可

- 4 -

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc