Jun.2005, Volume 2, No.6 (Serial No.7) 通讯和计算机 Journal of Communication and Computer, ISSN1548-7709, USA

DCT 域自适应混沌加密的二值图像数字水印算法*

(1,2 广西大学计算机与电子信息学院,广西南宁 530004;3 桂林电子工业学院管理系,广西桂林 541004)

李淑明 1,覃团发 2,刘贤锋 3

摘 要:本文提出了一种基于 DCT 域的自适应混沌加密的二值图像数字水印算法。该算法将含有版

权信息的二值图像水印用混沌序列进行加密,利用人类视觉系统(HVS)的特性将原始图像进行块分类,根

据分类结果将不同强度的水印分量嵌入到不同图像块 DCT 中频系数中去。通过加入高斯噪声、椒盐噪声

以及 JPEG 压缩和剪切处理等大量试验,结果表明该算法具有很好的感知效果和鲁棒性。

关键词:混沌序列;二值数字水印图像;人类视觉系统;自适应;DCT

1. 引 言

随着数字化技术的成熟,越来越多的数字作品

通过 Internet 进行传播,它可以低成本、高速度地

被复制和传播,但这些特性也容易被盗版者所利

用,现在世界上每年因利用计算机网络进行犯罪所

造成的直接经济损失令人吃惊。黑客通过 Internet

窃取机密信息的事例也是屡见不鲜。网络信息安全

隐患正全方位地危及社会的经济、政治、文化等各

个领域。因此,如何保护网络中数字作品的版权,

解决数字作品的信息安全问题已经成为迫在眉睫

的任务。

数字水印技术被认为是解决版权问题的一种

有效的方式。它充分利用人类的视觉和听觉分辨率

的局限性,嵌入与版权所有者相关的信息,用来证

实数字产品的版权归属[1]。

水印所具有的双重安全特性,提出了一种基于 DCT

域中频的自适应混沌加密的数字水印算法。试验表

明该算法既具有视觉上的不可见性,又具有较好的

鲁棒性。

2. 基于 DCT 的混沌加密二值图像水印算法

本算法包括以下四个主要部分:对原始图像进

行块分类、混沌产生随机序列、加密水印的产生和

水印的嵌入和提取。

2.1 基于人类视觉系统(HVS)特性的块分类

人类视觉系统 HVS 对图像所具有的频率掩盖、

亮度掩蔽和对比度掩蔽等效应表明[4]:背景亮度越

亮,纹理越复杂,人类视觉对其轻微变化就越不敏

感,只要嵌入水印信号低于 HVS 的对比度门限

(Contrast Sensitivity Threshold),HVS 就无法感知

到信号的存在,它具有如下三个特性:①人眼对不

同灰度具有不同的敏感性,通常对中等灰度最敏

感,而且向低灰度和高灰度两个方向非线性下降;

②对图像平滑区的噪声敏感,而对纹理区的噪声不

敏感;③边缘信息对于人眼非常重要,必须保护边

缘的质量不受大的损害。因此,可以利用 HVS 特

性选取不同的嵌入强度因子a 以获得更好的视觉

目前,在保护数字作品的版权和安全问题上,

有的学者结合密码学方面的知识,对带有版权信息

的二值图像水印进行加密[2,3],然后嵌入到变换域的

系数中,使受保护的数字产品具有双重安全性。本

文利用人类视觉系统 HVS 对图像所具有的频率掩

蔽、亮度掩蔽和对比度掩蔽等特性和混沌加密二值

* 本文得到广西科学研究与技术开发计划资助项目(桂科攻0330010-1)和广西高校百名中青年学科带头人资助项目(桂教

人[2002]467号)联合资助。

1李淑明,女,硕士生,广西大学计算机与电子信息学院;主要研究方向:图像处理及信息安全;E-mail:lishumingmail@126.com.

2覃团发,男,教授、副院长,博士,硕士导师;主要研究方向:移动多媒体通信;E-mail: tfqin@gxu.edu.cn.

3刘贤锋,男,讲师, 硕士;主要研究方向:电子商务安全;E-mail:liuxianfengmail@126.com.

31

�

DCT 域自适应混沌加密的二值图像数字水印算法

式中 kx ∈(-1,1),当 µ=4 时,Logistic 映

射变成三角帐篷映射,本论文采用的是三角帐篷映

射:

4 kx (1- kx ),这个公式等价于:

2

x

22

0

5.0

5.0

1

x

k

<

x

x

k

=+1kx

=+1kx

(3)

k

k

三角帐篷映射具有 0 均值,δlike 自相关及互

相关为 0 的特性。由该映射所产生的混沌序列具有

以下优点:形式简单、对初始条件的敏感性、具有

白噪声的统计特性。

根据公式(3)产生的混沌序列是非周期且长

度无限的实数序列,但在本文中只需要截取合适的

长度,进而生成二值序列作为加密序列。由实值序

列生成的二值序列的方法有很多种,如阈值门限

法、多种量化方法等。本文采用阈值门限法[8],公

式如下:

xL

(

k

k

)

=

0

1

x

x

k

k

<

k

k

(4)

其中在本文中 k 取值为 0.5,当

0,否则取 1。

5.0<

时取

kx

2

2

2

2.3 加密水印的产生

水 印 W 是 大 小 为

(

1 *

1 MM

1 MM *

1 MM ·

=

) 的二值图像,每个像素为 0、1 两种

8*8NN

取值。二值图像水印W 在嵌入原始载体图像之前,

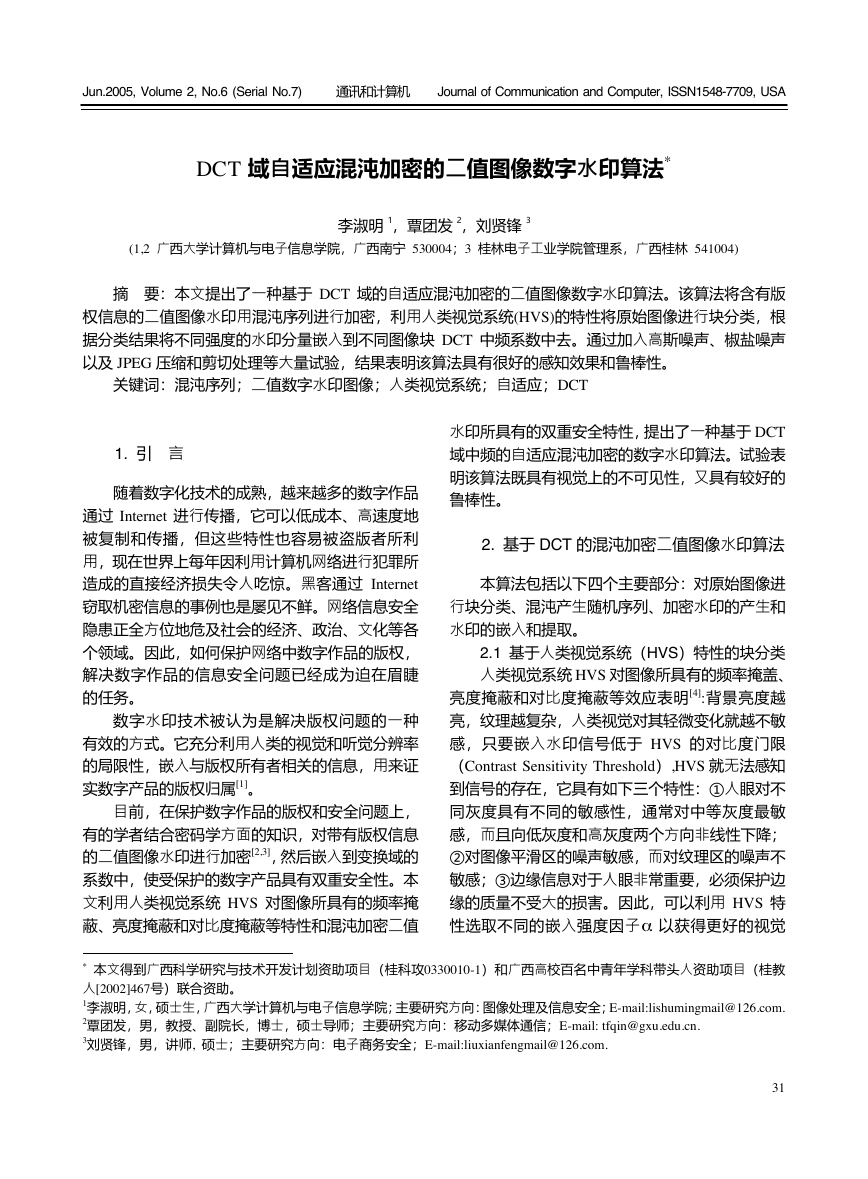

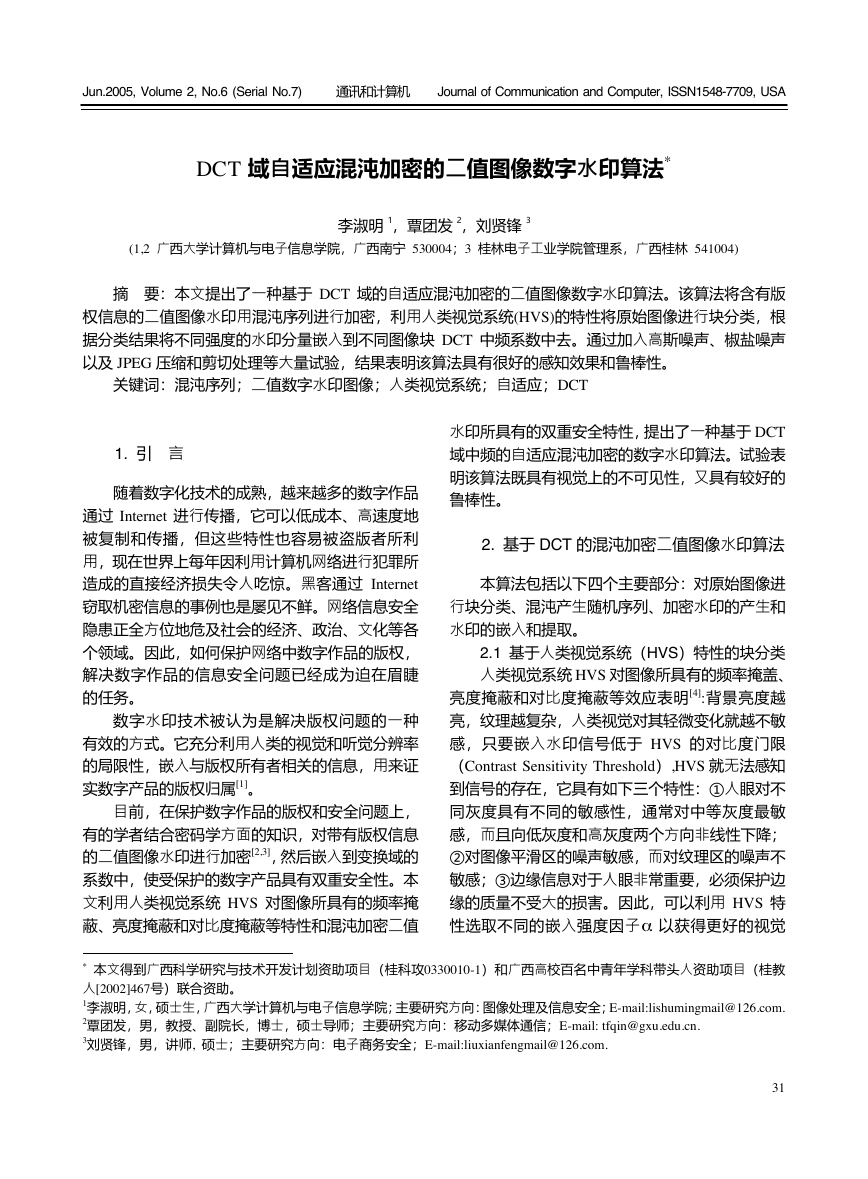

首先用混沌序列进行加密[3]。加密过程(如图 1)

描述如下:将二维水印W 转换为一维向量 aW 的形

式( a =1,2, … ,

);然后,设定一个初值 0x ,

按公式(3)进行迭代,得到混沌序列 kx ,然后进

行 阈 值 门 限 法 得 到 0-1 序 列 kL

);最后用生成的 0-1 序列 kL

( k =1,2, … ,

对二值水印图像进行加密,得到加密后的水印向量

序列

在这里表示异或运算;混沌初值 0x 则可作为用户的

私有密钥 K 。

( m =1,2, … ,

LWW

1 MM ·

1 MM ·

),¯

=

m

2

2

2

a

k

掩蔽性。

2

2

,

(

i

j

1

1 1,

Ni

Nj

iI

),(

j

/(

1

8

(

£1

I n

I n

1,8

),(

j

i

),(

j

i

88 *

Bn £

),( vuI n

)) ;然后对每一个子块

原始载体图像

1 NN *

)

2

为

个像素大小,每个像素为 0~255 灰度等

级的灰度图像。首先将 I 分割成互不重叠的 8×8

的子块

),

B 为 原 始 载 体 图 像 所 分 的 块 数 , 且 满 足 B =

1 NN *

(

进

行 DCT 变换,得到

;最后计算每个子块的

灰度(或者亮度)的均值和方差,并以此作为块分

类的依据[2,5]:均值较小的块对应图像的平滑区域,

均值较大的块对应的则可能是纹理区域或者边缘,

其中纹理区域的方差较小而边界区域的方差较大。

按上述方法可将所有图像块分为五类:第一类亮度

较低,纹理简单,HVS 对像素值的改变较为敏感,

所嵌入的水印分量强度最小;第二类亮度中等,纹

理中等,嵌入的水印分量强度较小;第三类亮度较

高、纹理复杂,且不是边缘,HVS 对像素值的改变

的敏感性最弱,叠加的水印分量最大;第四类亮度

较高,纹理复杂,且是边缘,HVS 对其中像素值的

改变的敏感性较强,叠加的水印分量较小;其余为

第五类。

2.2 混沌产生随机序列

混沌区的数据有两个特性:迭代不重复性和初

值敏感性。当选定适当系数使方程进入混沌状态

时,方程将进行无限不循环迭代,因此不会出现重

复的迭代值。任何人如果不知道其初值(种子) 0x

都无法预测下一个迭代值,这种迭代的结果可以用

来产生随机序列[6]。一个一维离散的时间非线性动

力系统[7]可以定义为:

τ(

=+1kx

kx ) (1)

式中 kx ∈V ,k=0,1,2,… … 。我们称状态τ:V

→V 是一个映射,它将当前状态 kx 映射到下一个

状态 1+kx 。如果映射τ:V →V 满足下面三个条件:

1) 具有对初始条件的敏感依赖性;2)是拓扑传

递的;3) 周期点在V 中稠密。则说对应的动力系

统在V 上是混沌的。

一类非常简单却被广泛研究的动力系统是

Logistic 映射,定义如下:

=+1kx

µ kx (1- kx ) (2)

32

£

£

£

£

£

£

£

£

£

-

£

£

‡

*

¯

�

DCT 域自适应混沌加密的二值图像数字水印算法

混沌迭代

初值

随机序列

阈值法

二值序列

二值图像水印

转化为一维

一维向量

异或

加密的水印向量

图 1 二值图像水印加密框图

经过以上处理的二值图像水印,同时具有初值

敏感性和不可逆性,也即在不知道确切的初值的情

况下,即使提取出水印信号也无法恢复出水印图

像,从而提高了整个水印系统的安全性。

2.4 二值图像水印的嵌入和提取

2.4.1 水印的嵌入

水印嵌入过程由以下三个基本步骤组成,描述

如下:

(

首先把原始载体图像 )j,i(I

)

2

分成 8×8 大小不重叠的子块,对每个子块进行 DCT

变换,计算每个子块的方差和均值,对这些块进行

分类,确定嵌入强度因子a 。

1,Ni1

Nj

1

1

2

2

2

,

(

1 MM

其 次 是 把 二 值 水 印 图 像

=

),(

vuW

Mv1,Mu1

1 *

) 的 系 数 矩 阵 变 换 成 一 个 长 为

8*8NN

2

1 * MM

的 aW 向量,采用公式(3)产生一个混沌

密码序列,截取合适的长度,并用阈值门限法将它

转化为 0-1 序列 kL (

);利用 0-1

序列 kL 对水印图像进行加密 [3],得到加密序列

LWW

=

然后采用如下方法[9]将加密序列 mW 嵌入到原

, ¯ 表示异或运算。

MMk £

1 *

1

m

2

a

k

始图像的前两个 DCT 中频系数中。

),( vuI n

=

),(

vuI

+

1(

,(

vuI

na

),

W

m

),

],[

vu

]3,2][1,4[

其他

(5)

其中, na 是不同种类块的嵌入强度因子。

最后对每块进行离散余弦反变换(IDCT),得

到嵌有水印的图像 I ¢ 。

2.4.2 水印的提取

本文的水印提取是非盲文提取,需要原始图

像,水印提取过程与水印嵌入的过程刚好相反,具

体步骤如下:

首先对嵌有水印的图像 I¢ 进行 DCT 变换,计

算每个块的亮度均值和方差,根据方差和均值对每

一块进行分类,确定嵌入强度因子a 。

其次提取出被加密的水印的向量 mW¢ ,利用初

始值 x0 得到混沌加密序列,并用阈值门限法得到

0-1 序列 kL ,得到解密的水印序列

。

最后将 aW ¢ 转化为 2-D 的形式,得到提取出的

WW

m

=¢

a

L

k

水印图像W ¢ 。

3. 实验结果和分析

原始载体图像为 384×384 的 Pepper 标准灰度

测试图像。水印是 48×48 的二值图像,混沌序列

的初值设为 0.375。本文利用人类视觉系统[4](HVS)

特性把原始图像分为五类,按如下公式确定子块的

方差[10]:

=

)I(

n

1

64

)v,u(I(

n

2

)

n

(6)

I)v,u(

n

)

其中 nm 为第 n 块 nI 的平均灰度(亮度),

d

为第 n 块 nI 的 DCT 系数(直流系数除外)

( nI

的方差,设四个阈值 1T 、 2T ( 1T < 2T ), 1S 、

1S < 2S );如果 nm < 1T ,认为亮度较低,纹理简

2S (

nm < 2T , 且

单 , 则 是 第 一 类 ; 如 果 1T <

< 2S ,认为亮度中等,纹理中等,则是

1S <

第二类;如果 nm > 2T ,且

< 1S ,认为亮度较

高,分类复杂,且不是边缘,则是第三类;如果

nm > 2T ,且

> 2S ,亮度较高,纹理复杂,且是

边缘,则是第四类;其余的为第五类。实验中 1T 、

2T 、 1S 、 2S 分别取 600、1200、500000、1500000。

( nI

( nI

( nI

d

d

d

)

)

)

33

£

£

£

£

£

£

£

£

*

£

¯

¢

˛

*

*

¯

¢

˛

m

-

d

�

DCT 域自适应混沌加密的二值图像数字水印算法

根据上面分类的结果选取不同的水印嵌入强

度因子a ,a 决定水印的嵌入深度,a 越大嵌入的

水印越深,水印的鲁棒性越好,可见性越差,即水

印图像有明显的失真,产生块效应,也就没有什么

使用价值了,如果嵌入强度因子a 过小,虽然此时

的嵌有水印的图像和原始公开图像相似度非常高,

但水印的鲁棒性很差,在经历一些图像处理时容易

被去掉,故本文中五类块的a 分别取值为 0.01、0.1、

0.6、0.1、0.1。

为了能更好的客观地衡量图像降质和判定水

印的存在,我们分别用峰值信噪比[11]和相似度[6]来

评价它们。嵌入水印图像 I ¢ 相对原始载体图像 I 的

峰值信噪比(Peak Signal-to-Noise Ration, PSNR):

(7)

N

1

N

2

2

-=

)j,i(I(

))j,i(I

))

(

PSNR

10

lg(

1

NN

1

2

255

2

=

1i

=

1j

提取的水印 W¢ 相对原始水印 W 的相似度

(Similarity):

)W,W(Sim

¢ =

WijW Wij W

((,))((,)

)

M M

1

2

=

1

j

i

=

1

MMM M

2

121

2

WijWWij W

((,))((,)

=

1

)

===

iji

111

j

(8)

2

其中,W 是向量W 的均值,W ¢ 是向量W ¢ 的

均值,如果这一相关值超过某一阈值(本文取 0.4),

我们就判定图像中存在此水印。以上只是两个客观

指标,可以用来作为参照,实际应用中还要结合主

观指标。

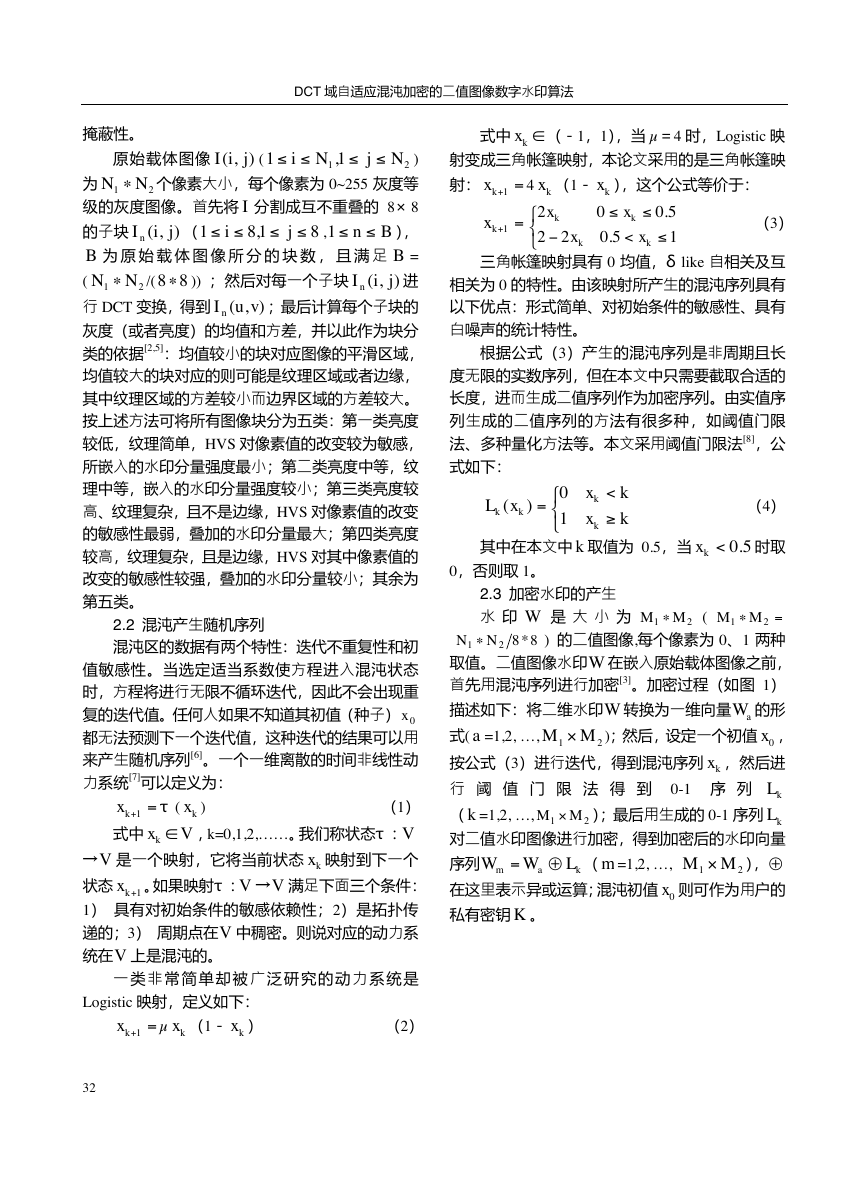

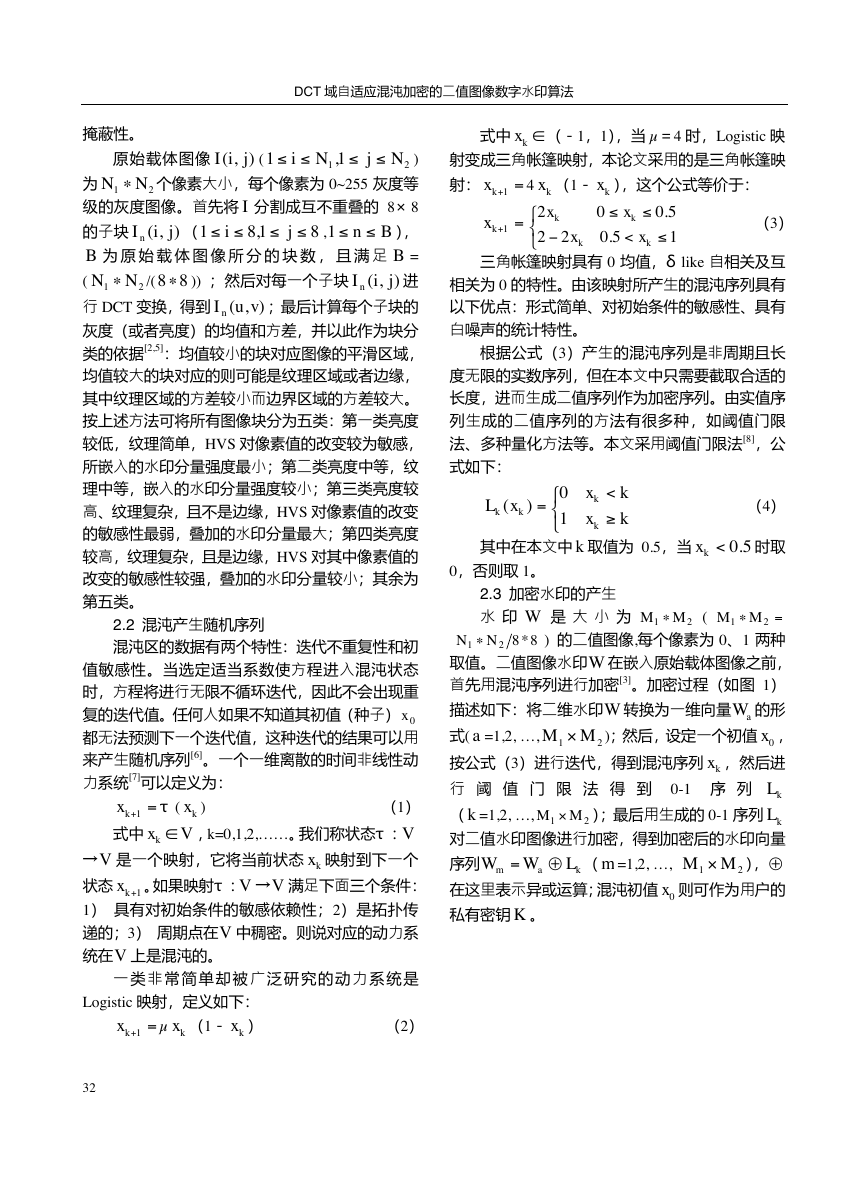

(a)原始载体图像 (b) 原始二值图像水印

(c)水印嵌入后的图像 (d) 图像未受攻击时提取的水印

图 2 原始图像与水印加入后图像的对比

图 2 给出了载体图像、原始二值图像水印、水

印嵌入后的图像以及没有受攻击时从中提取的水印

图像。嵌入水印后的图像降质人眼基本上是无法察觉

的,其峰值信噪比(PSNR)保持为 49.227。本文水

印算法是完全可逆的,在没有受到攻击时能够准确无

误的提取出水印信息。为了检测系统的鲁棒性,即抗

攻击性,我们对水印图像进行了一系列的攻击,对水

印图像的攻击试验结果总结于表 1。

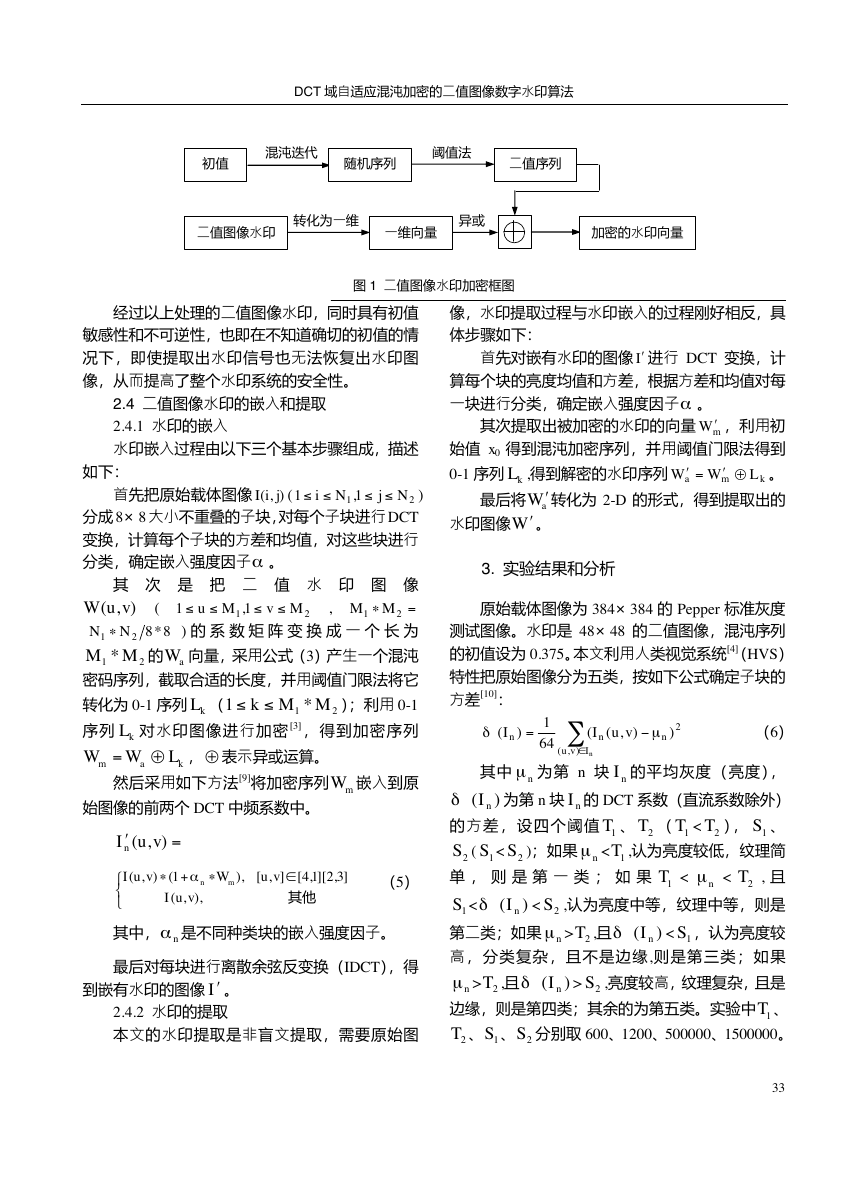

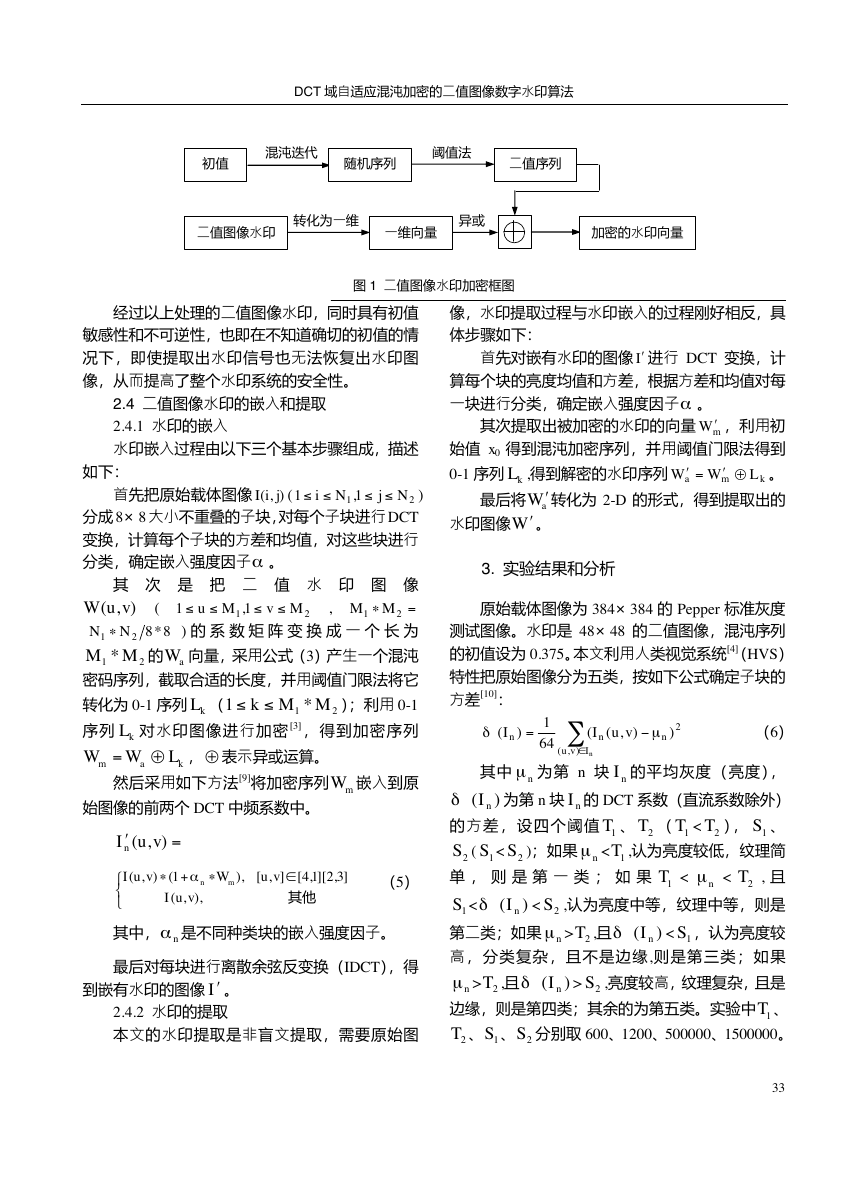

表 1 水印鲁棒性测试

图像处理操作

高斯噪声

椒盐噪声

中值滤波

剪切

JPEG 压缩

参数

0.0001

0.006

3×3

1/3

Compression 80

相似度

0.4231

0.63148

0.64802

0.82811

0.70321

经处理的水印图像与

原始图像的 PSNR

29.75

26.256

36.376

13.745

36.812

从表 1 中可以看出嵌入水印的载体图像在经过

高斯噪声、椒盐噪声、中值滤波、剪切、JPEG 压

缩后,水印图像虽然在图像质量上有不同程度的降

质,但检测器的输出均超过 0.4,因此能判断水印

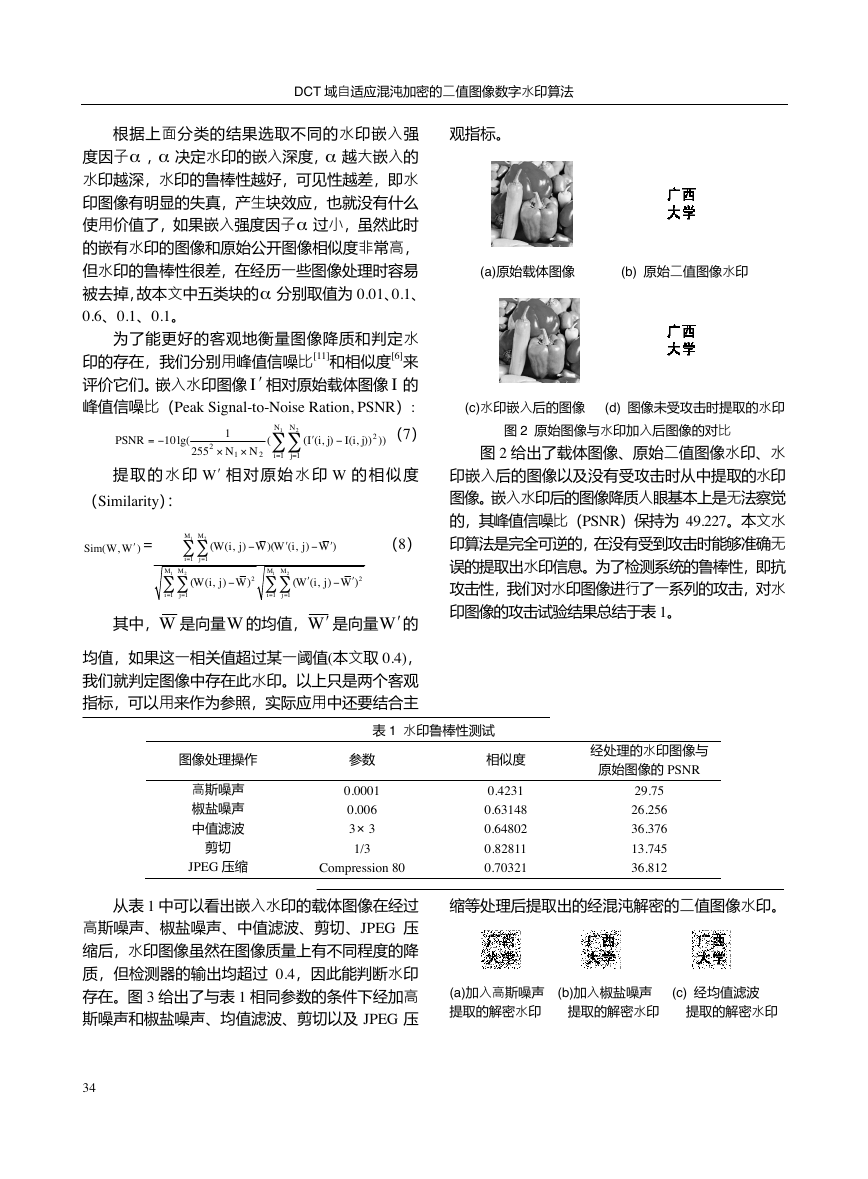

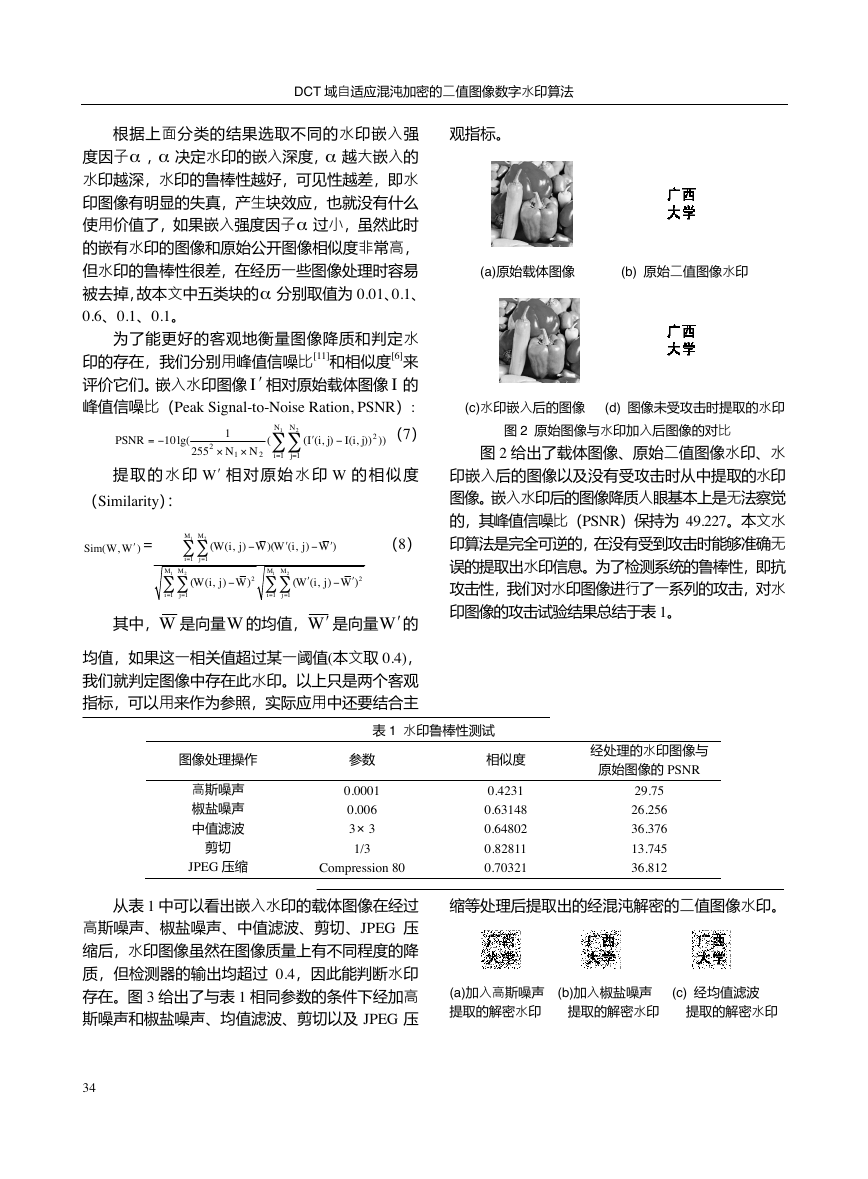

存在。图 3 给出了与表 1 相同参数的条件下经加高

斯噪声和椒盐噪声、均值滤波、剪切以及 JPEG 压

34

缩等处理后提取出的经混沌解密的二值图像水印。

(a)加入高斯噪声 (b)加入椒盐噪声 (c) 经均值滤波

提取的解密水印 提取的解密水印 提取的解密水印

-

¢

·

·

¢

¢

-

-

¢

¢

-

-

�

DCT 域自适应混沌加密的二值图像数字水印算法

(d) 经 25%剪切后 (e) 经 80%JPEG 压缩

提取的解密水印 提取的解密水印

图 3 经过各种不同处理后的图像对比

本文水印算法能够对常见的图像处理和噪声

干扰具有很好的鲁棒性,提取出的二值图像水印具

有可辨别性。该算法具有如下特征:(1)对水印进行

混沌加密,使水印本身具有安全性,这样水印图像

具有双重安全性;(2)水印嵌入在 DCT 的中频,

兼顾了水印的不可见性和鲁棒性。

4. 结束语

本文提出了一种具有较强鲁棒性的数字水印

算法,首先该算法通过对水印本身进行加密,这样

水印攻击者即使获得水印数据,也不能提取正确的

水印,从而为数字作品提供了双重保险;其次利用

人类视觉系统(HVS)的特性自适应的把二值图像水

印嵌入在 DCT 域的中频,既保障了水印的不可见

性又保障图像的安全性。大量的试验表明,用该方

法嵌入的水印可保证较好的不可见性,对高斯和椒

盐噪声、均值滤波、图像剪切、JPEG 有损压缩等

水印攻击方法具有较好的鲁棒性。

参考文献:

[1] 王炳锡等编著,《数字水印技术》,西安:西安电子科技

大学出版社,2003.

[2] 王慧琴,李人厚,王志雄,基于 DCT 域的加密二值图

像数字水印新算法,小型微型计算机系统,2003,24(1):

pp.103-106.

[3] 王慧琴,李人厚,王志雄,基于混沌加密的频率域数字

图像水印算法.计算机应用研究,2002,19(1): pp.71-73.

[4] N. Jayant, J. Johnston, R. Safranek, Signal Compression

Based Models of Human Perception, Proceedings of the

IEEE, 1993,81(10): pp.1385-1422.

[5] 张志明,王磊,郑应平,一种基于混沌序列的时空域数

字水印算法,计算机应用研究,2003,20(4):pp.52-

54.

[6] 王丽娜,杨景辉,张焕国,于戈,基于混沌与细胞自动

机的数字水印模式.电子学报,2004,32(4): pp.580-582.

[7] 王树禾编著,《微分方程模型与混沌》,合肥:中国科技

大学出版社,1999

[8] Kohda T, Tsuneda A. Statistics of Chaotic Binary

Sequences. IEEE Transactions on Information theory,

1997,6(43):pp.104-112.

[9] Quan Wen, Shuxun Wang, Kaiyan Zhu. The Application of

Chaotic Oscillators to Digital Watermarking Detection.

IEEE Int. conf. Neural Networks & Signal Processing

Nanjing. China, December 14-17,2003

[10] T. D. Tran and R. Safranek. A Locally Adaptive Perceptual

In

Masking Threshold Model

Proceedings ICASSP-95 (IEEE International Conference

on Acoustics, Speech and Signal Processing), volume~4,

1995:pp. 1883-1886.

Image Coding.

for

[11] Juicheng Yen. Watermark Embedded in Permuted Domain.

Electronic Letters, 2001, 37(2): pp. 80-81.

An Adaptive Chaotic Encrypted Binary Image Digital

Watermarking Algorithm Based on DCT

Shuming Li1, Tuanfa Qin2, Xianfeng Liu3

(1,2 College of Computer and Electronics Information,Guangxi University,Nanning 530004,China;

3 Department of Management, Guilin University of Electronic Technology, Guilin 541004, China)

Abstract: In this paper, an adaptive chaotic encrypted image digital watermarking algorithm based on DCT

is presented. First, we design a binary image watermarking signal which encrypts it by a chaotic sequence cipher

before it is embedded into original images. In the algorithm, the original image is split into blocks, then these

blocks are classified based on some characteristics of Human Visual System (HVS). Watermarking components

with different strength are inserted into the Mid-frequency coefficients of DCT domain according to the

classification. The experimental results show the watermarks are good perception effect and robust against

Gaussian noise, salt & pepper noise, JPEG, crop procession, etc.

Key words: Chaotic Sequence; Binary Image Digital Watermarking; Human Visual System; Adaptive; DCT

(责任编辑:徐西宁,Jeff)

35

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc