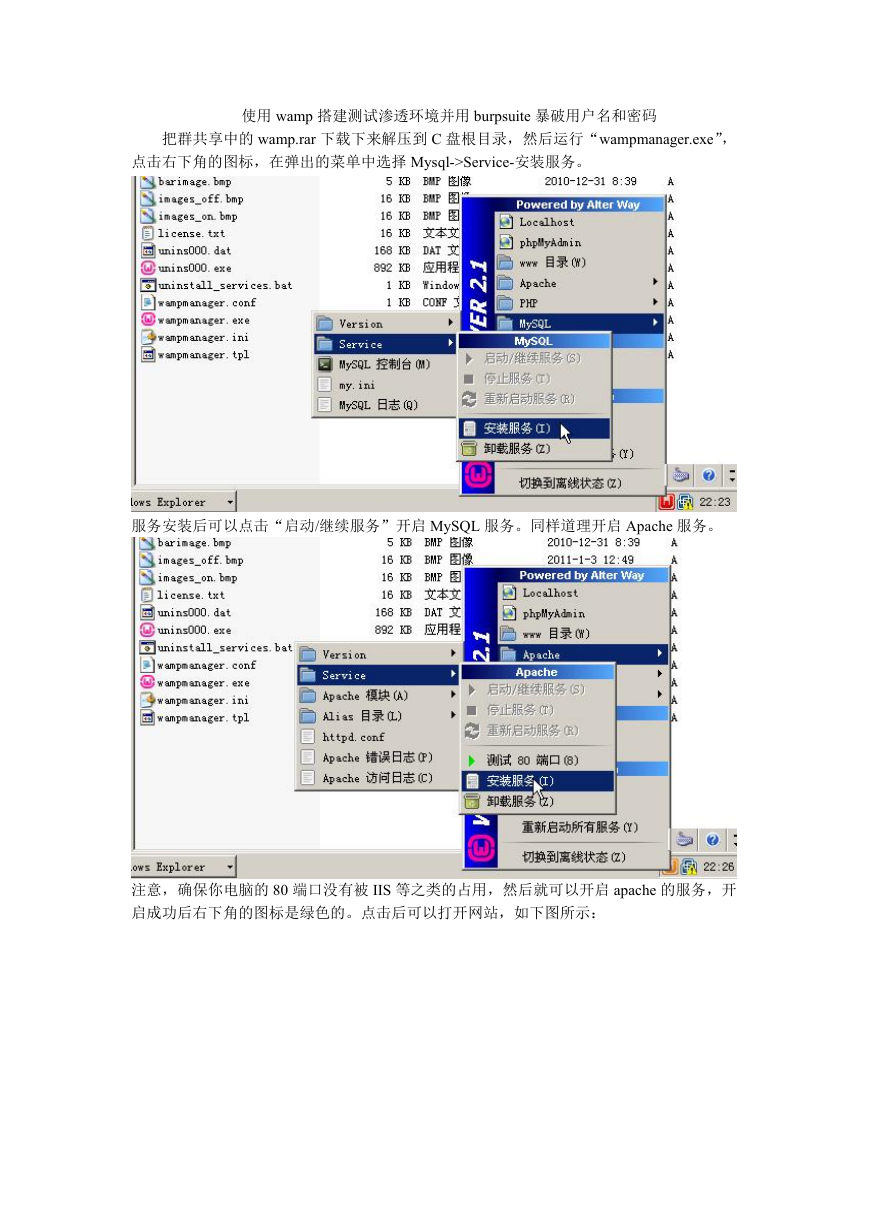

使用 wamp 搭建测试渗透环境并用 burpsuite 暴破用户名和密码

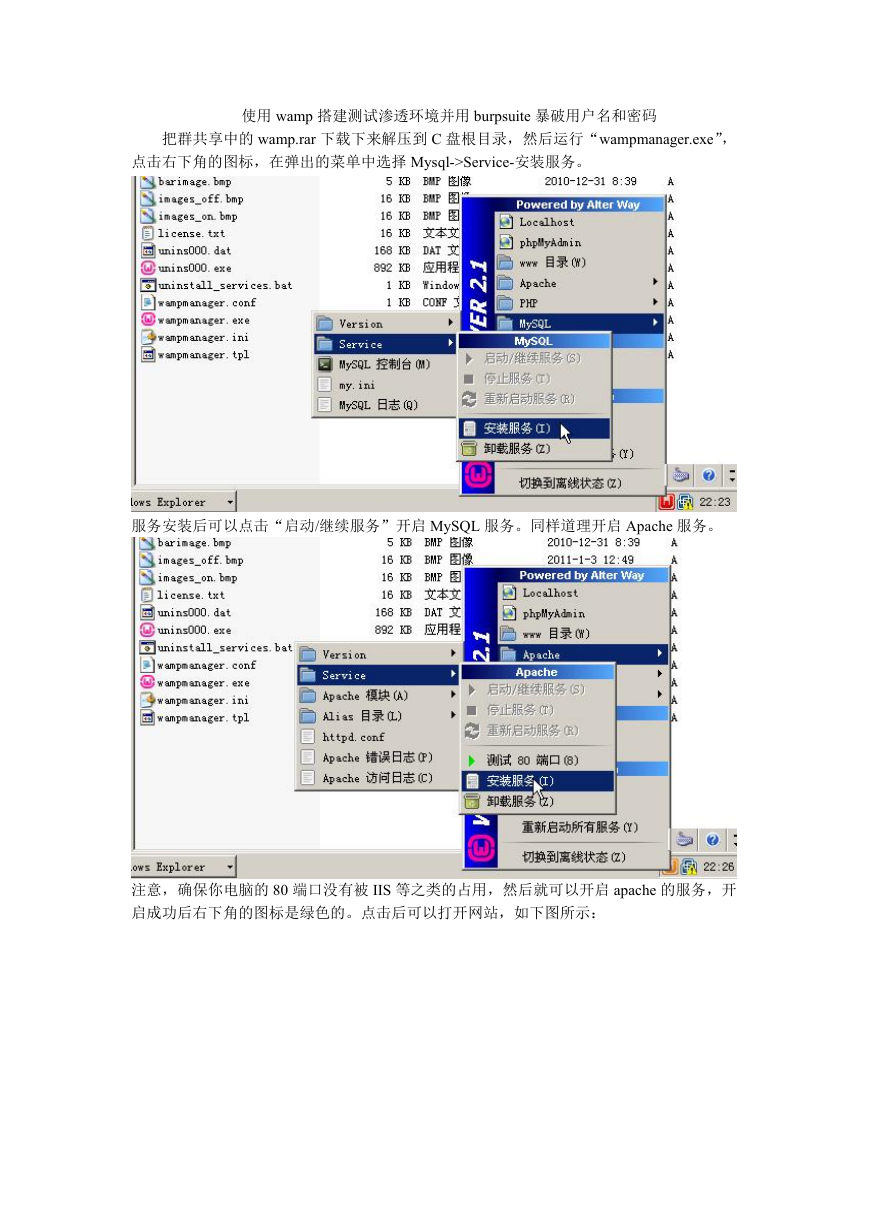

把群共享中的 wamp.rar 下载下来解压到 C 盘根目录,然后运行“wampmanager.exe”,

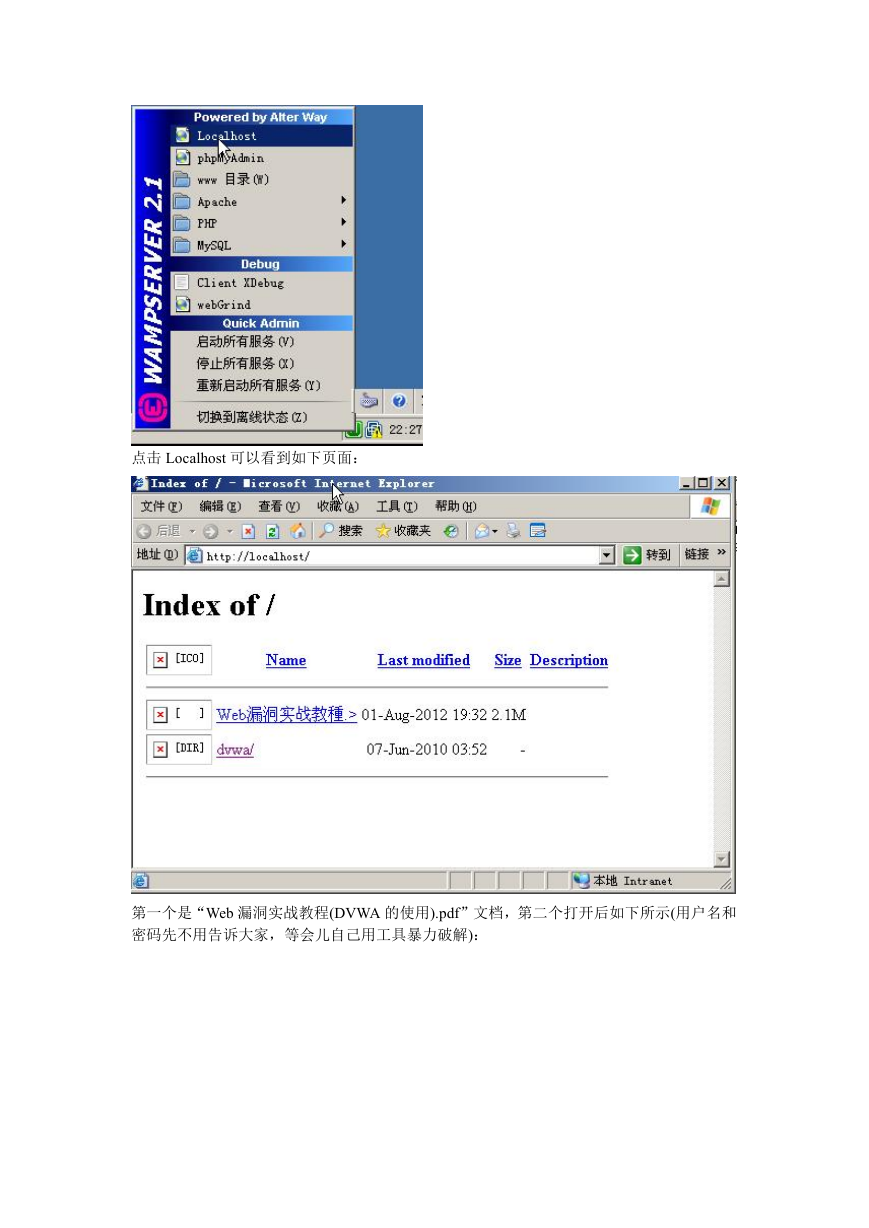

点击右下角的图标,在弹出的菜单中选择 Mysql->Service-安装服务。

服务安装后可以点击“启动/继续服务”开启 MySQL 服务。同样道理开启 Apache 服务。

注意,确保你电脑的 80 端口没有被 IIS 等之类的占用,然后就可以开启 apache 的服务,开

启成功后右下角的图标是绿色的。点击后可以打开网站,如下图所示:

�

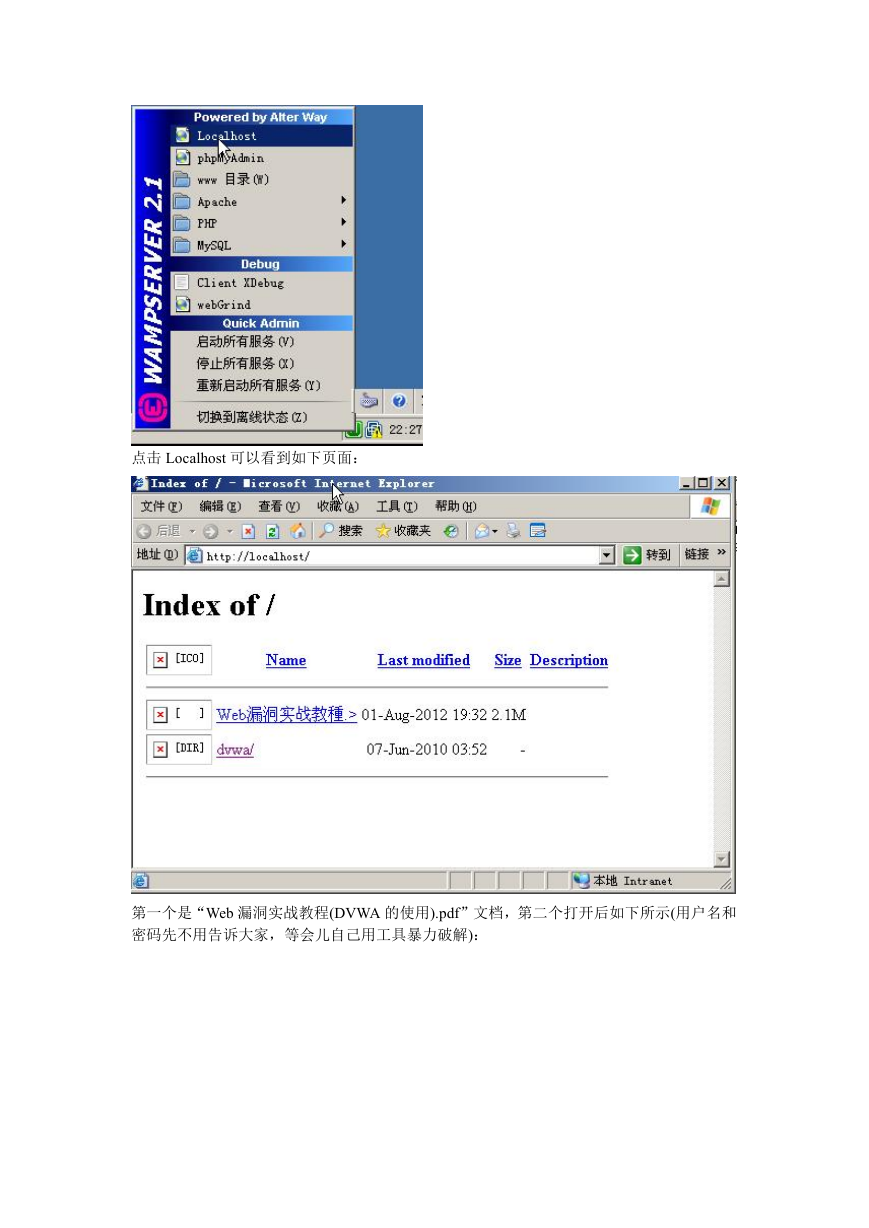

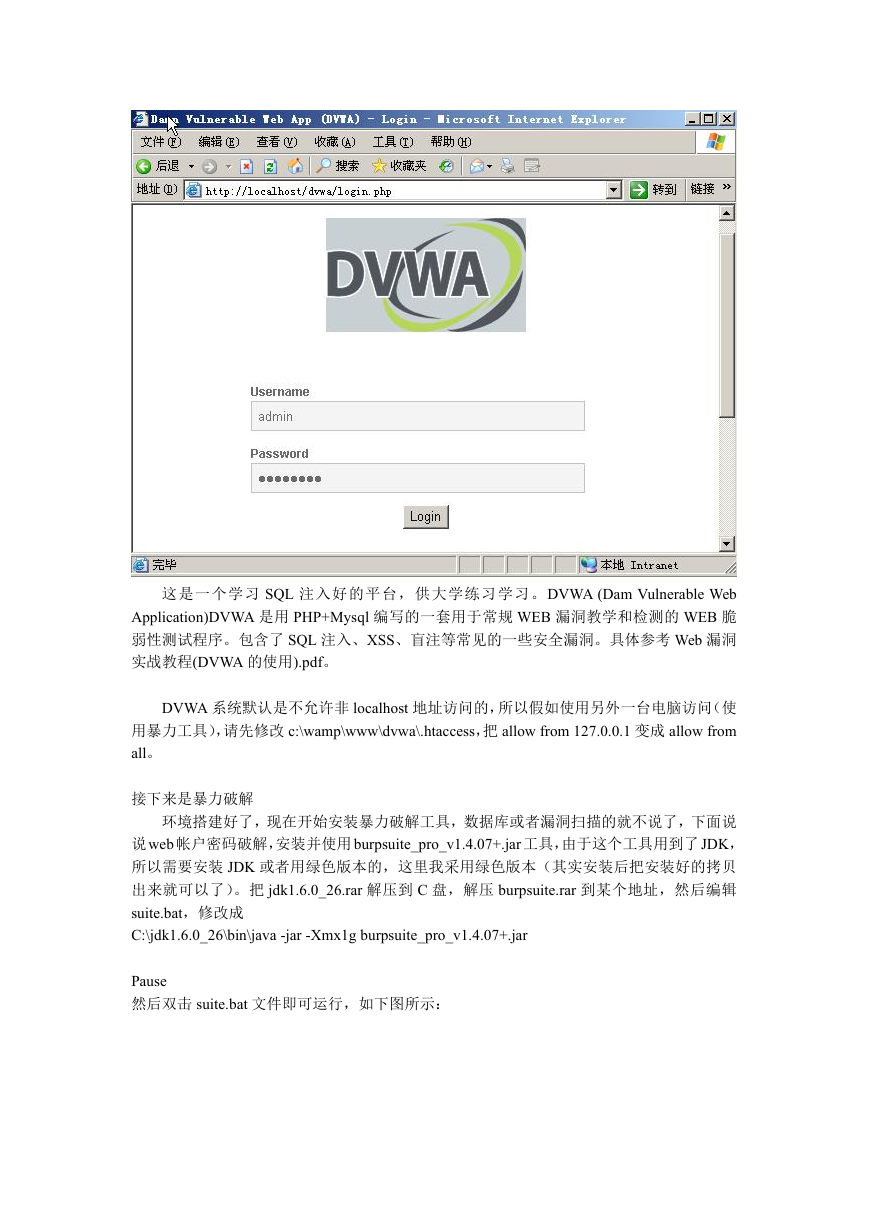

点击 Localhost 可以看到如下页面:

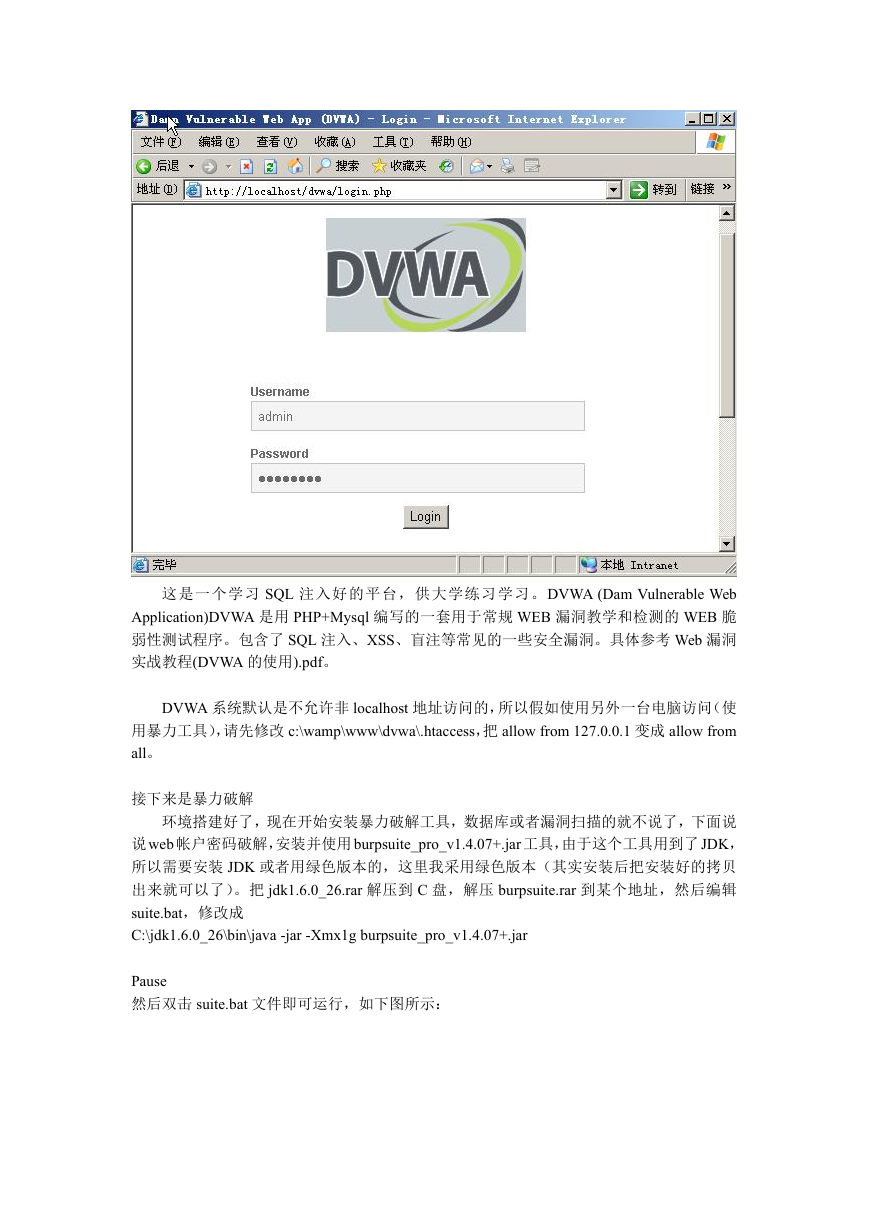

第一个是“Web 漏洞实战教程(DVWA 的使用).pdf”文档,第二个打开后如下所示(用户名和

密码先不用告诉大家,等会儿自己用工具暴力破解):

�

这是一个学习 SQL 注入好的平台,供大学练习学习。DVWA (Dam Vulnerable Web

Application)DVWA 是用 PHP+Mysql 编写的一套用于常规 WEB 漏洞教学和检测的 WEB 脆

弱性测试程序。包含了 SQL 注入、XSS、盲注等常见的一些安全漏洞。具体参考 Web 漏洞

实战教程(DVWA 的使用).pdf。

DVWA 系统默认是不允许非 localhost 地址访问的,所以假如使用另外一台电脑访问(使

用暴力工具),请先修改 c:\wamp\www\dvwa\.htaccess,把 allow from 127.0.0.1 变成 allow from

all。

接下来是暴力破解

环境搭建好了,现在开始安装暴力破解工具,数据库或者漏洞扫描的就不说了,下面说

说web 帐户密码破解,安装并使用burpsuite_pro_v1.4.07+.jar 工具,由于这个工具用到了JDK,

所以需要安装 JDK 或者用绿色版本的,这里我采用绿色版本(其实安装后把安装好的拷贝

出来就可以了)。把 jdk1.6.0_26.rar 解压到 C 盘,解压 burpsuite.rar 到某个地址,然后编辑

suite.bat,修改成

C:\jdk1.6.0_26\bin\java -jar -Xmx1g burpsuite_pro_v1.4.07+.jar

Pause

然后双击 suite.bat 文件即可运行,如下图所示:

�

同意之后,弹出如下界面:

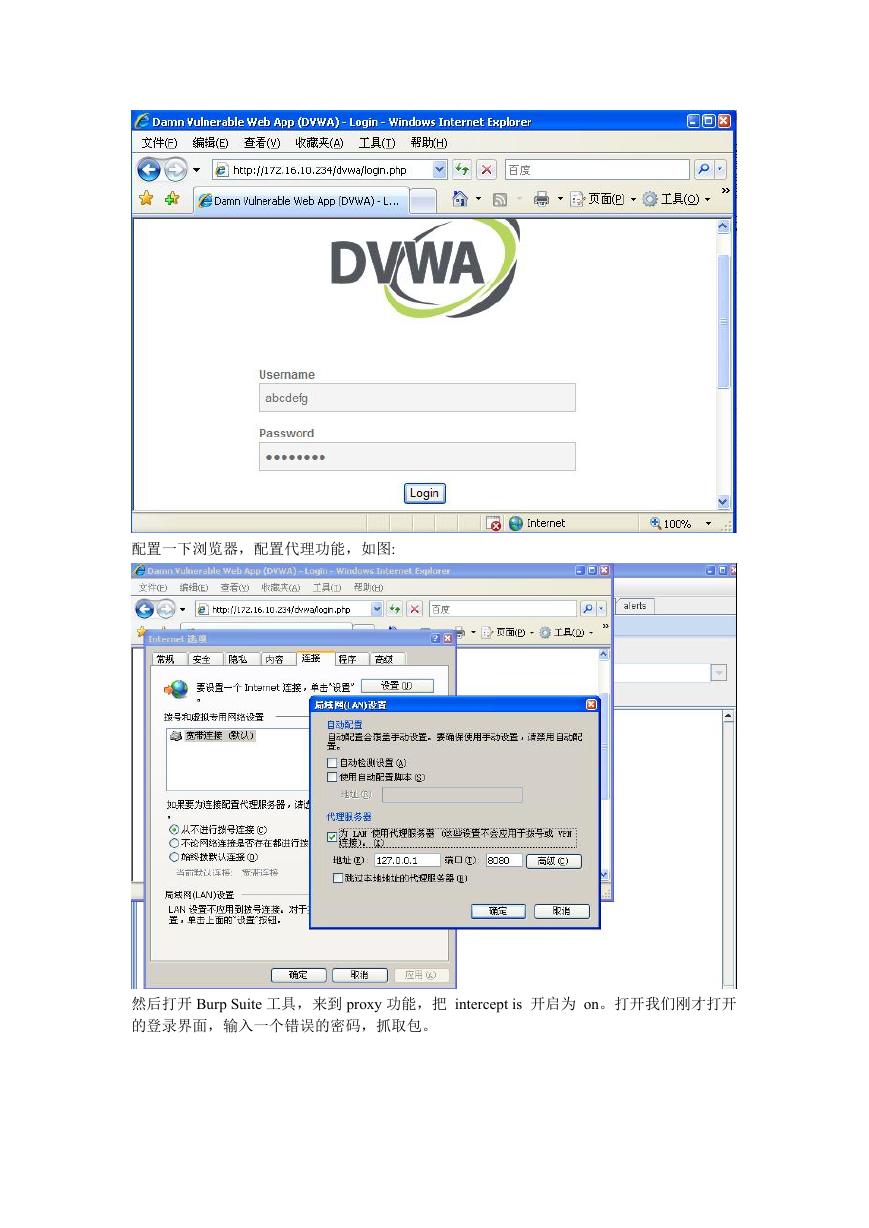

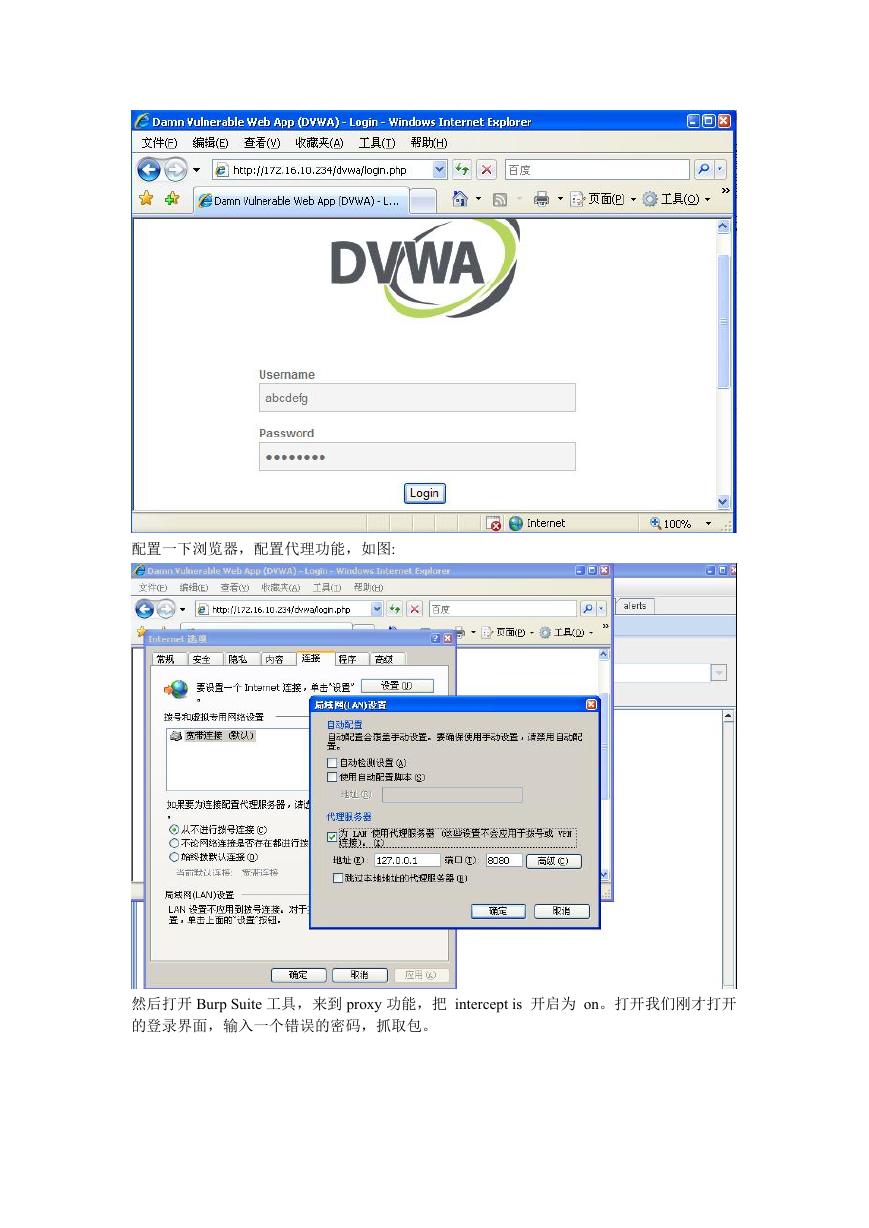

打开浏览器,输入以下地址 http://172.16.10.234/dvwa/login.php 登录:

�

配置一下浏览器,配置代理功能,如图:

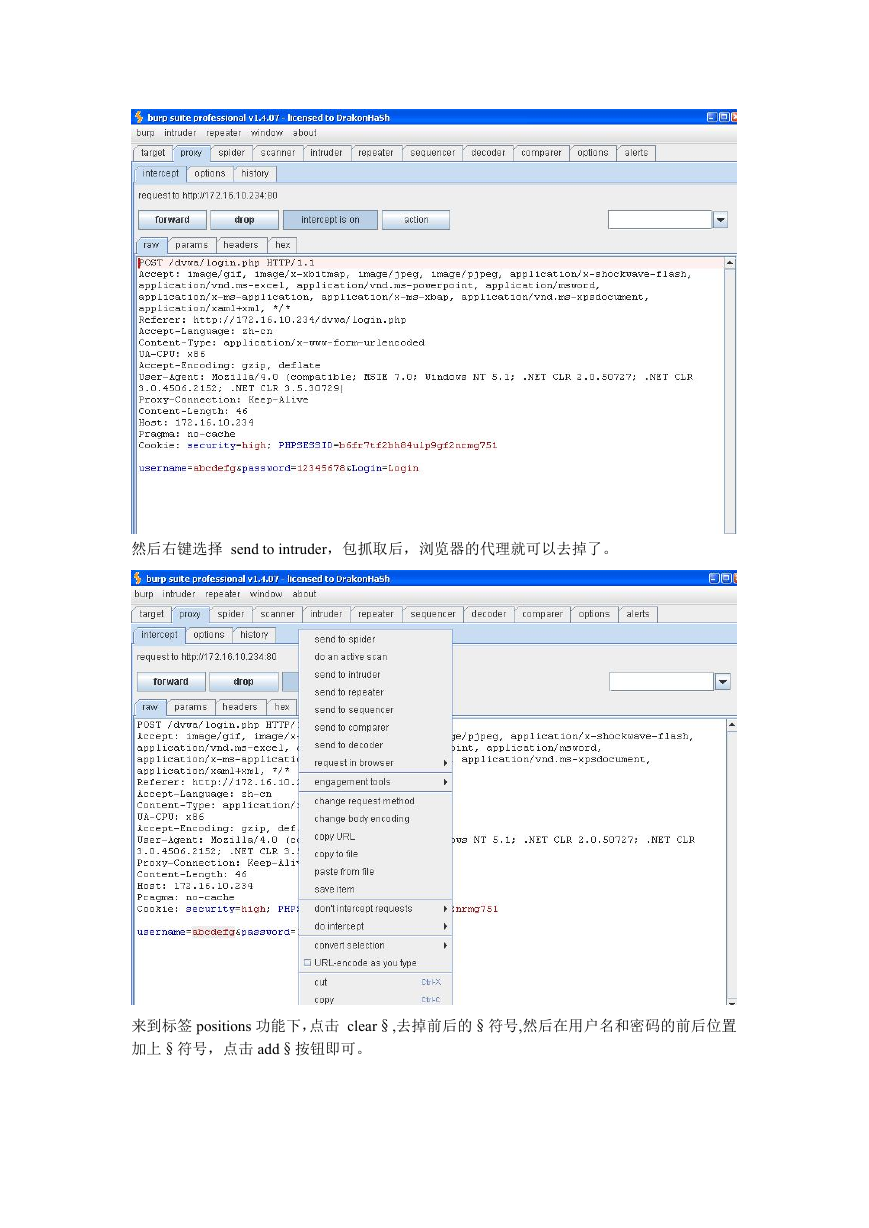

然后打开 Burp Suite 工具,来到 proxy 功能,把 intercept is 开启为 on。打开我们刚才打开

的登录界面,输入一个错误的密码,抓取包。

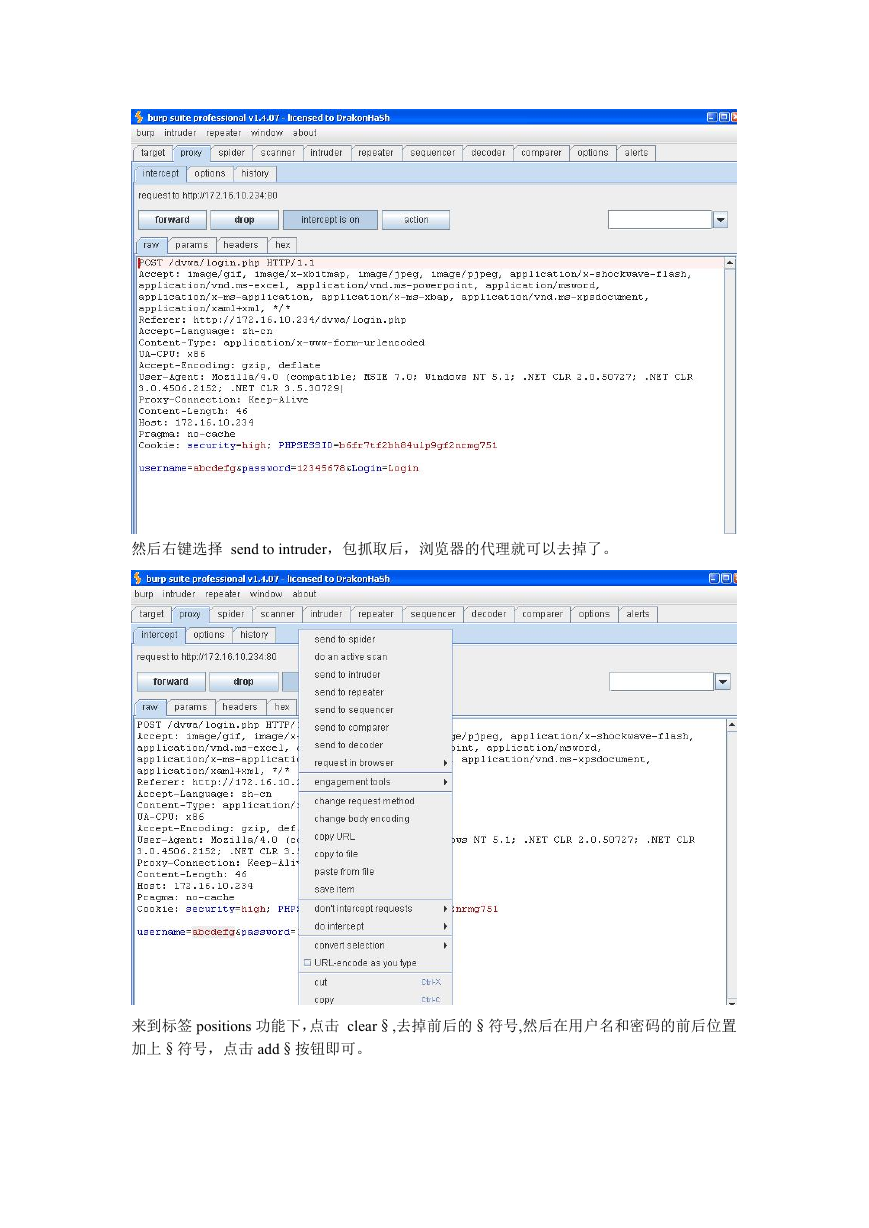

�

然后右键选择 send to intruder,包抓取后,浏览器的代理就可以去掉了。

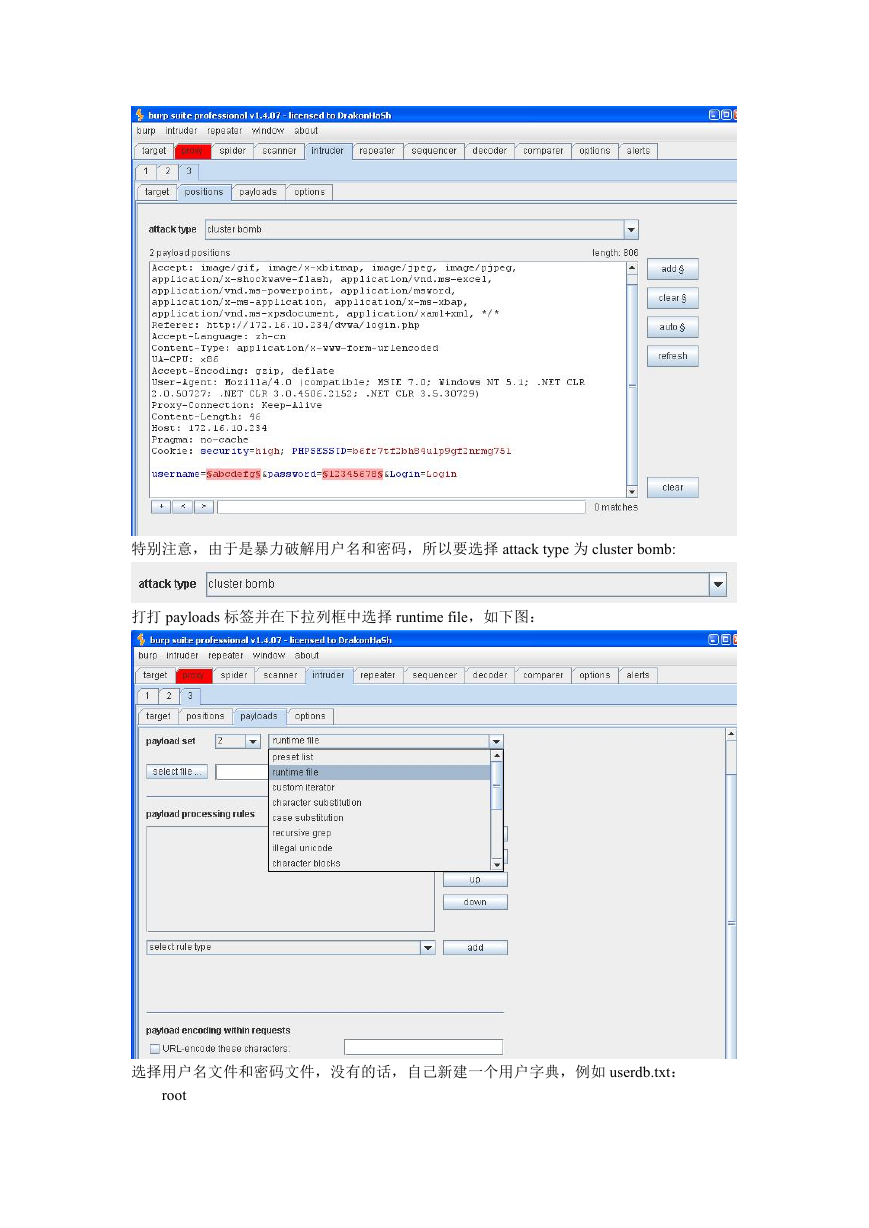

来到标签 positions 功能下,点击 clear§,去掉前后的§符号,然后在用户名和密码的前后位置

加上§符号,点击 add§按钮即可。

�

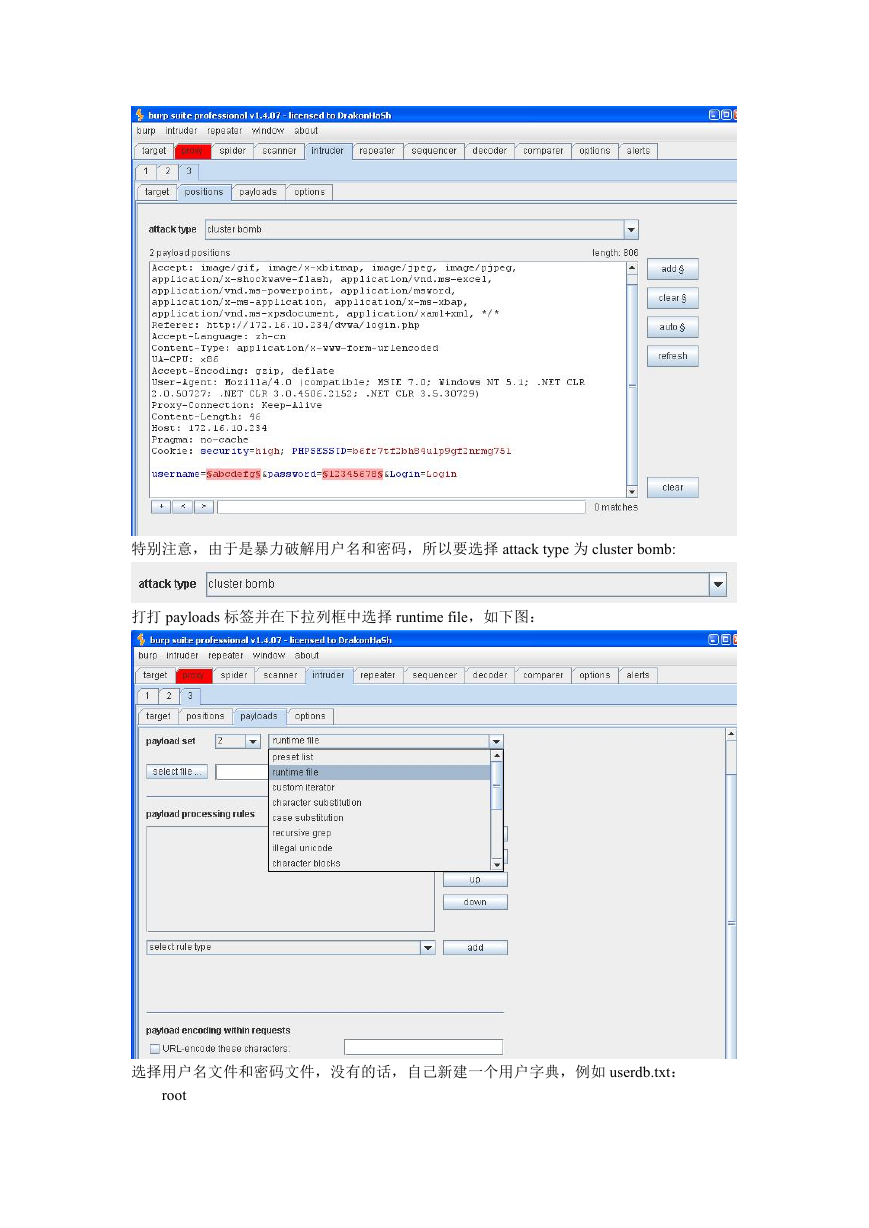

特别注意,由于是暴力破解用户名和密码,所以要选择 attack type 为 cluster bomb:

打打 payloads 标签并在下拉列框中选择 runtime file,如下图:

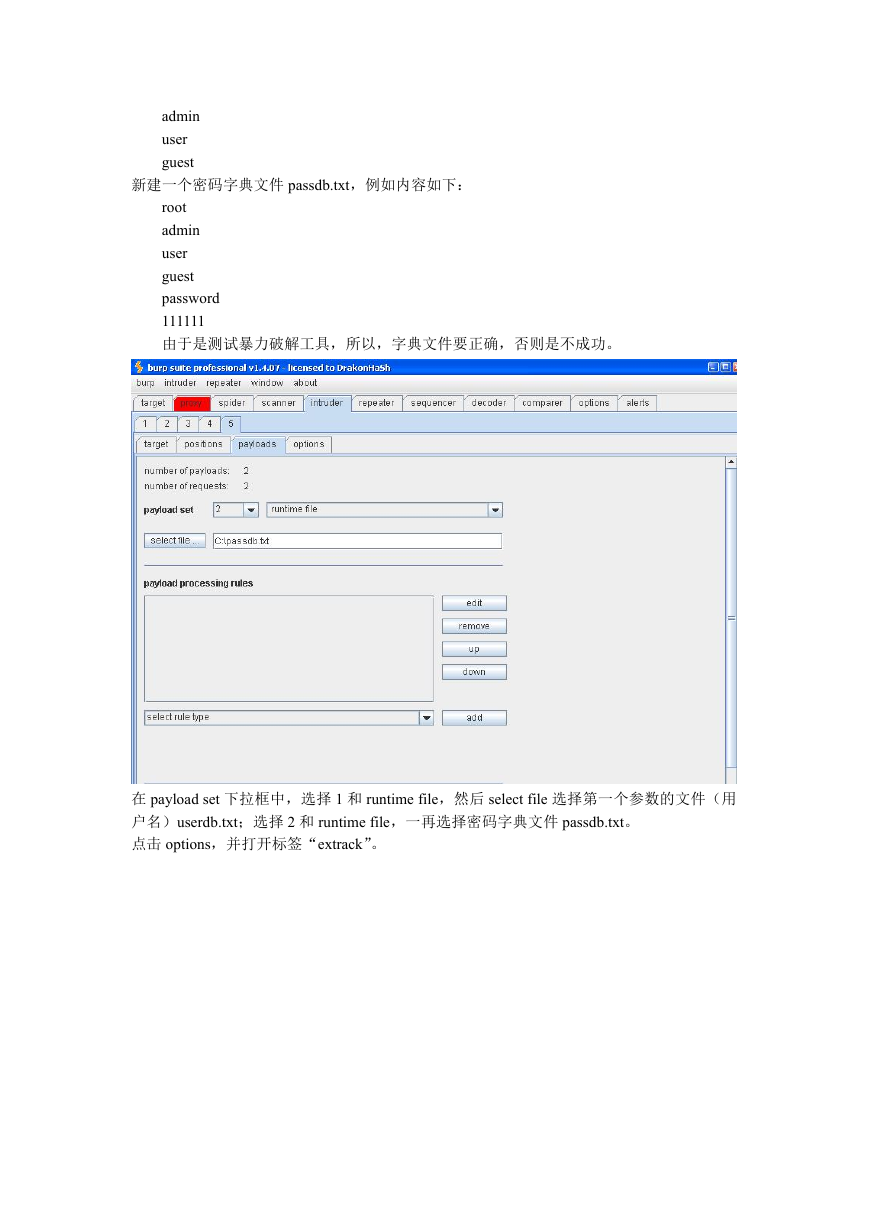

选择用户名文件和密码文件,没有的话,自己新建一个用户字典,例如 userdb.txt:

root

�

admin

user

guest

新建一个密码字典文件 passdb.txt,例如内容如下:

root

admin

user

guest

password

111111

由于是测试暴力破解工具,所以,字典文件要正确,否则是不成功。

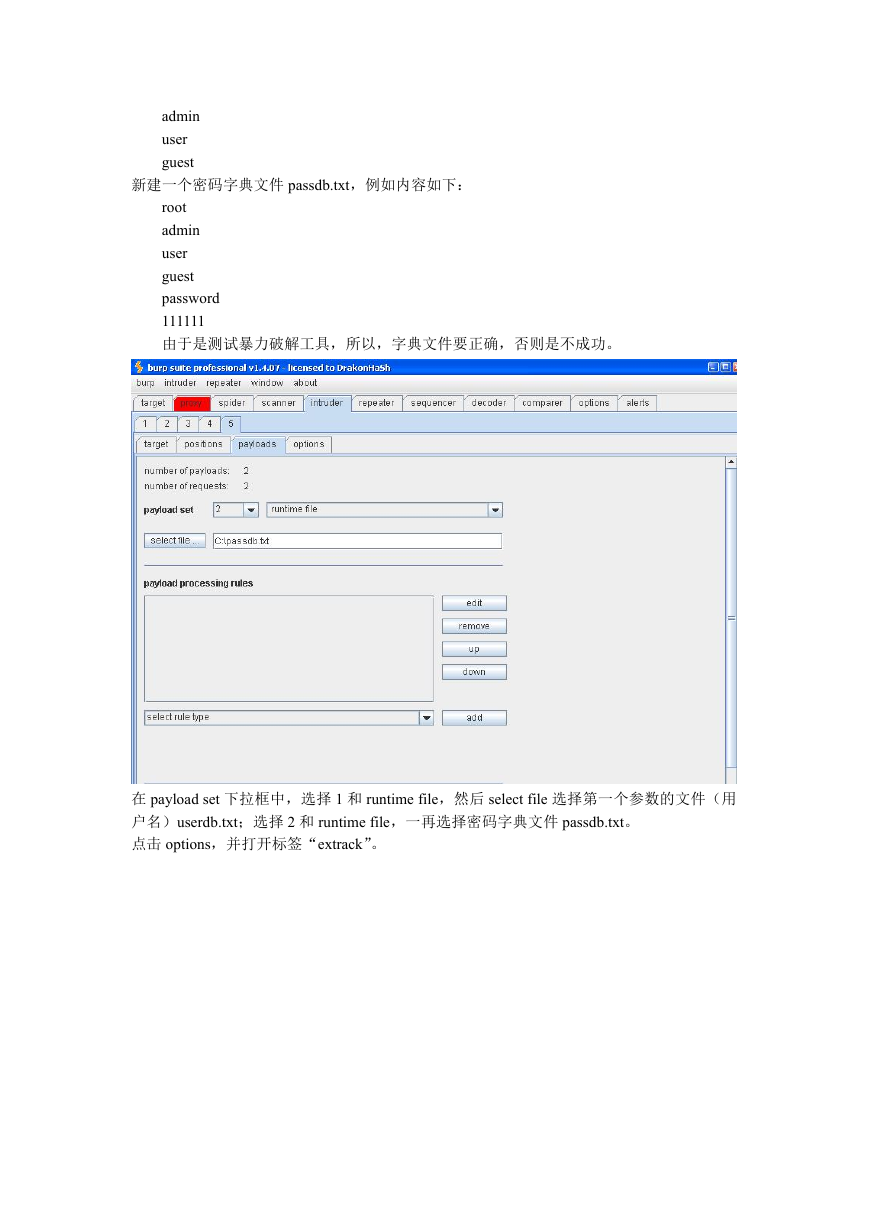

在 payload set 下拉框中,选择 1 和 runtime file,然后 select file 选择第一个参数的文件(用

户名)userdb.txt;选择 2 和 runtime file,一再选择密码字典文件 passdb.txt。

点击 options,并打开标签“extrack”。

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc