中国科技论文在线

http://www.paper.edu.cn

基于云计算的网络安全态势感知模型研究#

郭方方,唐匀龙,修龙亭,王慧强*

(哈尔滨工程大学计算机科学与技术学院)

5 摘要:网络安全态势感知技术作为一种综合性的安全信息获取与处理技术,在网络安全防护

领域具有极其重要的地位。但是,传统的网络安全态势感知存在着准确度较低、单点失效

等方面的缺陷。云计算技术可以有效地解决节点处理能力不足的问题。文章以能处理多种

网络数据源为出发点,提出了一种基于云计算的四层网络安全态势模型,解决了网络态势

信息生成准确性的问题。同时,对节点的可信性进行了研究,使云模型具有一定的安全特

性。

关键词:网络安全态势感知;云计算;节点可信性

中图分类号:TP393

10

15

Network Security Situation AwarenessModel Based on

Cloud Computing

GUO Fangfang, TANG Yunlong, XIU Longting, WANG Huiqiang

(Harbin Engineering University College of Computer Science and Technology)

20

25

Abstract: INetwork security situation awareness technology as an integrated security information

acquisition and processing technology, has an extremely important role in the field of network

security. However, traditional network security situational awareness technology has defects on

low accurate, single point of failure and other aspects. Cloud computing technology can

effectively solve the problem of insufficient processing capacity of nodes .To be able to process

variety of network data sources, paper proposed a four-layer network security situation model

based on cloud computing, to solve the problem of network situational information generated

accuracy. Meanwhile, the credibility of the nodes was studied, so that the cloud model has certain

safety features.

Key words: Network security situation awareness; Cloud Computing; Node credibility

30

0 引言

网络安全态势感知技术能够有效地分析多源异构网络数据中蕴含的安全信息并对其进

行评估,进而提供受控网络的全局运行及安全状态信息,从而提升对整个网络的认知、理解

和管控能力,在网络安全防护领域具有极其重要的地位。但是,传统的网络安全态势感知技

术为了避免由于数据量大而给承载网络和态势信息生成节点带来较高的额外负载和数据存

35

储、分析代价,通常是在需要监控网络时才执行数据采集、传输和处理等过程。这方面的因

素极大地影响了安全态势信息的准确度,削弱了对网络安全状态的感知能力。同时,单点处

理的执行模式又使得感知范围受到处理节点计算性能和网络连接性能的严重限制。总之,目

前的网络安全态势感知技术已经到达了一个瓶颈,如果不在系统架构、运行模式和核心方法

等关键问题上有所突破,其势必将对网络技术的应用产生严重的阻碍。而且作为网络安全理

40

论和技术的重要组成部分,其又是网络应用中无法回避且必须面对的基础问题之一。

云计算模式的分布式文件存储方法和并行计算方法能够很好地解决大规模数据的高效

存储和处理问题,为网络安全态势感知技术的发展带来了新思路。与此同时,云模型中云节

基金项目:高等学校博士学科点专项科研基金 20102304120012,,2122304130002;自然科学基金 61370212

作者简介:郭方方(1974 年-),男,副教授,硕士生导师,主要研究方向:网络与信息安全. E-mail:

fangfg@163.com

- 1 -

�

中国科技论文在线

http://www.paper.edu.cn

点的安全性评估,是目前云计算领域的一个热点问题,而且对于安全分析系统来说该问题更

为重要——它直接影响整个系统的可信性和可用性这两个基本属性。总之,具有云环境网络

45

安全态势感知模型及方法是网络安全防护领域研究的新方向,在网络应用领域有着迫切的实

际需求。虽然云计算技术是解决目前网络安全态势瓶颈的有效途径,针对云平台的研究也取

得了一定的进展。但在云环境下还没有一个行之有效的模型架构和相应方法来支撑网络安全

态势感知的具体实施。

文章针对云环境下的网络安全态势模型的设计需要,研究了模型的具体层次功能以及相

50

关组件理论及方法。文章在节点可信度评价机制、以多种数据源为基础的层次分析模型、调

度策略等方面的研究,为云环境下网络安全态势感知技术奠定了基础,对于提高我国网络安

全防护方面的水平具有重要意义。

1 国内外研究现状

由于网络安全态势的重要性,该技术被提出以来一直受到学术界和军事界的高度重视,

55

研究工作不断深入。但是,云环境下的网络安全态势研究还处于起步阶段,相关的研究成果

较少。

韩国的 Youngseok Lee 等[1]使用云计算思想进行网络流量分析。NetFlow 数据包使用单播

方式从路由器或监控服务器发送到集群节点时,流收集器将数据包从本地磁盘存储到分布式

文件系统中,此时数据包形成的踪迹文件已经成为文本文件。然后根据 Hadoop 中的定制的

MapReduce 库函数对踪迹文件进行处理。英国的 Modia 等[2]人提出云环境下的基于 Apriori

整合签名的网络入侵检测系统(NIDS),利用签名 apriori 算法,将捕获的数据包的新规则

附加 Snort 的配置文件中,旨在通过监测网络来检测已知攻击的。Valdes 等[3],提出了基于

概率相似度的入侵告警关联系统用手工定义的入侵事件间概率相似度和极小匹配规则来构

建入侵事件关联专家系统。Wespi 等[4]提出了基于 IBM Tivoli Enterprise Console 的入侵事件

ACC 组件(Aggregation and Correlation Component),用关联和聚集两种算法来描述入侵事件

60

65

间的关系,其中关联算法包含重复(Duplicate)和后果(Consequence)两种关系,用于过滤重复

告警;聚集算法用于建立具有相同特性的入侵场景,并最终使用基于规则的方式实现关联。

该方法有严格的限制条件,即要求告警信息必须以特定的顺序发生,并且发生在一定的时间

间隔内。

70

在国内,张辉等[5]提出了一种云计算环境下的入侵检测模型,该模型在传统防火墙技术

及局限性的基础上进行了分析设计,可以迅速判断并阻止已知和未知的安全问题,使之在发

生之前加以拦截,展示了基于云计算架构的 Web 内容防护解决方案。但是该模型仅仅是针

对防火墙的入侵检测,检测范围狭隘,而且系统检测部分独立,没有进行系统间的并行处理。

75

北京邮电大学的陈伟[6]在硕士论文中也使用了云计算分布式的计算思想,并结合熵值计算和

主成分分析法,完成了对网络流量进行异常检测。中国科技大学的程苗,陈华平等人[7]提出了

基于云计算思想的 Hadoop 集群框架的 Web 曰志数据挖掘系统。江南计算技术研究所的许佳

[8]等人提出基于云计算架构的网络入侵协同预警技术,采用基于分布式哈希表的分布式报警

消息存储和查询算法,利用树状对等覆盖网实现入侵关联分析的自适应任务调度。

国内外现在在网络安全态势方面研究的焦点是数据融合分析方法以及网络安全行为监

80

测技术研究。利用云计算技术解决节点处理能力弱的问题,目前还缺乏可行的实施方法。以

多种数据源为基础,解决态势信息生成的准确性问题的相关技术较少。利用节点的可信性研

究,解决监测环境安全性的技术未见诸报道。总之,将云计算技术应用在网络安全态势感知

- 2 -

�

中国科技论文在线

http://www.paper.edu.cn

方面,研究其模型框架、核心分析方法以及系统特性方面的工作还处于起步阶段,成果较少。

2 基于云计算的网络安全态势模型设计

85

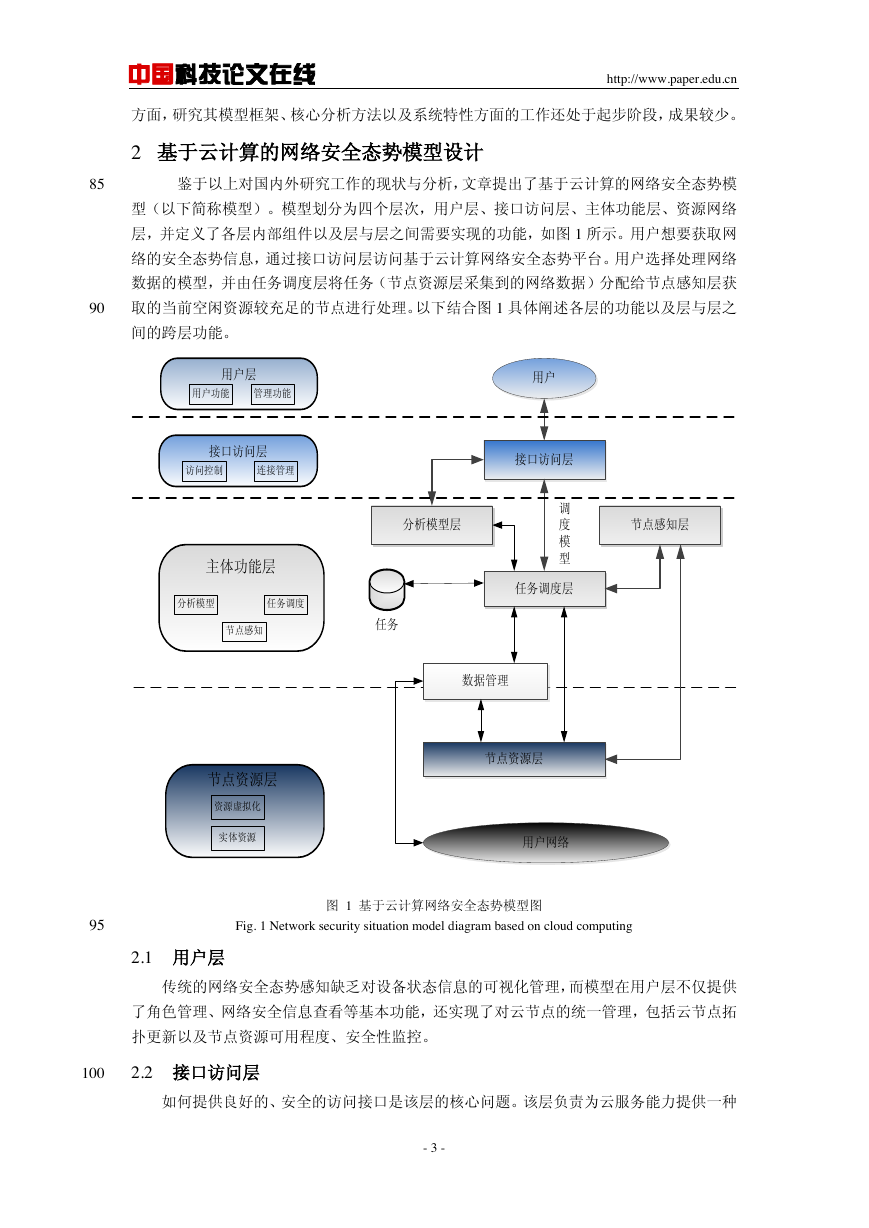

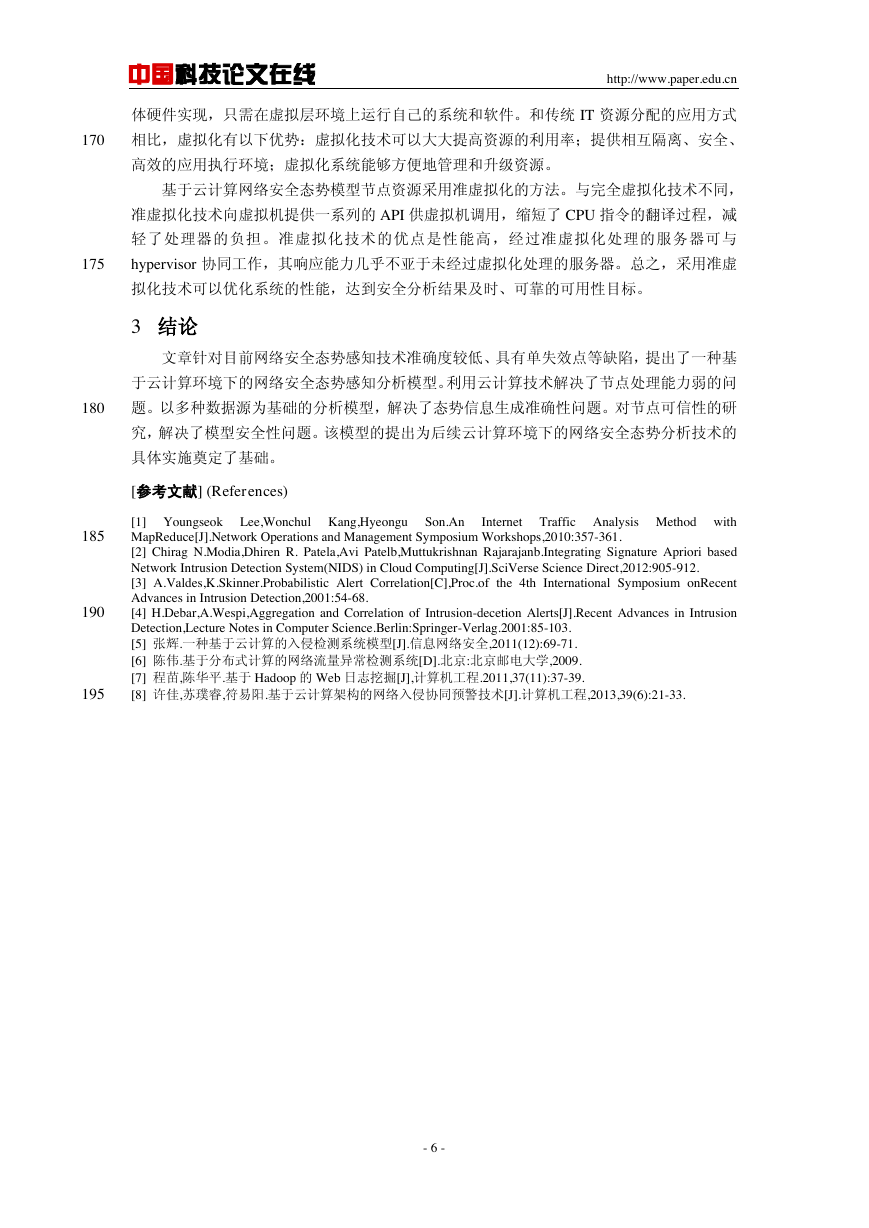

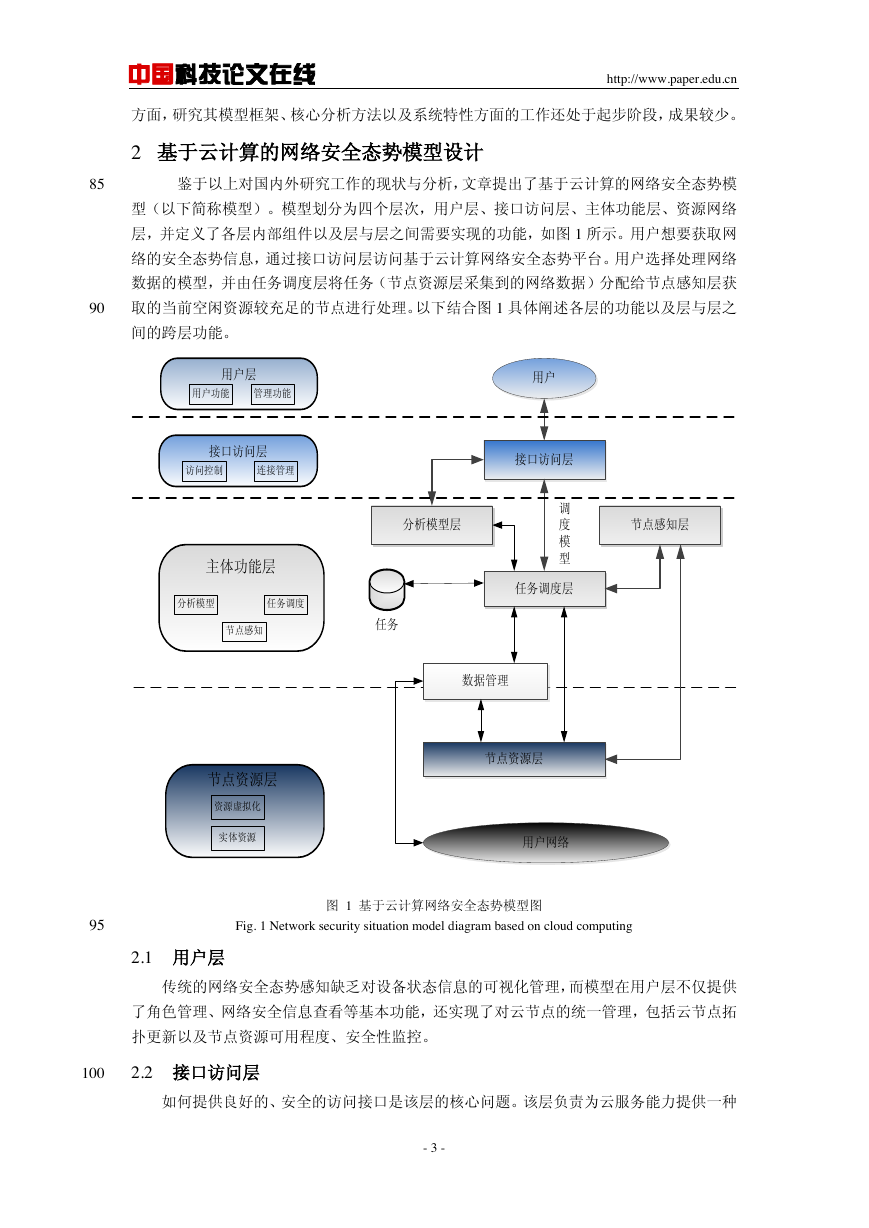

鉴于以上对国内外研究工作的现状与分析,文章提出了基于云计算的网络安全态势模

型(以下简称模型)。模型划分为四个层次,用户层、接口访问层、主体功能层、资源网络

层,并定义了各层内部组件以及层与层之间需要实现的功能,如图 1 所示。用户想要获取网

络的安全态势信息,通过接口访问层访问基于云计算网络安全态势平台。用户选择处理网络

数据的模型,并由任务调度层将任务(节点资源层采集到的网络数据)分配给节点感知层获

90

取的当前空闲资源较充足的节点进行处理。以下结合图 1 具体阐述各层的功能以及层与层之

间的跨层功能。

图 1 基于云计算网络安全态势模型图

95

Fig. 1 Network security situation model diagram based on cloud computing

2.1 用户层

传统的网络安全态势感知缺乏对设备状态信息的可视化管理,而模型在用户层不仅提供

了角色管理、网络安全信息查看等基本功能,还实现了对云节点的统一管理,包括云节点拓

扑更新以及节点资源可用程度、安全性监控。

100

2.2 接口访问层

如何提供良好的、安全的访问接口是该层的核心问题。该层负责为云服务能力提供一种

- 3 -

用户接口访问层任务调度层分析模型层节点感知层数据管理节点资源层用户网络调度模型任务用户层用户功能管理功能接口访问层连接管理访问控制节点感知任务调度分析模型主体功能层节点资源层实体资源资源虚拟化�

中国科技论文在线

http://www.paper.edu.cn

或多种访问机制,例如接入到浏览器的 web 网页或者通过编程方式访问的 web 服务。用户

接口访问层需要使用用户凭证验证请求,并验证用户使用特殊能力的授权。

2.3 主题功能层

105

传统的网络安全态势感知中,数据处理基本是在单一节点上处理,而模型提出了将任

务分配到具有安全特性的云节点上进行处理的并行模式,充分利用了云模式大规模数据的处

理能力,并且对任务执行节点的选择进行了基于安全属性的优化。在该层,节点感知是基础,

分析模型是灵魂,任务调度是连接的桥梁。

1)节点感知层

110

该层的主要功能是对网络中性能状态以及安全状态进行评估,以便为任务的调度和资源

的分配提供依据。其中,节点的性能评估包括网络节点的 CPU 以及内存的利用率、网络带

宽等基本信息,将这些基本信息作为后续任务调度和资源分配的一个重要参数;节点的性能

评估还包括节点安全状态评估,这也是确保任务调度效率的一个最重要参数。节点的性能评

估可以根据节点与节点之间的交互通信确立信任度量参数,通过该参数来衡量节点的安全

115

性,进而保证在资源分配的时候确保安全性。系统采用的是基于 Bayes 的可信度评价机制,

通过分析节点的各类资源的运行状况,采用 Bayes 推理的方式对节点进行可信度的计算。

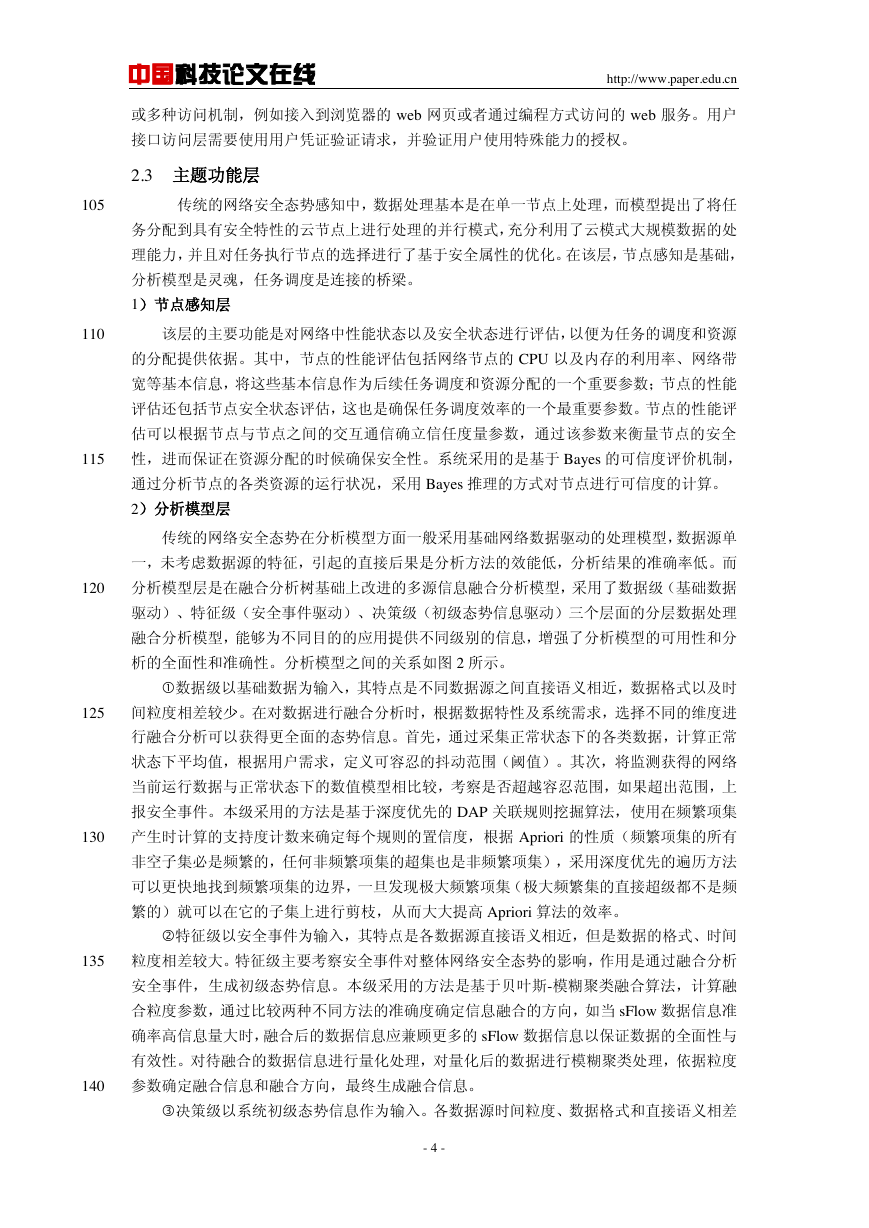

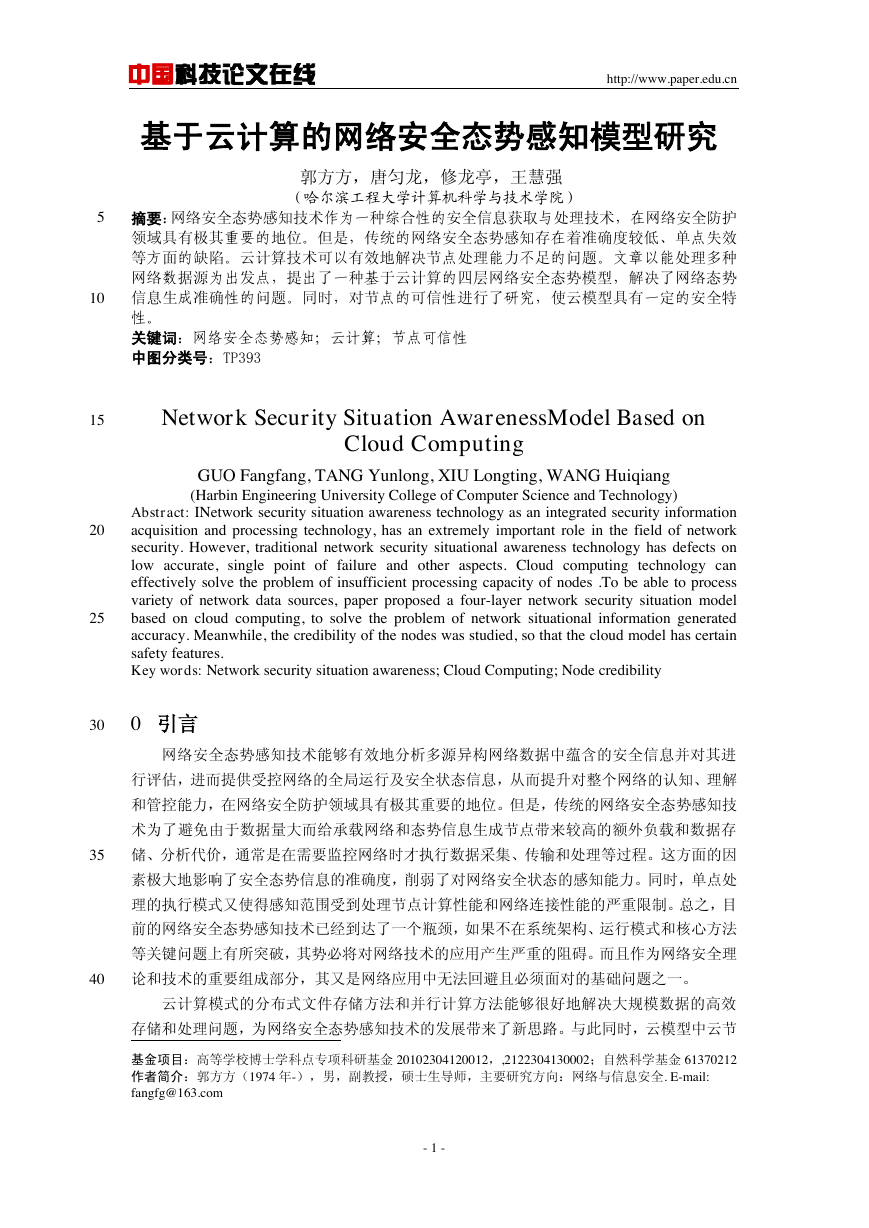

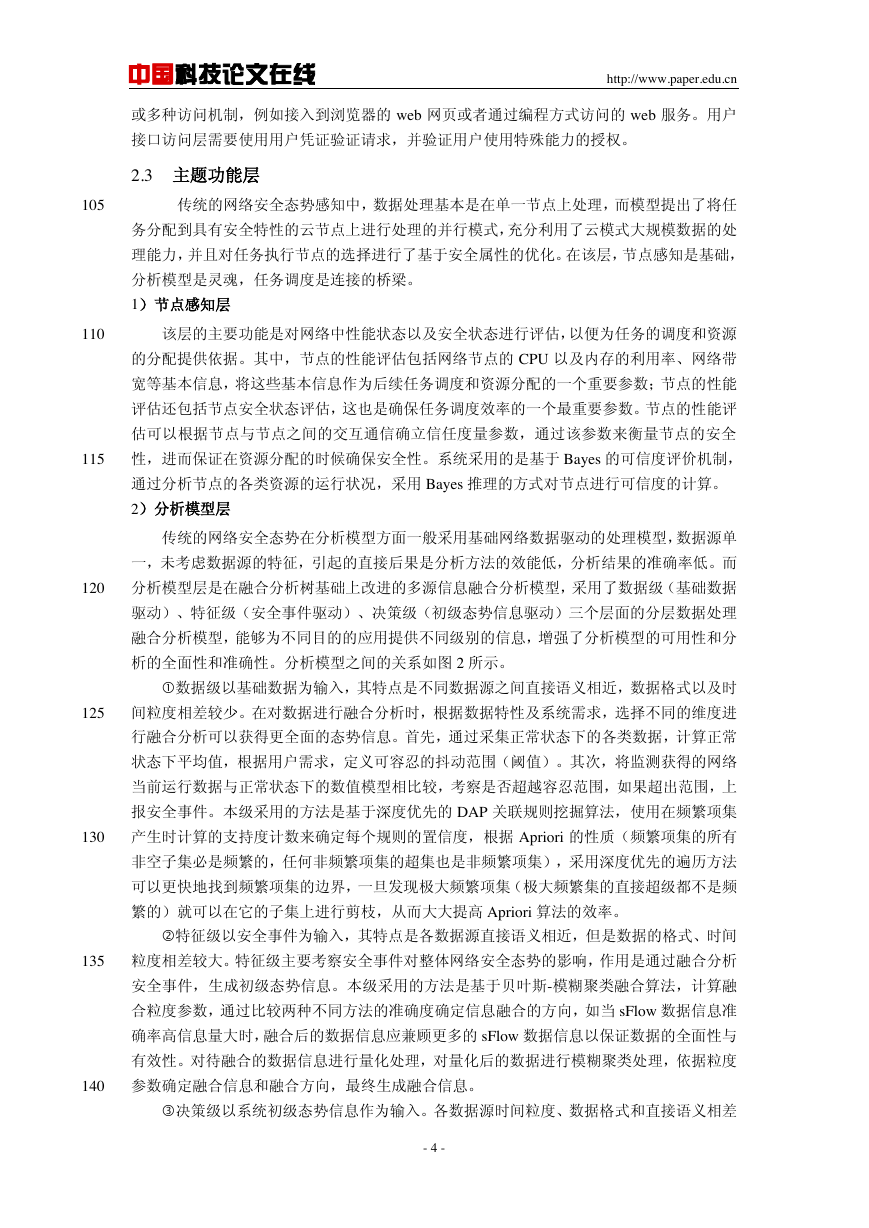

2)分析模型层

传统的网络安全态势在分析模型方面一般采用基础网络数据驱动的处理模型,数据源单

一,未考虑数据源的特征,引起的直接后果是分析方法的效能低,分析结果的准确率低。而

120

分析模型层是在融合分析树基础上改进的多源信息融合分析模型,采用了数据级(基础数据

驱动)、特征级(安全事件驱动)、决策级(初级态势信息驱动)三个层面的分层数据处理

融合分析模型,能够为不同目的的应用提供不同级别的信息,增强了分析模型的可用性和分

析的全面性和准确性。分析模型之间的关系如图 2 所示。

数据级以基础数据为输入,其特点是不同数据源之间直接语义相近,数据格式以及时

125

间粒度相差较少。在对数据进行融合分析时,根据数据特性及系统需求,选择不同的维度进

行融合分析可以获得更全面的态势信息。首先,通过采集正常状态下的各类数据,计算正常

状态下平均值,根据用户需求,定义可容忍的抖动范围(阈值)。其次,将监测获得的网络

当前运行数据与正常状态下的数值模型相比较,考察是否超越容忍范围,如果超出范围,上

报安全事件。本级采用的方法是基于深度优先的 DAP 关联规则挖掘算法,使用在频繁项集

130

产生时计算的支持度计数来确定每个规则的置信度,根据 Apriori 的性质(频繁项集的所有

非空子集必是频繁的,任何非频繁项集的超集也是非频繁项集),采用深度优先的遍历方法

可以更快地找到频繁项集的边界,一旦发现极大频繁项集(极大频繁集的直接超级都不是频

繁的)就可以在它的子集上进行剪枝,从而大大提高 Apriori 算法的效率。

特征级以安全事件为输入,其特点是各数据源直接语义相近,但是数据的格式、时间

135

粒度相差较大。特征级主要考察安全事件对整体网络安全态势的影响,作用是通过融合分析

安全事件,生成初级态势信息。本级采用的方法是基于贝叶斯-模糊聚类融合算法,计算融

合粒度参数,通过比较两种不同方法的准确度确定信息融合的方向,如当 sFlow 数据信息准

确率高信息量大时,融合后的数据信息应兼顾更多的 sFlow 数据信息以保证数据的全面性与

有效性。对待融合的数据信息进行量化处理,对量化后的数据进行模糊聚类处理,依据粒度

140

参数确定融合信息和融合方向,最终生成融合信息。

决策级以系统初级态势信息作为输入。各数据源时间粒度、数据格式和直接语义相差

- 4 -

�

中国科技论文在线

http://www.paper.edu.cn

较大但间接语义相近,因此只能将各数据源独立分析产生的初级态势信息作为本级输入。再

综合考虑用户需求、网络运行态势、安全态势、资产状况、脆弱性等因素,生成高级安全态

势信息。由于不同网络的特征变化及系统的升级等因素的影响,不同网络及同一网络不同时

145

期的网络态势具有诸多不确定性

和多样性。本级引入博弈论思想对网络系统中存在的攻防行为进行分析刻画。网络安全

态势从本质来说是网络攻防双方在特定时间-空间发生“事实”的集合,这些事实由目标及

其之间的关系组成。网络安全状态变化是这些“事实”的集中反映,将网络安全状态变化看

作网络攻击方和防御方控制状态转移的随机博弈过程。

150

图 2 分析模型层次图

Fig. 2 Hierarchical graph of analysis model

3) 任务调度层

155

任务调度是模型的重要组成部分,它根据任务 QoS 需求,采用适当策略把不同的任务

分配到相应的资源节点上去执行,这是个 NP 完全问题。

调度算法是实现任务调度的关键技术,国内外广大学者己经对一些调度算法做出了重要

的贡献,传统的任务调度算法有 Min-min 算法、Max-min 算法、Sufferage 算法等。智能化

的任务调度算法有遗传算法、模拟退火算法、蚁群算法等。然而,目前还没有一种能适用于

160

所有领域,同时获得最佳调度效果的任务调度算法。每一种调度算法都有其应用领域,也有

一定的局限性。以现在使用非常广泛的 Hadoop 架构为例,系统中使用最多的仍然是 FIFO

调度算法。该算法的弊端是:在一个生产型作业被调度之后,系统资源将被长时间占用,之

后的交互型作业由于得不到系统资源而不能及时执行,从而影响了系统的交互能力。

传统的任务调度方法任务调度时间跨度大,而模型采用的是基于改进差分进化算法的任

165

务调度方法,通过初始化种群,变异操作、交叉操作实现任务和节点资源之间的合理映射,

不但保证了良好的 QoS,而且具有更好的任务调度效果。

2.4 节点资源层

虚拟化是云计算的基础,对于用户来说,该技术实现了软硬件分离,用户不需要考虑具

- 5 -

网络数据网络安全态势高级态势信息初级态势信息安全事件数据级特征级决策级�

中国科技论文在线

http://www.paper.edu.cn

体硬件实现,只需在虚拟层环境上运行自己的系统和软件。和传统 IT 资源分配的应用方式

170

相比,虚拟化有以下优势:虚拟化技术可以大大提高资源的利用率;提供相互隔离、安全、

高效的应用执行环境;虚拟化系统能够方便地管理和升级资源。

基于云计算网络安全态势模型节点资源采用准虚拟化的方法。与完全虚拟化技术不同,

准虚拟化技术向虚拟机提供一系列的 API 供虚拟机调用,缩短了 CPU 指令的翻译过程,减

轻了处理器的负担。准虚拟化技术的优点是性能高,经过准虚拟化处理的服务器可与

175

hypervisor 协同工作,其响应能力几乎不亚于未经过虚拟化处理的服务器。总之,采用准虚

拟化技术可以优化系统的性能,达到安全分析结果及时、可靠的可用性目标。

3 结论

文章针对目前网络安全态势感知技术准确度较低、具有单失效点等缺陷,提出了一种基

于云计算环境下的网络安全态势感知分析模型。利用云计算技术解决了节点处理能力弱的问

180

题。以多种数据源为基础的分析模型,解决了态势信息生成准确性问题。对节点可信性的研

究,解决了模型安全性问题。该模型的提出为后续云计算环境下的网络安全态势分析技术的

具体实施奠定了基础。

[参考文献] (References)

185

190

195

Internet Traffic Analysis Method with

[1] Youngseok Lee,Wonchul Kang,Hyeongu Son.An

MapReduce[J].Network Operations and Management Symposium Workshops,2010:357-361.

[2] Chirag N.Modia,Dhiren R. Patela,Avi Patelb,Muttukrishnan Rajarajanb.Integrating Signature Apriori based

Network Intrusion Detection System(NIDS) in Cloud Computing[J].SciVerse Science Direct,2012:905-912.

[3] A.Valdes,K.Skinner.Probabilistic Alert Correlation[C],Proc.of the 4th International Symposium onRecent

Advances in Intrusion Detection,2001:54-68.

[4] H.Debar,A.Wespi,Aggregation and Correlation of Intrusion-decetion Alerts[J].Recent Advances in Intrusion

Detection,Lecture Notes in Computer Science.Berlin:Springer-Verlag.2001:85-103.

[5] 张辉.一种基于云计算的入侵检测系统模型[J].信息网络安全,2011(12):69-71.

[6] 陈伟.基于分布式计算的网络流量异常检测系统[D].北京:北京邮电大学,2009.

[7] 程苗,陈华平.基于 Hadoop 的 Web 日志挖掘[J],计算机工程.2011,37(11):37-39.

[8] 许佳,苏璞睿,符易阳.基于云计算架构的网络入侵协同预警技术[J].计算机工程,2013,39(6):21-33.

- 6 -

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc