2008 年福建普通高中会考信息技术真题

注意事项:

1.本卷共 8 页,答卷前考生务必将自己的姓名、准考证号、考试科目涂写在答题卡上。

2.每小题选出答案后,用 2B 铅笔把答题卡上对应题目的答案标号涂黑。如需改动,用橡

皮擦擦干净后,再选涂其它答案。答案不能答在试题上。

选择题(共 50 题,每题 1 分,每题只有一个正确答案)

1.北京时间 5 月 12 日 14 时 28 分,四川汶川县发生 8.0 级地震。在党中央、国务院的领

导下,全国上下迅速动员,团结一心、众志成城,开展了紧急有序的救灾工作,使灾害

损失降到最低。在这个过程中,主要体现了信息的

A.载体依附性

B.价值性

C.不完全性

D.真伪性

2.下列选项中,属于信息范畴的是

A.赶赴灾区的解放军战士

B.在现场报道的电视台记者

C.救灾指挥部的总指挥员

D.新浪网滚动播出的地震伤亡情况

3. 通过广播和电视跟踪报道 2008 北京奥运圣火在福建的传递盛况,其主要的信息载体形式有

A.声音和文字

B.声音和视频

C.文字和动画

D.声音和动画

4.中国共产党第十七次全国代表大会的实况视频在因特网上传播,世界各地的网民都能通

过网络及时了解会议情况。这主要归功于人类社会发展史上的

A.第二次信息技术革命

B.第三次信息技术革命

C.第四次信息技术革命

D.第五次信息技术革命

5.用计算机制作模拟汽车碰撞的全过程,这里应用了信息技术的

A.虚拟现实技术

C.GPS 全球定位

B.语音技术

D.生物技术

6.下列属于现代通信技术应用的是

A.飞鸽传书

B.IP 电话

C.烽火狼烟

D.动画制作

7.将课本中的“二叉树”结构图输入计算机中,下列合适的设备是

A.扫描仪

B.打印机

C.显示器

D.音箱

8.朋友参加“开心辞典”节目碰到一个有关“更新后的珠穆朗玛峰的具体高度”的难题,

�

他通过电话向你求助,为迅速找出准确的答案,你将选择

A.到图书馆查阅

C.实地测量

B.收看电视

D.上网搜索

9.下列信息来源中,可以通过事物本身直接获取第一手资料的是

A.同学

B.图书

C.事件现场

D.网络

10.使用搜索引擎查找《鲁迅全集》,下列关键词中,最佳的是

A.鲁迅

B.全集

C.鲁迅全集

D.周树人

11.下列选项中,正确的 E-mail 地址是

A.@163.com

C.c:\163\com

B.fjhk@163.com

D.http://www.163.com

12.下列不属于...断点续传下载工具的是

A.网际快车(FlashGet)

B.迅雷(Thunder)

C.网络蚂蚁(NetAnts)

D.动画制作(Flash)

13.URL 路径 http://news.sina.com/index.html 中,“news”部分称为

A.协议

C.帐号

14.Windows 系统自带的网页浏览器是

A.IE

C.ACDSee

B.主机名

D.用户名

B.QQ

D.WinRar

15.复制网页中的信息到“记事本”软件中,能被粘贴的信息是

A.图像

C.声音

16.下列对象中,Word 不能..处理的是

A.视频

C.图片

B.文字

D.动画

B.文字

D.表格

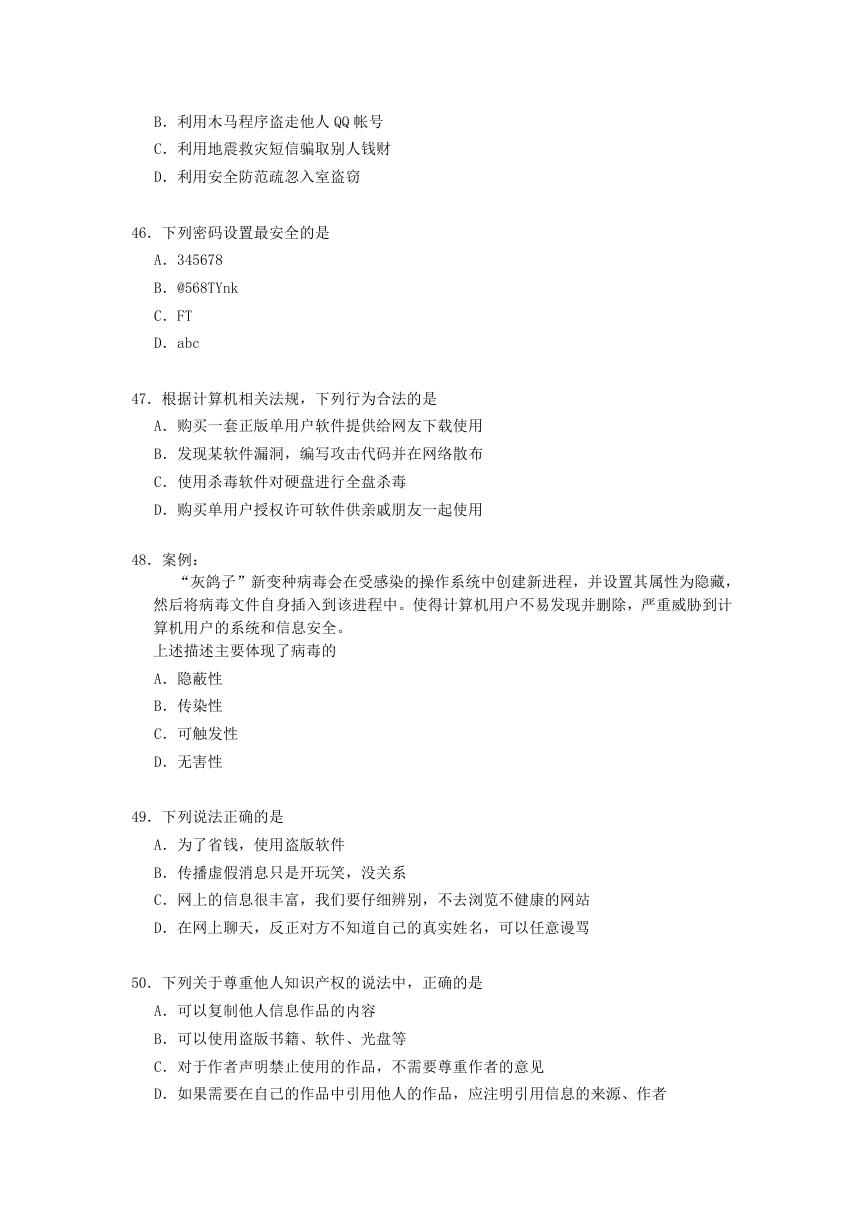

17.如图 1 所示,该文稿片段的排版没有..用到的是

�

A.艺术字

C.字体设置

图 1

B.图文混排

D.竖排文本框

18.在字处理软件中,键盘上键(退格键)的作用是

A.删除光标前的字符B.删除光标后的字符

C.复制光标前的字符D.复制光标后的字符

19.在字处理软件中,剪切选定的文本,不可以...粘贴在

A.Word 文档中

C.记事本文档中

20.Word 文件默认的扩展名是

B.WPS 文档中

D.声音文件中

A..bmp

B..doc

C..wps

D..mp3

21.下列软件中,适用对信息技术期末考试成绩进行排序分析的是

A.PowerPoint

B.Excel

C.记事本

D.千千静听

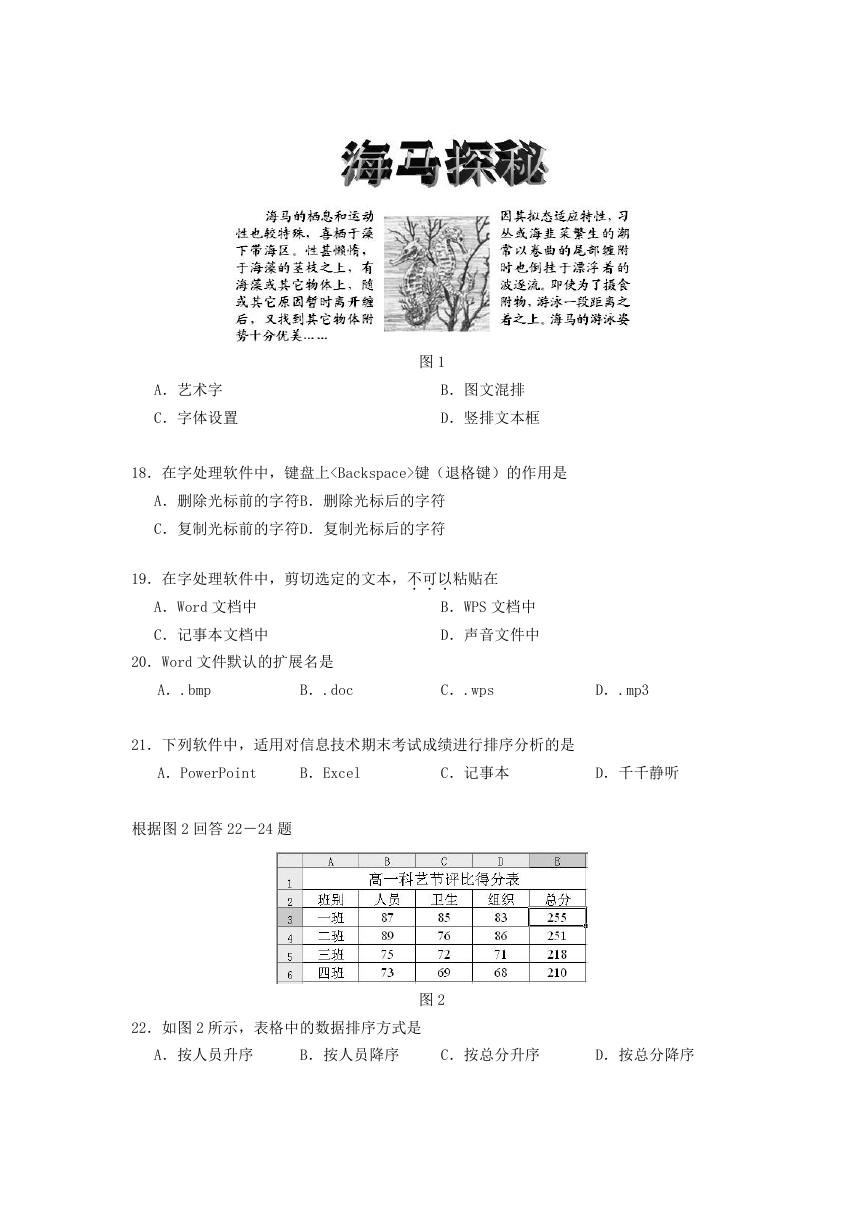

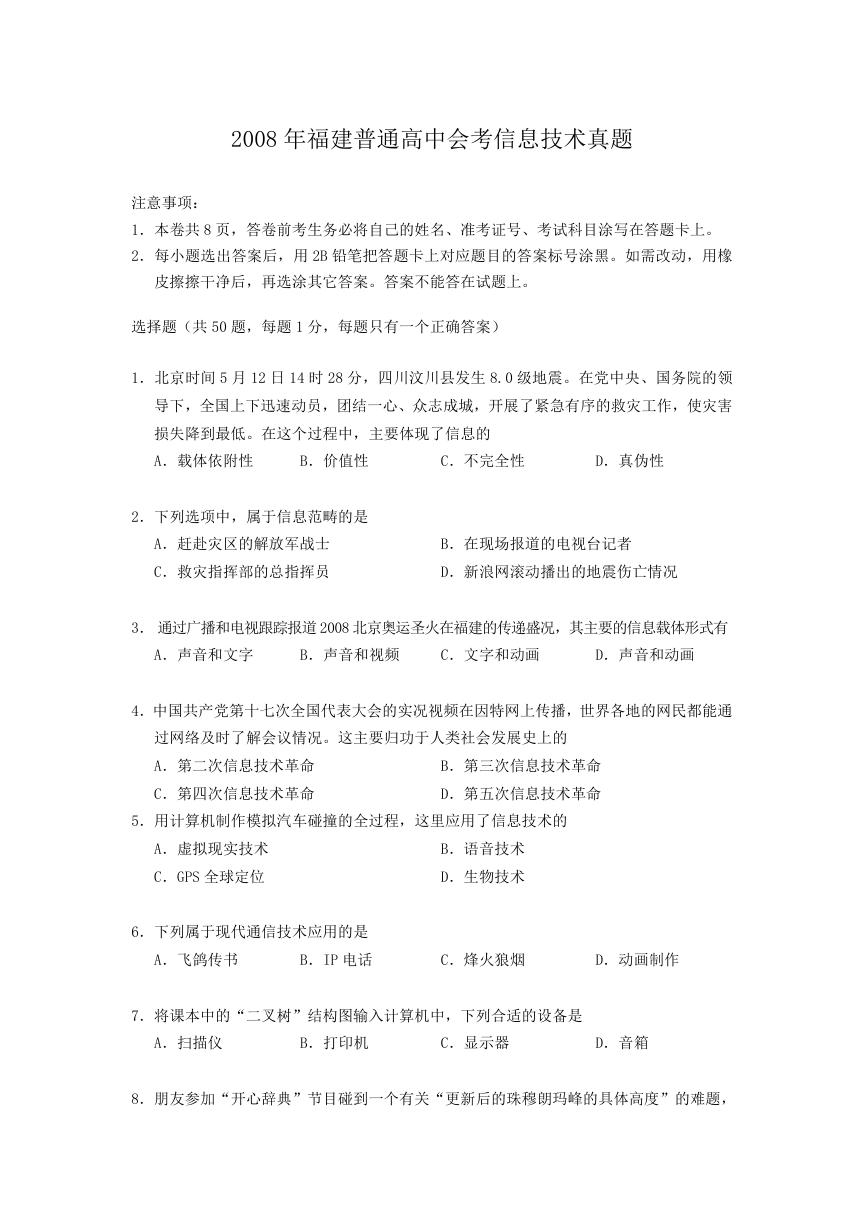

根据图 2 回答 22-24 题

22.如图 2 所示,表格中的数据排序方式是

图 2

A.按人员升序

B.按人员降序

C.按总分升序

D.按总分降序

�

23.如图 2 所示,在 E3 单元格中统计“一班”的总分,应使用的函数是

A.Min

B.Max

C.Average

D.Sum

24.如图 2 所示,分别计算二、三、四班的总分,最快捷操作方式是

A.逐个使用函数计算B.使用计算器计算

C.使用填充柄复制函数

D.逐个使用公式计算

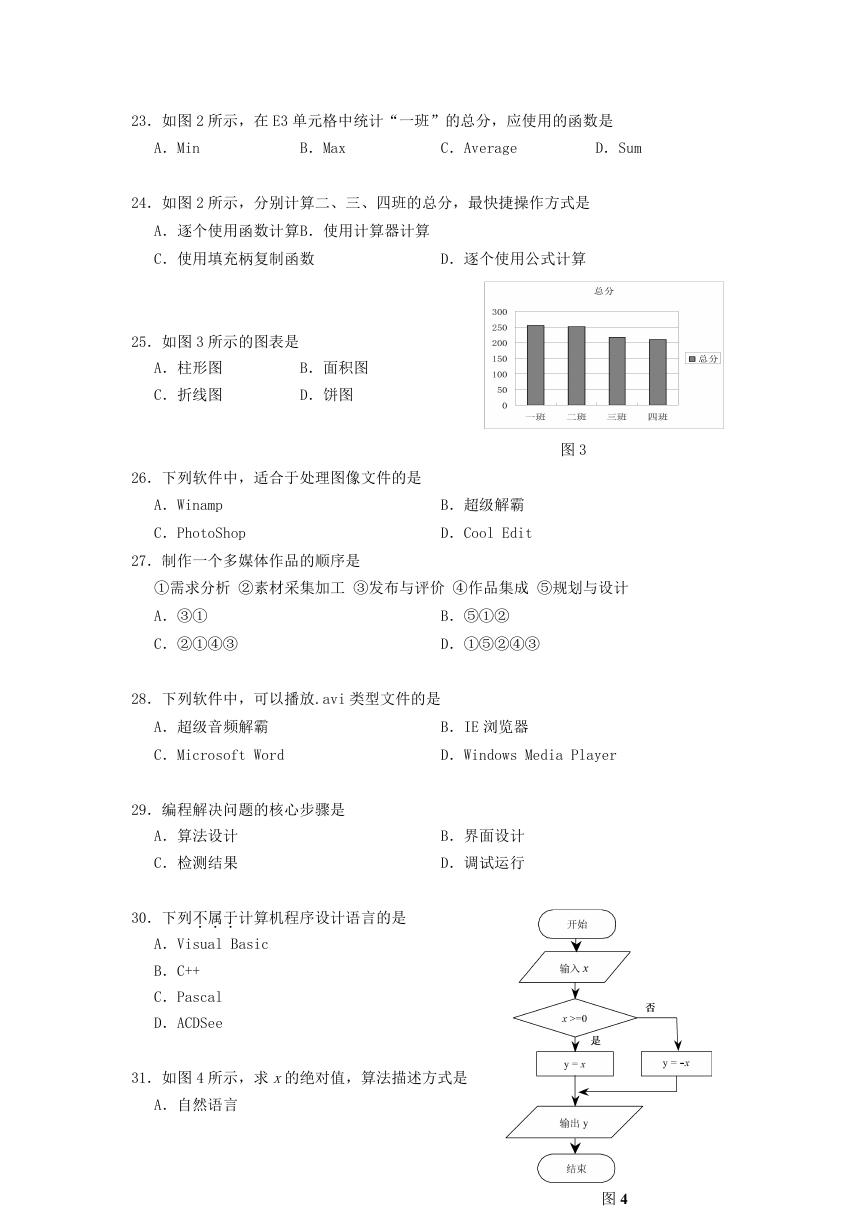

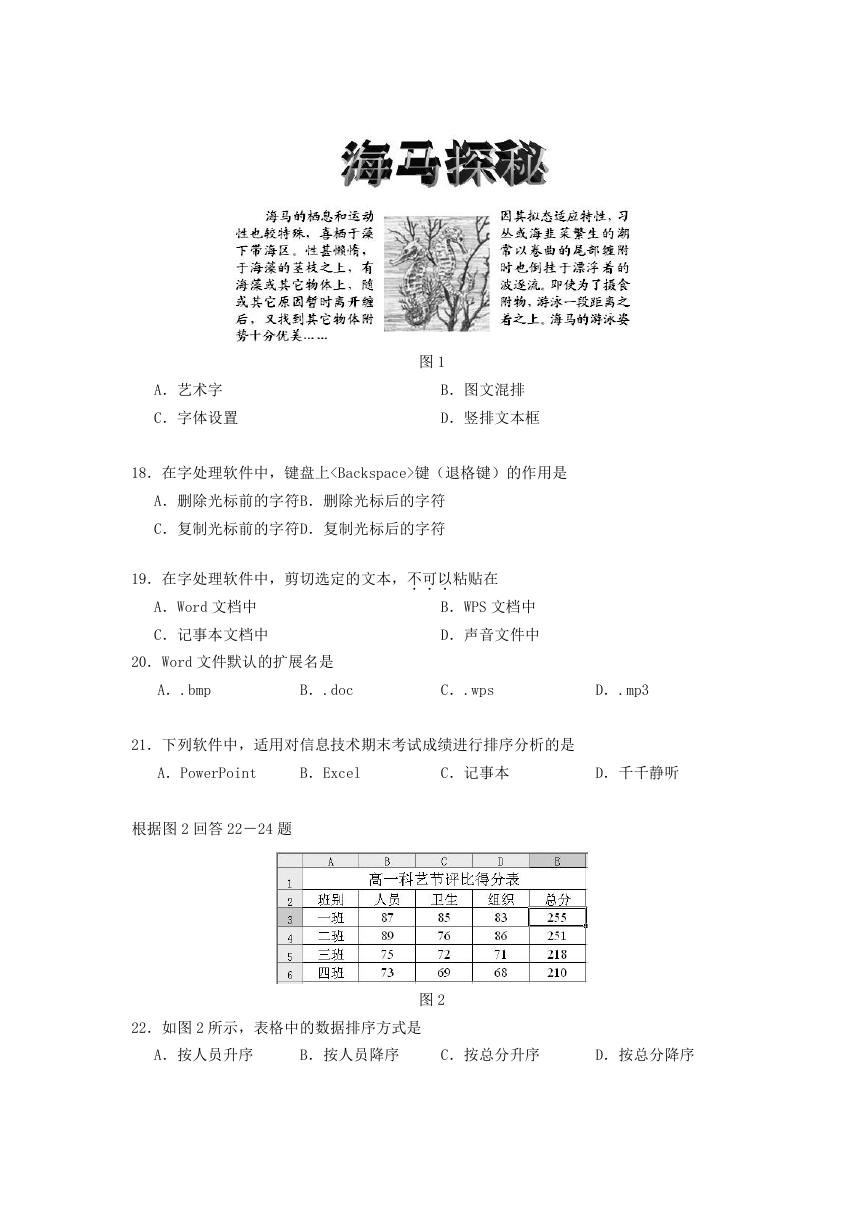

25.如图 3 所示的图表是

A.柱形图

C.折线图

B.面积图

D.饼图

图 3

26.下列软件中,适合于处理图像文件的是

A.Winamp

C.PhotoShop

B.超级解霸

D.Cool Edit

27.制作一个多媒体作品的顺序是

①需求分析 ②素材采集加工 ③发布与评价 ④作品集成 ⑤规划与设计

A.③①

C.②①④③

B.⑤①②

D.①⑤②④③

28.下列软件中,可以播放.avi 类型文件的是

A.超级音频解霸

C.Microsoft Word

B.IE 浏览器

D.Windows Media Player

29.编程解决问题的核心步骤是

A.算法设计

C.检测结果

B.界面设计

D.调试运行

30.下列不属于...计算机程序设计语言的是

A.Visual Basic

B.C++

C.Pascal

D.ACDSee

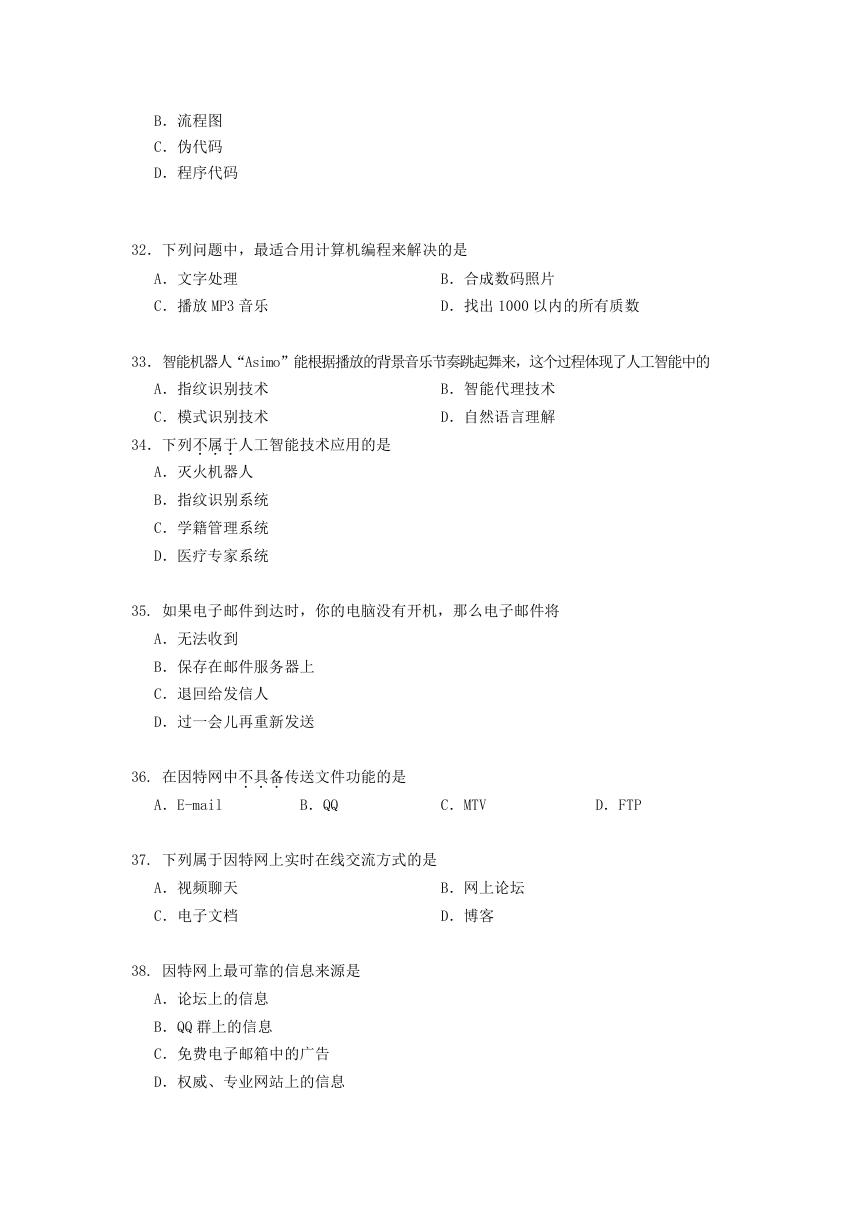

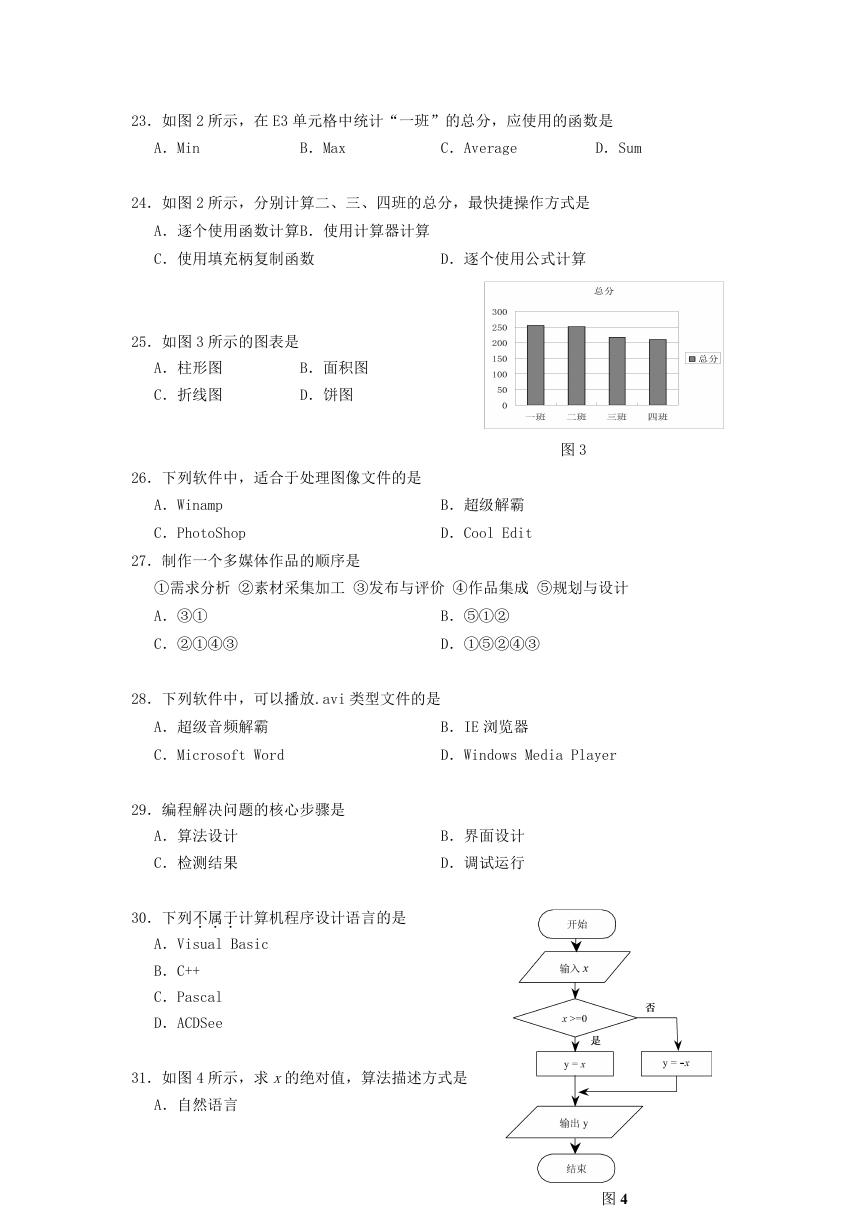

31.如图 4 所示,求 x的绝对值,算法描述方式是

A.自然语言

图 4

�

B.流程图

C.伪代码

D.程序代码

32.下列问题中,最适合用计算机编程来解决的是

A.文字处理

C.播放 MP3 音乐

B.合成数码照片

D.找出 1000 以内的所有质数

33.智能机器人“Asimo”能根据播放的背景音乐节奏跳起舞来,这个过程体现了人工智能中的

A.指纹识别技术

C.模式识别技术

B.智能代理技术

D.自然语言理解

34.下列不属于...人工智能技术应用的是

A.灭火机器人

B.指纹识别系统

C.学籍管理系统

D.医疗专家系统

35. 如果电子邮件到达时,你的电脑没有开机,那么电子邮件将

A.无法收到

B.保存在邮件服务器上

C.退回给发信人

D.过一会儿再重新发送

36. 在因特网中不具备...传送文件功能的是

A.E-mail

B.QQ

C.MTV

D.FTP

37. 下列属于因特网上实时在线交流方式的是

A.视频聊天

C.电子文档

B.网上论坛

D.博客

38. 因特网上最可靠的信息来源是

A.论坛上的信息

B.QQ 群上的信息

C.免费电子邮箱中的广告

D.权威、专业网站上的信息

�

39. 如图 5 所示,利用 Windows 资源管理器对计算机中多媒体

信息资源进行分类管理。其中“多媒体信息”文件夹下子

文件夹个数是

A.1 个

B.3 个

C.4 个

D.6 个

40. 下列属于数据库应用系统的是

A.纸质的中学生学籍卡

B.纸质的中学生成长记录袋

C.福建省中学生学籍管理系统

D.用字处理软件制作综合素质评定表

图 5

41.在国家图书馆 www.nlc.gov.cn 上进行电子书刊目录查询,实际上查询的是

A.电子表格

C.数据库

42.下列属于数据库管理系统的是

A.OutLook

C.Excel

B.文档文件

D.文本文件

B.WinZIP

D.Access

43.怀疑计算机感染病毒后,首先应采取的合理措施是

A.重新安装操作系统

B.用防病毒软件查杀病毒

C.对所有磁盘进行格式化

D.立即关机,以后不再使用

44.危害网络信息安全的黑客是指

A.原创信息制造者

B.擅长动画制作者

C.网络非法入侵者

D.经常在论坛上发布信息者

45.下列行为中,与信息安全不相关...的是

A.利用银行系统漏洞,侵入并盗走他人存款

�

B.利用木马程序盗走他人 QQ 帐号

C.利用地震救灾短信骗取别人钱财

D.利用安全防范疏忽入室盗窃

46.下列密码设置最安全的是

A.345678

B.@568TYnk

C.FT

D.abc

47.根据计算机相关法规,下列行为合法的是

A.购买一套正版单用户软件提供给网友下载使用

B.发现某软件漏洞,编写攻击代码并在网络散布

C.使用杀毒软件对硬盘进行全盘杀毒

D.购买单用户授权许可软件供亲戚朋友一起使用

48.案例:

“灰鸽子”新变种病毒会在受感染的操作系统中创建新进程,并设置其属性为隐藏,

然后将病毒文件自身插入到该进程中。使得计算机用户不易发现并删除,严重威胁到计

算机用户的系统和信息安全。

上述描述主要体现了病毒的

A.隐蔽性

B.传染性

C.可触发性

D.无害性

49.下列说法正确的是

A.为了省钱,使用盗版软件

B.传播虚假消息只是开玩笑,没关系

C.网上的信息很丰富,我们要仔细辨别,不去浏览不健康的网站

D.在网上聊天,反正对方不知道自己的真实姓名,可以任意谩骂

50.下列关于尊重他人知识产权的说法中,正确的是

A.可以复制他人信息作品的内容

B.可以使用盗版书籍、软件、光盘等

C.对于作者声明禁止使用的作品,不需要尊重作者的意见

D.如果需要在自己的作品中引用他人的作品,应注明引用信息的来源、作者

�

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc