一次网络攻击案例分析

―― By Heaven 于杭州于杭州于杭州于杭州

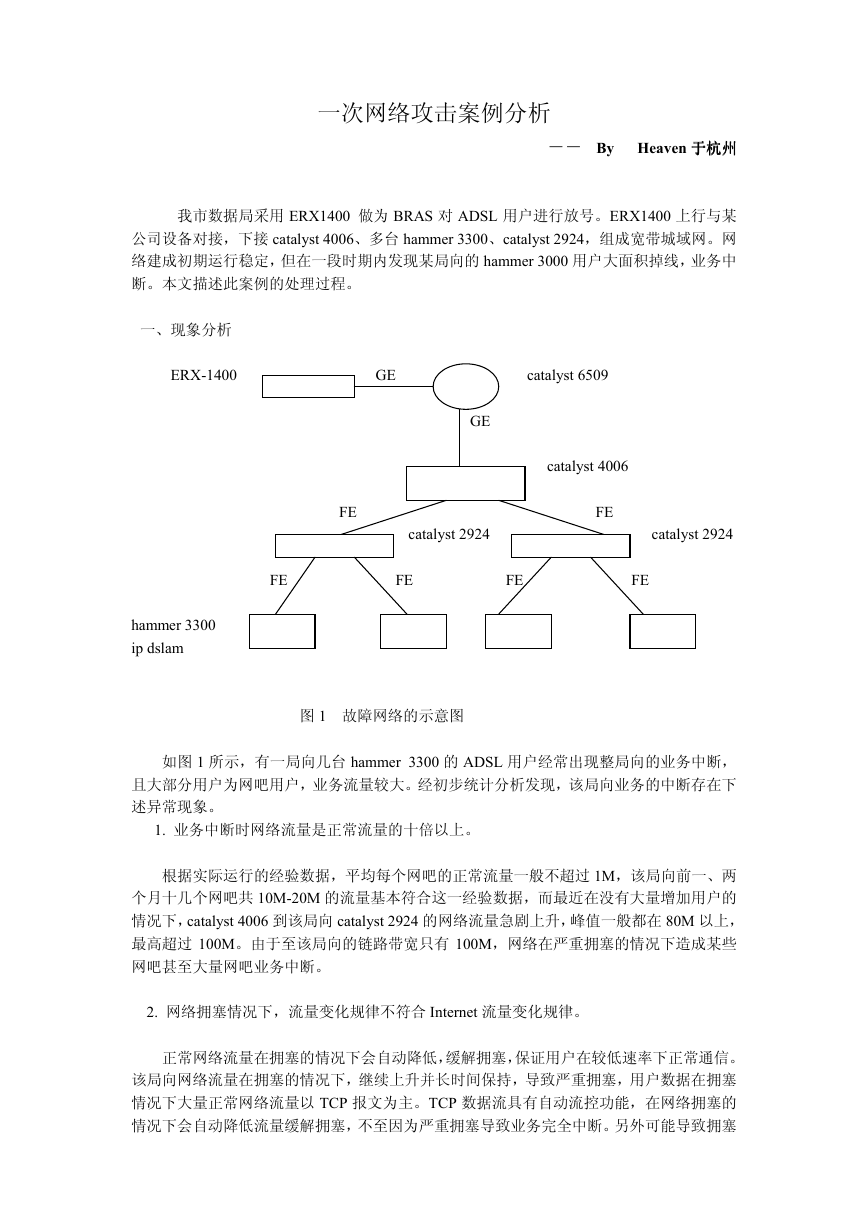

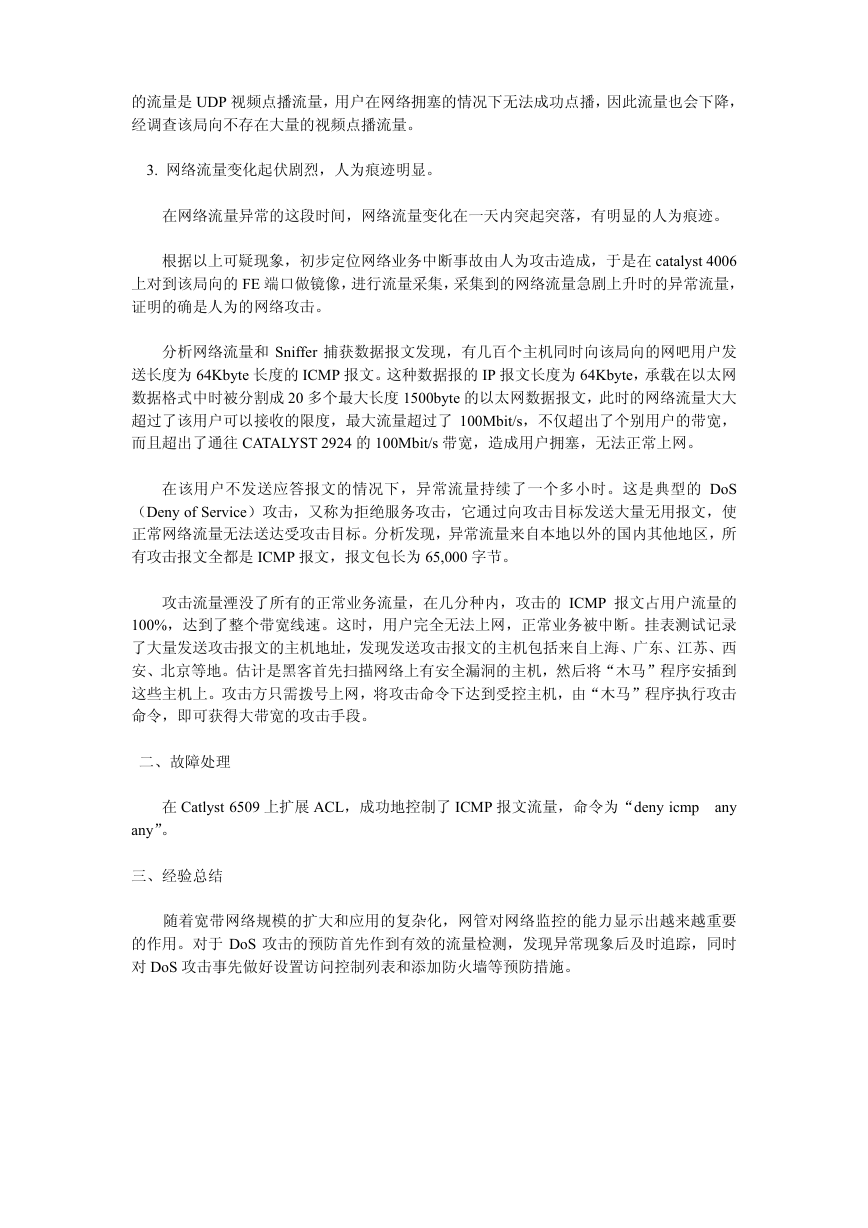

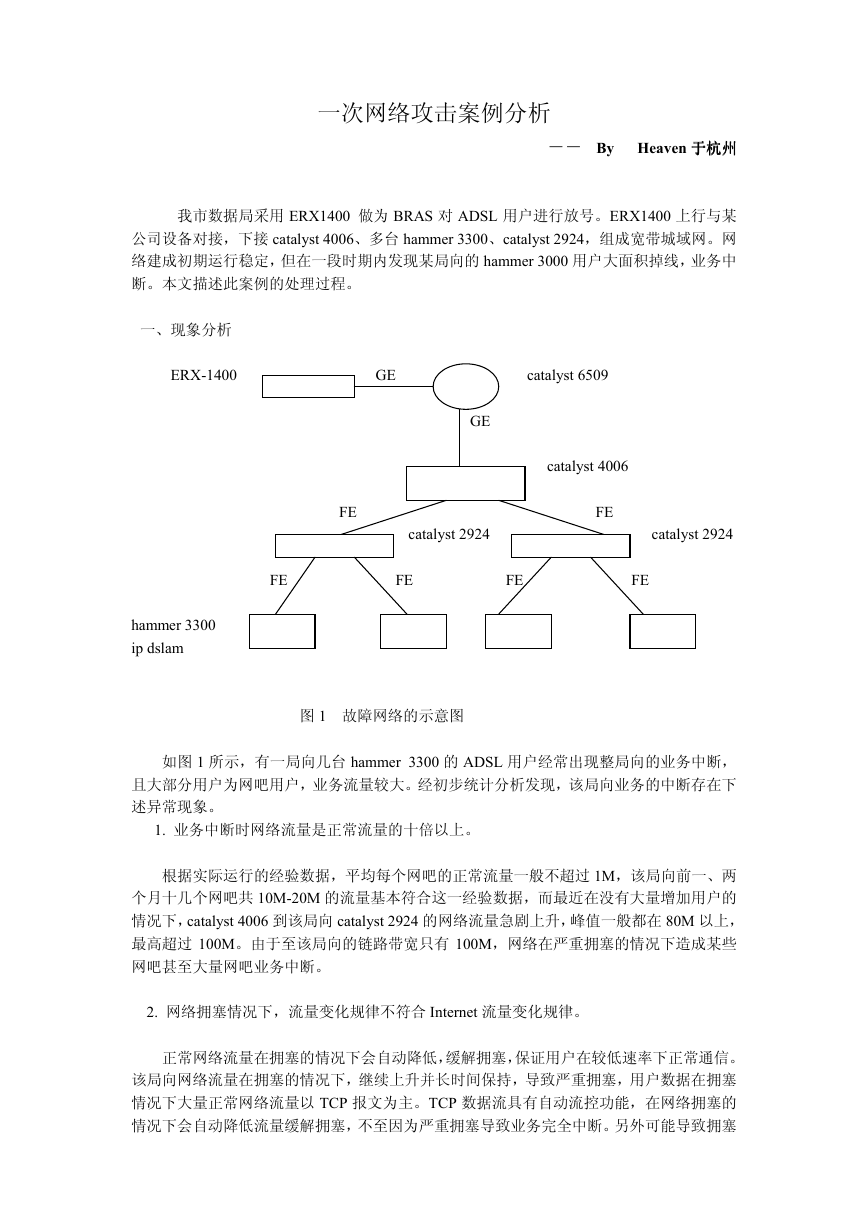

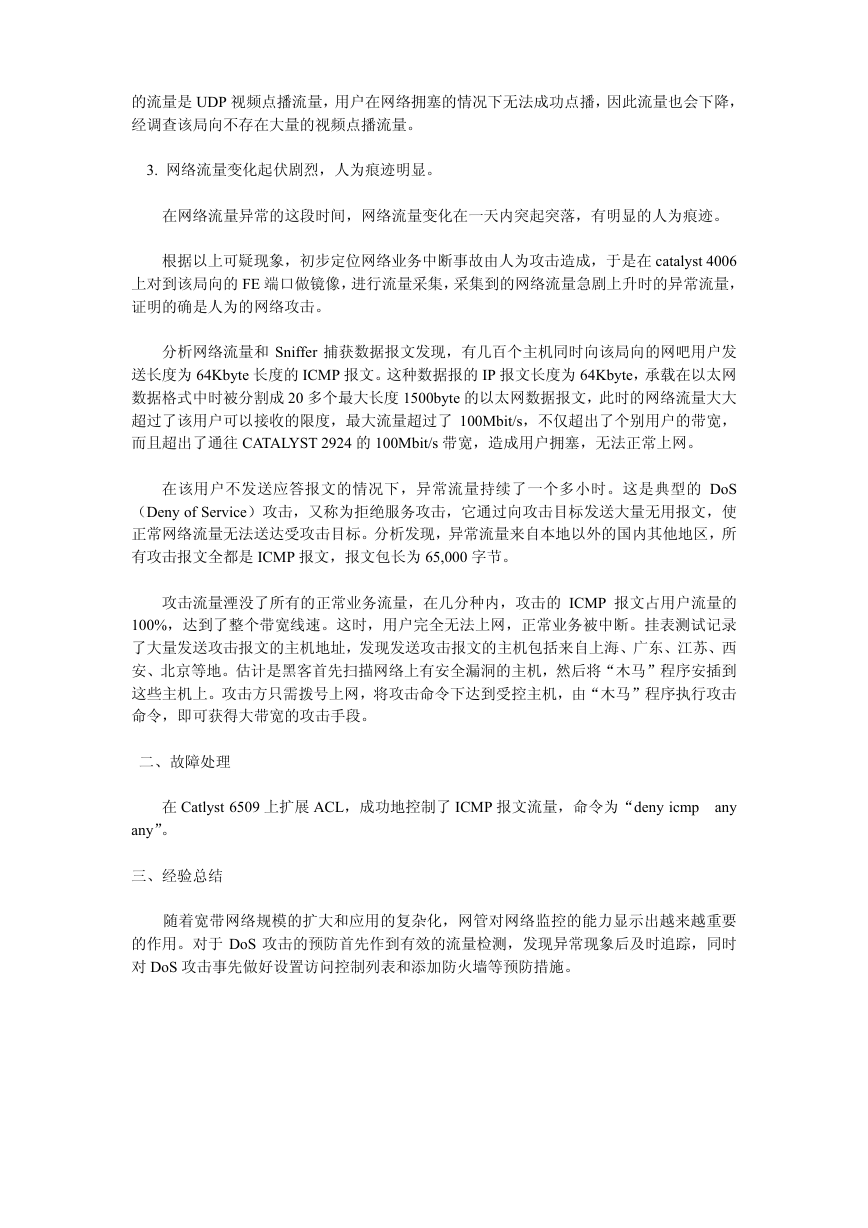

我市数据局采用 ERX1400 做为 BRAS 对 ADSL 用户进行放号。ERX1400 上行与某

公司设备对接,下接 catalyst 4006、多台 hammer 3300、catalyst 2924,组成宽带城域网。网

络建成初期运行稳定,但在一段时期内发现某局向的 hammer 3000 用户大面积掉线,业务中

断。本文描述此案例的处理过程。

一、现象分析

ERX-1400 GE catalyst 6509

GE

catalyst 4006

FE FE

catalyst 2924 catalyst 2924

FE FE FE FE

hammer 3300

ip dslam

图 1 故障网络的示意图

如图 1 所示,有一局向几台 hammer 3300 的 ADSL 用户经常出现整局向的业务中断,

且大部分用户为网吧用户,业务流量较大。经初步统计分析发现,该局向业务的中断存在下

述异常现象。

1. 业务中断时网络流量是正常流量的十倍以上。

根据实际运行的经验数据,平均每个网吧的正常流量一般不超过 1M,该局向前一、两

个月十几个网吧共 10M-20M 的流量基本符合这一经验数据,而最近在没有大量增加用户的

情况下,catalyst 4006 到该局向 catalyst 2924 的网络流量急剧上升,峰值一般都在 80M 以上,

最高超过 100M。由于至该局向的链路带宽只有 100M,网络在严重拥塞的情况下造成某些

网吧甚至大量网吧业务中断。

2. 网络拥塞情况下,流量变化规律不符合 Internet 流量变化规律。

正常网络流量在拥塞的情况下会自动降低,缓解拥塞,保证用户在较低速率下正常通信。

该局向网络流量在拥塞的情况下,继续上升并长时间保持,导致严重拥塞,用户数据在拥塞

情况下大量正常网络流量以 TCP 报文为主。TCP 数据流具有自动流控功能,在网络拥塞的

情况下会自动降低流量缓解拥塞,不至因为严重拥塞导致业务完全中断。另外可能导致拥塞

�

的流量是 UDP 视频点播流量,用户在网络拥塞的情况下无法成功点播,因此流量也会下降,

经调查该局向不存在大量的视频点播流量。

3. 网络流量变化起伏剧烈,人为痕迹明显。

在网络流量异常的这段时间,网络流量变化在一天内突起突落,有明显的人为痕迹。

根据以上可疑现象,初步定位网络业务中断事故由人为攻击造成,于是在 catalyst 4006

上对到该局向的 FE 端口做镜像,进行流量采集,采集到的网络流量急剧上升时的异常流量,

证明的确是人为的网络攻击。

分析网络流量和 Sniffer 捕获数据报文发现,有几百个主机同时向该局向的网吧用户发

送长度为 64Kbyte 长度的 ICMP 报文。这种数据报的 IP 报文长度为 64Kbyte,承载在以太网

数据格式中时被分割成 20 多个最大长度 1500byte 的以太网数据报文,此时的网络流量大大

超过了该用户可以接收的限度,最大流量超过了 100Mbit/s,不仅超出了个别用户的带宽,

而且超出了通往 CATALYST 2924 的 100Mbit/s 带宽,造成用户拥塞,无法正常上网。

在该用户不发送应答报文的情况下,异常流量持续了一个多小时。这是典型的 DoS

(Deny of Service)攻击,又称为拒绝服务攻击,它通过向攻击目标发送大量无用报文,使

正常网络流量无法送达受攻击目标。分析发现,异常流量来自本地以外的国内其他地区,所

有攻击报文全都是 ICMP 报文,报文包长为 65,000 字节。

攻击流量湮没了所有的正常业务流量,在几分种内,攻击的 ICMP 报文占用户流量的

100%,达到了整个带宽线速。这时,用户完全无法上网,正常业务被中断。挂表测试记录

了大量发送攻击报文的主机地址,发现发送攻击报文的主机包括来自上海、广东、江苏、西

安、北京等地。估计是黑客首先扫描网络上有安全漏洞的主机,然后将“木马”程序安插到

这些主机上。攻击方只需拨号上网,将攻击命令下达到受控主机,由“木马”程序执行攻击

命令,即可获得大带宽的攻击手段。

二、故障处理

在 Catlyst 6509 上扩展 ACL,成功地控制了 ICMP 报文流量,命令为“deny icmp any

any”。

三、经验总结

随着宽带网络规模的扩大和应用的复杂化,网管对网络监控的能力显示出越来越重要

的作用。对于 DoS 攻击的预防首先作到有效的流量检测,发现异常现象后及时追踪,同时

对 DoS 攻击事先做好设置访问控制列表和添加防火墙等预防措施。

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc