2015 下半年嵌入式系统设计师考试真题及答案-上午卷

1、CPU 是在(1)结束时响应 DMA 请求的。

A. —条指令执行

B. —段程序

C. 一个时钟周期

D. —个总线周期

答案: D

DMA 控制器在需要的时候代替 CPU 作为总线主设备,在不受 CPU 干预的情况下,控制 I/O 设

备与系统主存之间的直接数据传输。DMA 操作占用的资源是系统总线,而 CPU 并非在整个指

令执行期间即指令周期内都会使用总线,故 DMA 请求的检测点设置在每个机器周期也即总线

周期结束时执行,这样使得总线利用率最高。

2、虚拟存储体系由(2)两级存储器构成。

A. 主存-辅存

B. 寄存器-Cache

C. 寄存器-主存

D.

答案: A

本题考查计算机组成原理的基础知识。

Cache-主存

计算机中不同容量、不同速度、不同访问形式、不同用途的各种存储器形成的是一种层次结

构的存储系统。所有的存储器设备按照一定的层次逻辑关系通过软硬件连接起来,并进行有

效的管理,就形成了存储体系。不同层次上的存储器发挥着不同的作用。一般计算机系统中

主要有两种存储体系:Cache 存储体系由 Cache 和主存储器构成,主要目的是提高存储器速

度,对系统程序员以上均透明;虚拟存储体系由主夺储器和在线磁盘存储器等辅存构成,主

要目的是扩大存储器容量,对应用程序员透明。

3、浮点数能够表示的数的范围是由其(3)的位数决定的。

A. 尾数

B. 阶码

C. 数符

D. 阶符

答案: B

在计算机中使用了类似于十进制科学计数法的方法来表示二进制实数,因其表示不同的数时

小数点位置的浮动不固定而取名浮点数表示法。浮点数编码由两部分组成:阶码(即指数,

为带符号定点整数,常用移码表示,也有用补码的)和尾数(是定点纯小数,常用补码表示,

或原码表示)。因此可以知道,浮点数的精度由尾数的位数决定,表示范围的大小则主要由

阶码的位数决定。

4、在机器指令的地址字段中,直接指出操作数本身的寻址方式称为(4)。

A. 隐含寻址

B. 寄存器寻址

C. 立即寻址

D. 直接寻址

�

答案: C

随着主存增加,指令本身很难保证直接反映操作数的值或其地址,必须通过某种映射方式实

现对所需操作数的获取。指令系统中将这种映射方式称为寻址方式,即指令按什么方式寻找

(或访问)到所需的操作数或信息(例如转移地址信息等)。可以被指令访问到的数据和信息包

括通用寄存器、主存、堆栈及外设端口寄存器等。

指令中地址码字段直接给出操作数本身,而不是其访存地址,不需要访问任何地址的寻址方

式被称为立即寻址。

5、内存按字节编址从 B3000H 到 DABFFH 的区域其存储容量为(5)。

A.

B.

C.

D.

123KB

159KB

163KB

194KB

答案: B

直接计算 16 进制地址包含的存储单元个数即可。

DABFFH-B3000H+1=27C00H=162816=159k,按字节编址,故此区域的存储容量为 159KB。

6、CISC 是(6)的简称。

A. 复杂指令系统计算机

B. 超大规模集成电路

C. 精简指令系统计算机

D. 超长指令字

答案: A

计算机技术发展使得机器性能提高,随着高级语言的发展,程序员需要更强大的命令,指令

集往往结合应用需要不断扩展,推动了指令集越来越复杂,形成了 CISC,即 Complex

Instruction Set Computer,就是使用复杂指令集系统的计算机。与其对应的是 RISC,即

Reduced Instruction Set Computer,精简指令集系统的计算机。

7、(7)不属于主动攻击。

A. 流量分析

B. 重放

C.

D. 拒绝服务

IP 地址欺骗

答案: A

本题考查网络攻击的基础知识。

网络攻击有主动攻击和被动攻击两类。其中主动攻击是指通过一系列的方法,主动地向被攻

击对象实施破坏的一种攻击方式,例如重放攻击、IP 地址欺骗、拒绝服务攻击等均属于攻

击者主动向攻击对象发起破坏性攻击的方式。流量分析攻击是通过持续检测现有网络中的流

量变化或者变化趋势,从而得到相应信息的一种被动攻击方式。

8、防火墙不具备(8)功能。

A. 记录访问过程

B. 査毒

C. 包过滤

�

D. 代理

答案: B

防火墙是一种放置在网络边界上,用于保护内部网络安全的网络设备。它通过对流经的数据

流进行分析和检查,可实现对数据包的过滤、保存用户访问网络的记录和服务器代理功能。

防火墙不具备检查病毒的功能。

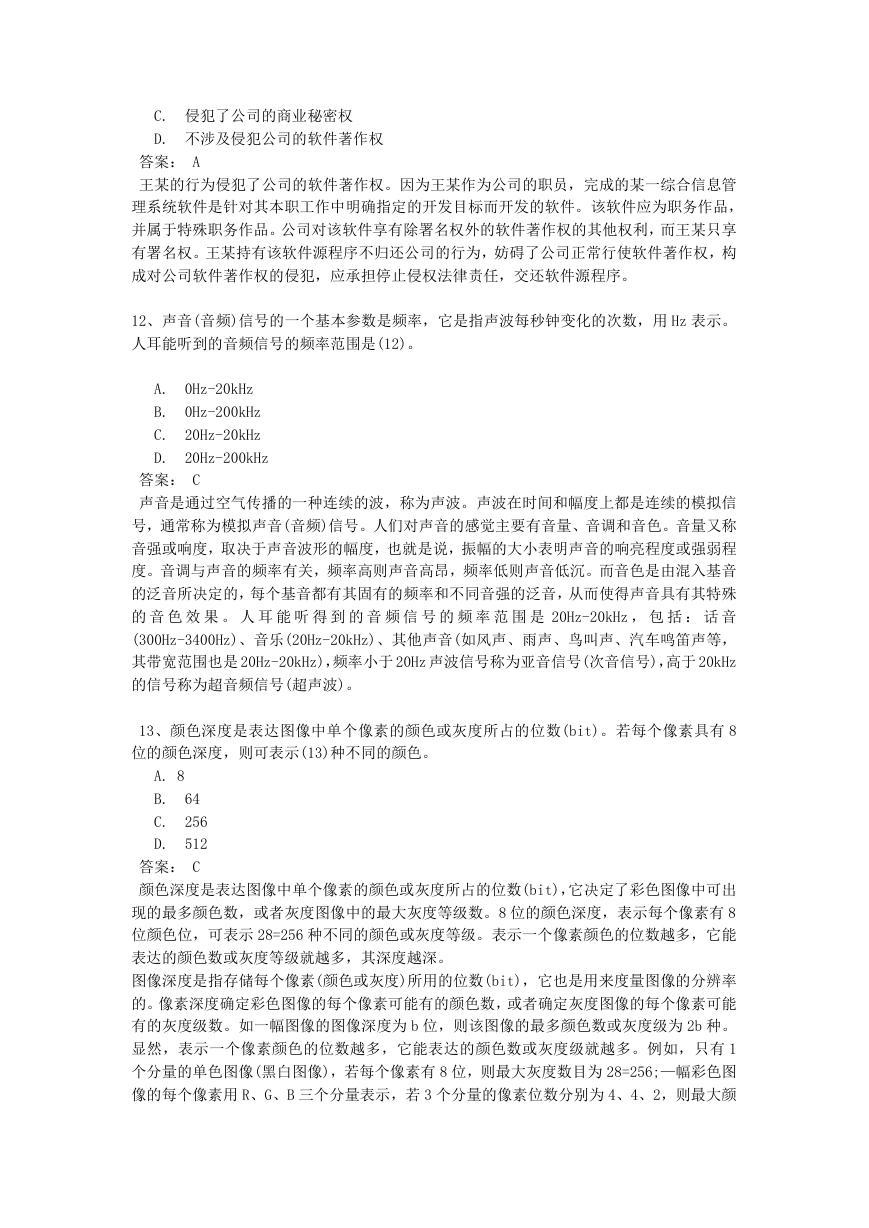

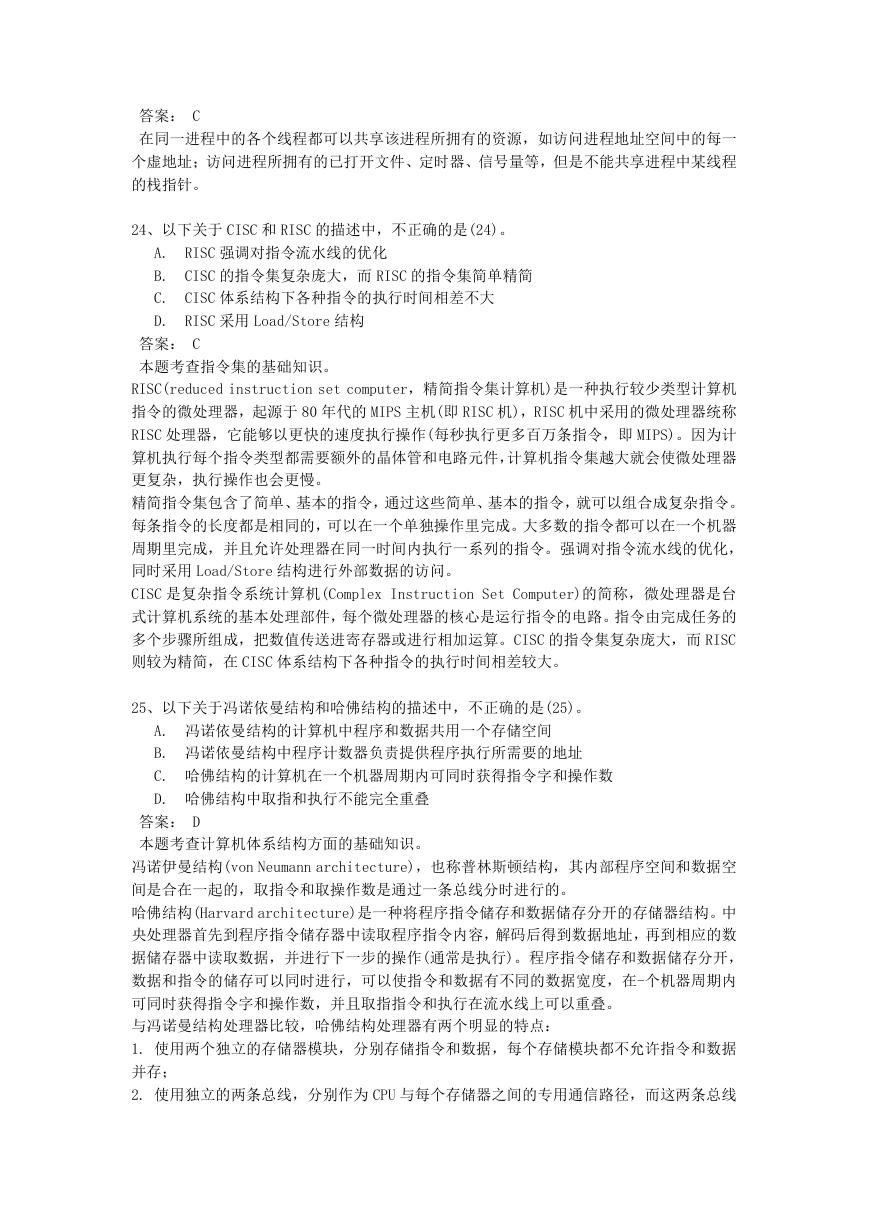

9、根据下图所示的输出信息,可以确定的是:(9)。

192.168.0.200 正在与 128.105.129.30 建立连接

A. 本地主机正在使用的端口号是公共端口号

B.

C. 本地主机与 202.100.112.12 建立了安全连接

D. 本地主机正在与 100.29.200.110 建立连接

答案: C

从 netstat-n 的输出信息中可以看出,本地主机 192.168.0.200 使用的端口号 2011、2038、

2052 都不是公共端口号。根据状态提示信息,其中已经与主机 128.105.129.30 建立了连接,

与主机 100.29.200.110 正在等待建立连接,与主机 202.100.112.12 已经建立了安全连接。

10、以下著作权权利中,(10)的保护期受时间限制。

A. 署名权

B. 修改权

C. 发表权

D. 保护作品完整权

答案: C

我国著作权法在第 10 条对权利内容作了较为详尽而具体的规定,指明著作权的内容包括人

身权利和财产权利。著作人身权是指作者享有的与其作品有关的以人格利益为内容的权利,

也称为精神权利,包括发表权、署名权、修改权和保护作品完整权。著作人身权与作者的身

份紧密联系,永远属于作者本人,即使作者死亡,其他任何人不能再拥有它。所以,我国著

作权法第 20 条规定“作者的署名权、修改权、保护作品完整权的保护期不受限制。”

发表权是属于人身权利,但发表权是一次性权利,即发表权行使一次后,不再享有发表权。

发表权是指决定作品是否公之于众的权利,作品一经发表,就处于公知状态,对处于公知状

态的作品,作者不再享有发表权,以后再次使用作品与发表权无关,而是行使作品的使用权。

11、软件设计师王某在其公司的某一综合信息管理系统软件开发工作中承担了大部分程序设

计工作。该系统交付用户,投入试运行后,王某辞职离开公司,并带走了该综合信息管理系

统的源程序,拒不交还公司。王某认为,综合信息管理系统源程序是他独立完成的,他是综

合信息管理系统源程序的软件著作权人。王某的行为(11)。

A. 侵犯了公司的软件著作权

B. 未侵犯公司的软件著作权

�

C. 侵犯了公司的商业秘密权

D. 不涉及侵犯公司的软件著作权

答案: A

王某的行为侵犯了公司的软件著作权。因为王某作为公司的职员,完成的某一综合信息管

理系统软件是针对其本职工作中明确指定的开发目标而开发的软件。该软件应为职务作品,

并属于特殊职务作品。公司对该软件享有除署名权外的软件著作权的其他权利,而王某只享

有署名权。王某持有该软件源程序不归还公司的行为,妨碍了公司正常行使软件著作权,构

成对公司软件著作权的侵犯,应承担停止侵权法律责任,交还软件源程序。

12、声音(音频)信号的一个基本参数是频率,它是指声波每秒钟变化的次数,用 Hz 表示。

人耳能听到的音频信号的频率范围是(12)。

A.

B.

C.

D.

0Hz-20kHz

0Hz-200kHz

20Hz-20kHz

20Hz-200kHz

答案: C

声音是通过空气传播的一种连续的波,称为声波。声波在时间和幅度上都是连续的模拟信

号,通常称为模拟声音(音频)信号。人们对声音的感觉主要有音量、音调和音色。音量又称

音强或响度,取决于声音波形的幅度,也就是说,振幅的大小表明声音的响亮程度或强弱程

度。音调与声音的频率有关,频率高则声音高昂,频率低则声音低沉。而音色是由混入基音

的泛音所决定的,每个基音都有其固有的频率和不同音强的泛音,从而使得声音具有其特殊

的 音 色 效 果 。 人 耳 能 听 得 到 的 音 频 信 号 的 频 率 范 围 是 20Hz-20kHz , 包 括 : 话 音

(300Hz-3400Hz)、音乐(20Hz-20kHz)、其他声音(如风声、雨声、鸟叫声、汽车鸣笛声等,

其带宽范围也是 20Hz-20kHz),频率小于 20Hz 声波信号称为亚音信号(次音信号),高于 20kHz

的信号称为超音频信号(超声波)。

13、颜色深度是表达图像中单个像素的颜色或灰度所占的位数(bit)。若每个像素具有 8

位的颜色深度,则可表示(13)种不同的颜色。

A. 8

B.

C.

D.

64

256

512

答案: C

颜色深度是表达图像中单个像素的颜色或灰度所占的位数(bit),它决定了彩色图像中可出

现的最多颜色数,或者灰度图像中的最大灰度等级数。8 位的颜色深度,表示每个像素有 8

位颜色位,可表示 28=256 种不同的颜色或灰度等级。表示一个像素颜色的位数越多,它能

表达的颜色数或灰度等级就越多,其深度越深。

图像深度是指存储每个像素(颜色或灰度)所用的位数(bit),它也是用来度量图像的分辨率

的。像素深度确定彩色图像的每个像素可能有的颜色数,或者确定灰度图像的每个像素可能

有的灰度级数。如一幅图像的图像深度为 b 位,则该图像的最多颜色数或灰度级为 2b 种。

显然,表示一个像素颜色的位数越多,它能表达的颜色数或灰度级就越多。例如,只有 1

个分量的单色图像(黑白图像),若每个像素有 8 位,则最大灰度数目为 28=256;—幅彩色图

像的每个像素用 R、G、B 三个分量表示,若 3 个分量的像素位数分别为 4、4、2,则最大颜

�

色数目为 24+4+2=210=1024,就是说像素的深度为 10 位,每个像素可以是 210 种颜色中的

一种。本题给出 8 位的颜色深度,则表示该图像具有 28=256 种不同的颜色或灰度等级。

14、视觉上的颜色可用亮度、色调和饱和度 3 个特征来描述。其中饱和度是指颜色的(14)。

A. 种数

B. 纯度

C. 感觉

D. 存储量

答案: B

饱和度是指颜色的纯度,即颜色的深浅,或者说掺入白光的程度,对于同一色调的彩色光,

饱和度越深颜色越纯。当红色加入白光之后冲淡为粉红色,其基本色_周仍然是红色,但饱

和度降低。也就是说,饱和度与亮度有关,若在饱和的彩色光中增如白光的成分,即增加了

光能,而变得更亮了,但是其饱和度却降低了。对于同一色调的彩色光,饱和度越高,颜色

越纯。如果在某色调的彩色光中,掺入其他彩色光,将引起色调的变化,而改变白光的成分

只引起饱和度的变化。高饱和度的深色光可掺入白色光被冲淡,降为低饱和度的淡色光。例

如,一束高饱和度的蓝色光投射到屏幕上会被看成深蓝色光,若再将一束白色光也投射到屏

幕上并与深蓝色重叠,则深蓝色变成淡蓝色,而且投射的白色光越强,颜色越淡,即饱和度

越低。相反,由于在彩色电视的屏幕上的亮度过高,则饱和度降低,颜色被冲淡,这时可以

降低亮度(白光)而使饱和度增大,颜色加深。

当彩色的饱和度降低时,其固有色彩特性也被降低和发生变化。例如,红色与绿色配置在一

起,往往具有一种对比效果,但只有当红色与绿色都呈现饱和状态时,其对比效果才比较强

烈。如果红色与绿色的饱和度都降低,红色变成浅红或暗红,绿色变成浅绿或深绿,再把它

们配置在一起时相互的对比特征就会减弱,而趋于和谐。另外饱和度高的色彩容易让人感到

单调刺眼。饱和度低,色感比较柔和协调,但混色太杂又容易让人感觉浑浊,色调显得灰暗。

15、若用户需求不清晰且经常发生变化,但系统规模不太大且不太复杂,则最适宜采用(15)

开发方法。对于数据处理领域的问题,若系统规模不太大且不太复杂,需求变化也不大,则

最适宜采用(16)开发方法。

Jackson

A. 结构化

B.

C. 原型化

D. 面向对象

答案: C

本题考查软件开发方法的基础知识。

要求考生掌握典型的软件开发方法的基本概念和应用场合。需求不清晰且规模不太大时采用

原型化方法最合适,而数据处理领域的不太复杂的软件,适于用结构化方法进行开发。

16、若用户需求不清晰且经常发生变化,但系统规模不太大且不太复杂,则最适宜采用(15)

开发方法。对于数据处理领域的问题,若系统规模不太大且不太复杂,需求变化也不大,则

最适宜采用(16)开发方法。

Jackson

A. 结构化

B.

C. 原型化

D. 面向对象

�

答案: A

本题考查软件开发方法的基础知识。

要求考生掌握典型的软件开发方法的基本概念和应用场合。需求不清晰且规模不太大时采用

原型化方法最合适,而数据处理领域的不太复杂的软件,适于用结构化方法进行开发。

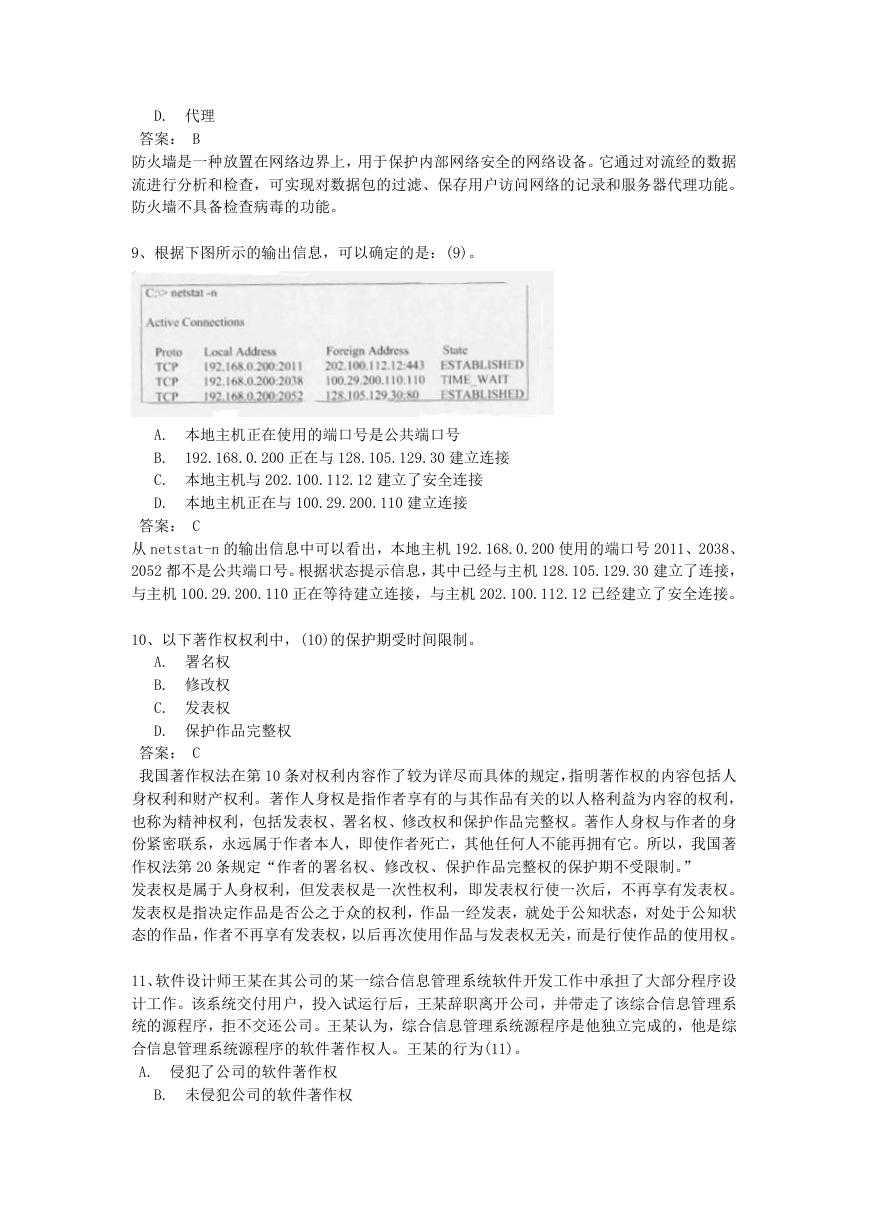

17、某软件项目的活动图如下图所示,其中顶点表示项目里程碑,连接顶点的边表示活动,

边上的数字表示该活动所需的天数,则完成该项目的最少时间为(17)天。活动 BD 最多可以

晚(18)天开始而不会影响整个项目的进度。

A. 9

B. 15

C. 22

D. 24

答案: D

18、 A.

B.

C.

D.

3

5

9

2

答案: A

本题考查软件项目管理的基础知识。

根据上图计算出关键路径为 A-B-C-E-F-I-K-L,其长度为 24,关键路径上的活动均为关键活

动。活动 BD 不在关键路径上,包含该活动的最长路径为 A-B-D-G-I-K-L,其长度为 22,因

此松弛时间为 2。

19、编译器和解释器是两种基本的高级语言处理程序。编译器对高级语言源程序的处理过程

可以划分为词法分析、语法分析、语义分析、中间代码生成、代码优化、目标代码生成等阶

段,其中,(19)并不是每个编译器都必需的。与编译器相比,解释器(20)。

A. 词法分析和语法分析

B. 语义分析和中间代码生成

C. 中间代码生成和代码优化

D. 代码优化和目标代码生成

答案: C

20、A. 不参与运行控制,程序执行的速度慢

B. 参与运行控制,程序执行的速度慢

C. 参与运行控制,程序执行的速度快

D. 不参与运行控制,程序执行的速度快

答案: B

本题考查程序语言基础知识。

�

解释程序也称为解释器,它可以直接解释执行源程序,或者将源程序翻译成某种中间表示形

式后再加以执行;而编译程序(编译器)则首先将源程序翻译成目标语言程序,然后在计算机

上运行目标程序。这两种语言处理程序的根本区别是:在编译方式下,机器上运行的是与源

程序等价的目标程序,源程序和编译程序都不再参与目标程序的执行过程;而在解释方式下,

解释程序和源程序(或其某种等价表示)要参与到程序的运行过程中,运行程序的控制权在解

释程序。解释器翻译源程序时不产生独立的目标程序,而编译器则需将源程序翻译成独立的

目标程序。

21、假设磁盘块与缓冲区大小相同,每个盘块读入缓冲区的时间为 15μs,由缓冲区送至 用

户区的时间是 5μs,在用户区内系统对每块数据的处理时间为 1μs。若用户需要将大小为

10 个磁盘块的 Docl 文件逐块从磁盘读入缓冲区,并送至用户区进行处理,那么采用单缓冲

区需要花费的时间为(21)μs;采用双缓冲区需要花费的时间为(22)μs。

A.

B.

C.

D.

150

151

156

201

答案: D

22、 A.

150

B.

C.

D.

151

156

201

答案: C

因为在块设备输入时,假定从磁盘把一块数据输入到缓冲区的时间为 T,缓冲区中的数据传

送到用户工作区的时间为 M,而系统处理(计算)的时间为 C,如图(a)所示。

当第一块数据送入用户工作区后,缓冲区是空闲的可以传送第二块数据。这样第一块数据的

处理 C1 与第二块数据的输入 T2 是可以并行的,依次类推,如图(b)所示。系统对每一块数

据的处理时间为:Max(C,T)+M。因为,当 T>C 时,处理时间为 M+T;当 T

答案: C

在同一进程中的各个线程都可以共享该进程所拥有的资源,如访问进程地址空间中的每一

个虚地址;访问进程所拥有的已打开文件、定时器、信号量等,但是不能共享进程中某线程

的栈指针。

24、以下关于 CISC 和 RISC 的描述中,不正确的是(24)。

A.

B.

C.

D.

RISC 强调对指令流水线的优化

CISC 的指令集复杂庞大,而 RISC 的指令集简单精简

CISC 体系结构下各种指令的执行时间相差不大

RISC 采用 Load/Store 结构

答案: C

本题考查指令集的基础知识。

RISC(reduced instruction set computer,精简指令集计算机)是一种执行较少类型计算机

指令的微处理器,起源于 80 年代的 MIPS 主机(即 RISC 机),RISC 机中采用的微处理器统称

RISC 处理器,它能够以更快的速度执行操作(每秒执行更多百万条指令,即 MIPS)。因为计

算机执行每个指令类型都需要额外的晶体管和电路元件,计算机指令集越大就会使微处理器

更复杂,执行操作也会更慢。

精简指令集包含了简单、基本的指令,通过这些简单、基本的指令,就可以组合成复杂指令。

每条指令的长度都是相同的,可以在一个单独操作里完成。大多数的指令都可以在一个机器

周期里完成,并且允许处理器在同一时间内执行一系列的指令。强调对指令流水线的优化,

同时采用 Load/Store 结构进行外部数据的访问。

CISC 是复杂指令系统计算机(Complex Instruction Set Computer)的简称,微处理器是台

式计算机系统的基本处理部件,每个微处理器的核心是运行指令的电路。指令由完成任务的

多个步骤所组成,把数值传送进寄存器或进行相加运算。CISC 的指令集复杂庞大,而 RISC

则较为精简,在 CISC 体系结构下各种指令的执行时间相差较大。

25、以下关于冯诺依曼结构和哈佛结构的描述中,不正确的是(25)。

A. 冯诺依曼结构的计算机中程序和数据共用一个存储空间

B. 冯诺依曼结构中程序计数器负责提供程序执行所需要的地址

C. 哈佛结构的计算机在一个机器周期内可同时获得指令字和操作数

D. 哈佛结构中取指和执行不能完全重叠

答案: D

本题考查计算机体系结构方面的基础知识。

冯诺伊曼结构(von Neumann architecture),也称普林斯顿结构,其内部程序空间和数据空

间是合在一起的,取指令和取操作数是通过一条总线分时进行的。

哈佛结构(Harvard architecture)是一种将程序指令储存和数据储存分开的存储器结构。中

央处理器首先到程序指令储存器中读取程序指令内容,解码后得到数据地址,再到相应的数

据储存器中读取数据,并进行下一步的操作(通常是执行)。程序指令储存和数据储存分开,

数据和指令的储存可以同时进行,可以使指令和数据有不同的数据宽度,在-个机器周期内

可同时获得指令字和操作数,并且取指指令和执行在流水线上可以重叠。

与冯诺曼结构处理器比较,哈佛结构处理器有两个明显的特点:

1. 使用两个独立的存储器模块,分别存储指令和数据,每个存储模块都不允许指令和数据

并存;

2. 使用独立的两条总线,分别作为 CPU 与每个存储器之间的专用通信路径,而这两条总线

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc