前言�

目录�

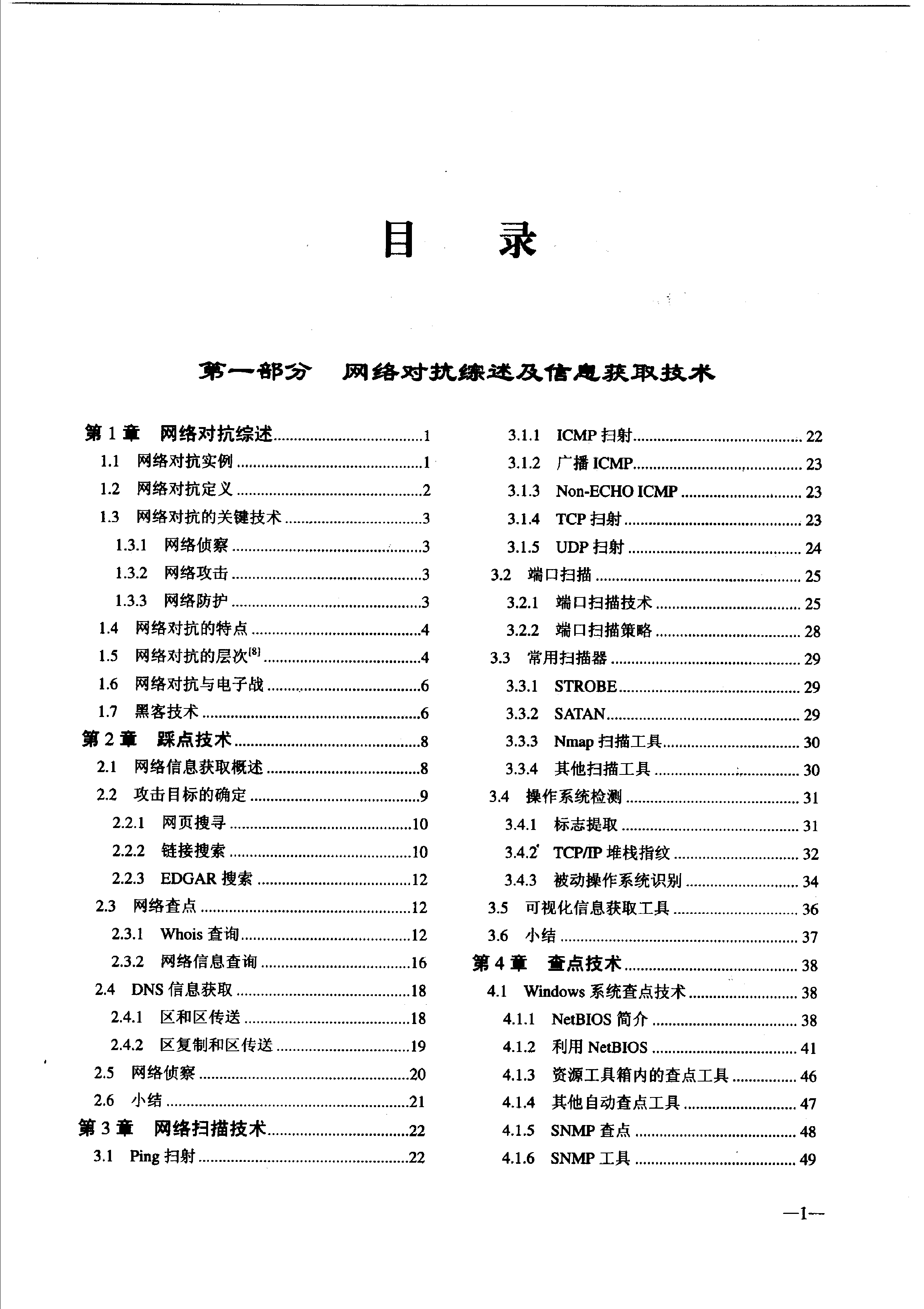

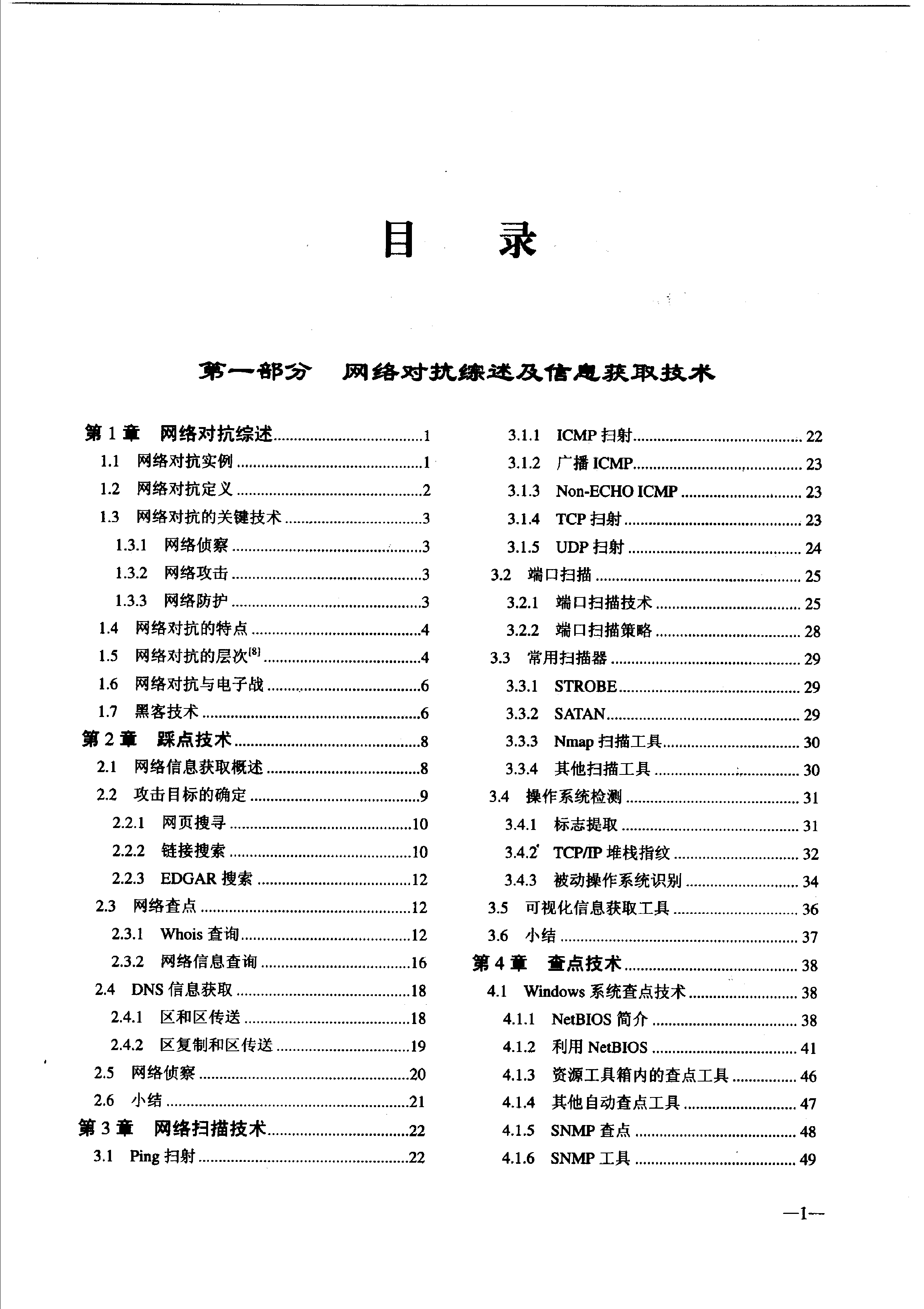

第一部分 网络对抗综述及信息获取技术第1章 网络对抗综述�

1.1 网络对抗实例�

1.2 网络对抗定义�

1.3 网络对抗的关键技术�

1.3.1 网络侦察�

1.3.2 网络攻击�

1.3.3 网络防护�

1.4 网络对抗的特点�

1.5 网络对抗的层次[8]�

1.6 网络对抗与电子战�

1.7 黑客技术�

第2章 踩点技术�

2.1 网络信息获取概述�

2.2 攻击目标的确定�

2.2.1 网页搜寻�

2.2.2 链接搜索�

2.2.3 EDGAR搜索�

2.3 网络查点�

2.3.1 Whois查询�

2.3.2 网络信息查询�

2.4 DNS信息获取�

2.4.1 区和区传送�

2.4.2 区复制和区传送�

2.5 网络侦察�

2.6 小结�

第3章 网络扫描技术�

3.1 Ping扫射�

3.1.1 ICMP扫射�

3.1.2 广播ICMP�

3.1.3 Non-ECHO ICMP�

3.1.4 TCP扫射�

3.1.5 UDP扫射�

3.2 端口扫描�

3.2.1 端口扫描技术�

3.2.2 端口扫描策略�

3.3 常用扫描器�

3.3.1 STROBE�

3.3.2 SATAN�

3.3.3 Nmap扫描工具�

3.3.4 其他扫描工具�

3.4 操作系统检测�

3.4.1 标志提取�

3.4.2 TCP/IP堆栈指纹�

3.4.3 被动操作系统识别�

3.5 可视化信息获取工具�

3.6 小结�

第4章 查点技术�

4.1 Windows系统查点技术�

4.1.1 NetBIOS简介�

4.1.2 利用NetBIOS�

4.1.3 资源工具箱内的查点工具�

4.1.4 其他自动查点工具�

4.1.5 SNMP查点�

4.1.6 SNMP工具�

4.2 UNIX类系统查点技术�

4.2.1 UNIX网络资源和共享资源查点�

4.2.2 UNIX用户和用户组查点�

4.2.3 UNIX服务器程序和标志查点�

4.3 小结�

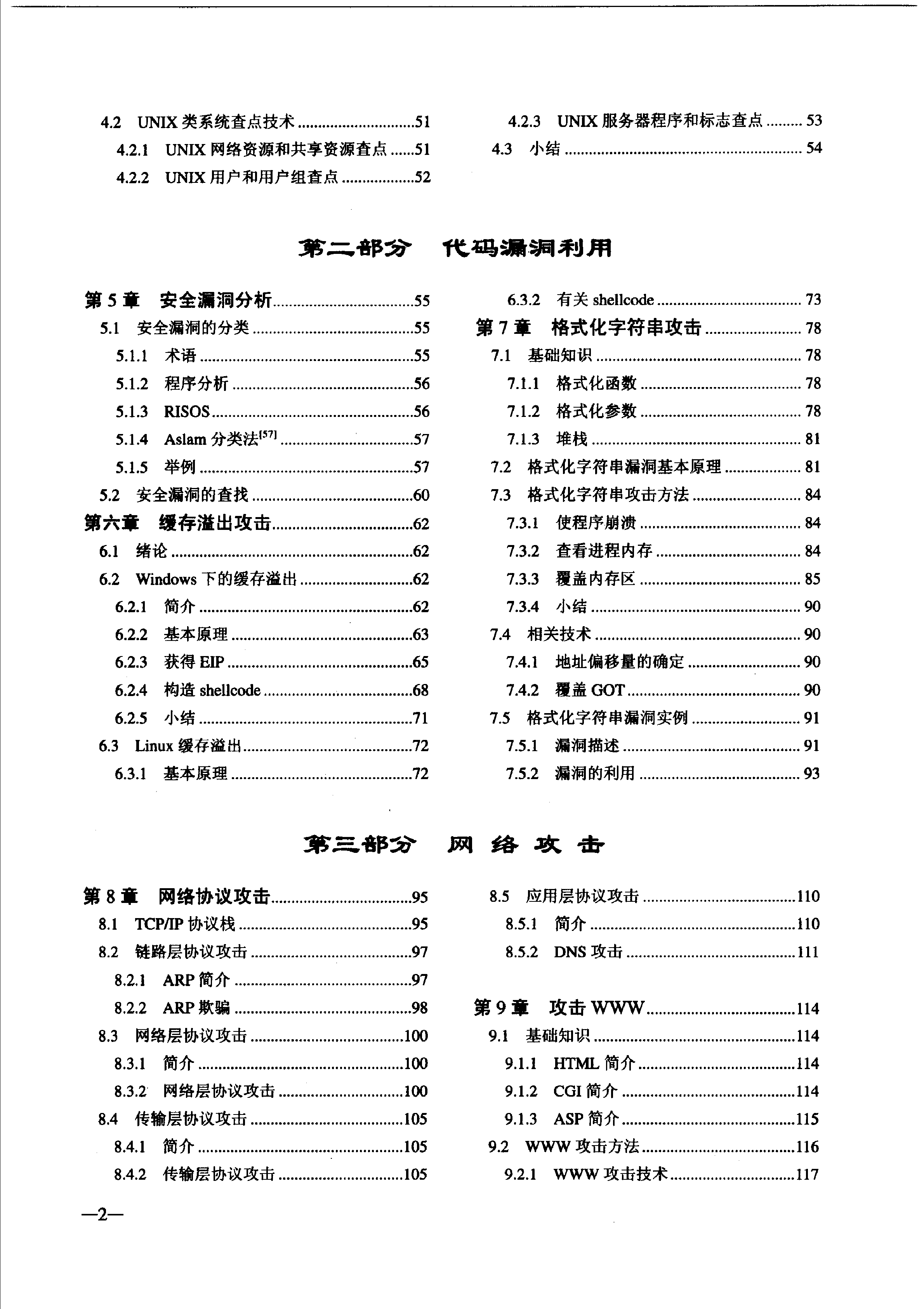

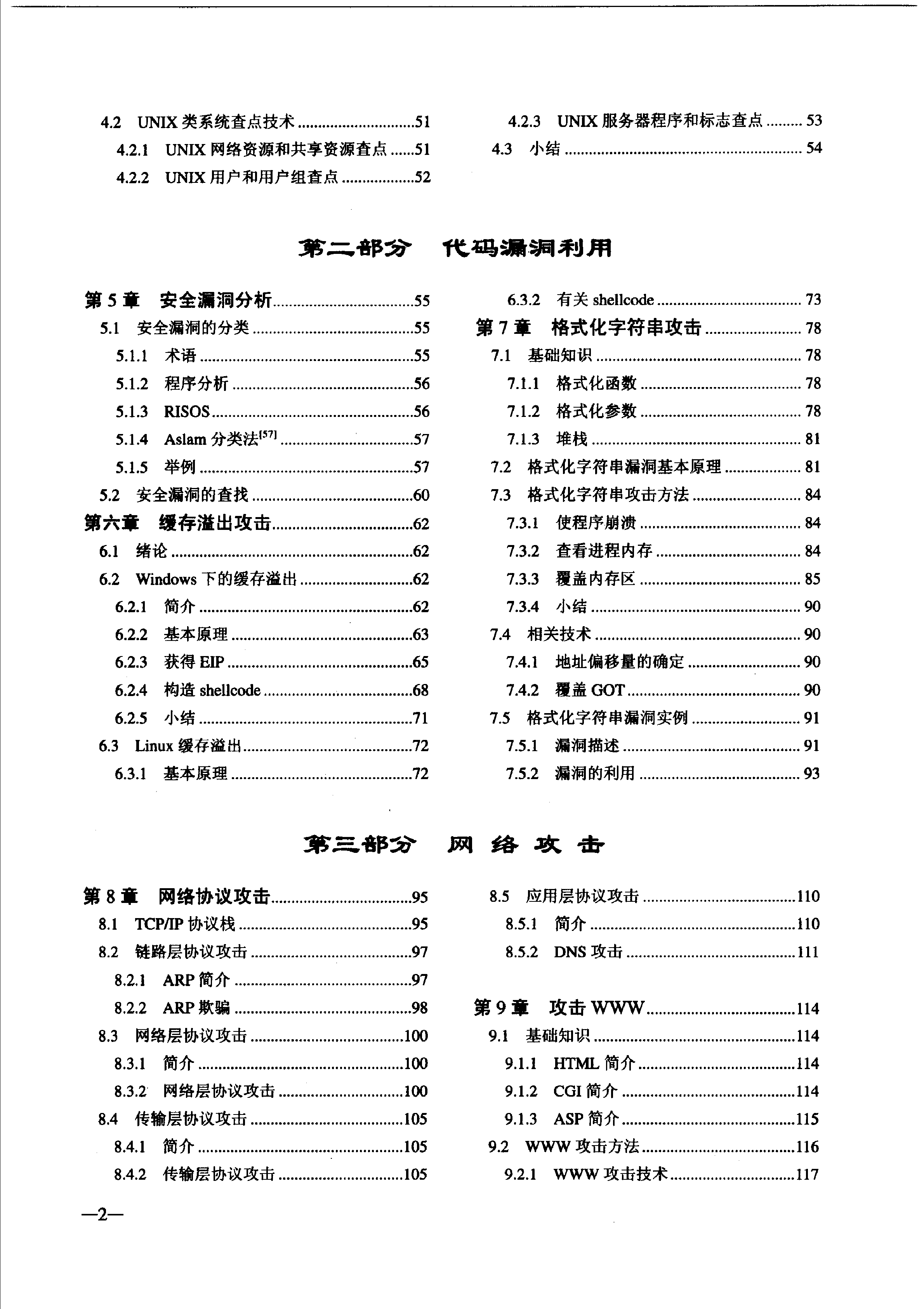

第二部分 代码漏洞利用�

第5章 安全漏洞分析�

5.1 安全漏洞的分类�

5.1.1 术语�

5.1.2 程序分析�

5.1.3 RISOS�

5.1.4 Aslam分类法[57]�

5.1.5 举例�

5.2 安全漏洞的查找�

第六章 缓存溢出攻击�

6.1 绪论�

6.2 Windows下的缓存溢出�

6.2.1 简介�

6.2.2 基本原理�

6.2.3 获得EIP�

6.2.4 构造shellcode�

6.2.5 小结�

6.3 Linux缓存溢出�

6.3.1 基本原理�

6.3.2 有关shellcode�

第7章 格式化字符串攻击�

7.1 基础知识�

7.1.1 格式化函数�

7.1.2 格式化参数�

7.1.3 堆栈�

7.2 格式化字符串漏洞基本原理�

7.3 格式化字符串攻击方法�

7.3.1 使程序崩溃�

7.3.2 查看进程内存�

7.3.3 覆盖内存区�

7.3.4 小结�

7.4 相关技术�

7.4.1 地址偏移量的确定�

7.4.2 覆盖GOT�

7.5 格式化字符串漏洞实例�

7.5.1 漏洞描述�

7.5.2 漏洞的利用�

第三部分 网络攻击�

第8章 网络协议攻击�

8.1 TCP/IP协议栈�

8.2 链路层协议攻击�

8.2.1 ARP简介�

8.2.2 ARP欺骗�

8.3 网络层协议攻击�

8.3.1 简介�

8.3.2 网络层协议攻击�

8.4 传输层协议攻击�

8.4.1 简介�

8.4.2 传输层协议攻击�

8.5 应用层协议攻击�

8.5.1 简介�

8.5.2 DNS攻击�

第9章 攻击WWW�

9.1 基础知识�

9.1.1 HTML简介�

9.1.2 CGI简介�

9.1.3 ASP简介�

9.2 WWW攻击方法�

9.2.1 WWW攻击技术�

9.2.2 IIS 5.0 Unicode解码漏洞�

9.2.3 ASP源码泄露�

9.2.4 参数验证不完全�

9.2.5 跨站脚本执行漏洞�

9.3 针对80端口的攻击特征�

9.4 恶意网页攻击�

9.4.1 滥用系统资源类网页�

9.4.2 破坏数据类网页�

9.4.3 修改注册表网页�

9.4.4 网页木马�

9.4.5 利用漏洞的网页�

9.5 小结�

第10章 分布式攻击技术�

10.1 简介�

10.2 分布式拒绝服务攻击�

10.2.1 拒绝服务攻击�

10.2.2 分布式拒绝服务攻击�

10.3 分布式信息收集技术�

10.4 分布式协调攻击�

10.4.1 口令猜测攻击�

10.4.2 发送邮件攻击�

10.4.3 每个站点的一个变量�

10.4.4 DCA垃圾�

10.4.5 一个非DCA例子�

10.4.6 其他攻击媒介�

10.4.7 其他DCA例子�

10.4.8 IW同DCA�

10.4.9 DCA特征�

第四部分 系统攻击�

第11章 Windows系统攻击�

11.1 NTFS�

11.1.1 创建ADS�

11.1.2 检测、查看和利用ADS�

11.1.3 ADS利用实例分析�

11.3.4 小结�

11.2 系统口令攻击�

11.2.1 Windows 2000的安全架构�

11.2.2 Windows 2000安全子系统的实现�

11.2.3 安全账号管理器�

11.2.4 获取SAM�

11.2.5 解除SAM注册表限制�

11.2.6 Microsoft NTLM�

11.2.7 口令哈希值获取�

11.2.8 口令哈希值利用�

11.2.9 抓取用户输入口令�

11.3 SMB/NetBIOS协议攻击�

11.3.1 SMB/CIFS简介�

11.3.2 SMB数据包�

11.3.3 SMB的基础报文头部�

11.3.4 重要SMB命令�

11.3.5 还原本应加密的SMB密码�

11.3.6 空会话(Null Session)攻击�

11.4 Windows NT/2000权限提升�

11.4.1 利用Windows 2000的命名管道来提升权限�

11.4.2 攻击终端服务器�

11.4.3 NetDDE权限提升�

11.5 攻击SQL服务器�

11.5.1 安全模式�

11.5.2 定位SQL Server�

11.5.3 SQL Server口令攻击�

11.5.4 SQL Server的扩展存储过程�

11.5.5 微软SQL Server/MSDE扩展存储过程缓冲区溢出漏洞�

11.5.6 SQL Server 2000 Bulk插入过程缓冲区溢出漏洞�

11.5.7 特殊异种查询漏洞�

11.5.8 Microsoft SQL Server存在远程缓冲溢出�

11.5.9 SQL Server可信连接漏洞�

11.5.10 SQL代码注入攻击�

11.5.11 SQLServer2000缓存溢出和SQL代码注入漏洞�

11.6 Windows NT/2000溢出攻击�

11.6.1 WindowsNT/2000 cmd.exe溢出漏洞�

11.6.2 Windows RPC溢出漏洞�

11.6.3 微软RPC Locator服务远程溢出�

11.7 Windows NT/2000日志删除�

11.8 小结�

第12章 Linux系统攻击�

12.1 口令破解�

12.1.1 /etc/passwd文件�

12.1.2 Linux加密算法�

12.1.3 口令破解�

12.1.4 阴影口令和/etc/shadow�

12.1.5 其他口令蛮力攻击�

12.2 LILO盗用�

12.2.1 如何进入单用户模式�

12.2.2 解决办法�

12.3 Linux系统本地攻击�

12.3.1 可信路径和特洛伊木马�

12.3.2 口令存储和利用�

12.3.3 Sudo�

12.3.4 SUID程序�

12.3.5 竞争条件�

12.3.6 硬链接和符号链接�

12.3.7 输入验证�

12.3.8 Linux内核攻击�

12.4 Linux系统的远程攻击�

12.4.1 FTP协议攻击�

12.4.2 Mail攻击�

12.4.3 DNS攻击�

12.4.4 RPC和NFS攻击�

12.4.5 其他攻击方法�

12.5 小结�

第五部分 恶意代码技术�

第13章 网络信息截获�

13.1 Sniffer基本原理�

13.2 Sniffer的实现�

13.2.1 UNIX系统下的实现�

13.2.2 Windows系统下的实现�

13.2.3 与实现无关的分组捕获函数库PCAP�

13.3 Sniffer举例�

第14章 后门技术�

14.1 创建账号后门�

14.1.1 Windows NT/2000�

14.1.2 UNIX�

14.2 调度任务�

14.2.1 Windows NT/2000�

14.2.2 UNIX下的Cronjob后门�

14.3 网络通信后门�

14.4 网络服务后门�

14.4.1 Windows NT/2000�

14.4.2 UNIX系统�

14.5 脚本型后门�

14.6 Rootkit�

14.7 后门的端口重定向技术�

14.8 其他后门�

14.8.1 Rhosts++后门�

14.8.2 注册后门�

14.8.3 共享库后门�

14.8.4 文件系统后门�

14.8.5 进程隐藏后门�

14.8.6 .forward后门�

14.9 总结�

第15章 特洛伊木马�

15.1 木马原理�

15.1.1 基础知识�

15.1.2 木马原理�

15.2 常见木马�

15.3 NT系统下木马进程的隐藏�

15.3.1 远程线程技术�

15.3.2 窗口钩子�

15.3.3 DLL木马查杀�

15.4 rootkit工具�

15.4.1 “rootkit”的概念�

15.4.2 NT rootkit�

15.4.3 Knark分析�

15.4.4 Knark特性�

15.4.5 Knark软件包的安装和使用�

15.4.6 检测系统是否被安装了Knark�

15.5 小结�

第16章 计算机病毒对抗技术�

16.1 计算机病毒基础�

16.1.1 病毒的基本特性�

16.1.2 病毒的分类�

16.1.3 病毒的功能单元�

16.2 简单的COM文件病毒�

16.2.1 DOS基础�

16.2.2 病毒结构略图�

16.2.3 搜索子程序�

16.2.4 拷贝子程序�

16.2.5 病毒的数据存储问题�

16.2.6 主控制程序�

16.2.7 第一个宿主程序�

16.3 EXE文件型病毒�

16.3.1 EXE文件的结构�

16.3.2 EXE文件的感染�

16.3.3 文件搜索机制�

16.3.4 反检测子程序�

16.3.5 把控制权返回给宿主程序�

16.4 引导扇区病毒�

16.4.1 引导扇区�

16.4.2 引导扇区的组成�

16.4.3 引导扇区病毒的基本结构�

16.4.4 拷贝机制�

16.4.5 搜索机制�

16.4.6 反检测机制�

16.4.7 安装病毒�

16.4.8 结束语�

第六分部 高级技术�

第17章 网络安全设备对抗�

17.1 网络设备发现�

17.1.1 路由跟踪�

17.1.2 端口扫描�

17.1.3 捕获SNMP消息�

17.2 缺省账号�

17.3 Cisco路由器入侵�

17.3.1 路由器操作系统�

17.3.2 利用SNMP�

17.3.3 Cisco IOS接口不正确处理IPv4包远程拒绝服务漏洞�

17.3.4 其他攻击�

17.3.5 利用RouterKit工具�

17.4 防火墙�

17.4.1 防火墙发现技术�

17.4.2 穿透防火墙扫描�

17.5 攻击入侵检测系统�

17.5.1 基本字符串匹配漏洞�

17.5.2 变形外壳代码�

17.5.3 会话重组�

17.5.4 分片攻击�

17.5.5 拒绝服务�

17.6 小结�

第18章 无线网络对抗技术�

18.1 无线网络概述�

18.1.1 WLAN体系结构�

18.1.2 802.11b无线局域网的安全性�

18.2 针对无线网络的攻击�

18.2.1 插入攻击�

18.2.2 流量分析与流量侦听�

18.2.3 拒绝服务攻击�

18.2.4 中间人攻击�

18.2.5 AP克隆欺骗与MAC地址嗅探�

18.2.6 客户对客户的攻击�

18.3 WEP攻击�

18.3.1 密钥流重用攻击�

18.3.2 IV重用攻击�

18.3.3 可选明文攻击�

18.3.4 部分已知明文攻击�

18.3.5 数据篡改攻击�

18.3.6 利用数据篡改实施解密�

18.3.7 对访问控制和认证的攻击�

18.3.8 密钥恢复攻击�

18.4 无线局域网的安全实践�

18.5 小结�

参考目录及资料�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc