中南大学网络安全实验报告

学院:信息科学与工程学院

专业:信息安全

班级:信安 1602

学号:

姓名:

老师:王伟平

2018 年 5 月 22 日

�

目录

实验一 流量捕获实验..................................................... 3

实验二 TCP/IP 协议攻击...............................................23

实验三 CA 证书与 SSL 连接........................................ 50

实验四 配置主机防火墙防止 DOS 攻击....................66

实验五 WI-FI 钓鱼.........................................................72

实验六 综合扫描........................................................... 79

实验七 XSS 跨站脚本攻击............................................87

实验八 SQL 注入攻击................................................... 99

2

�

实验⼀ 流量捕获实验

实验要求

阅读《Attacking Network Protocols》(电⼦版⻅ ./ 实验 1 资料 )第 1 章、第 2 章

内容,⾃⾏设计实验情景分别使⽤被动捕获和主动捕获的⽅式完成流量捕获实验。

实验指导

搭建环境指导

- 被动捕获⼯具

Wireshark(Windows/Linux/MacOS) Strace(Linux)

DTrace(MacOS/FreeBSD/Solaris)

Process Monitor(Windows)

- 主动捕获(搭建代理)⼯具

.NET Core(Windows/Linux/MacOS) [https://www.microsoft.com/net/core/]

CanapeCore(Windows/Linux/MacOS) [https://github.com/tyranid/CANAPE.Core]

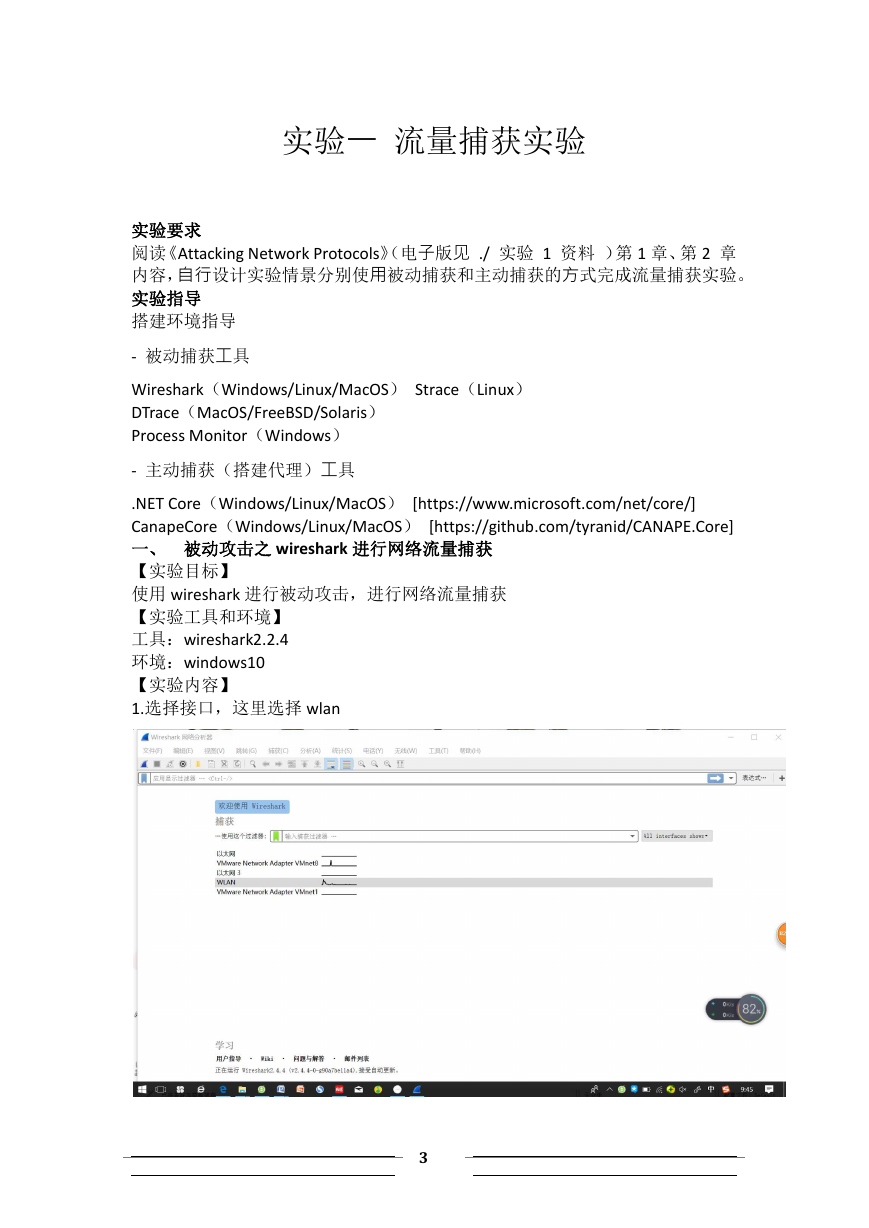

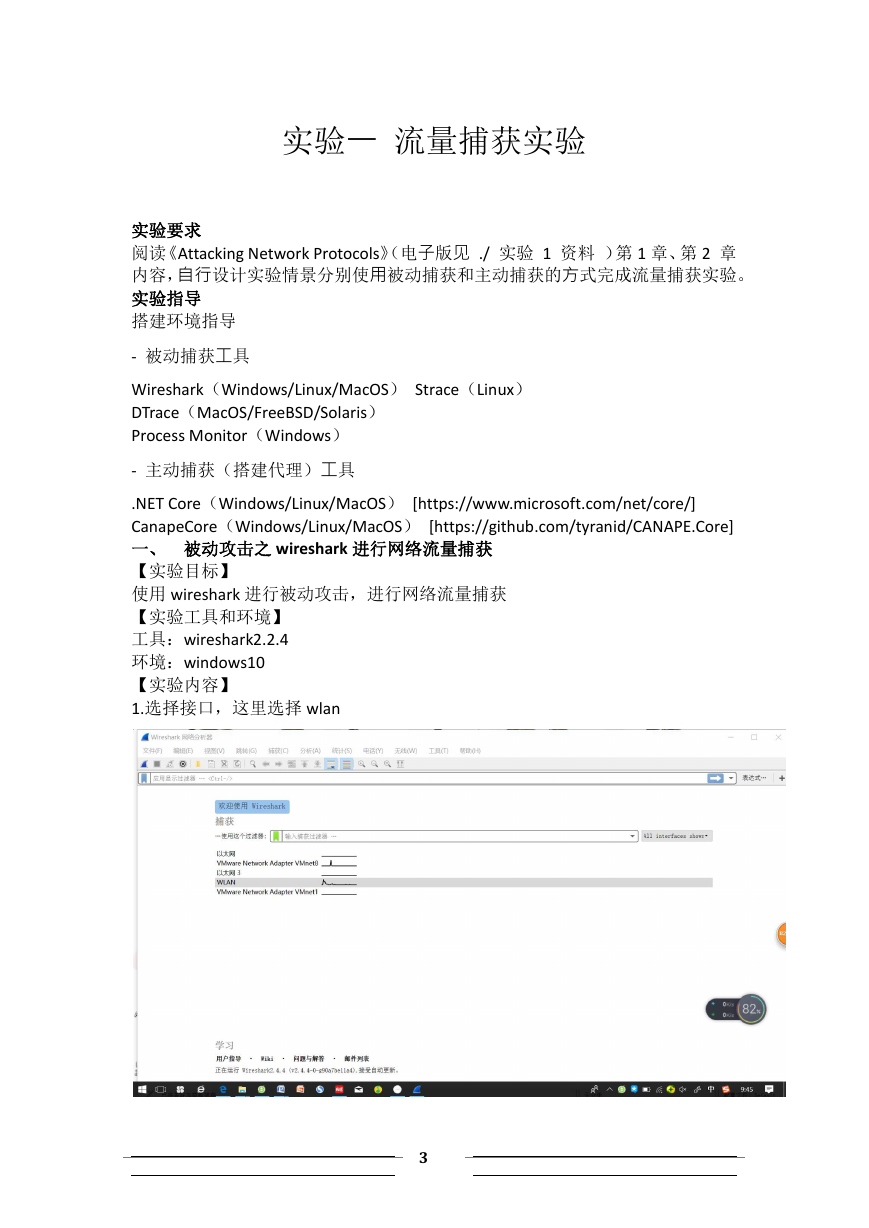

一、 被动攻击之 wireshark 进行网络流量捕获

【实验目标】

使用 wireshark 进行被动攻击,进行网络流量捕获

【实验工具和环境】

工具:wireshark2.2.4

环境:windows10

【实验内容】

1.选择接口,这里选择 wlan

3

�

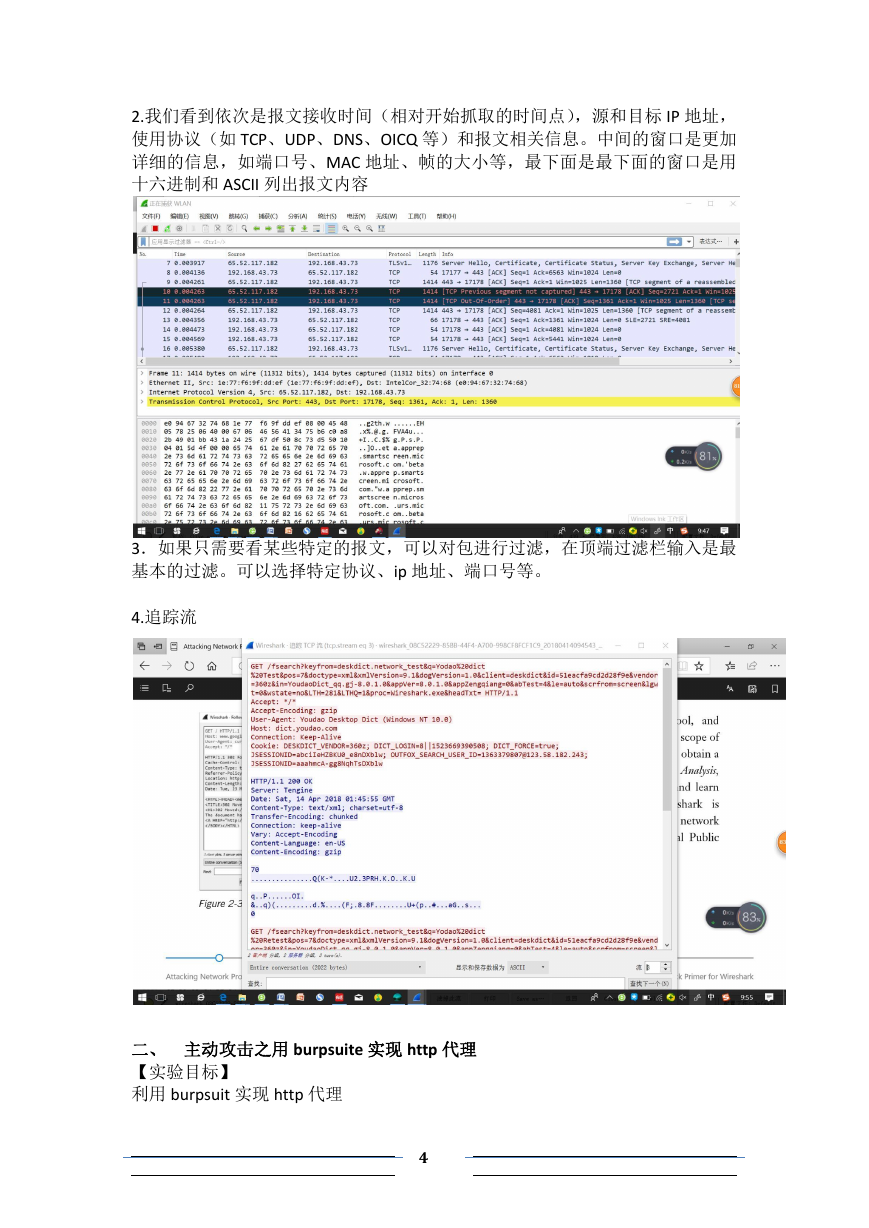

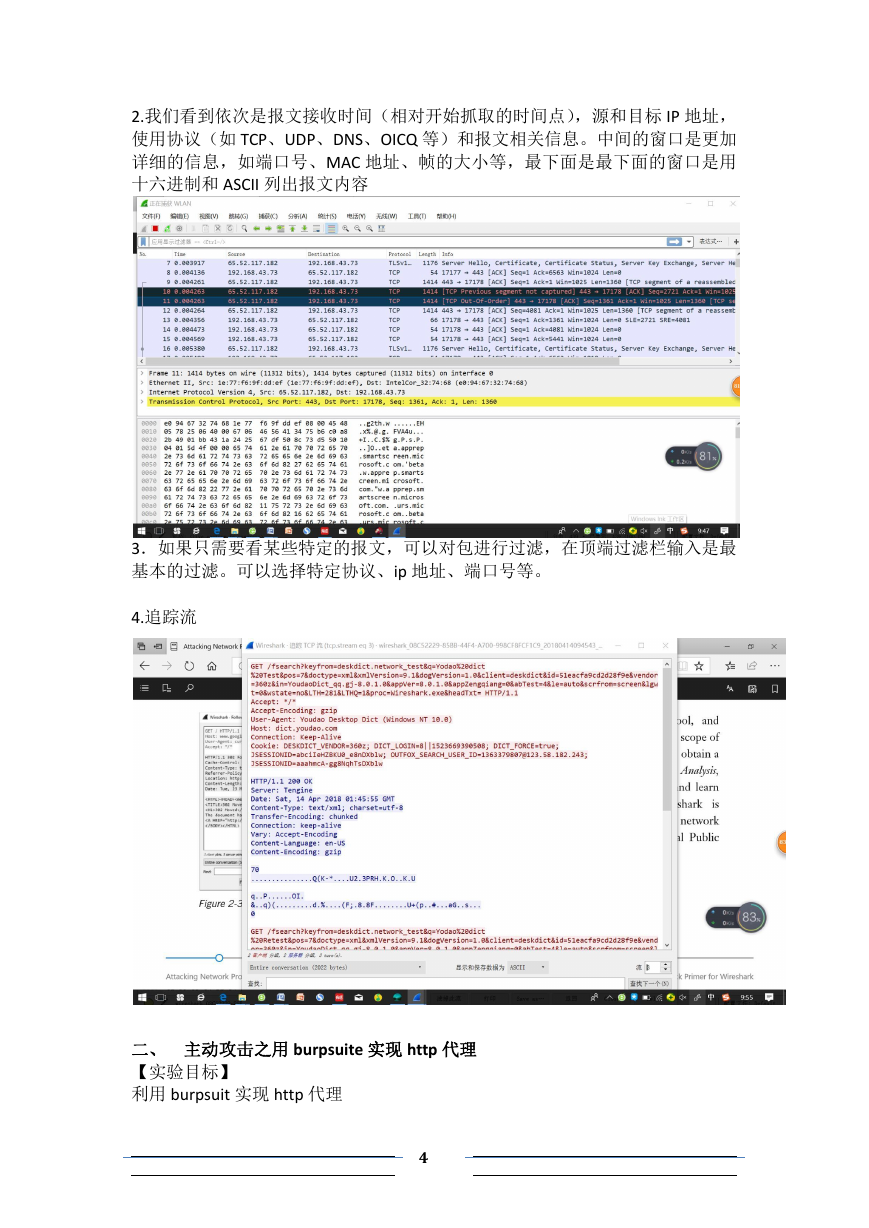

2.我们看到依次是报文接收时间(相对开始抓取的时间点),源和目标 IP 地址,

使用协议(如 TCP、UDP、DNS、OICQ 等)和报文相关信息。中间的窗口是更加

详细的信息,如端口号、MAC 地址、帧的大小等,最下面是最下面的窗口是用

十六进制和 ASCII 列出报文内容

3.如果只需要看某些特定的报文,可以对包进行过滤,在顶端过滤栏输入是最

基本的过滤。可以选择特定协议、ip 地址、端口号等。

4.追踪流

二、 主动攻击之用 burpsuite 实现 http 代理

【实验目标】

利用 burpsuit 实现 http 代理

4

�

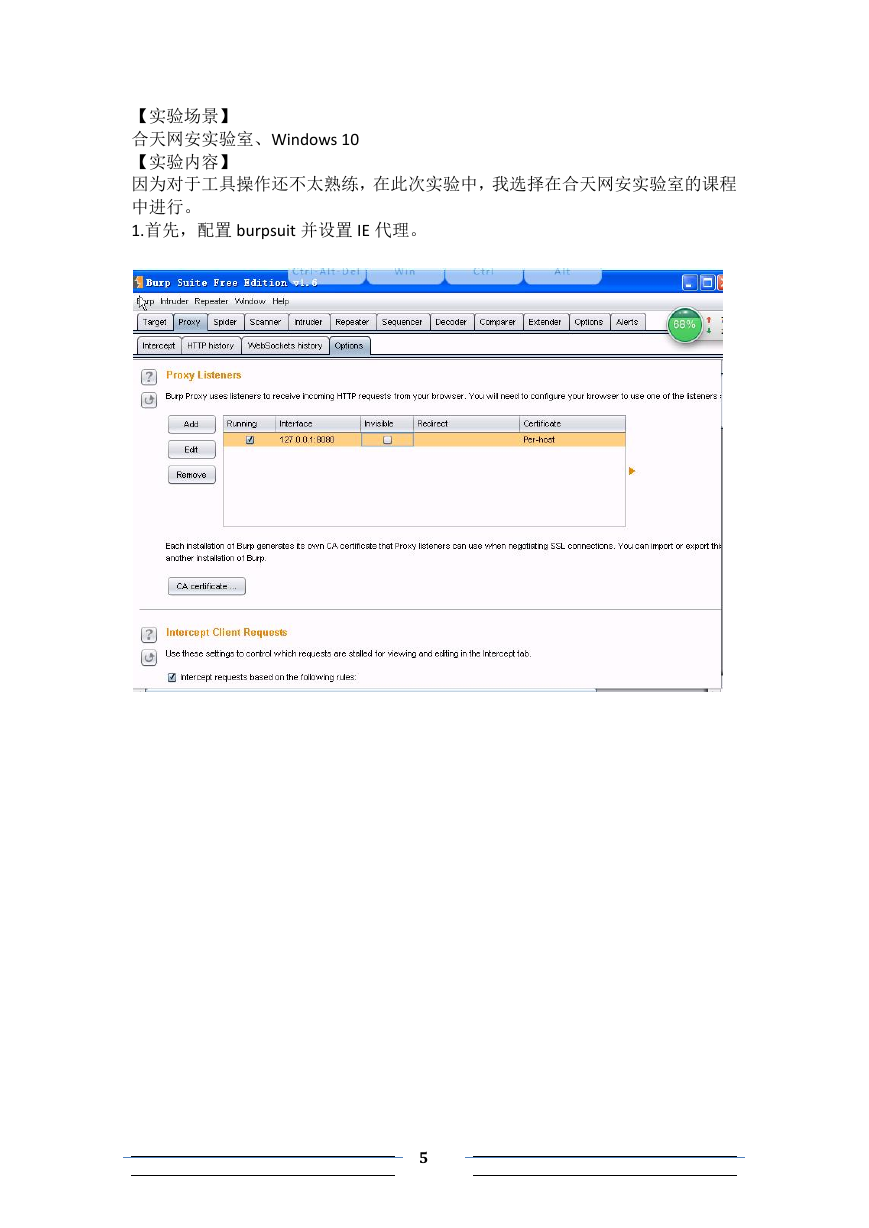

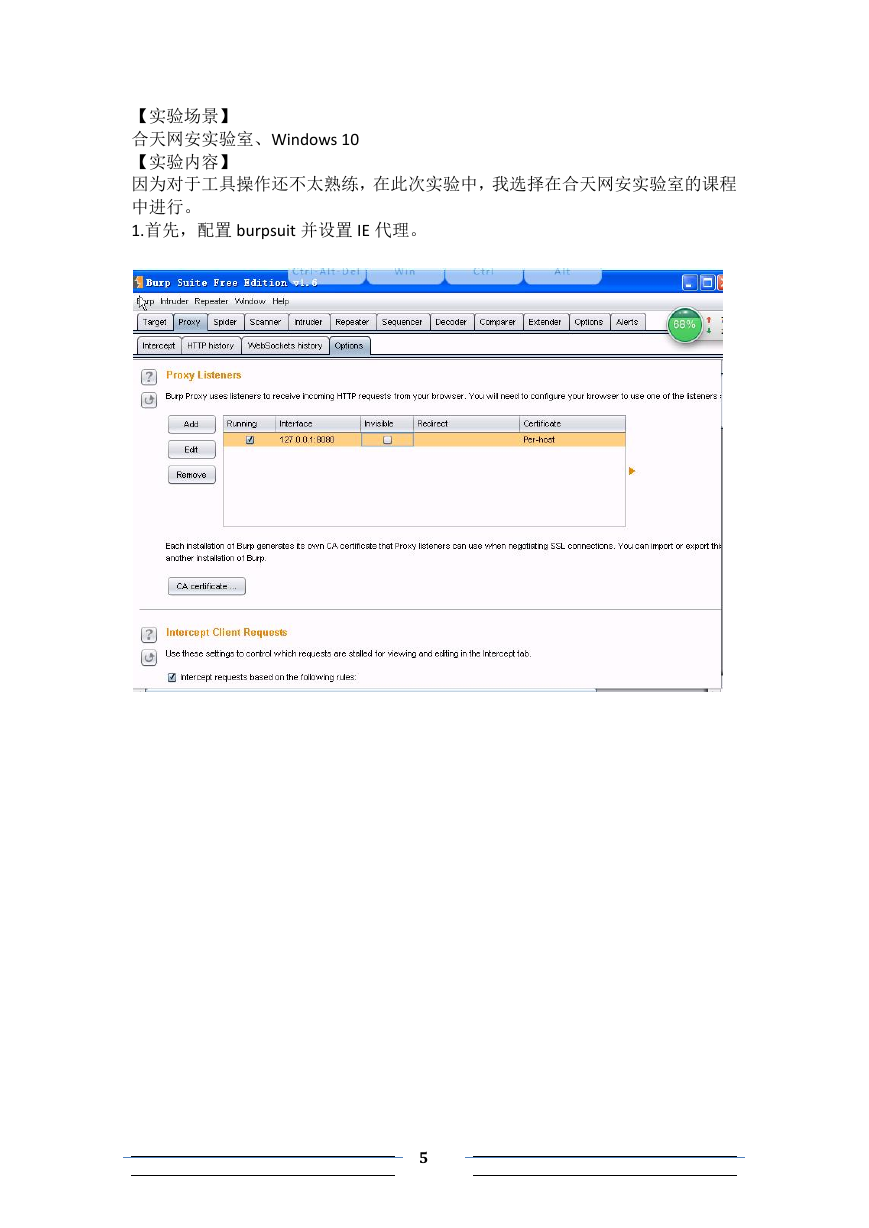

【实验场景】

合天网安实验室、Windows 10

【实验内容】

因为对于工具操作还不太熟练,在此次实验中,我选择在合天网安实验室的课程

中进行。

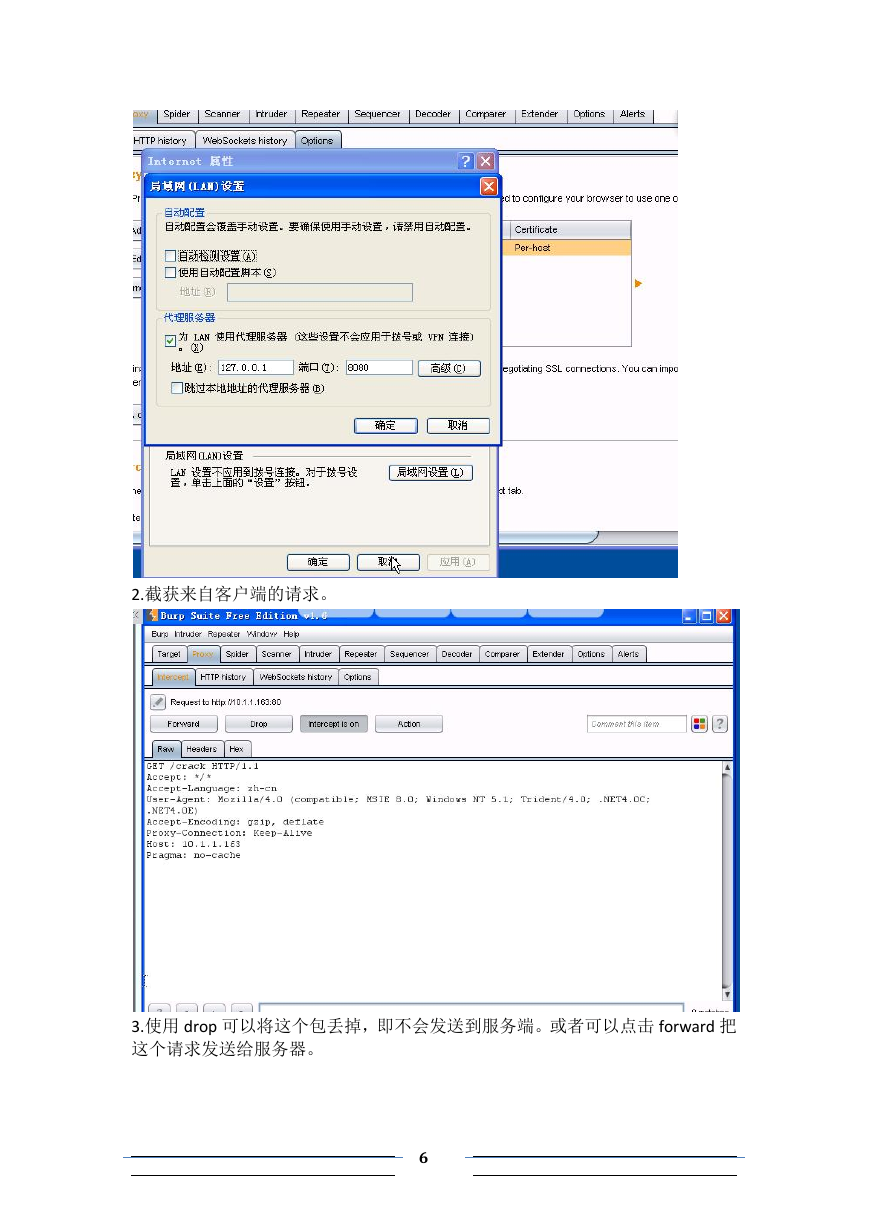

1.首先,配置 burpsuit 并设置 IE 代理。

5

�

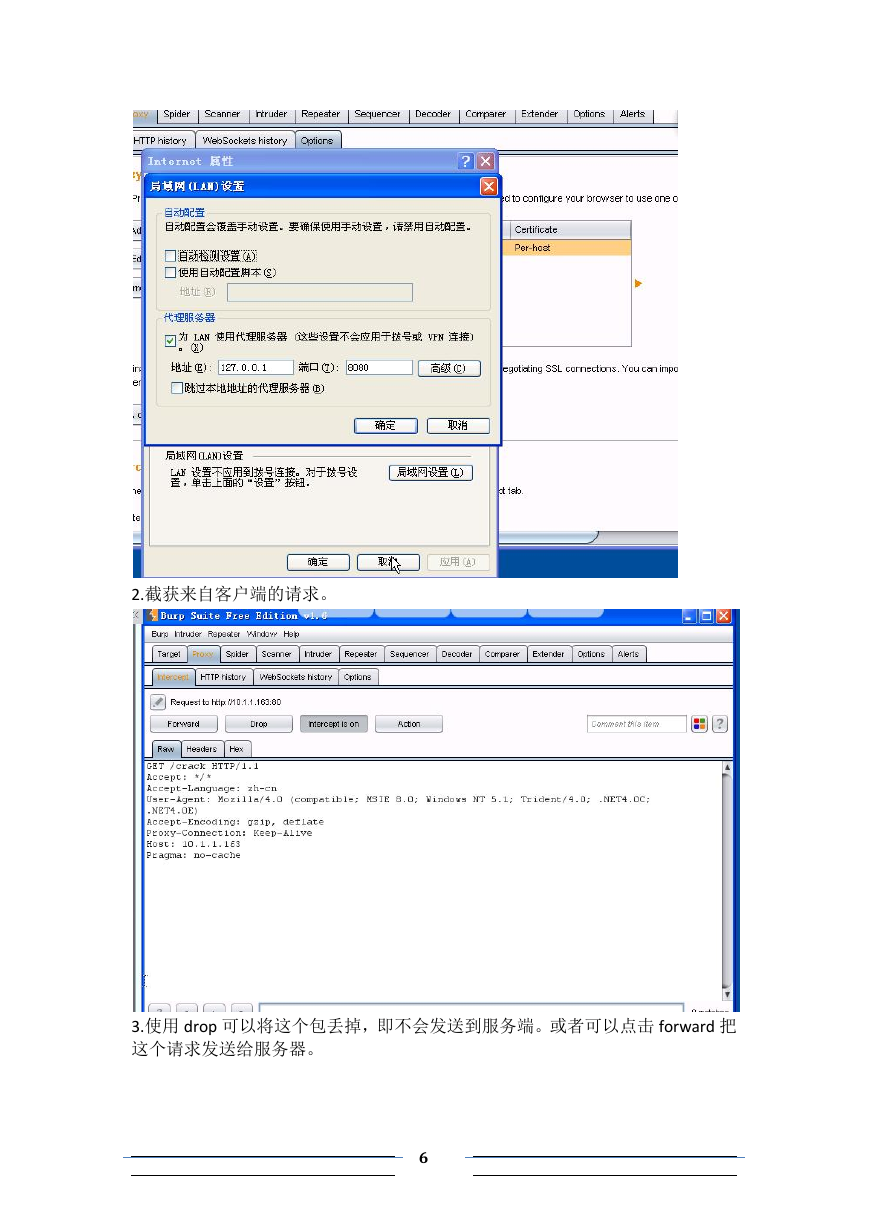

2.截获来自客户端的请求。

3.使用 drop 可以将这个包丢掉,即不会发送到服务端。或者可以点击 forward 把

这个请求发送给服务器。

6

�

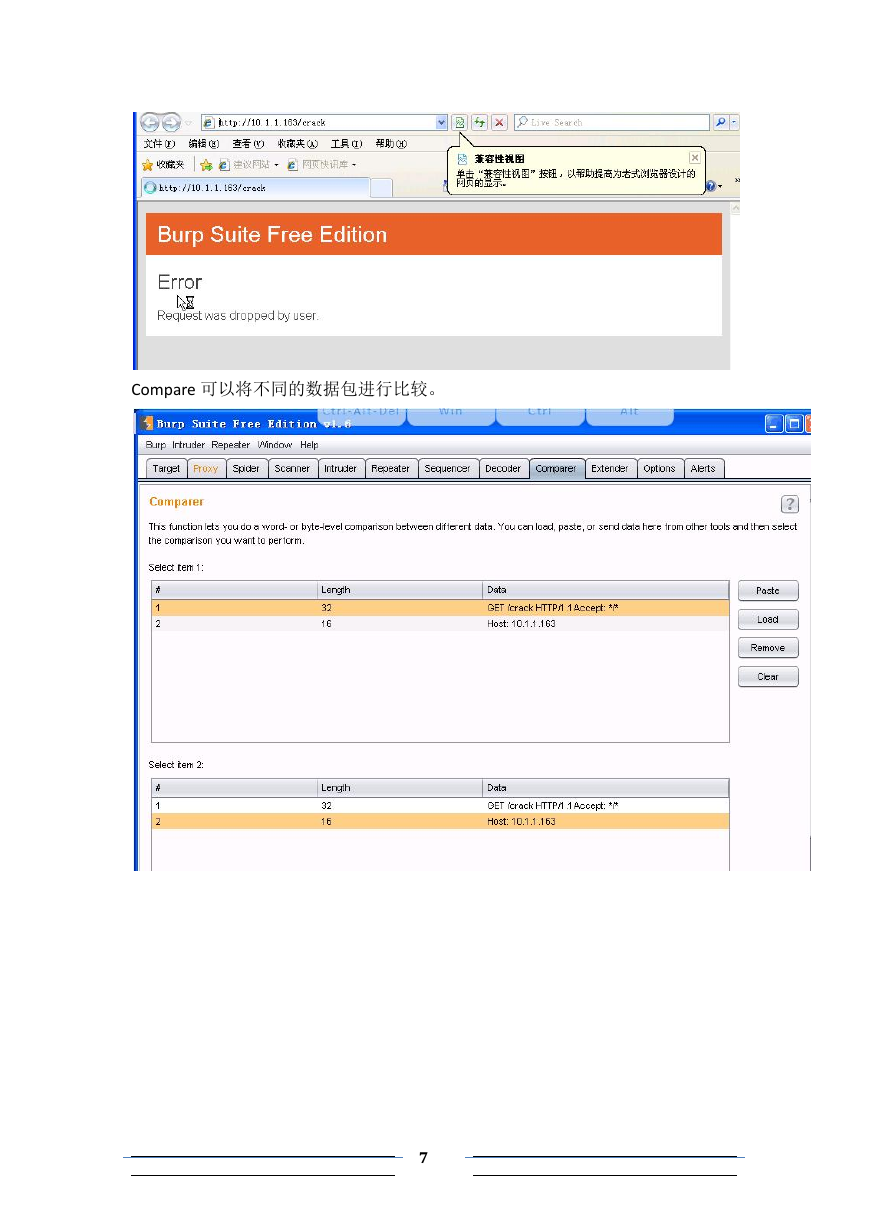

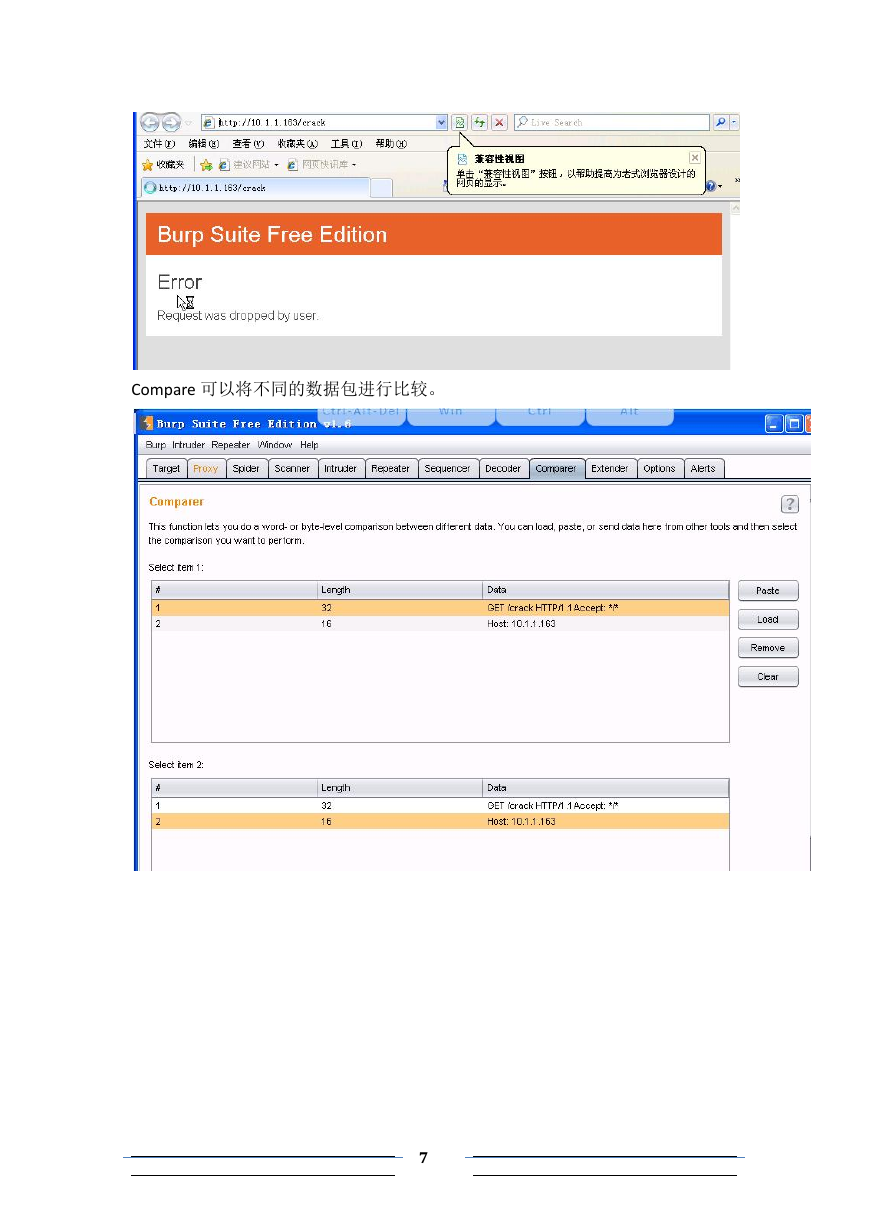

Compare 可以将不同的数据包进行比较。

7

�

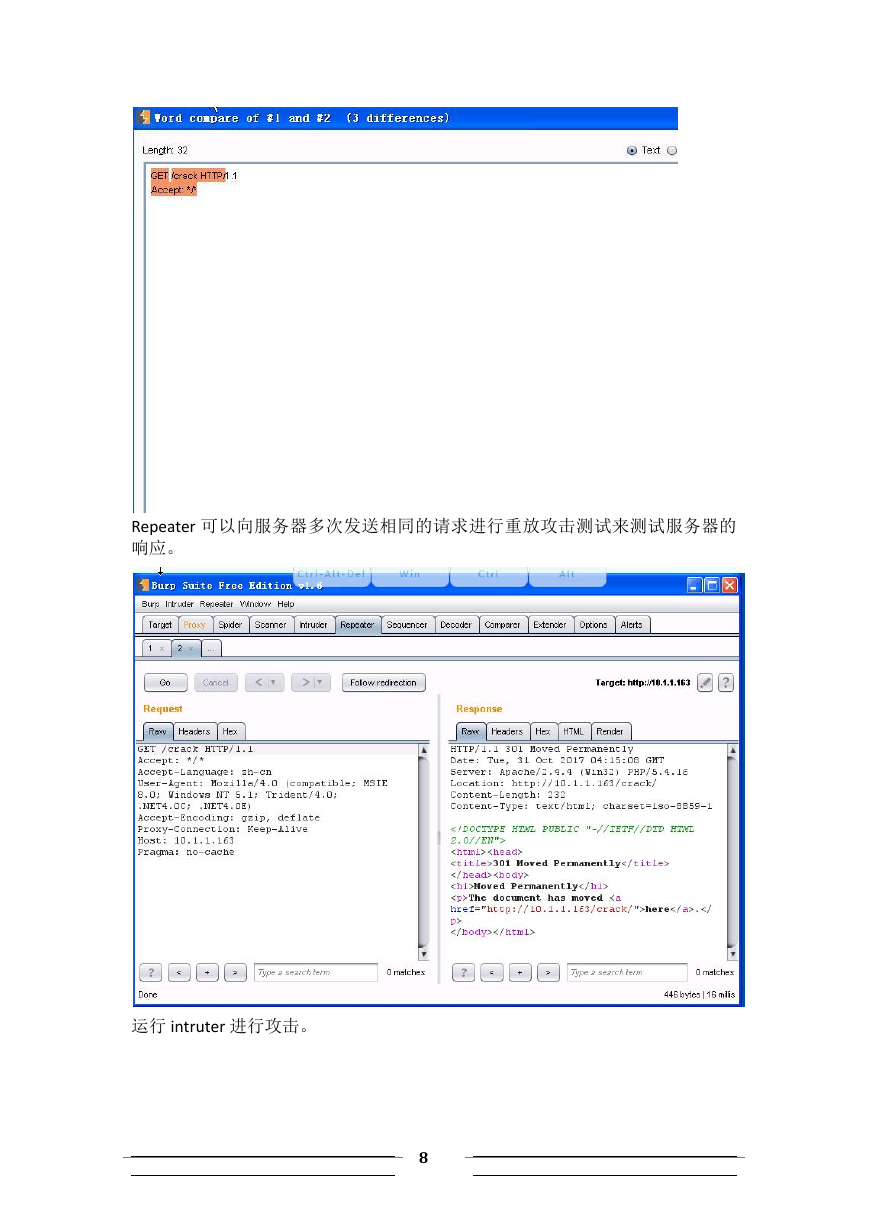

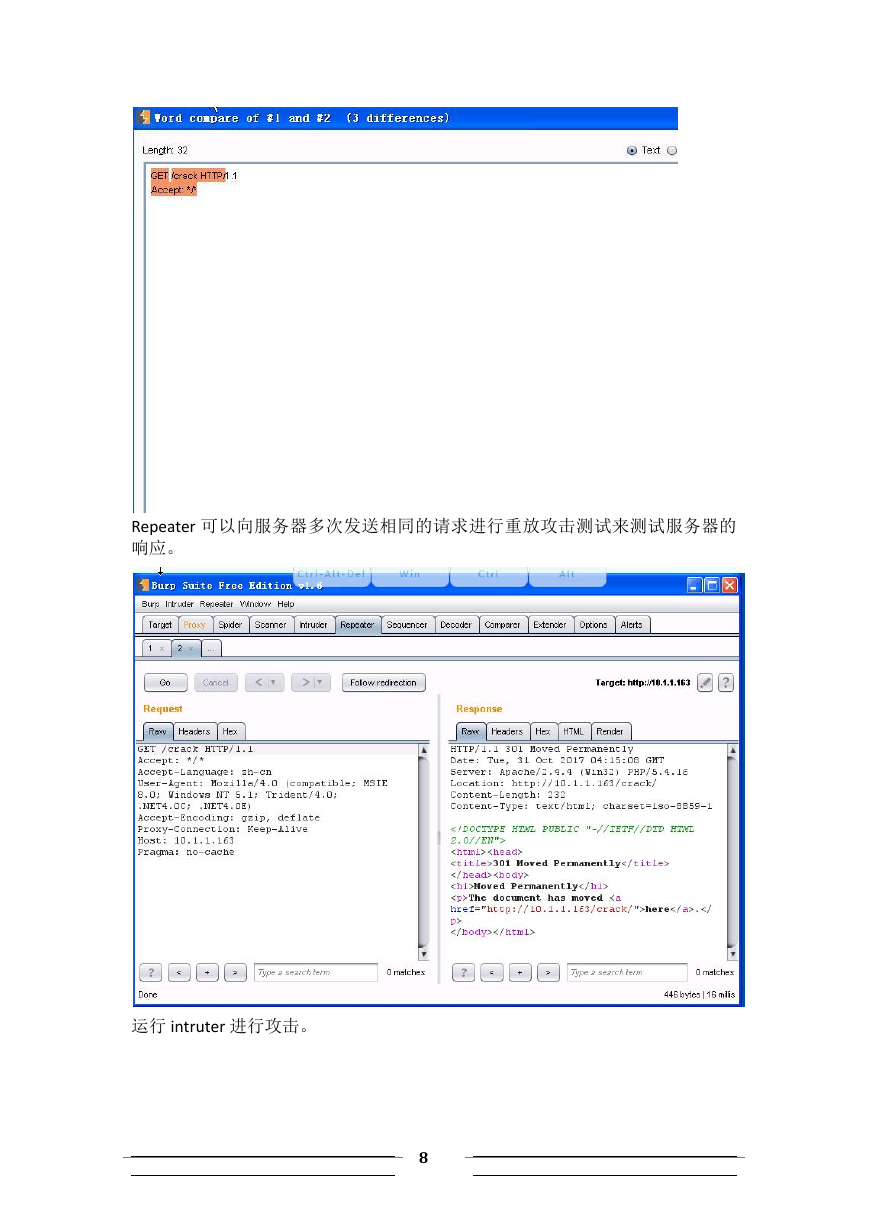

Repeater 可以向服务器多次发送相同的请求进行重放攻击测试来测试服务器的

响应。

运行 intruter 进行攻击。

8

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc