2018年3月 Journal on Communications March 2018 2018037-1 第39卷第3期 通 信 学 报 Vol.39 No.3边缘计算数据安全与隐私保护研究综述 张佳乐,赵彦超,陈兵,胡峰,朱琨 (南京航空航天大学计算机科学与技术学院,江苏 南京 211106) 摘 要:随着物联网、大数据和5G网络的快速发展和广泛应用,传统的云计算无法处理网络边缘设备所产生的海量数据,因此,边缘计算应运而生。然而,由于边缘计算的内容感知、实时计算、并行处理等开放特性,使在云计算环境下就已经存在的数据安全与隐私问题变得更加突出。阐述了边缘计算中数据安全与隐私保护的研究背景,提出以数据安全为中心的研究体系架构。围绕数据安全、访问控制、身份认证和隐私保护等关键技术,综述了近年来提出的可能适用于边缘计算数据安全与隐私保护的最新研究成果,并就方案的可扩展性和适用性进行分析讨论。此外,介绍了一些目前比较适用的边缘计算实例。最后,指出一些重要的研究方向和研究建议。 关键词:边缘计算;万物互联;数据安全;访问控制;身份认证;隐私保护 中图分类号:TP309 文献标识码:A doi: 10.11959/j.issn.1000-436x.2018037 Survey on data security and privacy-preserving for the research of edge computing ZHANG Jiale, ZHAO Yanchao, CHEN Bing, HU Feng, ZHU Kun College of Computer Science and Technology, Nanjing University of Aeronautics and Astronautics, Nanjing 211106, China Abstract: With the rapid development and extensive application of the Internet of things (IoT), big data and 5G network architecture, the massive data generated by the edge equipment of the network and the real-time service requirements are far beyond the capacity if the traditional cloud computing. To solve such dilemma, the edge computing which deploys the cloud services in the edge network has envisioned to be the dominant cloud service paradigm in the era of IoT. Mean-while, the unique features of edge computing, such as content perception, real-time computing, parallel processing and etc., has also introduced new security problems especially the data security and privacy issues. Firstly, the background and challenges of data security and privacy-preserving in edge computing were described, and then the research architec-ture of data security and privacy-preserving was presented. Secondly, the key technologies of data security, access control, identity authentication and privacy-preserving were summarized. Thirdly, the recent research advancements on the data security and privacy issues that may be applied to edge computing were described in detail. Finally, some potential re-search points of edge computing data security and privacy-preserving were given, and the direction of future research work was pointed out. Key words: edge computing, internet of everything, data security, access control, authentication, privacy-preserving 收稿日期:2017-09-28;修回日期:2018-02-07 通信作者:赵彦超,yczhao@nuaa.edu.cn 基金项目:国家自然科学基金资助项目(No.61672283, No.61602238);国家重点研发计划基金资助项目(No.2017YFB0802303);江苏省自然科学基金资助项目(No.BK20160805) Foundation Items: The National Natural Science Foundation of China (No.61672283, No.61602238), The National Key Research andDevelopment Program of China (No.2017YFB0802303), The Natural Science Foundation of Jiangsu Province (No.BK20160805) �

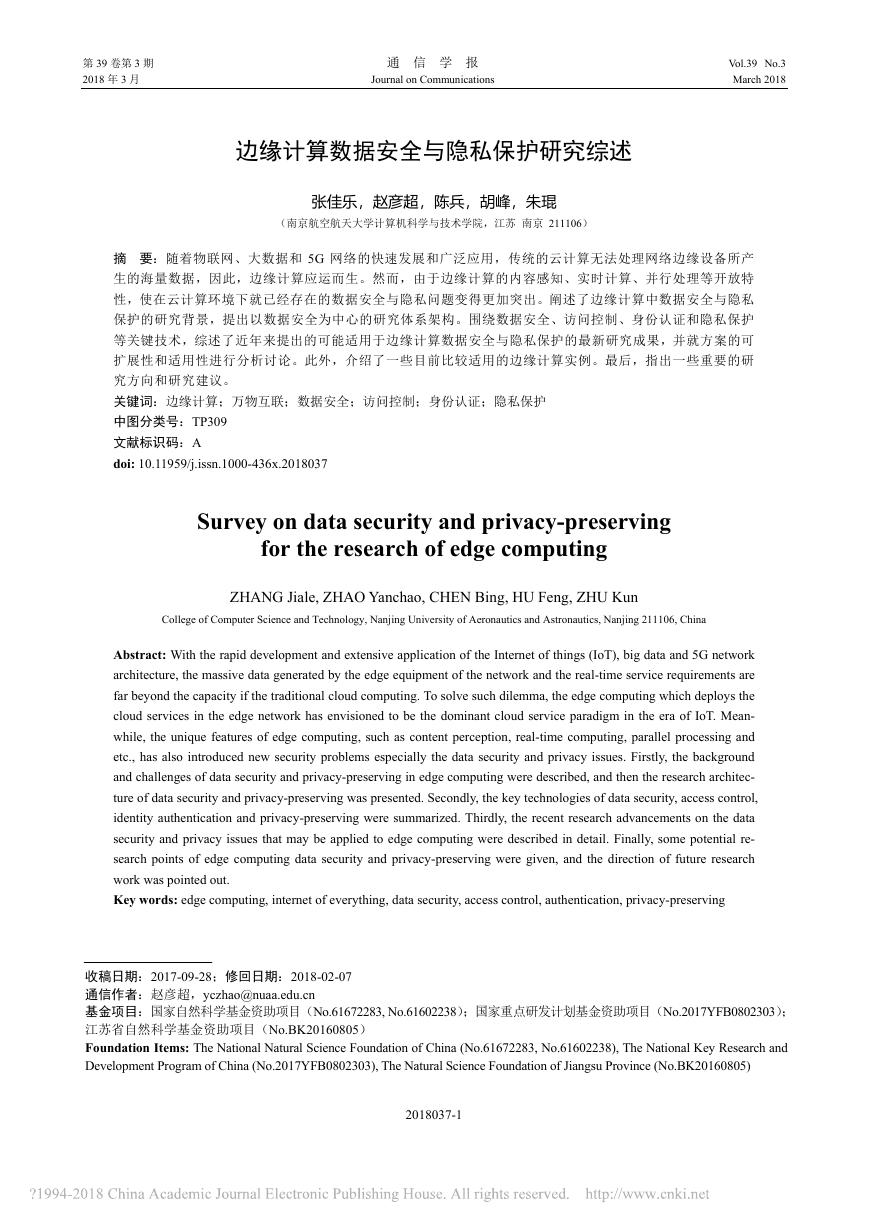

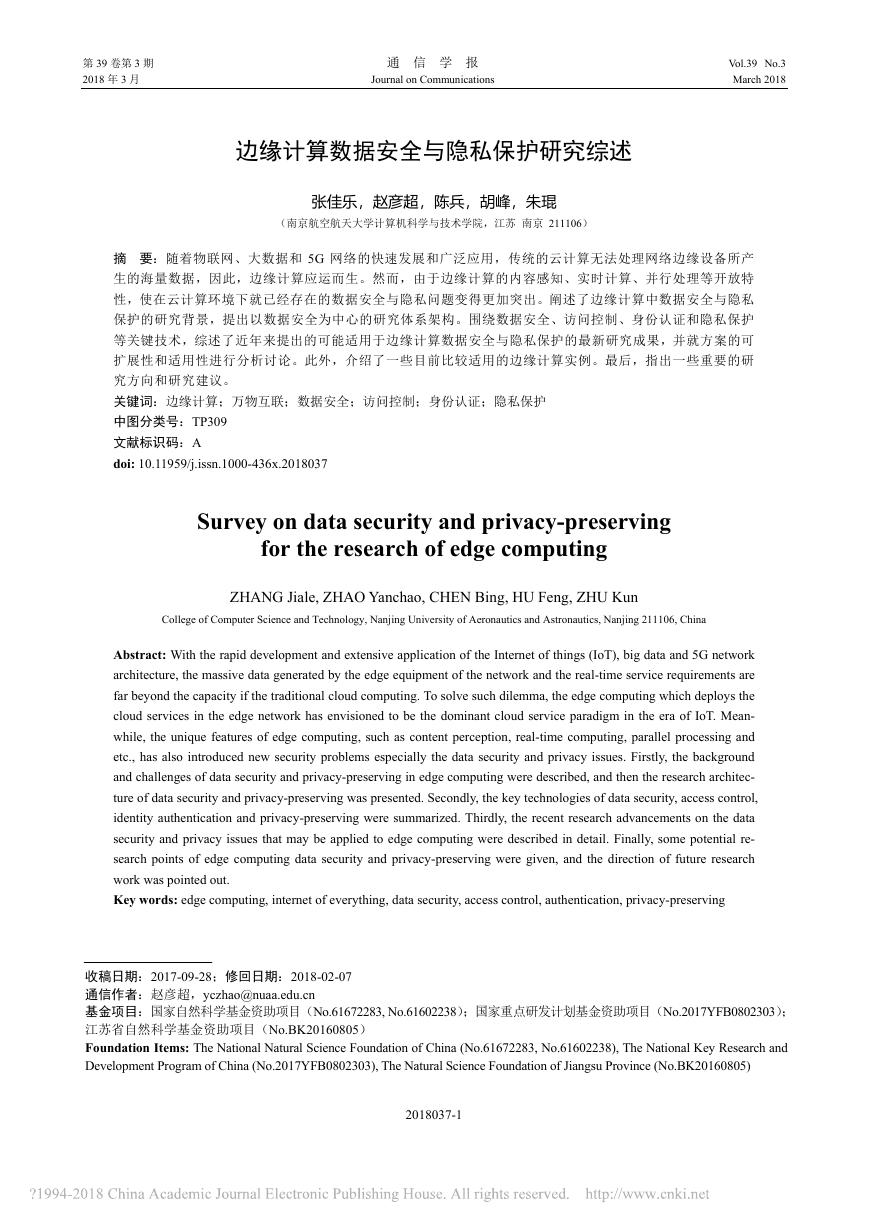

·2· 通 信 学 报 第39卷 2018037-2 1 引言 随着物联网技术和5G网络架构的快速发展,智能交通、智慧城市、位置服务、移动支付等新型服务模式和业务不断涌现。智能手机、可穿戴设备、联网电视以及其他传感设备数量将会呈现爆炸式增长趋势,随之而来的是物联网终端产生的“海量级”数据[1]。根据2016年思科云指数(GCI)的预测,到2020年,全球数据中心流量将达到15.3 ZB[2]。同时,近几年的物联网设备连接数也呈现出线性增长趋势,据互联网业务解决方案集团(IBSG)预测,2020年的物联网设备数量将达到500亿,如图1所示[3]。随后,“信息感知”的概念开始逐步延伸至物联网系统中,万物互联的边缘大数据处理时代[4,5]已经到来。相比于物联网而言,万物互联突破了传统物与物之间相互连接的限制,逐渐转变为以物联网感知层为代表的人与物之间的互联。其中,处于网络边缘的设备节点不再只是数据使用者的角色,而是正在向兼顾数据采集、模式识别、数据挖掘等大数据处理能力的计算节点转变。同时,这些边缘设备节点提供了丰富的服务接口,与云计算中心一起为用户提供协同式计算服务。 图1 物联网设备增长趋势 传统的云计算模型无法满足万物互联的应用需求,其主要原因归纳起来主要有以下4个方面。 1) 多源异构数据处理。物联网的感知层数据处于海量级别,数据之间存在着频繁的冲突与合作,具有很强的冗余性、相关性、实时性和多源异构特性。融合的多源异构数据和实时处理要求给云计算带来了无法解决的巨大挑战。 2) 带宽负载和资源浪费。云服务是一种聚合度很高的集中式服务计算,用户将数据发送到云端存储和处理,将消耗大量的网络带宽和计算资源。同时,大量的用户访问也会增加网络流量,进而引发服务中断、网络时延等问题。 3) 资源受限。万物互联模式中的网络边缘设备通常是资源受限的(存储、计算能力和电池容量等),数据在边缘设备和云计算中心之间的长距离传输能耗问题显得尤为突出。 4) 安全和隐私保护。网络边缘数据涉及个人隐私,传统的云计算模式需要将这些隐私数据上传至云计算中心,这将增加泄露用户隐私数据的风险。 由于云计算模型与万物互联固有特征之间的矛盾,单纯依靠云计算这种集中式的计算处理方式,将不足以支持以物联网感知为背景的应用程序运行和海量数据处理,而且云计算模型已经无法有效解决云中心负载、传输宽带、数据隐私保护等问题。因此,边缘计算应运而生,与现有的云计算集中式处理模型相结合,能有效解决云中心和网络边缘的大数据处理问题[6,7]。边缘计算是指数据或任务能够在靠近数据源头的网络边缘侧进行计算和执行计算的一种新型服务模型。而这里所提的网络边缘侧可以是从数据源到云计算中心之间的任意功能实体,这些实体搭载着融合网络、计算、存储、应用核心能力的边缘计算平台,为终端用户提供实时、动态和智能的服务计算。同时,数据就近处理的理念也为数据安全和隐私保护提供了更好的结构化支撑。 随着边缘计算模型的深入研究,学术界和产业界相继提出了诸如移动云计算[8](MCC)、雾计算[9](FC)和移动边缘计算[10](MEC)等新型边缘化计算模型。这些以网络边缘设备为核心的计算模式均为云计算任务向网络边缘迁移提供构架支撑,通过部署边缘服务设备(如雾节点、边缘服务器和私有云等),向移动终端提供多样化虚拟化服务,从而降低云计算中心的计算负载,减缓网络带宽压力,并能够在处理海量数据的同时确保高效的网络运营和服务交付,同时也改进了用户体验。尽管这些边缘计算模型的设计目标十分接近,但它们在实现这一目标的过程中会体现出一些根本性差异。一方面,MEC平台的部署依赖于移动网络基础设施(如5G),FC中雾节点的部署点则可以是用户管理服务器、无线接入点、网关及路由等。而MCC的部署范围则更为广泛,在某些情况下甚至可以是移动终端来充当服务提供商。因此,在服务部署方面,目前只有电信运营商可以成为MEC服务提供�

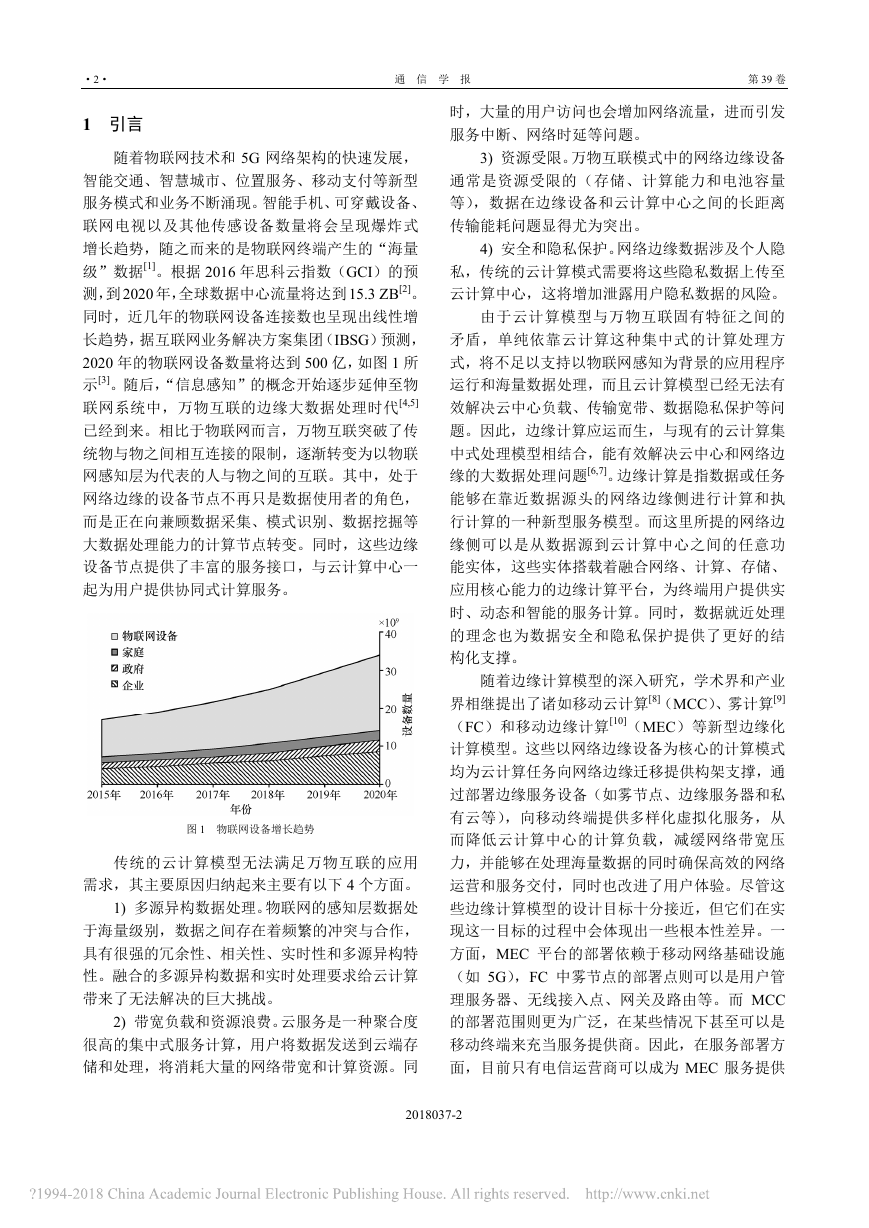

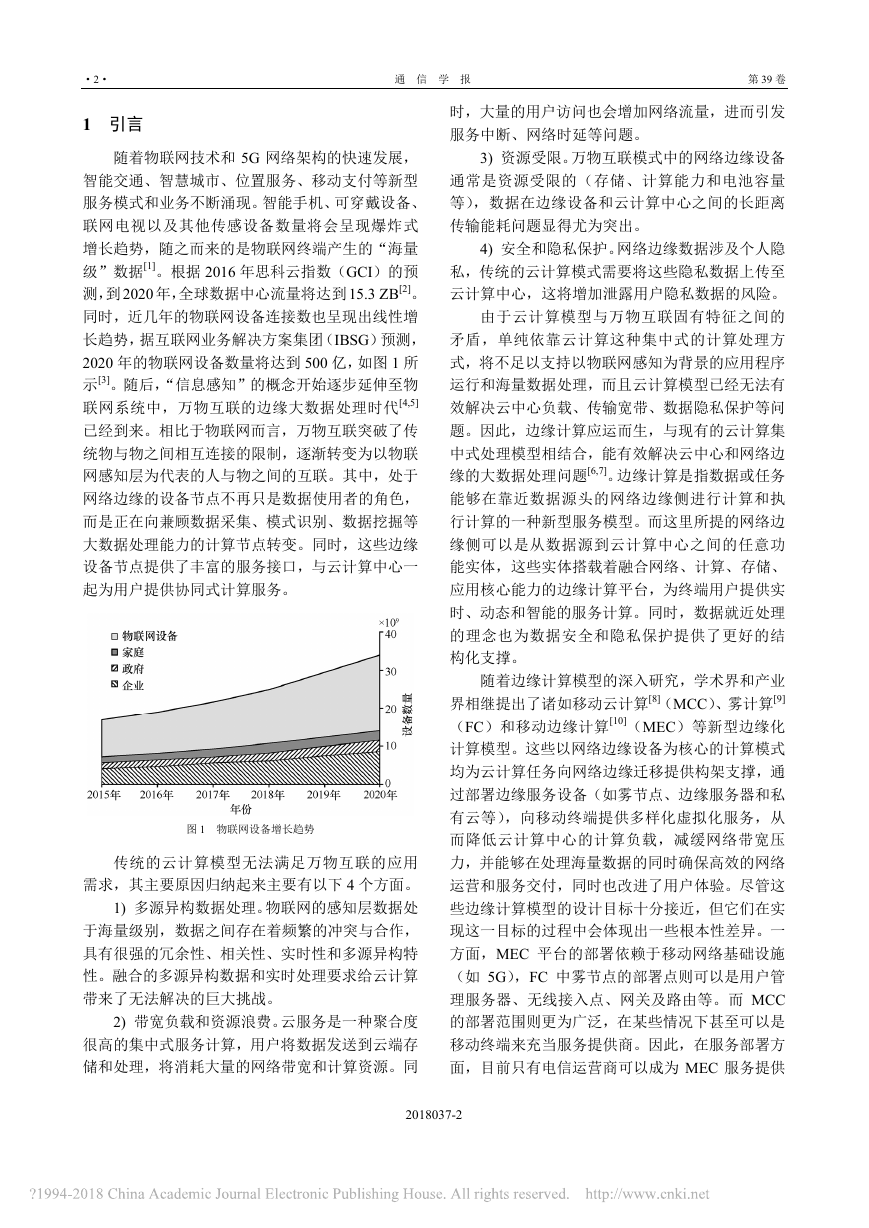

第3期 张佳乐等:边缘计算数据安全与隐私保护研究综述 ·3· 2018037-3 商,因为它拥有边缘数据中心部署所需的移动网络基础设施。相反,任何用户都可以部署自己的雾节点和MCC节点,甚至可以创建自己的私有云环境。另一方面,由于MEC和FC可以部署在运营商网络或ISP基础设施中,这使第三方服务提供商可以与运营商紧密合作,开发针对不同业务模式的定制服务,并提供这些服务的测试平台,为服务集成提供良好环境。这些边缘计算范式中的细小差别很有可能对边缘计算安全与隐私机制的构造产生不同程度的影响,因此,在开展相关研究工作时,应充分考虑方案的应用背景及固有特性,即适用性和可扩展性问题,这也是本文讨论已有研究工作的重点。 因此,由于边缘计算服务模式的复杂性、实时性,数据的多源异构性、感知性以及终端的资源受限特性,传统云计算环境下的数据安全和隐私保护机制不再适用于边缘设备产生的海量数据防护。数据的存储安全、共享安全、计算安全、传播和管控以及隐私保护等问题变得越来越突出。此外,边缘计算的另一个优势在于其突破了终端硬件的限制,使移动终端等便携式设备大量参与到服务计算中来,实现了移动数据存取、智能负载均衡和低管理成本。但这也极大地增加了接入设备的复杂度,由于移动终端的资源受限特性,其所能承载的数据存储计算能力和安全算法执行能力也有一定的局限性。边缘计算中的数据安全和隐私保护主要面临以下4点新挑战。 1) 边缘计算中基于多授权方的轻量级数据加密与细粒度数据共享新需求。由于边缘计算是一种融合了以授权实体为信任中心的多信任域共存的计算模式,使传统的数据加密和共享策略不再适用。因此,设计针对多授权中心的数据加密方法显得尤为重要,同时还应考虑算法的复杂性问题。 2) 分布式计算环境下的多源异构数据传播管控和安全管理问题。在边缘式大数据处理时代,网络边缘设备中信息产生量呈现爆炸性增长。用户或数据拥有者希望能够采用有效的信息传播管控和访问控制机制,来实现数据的分发、搜索、获取以及控制数据的授权范围。此外,由于数据的外包特性,其所有权和控制权相互分离,因此有效的审计验证方案能够保证数据的完整性。 3) 边缘计算的大规模互联服务与资源受限终端之间的安全挑战。由于边缘计算的多源数据融合特性、移动和互联网络的叠加性以及边缘终端的存储、计算和电池容量等方面的资源限制,使传统较为复杂的加密算法、访问控制措施、身份认证协议和隐私保护方法在边缘计算中无法适用。 4) 面向万物互联的多样化服务以及边缘计算模式对高效隐私保护的新要求。网络边缘设备产生的海量级数据均涉及个人隐私,使隐私安全问题显得尤为突出。除了需要设计有效的数据、位置和身份隐私保护方案之外,如何将传统的隐私保护方案与边缘计算环境中的边缘数据处理特性相结合,使其在多样化的服务环境中实现用户隐私保护是未来的研究趋势。 本文主要综述了边缘计算中数据安全和隐私保护的相关研究。介绍了边缘计算的基本概念、体系架构和面临的安全性问题,提出边缘计算中数据安全和隐私保护研究框架,并从数据安全、身份认证、访问控制和隐私保护这4个方面阐述了边缘计算的安全防护措施和最新的研究成果,最后给出了几点研究建议。 2 边缘计算数据安全与隐私保护研究体系 2.1 边缘计算架构与安全挑战 边缘计算中的“边缘”是个相对的概念,指从数据源到云计算中心数据路径之间的任意计算资源和网络资源。边缘计算允许终端设备将存储和计算任务迁移到网络边缘节点中,如基站(BS)、无线接入点(WAP)、边缘服务器等,既满足了终端设备的计算能力扩展需求,同时能够有效地节约计算任务在云服务器和终端设备之间的传输链路资源。边缘计算的体系架构如图2所示,主要包括核心基础设施、边缘数据中心、边缘网络和移动终端这4个功能层次。 图2 面向物联网的边缘计算体系架构 �

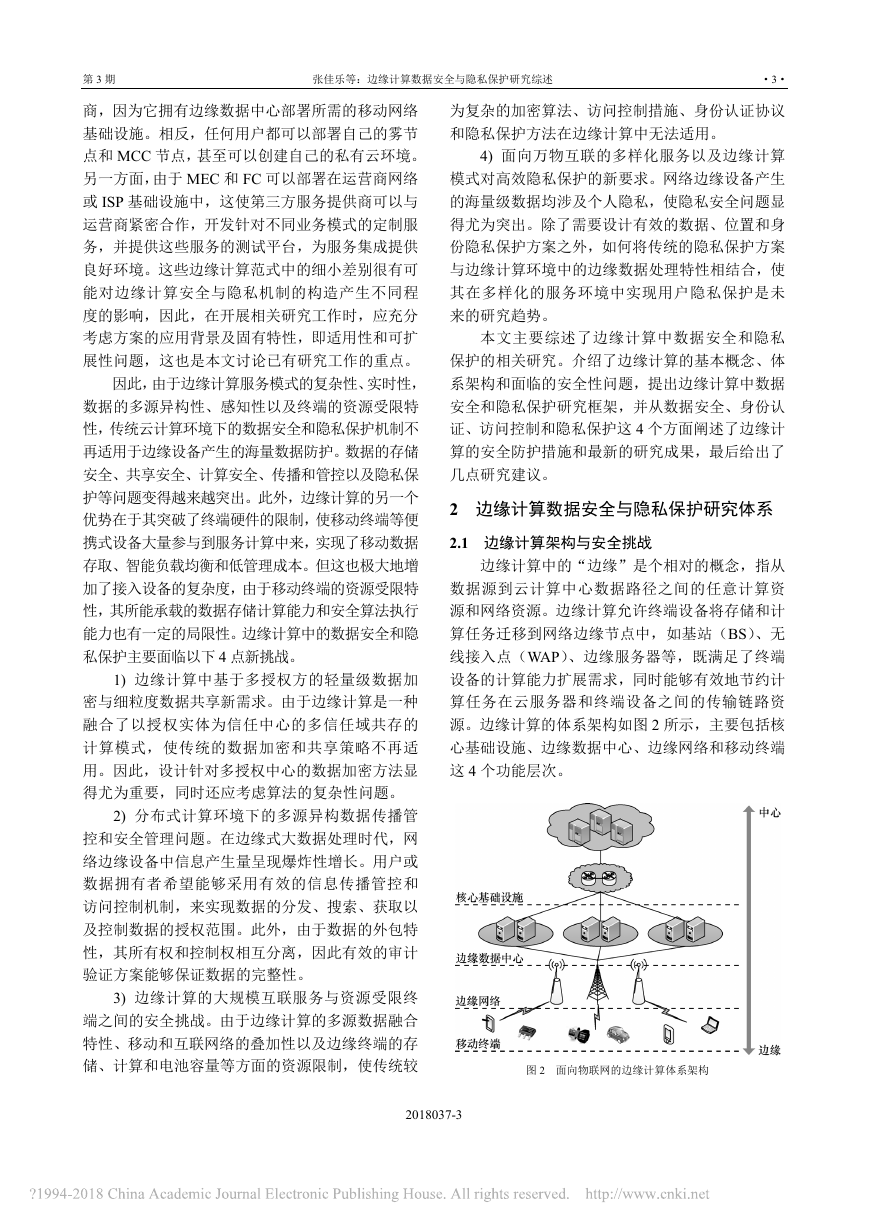

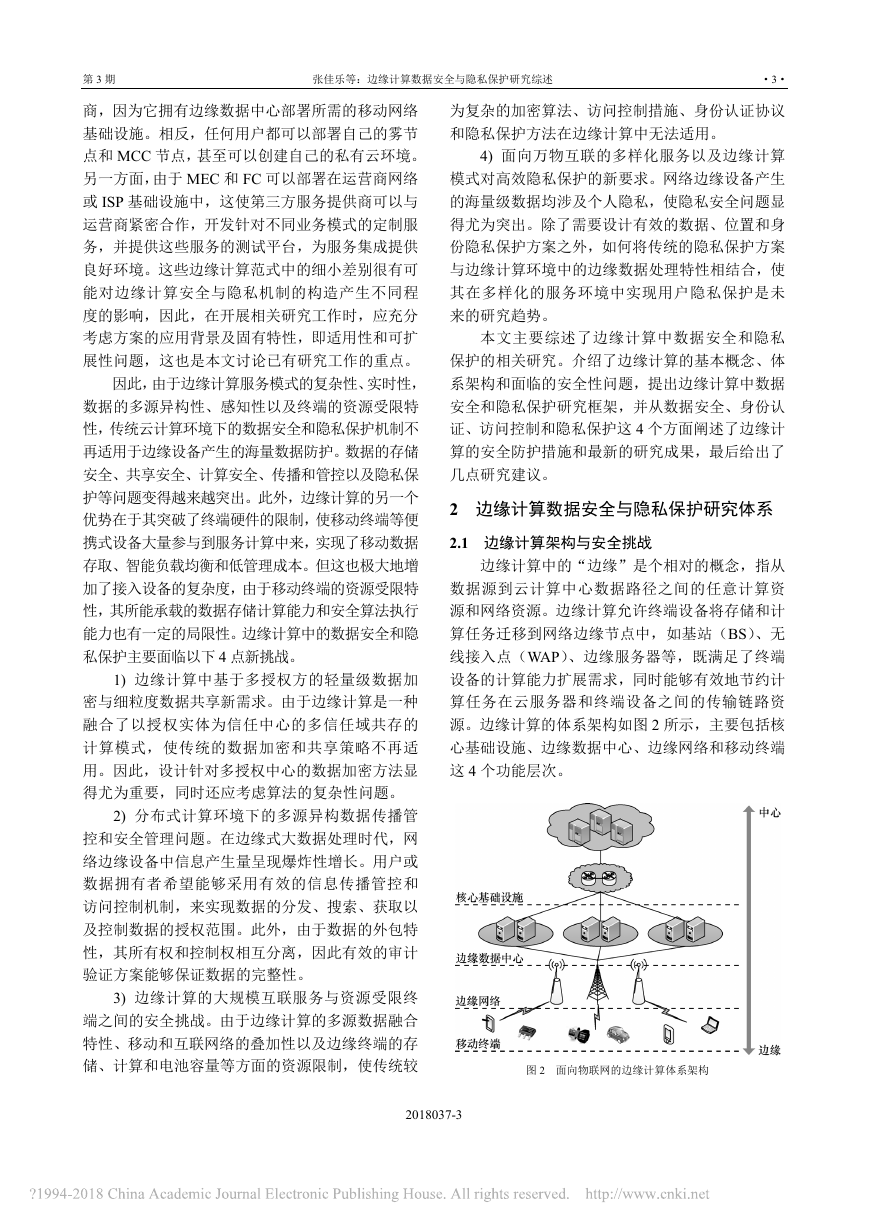

·4· 通 信 学 报 第39卷 2018037-4 1) 核心基础设施为网络边缘设备提供核心网络接入以及集中式云计算服务和管理功能。其中,核心网络主要包括互联网络、移动核心网络、集中式云服务和数据中心等。而云计算核心服务通常包括3种服务模式:基础设施即服务(IaaS)、平台即服务(PaaS)和软件即服务(SaaS)。同时,在边缘计算服务模式下,允许多个云服务提供商同时为用户提供集中式的存储和计算服务。因此,可以通过部署多层次的异构服务器,来实现在各服务器之间的大规模计算迁移,而且能够为不同地理位置上的用户提供实时服务和移动代理。核心基础设施在很多情况下并不是完全可信的,因此,极有可能发生包括隐私泄露、数据篡改、拒绝服务攻击和服务操纵等威胁安全的攻击行为。 2) 边缘数据中心负责虚拟化服务和多个管理服务,是边缘计算中的核心组件之一,由基础设施提供商部署,搭载着多租户虚拟化基础设施。从第三方服务提供商到终端用户以及基础设施提供商自身都可以使用边缘数据中心提供的虚拟化服务。此外,网络边缘侧往往会部署多个边缘数据中心,这些数据中心在自主行动的同时又相互协作,但不会跟传统云端断开连接。因此,可以创建通过不同网络基础设施互联的分层体系架构,实现分布式协同计算服务模式。值得一提的是,边缘数据中心的数据安全性一直是终端用户十分关注的问题。边缘计算模式下的分布式并行数据处理方式使边缘计算平台存在数据保密性问题和隐私泄露现象。面临的安全挑战主要包括物理攻击、隐私泄露、服务操纵和数据篡改等。因此,研究边缘计算环境下的数据安全与隐私保护技术(如安全数据共享、访问控制、身份认证、隐私保护等)是保证边缘计算得以持续发展的重要支撑。 3) 边缘网络计算通过融合多种通信网络来实现物联网设备和传感器的互联,从无线网络到移动中心网络再到互联网络,在这种融合的网络构架中,其网络基础设施极易受到攻击,因为敌手可以对其中任何一个网络单元发起攻击。边缘网络中面临的主要安全威胁包括拒绝服务攻击、中间人攻击和伪造网关等。 4) 移动终端包括连接到边缘网络中的所有类型的设备(包括移动终端和众多物联网设备)。它们不仅是数据使用者的身份,而且还可以扮演数据提供者参与到各个层次的分布式基础设施中去。移动终端中的安全威胁主要有终端安全和隐私保护等,具体包括信息注入、隐私泄露、恶意代码攻击、服务操纵和通信安全等。 在以大数据为中心的边缘计算领域中,由于数据量的增加和实时性处理需求,集中式云中心数据处理将转变为云+边缘的双向计算模式。网络边缘设备不仅扮演着服务请求者的角色,而且还需要执行部分计算任务,包括数据存储、处理、搜索、管理和传输等。 2.2 数据安全与隐私保护研究体系 本文将边缘计算中数据安全与隐私保护研究体系划分为4个部分,分别是数据安全、身份认证、隐私保护和访问控制,如图3所示。 数据安全是创建安全边缘计算环境的基础,其根本目的在于保障数据的保密性和完整性。主要针对外包数据的所有权和控制权分离化、存储随机化等特性,用于解决数据丢失、数据泄露、非法数据操作等问题。同时,在此基础上允许用户进行安全数据操作。数据安全的主要内容包括数据保密性与 图3 边缘计算数据安全与隐私保护研究体系 �

第3期 张佳乐等:边缘计算数据安全与隐私保护研究综述 ·5· 2018037-5 安全共享、完整性审计和可搜索加密。 物联网用户要想使用边缘计算所提供的计算服务,首先要进行身份认证。由于边缘计算是一种多信任域共存的分布式交互计算环境,因此,不仅需要为每一个实体分配身份,还需要考虑到不同信任域之间的相互认证。身份认证的主要研究内容包括单一域内身份认证、跨域认证和切换认证。 边缘计算中的授权实体并不都是可信的,而用户的身份信息、位置信息和私密数据都存储在这些半可信实体中,极易引发隐私问题。因此,在以开放式互联为背景的边缘计算中,隐私保护是一个备受关注的研究体系。其主要内容包括数据隐私保护、位置隐私保护和身份隐私保护。 访问控制是确保系统安全性和保护用户隐私的关键技术和方法,当前比较热门的访问控制方案包括基于属性和基于角色的访问控制,其中,基于属性的访问控制能够很好地适用于分布式架构,并实现细粒度的数据共享。 本文重点讨论数据安全防护技术、身份认证协议、访问控制系统和隐私保护等关键技术。重点介绍了基于密码技术的数据安全与隐私保护研究进展,并对一些可能的研究方向进行了展望。目前对边缘计算安全和隐私保护的研究工作尚处于初级阶段,已有的研究成果极少。其中,一个确实可行的研究思路是将现有的其他相关领域的安全技术移植到边缘计算环境中。国内外学者对移动云计算及其安全性展开了深入研究,Roman等[11]对目前几种常见的移动边缘范式进行了安全性分析,阐述了一种通用协作的安全防护体系,并给出了研究意见,这些工作为边缘计算的安全性研究提供了理论参考。 3 数据安全 无论是云计算还是边缘计算,终端用户的私密性数据均需要部分或全部外包给第三方(如云计算数据中心和边缘数据中心),这就造成了存储在第三方数据中心的用户数据呈现出所有权和控制权分离化、存储随机化等特点,极易造成数据丢失、数据泄露、非法数据操作(复制、发布、传播)等数据安全性问题,数据的保密性和完整性无法得到保证。因此,外包数据的安全性保证仍然是边缘计算数据安全的一个基础性问题。 到目前为止,国内外学者对边缘计算中数据安全的研究还处于探索阶段,大多数的研究成果都集中在其他计算环境下,例如云计算、移动云计算和雾计算等。因此,边缘计算中数据安全的一个主要研究思路是将其他计算范式下的数据安全方案移植到边缘计算范式中,并与边缘计算中并行分布式架构、终端资源受限、边缘大数据处理、高度动态环境等特性进行有机结合,最终实现轻量级、分布式的数据安全防护体系。本节主要从数据保密性与安全数据共享、完整性审计和可搜索加密这3个方面展开综述,选取了其他计算范式中的部分重点成果进行介绍和分析,进而映射出在边缘计算环境下的研究方向,并给出研究建议。 3.1 数据保密性与安全数据共享 现有的数据保密性和安全数据共享方案通常采用加密技术来实现,其常规流程是由数据所有者预先对外包数据进行加密处理和上传操作,并在需要时由数据使用者解密。传统的加密算法包括对称加密算法(如DES、3DES、ADES等)和非对称加密算法(如RSA、Diffe-Hellman、ECC等),但传统加密算法加密后的数据可操作性低,对后续的数据处理造成很大阻碍。目前比较常用的数据加密算法有基于属性加密(ABE)、代理重加密(PRE)和全同态加密(FHE)算法等。 3.1.1 属性加密算法 属性加密[12](ABE, attribute-based encryption)是一种控制接收者对加密数据的解密能力的密码机制,当用户所拥有的属性满足一定的接入策略时,就可以解密信息,接入策略可以用逻辑表达式表示,也可以转化为树型结构。即使是一种基于属性的门限策略,只有用户属性集与密文属性集相交的元素数量达到系统规定的门限参数时才能解密。ABE可以分为基于密钥策略的属性加密(KP-ABE)[13]和基于密文策略的属性加密(CP-ABE)[14],两者分别能够实现接收方制定访问控制策略和发送方规定访问控制策略。 基于密文策略的属性加密方案被广泛应用于云计算中数据存储和共享安全中,传统的CP-ABE方案往往通过构造单调访问树结构并嵌入密文中,只有用户的属性集合满足访问树对应的门限要求时才能够访问密文。但在实际的数据存储场景中,共享的数据文件通常具有多层次特征,因此单调访问树结构无法满足多层文件数据的细粒度访问共享。针对这一问题,Wang等[15]提出了一种高效的�

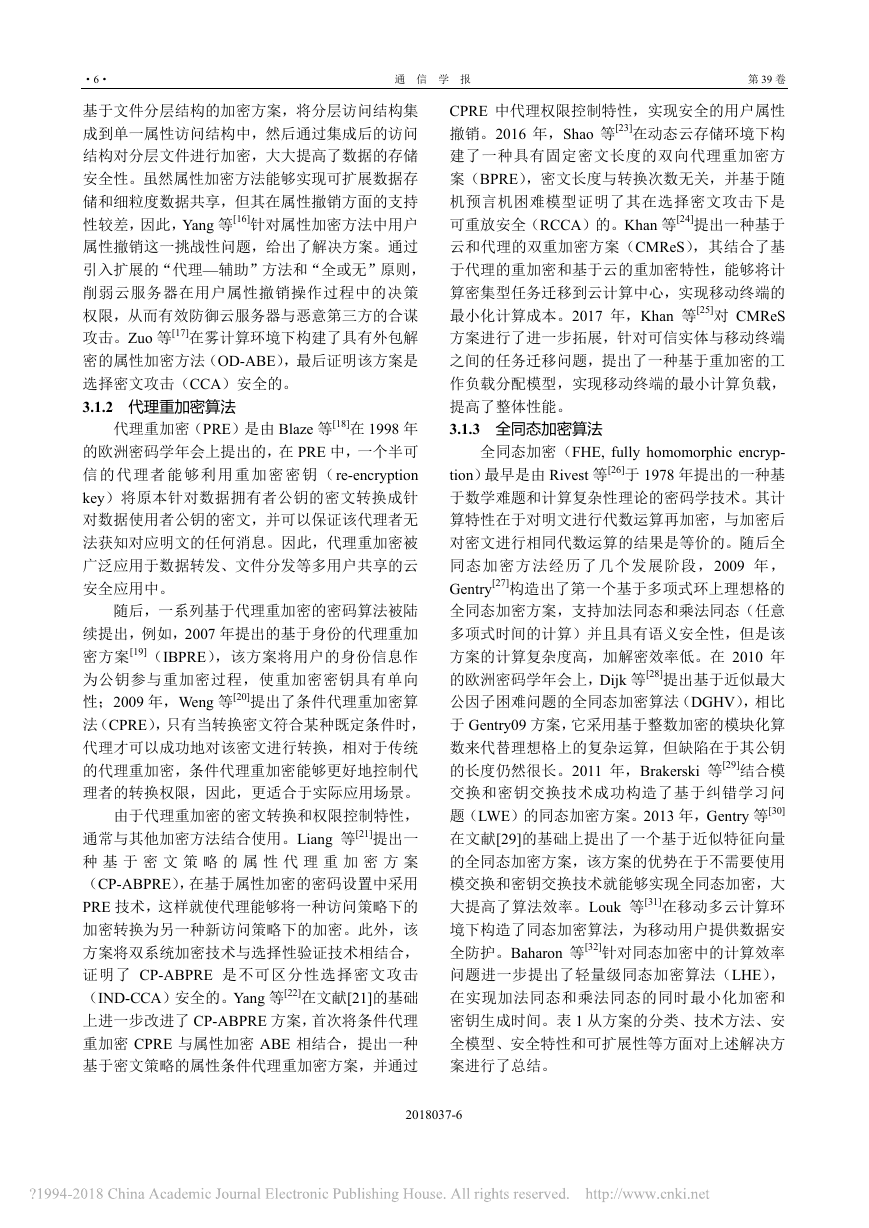

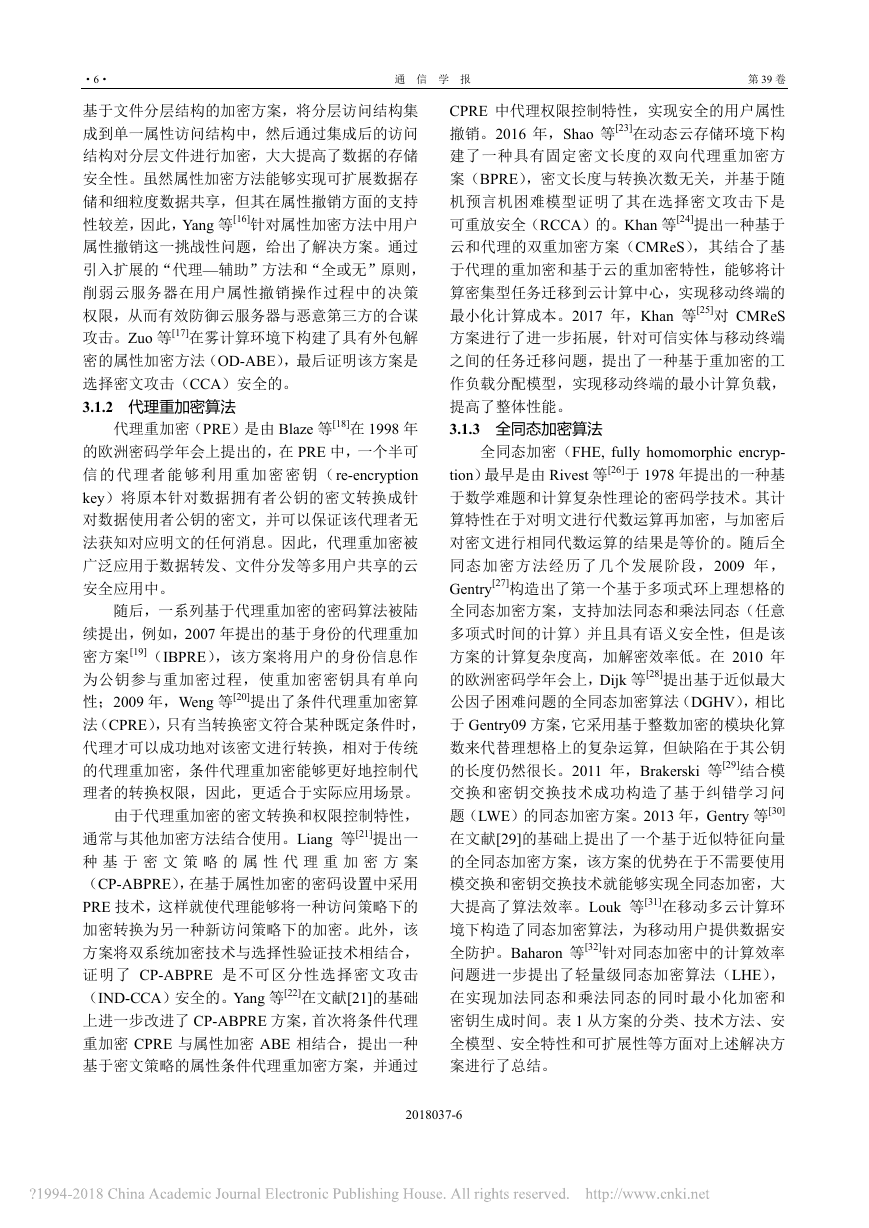

·6· 通 信 学 报 第39卷 2018037-6 基于文件分层结构的加密方案,将分层访问结构集成到单一属性访问结构中,然后通过集成后的访问结构对分层文件进行加密,大大提高了数据的存储安全性。虽然属性加密方法能够实现可扩展数据存储和细粒度数据共享,但其在属性撤销方面的支持性较差,因此,Yang等[16]针对属性加密方法中用户属性撤销这一挑战性问题,给出了解决方案。通过引入扩展的“代理—辅助”方法和“全或无”原则,削弱云服务器在用户属性撤销操作过程中的决策权限,从而有效防御云服务器与恶意第三方的合谋攻击。Zuo等[17]在雾计算环境下构建了具有外包解密的属性加密方法(OD-ABE),最后证明该方案是选择密文攻击(CCA)安全的。 3.1.2 代理重加密算法 代理重加密(PRE)是由Blaze等[18]在1998年的欧洲密码学年会上提出的,在PRE中,一个半可信的代理者能够利用重加密密钥(re-encryption key)将原本针对数据拥有者公钥的密文转换成针对数据使用者公钥的密文,并可以保证该代理者无法获知对应明文的任何消息。因此,代理重加密被广泛应用于数据转发、文件分发等多用户共享的云安全应用中。 随后,一系列基于代理重加密的密码算法被陆续提出,例如,2007年提出的基于身份的代理重加密方案[19](IBPRE),该方案将用户的身份信息作为公钥参与重加密过程,使重加密密钥具有单向性;2009年,Weng等[20]提出了条件代理重加密算法(CPRE),只有当转换密文符合某种既定条件时,代理才可以成功地对该密文进行转换,相对于传统的代理重加密,条件代理重加密能够更好地控制代理者的转换权限,因此,更适合于实际应用场景。 由于代理重加密的密文转换和权限控制特性,通常与其他加密方法结合使用。Liang等[21]提出一种基于密文策略的属性代理重加密方案(CP-ABPRE),在基于属性加密的密码设置中采用PRE技术,这样就使代理能够将一种访问策略下的加密转换为另一种新访问策略下的加密。此外,该方案将双系统加密技术与选择性验证技术相结合,证明了CP-ABPRE是不可区分性选择密文攻击(IND-CCA)安全的。Yang等[22]在文献[21]的基础上进一步改进了CP-ABPRE方案,首次将条件代理重加密CPRE与属性加密ABE相结合,提出一种基于密文策略的属性条件代理重加密方案,并通过CPRE中代理权限控制特性,实现安全的用户属性撤销。2016年,Shao等[23]在动态云存储环境下构建了一种具有固定密文长度的双向代理重加密方案(BPRE),密文长度与转换次数无关,并基于随机预言机困难模型证明了其在选择密文攻击下是可重放安全(RCCA)的。Khan等[24]提出一种基于云和代理的双重加密方案(CMReS),其结合了基于代理的重加密和基于云的重加密特性,能够将计算密集型任务迁移到云计算中心,实现移动终端的最小化计算成本。2017年,Khan等[25]对CMReS方案进行了进一步拓展,针对可信实体与移动终端之间的任务迁移问题,提出了一种基于重加密的工作负载分配模型,实现移动终端的最小计算负载,提高了整体性能。 3.1.3 全同态加密算法 全同态加密(FHE, fully homomorphic encryp-tion)最早是由Rivest等[26]于1978年提出的一种基于数学难题和计算复杂性理论的密码学技术。其计算特性在于对明文进行代数运算再加密,与加密后对密文进行相同代数运算的结果是等价的。随后全同态加密方法经历了几个发展阶段,2009年,Gentry[27]构造出了第一个基于多项式环上理想格的全同态加密方案,支持加法同态和乘法同态(任意多项式时间的计算)并且具有语义安全性,但是该方案的计算复杂度高,加解密效率低。在2010年的欧洲密码学年会上,Dijk等[28]提出基于近似最大公因子困难问题的全同态加密算法(DGHV),相比于Gentry09方案,它采用基于整数加密的模块化算数来代替理想格上的复杂运算,但缺陷在于其公钥的长度仍然很长。2011年,Brakerski等[29]结合模交换和密钥交换技术成功构造了基于纠错学习问题(LWE)的同态加密方案。2013年,Gentry等[30]在文献[29]的基础上提出了一个基于近似特征向量的全同态加密方案,该方案的优势在于不需要使用模交换和密钥交换技术就能够实现全同态加密,大大提高了算法效率。Louk等[31]在移动多云计算环境下构造了同态加密算法,为移动用户提供数据安全防护。Baharon等[32]针对同态加密中的计算效率问题进一步提出了轻量级同态加密算法(LHE),在实现加法同态和乘法同态的同时最小化加密和密钥生成时间。表1从方案的分类、技术方法、安全模型、安全特性和可扩展性等方面对上述解决方案进行了总结。 �

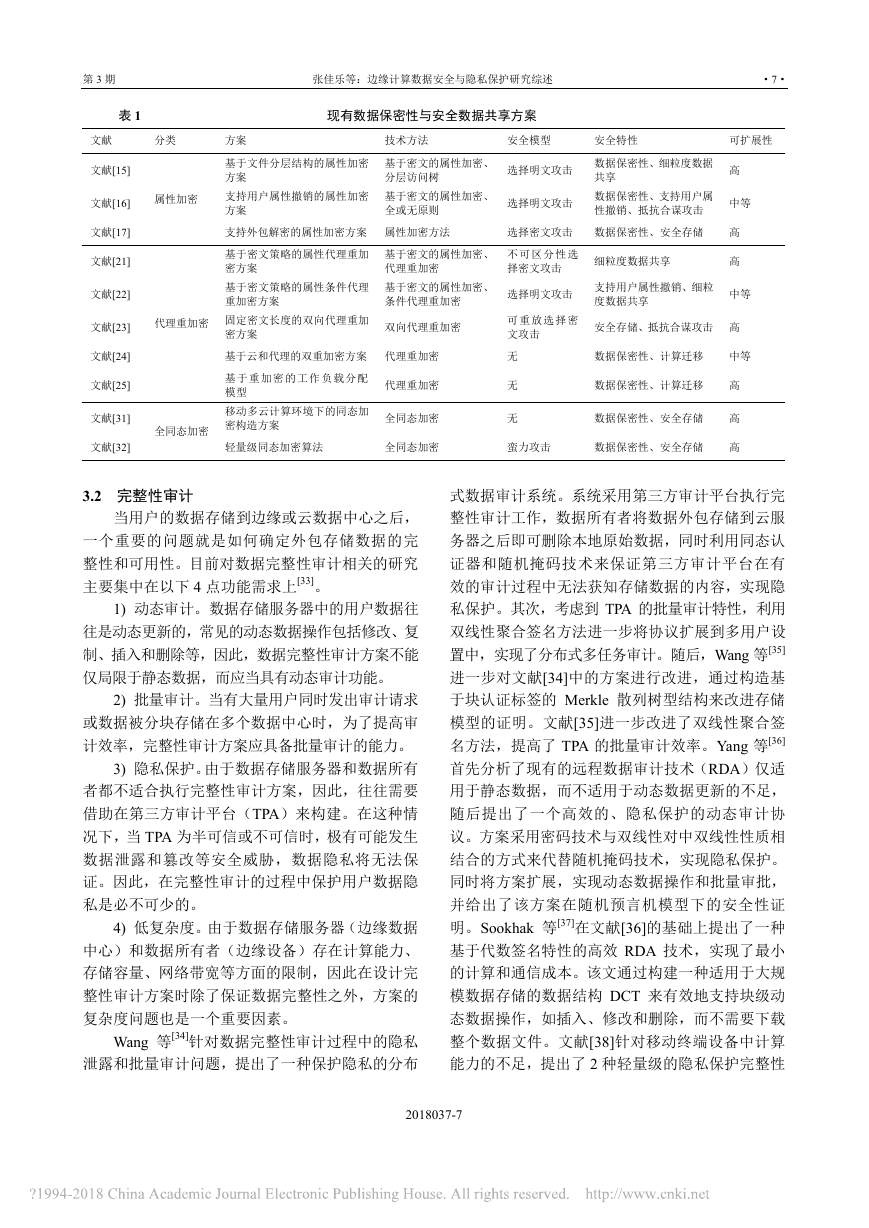

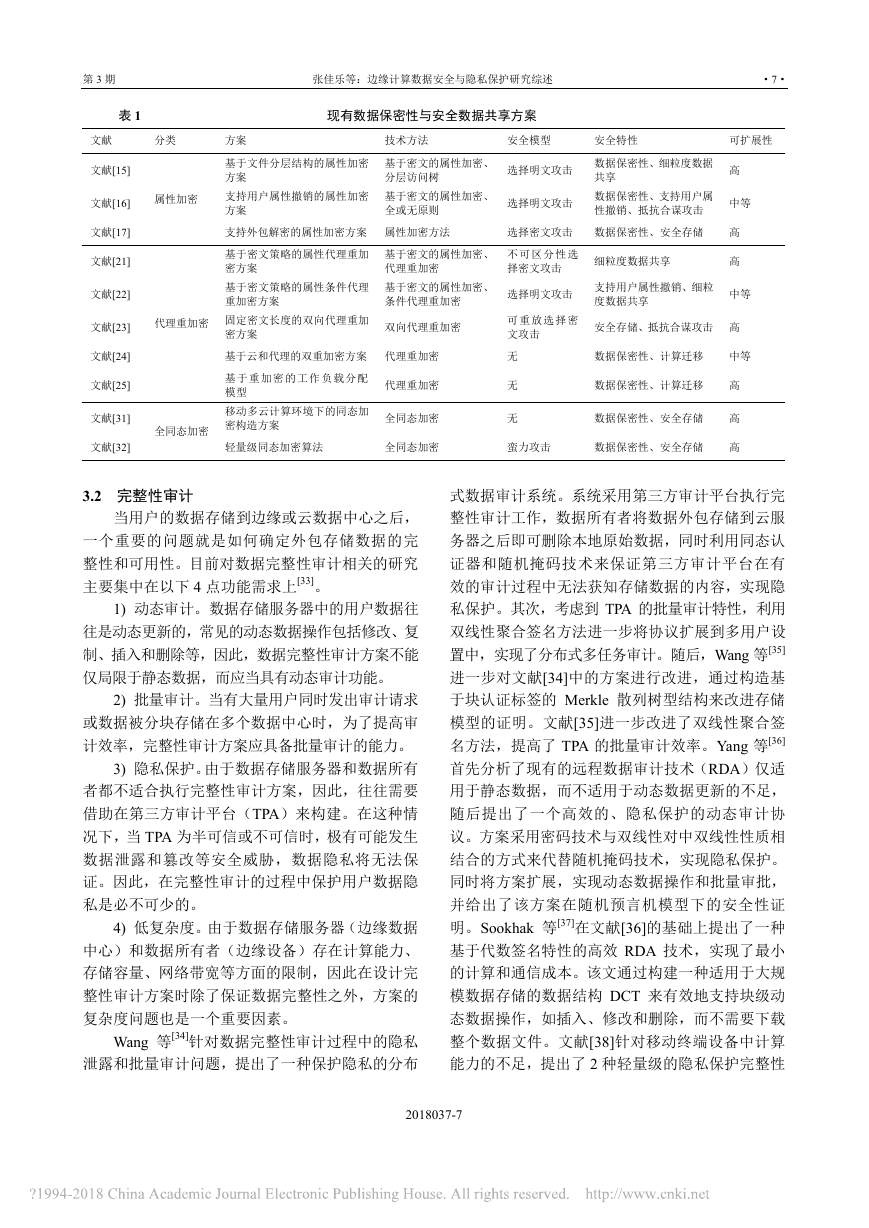

第3期 张佳乐等:边缘计算数据安全与隐私保护研究综述 ·7· 2018037-7 3.2 完整性审计 当用户的数据存储到边缘或云数据中心之后,一个重要的问题就是如何确定外包存储数据的完整性和可用性。目前对数据完整性审计相关的研究主要集中在以下4点功能需求上[33]。 1) 动态审计。数据存储服务器中的用户数据往往是动态更新的,常见的动态数据操作包括修改、复制、插入和删除等,因此,数据完整性审计方案不能仅局限于静态数据,而应当具有动态审计功能。 2) 批量审计。当有大量用户同时发出审计请求或数据被分块存储在多个数据中心时,为了提高审计效率,完整性审计方案应具备批量审计的能力。 3) 隐私保护。由于数据存储服务器和数据所有者都不适合执行完整性审计方案,因此,往往需要借助在第三方审计平台(TPA)来构建。在这种情况下,当TPA为半可信或不可信时,极有可能发生数据泄露和篡改等安全威胁,数据隐私将无法保证。因此,在完整性审计的过程中保护用户数据隐私是必不可少的。 4) 低复杂度。由于数据存储服务器(边缘数据中心)和数据所有者(边缘设备)存在计算能力、存储容量、网络带宽等方面的限制,因此在设计完整性审计方案时除了保证数据完整性之外,方案的复杂度问题也是一个重要因素。 Wang等[34]针对数据完整性审计过程中的隐私泄露和批量审计问题,提出了一种保护隐私的分布式数据审计系统。系统采用第三方审计平台执行完整性审计工作,数据所有者将数据外包存储到云服务器之后即可删除本地原始数据,同时利用同态认证器和随机掩码技术来保证第三方审计平台在有效的审计过程中无法获知存储数据的内容,实现隐私保护。其次,考虑到TPA的批量审计特性,利用双线性聚合签名方法进一步将协议扩展到多用户设置中,实现了分布式多任务审计。随后,Wang等[35]进一步对文献[34]中的方案进行改进,通过构造基于块认证标签的Merkle散列树型结构来改进存储模型的证明。文献[35]进一步改进了双线性聚合签名方法,提高了TPA的批量审计效率。Yang等[36]首先分析了现有的远程数据审计技术(RDA)仅适用于静态数据,而不适用于动态数据更新的不足,随后提出了一个高效的、隐私保护的动态审计协议。方案采用密码技术与双线性对中双线性性质相结合的方式来代替随机掩码技术,实现隐私保护。同时将方案扩展,实现动态数据操作和批量审批,并给出了该方案在随机预言机模型下的安全性证明。Sookhak等[37]在文献[36]的基础上提出了一种基于代数签名特性的高效RDA技术,实现了最小的计算和通信成本。该文通过构建一种适用于大规模数据存储的数据结构DCT来有效地支持块级动态数据操作,如插入、修改和删除,而不需要下载整个数据文件。文献[38]针对移动终端设备中计算能力的不足,提出了2种轻量级的隐私保护完整性表1 现有数据保密性与安全数据共享方案 文献 分类 方案 技术方法 安全模型 安全特性 可扩展性 文献[15] 属性加密 基于文件分层结构的属性加密方案 基于密文的属性加密、分层访问树 选择明文攻击 数据保密性、细粒度数据共享 高 文献[16] 支持用户属性撤销的属性加密方案 基于密文的属性加密、全或无原则 选择明文攻击 数据保密性、支持用户属性撤销、抵抗合谋攻击 中等 文献[17] 支持外包解密的属性加密方案属性加密方法 选择密文攻击 数据保密性、安全存储 高 文献[21] 代理重加密 基于密文策略的属性代理重加密方案 基于密文的属性加密、代理重加密 不可区分性选择密文攻击 细粒度数据共享 高 文献[22] 基于密文策略的属性条件代理重加密方案 基于密文的属性加密、条件代理重加密 选择明文攻击 支持用户属性撤销、细粒度数据共享 中等 文献[23] 固定密文长度的双向代理重加密方案 双向代理重加密 可重放选择密文攻击 安全存储、抵抗合谋攻击 高 文献[24] 基于云和代理的双重加密方案代理重加密 无 数据保密性、计算迁移 中等 文献[25] 基于重加密的工作负载分配模型 代理重加密 无 数据保密性、计算迁移 高 文献[31] 全同态加密 移动多云计算环境下的同态加密构造方案 全同态加密 无 数据保密性、安全存储 高 文献[32] 轻量级同态加密算法 全同态加密 蛮力攻击 数据保密性、安全存储 高 �

·8· 通 信 学 报 第39卷 2018037-8 审计协议:基础协议和改进协议。基础协议基于在线/离线签名方法,支持在外包数据之前进行离线式签名计算处理,而当给定要外包的数据文件时,用户只需执行轻量级计算来构建在线阶段外包的数据签名即可。文献[38]进一步对基础协议进行扩展,使用Merkle散列树型认证结构来改进基础协议中的部分签名正确性,以支持批量审计和动态操作。数据持有性证明(PDP)是另一种提供数据持有性概率保证的完整性审计方法,但该方法在完整性验证过程中需要访问所有数据块,造成了过高的计算复杂性和存储空间消耗。针对这个问题,Lin等[39]在移动云计算环境下提出了2种移动数据可持有性证明方案(MPDP),通过构造基于散列树的数据结构来支持动态数据操作,同时结合BLS短签名方法实现高效率、低复杂度的完整性审计。表2从方案的分类、技术方法、应用场景、安全特性和可扩展性等方面对上述解决方案进行了总结。 3.3 可搜索加密 在传统的云计算范式中,为了在实现数据安全性的同时降低终端资源消耗,用户往往采用某种加密方式将文件加密外包给第三方云服务器。但是当用户需要寻找包含某个关键字的相关文件时,将会遇到如何在云端服务器的密文上进行搜索操作的难题。为了解决此类问题,可搜索加密(SE, searchable encryption)应运而生,SE可以保障数据的私密性和可用性,并支持对密文数据的查询与检索。同样地,在边缘计算范式中,用户的文件数据也会被加密外包到边缘计算中心或云服务器中,可搜索加密也是边缘计算中保护用户隐私的一个重要方法。可搜索加密方案的一个典型问题在于其算法的复杂度过高,执行过程中会产生大量功耗,这类弊端在面向物联网的边缘计算中尤为突出。因此,如何从算法的复杂度出发,设计一种高效的、适合边缘设备和隐私保护的可搜索加密方案是一个重要研究点。 3.3.1 安全排名可搜索加密 安全排名搜索是指系统按照一定的相关度准则(如关键字频率)将搜索结果返回给用户。安全排名搜索提高了系统的适用性,符合边缘计算环境下的隐私数据保护的实际需求。 Wang等[40]在对称可搜索加密(SSE)的基础上首次提出了一种安全排名对称可搜索加密(RSSE)算法,利用关键字频率和反向索引策略来度量关键字与密文数据之间的相关程度,实现云计算下安全排名的加密搜索。此外,文章还设计了一种新的密码原语OPSE(order preserving symmetric encryp-tion),利用一对多的保密映射来保护用户的数据隐私,同时能够对用户返回的搜索结果进行验证。Cao等[41]在文献[40]的基础上,考虑了一种多关键字的排名搜索算法(MRSE),该算法能够按照关键字顺序返回对应文件,通过在各关键字语义中构建“协调匹配”的有效相似性度量,来尽可能多地匹配以捕获数据文件与搜索关键字的相关性,同时结合“内积相似度(inner product similarity)”对相关性进行定量评估。值得一提的是,上述2种方案均面临搜索效率较低的问题,当系统的用户数量过多时,方案的搜索效率会大幅降低。 针对安全排名可搜索加密的搜索效率问题,Li等[42]在移动云计算环境下,利用同文献[41]一样的相关性方法,引入K最近邻(K-NN)技术实现了移动云计算环境下的高效多关键字安全排名搜索系统(EMRS),且能够保证返回结果的准确性。该系统采用高效的索引结构来提高搜索效率,同时,采用盲存储(blind storage)系统来隐藏搜索用表2 现有完整性审计方案综合比较 研究文献 分类 方案 技术方法 应用场景 安全特性 可扩展性 文献[34] 批量审计 保护隐私的批量数据审计系统 同态认证器、随机掩码、双线性聚合签名 云计算 批量审计、隐私保护 高 文献[35] 动态审计 支持动态审计的安全云存储方案 Merkle散列树、数据持有性证明 云计算 动态审计、安全存储 高 文献[36] 动态审计 高效隐私保护的动态审计方案 远程数据审计技术 云计算 动态审计、隐私保护 中等 文献[37] 动态审计 动态远程数据审计方案 远程数据审计、分治表大数据存储 动态审计、低复杂度 中等 文献[38] 批量审计 适用于资源受限终端的隐私保护审计方案 在线/离线签名方法 移动云计算 批量审计、隐私保护、低复杂度 高 文献[39] 动态审计 移动数据可持有性证明方案 可持有性证明、BLS短签名 移动云计算 动态审计、低复杂度 高 �

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc