工程技术 Computer CD Software and Applications 2012 年第 2 期

计算机光盘软件与应用

基本型门限视觉密码的构造方法

(辽宁省本溪市卫生学校计算机教研室,辽宁本溪 117022)

武 莉

摘 要:着重地研究了二值图像视觉密码和基本型门限视觉密码。定义了基础矩阵的成组构造特征向量,依据简化的

Naor-Shamir 模型导出了成组构造特征向量应该满足的方程,进一步求得成组构造特征向量的通解表达式。

关键词:视觉密码;构造模型;基础矩阵;访问结构;成组构造特征向量

中图分类号:TN918.1 文献标识码:A 文章编号:1007-9599(2012)02-0080-02

The Constructing Method for

Basic Threshold Visual Cryptography

Wu Li

(Computer Teaching and Research Section of Benxi Health School,BenXi 117022,China)

Abstract:It is focused on visual cryptography for binary images,especially basic threshold visual cryptography.The concept of

grouped constructing characteristic vector is also defined and the equation that the grouped constructing characteristic vectors

should be satisfied according to the simplified Naor-Shamir model is deduced.The universal solution expression of the grouped

constructing characteristic vectors is found out.

Keywords:Visual cryptography;Constructing model;Basic matrix;Access structure;Grouped constructing characteristic vector

视觉密码可看成是密钥分享方案的一种推广,是一种完善安

x=(2,-1,0,1,-2)T。

全的密码体制。

本文对基本型门限视觉密码进行研究,给出解的表达式。

一、基本概念

(一)门限访问结构

门限访问结构可以用一个二元组来表示,其中 n是分

享图像的个数,k n是一个阈值,P={1,2,...,n}是参与者集

合,所有分享图像依次记为 Share1、Share2、...、Sharen,在解

密恢复时,将任意 k个分享图像叠合在一起都可以正确地恢复能

够反映机密图像的叠合图像,而将任意少于 k个分享图像叠合在

一起则得不到与机密图像有关的任何信息。采用门限访问结构的视觉密码称为(k,n)门限视觉密码。

(二)像素扩张及对比度

视觉密码方案需要对像素进行扩张处理,每个分享图像的每

个像素都包含 m 个子像素(m 1)。分享图像的每个像素所包含

的子像素数 m 则称为像素扩张。如果在一个视觉密码方案中分享

图像的每个像素仅仅包含一个子像素,即像素扩张 m=1,则称该

视觉密码方案是无像素扩张的。

二、基于特征向量的成组构造方法

这里,首先定义基本型门限视觉密码基础矩阵的成组构造特

征向量,依据构造模型推导出成组构造特征向量需要满足的方程

组,构造出基本型门限视觉密码方案。

(一)定义

令 S0 和 S1 是基本型(k,n)门限视觉密码的一对基础矩阵,

如果满足如下条件:

H(y)=H(x),

对 于 任 意 的 x Set(S0) 及 任 意 的 y {0 , 1}n 并 且

对 于 任 意 的 x Set(S1) 及 任 意 的 y {0 , 1}n 并 且

N S ;

)(0 y

)(0 x

N S

=

H(y)=H(x),

)(1 xN S

=

N S 。

)(1 y

则称 S0 和 S1 是一对成组的基础矩阵。

设基本型(k,n)门限视觉密码的一对基础矩阵为 S0 和 S1,

它们不存在共列冗余且成组,称列向量 x=(x0,x1,...,xn)T

为 S0 和 S1 的成组构造特征向量。

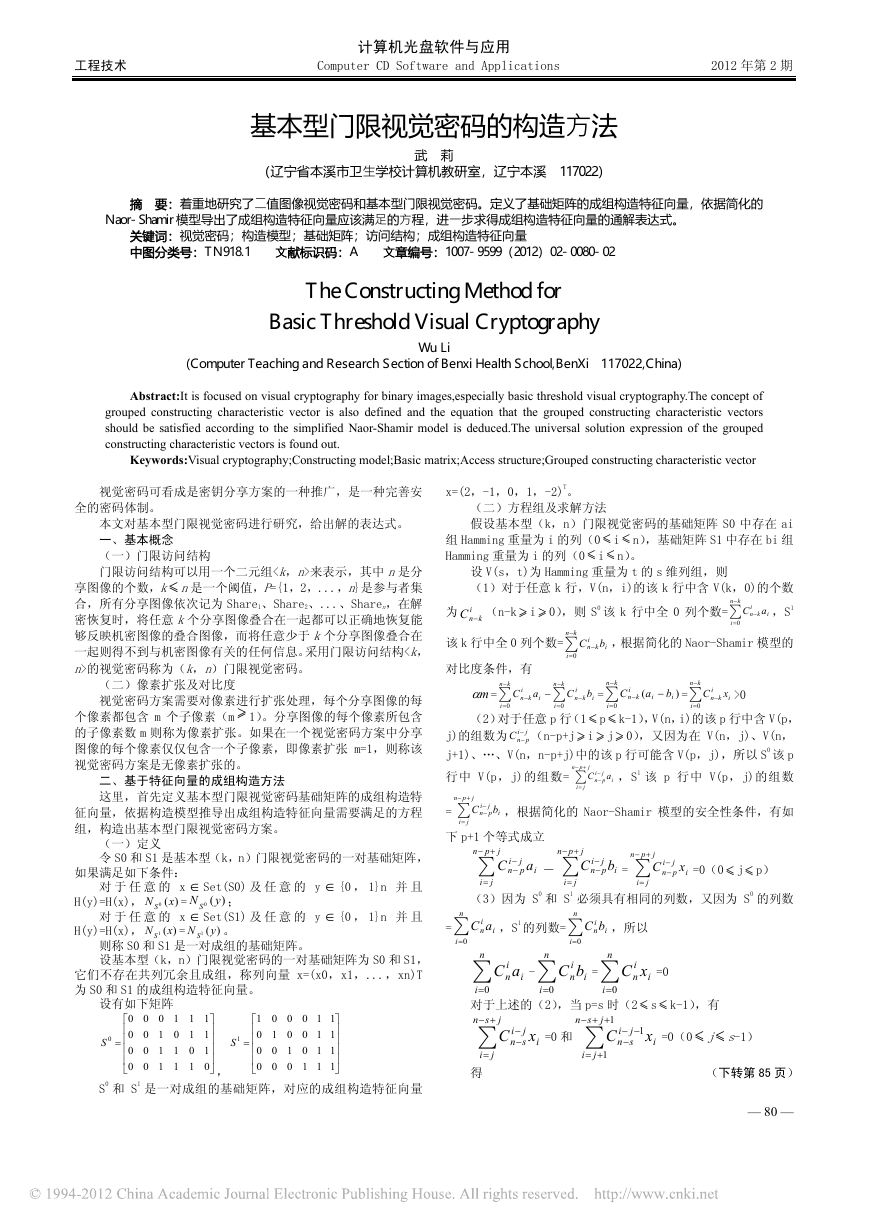

设有如下矩阵

0S

111000

110100

101100

011100

110001

110010

110100

111000

1S

,

S0 和 S1 是一对成组的基础矩阵,对应的成组构造特征向量

(二)方程组及求解方法

假设基本型(k,n)门限视觉密码的基础矩阵 S0 中存在 ai

组 Hamming 重量为 i 的列(0 i n),基础矩阵 S1 中存在 bi 组

Hamming 重量为 i 的列(0 i n)。

设 V(s,t)为 Hamming 重量为 t 的 s 维列组,则

(1)对于任意 k 行,V(n,i)的该 k 行中含 V(k,0)的个数

knC (n-k i 0),则 S0 该 k 行中全 0 列个数=

kn

i

kn aC

,S1

i

i

0

i

kn bC

i

,根据简化的 Naor-Shamir 模型的

为 i

该 k 行中全 0 列个数=

kn

i

0

对比度条件,有

kn

kn

=

kn

kn

=

i

i

i

i

i

0

0

0

(

)

a

C

b

i

i

kn

i

aC

kn

i

bC

kn

i

m =

(2)对于任意 p 行(1 p k-1),V(n,i)的该 p 行中含 V(p,

(n-p+j i j 0),又因为在 V(n,j)、V(n,

j)的组数为 j

pnC

j+1)、…、V(n,n-p+j)中的该 p 行可能含 V(p,j),所以 S0 该 p

行中 V(p,j)的组数=

i

pn a

C ,S1 该 p 行中 V(p,j)的组数

i

xC

kn

>0

jpn

0

i

i

i

i

j

i

j

jpn

i

j

pn bC

i

=

下 p+1 个等式成立

j

i

,根据简化的 Naor-Shamir 模型的安全性条件,有如

jpn

C

i

j

j

i

pn a

i

jpn

-

i

j

i

j

pn bC

i

jpn

C

=

i

j

i

j

pn

x

i

=0(0 j p)

(3)因为 S0 和 S1 必须具有相同的列数,又因为 S0 的列数

n

=

i

0

i

naC

i

,S1 的列数=

n

i

0

i

nbC

i

,所以

n

n

n

i

i

0

0

=0

i

n xC

i

naC

i

nbC

i

=

-

i

对于上述的(2),当 p=s 时(2 s k-1),有

sn

=0 和

j

j

sn xC

i

j

1

sn

x

0

i

i

i

i

i

sn

j

1

C

j

1

i

i

j

=0(0 j s-1)

得 (下转第 85 页)

— 80 —

�

2012 年第 2 期 Computer CD Software and Applications 工程技术

计算机光盘软件与应用

(四)入侵检测技术。所谓入侵检测,它是一种对网络传输

所进行的实时监控,在网络传输中如何发现可以文件就发出警报

或者采取主动防御措施,从而使网络病毒无法侵入用户系统,来

防止信息的丢失或者窃取删除等。网络入侵检测是一种积极主动

的安全防御技术,只对数据信息进行监听,对数据不过滤,不会

影响计算机网络的性能。

(五)漏洞扫描技术。所谓漏洞扫描技术,是自动检测远端

或者本地计算机主机安全脆弱点的技术。这种技术是通过查询

TCP/IP 端口、记录目标的相应,并且收集某些特定项目的有用信

息来达到保证信息安全的目的。它的具体实现是通过安全扫描程

序实现的。安全扫描程序可以对系统代码进行反复的获取、编译、

运行,对检测到的大量数据进行分析,可以快速的在较大范围内

发现系统的薄弱环节。

(六)提高网络安全意识,加强网络安全管理力度。首先,

加强法律监管。目前我国有关互联网的法律法规比较欠缺,相关

部门应该根据网络体系的结构和网络安全的特点,建立完善的网

络应急体系,从而为网络安全难题提供法律依据。其次,加快对

网络安全构架的建设。一个完善的网络安全构架,不但可以从技

术方面保障网络系统的安全,而且无形中加强了对网络安全问题

的监管,从而可以为网络用户创造一个好的网络环境,减少网络

安全事故的发生。再次,网络用户的安全意识噬待提高。在实际

生活中,很多网络事故的发生,很大程度上都是网络用户自身的

网络安全意思过低,对一些不明文件缺乏警惕性,使的一些病毒

进入电脑,进而造成了计算机中数据的丢失甚至经济上的损失。

所以,用户应该提高警惕性,对一些不确定的邮件等不要擅自打

开,同时在电脑上安装杀毒软件和防护墙,并且定期对电脑进行

扫描,使一些病毒无机可乘。同时,也要对自己电脑上的文件进

行加密,备份,防止数据等的丢失。从而言之,网络用户一定要

注意提高自己的网络安全意识,丰富自己的网络安全知识,这样

才能够避免由于网络安全事故造成的损失。

检测方法可以分为两种异常检测和误用检测。异常检测的途

径为计算机网络根据用户或者计算机资源的非正常情况,检测出

(上接第 80 页)

sn

i

j

sn

C

i

j

1

sn

)

x

i

sn

xC

sn

sn

j

1

=

0

xC

sn

j

j

C

(

j

1

i

n

)1

(

s

j

C

i

j

n

s

(

)1

x

i

=0(0 j s-1)

i

j

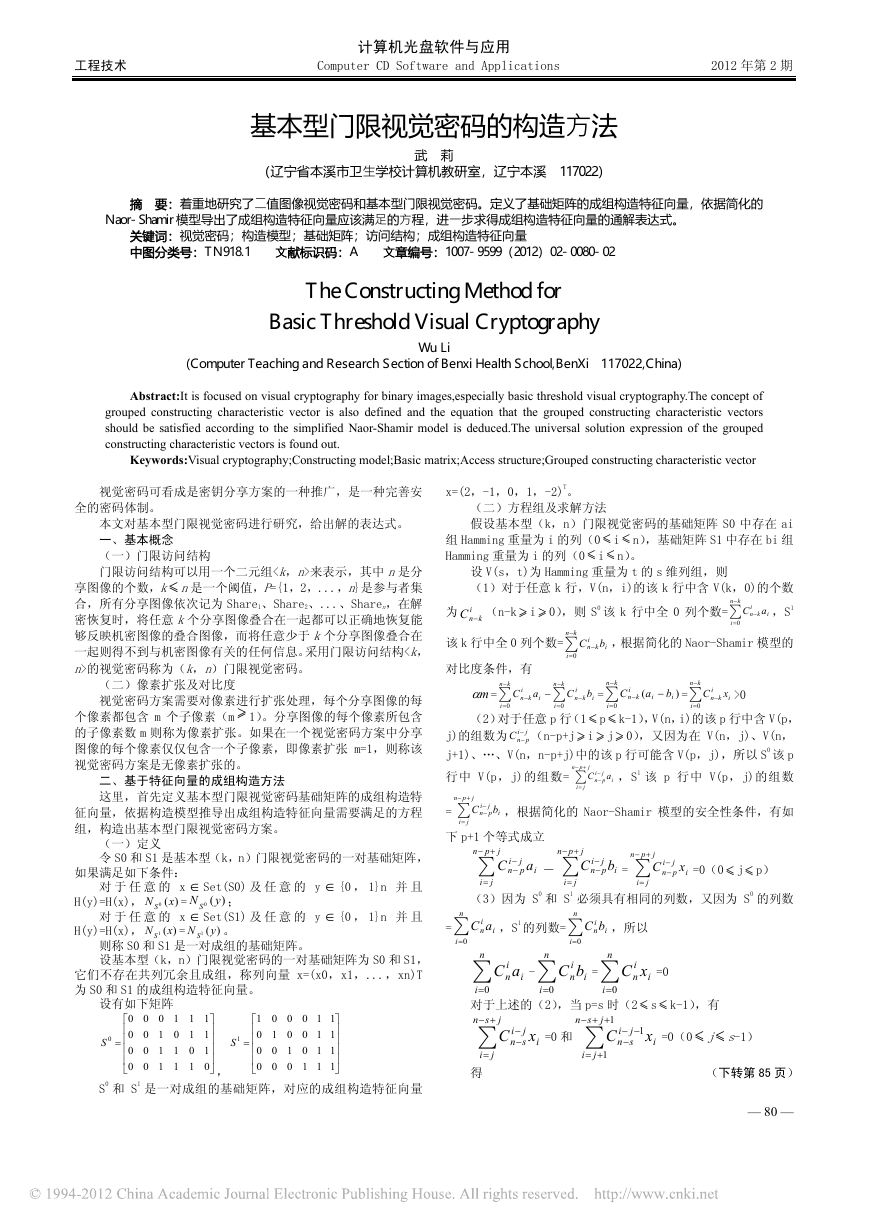

基本型(k,n)门限视觉密码基础矩阵的成组构造特征向量

x=(x0,x1,...,xn)T 满足如下方程组:

网络病毒等的入侵。这种方法受到的限制较少,即通用性强,所

以可以检测出从未出现过的攻击方式。当然,异常检测也有局限

性,即不能对系统的整体进行扫描,导致这种方式的误码率较高。

但是误用检测的误警率就比较低而且反应也很快,前提是必须要

通过病毒入侵方式建立各种入侵模型。这种方式主要是检测已知

的入侵方式。

四、结论

网络安全的重要性随着网络时代的发展,越来越受到人们的

重视。截止到目前,我国对网络安全系统中的信息安全也经历了

几个阶段,总的来说就是通信保密阶段和对网络数据的保护阶段,

但是对网络信息安全的研究还处在发展阶段,基本上还不能够阻

止网络安全事故的发生。所以目前,大多数网络用户在防止网络

安全事故发生方面采用的还是对计算机设置防火墙,或者使用杀

毒软件。但是,网络安全也关系到很多层面的社会问题而不仅仅

是关系到技术问题。所以,为了防止网络系统中数据的完整和保

密性,也要加强对电脑网络使用者进行网络安全方面的教育,使

各个使用者意识到网络安全的重要性,使之在使用网络的过程中,

注意对自己系统中信息的保密,对一些未知邮件等提高警惕,防

止由于个人疏忽造成的损失。

参考文献:

[1]林建平.计算机网络安全防控策略的若干分析田[J].山西广

播电视大学学报,2006,6

[2]任红卫,邓飞其.计算机网络安全主要问题与对策田[J].网络

安全技术与应用,2004,9

[3]张晓薇.浅谈计算机网络安全的影响因素与保证措施[J].黑

龙江科技信息,2009,36

[4]安录平.试述计算机网络安全防护技术[J].黑龙江科技信

息,2009,36

[5]WRichard Stevens.UNIX 网络编程第 1 卷:套接口 API 和

X/Open 传输接口 API,第二版[M].北京:清华大学出版社,2001

[6]Stephen Northcutt.网络入侵监测分析员手册[M].余青霓,王

晓程,周钢.北京:人民邮电出版社,2000,10

成组的基本型(k,n)门限视觉密码的基础矩阵有无穷多组

0

解并且解的形式如下:

S

))0,(

))0,(

nV

a

(

0

b

(

0

nV

1

S

nV

a

(

1

nVb

(

1

))1,(

))1,(

a

(

n

b

(

n

nnV

))

,(

nnV

,(

))

(3)

并且像素扩张m及对比度表示如下:

m

n

n

Cb

i

i

n

i

0

i

n

i

Ca

i

0

kn

Cx

i

(

i

0

i

j

i

i

0

x

0

i

kn

0(0

j

i

kn

1

i

xC

kn

kn

j

1

C

改写为矩阵形式得

h

1

C

C

h

1

0

h

1

0

0

C

0

h

1

x

0

x

1

x

h

C

0

h

C

1

h

C

h

h

0

k

j

)1

i

kn

/)

m

(4)

(1)

其中x=(x0,x1,...,xn)T是成组构造特征向量,满足(a0,a1,...,

an)T-(b0,b1,...,bn)T=x并且对于任意的i(0 i n)都有ai 0和bi 0。

参考文献:

[1]D.Q.Viet,K. Kurosawa.Almost

Ideal Contrast Visual

(2)

Cryptography with Reversing.LNCS 2964,2004:353-365

[2]D.Jin,W.Q.Yan,M.S.Kankanhalli.Progressive Color Visual

1

C

h

1

C

0

h

1

0

C

0

h

1

h

1

h

1

0

h

1

h

1

C

C

C

0

1

1

1

h

x

0

x

1

x

n

0

0

0

Cryptography.SPIE Journal of Electronic Imaging,2005

[3]郭伟,钱进,王新军.一种基于分组密码的hash函数的安全性

分析及构造[J].计算机科学,2008,35(9):129-132

[4]柳毅,郝彦军,庞辽军.基于ElGamal密码体制的可验证秘密

共享方案[J].计算机科学,2010,37(8):80-82

[作者简介]武莉(1964-),女,毕业于东北大学信息科学与

工程学院,工学硕士,高级讲师;现从事计算机教学和学校网站

管理工作。研究方向:网络安全、密码构造理论研究。

其中,h=n-k。

上述方程组的系数矩阵是行满秩的,不能通过继续简化减少

方程个数。

(三)(k,n)方案的成组构造

解集

— 85 —

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc