第1章 VPN 介绍

1.1 历史回顾

1.1.1 1866 —先兆

1.1.2 1880 —何勒内斯码与制表机

1.1.3 1945 —ENIAC

1.1.4 1951 —雷明顿·兰特的加盟

1.1.5 1957 —ARPA 的诞生

1.1.6 1962 —ARPANET 投入运作

1.1.7 1972 —ARPA 改名

1.1.8 1976 —TCP/IP 入伍

1.1.9 1981 —PC 出现

1.1.10 1984 —用户数量开始增多

1.1.11 1988 —用户数剧增

1.1.12 1992 —World Wide Web

1.1.13 现在—巨大的飞跃

1.2 VPN 的优缺点

1.2.1 它对所有人都适用吗

1.2.2 实现

1.2.3 用于intranet 的VPN

1.2.4 无限的应用

1.2.5 软件方案

1.2.6 硬件方案

1.2.7 混合搭配

1.3 展望

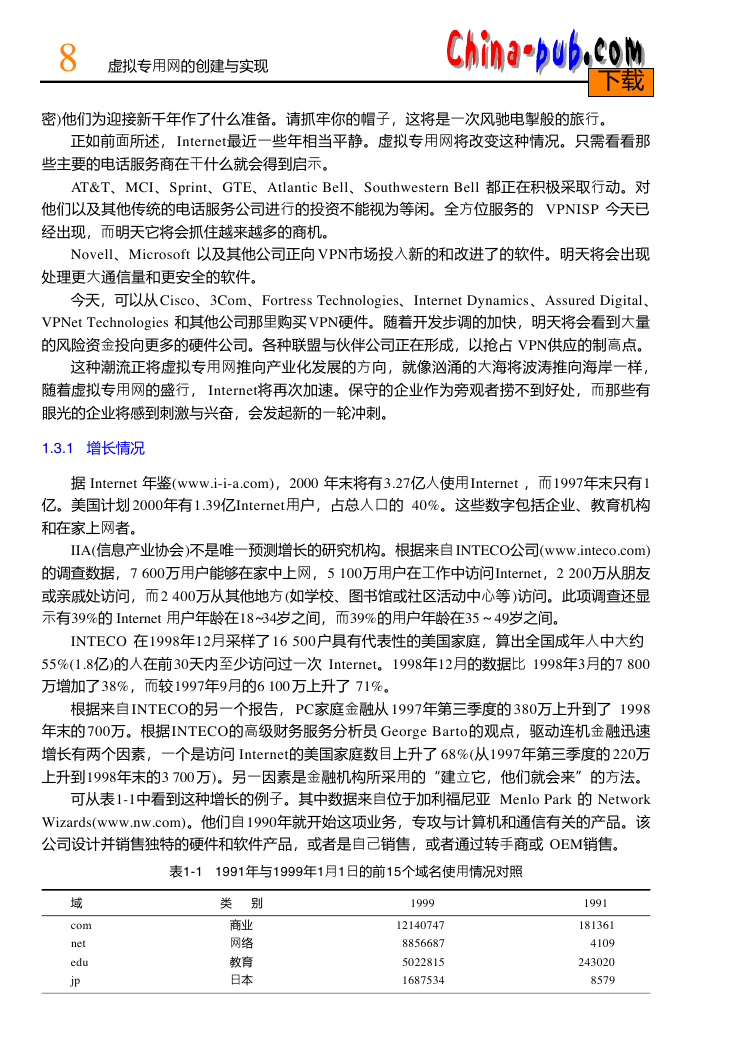

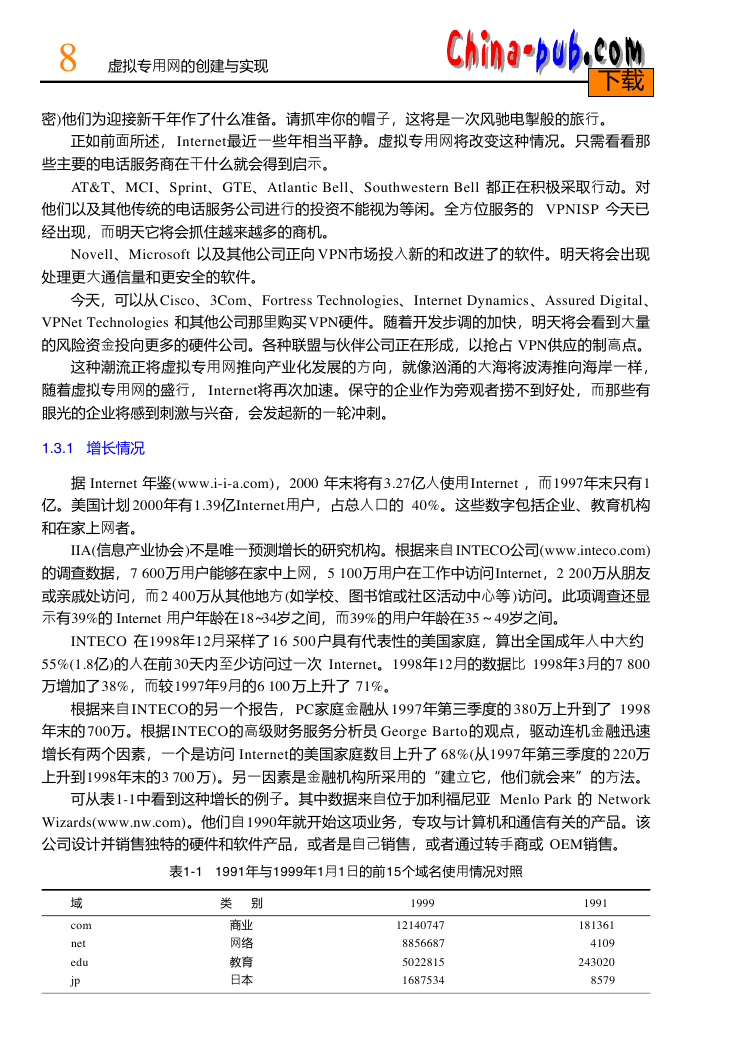

1.3.1 增长情况

1.3.2 Voice-Over Internet Protocol

1.4 本章小结

第2章 局域网概述

2.1 LAN 的概念

2.2 体系结构

2.2.1 体系结构标准

2.2.2 开放式标准—公共域

2.2.3 事实上的标准

2.3 网络模型

2.3.1 计算机网络的OSI 模型

2.3.2 OSI 模型

2.3.3 IEEE 和ISO 网络连接模型的比较

2.4 每台设备都不同—物理地址

2.5 使用哪种介质

2.6 硬件

2.6.1 计算机

2.6.2 连接计算机到网络中是一个两部分组成的过程

2.6.3 连接介质

2.6.4 集中器、集线器交换机

2.6.5 以太网集中器和集线器

2.6.6 管理网络设备

2.6.7 以太网交换技术

2.7 网络操作系统

2.7.1 Novell NetWare

2.7.2 IBM 和OS2

2.7.3 Microsoft 和Windows

2.7.4 Novell NetWare 和Microsoft Windows NT

2.8 安全问题

第3章 广域网

3.1 构成网络差别的因素

3.1.1 WAN 的体系结构

3.1.2 本章内容安排

3.1.3 安全

3.2 WAN 服务商、简易老式电话服务

3.2.1 公用交换电话网

3.2.2 公用数据网

3.2.3 标准与标准的制定机构

3.2.4 广域网标准

3.2.5 Internet 的发展

3.2.6 数模和模数转换以及V 系列

3.2.7 竞赛开始了

3.2.8 同时也要依靠PDN

3.2.9 POTS 租用线路

3.3 WAN 协议

3.3.1 X.25 回顾

3.3.2 帧中继

3.3.3 FDDI

3.3.4 异步传输模式

3.4 物理组件

3.4.1 桥接器

3.4.2 解决方法:路由器

3.5 路由选择过程:第一部分

3.5.1 掩码技术

3.5.2 缺省网关

3.5.3 ARP

3.5.4 解析程序的功能

3.5.5 让掩码为我们工作

3.6 路由选择过程:第二部分

3.7 路由选择过程:第三部分

3.8 网关

3.8.1 路由器表

3.8.2 路由选择协议

3.9 路由选择过程:第四部分

3.9.1 WAN 范例

3.9.2 这张图的问题

3.9.3 桥式路由器与交换机

3.9.4 交换机回顾

3.9.5 层-4 交换机虚拟LAN 与QOS

3.9.6 目录服务

3.9.7 网络路由器

3.10 用户远程访问

3.10.1 SLIP

3.10.2 PPP

3.11 通过选择软件供应商实现WAN 协议

3.11.1 Microsoft

3.11.2 Novell NetWare

3.11.3 UNIX 、Linux 和TCP/IP

3.12 网络安全

3.12.1 拨入安全性

3.12.2 虚拟专用网的体验

3.12.3 什么是网络安全

第4章 VPN 标准的发展

4.1 历史悠久的TCP/IP 协议组

4.2 Internet 标准的开发过程

4.3 虚拟专用网定义

4.4 有关VPN 的标准

4.4.1 标准与协议的比较

4.4.2 通过电脑空间的隧道

4.4.3 支持隧道

4.5 隧道

4.5.1 隧道从哪里开始

4.5.2 第三部分,隧道过程

4.6 两个VPN 协议的发展PPTP 和L2F/L2TP

4.6.1 点到点隧道协议

4.6.2 通用路由选择封装协议

4.6.3 PPTP

4.6.4 RADIUS

4.6.5 Cisco 系统

4.7 让IP 安全,IPsec

4.7.1 IPsec ,第一部分:安全的需要

4.7.2 IPsec ,第二部分:封装

4.8 具有Oakley 密钥交换的密钥管理协议

4.8.1 关于封装的简化版本

4.8.2 密码和密钥

4.9 关于VPN 协议的最后说明

4.10 本章小结

第5章 厂商如何实现VPN 标准

5.1 一些说明

5.2 厂商使用的协议

5.3 防火墙

5.4 实现VPN 的人们

5.5 Microsoft 等的PPTP 论坛

5.5.1 PPTP 论坛历史简介

5.5.2 PPTP 论坛的网络方法

5.5.3 VPN 的实现结构

5.5.4 与PPTP 一起使用的VPN 协议

5.5.5 RedCreek

5.5.6 Windows 2000

5.5.7 小结

5.6 Novell

5.6.1 历史

5.6.2 Novell 的网络方法

5.6.3 Novell 的VPN 结构

5.6.4 利用BorderManager 实现的VPN 协议

5.6.5 Novell 小结

5.7 Cisco 系统

5.7.1 历史

5.7.2 Cisco 的网络结构方法

5.7.3 合作方式

5.7.4 VPN 的实现结构

5.7.5 VPN 协议

5.7.6 管理系统

5.7.7 协作

5.7.8 Cisco 小结

5.8 Indus River Software

5.8.1 Indus River 有关网络的方法

5.8.2 RiverWorks 的VPN 协议

5.8.3 Indus River Software 小结

第6章 将VPN 并入现有网络

6.1 人的因素

6.1.1 策略规划

6.1.2 安全

6.1.3 培训

6.2 设计考虑

6.2.1 当前的体系结构

6.2.2 兼容性

6.2.3 扩展

6.3 隐性成本及其他考虑

6.3.1 硬件

6.3.2 软件

6.3.3 培训

6.3.4 支持

6.4 智慧之言

6.5 本章小结

第7章 基本NetWare VPN 模型

7.1 利用有限能力的简化系统

7.2 结构

7.3 通信模式

7.3.1 调度和飞行信息

7.3.2 集团公司报告

7.3.3 维护报告

7.4 Internet 上的Vintage Air

7.4.1 电子邮件

7.4.2 智能共享

7.5 网络访问和使用规定

7.6 未来的计划

7.6.1 实现VPN 解决方案的利益和考虑因素

7.6.2 计划阶段的方法

7.7 与新的VPN 模型相关的安装和配置项

7.7.1 开发过程

7.7.2 独立于厂商的计划

7.7.3 检查表方法

7.8 实现Novell NetWare VPN

7.8.1 BorderManager VPN 的操作原理

7.8.2 第一号检查表:设备需求

7.8.3 第二号检查表:支持需求

7.8.4 第三号检查表:前实现

7.8.5 第四号检查表:实现

7.8.6 运行INETCFG.NLM 程序

7.8.7 BorderManager 软件的GUI 安装

7.8.8 添加BorderManager Snap-in 实用程序

7.8.9 配置BorderManager 主VPN 服务器─NIASCFG.NLM

7.8.10 配置从服务器─NIASCFG.NLM

7.8.11 添加从服务器到VPN 中

7.8.12 后实现

7.8.13 VPN 管理

7.9 M&M

7.9.1 维护操作

7.9.2 VPN 管理

7.9.3 监控VPN 的统计数据

7.9.4 监控Internet

7.9.5 最后一个检查表:未来计划

7.10 本章小结

第8章 利用Microsoft 解决方案的基本VPN

8.1 采用具有PPTP 协议的NT4 的VPN

8.1.1 模式

8.1.2 第一号检查表:设备需求

8.1.3 第二号检查表:支持需求

8.1.4 第三号检查表:前实现

8.1.5 第四号检查表:实现过程

8.1.6 在Windows 98 上安装和配置PPTP

8.1.7 对系统进行测试

8.1.8 第五号检查表:后实现

8.1.9 第六号检查表:VPN 管理

8.1.10 VPN 维护

8.1.11 VPN 管理

8.1.12 监控VPN 统计信息

8.1.13 监控Internet

8.1.14 检查表的最后部分:未来计划

8.2 本章小结

第9章 扩充VPN

9.1 基本知识

9.1.1 站点到站点与客户机到站点间的差异

9.1.2 ISP 接口

9.1.3 VPN 隧道服务器接口

9.2 产品比较

9.2.1 产品间相似之处

9.2.2 产品间的差异

9.3 VPN 客户机安装过程

9.3.1 检查表方法

9.3.2 第一号检查表:所需设备

9.3.3 第二号检查表:支持需求

9.3.4 第三号检查表:前实现

9.3.5 第四号检查表:实现过程

9.4 Novell BorderManager VPN

9.4.1 为用户通过Internet 进行访问配置服务器

9.4.2 利用Novell VPN Client 访问VPN 服务器

9.5 Windows NT PPTP 连接

9.5.1 设置客户机

9.5.2 利用Windows VPN 客户机访问VPN 服务器

9.5.3 第五号检查表:后实现

9.6 远程用户管理

9.6.1 便携机问题

9.6.2 维护ISP 的列表

9.7 远程用户的故障排除

第10章 VPN 安全

10.1 安全的定义

10.2 威胁

10.3 内部的入侵者

10.3.1 来自地狱的黑客

10.3.2 病毒与硬件

10.3.3 病毒防御

10.3.4 拒绝服务

10.4 系统防御

10.4.1 公司的安全态度

10.4.2 安全措施

10.4.3 达到何种程度才算安全

10.4.4 用户口令

10.5 系统备份

10.5.1 备份介质

10.5.2 备份什么

10.5.3 好的备份系统

10.5.4 现场保存与非现场保存

10.6 硬件

10.6.1 防火墙系统

10.6.2 代理服务器

10.7 软件

10.8 加密

10.8.1 数据加密标准DES

10.8.2 MD5

10.8.3 RSA

10.8.4 Blowfish

10.8.5 IDEA

第11章 VPN 的管理及维护

11.1 从实现转向操作

11.1.1 建立一个性能基准

11.1.2 怎样捕获统计信息

11.1.3 访问BorderManager 的统计信息

11.1.4 基准的维护和使用

11.2 管理的检查表

11.2.1 每日任务

11.2.2 每周任务

11.2.3 每月任务

11.3 VPN 维护任务

11.3.1 跟上Internet 步伐

11.3.2 跟踪传输模式

11.4 排除VPN 故障

11.4.1 网络级

11.4.2 桌面系统

11.4.3 扩展

11.4.4 工具箱中需要什么

11.4.5 有关交谈方式的某些想法

11.5 问题的分解

11.5.1 分解故障的来源

11.5.2 使用TCP/IP 工具—Ping 和TraceRoute

11.5.3 可疑的硬件故障

11.5.4 可疑的软件故障

11.5.5 TCP/IP 和IPX 包过滤配置

11.5.6 故障的确定

11.6 围绕一个系统

11.6.1 Novell BorderManager VPN

11.6.2 Microsoft Windows NT

11.6.3 问题的修正

11.6.4 不做记录任务不算完成

11.7 本章小结

第12章 将网络与世界相连

12.1 未来展望

12.2 预言#1

12.3 预言#2

12.4 预言#3

12.5 几句结束的话

12.6 关于VPN 的建议

12.6.1 企业的大小

12.6.2 你所需的VPN 应用

12.6.3 在现有的网络系统中工作

12.7 我们所忽略的内容与我们所犯的错误

12.8 推荐的读物

12.9 未来事件

12.10 小结

附录A 缩略词

附录B 精选请求注解

B.1 与Internet 有关的标准化组织

B.2 查找所需RFC 的技巧

B.2.1 技巧与技术

B.2.2 怎样、何处去找到RFC

B.3 精选的请求注解

附录C VPN 供应商

附录D 安装和管理检查表

D.1 第7 章:基本的NetWare VPN 模型

D.1.1 管理VPN ,检查表1 :设备需求

D.1.2 BorderManager VPN ,检查表2 :支持需求

D.1.3 BorderManager VPN ,检查表3 :前实现

D.1.4 BorderManager VPN ,检查表4a :使用索炙먪▭吁ἡ䊼欖灐�

D.1.5 BorderManager VPN 检查表4b ,在NetWare 服务器上安装BorderManager 软件

D.1.6 BorderManager VPN 检查表4c ,为NetWare Administrator 实用程序安装BorderManager

Sanp-In

D.1.7 BorderManager VPN 检查表4d ,配置主服务器(NIASCFG ·NLM)

D.1.8 BorderManager VPN 检查表4e :配置从服务器

D.1.9 BorderManager VPN 检查表4f :将从服刹㛛씻튰㝛駨�

D.1.10 BorderManager VPN 检查表5 :后实现

D.1.11 BorderManager VPN 检查表6 :VPN 管理

D.1.12 BorderManager VPN 检查表7 :未来计划

D.2 第8 章:采用Microsoft 方案的基本VPN

D.2.1 Windows NT VPN 检查表1 :所需设备

D.2.2 Windows NT VPN 检查表2 :支持需求

D.2.3 Windows NT VPN 检查表3 :前实现

D.2.4 Windows NT VPN 检查表4a :安装PPTP㠶诉됓恨珿㥖骬ࣰ�

D.2.5 Windows NT VPN 检查表4b :作为RAS 端口增加VPN 设备、配置加密和验证选项并配置

RAS 服务器

D.2.6 Windows NT VPN 检查表4c :在Registry 中构造一项以防止该服务器建立缺省路由

D.2.7 Windows NT VPN 检查表4d :在路由选择表中增加静态路由

D.2.8 Windows NT VPN 检查表4e :配置IP 数据包发送

D.2.9 Windows NT VPN 检查表4f :启用PPTP 数据包过滤

D.2.10 Windows NT VPN 检查表4 g :证实VPN뜹벜쵔䗘薓춮璿冉ﵠⶎ쮗媋�ᓙ䑍蛌ࣻ楀䗜뿂퉴晫࣎滑빢晴뤼₱噵㰽끈磖ᯠ膹텰窺�

D.2.11 Windows NT VPN 检查表4h :安装Microsoft 虚拟专用网适配器

D.2.12 Windows NT VPN 检查表4i :创建Dial-Up Networking 对象

D.2.13 Windows NT VPN 检查表4j :配置Dial-Up Networking 对象

D.2.14 Windows NT VPN 检查表4k :构造PPTPVPN 的一个连接

D.2.15 Windows NT VPN 检查表5 :后实现

D.2.16 Windows NT VPN 检查表6 :VPN 管理

D.2.17 Windows NT VPN 检查表7 :未来计划

D.3 第9 章:扩充VPN

D.3.1 扩充VPN 检查表1 :设备需求

D.3.2 扩充VPN 检查表2 :支持需求

D.3.3 扩充VPN 检查表3 :前实现

D.3.4 扩充VPN 检查表BM4a :为用户通过Internet 进行访问配置BorderManager VPN 服务器

D.3.5 扩充VPN 检查表BM4b :安装Novell VPN 客户机

D.3.6 扩充VPN 检查表BM4c :创建Dial-Up Networking 图标

D.3.7 扩充VPN 检查表BM4d :配置Dial-Up Networking

D.3.8 扩充VPN 检查表BM4e :构造连接

D.3.9 扩充VPN 检查表NT4f :确认已从Windows 98 CD 安装了VPN Networking Routines

D.3.10 扩充VPN 检查表NT4g :安装Microsoft VPN Adapter

D.3.11 扩充VPN 检查表NT4h :创建Dial-Up Networking 图标

D.3.12 扩充VPN 检查表NT4i :配置VPN Dial-Up Connection 图标

D.3.13 扩充VPN 检查表NT4j :建立对ISP 的连接

D.3.14 扩充VPN 检查表NT4k :建立与PPTP VPN 的通信并构造对NT 网络的安全连接

D.3.15 第五号检查表:后实现

D.3.16 第六号检查表:VPN 管理

D.3.17 第七号检查表:未来的计划

D.4 第11 章:VPN 管理和维护

D.4.1 VPN 管理检查表1 :日管理任务

D.4.2 VPN 管理检查表2 :周管理任务

D.4.3 VPN 管理检查表3 :月管理任务

附录E 推荐书籍

E.1 网络和Internet

E.2 协议

E.3 Microsoft Windows 98 与Windows NT 4

E.4 Novell NetWare 与BorderManager Services

E.5 Internet 资源

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc