2G、3G、4G的

空口数据加密、

认证算法调研

Lorem Ipsum is simply dummy text of the printing

and typesetting industry. Lorem Ipsum has been the

industry's standard dummy text ever

小组成员:

王楠 刘婵君 黄洁云

�

目

录

Ø 2G

• 认证(鉴权)—— A3+A8

• 加密 —— A5

Ø 3G

• 认证(鉴权)—— AKA

• 加密 —— f8

Ø 4G

• 认证(鉴权)—— EPS AKA

• 加密 —— EEA

Ø 2G、3G、4G的对比分析

1

of

39

�

2G

• 加密和完整性保护是实现安全通信的核心,

认证与秘钥分配是实现安全通信的重要保障。

• 2G系统的安全技术主要以认证与秘钥(AKA),

和无线链路数据加密为主。

目前广泛运行的2G系统主要以GSM系统和北美

系统为主。

北美系统的认证机制相对于GSM系统要复杂些,

我们只分析GSM的AKA。

2

of

39

�

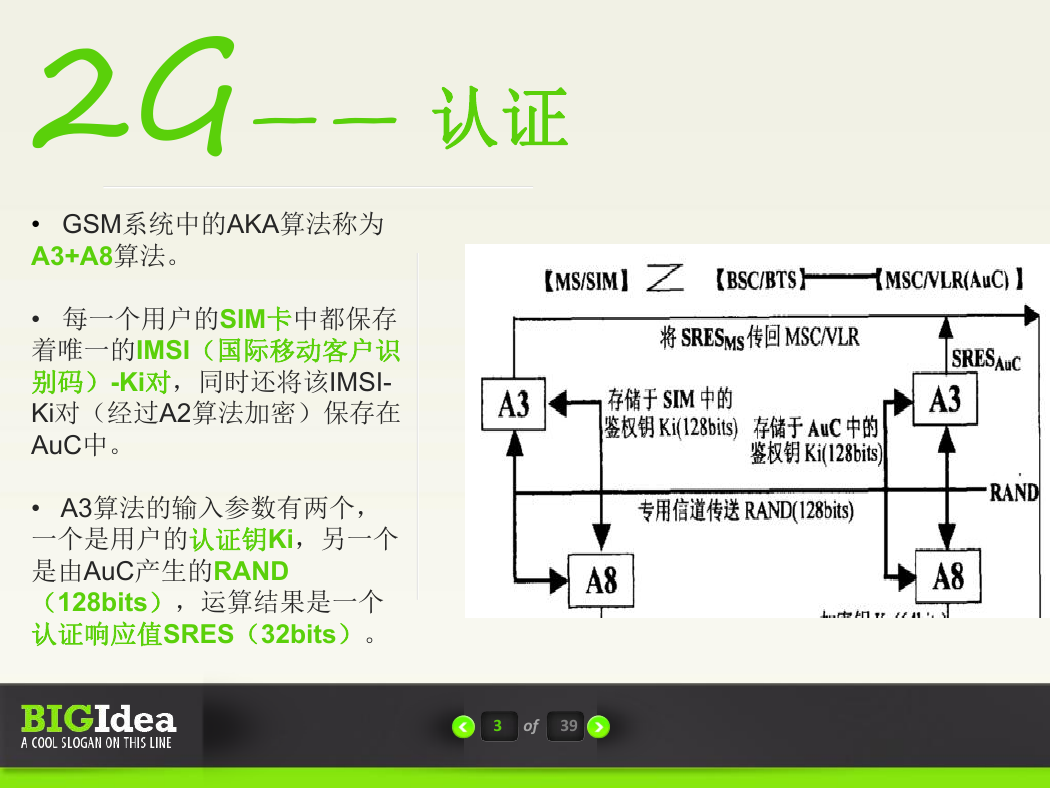

2G—— 认证

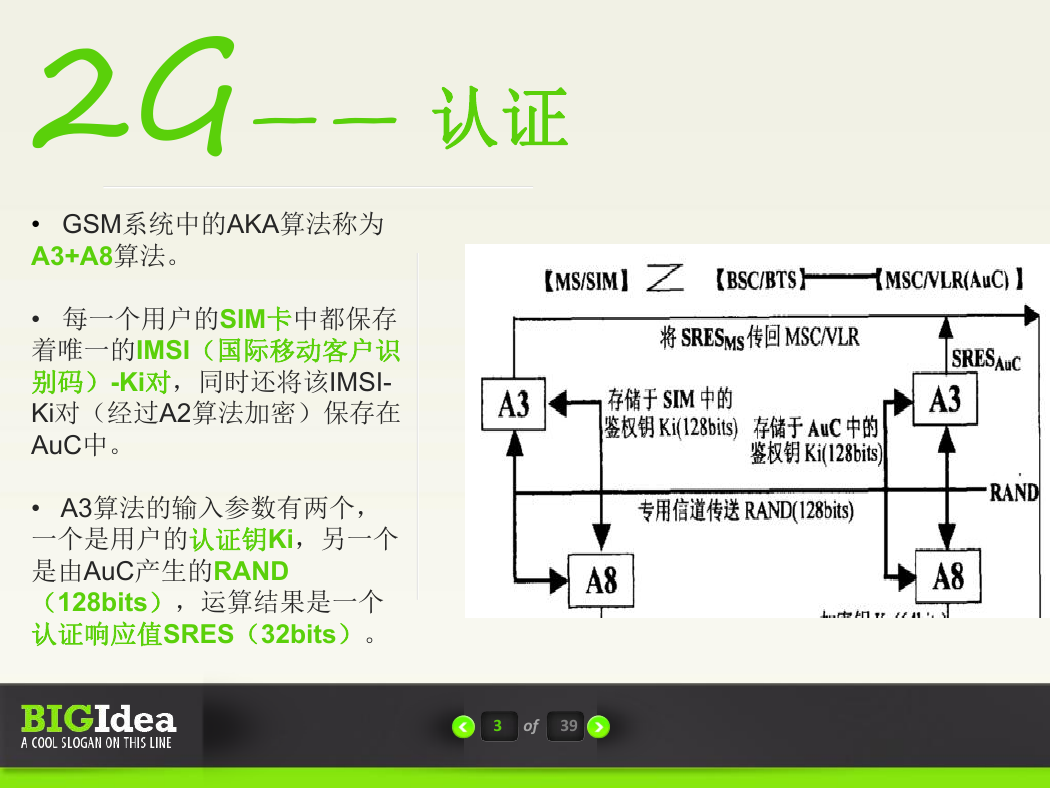

• GSM系统中的AKA算法称为

A3+A8算法。

• 每一个用户的SIM卡中都保存

着唯一的IMSI(国际移动客户识

别码)-Ki对,同时还将该IMSI-

Ki对(经过A2算法加密)保存在

AuC中。

• A3算法的输入参数有两个,

一个是用户的认证钥Ki,另一个

是由AuC产生的RAND

(128bits),运算结果是一个

认证响应值SRES(32bits)。

3

of

39

�

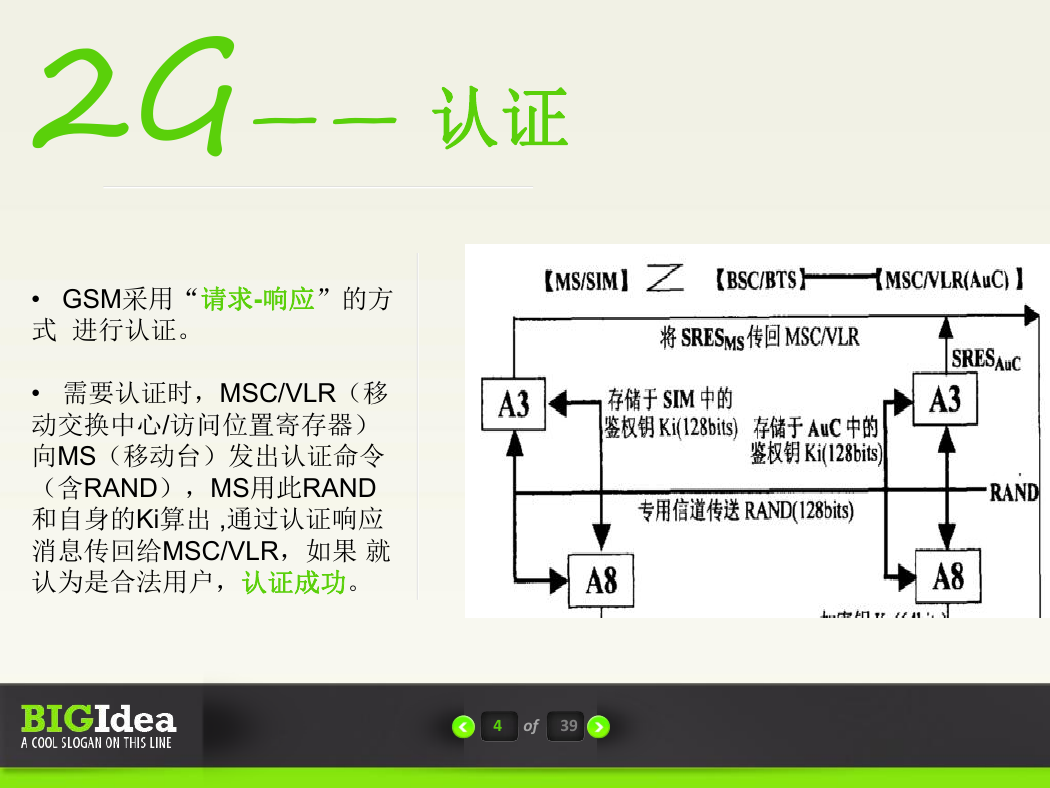

2G—— 认证

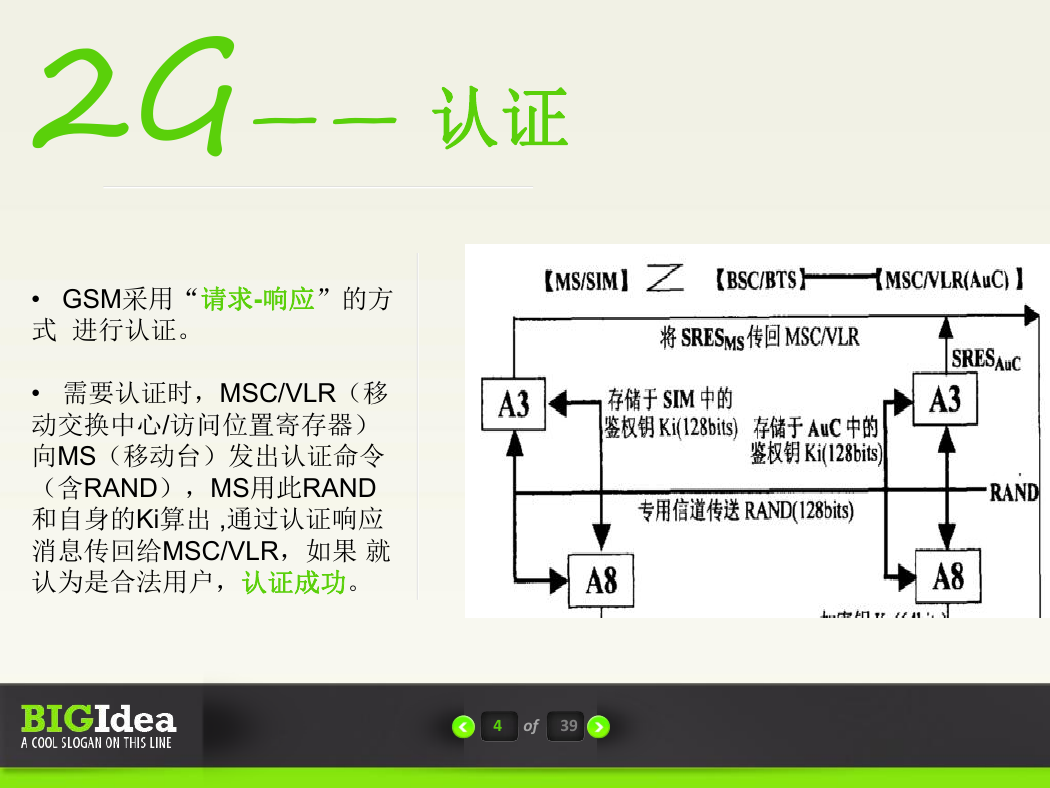

• GSM采用“请求-响应”的方

式 进行认证。

• 需要认证时,MSC/VLR(移

动交换中心/访问位置寄存器)

向MS(移动台)发出认证命令

(含RAND),MS用此RAND

和自身的Ki算出 ,通过认证响应

消息传回给MSC/VLR,如果 就

认为是合法用户,认证成功。

4

of

39

�

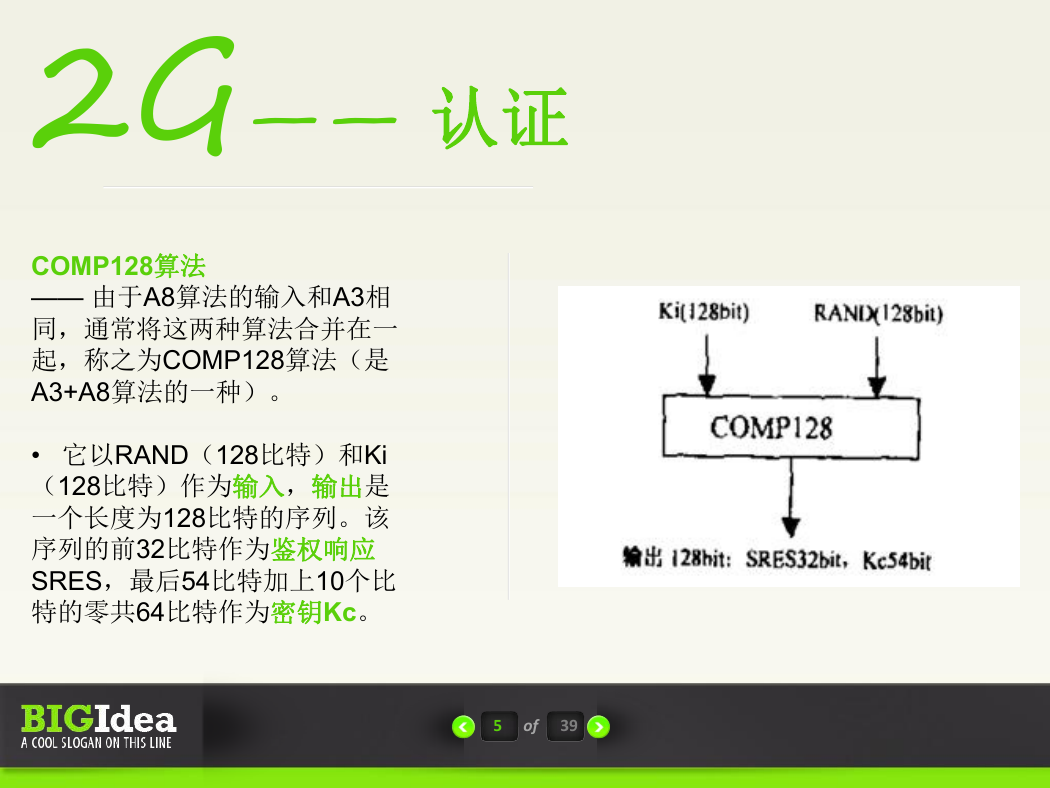

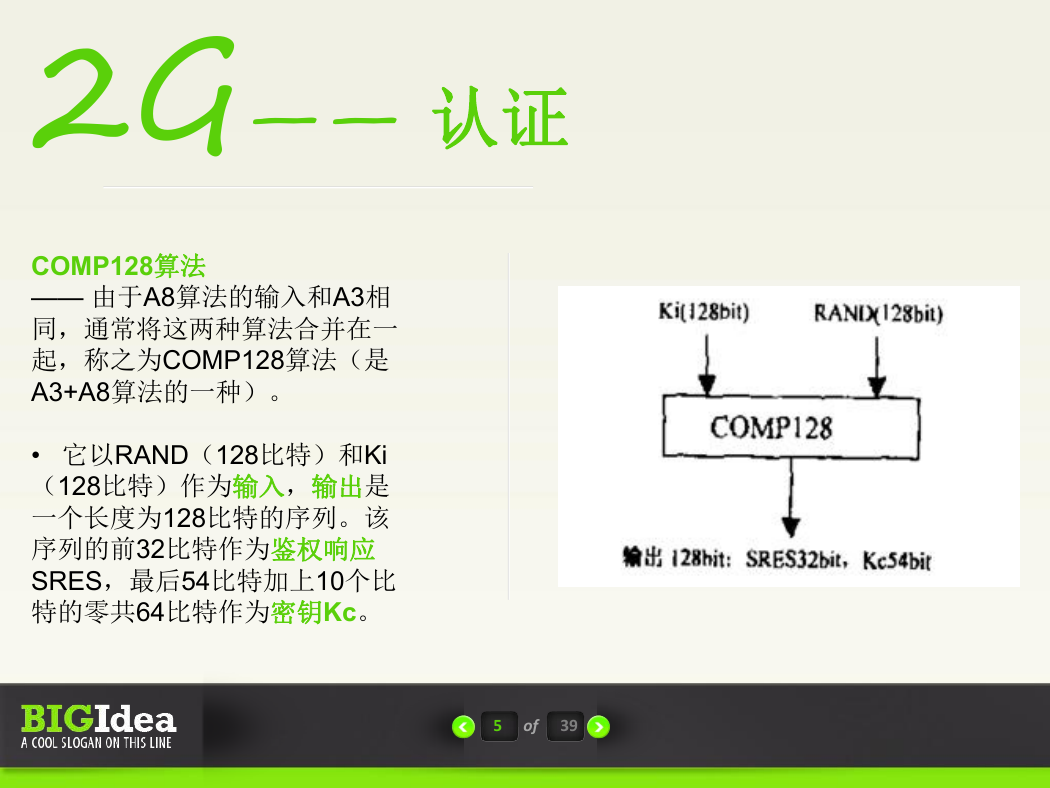

2G—— 认证

COMP128算法

—— 由于A8算法的输入和A3相

同,通常将这两种算法合并在一

起,称之为COMP128算法(是

A3+A8算法的一种)。

• 它以RAND(128比特)和Ki

(128比特)作为输入,输出是

一个长度为128比特的序列。该

序列的前32比特作为鉴权响应

SRES,最后54比特加上10个比

特的零共64比特作为密钥Kc。

5

of

39

�

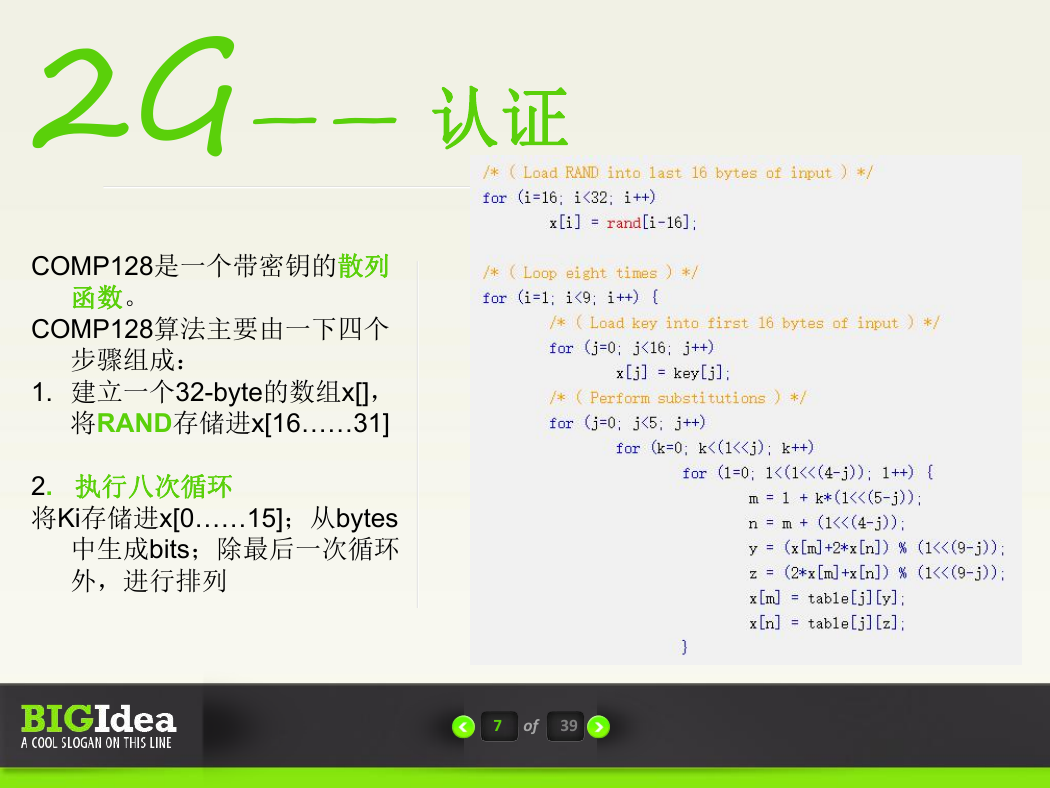

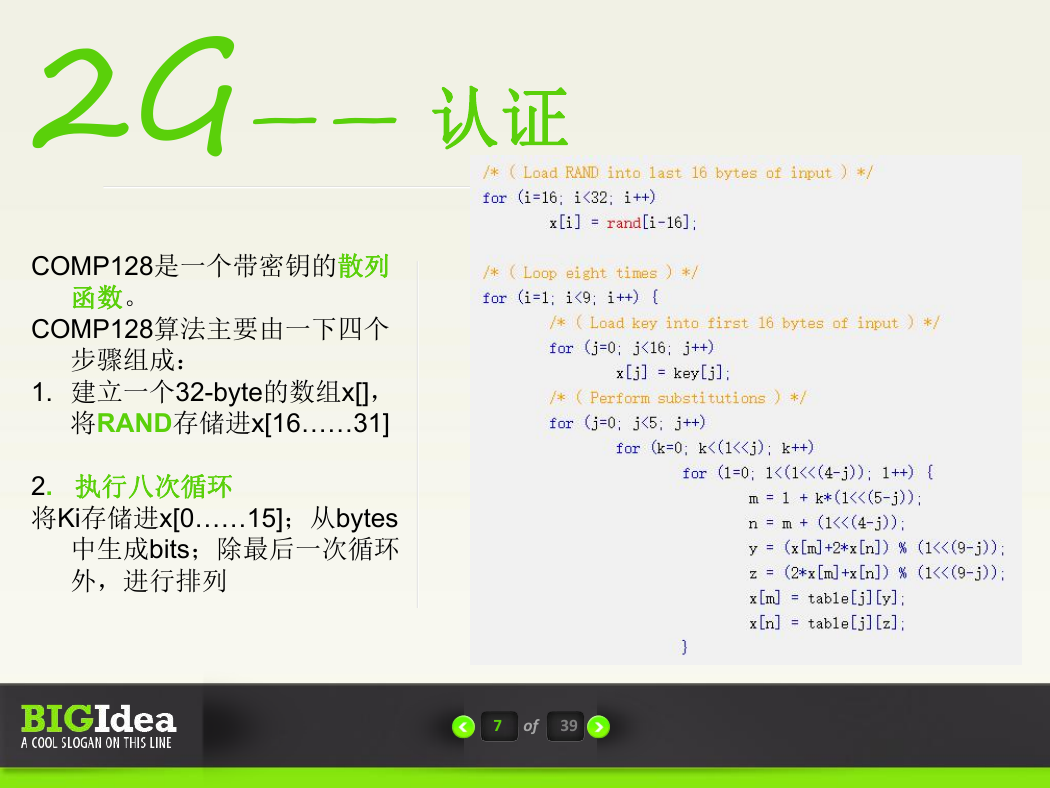

2G—— 认证

COMP128是一个带密钥的散列

函数。

COMP128算法主要由一下四个

步骤组成:

1. 建立一个32-byte的数组x[],

将RAND存储进x[16……31]

2. 执行八次循环

将Ki存储进x[0……15];从bytes

中生成bits;除最后一次循环

外,进行排列

7

of

39

�

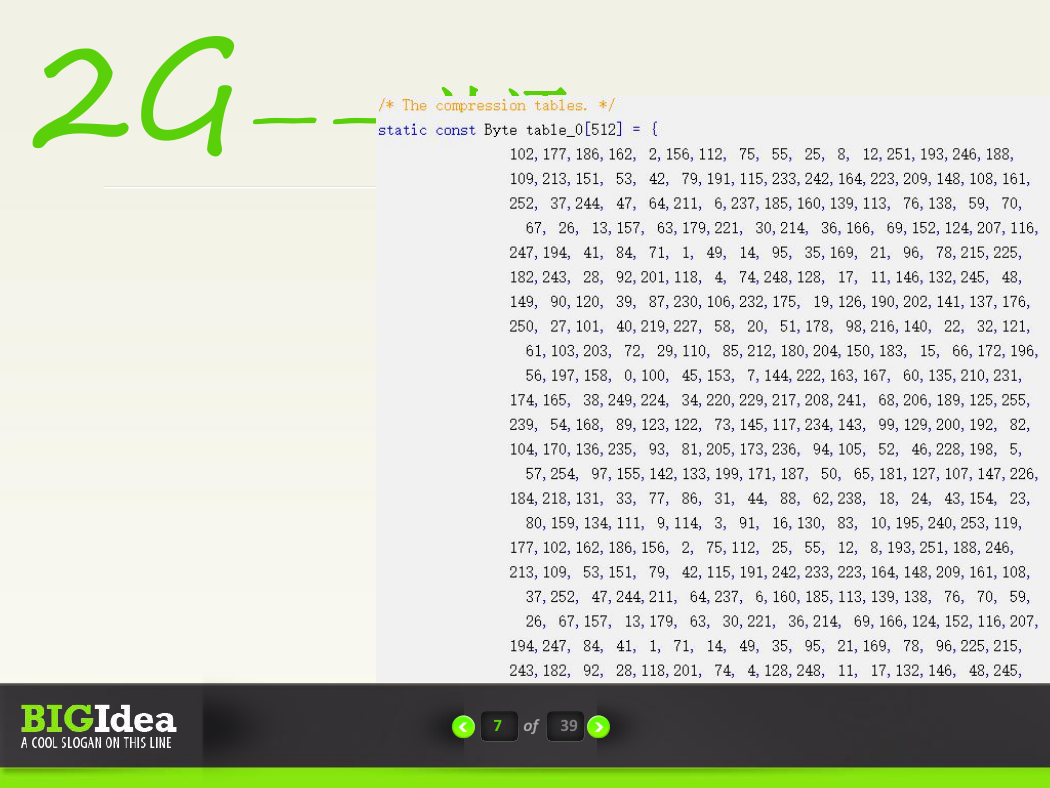

2G—— 认证

7

of

39

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc