2002 年系统分析师考试真题及答案-上午卷

●适用于 TCP/IP 网络管理的基本协议是__(1)__,其对应的管理信息库为__(2)__。

(1): A.CMIS

B.CMIP

(2): A.MIB-1

B.MIB-2

C.SNMP

C.MIB-4

D.SMTP

D.RMON

●采用美国数据加密标准 DES 进行数据加密时,加密算法中的基本运算不包括__(3)__。

(3):A.置换运算

B.模加运算

C.模乘运算

D.移位运算

●关于 RSA 算法下列说法不正确的是__(4)__。

(4):A.RSA 算法是一种对称加密算法

B.RSA 算法的运算速度比 DES 慢

C.RSA 算法可用于某种数字签名方案

D.RSA 的安全性主要基于素因子分解的难度

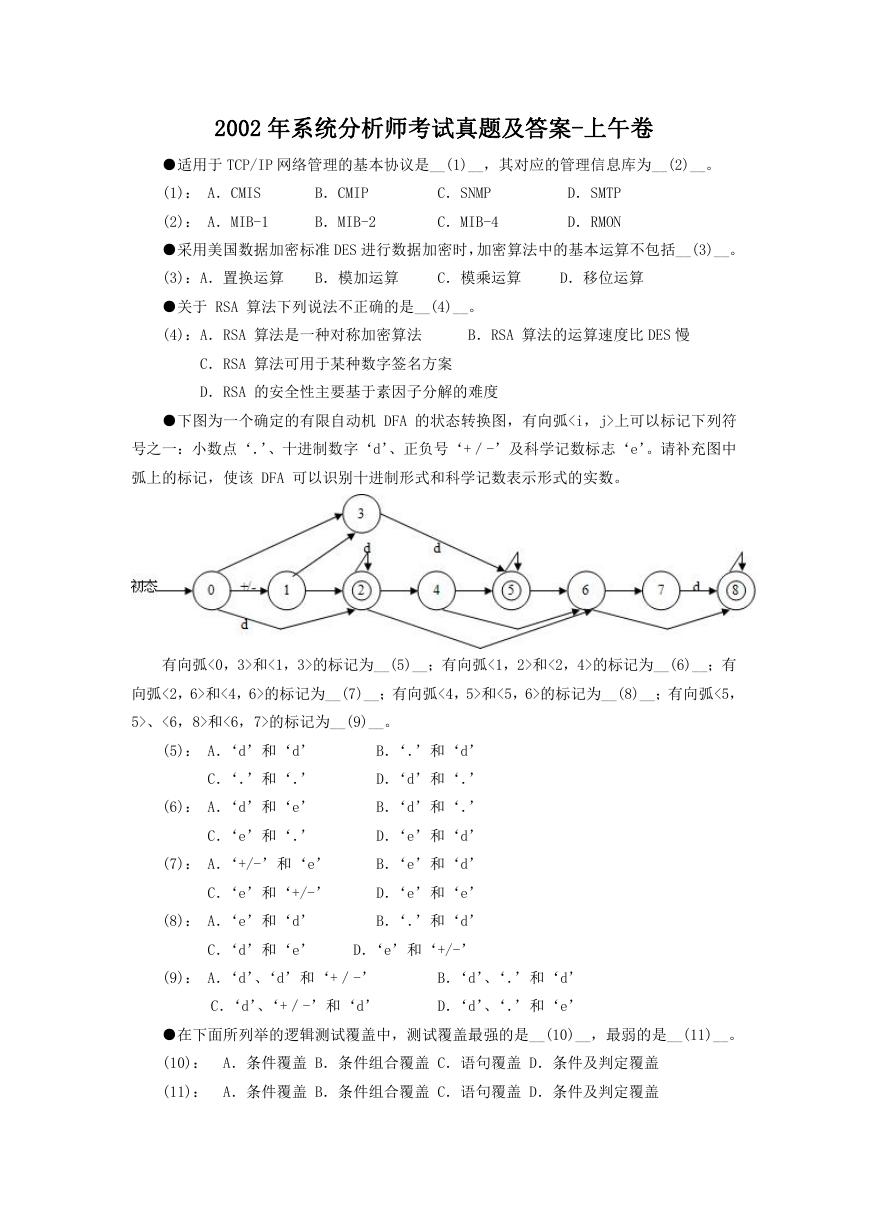

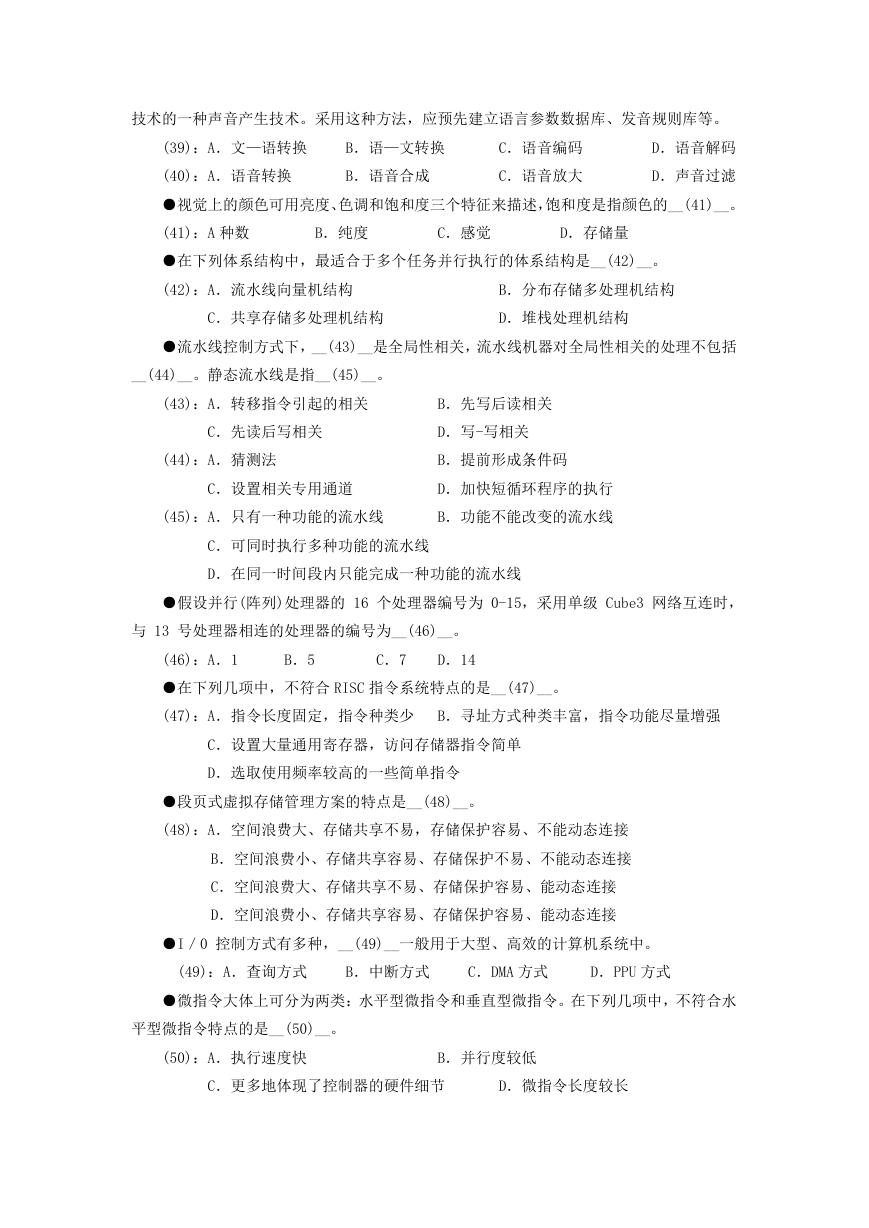

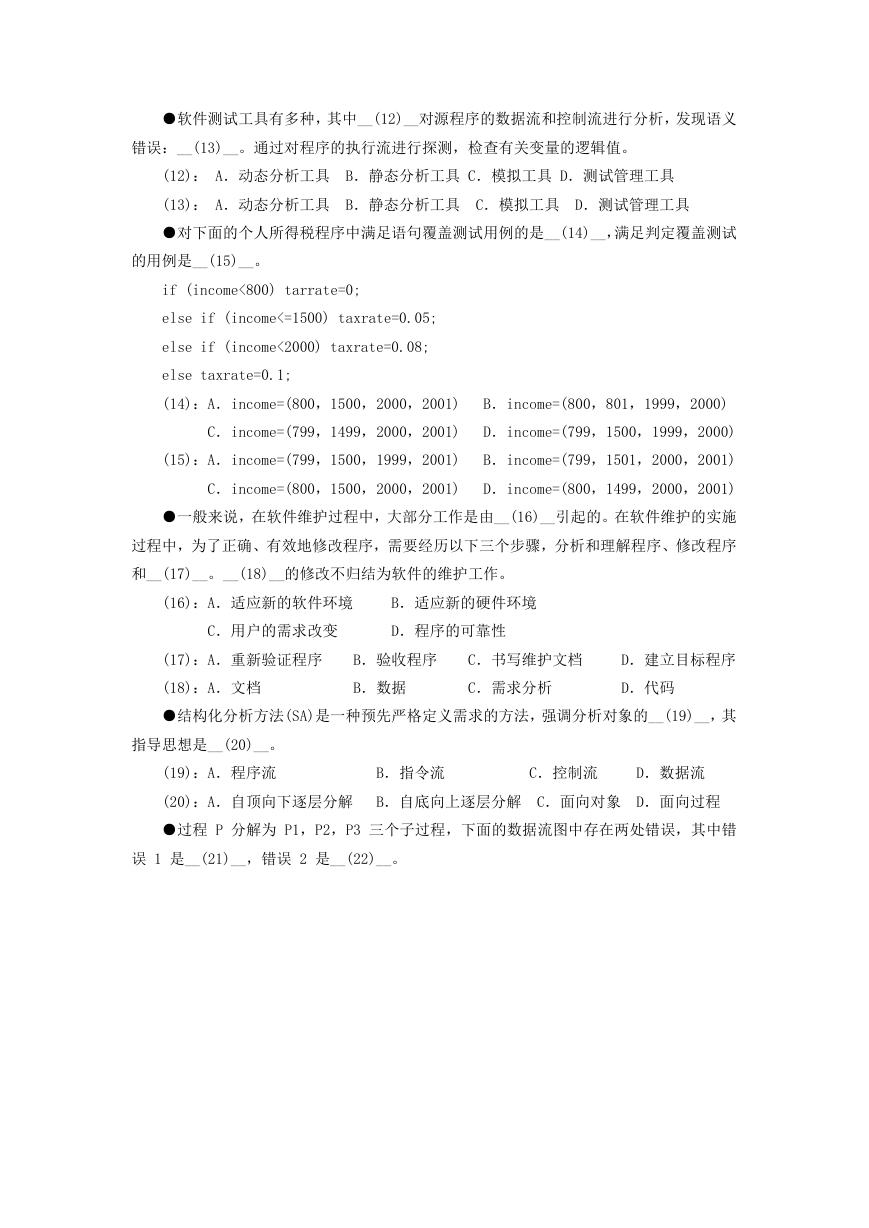

●下图为一个确定的有限自动机 DFA 的状态转换图,有向弧上可以标记下列符

号之一:小数点‘.’、十进制数字‘d’、正负号‘+/-’及科学记数标志‘e’。请补充图中

弧上的标记,使该 DFA 可以识别十进制形式和科学记数表示形式的实数。

有向弧<0,3>和<1,3>的标记为__(5)__;有向弧<1,2>和<2,4>的标记为__(6)__;有

向弧<2,6>和<4,6>的标记为__(7)__;有向弧<4,5>和<5,6>的标记为__(8)__;有向弧<5,

5>、<6,8>和<6,7>的标记为__(9)__。

(5): A.‘d’和‘d’

B.‘.’和‘d’

C.‘.’和‘.’

D.‘d’和‘.’

(6): A.‘d’和‘e’

B.‘d’和‘.’

C.‘e’和‘.’

D.‘e’和‘d’

(7): A.‘+/-’和‘e’

B.‘e’和‘d’

C.‘e’和‘+/-’

D.‘e’和‘e’

(8): A.‘e’和‘d’

B.‘.’和‘d’

C.‘d’和‘e’

D.‘e’和‘+/-’

(9): A.‘d’、‘d’和‘+/-’

B.‘d’、‘.’和‘d’

C.‘d’、‘+/-’和‘d’

D.‘d’、‘.’和‘e’

●在下面所列举的逻辑测试覆盖中,测试覆盖最强的是__(10)__,最弱的是__(11)__。

(10): A.条件覆盖 B.条件组合覆盖 C.语句覆盖 D.条件及判定覆盖

(11): A.条件覆盖 B.条件组合覆盖 C.语句覆盖 D.条件及判定覆盖

�

●软件测试工具有多种,其中__(12)__对源程序的数据流和控制流进行分析,发现语义

错误:__(13)__。通过对程序的执行流进行探测,检查有关变量的逻辑值。

(12): A.动态分析工具 B.静态分析工具 C.模拟工具 D.测试管理工具

(13): A.动态分析工具 B.静态分析工具 C.模拟工具 D.测试管理工具

●对下面的个人所得税程序中满足语句覆盖测试用例的是__(14)__,满足判定覆盖测试

的用例是__(15)__。

if (income<800) tarrate=0;

else if (income<=1500) taxrate=0.05;

else if (income<2000) taxrate=0.08;

else taxrate=0.1;

(14):A.income=(800,1500,2000,2001)

B.income=(800,801,1999,2000)

C.income=(799,1499,2000,2001)

D.income=(799,1500,1999,2000)

(15):A.income=(799,1500,1999,2001)

B.income=(799,1501,2000,2001)

C.income=(800,1500,2000,2001)

D.income=(800,1499,2000,2001)

●一般来说,在软件维护过程中,大部分工作是由__(16)__引起的。在软件维护的实施

过程中,为了正确、有效地修改程序,需要经历以下三个步骤,分析和理解程序、修改程序

和__(17)__。__(18)__的修改不归结为软件的维护工作。

(16):A.适应新的软件环境

B.适应新的硬件环境

C.用户的需求改变

D.程序的可靠性

(17):A.重新验证程序

B.验收程序

C.书写维护文档

D.建立目标程序

(18):A.文档

B.数据

C.需求分析

D.代码

●结构化分析方法(SA)是一种预先严格定义需求的方法,强调分析对象的__(19)__,其

指导思想是__(20)__。

(19):A.程序流

B.指令流

C.控制流

D.数据流

(20):A.自顶向下逐层分解 B.自底向上逐层分解 C.面向对象 D.面向过程

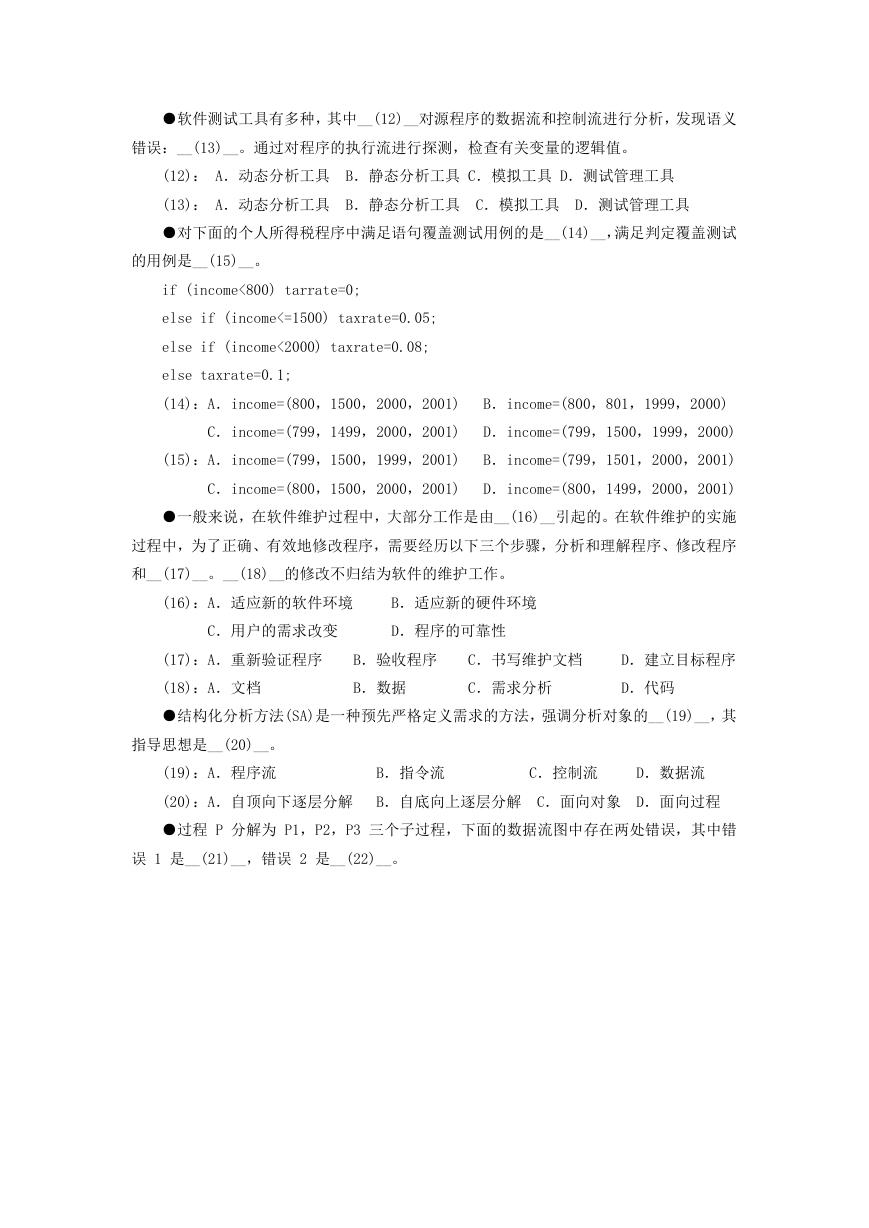

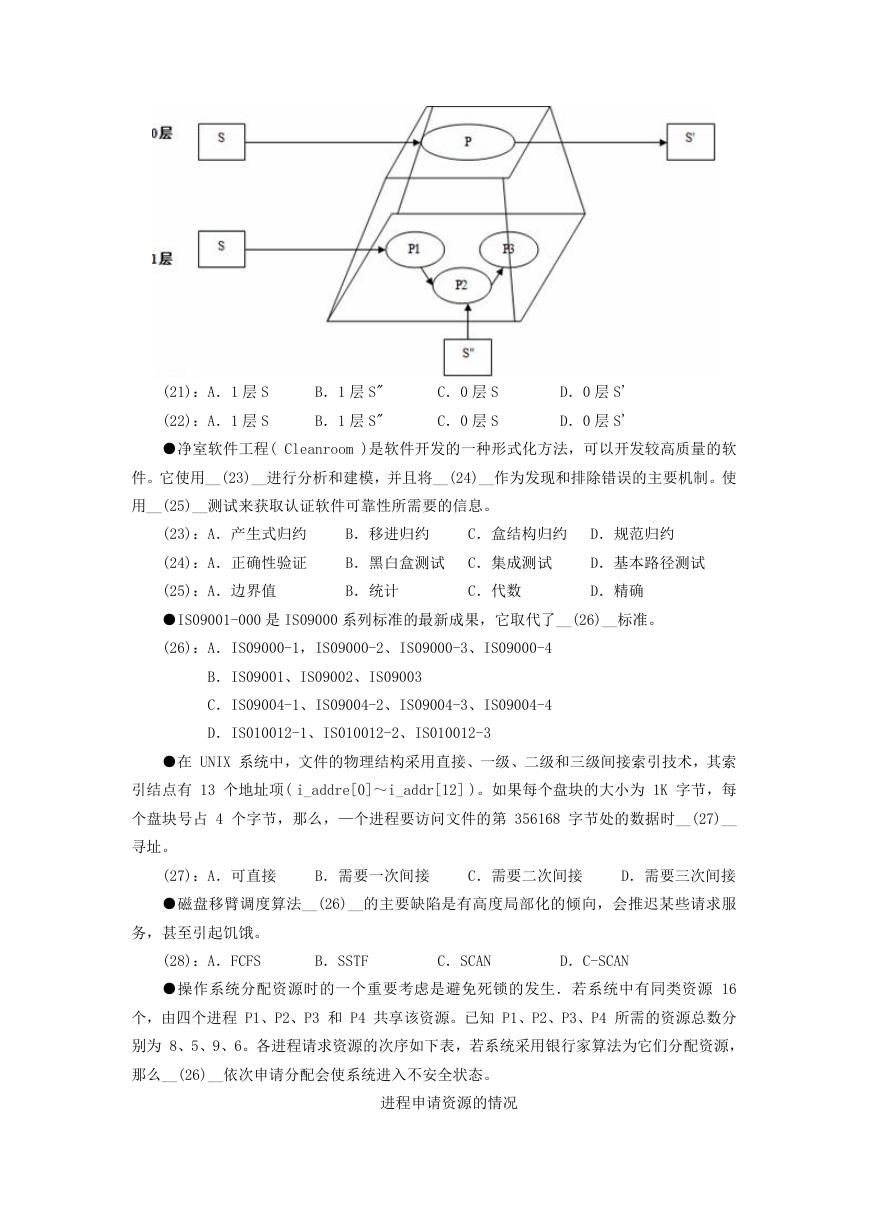

●过程 P 分解为 P1,P2,P3 三个子过程,下面的数据流图中存在两处错误,其中错

误 1 是__(21)__,错误 2 是__(22)__。

�

(21):A.1 层 S

B.1 层 S"

(22):A.1 层 S

B.1 层 S"

C.0 层 S

C.0 层 S

D.0 层 S'

D.0 层 S'

●净室软件工程( Cleanroom )是软件开发的一种形式化方法,可以开发较高质量的软

件。它使用__(23)__进行分析和建模,并且将__(24)__作为发现和排除错误的主要机制。使

用__(25)__测试来获取认证软件可靠性所需要的信息。

(23):A.产生式归约

B.移进归约

C.盒结构归约 D.规范归约

(24):A.正确性验证

B.黑白盒测试 C.集成测试

D.基本路径测试

(25):A.边界值

B.统计

C.代数

D.精确

●IS09001-000 是 IS09000 系列标准的最新成果,它取代了__(26)__标准。

(26):A.IS09000-1,IS09000-2、IS09000-3、IS09000-4

B.IS09001、IS09002、IS09003

C.IS09004-1、IS09004-2、IS09004-3、IS09004-4

D.IS010012-1、IS010012-2、IS010012-3

●在 UNIX 系统中,文件的物理结构采用直接、一级、二级和三级间接索引技术,其索

引结点有 13 个地址项( i_addre[0]~i_addr[12] )。如果每个盘块的大小为 1K 字节,每

个盘块号占 4 个字节,那么,—个进程要访问文件的第 356168 字节处的数据时__(27)__

寻址。

(27):A.可直接

B.需要一次间接

C.需要二次间接

D.需要三次间接

●磁盘移臂调度算法__(26)__的主要缺陷是有高度局部化的倾向,会推迟某些请求服

务,甚至引起饥饿。

(28):A.FCFS

B.SSTF

C.SCAN

D.C-SCAN

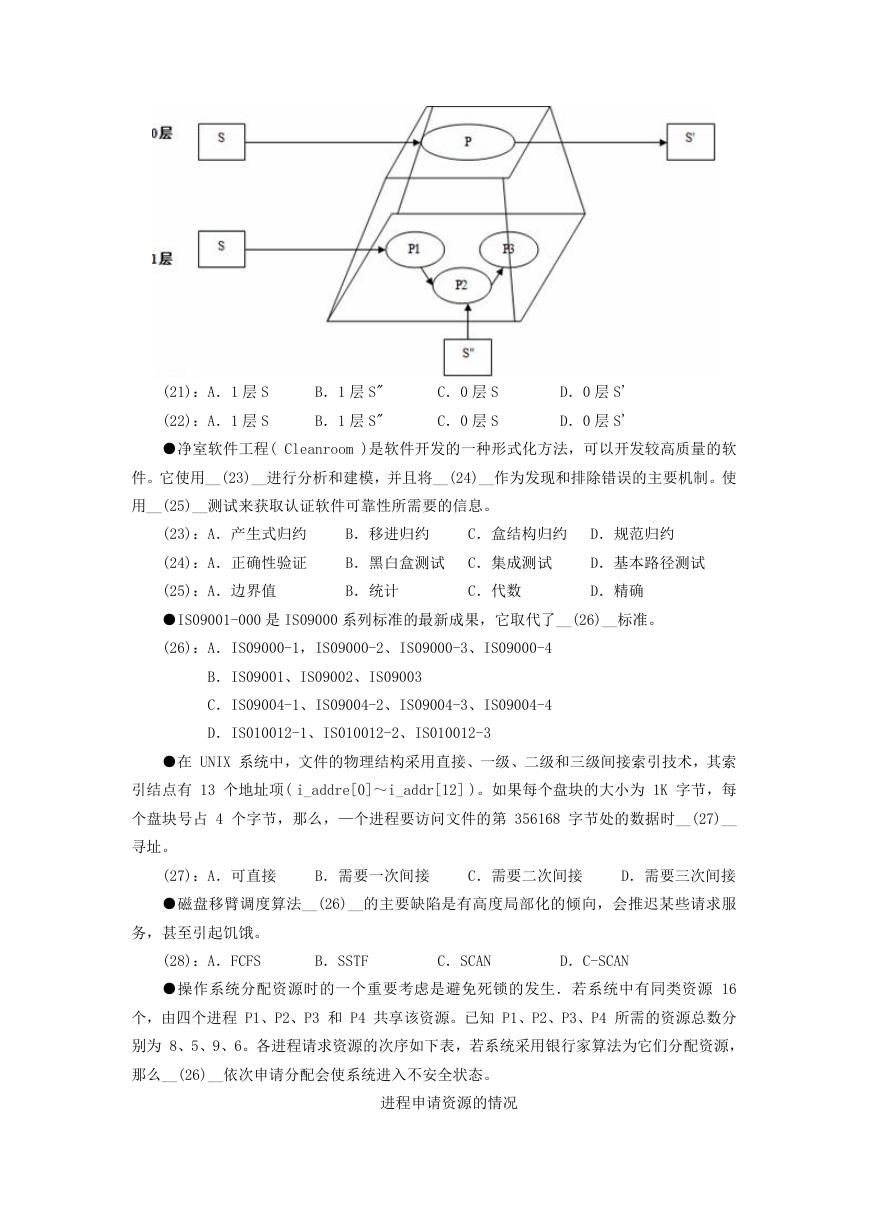

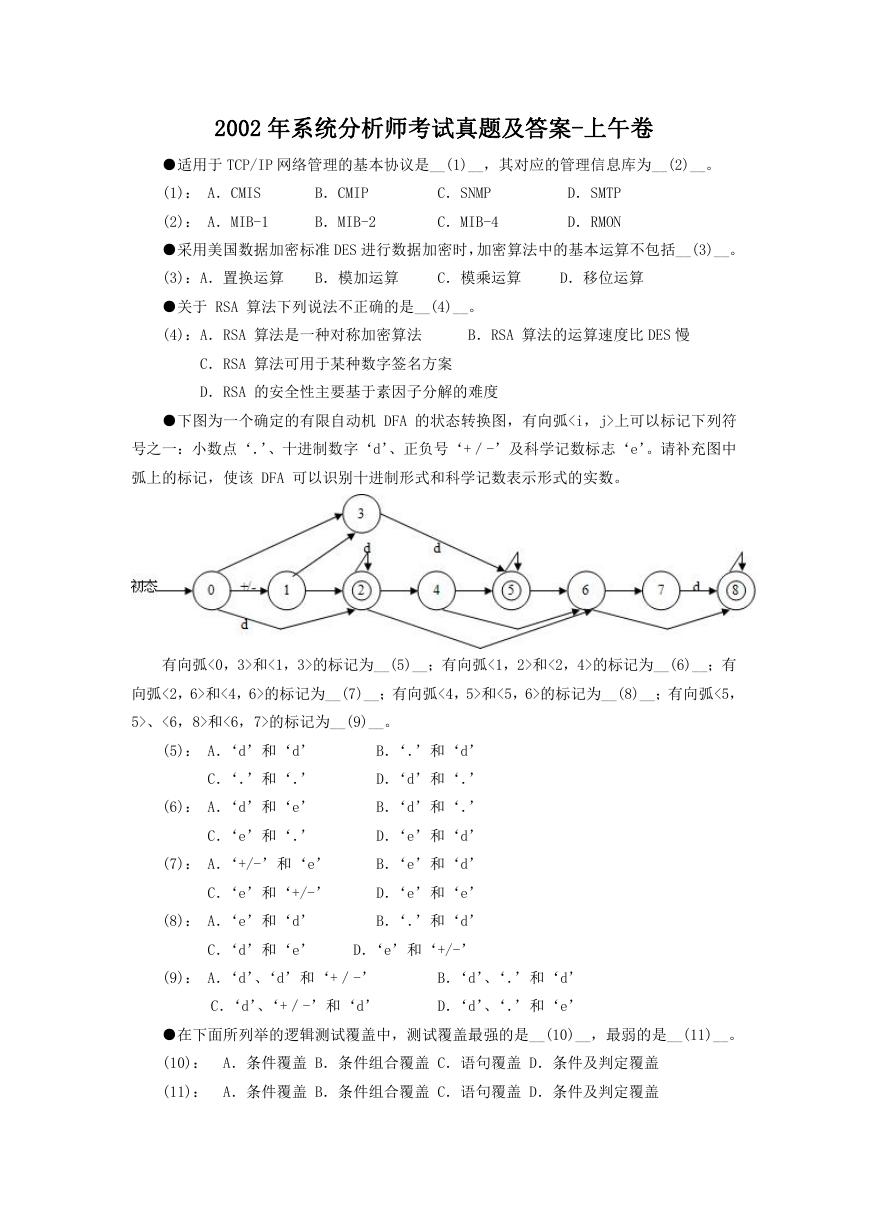

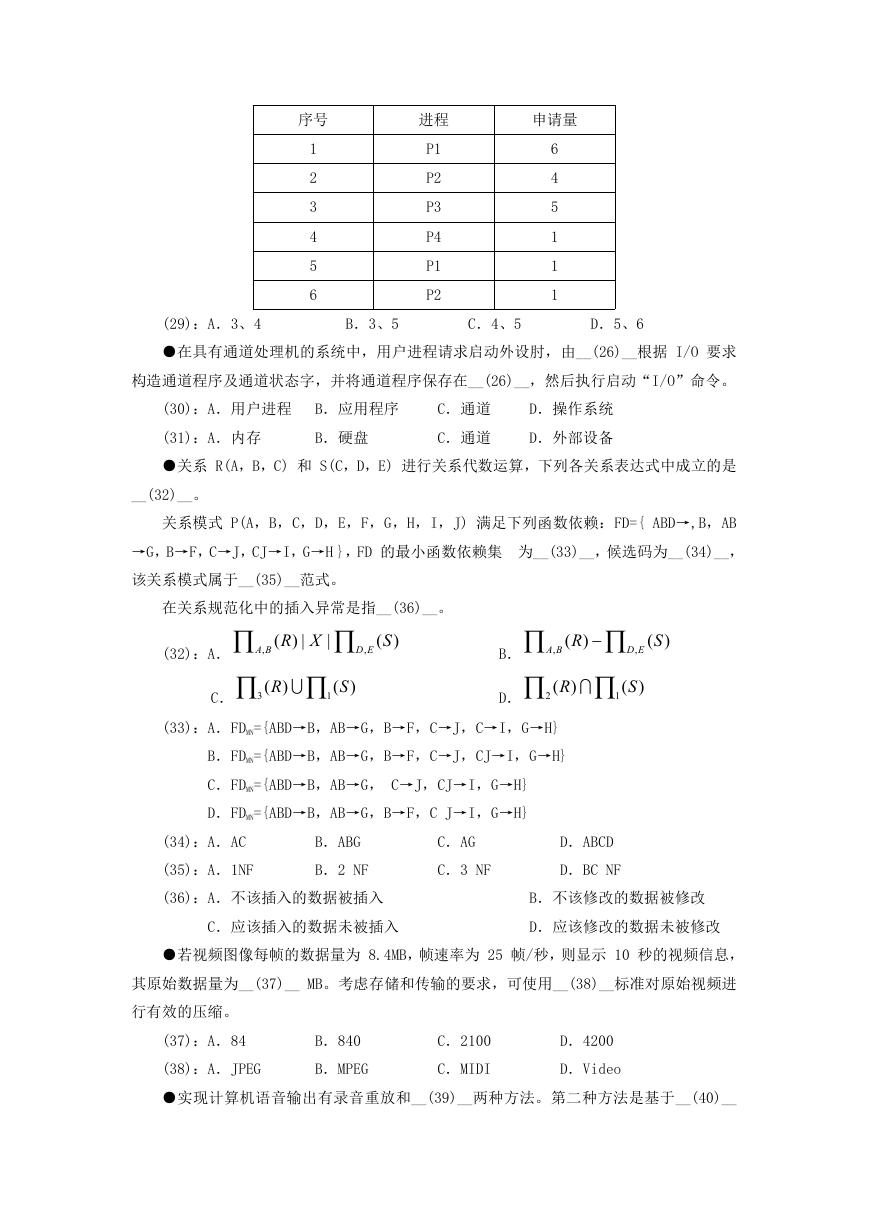

●操作系统分配资源时的一个重要考虑是避免死锁的发生.若系统中有同类资源 16

个,由四个进程 P1、P2、P3 和 P4 共享该资源。已知 P1、P2、P3、P4 所需的资源总数分

别为 8、5、9、6。各进程请求资源的次序如下表,若系统采用银行家算法为它们分配资源,

那么__(26)__依次申请分配会使系统进入不安全状态。

进程申请资源的情况

�

序号

进程

申请量

1

2

3

4

5

6

P1

P2

P3

P4

P1

P2

6

4

5

1

1

1

(29):A.3、4

B.3、5

C.4、5

D.5、6

●在具有通道处理机的系统中,用户进程请求启动外设肘,由__(26)__根据 I/O 要求

构造通道程序及通道状态字,并将通道程序保存在__(26)__,然后执行启动“I/O”命令。

(30):A.用户进程 B.应用程序

C.通道

D.操作系统

(31):A.内存

B.硬盘

C.通道

D.外部设备

●关系 R(A,B,C) 和 S(C,D,E) 进行关系代数运算,下列各关系表达式中成立的是

__(32)__。

关系模式 P(A,B,C,D,E,F,G,H,I,J) 满足下列函数依赖:FD={ ABD→,B,AB

→G,B→F,C→J,CJ→I,G→H },FD 的最小函数依赖集 为__(33)__,候选码为__(34)__,

该关系模式属于__(35)__范式。

在关系规范化中的插入异常是指__(36)__。

(32):A.

C.

(

|)

XR

|

ED

,

)(

S

,

BA

(

)

R

3

1

)(

S

B.

D.

(

R

)

,

BA

(

)

R

2

1

)(

S

ED

,

)(

S

(33):A.FDMN={ABD→B,AB→G,B→F,C→J,C→I,G→H}

B.FDMN={ABD→B,AB→G,B→F,C→J,CJ→I,G→H}

C.FDMN={ABD→B,AB→G, C→J,CJ→I,G→H}

D.FDMN={ABD→B,AB→G,B→F,C J→I,G→H}

(34):A.AC

(35):A.1NF

B.ABG

B.2 NF

C.AG

C.3 NF

D.ABCD

D.BC NF

(36):A.不该插入的数据被插入

B.不该修改的数据被修改

C.应该插入的数据未被插入

D.应该修改的数据未被修改

●若视频图像每帧的数据量为 8.4MB,帧速率为 25 帧/秒,则显示 10 秒的视频信息,

其原始数据量为__(37)__ MB。考虑存储和传输的要求,可使用__(38)__标准对原始视频进

行有效的压缩。

(37):A.84

B.840

(38):A.JPEG

B.MPEG

C.2100

C.MIDI

D.4200

D.Video

●实现计算机语音输出有录音重放和__(39)__两种方法。第二种方法是基于__(40)__

�

技术的一种声音产生技术。采用这种方法,应预先建立语言参数数据库、发音规则库等。

(39):A.文—语转换

B.语—文转换

C.语音编码

D.语音解码

(40):A.语音转换

B.语音合成

C.语音放大

D.声音过滤

●视觉上的颜色可用亮度、色调和饱和度三个特征来描述,饱和度是指颜色的__(41)__。

(41):A 种数

B.纯度

C.感觉

D.存储量

●在下列体系结构中,最适合于多个任务并行执行的体系结构是__(42)__。

(42):A.流水线向量机结构

B.分布存储多处理机结构

C.共享存储多处理机结构

D.堆栈处理机结构

●流水线控制方式下,__(43)__是全局性相关,流水线机器对全局性相关的处理不包括

__(44)__。静态流水线是指__(45)__。

(43):A.转移指令引起的相关

B.先写后读相关

C.先读后写相关

D.写-写相关

(44):A.猜测法

B.提前形成条件码

C.设置相关专用通道

D.加快短循环程序的执行

(45):A.只有一种功能的流水线

B.功能不能改变的流水线

C.可同时执行多种功能的流水线

D.在同一时间段内只能完成一种功能的流水线

●假设并行(阵列)处理器的 16 个处理器编号为 0-15,采用单级 Cube3 网络互连时,

与 13 号处理器相连的处理器的编号为__(46)__。

(46):A.1

B.5

C.7

D.14

●在下列几项中,不符合 RISC 指令系统特点的是__(47)__。

(47):A.指令长度固定,指令种类少 B.寻址方式种类丰富,指令功能尽量增强

C.设置大量通用寄存器,访问存储器指令简单

D.选取使用频率较高的一些简单指令

●段页式虚拟存储管理方案的特点是__(48)__。

(48):A.空间浪费大、存储共享不易,存储保护容易、不能动态连接

B.空间浪费小、存储共享容易、存储保护不易、不能动态连接

C.空间浪费大、存储共享不易、存储保护容易、能动态连接

D.空间浪费小、存储共享容易、存储保护容易、能动态连接

●I/0 控制方式有多种,__(49)__一般用于大型、高效的计算机系统中。

(49):A.查询方式

B.中断方式

C.DMA 方式

D.PPU 方式

●微指令大体上可分为两类:水平型微指令和垂直型微指令。在下列几项中,不符合水

平型微指令特点的是__(50)__。

(50):A.执行速度快

B.并行度较低

C.更多地体现了控制器的硬件细节

D.微指令长度较长

�

●防火墙是隔离内部网和外部网的—类安全系统.通常防火墙中使用的技术有过滤和代

理两种。路由器可以根据__(51)__进行过滤,以阻挡某些非法访问。__(52)__是一种代理协

议,使用该协议的代理服务器是一种__(53)__网关。另外一种代理服务器使用__(54)__技术,

它可以把内部网络中的某些私有的地址隐藏起来。所谓的可信任系统(Trusted System)是

美国国防部定义的安全操作系统标准,常用的操作系统 UNIX 和 Windows NT 等可以达到该

标准的__(55)__级。

(51):A.网卡地址

B.IP 地址

C.用户标识

D.加密方法

(52):A.SSL

B.STT

(53):A.链路层

B.网络层

(54):A.NAT

(55):A.D

B.CIDR

B.C1

C.SOCKS

C.传输层

C.BGP

C.C2

D.CPAP

D.应用层

D.OSPF

D.B2

sin

●设函数 f(x)的一个原函数为 x

x

,则

xf

)2('

x

dx

为__(56)__。

cos

2

x

x

2sin

x

C

(66):A.

x

2

cos

4

x

2sin

4

x

C

C.

x

2

cos

2

x

2

cos

8

x

2sin

x

x

2sin

x

8

C

C

B.

D.

●设谓词 R(x):x 是实数,L(x,y):x>y,则“对于每一个实数,均存在小于等于它的

实数”可符号化为__(57)__。

(67):A.

)(

(

xRx

)(

(

yRy

,(

yxL

)))

)(

(

xRx

)(

(

yRy

,(

yxL

)))

)(

(

xRx

)(

(

yRy

,(

xyL

)))

)(

(

xRx

)(

(

yRy

,(

yxL

)))

B.

C.

D.

●下列断言中正确的是__(58)__。

(58):A.

)(

(

xPx

(

xQ

))

)(

(

xPx

xQ

(

x

))

)(

(

xAx

(

xB

))

xA

)(

x

xB

)(

x

yDx

,(

yx

)

yA

)(

,(

yxDx

)

)(

(

xAx

(

xB

))

xA

)(

x

xB

)(

x

B.

C.

D.

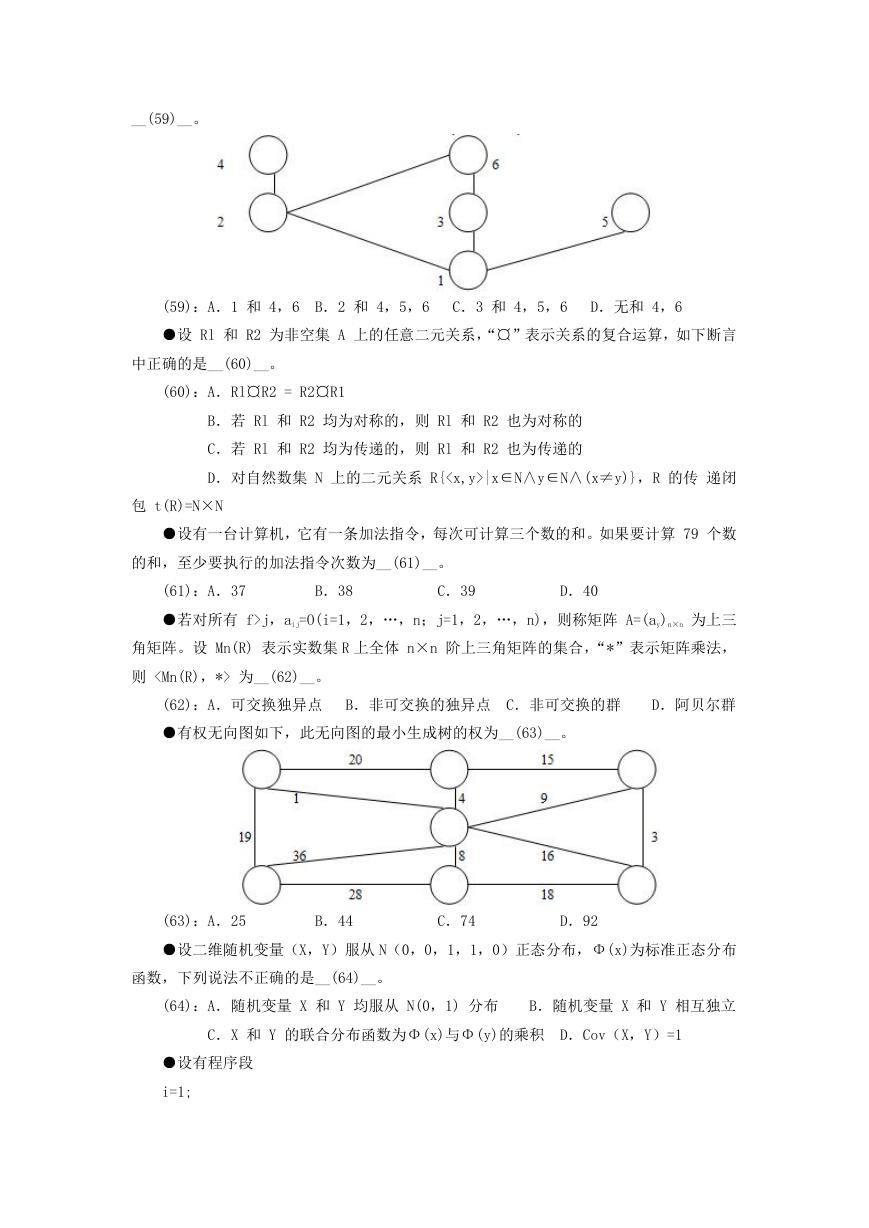

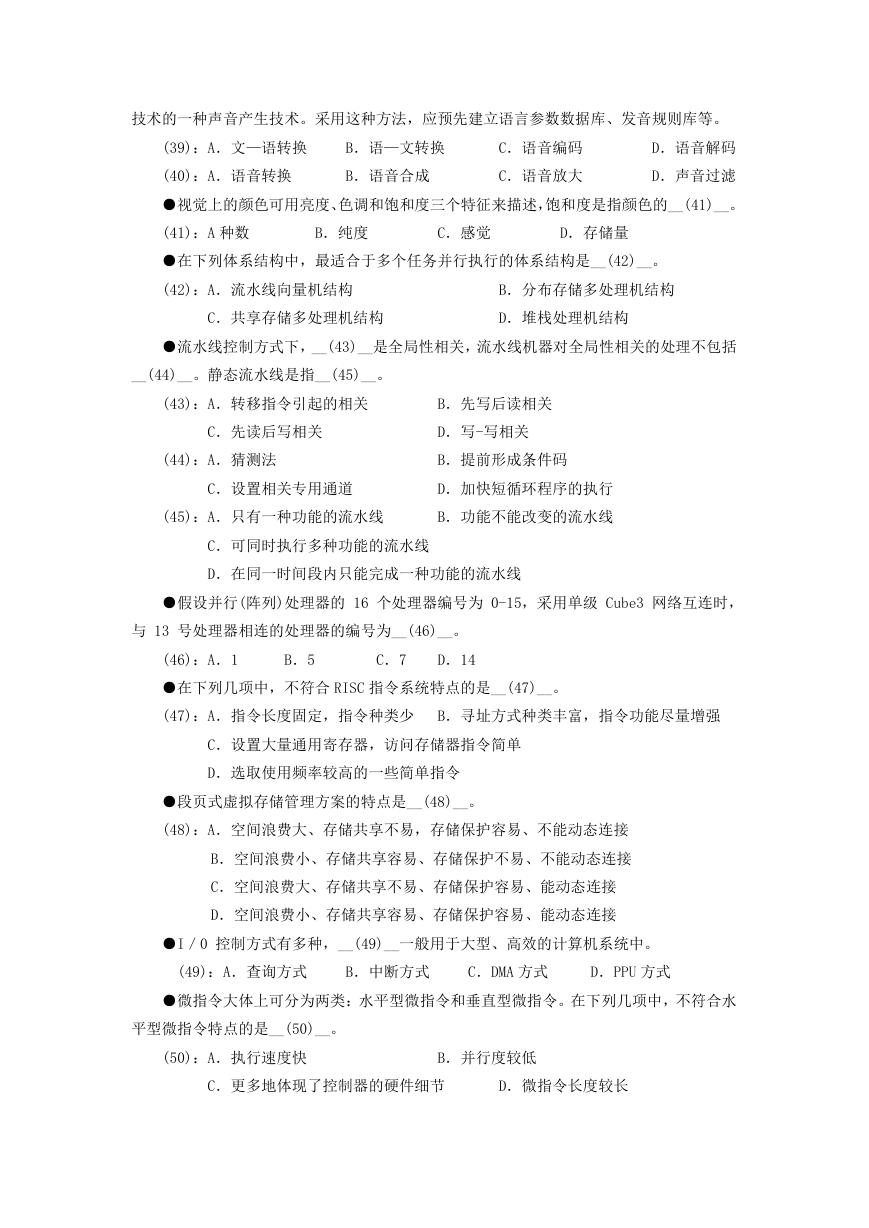

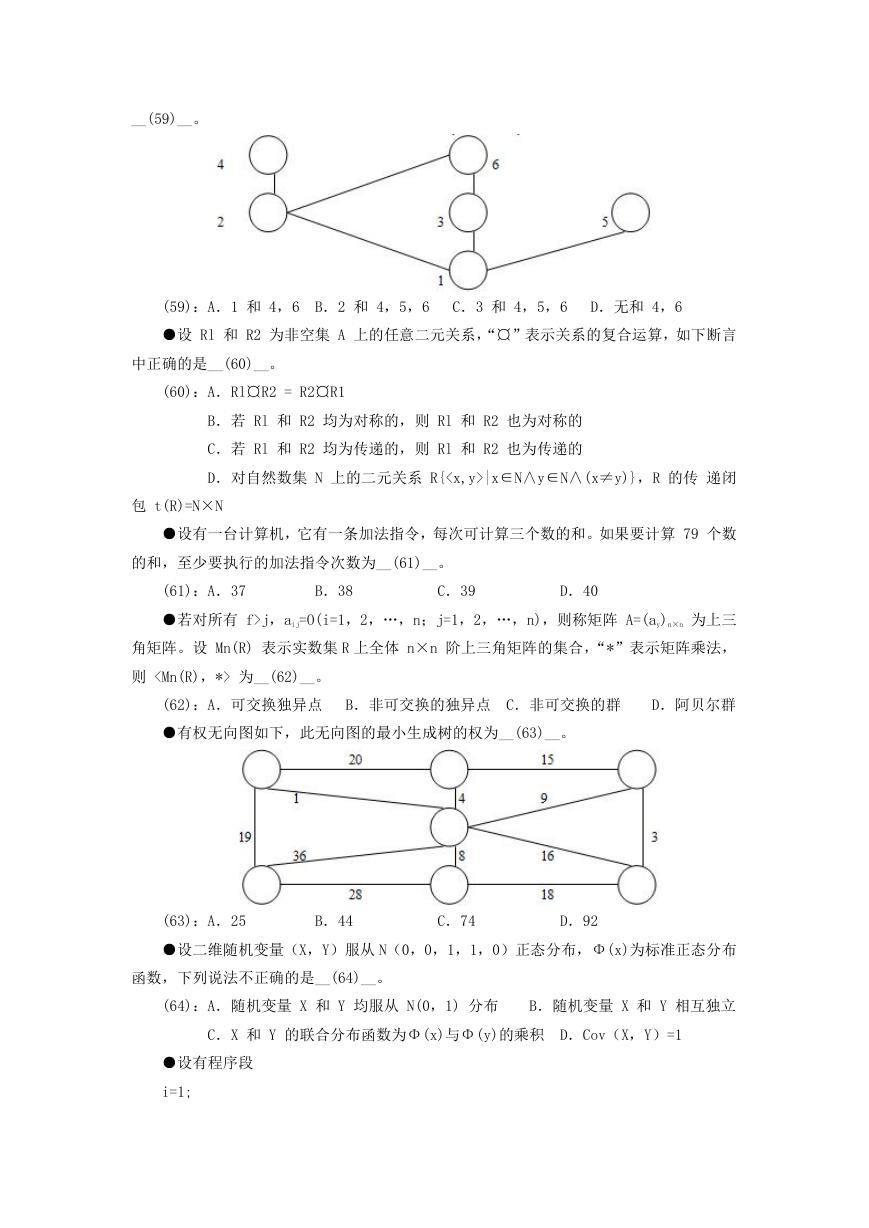

●已知某偏序关系的哈斯图如下图所示,则集合{2,3,4,6}的最小元和极大元分别为

�

__(59)__。

(59):A.1 和 4,6

B.2 和 4,5,6

C.3 和 4,5,6

D.无和 4,6

●设 Rl 和 R2 为非空集 A 上的任意二元关系,“¤”表示关系的复合运算,如下断言

中正确的是__(60)__。

(60):A.Rl¤R2 = R2¤R1

B.若 Rl 和 R2 均为对称的,则 Rl 和 R2 也为对称的

C.若 Rl 和 R2 均为传递的,则 Rl 和 R2 也为传递的

D.对自然数集 N 上的二元关系 R{|x∈N∧y∈N∧(x≠y)},R 的传 递闭

包 t(R)=N×N

●设有一台计算机,它有一条加法指令,每次可计算三个数的和。如果要计算 79 个数

的和,至少要执行的加法指令次数为__(61)__。

(61):A.37

B.38

C.39

D.40

●若对所有 f>j,aij=O(i=1,2,…,n;j=1,2,…,n),则称矩阵 A=(ay)n×n 为上三

角矩阵。设 Mn(R) 表示实数集 R 上全体 n×n 阶上三角矩阵的集合,“*”表示矩阵乘法,

则 为__(62)__。

(62):A.可交换独异点 B.非可交换的独异点 C.非可交换的群

D.阿贝尔群

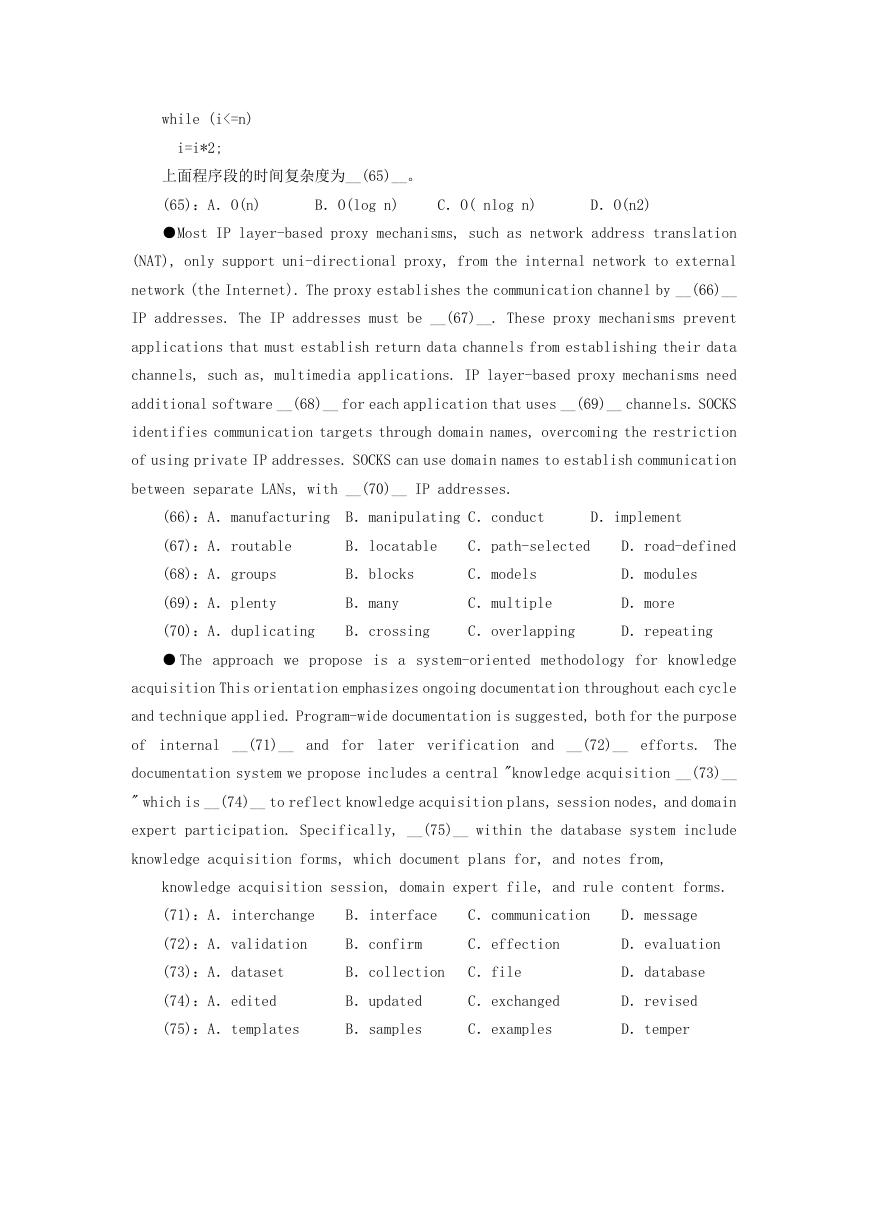

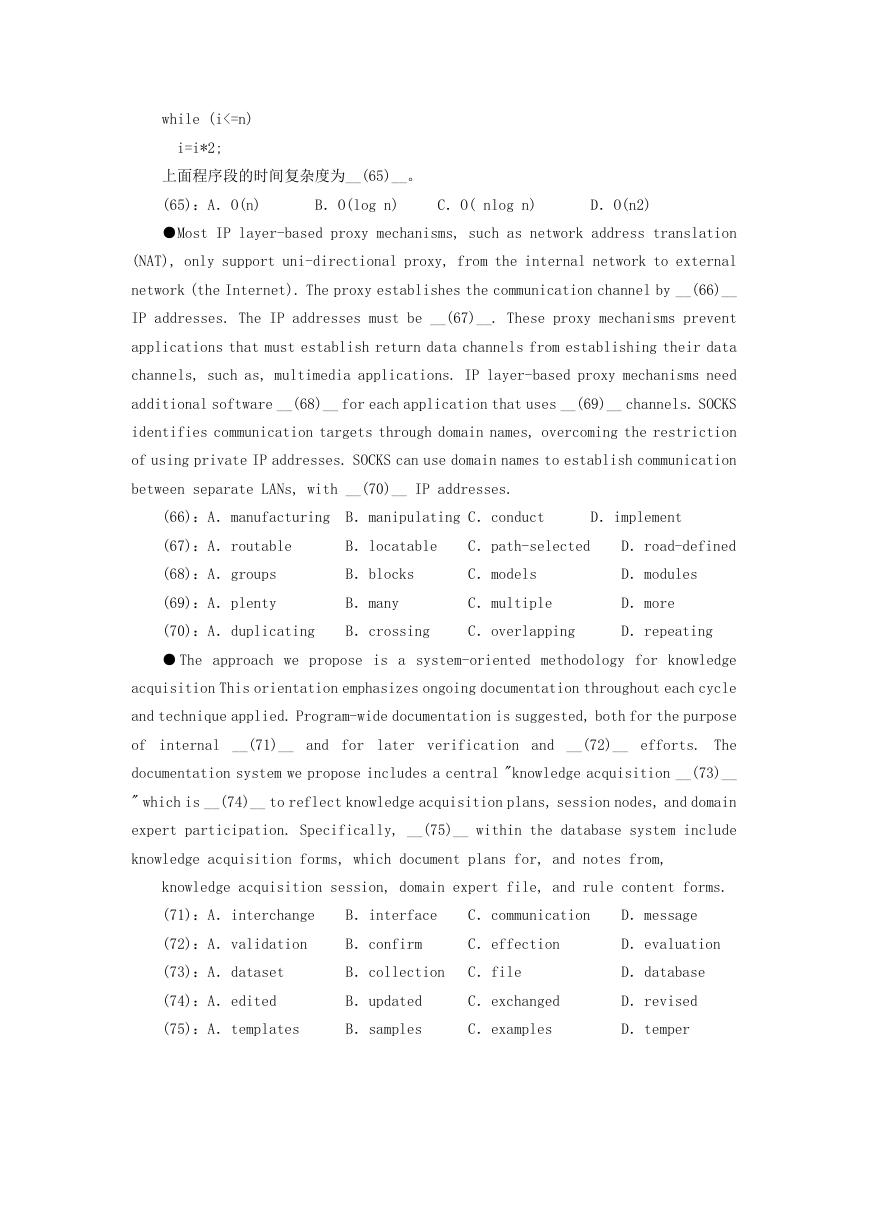

●有权无向图如下,此无向图的最小生成树的权为__(63)__。

(63):A.25

B.44

C.74

D.92

●设二维随机变量(X,Y)服从 N(0,0,1,1,0)正态分布,Φ(x)为标准正态分布

函数,下列说法不正确的是__(64)__。

(64):A.随机变量 X 和 Y 均服从 N(0,1) 分布

B.随机变量 X 和 Y 相互独立

C.X 和 Y 的联合分布函数为Φ(x)与Φ(y)的乘积 D.Cov(X,Y)=1

●设有程序段

i=1;

�

while (i<=n)

i=i*2;

上面程序段的时间复杂度为__(65)__。

(65):A.O(n)

B.O(log n)

C.O( nlog n)

D.O(n2)

●Most IP layer-based proxy mechanisms, such as network address translation

(NAT), only support uni-directional proxy, from the internal network to external

network (the Internet). The proxy establishes the communication channel by __(66)__

IP addresses. The IP addresses must be __(67)__. These proxy mechanisms prevent

applications that must establish return data channels from establishing their data

channels, such as, multimedia applications. IP layer-based proxy mechanisms need

additional software __(68)__ for each application that uses __(69)__ channels. SOCKS

identifies communication targets through domain names, overcoming the restriction

of using private IP addresses. SOCKS can use domain names to establish communication

between separate LANs, with __(70)__ IP addresses.

(66):A.manufacturing

B.manipulating C.conduct

D.implement

(67):A.routable

B.locatable

C.path-selected

D.road-defined

(68):A.groups

B.blocks

C.models

D.modules

(69):A.plenty

B.many

C.multiple

D.more

(70):A.duplicating

B.crossing

C.overlapping

D.repeating

● The approach we propose is a system-oriented methodology for knowledge

acquisition This orientation emphasizes ongoing documentation throughout each cycle

and technique applied. Program-wide documentation is suggested, both for the purpose

of internal __(71)__ and for later verification and __(72)__ efforts. The

documentation system we propose includes a central "knowledge acquisition __(73)__

" which is __(74)__ to reflect knowledge acquisition plans, session nodes, and domain

expert participation. Specifically, __(75)__ within the database system include

knowledge acquisition forms, which document plans for, and notes from,

knowledge acquisition session, domain expert file, and rule content forms.

(71):A.interchange

B.interface

C.communication

D.message

(72):A.validation

B.confirm

C.effection

D.evaluation

(73):A.dataset

B.collection

C.file

D.database

(74):A.edited

B.updated

C.exchanged

D.revised

(75):A.templates

B.samples

C.examples

D.temper

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc