Getting Started with SE Linux HOWTO:the new SE Linux

Getting Started with

SE Linux HOWTO:

the new SE Linux

(简体中文版)

1

�

Getting Started with SE Linux HOWTO:the new SE Linux

Getting Started with SE Linux HOWTO:

the new SE Linux

(译者注:本文的最原始版本为 2004 年 3 月所写,此份 HOWTO 是作者在今年 2 月根据最

新的 SE Linux 所作的修改后的版本。新的 SE Linux 与以前的有比较大的变化,而且这项技

术本身也正在飞速的发展,并未最后成熟。阅读本文是需要对 Linux 本身有一定深度的了解

作为基础的。本文并不是 Linux 的初级教程,但却是 SE Linux 技术的初级教程。)

原著:Faye Coker, March 2004.

faye@lurking-grue.org

中文译者:邹立巍, 2006 年 7 月

mini.jerry@gmail.com;

重要的提示!注意!

我正在根据最新的 SE Linux 来根本的升级这份文档。我用了很长时间来做这件事情,不过

看来我好像永远没有足够的时间作完它。我现在正在继续做,请相信我!

Faye Coker, Feb 04, 2006

(译者注:本人技术出身,英语实在比较差。翻译如有不当之处,敬请指正!)

这份文档已经根据最新的 SE Linux 做了更改。旧的"Getting Started with SE Linux HOWTO"

的内容将保留在此份文档里,不过绝大多数的内容是根据最新的 SE Linux 的特点作了修改。

新的 SE Linux 是基于 2.6.*内核的,但是仍然支持 2.4.*的内核。这份文档的大部分内容是原

来的,我在需要修改的地方做了调整。

这份文档是美国国家安全局的安全加强的 Linux(NSA SE Linux)的概述性的说明。我们主

要的环境是基于 Debian Linux 的,而且大部分的软件包的操作命令实例都是基于 Debian 的。

这份文档主要是针对那些想要基础了解 SE Linux 的人,所以这里没有对 SE Linux 比较进介

的介绍。你可以在附录的资源部分找到其它介绍 SE Linux 的资料。

这份文档已经被Ivan Pesin翻译成了俄文。你可以在

http://gazette.linux.ru.net/rus/articles/intro_selinux.html找到俄文的版本。谢谢Ivan做了这些。

目录

1. 介绍

1.1. 欢迎反馈!

1.2. 注意!

1.3. 最新的 SE Linux 的特色

1.4. Fedora 用户的策略(policy)源代码目录介绍

2. 概览

2.1. 为什么要使用 SE Linux?

2

�

Getting Started with SE Linux HOWTO:the new SE Linux

2.2. 术语的使用

2.2.1. 身份(identity)

2.2.2. 域(domain)

2.2.3. 类型(type)

2.2.4. 角色(role)

2.2.5. 安全上下文(security context)

2.2.6. 转换(transition)

2.2.7. 策略(policy)

3.安装

3.1. 基于Debian的安装

3.1.1. 修改 Debian 包管理工具

3.2. 基于 Fedora 的安装

4.登录

4.1. 在登录时提供用户上下文

4.2. 用 newrole -r 命令改变上下文

4.3. 在 sysadm_t 域中执行命令

4.4. Permissive 和 Enforcing 模式

4.5. 不同角色运行命令的比较

5.建立用户帐户

5.1. 建立一个新的用户

5.2. 给用户分配角色和申请改变

5.3. 给用户设置缺省的安全上下文

5.4. 重新标记用户主目录

6.添加新的用户域

6.1. 编辑用户的域文件

6.2. 在此建立一个新的测试用户

7.日志文件信息的说明

8.资源

1. 介绍

这份文档是一个 SE Linux 的简介,可以指导一部分人初步的学会 SE Linux。它

涵盖和解释了 SE Linux 的各方面的术语,安装和添加用户并且涵盖了一小部分

别的知识。一个更高级的帮助文档将会在不久发布(译者注:正在翻译中), 包

含了如何编辑策略等内容。 (which causes a little too much information

overload with users new to SE Linux and is not included here).

3

�

Getting Started with SE Linux HOWTO:the new SE Linux

1.1. 欢迎反馈!

我们欢迎对这份文档的反馈信息,请发邮件给 faye@lurking-grue.org (中文

的就给我吧!;)mini.jerry@gmail.com)

1.2. 注意!

这份文档只是一份指导。我强烈的建议你在实际工作的机器上应用之前先找一台试验机器来

做练习 。

1.3. 最新的 SE Linux 的特点

最新的 SE Linux 有一些新的特点,下面先介绍一下:

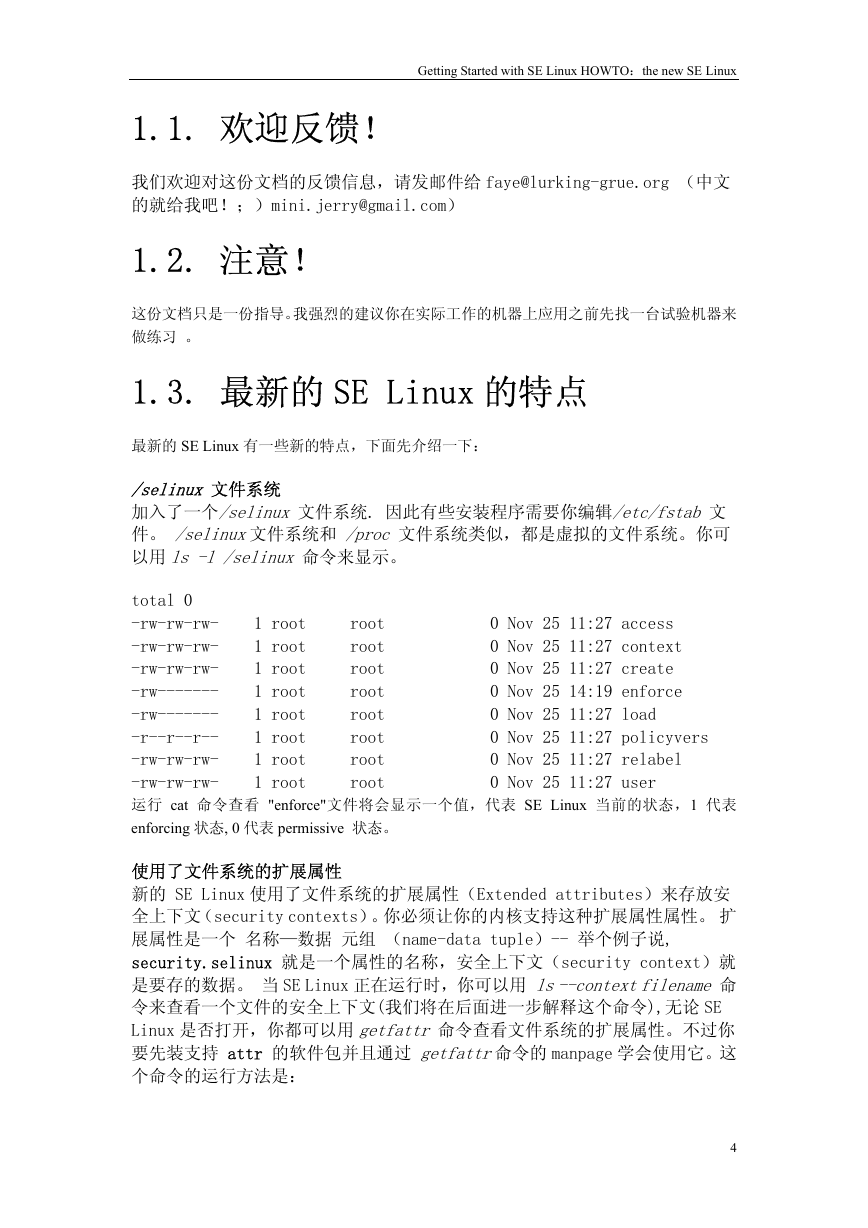

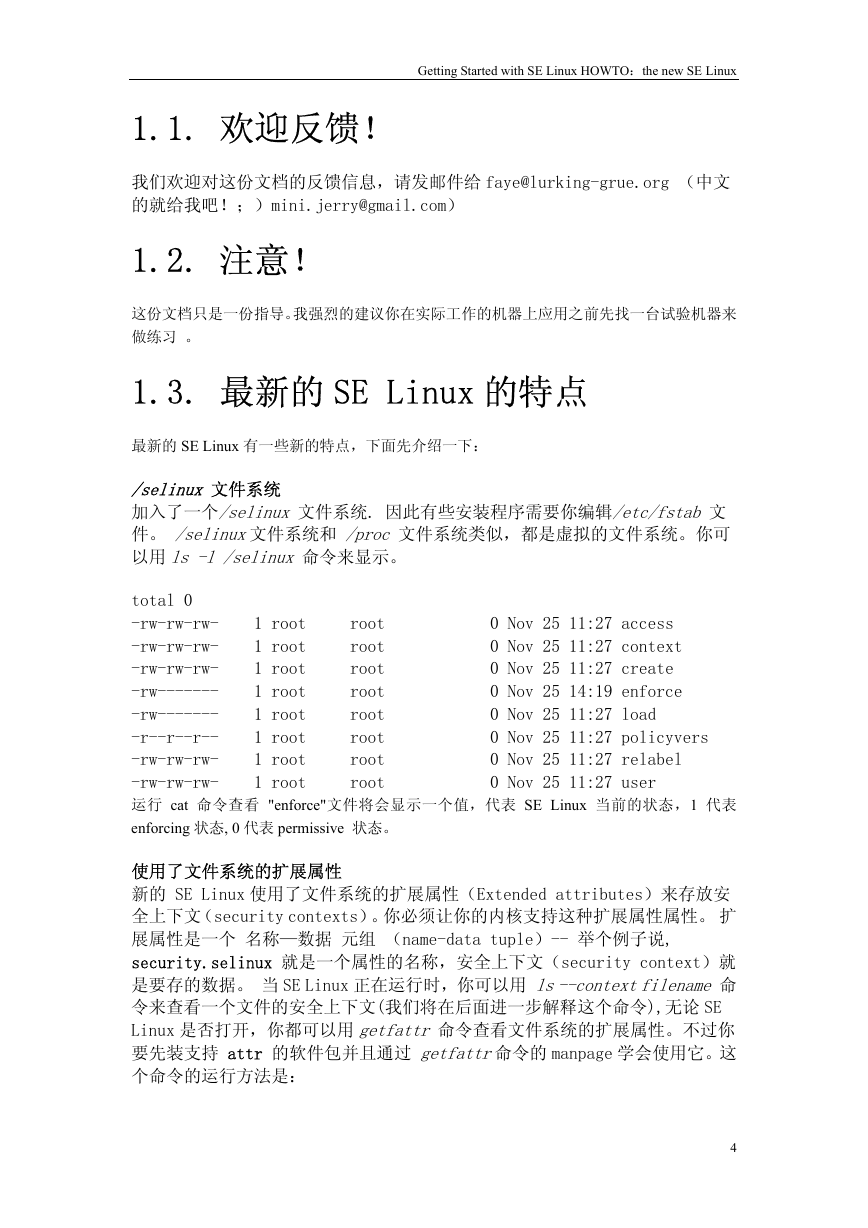

/selinux 文件系统

加入了一个/selinux 文件系统. 因此有些安装程序需要你编辑/etc/fstab 文

件。 /selinux文件系统和 /proc 文件系统类似,都是虚拟的文件系统。你可

以用 ls -l /selinux 命令来显示。

total 0

-rw-rw-rw- 1 root root 0 Nov 25 11:27 access

-rw-rw-rw- 1 root root 0 Nov 25 11:27 context

-rw-rw-rw- 1 root root 0 Nov 25 11:27 create

-rw------- 1 root root 0 Nov 25 14:19 enforce

-rw------- 1 root root 0 Nov 25 11:27 load

-r--r--r-- 1 root root 0 Nov 25 11:27 policyvers

-rw-rw-rw- 1 root root 0 Nov 25 11:27 relabel

-rw-rw-rw- 1 root root 0 Nov 25 11:27 user

运行 cat 命令查看 "enforce"文件将会显示一个值,代表 SE Linux 当前的状态,1 代表

enforcing 状态, 0 代表 permissive 状态。

使用了文件系统的扩展属性

新的 SE Linux 使用了文件系统的扩展属性(Extended attributes)来存放安

全上下文(security contexts)。你必须让你的内核支持这种扩展属性属性。 扩

展属性是一个 名称—数据 元组 (name-data tuple)-- 举个例子说,

security.selinux 就是一个属性的名称,安全上下文(security context)就

是要存的数据。 当 SE Linux 正在运行时,你可以用 ls --context filename 命

令来查看一个文件的安全上下文(我们将在后面进一步解释这个命令),无论 SE

Linux 是否打开,你都可以用 getfattr 命令查看文件系统的扩展属性。不过你

要先装支持 attr 的软件包并且通过 getfattr命令的 manpage 学会使用它。这

个命令的运行方法是:

4

�

Getting Started with SE Linux HOWTO:the new SE Linux

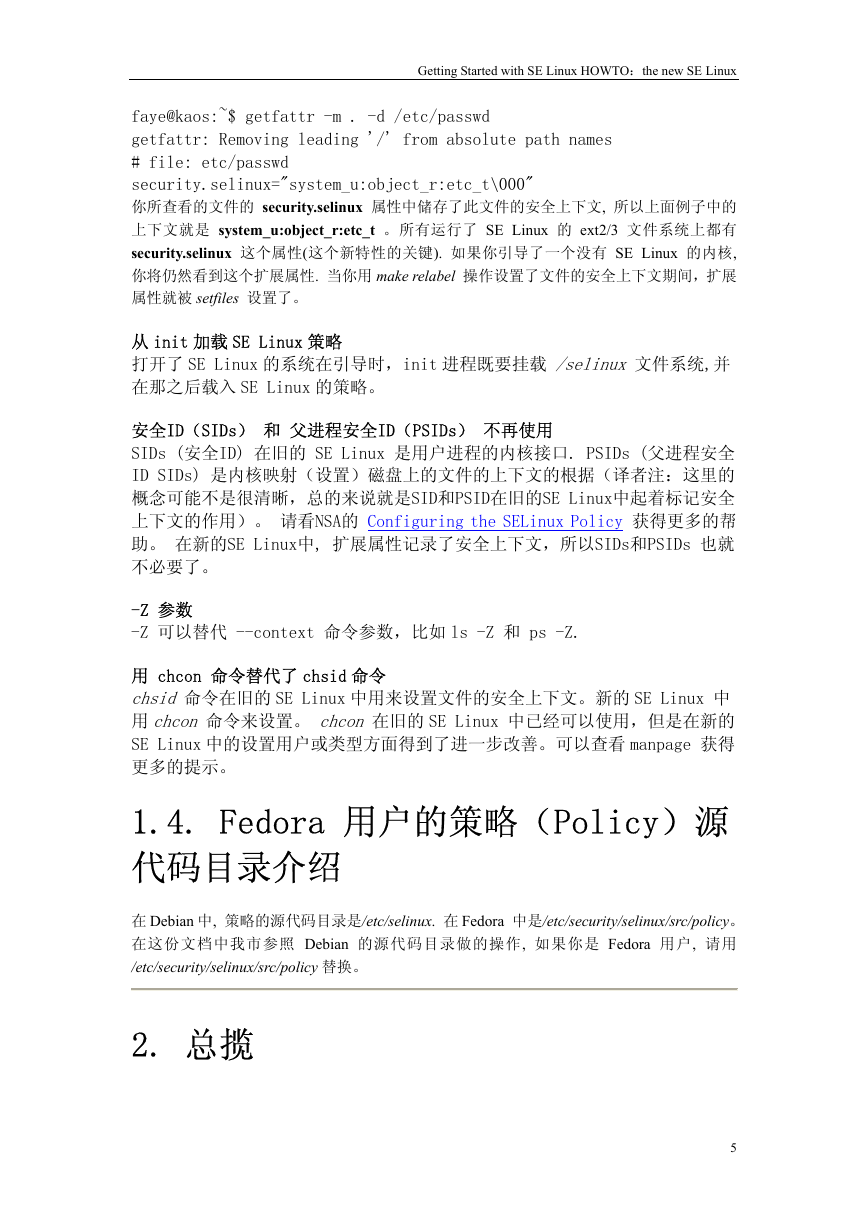

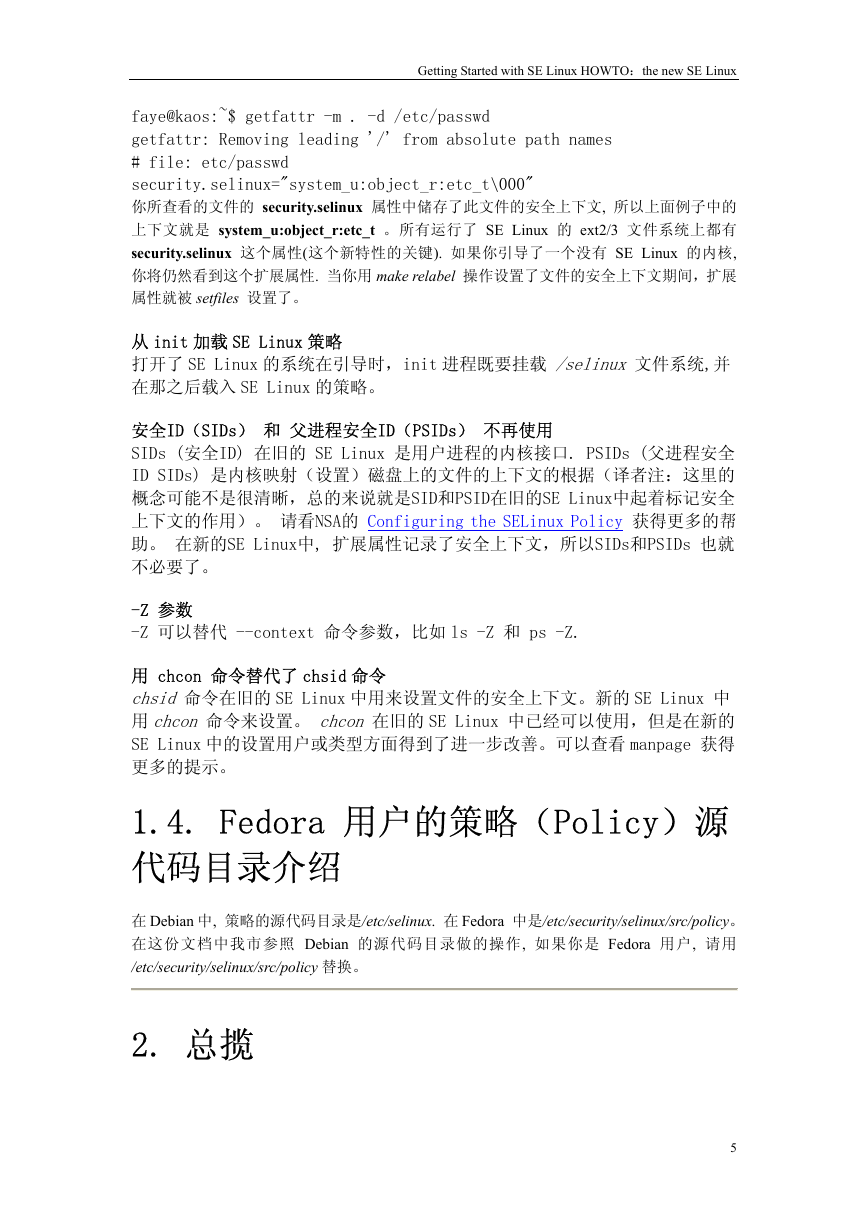

faye@kaos:~$ getfattr -m . -d /etc/passwd

getfattr: Removing leading '/' from absolute path names

# file: etc/passwd

security.selinux="system_u:object_r:etc_t\000"

你所查看的文件的 security.selinux 属性中储存了此文件的安全上下文, 所以上面例子中的

上下文就是 system_u:object_r:etc_t 。所有运行了 SE Linux 的 ext2/3 文件系统上都有

security.selinux 这个属性(这个新特性的关键). 如果你引导了一个没有 SE Linux 的内核,

你将仍然看到这个扩展属性. 当你用 make relabel 操作设置了文件的安全上下文期间,扩展

属性就被 setfiles 设置了。

从 init 加载 SE Linux 策略

打开了 SE Linux 的系统在引导时,init 进程既要挂载 /selinux 文件系统,并

在那之后载入 SE Linux 的策略。

安全ID(SIDs) 和 父进程安全ID(PSIDs) 不再使用

SIDs (安全ID) 在旧的 SE Linux 是用户进程的内核接口. PSIDs (父进程安全

ID SIDs) 是内核映射(设置)磁盘上的文件的上下文的根据(译者注:这里的

概念可能不是很清晰,总的来说就是SID和PSID在旧的SE Linux中起着标记安全

上下文的作用)。 请看NSA的 Configuring the SELinux Policy 获得更多的帮

助。 在新的SE Linux中, 扩展属性记录了安全上下文,所以SIDs和PSIDs 也就

不必要了。

-Z 参数

-Z 可以替代 --context 命令参数,比如 ls -Z 和 ps -Z.

用 chcon 命令替代了 chsid 命令

chsid 命令在旧的 SE Linux 中用来设置文件的安全上下文。新的 SE Linux 中

用 chcon 命令来设置。 chcon 在旧的 SE Linux 中已经可以使用,但是在新的

SE Linux 中的设置用户或类型方面得到了进一步改善。可以查看 manpage 获得

更多的提示。

1.4. Fedora 用户的策略(Policy)源

代码目录介绍

在 Debian 中, 策略的源代码目录是/etc/selinux. 在 Fedora 中是/etc/security/selinux/src/policy。

在这份文档中我市参照 Debian 的源代码目录做的操作, 如果你是 Fedora 用户, 请用

/etc/security/selinux/src/policy 替换。

2. 总揽

5

�

Getting Started with SE Linux HOWTO:the new SE Linux

接下来是有关在什么情况下你该使用 SE Linux 和它的基本使用的简短介绍。 2.2

部分规定了后面章节将常使用的的术语。, 所以请熟悉他们。

2.1 为什么使用 SE Linux?

SE Linux 可以为你的系统提供较棒的安全防护。 使用者能被分配预先定义好的角色,以便

他们不能存取文件或者访问他们不拥有的程序。 这可不是简单的 " chmod 777" 同等物操

作。 这在角色, 或他所在的安全上下文已经限制接触的文件和其他的资源的使用者定义中

是不同于一般的 Unix 许可权限的,除了在一种比较受约束的流行之外。 带一个用户

的.rhosts 文件在一个一般的 Unix 系统上申请。 如果他们使它成为任何人可写入 , 那么

任何能登录的人都可以作危险的操作。 在 SE Linux 之下,你能控制其它用户是否有能力

改变他们的.rhosts文件, 以及阻止其他的人写入 , 就算拥有者已经使它成为任何人可写

入。

一个通常的疑问是 SE Linux 的权限设置如何与标准的 Unix 的权限设置共存。

当你做特定的操作的时候, Unix 权限首先被检查。 如果他们允许你的操作 ,

那么然后, SE Linux 将会检查并且允许或拒绝使用者的使用。 但是如果 Unix

许可不让你做某事,在那里的运行的操作被禁止和 SE Linux 检查没关系。

另外的一个例子是,如果有一个设置了 SUID 的可执行文件,如/usr/bin/passwd

他可以运行命令 chmod 666 /etc/shadow,SE Linux 会阻止任何人非法的这样

设置文件。

2.2 术语

接下来的术语将在本文当中经常出现, 也是来自 SE Linux 的基本概念. It is somewhat tricky

to define one word without including the other terms so I realise my definitions include things that

need defining(译者注:这句实在不敢乱译,sorry。不过不耽误学习;-)) ;)

2.2.1 (身份)identity

在 SE Linux 中,身份的概念不同于传统的 Unix uid (user id). 它们可以共存于一个系统, 但

却是十分不同的概念。 在 SE Linux 中的身份是安全上下文的一部分,它会影响哪个域可以

进入,也就是本质上的可以被执行。一个 SE Linux 的身份(identity)会跟标准的 Unix 登录

名有很相似的文本表示 (大部分情况下它们是这样), 无论如何,了解它们是两个完全不同的

概念是很重要的。 运行 su 命令不会改变 SE Linux 中的身份(identity)。(译者注:我在红

帽系统中做的实验却不是这样,不过这无所谓,可能红帽系统的策略设置不同,我目前还没

来得及研究具体是什么问题,只是猜测。)

6

�

Getting Started with SE Linux HOWTO:the new SE Linux

举例:

一个无特权用户 faye 运行 id 命令 (在启动 SE Linux 的情况下) 可以看到用

户的安全上下文:

context=faye:user_r:user_t

安全上下文中的身份部分就是 "faye"。 现在, 如果 faye su 切换成 root 再运行 id, 他将发

现安全上下文仍然是:

context=faye:user_r:user_t

身份保持相同, 跟没切换到 root 时一样。, 不管怎样,如果 faye 身份被允许进入 sysadm_r 角

色并转换成了 sysadm_r (这里可以使用 newrole -r 命令),再运行 id 命令,他将看到:

context=faye:sysadm_r:sysadm_t

身份字段保持一样但是角色和域(第二和第三字段)的字段已经变了。这样保持身份的方式是

用户职责所必需的。身份将影响系统决定哪个角色和域可以被什么身份所使用,这将对系统

安全期决定性的作用。

2.2.2 域

所有进程都在域中运行。域直接决定了进程的访问。 域基本上是一个进程允许做的操作的

列表, 或者说它决定了一个进程可以对哪些类型进行操作。 域就好像一个标准 UNIX 的 uid

的概念。 假设一个属于 root 用户的可执行程序被设置了 setuid。 在这个系统上的任何用户,

只要可以执行这个程序,它就有可能获得 root 的权限。这是一个很大的安全漏洞。 再有 SE

Linux 的系统上, 如果一个正在执行的进程想要转换进入特权域执行时,如果这个进程的角色

被设置成不允许进入特权与的话, 这个进程就不能执行。

常见的例子是 sysadm_t 是系统管理域, user_t 是无特权用户域。 Init运行在

init_t 域, named 运行在 named_t 域。

2.2.3 类型

类型分配给一个对象并决定谁可以访问这个对象。 它的定义和域基本相同, 不同就是域是

对进程的应用而类型是分配给目录,文件,和套接字的。

2.2.4 角色

角色决定了那些域可以使用。 有关哪些与可以被哪些角色使用可以预先定义在策略的配置

文件里。如果一个策略数据库中定义了一个角色不可以使用一个域, 它将被拒绝。

7

�

Getting Started with SE Linux HOWTO:the new SE Linux

例子:

如果允许一个属于 user_t 域 (无特权用户域) 的用户执行 passwd 命令, 那

么必需在相关的策略配置文件中进行如下设置:

role user_r types user_passwd_t

这样设置了一个属于 user_r 角色的用户允许进入 user_passwd_t 域。也就是说他可以执行

passwd 命令。

2.2.5 安全上下文

安全上下文包括了所有事情的属性的描述,包括文件, 目录, 进程, TCP sockets 何以上所有

的东西。安全上下文包括了身份,角色和域或者类型。在 SE Linux 系统上你可以用 id 命令

来查看你当前用户的安全上下文。

一间很重要的事情是我们需要明白的是域和类型是有区别的, 雨果不明白这一

点的话,将使你产生困惑。

域是为进程设置的。 当你查肯一个进程的安全上下文的时候 (举个例子,你可以

查看后面"转换"中的解释), 最后一个字段的设置,例如 user_passwd_t 就是这

个进程的域(如果你运行了 passwd 命令)。

一个像文件,目录,套接字等这样的对象会有一个类型。 当你运行了 ls

--context 命令时, 最后一个字段就是类型的设置, 比如 user_home_t 这个类

型就是一个有 user_r 角色的用户在他的主目录下建立的文件的类型。

总的来说,域是分配给进程的,而类型是分配给除进程外其他对象的。那么在这

里会有一个小小的混淆,就是/proc 文件系统。我们知道/proc 文件系统是虚拟

的文件系统。并且里面的以数字命名的目录就是代表了各个进程,数字就是他们

的 pid。那么这里如果我们用 ls –context 显示/proc 目录下的 1 这个目录,

它会显示:

dr-xr-xr-x root root system_u:system_r:init_t 1

那么这个安全上下文中显示的类型为 init_t。在这里的含义就是 pid 为 1 的这

个进程的域也就是 init_t 。(译者注:这样的区分不知道能不能说清楚?)

另一个需要说明的是 chsid 命令(改变安全 id) 和 chcon 命令(改变安全上下

文) 不能在 /proc 文件系统上使用,就是说 /proc 文件系统不支持这种标记的

改变。

文件的安全上下文是会根据创建这个文件的进程的域而改变的。默认情况下,一

个文件或者目录的安全上下文是从它们父目录那里继承来的,当然我们可以通过

策略的改变来改变这种设置。

8

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc