(1)A.硬件自动完成B.程序员调度

(2)A.存储器的容量 B.指令字长C.数据总线的宽度D.地址总线的宽度

(3)A.逻辑与B.逻辑或C.逻辑同或D.逻辑异或

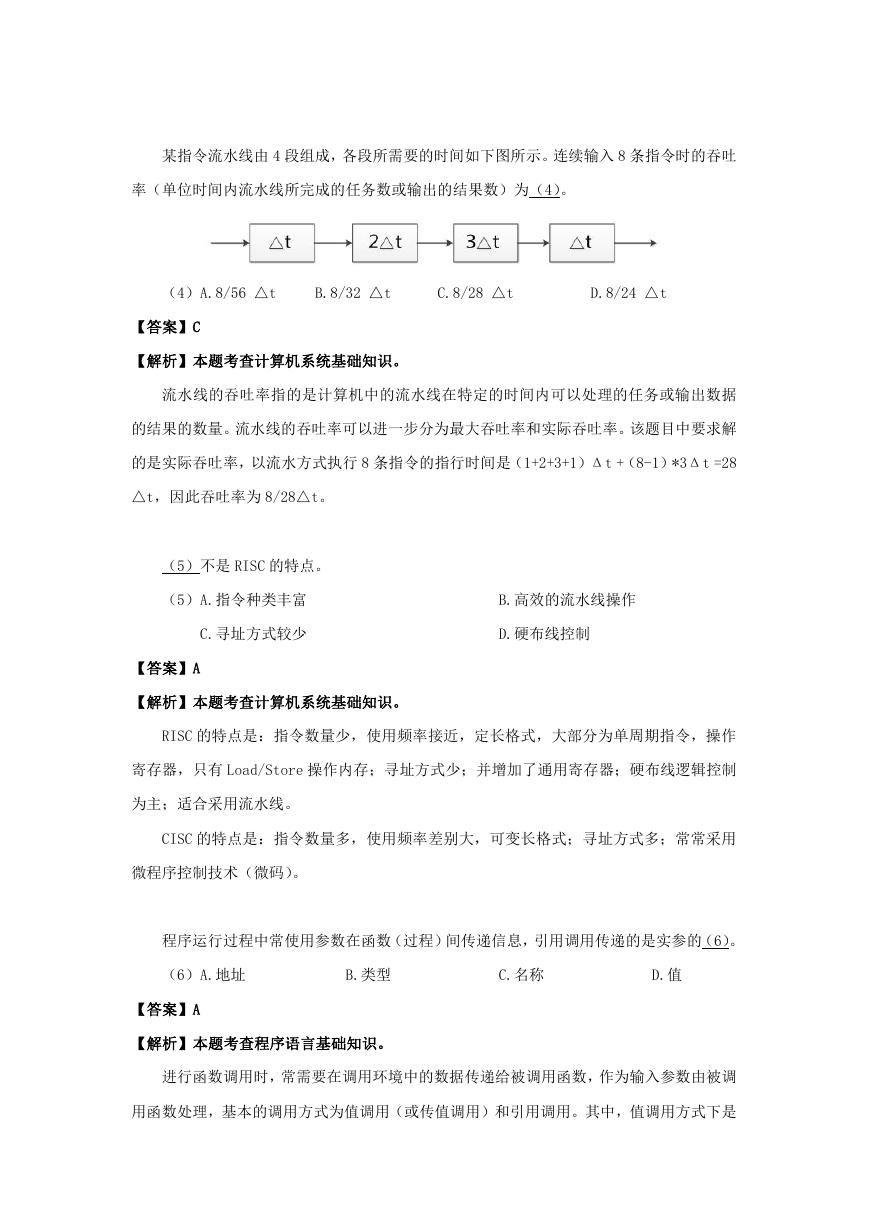

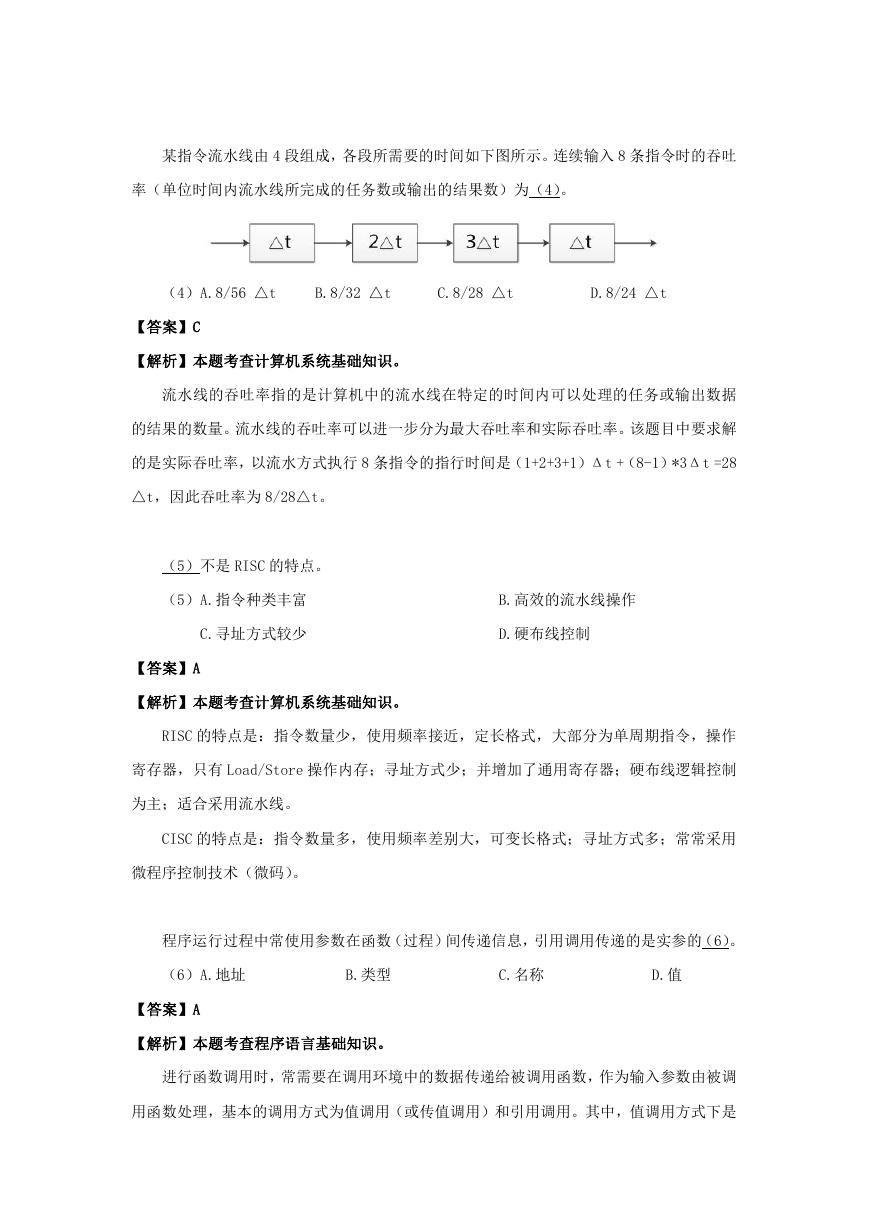

(4)A.8/56 △tB.8/32 △tC.8/28 △tD.8/24 △t

(5)A.指令种类丰富B.高效的流水线操作

(6)A.地址B.类型C.名称D.值

(7)A.模块接口B.局部数据结构C.全局数据结构D.重要的执行路径

PKI体制中,保证数字证书不被篡改的方法是(8)。

(8)A.用CA的私钥对数字证书签名B.用CA的公钥对数字证书签名

(9)A.ECCB.DSAC.RSAD.DES

(10)A.既可引用发表的作品,也可引用未发表的作品

(11)A.某教师在课堂上的讲课

(12)A.所有由0构成的字符串B.所有由1构成的字符串

(13)A.bc-d*a+B.abc-d*+

(14)A.有利于进行反编译处理B.有利于进行与机器无关的优化处理

(15)A.营销点、商品名B.营销点、条形码

C.负责人姓名、商品名D.负责人姓名、条形码

SELECT (18) FROM (19) WHERE (20);

(17)A.5B.6C.7D.9

(18)A.A,R.C,F,GB.A,C,S.B,S.F

C.A,C,S.B,S.CD.R.A,R.C,S.B,S.C

(19)A.RB.SC.RSD.R,S

(20)A.R.B=S.B AND R.C=S.C AND R.C

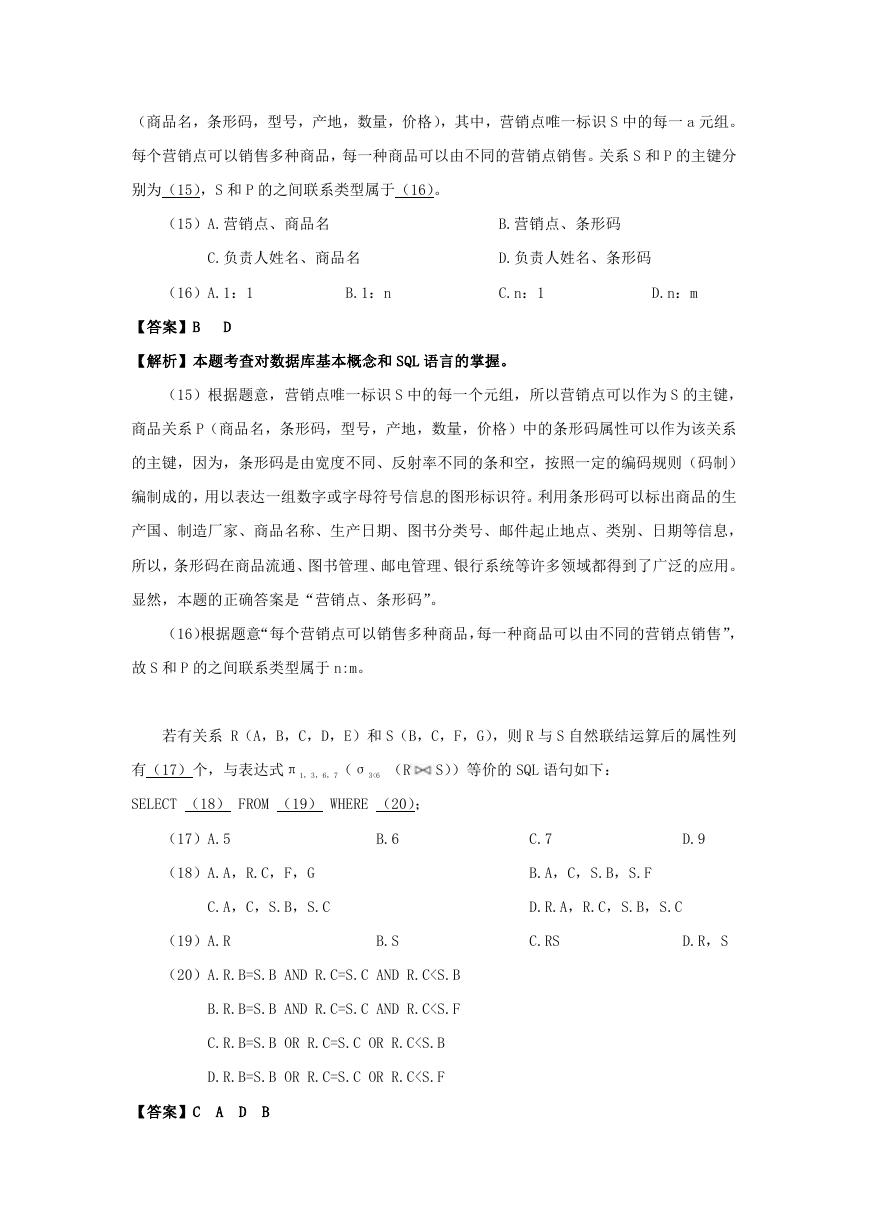

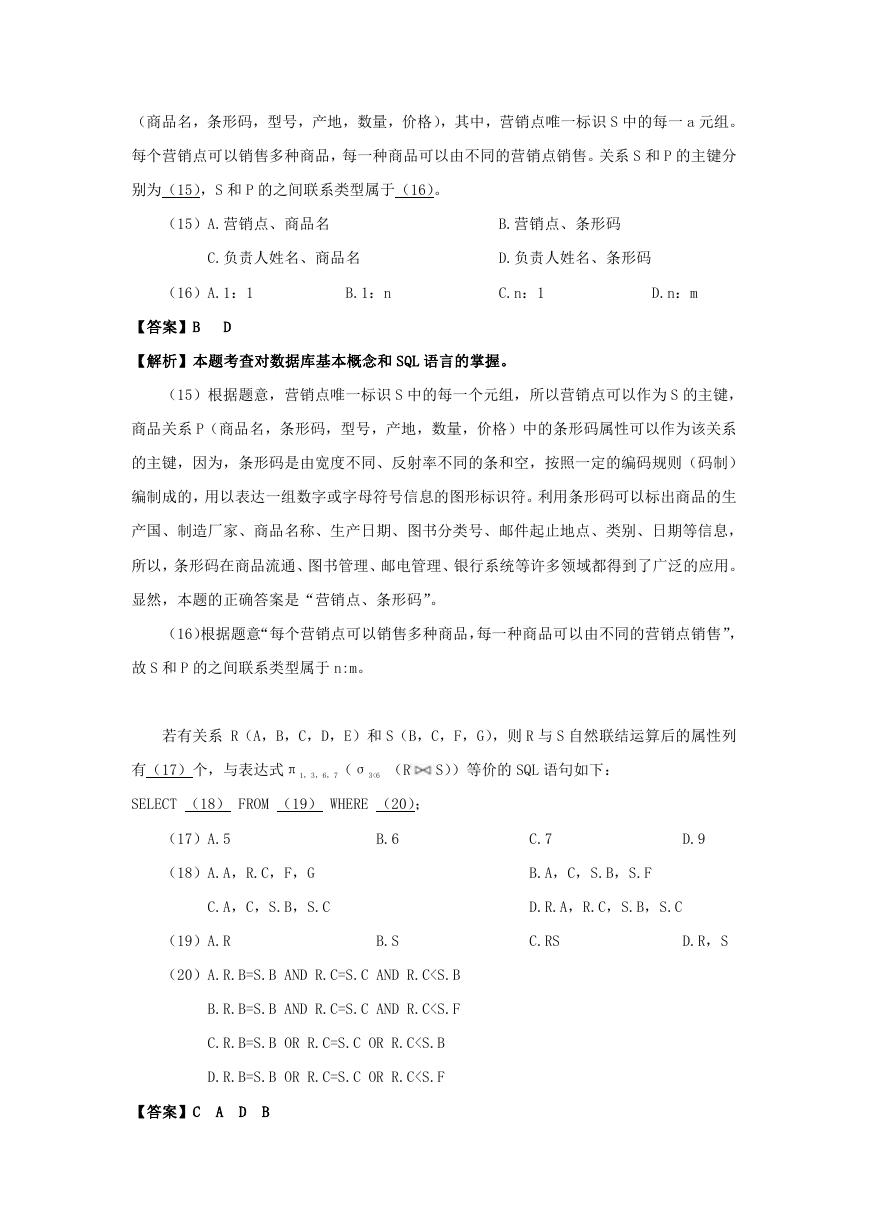

(21)A.页的大小为4K,每个段的大小均为4096个页,最多可有255个段

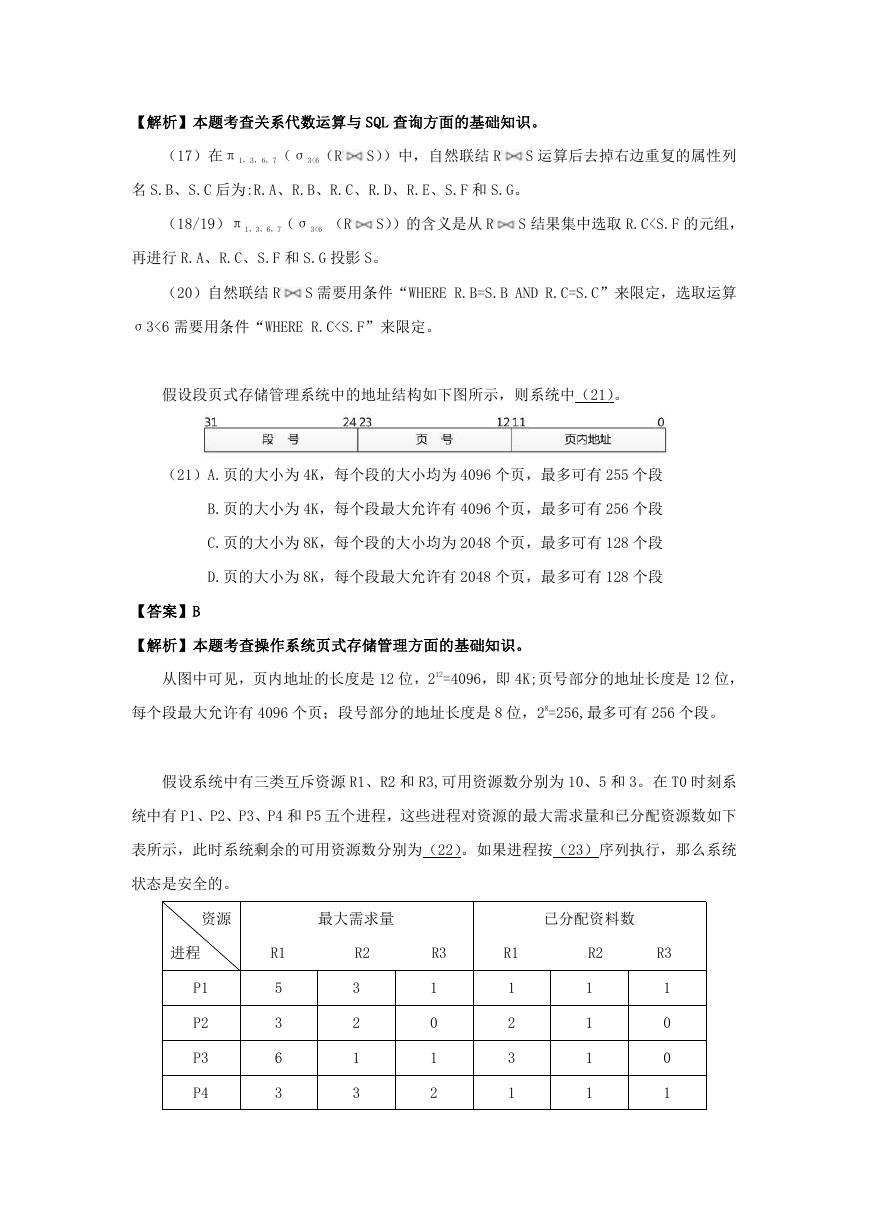

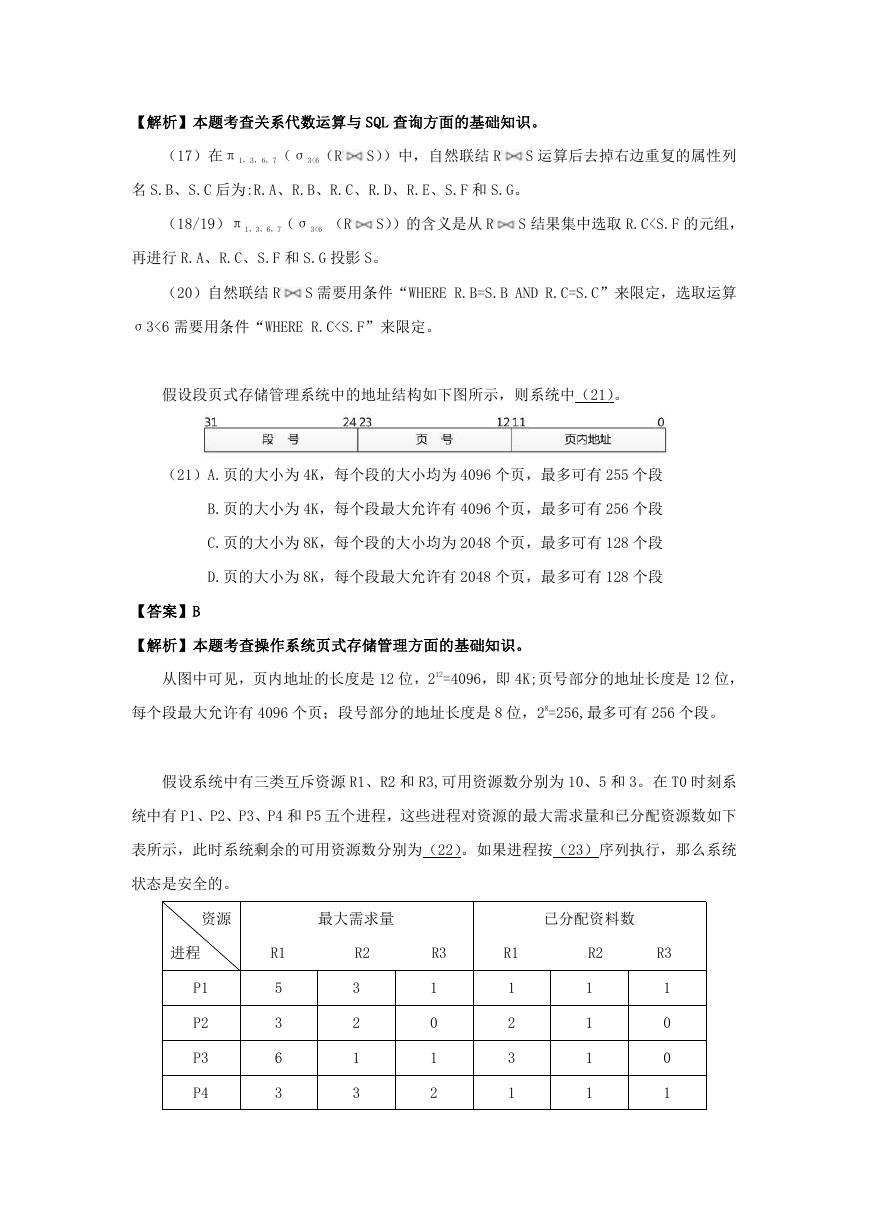

(22)A.1、1和0B.1、1和1C.2、1和0D.2、0和1

(24)A.128B.256C.512D.1024

(26)A.192.168.0.2B.192.168.0.1

C.202.117.112.1D.202.117.112.2

(27)A.堆栈技术B.双协议栈技术C.隧道技术D.翻译技术

(29)A.Browser/ServerB.Client/Server

(31)A.9B.10C.12D.13

(33)A.消除软件固有的复杂性B.开发高质量的软件

(34)A.瀑布B.快速原型C.VD.螺旋

(35)A.瀑布B.快速原型C.增量D.螺旋

(38)A.数据B.功能C.结构D.行为

(40)A.需求分析B.概要设计C.详细设计D.软件实现

(42)A.数据耦合B.标记耦合C.公共耦合D.内容耦合

(43)A.类B.对象C.实例D.属性

(45)A.继承B.关联C.组合D.依赖

(47)A.程序应简单、清晰、可读性好B.变量的命名要符合语法

(48)A.改正性B.适应性C.完善性D.预防性

(49)A.1B.2C.3D.4

(51)A.恢复块设计B.N版本程序设计C.检错技术D.降低复杂度设计

(52)A.需求分析B.概要设计C.详细设计D.测试阶段

(54)A.测试计划能使测试工作顺利进行B.测试计划能使项目参与人员沟通顺畅

(55)A.测试用例只需选用合理的输入数据,不需要选择不合理的输入数据

(56)A.应该尽可能早地进行测试

(57)A.JMeterB.LoadRunnerC.JTestD.JBuilder

(58)A.①②B.①②③C.①②③④D.①②③④⑤

(59)A.功能错误或者遗漏B.输入输出错误

(60)A.边界值分析法不仅重视输入域边界,而且也必须考虑输出域边界

(61)A.代码路径中的错误B.死循环C.逻辑错误D.功能错误

(62)A.2B.4C.8D.16

(63)A.负载测试B.压力测试C.疲劳强度测试 D.大数据量测试

(64)A.负载压力测试用于确认系统是否支持性能需求

(66)A.分支覆盖率分析B.复杂度分析C.系统压力测试D.路径覆盖分析

(67)A.在完成软件的概要设计后,即开始制定集成测试计划

(68)A.MD5B.RSA C.SHA-1D.SHA-256

(69)A.用户认证机制B.加密机制

C.系统能承受的并发用户量D.数据备份与恢复手段

There is nothing in this world constant but incons

(71)A.almostB.oftenC.usually D.barely

(72)A.alternativeB.needC.plan D.build

(73)A.designB.redesignC.plan D.build

(74)A.throwawayB.systemC.software D.prcdu

(75)A.worthB.valueC.cost D.invaluable

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc