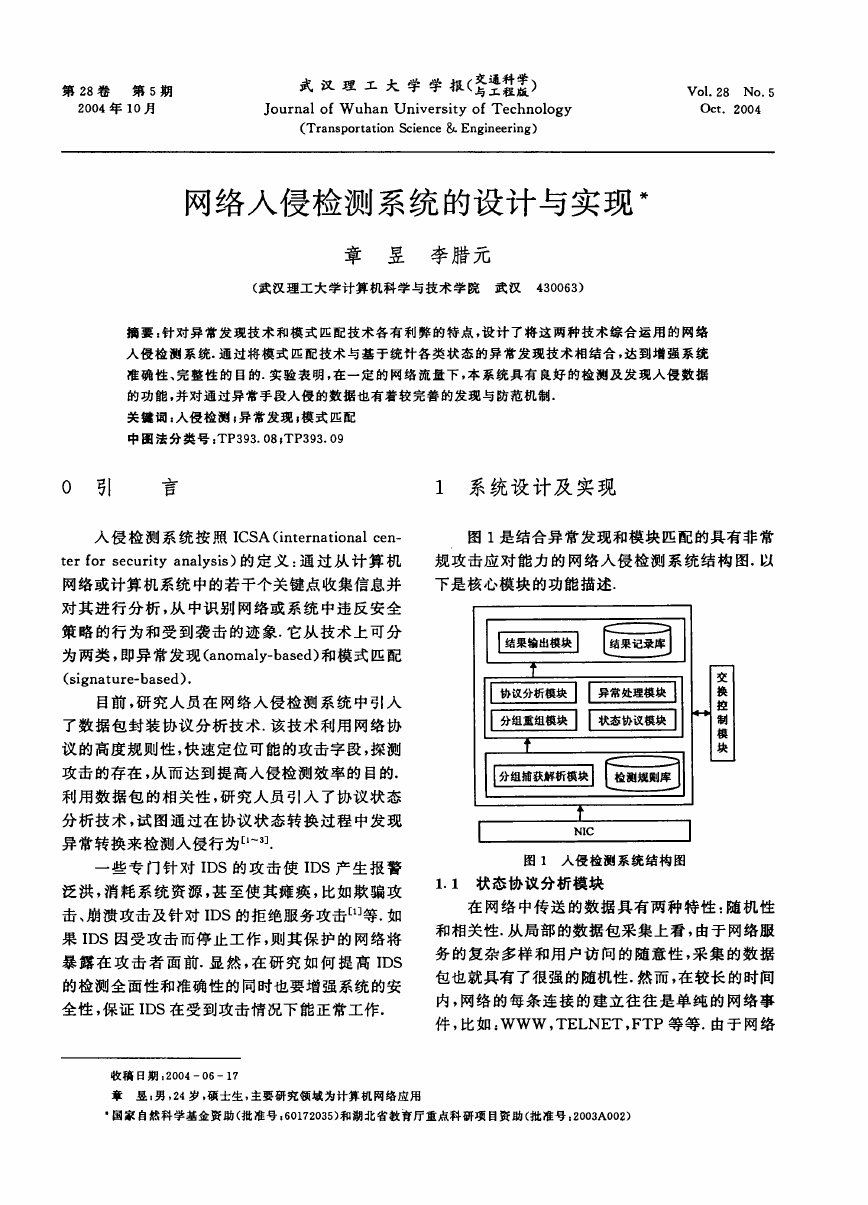

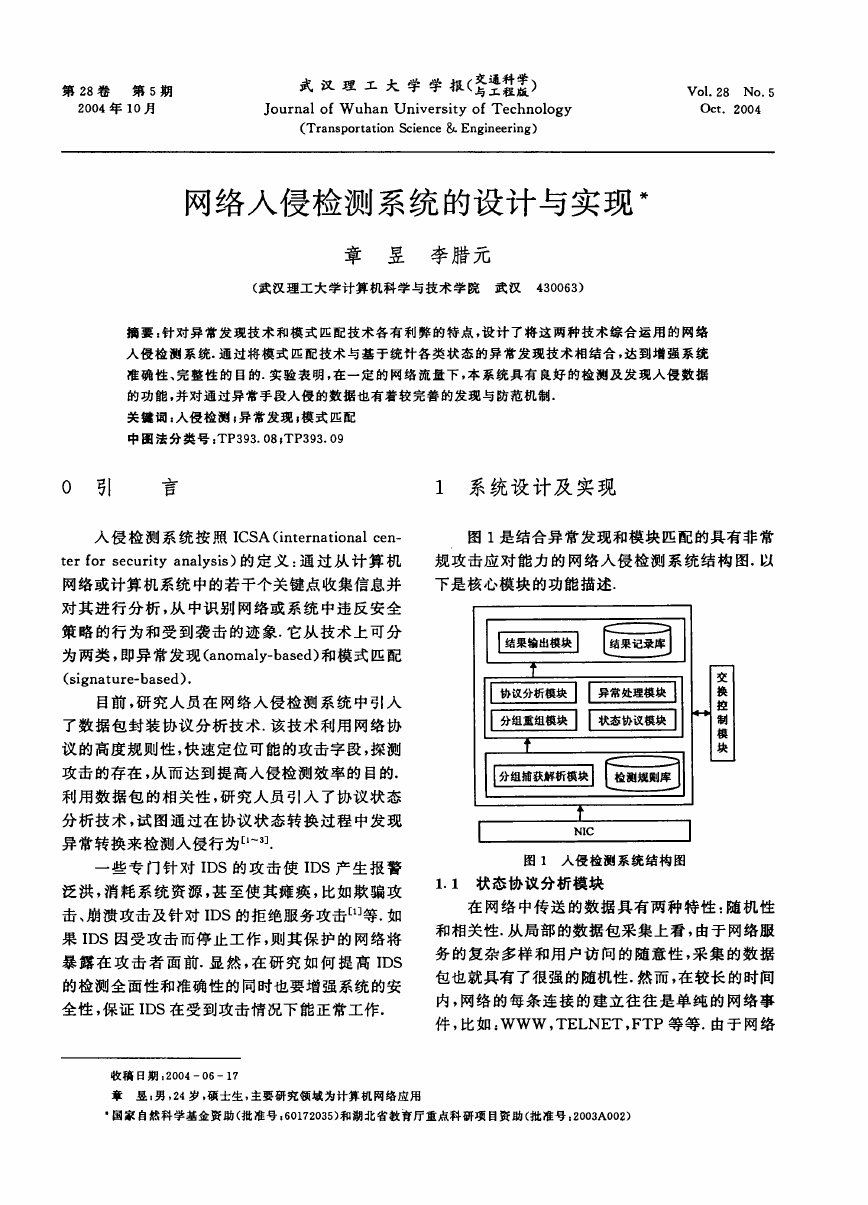

第28卷 第5期 2004年1O月 武汉理工大学学报(鸯垩袭差) Journal of Wuhan University of Technology (Transportation Science&Engineering) VoI.28 No.5 0ct.2004 网络入侵检测系统的设计与实现* 章 昱 李腊元 (武汉理工大学计算机科学与技术学院武汉430063) 摘要;针对异常发现技术和模式匹配技术各有利弊的特点,设计了将这两种技术综合运用的网络 入侵检测系统.通过将模式匹配技术与基于统计各类状态的异常发现技术相结合,达到增强系统 准确性、完整性的目的.实验表明,在一定的网络流量下,本系统具有良好的检测及发现入侵数据 的功能,并对通过异常手段入侵的数据也有着较完善的发现与防范机制. 关键词;入侵检测;异常发现;模式匹配 中围法分类号lTP393.08 sTP393.09 0 引 言 入侵检测系统按照ICSA(international cen— ter for security analysis)的定义:通过从计算机 网络或计算机系统中的若干个关键点收集信息并 对其进行分析,从中识别网络或系统中违反安全 策略的行为和受到袭击的迹象.它从技术上可分 为两类,即异常发现(anomaly—based)和模式匹配 (signature—based). 目前,研究人员在网络入侵检测系统中引入 了数据包封装协议分析技术.该技术利用网络协 议的高度规则性,快速定位可能的攻击字段,探测 攻击的存在,从而达到提高入侵检测效率的目的. 利用数据包的相关性,研究人员引入了协议状态 分析技术,试图通过在协议状态转换过程中发现 异常转换来检测入侵行为[1q]. 一些专门针对IDS的攻击使IDS产生报警 泛洪,消耗系统资源,甚至使其瘫痪,比如欺骗攻 击、崩溃攻击及针对IDS的拒绝服务攻击[1 等.如 果IDS因受攻击而停止工作,则其保护的网络将 暴露在攻击者面前.显然,在研究如何提高IDS 的检测全面性和准确性的同时也要增强系统的安 全性,保证IDS在受到攻击情况下能正常工作. I 系统设计及实现 图1是结合异常发现和模块匹配的具有非常 规攻击应对能力的网络入侵检测系统结构图.以 下是核心模块的功能描述. 图1入侵检测系统结构图 1.1状态协议分析模块 在网络中传送的数据具有两种特性:随机性 和相关性.从局部的数据包采集上看,由于网络服 务的复杂多样和用户访问的随意性,采集的数据 包也就具有了很强的随机性.然而,在较长的时间 内,网络的每条连接的建立往往是单纯的网络事 件,比如:WWW,TELNET,FTP等等.由于网络 收稿日期l2004一O6—17 章昱t男,24岁,硕士生,主要研究领域为计算机网络应用 。国家自然科学基金资助(批准号t 60172035)~g湖北省教育厅重点科研项目资助(批准号 2OO3AOO2) 维普资讯 http://www.cqvip.com �

·658· 武汉理工大学学报(交通科学与工程版) 2004年第28卷 连接和数据传送具有高度的规则性,因此在每条 连接的连接双方之间传递的数据也就具有了一定 的相关性. 状态协议分析模块记录的连接对象及其发现 状态变化的是动态的、实时的,为了准确描述当前 状态协议和分析人侵,对于每条连接应该记录开 始时间和结束时间以及状态转换时间点,方便事 后做统计分析. 网络连接由一个5元组表示:,其 中各项分别表示时间戳、源主机、源端口、目的主 机、目的端口.网络连接的数据结构如下所示. struct sConnectLog ( time—t timestamp; IPAddr src—host; Port src—port; IPAddr dest—host; Port dest—port; ) 网络状态协议转换由有穷自动机M为,其中:Q为各种协议状态集合;三为 数据包引起状态转换的标识集合; 为Q×三一Q 的状态转换函数;g。为初始状态;F为接受状态. 网络状态协议分析可用4元组表示.其中:M为有穷自动机; —i。…ira""i ,其中i ∈三,为引起状态 转换的标识输人序列;0一{(D,f)J0一g。q-…g … ,t----totl…t …t ,其中go是初始状态;q ∈Q,to 为初始时间;f 记录状态转换时间点}.Normal为 正常状态下的状态转换序列. 由此定义可知,在当前状态转换序列0∈ Normal时,该状态转换属于正常情况;若在序列 Normal中查找不到当前状态转换序列,则表示当 前的状态转换属于非正常情况. 下面以TCP协议转换规则举例.正常情况 下,建立TCP连接需要三次握手,表1给出了正 常连接情况下的状态转换. 表1 TCP三交握手状态转换 当发生拒绝服务(DOS)攻击时,攻击方在短 时间内产生大量的具有虚假IP地址的数据包与 目标主机进行连接,且SYN一1,目标主机接受到 数据包后,按正常状态转换规则,根据接收到的 IP地址返回一个SYN=1,ACK一1的数据包,并 且等待回应,当然这种等待的结果以超时告终,但 是这也将正常的服务请求淹没在虚假数据包中. 这时,从协议状态上看来,在短时间内有大量的状 态协议处于TCP SYN RCVD状态.异常处理 模块执行定时统计机制,发现状态数量变化异常, 判断是否受到拒绝服务(DOs)攻击. 网络连接是网络服务进行的基础,状态协议 信息是发现连接异常的重要信息,充分利用状态 协议进行协助分析,能够发现异常的连接,识别连 接目的. 1.2包重组模块 该模块有两个功能:IP分片重组和TCP会 话重组. 1)IP分片重组IP分片重组将具有相同标 识符的IP分片进行重组,生成完整数据包,传给 协议分析模块. IP分片重组过程应注意IP分片数据重叠、 IP分片部分到达等问题.比如,攻击者构造局部 数据重叠的IP包:offset一0;size一256;offset一 198;size一256.在NT/W2K和solaris2.6中,对 重叠部分的处理上,先到达的数据覆盖后到达的 数据;在Linux中,反之.如果IDS与受保护的操 作系统对重叠数据处理方式存在差异,人侵者就 可对重叠部分加以利用. 异常处理模块统计发生异常情况的概率,发 现这些非常规攻击行为,对系统进行自我保护. 2)TCP会话重组TCP协议有着完善的数 据重组机制.依照字节序列号和应答号,TCP协 议能将不同包的负载重组成完整的会话信息. TCP会话重组的作用是将一次TCP会话的数据 仿照TCP协议的机制重组,生成新的TCP包,上 传给协议分析模块. 分片合并能否发挥理想作用的关键在于合并 效率.为了保证效率以及防止利用碎片攻击,程序 中使用了斜张树算法,它能够根据给定的关键值 高效率地进行插人和查找[4]. 在重组过程中,不同的IP数据包建立分组 树,相同IP数据包不同分片建立分片树. 分组节点的关键值依次是IP数据包中的源 地址,目的地址,标识以及协议.对于同一数据包 的不同分片,这些值是相同的;对于不同数据包它 们的大小关系可以定义为:如果X的源地址小于 y的源地址,则 小于y,反之, 大于y.若相 等,则继续比较目的地址标识以及协议字段.若值 维普资讯 http://www.cqvip.com �

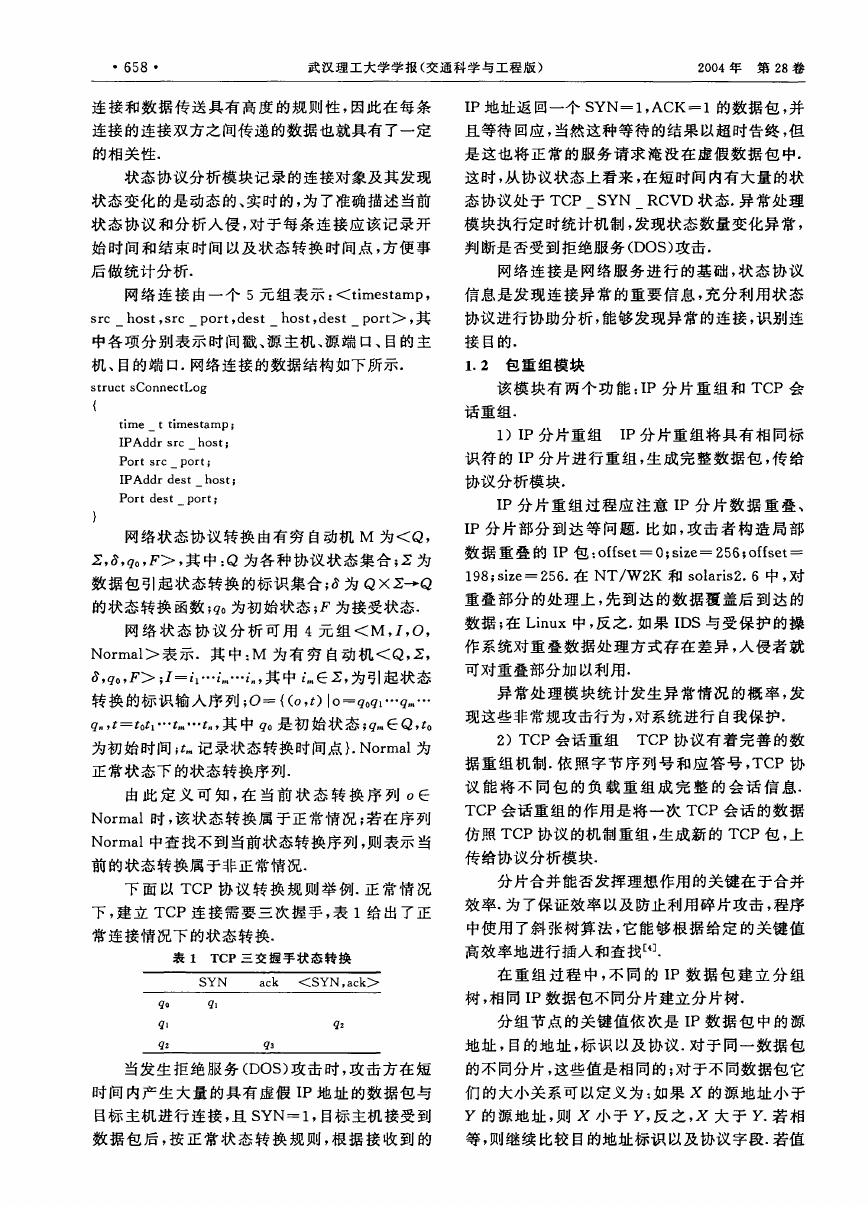

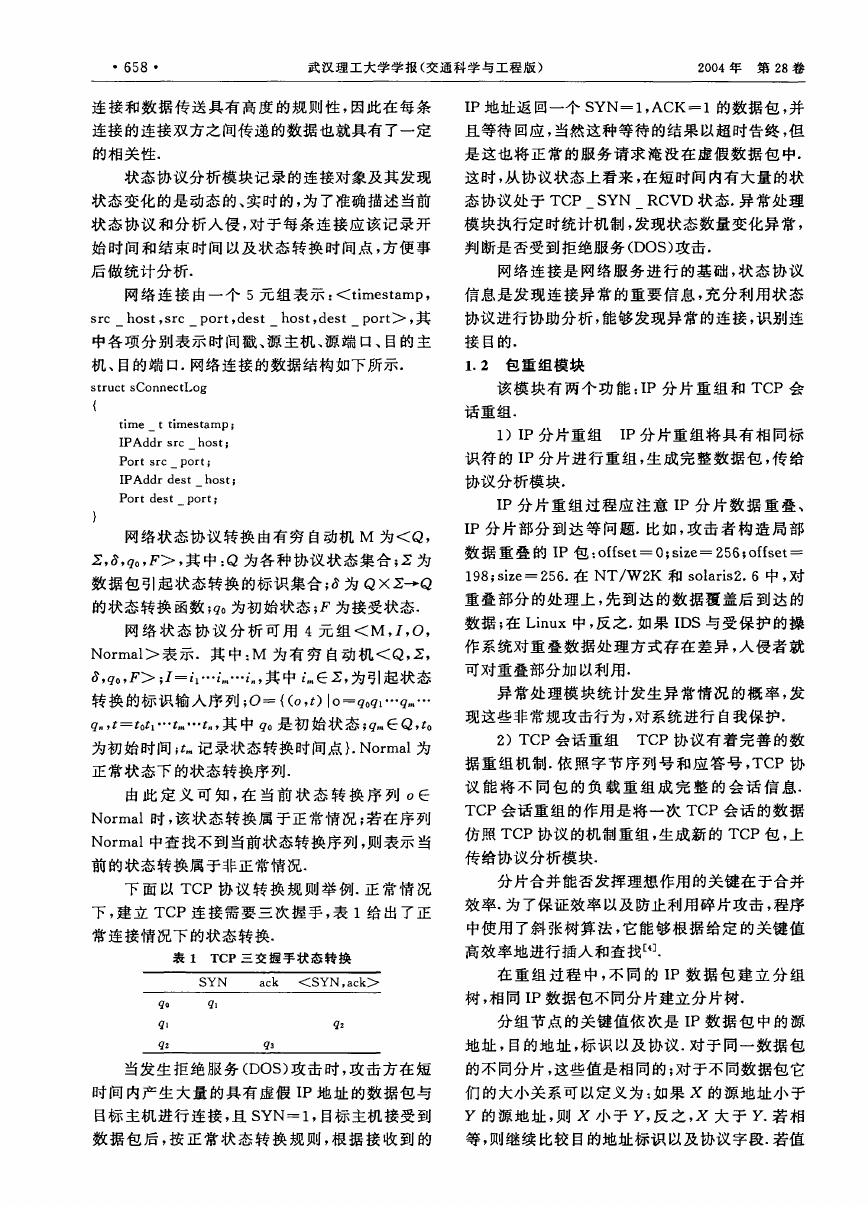

第5期 章昱等:网络入侵检测系统的设计与实现 ·659· 不等,将节点进行分组树排序;相等,则比较该节 点对应的分片树.同理,对于相同节点的不同分 片,它们可以按照关键值偏移量来建立分片树. 图2显示了分片合并的树结构.图中左边部 分代表不同IP分组建立的树,右边部分代表相同 IP分组不同分片所建立的树. o \ o ,/ o 分片埘 图2分片合并不意图 当一个IP数据包的所有分片都到达后,合并 成完整的数据包,上交给上层协议进行分析.若在 合并过程中IP分片数据重叠、IP分片部分到达 等,通知异常处理模块,做出相应处理. 1.3协议分析模块 入侵检测系统在网络数据包采集、解析、过 滤,得出IP包,进行分片合并及TCP会话重组 后,将最大长度为65 535的IP包送到基本协议 分析模块. 基于协议的入侵检测系统匹配方式检测过程 如下.(1)查看数据包协议类型,在入侵事件规则 库中定位同种类型的入侵规则,从定位的第一条 规则开始检测;(2)如有预处理函数,则对指定的 检测域进行预处理;(3)根据协议信息精确定位 检测域,使用规则中的检测值对指定的检测域进 行检测;(4)若检测到入侵事件,输出规定的报警 信号,中止检测;否则,进行下一条规则的检测,返 回(2).若当前协议下入侵规则检查匹配完毕,则 继续(5).(5)若该数据包还使用了上层协议,则 对其进行解析,结果返回第一步;否则,结束当前 数据包的检测,开始下一个数据包的检测. 其中,预处理函数根据攻击特征对检测域进 行检测前处理,以达到识别变体攻击等采用躲避 检测技术的攻击. 表2以Microsoft IIS UICODE漏洞为例说 明检测过程. 表2检测示例 入侵检测系统对HTTP请求报文的URI字 段进行检测,首先通过预处理函数对URI规格 化,杜绝可能的变化攻击,然后对URI的值进行 检测,若与字符串“scripts/iisadmin”相匹配,则发 出“Microsoft IIS UICODE漏洞攻击”报警信息. 协议分析方法可以根据协议信息精确定位检 测域,有针对性地使用具体的检测手段,提高检测 的全面性、准确性和效率. I.4异常处理模块 本系统中,IDS就是通过异常处理模块实现 异常行为发现功能.该模块有两个主要作用:发现 异常行为和保证IDS正常工作. 异常行为的发现依靠比较当前统计记录与历 史统计记录.与记录相关的统计项称之为项目集. 项目集包含的项目为异常发现提供数据依据.项 目集可以按时间和区域进行分层:单连接项目集; 某一时间点存在的多条连接的项目集;某时间段 内的连接的统计项目集;某网段内的连接信息统 计.其中,对单连接项目集统计和对给定时间点的 项目集统计是当前网络情况下异常发现的数据来 源.下面是对一条连接项目集进行统计的形式化 描述. if收到统计项目采集点报告 begin 获得网络连接connect、统计项目statltem; if网络连接为新建连接. 新建网络连接项目集; 统计项目statltem.count++; 获得statltem的统计阈值; if statltem.count~阈值 begin 向决策模块报告; 向上层统计项目集报告; end end 为了获得每条连接项目集所需要的信息,状 态协议分析模块和包重组模块在规定的流程处设 有报告函数调用,报告函数产生报告,将信息传递 给异常处理模块,其中包含网络连接、统计项目. 报告的数据结构如下. struct sReport { struct sConnectLog pConnect; char pStatItem; ) 异常处理模块就是通过制订相关入侵检测的 项目集,以统计的方式挖掘这些非常规攻击的线 维普资讯 http://www.cqvip.com �

·66O· 武汉理工大学学报(交通科学与工程版) 2004年第28卷 索来保护IDS安全. 2 性能测试 作为系统正常工作的保证,系统的安全性测 试是对入侵检测系统的重要要求.测试的主要硬 件指标:CPU P4 2.0GHz、内存256M;操作系统 平台:RedHat Linux 9.0. 测试数据由三部分组成,一部分是利用 TCPReplay产生的正常数据与普通攻击数据,流 量为40 Mb/s,一部分是普通攻击数据利用F卜 groute产生的分片攻击数据,一部分是利用Stick 产生的DOS攻击数据,速率为100条/s.测试结 果见表3所列. 表3 snort与受测系统的安全性比较 分片攻击检测成功率DoS攻击下的丢包率 从表3中可见,增加了包重组模块和异常处 理模块的系统比snort就系统安全性上有了重大 的提高.对于分片攻击的检测,在流量为40 Mb/s 的情况下,受测系统检测成功率接近100 ,随着 攻击数据流量的加大,检测率有下降的趋势.对于 DOS攻击,因snort不能检测拒绝服务攻击,结果 系统几乎瘫痪,而受测系统能够检测这类攻击,并 且进行防范.结果显示,受测系统在降低误报率、 扩大检测范围以及提高系统的健壮性方面做了一 定的工作. 3 结束语 综上所述,协议分析能够基于对各协议工作 原理的理解,分析不同协议携带的信息,有针对性 地对协议进行提取和检测,能够有效地提高入侵 检测系统的准确性及检测效率.协议分析与状态 分析相联系,常检测手段与状态统计相结合,能够 在常规入侵检测的基础上,对各种游离在一般形 式外的、未定义的、难于提取通用模式的各种非常 规人侵有着较好识别和检测,并且为检测系统本 身的正常、有效的工作提供了更加完善的保障. 参考文献 1李腊元,李春林.计算机网络技术.第2版.北京;国 防工业出版社,2004.393~432 2陈莉,熊文龙.基于Linux的网络入侵检测系统.武 汉理工大学学报(交通科学与工程版),2004,28(1); 137~140 3曹汉平,冯启明,吴春蕾.Linux防火墙技术研究.武 汉理工大学学报(交通科学与工程版),2002,26(1); 12O~122 4李佳静,徐辉,潘爱民.入侵检测系统中协议分析子 系统的设计和实现.计算机工程与应用,2003(12); 1 54---1 55 Design and Implement of a Network Invasion Detection System Zhang Yu Li Layuan (School of Computer Science&Technology,WU丁,Wuhan 430063) Abstract On the base of the characteristic of modes of anomaly—based and signature—based,fl network inva— sion detection system iS proposed to use the virtue of two modes to detect network invasion.The IDS is strengthened accuracy and integrity by using the both technologies.The experimental results re— veals that the system can effectively detect the common defined invasion—data and discover some the special undefined.The system can keep self away the attack aiming at it. Key words:invasion detection;anomaly—based;signature—based 维普资讯 http://www.cqvip.com �

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc