关于本指南

文档目标

相关文档

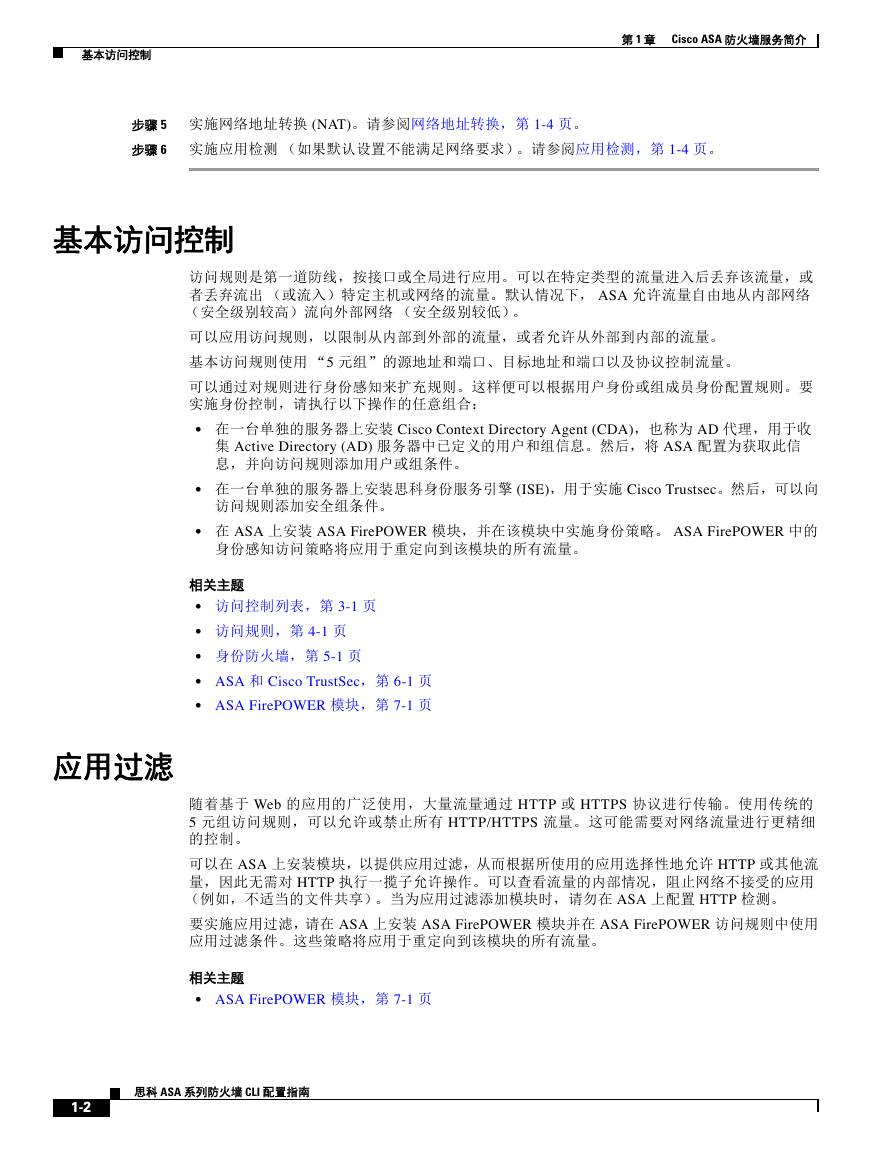

约定

获取文档和提交服务请求

Cisco ASA 防火墙服务简介

如何实施防火墙服务

基本访问控制

应用过滤

URL 过滤

威胁防范

网络地址转换

应用检测

使用案例:在公共网络上显示服务器

访问控制

访问控制对象

对象指导原则

配置对象

配置网络对象和组

配置网络对象

配置网络对象组

配置服务对象和服务组

配置服务对象

配置服务组

配置本地用户组

配置安全组对象组

配置时间范围

监控对象

对象历史

访问控制列表

关于 ACL

ACL 类型

ACL 名称

访问控制条目顺序

允许/拒绝与匹配/不匹配

访问控制隐式拒绝

使用 NAT 时用于扩展 ACL 的 IP 地址

基于时间的 ACE

ACL 指导原则

配置 ACL

基本 ACL 配置和管理选项

配置扩展 ACL

添加扩展 ACE 以进行基于 IP 地址或完全限定域名的匹配

添加扩展 ACE 以进行基于 TCP 或 UDP 的匹配(含端口)

添加扩展 ACE 以进行基于 ICMP 的匹配

添加扩展 ACE 以进行基于用户的匹配(身份防火墙)

添加扩展 ACE 以进行基于安全组的匹配(Cisco TrustSec)

扩展 ACL 的示例

示例(为扩展 ACL 将地址转换为对象)

配置标准 ACL

配置 Webtype ACL

添加 Webtype ACE 以进行 URL 匹配

添加 Webtype ACE 以进行 IP 地址匹配

Webtype ACL 的示例

配置 EtherType ACL

EtherType ACL 的示例

在隔离配置会话中编辑 ACL

监控 ACL

ACL 历史

访问规则

控制网络访问

有关规则的一般信息

接口访问规则和全局访问规则

入站和出站规则

规则顺序

隐式允许

隐式拒绝

NAT 和访问规则

扩展访问规则

用于返回流量的扩展访问规则

使用访问规则允许通过透明防火墙的广播和组播流量

管理访问规则

EtherType 规则

受支持的 EtherType 流量和其他流量

返回流量的 EtherType 规则

允许 MPLS

访问控制指导原则

配置访问控制

配置访问组

配置 ICMP 访问规则

监控访问规则

评估访问规则的系统日志消息

允许或拒绝网络访问的配置示例

访问规则历史记录

身份防火墙

关于身份防火墙

身份防火墙部署的架构

身份防火墙功能

部署方案

身份防火墙指导原则

身份防火墙的必备条件

配置身份防火墙

配置 Active Directory 域

配置 Active Directory 代理

配置身份选项

配置基于身份的安全策略

收集用户统计信息

身份防火墙示例

AAA 规则和访问规则示例 1

AAA 规则和访问规则示例 2

VPN 过滤器示例

使用 IDFW 规则的 VPN - 示例 1

使用 IDFW 规则的 VPN - 示例 2

监控身份防火墙

身份防火墙的历史记录

ASA 和 Cisco TrustSec

关于 Cisco TrustSec

Cisco TrustSec 中的 SGT 和 SXP 支持

Cisco TrustSec 功能中的角色

安全组策略实施

ASA 如何实施基于安全组的策略

安全组更改对 ISE 产生的影响

ASA 上的说话者和收听者角色

SXP 通信速率

SXP 计时器

IP-SGT 管理器数据库

ASA-Cisco TrustSec 集成的功能

向 ISE 注册 ASA

在 ISE 上创建安全组

生成 PAC 文件

Cisco TrustSec 指导原则

为 Cisco TrustSec 集成配置 AAA 服务器

导入 PAC 文件

配置安全交换协议

添加 SXP 连接对等体

刷新环境数据

配置安全策略

第 2 层安全组标记实施

使用场合

在接口上配置安全组标记

手动配置 IP-SGT 绑定

故障排除提示

Cisco TrustSec 的示例

面向 Cisco TrustSec 的 AnyConnect VPN 支持

远程用户连接服务器的常见步骤

将 SGT 添加到本地用户和组

监控 Cisco TrustSec

Cisco TrustSec 的历史记录

ASA FirePOWER 模块

关于 ASA FirePOWER 模块

ASA FirePOWER 模块如何与 ASA 配合使用

ASA FirePOWER 内联模式

ASA FirePOWER 内联分流仅监控模式

ASA FirePOWER 被动仅监控流量转发模式

ASA FirePOWER 管理

与 ASA 功能的兼容性

ASA FirePOWER 模块的许可要求

ASA FirePOWER 的规定

ASA FirePOWER 的默认值

执行初始 ASA FirePOWER 设置

在网络中部署 ASA FirePOWER 模块

ASA 5585-X(硬件模块)

ASA 5506-X 到 ASA 5555-X(软件模块)

访问 ASA FirePOWER CLI

配置 ASA FirePOWER 基本设置

配置 ASA FirePOWER 模块

在 ASA FirePOWER 模块上配置安全策略

将流量重定向到 ASA FirePOWER 模块

配置内联或内联分流仅监控模式

配置被动流量转发

管理 ASA FirePOWER 模块

安装或重新映像模块

安装或重新映像软件模块

重新映像 ASA 5585-X ASA FirePOWER 硬件模块

重置密码

重新加载或重置模块

关闭模块

卸载软件模块映像

从 ASA 向软件模块发起会话

升级系统软件

监控 ASA FirePOWER 模块

显示模块状态

显示模块统计信息

监控模块连接

ASA FirePOWER 模块的示例

ASA FirePOWER 模块的历史记录

ASA 和思科云网络安全

关于思科云网络安全的信息

用户身份和云网络安全

身份验证密钥

ScanCenter 策略

目录组

自定义组

组和身份验证密钥如何进行互操作

从主代理服务器到备用代理服务器的故障切换

思科云网络安全的许可要求

云网络安全指导原则

配置思科云网络安全

配置与云 Web 的安全代理服务器的通信

标识列入白名单的流量

将服务策略配置为将流量发送到云网络安全

配置用户身份监控

配置云网络安全策略

监控云网络安全

思科云网络安全的示例

采用身份防火墙的云网络安全示例

身份防火墙的 Active Directory 集成示例

思科云网络安全的历史记录

网络地址转换

网络地址转换 (NAT)

为何使用 NAT?

NAT 基础知识

NAT 术语

NAT 类型

网络对象 NAT 和两次 NAT

网络对象 NAT

两次 NAT

网络对象 NAT 和两次 NAT 的比较

NAT 规则顺序

NAT 接口

NAT 指导原则

NAT 的防火墙模式指导原则

IPv6 NAT 指导原则

IPv6 NAT 建议

NAT 的其他指导原则

映射地址对象的网络对象 NAT 指导原则

实际和映射地址对象的两次 NAT 指导原则

实际端口和映射端口服务对象的两次 NAT 指导原则

动态 NAT

关于动态 NAT

动态 NAT 的缺点和优点

配置动态网络对象 NAT

配置动态两次 NAT

动态 PAT

关于动态 PAT

动态 PAT 的缺点和优点

PAT 池对象指导原则

配置动态网络对象 PAT

配置动态两次 PAT

配置每会话 PAT 或多会话 PAT

静态 NAT

关于静态 NAT

支持端口转换的静态 NAT

一对多静态 NAT

其他映射场景(不推荐)

配置静态网络对象 NAT 或带端口转换的静态 NAT

配置静态两次 NAT 或带端口转换的静态 NAT

身份 NAT

配置身份网络对象 NAT

配置身份两次 NAT

监控 NAT

NAT 历史记录

NAT 示例和参考

网络对象 NAT 示例

提供到内部 Web 服务器的访问(静态 NAT)

面向内部主机的 NAT(动态 NAT)和面向外部 Web 服务器的 NAT (静态 NAT)

有多个映射地址的内部负载均衡器(静态 NAT,一对多)

用于 FTP、HTTP 和 SMTP(支持端口转换的静态 NAT)的单一地址

两次 NAT 的示例

取决于目标的不同转换(动态两次 PAT)

取决于目标地址和端口的不同转换(动态 PAT)

示例:支持目标地址转换的两次 NAT

路由和透明模式下的 NAT

路由模式下的 NAT

透明模式下的 NAT

路由 NAT 数据包

映射地址和路由

与映射接口位于同一网络中的地址

唯一网络上的地址

与实际地址相同的地址(身份 NAT)

远程网络的透明模式路由要求

确定出口接口

面向 VPN 的 NAT

NAT 和远程访问 VPN

NAT 和站点到站点 VPN

NAT 和 VPN 管理访问

NAT 和 VPN 故障排除

DNS 和 NAT

DNS 应答修改,外部接口上的 DNS 服务器

独立网络上的 DNS 应答修改、DNS 服务器、主机和服务器

DNS 应答修改,主机网络上的 DNS 服务器

使用外部 NAT 进行 DNS64 应答修改

PTR 修改,主机网络上的 DNS 服务器

服务策略和应用检测

使用模块化策略框架的服务策略

关于服务策略

服务策略的组成部分

使用服务策略配置的功能

功能方向性

服务策略内的功能匹配

应用多项功能操作的顺序

某些功能操作的不兼容性

多项服务策略的功能匹配

服务策略指导原则

服务策略的默认设置

服务策略默认配置

默认类映射(流量类)

配置服务策略

识别流量(第 3/4 层类映射)

为直通流量创建第 3/4 层类映射

为管理流量创建第 3/4 层类映射

定义操作(第 3/4 层策略映射)

将操作应用到接口(服务策略)

监控服务策略

服务策略示例(模块化策略框架)

将检测和 QoS 策略管制应用到 HTTP 流量

将检测全局应用到 HTTP 流量

将检测和连接限制应用到流向特定服务器的 HTTP 流量

通过 NAT 将检测应用到 HTTP 流量

服务策略历史记录

应用层协议检测入门

应用层协议检测

检测引擎如何工作

何时使用应用协议检测

检测策略映射

替换使用中的检测策略映射

如何处理多个流量类

应用检测指导原则

应用检测默认操作

默认检测和 NAT 限制

默认检测策略映射

配置应用层协议检测

选择要检测的正确流量类

配置正则表达式

创建正则表达式

创建正则表达式类映射

应用检测历史记录

基本互联网协议检测

DNS 检测

DNS 检测操作

DNS 检测的默认设置

配置 DNS 检测

配置 DNS 检测策略映射

配置 DNS 检测服务策略

监控 DNS 检测

FTP 检测

FTP 检测概述

严格 FTP

配置 FTP 检测

配置 FTP 检测策略映射

配置 FTP 检测服务策略

验证和监控 FTP 检测

HTTP 检测

HTTP 检测概述

配置 HTTP 检测

配置 HTTP 检测策略映射

配置 HTTP 检测服务策略

ICMP 检测

ICMP 错误检测

即时消息检测

配置即时消息检测策略映射

配置 IM 检测服务策略

IP 选项检测

IP 选项检测概述

清除选项时会发生的情况

支持检测的 IP 选项

IP 选项检测的默认设置

配置 IP 选项检测

配置 IP 选项检测策略映射

配置 IP 选项检测服务策略

监控 IP 选项检测

IPsec 穿透检测

IPsec 穿透检测概述

配置 IPsec 穿透检测

配置 IPsec 穿透检测策略映射

配置 IPSec 穿透检测服务策略

IPv6 检测

IPv6 检测的默认设置

配置 IPv6 检测

配置 IPv6 检测策略映射

配置 IPv6 检测服务策略

NetBIOS 检测

为其他检测控制配置 NetBIOS 检测策略映射

配置 NetBIOS 检测服务策略

PPTP 检测

SMTP 检测和扩展 SMTP 检测

SMTP 检测和 ESMTP 检测概述

ESMTP 检测的默认设置

配置 ESMTP 检测

配置 ESMTP 检测策略映射

配置 ESMTP 检测服务策略

TFTP 检测

语音和视频协议的检测

CTIQBE 检测

CTIQBE 检测的局限性

验证和监控 CTIQBE 检测

H.323 检测

H.323 检测概述

H.323 工作原理

H.245 消息中的 H.239 支持

H.323 检测的局限性

配置 H.323 检测

配置 H.323 检测策略映射

配置 H.323 检测服务策略

配置 H.323 和 H.225 超时值

验证和监控 H.323 检测

监控 H.225 会话

监控 H.245 会话

监控 H.323 RAS 会话

MGCP 检测

MGCP 检测概述

配置 MGCP 检测

为其他检测控制配置 MGCP 检测策略映射

配置 MGCP 测服务策略

配置 MGCP 超时值

验证和监控 MGCP 检测

RTSP 检测

RTSP 检测概述

RealPlayer 配置要求

RSTP 检测的局限性

配置 RTSP 检测

配置 RTSP 检测策略映射

配置 RTSP 检测服务策略

SIP 检测

SIP 检测概述

SIP 检测的局限性

默认 SIP 检测

配置 SIP 检测

配置 SIP 检测策略映射

配置 SIP 检测服务策略

配置 SIP 超时值

验证和监控 SIP 检测

瘦客户端 (SCCP) 检测

SCCP 检测概述

支持思科 IP 电话

SCCP 检测的局限性

默认 SCCP 检测

配置 SCCP(瘦客户端)检测

为其他检测控制配置配置瘦客户端 (SCCP) 检测策略映射

配置 SCCP 检测服务策略

验证和监控 SCCP 检测

语音和视频协议检测的历史记录

数据库、目录和管理协议的检测

DCERPC 检测

DCERPC 概述

配置 DCERPC 检测

配置 DCERPC 检测策略映射

配置 DCERPC 检测服务策略

GTP 检测

GTP 检测概述

GTP 检测的默认设置

配置 GTP 检测

配置 GTP 检测策略映射

配置 GTP 检测服务策略

验证和监控 GTP 检测

ILS 检测

RADIUS 计费检测

RADIUS 计费检测概述

配置 RADIUS 计费检测

配置 RADIUS 检测策略映射

配置 RADIUS 计费检测服务策略

RSH 检测

SNMP 检测

SQL*Net 检测

Sun RPC 检测

Sun RPC 检测概述

管理 Sun RPC 服务

验证和监控 Sun RPC 检测

XDMCP 检测

VXLAN 检测

数据库、目录和管理协议检测的历史记录

连接管理和威胁检测

连接设置

什么是连接设置?

配置连接设置

配置全局超时

保护服务器免受 SYN 泛洪 DoS 攻击(TCP 拦截)

自定义异常 TCP 数据包处理(TCP 映射、TCP 规范器)

绕过异步路由的 TCP 状态检查(TCP 状态绕行)

异步路由问题

TCP 状态绕行规定

配置 TCP 状态绕行

禁用 TCP 序列随机化

为特定流量类配置连接设置(所有服务)

监控连接

连接设置历史

服务质量

关于 QoS

支持的 QoS 功能

什么是令牌桶?

策略管制

优先级排队

QoS 功能如何交互

DSCP (DiffServ) 保留

QoS 指导原则

配置 QoS

确定优先级队列的队列和传输环路限制

队列限制工作表

传输环路限制工作表

配置接口的优先级队列

配置优先级排队和策略管制的服务规则

监控 QoS

QoS 策略统计信息

QoS 优先级统计信息

QoS 优先级队列统计信息

优先级排队和策略管制的配置示例

VPN 流量的类映射示例

优先级和策略管制示例

QoS 历史记录

威胁检测

检测威胁

基本威胁检测统计信息

高级威胁检测统计信息

扫描威胁检测

威胁检测指导原则

威胁检测的默认设置

配置威胁检测

配置基本威胁检测统计信息

配置高级威胁检测统计信息

配置扫描威胁检测

监控威胁检测

监控基本威胁检测统计信息

监控高级威胁检测统计信息

评估主机威胁检测统计信息

监控被避开的主机、攻击者和攻击目标

威胁检测示例

威胁检测历史

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc