中国科技论文在线

http://www.paper.edu.cn

P2P网络存储的发展和展望1

林维钟,熊柯,王健,梁燕

北京交通大学计算机与信息技术学院,北京 (100044)

E-mail:luclin1985@gmail.com

摘 要:P2P 技术在网络存储上的应用被认为是最具前途的应用之一;在目前的网络环境中,

存在着巨大的存储资源,如何有效地开发和使用这些资源成为了研究界关注的焦点。本文综

述了 P2P 存储系统的发展现状,针对主流的结构化 P2P 存储系统,重点讲解了相关的搜索

算法、激励机制、生存性技术和错误检测等关键技术,在此基础上,概要介绍了目前几大知

名 P2P 存储系统。最后对 P2P 存储系统的发展进行了展望。

关键词:P2P;网络存储;结构化网络;路由算法;激励机制;生存性技术;错误检测

1.引言

随着信息爆炸式增长,用户对存储的需求越来越大,单纯的引进海量存储设备已经不再

是最好的解决方案,同时由于移动设备的普及和多样化,人们对稳定且读取方便的存储系统

的需求也越来越迫切。微软公司曾对4801台个人计算机,10,568个文件系统,共10.5TB的数

据进行了跟踪试验,分析并总结了这些机器的使用情况,实验表明个人计算机平均只有50%

的存储资源得到了利用,大量的存储空间处于空闲状态[1],同时伴随着现代计算机性能的飞

跃,一些终端的处理能力、带宽也远远没得到充分地利用。而对于对等(P2P,Peer to Peer)

技术来说,其最大的优势在于非中心化,即点对点之间的信息传输和服务是不需要中间环节

和服务器的,节点可以随意加入系统,一方面贡献出自己富余的资源,另一方面享受系统提

供的数据服务,加入的节点越多,系统可提供的资源就越多。现在的网络环境非常适合P2P

技术的应用和发展,“Harness the edge of Internet”已经成为了当前一个热点研究和应用目标。

因此,P2P网络存储技术受到了研究界的广泛关注[1][2][3][4]。

本文综述了P2P网络存储的研究现状,总结了基于主流的P2P框架的网络存储关键技术,

包括结构化覆盖网、搜索算法、生存性技术、激励机制和错误检测等,在这些框架和技术背

景下,介绍了当前几大知名的P2P网络存储系统实例,最后展望了P2P网络存储发展趋势。

2.P2P存储系统的基本技术和研究现状

P2P 存储系统作为 P2P 计算模式最重要的应用之一,与传统的客户机/服务器(C/S,

Client/Server)模式相比,优势在于扩展性强、可靠性高、容量大、服务性能好、系统成本低

廉等。根据 P2P 存储系统的拓扑结构,我们将其分成两大类;非结构化和结构化。

非结构化的 P2P 存储系统,以分布、松散的随机图结构来组织网络,节点与节点之间

以及节点与数据之间没有必然的拓扑关系。在这种结构下,资源的搜索定位只能通过泛洪方

法实现,通过发起请求并查询大量的节点来寻找资源,而且在较大的系统中,这种查询的结

果可能是不完全的。这种结构的优势在于它的容错能力,其受节点频繁加入和退出的影响小;

支持模糊查询,可以为用户提供查询的类似项,带来有利的选择。但缺点是扩展性弱,特别

是在较大的系统中,系统很大的开销用在消息的通讯上。具体的应用有:Gnutella、eMule、

Freenet 等。

结构化的 P2P 存储系统,以准确、严格的拓扑结构来组织网络,即网络结构是预先设

定好了的。这种特性解决了非结构化系统带来的资源定位效率差、搜索不完全等问题,使系

1基金项目:本文受国家 973 重点基础研究发展规划(项目编号:No.2007CB307106)资助。

-1-

�

中国科技论文在线

http://www.paper.edu.cn

统具有很强的扩展能力,符合 P2P 网络存储的发展需要。下面将重点讨论结构化 P2P 存储

系统的体系结构和关键技术。

2.1 结构化 P2P 覆盖网

结构化P2P覆盖网是所有结构化P2P网络系统的底层架构,是一个严格的覆盖网拓扑结

构。系统通过这个拓扑结构将所有的节点组织起来,利用路由信息使系统中各节点相互通信,

保证系统在节点动态加入和退出的情况下仍可以稳定工作。这也是区别于其他P2P网络的主

要特征。

这种网络结构的突出特点是资源和存放资源的节点之间存在一个对应关系,保证文件的

位置可以在一定的搜索上界内被准确定位到。因此结构化的P2P网络需要构建自己的逻辑覆

盖层,只要知道了资源的身份标识就可以根据覆盖层的拓扑信息找到存放该资源的节点,避

免了泛洪带来的随机性。比如在多维空间的覆盖网结构中[5],系统将所有的节点都组织在一

个多维的笛卡尔空间里,并为每个节点尽可能均匀的分配一块区域,其中每个节点只需维护

一个记录空间上邻居节点的路由表;系统定位节点和资源的方法可以通过散列函数或者相关

的方法来实现;这样的网络具有很强的扩展性,而且路由表的信息和网络的规模无关。

结构化网络的缺点在于对高动态的网络环境比较难适应,如果节点加入和离开的随意性

太大,会对节点路由表的维护带来困难。

2.2 P2P 存储系统的关键技术

本节直观地介绍了组成P2P存储系统所需要的几个关键技术,包括底层的搜索定位机

制,为了避免单点实效保证数据持久性的生存性技术和错误检测机制,以及为了有效提高系

统性能的激励机制,这些问题都是系统在构建时首先要考虑到的。

2.2.1 搜索算法

在上文中提到,非结构化P2P系统中采用泛洪的方法来定位资源给系统带来大量的时间

和效率上的开销。为了使搜索机制更加高效,在现在的许多P2P系统中采用了分布式哈希表

(DHT, Distributed Hash Table)[6]技术来解决结构化的分布式存储问题。DHT将系统所有的节

点都通过哈希算法取哈希值,然后将其对应到一个哈希空间上去,并且每个节点负责一部分

的哈希空间。DHT以及发现技术为P2P网络中资源的组织和定位提供了一个全新的方法。

DHT的原理:对每一份资源都由一组关键字进行标识,系统对这组关键字进行哈希运

算得到标识符Key,然后这个Key与资源的存储位置构成一张系统散列表。每一个网络节点

也通过哈希运算得到节点的标识,并且按照一定规则负责系统散列表的一部分,同时也自适

应的维护一张其他节点拓扑信息的路由表,来提高搜索的效率。用户在进行搜索定位的时候,

只需根据资源的关键字用同样的哈希函数就可以很方便的定位到所需资源的位置。

DHT搜索机制,通常具有确定的搜索上界,典型的基于DHT的P2P搜索算法有Chord[7]、

Pastry[8]、Tapestry[9]、和CAN[5],若P2P网络节点数为N,上述算法除了CAN为O(N)外,其余

其搜索上界均为O(logN)。

其中,Pastry由位于英国剑桥的微软研究院和莱斯大学提出,它是一个自组织的重叠网

络,Pastry将节点的标识和Key用2b为基的数(b的取值是路由表大小与任意两节点间需要的最

大路由跳数之间的折中)来表示,查询消息被路由到节点标志和关键字标志在数值上最接近

的节点;Tapestry是美国加州大学伯克利分校提出的P2P网络定位和路由算法,该算法定位资

源与位置无关,系统会将查询的消息传递到最近的存储有目标对象拷贝的节点上;CAN由

-2-

�

中国科技论文在线

http://www.paper.edu.cn

美国加州大学伯克利分校提出,设计基于一个逻辑的d维的笛卡儿坐标空间,整个坐标空间

动态地分配给系统中的所有节点,每个节点负责互不相较的区域,每个节点都保存了邻居节

点的路由信息以及他们负责的区域,在定位的时候,节点只需负责将查询信息发给离Key值

最近的邻居节点。在设计方面,Pastry、Tapestry在构建覆盖网的时候比Chord、CAN多考虑

了拓扑一致性的问题,因此定位具有很好的局部性,而后者显然没有考虑到这些,更多的是

采用辅助的方法来提高局部性。

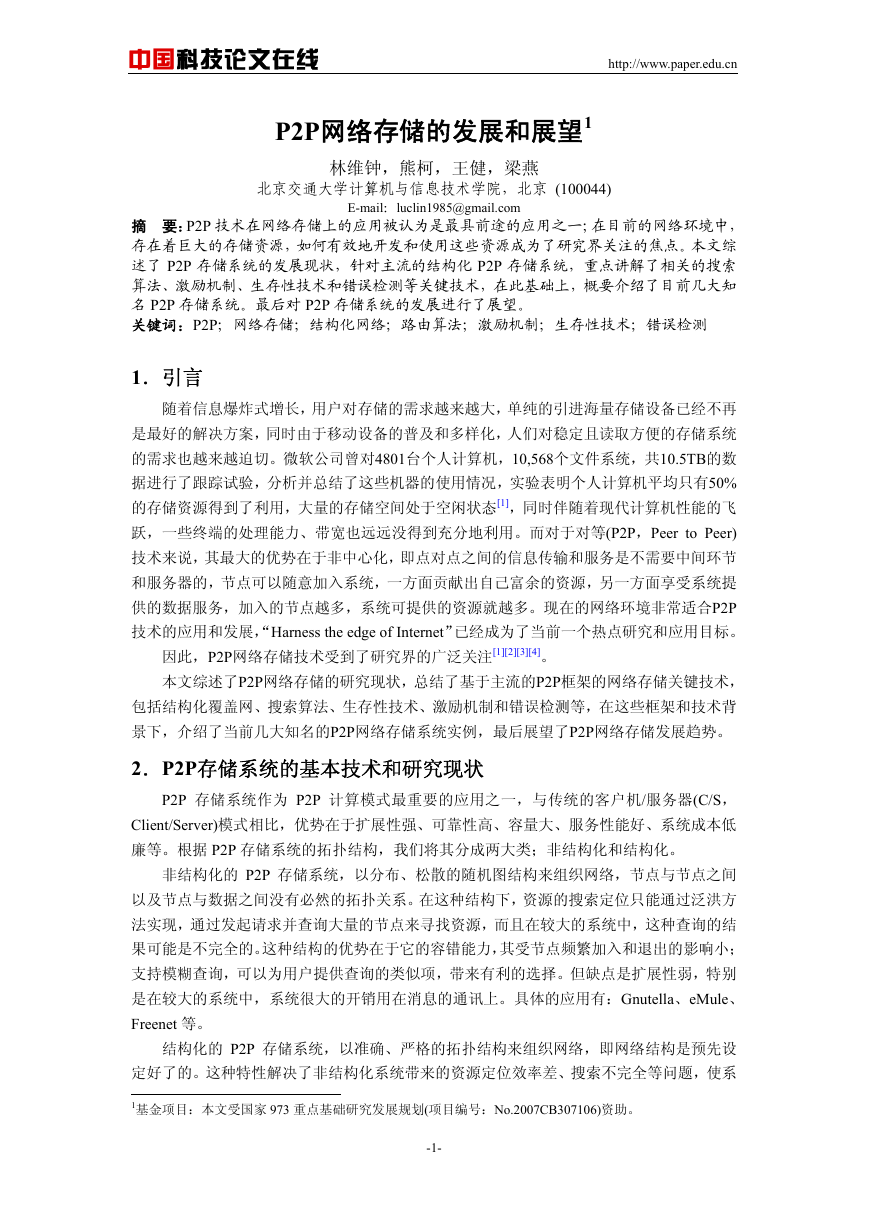

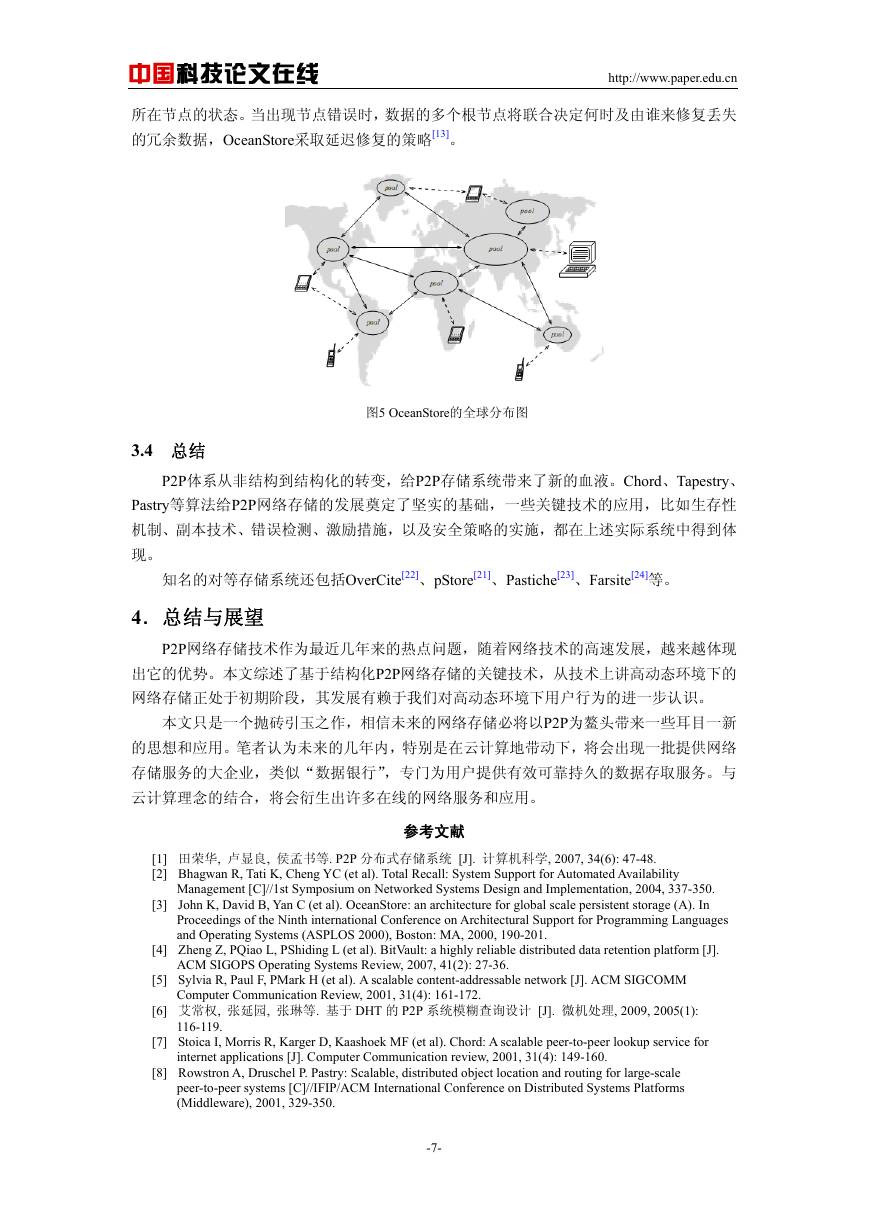

下面以Chord为模型详细介绍DHT搜索机制的原理与过程;

图1 Chord

在Chord系统中,每个节点的标识一般是通过节点的IP地址哈希计算获得,然后将节点

根据哈希值从小到大按顺时钟顺序排放在Chord环中;节点的资源通过资源关键字进行哈希

计算,获得m位的关键字标识(其中2m为Chord所能容纳的最大的节点数),称之为键值。每个

节点维护一张长度最大为m的路由表,这个路由表的第k条记录为在地址空间中和该节点的

距离大等于2k(0≤k≤m,地址空间为0到2m-1)的最近节点。在查找的时候,节点首先判断自

己是否负责该键,如果没有负责该键,则节点根据路由表中的记录,将这个查询请求转发给

和该键最接近的节点,如此下去,直到最终找到负责该键的节点。

比如N8的路由表如下:

表1 N8的路由表

i

1

2

3

4

5

6

Start-id

8+1=9

8+2=10

8+4=12

8+8=16

8+16=24

8+32=40

N8.finger

N14

N14

N14

N21

N32

N42

因此当N8要查找键值为52的资源时,先根据N8的路由表定位到N42,然后根据N42的路

由表定位到N51,最后便可以在N52中找到该资源。

在Chord的基础之上,为了解决P2P系统中高效定位资源节点、提高系统性能的问题,

国内外学者提出了许多方法改进,主要分成两个方向,一个是提高阶数来扩大路由表的覆盖

率;另外就是在提高阶数的基础之上改进查询方法,减小发起点查找资源时的延时[10]。

2.2.2 生存性技术

生存性技术是分布式系统中比较常见的数据管理机制,旨在对系统在线数据的完整性进

-3-

�

中国科技论文在线

http://www.paper.edu.cn

行保护,特别针对P2P系统中节点的无责任性。P2P存储系统中,采用两种方法来实现生存

性机制:副本技术[11][12]和纠删码技术[13][14][15]。

副本技术是指将数据复制多份分发到系统的不同节点之上,来预防节点失效带来的数据

丢失,同时也起到了平衡系统负载的作用。副本技术涉及数量和位置两个关键要素,围绕这

两点,副本策略的设计要考虑算法、副本的数量维护、版本与更新以及数据一致性等问题。

近年来副本管理研究主要集中在两个方向:提高查询命中率和平衡节点的负载。文献[16]提

出了一个二叉树结构的P-Grid网络结构来提高查询的命中率和平衡各节点的负载,其特点是

将节点分成三类,即长期在线,周期在线和正常节点,不同的节点在二叉树中处于不同的层,

上一层的节点可以控制下一层的节点,这样提高了查询的效率同时分割了节点空间,平衡了

节点中的数据和副本。

纠删码是指将要存储的数据先切分成m部分,然后通过编码算法变换为n(n>m)个部分,

其中任意t(t>=m)个部分可以用来恢复原始数据,当t=m时,我们称编码算法具有最大距离分

割性质(MDS,Maximum Distance Separable)。纠删码分成低密度校验码(LDPC,Low Density

Parity Check)和里德-所罗门码(RS,Reed-Solomon)[17]两大类,LDPC运算速度比RS快,但

是RS具有MDS性质而LDPC没有。相对于完全副本方式,纠删码造成了一定的计算量,也增

加了系统设计和实现的复杂度;但在一定情况下,它也能在较少冗余数据的情况下提供与副

本方式相同的保障。

通过生存性机制可以提高数据的可用性和可靠性,避免节点失效造成的数据不可获取,

平衡了节点的数据,不过减少了可利用的空间资源增加了复杂度。但总体来说来是利大于弊

的。

2.2.3 激励机制

在大型的P2P系统中,成千上万的节点隶属于不同的组织或个人,他们有着自己的利益

策略,为此激励机制旨在建立一个适当的机制和环境,促使系统中的节点都采取合作负责的

行为,来达到系统总体效用的最大化。研究表明在缺乏激励机制的P2P系统中,只有少于20%

的节点稳定在线,少于7%的节点提供90%的有效资源,我们把节点这些只享受权利不提供

义务的行为成为“搭便车”。这大大困扰着系统有效运行。

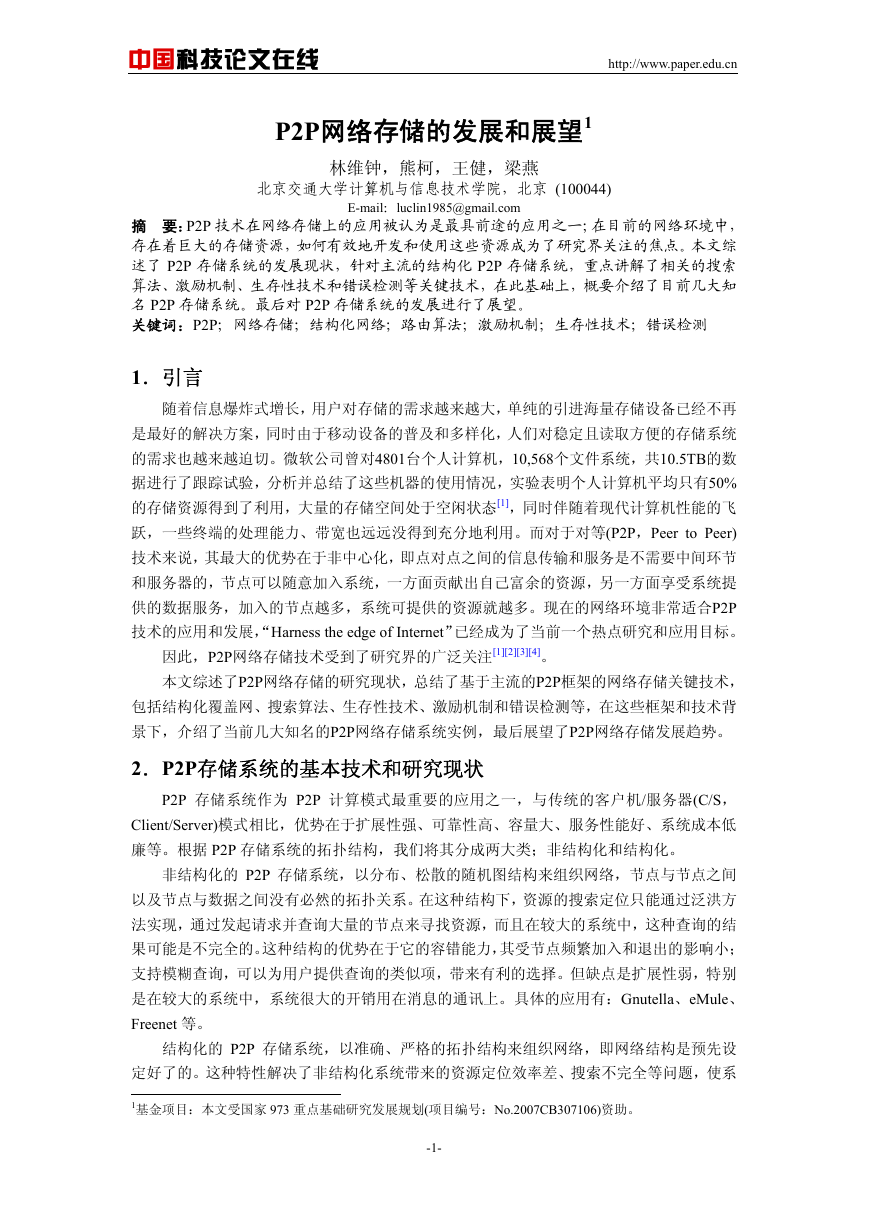

针对P2P网络中普遍存在的“搭便车”行为,结构化的P2P网络在设计和实现的时候,

大多数都是以信誉为基础,引入了等级的概念,即每个节点根据自己在网络中的行为获得其

他节点评价的信誉值。在以后的服务与交易中,其他节点根据这个信誉值给予对应等级的回

应。如图2:

图2 基于信誉机制的P2P节点

当前的激励机制引入了博弈论的方法[18]来分析系统中节点的行为。将节点的理性和节

-4-

�

中国科技论文在线

http://www.paper.edu.cn

点间的博弈统一考虑,获得节点的自利动机和行为及其对系统的影响,然后设计出鼓励积极

节点、制约有不合作倾向的节点的策略。理性的节点在博弈结束后比较不同策略为其带来的

效用,进一步选择能带来更大效用的策略。这些系统通过机制的设计使得合作节点比不合作

节点能获得更大的效用,从而使整个系统保持合作。

激励机制作为P2P系统的一个必要的机制受到了广泛的关注,提出许多的模型来适应不

同的环境,比如基于群组的激励[18]、竞价交易模型[18]、拍卖模型[18]和二元模型[18]等。

2.2.4 错误检测

由于数据分布式的保存在不同的节点上,不可避免的会出现节点失效带来的数据丢失,

影响数据存储的持久性。因此需要一套有效的机制来检测系统中的失效节点,这就是错误检

测。错误检测的方法通常有两种:周期性心跳探测和失效事件广播法[12][3][17]。

周期性心跳探测指每个数据节点定期向其对应的目录节点或周围节点报告自己存在的

状态,有被动和主动两种实现方式。前者每个节点定期向其对应的目录节点或者周围节点报

告自己存在的状况,如果对应的节点没有收到“心跳”则认为该数据不可达;后者则是节点

定期主动探测其负责的数据节点的活动状态,效果和前者基本相同。周期性心跳探测的方法

在TotalRecall[19](一个构建在P2P文件共享系统动态级别上的存储系统)和OceanStore[3]等系统

中被广泛使用,但是这种方法有个缺点在于数据包的泛滥,极端情况下可能会大大的影响系

统的性能,甚至导致系统的崩溃,最新的OceanStore研究中已经发现这个问题,并采用一种

混合的心跳策略来解决。

失效事件广播法指当出现一个节点下线后,其临近的节点将发现这个事件,并通过广播

的方式通知给网络中需要这个信息的其他节点。这种方法在微软的BitVault[4]系统中得到使

用,通过使用P2P覆盖网络的广播机制,BitVault用O(NlogN)个消息让所有节点获知一个节

点错误的消息,其中N为网络中节点总数。

错误检测机制还存在许多的问题,特别是现在只是单纯的依赖数据传递的方式来实现错

误检测机制已经无法满足要求,以后的研究方向将会倾向于采用多种方式设置一些博弈的策

略来实现。

3.知名P2P存储系统范例

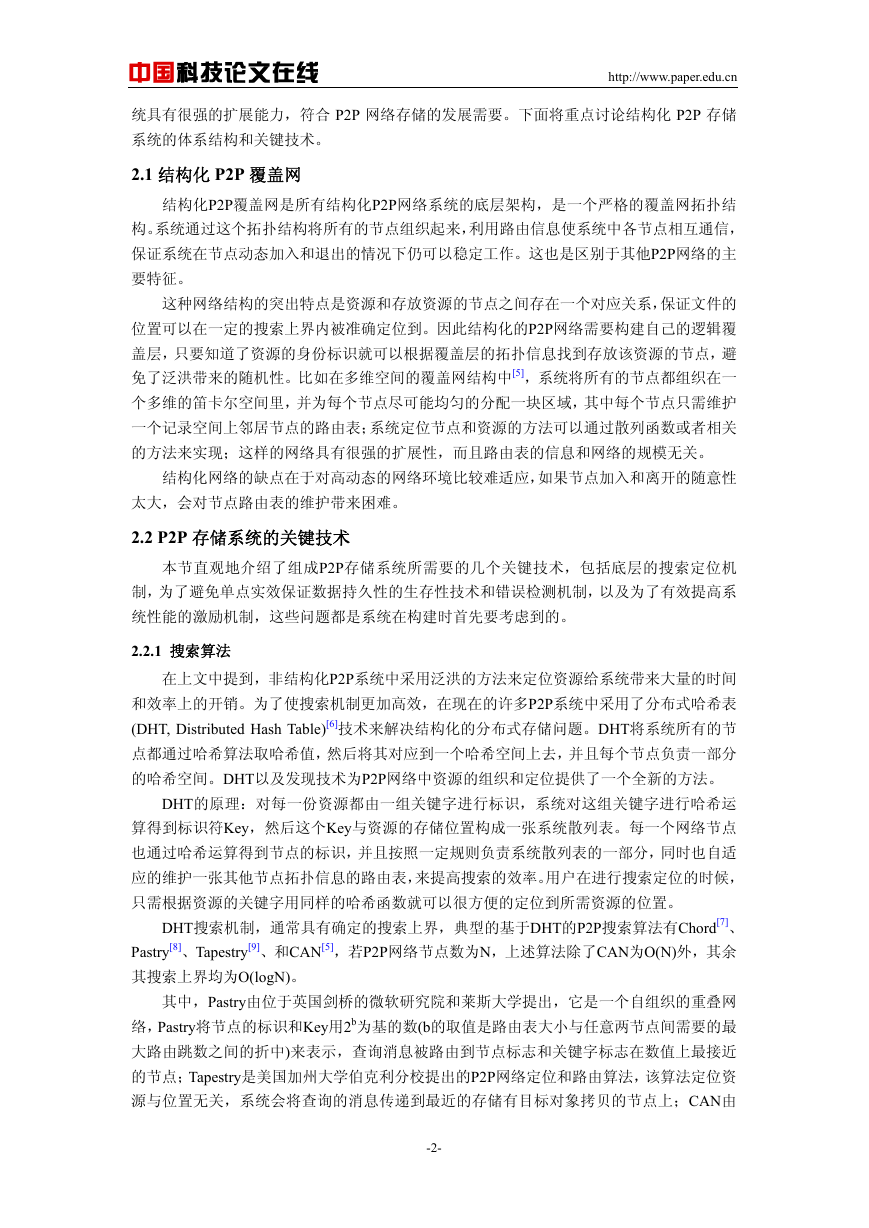

3.1 MIT 的 CFS

协同文件系统(CFS[19],Cooperative File System),是MIT开发的基一个于Chord架构广域

范围的只读P2P文件存储系统。CFS主要分为三个层次(如图2):Chord做底层覆盖网络;DHash

负责处理块级别的数据结构;客户端的文件系统层(FS,File Service)是一个应用层,它从

DHash层中获取数据块,将这些块转换成文件,然后提供给更高层的应用。图3中垂直箭头

表示本机调用,水平箭头表示远程调用。

图3 CFS的逻辑结构图

-5-

�

中国科技论文在线

http://www.paper.edu.cn

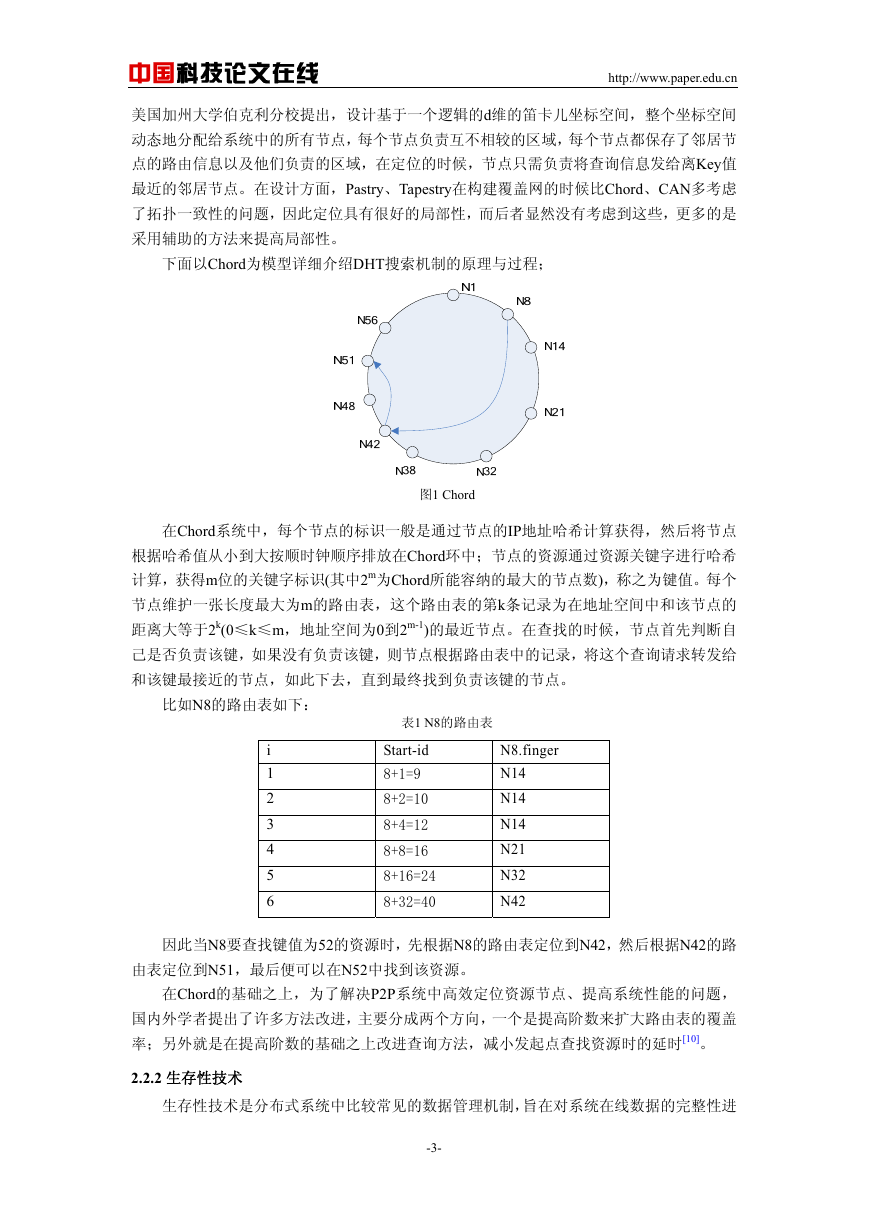

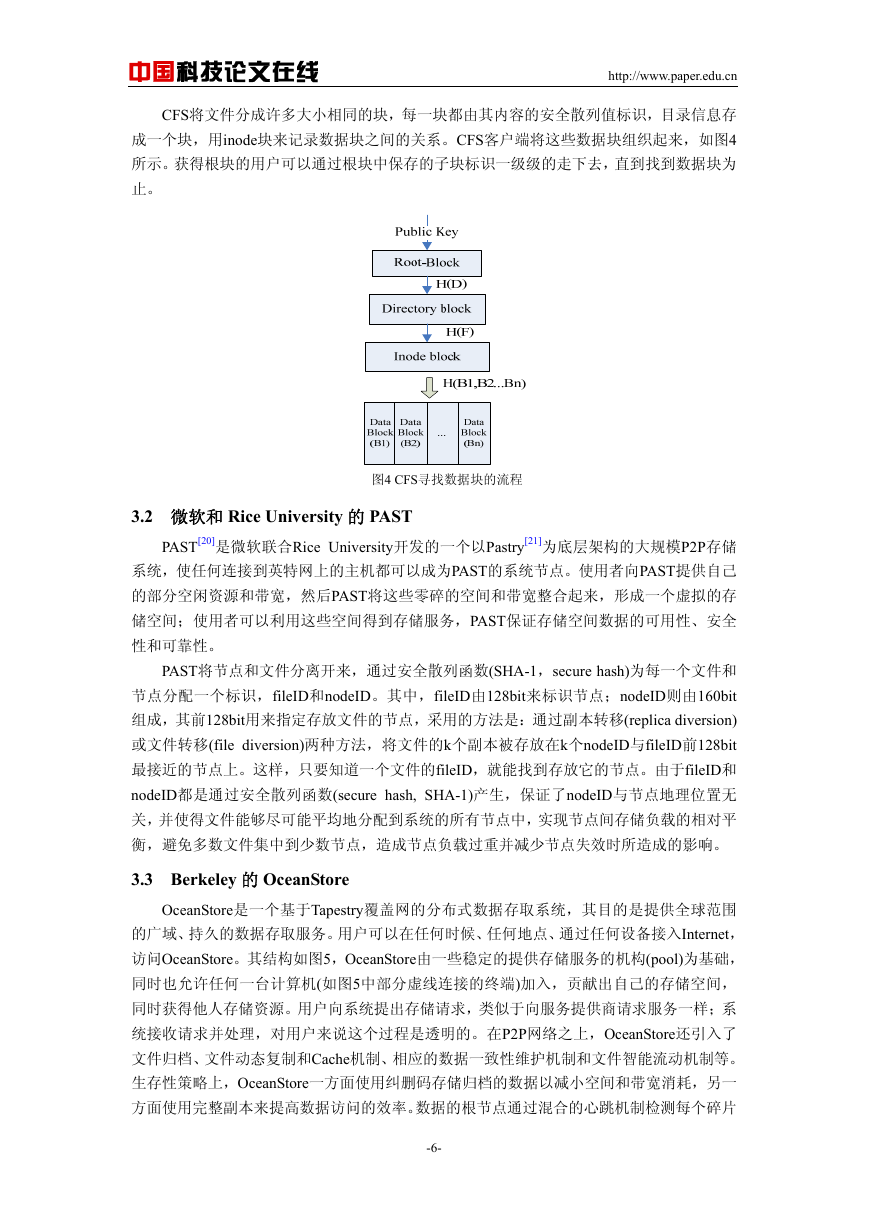

CFS将文件分成许多大小相同的块,每一块都由其内容的安全散列值标识,目录信息存

成一个块,用inode块来记录数据块之间的关系。CFS客户端将这些数据块组织起来,如图4

所示。获得根块的用户可以通过根块中保存的子块标识一级级的走下去,直到找到数据块为

止。

图4 CFS寻找数据块的流程

3.2 微软和 Rice University 的 PAST

PAST[20]是微软联合Rice University开发的一个以Pastry[21]为底层架构的大规模P2P存储

系统,使任何连接到英特网上的主机都可以成为PAST的系统节点。使用者向PAST提供自己

的部分空闲资源和带宽,然后PAST将这些零碎的空间和带宽整合起来,形成一个虚拟的存

储空间;使用者可以利用这些空间得到存储服务,PAST保证存储空间数据的可用性、安全

性和可靠性。

PAST将节点和文件分离开来,通过安全散列函数(SHA-1,secure hash)为每一个文件和

节点分配一个标识,fileID和nodeID。其中,fileID由128bit来标识节点;nodeID则由160bit

组成,其前128bit用来指定存放文件的节点,采用的方法是:通过副本转移(replica diversion)

或文件转移(file diversion)两种方法,将文件的k个副本被存放在k个nodeID与fileID前128bit

最接近的节点上。这样,只要知道一个文件的fileID,就能找到存放它的节点。由于fileID和

nodeID都是通过安全散列函数(secure hash, SHA-1)产生,保证了nodeID与节点地理位置无

关,并使得文件能够尽可能平均地分配到系统的所有节点中,实现节点间存储负载的相对平

衡,避免多数文件集中到少数节点,造成节点负载过重并减少节点失效时所造成的影响。

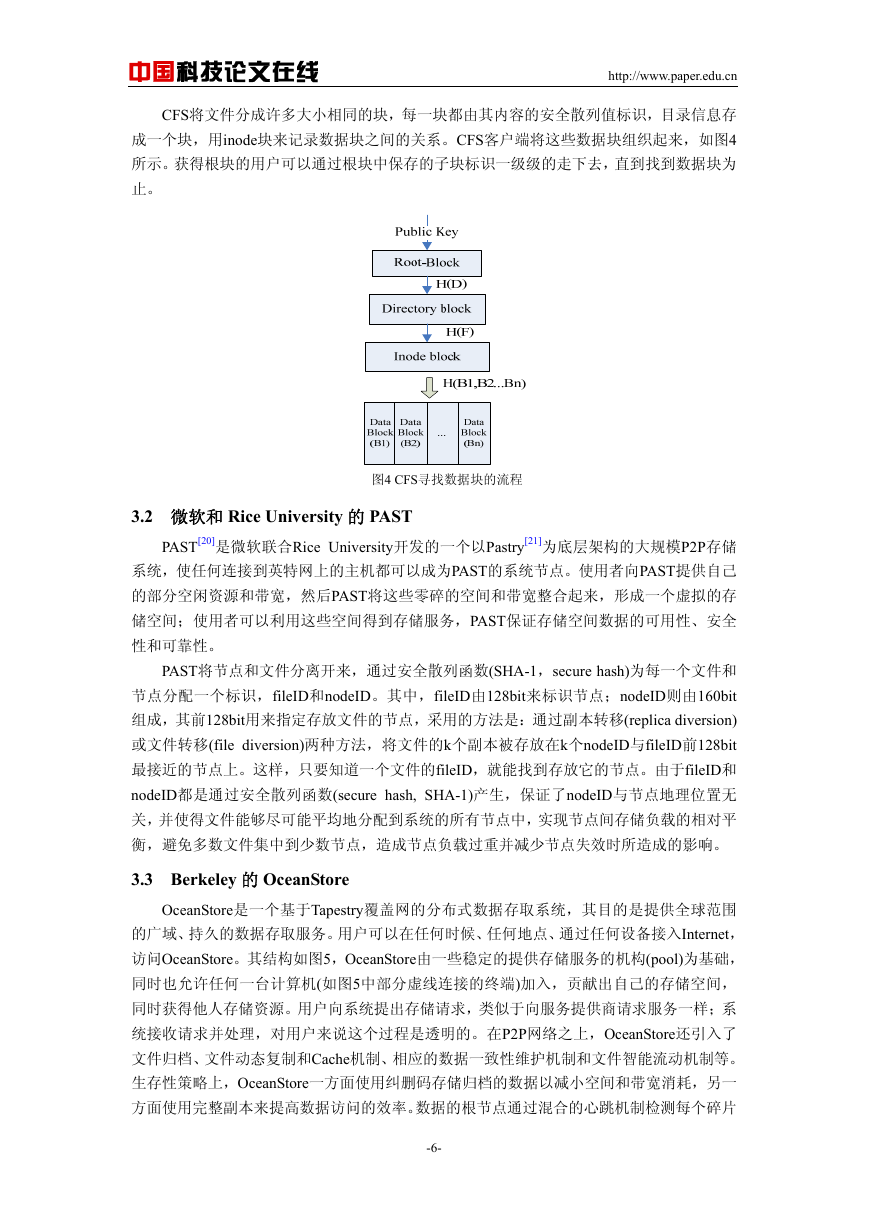

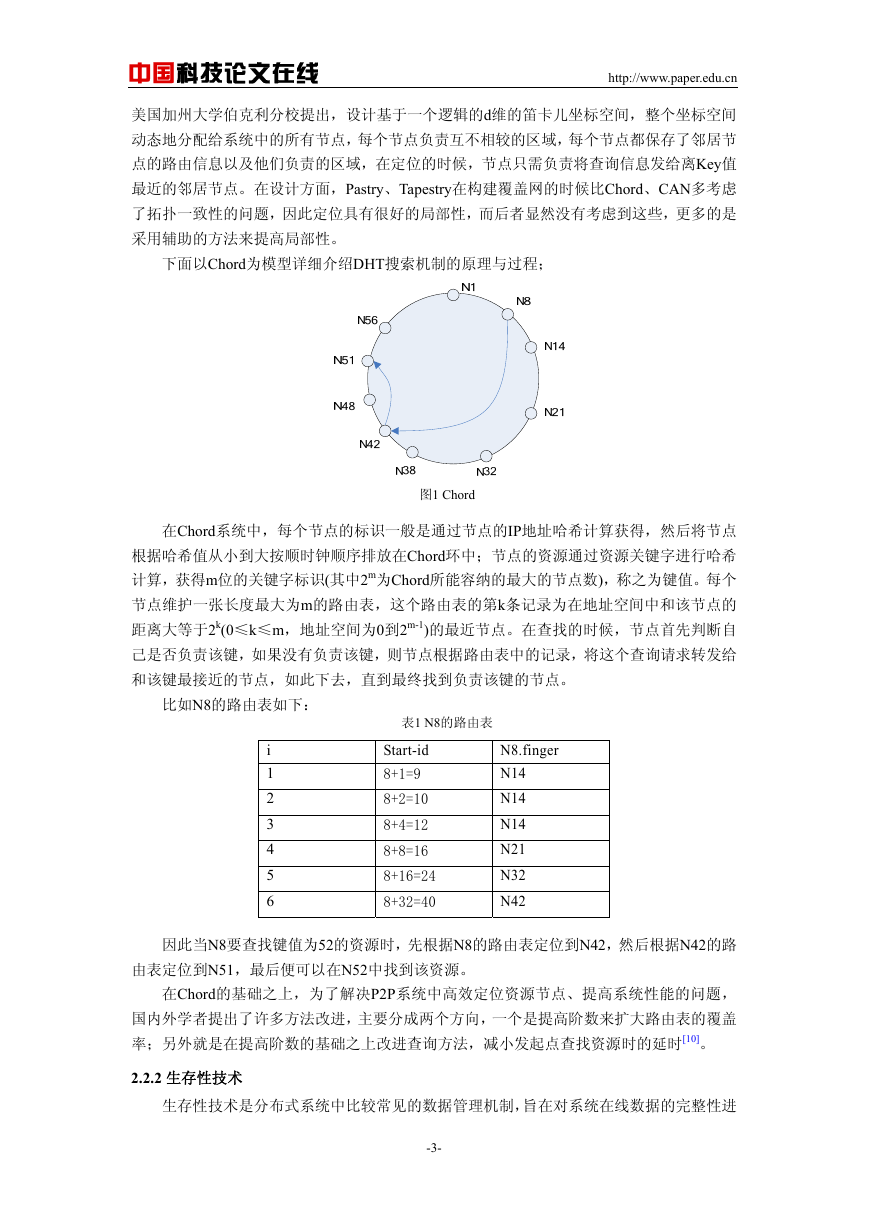

3.3 Berkeley 的 OceanStore

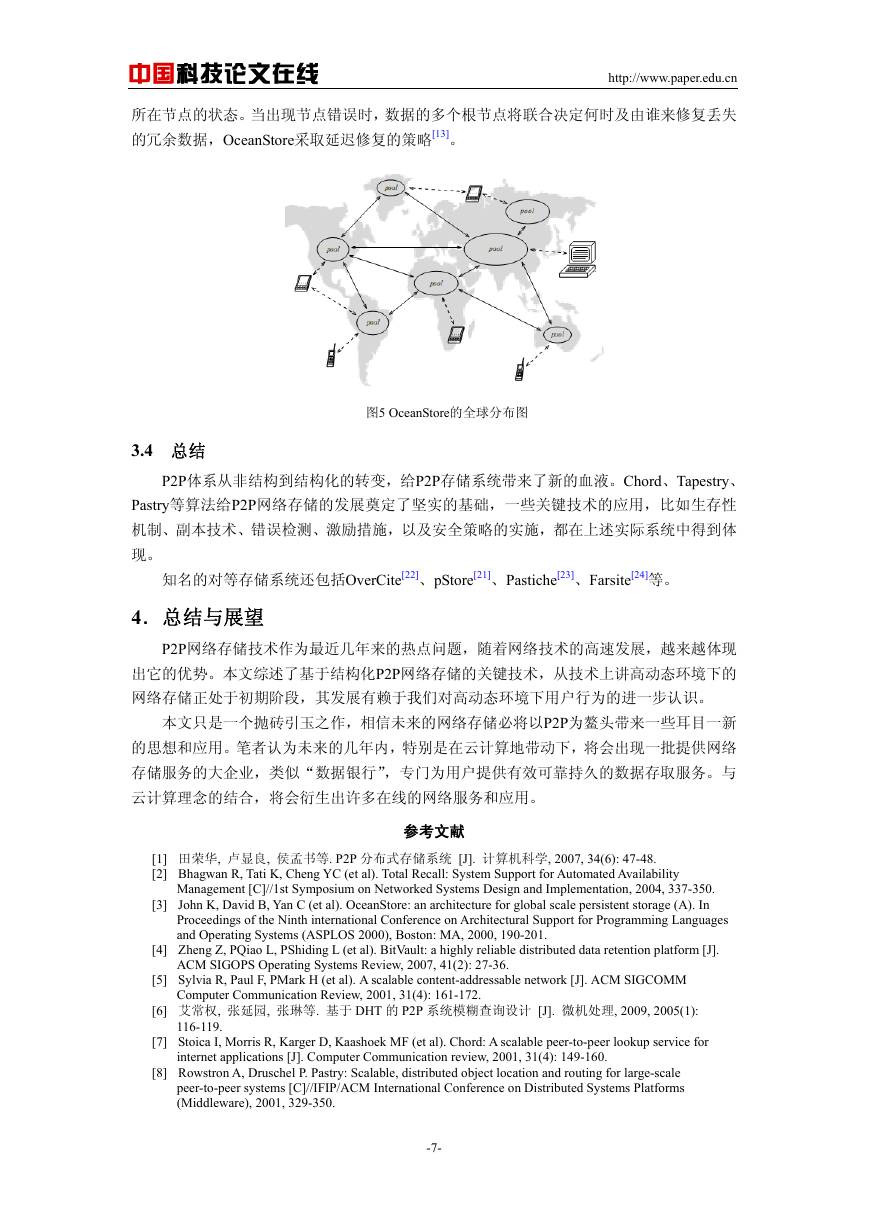

OceanStore是一个基于Tapestry覆盖网的分布式数据存取系统,其目的是提供全球范围

的广域、持久的数据存取服务。用户可以在任何时候、任何地点、通过任何设备接入Internet,

访问OceanStore。其结构如图5,OceanStore由一些稳定的提供存储服务的机构(pool)为基础,

同时也允许任何一台计算机(如图5中部分虚线连接的终端)加入,贡献出自己的存储空间,

同时获得他人存储资源。用户向系统提出存储请求,类似于向服务提供商请求服务一样;系

统接收请求并处理,对用户来说这个过程是透明的。在P2P网络之上,OceanStore还引入了

文件归档、文件动态复制和Cache机制、相应的数据一致性维护机制和文件智能流动机制等。

生存性策略上,OceanStore一方面使用纠删码存储归档的数据以减小空间和带宽消耗,另一

方面使用完整副本来提高数据访问的效率。数据的根节点通过混合的心跳机制检测每个碎片

-6-

�

中国科技论文在线

http://www.paper.edu.cn

所在节点的状态。当出现节点错误时,数据的多个根节点将联合决定何时及由谁来修复丢失

的冗余数据,OceanStore采取延迟修复的策略[13]。

图5 OceanStore的全球分布图

3.4 总结

P2P体系从非结构到结构化的转变,给P2P存储系统带来了新的血液。Chord、Tapestry、

Pastry等算法给P2P网络存储的发展奠定了坚实的基础,一些关键技术的应用,比如生存性

机制、副本技术、错误检测、激励措施,以及安全策略的实施,都在上述实际系统中得到体

现。

知名的对等存储系统还包括OverCite[22]、pStore[21]、Pastiche[23]、Farsite[24]等。

4.总结与展望

P2P网络存储技术作为最近几年来的热点问题,随着网络技术的高速发展,越来越体现

出它的优势。本文综述了基于结构化P2P网络存储的关键技术,从技术上讲高动态环境下的

网络存储正处于初期阶段,其发展有赖于我们对高动态环境下用户行为的进一步认识。

本文只是一个抛砖引玉之作,相信未来的网络存储必将以P2P为鳌头带来一些耳目一新

的思想和应用。笔者认为未来的几年内,特别是在云计算地带动下,将会出现一批提供网络

存储服务的大企业,类似“数据银行”,专门为用户提供有效可靠持久的数据存取服务。与

云计算理念的结合,将会衍生出许多在线的网络服务和应用。

参考文献

[1] 田荣华, 卢显良, 侯孟书等. P2P 分布式存储系统 [J]. 计算机科学, 2007, 34(6): 47-48.

[2] Bhagwan R, Tati K, Cheng YC (et al). Total Recall: System Support for Automated Availability

Management [C]//1st Symposium on Networked Systems Design and Implementation, 2004, 337-350.

[3] John K, David B, Yan C (et al). OceanStore: an architecture for global scale persistent storage (A). In

Proceedings of the Ninth international Conference on Architectural Support for Programming Languages

and Operating Systems (ASPLOS 2000), Boston: MA, 2000, 190-201.

[4] Zheng Z, PQiao L, PShiding L (et al). BitVault: a highly reliable distributed data retention platform [J].

ACM SIGOPS Operating Systems Review, 2007, 41(2): 27-36.

[5] Sylvia R, Paul F, PMark H (et al). A scalable content-addressable network [J]. ACM SIGCOMM

Computer Communication Review, 2001, 31(4): 161-172.

[6] 艾常权, 张延园, 张琳等. 基于 DHT 的 P2P 系统模糊查询设计 [J]. 微机处理, 2009, 2005(1):

116-119.

[7] Stoica I, Morris R, Karger D, Kaashoek MF (et al). Chord: A scalable peer-to-peer lookup service for

internet applications [J]. Computer Communication review, 2001, 31(4): 149-160.

[8] Rowstron A, Druschel P. Pastry: Scalable, distributed object location and routing for large-scale

peer-to-peer systems [C]//IFIP/ACM International Conference on Distributed Systems Platforms

(Middleware), 2001, 329-350.

-7-

�

中国科技论文在线

http://www.paper.edu.cn

[9] Ben Z, John K, Anthony J. Tapestry: An Infrastructure for Fault-tolerant Wide-area Location and Routing

[R]. UCB/CSD-01-1141, Computer Science Division 571 Evans Hall Berkeley: University of California

at Berkeley, 2001.

[10] Jie H, Weihuai L, Xin Z (et al). Research and Improvement on the Structured P2P Routing Protocol of

Chord [J]. Journal of Caeit, 2009, 4(1): 103-106.

[11] 杨磊, 黄浩. P2P 存储系统拜占庭容错机制研究 [J]. 计算机应用研究. 2009, 26(1): 4-8.

[12] Oualha N, Roudier Y. Reputation and audits for self-organizing storage [A]. Proceedings of the workshop

Security in Opportunistic and Social networks, Istanbul: ACM, 2008, 1-10.

[13] 田敬. 对等存储系统中的数据可用性与安全性研究 [D]. 北京:北京大学, 2007.

[14] Zhi Y, Jun Z, Yafei Y. Efficient Data Maintenance Scheme for Peer-to-Peer Storage Systems [J]. Journal

of Software, 2009, 20(1): 80-95.

[15] John A, Chandy. A Generalized Replica Placement Strategy to Optimize Latency in a Wide Area

Distributed Storage System [J]. CT USA: Department of Electrical and Computer Engineering University

of Connecticut Storrs, 2008.

[16] Song W, Yuelong Z, Wenying Z (et al). A P2P Storage System Based on Balance Overlay Network [R].

International Joint Conference on Computational Sciences and Optimization, Chengdu: Northern Jiaotong

University, 2009.

[17] Jing T, YaFei D. Study on Durable Peer-to-Peer Storage Techniques [J]. Journal of Software, 2007, 18(6):

1379-1399.

[18] 田慧蓉. P2P 网络信任模型及激励机制的研究 [D]. 北京: 北京邮电大学, 2006.

[19] Bhagwan R, Tati K, Cheng YC (et al). Total Recall: System Support for Automated Availability

Management [C]//1st Symposium on Networked Systems Design and Implementation, 2004, 337-350.

[20] Frank D, PM, Frans K, PDavid K (et al). Wide-area cooperative storage with CFS [J]. ACM SIGOPS

Operating Systems Review, 2001, 35(5): 202-215.

[21] Antony R, Peter D. Storage management and caching in PAST, a large-scale, persistent peer-to-peer

storage utility [A]. In Proceedings of the ACM Symposium on Operating Systems Principles, CBanff,

Alberta: ACM, 2001, 188-201.

[22] 韩国庆, P2P 技术在分布式存储中的研究与应用 [D]. 成都:电子科技大学, 2006.

[23] Stribling J, Councill IG, JY L (et al). OverCite: A Cooperative Digital Research Library [C]//In 4th

International Workshop on Peer-to-Peer Systems, 2005, 24-25.

[24] Cox LP, Murray CD, Noble BD. Pastiche: making backup cheap and easy [J]. ACM SIGOPS Operating

Systems Review, 2002, 36: 285-298.

[25] Adya A, Wattenhofer RP, Bolosky WJ (et al). Farsite: federated, available, and reliable storage for an

incompletely trusted environment [J]. ACM SIGOPS Operating Systems Review, 2002, 36-14.

P2P Network Storage Developments and Prospects

Lin Weizhong,Xiong Ke,Wang Jian,Liang Yan

School of Computer and Information Technology, Beijing Jiaotong University,

Beijing, China, (100044)

Abstract

P2P technology applied in the network storage is considered one of the most promising applications, in

the current network environment, there is a huge storage resources, how to effectively develop and use

these resources become the focus of the research community. This paper firstly reviews the status of the

development of P2P storage system; then elaborate the key technologies such as search algorithm,

incentive mechanism, survival technologies and error detection etc for the mainstream structured P2P

storage systems; on this basis, make an overview of several well-known P2P storage systems; finally,

prospects the future of P2P storage system.

Keywords: P2P; Network Storage; DHT; incentive mechanism; redundancy; fault detection

作者简介:林维钟,男,1985 年生,硕士研究生,主要研究方向是人机交互。

-8-

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc