恶意代码实例分析

2011 年 5 月

1

�

目录

1 虚拟环境及所用软件介绍...............................................................1

1.1 虚拟环境介绍 ...........................................................................................................1

1.1.1 Vmware Workstation 7.1.4 ........................................................................... 1

1.1.2 Gost XP SP3 装机版 YN9.9 ........................................................................1

1.2 检查软件介绍 .......................................................................................................... 1

1.2.1 ATool 1.0.1.0 ..................................................................................................1

1.2.2 Regmon 7.04 汉化版 ....................................................................................1

1.2.3 FileMon 7.04 汉化版 .................................................................................... 2

1.2.4 TCPView 3.04 ............................................................................................... 2

1.2.5 procexp.exe .................................................................................................. 2

1.2.6 IceSword 1.22 中文版 .................................................................................. 2

2 木马冰河分析与检测..................................................................... 3

2.1 木马冰河 V2.2 介绍 .................................................................................................3

2.2 样本分析 ................................................................................................................. 3

2.2.1 进程监测 .......................................................................................................3

2.2.2 文件监测 .......................................................................................................3

2.2.3 注册表监测 ................................................................................................... 4

2.2.4 系统通信端口监测 ......................................................................................... 5

2.3 样本外部特征总结 ...................................................................................................5

2.4 木马清除方法 .......................................................................................................... 5

3 xueranwyt.exe 木马分析与监测.....................................................7

3.1 木马 xueranwyt.exe 介绍 ........................................................................................7

3.2 样本分析 ................................................................................................................. 7

3.2.1 进程监测 ........................................................................................................7

3.2.2 文件监测 .......................................................................................................7

3.2.3 注册表监控 ................................................................................................... 8

3.2.4 端口监测 .......................................................................................................8

3.3 样本外部特征总结 ...................................................................................................8

3.4 解决方案 ................................................................................................................. 9

4 2.exe 木马分析与监测................................................................. 10

4.1 木马样本 2.exe 介绍 ............................................................................................. 10

4.2 样本分析 ............................................................................................................... 10

4.2.1 进程监控 .....................................................................................................10

4.2.2 文件监控 .....................................................................................................10

4.2.3 注册表监控 ..................................................................................................11

4.2.4 端口检测 ..................................................................................................... 11

4.3 样本外部特征总结 .................................................................................................12

4.4 解决方案 ............................................................................................................... 12

2

�

5 红蜘蛛样本分析与检测............................................................. 13

5.1 样本介绍 ............................................................................................................... 13

5.2 样本分析 ............................................................................................................... 13

5.2.1 进程检测 .....................................................................................................13

5.2.2 文件检测 .....................................................................................................13

5.2.3 注册表监控 ................................................................................................. 14

5.2.4 端口监控 .....................................................................................................14

5.3 样本外部特征总结 .................................................................................................14

5.4 解决方案 ............................................................................................................... 15

6 031gangsir.ch.exe 样本分析....................................................... 16

6.1 样本介绍 ............................................................................................................... 16

6.2 样本分析 ............................................................................................................... 16

6.2.1 进程监控 .....................................................................................................16

6.2.2 文件监控 .....................................................................................................16

6.2.3 注册表监控 ................................................................................................. 17

6.2.4 端口监控 .....................................................................................................17

6.3 样本特征总结 ........................................................................................................17

6.4 解决方案 ............................................................................................................... 18

7 015gangsir.CN.exe 样本监测与分析...........................................19

7.1 样本简介 ............................................................................................................... 19

7.2 样本分析 ............................................................................................................... 19

7.2.1 进程监控 .....................................................................................................19

7.2.2 文件监控 .....................................................................................................19

7.2.3 注册表监控 ................................................................................................. 20

7.2.4 端口监控 .....................................................................................................20

7.3 样本外部特征总结 .................................................................................................20

7.4 解决方案 ............................................................................................................... 21

8 027gangsir.CN.exe 样本监测与分析...........................................22

8.1 样本信息介绍 ........................................................................................................22

8.2 样本分析 ............................................................................................................... 22

8.2.1 进程监控 ......................................................................................................22

8.2.2 文件监控 .....................................................................................................22

8.2.3 注册表监控 ................................................................................................. 22

8.2.4 端口监控 .....................................................................................................23

8.3 样本外部特征总结 .................................................................................................23

8.4 解决方案 ................................................................................................................ 24

9 050gangsir.CN.exe 样本分析与监测...........................................25

9.1 样本简介 ............................................................................................................... 25

9.2 样本分析 ............................................................................................................... 25

3

�

9.2.1 进程监控 .....................................................................................................25

9.2.2 文件监控 .....................................................................................................25

9.2.3 注册表监控 ................................................................................................. 26

9.2.4 端口监控 .....................................................................................................26

9.3 样本外部特征总结 .................................................................................................26

9.4 解决方案 ............................................................................................................... 26

10....................................................................................................27

10.1 样本简介 ............................................................................................................. 27

10.2 样本分析 ............................................................................................................. 27

10.2.1 进程监控 ...................................................................................................27

10.2.2 文件监控 ...................................................................................................27

10.2.3 注册表监控 ............................................................................................... 28

10.2.4 端口监控 ...................................................................................................28

10.3 样本外部特征总结 ...............................................................................................28

10.4 解决方案 ............................................................................................................. 29

11 NetThief12.9 样本分析与检测................................................... 30

11.1 样本简介 ..............................................................................................................30

11.2 样本分析 ..............................................................................................................30

11.2.1 进程监控 ................................................................................................... 30

11.2.2 文件监控 ................................................................................................... 30

11.2.3 注册表监控 ................................................................................................30

11.2.4 端口监控 ................................................................................................... 31

11.3 样本外部特征总结 ...............................................................................................31

11.4 解决方案 ..............................................................................................................31

4

�

1 虚拟环境及所用软件介绍

1.1 虚拟环境介绍

1.1.1 Vmware Workstation 7.1.4

恶意代码具有很强的破坏性和传播性,为了系统的安全,所以实例的分

析均在虚拟机下进行。所用虚拟机版本为 Vmware Workstation 7.1.4。

1.1.2 Gost XP SP3 装机版 YN9.9

所用操作系统为 Windows XP SP3,并打了微软发布的补丁。

其他的 Windows 环境哪? Vista,Windows7、Windows 2008?

1.2 检查软件介绍

1.2.1 ATool 1.0.1.0

ATool 是安天实验室开发的一款安全管理工具集,包含了多款实用的系

统工具,能够实现用户对系统的安全管理,同时针对系统中的木马、后门、

黑客工具等恶意程序进行检测并辅助用户进行处理。 ATool 专门提供了分析

模块,能够实现基于条件加权的未知木马检测体制,对系统中端口、进程、

服务、启动项、插件等内容进行严格的行为判断和特征分析,形成对每个文

件的受信状态判定。

给出公司或(和)软件下载的 URL

1.2.2 Regmon 7.04 汉化版

Regmon 是一款出色的注册表数据监视软件,它将与注册表数据相关的

一切操作(如读取、修改、出错信息等)全部记录下来供用户参考,并允许用

户对记录的信息进行保存、过滤、查找等处理。

给出公司或(和)软件下载的 URL

1

�

1.2.3 FileMon 7.04 汉化版

Filemon 是一款出色的文件系统监视软件,它可以监视应用程序进行的

文件读写操作。它将所有与文件一切相关操作(如读取、修改、出错信息等)

全部记录下来以供用户参考,并允许用户对记录的信息进行保存、过滤、查

找等处理。

给出公司或(和)软件下载的 URL

1.2.4 TCPView 3.04

TCPView 是查看端口和线程的。只要木马在内存中运行,一定会打开

某个端口,只要黑客进入你的电脑,就有新的线程。

给出公司或(和)软件下载的 URL

1.2.5 procexp.exe

一个进程查看器,能看到进程里面的 DLL 等信息。可以对进程插入的木

马进行查找。

给出公司或(和)软件下载的 URL

1.2.6 IceSword 1.22 中文版

冰刃内部功能是十分强大, 用于查探系统中的幕后黑手-木马后门, 并

作出处理。IceSword 使用了大量新颖的内核技术, 使得这些后门躲无所躲。

给出公司或(和)软件下载的 URL

更多的监控软件://和石云峰一起列齐,主要的监控分析工具,并下载、

打包、刻盘

进程、内核、驱动、服务、启动项 等监控,以及动态、静态的分析软

件和工具,再补充完整。

2

�

2 木马冰河分析与检测

2.1 木马冰河 V2.2 介绍

冰河开发的最初源因是为了开发一个功能强大的远程控制软件。但一经

推出就成了黑客们的入侵工具。2006 年以前冰河一直是国内不动摇的领军

木马。功能有自动跟踪目标机屏幕变化、记录各种口令信息、获取系统信息、

限制系统功能、远程文件操作、远程文件操作等……

//首先要说明木马、恶意代码的样本情况(文件包)以下同

//需要介绍、展示 木马安装运行后,Client 和 Server 端的运行界面、

功能和危险/破坏情况。

//其他的恶意代码(病毒等),也要写清楚以上的基本信息,如:病毒的

发作条件和破坏情况

2.2 样本分析

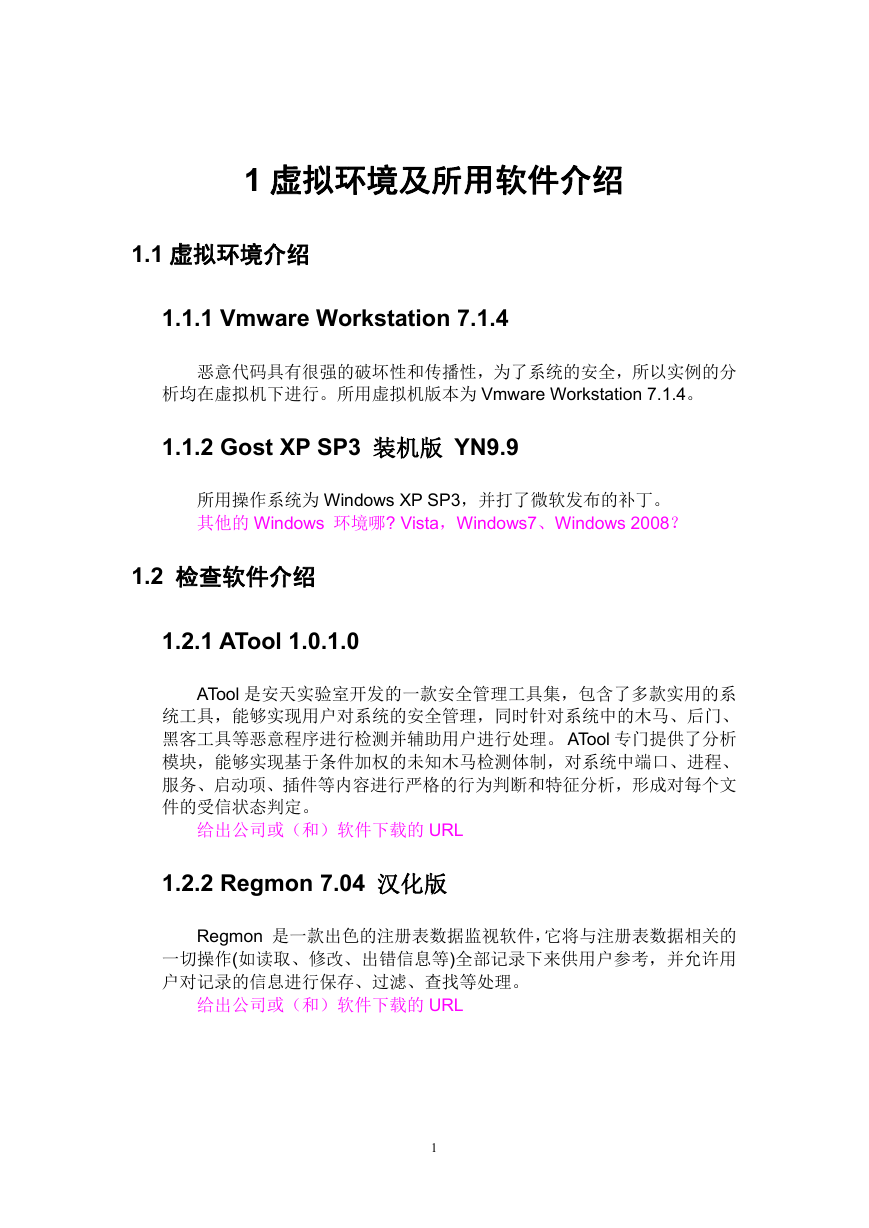

2.2.1 进程监测

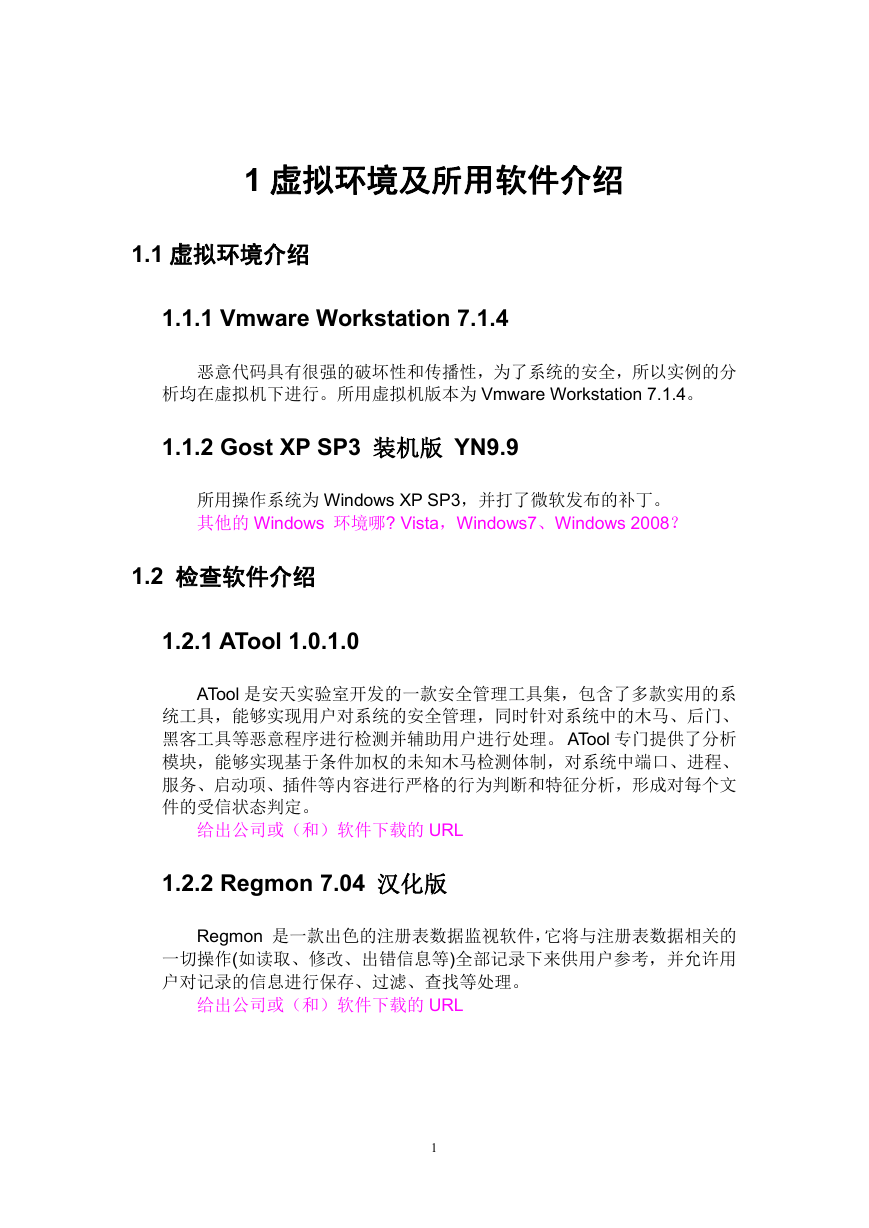

从 Procexp 软件可以明显的看到,有一个 KERNEL32.EXE 进程(//能

否进一步确定该进程调用的模块,进一步找准木马程序)。这个明显是假装

系统进程的木马进程,CPU 使用率达到了 99%!如图 1:

图 1 创建木马进程 KERNEL32.EXE

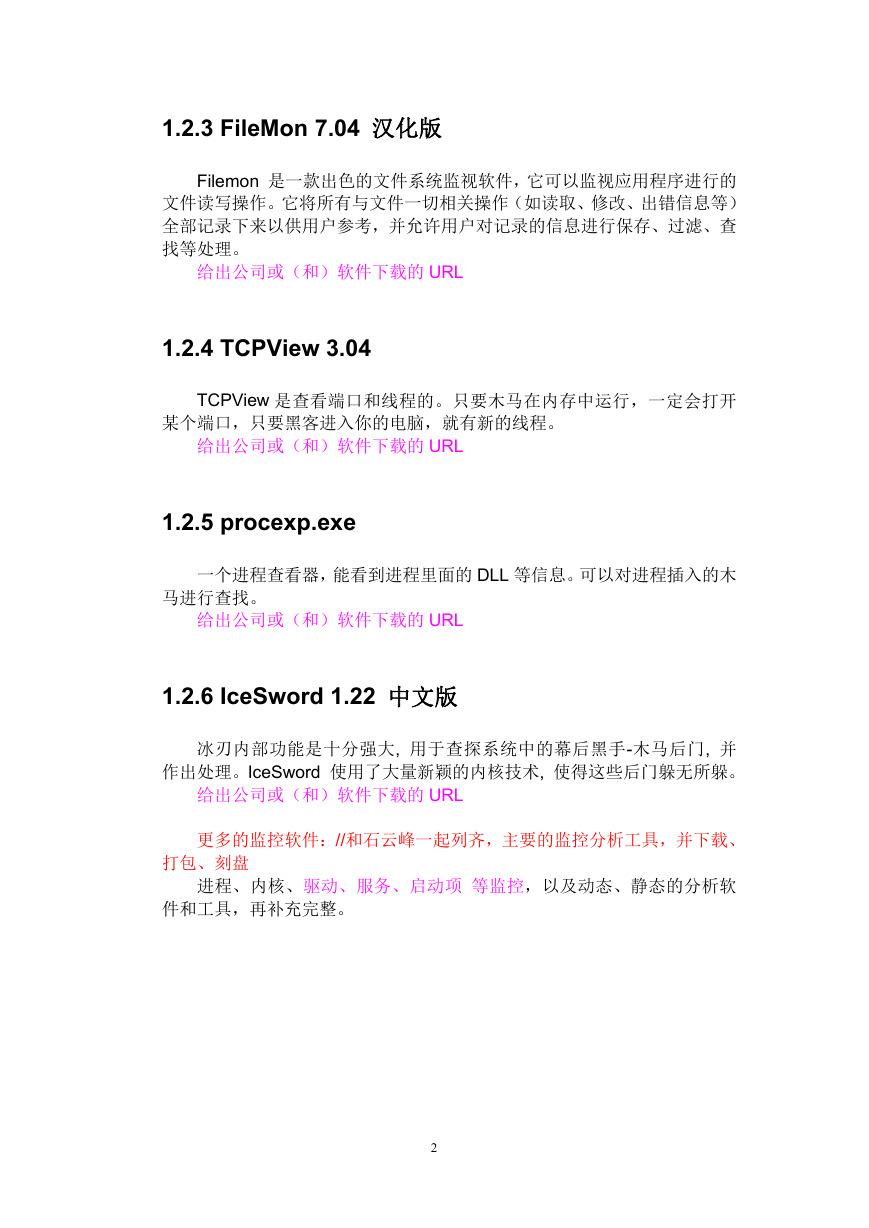

2.2.2 文件监测

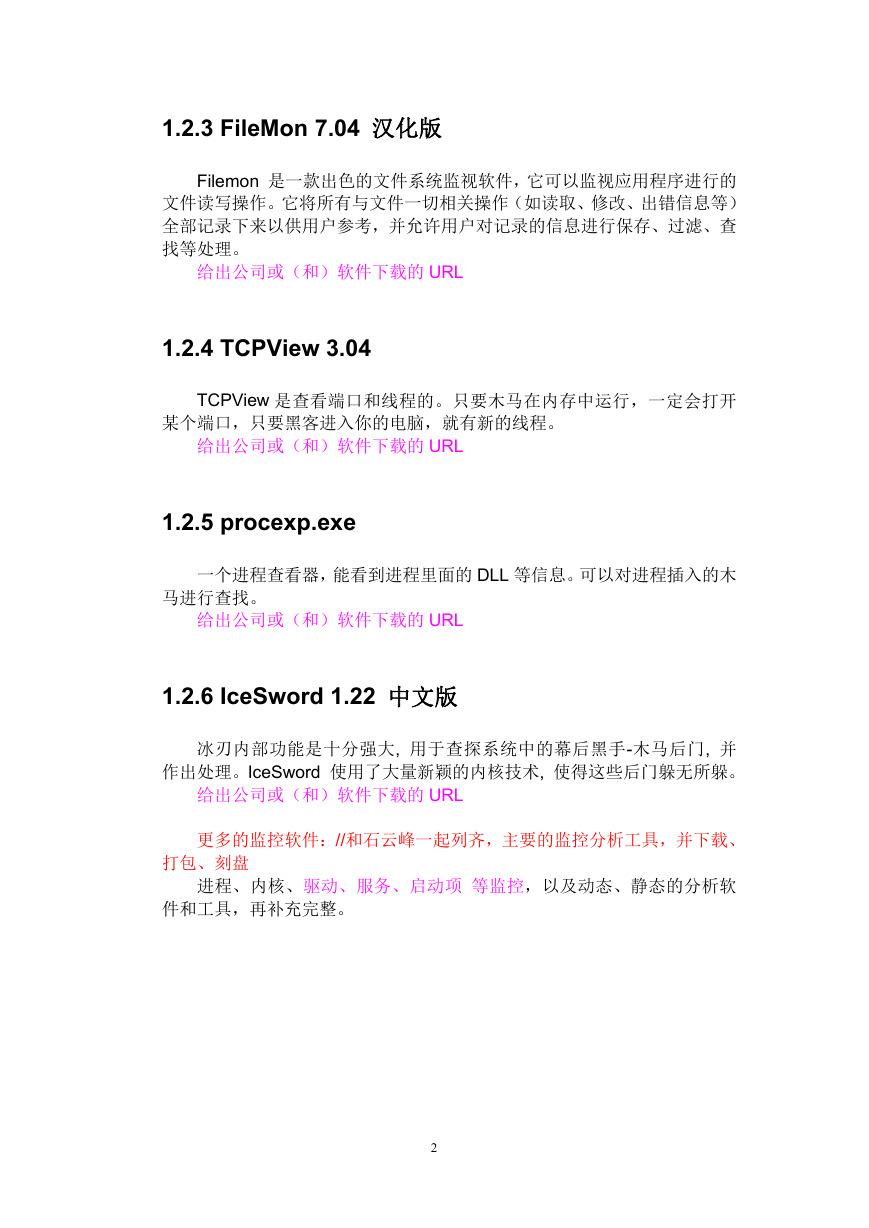

用 Filemon 监测到,样本先在 c:\Windows\system32 目录创建了一个

KERNEL32.EXE 文件,并往其中写入了大量与自身运行有关的数据。如图

2:

3

�

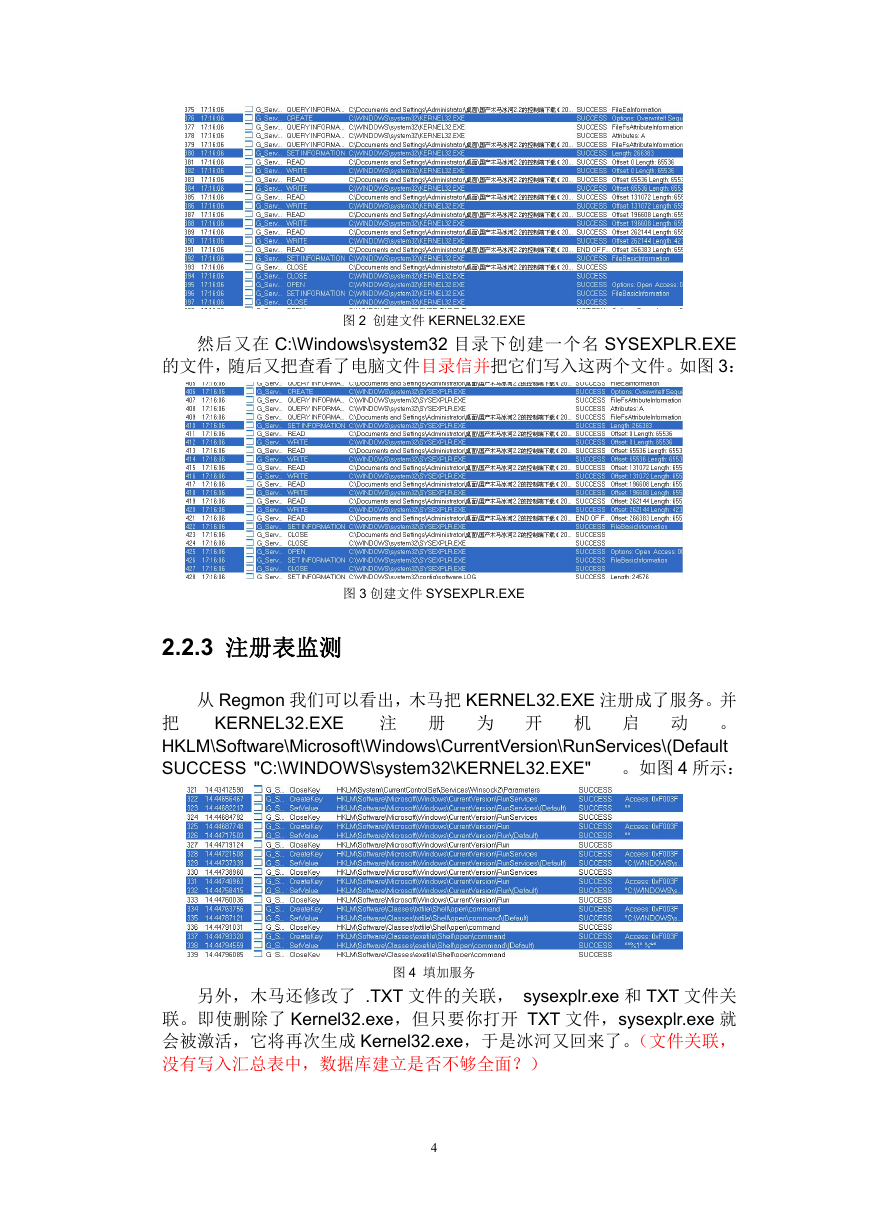

图 2 创建文件 KERNEL32.EXE

然后又在 C:\Windows\system32 目录下创建一个名 SYSEXPLR.EXE

的文件,随后又把查看了电脑文件目录信并把它们写入这两个文件。如图 3:

图 3 创建文件 SYSEXPLR.EXE

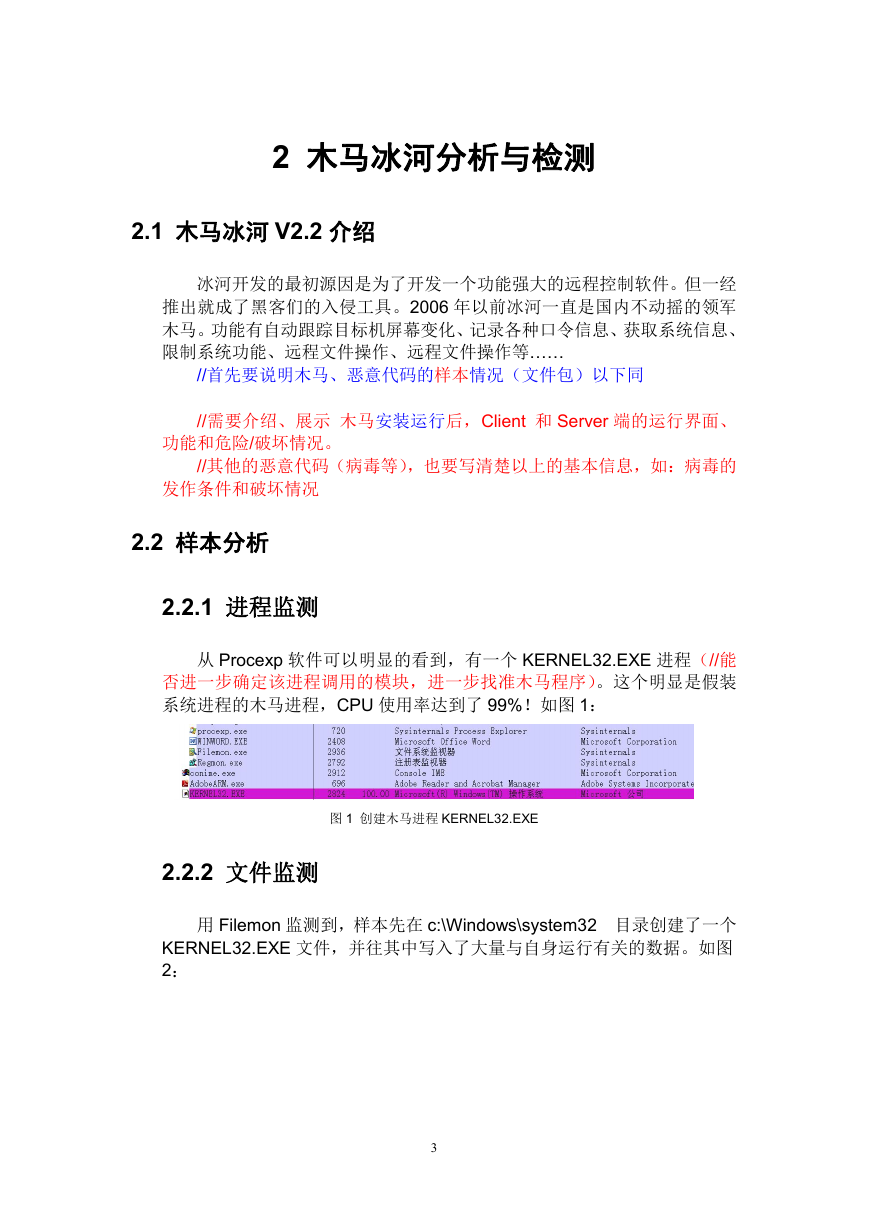

2.2.3 注册表监测

KERNEL32.EXE

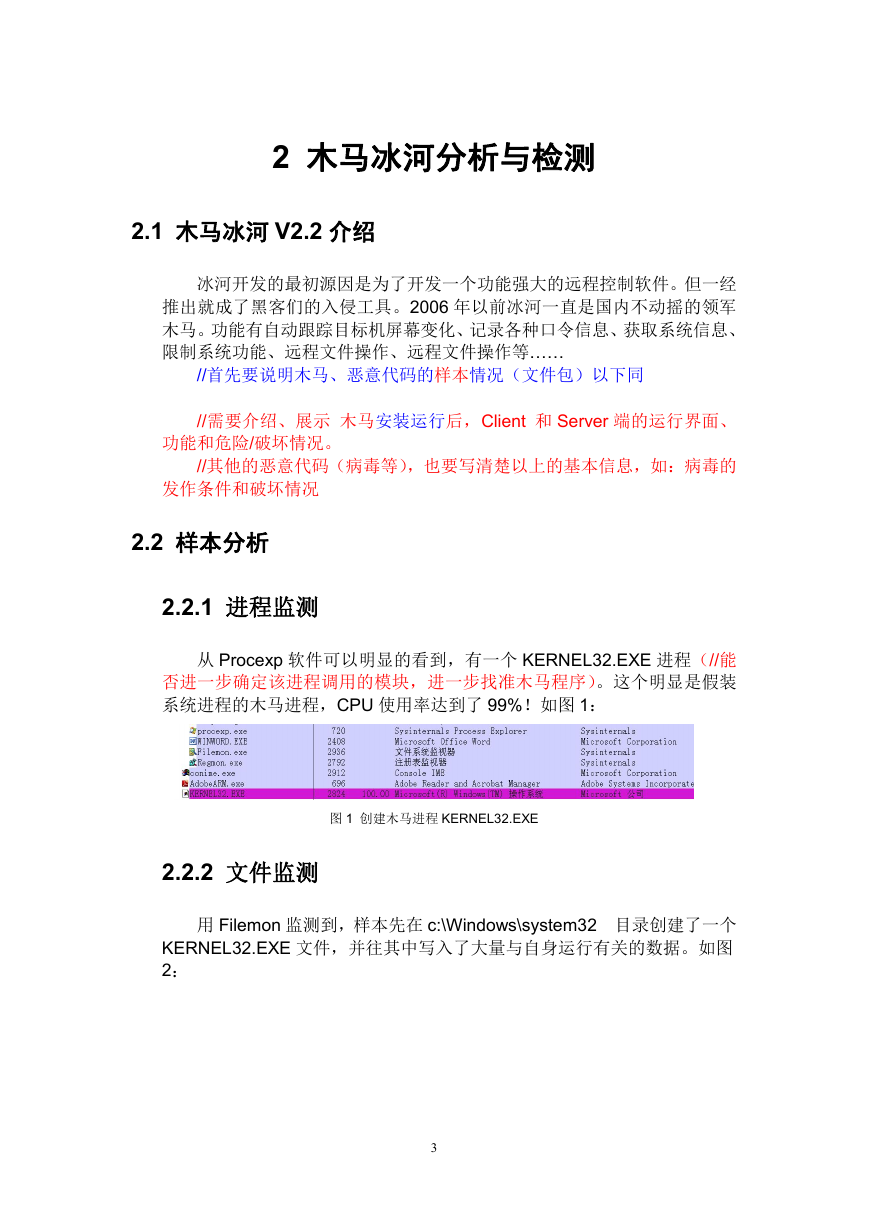

从 Regmon 我们可以看出,木马把 KERNEL32.EXE 注册成了服务。并

把

注 册 为 开 机 启 动 。

HKLM\Software\Microsoft\Windows\CurrentVersion\RunServices\(Default

SUCCESS "C:\WINDOWS\system32\KERNEL32.EXE" 。如图 4 所示:

图 4 填加服务

另外,木马还修改了 .TXT 文件的关联, sysexplr.exe 和 TXT 文件关

联。即使删除了 Kernel32.exe,但只要你打开 TXT 文件,sysexplr.exe 就

会被激活,它将再次生成 Kernel32.exe,于是冰河又回来了。(文件关联,

没有写入汇总表中,数据库建立是否不够全面?)

4

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc