组模块通过#数表传递记录侑息属于()《—个模块可直接访问另一个模块的内部数

据属于(

()表示模块之间的关联程度最高。

A.内部耦合

A.内部耦合

A.内部耦合

【参考答案】BAA

B.标记耦合

B.标记耦合

B.标记耦合

C.数据耦合

C.数据耦合

C.数据耦合

D.控制耦合

D.控制耦合

D.控制耦合

32. 内聚表示模块内部各部件之间的联系程度,()是系统内聚度从高到低的排序*

通信内聚、瞬时内聚、过程内聚、逻辑内聚

功能内聚、瞬时内聚、顺序内聚、逻辑内聚

功能内聚、顺序内聚、瞬时内聚、逻辑内聚

功能内聚、瞬时内繫、过程内聚、逻辑内聚

A.

B.

C.

D.

【参考答案】C

【答案解析】

M 合类型

描述

非直接檇合

数据耩合

标记構介

控制轎合

外部糯合

公共槁合

内容耩合

两个棰块之间没有直接关系.它们之间的联系完伞蛙通过卞模块的控制和调

用来实 现的

一组棋块值助参数表传 aw 中数据

一组模块通过参数表传通记录倍总(数据结构)

镤块之间传递的信息中包含用于控制模块内部逻辑的倍息

…组模块都访 H 同一全局简甲.变 M 而+SN—全局数据结构.而且不足通过#数

表 传递该个局变量的信息

多个模块都访问同一个公兴数据环境,公共的教据环境可.以鰱全局数据结

构、共李 的通倌区、内存的公共覆等

一个模块息接访 H 另一个檳块的内部败据:一个模块不通过正常入口转到另

一个榱 块的内部:两个褀块有一部分相序代码一个校块有多个入 U

33.34.随着对象持久化技术的发展,产生了众多持久化框架,其中()基于EJB技术。

()是0RM的解决方案。

(33)A.iBatis

B.CMP

C.JDO

D.SQL

(34)A.SQL

B.CMP

C.JDO

D.iBatis

【参考答案】BD

35、36、37.(

1的开发过程一般是先把系统功能视作一个大的模块,再根据系统分

析与设计的要求对其进行进一步的模块分解或组合。()使用了建模的思想,讨论如

何建立一个实际的应

用模型,包括对象模型、动态模型和功能模型,其功能模型

�

主要用()实现。

(35)A.面向对象方法

B.0MT 方法

C.结构化方法

D.Booch 方法

(36)A.面向对象方法

B.0MT 方法

C.结构化方法

D.Booch 方法

(37)A.状态图

B.DFD

C.类图

D.流程图

【参考答案】CBB

38.下列开发方法中,()不属于敏捷开发方法。

A.极限编程 B.螺旋模型 C,自适应软件开发 D.水晶方法

【参考答案】B

39. 软件能力成熟度模型提供了一个软件能力成熟度的框架,它将软件过程改进的步骤

组织 成5个成熟度等级*其中,软件过程已建立了基本的顶目管理过程,可用对成本、

进度和功能特性进行跟踪,说明软件已达到()成熟度等级。

A. 已定义级

【参考答案】D

B.优化级

C.已管理级 D,可重复级

40. 描述企业应用中的实体及其联系,属于数据库设计的丨)阶段。

A. 需求分析

【参考答案】B

B.概念设计 C.逻辑设计 D,物理设计

41. 某企业俏息系统釆用分布式数据庠系统,该系统中“毎节点对本地数据都能独立管

理”和 “当某一场地故障时,系统可以使用其它场地上的副本而不至于使整个系统

瘫痪”分别称为 分布式数据庠的丨

A. 共享性和分布性 B.自治性和分布性 C.自治性和可用性 D.分布性和可用性

【参考答案】C

42、43•给定关系模式R,其中:属性集U = {A,B,C,D,E},函数依赖集F={AC^B,

B—DE}。关系R(),且分别有()。

(42)A.只有 1 个候选关键字 AC

B. 只有 1 个候选关键字 AB

C.有 2 个候选关键字 AC 和 BC

D,有 2 个候选关键字 AC 和 AB

(43)A.1 个非主属性和 4 个主属性

�

2 个非主属性和 3 个主属性

B.

C.3 个非主属性和 2 个主属性

D.4 个非主属性和 1 个主属性

【参考答案】AC

44、45.若要将部门表Demp中name列的修改权限赋予用户Ming,并允许Ming将该权限授予

他人,实现的SQL语句如下:

GRANT( )〇N TABLE Demp TO Ming()

(44)A.SELECT(name)

B.UPDATE(name)

C.INSERT(name) ^

D.ALL PRIVILEGES(name)

(45)A.FOR ALL

B.CASCADE

C.WITH GRANT OPTION

D.WITH CHECK OPTION

【参考答案】BC

【答案解析】授权命令 GRANT 语法格式

GRANT <权限> 0N 表名[(列名)]TO 用户[WITH GRANT OPTION]

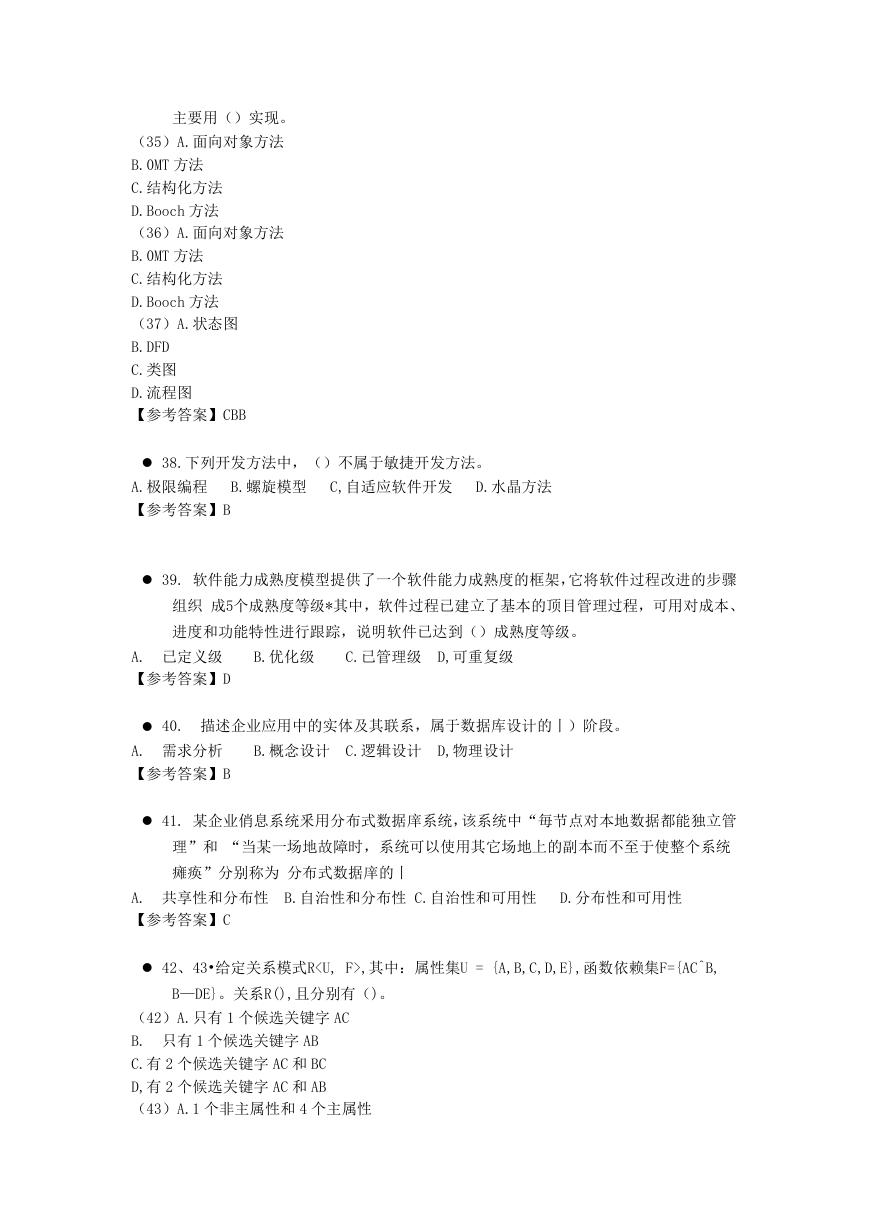

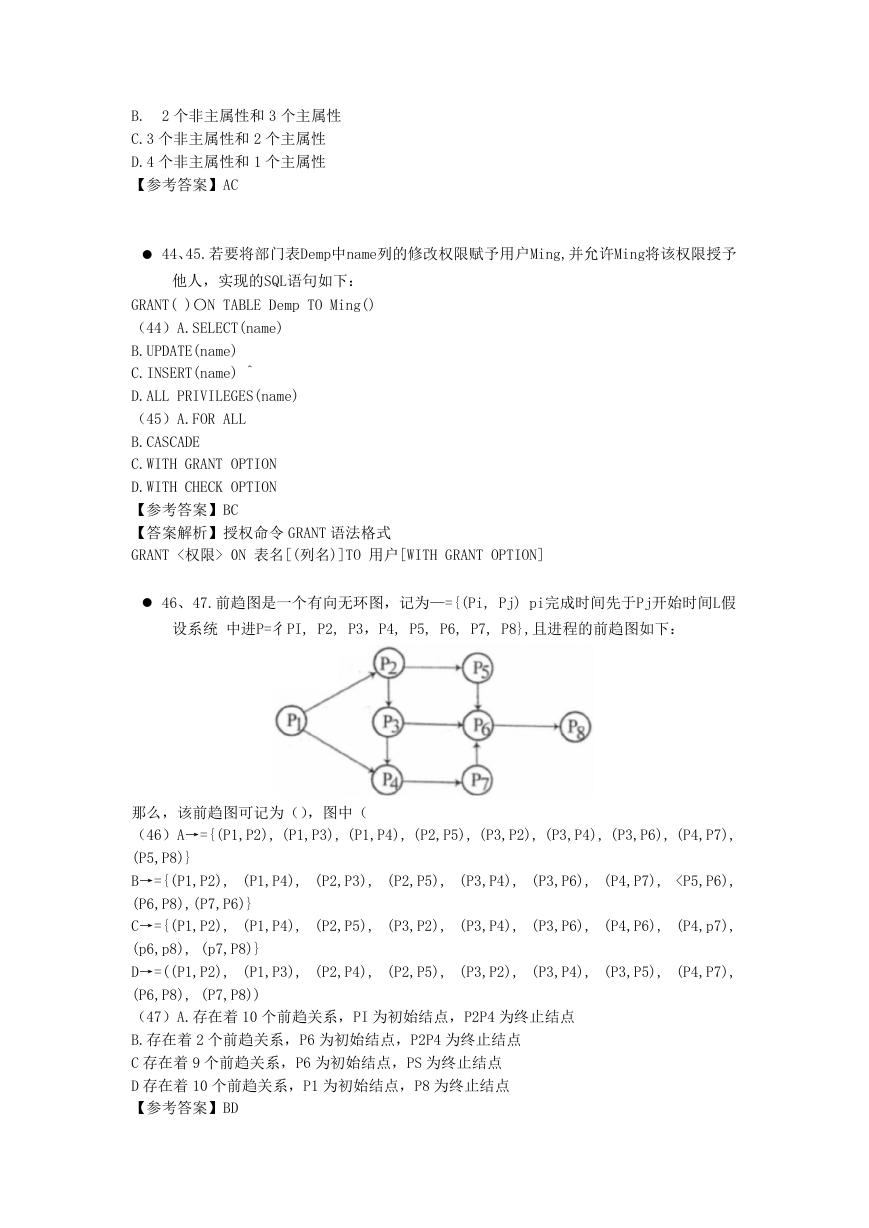

46、47.前趋图是一个有向无环图,记为—={(Pi, Pj) pi完成时间先于Pj开始时间L假

设系统 中进P=彳PI, P2, P3,P4, P5, P6, P7, P8},且进程的前趋图如下:

那么,该前趋图可记为(),图中(

(46)A→={(P1,P2), (P1,P3), (P1,P4), (P2,P5), (P3,P2), (P3,P4), (P3,P6), (P4,P7),

(P5,P8)}

B→={(P1,P2), (P1,P4), (P2,P3), (P2,P5), (P3,P4), (P3,P6), (P4,P7),

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc