中国密码学会密码芯片专业委员会

Cryptographic IC Technical Committee, CACR

南京航空航天大学

Nanjing University of Aeronautics and Astronautics

中国密码学会

2019 年密码芯片学术会议

论文集

�

大会主席:

本地主席:

王志华(清华大学)

谷大武(上海交通大学)

黄志球(南京航空航天大学)

陈 兵(南京航空航天大学)

程序委员会主席:

刘 哲(南京航空航天大学)

刘雷波(清华大学)

组织委员会主席:

Cetin Kaya Koc(University of California, Santa Barbara)

方黎明(南京航空航天大学)

韩 皓(南京航空航天大学)

出版委员会主席:

张玉书(南京航空航天大学)

宣传委员会主席:

张 帆(浙江大学)

刘 亮(南京航空航天大学)

程序委员会:

白国强(清华大学)

陈 运(成都东软学院)

樊俊锋(深圳市纽创信安科技开发有限公司)

冯志华(航天科工二院 706 所)

Marc Witteman(安试酷信息科技上海有限公司)

胡晓波(北京智芯微电子科技有限公司)

李洪革(北京航空航天大学)

刘军荣(上海交通大学)

唐 明(武汉大学)

王 安(北京理工大学)

王晨旭(哈尔滨工业大学)

王汉宁(清华大学)

乌力吉(清华大学)

吴行军(清华大学)

徐 强(香港中文大学)

郁群慧(北京宏思电子技术有限责任公司)

曾晓洋(复旦大学)

张翌维(深圳技术大学)

�

目录

收录论文

1.1 5G 架构下物联网安全与智能应用设计与实现 .......................................... 1

1.2 Power Analysis on SM4 Algorithm with Boosting Methods ........................ 7

1.3 A Framework for Evaluation and Analysis on Infection Countermeasures

Against Fault Attacks ................................................................................................ 11

1.4 A Novel ATPG Method to Increase Activation Probability of Hardware

Trojan ........................................................................................................................... 27

1.5 Array Architecture DNN Accelerator ......................................................... 32

1.6 Optimize Comparison and Addition Circuit Using Dot-Multiplication for

Leveled Homomorphic Encryption ......................................................................... 36

1.7 A Hardware Trojan Detection Method Based on Structural Features of

Trojan and Host Circuits .......................................................................................... 44

1.8 The Non-overlapping Template Matching Test Based on CUDA .......... 57

1.9 基于 SincNet 的侧信道攻击 .......................................................................... 66

1.10 基于素数预处理的快速 wNAF 标量乘算法 .............................................. 73

�

中国密码学会 2019 年密码芯片学术会议论文集

5G 架构下物联网安全与智能应用设计与实现

郭仲勇 1,岳勇 2

(1.河南中盾云安信息科技有限公司,河南 郑州 450001;

2.中原金融资产交易中心股份有限公司,河南 郑州 450001)

摘 要:随着物联网技术的快速发展,各种物联网终端设备将会广泛应用.在 5G 架构下,边缘计算系统中的通信终端

设备更容易遭受黑客或者非授权用户的入侵及攻击,带来设备安全、网络传输安全和数据安全等新的问题.论文使用

基于国密 SM9 标识密码技术,选定物联网终端设备唯一体特征信息作为标识公钥;结合边缘计算技术,通过安全网

关、时间戳等边缘云基础设施实现身份认证、数据安全、隐私保护;通过区块链智能合约自动执行业务规则,并将执

行过程和结果存入区块链进行存证;在云平台利用密码、区块链等技术进行网络路由、共识、账本存储和应用;结合

大数据、人工智能的应用提高终端设备、边缘计算、云平台的智能化水平.

关键词:标识密码;边缘计算;物联网安全;区块链;智能合约;存证;人工智能

中图分类号: TP309 文献标志码:A

0 引言

物联网对网络强国、数字中国、智慧社会、数字

经济等国家战略具有显著的支撑和辐射带动作用,

已经成为当今数据驱动型经济的基础和支柱.物联网

和云计算、大数据、区块链、人工智能等一起,开始

进入实质性开发和应用阶段,已经在多个领域的生

产、生活、管理等方面发生了深刻变化.随着 5G 时

代的来临,终端设备对物联网网络的访问将会大幅

增加,人与人、人与设备、设备与设备之间将会产生

更多的连接,将会产生更多的不确定性.如何利用各

种条件,整合相关资源,解决物联网发展过程中所遇

到的数据安全、网络安全、终端安全、隐私保护等安

全问题、智能化水平低等问题.

论文提出融合使用密码、存证、区块链、智能合

约、边缘计算、人工智能等技术,构建接入安全、管

理可控、行为可追溯的物联网安全的网络环境,加快

关键技术研发创新,提供规范化的身份认证、数据安

全、隐私保护、访问控制、智能化等服务,推进物联

网有序健康的发展.

1 关键技术、相关标准及项目

1.1 关键技术

(1)标识密码技术

基 于 标 识 的 密 码 体 系 ( Identity-Based

Cryptograph,IBC),是一种基于双线性配对和椭圆

曲线的新型公钥密码技术,是在传统的 PKI(公共密

钥基础设施)基础上发展而来,IBC 技术已经标准化

为中国国家算法标准,并获得国家商用密码管理局

颁发的算法型号 SM9[1-3].

(2)移动边缘计算

移动边缘计算(Mobile Edge Computing,MEC),

利用无线接入网络就近提供电信用户 IT 所需服务和

云端计算功能,而创造出一个具备高性能、低延迟与

高带宽的电信级服务环境,加速网络中各项内容、服

务及应用的快速下载.第三方应用以虚拟机的形式部

署于边缘云或者在私有云内独立运行,无线网络能

力通过平台中间件向第三方应用开放.

(3)安全平台中间件技术

安全平台中间件提供面向底层网络的南向接口

及面向外部调用的北向接口以实现网络能力开放.安

全平台中间件采用加解密、时间戳、身份认证、访问

控制等技术实现的安全开发组件,作为第三方应用

开展提供身份认证、数字签名、加解密和时间戳等服

务的安全基础平台的技术和规范.

(4)区块链智能合约

区块链智能合约是基于密码学技术的数字化合

同,是由事件驱动的、具有状态的、通过区块链共识,

根据预设条件自动执行特定的合约程序,对执行的

过程和结果可追踪、不可逆转.

1.2 相关标准及项目

(1)物联网:我国已经发布的涉及物联网技术

相关标准 107 项(国家标准 52 项,行业标准 13 项,

地方标准 34 项).其中,全国信息安全标准化技术委

员会发布的物联网安全方面的五项标准,2019 年 7

—————————————

作者简介:郭仲勇 (1973—),男,陕西安康人,郑州大学,高级工程师,主要从事信息安全、区块链、金融科技、物联网

安全研究,邮箱:1348606696@qq.com,电话:15638216399.

1�

月 1 日实施,给设备厂商、服务提供商、安全企业

等开展物联网相关工作提供了技术要求和参考规范;

我国主导的 ISO/IEC 30141:2018《物联网参考体系

结构》国际标准正式发布[4].

(2)5G 标准及项目:欧洲电信标准化协会

(European Telecommunication Standard Institute, ETSI)

发布了 3 份技术规范,分别涉及 MEC 术语、技术需

求及用例、MEC 框架与参考架构;3GPP 发起了 6 个

与 MEC 相关的技术报告;下一代移动通信网(Next

Generation Mobile Networks,NGMN)发布《NGMN

5G 白皮书》,在网络边缘需要引入一种智能节点;

中国通信标准化协会 (CCSA)在无线电技术工作委

员会启动了“面向应用的 LTE 无线网络技术研究”

研究项目,旨在研究面向业务的无线接入网(Service

oriented RAN,SoRAN)方案架构、SoRAN 应用于

需求、API 接口规范及对现有无线设备及网络的影

响;我国 2017 年立项国家科技重大专项《新一代宽

带无线移动通信网》[5].

(3)数字签名算法:SM2 和 SM9 数字签名算

法是我国 SM2 椭圆曲线密码算法标准和 SM9 标识

密码算法标准的重要组成部分,用于实现数字签名,

保障身份的真实性、数据的完整性和行为的不可否

认性等,是网络空间安全的核心技术和基础支撑;

2017 年国际标准化组织(International Organization

for Standardization,ISO)正式将 SM2、SM9 算法纳

入 ISO/IEC 14488-3 标准[6].

2 设计与实现

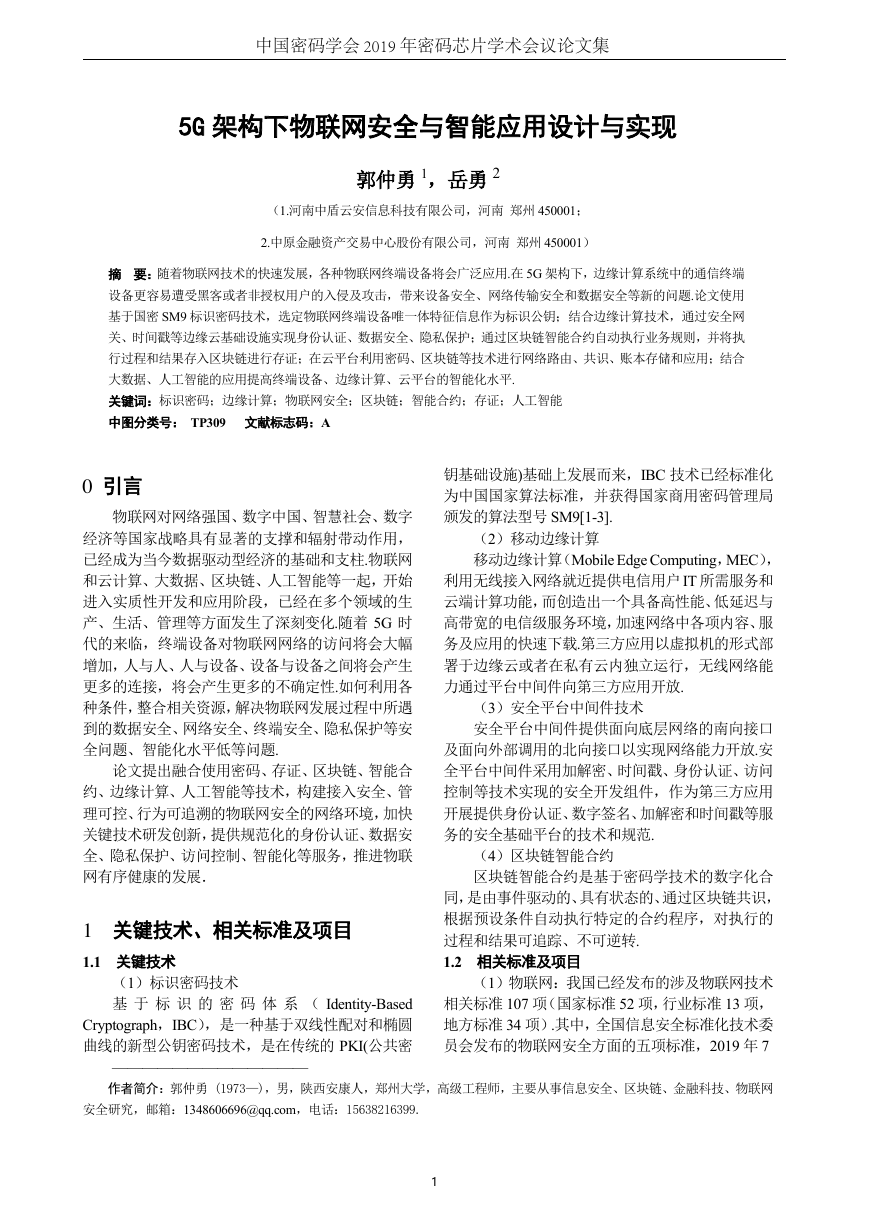

2.1 总体架构设计

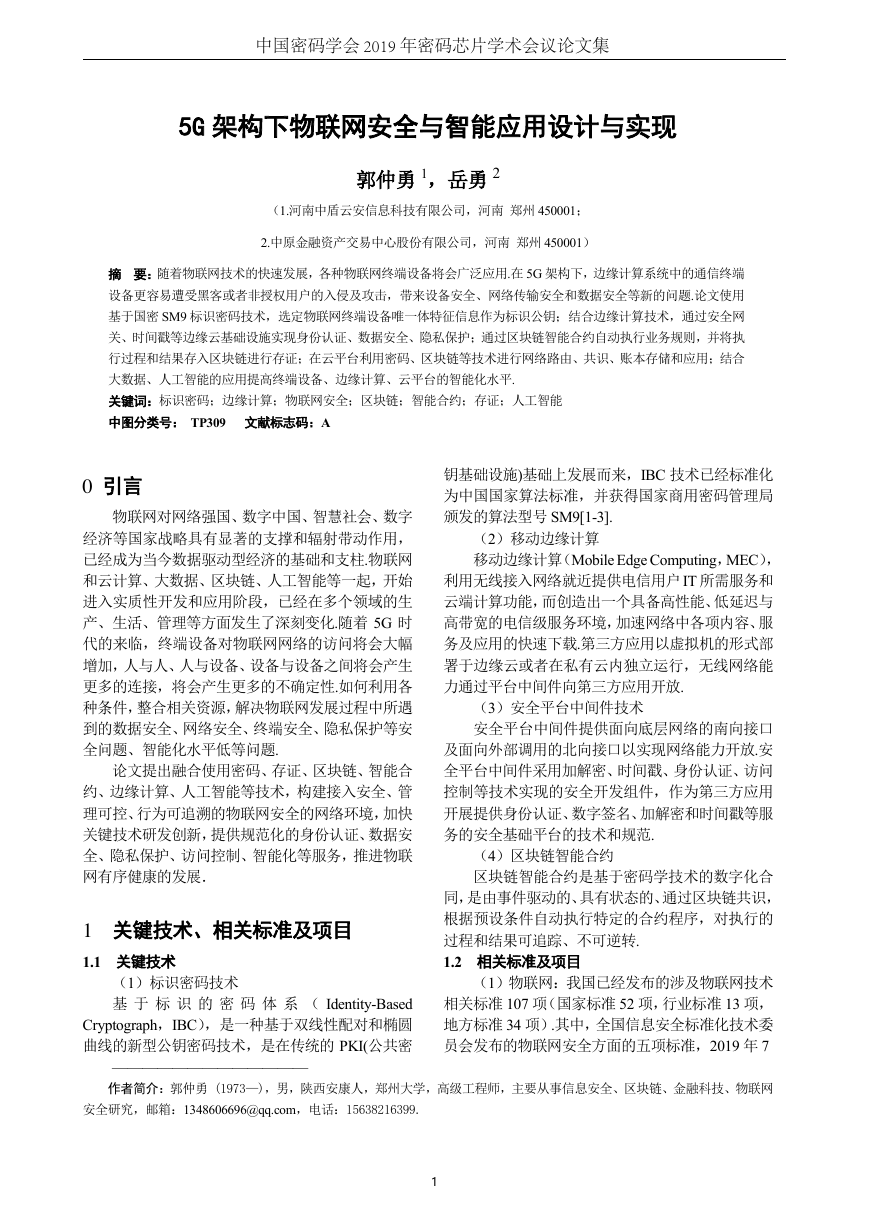

构建涵盖终端设备节点(移动电话、智能移动终端、

物联网汽车、视频监控等)、边缘计算设备节点、云

平台节点的联盟链,云平台外接外部数据源、人工智

能服务.

图 1 物联网物联网安全应用总体架构

Fig.1 Overall architecture of IoT security application

(1)通过设备指纹技术[7]为每一台终端设备(感

知终端和接入设备等)生成唯一身份识别码[8].利用

SM9 标识密码技术,将身份识别码作为公钥[9],将生

成的加密和签名私钥加密后存储在安全芯片中,安

全芯片嵌入终端设备中.

(2)搭建联盟链基础运行平台,包括搭建区块

链分布式网络、区块链运行管理系统、区块链运维监

管系统,搭建身份认证、时间戳等安全保障体系,以

及建设各项标准规范等,实现在 5G 架构下物联网安

全与智能应用[10-11].

(3)物联网生产的数据和外部数据源提供了大

数据基础,构建物联网大数据模型,实现物联网数据

安全的共享共通.

(4)物联网为人工智能提供算法或模型,人工

智能服务基于大数据做出决策,为物联网设备提供

边缘智能化服务[12-13]、网络安全[14]服务等.

(5)构建各类智能合约[15-16](如身份认证智能

合约、数据存证智能合约、人工智能的调用智能合约

以第三方验证智能合约等),并发布在云平台合约节

点.当终端设备身份识别通过后,根据请求信息执行

对应的智能合约,智能合约执行的过程上传至区块

链,完成相关数据的存证[17]、取证[18].

(6)通过 BaaS 服务实现对帐号的管理(如生

成新的用户账号、对用户权限的配置与管理、查询现

有的用户及其基本的系统登录记录等)、智能合约管

理、通道管理等.

2.2 技术实现

对标识密码申请、签发、下载存储,联盟链搭建,

边缘计算,区块链存证、人工智能等重要技术实现过

程进行说明.

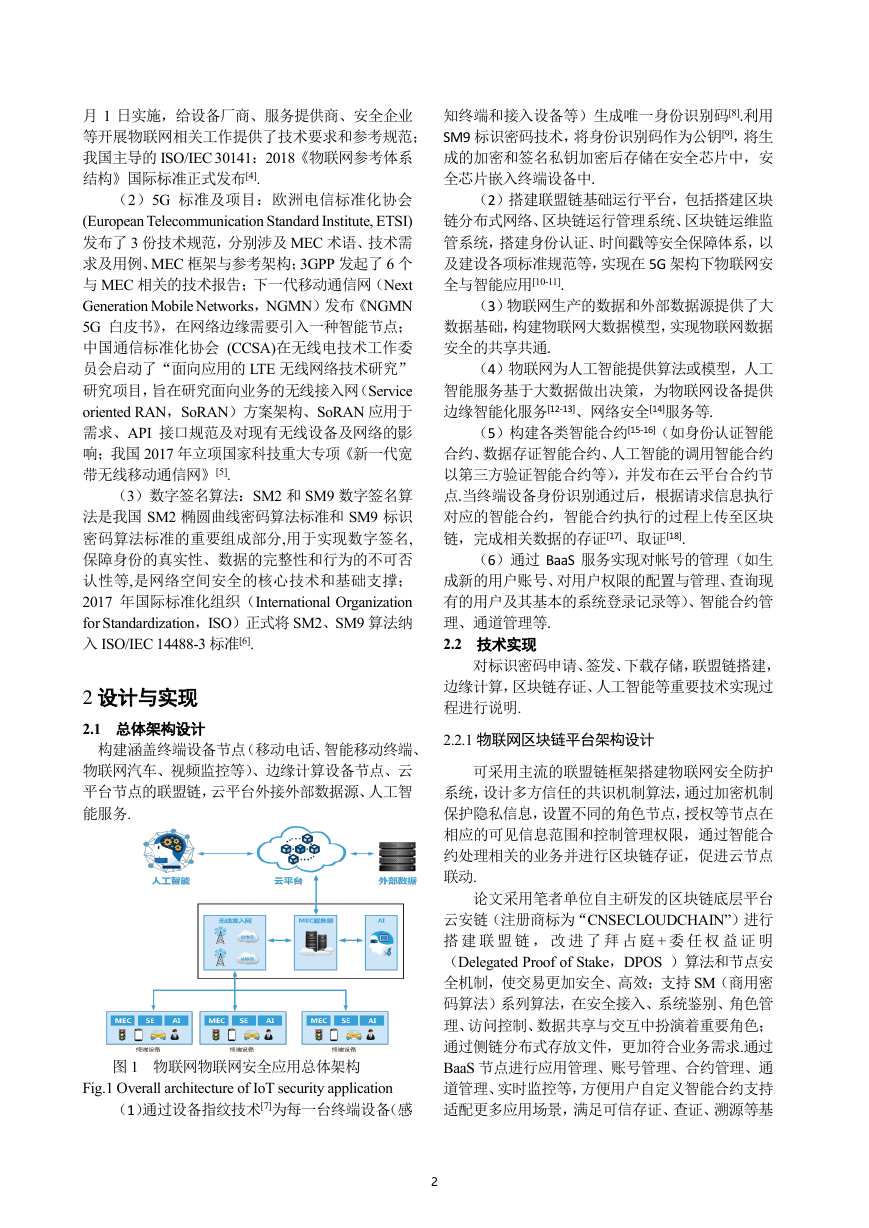

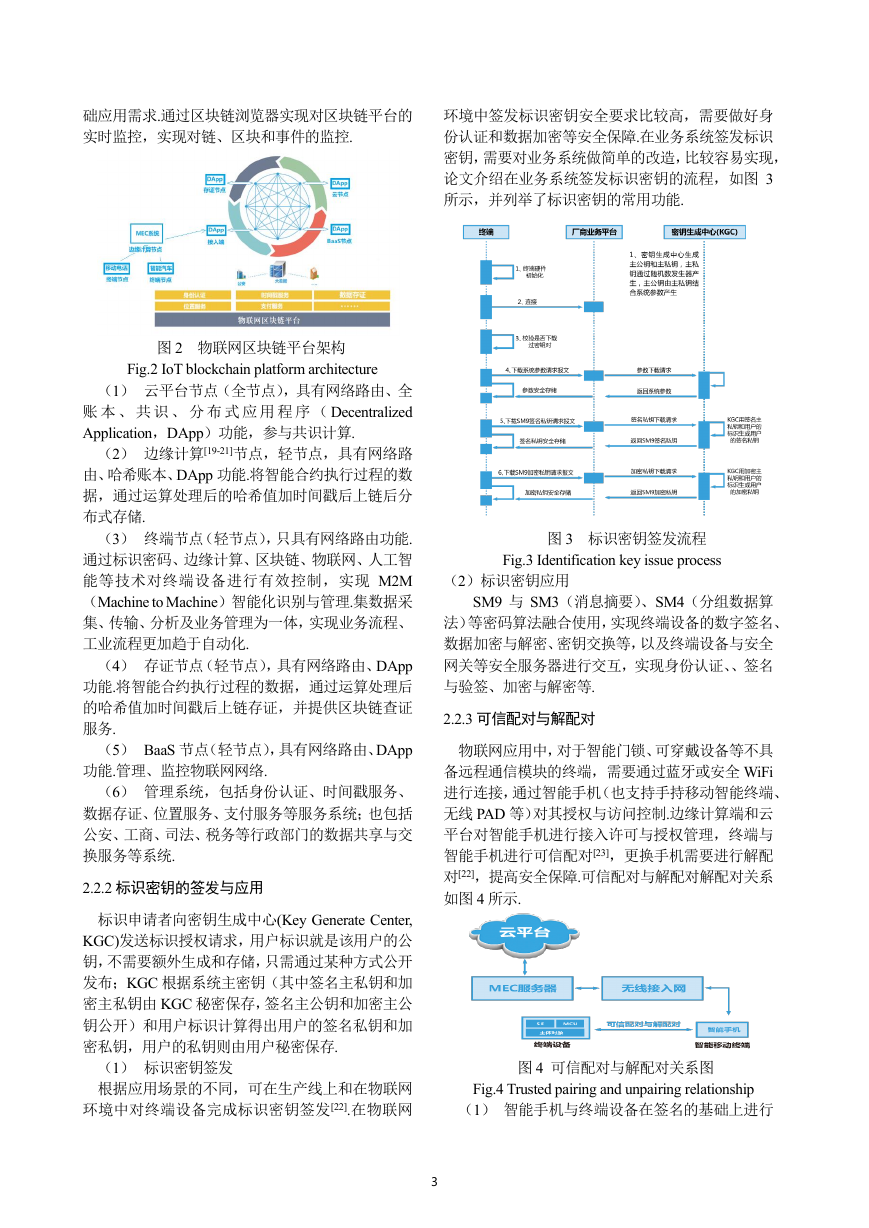

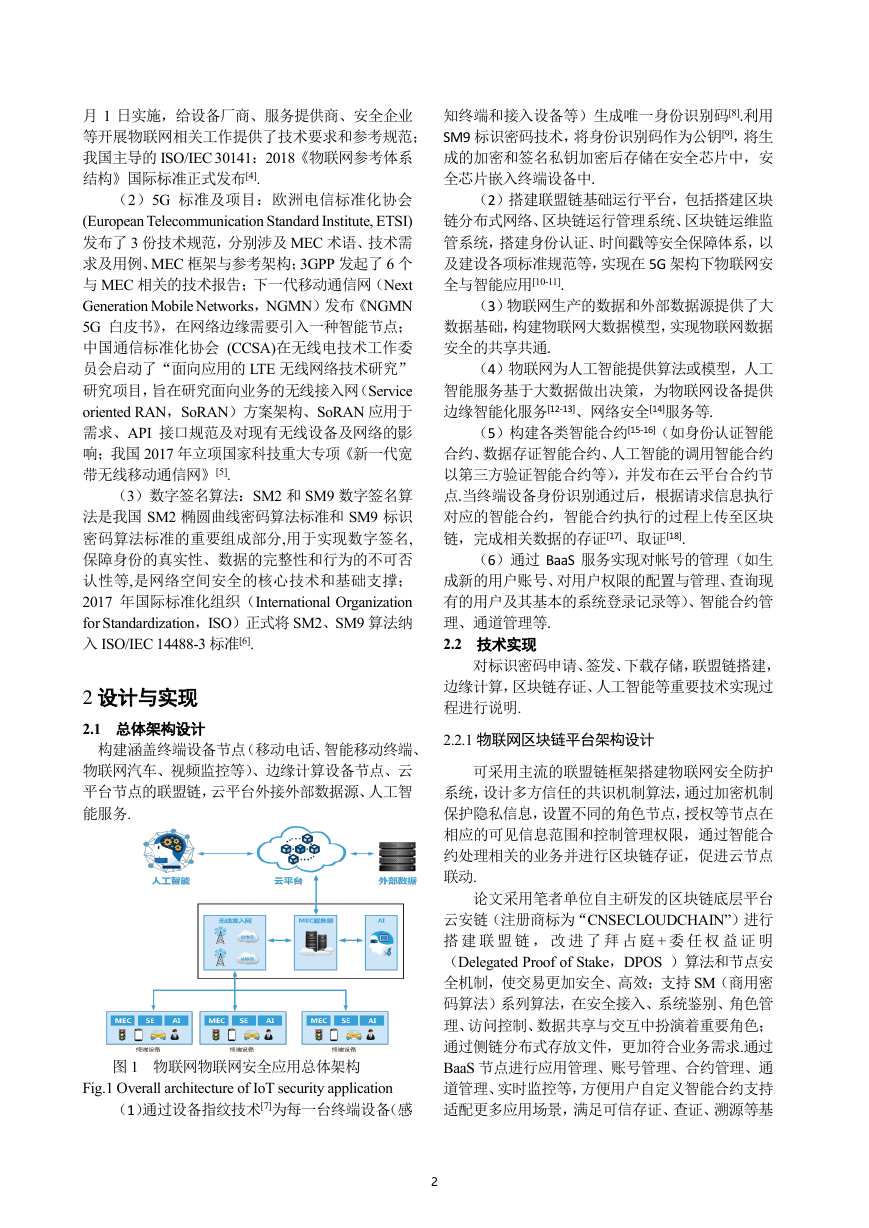

2.2.1 物联网区块链平台架构设计

可采用主流的联盟链框架搭建物联网安全防护

系统,设计多方信任的共识机制算法,通过加密机制

保护隐私信息,设置不同的角色节点,授权等节点在

相应的可见信息范围和控制管理权限,通过智能合

约处理相关的业务并进行区块链存证,促进云节点

联动.

论文采用笔者单位自主研发的区块链底层平台

云安链(注册商标为“CNSECLOUDCHAIN”)进行

搭 建 联 盟 链 , 改 进 了 拜 占 庭 + 委 任 权 益 证 明

(Delegated Proof of Stake,DPOS )算法和节点安

全机制,使交易更加安全、高效;支持 SM(商用密

码算法)系列算法,在安全接入、系统鉴别、角色管

理、访问控制、数据共享与交互中扮演着重要角色;

通过侧链分布式存放文件,更加符合业务需求.通过

BaaS 节点进行应用管理、账号管理、合约管理、通

道管理、实时监控等,方便用户自定义智能合约支持

适配更多应用场景,满足可信存证、查证、溯源等基

2�

础应用需求.通过区块链浏览器实现对区块链平台的

实时监控,实现对链、区块和事件的监控.

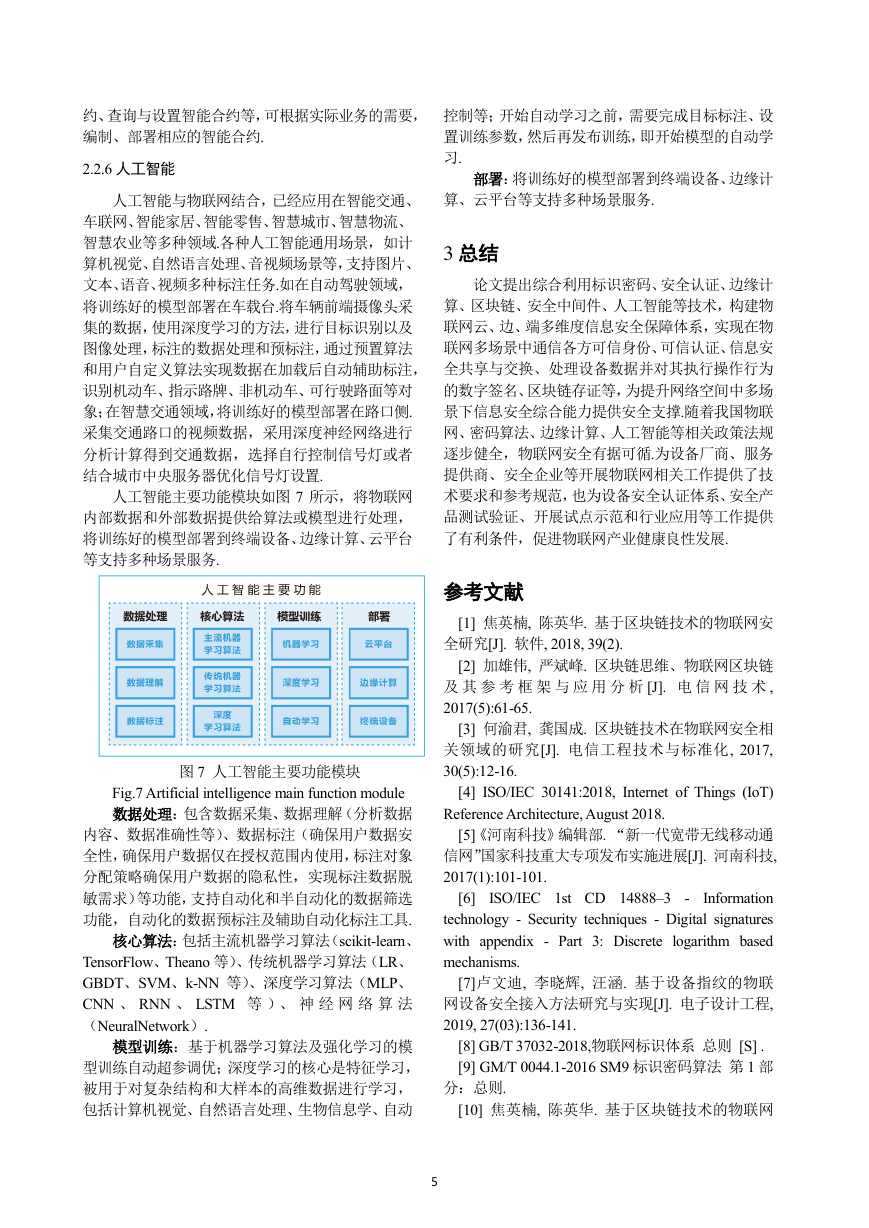

环境中签发标识密钥安全要求比较高,需要做好身

份认证和数据加密等安全保障.在业务系统签发标识

密钥,需要对业务系统做简单的改造,比较容易实现,

论文介绍在业务系统签发标识密钥的流程,如图 3

所示,并列举了标识密钥的常用功能.

图 2 物联网区块链平台架构

Fig.2 IoT blockchain platform architecture

(1) 云平台节点(全节点),具有网络路由、全

账 本 、 共 识 、 分 布 式 应 用 程 序 ( Decentralized

Application,DApp)功能,参与共识计算.

(2) 边缘计算[19-21]节点,轻节点,具有网络路

由、哈希账本、DApp 功能.将智能合约执行过程的数

据,通过运算处理后的哈希值加时间戳后上链后分

布式存储.

(3) 终端节点(轻节点),只具有网络路由功能.

通过标识密码、边缘计算、区块链、物联网、人工智

能等技术对终端设备进行有效控制,实现 M2M

(Machine to Machine)智能化识别与管理.集数据采

集、传输、分析及业务管理为一体,实现业务流程、

工业流程更加趋于自动化.

(4) 存证节点(轻节点),具有网络路由、DApp

功能.将智能合约执行过程的数据,通过运算处理后

的哈希值加时间戳后上链存证,并提供区块链查证

服务.

(5) BaaS 节点(轻节点),具有网络路由、DApp

功能.管理、监控物联网网络.

(6) 管理系统,包括身份认证、时间戳服务、

数据存证、位置服务、支付服务等服务系统;也包括

公安、工商、司法、税务等行政部门的数据共享与交

换服务等系统.

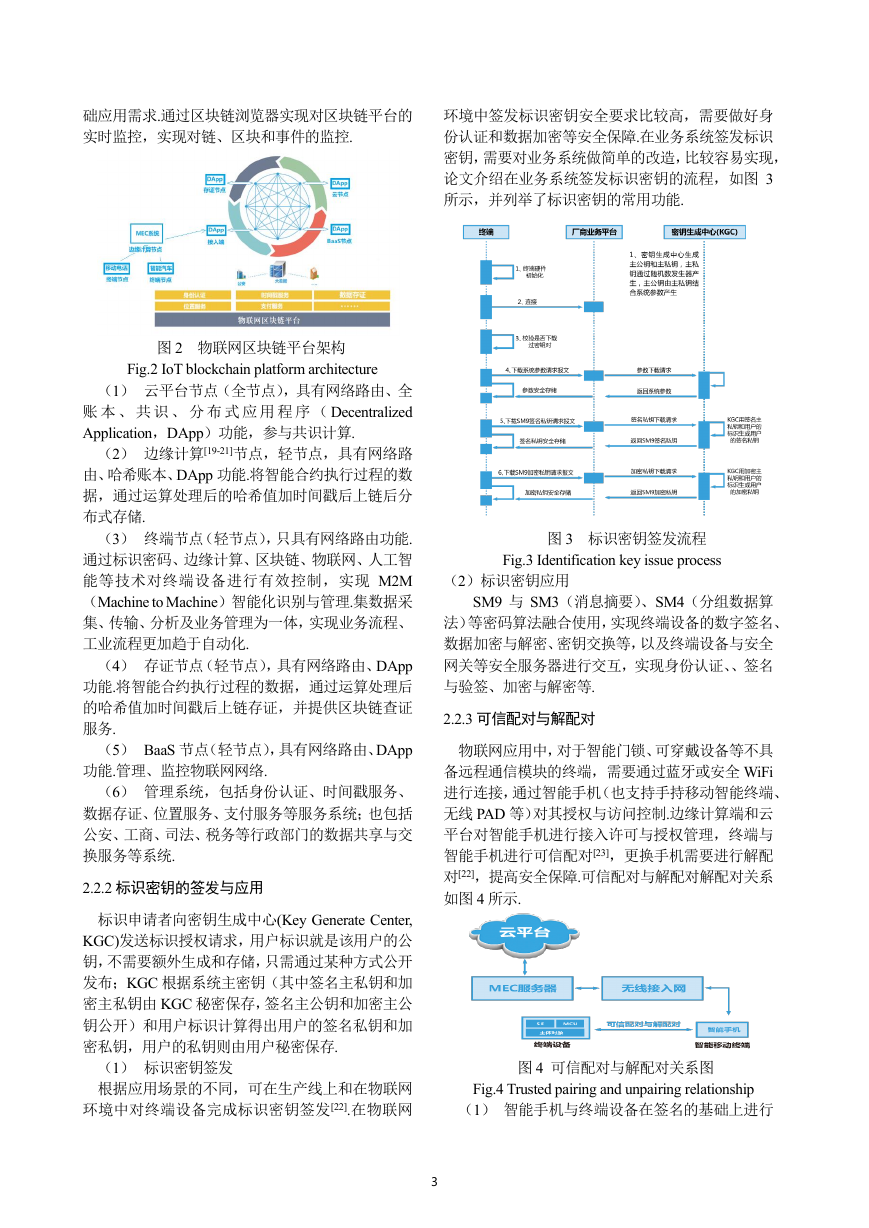

2.2.2 标识密钥的签发与应用

标识申请者向密钥生成中心(Key Generate Center,

KGC)发送标识授权请求,用户标识就是该用户的公

钥,不需要额外生成和存储,只需通过某种方式公开

发布;KGC 根据系统主密钥(其中签名主私钥和加

密主私钥由 KGC 秘密保存,签名主公钥和加密主公

钥公开)和用户标识计算得出用户的签名私钥和加

密私钥,用户的私钥则由用户秘密保存.

(1) 标识密钥签发

根据应用场景的不同,可在生产线上和在物联网

环境中对终端设备完成标识密钥签发[22].在物联网

图 3 标识密钥签发流程

Fig.3 Identification key issue process

(2)标识密钥应用

SM9 与 SM3(消息摘要)、SM4(分组数据算

法)等密码算法融合使用,实现终端设备的数字签名、

数据加密与解密、密钥交换等,以及终端设备与安全

网关等安全服务器进行交互,实现身份认证、、签名

与验签、加密与解密等.

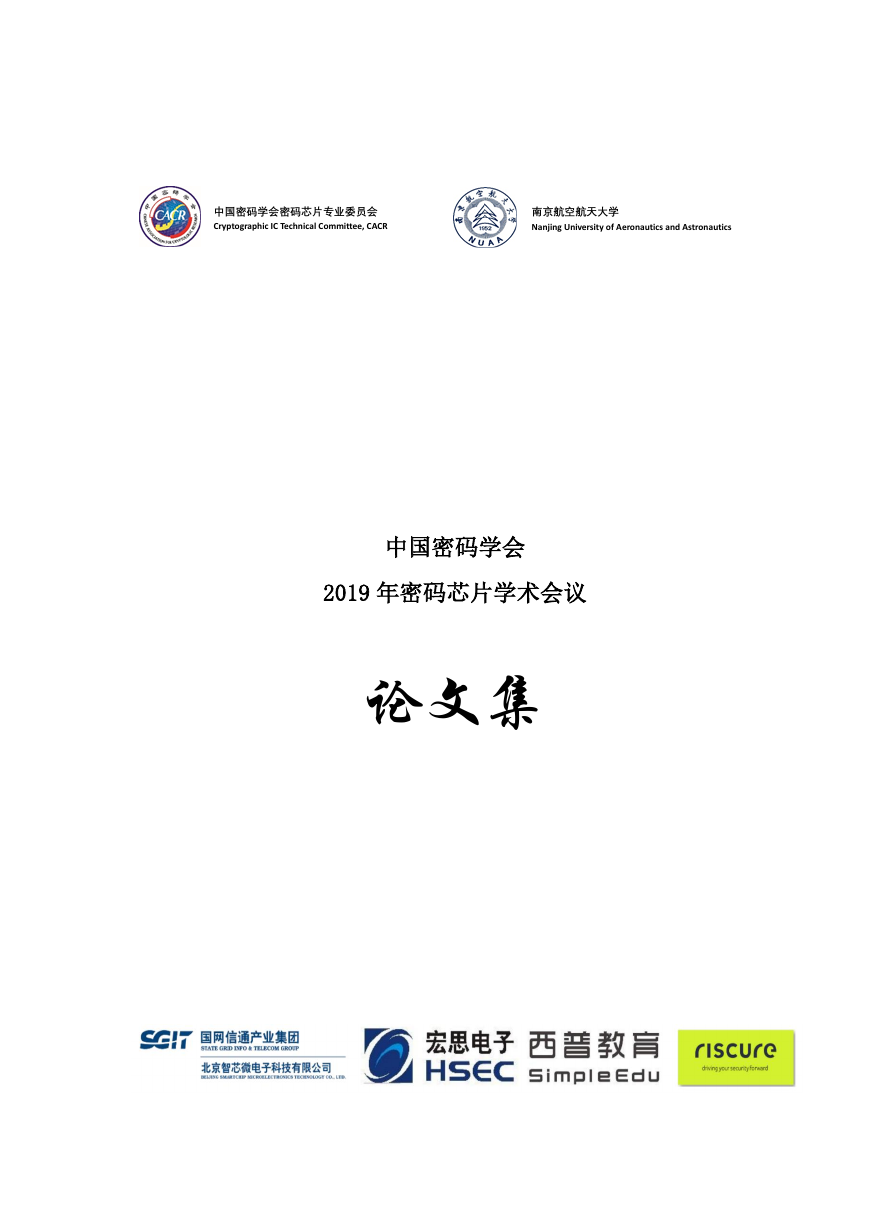

2.2.3 可信配对与解配对

物联网应用中,对于智能门锁、可穿戴设备等不具

备远程通信模块的终端,需要通过蓝牙或安全 WiFi

进行连接,通过智能手机(也支持手持移动智能终端、

无线 PAD 等)对其授权与访问控制.边缘计算端和云

平台对智能手机进行接入许可与授权管理,终端与

智能手机进行可信配对[23],更换手机需要进行解配

对[22],提高安全保障.可信配对与解配对解配对关系

如图 4 所示.

图 4 可信配对与解配对关系图

Fig.4 Trusted pairing and unpairing relationship

(1) 智能手机与终端设备在签名的基础上进行

3�

相互认证,建立信任关系,以完成在无信任关系下无

法完成的事务.

力调用请求.不同的平台中间件之间,也可通过北向

接口进行相互调用.

(2) 云平台业务系统绑定智能手机和终端设备

信息,授权智能手机操作终端设备的权限.

(3) 智能手机通过智能合约操作终端设备,并

将过程上链存证.

(4) 更换智能手机,解除智能手机与终端设备

配对,云平台业务系统解除绑定,并将过程上链存证.

2.2.4 边缘计算

论文主要遵循边缘计算能力开放子系统的架构

与相关开放式标准定义.能力开放子系统为平台中间

件提供安装、运行及管理等基本功能,支持第三方以

调用 API 的形式,通过平台中间件实现能力获

取.MEC 在无线接入网(Radio Access Network,RAN)

内提供 IT 服务环境、计算和存储功能,将安全网关、

时间戳服务器等作为以数据处理为主的计算行平台.

通过部署在能力开放子系统中的平台中间件提供的

API 实现身份认证、数字签名、数据安全、隐私保护

等服务.通过南向接口,平台中间件可根据调用请求

驱动无线接入设备、MEC 组件、认证网关、时间戳

服务器等完成设备操作.图 5 为边缘计算能力开放子

系统架构图.

(4)平台中间件.平台中间件提供面向底层网络的

南向接口及面向外部调用的北向接口以实现网络能

力开放.

(5)中间件管理器.通过内部控制接口连接平台管

理子系统,根据其提供的信息,对调用请求进行鉴权,

只有得到授权的请求才被允许得到进一步处理.中间

件管理器还对中间件监控功能,实现对平台中间件

的可控可管,保障用户用户及网络安全.

(6)平台管理子系统.包括 IT 资源的管理、能力

开放控制、路由策略控制以及支持计费功能

2.2.5 智能合约及区块链存证

通过将密码、边缘计算、区块链、智能合约、人

工智能、大数据等技术的融合应用,实现存证过程的

自动办理.操作过程记录在区块链上,数据信息可溯

源、可查证、不可篡改、不可抵赖,解决各方信任问

题.

论文以调用数据存证智能合约为例,实现区块

链存证业务的流程.终端设备用户登录云平台的业务

系统,首先终端设备与边缘计算服务器之间根据密

钥和标识密码算法完成相互的初始身份认证,通过

身份认证后,边缘计算节点根据终端设备用户请求

信息执行数据存证智能合约.边缘计算节点向云平台

区块链上发送请求(即智能合约,对智能合约进签名

并携带),云端受理业务数据处理节点会判断该请求,

如果需要调用人工智能服务,则通过人工智能接口

调用人工智能服务.人工智能将处理结果返回给业务

数据处理节点,业务数据处理节点将该处理结果通

过非对称加密数据点对点传输给边缘计算节点.智能

合约执行的过程上传至区块链,便于追溯.

图 5 边缘计算能力开放子系统架构

Fig.5 Edge computing capability open subsystem

architecture

(1)边缘云基础设施.提供包括计算、内存、存储

及网络资源在内的 IT 资源池.边缘云的 IT 资源相对

有限,可采用基于混合云方式的业务部署相关安全

产品.在收到来自终端用户的业务数据后,可通过向

能力开放子系统发起能力调用请求,获取身份验证

和加密通讯等,解决物联网系统中身份认证、数据安

全、传输安全、访问控制等多种安全问题,还可支持

语音、视频数据的保护.

(2)南向接口.通过南向接口,平台中间件可根据

调用请求驱动相关网元完成设备操作.

(3)北向接口.通过北向接口接受来自第三方的能

图 6 调用数据存证智能合约业务流程

Fig.6 Call data deposit smart contract business process

区块链内置基础功能的智能合约,如身份认证智

能合约、数据存证智能合约、人工智能的调用智能合

4�

约、查询与设置智能合约等,可根据实际业务的需要,

编制、部署相应的智能合约.

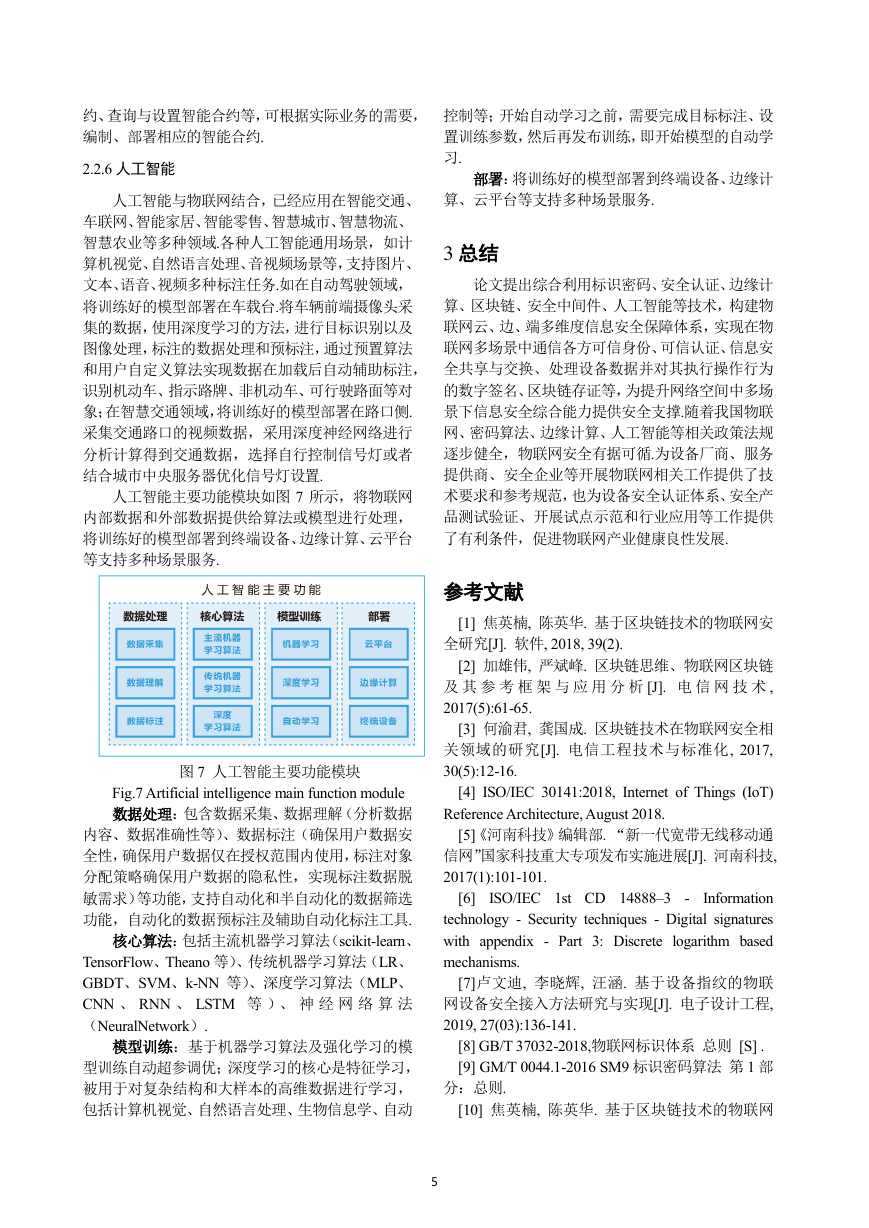

2.2.6 人工智能

人工智能与物联网结合,已经应用在智能交通、

车联网、智能家居、智能零售、智慧城市、智慧物流、

智慧农业等多种领域.各种人工智能通用场景,如计

算机视觉、自然语言处理、音视频场景等,支持图片、

文本、语音、视频多种标注任务.如在自动驾驶领域,

将训练好的模型部署在车载台.将车辆前端摄像头采

集的数据,使用深度学习的方法,进行目标识别以及

图像处理,标注的数据处理和预标注,通过预置算法

和用户自定义算法实现数据在加载后自动辅助标注,

识别机动车、指示路牌、非机动车、可行驶路面等对

象;在智慧交通领域,将训练好的模型部署在路口侧.

采集交通路口的视频数据,采用深度神经网络进行

分析计算得到交通数据,选择自行控制信号灯或者

结合城市中央服务器优化信号灯设置.

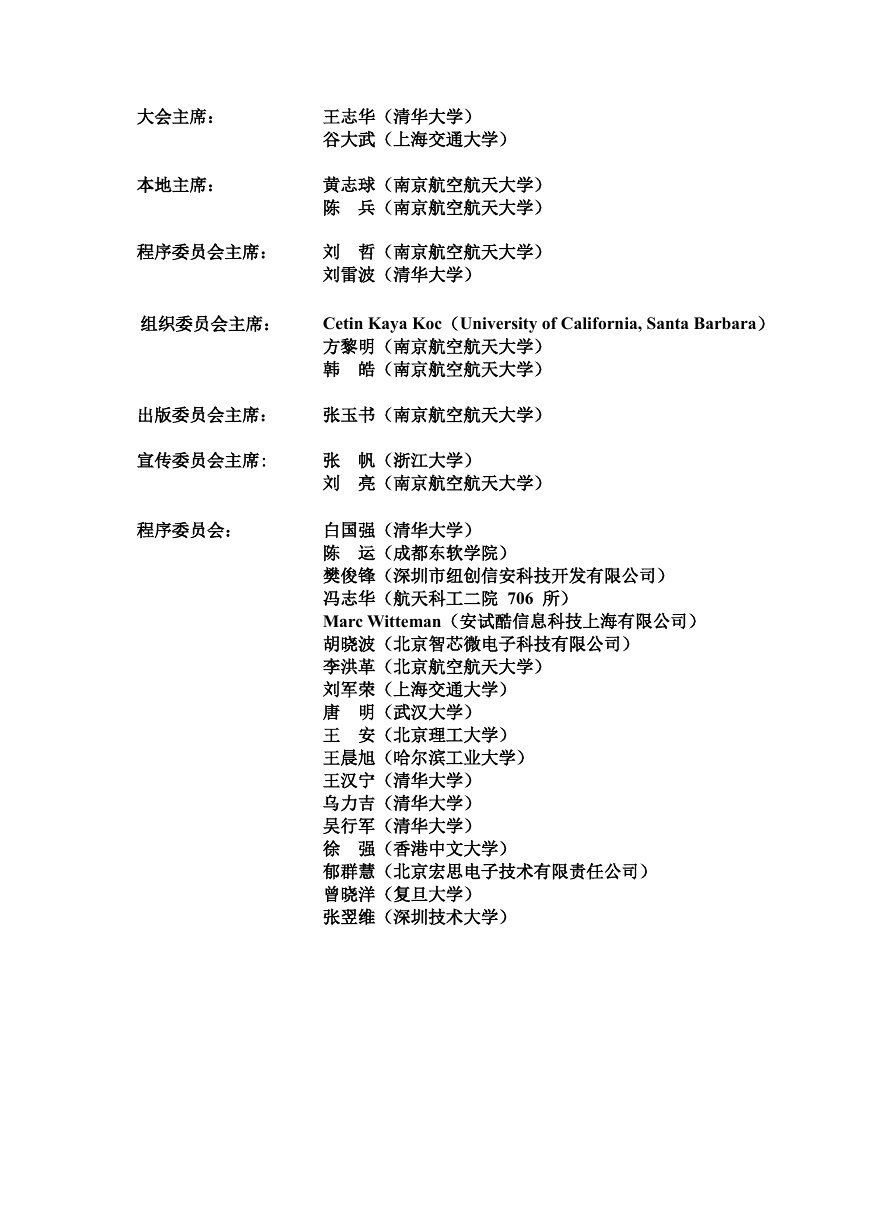

人工智能主要功能模块如图 7 所示,将物联网

内部数据和外部数据提供给算法或模型进行处理,

将训练好的模型部署到终端设备、边缘计算、云平台

等支持多种场景服务.

图 7 人工智能主要功能模块

Fig.7 Artificial intelligence main function module

数据处理:包含数据采集、数据理解(分析数据

内容、数据准确性等)、数据标注(确保用户数据安

全性,确保用户数据仅在授权范围内使用,标注对象

分配策略确保用户数据的隐私性,实现标注数据脱

敏需求)等功能,支持自动化和半自动化的数据筛选

功能,自动化的数据预标注及辅助自动化标注工具.

核心算法:包括主流机器学习算法(scikit-learn、

TensorFlow、Theano 等)、传统机器学习算法(LR、

GBDT、SVM、k-NN 等)、深度学习算法(MLP、

CNN 、 RNN 、 LSTM 等 )、 神 经 网 络 算 法

(NeuralNetwork).

模型训练:基于机器学习算法及强化学习的模

型训练自动超参调优;深度学习的核心是特征学习,

被用于对复杂结构和大样本的高维数据进行学习,

包括计算机视觉、自然语言处理、生物信息学、自动

控制等;开始自动学习之前,需要完成目标标注、设

置训练参数,然后再发布训练,即开始模型的自动学

习.

部署:将训练好的模型部署到终端设备、边缘计

算、云平台等支持多种场景服务.

3 总结

论文提出综合利用标识密码、安全认证、边缘计

算、区块链、安全中间件、人工智能等技术,构建物

联网云、边、端多维度信息安全保障体系,实现在物

联网多场景中通信各方可信身份、可信认证、信息安

全共享与交换、处理设备数据并对其执行操作行为

的数字签名、区块链存证等,为提升网络空间中多场

景下信息安全综合能力提供安全支撑.随着我国物联

网、密码算法、边缘计算、人工智能等相关政策法规

逐步健全,物联网安全有据可循.为设备厂商、服务

提供商、安全企业等开展物联网相关工作提供了技

术要求和参考规范,也为设备安全认证体系、安全产

品测试验证、开展试点示范和行业应用等工作提供

了有利条件,促进物联网产业健康良性发展.

参考文献

[1] 焦英楠, 陈英华. 基于区块链技术的物联网安

全研究[J]. 软件, 2018, 39(2).

[2] 加雄伟, 严斌峰. 区块链思维、物联网区块链

及 其 参 考 框 架 与 应 用 分 析 [J]. 电 信 网 技 术 ,

2017(5):61-65.

[3] 何渝君, 龚国成. 区块链技术在物联网安全相

关领域的研究[J]. 电信工程技术与标准化, 2017,

30(5):12-16.

[4] ISO/IEC 30141:2018, Internet of Things (IoT)

Reference Architecture, August 2018.

[5]《河南科技》编辑部. “新一代宽带无线移动通

信网”国家科技重大专项发布实施进展[J]. 河南科技,

2017(1):101-101.

[6] ISO/IEC 1st CD 14888–3 - Information

technology - Security techniques - Digital signatures

with appendix - Part 3: Discrete logarithm based

mechanisms.

[7]卢文迪, 李晓辉, 汪涵. 基于设备指纹的物联

网设备安全接入方法研究与实现[J]. 电子设计工程,

2019, 27(03):136-141.

[8] GB/T 37032-2018,物联网标识体系 总则 [S] .

[9] GM/T 0044.1-2016 SM9 标识密码算法 第 1 部

分:总则.

[10] 焦英楠, 陈英华. 基于区块链技术的物联网

5�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc