WAPI 产 业 联 盟

WAPI 白皮书

WAPI 产业联盟 秘书处

2007 年

《WAPI 白皮书》

WAPI 产业联盟

�

一、 前言:WAPI 的定位与价值

1、WAPI 是什么?

网络通信发展的永恒主题是使人们能自由获得网络资源,而安全性是保障实现这一目标

的关键要素和必要条件。安全性保障的缺失必然导致网络非法操作并继而影响上层通信内容

的安全。基于 IP 协议的通信网络向规模化、多样化方向发展,网络拓扑结构已不仅仅呈现

为传统的 C-S(客户端-服务器)模式,由终端到服务器的简单安全模型已无法满足网络发

展要求;大量网络承接节点的物理存在需要一种新的安全体系架构,以适应这种网络拓扑和

应用形态的变化。

WAPI(Wide Authentication and Privacy Infrastructure,普适鉴别和保密基础结构),技术

名称为基于对等访问控制的安全接入基础结构,是国内外首次提出的一种终端与网络对等

鉴别技术思想和框架方法,属原创技术,可普遍适用于无线、有线网络,能有效阻止不符合

安全条件的设备及访问进入网络。对我国网络基础设施的信息安全保障和产业良性发展、维

护消费者利益和打破垄断具有重大意义,也是我国建立自主安全接入技术体系的重要标志,

国内外影响广泛深远。作为网络安全的关键核心技术,它的推广应用将对各种网络、信息产

品产生积极影响,从客户端软硬件到交换机等网络基础结构,到后端软件等都在范围之内。

WAPI 安全架构具备广泛的适用性,并能够充分满足大规模商用化要求。WAPI 安全架

构不仅具有有效的安全鉴别机制、灵活的密钥管理技术,而且实现了整个基础网络的集中用

户管理,从而满足更多用户和更复杂的安全性要求。作为一种普遍适用型的安全架构体制,

WAPI 是一种广泛适用于 IP 网络接入控制的、支持 IP 网络承载层安全的可靠的体系架构,

为上层承载各种应用奠定了基础。

作为一种典型的宽带无线 IP 接入方式,无线局域网(WLAN)的迅猛发展及其存在的影响

其发展的安全瓶颈为 WAPI 安全架构提供了一个典型应用场景。WAPI 安全架构首先在

WLAN 中得到应用和发展的空间,它在 WLAN 中是基于公钥证书体制来实现的,无线局域

网鉴别和保密基础结构(WLAN Authentication and Privacy Infrastructure)即为这种安全架构在

无线中应用的完美体现。

随着 WAPI 解决包括 WLAN 在内的宽带无线 IP 产业在我国发展的安全瓶颈和消除信息

基础设施安全隐患,WAPI 架构会在更多网络形态内取得更广泛的应用。

2、WLAN 中的 WAPI

非法用户在接收到无线信号的任何地方都可以发起对公共无线局域网的攻击,无须授权

即可使用网络服务,这不仅会占用宝贵的无线信道资源,增加带宽费用,降低合法用户的服

务质量,并且别有用心的人还可以利用这一漏洞进入到局域网内部窃取机密。根据国际互联

网安全中心的统计数据,2003 年针对无线局域网的攻击已经占全球互联网络攻击事件总数

的 23%。并且在 2004 年上半年,随着无线局域网的进一步普及,有可能达到 2003 年全年

的无线局域网攻击事件的总和。这对于正在高速发展的中国计算机网络来说,的确是个重大

的安全隐患。众所周知,为了保持稳步快速的发展,每一个团体或个人在使用无线技术的时

候,首要考虑的是它的安全保密性。WLAN 传输协议很难保证在今后规模普及的时期无线

网络能够安全稳定地工作。

《WAPI 白皮书》第 2页总 28页

WAPI 产业联盟

�

无论是对于运营商公众无线局域网(PWLAN)还是高端市场的拓展,可靠、易用的安全

方案本身已经成为现阶段 WLAN 产业链关注的“热点”。无论是北电的 Contivity 还是 Baffalo

公司的一键式安全认证,亦或 CISCO 的 SWAN 整体安全策略,还是目前各厂商呼吁的有线

无线一体化安全防御策略,可靠的安全方案本身就已经构成 WLAN 解决方案差异化竞争力

的头等要素。

虽然包括 Linksys、D-link 等设备厂商以及 Broadcom 这样的上游芯片厂商都推出了各自

的 WLAN 安全方案,但是这些安全方案之间的兼容性普遍存在问题,这也是 Wi-Fi 联盟没

有解决的一个关键问题。例如,针对 WLAN 国际标准安全方案需要手动密钥管理的复杂性,

Broadcom 公司开发了一种更加易用的密钥设置软件方案 SecureEZSetup,却只有其 OEM 伙

伴 Belkin 宣布支持。正如 CNN 一位 IT 专栏作家所说:“不启用安全的时候,一切 OK,当

启用安全的时候,麻烦接踵而来。”

事实上,中国 WLAN 市场经过两年多的发展,目前已经进入一个比较务实的,讲究满足

商用需求与回报的、可运营可盈利的市场阶段。但是,无论是在运营商还是企业、行业市场,

安全问题是导致 WLAN 市场无法拓展企业、行业高端客户的第一道屏障。正如信息产业部

无线电管理局副局长刘岩最近指出:“我国建设 2.4GHz 频段的 WLAN 网络较多,但盈利状

况不尽如人意。这主要是由于 WLAN 技术自身的漫游、计费、管理、认证等能力不足,限

制了其大规模应用。”除“计费”外,“漫游、管理、认证”无不与 WLAN 安全方案息息相

关。刘岩还指出运营商的公共无线局域网络应当多注意在拓展高端消费者的同时,注意企业

用户的开发。

缺乏深入的应用是 WLAN 在企业市场乏力的根本原因,但问题是,如果总是有 70%以

上的 CIO 对 WLAN 安全问题惴惴不安,何谈深入应用。目前国外很多较早部署 WLAN 的

公司和校园,底线基本都是采取有线无线局域网的隔离方式保证信息安全。国内在企业总部

率先部署 WLAN 的公司多为外企,只要稍作打听,你就会发现,这些公司也大多在有线、

无线网之间采取了物理隔离等严厉手段。这使得 WLAN 信息处理效率和应用扩展上的优势

被极大削弱,“安全保发展”的现实意义在这里得到佐证。

2004 年以来,中国乃至全球 WLAN 市场结构和利润空间的低迷,除却新技术标准发展

对投资者信心的影响外,国际标准安全方案差劲的易用性和安全性能,以及各厂商补救方案

的兼容性问题都是 WLAN 本身迟迟不能切入高端用户市场,进而导致产业结构升级困难的

根本原因。例如,美国政府要求所有部门采用的无线设备必须符合联邦信息处理标准

FIPS140-1,2,但 WLAN 国际标准中的 WEP 算法并不符合 FIPS 标准,同时自身也存在“根

本性的、系统性的缺陷”,这样的 WLAN 安全性能如何能够在对安全要求较高的政府和行业

市场得到认可?

不幸的是这些问题似乎并不能随着 IEEE 802.11i 的晚产迎刃而解,相反,正如 Intel 的

Jesse Walker 的一句名言:“真正好的标准是大家都讨厌的标准。”由于有 WAPI 参照,11i

在中国市场不再像预期的那样君临天下,而是要面临高端用户的选择。甚至在 WAPI 强制认

证的日期敲定之前,IEEE802.11i 的产品认证进度目前也是大大落后于 WAPI 的。如果 11i

在进入市场时间、易用性、升级成本、安全性、兼容性、技术开发难度、各方利益协调等方

面陷入泥潭,它将首先在中国 WLAN 市场接受 WAPI 的强有力挑战。

以下,本白皮书将就 WAPI 在企业、行业、政府以及最终用户市场部署的优势以及安全

WLAN 方案中涉及的最新技术标准、解决方案从用户价值的角度进行深入分析,力求为用

《WAPI 白皮书》第 3页总 28页

WAPI 产业联盟

�

户选择合理的 WLAN 安全方案提供参考依据。

二、谁为无线而生:WLAN 市场主流安全解决方案分析

随着 WLAN 的迅速发展,其安全问题日益受到人们的关注。WLAN 中的数据通过射频

无线电传输,这对于恶意的攻击者实施窃听是十分有利的。与有线网络相比较,WLAN 难

以采用物理手段的控制措施,因此保护 WLAN 的安全难度要远大于保护有线网络。人们已

经认识到必须专门为 WLAN 设计安全防护机制,以保护在 WLAN 中传输数据的机密性、完

整性和不可否认性,同时对请求接入 WLAN 的用户进行身份认证和访问控制。

密码技术是保护信息安全的主要手段之一,它是结合数学、计算机、通信与电子等多学

科的交叉学科,密码算法不仅有加解密功能,还具有数字签名、身份验证等功能。在 WLAN

这种对操作的实时性和安全性要求都很高的环境下,如何选取合适的加密、消息杂凑算法,

如何快速准确地认证用户和管理访问权限,如何在为安全付出的开销和系统的效率之间找到

最佳的平衡点,是 WLAN 安全解决方案所面对的主要问题。

基于 WEP+静态密钥管理的安全机制已不能适应目前的安全需求,在提高无线网络

安全方面,各国和各个公司均作了很大努力。IEEE 的 IEEE802.11i 工作组定义了新的

安 全体 系—RSNA(Robust Security Network Association) , 它分 为 两个 阶段 WPAv1 和

WAPv2 与 生 产 厂 商 Wi-Fi 联 盟 共 同 推 荐 ; 在 我 国 , 无 线 局 域 网 国 家 标 准 GB

15629.11-2003 中提出了更为成熟的 WAPI(无线局域网鉴别和保密基础结构)机制来实

现无线局域网的安全。

本白皮书中我们对这些安全机制进行讨论。

中国电子科技集团公司第七研究所 李进良教授:在国内外,因此出现的安全问

题屡见不鲜,并导致很多安全纠纷。据统计,不愿采用 WLAN 的理由中,安全问题高

居第一位,达 40%以上,已经成为阻碍 WLAN 进入信息化应用领域的最大障碍。现有

的安全机制由于不能提供足够安全的基础建设模块,让解决 WLAN 安全成本的负担转

移到整个 WLAN 价值链上的产品制造厂商、系统集成商和用户,使市场上产生了多种

安全安装解决方案,而最终用户为此不断付出更多的安全成本。Wi-Fi 标准为此采用了

WEP、WPA、VPN、802.11x、IEEE802.11i 等方式试图保证 WLAN 安全,但它们只是

将有线局域网安全机理通过技术转接到 WLAN 上,应用到无线电环境在技术上很容易

被破译。

WEP Wired Equivalent Privacy 有线等效加密

这是无线局域网 IEEE 802.11 标准最初使用的安全协议。其认证机制是对客户机硬件进

行单向认证,采用开放式系统认证与共享式密钥认证算法,认证简单,易于伪造。其加

密机制是 64 位 WEP 流加密算法,静态密钥,安全强度低。

遗憾的是目前 IEEE 802.11 标准中的 WEP 安全解决方案,在 15 分钟内就可被攻破,

已被广泛证实不安全。在日本,西屋百货公司基于 WLAN 的移动 POS 机因为泄漏消费

者隐私,致使大量客户的信用卡资料被黑客窃取;在韩国,许多准备部署 WLAN 的公

司发现一些公司员工已经私自安装了 WLAN 接入点设备,使得公司针对有线互联网设

计的安全方案形同虚设;在美国,负责研究核武器以及其他国家防御技术的 Lawrence

Livermore 国家实验室关闭了已有的两个无线计算机网络并宣布禁止使用无线局域网,

原因在于这些系统中存在的安全隐患容易遭受到黑客的攻击而丢失机密信息;在英国,

年轻的黑客驾车沿街扫描(war driving)周围建筑物中的无线局域网信号,随手截取保

密信息,无线局域网黑客文化已经略具雏形;在雅典,国际奥委会已经正式宣布 Wi-Fi

《WAPI 白皮书》第 4页总 28页

WAPI 产业联盟

�

网络将无缘 2004 年奥运会...... 凡此等等,不一而足。在无线局域网产业迅猛发展的同

时,其所面临的安全瓶颈也日益突出,并已成为制约该产业进一步发展的主要障碍。

随着 WLAN 产业成为移动计算主流的方式,当涉及到个人的方方面面的时候,目前这

些苗头、个案将成为群体爆发的严重社会现象。目前美国法律界已经开始讨论 WLAN

安全标准导致的第三方问题,根据国际很多专家的分析百分之七十以上的人,对无线安

全问题是忽视的。在具体使用 WLAN 产品上,对安全性的需求,不像企业级用户那么

重视。即使在个人消费市场,美国相关的由于国际安全标准漏洞产生的法律问题,已经

提到议事日程。比如一个邻居或者一个陌生人在马路边的咖啡屋使用你家里没有健全的

安全措施的 AP,去下载儿童色情片或者进行了银行抢劫,在美国大部分的法律工作者

认为,不采用安全措施的 AP 用户也要承担相关的法律责任。更为严重的是,目前破解

Wi-Fi 安全标准的黑客工具很成熟,也很容易被一般用户得到使用,这将会导致更为严

重的安全问题。

WPA Wi-Fi Protected Access,Wi-Fi 保护访问

IEEE 为了缓解来自产业和最终用户的压力,于 2002 年匆忙推出了 IEEE802.11i 标准的

过渡方案——WPA,这是一种对 WEP 改进的安全技术,增强了 802.11 的安全性,作为

过渡标准,在 IEEE802.11i 生效后将自动废止。WPA 技术核心仍然和 WEP 技术相同,

因为 WPA 是基于目前 Wi-Fi 标准中 WEP 安全标准的 RC4 算法,有先天的缺陷,换汤

不换药。它们的区别在于在通信的过程中不断地变更 WEP 密钥,变换的频度以假设目

前的计算技术无法将 WEP 密钥计算出来为依据。但是对称加密的不足在于 AP 和工作

站使用相同密钥,包括变更密钥在内的信息会在相同的简单加密数据包中传输,黑客只

要监听到足够的数据包,借助更强大的计算设备,同样可以破解网络。

从 2003 年 2 月 Wi-Fi 联盟开始 WPA 认证,4 月认证首批 WPA 的新产品,经过 6 个月

的认证过渡阶段,已于 8 月开始强制执行 WPA 标准。待正式出台 IEEE802.11i 标准之

后,WPA 的版本将升级为 WPA2,WPA 将作为强制项目,WPA2 则作为可选项目,同

时进行认证,再统一到 WPA2 认证上来。

但一个严峻的现实是,WPA 为了向前兼容有着安全缺陷的标准,并没有根治安全隐患,

最近暴露出严重的安全缺陷。另一个让最终用户关心的问题是,WPA 标准实施以来,

通过认证的产品不到市场总量的 20%,对于遵循木桶效应的信息安全原理来说,WPA

对 WLAN 安全现状的缓解非常有限,而且 WPA 并不是完善的解决方案,很多 WLAN

设备厂商对此过渡方案颇有怨言,并表示希望直接向 IEEE802.11i 升级。

IEEE802.11i(WPA2)、WPA 及其关系

IEEE802.11i 是一个具有以下安全特性的 BSS/ESS:

基于802.1x的、对于AP和STA的双向增强认证机制;

具有密钥管理算法;

动态的会话密钥;

加强的加密算法AES或TKIP,其中必须实现基于AES的CCMP;

支持快速漫游和预认证;

《WAPI 白皮书》第 5页总 28页

WAPI 产业联盟

�

支持IBSS。

由于 IEEE802.11i 推出时间过晚,而目前的 802.11 无线局域网的安全问题已经非常严重,于

是生产厂商 Wi-Fi 联盟提出 WPA 体系来暂时替代 RSNA,它不是 IEEE 标准,但却是由 IEEE

IEEE802.11i 草案中的稳定部分构成的。Wi-Fi 联盟要求兼容 WPA 的设备能够在 IEEE802.11i

获批准后升级至与 IEEE802.11i 兼容,它具有以下属性:

基于802.1x的、对于AP和STA的双向增强认证机制;

具有密钥管理算法;

动态的会话密钥;

加强的加密算法TKIP。

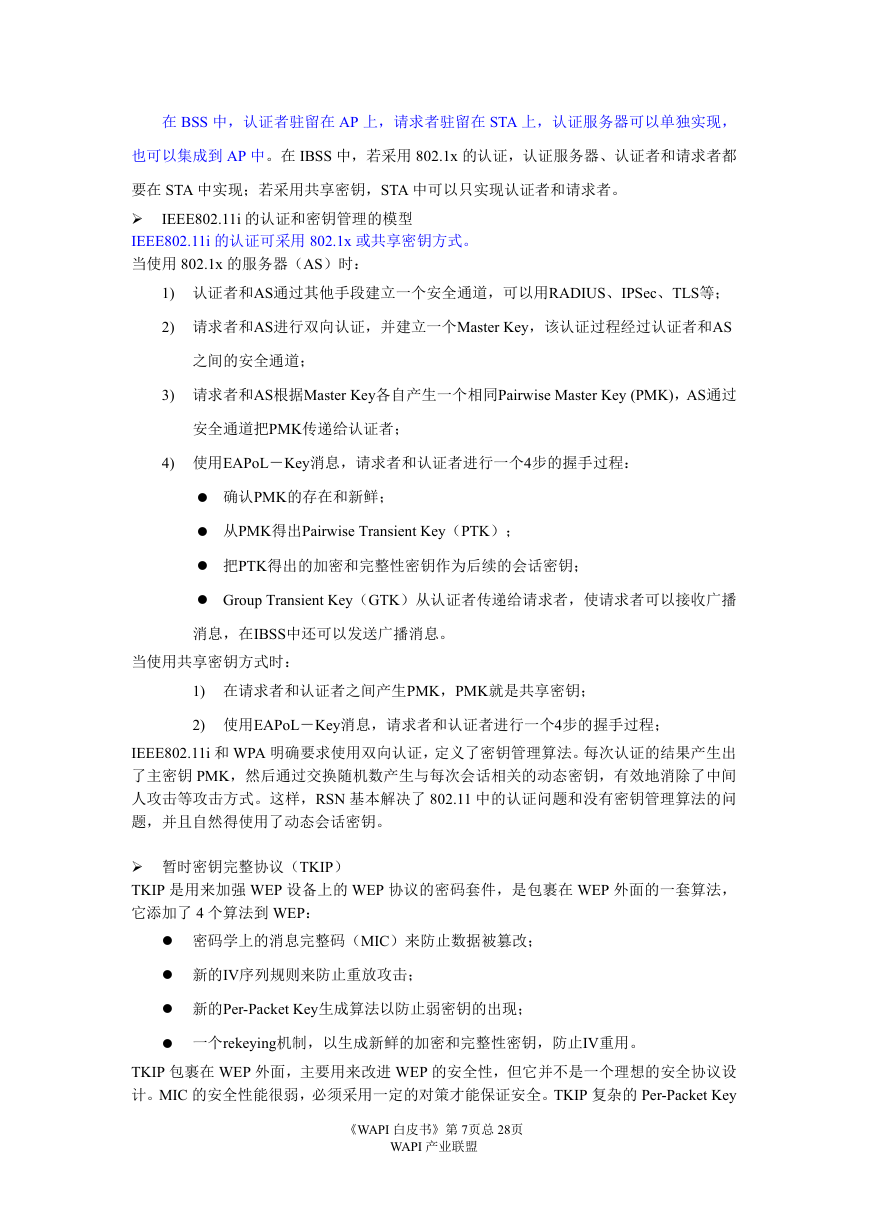

图 1 给出了 IEEE802.11i 和 WPA 的关系。

图 1

IEEE802.11i 和 WPA 的关系

IEEE802.11i 的认证机制

IEEE802.1x 2001 定义了基于 Extensible Authentication Protocol (EAP)

的框架[6]。

请求者和认证服务器之间通过 EAP 协议进行认证,EAP 协议包中封装认证数据,请求者和

认证者之间采用 EAPoL 协议把 EAP 包封装在 LAN 上。认证者将 EAP 协议数据封装到其他

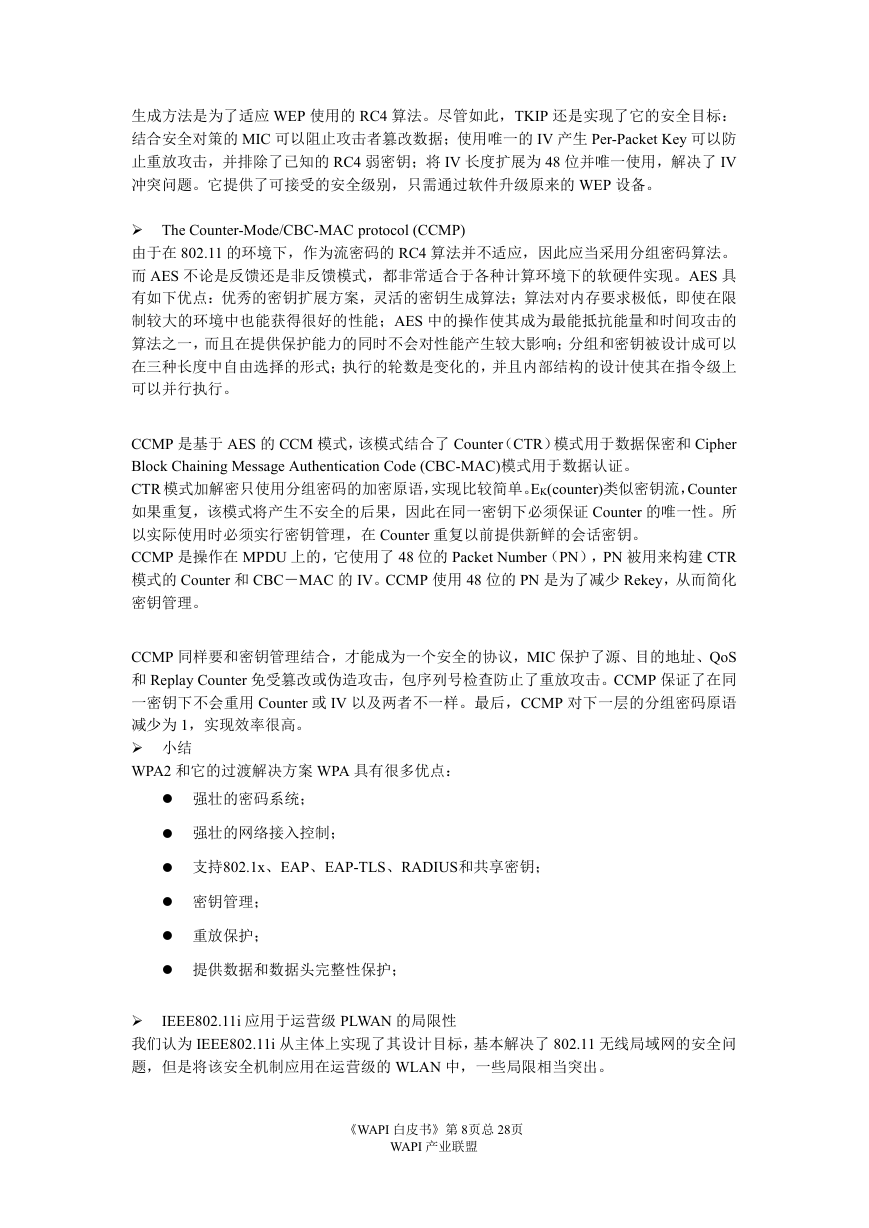

高层协议中,如 RADIUS,以便 EAP 协议穿越复杂的网络到达认证服务器。其结构见图 2:

over LANs,即 EAPoL

图 2

802.1x 认证结构

《WAPI 白皮书》第 6页总 28页

WAPI 产业联盟

�

在 BSS 中,认证者驻留在 AP 上,请求者驻留在 STA 上,认证服务器可以单独实现,

也可以集成到 AP 中。在 IBSS 中,若采用 802.1x 的认证,认证服务器、认证者和请求者都

要在 STA 中实现;若采用共享密钥,STA 中可以只实现认证者和请求者。

IEEE802.11i 的认证和密钥管理的模型

IEEE802.11i 的认证可采用 802.1x 或共享密钥方式。

当使用 802.1x 的服务器(AS)时:

1) 认证者和AS通过其他手段建立一个安全通道,可以用RADIUS、IPSec、TLS等;

2) 请求者和AS进行双向认证,并建立一个Master Key,该认证过程经过认证者和AS

之间的安全通道;

3) 请求者和AS根据Master Key各自产生一个相同Pairwise Master Key (PMK),AS通过

安全通道把PMK传递给认证者;

4) 使用EAPoL-Key消息,请求者和认证者进行一个4步的握手过程:

确认PMK的存在和新鲜;

从PMK得出Pairwise Transient Key(PTK);

把PTK得出的加密和完整性密钥作为后续的会话密钥;

Group Transient Key(GTK)从认证者传递给请求者,使请求者可以接收广播

消息,在IBSS中还可以发送广播消息。

当使用共享密钥方式时:

1) 在请求者和认证者之间产生PMK,PMK就是共享密钥;

2) 使用EAPoL-Key消息,请求者和认证者进行一个4步的握手过程;

IEEE802.11i 和 WPA 明确要求使用双向认证,定义了密钥管理算法。每次认证的结果产生出

了主密钥 PMK,然后通过交换随机数产生与每次会话相关的动态密钥,有效地消除了中间

人攻击等攻击方式。这样,RSN 基本解决了 802.11 中的认证问题和没有密钥管理算法的问

题,并且自然得使用了动态会话密钥。

暂时密钥完整协议(TKIP)

TKIP 是用来加强 WEP 设备上的 WEP 协议的密码套件,是包裹在 WEP 外面的一套算法,

它添加了 4 个算法到 WEP:

密码学上的消息完整码(MIC)来防止数据被篡改;

新的IV序列规则来防止重放攻击;

新的Per-Packet Key生成算法以防止弱密钥的出现;

一个rekeying机制,以生成新鲜的加密和完整性密钥,防止IV重用。

TKIP 包裹在 WEP 外面,主要用来改进 WEP 的安全性,但它并不是一个理想的安全协议设

计。MIC 的安全性能很弱,必须采用一定的对策才能保证安全。TKIP 复杂的 Per-Packet Key

《WAPI 白皮书》第 7页总 28页

WAPI 产业联盟

�

生成方法是为了适应 WEP 使用的 RC4 算法。尽管如此,TKIP 还是实现了它的安全目标:

结合安全对策的 MIC 可以阻止攻击者篡改数据;使用唯一的 IV 产生 Per-Packet Key 可以防

止重放攻击,并排除了已知的 RC4 弱密钥;将 IV 长度扩展为 48 位并唯一使用,解决了 IV

冲突问题。它提供了可接受的安全级别,只需通过软件升级原来的 WEP 设备。

The Counter-Mode/CBC-MAC protocol (CCMP)

由于在 802.11 的环境下,作为流密码的 RC4 算法并不适应,因此应当采用分组密码算法。

而 AES 不论是反馈还是非反馈模式,都非常适合于各种计算环境下的软硬件实现。AES 具

有如下优点:优秀的密钥扩展方案,灵活的密钥生成算法;算法对内存要求极低,即使在限

制较大的环境中也能获得很好的性能;AES 中的操作使其成为最能抵抗能量和时间攻击的

算法之一,而且在提供保护能力的同时不会对性能产生较大影响;分组和密钥被设计成可以

在三种长度中自由选择的形式;执行的轮数是变化的,并且内部结构的设计使其在指令级上

可以并行执行。

CCMP 是基于 AES 的 CCM 模式,该模式结合了 Counter(CTR)模式用于数据保密和 Cipher

Block Chaining Message Authentication Code (CBC-MAC)模式用于数据认证。

CTR 模式加解密只使用分组密码的加密原语,实现比较简单。EK(counter)类似密钥流,Counter

如果重复,该模式将产生不安全的后果,因此在同一密钥下必须保证 Counter 的唯一性。所

以实际使用时必须实行密钥管理,在 Counter 重复以前提供新鲜的会话密钥。

CCMP 是操作在 MPDU 上的,它使用了 48 位的 Packet Number(PN),PN 被用来构建 CTR

模式的 Counter 和 CBC-MAC 的 IV。CCMP 使用 48 位的 PN 是为了减少 Rekey,从而简化

密钥管理。

CCMP 同样要和密钥管理结合,才能成为一个安全的协议,MIC 保护了源、目的地址、QoS

和 Replay Counter 免受篡改或伪造攻击,包序列号检查防止了重放攻击。CCMP 保证了在同

一密钥下不会重用 Counter 或 IV 以及两者不一样。最后,CCMP 对下一层的分组密码原语

减少为 1,实现效率很高。

小结

WPA2 和它的过渡解决方案 WPA 具有很多优点:

强壮的密码系统;

强壮的网络接入控制;

支持802.1x、EAP、EAP-TLS、RADIUS和共享密钥;

密钥管理;

重放保护;

提供数据和数据头完整性保护;

IEEE802.11i 应用于运营级 PLWAN 的局限性

我们认为 IEEE802.11i 从主体上实现了其设计目标,基本解决了 802.11 无线局域网的安全问

题,但是将该安全机制应用在运营级的 WLAN 中,一些局限相当突出。

《WAPI 白皮书》第 8页总 28页

WAPI 产业联盟

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc