KALI 工具使用说明

01 (Information Gathering)信息收集

1.1 dmitry

概述:

DMitry(Deepmagic Information Gathering Tool)是一个一体化的信息收集工具。它可以用

来收集以下信息:

1. 端口扫描

2. whois 主机 IP 和域名信息

3. 从 Netcraft.com 获取主机信息

4. 子域名

5. 域名中包含的邮件地址

尽管这些信息可以在 Kali 中通过多种工具获取,但是使用 DMitry 可以将收集的

信息保存在一个文件中,方便查看。

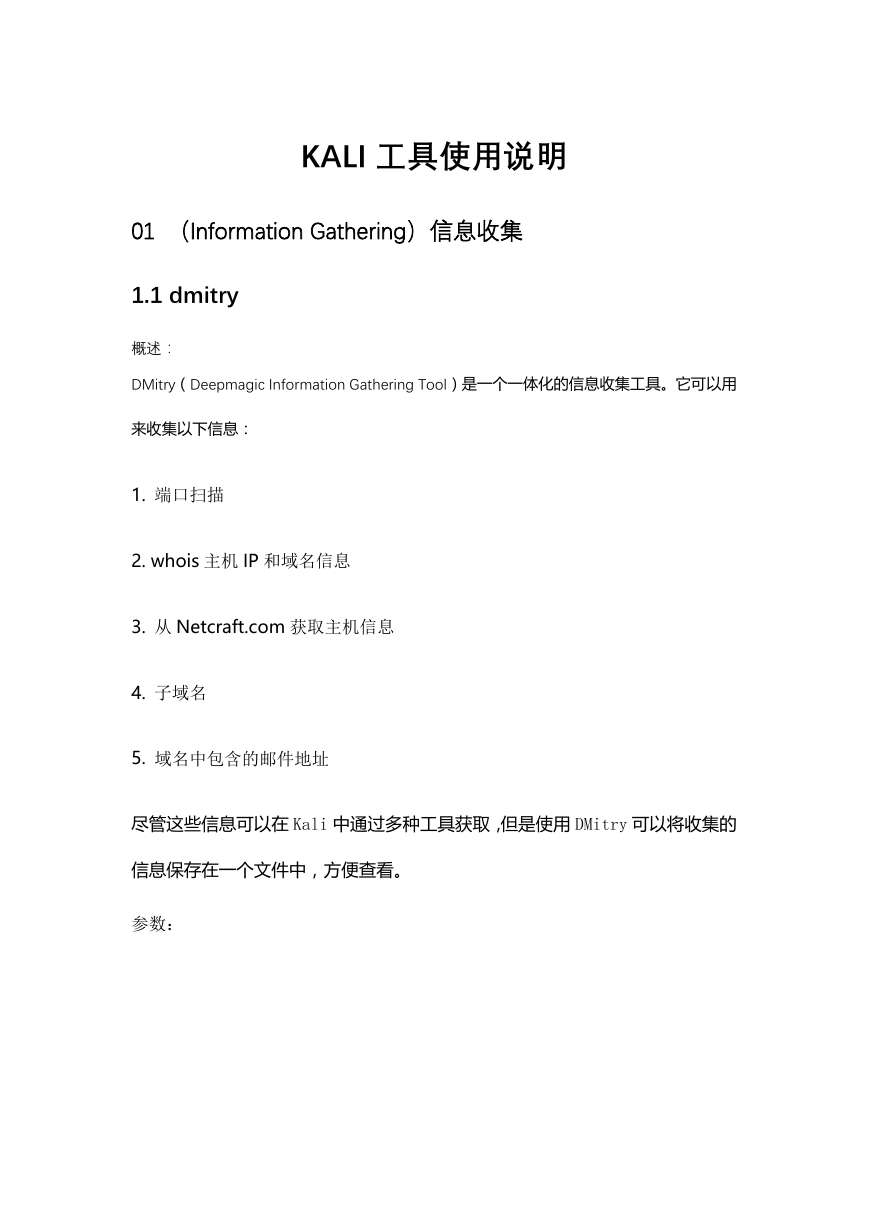

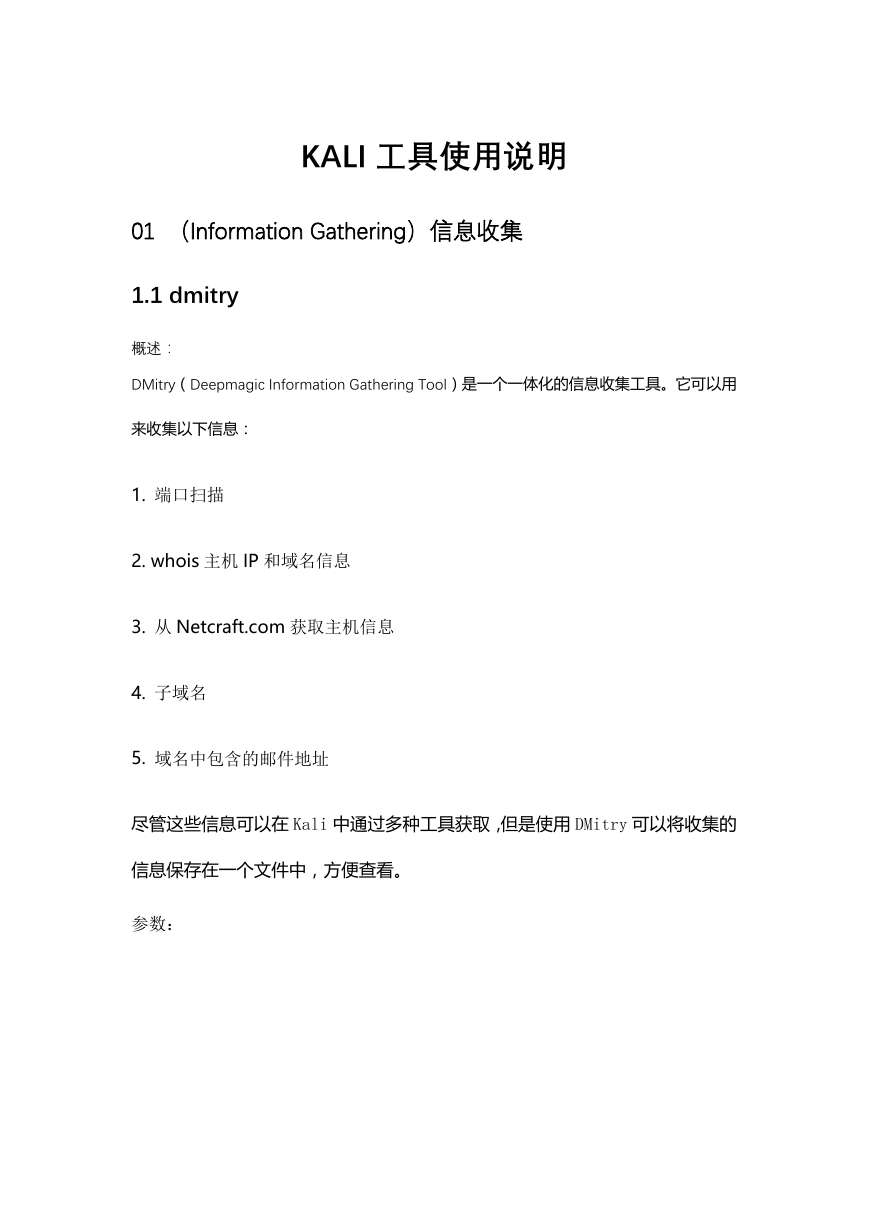

参数:

�

用法:dmitry [-winsepfb] [-t 0-9] [-o %host.txt] host

-o

-i

-w

将输出保存到形如 host.txt 文本中或-o 指定的文件中

对主机的 IP 地址执行 whois 查找

对主机的域名执行 whois 查找

在主机上检索 Netcraft.com 信息(Netcraft.com 是致力于互联网市场以

-n

及在线安全方面的咨询服务)

搜索可能的子域

搜索可能的电子邮件

在主机上执行 TCP 端口扫描

在主机上执行 TCP 端口扫描,显示输出报告过滤端口

读入从扫描端口收到的横幅

扫描端口时设置 TTL(默认值为 2)

-s

-e

-p

-f

-b

-t

常用:

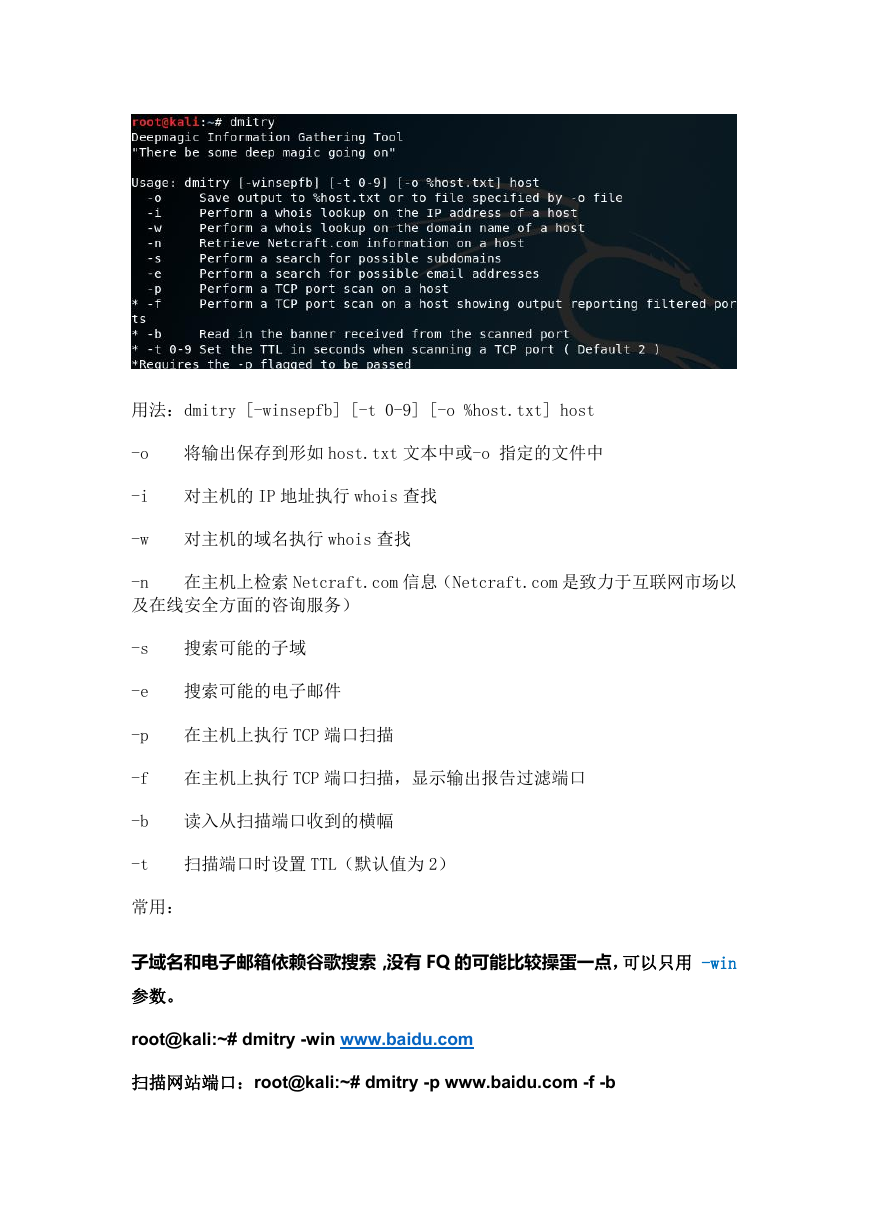

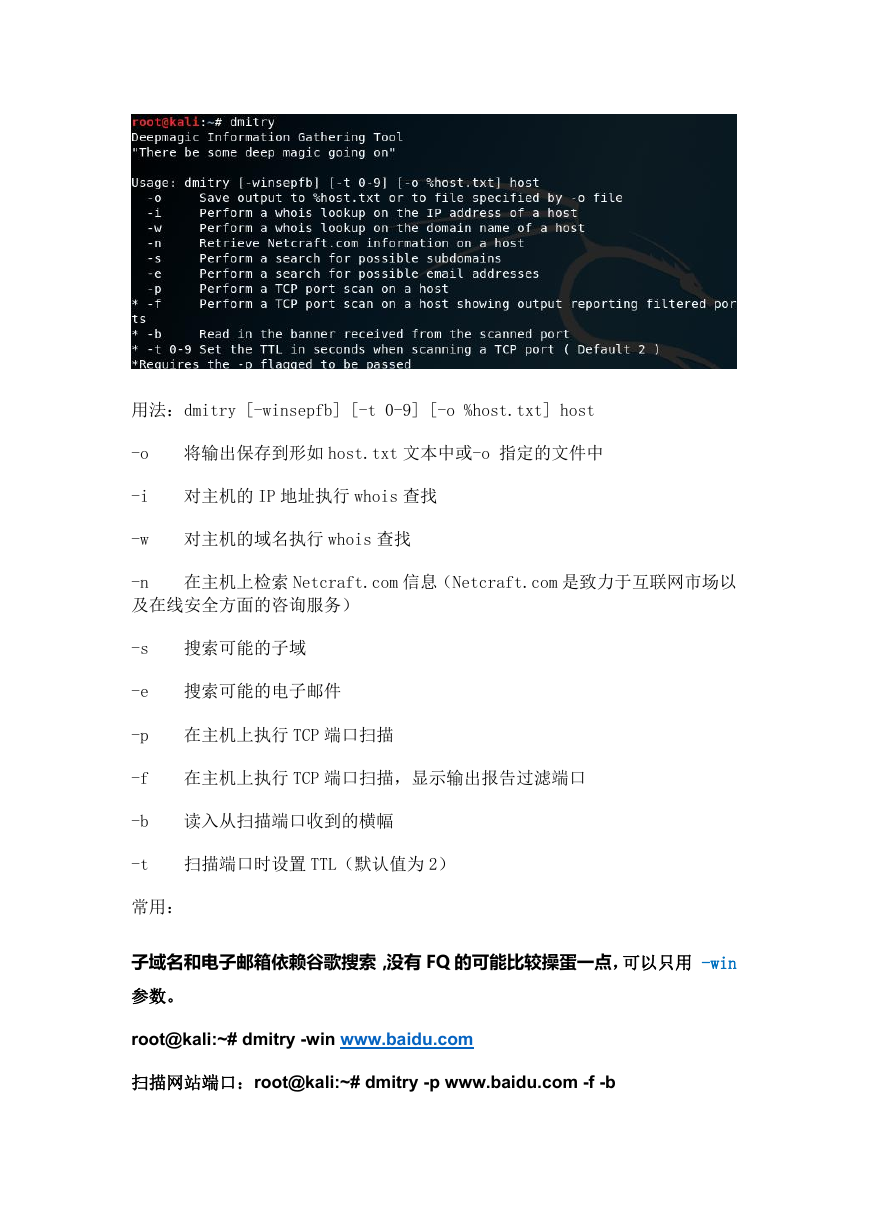

子域名和电子邮箱依赖谷歌搜索,没有 FQ 的可能比较操蛋一点,可以只用 -win

参数。

root@kali:~# dmitry -win www.baidu.com

扫描网站端口:root@kali:~# dmitry -p www.baidu.com -f -b

�

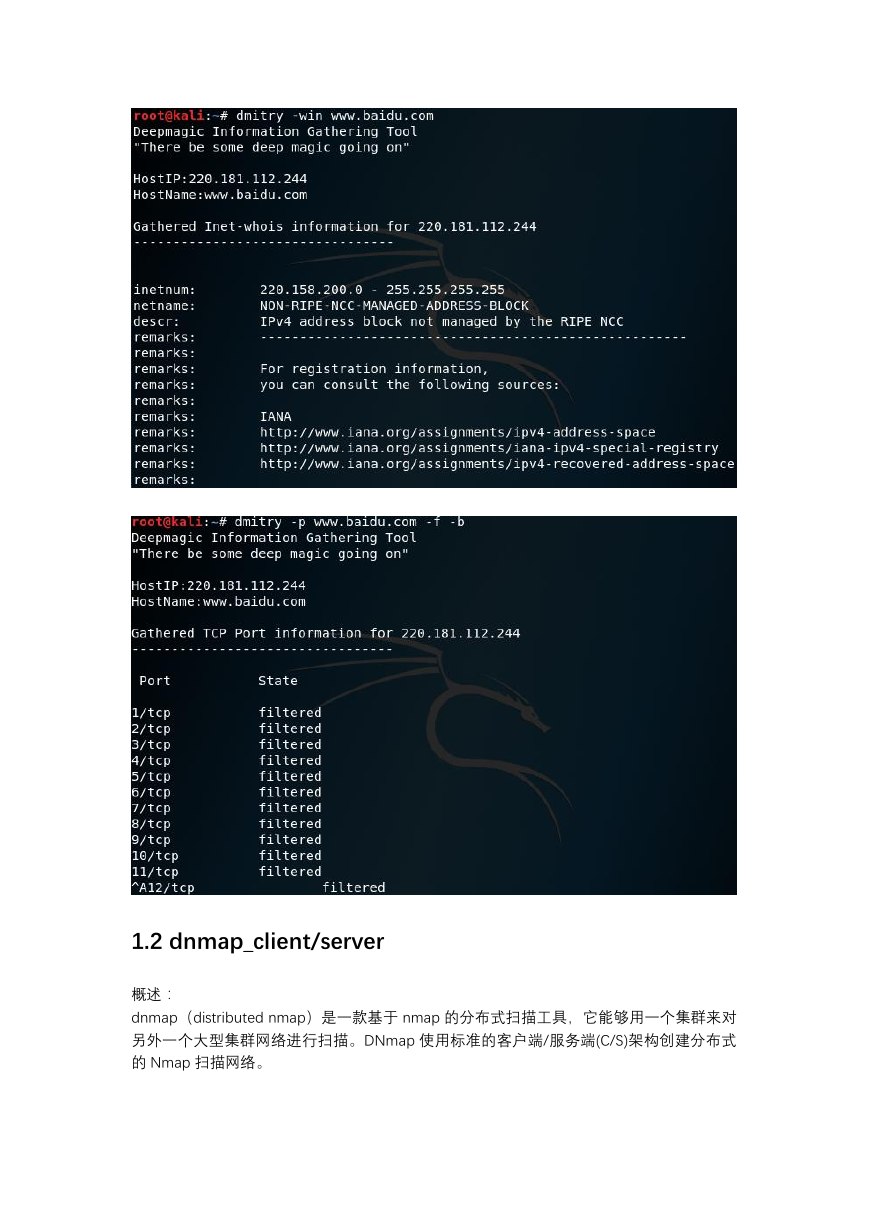

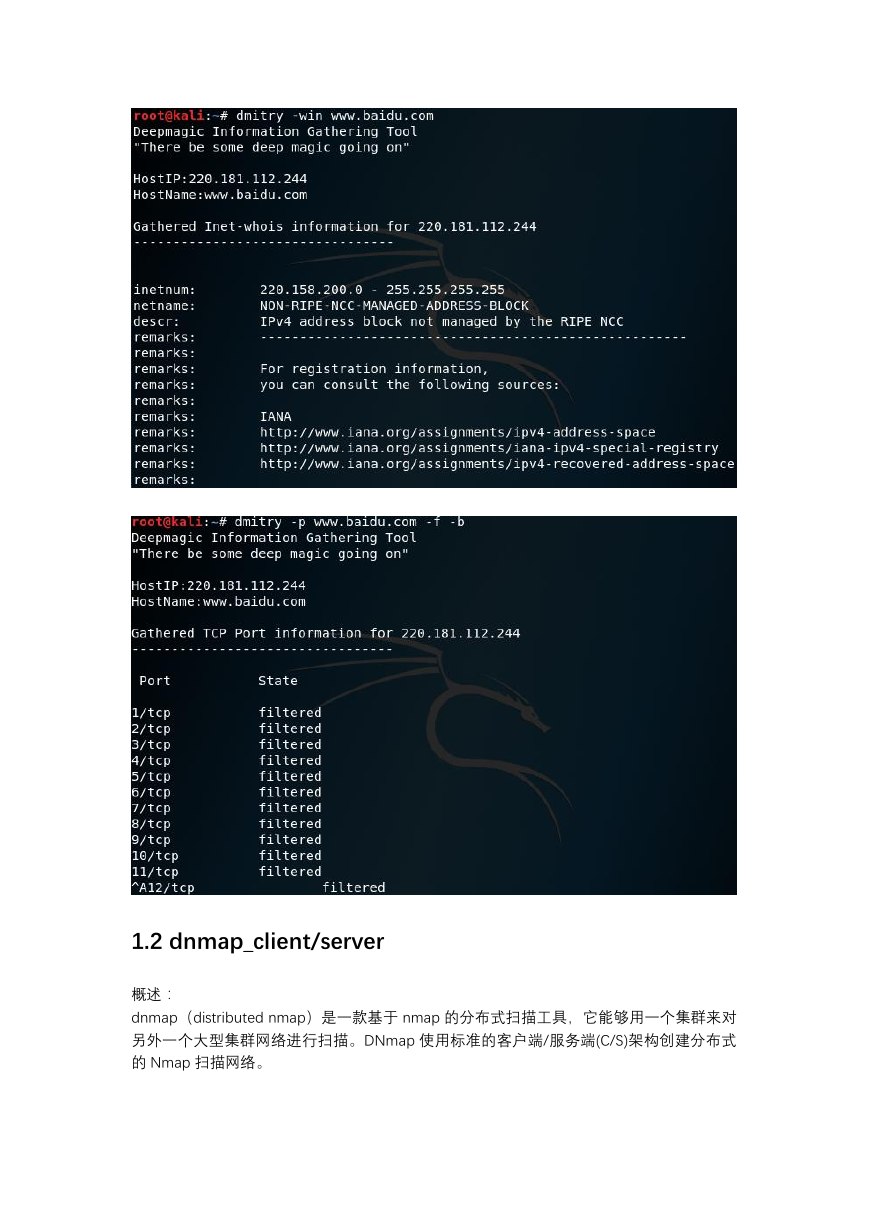

1.2 dnmap_client/server

概述:

dnmap(distributed nmap)是一款基于 nmap 的分布式扫描工具,它能够用一个集群来对

另外一个大型集群网络进行扫描。DNmap 使用标准的客户端/服务端(C/S)架构创建分布式

的 Nmap 扫描网络。

�

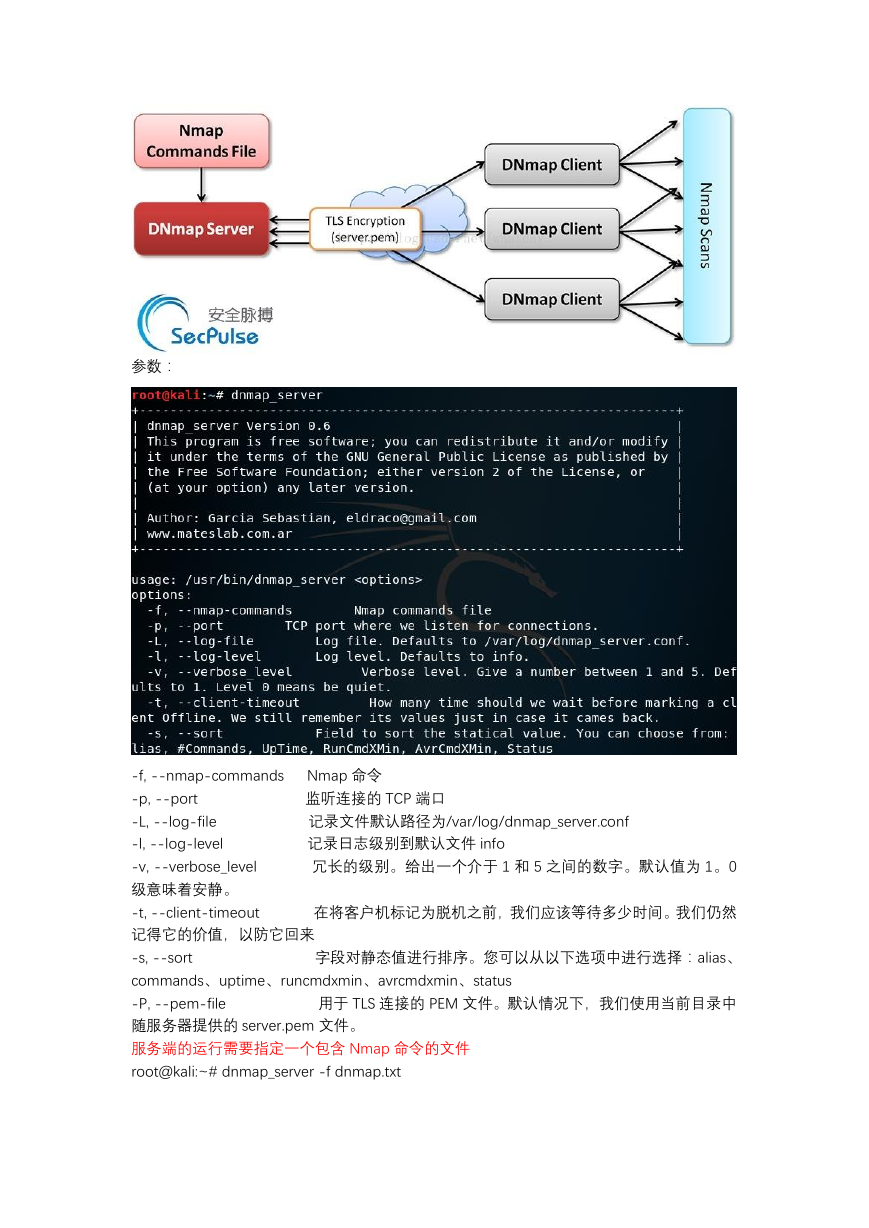

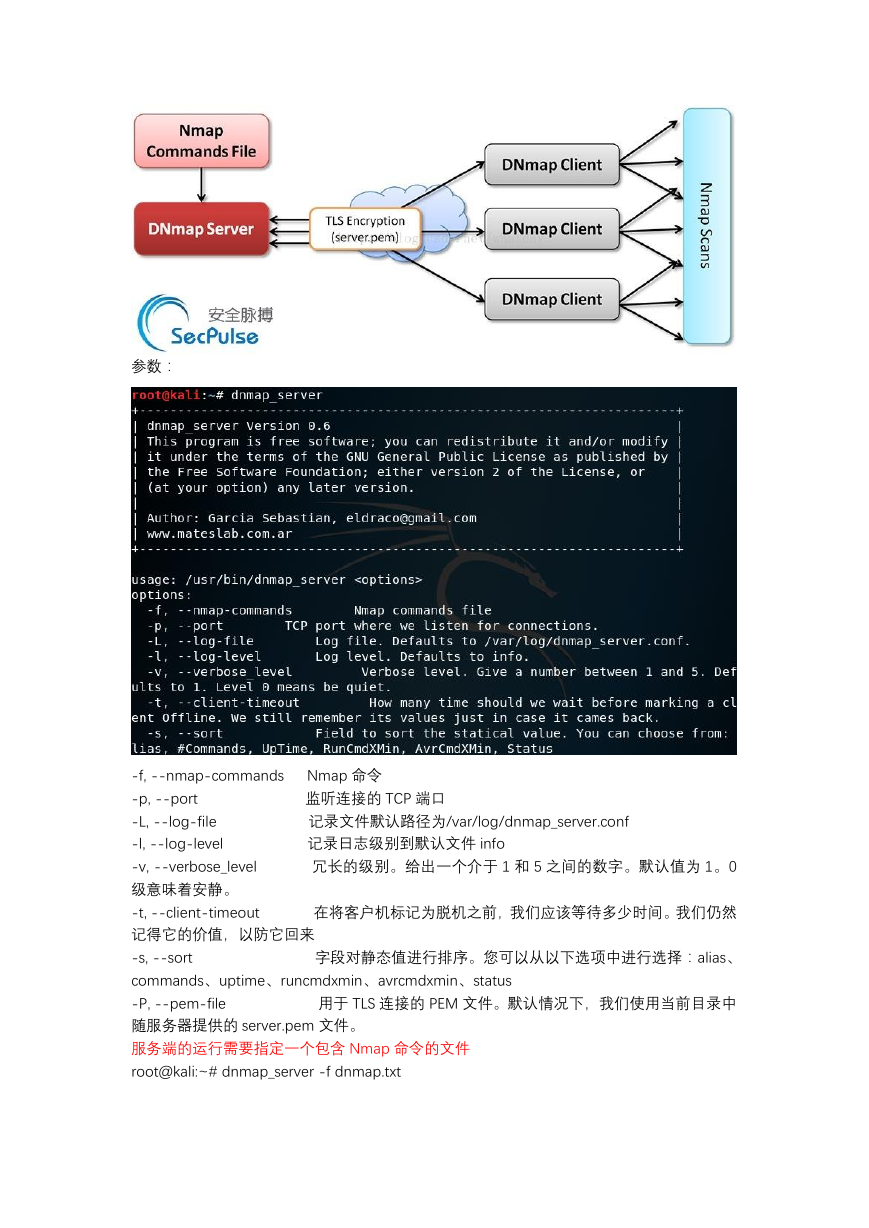

参数:

Nmap 命令

监听连接的 TCP 端口

记录文件默认路径为/var/log/dnmap_server.conf

记录日志级别到默认文件 info

冗长的级别。给出一个介于 1 和 5 之间的数字。默认值为 1。0

在将客户机标记为脱机之前,我们应该等待多少时间。我们仍然

-f, --nmap-commands

-p, --port

-L, --log-file

-l, --log-level

-v, --verbose_level

级意味着安静。

-t, --client-timeout

记得它的价值,以防它回来

-s, --sort

commands、uptime、runcmdxmin、avrcmdxmin、status

-P, --pem-file

随服务器提供的 server.pem 文件。

服务端的运行需要指定一个包含 Nmap 命令的文件

root@kali:~# dnmap_server -f dnmap.txt

字段对静态值进行排序。您可以从以下选项中进行选择:alias、

用于 TLS 连接的 PEM 文件。默认情况下,我们使用当前目录中

�

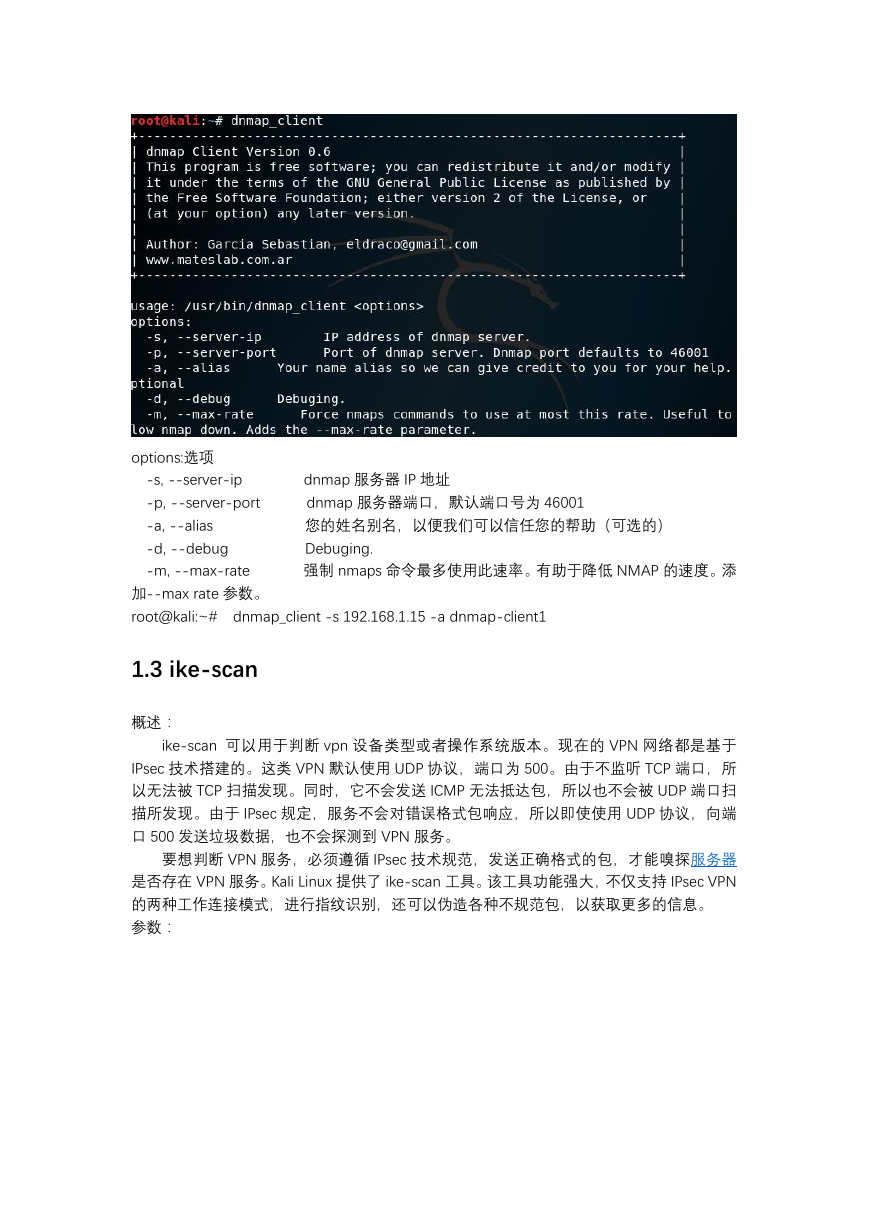

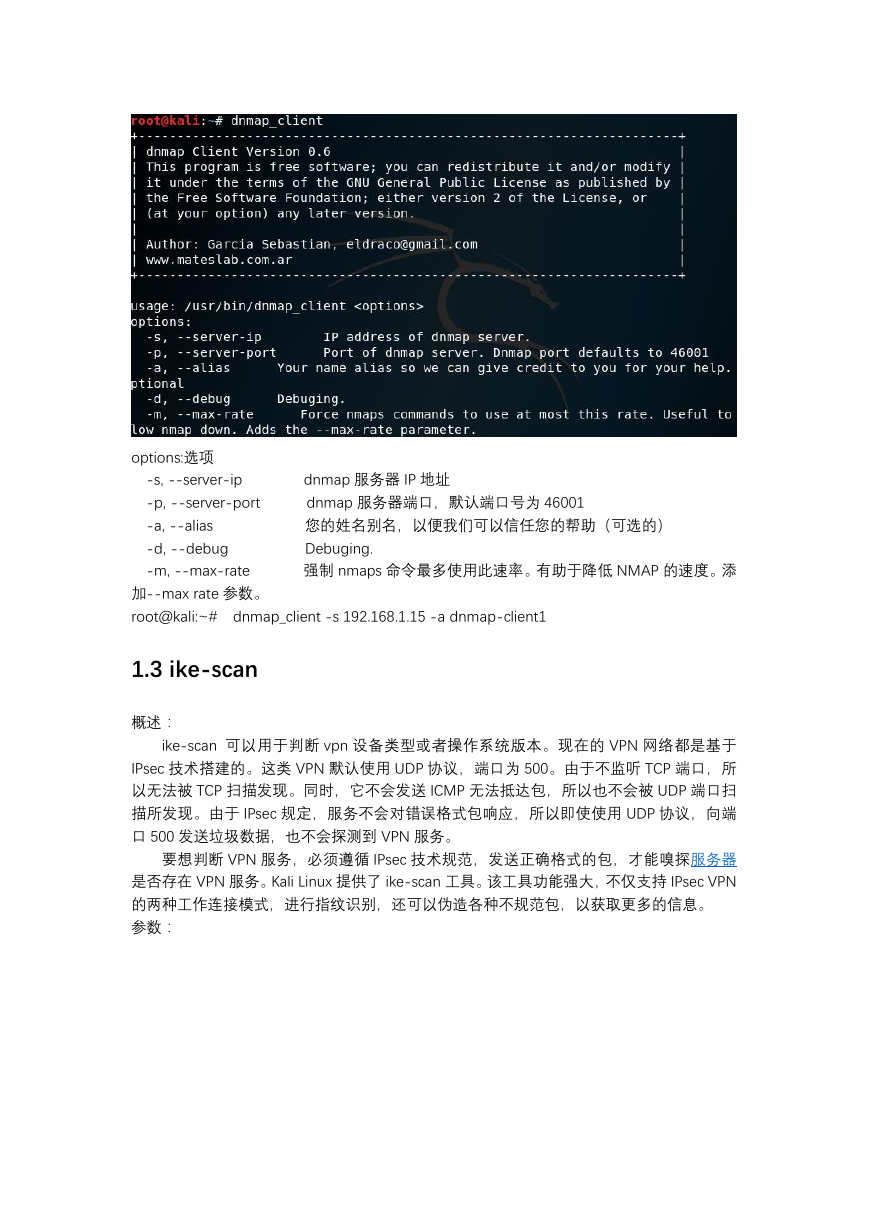

options:选项

-s, --server-ip

-p, --server-port

-a, --alias

-d, --debug

-m, --max-rate

dnmap 服务器 IP 地址

dnmap 服务器端口,默认端口号为 46001

您的姓名别名,以便我们可以信任您的帮助(可选的)

Debuging.

强制 nmaps 命令最多使用此速率。有助于降低 NMAP 的速度。添

加--max rate 参数。

root@kali:~# dnmap_client -s 192.168.1.15 -a dnmap-client1

1.3 ike-scan

概述:

ike-scan 可以用于判断 vpn 设备类型或者操作系统版本。现在的 VPN 网络都是基于

IPsec 技术搭建的。这类 VPN 默认使用 UDP 协议,端口为 500。由于不监听 TCP 端口,所

以无法被 TCP 扫描发现。同时,它不会发送 ICMP 无法抵达包,所以也不会被 UDP 端口扫

描所发现。由于 IPsec 规定,服务不会对错误格式包响应,所以即使使用 UDP 协议,向端

口 500 发送垃圾数据,也不会探测到 VPN 服务。

要想判断 VPN 服务,必须遵循 IPsec 技术规范,发送正确格式的包,才能嗅探服务器

是否存在 VPN 服务。Kali Linux 提供了 ike-scan 工具。该工具功能强大,不仅支持 IPsec VPN

的两种工作连接模式,进行指纹识别,还可以伪造各种不规范包,以获取更多的信息。

参数:

�

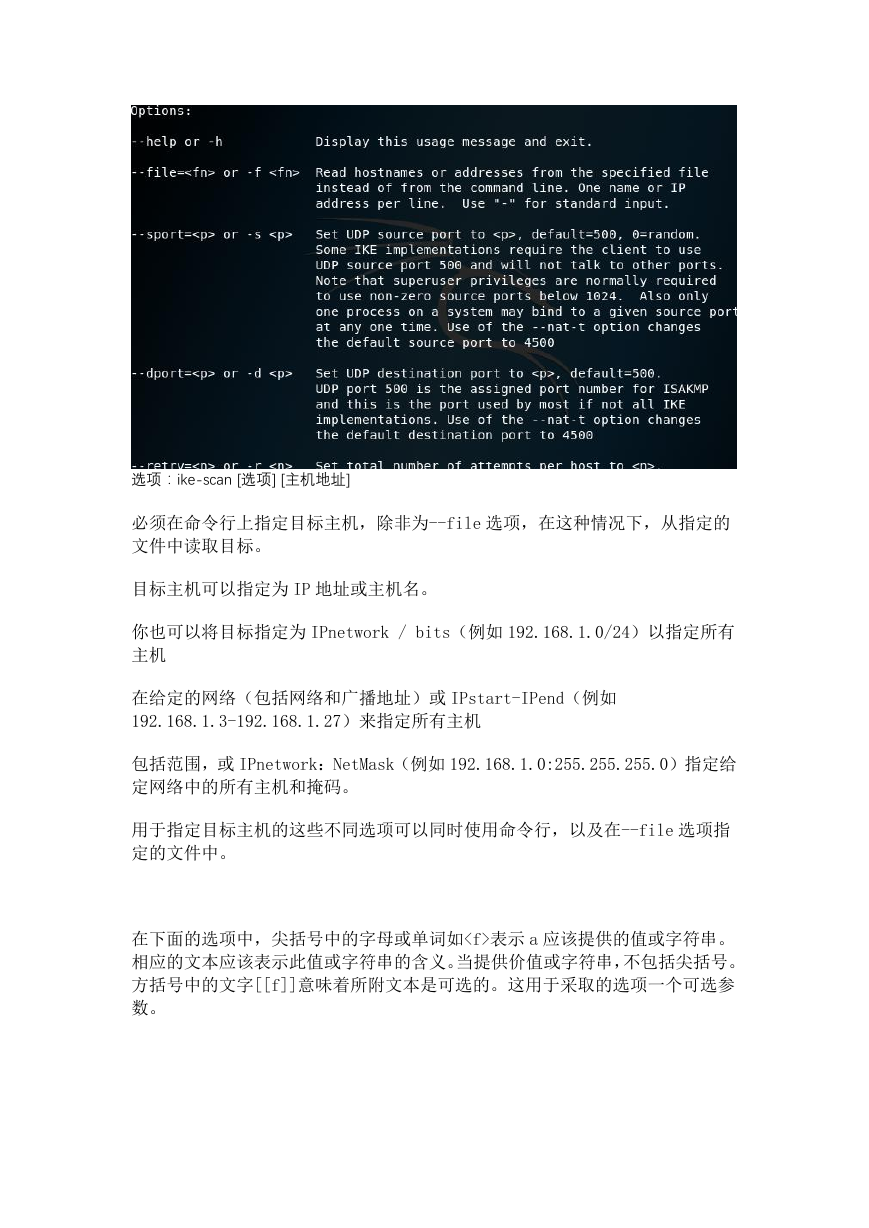

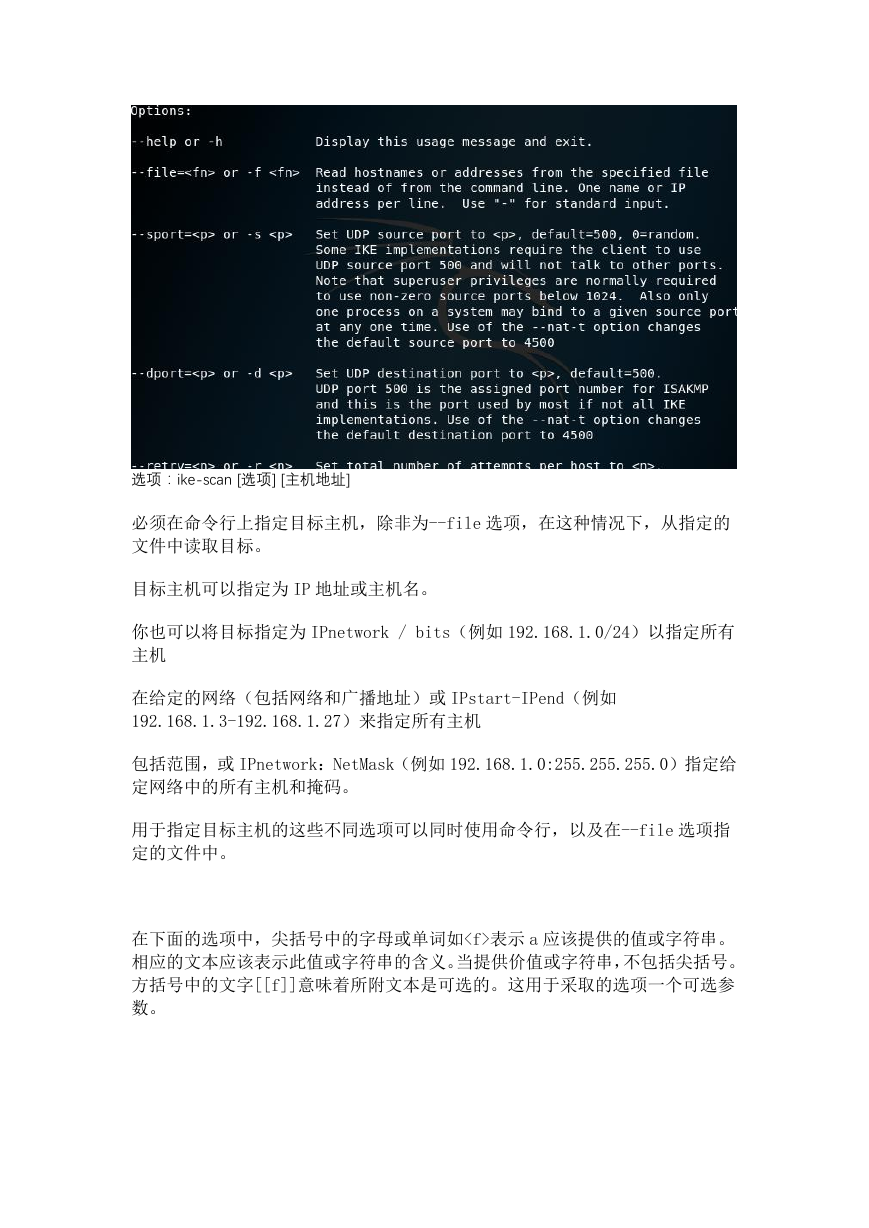

选项:ike-scan [选项] [主机地址]

必须在命令行上指定目标主机,除非为--file 选项,在这种情况下,从指定的

文件中读取目标。

目标主机可以指定为 IP 地址或主机名。

你也可以将目标指定为 IPnetwork / bits(例如 192.168.1.0/24)以指定所有

主机

在给定的网络(包括网络和广播地址)或 IPstart-IPend(例如

192.168.1.3-192.168.1.27)来指定所有主机

包括范围,或 IPnetwork:NetMask(例如 192.168.1.0:255.255.255.0)指定给

定网络中的所有主机和掩码。

用于指定目标主机的这些不同选项可以同时使用命令行,以及在--file 选项指

定的文件中。

在下面的选项中,尖括号中的字母或单词如表示 a 应该提供的值或字符串。

相应的文本应该表示此值或字符串的含义。当提供价值或字符串,不包括尖括号。

方括号中的文字[[f]]意味着所附文本是可选的。这用于采取的选项一个可选参

数。

�

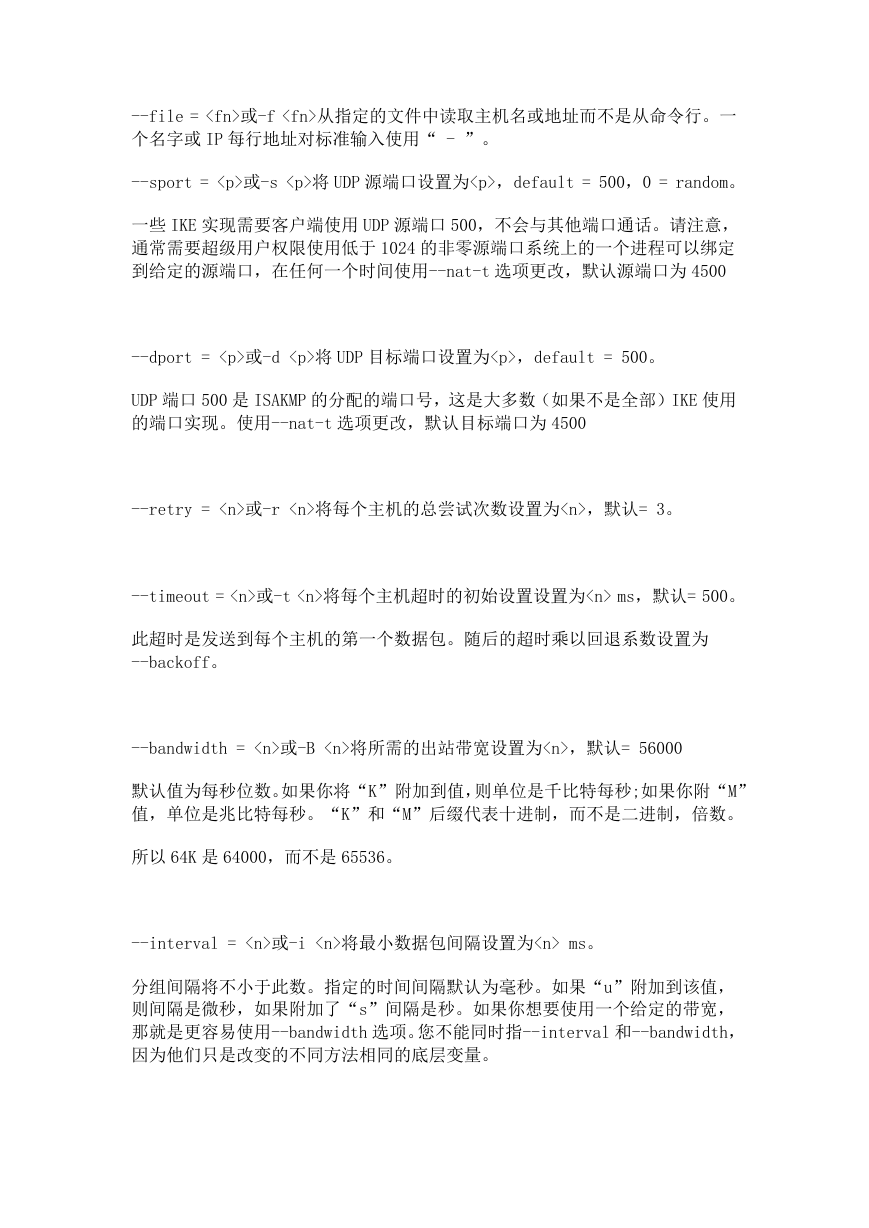

--file =

或-f 从指定的文件中读取主机名或地址而不是从命令行。一

个名字或 IP 每行地址对标准输入使用“ - ”。

--sport = 或-s

将 UDP 源端口设置为

,default = 500,0 = random。

一些 IKE 实现需要客户端使用 UDP 源端口 500,不会与其他端口通话。请注意,

通常需要超级用户权限使用低于 1024 的非零源端口系统上的一个进程可以绑定

到给定的源端口,在任何一个时间使用--nat-t 选项更改,默认源端口为 4500

--dport =

或-d

将 UDP 目标端口设置为

,default = 500。

UDP 端口 500 是 ISAKMP 的分配的端口号,这是大多数(如果不是全部)IKE 使用

的端口实现。使用--nat-t 选项更改,默认目标端口为 4500

--retry = 或-r 将每个主机的总尝试次数设置为,默认= 3。

--timeout = 或-t 将每个主机超时的初始设置设置为 ms,默认= 500。

此超时是发送到每个主机的第一个数据包。随后的超时乘以回退系数设置为

--backoff。

--bandwidth = 或-B 将所需的出站带宽设置为,默认= 56000

默认值为每秒位数。如果你将“K”附加到值,则单位是千比特每秒;如果你附“M”

值,单位是兆比特每秒。“K”和“M”后缀代表十进制,而不是二进制,倍数。

所以 64K 是 64000,而不是 65536。

--interval = 或-i 将最小数据包间隔设置为 ms。

分组间隔将不小于此数。指定的时间间隔默认为毫秒。如果“u”附加到该值,

则间隔是微秒,如果附加了“s”间隔是秒。如果你想要使用一个给定的带宽,

那就是更容易使用--bandwidth 选项。您不能同时指--interval 和--bandwidth,

因为他们只是改变的不同方法相同的底层变量。

�

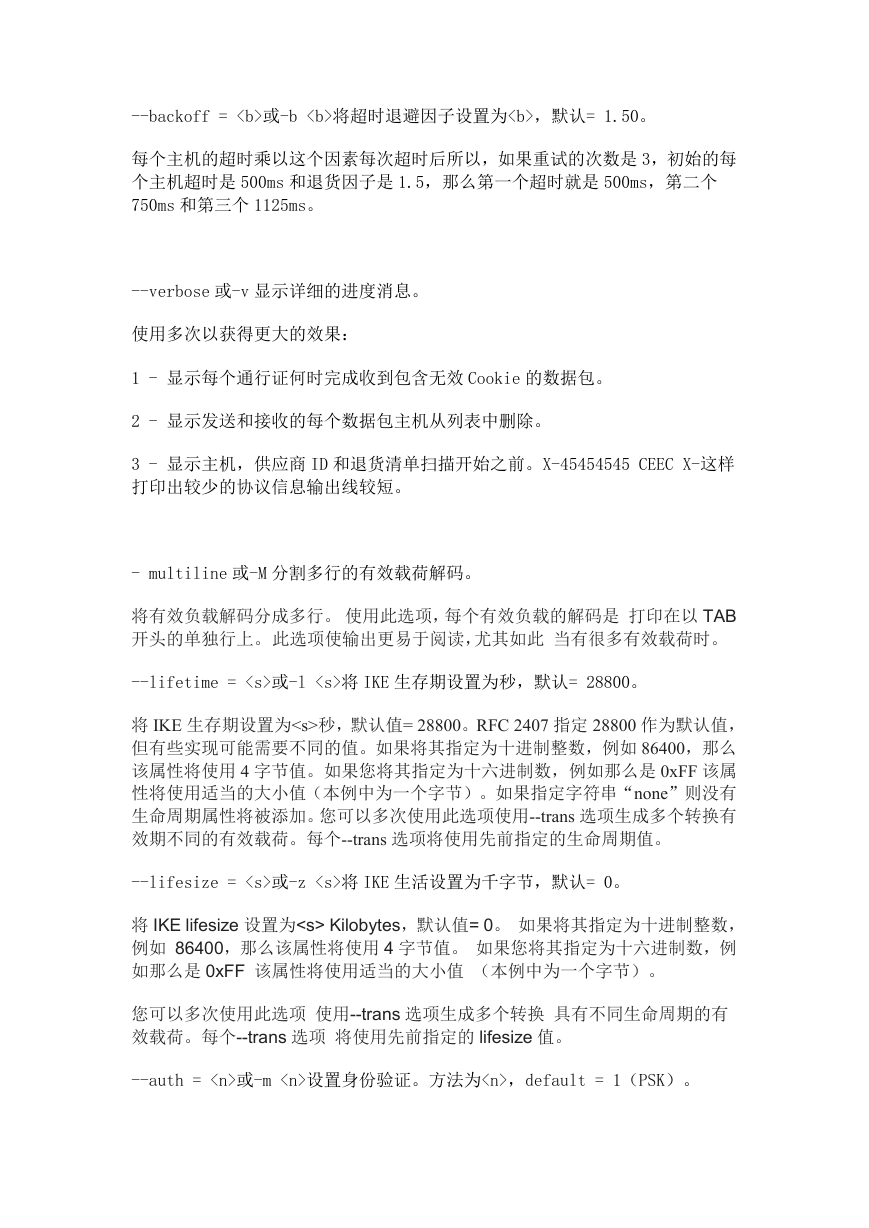

--backoff = 或-b 将超时退避因子设置为,默认= 1.50。

每个主机的超时乘以这个因素每次超时后所以,如果重试的次数是 3,初始的每

个主机超时是 500ms 和退货因子是 1.5,那么第一个超时就是 500ms,第二个

750ms 和第三个 1125ms。

--verbose 或-v 显示详细的进度消息。

使用多次以获得更大的效果:

1 - 显示每个通行证何时完成收到包含无效 Cookie 的数据包。

2 - 显示发送和接收的每个数据包主机从列表中删除。

3 - 显示主机,供应商 ID 和退货清单扫描开始之前。X-45454545 CEEC X-这样

打印出较少的协议信息输出线较短。

- multiline 或-M 分割多行的有效载荷解码。

将有效负载解码分成多行。 使用此选项,每个有效负载的解码是 打印在以 TAB

开头的单独行上。此选项使输出更易于阅读,尤其如此 当有很多有效载荷时。

--lifetime = 或-l 将 IKE 生存期设置为秒,默认= 28800。

将 IKE 生存期设置为秒,默认值= 28800。RFC 2407 指定 28800 作为默认值,

但有些实现可能需要不同的值。如果将其指定为十进制整数,例如 86400,那么

该属性将使用 4 字节值。如果您将其指定为十六进制数,例如那么是 0xFF 该属

性将使用适当的大小值(本例中为一个字节)。如果指定字符串“none”则没有

生命周期属性将被添加。您可以多次使用此选项使用--trans 选项生成多个转换有

效期不同的有效载荷。每个--trans 选项将使用先前指定的生命周期值。

--lifesize = 或-z 将 IKE 生活设置为千字节,默认= 0。

将 IKE lifesize 设置为 Kilobytes,默认值= 0。 如果将其指定为十进制整数,

例如 86400,那么该属性将使用 4 字节值。 如果您将其指定为十六进制数,例

如那么是 0xFF 该属性将使用适当的大小值 (本例中为一个字节)。

您可以多次使用此选项 使用--trans 选项生成多个转换 具有不同生命周期的有

效载荷。每个--trans 选项 将使用先前指定的 lifesize 值。

--auth = 或-m 设置身份验证。方法为,default = 1(PSK)。

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc